Configurazione e chiusura del tunnel L2TP

Sommario

Introduzione

In questo documento viene descritta la configurazione e la disinstallazione del tunnel Layer Two Tunneling Protocol (L2TP). Il documento fornisce anche un riepilogo delle licenze PPP e L2TP.

Prerequisiti

Requisiti

Nessun requisito specifico previsto per questo documento.

Componenti usati

Per questo documento, è stato usato il software Cisco IOS® versione 12.0(1)T e successive.

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Convenzioni

Per ulteriori informazioni sulle convenzioni usate, consultare il documento Cisco sulle convenzioni nei suggerimenti tecnici.

PPP

Il PPP è un protocollo peer-to-peer simmetrico che trasporta il traffico di layer 2 e layer 3 (L3) su collegamenti point-to-point. I componenti principali sono tre:

-

Incapsulamento

-

Protocollo LCP (Link Control Protocol)

-

Protocollo NCP (Network Control Protocol)

I datagrammi sono incapsulati nel protocollo PPP. L'LCP consente di negoziare le opzioni di configurazione per consentire la creazione del collegamento. I NCP vengono negoziati per ogni protocollo L3 in esecuzione sul collegamento.

Durante la durata di una sessione PPP, il collegamento prevede quattro fasi distinte:

-

Definizione del collegamento: come parte della fase di creazione del collegamento, PPP utilizza una funzione LCP che deve essere completata e dichiarata aperta prima che il collegamento entri nella fase di autenticazione, se applicabile, e negozia l'apertura del livello di rete. LCP viene inoltre utilizzato per terminare il collegamento PPP.

-

Autenticazione: la fase di autenticazione è specifica dell'implementazione e non è un requisito obbligatorio per il passaggio da LCP a NCP. Se negoziato e concordato durante la fase LCP, il peer remoto deve identificarsi e passare il metodo di autenticazione concordato prima che PPP passi al livello di rete.

-

Livello rete: la negoziazione NCP assicura che entrambi i peer concordino sulle caratteristiche del protocollo L3. Nel caso dell'IP, il protocollo di controllo è denominato IP Control Protocol (IPCP). Oltre alla negoziazione tra colleghi, esiste anche un elemento di assegnazione. Ciò è comune con i client di accesso remoto di tipo Microsoft Windows che non dispongono di un indirizzo IP allocato e si affidano al provider di servizi per allocare l'indirizzo IP al momento della connessione.

-

Terminazione link: la fase di terminazione del link può essere immessa in qualsiasi momento durante il ciclo di vita della chiamata. LCP viene utilizzato per recapitare la richiesta di terminazione.

L2TP

L2TP estende la natura point-to-point del PPP. L2TP fornisce un metodo di incapsulamento per la trasmissione di frame PPP tunneling, che consente il tunneling degli endpoint PPP su una rete a commutazione di pacchetto. L2TP viene comunemente implementato in scenari di tipo accesso remoto che utilizzano Internet per offrire servizi di tipo Intranet. Il concetto è quello di rete privata virtuale (VPN).

I due elementi fisici principali di L2TP sono il L2TP Access Concentrator (LAC) e il L2TP Network Server (LNS):

-

LAC - Il LAC è un peer dell'LNS che agisce come un lato dell'endpoint del tunnel. Il LAC interrompe la connessione PPP remota e si trova tra il telecomando e l'LNS. I pacchetti vengono inoltrati da e verso la connessione remota tramite la connessione PPP. I pacchetti da e verso l'LNS vengono inoltrati attraverso il tunnel L2TP.

-

LNS: l'LNS è un peer del LAC che agisce come un lato dell'endpoint del tunnel. L'LNS è il punto di terminazione per le sessioni di tunneling LAC PPP. Questa opzione viene utilizzata per aggregare le sessioni PPP con tunneling LAC multiple e per accedere alla rete privata.

L2TP utilizza due diversi tipi di messaggi:

-

Messaggi di controllo: L2TP passa il controllo e i messaggi di dati su canali dati e di controllo separati. Il canale di controllo in-band passa messaggi di gestione delle connessioni di controllo in sequenza, gestione delle chiamate, segnalazione degli errori e controllo delle sessioni. L'avvio della connessione di controllo non è specifico del LAC o dell'LNS, ma piuttosto dell'iniziatore e del ricevitore del tunnel che ha rilevanza nella connessione di controllo stabilita. Tra gli endpoint del tunnel viene utilizzato un metodo di autenticazione delle richieste di verifica con segreto condiviso.

-

Messaggi di dati - I messaggi di dati vengono utilizzati per incapsulare i frame PPP inviati nel tunnel L2TP.

L2TP utilizza la porta 1701 UDP (User Datagram Protocol) registrata e l'intero pacchetto L2TP viene incapsulato nel datagramma UDP. In base al normale funzionamento UDP, l'iniziatore del tunnel seleziona una porta UDP disponibile e invia il numero di porta 1701 alla destinazione UDP. Nella risposta, il numero di porta di destinazione è uguale al numero di porta di origine utilizzato nell'intestazione UDP in ingresso. La porta di origine viene impostata sulla base di qualsiasi porta libera rilevata. Dopo aver stabilito le porte di origine e di destinazione, le porte devono rimanere invariate per tutta la durata del tunnel. Nel software Cisco IOS, i numeri delle porte di origine e di destinazione sono sempre impostati sul numero di porta UDP 1701.

Nota: il protocollo L2F (Layer 2 Forwarding) e L2TP condividono lo stesso numero di porta UDP. Il campo Versione nell'intestazione consente di distinguere tra i due protocolli. Il valore 1 indica L2F, mentre il valore 2 indica L2TP.

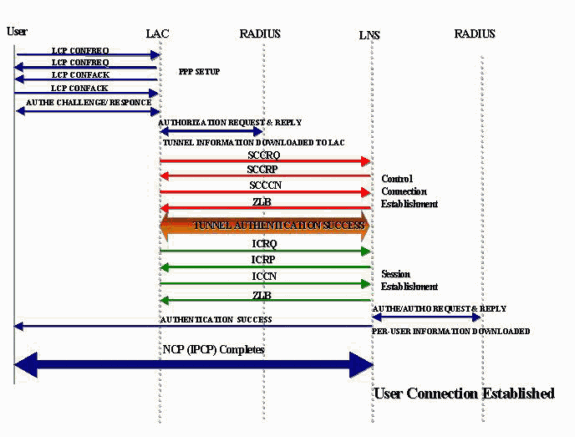

Riepilogo del flusso PPP e L2TP

Prima di inoltrare i frame PPP attraverso il tunnel, è necessario stabilire la connessione e la sessione di controllo.

Dopo aver stabilito correttamente il canale di controllo, vengono create sessioni per ogni connessione PPP. La definizione della sessione è direzionale, in relazione ai LAC e agli LNS. Per le chiamate in arrivo, il LAC richiede all'LNS di accettare la sessione. Per le chiamate in uscita, il LNS chiede al LAC di accettare la sessione.

La sezione Sequenza di connessione PPP/L2TP di questo documento descrive in dettaglio l'impostazione delle chiamate PPP e L2TP quando un utente con accesso remoto effettua una chiamata nel LAC. In questo esempio viene utilizzato il servizio DNIS (Dialed Number Identification Service) per avviare il tunnel L2TP, anche se a tale scopo è possibile utilizzare anche il nome di dominio. La sequenza mostra l'avvio della sessione PPP da un router SOHO 2500, la negoziazione LCP tra l'utente di accesso remoto e il LAC e l'autenticazione parziale. Il LAC quindi procede a stabilire il tunnel L2TP e la sessione all'interno del tunnel. Viene stabilita una sessione per ciascuna connessione PPP tra il LAC e il LNS. L2TP utilizza gli identificatori di sessione e tunnel peer in tutti i messaggi in uscita per eseguire il multiplex e il demultiplex delle connessioni PPP. Questi identificatori vengono assegnati e scambiati durante le rispettive fasi di connessione del controllo e di creazione della sessione. Gli ID di sessione e tunnel hanno solo significato locale. Gli endpoint del tunnel hanno identificatori diversi per lo stesso tunnel e la stessa sessione.

Nota: il valore 0 ha un significato univoco e viene utilizzato solo quando il tunnel e l'identificatore di sessione devono ancora essere assegnati.

Dopo la creazione del tunnel, il processo di autenticazione PPP viene completato tra l'utente con accesso remoto e l'LNS. Il LAC continua a ricevere frame PPP. Il link framing e il controllo di ridondanza ciclico (CRC) vengono rimossi, incapsulati nel modello LT2P e inoltrati nel tunnel al modello LNS. In questo caso, il pacchetto L2TP viene ricevuto e trattato come se fosse terminato su un'interfaccia PPP locale. La negoziazione di PPP NCP viene eseguita e quindi IPCP viene dichiarato aperto. Connessione completata.

Sequenza di connessione PPP/L2TP

Sequenza di connessione degli eventi:

-

L'utente remoto avvia una connessione PPP. Il LAC accetta la connessione. Viene stabilito un collegamento PPP.

-

Il protocollo LCP viene negoziato tra l'utente remoto e il LAC. Per eseguire un'autenticazione parziale dell'utente remoto, il LAC invia una richiesta CHAP (Challenge Handshake Authentication Protocol). La risposta viene inviata all'LNS durante la definizione della sessione. La risposta viene inviata come risposta di autenticazione proxy della coppia attributo-valore (AVP) 33 in Incoming-Call-Connected (ICCN).

-

Il DNIS viene utilizzato per determinare se l'utente è un client VPDN (Virtual Private Dial-up Network).

-

Poiché non esiste alcun tunnel per il numero composto (614629), è necessario creare un nuovo tunnel. Viene eseguita una query su RADIUS e le informazioni sul tunnel vengono scaricate nel LAC.

-

Connessione di controllo avviata. Il tunnel è in stato IDLE:

-

L'iniziatore del tunnel (in questo caso, il LAC) invia una richiesta Start-Control-Connection-Request (SCCRQ) al sistema LNS. SCCRQ contiene una richiesta AVP 11, che indica che il LAC desidera autenticare il tunnel con un'autenticazione di tipo CHAP. Lo stesso segreto è noto a entrambi gli endpoint del tunnel. Il tunnel è ora in stato WAIT-CTL-REPLY.

-

L'LNS può richiamare il tunnel, quindi risponde con un SCCRP (Start-Control-Connection-Reply). SCCRP contiene una richiesta di verifica AVP 11 e una richiesta di verifica AVP 13 in risposta a SCCRQ. Il tunnel è ora in stato WAIT-CTL-REPLY.

-

Il LAC risponde con un messaggio Start-Control-Connection-Connected (SCCN). La SCCCN contiene un AVP 13 in risposta al SCCRP. Il tunnel è ora nello stato impostato.

-

Il sistema LNS invia un messaggio ZLB (Zero-Length Body) al LAC. Il messaggio ZLB è un riconoscimento in sequenza. Il tunnel è ora nello stato impostato.

-

-

L'autenticazione del tunnel è stata completata e il tunnel è stato stabilito. La sessione è ora in stato IDLE.

-

Ora che il tunnel esiste, viene eseguito uno scambio a tre vie per stabilire la sessione all'interno del tunnel:

-

Il LAC invia una richiesta di chiamata in arrivo (ICRQ) con le informazioni sui parametri per la sessione. La sessione è in stato Attesa risposta.

-

L'LNS invia un messaggio ICRP (Incoming-Call-Reply) contenente l'ID della sessione. La sessione è ora in stato Attesa connessione.

-

Il LAC invia un ICCN e fornisce all'LNS ulteriori informazioni per la chiamata con risposta. Queste informazioni includono le informazioni LCP della negoziazione eseguita dal LAC e dall'utente remoto. La sessione è ora nello stato Established.

-

Il sistema LNS invia un messaggio ZLB, che è un riconoscimento in sequenza, al LAC. La sessione è ora nello stato Established.

-

-

Dopo aver stabilito la sessione, viene creata un'interfaccia di accesso virtuale sull'LNS. Le informazioni di configurazione LCP fornite nell'ICCN vengono forzate sullo stack PPP dell'interfaccia di accesso virtuale. Queste informazioni includono le informazioni di autenticazione parziale.

-

Il servizio LNS genera una richiesta di autenticazione. Viene riprodotta la risposta di autenticazione proxy AVP 33, consegnata nell'ICCN.

-

Vengono eseguite l'autenticazione, l'autorizzazione e la contabilità (AAA) o PPP.

-

Viene inviata una richiesta di accesso RADIUS per l'autenticazione e l'autorizzazione per utente.

-

Ricevuta una richiesta di autorizzazione di accesso RADIUS.

Nota: RADIUS è stato configurato per consentire l'indirizzo IP offerto dall'utente remoto nella richiesta di configurazione IPCP in ingresso.

-

Viene inviato un messaggio di operazione riuscita CHAP all'utente remoto.

-

La negoziazione IPCP PPP viene completata e dichiarata OPEN. Viene installato un percorso host all'interfaccia remota. L'utente remoto è connesso ed è possibile avviare il flusso del traffico.

Flusso di chiamata di connessione PPP e L2TP

Debug ottenuto da LAC che mostra l'istituzione delle chiamate PPP e L2TP

Jan 1 00:04:10.235: %LINK-3-UPDOWN: Interface Serial0:0,

changed state to up

Jan 1 00:04:10.455: Se0:0 PPP: Treating connection as a callin

Jan 1 00:04:10.455: Se0:0 PPP: Phase is ESTABLISHING,

Passive Open [0 sess, 0 load]

Jan 1 00:04:10.455: Se0:0 CHAP: Using alternate hostname 5300-1

Jan 1 00:04:10.455: Se0:0 LCP: State is Listen

Jan 1 00:04:10.455: Se0:0 LCP: I CONFREQ [Listen] id 118 len 10

Jan 1 00:04:10.455: Se0:0 LCP: MagicNumber 0x6EE4E865 (0x05066EE4E865)

Jan 1 00:04:10.455: Se0:0 CHAP: Using alternate hostname 5300-1

Jan 1 00:04:10.455: Se0:0 LCP: O CONFREQ [Listen] id 11 len 28

Jan 1 00:04:10.455: Se0:0 LCP: AuthProto CHAP (0x0305C22305)

Jan 1 00:04:10.455: Se0:0 LCP: MagicNumber 0x109D08F2 (0x0506109D08F2)

Jan 1 00:04:10.455: Se0:0 LCP: MRRU 1524 (0x110405F4)

Jan 1 00:04:10.455: Se0:0 LCP: EndpointDisc 1 Local (0x130901353330302D31)

Jan 1 00:04:10.455: Se0:0 LCP: O CONFACK [Listen] id 118 len 10

Jan 1 00:04:10.455: Se0:0 LCP: MagicNumber 0x6EE4E865 (0x05066EE4E865)

Jan 1 00:04:10.495: Se0:0 LCP: I CONFREJ [ACKsent] id 11 len 17

Jan 1 00:04:10.495: Se0:0 LCP: MRRU 1524 (0x110405F4)

Jan 1 00:04:10.495: Se0:0 LCP: EndpointDisc 1 Local (0x130901353330302D31)

Jan 1 00:04:10.495: Se0:0 LCP: O CONFREQ [ACKsent] id 12 len 15

Jan 1 00:04:10.495: Se0:0 LCP: AuthProto CHAP (0x0305C22305)

Jan 1 00:04:10.495: Se0:0 LCP: MagicNumber 0x109D08F2 (0x0506109D08F2)

Jan 1 00:04:10.527: Se0:0 LCP: I CONFACK [ACKsent] id 12 len 15

Jan 1 00:04:10.527: Se0:0 LCP: AuthProto CHAP (0x0305C22305)

Jan 1 00:04:10.527: Se0:0 LCP: MagicNumber 0x109D08F2 (0x0506109D08F2)

Jan 1 00:04:10.527: Se0:0 LCP: State is Open

Jan 1 00:04:10.527: Se0:0 PPP: Phase is AUTHENTICATING,

by this end [0 sess, 0 load]

Jan 1 00:04:10.527: Se0:0 CHAP: Using alternate hostname 5300-1

Jan 1 00:04:10.527: Se0:0 CHAP: O CHALLENGE id 6 len 27 from "5300-1"

Jan 1 00:04:10.555: Se0:0 CHAP: I RESPONSE id 6 len 27 from "2500-1"

Jan 1 00:04:10.555: Se0:0 PPP: Phase is FORWARDING [0 sess, 0 load]

Jan 1 00:04:10.555: Se0:0 VPDN: Got DNIS string 614629

Jan 1 00:04:10.555: Se0:0 VPDN: Looking for tunnel -- dnis:614629 --

Jan 1 00:04:10.555: Serial0:0 AAA/AUTHOR/VPDN (1692520761): Port='Serial0:0'

list='default' service=NET

Jan 1 00:04:10.555: AAA/AUTHOR/VPDN: Serial0:0 (1692520761) user='dnis:614629'

Jan 1 00:04:10.555: Serial0:0 AAA/AUTHOR/VPDN (1692520761): send AV service=ppp

Jan 1 00:04:10.555: Serial0:0 AAA/AUTHOR/VPDN (1692520761): send AV protocol=vpdn

Jan 1 00:04:10.555: Serial0:0 AAA/AUTHOR/VPDN (1692520761): found list "default"

Jan 1 00:04:10.555: Serial0:0 AAA/AUTHOR/VPDN (1692520761): Method=NSA_LAB (radius)

Jan 1 00:04:10.559: RADIUS: Initial Transmit Serial0:0 id 18 10.51.6.3:1645,

Access-Request, len 112

Jan 1 00:04:10.559: Attribute 4 6 0A330644

Jan 1 00:04:10.559: Attribute 5 6 00000000

Jan 1 00:04:10.559: Attribute 26 17 00000009020B5365

Jan 1 00:04:10.559: Attribute 61 6 00000002

Jan 1 00:04:10.559: Attribute 1 13 646E6973

Jan 1 00:04:10.559: Attribute 30 8 36313436

Jan 1 00:04:10.559: Attribute 31 12 32303835

Jan 1 00:04:10.559: Attribute 2 18 D0A81832

Jan 1 00:04:10.559: Attribute 6 6 00000005

Jan 1 00:04:10.559: RADIUS: Received from id 18 10.51.6.3:1645,

Access-Accept, len 156

Jan 1 00:04:10.559: Attribute 6 6 00000005

Jan 1 00:04:10.559: Attribute 26 29 0000000901177670

Jan 1 00:04:10.559: Attribute 26 26 0000000901147670

Jan 1 00:04:10.559: Attribute 26 36 00000009011E7670

Jan 1 00:04:10.559: Attribute 26 39 0000000901217670

Jan 1 00:04:10.563: RADIUS: saved authorization data

for user 626A0C10 at 62258960

Jan 1 00:04:10.563: RADIUS: cisco AVPair "vpdn:tunnel-type=l2tp"

Jan 1 00:04:10.563: RADIUS: cisco AVPair "vpdn:tunnel-id=hgw"

Jan 1 00:04:10.563: RADIUS: cisco AVPair "vpdn:ip-addresses=10.51.6.82"

Jan 1 00:04:10.563: RADIUS: cisco AVPair "vpdn:l2tp-tunnel-password=hello"

Jan 1 00:04:10.563: AAA/AUTHOR (1692520761):

Post authorization status = PASS_ADD

Jan 1 00:04:10.563: AAA/AUTHOR/VPDN: Processing AV service=ppp

Jan 1 00:04:10.563: AAA/AUTHOR/VPDN: Processing AV protocol=vpdn

Jan 1 00:04:10.563: AAA/AUTHOR/VPDN: Processing AV tunnel-type=l2tp

Jan 1 00:04:10.563: AAA/AUTHOR/VPDN: Processing AV tunnel-id=hgw

Jan 1 00:04:10.563: AAA/AUTHOR/VPDN: Processing AV ip-addresses=10.51.6.82

Jan 1 00:04:10.563: AAA/AUTHOR/VPDN: Processing AV l2tp-tunnel-password=hello

Jan 1 00:04:10.563: Se0:0 VPDN/RPMS/: Got tunnel info for dnis:614629

Jan 1 00:04:10.563: Se0:0 VPDN/RPMS/: LAC hgw

Jan 1 00:04:10.563: Se0:0 VPDN/RPMS/: l2tp-busy-disconnect yes

Jan 1 00:04:10.563: Se0:0 VPDN/RPMS/: l2tp-tunnel-password xxxxxx

Jan 1 00:04:10.563: Se0:0 VPDN/RPMS/: IP 10.51.6.82

Jan 1 00:04:10.563: Se0:0 VPDN/: curlvl 1 Address 0: 10.51.6.82,

priority 1

Jan 1 00:04:10.563: Se0:0 VPDN/: Select non-active address 10.51.6.82,

priority 1

Jan 1 00:04:10.567: Tnl 17688 L2TP: SM State idle

Jan 1 00:04:10.567: Tnl 17688 L2TP: O SCCRQ

Jan 1 00:04:10.567: Tnl 17688 L2TP: O SCCRQ, flg TLS, ver 2,

len 128, tnl 0, cl 0, ns 0, nr 0

C8 02 00 80 00 00 00 00 00 00 00 00 80 08 00 00

00 00 00 01 80 08 00 00 00 02 01 00 80 0A 00 00

00 03 00 00 00 03 80 0A 00 00 00 04 00 00 00 ...

Jan 1 00:04:10.567: Tnl 17688 L2TP: Tunnel state change from idle

to wait-ctl-reply

Jan 1 00:04:10.567: Tnl 17688 L2TP: SM State wait-ctl-reply

Jan 1 00:04:10.567: Se0:0 VPDN: Find LNS process created

Jan 1 00:04:10.567: Se0:0 VPDN: Forward to address 10.51.6.82

Jan 1 00:04:10.567: Se0:0 VPDN: Pending

Jan 1 00:04:10.567: Se0:0 VPDN: Process created

Jan 1 00:04:10.655: Tnl 17688 L2TP: Parse AVP 0, len 8, flag 0x8000 (M)

Jan 1 00:04:10.655: Tnl 17688 L2TP: Parse SCCRP

Jan 1 00:04:10.655: Tnl 17688 L2TP: Parse AVP 2, len 8, flag 0x8000 (M)

Jan 1 00:04:10.655: Tnl 17688 L2TP: Protocol Ver 256

Jan 1 00:04:10.655: Tnl 17688 L2TP: Parse AVP 3, len 10, flag 0x8000 (M)

Jan 1 00:04:10.655: Tnl 17688 L2TP: Framing Cap 0x3

Jan 1 00:04:10.655: Tnl 17688 L2TP: Parse AVP 4, len 10, flag 0x8000 (M)

Jan 1 00:04:10.655: Tnl 17688 L2TP: Bearer Cap 0x3

Jan 1 00:04:10.659: Tnl 17688 L2TP: Parse AVP 6, len 8, flag 0x0

Jan 1 00:04:10.659: Tnl 17688 L2TP: Firmware Ver 0x1120

Jan 1 00:04:10.659: Tnl 17688 L2TP: Parse AVP 7, len 13, flag 0x8000 (M)

Jan 1 00:04:10.659: Tnl 17688 L2TP: Hostname l2tp-gw

Jan 1 00:04:10.659: Tnl 17688 L2TP: Parse AVP 8, len 25, flag 0x0

Jan 1 00:04:10.659: Tnl 17688 L2TP: Vendor Name Cisco Systems, Inc.

Jan 1 00:04:10.659: Tnl 17688 L2TP: Parse AVP 9, len 8, flag 0x8000 (M)

Jan 1 00:04:10.659: Tnl 17688 L2TP: Assigned Tunnel ID 55270

Jan 1 00:04:10.659: Tnl 17688 L2TP: Parse AVP 10, len 8, flag 0x8000 (M)

Jan 1 00:04:10.659: Tnl 17688 L2TP: Rx Window Size 300

Jan 1 00:04:10.659: Tnl 17688 L2TP: Parse AVP 11, len 22, flag 0x8000 (M)

Jan 1 00:04:10.659: Tnl 17688 L2TP: Chlng 98B296C28429E7ADC767237A45F31040

Jan 1 00:04:10.659: Tnl 17688 L2TP: Parse AVP 13, len 22, flag 0x8000 (M)

Jan 1 00:04:10.659: Tnl 17688 L2TP: Chlng Resp 7C358F7A7BA21957C07801195DCADFA6

Jan 1 00:04:10.659: Tnl 17688 L2TP: No missing AVPs in SCCRP

Jan 1 00:04:10.659: Tnl 17688 L2TP: I SCCRP, flg TLS, ver 2,

len 154, tnl 17688, cl 0, ns 0, nr 1

C8 02 00 9A 45 18 00 00 00 00 00 01 80 08 00 00

00 00 00 02 80 08 00 00 00 02 01 00 80 0A 00 00

00 03 00 00 00 03 80 0A 00 00 00 04 00 00 00 ...

Jan 1 00:04:10.659: Tnl 17688 L2TP: I SCCRP from l2tp-gw

Jan 1 00:04:10.659: Tnl 17688 L2TP: Got a challenge from remote peer,

l2tp-gw

Jan 1 00:04:10.659: Tnl 17688 L2TP: Got a response from remote peer, l2tp-gw

Jan 1 00:04:10.659: Tnl 17688 L2TP: Tunnel Authentication success

Jan 1 00:04:10.659: Tnl 17688 L2TP: Tunnel state change from wait-ctl-reply

to established

Jan 1 00:04:10.663: Tnl 17688 L2TP: O SCCCN to l2tp-gw tnlid 55270

Jan 1 00:04:10.663: Tnl 17688 L2TP: O SCCCN, flg TLS, ver 2, len 42,

tnl 55270, cl 0, ns 1, nr 1

C8 02 00 2A D7 E6 00 00 00 01 00 01 80 08 00 00

00 00 00 03 80 16 00 00 00 0D 96 39 53 18 41 AC

22 E3 10 3E 20 8E F7 D9 09 89

Jan 1 00:04:10.663: Tnl 17688 L2TP: SM State established

Jan 1 00:04:10.663: Tnl/Cl 17688/7 L2TP: Session FS enabled

Jan 1 00:04:10.663: Tnl/Cl 17688/7 L2TP: Session state change from idle

to wait-for-tunnel

Jan 1 00:04:10.663: Se0:0 Tnl/Cl 17688/7 L2TP: Create session

Jan 1 00:04:10.663: Tnl 17688 L2TP: SM State established

Jan 1 00:04:10.663: Se0:0 Tnl/Cl 17688/7 L2TP: O ICRQ to l2tp-gw 55270/0

Jan 1 00:04:10.663: Se0:0 Tnl/Cl 17688/7 L2TP: O ICRQ, flg TLS,

ver 2, len 91, tnl 55270, cl 0, ns 2, nr 1

C8 02 00 5B D7 E6 00 00 00 02 00 01 80 08 00 00

00 00 00 0A 80 08 00 00 00 0E 00 07 80 0A 00 00

00 0F D1 14 C7 C5 80 0A 00 00 00 12 00 00 00 ...

Jan 1 00:04:10.667: Se0:0 Tnl/Cl 17688/7 L2TP: Session state change from

wait-for-tunnel to wait-reply

Jan 1 00:04:10.703: Tnl 17688 L2TP: I ZLB ctrl ack, flg TLS, ver 2,

len 12, tnl 17688, cl 0, ns 1, nr 2

Jan 1 00:04:10.795: Se0:0 Tnl/Cl 17688/7 L2TP: Parse AVP 0, len 8,

flag 0x8000 (M)

Jan 1 00:04:10.795: Se0:0 Tnl/Cl 17688/7 L2TP: Parse ICRP

Jan 1 00:04:10.795: Se0:0 Tnl/Cl 17688/7 L2TP: Parse AVP 14, len 8,

flag 0x8000 (M)

Jan 1 00:04:10.795: Se0:0 Tnl/Cl 17688/7 L2TP: Assigned Call ID 45

Jan 1 00:04:10.795: Se0:0 Tnl/Cl 17688/7 L2TP: No missing AVPs in ICRP

Jan 1 00:04:10.795: Se0:0 Tnl/Cl 17688/7 L2TP: I ICRP, flg TLS,

ver 2, len 28, tnl 17688, cl 7, ns 1, nr 3

C8 02 00 1C 45 18 00 07 00 01 00 03 80 08 00 00

00 00 00 0B 80 08 00 00 00 0E 00 2D

Jan 1 00:04:10.795: Se0:0 Tnl/Cl 17688/7 L2TP: O ICCN to l2tp-gw 55270/45

Jan 1 00:04:10.795: Se0:0 Tnl/Cl 17688/7 L2TP: O ICCN, flg TLS, ver 2,

len 151, tnl 55270, cl 45, ns 3, nr 2

C8 02 00 97 D7 E6 00 2D 00 03 00 02 80 08 00 00

00 00 00 0C 80 0A 00 00 00 18 00 00 FA 00 00 0A

00 00 00 26 00 00 FA 00 80 0A 00 00 00 13 00 ...

Jan 1 00:04:10.795: Se0:0 Tnl/Cl 17688/7 L2TP: Session state change

from wait-reply to established

Jan 1 00:04:10.899: Tnl 17688 L2TP: I ZLB ctrl ack, flg TLS, ver 2,

len 12, tnl 17688, cl 0, ns 2, nr 4

Jan 1 00:04:11.667: %LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0:0,

changed state to up

Jan 1 00:04:16.239: %ISDN-6-CONNECT: Interface Serial0:0 is now connected to

2085730592 2500-1

Debug generato dall'LNS in cui viene mostrato il protocollo PPP e l2TP per l'istituzione della chiamata

Jan 1 00:04:10.916: L2X: Parse AVP 0, len 8, flag 0x0x8000 (M)

Jan 1 00:04:10.920: L2X: Parse SCCRQ

Jan 1 00:04:10.920: L2X: Parse AVP 2, len 8, flag 0x0x8000 (M)

Jan 1 00:04:10.924: L2X: Protocol Ver 256

Jan 1 00:04:10.924: L2X: Parse AVP 3, len 10, flag 0x0x8000 (M)

Jan 1 00:04:10.928: L2X: Framing Cap 0x0x3

Jan 1 00:04:10.928: L2X: Parse AVP 4, len 10, flag 0x0x8000 (M)

Jan 1 00:04:10.932: L2X: Bearer Cap 0x0x3

Jan 1 00:04:10.932: L2X: Parse AVP 6, len 8, flag 0x0x0

Jan 1 00:04:10.936: L2X: Firmware Ver 0x0x1130

Jan 1 00:04:10.936: L2X: Parse AVP 7, len 9, flag 0x0x8000 (M)

Jan 1 00:04:10.940: L2X: Hostname hgw

Jan 1 00:04:10.940: L2X: Parse AVP 8, len 25, flag 0x0x0

Jan 1 00:04:10.944: L2X: Vendor Name Cisco Systems, Inc.

Jan 1 00:04:10.948: L2X: Parse AVP 9, len 8, flag 0x0x8000 (M)

Jan 1 00:04:10.952: L2X: Assigned Tunnel ID 17688

Jan 1 00:04:10.952: L2X: Parse AVP 10, len 8, flag 0x0x8000 (M)

Jan 1 00:04:10.956: L2X: Rx Window Size 800

Jan 1 00:04:10.956: L2X: Parse AVP 11, len 22, flag 0x0x8000 (M)

Jan 1 00:04:10.960: L2X: Chlng 545A2343FBE20EA08BCA7B56E4A7D29E

Jan 1 00:04:10.964: L2X: No missing AVPs in SCCRQ

Jan 1 00:04:10.968: L2X: I SCCRQ, flg TLS, ver 2, len 128,

tnl 0, cl 0, ns 0, nr 0 contiguous pak, size 128

C8 02 00 80 00 00 00 00 00 00 00 00 80 08 00 00

00 00 00 01 80 08 00 00 00 02 01 00 80 0A 00 00

00 03 00 00 00 03 80 0A 00 00 00 04 00 00 00 ...

Jan 1 00:04:10.975: L2TP: I SCCRQ from hgw tnl 17688

Jan 1 00:04:10.983: Tnl 55270 L2TP: Got a challenge in SCCRQ, hgw

Jan 1 00:04:10.983: Tnl 55270 L2TP: New tunnel created for remote hgw,

address 10.51.6.68

Jan 1 00:04:10.987: Tnl 55270 L2TP: O SCCRP to hgw tnlid 17688

Jan 1 00:04:10.991: Tnl 55270 L2TP: O SCCRP, flg TLS, ver 2,

len 154, tnl 17688, cl 0, ns 0, nr 1

Jan 1 00:04:10.999: contiguous buffer, size 154

C8 02 00 9A 45 18 00 00 00 00 00 01 80 08 00 00

00 00 00 02 80 08 00 00 00 02 01 00 80 0A 00 00

00 03 00 00 00 03 80 0A 00 00 00 04 00 00 00 ...

Jan 1 00:04:11.003: Tnl 55270 L2TP: Tunnel state change from idle

to wait-ctl-reply

Jan 1 00:04:11.019: Tnl 55270 L2TP: Parse AVP 0, len 8, flag 0x0x8000 (M)

Jan 1 00:04:11.019: Tnl 55270 L2TP: Parse SCCCN

Jan 1 00:04:11.023: Tnl 55270 L2TP: Parse AVP 13, len 22, flag 0x0x8000 (M)

Jan 1 00:04:11.023: Tnl 55270 L2TP: Chlng Resp 9639531841AC22E3103E208EF7D90989

Jan 1 00:04:11.031: Tnl 55270 L2TP: No missing AVPs in SCCCN

Jan 1 00:04:11.031: Tnl 55270 L2TP: I SCCCN, flg TLS, ver 2, len 42,

tnl 55270, cl 0, ns 1, nr 1 contiguous pak, size 42

C8 02 00 2A D7 E6 00 00 00 01 00 01 80 08 00 00

00 00 00 03 80 16 00 00 00 0D 96 39 53 18 41 AC

22 E3 10 3E 20 8E F7 D9 09 89

Jan 1 00:04:11.043: Tnl 55270 L2TP: O ZLB ctrl ack, flg TLS, ver 2,

len 12, tnl 17688, cl 0, ns 1, nr 2

Jan 1 00:04:11.047: contiguous buffer, size 12

C8 02 00 0C 45 18 00 00 00 01 00 02

Jan 1 00:04:11.051: Tnl 55270 L2TP: I SCCCN from hgw tnl 17688

Jan 1 00:04:11.055: Tnl 55270 L2TP: Got a Challenge Response in SCCCN from hgw

Jan 1 00:04:11.055: Tnl 55270 L2TP: Tunnel Authentication success

Jan 1 00:04:11.059: Tnl 55270 L2TP: Tunnel state change from wait-ctl-reply

to established

Jan 1 00:04:11.063: Tnl 55270 L2TP: SM State established

Jan 1 00:04:11.067: Tnl 55270 L2TP: Parse AVP 0, len 8, flag 0x0x8000 (M)

Jan 1 00:04:11.071: Tnl 55270 L2TP: Parse ICRQ

Jan 1 00:04:11.071: Tnl 55270 L2TP: Parse AVP 14, len 8, flag 0x0x8000 (M)

Jan 1 00:04:11.075: Tnl 55270 L2TP: Assigned Call ID 7

Jan 1 00:04:11.075: Tnl 55270 L2TP: Parse AVP 15, len 10, flag 0x0x8000 (M)

Jan 1 00:04:11.079: Tnl 55270 L2TP: Serial Number

Jan 1 00:04:11.083: Tnl 55270 L2TP: Parse AVP 18, len 10, flag 0x0x8000 (M)

Jan 1 00:04:11.083: Tnl 55270 L2TP: Bearer Type 1

Jan 1 00:04:11.087: Tnl 55270 L2TP: Parse AVP 22, len 16, flag 0x0x8000 (M)

Jan 1 00:04:11.087: Tnl 55270 L2TP: Calling Number 2085730592

Jan 1 00:04:11.095: Tnl 55270 L2TP: Parse AVP 21, len 12, flag 0x0x8000 (M)

Jan 1 00:04:11.095: Tnl 55270 L2TP: Called Number 614629

Jan 1 00:04:11.099: Tnl 55270 L2TP: Parse Cisco AVP 100, len 15, flag 0x0x0

Jan 1 00:04:11.102: Tnl 55270 L2TP: Client NAS Port Serial0:0

Jan 1 00:04:11.106: Tnl 55270 L2TP: No missing AVPs in ICRQ

Jan 1 00:04:11.106: Tnl 55270 L2TP: I ICRQ, flg TLS, ver 2, len 91,

tnl 55270, cl 0, ns 2, nr 1 contiguous pak, size 91

C8 02 00 5B D7 E6 00 00 00 02 00 01 80 08 00 00

00 00 00 0A 80 08 00 00 00 0E 00 07 80 0A 00 00

00 0F D1 14 C7 C5 80 0A 00 00 00 12 00 00 00 ...

Jan 1 00:04:11.118: Tnl 55270 L2TP: I ICRQ from hgw tnl 17688

Jan 1 00:04:11.122: Tnl/Cl 55270/45 L2TP: Session FS enabled

Jan 1 00:04:11.126: Tnl/Cl 55270/45 L2TP: Session state change

from idle to wait-connect

Jan 1 00:04:11.126: Tnl/Cl 55270/45 L2TP: New session created

Jan 1 00:04:11.130: Tnl/Cl 55270/45 L2TP: O ICRP to hgw 17688/7

Jan 1 00:04:11.134: Tnl/Cl 55270/45 L2TP: O ICRP, flg TLS, ver 2,

len 28, tnl 17688, cl 7, ns 1, nr 3

Jan 1 00:04:11.138: contiguous buffer, size 28

C8 02 00 1C 45 18 00 07 00 01 00 03 80 08 00 00

00 00 00 0B 80 08 00 00 00 0E 00 2D

Jan 1 00:04:11.154: Tnl/Cl 55270/45 L2TP: Parse AVP 0, len 8,

flag 0x0x8000 (M)

Jan 1 00:04:11.158: Tnl/Cl 55270/45 L2TP: Parse ICCN

Jan 1 00:04:11.162: Tnl/Cl 55270/45 L2TP: Parse AVP 24, len 10,

flag 0x0x8000 (M)

Jan 1 00:04:11.162: Tnl/Cl 55270/45 L2TP: Connect Speed 64000

Jan 1 00:04:11.166: Tnl/Cl 55270/45 L2TP: Parse AVP 38, len 10, flag 0x0x0

Jan 1 00:04:11.166: Tnl/Cl 55270/45 L2TP: Rx Speed 64000

Jan 1 00:04:11.170: Tnl/Cl 55270/45 L2TP: Parse AVP 19, len 10,

flag 0x0x8000 (M)

Jan 1 00:04:11.174: Tnl/Cl 55270/45 L2TP: Framing Type 2

Jan 1 00:04:11.174: Tnl/Cl 55270/45 L2TP: Parse AVP 27, len 17, flag 0x0x0

Jan 1 00:04:11.178: Tnl/Cl 55270/45 L2TP: Last Sent LCPREQ

0305C223050506109D08F2

Jan 1 00:04:11.182: Tnl/Cl 55270/45 L2TP: Parse AVP 28, len 12, flag 0x0x0

Jan 1 00:04:11.186: Tnl/Cl 55270/45 L2TP: Last Rx LCPREQ 05066EE4E865

Jan 1 00:04:11.190: Tnl/Cl 55270/45 L2TP: Parse AVP 31, len 22, flag 0x0x0

Jan 1 00:04:11.194: Tnl/Cl 55270/45 L2TP: Proxy Auth Chal

5D0D008CB1677CF8BC354556321A7A74

Jan 1 00:04:11.198: Tnl/Cl 55270/45 L2TP: Parse AVP 32, len 8, flag 0x0x0

Jan 1 00:04:11.202: Tnl/Cl 55270/45 L2TP: Proxy Auth ID 6

Jan 1 00:04:11.206: Tnl/Cl 55270/45 L2TP: Parse AVP 30, len 12, flag 0x0x0

Jan 1 00:04:11.206: Tnl/Cl 55270/45 L2TP: Proxy Auth Name 2500-1

Jan 1 00:04:11.210: Tnl/Cl 55270/45 L2TP: Parse AVP 33, len 22,

flag 0x0x8000 (M)

Jan 1 00:04:11.214: Tnl/Cl 55270/45 L2TP: Proxy Auth Resp

CA1CC2E4FA6899E8DF1B695C0A80883E

Jan 1 00:04:11.222: Tnl/Cl 55270/45 L2TP: Parse AVP 29, len 8, flag 0x0x0

Jan 1 00:04:11.222: Tnl/Cl 55270/45 L2TP: Proxy Auth Type 2

Jan 1 00:04:11.225: Tnl/Cl 55270/45 L2TP: No missing AVPs in ICCN

Jan 1 00:04:11.229: Tnl/Cl 55270/45 L2TP: I ICCN, flg TLS, ver 2,

len 151, tnl 55270, cl 45, ns 3, nr 2 contiguous pak, size 151

C8 02 00 97 D7 E6 00 2D 00 03 00 02 80 08 00 00

00 00 00 0C 80 0A 00 00 00 18 00 00 FA 00 00 0A

00 00 00 26 00 00 FA 00 80 0A 00 00 00 13 00 ...

Jan 1 00:04:11.241: Tnl/Cl 55270/45 L2TP: O ZLB ctrl ack, flg TLS,

ver 2, len 12, tnl 17688, cl 0, ns 2, nr 4

Jan 1 00:04:11.245: contiguous buffer, size 12

C8 02 00 0C 45 18 00 00 00 02 00 04

Jan 1 00:04:11.249: Tnl/Cl 55270/45 L2TP: I ICCN from hgw tnl 17688, cl 7

Jan 1 00:04:11.253: Tnl/Cl 55270/45 L2TP: Session state change from

wait-connect to established

Jan 1 00:04:11.257: Vi4 VTEMPLATE: Hardware address 0030.94fe.1bbf

Jan 1 00:04:11.257: Vi4 VPDN: Virtual interface created for 2500-1

Jan 1 00:04:11.261: Vi4 PPP: Phase is DOWN, Setup

Jan 1 00:04:11.261: Vi4 VPDN: Clone from Vtemplate 1 filterPPP=0 blocking

Jan 1 00:04:11.265: Vi4 VTEMPLATE: Has a new cloneblk vtemplate,

now it has vtemplate

Jan 1 00:04:11.269: Vi4 VTEMPLATE:

************* CLONE VACCESS4 *****************

Jan 1 00:04:11.273: Vi4 VTEMPLATE: Clone from Virtual-Template1

interface Virtual-Access4

default ip address

no ip address

encap ppp

ip unnumbered Ethernet0

no peer default ip address

ppp authentication chap vpdn

ppp authorization vpdn

peer default ip address pool default

ppp mu

end

Jan 1 00:04:12.892: %LINK-3-UPDOWN: Interface Virtual-Access4,

changed state to up

Jan 1 00:04:12.908: Vi4 PPP: Using set call direction

Jan 1 00:04:12.908: Vi4 PPP: Treating connection as a callin

Jan 1 00:04:12.912: Vi4 PPP: Phase is ESTABLISHING, Passive Open

Jan 1 00:04:12.912: Vi4 LCP: State is Listen

Jan 1 00:04:12.920: Vi4 LCP: I FORCED CONFREQ len 11

Jan 1 00:04:12.924: Vi4 LCP: AuthProto CHAP (0x0305C22305)

Jan 1 00:04:12.924: Vi4 LCP: MagicNumber 0x109D08F2 (0x0506109D08F2)

Jan 1 00:04:12.928: Vi4 VPDN: PPP LCP accepted rcv CONFACK

Jan 1 00:04:12.928: Vi4 VPDN: PPP LCP accepted sent CONFACK

Jan 1 00:04:12.928: Vi4 PPP: Phase is AUTHENTICATING, by this end

Jan 1 00:04:12.932: Vi4 CHAP: O CHALLENGE id 3 len 27 from "1600-3"

Jan 1 00:04:12.940: Vi4 CHAP: I RESPONSE id 6 len 27 from "2500-1"

Jan 1 00:04:12.967: RADIUS: Initial Transmit Virtual-Access4 id 48

10.51.6.3:1645, Access-Request, len 97

Jan 1 00:04:12.971: Attribute 4 6 0A330652

Jan 1 00:04:12.975: Attribute 5 6 00000004

Jan 1 00:04:12.975: Attribute 61 6 00000005

Jan 1 00:04:12.975: Attribute 1 8 32353030

Jan 1 00:04:12.979: Attribute 30 8 36313436

Jan 1 00:04:12.979: Attribute 31 12 32303835

Jan 1 00:04:12.979: Attribute 3 19 06CA1CC2

Jan 1 00:04:12.983: Attribute 6 6 00000002

Jan 1 00:04:12.983: Attribute 7 6 00000001

Jan 1 00:04:12.987: RADIUS: Received from id 48 10.51.6.3:1645,

Access-Accept, len 38

Jan 1 00:04:12.991: Attribute 6 6 00000002

Jan 1 00:04:12.991: Attribute 7 6 00000001

Jan 1 00:04:12.991: Attribute 8 6 FFFFFFFF

Jan 1 00:04:12.999: AAA/AUTHEN (3530581085): status = PASS

Jan 1 00:04:12.999: Vi4 AAA/AUTHOR/LCP: Authorize LCP

Jan 1 00:04:13.003: Vi4 AAA/AUTHOR/LCP (1947215169): Port='Virtual-Access4'

list='vpdn' service=NET

Jan 1 00:04:13.003: AAA/AUTHOR/LCP: Vi4 (1947215169) user='2500-1'

Jan 1 00:04:13.007: Vi4 AAA/AUTHOR/LCP (1947215169): send AV service=ppp

Jan 1 00:04:13.007: Vi4 AAA/AUTHOR/LCP (1947215169): send AV protocol=lcp

Jan 1 00:04:13.007: Vi4 AAA/AUTHOR/LCP (1947215169): found list "vpdn"

Jan 1 00:04:13.011: Vi4 AAA/AUTHOR/LCP (1947215169): Method=radius (radius)

Jan 1 00:04:13.015: Vi4 AAA/AUTHOR (1947215169):

Post authorization status = PASS_REPL

Jan 1 00:04:13.015: Vi4 AAA/AUTHOR/LCP: Processing AV service=ppp

Jan 1 00:04:13.019: Vi4 CHAP: O SUCCESS id 6 len 4

Jan 1 00:04:13.023: Vi4 PPP: Phase is UP

Jan 1 00:04:13.027: Vi4 AAA/AUTHOR/FSM: (0): Can we start IPCP?

Jan 1 00:04:13.027: Vi4 AAA/AUTHOR/FSM (536495163): Port='Virtual-Access4'

list='vpdn' service=NET

Jan 1 00:04:13.031: AAA/AUTHOR/FSM: Vi4 (536495163) user='2500-1'

Jan 1 00:04:13.031: Vi4 AAA/AUTHOR/FSM (536495163): send AV service=ppp

Jan 1 00:04:13.035: Vi4 AAA/AUTHOR/FSM (536495163): send AV protocol=ip

Jan 1 00:04:13.035: Vi4 AAA/AUTHOR/FSM (536495163): found list "vpdn"

Jan 1 00:04:13.039: Vi4 AAA/AUTHOR/FSM (536495163): Method=radius (radius)

Jan 1 00:04:13.039: RADIUS: allowing negotiated framed address

Jan 1 00:04:13.043: Vi4 AAA/AUTHOR (536495163):

Post authorization status = PASS_REPL

Jan 1 00:04:13.043: Vi4 AAA/AUTHOR/FSM: We can start IPCP

Jan 1 00:04:13.047: Vi4 IPCP: O CONFREQ [Closed] id 1 len 10

Jan 1 00:04:13.051: Vi4 IPCP: Address 10.51.6.82 (0x03060A330652)

Jan 1 00:04:13.102: Vi4 IPCP: I CONFREQ [REQsent] id 187 len 16

Jan 1 00:04:13.114: Vi4 IPCP: CompressType VJ 15 slots (0x0206002D0F00)

Jan 1 00:04:13.118: Vi4 IPCP: Address 10.10.53.2 (0x03060A0A3502)

Jan 1 00:04:13.118: Vi4 AAA/AUTHOR/IPCP: Start. Her address 10.10.53.2,

we want 0.0.0.0

Jan 1 00:04:13.122: Vi4 AAA/AUTHOR/IPCP (2669954081): Port='Virtual-Access4'

list='vpdn' service=NET

Jan 1 00:04:13.126: AAA/AUTHOR/IPCP: Vi4 (2669954081) user='2500-1'

Jan 1 00:04:13.126: Vi4 AAA/AUTHOR/IPCP (2669954081): send AV service=ppp

Jan 1 00:04:13.130: Vi4 AAA/AUTHOR/IPCP (2669954081): send AV protocol=ip

Jan 1 00:04:13.130: Vi4 AAA/AUTHOR/IPCP (2669954081): send AV addr*10.10.53.2

Jan 1 00:04:13.134: Vi4 AAA/AUTHOR/IPCP (2669954081): found list "vpdn"

Jan 1 00:04:13.134: Vi4 AAA/AUTHOR/IPCP (2669954081): Method=radius (radius)

Jan 1 00:04:13.138: RADIUS: allowing negotiated framed address 10.10.53.2

Jan 1 00:04:13.142: Vi4 AAA/AUTHOR (2669954081):

Post authorization status = PASS_REPL

Jan 1 00:04:13.146: Vi4 AAA/AUTHOR/IPCP: Processing AV service=ppp

Jan 1 00:04:13.146: Vi4 AAA/AUTHOR/IPCP: Processing AV addr=10.10.53.2

Jan 1 00:04:13.150: Vi4 AAA/AUTHOR/IPCP: Authorization succeeded

Jan 1 00:04:13.150: Vi4 AAA/AUTHOR/IPCP: Done. Her address 10.10.53.2,

we want 10.10.53.2

Jan 1 00:04:13.154: Vi4 IPCP: O CONFREJ [REQsent] id 187 len 10

Jan 1 00:04:13.154: Vi4 IPCP: CompressType VJ 15 slots (0x0206002D0F00)

Jan 1 00:04:13.162: Vi4 IPCP: I CONFACK [REQsent] id 1 len 10

Jan 1 00:04:13.162: Vi4 IPCP: Address 10.51.6.82 (0x03060A330652)

Jan 1 00:04:13.213: Vi4 IPCP: I CONFREQ [ACKrcvd] id 188 len 10

Jan 1 00:04:13.217: Vi4 IPCP: Address 10.10.53.2 (0x03060A0A3502)

Jan 1 00:04:13.217: Vi4 AAA/AUTHOR/IPCP: Start. Her address 10.10.53.2,

we want 10.10.53.2

Jan 1 00:04:13.221: Vi4 AAA/AUTHOR/IPCP: Processing AV service=ppp

Jan 1 00:04:13.221: Vi4 AAA/AUTHOR/IPCP: Processing AV addr=10.10.53.2

Jan 1 00:04:13.225: Vi4 AAA/AUTHOR/IPCP: Authorization succeeded

Jan 1 00:04:13.225: Vi4 AAA/AUTHOR/IPCP: Done. Her address 10.10.53.2,

we want 10.10.53.2

Jan 1 00:04:13.229: Vi4 IPCP: O CONFACK [ACKrcvd] id 188 len 10

Jan 1 00:04:13.233: Vi4 IPCP: Address 10.10.53.2 (0x03060A0A3502)

Jan 1 00:04:13.233: Vi4 IPCP: State is Open

Jan 1 00:04:13.261: Vi4 IPCP: Install route to 10.10.53.2

Jan 1 00:04:14.015: %LINEPROTO-5-UPDOWN: Line protocol on

Interface Virtual-Access4, changed state to up

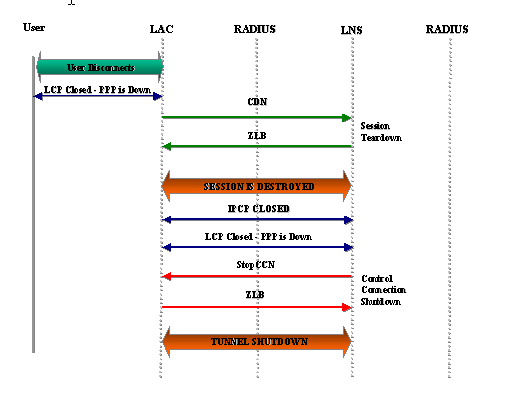

Sequenza di disconnessione PPP/L2TP

-

L'utente remoto scarta il collegamento ISDN per inviare la chiamata al LAC.

-

La macchina a stati LAC PPP viene terminata e lo stato LCP viene chiuso.

-

Per notificare all'LNS la disconnessione della sessione, il LAC invia una Call-Disconnect-Notify (CDN) e distrugge la sessione. La CDN contiene un codice risultato AVP 1, che ha come motivo della disconnessione la "Perdita della portante". La sessione è ora in stato IDLE.

-

Il sistema LNS invia un messaggio ZLB, che è un riconoscimento in sequenza, e distrugge la sessione. La sessione è ora in stato IDLE.

-

Il sistema LNS rimuove l'interfaccia PPP locale. Lo stato dell'interfaccia di accesso virtuale viene modificato in Inattivo:

-

IPCP è chiuso, LCP è chiuso e la macchina a stati PPP è dichiarata inattiva.

-

Il percorso host all'utente remoto viene rimosso dalla tabella di routing LNS.

-

Lo stato del tunnel è ora No-Sessions-Left sia sul LAC che sul LNS.

-

-

Poiché si tratta dell'ultima sessione all'interno del tunnel, la connessione di controllo può essere chiusa. I timer predefiniti per lo spegnimento del tunnel sono 10 secondi per l'LNS e 15 secondi per il LAC.

-

Il sistema LNS invia una notifica Stop-Control-Connection (Stop-CCN) al LAC per chiudere la connessione di controllo e il tunnel. Stop-CCN contiene il motivo per cui il tunnel è stato arrestato, ossia "Richiesta di cancellare la connessione di controllo". Il tunnel è ora in stato IDLE.

-

Il LAC invia un messaggio ZLB, che è un riconoscimento in sequenza, al LNS. Il tunnel è ora in stato IDLE.

-

Il tunnel è ora chiuso.

Nota: sia il LAC che il LNS possono avviare la sessione e controllare la disattivazione della connessione. Non è necessario cancellare le sessioni all'interno del tunnel prima di poter arrestare il tunnel.

Debug ottenuto da LAC con visualizzazione della disconnessione PPP e L2TP

Jan 1 00:04:27.375: %ISDN-6-DISCONNECT: Interface Serial0:0

disconnected from 2085730592 2500-1, call lasted 17 seconds

Jan 1 00:04:27.387: %LINK-3-UPDOWN:

Interface Serial0:0, changed state to down

Jan 1 00:04:27.387: Se0:0 PPP: Phase is TERMINATING [0 sess, 0 load]

Jan 1 00:04:27.387: Se0:0 LCP: State is Closed

Jan 1 00:04:27.387: Se0:0 PPP: Phase is DOWN [0 sess, 0 load]

Jan 1 00:04:27.387: Se0:0 VPDN: Cleanup

Jan 1 00:04:27.387: Se0:0 VPDN: Reset

Jan 1 00:04:27.387: Se0:0 Tnl/Cl 17688/7 L2TP: O CDN to l2tp-gw 55270/45

Jan 1 00:04:27.387: Se0:0 Tnl/Cl 17688/7 L2TP: O CDN,

flg TLS, ver 2, len 38, tnl 55270, cl 45, ns 4, nr 2

C8 02 00 26 D7 E6 00 2D 00 04 00 02 80 08 00 00

00 00 00 0E 80 08 00 00 00 0E 00 07 80 0A 00 00

00 01 00 01 00 00

Jan 1 00:04:27.387: Se0:0 Tnl/Cl 17688/7 L2TP:

Destroying session

Jan 1 00:04:27.387: Se0:0 Tnl/Cl 17688/7 L2TP: Session state change

from established to idle

Jan 1 00:04:27.387: Se0:0 Tnl/Cl 17688/7 L2TP: VPDN:

Releasing idb for LAC/LNS tunnel 17688/55270 session 7 state idle

Jan 1 00:04:27.387: Tnl 17688 L2TP: Tunnel state change from established

to no-sessions-left

Jan 1 00:04:27.387: Tnl 17688 L2TP: No more sessions in tunnel,

shutdown (likely) in 15 seconds

Jan 1 00:04:27.431: Tnl 17688 L2TP: I ZLB ctrl ack, flg TLS, ver 2,

len 12, tnl 17688, cl 0, ns 2, nr 5

Jan 1 00:04:28.387: %LINEPROTO-5-UPDOWN:

Line protocol on Interface Serial0:0, changed state to down

Jan 1 00:04:37.383: Tnl 17688 L2TP: Parse AVP 0, len 8, flag 0x8000 (M)

Jan 1 00:04:37.383: Tnl 17688 L2TP: Parse StopCCN

Jan 1 00:04:37.383: Tnl 17688 L2TP: Parse AVP 9, len 8, flag 0x8000 (M)

Jan 1 00:04:37.383: Tnl 17688 L2TP: Assigned Tunnel ID 55270

Jan 1 00:04:37.383: Tnl 17688 L2TP: Parse AVP 1, len 8, flag 0x8000 (M)

Jan 1 00:04:37.387: L2X: Result code(1): 1:

Request to clear control connection

Jan 1 00:04:37.387: Error code(0): No error

Jan 1 00:04:37.387: Tnl 17688 L2TP: No missing AVPs in StopCCN

Jan 1 00:04:37.387: Tnl 17688 L2TP: I StopCCN, flg TLS, ver 2,

len 36, tnl 17688, cl 0, ns 2, nr 5

C8 02 00 24 45 18 00 00 00 02 00 05 80 08 00 00

00 00 00 04 80 08 00 00 00 09 D7 E6 80 08 00 00

00 01 00 01

Jan 1 00:04:37.387: Tnl 17688 L2TP: O ZLB ctrl ack, flg TLS, ver 2,

len 12, tnl 55270, cl 0, ns 5, nr 3

C8 02 00 0C D7 E6 00 00 00 05 00 03

Jan 1 00:04:37.387: Tnl 17688 L2TP: I StopCCN from l2tp-gw tnl 55270

Jan 1 00:04:37.387: Tnl 17688 L2TP: Shutdown tunnel

Jan 1 00:04:37.387: Tnl 17688 L2TP: Tunnel state change from no-sessions-left

to idle

Debug generato dall'LNS da cui viene mostrata la disconnessione PPP e L2TP

Jan 1 00:04:27.740: Vi4 Tnl/Cl 55270/45 L2TP:

Parse AVP 0, len 8, flag 0x0x8000 (M)

Jan 1 00:04:27.740: Vi4 Tnl/Cl 55270/45 L2TP: Parse CDN

Jan 1 00:04:27.744: Vi4 Tnl/Cl 55270/45 L2TP:

Parse AVP 14, len 8, flag 0x0x8000 (M)

Jan 1 00:04:27.748: Vi4 Tnl/Cl 55270/45 L2TP: Assigned Call ID 7

Jan 1 00:04:27.752: Vi4 Tnl/Cl 55270/45 L2TP:

Parse AVP 1, len 10, flag 0x0x8000 (M)

Jan 1 00:04:27.752: Vi4 Tnl/Cl 55270/45 L2TP:

Result code(1): 1: Loss of carrier

Jan 1 00:04:27.756: Error code(0): No error

Jan 1 00:04:27.756: Vi4 Tnl/Cl 55270/45 L2TP:

No missing AVPs in CDN

Jan 1 00:04:27.760: Vi4 Tnl/Cl 55270/45 L2TP: I CDN, flg TLS, ver 2,

len 38, tnl 55270, cl 45, ns 4, nr 2 contiguous pak, size 38

C8 02 00 26 D7 E6 00 2D 00 04 00 02 80 08 00 00

00 00 00 0E 80 08 00 00 00 0E 00 07 80 0A 00 00

00 01 00 01 00 00

Jan 1 00:04:27.772: Vi4 Tnl/Cl 55270/45 L2TP: O ZLB ctrl ack, flg TLS,

ver 2, len 12, tnl 17688, cl 0, ns 2, nr 5

Jan 1 00:04:27.776: contiguous buffer, size 12

C8 02 00 0C 45 18 00 00 00 02 00 05

Jan 1 00:04:27.780: Vi4 Tnl/Cl 55270/45 L2TP: I CDN from hgw tnl 17688, cl 7

Jan 1 00:04:27.780: Vi4 Tnl/Cl 55270/45 L2TP: Destroying session

Jan 1 00:04:27.784: Vi4 Tnl/Cl 55270/45 L2TP:

Session state change from established to idle

Jan 1 00:04:27.788: Vi4 Tnl/Cl 55270/45 L2TP:

VPDN: Releasing idb for LAC/LNS tunnel 55270/17688 session 45 state idle

Jan 1 00:04:27.792: Vi4 VPDN: Reset

Jan 1 00:04:27.792: Tnl 55270 L2TP:

Tunnel state change from established to no-sessions-left

Jan 1 00:04:27.796: Tnl 55270 L2TP:

No more sessions in tunnel, shutdown (likely) in 10 seconds

Jan 1 00:04:27.800: %LINK-3-UPDOWN: Interface Virtual-Access4,

changed state to down

Jan 1 00:04:27.816: Vi4 IPCP: State is Closed

Jan 1 00:04:27.820: Vi4 PPP: Phase is TERMINATING

Jan 1 00:04:27.820: Vi4 LCP: State is Closed

Jan 1 00:04:27.824: Vi4 PPP: Phase is DOWN

Jan 1 00:04:27.839: Vi4 IPCP: Remove route to 10.10.53.2

Jan 1 00:04:29.022: %LINEPROTO-5-UPDOWN:

Line protocol on Interface Virtual-Access4, changed state to down

Jan 1 00:04:37.720: Tnl 55270 L2TP: O StopCCN to hgw tnlid 17688

Jan 1 00:04:37.724: Tnl 55270 L2TP: O StopCCN, flg TLS, ver 2,

len 36, tnl 17688, cl 0, ns 2, nr 5

Jan 1 00:04:37.728: contiguous buffer, size 36

C8 02 00 24 45 18 00 00 00 02 00 05 80 08 00 00

00 00 00 04 80 08 00 00 00 09 D7 E6 80 08 00 00

00 01 00 01

Jan 1 00:04:37.736: Tnl 55270 L2TP:

Tunnel state change from no-sessions-left to shutting-down

Jan 1 00:04:37.740: Tnl 55270 L2TP: Shutdown tunnel

Jan 1 00:04:37.744: Tnl 55270 L2TP:

Tunnel state change from shutting-down to idle

Feedback

Feedback