Conformità e risoluzione della configurazione della Guida per l'utente BPA versione 5.1

- Introduzione

- Novità

- Presupposti e prerequisiti

- Dashboard di conformità

- Apertura e utilizzo del file CSV per la conformità degli asset

- Visualizzazione dei dettagli delle violazioni

- Visualizzazione e confronto della configurazione di monitoraggio e aggiornamento

- Riepilogo sulla conformità ai criteri

- Esporta come CSV per la conformità alle policy

- Dettagli del file CSV per la conformità ai criteri

- Apertura e utilizzo del file CSV per la conformità alle policy

- Report

- Processi di conformità

- Creazione di job di audit offline

- Esegui ora o riesegui processi di conformità

- Processi di monitoraggio e aggiornamento

- Configurazione: Blocchi e regole

- Funzionalità dei blocchi

- Funzionalità delle regole

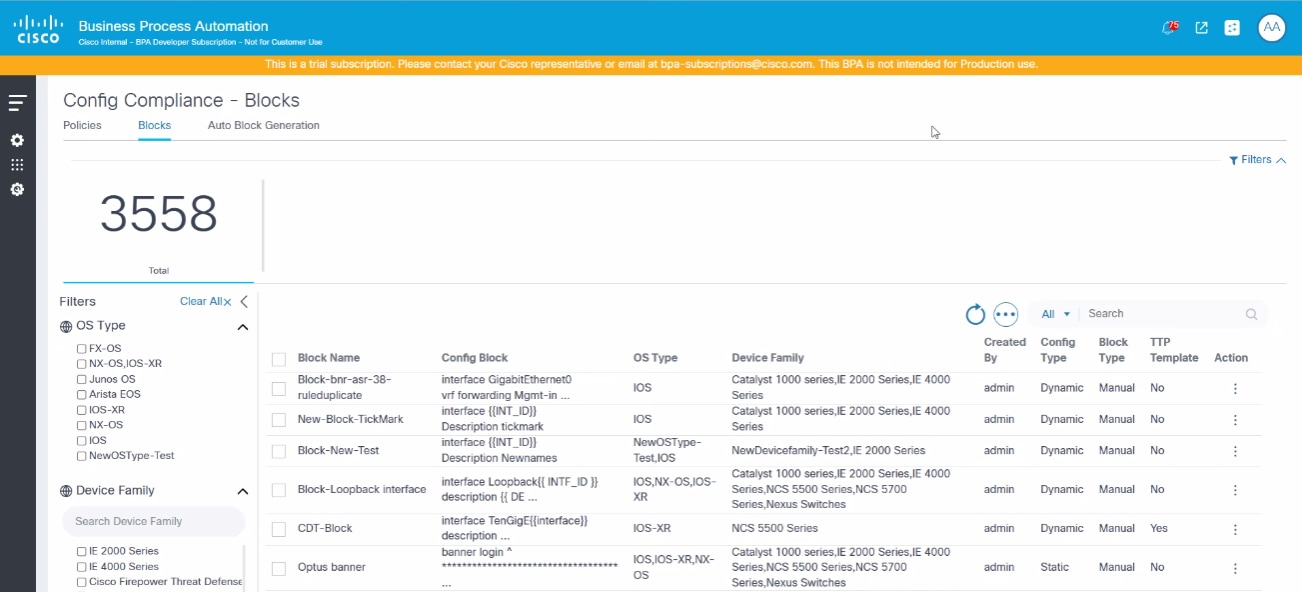

- Elenca blocchi

- Aggiunta o modifica di blocchi e regole

- Utilizzo della sintassi Ignora riga

- Generazione di violazioni

- Gestione delle regole

- Blocchi dinamici definiti dall'utente - Procedure ottimali

- Informazioni sull'integrazione di gerarchie di regole e RefD nelle regole e nelle regole non RefD

- Integrazione RefD

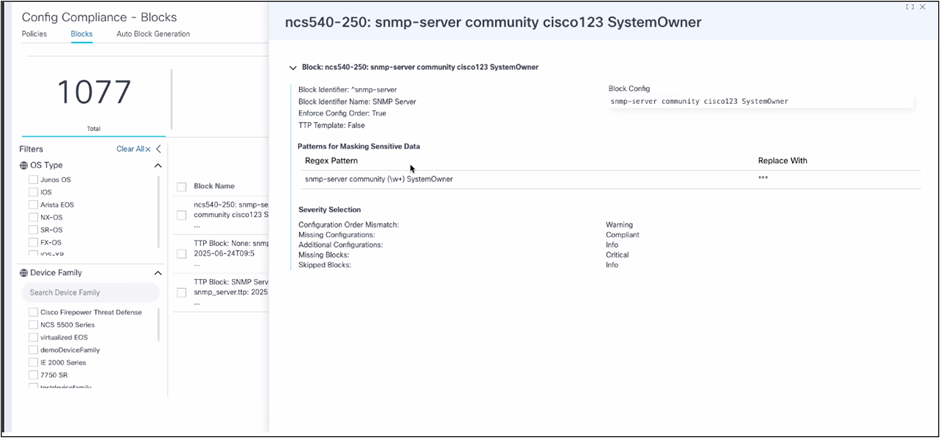

- Visualizzazione dei dettagli dei blocchi

- Eliminazione di blocchi

- Configurazione: Generazione automatica blocchi

- Identificatore blocco

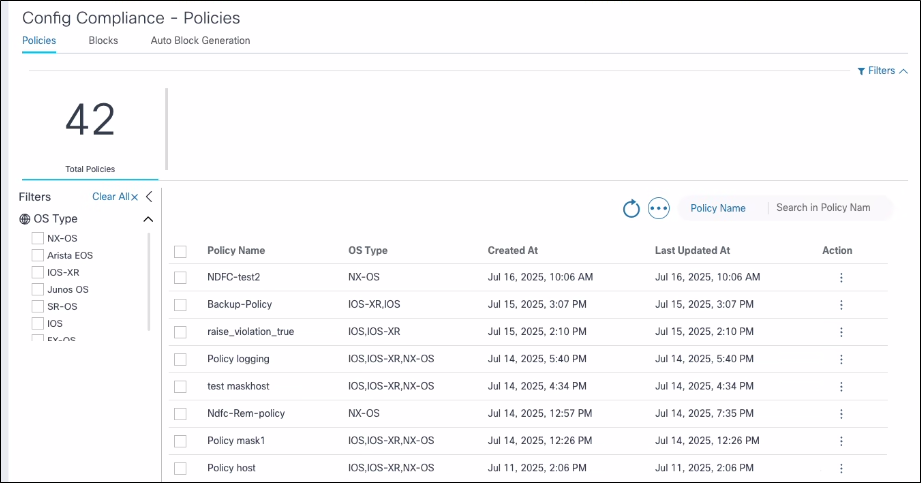

- Configurazione: Politiche

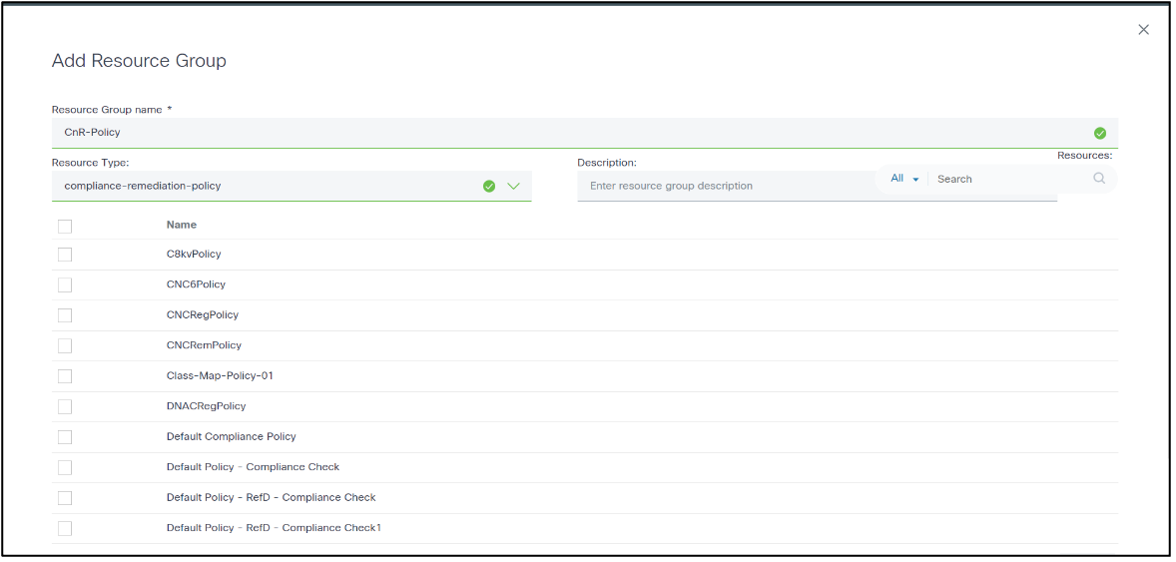

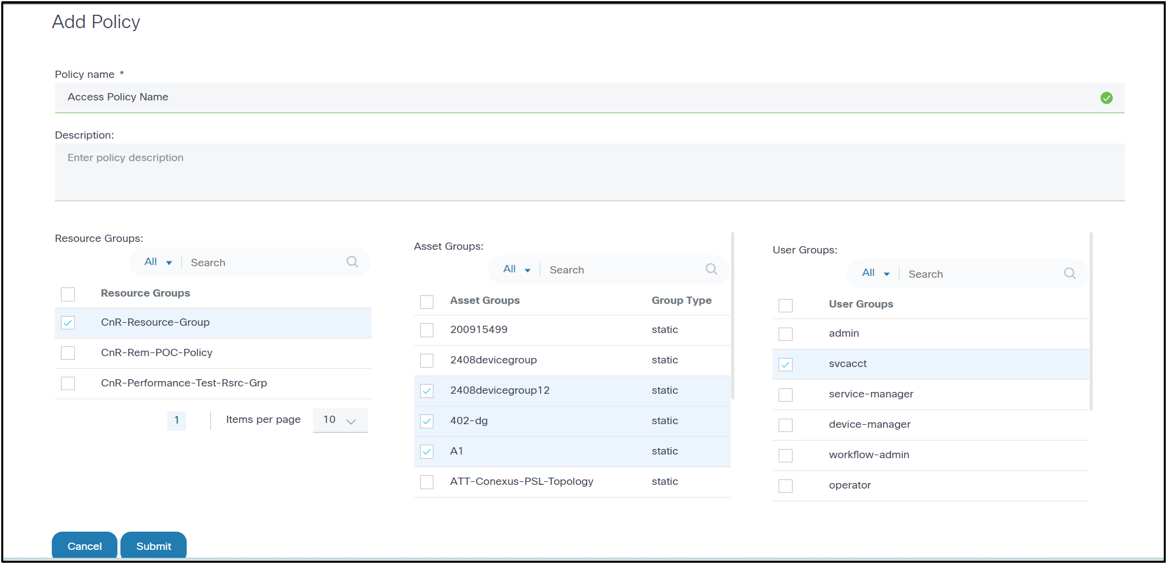

- Ruoli e controllo di accesso

- Conformità offline

- Distribuzione delle configurazioni tramite Ingester

- Riferimenti

- Documentazione sulle API

- Risoluzione dei problemi

Introduzione

L'applicazione CnR (Configuration Compliance and Remediation) consente agli operatori di rete di eseguire controlli di conformità della configurazione dei dispositivi per i criteri personalizzati costruiti dai blocchi di configurazione. Gli operatori creano manualmente o automaticamente blocchi di configurazione utilizzando il sistema da configurazioni di dispositivi selezionate. Gli utenti possono inoltre stabilire regole da applicare a questi blocchi, con condizioni delle regole potenzialmente derivate dai valori ottenuti dall'applicazione RefD. Gli operatori possono eseguire i controlli di conformità in base a un programma oppure avviare i controlli immediatamente.

L'applicazione è dotata di un dashboard intuitivo che offre una panoramica completa delle violazioni della conformità, offrendo sia riepiloghi che viste dettagliate a livello di dispositivo e blocco di configurazione.

L'applicazione include un solido framework di correzione per la gestione delle violazioni di conformità. Questa struttura utilizza workflow e modelli, sia modelli di configurazione, noti come GCT (Golden Configuration Templates) che modelli di processo, per semplificare il processo di correzione. Analogamente ai controlli di conformità, è possibile programmare le attività di correzione da eseguire in base a un calendario oppure attivarle immediatamente per affrontare le violazioni tempestivamente.

Il dashboard per la conformità e la risoluzione dei problemi del portale di nuova generazione (Next-Gen) include funzionalità progettate per migliorare la gestione della sicurezza di rete, semplificare le procedure di conformità e le attività di risoluzione dei problemi. Il dashboard fornisce un riepilogo completo della conformità delle risorse e delle policy, semplificando la valutazione dello stato della rete da parte degli operatori e garantendo la conformità dei dispositivi ai rigidi protocolli di sicurezza.

I blocchi di configurazione possono essere generati automaticamente e quindi modificati o aggiunti manualmente, offrendo un equilibrio tra automazione e personalizzazione. L'identificazione precisa da parte del sistema dei blocchi di configurazione e dei meccanismi granulari di controllo dell'accesso, incluse le impostazioni dettagliate di utenti, gruppi e autorizzazioni su interfacce classiche e moderne, garantiscono che le configurazioni di rete rimangano sicure e nelle mani di personale affidabile. Queste funzionalità forniscono un potente set di strumenti per le organizzazioni che desiderano mantenere elevati standard di sicurezza e conformità di rete.

Novità

Sono stati introdotti i seguenti miglioramenti e caratteristiche principali:

- Un dashboard di reporting completo per generare, visualizzare e scaricare i report di conformità

- Possibilità di eseguire controlli di conformità offline caricando le configurazioni dei dispositivi senza caricare il dispositivo tramite Asset Manager

- Possibilità di configurare i modelli nella configurazione a blocchi per mascherare i dati di configurazione dei dispositivi sensibili

- Possibilità di esportare i dati della griglia di riepilogo di conformità alle regole e agli asset come file CSV

- Visualizza e confronta le configurazioni di monitoraggio e aggiornamento generate con le configurazioni in esecuzione sui dispositivi

- Miglioramenti nei blocchi per supportare l'aumento delle violazioni se la configurazione esiste

- Abilitare un'esperienza utente connessa nelle pagine di creazione e modifica dei criteri per l'avvio incrociato nei componenti figlio, ad esempio la pagina di creazione del blocco

- Miglioramento dei processi di conformità per la creazione e la modifica di pagine da utilizzare per il lancio incrociato nella pagina di modifica dei criteri

Componenti

Conformità e monitoraggio e aggiornamento supportano i seguenti controller e tipi di dispositivi:

| Controller | Tipi di sistema operativo |

|---|---|

| NSO (6.5) | IOS XE, IOS XR, NX-OS, JunOS, Nokia SR-OS |

| CNC (6.0) | IOS XE, IOS XR, NX-OS |

| NDFC (3.2.0 / Fabric v12.2.2) | NX-OS |

| Cisco Catalyst Center (2.3.5) | IOS XE, IOS XR. Solo conformità convalidata |

| CCP (7.2.5) | FX-OS (FTD). Solo conformità convalidata |

| D2D (Direct To Device) | IOS XE, IOS XR, JunOS |

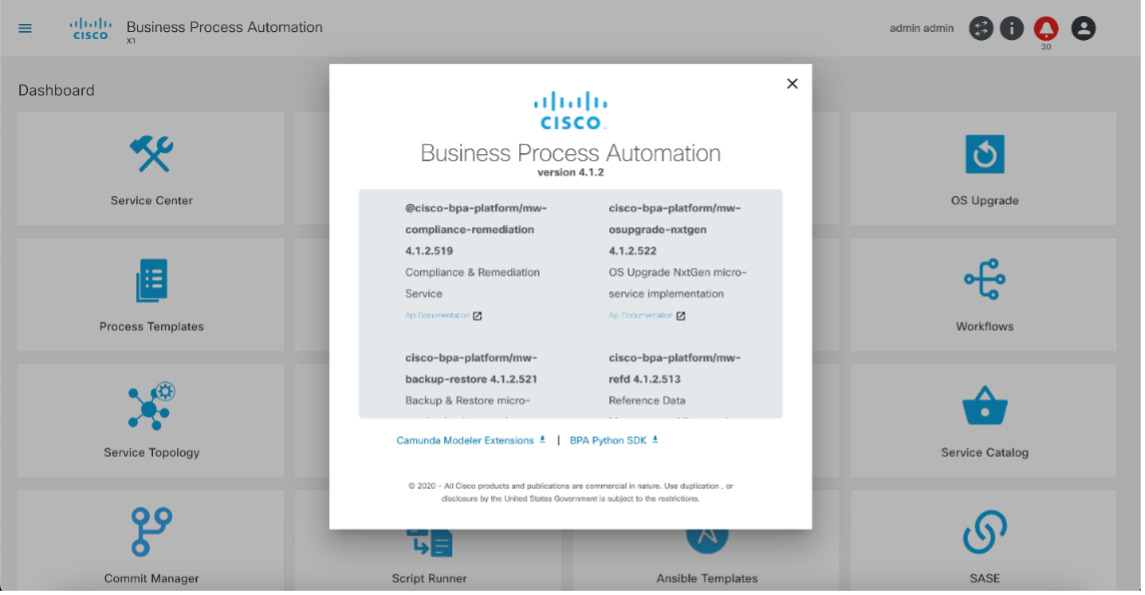

Come parte della versione 5.0, l'applicazione classica CnR (Compliance and Remediation) è stata deprecata. Tutte le funzionalità CnR sono ora completamente integrate e disponibili nel portale di nuova generazione.

Presupposti e prerequisiti

Per utilizzare in modo efficace lo Use Case CnR, è necessario soddisfare i seguenti prerequisiti.

- È necessario caricare la chiave di sottoscrizione per lo Use Case CnR.

- Il controller e i dispositivi pertinenti devono essere integrati e disponibili come parte di BPA Asset Manager. Per ulteriori informazioni, consultare la sezione Asset Manager della Guida dell'utente di BPA.

- Gli asset integrati devono essere raggruppati, in base ai requisiti del cliente, in gruppi nel portale di nuova generazione.

Dashboard di conformità

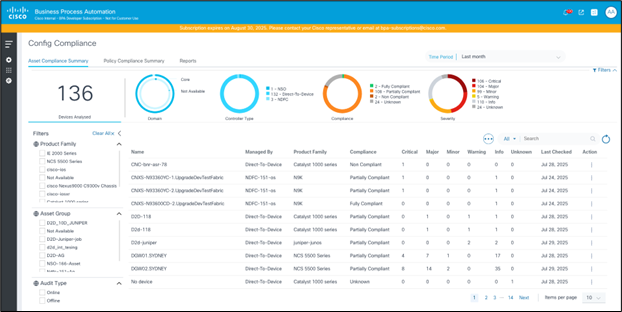

Il dashboard di conformità fornisce una visualizzazione riepilogativa delle violazioni su tutti i dispositivi per il tempo selezionato. Per impostazione predefinita, vengono visualizzati i dati relativi al mese corrente. Gli utenti possono modificare la finestra temporale per visualizzare i dati cronologici sulle violazioni di conformità. Il mese corrente è la visualizzazione selezionata predefinita.

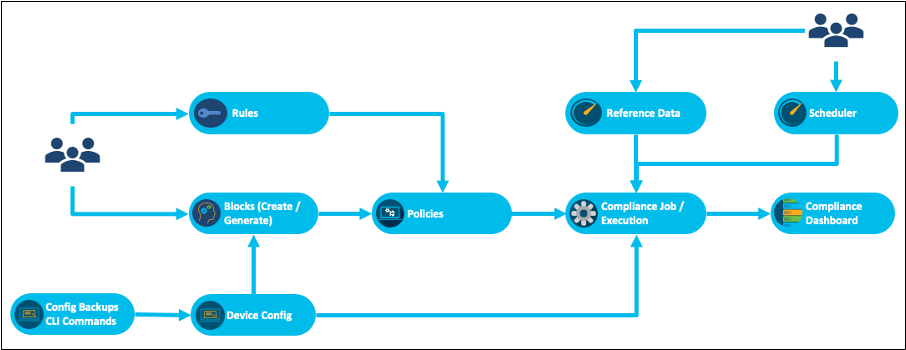

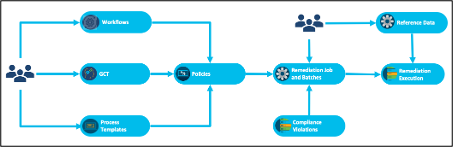

Diagramma di flusso della conformità della configurazione

Le violazioni di conformità visualizzate nel dashboard vengono popolate quando viene eseguito un processo di conformità per un criterio in base a un elenco di asset. Il criterio di conformità viene creato aggiungendo un elenco di configurazioni di blocchi con le regole di conformità necessarie. La regola di conformità può disporre di controlli con valori statici o variabili dinamiche per le quali vengono recuperati dati dall'applicazione RefD. Un processo di conformità può essere eseguito su richiesta oppure come programma occasionale o ricorrente.

La conformità della configurazione include le seguenti importanti funzionalità:

- Creazione blocchi: I blocchi vengono creati manualmente o automaticamente utilizzando il modello TTP (Template Text Parser). Possono essere statici o dinamici (con variabili).

- Creazione regole: Le regole convalidano le variabili nei blocchi. I valori delle regole possono essere impostati in modo statico o recuperati dinamicamente dal sistema dei dati di riferimento (RefD) durante il tempo di esecuzione.

- Creazione criteri: I criteri vengono creati selezionando l'elenco dei blocchi e le regole corrispondenti. I dati per le regole possono essere statici o recuperati dinamicamente dal framework RefD in fase di esecuzione.

- Creazione di processi per la conformità: I processi di conformità vengono creati selezionando un criterio e un gruppo di asset (contenente un elenco di asset) per eseguire il controllo di conformità. Gli utenti possono scegliere di recuperare la configurazione del dispositivo dal framework di backup o eseguire comandi dinamici tramite modelli di processo sui dispositivi durante l'esecuzione. Il recupero della configurazione dal backup consente di eseguire il controllo offline dei dispositivi senza la necessità di connettersi a un dispositivo attivo. I processi possono essere programmati o eseguiti su richiesta.

- Violazioni di conformità: Visualizzare le violazioni di conformità nel dashboard.

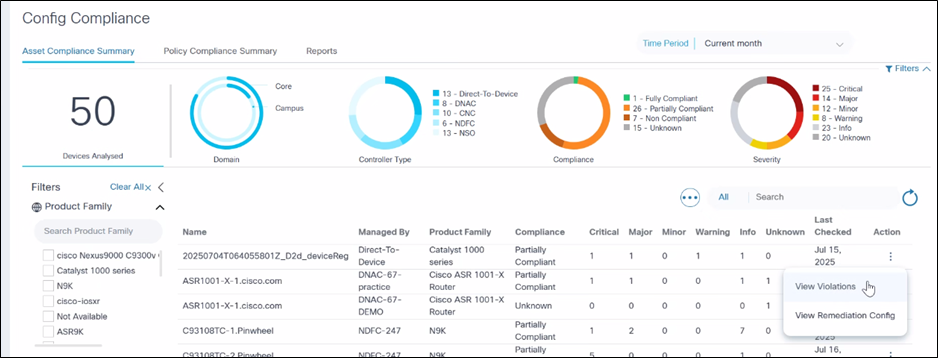

Riepilogo sulla conformità degli asset

La scheda Riepilogo sulla conformità degli asset è una funzione essenziale progettata per fornire una panoramica completa delle violazioni della conformità su tutti i dispositivi all'interno di una rete. Questa scheda consente agli utenti di identificare rapidamente i problemi di conformità, garantendo che tutti i dispositivi siano conformi alle policy e agli standard stabiliti. L'interfaccia è dotata di potenti funzionalità di filtraggio e ricerca che semplificano la navigazione e l'analisi dei dati di conformità.

Caratteristiche principali

- Riepilogo violazioni per dispositivo: La scheda mostra un riepilogo delle violazioni di conformità per ciascun dispositivo, fornendo agli utenti una rapida istantanea dello stato di conformità complessivo classificato in base ai livelli di gravità, ad esempio critico, alto, medio e basso.

- Informazioni dettagliate sulle violazioni: Per ciascun dispositivo, la finestra popup fornisce informazioni dettagliate sui criteri violati e l'utente può eseguire un'ulteriore analisi del blocco e della linea di configurazione che ha causato la violazione.

- Opzioni di filtro avanzate: I filtri posizionati nella parte superiore e sinistra della scheda consentono agli utenti di restringere la visualizzazione dei dati nella griglia. Gli utenti possono filtrare per intervallo di date, Asset Group, famiglia di prodotti e altro ancora, consentendo un'analisi mirata dei dati di conformità.

- Funzionalità di ricerca: È disponibile un campo di ricerca per perfezionare ulteriormente i dati nella griglia. Gli utenti possono individuare rapidamente dispositivi specifici o gestirli tramite il controller immettendo parole chiave o frasi rilevanti.

- Intervallo di date personalizzabile: Per impostazione predefinita, il mese corrente viene selezionato nel filtro dell'intervallo di date e fornisce i dati di conformità più recenti. Gli utenti possono tuttavia personalizzare l'intervallo di date per visualizzare i dati.

- Filtri: Sono disponibili più filtri, ad esempio Famiglia di prodotti, Gruppo asset e Tipo di audit. Applicare il filtro per aggiornare la griglia.

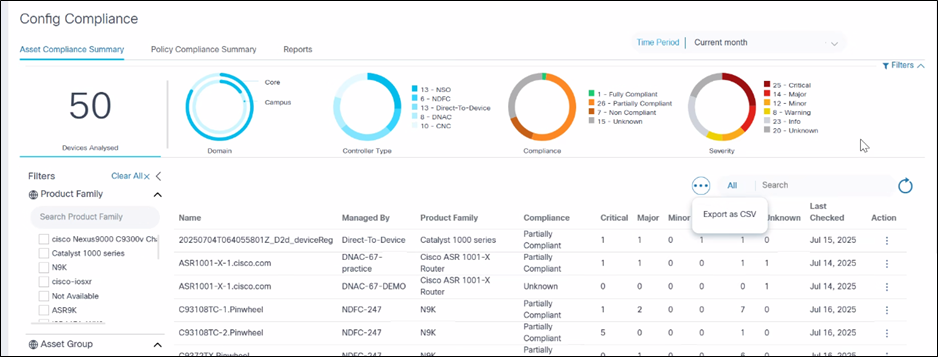

- Esporta come CSV: Funzionalità disponibile per consentire agli utenti di ottenere una copia locale della conformità della configurazione delle risorse per scopi di analisi, creazione di report e archiviazione offline. Per esportare i dati come file CSV, selezionare Esporta come CSV dall'icona Altre opzioni. Il file CSV scaricato contiene i dati attualmente visualizzati nella griglia, rispettando i filtri applicati.

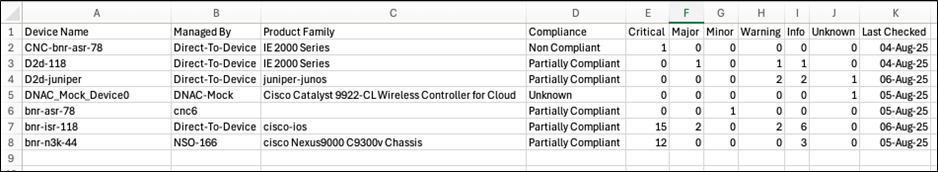

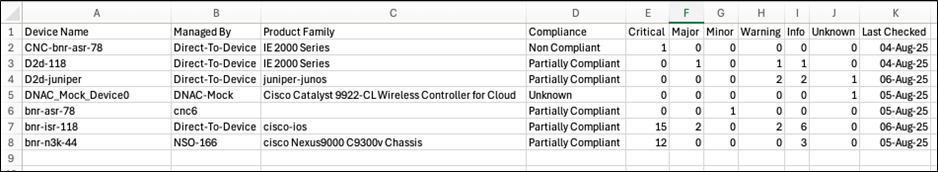

Dettagli del file CSV per la conformità degli asset

Il file CSV include tutte le colonne visibili nella griglia Riepilogo conformità asset, ad esempio il nome del dispositivo, l'istanza del controller (gestita da), la famiglia di prodotti del dispositivo, lo stato di conformità del dispositivo, il numero di violazioni per gravità (ad esempio, Critico, Principale, Secondario, Avviso, Informazioni, Sconosciuto) e la data dell'ultimo controllo di conformità del dispositivo.

Se la griglia contiene l'impaginazione, l'esportazione include tutti i record nelle pagine, non solo la pagina visibile.

Apertura e utilizzo del file CSV per la conformità degli asset

- Aprire il file CSV scaricato in Excel o in qualsiasi applicazione per fogli di calcolo compatibile.

- Verificare che il contenuto corrisponda a quanto visualizzato nella griglia Riepilogo conformità asset, inclusi i risultati filtrati.

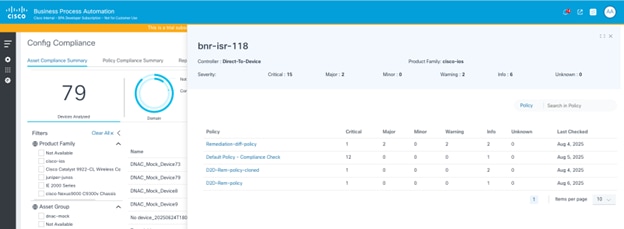

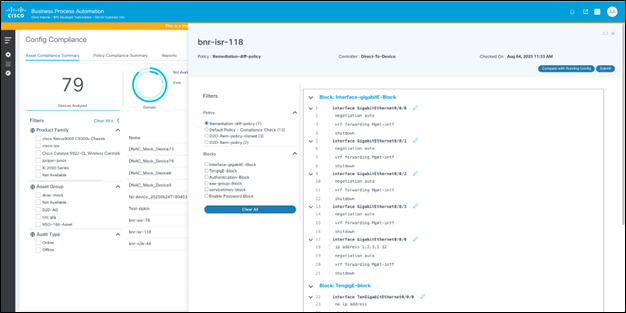

Visualizzazione del sintetico di conformità degli asset per criterio

Facendo clic su una riga della griglia Riepilogo conformità asset vengono visualizzati i dettagli delle violazioni degli asset, suddivisi in categorie in base ai diversi criteri in base ai quali il dispositivo viene convalidato. In questa vista dettagliata gli utenti possono visualizzare il conteggio delle violazioni in base alla gravità in ogni criterio.

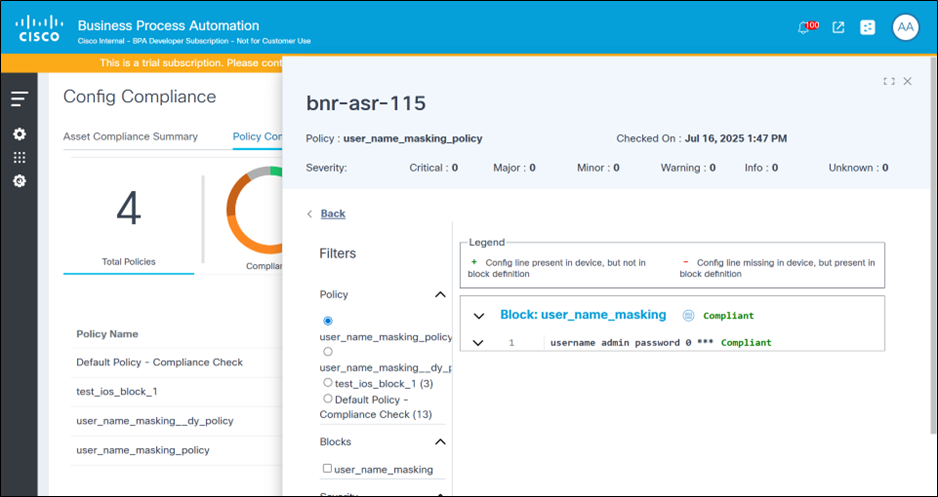

Visualizzazione dei dettagli delle violazioni

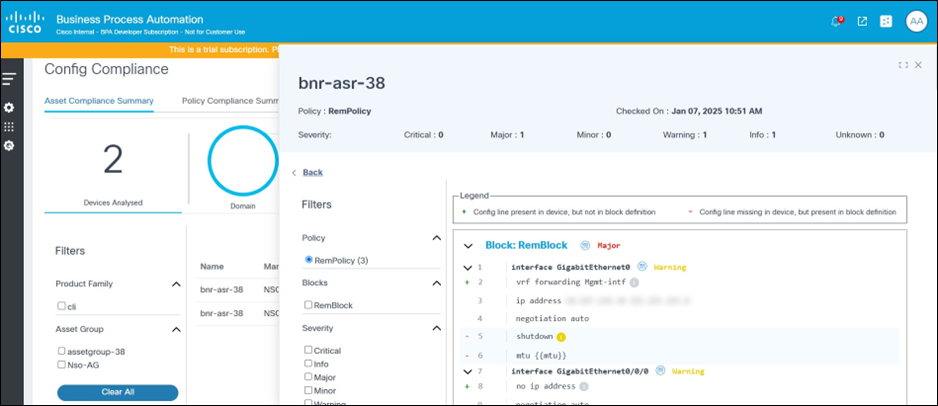

La pagina Dettagli violazioni visualizza le violazioni a livello di blocco e di regola sovrapposte nella configurazione del dispositivo. Gli utenti possono inoltre visualizzare la configurazione del blocco e le configurazioni di correzione consigliate.

Per visualizzare la pagina Dettagli violazioni dalla pagina Riepilogo conformità asset insieme alla suddivisione dei livelli dei criteri:

- Selezionare una riga nella griglia Conformità asset. Viene visualizzato un popup. Nella griglia viene visualizzata una suddivisione dei dettagli di conformità per criterio.

- Selezionate una riga nella griglia. Verrà visualizzata la pagina Dettagli violazione.

Per visualizzare la pagina Dettagli violazioni dalla griglia Riepilogo conformità criteri:

- Selezionare la griglia di conformità ai criteri.

- Selezionare una riga > Griglia cespite interessato.

- Selezionare una riga. Verrà visualizzata la pagina Dettagli violazioni.

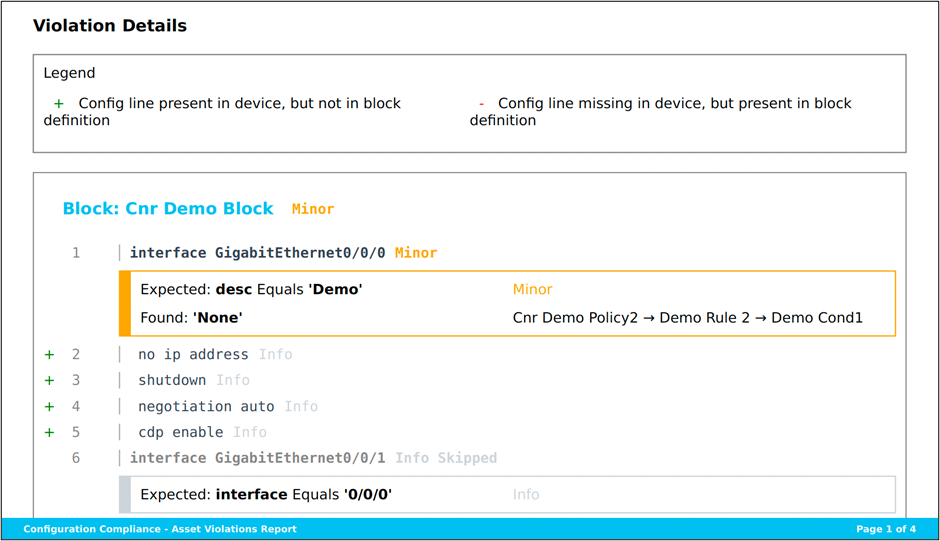

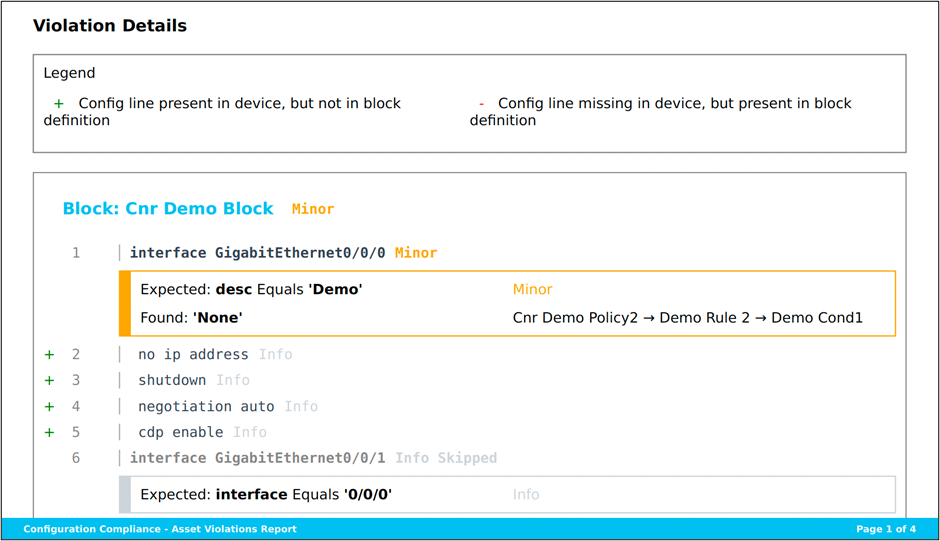

La parte destra della pagina Dettagli violazioni mostra i blocchi di configurazione del dispositivo e sovrappone le violazioni sopra di esso. Le violazioni vengono elencate rispetto alle righe di configurazione corrispondenti. In caso di errore di una condizione, la barra multifunzione delle violazioni fornisce i dettagli relativi al nome della regola, alla condizione e alla configurazione prevista (definita nella regola) rispetto alla configurazione recuperata dalla configurazione del dispositivo.

Simboli di blocco

- Un segno "+" su una riga indica che la configurazione non è prevista in base alla configurazione del blocco, ma che è presente anche nella configurazione del dispositivo.

- Un segno "-" su una riga indica che la configurazione è prevista in base alla configurazione del blocco ma non è presente nella configurazione del dispositivo.

Filtri

La sezione dei filtri sul lato sinistro della pagina consente agli utenti di eseguire le operazioni riportate di seguito.

- Cambiare la politica; la pagina verrà aggiornata e verranno caricate le violazioni per il nuovo criterio selezionato

- Selezionare le caselle di controllo Blocchi per visualizzare le violazioni relative ai blocchi selezionati

- Selezionare le caselle di controllo Gravità per visualizzare le violazioni con il livello o i livelli di gravità specificati

- Selezionare le caselle di controllo Tipo di violazione per visualizzare le violazioni del tipo selezionato:

- Mancata corrispondenza ordine: L'ordine delle righe di configurazione del dispositivo non corrisponde all'ordine definito nella configurazione del blocco

- Configurazione mancante: Visualizza le righe di configurazione previste in base alla configurazione del blocco ma mancanti nella configurazione del dispositivo

- Configurazione aggiuntiva: Visualizzare le righe di configurazione non previste in base alla configurazione del blocco, ma presenti anche nella configurazione del dispositivo.

- Errori regola: Errori di una o più condizioni nelle regole.

- Blocchi mancanti: L'intero blocco di configurazione del dispositivo è mancante o non corrisponde alla configurazione del blocco definita.

- Blocchi ignorati: Questo blocco di configurazione viene ignorato perché le condizioni del filtro del blocco non sono soddisfatte.

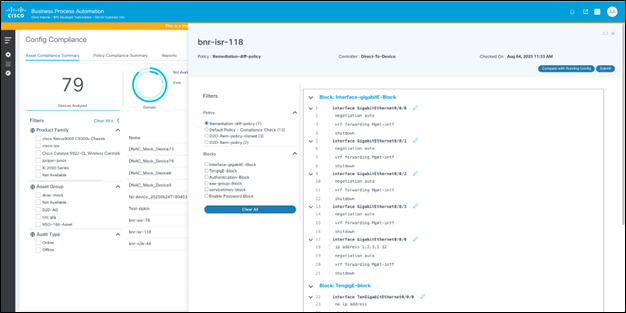

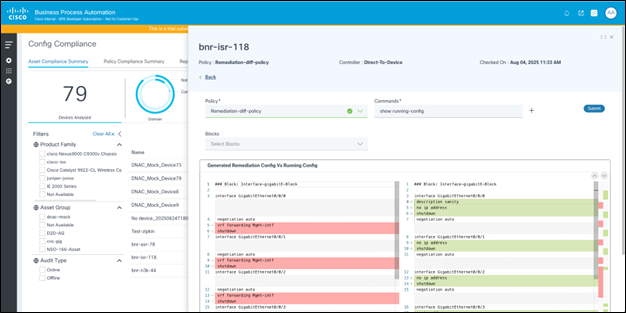

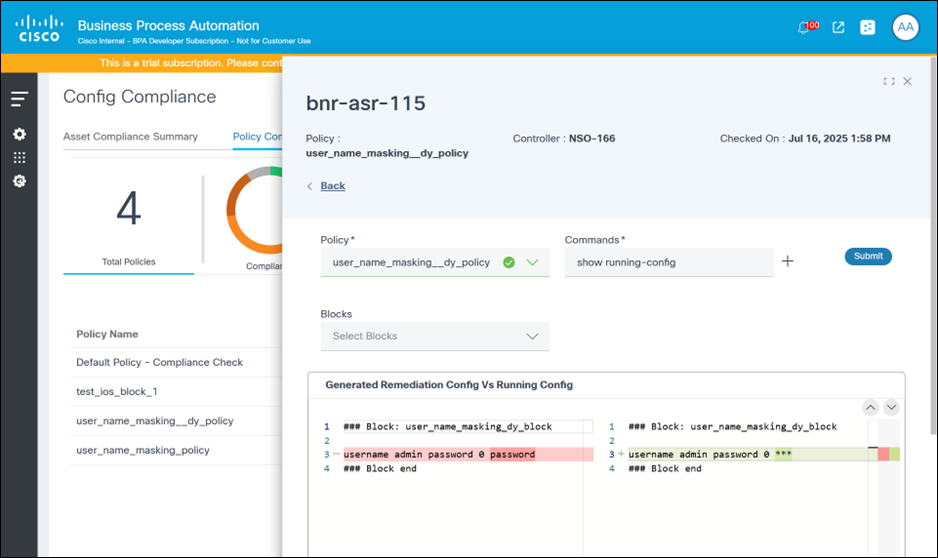

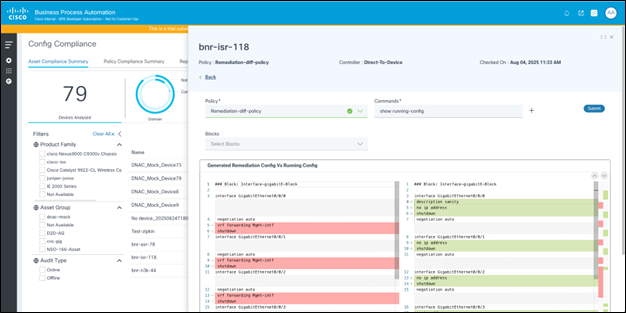

Visualizzazione e confronto della configurazione di monitoraggio e aggiornamento

La pagina Configurazione di monitoraggio e aggiornamento visualizza la configurazione generata per il dispositivo selezionato per ciascuno dei blocchi in un determinato criterio. La configurazione viene generata e considera i dettagli relativi al blocco e alla regola presenti nel criterio, nonché la configurazione del dispositivo recuperata durante l'esecuzione della conformità. Gli utenti hanno la possibilità di aggiornare la configurazione nella stessa pagina. È possibile eseguire il push della configurazione generata nel dispositivo utilizzando la funzionalità dei processi di monitoraggio e aggiornamento. Inoltre, questa pagina fornisce agli utenti un'opzione per confrontare la configurazione generata con la periferica che esegue la configurazione corrente. L'utente può specificare uno o più comandi per recuperare la configurazione del dispositivo corrente.

Per visualizzare la pagina Configurazione correzione dalla griglia Conformità asset:

- Fare clic sulla scheda Riepilogo conformità asset.

- Nella griglia di conformità degli asset nella colonna Azione, selezionare l'icona Altre opzioni > Visualizza configurazione di monitoraggio e aggiornamento. Verrà visualizzata la pagina Configurazione di monitoraggio e aggiornamento.

Per visualizzare la pagina Configurazione di correzione dalla griglia Conformità ai criteri:

- Fare clic sulla scheda Riepilogo conformità ai criteri.

- Nella griglia di conformità ai criteri, selezionare la riga desiderata. Viene visualizzata la griglia Asset interessati.

- Nella colonna Azione, selezionare l'icona Altre opzioni > Seleziona Visualizza configurazione di monitoraggio e aggiornamento. Verrà visualizzata la pagina Configurazione di monitoraggio e aggiornamento.

La pagina Configurazione di correzione visualizza quanto segue:

- Configurazione di monitoraggio e aggiornamento generata: La configurazione generata viene visualizzata sul lato destro della pagina, insieme all'opzione che consente agli utenti di modificare i blocchi di configurazione e inviare le modifiche da salvare

- Filtri: I filtri possono essere utilizzati per selezionare un criterio e quindi facoltativamente uno o più blocchi per visualizzare la configurazione generata corrispondente

- Confronta con configurazione in esecuzione: Fare clic su Confronta con configurazione corrente per visualizzare una pagina dettagliata che consente agli utenti di confrontare la configurazione generata con il dispositivo che esegue la configurazione

La pagina Confronta con configurazione in esecuzione visualizza quanto segue:

- Opzione per la selezione di un criterio: Il criterio selezionato nella pagina precedente è preselezionato.

- Casella di testo in cui immettere uno o più comandi da eseguire sul dispositivo

- Un pulsante Submit (Invia) per eseguire i comandi sul dispositivo e recuperare la configurazione

- Opzione per visualizzare e filtrare i blocchi: Per impostazione predefinita, vengono visualizzati tutti i blocchi all'interno del criterio. gli utenti possono selezionare singoli blocchi in base alle esigenze

- Un visualizzatore delle differenze di configurazione che mostra la configurazione generata e la configurazione del dispositivo affiancate, evidenziando le differenze

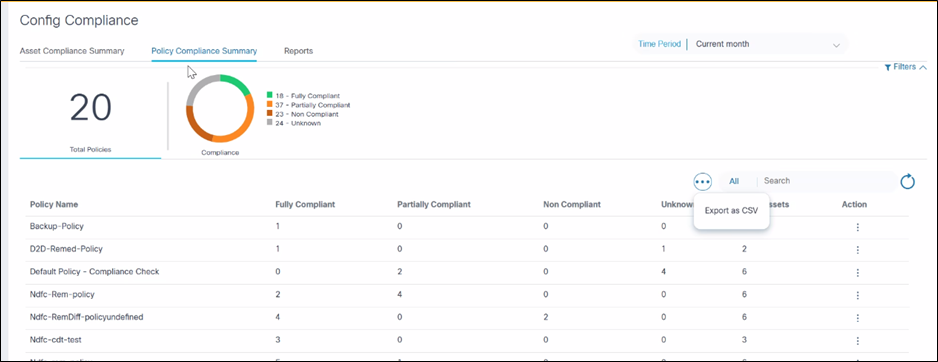

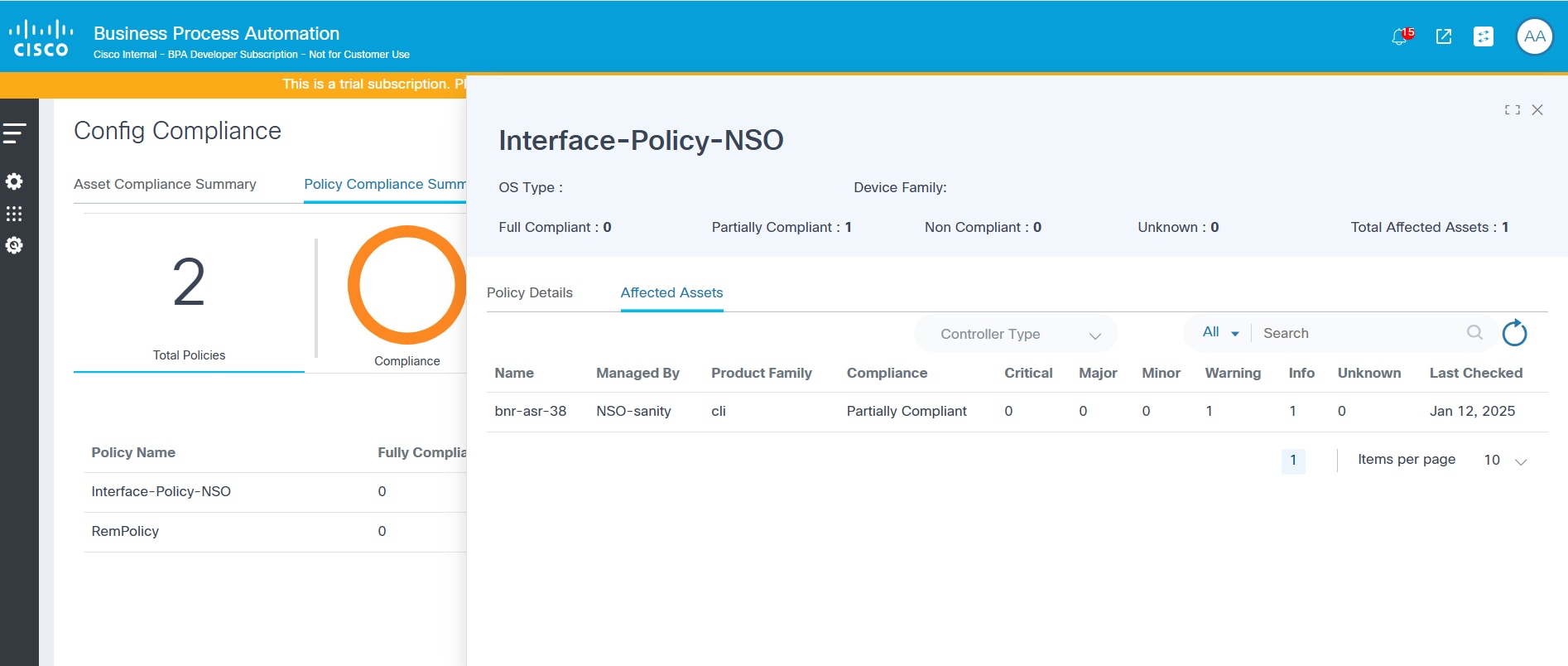

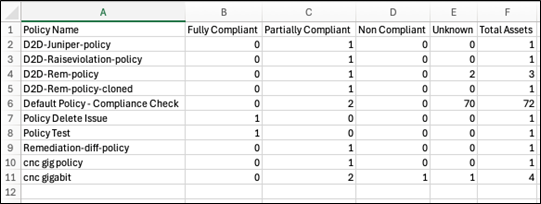

Riepilogo sulla conformità ai criteri

La scheda Riepilogo conformità alle policy è progettata per fornire una panoramica chiara e concisa dello stato di conformità dei dispositivi rispetto alle policy definite. Questa scheda consente agli utenti di valutare rapidamente lo scenario relativo alla conformità e di identificare le aree problematiche. La scheda classifica i dispositivi in base allo stato di conformità, semplificando la comprensione e la gestione della conformità.

Stati di conformità:

- Pienamente conforme: Tutti i dispositivi soddisfano tutte le regole di conformità per la rispettiva policy.

- Parzialmente conforme: Alcuni dispositivi sono conformi alle norme, mentre altri non lo sono.

- Non conforme: Nessun dispositivo è conforme ai criteri.

- Sconosciuto: Impossibile verificare la conformità del criterio a causa di problemi con la connessione di rete o l'indisponibilità dei backup.

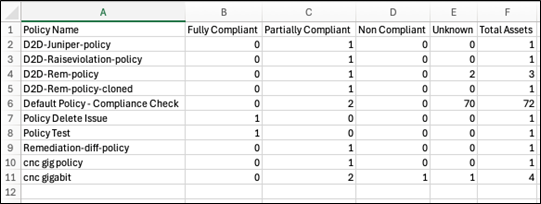

Esporta come CSV per la conformità alle policy

La funzione Esporta come file CSV consente agli utenti di ottenere una copia locale della conformità ai criteri per l'analisi, la creazione di report e l'archiviazione offline. Per esportare i dati come file CSV, selezionare Esporta come CSV dall'icona Altre opzioni. Il file CSV scaricato contiene i dati attualmente visualizzati nella griglia, rispettando i filtri applicati.

Dettagli del file CSV per la conformità ai criteri

Il file CSV include il nome del criterio, il conteggio totale delle risorse convalidate e l'analisi del conteggio per stato di conformità (ad esempio, Completamente conforme, Parzialmente conforme, Non conforme e Sconosciuto). Se la griglia contiene l'impaginazione, l'esportazione include tutti i record di tutte le pagine, non solo quelli visualizzati nella pagina corrente.

Apertura e utilizzo del file CSV per la conformità alle policy

- Aprire il file CSV scaricato in Excel o in qualsiasi applicazione per fogli di calcolo compatibile.

- Verificare che il contenuto corrisponda a quanto visualizzato nella griglia Riepilogo conformità criteri, inclusi i risultati filtrati.

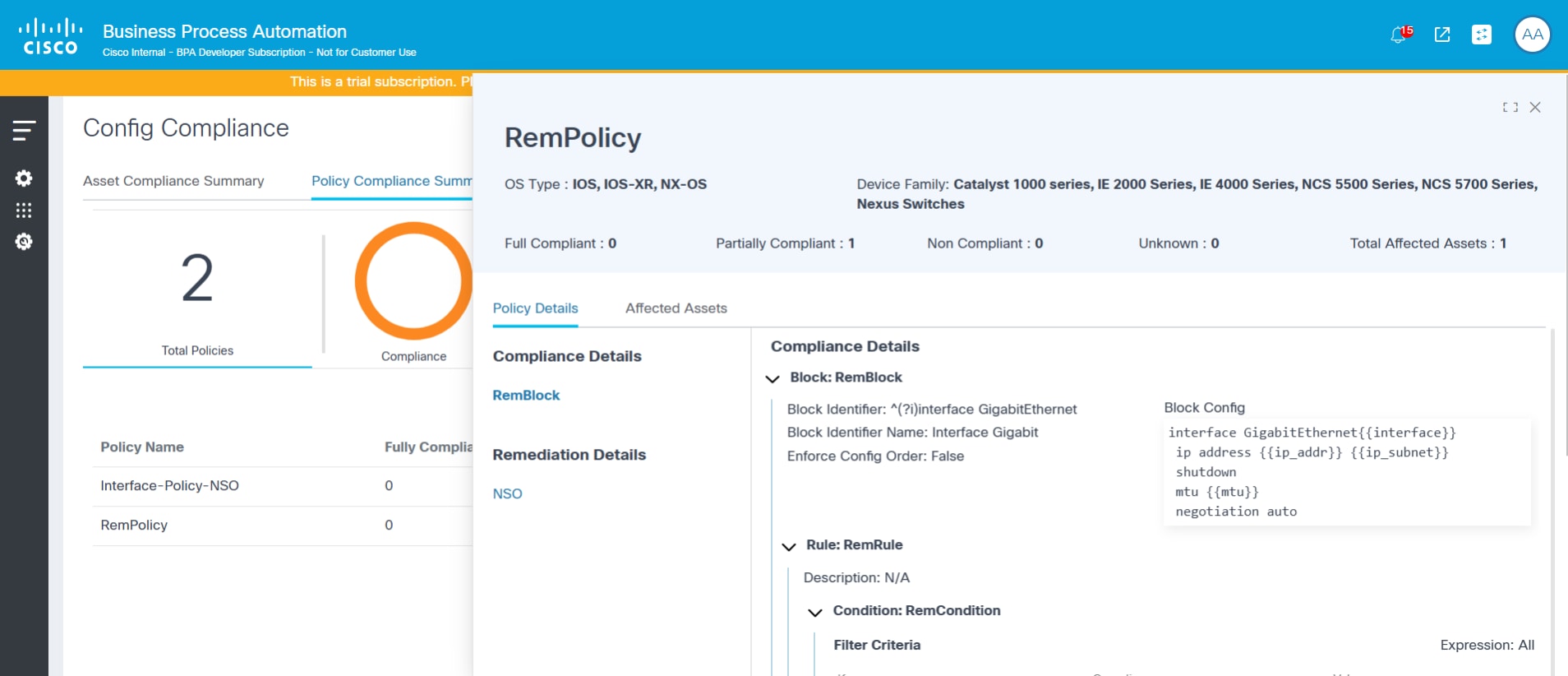

Visualizzazione dei dettagli dei criteri

Per visualizzare i dettagli dei criteri:

- Selezionare un criterio dall'icona Altre opzioni nella colonna Azione.

- Selezionare Visualizza dettagli criteri. Viene visualizzata la pagina Dettagli criterio.

Visualizzazione dei cespiti interessati

La scheda Asset interessati visualizza l'elenco degli asset analizzati in ciascun criterio e il conteggio delle violazioni diviso per severità. I dispositivi possono essere filtrati utilizzando l'elenco a discesa Controller Type (Tipo di controller) e la casella di ricerca.

Per visualizzare i cespiti interessati dalla scheda Riepilogo conformità criteri:

- Selezionare una riga. Viene visualizzata la finestra Criteri di conformità.

- Fare clic sulla scheda Asset interessati.

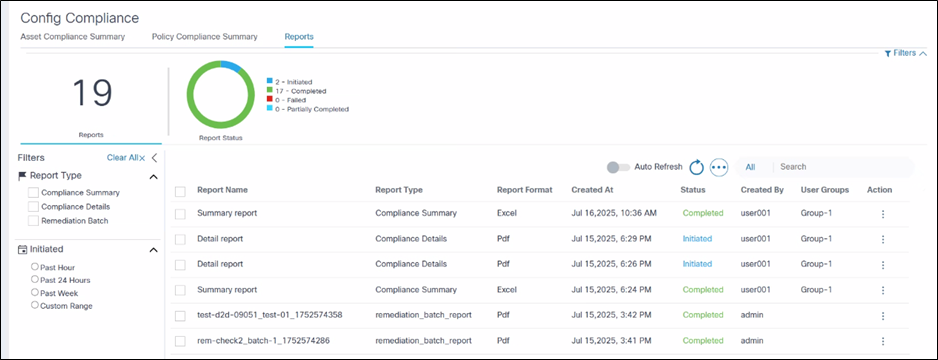

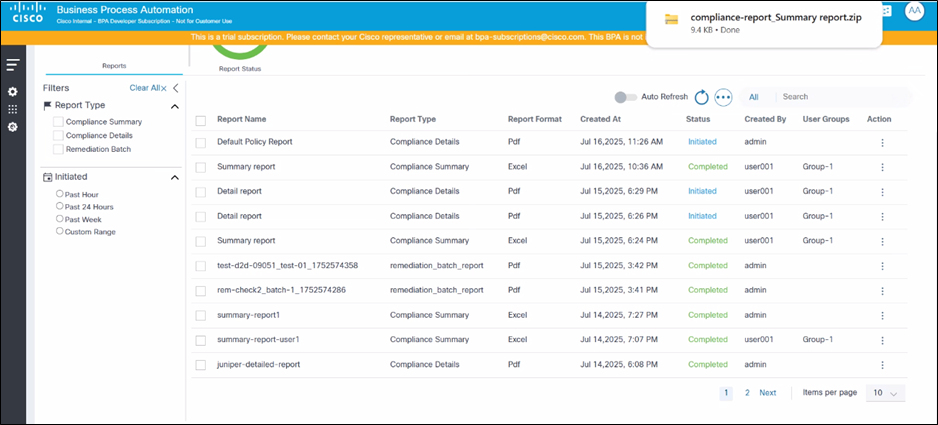

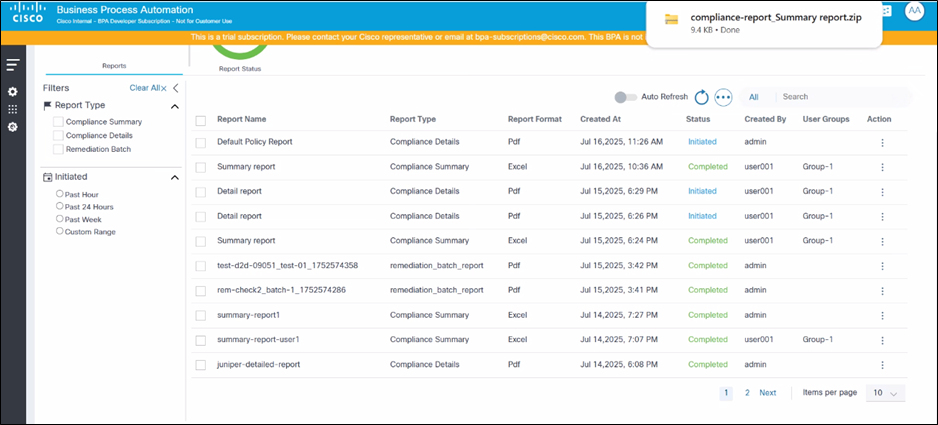

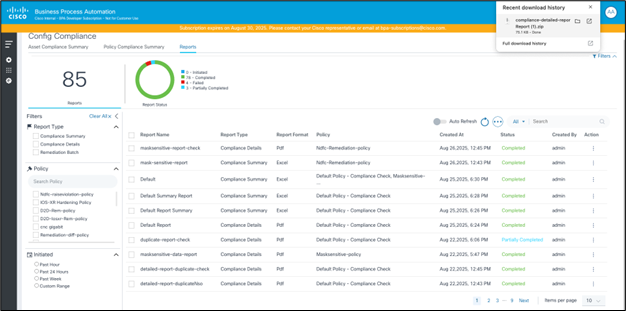

Report

La sezione Report è progettata per fornire informazioni complete sulla conformità dei dispositivi, identificare le violazioni e semplificare le attività di correzione. L'applicazione offre un'interfaccia intuitiva per la generazione, la visualizzazione, il download e la gestione di vari tipi di report di conformità.

Dashboard report

Il dashboard di report funge da hub centrale per tutte le attività di reporting di conformità. Gli utenti possono gestire in modo efficiente i report da un'unica interfaccia. Le funzionalità chiave disponibili nel pannello di controllo dei rapporti includono:

- Visualizzazione dei report: Gli utenti possono visualizzare una lista di tutti i report generati, inclusi il nome, il tipo, il criterio associato, il formato, la data di creazione e lo stato corrente (ad esempio Iniziato, Completato, Non riuscito, Completato parzialmente)

- Download dei report: I report, una volta generati, possono essere scaricati a scopo di analisi o archiviazione offline; la colonna Azione fornisce le opzioni per il download

- Eliminazione dei report: Gli utenti hanno la possibilità di rimuovere dal dashboard i report vecchi o non necessari, contribuendo a mantenere un ambiente di reporting pulito e organizzato

- Filtro e ricerca: Il dashboard offre opzioni di filtro complete, consentendo agli utenti di individuare rapidamente report specifici in base a criteri quali il tipo di report (ad esempio, dettagli di conformità, riepilogo di conformità, batch di risoluzione), la policy e lo stato di avvio (ad esempio, Ultima ora, Ultime 24 ore, Ultima settimana, Intervallo personalizzato); è disponibile anche una barra di ricerca

- Monitoraggio stato report: Un riepilogo visivo, ad esempio un grafico a torta, indica lo stato dei report, visualizzando il numero di report avviati, completati, non riusciti o parzialmente completati.

Il pannello di controllo Report è la pagina iniziale della scheda Report nel pannello di controllo Conformità e monitoraggio e aggiornamento.

- I tipi di report disponibili includono:

- Rapporto Riepilogo conformità

- Rapporto dettagliato sulla conformità

- Rapporto batch di monitoraggio e aggiornamento

- Utilizzare i filtri per selezionare quanto segue:

- Tipo di report

- Policy

- Periodo di tempo avviato (l'elenco dei report viene filtrato in base all'intervallo di tempo selezionato)

- Opzione per l'aggiornamento automatico dell'elenco di report

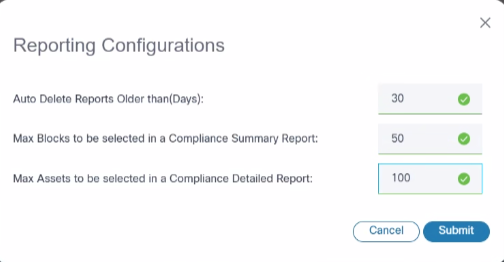

Configurazioni report

Le configurazioni di reporting consentono a un amministratore di configurare i parametri chiave relativi ai report, in base ai requisiti di distribuzione e business. Per la configurazione sono disponibili i seguenti parametri:

- Elimina automaticamente rapporti anteriori a (giorni): Tutti i report precedenti a questa durata vengono eliminati dal sistema

- Numero massimo di blocchi da selezionare per criterio in un report Riepilogo conformità: Consente di mantenere il numero di schede nel file di Excel a un limite leggibile

- Numero massimo di cespiti da selezionare in un rapporto dettagliato sulla conformità: Consente di limitare il numero di file PDF generati per un determinato report dettagliato

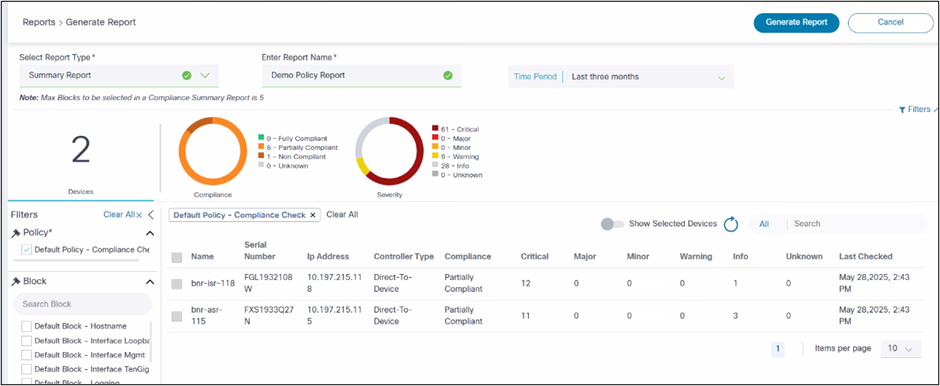

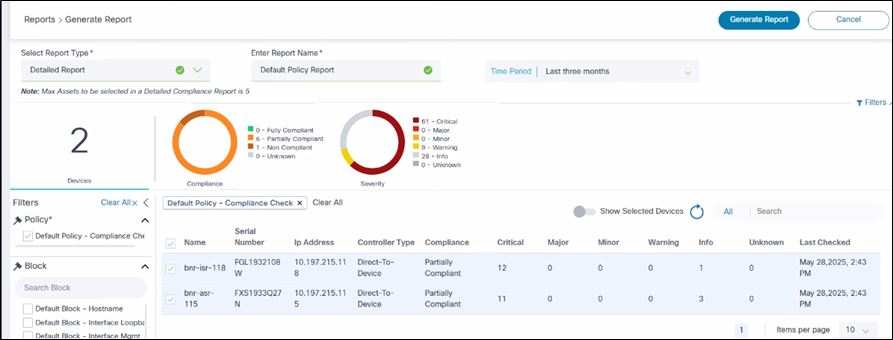

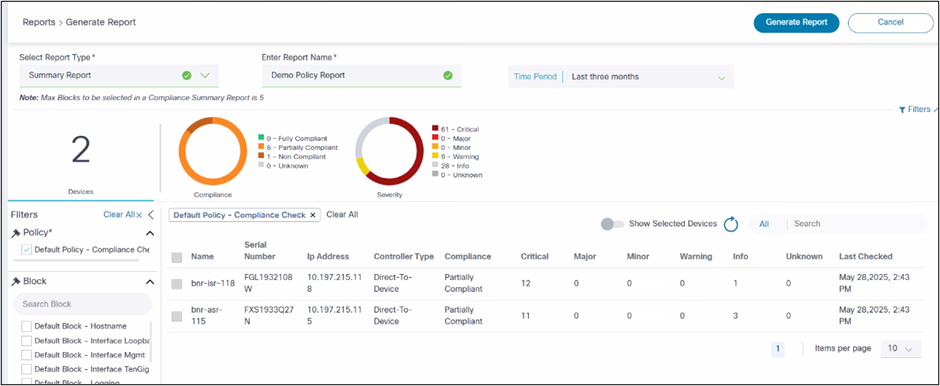

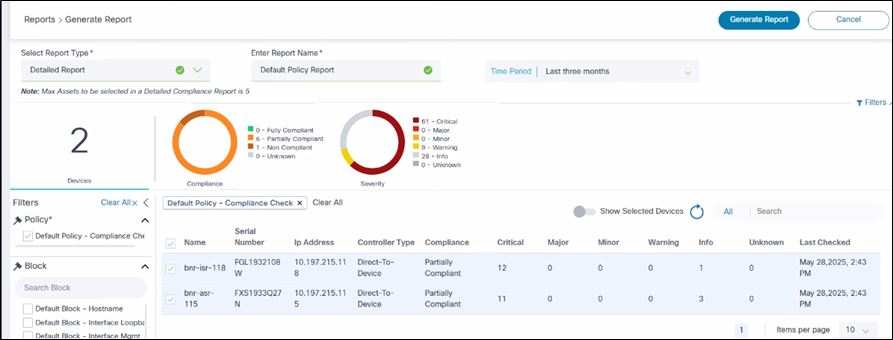

Generazione di report

L'applicazione fornisce un'interfaccia dedicata per la generazione di nuovi report di conformità, consentendo agli utenti di selezionare il tipo di report, definire l'ambito e applicare filtri specifici. Il processo di generazione del report viene avviato dall'azione "Genera report" nella pagina del dashboard di report.

Gli aspetti chiave della generazione di report includono:

- Selezione del tipo di report: Gli utenti possono scegliere tra i seguenti tipi di report

- Report di riepilogo: Fornisce una panoramica della conformità in tutti i dispositivi per i criteri selezionati

- Rapporto dettagliato: Offre una visualizzazione dettagliata più granulare, che fornisce informazioni dettagliate sulle violazioni specifiche per ciascun dispositivo

- Denominazione del report: Agli utenti viene richiesto di fornire un nome appropriato per il report generato

- Selezione periodo di tempo: I report possono essere generati per intervalli di tempo specifici, ad esempio "Mese corrente" o intervalli personalizzati, per concentrarsi sui dati recenti relativi alla conformità

- Applicazione dei filtri: Opzioni di filtro complete che consentono agli utenti di restringere l'ambito del report

- Policy: Selezionare uno o più criteri di conformità da includere nel report. Selezione criterio obbligatoria

- Blocco: All'interno dei criteri selezionati, scegliere blocchi di configurazione specifici da includere nel report. La selezione del blocco è facoltativa

- Gruppo di asset: Gli utenti possono filtrare gli asset nell'ambito selezionando uno o più gruppi di asset

- Selezione asset: Questa opzione è applicabile solo ai report dettagliati

- Gli utenti possono selezionare dispositivi specifici per cui generare il report

- Nella tabella degli asset vengono visualizzati dettagli quali Nome, Numero di serie, Indirizzo IP, Gestito da e stato di conformità corrente con conteggi per livelli di gravità diversi

Per generare un rapporto Sintetico conformità:

- Selezionare Report di riepilogo nell'elenco a discesa Seleziona tipo di report.

- Inserire il nome di un report.

- Selezionare un intervallo di tempo. I criteri e i blocchi verranno elencati in base a questa selezione.

- Selezionare un criterio. È inoltre possibile selezionare criteri aggiuntivi.

- Se lo si desidera, selezionare Blocchi. Se non viene selezionato alcun blocco, verranno inclusi tutti i blocchi.

- Selezionare i gruppi di asset, lo stato di conformità e i livelli di gravità richiesti.

- Fare clic su Genera report.

- Nella pagina di elenco dei report lo stato del report è impostato su Avviato

- Al completamento, lo stato diventa Completato. Se alcuni sottoreport hanno esito negativo, lo stato diventa Completato parzialmente

- Se l'intera generazione del report ha esito negativo, viene visualizzata una notifica e lo stato viene modificato in Non riuscito

- Al termine, l'opzione di download è disponibile. Gli utenti possono scaricare un file zip contenente i report di Excel

Per generare un report dettagliato sulla conformità:

- Selezionare Rapporto dettagliato nell'elenco a discesa Seleziona tipo di rapporto.

- Inserire il nome di un report.

- Selezionare un intervallo di tempo. I criteri e i blocchi verranno elencati in base a questa selezione.

- Selezionare un criterio. È inoltre possibile selezionare criteri aggiuntivi.

- Se lo si desidera, selezionare Blocchi. Se non viene selezionato alcun blocco, verranno inclusi tutti i blocchi.

- Selezionare i gruppi di asset, lo stato di conformità e i livelli di gravità richiesti.

- Selezionare le risorse necessarie dalla griglia. Gli utenti possono selezionare "Select all" (Seleziona tutti) e "Show selected devices" (Mostra dispositivi selezionati).

- Fare clic su Genera report.

- Nella pagina di elenco dei report lo stato del report è impostato su Avviato

- Al completamento, lo stato diventa Completato. Se alcuni sottoreport hanno esito negativo, lo stato diventa Completato parzialmente

- Se l'intera generazione del report ha esito negativo, viene visualizzata una notifica e lo stato viene modificato in Non riuscito

Download e visualizzazione dei report

I report completati possono essere scaricati utilizzando l'icona Scarica nella riga desiderata della griglia del dashboard di report.

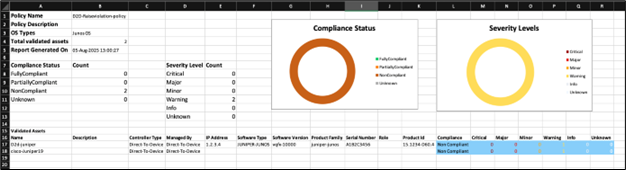

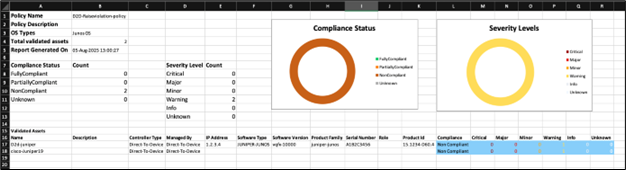

Informazioni sul report di riepilogo della conformità alla configurazione

Il report Riepilogo conformità è un file zip che contiene singoli report PDF, con un PDF generato per dispositivo. Questo tipo di report offre una panoramica delle violazioni di conformità per criterio, insieme ai dettagli delle violazioni del mapping di espansione a livello di blocco per i dispositivi.

Ogni rapporto di Excel include i seguenti fogli e fornisce le seguenti informazioni:

- Riepilogo criteri:

- Dettagli generali, quali il nome del criterio, la descrizione, il tipo o i tipi di sistema operativo e il totale delle risorse convalidate

- Vista in griglia e in grafico del conteggio degli asset convalidati suddiviso per stato di conformità (ad esempio, Completamente conforme, Parzialmente conforme, Non conforme e Sconosciuto)

- Visualizzazione griglia e grafico del conteggio totale delle violazioni diviso per livello di gravità (ad esempio, Critico, Principale, Secondario, Informazioni avviso e Sconosciuto)

- Una griglia delle risorse con i dettagli dei dispositivi, lo stato di conformità e il conteggio delle violazioni per ogni livello di gravità

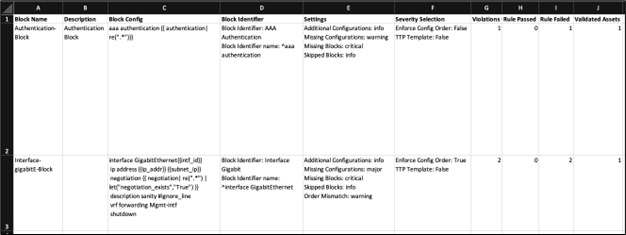

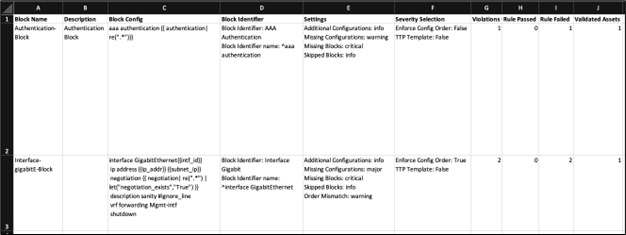

- Riepilogo blocchi:

- Dettagli dei blocchi, ad esempio il nome, la descrizione, la configurazione, i dettagli dell'identificatore e le impostazioni di severità della violazione di blocco

- Numero di violazioni, regole passate, regole non riuscite e asset convalidati per il blocco specificato

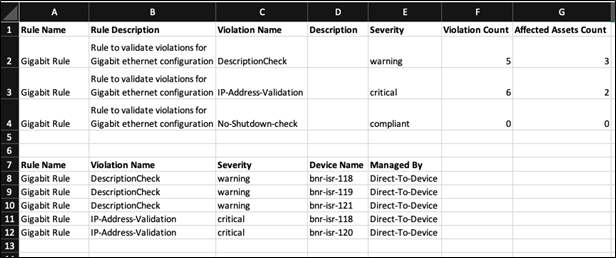

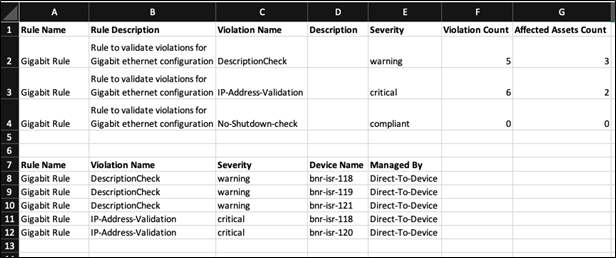

- Dettagli regola e violazione per blocco:

- Nella griglia del livello di violazione viene visualizzato un elenco di nomi di regole, descrizioni, nomi di violazioni, livello di gravità della descrizione, conteggio delle violazioni rilevate tra le risorse e conteggio delle risorse interessate

- Nella griglia a livello di dispositivo viene visualizzato il mapping tra regola, violazione, gravità, nome del dispositivo e nome del controller (gestito da)

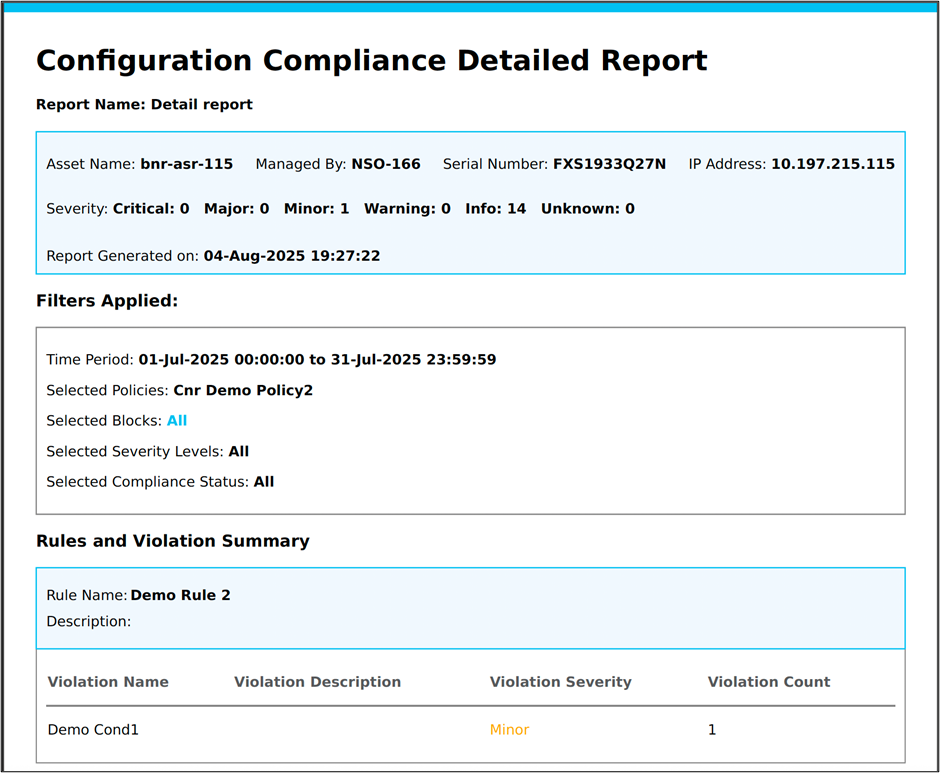

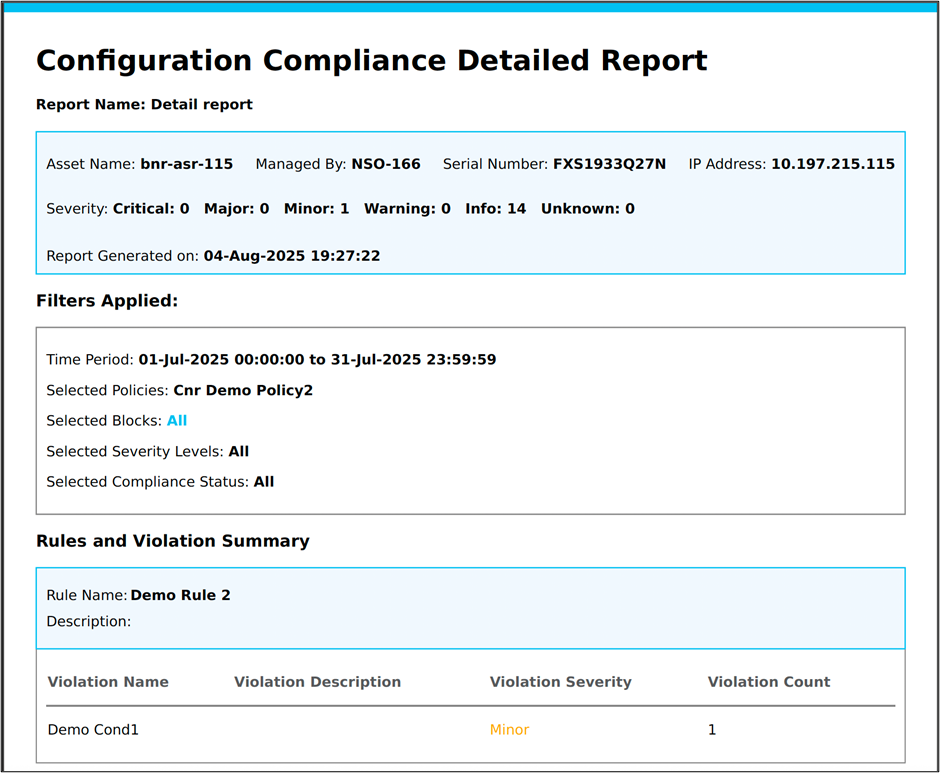

Il rapporto Dettagli conformità contiene le seguenti informazioni:

- Nome report: Identifica il nome del report

- Nome asset: Specifica il dispositivo per il quale è stato eseguito il controllo di conformità

- Altri dettagli asset: Include dettagli quali l'indirizzo IP e il numero di serie, se presenti

- Gravità: Fornisce un riepilogo delle violazioni per livello di gravità

- Report generato il: Indica l'indicatore orario di creazione del report

- Filtri applicati: Descrive i dettagli dei criteri di filtro specifici utilizzati per generare un rapporto specifico, garantendo trasparenza e riproducibilità. Ciò include il periodo di tempo, le regole, i blocchi, i livelli di gravità e gli stati di conformità selezionati

- Riepilogo regole e violazioni: Elenca ogni regola valutata e fornisce un riepilogo delle violazioni rilevate per tale regola. Nella griglia di riepilogo vengono visualizzati il nome, la descrizione, la gravità della violazione e il numero di volte in cui si è verificata la violazione

- Dettagli violazione: Offre dettagli espliciti su ciascuna linea di configurazione dei dispositivi per i blocchi selezionati, insieme ai dettagli delle violazioni per ciascuna linea

Elimina report

I report possono essere eliminati singolarmente selezionando l'icona Elimina o in blocco selezionando le caselle di controllo per i report e selezionando l'icona Altre opzioni > Elimina.

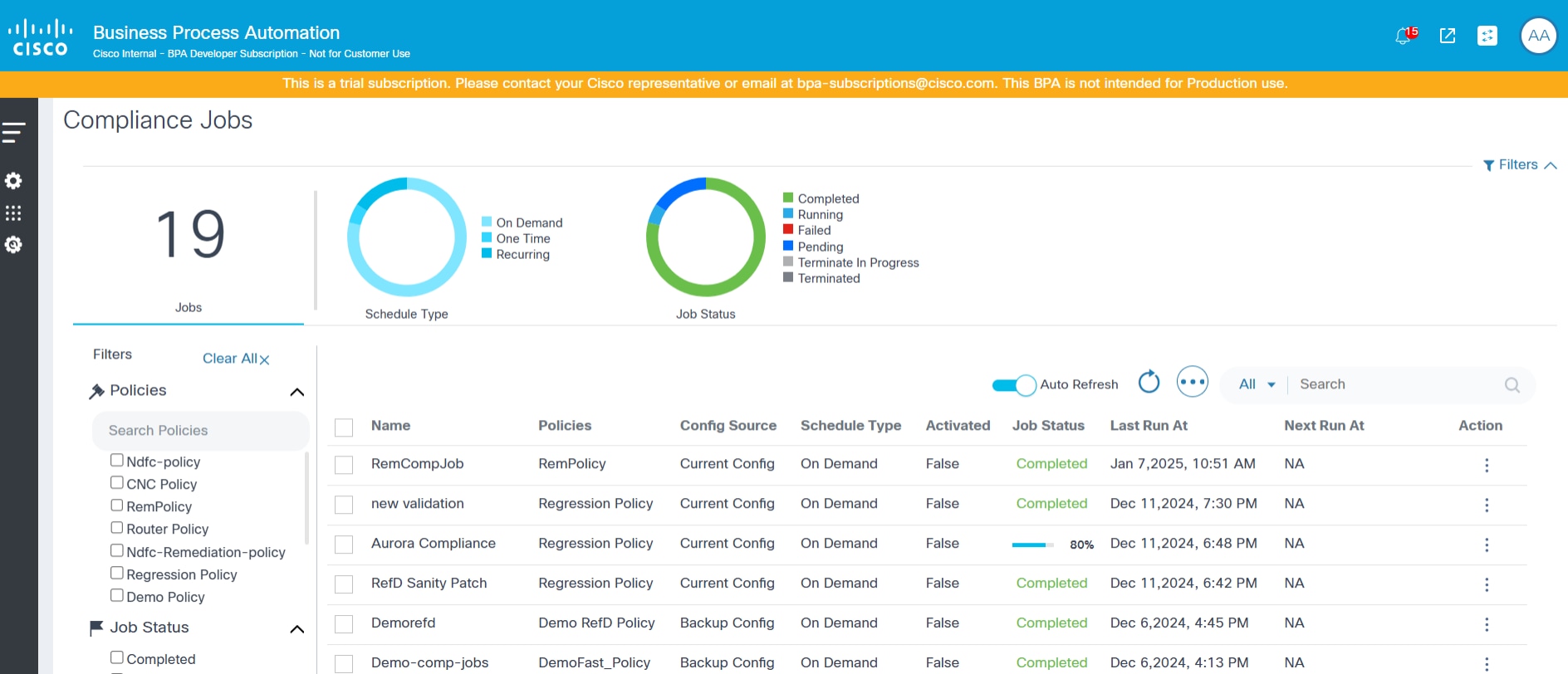

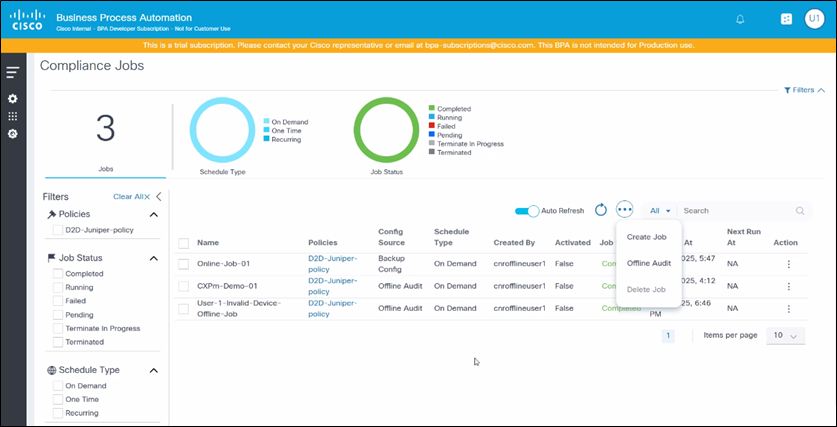

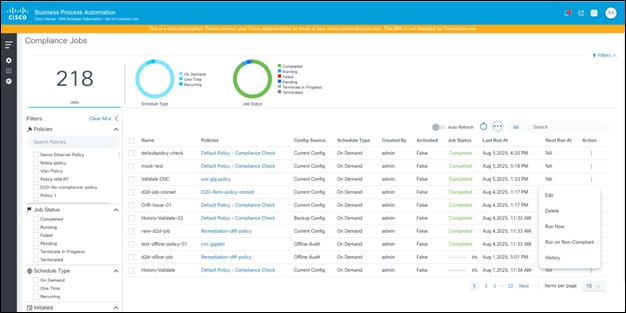

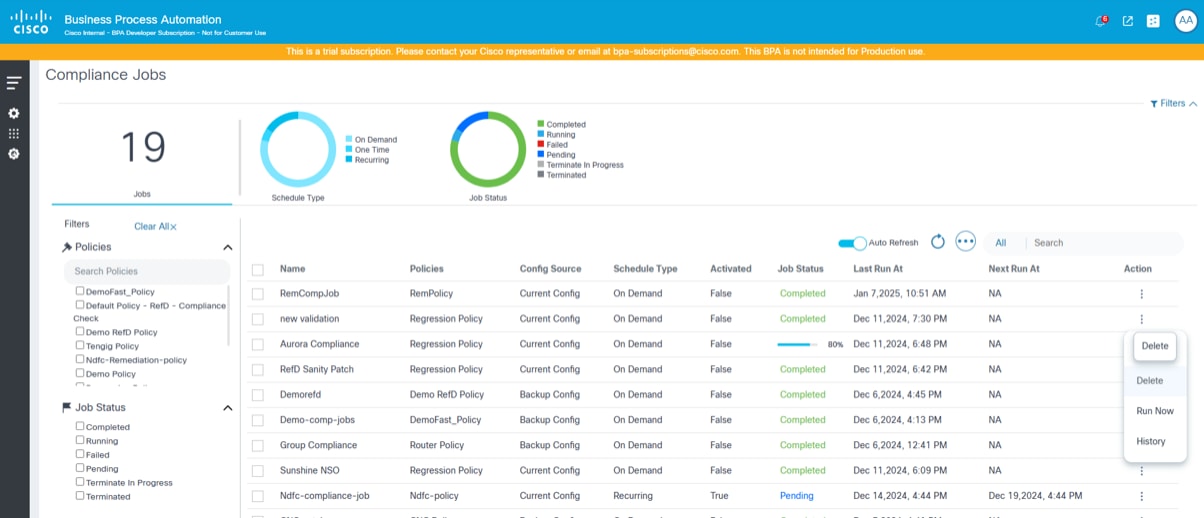

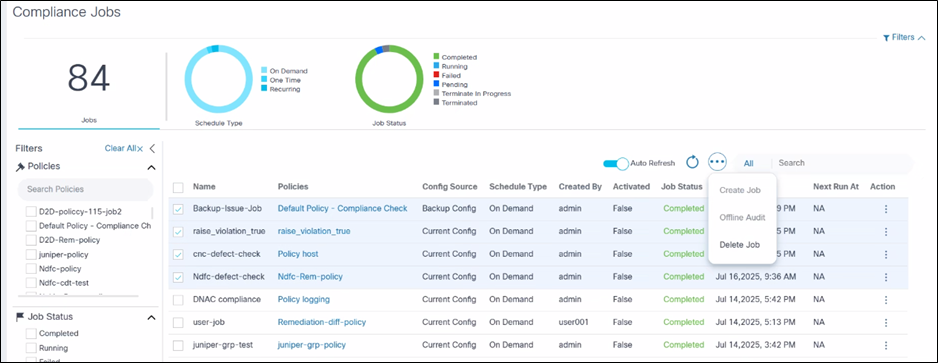

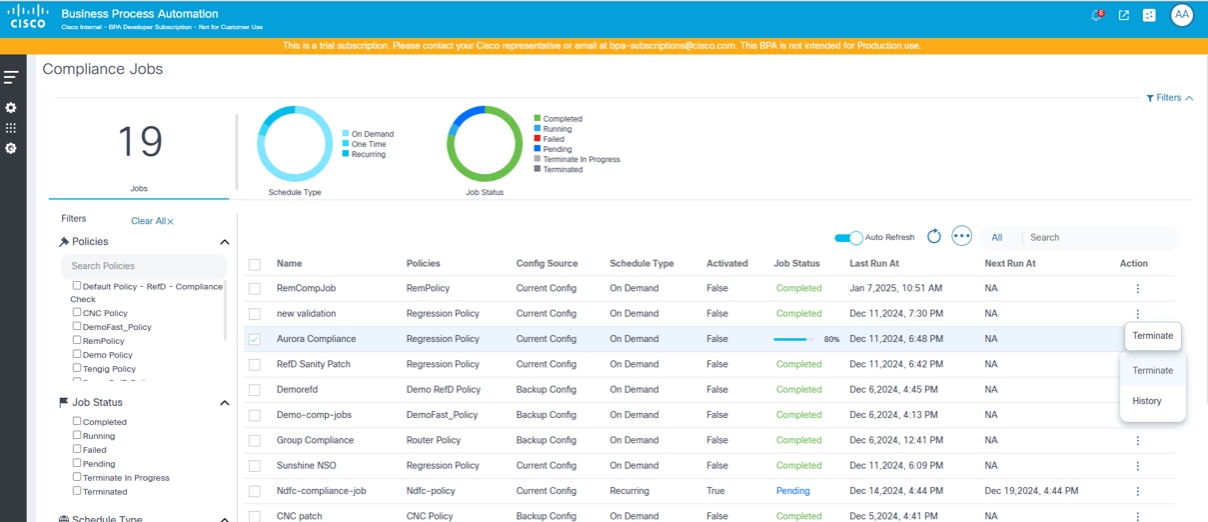

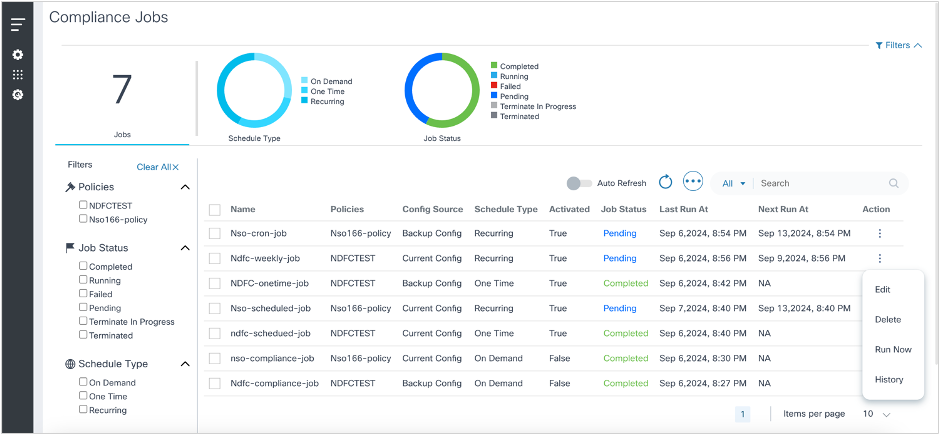

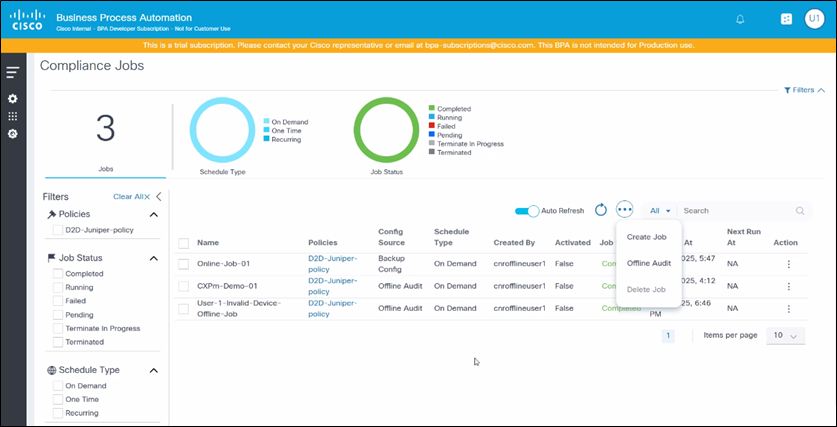

Processi di conformità

La funzione Compliance Job (Processi di conformità) del portale di nuova generazione è progettata per aiutare gli utenti a creare, gestire ed eseguire i Processi di conformità su criteri e gruppi di risorse selezionati. Questi processi possono essere pianificati per l'esecuzione a intervalli regolari o su richiesta, in modo da garantire che tutte le risorse siano sottoposte a controlli coerenti per verificarne la conformità.

Caratteristiche principali

- Elenca processi di conformità: Visualizzare tutti i job di conformità definiti, con opzioni che consentono di controllare, filtrare, creare, modificare, eliminare ed eseguire i job non in linea.

- OdL programmati e su richiesta: Impostare i processi per l'esecuzione a intervalli pianificati o per l'esecuzione immediata, in base alle esigenze.

- Controllo granulare degli accessi: L'accesso ai processi di conformità è controllato in base alle autorizzazioni utente, garantendo che gli utenti vedano solo i processi correlati ai criteri per i quali dispongono dell'accesso.

- Opzioni filtro: Filtrare i job in base ai criteri, allo stato dei job, al tipo di pianificazione e all'intervallo di date per semplificare la navigazione e la gestione.

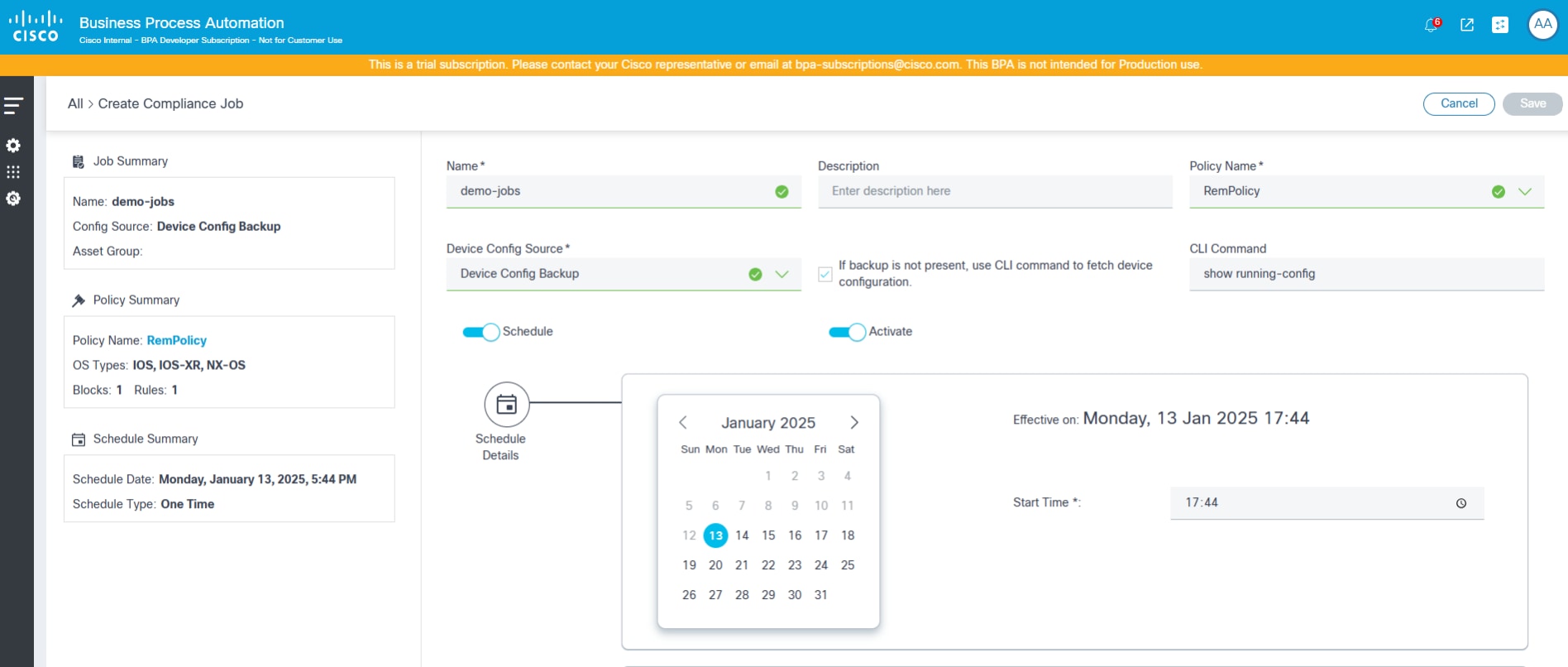

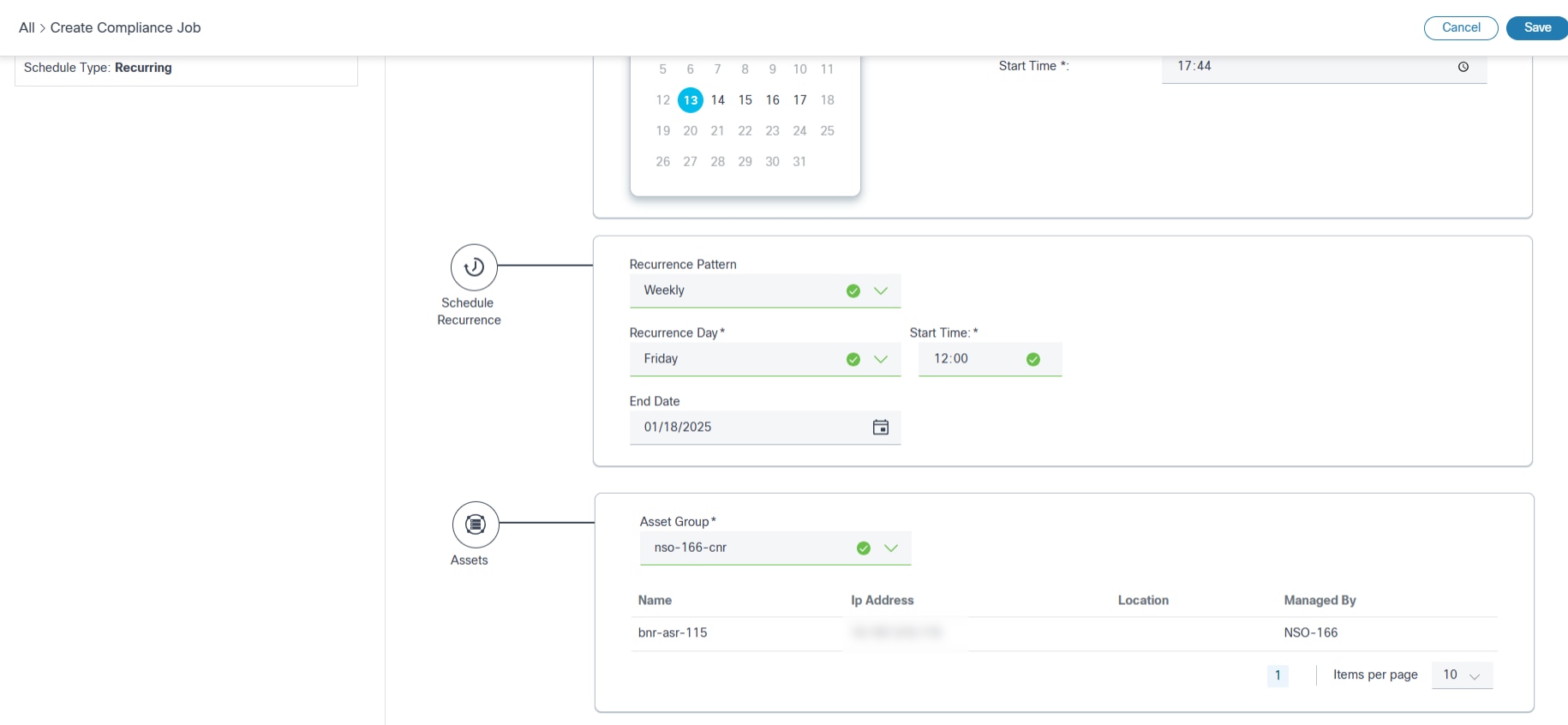

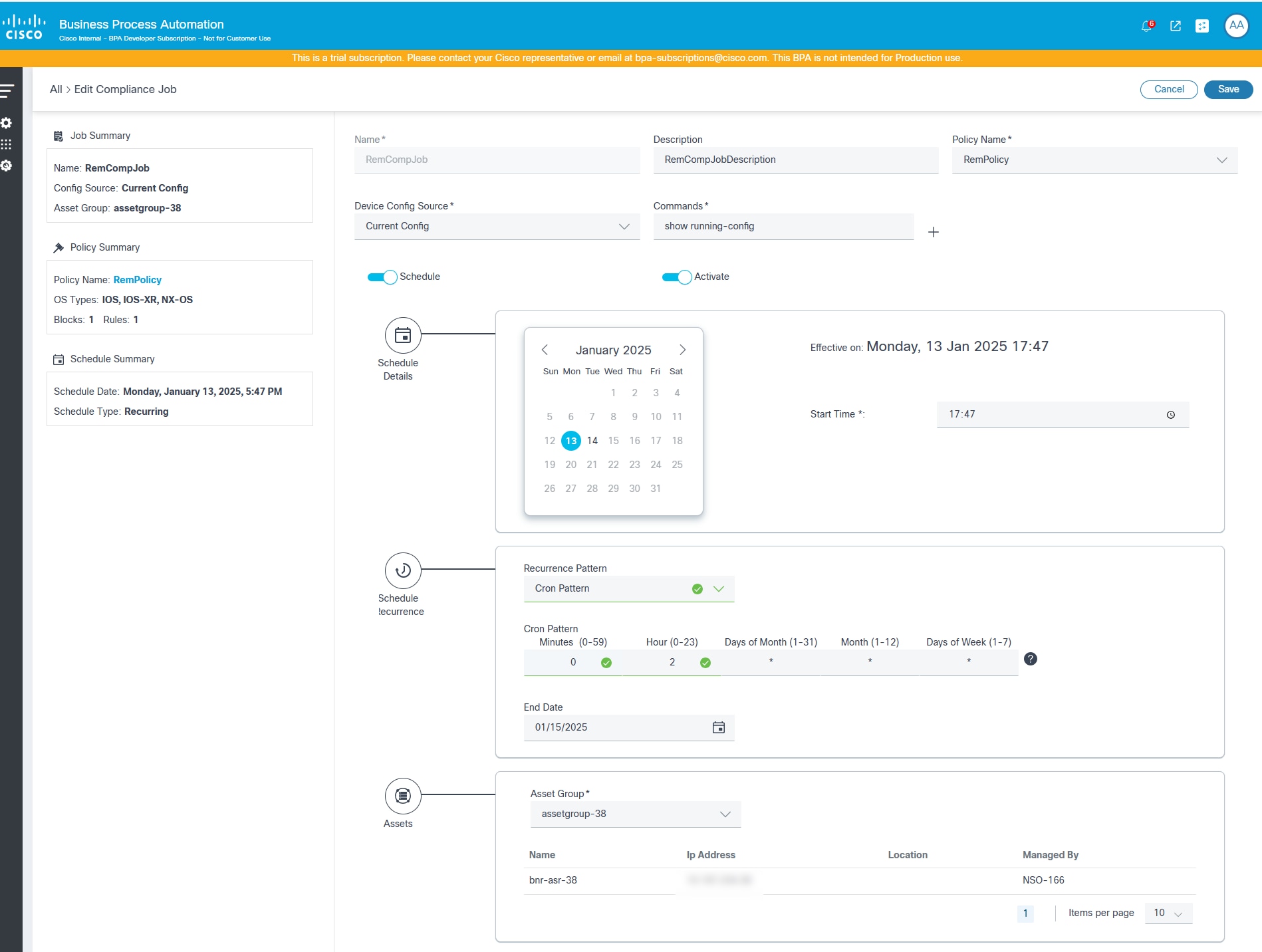

Creazione di job di conformità

La pagina Creazione job di conformità include gli attributi riportati di seguito.

- Nome: Nome del processo

- Descrizione: Descrizione facoltativa

- Nome criterio: Elenco a discesa per selezionare un criterio da eseguire, potenzialmente filtrato in base ai criteri di accesso configurati per l'utente connesso

- Origine configurazione dispositivo: Un elenco a discesa per selezionare l'origine per il recupero della configurazione del dispositivo (Configurazione corrente o Backup configurazione dispositivo) per l'esecuzione del job di conformità e una casella di controllo per indicare se eseguire il fallback a un comando CLI se il backup non è presente.

- Variabili definite dall'utente: Casella di testo modificabile per lo spazio dei nomi disponibile quando il criterio selezionato contiene variabili definite dall'utente

- Dettagli pianificazione: Sezione per selezionare vari parametri di pianificazione, ad esempio data/ora di inizio e di fine, criteri di ricorrenza e così via.

- Risorse: Sezione per selezionare un gruppo di risorse per identificare l'elenco di dispositivi per eseguire la conformità

- Pianificazione: Attivare o disattivare l'esecuzione del job nei tempi previsti (una tantum o ricorrente). Se disabilitato, il job viene eseguito immediatamente

- È attivo: Indica se la pianificazione selezionata è attiva o meno

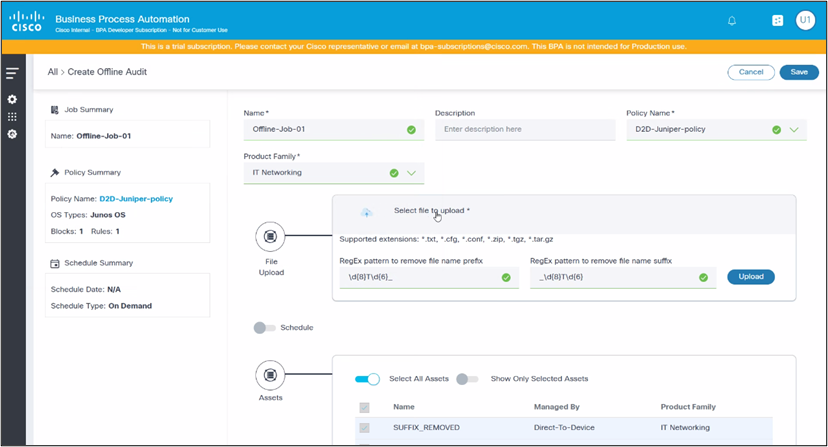

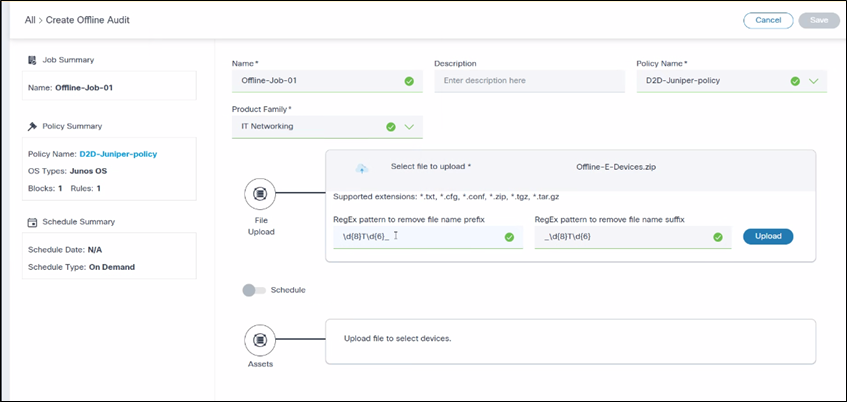

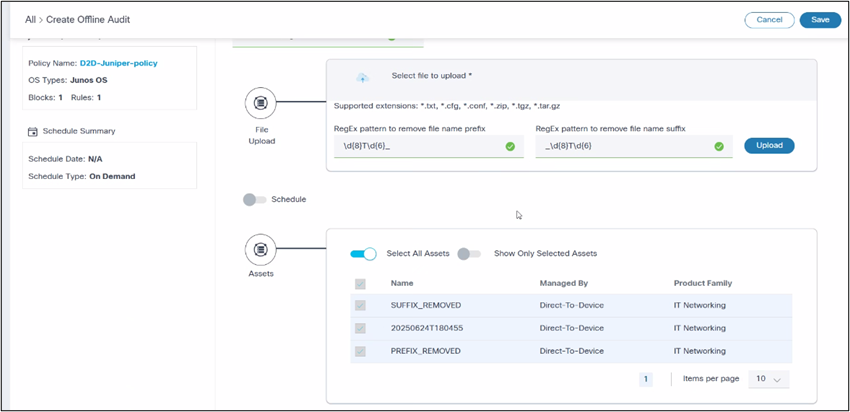

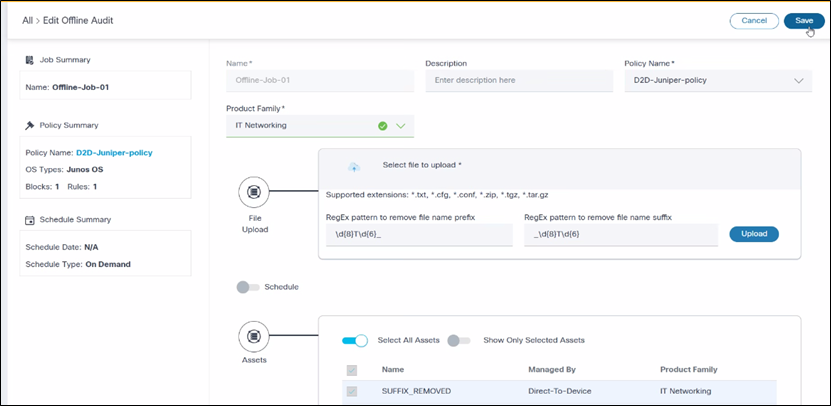

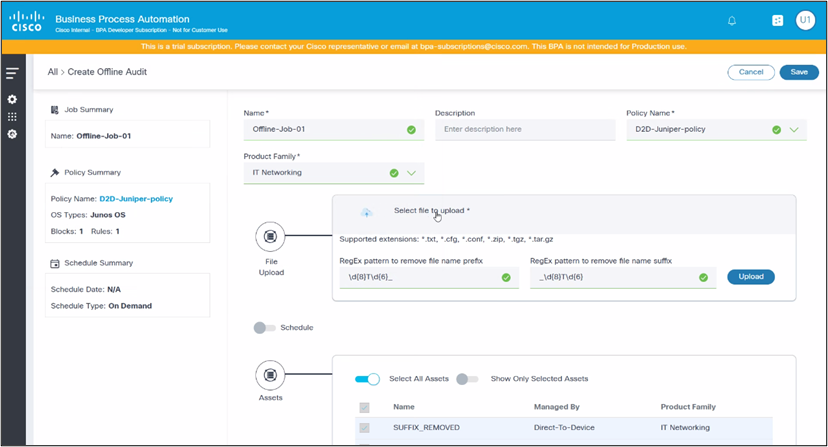

Creazione di job di audit offline

La funzione Controllo non in linea dei processi di conformità consente agli utenti di eseguire controlli di conformità sulle configurazioni dei dispositivi senza che sia necessario caricare i dispositivi in BPA. Gli utenti possono caricare manualmente la configurazione del dispositivo come file. È possibile comprimere e caricare diverse configurazioni di dispositivi come file zip. Una volta caricati, questi file di configurazione vengono analizzati e i job di conformità possono essere creati utilizzando il contenuto di tali file come origine. I risultati degli audit offline vengono quindi visualizzati sul dashboard conformità insieme ai risultati degli audit online.

La pagina Controllo non in linea include gli attributi riportati di seguito.

- Nome: Nome del processo

- Descrizione: Descrizione facoltativa

- Nome criterio: Elenco a discesa per selezionare un criterio da eseguire, potenzialmente filtrato in base ai criteri di accesso configurati per l'utente connesso

- Famiglia di prodotti: Un elenco a discesa per selezionare la famiglia di prodotti

- Caricamento file: Utilizzare la funzione di controllo non in linea per caricare manualmente i file di configurazione; Questa operazione viene eseguita tramite un'interfaccia di caricamento in cui è possibile selezionare i file dal sistema locale

- Pianificazione: Attiva/disattiva per attivare la pianificazione

- Risorse: Mostra l'elenco dei dispositivi per il contenuto del file caricato

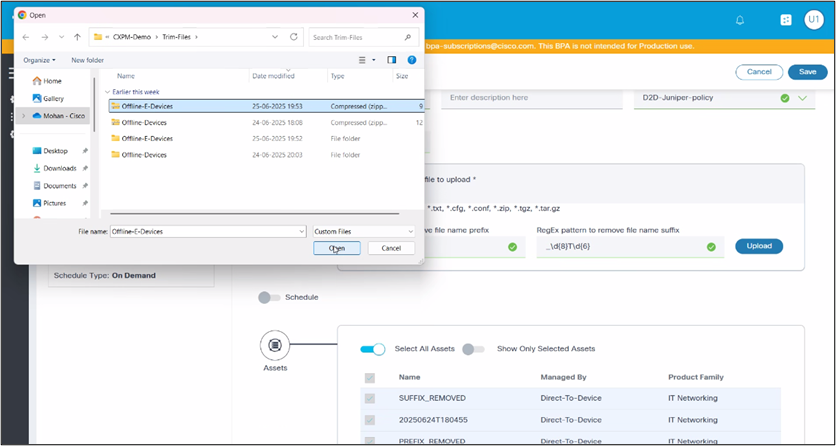

Per creare processi di controllo non in linea:

- Selezionare Controllo non in linea dall'icona Altre opzioni.

- Fare clic su Select file to upload per caricare i file di configurazione.

- Se i file di configurazione sono compressi in una cartella o in un archivio, estrarli prima di caricarli.

- Applicare il modello Regex per la rifilatura dei nomi di file (facoltativo).

- Fare clic su Upload. Viene visualizzato un messaggio di conferma che indica che i file sono stati salvati nel database e caricati correttamente.

- Fare clic su Salva per creare il processo di controllo offline.

Modifica dei job di conformità

Per modificare i job di conformità, seguire i passi descritti in Creazione dei job di conformità.

Esegui ora o riesegui processi di conformità

La griglia Processi conformità consente di eseguire un processo su richiesta selezionando Esegui adesso dall'icona Altre opzioni. Se per un job esiste già un'esecuzione, gli utenti possono selezionare Esegui su non conforme dall'icona Altre opzioni. Questa azione esegue il processo di conformità solo nell'elenco di asset non contrassegnati come completamente conformi nell'esecuzione precedente.

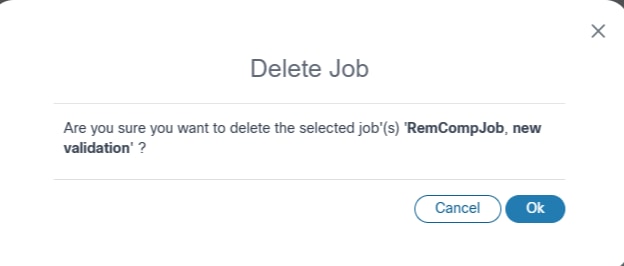

Eliminazione dei job di conformità

Il portale consente di eliminare uno o più processi di conformità se l'utente dispone del ruolo RBAC (Role Based Access Control) corretto. Impossibile eliminare i processi quando è in corso un'esecuzione. Gli utenti possono scegliere di eliminare uno o più processi di conformità.

Per eliminare un processo di conformità:

- Dalla pagina Job di conformità, selezionare l'icona Altre opzioni > Elimina sul job da eliminare.

O

Per eliminare più job di conformità, selezionare le caselle di controllo relative ai job da eliminare e selezionare Altre opzioni > Elimina job. Viene visualizzata una conferma.

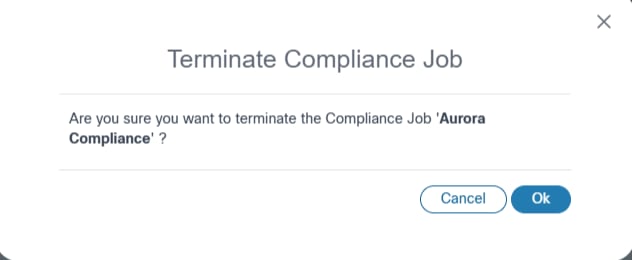

Interruzione dei job di conformità

Il portale offre agli utenti la possibilità di interrompere l'esecuzione di un determinato processo. Quando un processo viene terminato, i dispositivi in esecuzione completano l'esecuzione e annullano tutte le esecuzioni dei dispositivi in coda.

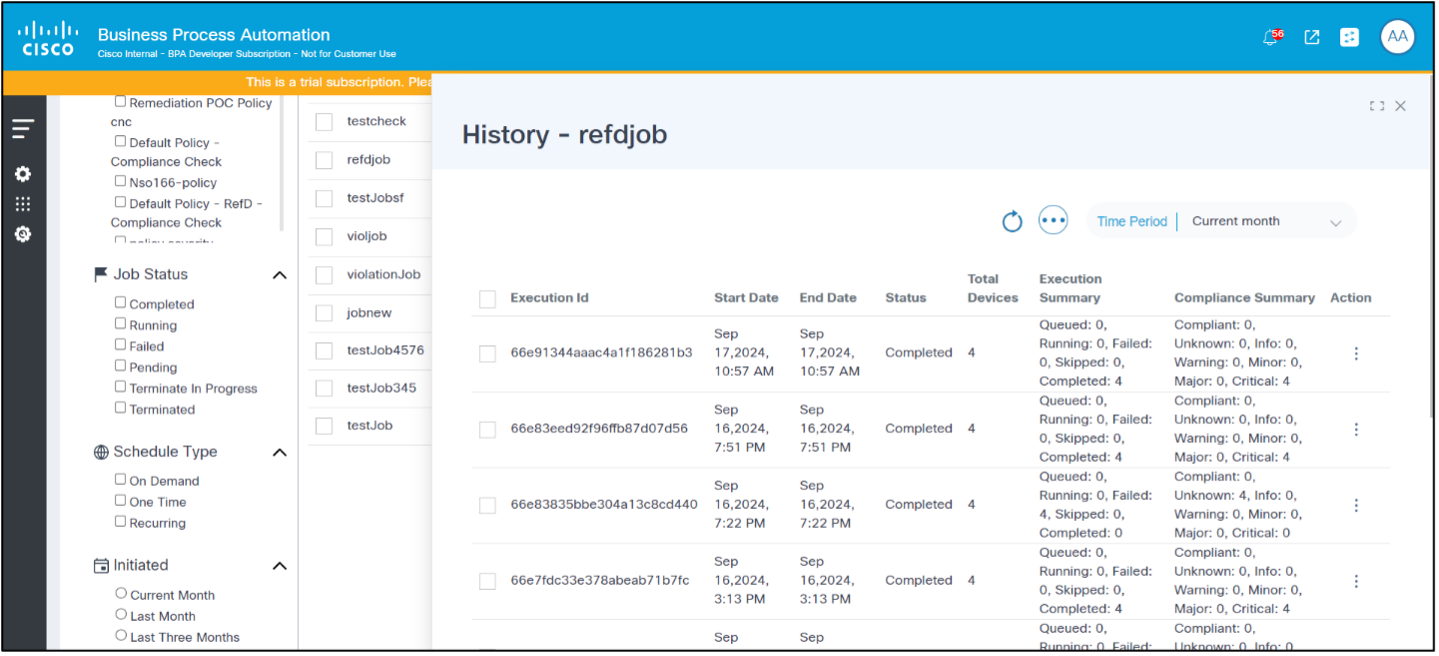

Cronologia processi conformità

L'opzione Cronologia nel job di conformità mostra la lista delle esecuzioni per il job selezionato, filtrate in base all'intervallo di date della pianificazione.

Per visualizzare la cronologia di un job di conformità, nella pagina Job di conformità, selezionare l'icona Altre opzioni > Cronologia. Viene visualizzata la pagina Cronologia.

Processi di monitoraggio e aggiornamento

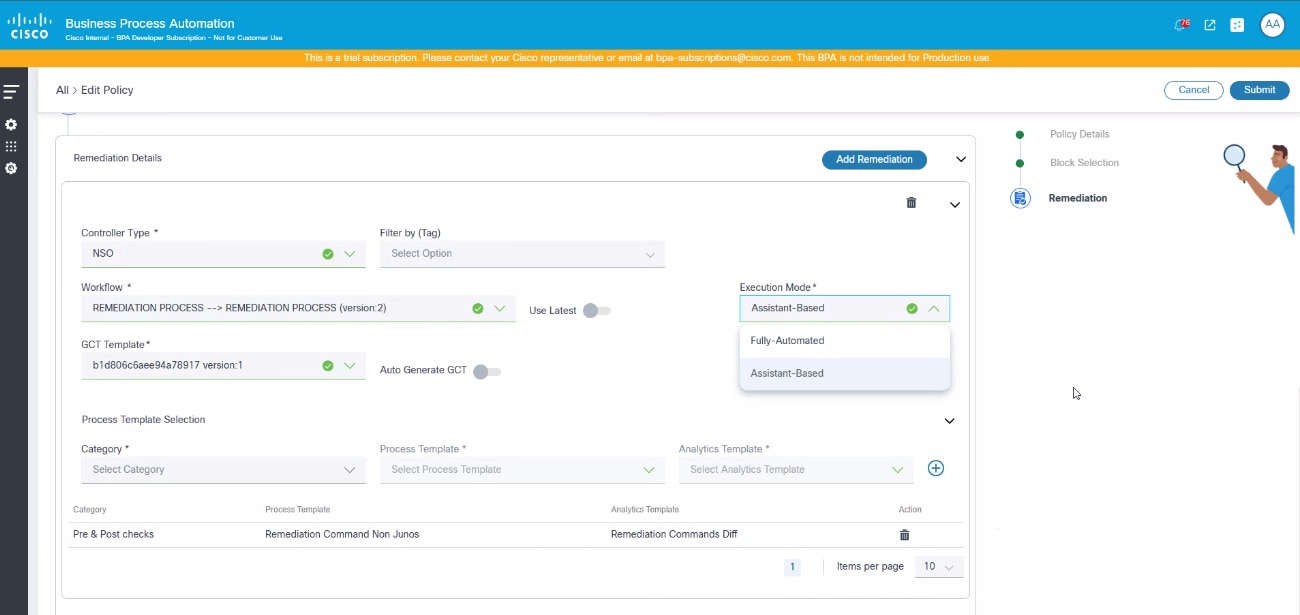

Il framework di monitoraggio e aggiornamento consente agli operatori di correggere le violazioni di conformità elencate nel dashboard di conformità. Questa struttura utilizza workflow, GCT e modelli di processo.

Diagramma di flusso di risoluzione della configurazione

Lo Use Case di monitoraggio e aggiornamento della configurazione consente agli operatori di correggere le violazioni della configurazione nei dispositivi che utilizzano i processi di monitoraggio e aggiornamento. I criteri di conformità vengono innanzitutto configurati con il flusso di lavoro, i modelli GCT e i modelli di processo appropriati per ogni tipo di controller. Viene eseguito un processo di monitoraggio e aggiornamento per un criterio in base a un elenco di asset interessati. Durante il monitoraggio e l'aggiornamento, i valori da applicare a un dispositivo possono essere recuperati da varie origini di dati, tra cui il risultato dell'esecuzione della conformità, l'applicazione RefD e la configurazione del dispositivo esistente. Il flusso di lavoro può essere personalizzato in base alle specifiche esigenze del cliente, in modo da supportare fasi aggiuntive durante il risanamento.

Di seguito sono illustrati i passaggi più importanti della funzionalità di monitoraggio e aggiornamento.

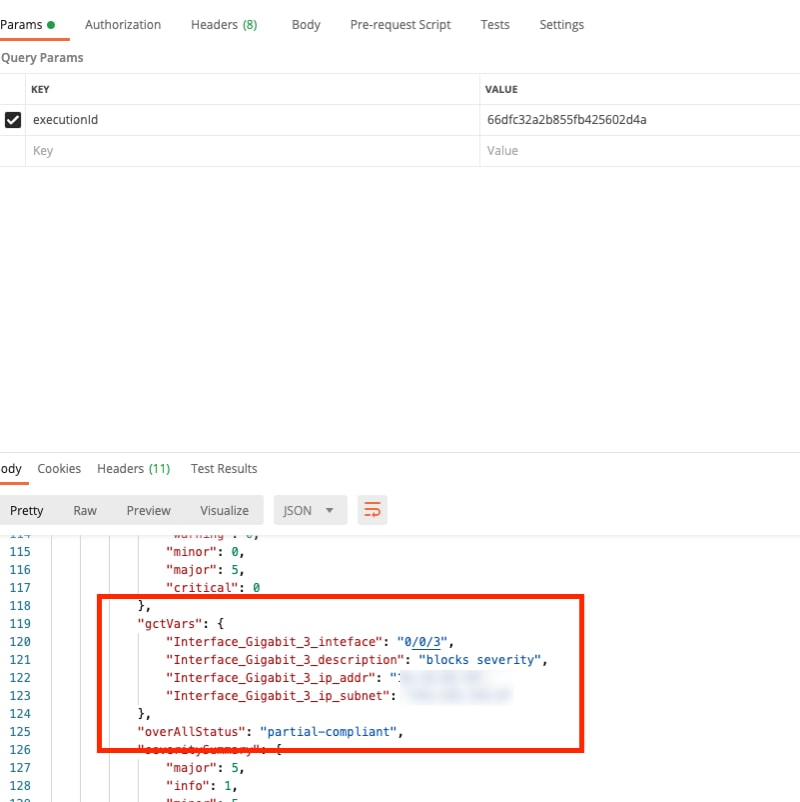

Modello GCT

I GCT sono una funzionalità di base BPA utilizzata per applicare le modifiche alla configurazione sui dispositivi che utilizzano modelli specifici per i controller.

- Creazione di un modello GCT per l'aggiornamento delle configurazioni dei dispositivi e la risoluzione delle violazioni di conformità

- La struttura supporta il mapping automatico delle variabili se le variabili all'interno del modello GCT sono conformi alla sintassi seguente:

- Per i blocchi di configurazione a dispositivo singolo: <>_<> Esempio: management_interface_ipv4_addr, interfaccia di gestione_ipv4_subnet

- Per una release futura sono previsti più blocchi di configurazione dei dispositivi

- Se "Block Identifier Name" e "Variable Name from block" contengono spazi, questi spazi devono essere sostituiti da caratteri di sottolineatura ("_") (ad esempio, se "Block Identifier Name" è "Management Interface" e "Variable Name" è "IPV4_ADDR", il nome della variabile nella GCT deve essere "Management_Interface_IPV4_ADDR")

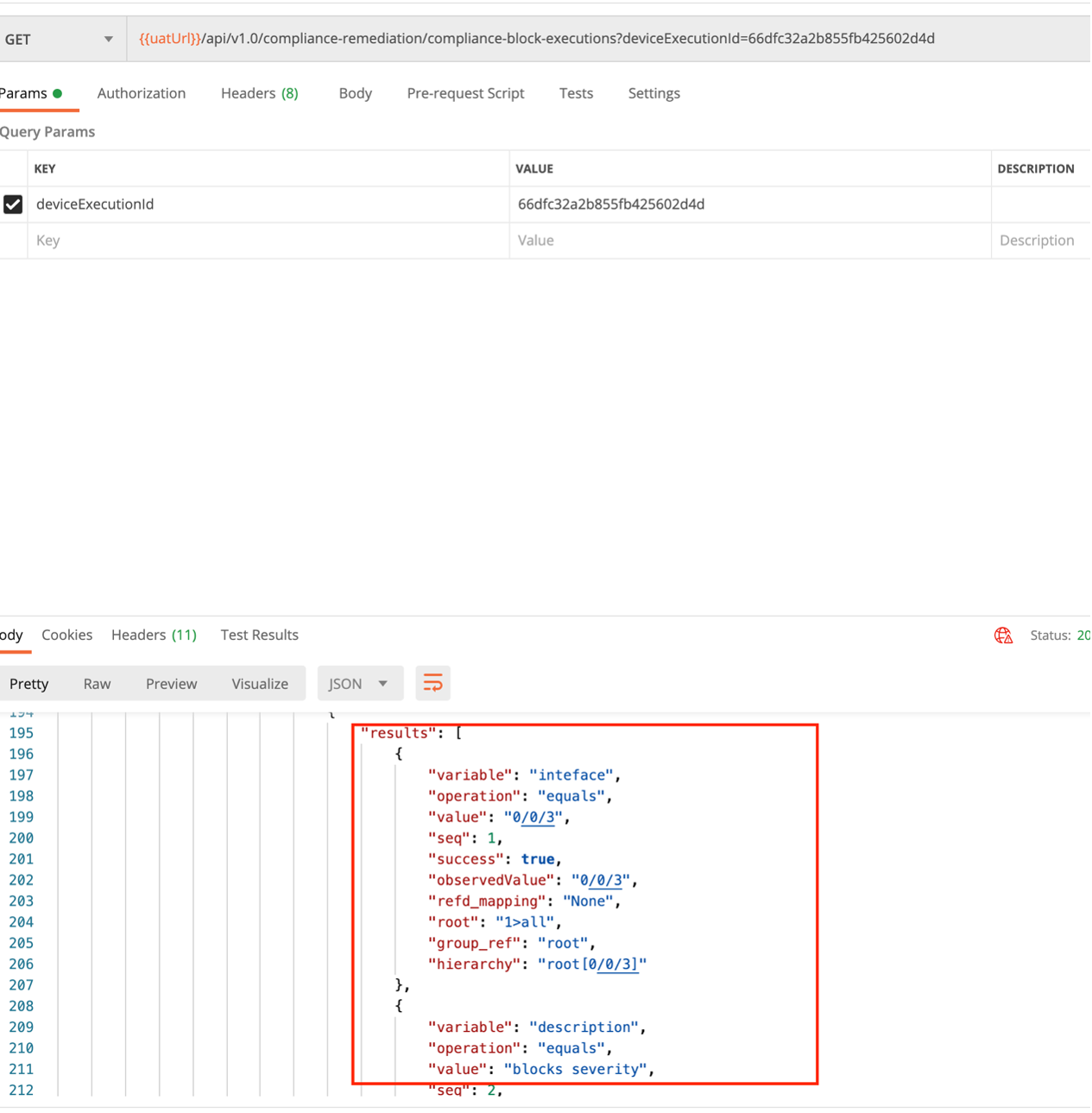

- Gli utenti possono controllare l'output "gctVars" dall'esecuzione del dispositivo di conformità per verificare se la sintassi e le mappature delle variabili GCT sono corrette; Per ottenere l'esecuzione del dispositivo di conformità, utilizzare le seguenti API REST:

- Ottenere le esecuzioni per trovare l'ID esecuzione

- URL: /api/v1.0/compliance-remediation/compliance-executions

- Metodo: OTTIENI

- Ottieni esecuzioni dispositivo tramite ID esecuzione

- URL: https://<>/bpa/api/v1.0/compliance-remediation/compliance-device-execute?executionId=<>

- Metodo: OTTIENI

- Ottenere le esecuzioni per trovare l'ID esecuzione

- Per recuperare le variabili dal blocco, utilizzare la seguente API REST:

- URL: https://<>/bpa/api/v1.0/compliance-remediation/utils/schema

- Metodo: POST

- Corpo: {"blockName": "<< nome blocco >>" }

- Convalidare i modelli GCT applicando i modelli ai dispositivi sia per l'esecuzione a secco che per l'esecuzione

- Configurare i modelli GCT sopra riportati nei criteri di conformità

Flussi di lavoro

Il framework di correzione fornisce i seguenti flussi di lavoro di riferimento predefiniti:

- PROCESSO DI CORREZIONE: Il flusso di lavoro include il set comune di passaggi necessari per l'esecuzione della correzione.

- SOTTOPROCESSO DI CORREZIONE: Questo flusso di lavoro contiene l'assegnazione di variabili, l'esecuzione a secco di GCT e le attività di commit di GCT che possono essere personalizzate da altri team in base ai requisiti.

Entrambi i flussi di lavoro possono essere utilizzati così come sono, aggiornati o sostituiti in base alle esigenze del cliente.

Modelli di processo

I modelli di processo e i modelli di analisi possono essere configurati in base ai criteri per eseguire controlli preliminari e successivi e confrontare l'output.

Politiche

Il criterio CnR unisce i flussi di lavoro, i modelli GCT e i modelli di processo per tipo di dispositivo, che possono essere utilizzati per correggere la configurazione utilizzando i processi.

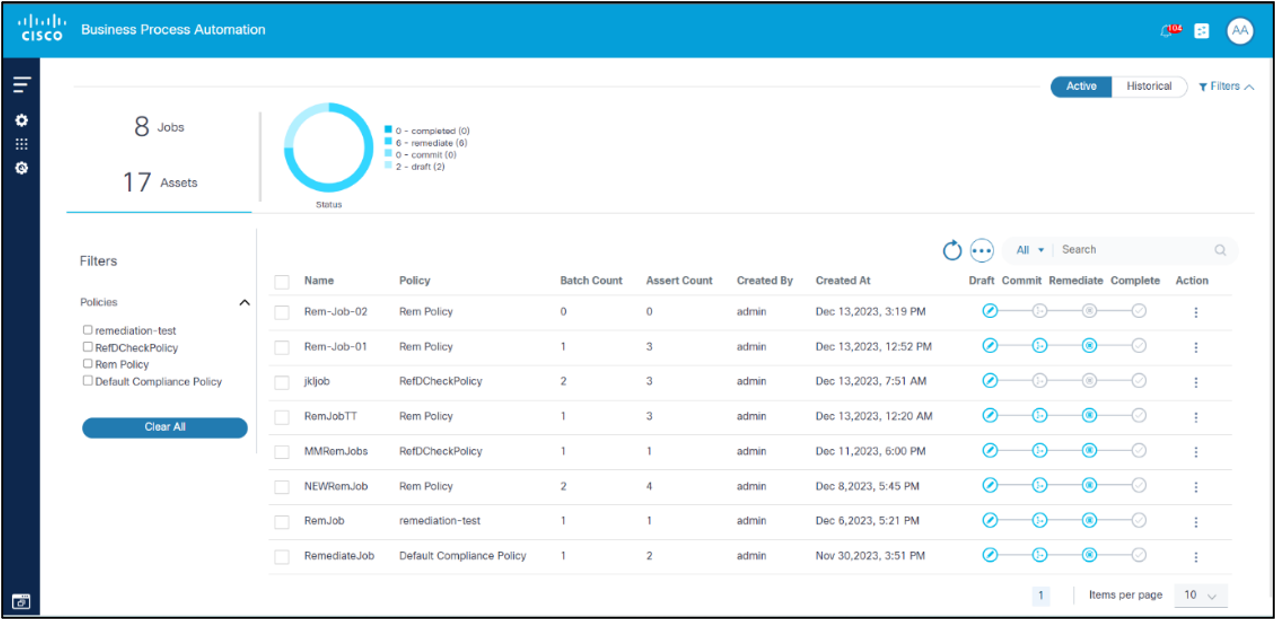

Processi di monitoraggio e aggiornamento

I processi di monitoraggio e aggiornamento consentono agli operatori di applicare criteri di monitoraggio e aggiornamento a un elenco selezionato di asset interessati. Il processo di monitoraggio e aggiornamento può essere eseguito su richiesta o nei tempi previsti. In fase di esecuzione, il flusso di lavoro di monitoraggio e aggiornamento può estrarre dati da diverse origini, inclusi i dettagli dei dispositivi, i dettagli di esecuzione della conformità e il framework RefD.

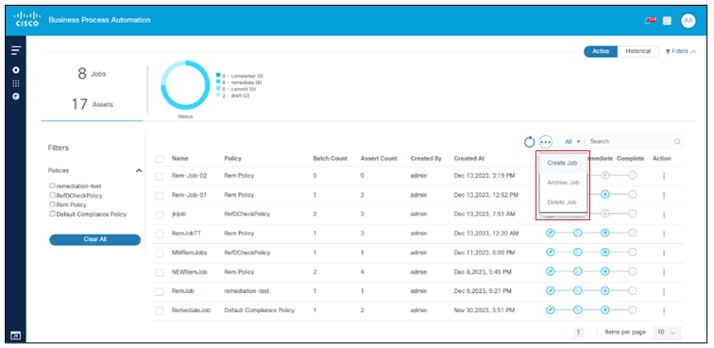

Elenco processi di monitoraggio e aggiornamento

Gli utenti possono filtrare, ordinare e visualizzare i processi di monitoraggio e aggiornamento creati nel dashboard come indicato di seguito:

- Processi: Visualizza il totale dei processi creati

- Risorse: Visualizza il totale dei cespiti creati

- Stato: Visualizza i processi per stato

- Attivo e storico: Visualizza i job attivi o cronologici (inattivi), in base alla selezione

- Criteri: Filtra i processi di monitoraggio e aggiornamento in base ai criteri

- Griglia principale: Visualizza l'elenco predefinito di job che è possibile ordinare facendo clic sull'intestazione e include una ricerca per nome e criterio con le paginazioni

- Azioni: I processi possono essere archiviati o eliminati quando sono in stato di bozza o completati. impossibile archiviare o eliminare un processo in esecuzione

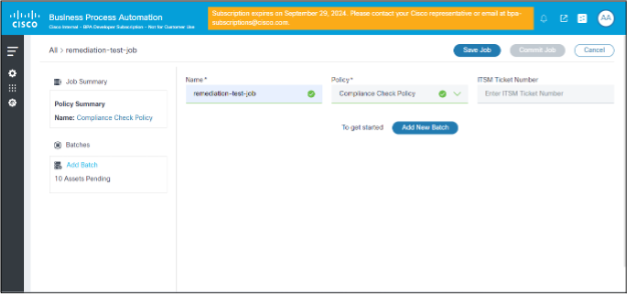

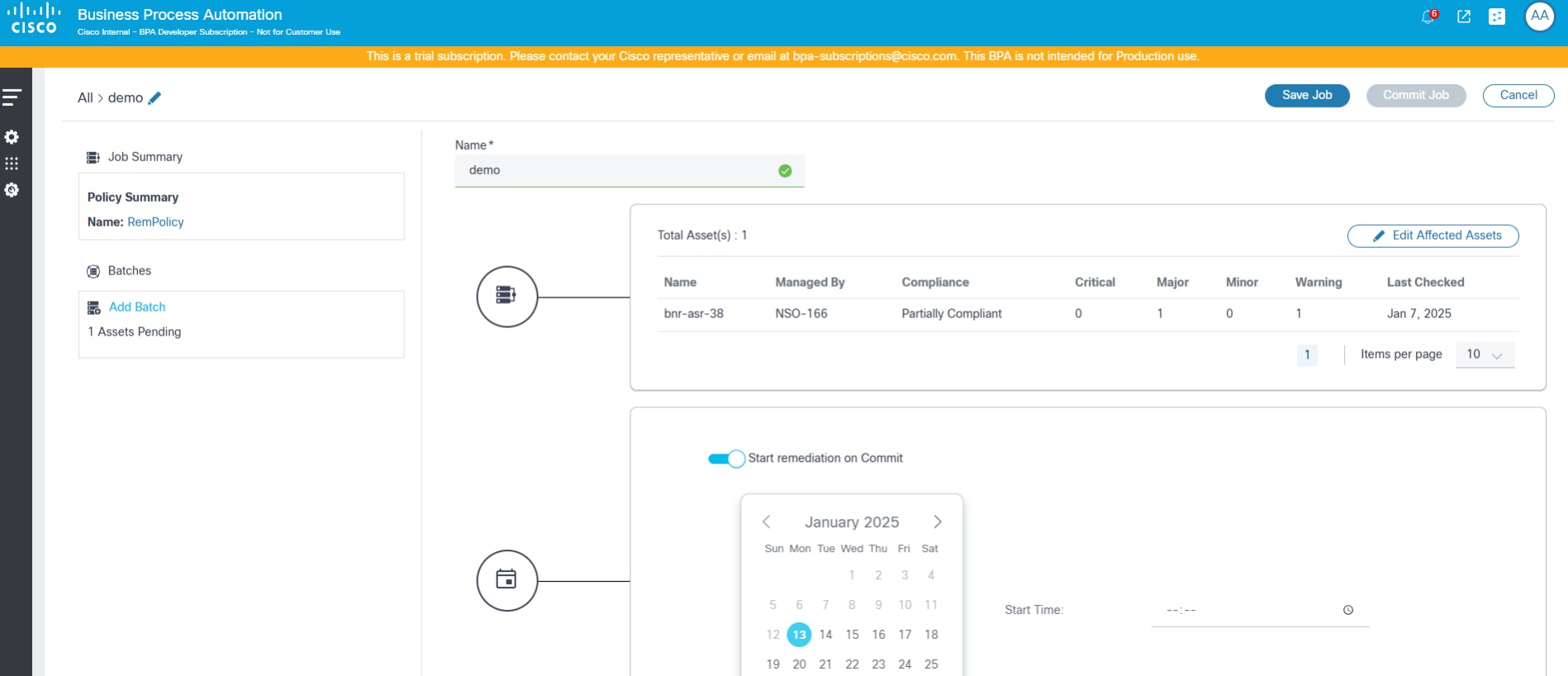

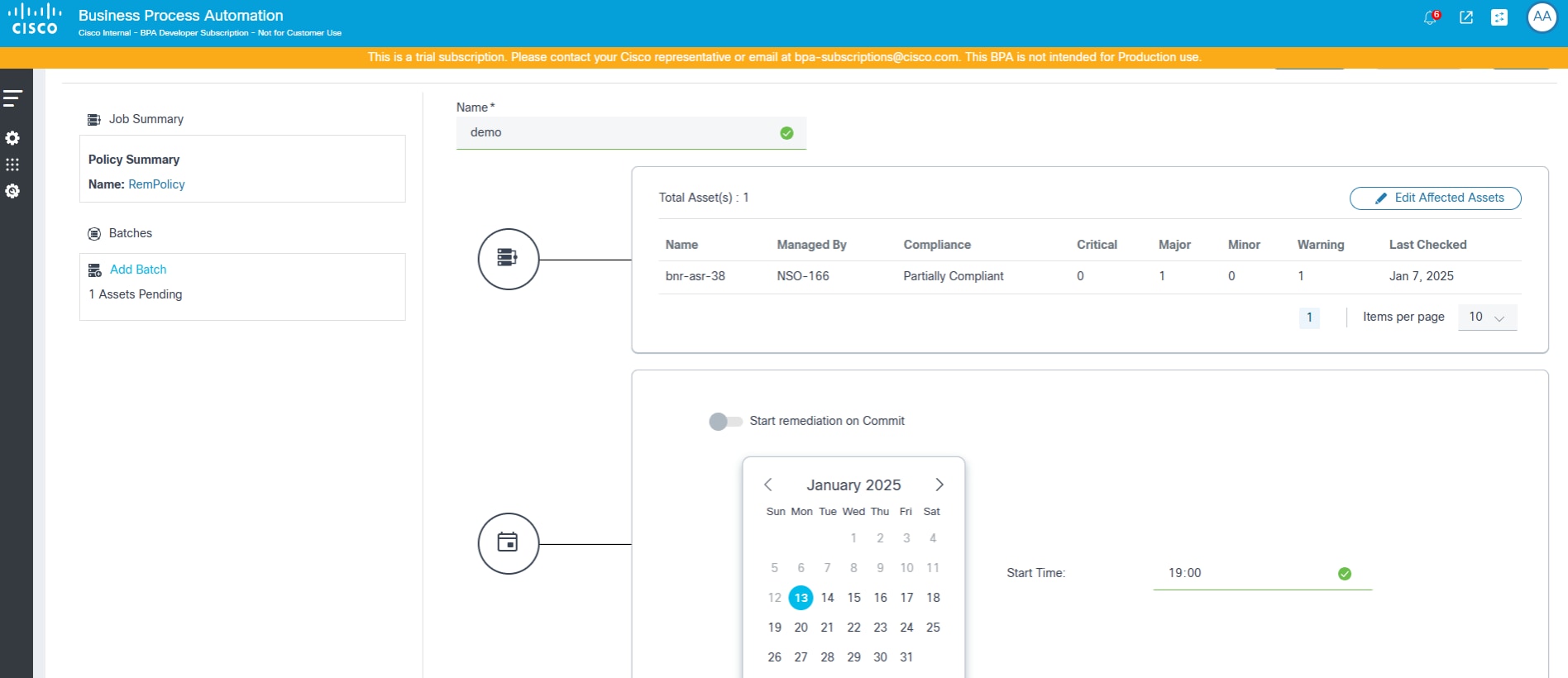

Creazione e modifica di job di risoluzione

I job di risoluzione vengono creati dalla pagina Elenco job e possono essere creati eseguendo le operazioni riportate di seguito.

- Selezionare l'icona Altre opzioni > Crea job. Viene visualizzata la pagina Crea job.

- Completare o modificare i dettagli.

- Fare clic su Salva job.

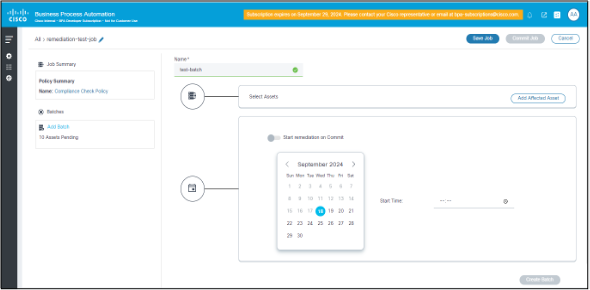

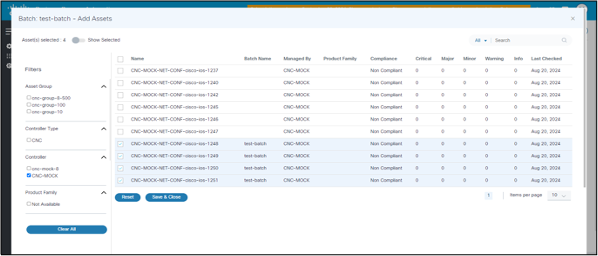

Per aggiungere batch ai job dalla pagina Crea job:

- Fare clic su Aggiungi nuovo batch.

- Inserire il Nome, i Dettagli cespite interessato e i Dettagli programma.

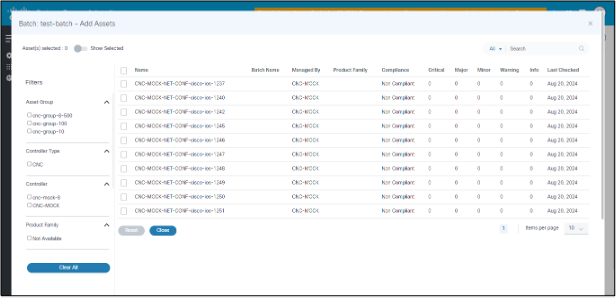

- Fare clic su Aggiungi asset interessati.

- Nella pagina Dettagli asset, selezionare l'elenco degli asset interessati e fare clic su Salva job.

- Filtrare le risorse in base al tipo di controller, al controller, al gruppo di asset e alla famiglia di prodotti.

- Una volta selezionate le risorse, fare clic su Salva e chiudi per tornare alla pagina precedente.

Una volta aggiunti i cespiti interessati, il batch può essere eseguito una sola volta, al momento del salvataggio o a un'ora futura programmata.

Un singolo processo di monitoraggio e aggiornamento dispone di più batch. Ogni batch può essere avviato al momento del commit o in una data e ora pianificate.

Un batch di monitoraggio e aggiornamento in-commit può essere eseguito su richiesta o programmato.

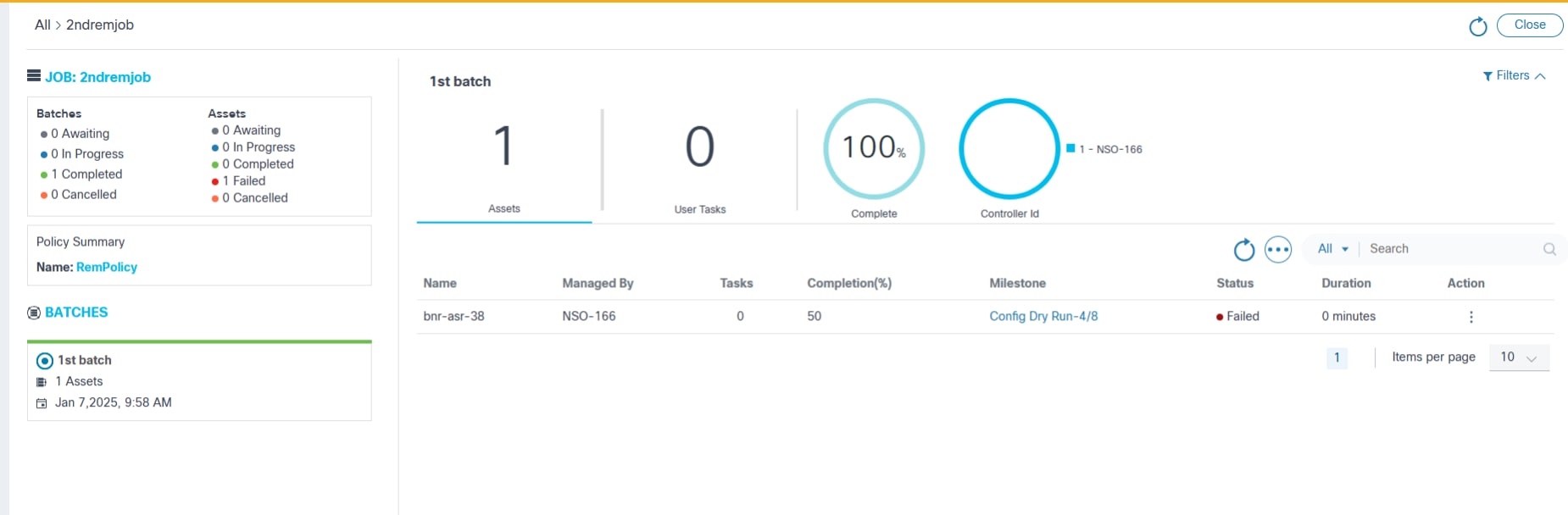

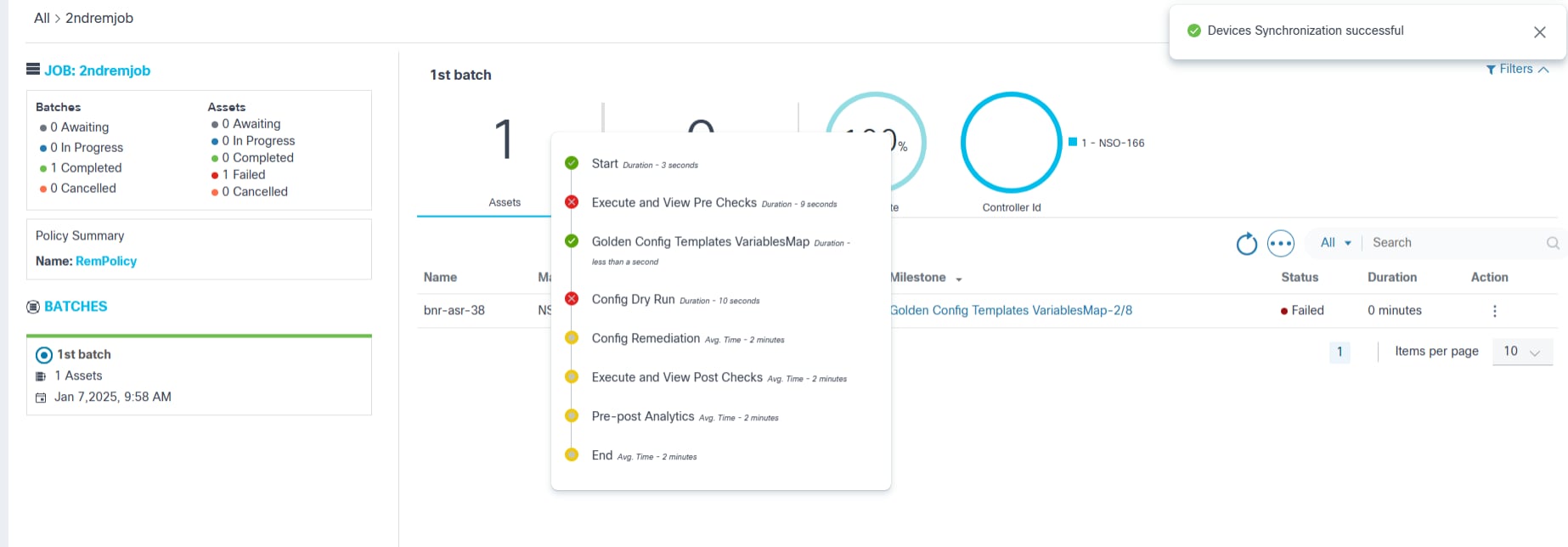

Esecuzione correzione: Elenco dispositivi

Una volta eseguito il commit del job di monitoraggio e aggiornamento, l'esecuzione viene attivata e lo stato del job viene visualizzato nella pagina Elenca dispositivi in Job di monitoraggio e aggiornamento. Gli utenti possono applicare i filtri in base a ID controller, Nome, Gestito da, Famiglia di prodotti.

- PROCESSO: visualizza i dettagli sullo stato di batch e asset e il nome del criterio selezionato per eseguire il processo di monitoraggio e aggiornamento

- BATCH: visualizza l'elenco dei batch come parte del processo di monitoraggio e aggiornamento corrente

- Aggiornamento automatico: visualizza le opzioni per aggiornare automaticamente la pagina ogni 30 secondi se il job è in esecuzione, aggiornare la pagina o annullare per tornare alla pagina precedente.

- Dettagli livello batch: visualizza i dettagli di riepilogo a livello di batch, tra cui il conteggio totale degli asset, il conteggio delle attività utente, la percentuale di completamento e i dettagli del controller

- Griglia cespiti: visualizza la visualizzazione della griglia dei cespiti, che include il task utente, la percentuale di completamento e la fase cardine corrente per ciascun cespite.

Esecuzione correzione: Dettagli attività utente in linea

Nell'elenco dei dispositivi, la colonna Attività indica se un utente ha delle attività da eseguire.

Per visualizzare i dettagli dei task utente in linea:

- Selezionare il conteggio delle attività. Viene visualizzata la finestra dell'elenco Attività utente.

- Selezionare un'attività. Viene visualizzata la finestra Dettagli task utente.

È possibile eseguire le azioni seguenti da inline:

- Completa

- Riprova

- Annulla

Esecuzione correzione: Dettagli attività cardine in linea

Nell'elenco dei dispositivi, la colonna Cardine indica l'attività cardine corrente relativa al ripristino del dispositivo specificato.

Per visualizzare i dettagli delle attività cardine in linea, selezionare la colonna. Viene visualizzata la finestra Dettagli attività cardine.

Per le fasi cardine sono disponibili gli stati riportati di seguito.

- Non iniziata

- In esecuzione

- Completato

- Non riuscito

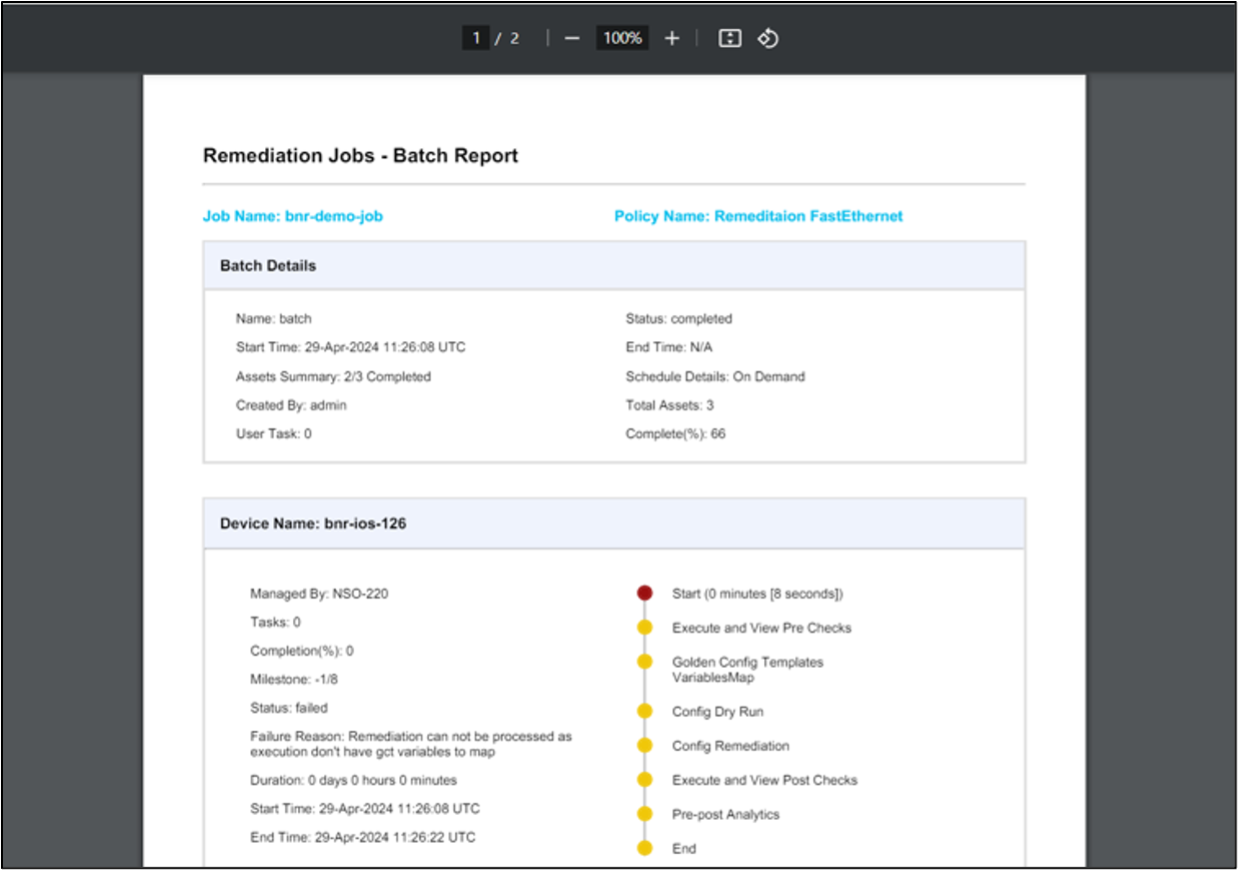

Esecuzione correzione: Generazione e download di report PDF di riepilogo batch

È possibile generare e scaricare riepiloghi batch.

Per scaricare il report riepilogativo in formato PDF per batch:

- Selezionare l'icona Altre opzioni > Genera report. Il sistema verifica internamente che il report sia pronto. Quando il report è pronto, l'opzione Scarica report è abilitata.

- Selezionare l'icona Altre opzioni > Scarica report. Il PDF viene scaricato.

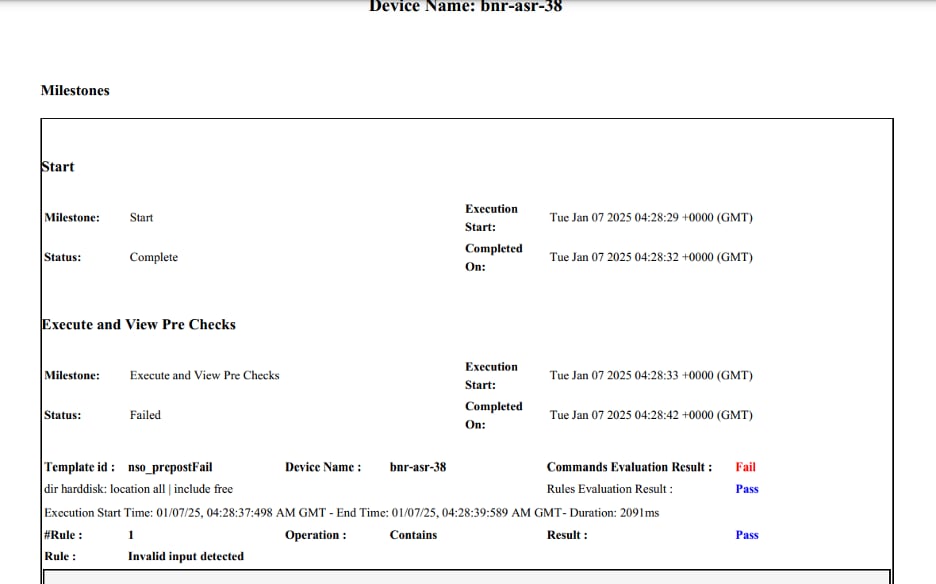

Il rapporto Batch processi di risoluzione contiene una sezione Dettagli batch che fornisce un riepilogo del batch di correzione, ad esempio il nome del processo, il nome del batch, l'ora di inizio e di fine, i cespiti totali e lo stato generale. È seguita da una sezione Device Detail (una sezione per dispositivo) che include il nome del dispositivo, lo stato di ripristino specifico del dispositivo, la cronologia, la durata, l'elenco delle fasi cardine e lo stato.

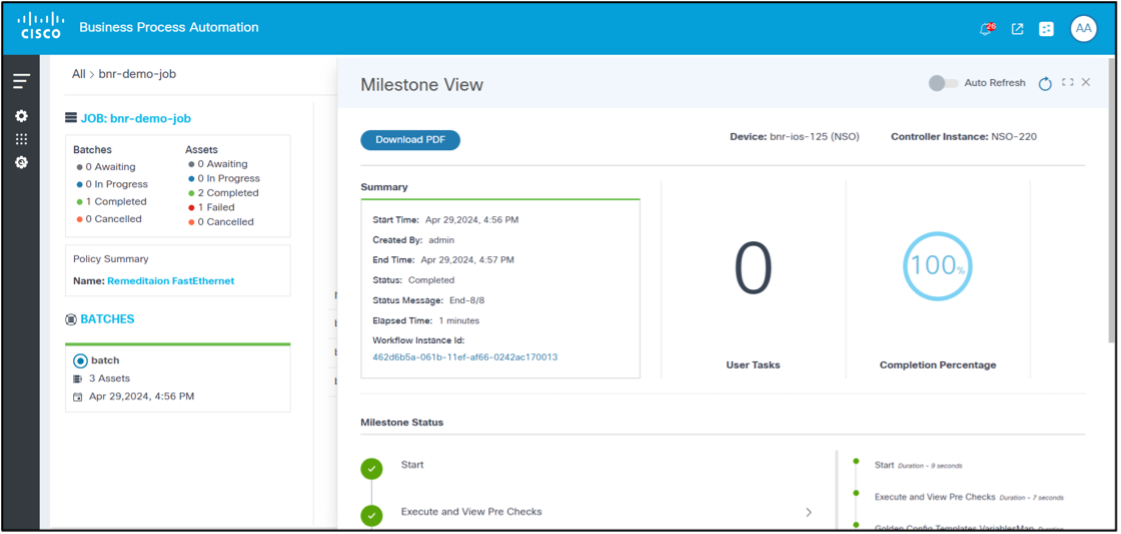

Esecuzione correzione: Dettagli dispositivo

Per visualizzare i dettagli dei dispositivi per le attività cardine, selezionare la pagina Dettagli dispositivo. Verrà visualizzata la pagina Visualizzazione attività cardine.

Viene visualizzato un riepilogo del monitoraggio e dell'aggiornamento per il dispositivo specificato con uno stato dettagliato delle fasi cardine, incluso l'output dei comandi relativi alle fasi cardine completate. Ad esempio, è possibile visualizzare gli output del comando process template, l'output del comando GCT dry run e il contenuto dell'output delle differenze di analisi.

Esecuzione correzione: Dettagli dispositivo - Report attività cardine

Per visualizzare il rapporto attività cardine:

- Selezionare la pagina Dettagli dispositivo. Verrà visualizzata la pagina Visualizzazione attività cardine.

- Fare clic su Download PDF. Il report visualizzazione cardine viene generato e scaricato come illustrato di seguito.

Questo report fornisce dettagli più elaborati sulle fasi cardine e il contenuto corrispondente per il monitoraggio e l'aggiornamento del dispositivo selezionato.

Configurazione: Blocchi e regole

Funzionalità dei blocchi

I blocchi di configurazione sono elementi essenziali per la creazione e l'applicazione di policy di conformità nei sistemi di gestione della rete. Rappresentano configurazioni CLI dei dispositivi, ad esempio quelle per interfacce, BGP (Router Border Gateway Protocol) e altro ancora. Di seguito sono riportate le caratteristiche principali dei blocchi di configurazione:

- Modularità: I blocchi di configurazione consentono la creazione di regole modulari, consentendo agli amministratori di definire e gestire in modo indipendente sezioni discrete delle configurazioni dei dispositivi. Questa modularità semplifica il processo di aggiornamento e gestione delle policy di conformità.

- Granularità: Suddividendo le configurazioni dei dispositivi in parti più piccole e gestibili, gli amministratori possono eseguire controlli di conformità accurati e applicare standard specifici. In questo modo, ogni parte della configurazione del dispositivo rispetta le regole richieste.

- Riutilizzabilità: Una volta definiti, i blocchi di configurazione possono essere riutilizzati su più dispositivi e policy di conformità. Questa riutilizzabilità riduce la ridondanza e garantisce coerenza nella gestione della configurazione.

- Blocco di configurazione statica: Un blocco di configurazione statico rappresenta la configurazione del dispositivo raw senza variabili.

Esempio: Il blocco seguente può essere utilizzato per eseguire un controllo di conformità sull'interfaccia TwentyFiveGigE0/0/0/31

interface TwentyFiveGigE0/0/0/31 description au01-inv-5g-08 enp94s0f0 no shutdown load-interval 30 l2transport - Blocco configurazione dinamica: Un blocco di configurazione dinamico rappresenta la configurazione del dispositivo che include variabili che consentono una maggiore adattabilità e riutilizzabilità. Questi blocchi funzionano come un modello TTP, si applicano alle configurazioni dei dispositivi e recuperano i valori per le variabili. È possibile aggiungere condizioni alle regole per la convalida di queste variabili. Fare riferimento a https://ttp.readthedocs.io/en/latest/Overview.html per ulteriori dettagli su TTP.

Esempio: Il blocco seguente può essere utilizzato per eseguire un controllo di conformità su tutte le interfacce TwentyFiveGigE

interface TwentyFiveGigE{{INTERFACE_ID}} description {{DESCRIPTION}} no shutdown load-interval {{LOAD_INTERVAL}} l2transport

Blocco di configurazione dinamico con sottogerarchie: Questo blocco funziona come un blocco di configurazione dinamico ed è utilizzato per recuperare i valori dalle configurazioni dei dispositivi che hanno più gerarchie.

Esempio: Nell'esempio seguente viene illustrata la configurazione di un dispositivo e il blocco dinamico corrispondente utilizzato per recuperare i valori da una struttura gerarchica.

Configurazione dispositivo con struttura gerarchica:

router bgp 12.34

address-family ipv4 unicast

router-id 1.1.1.X

!

vrf CT2S2

rd 102:103

!

neighbor 10.1.102.XXX

remote-as 102.XXX

address-family ipv4 unicast

send-community-ebgp

route-policy vCE102-link1.102 in

route-policy vCE102-link1.102 out

!

!

neighbor 10.2.102.XXX

remote-as 102.XXX

address-family ipv4 unicast

route-policy vCE102-link2.102 in

route-policy vCE102-link2.102 out

!

!

vrf AS65000

rd 102:XXX

!

neighbor 10.1.37.X

remote-as 65000

address-family ipv4 labeled-unicast

route-policy PASS-ALL in

route-policy PASS-ALL outDynamic Block Configuration per analizzare la configurazione precedente.

router bgp {{ ASN }}

address-family ipv4 unicast {{ _start_ }}

router-id {{ bgp_rid }}

vrf {{ vrf }}

rd {{ rd }}

neighbor {{ neighbor }}

remote-as {{ neighbor_asn }}

address-family ipv4 unicast {{ _start_ }}

send-community-ebgp {{ send_community_ebgp }}

route-policy {{ RPL_IN }} in

route-policy {{ RPL_OUT }} out

Funzionalità delle regole

Le regole consentono agli utenti di definire le condizioni da convalidare in base alle variabili presenti in un blocco di configurazione. Come parte di un'esecuzione, il modulo di gestione della conformità analizza la configurazione del dispositivo, trova le istanze corrispondenti delle istanze dei blocchi di dispositivo, legge i valori dalle righe ed esegue le condizioni definite nelle regole in base ai valori. Il risultato, indipendentemente dalla violazione o meno delle linee di configurazione, viene memorizzato per la visualizzazione nel quadro comandi.

Le regole di configurazione fanno ora parte del ciclo di vita di creazione dei blocchi. Non esiste quindi una pagina separata per visualizzare le regole. Le regole possono essere elencate, create e aggiornate nella pagina di creazione o aggiornamento dei blocchi corrispondente.

Nel quadro del CnR, le regole svolgono un ruolo cruciale nella convalida delle configurazioni in base a condizioni specifiche. In questa sezione viene fornita una panoramica di come le regole vengono integrate e gestite nel sistema.

- Scopo: Le regole consentono agli utenti di definire le condizioni utilizzate per convalidare le variabili presenti in un blocco di configurazione

- Processo di esecuzione:

- Il modulo di gestione della conformità analizza la configurazione del dispositivo

- Identifica le istanze corrispondenti delle istanze dei blocchi di dispositivo

- Estrae i valori dalle righe di configurazione

- Applica a questi valori le condizioni definite nelle regole.

- I risultati che indicano le violazioni vengono memorizzati e visualizzati nel dashboard

Integrazione con il ciclo di vita dei blocchi

- Integrazione del ciclo di vita: Le regole di configurazione sono ora parte integrante del ciclo di vita di creazione dei blocchi

- Gestione:

- Le regole vengono elencate, create e aggiornate direttamente all'interno delle pagine utilizzate per la creazione di blocchi o gli aggiornamenti

- Non esiste una pagina separata dedicata alla visualizzazione delle regole, che ne semplifica la gestione all'interno del ciclo di vita del blocco

Questa integrazione garantisce l'integrazione dei controlli di conformità nel processo di gestione della configurazione, consentendo il monitoraggio e la gestione efficiente delle configurazioni dei dispositivi in base a regole predefinite.

Elenca blocchi

La pagina Blocchi elenca tutti i blocchi di configurazione e fornisce le azioni per generare, aggiungere, modificare, eliminare, importare ed esportare i blocchi. Gli utenti possono filtrare, ordinare e visualizzare i dettagli dei blocchi.

Blocco Dettagli funzionalità

- Conteggio totale: Visualizza il numero totale di blocchi creati

- Opzioni filtro:

- Tipi di sistema operativo e famiglia di dispositivi: Consente agli utenti di filtrare i blocchi in base ai criteri selezionati

- Griglia principale:

- Visualizza un elenco predefinito di blocchi

- Gli utenti possono ordinare l'elenco facendo clic sulle intestazioni di colonna

- Include una funzione di ricerca che consente agli utenti di eseguire ricerche in base a tutti gli attributi o in modo specifico in base al nome del blocco

- Supporta l'impaginazione per una facile navigazione nell'elenco

- Azioni:

- Modifica: Gli utenti possono modificare i blocchi esistenti

- Elimina: Gli utenti possono rimuovere i blocchi dall'elenco

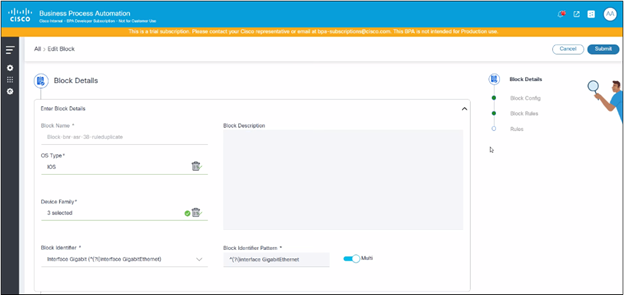

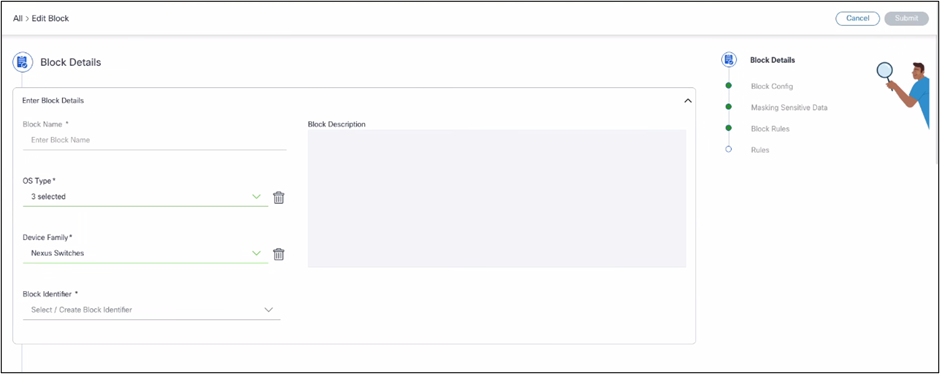

Aggiunta o modifica di blocchi e regole

La pagina Aggiungi o Modifica blocco è stata progettata per acquisire e gestire le informazioni essenziali relative ai blocchi. In questa pagina sono disponibili le sezioni riportate di seguito.

- Dettagli blocco di base:

La sezione Dettagli di base include:

- Nome blocco: Nome designato per il blocco

- Descrizione: Breve panoramica o spiegazione dello scopo o della funzionalità del blocco

- Tipo di sistema operativo: Tipo di sistema operativo associato al blocco

- Famiglia di dispositivi: Categoria o gruppo di dispositivi compatibili con il blocco

- Selezione identificatore blocco: Opzioni per selezionare un identificatore univoco per il blocco

- Aggiungere o modificare i dettagli dell'identificatore di blocco: Se non è presente un identificatore di blocco appropriato, gli utenti possono utilizzare gli stessi campi per aggiungere o modificare i seguenti dettagli:

- Nome identificatore blocco: Nome specifico assegnato all'identificatore di blocco

- Motivo: Modello o formato seguito dall'identificatore di blocco

- Multiplo: Attiva/disattiva per indicare se considerare il blocco di configurazione come una configurazione multilinea

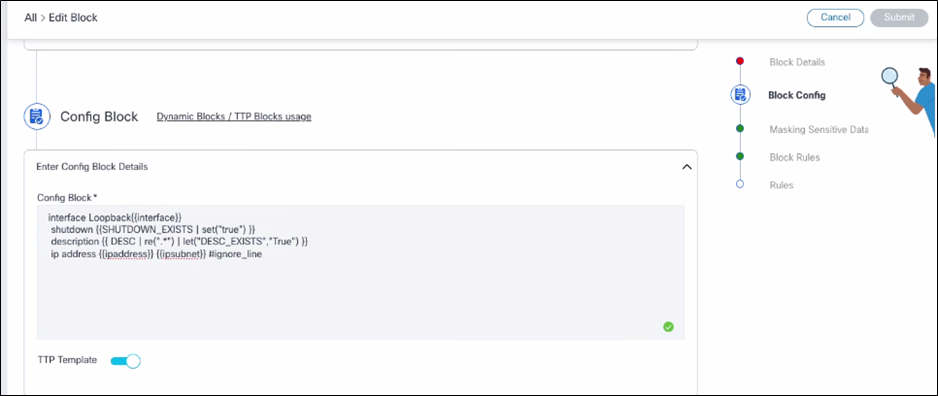

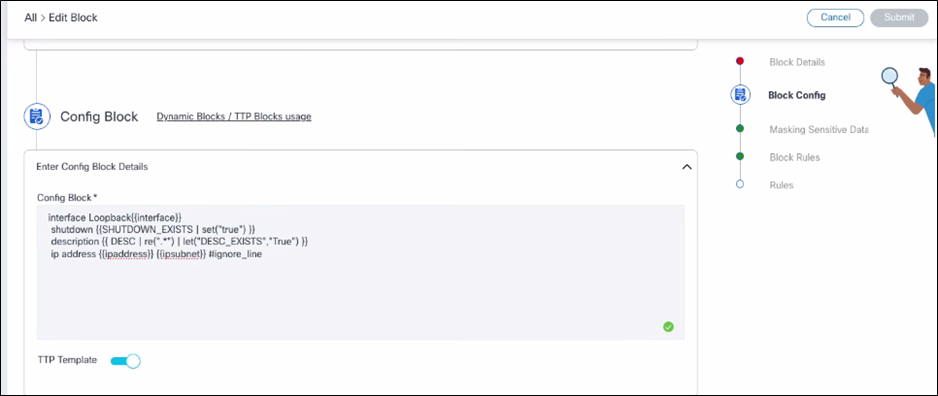

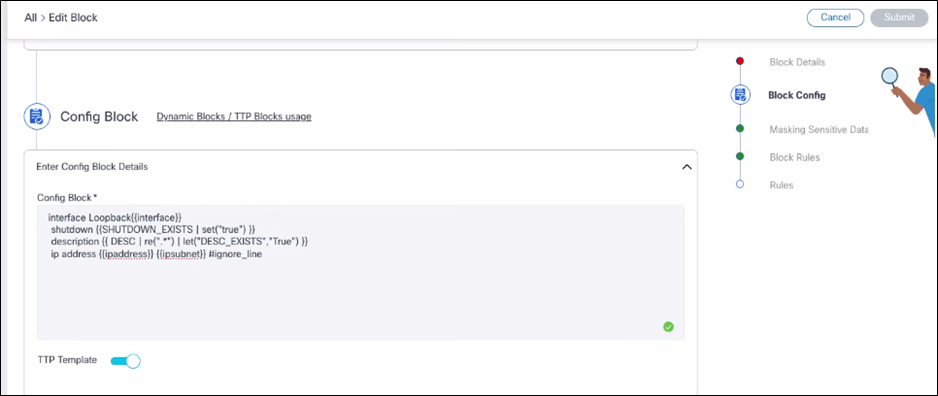

- Configurazione blocco:

La sezione Configurazione blocco include quanto riportato di seguito.

- Blocco di configurazione: Rappresenta la configurazione di un dispositivo, che incorpora variabili diverse. In questa configurazione viene descritto come configurare e gestire il dispositivo nel sistema.

- Modello TTP: Indica se il blocco è designato come modello TTP (Template Transformation Protocol), consentendo di identificare i blocchi utilizzati come modelli per la trasformazione o la standardizzazione delle configurazioni tra i dispositivi.

Utilizzo della sintassi Ignora riga

La sintassi Ignora riga consente agli utenti di aggiungere un commento alla fine di una riga di configurazione specifica in un blocco per indicare al sistema di ignorare eventuali controlli di conformità o violazioni su tale riga. In questo modo la linea non verrà visualizzata come violazione nei report o nel dashboard.

Per utilizzare la sintassi Ignora linea, completare la procedura seguente:

- Individuare la riga di configurazione da escludere dai controlli di conformità (ad esempio, indirizzo IP).

- Aggiungere la riga utilizzando la sintassi di commento "#ignore_line" alla fine della riga. Esempio: indirizzo ip {{ipAddress}} {{ipSubnet}} #ignore_line

Generazione di violazioni

Questa funzionalità TTP (Template Text Parser) nella configurazione a blocchi può essere utilizzata per indicare se deve essere generata una violazione in presenza di una determinata riga.

Per utilizzare la funzionalità TTP, completare le seguenti operazioni:

- Nella sezione Configurazione blocco della pagina di creazione o modifica del blocco, individuare la riga di configurazione da controllare.

- Definite una variabile TTP utilizzando il comando set o let come indicato di seguito:

- Se la riga di configurazione è stata chiusa, utilizzare il comando set per definire una variabile nel modo seguente:

shutdown | {{FLAG_ARRESTO | set("true")}}" - Se gli utenti hanno una variabile esistente nella riga di configurazione come la descrizione {{DESC}}, utilizzare il comando let come segue:

descrizione {{ DESC | re(".*") | let("DESC_EXISTS", "True") }}

- Se la riga di configurazione è stata chiusa, utilizzare il comando set per definire una variabile nel modo seguente:

- Utilizzare queste variabili (SHUTDOWN_FLAG o DESC_EXISTS nell'esempio precedente) in una regola per aumentare le violazioni.

Effetto:

Se le righe "shutdown" (arresto) o "description config" (configurazione descrizione) sono disponibili nella configurazione del dispositivo, nella pagina del dashboard viene visualizzata una violazione. La gravità della violazione dipende dalla selezione effettuata durante la creazione della regola.

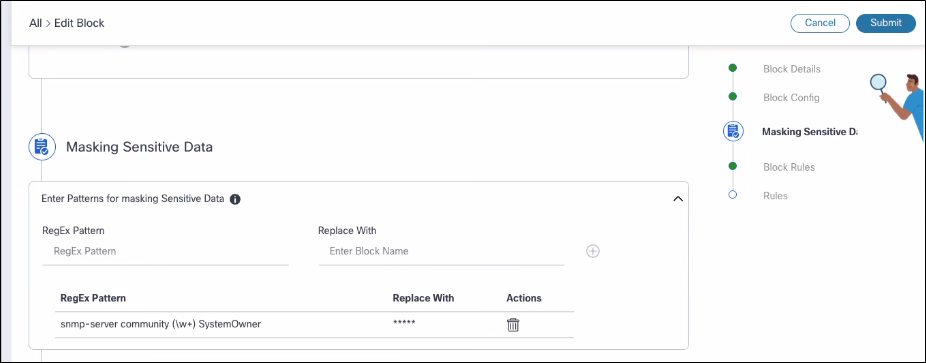

- Maschera dati sensibili:

I dati sensibili maschera sono una funzione che consente agli utenti di definire modelli utilizzando espressioni regolari per identificare e mascherare informazioni riservate (come password o chiavi) nelle configurazioni dei dispositivi. In questo modo si evita che i dati sensibili vengano visualizzati in viste delle violazioni o che la configurazione di correzione differisca sostituendo i dati corrispondenti con una maschera specifica (ad esempio, "***").

La procedura seguente illustra come mascherare i dati riservati:

- Nella sezione Dati sensibili maschera:

- Aggiungere più modelli di espressione regolare (regex) per identificare i dati sensibili

- Specificare la stringa di sostituzione per mascherare i dati corrispondenti (ad esempio, "") Ad esempio, il modello Regex può essere compilato con una password (per far corrispondere qualsiasi testo che inizia con "password" seguito da una parola) e la sostituzione deve essere .

- Aggiungere tutti i modelli regex necessari; sono visualizzati in formato griglia

- Se non è più necessario, eliminate un pattern dall'elenco.

- Il sistema utilizza le espressioni regolari per trovare i dati di configurazione sensibili corrispondenti e sostituirli con la maschera specificata (ad esempio, "***"). Questo mascheramento viene utilizzato nelle pagine seguenti:

- Dashboard conformità > Asset interessati > Pagina Visualizza violazioni: I dati di configurazione visualizzati nell'interfaccia utente e il report sulla conformità degli asset generato in base ai dettagli della violazione

- Dashboard di conformità > Visualizza configurazione di correzione > Pagina Visualizza differenze di correzione: I dati di configurazione del dispositivo visualizzano i dati sensibili mascherati in base alle impostazioni della maschera del blocco

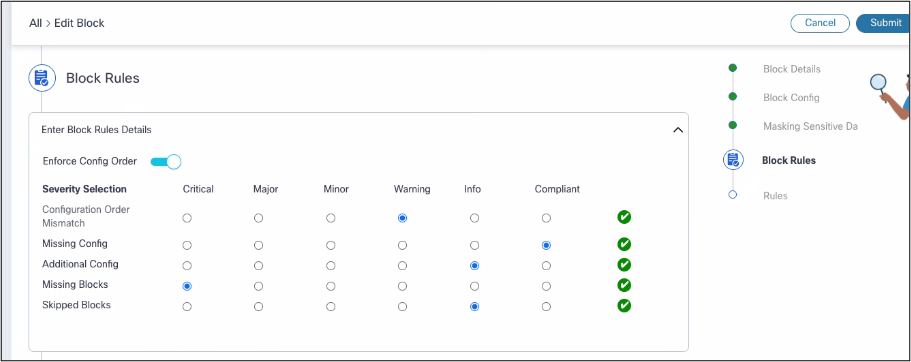

- Regole di blocco (selezione gravità):

La sezione Regole di blocco include le informazioni riportate di seguito.

- Applica ordine di configurazione: Assicura che le linee di configurazione vengano visualizzate nell'ordine corretto durante i controlli di conformità. Il modulo di gestione della conformità controlla la sequenza delle linee di configurazione rispetto all'ordine previsto.

- Selezione gravità: Consente agli utenti di assegnare un livello di gravità alle violazioni all'interno di un blocco. I livelli di gravità consentono di assegnare priorità e gestire in modo efficace i problemi di conformità.

- Ordine di configurazione non corrispondente: Identifica le discrepanze nell'ordine delle linee di configurazione e avvisa quando la sequenza delle linee di configurazione del dispositivo non corrisponde all'ordine previsto.

- Configurazione mancante:

- Rileva righe di configurazione mancanti

- Evidenzia le righe di configurazione previste assenti nella configurazione del dispositivo

- Controlla se l'intero blocco di configurazione del dispositivo è mancante o non corrisponde alla configurazione del blocco definita

- Configurazione aggiuntiva:

- Identifica le righe di configurazione impreviste

- Visualizza le righe di configurazione presenti nella configurazione del dispositivo ma non previste in base alla configurazione del blocco

- Blocchi ignorati:

- Indica i blocchi di configurazione non controllati

- Il blocco viene ignorato se non soddisfa le condizioni di filtro specificate

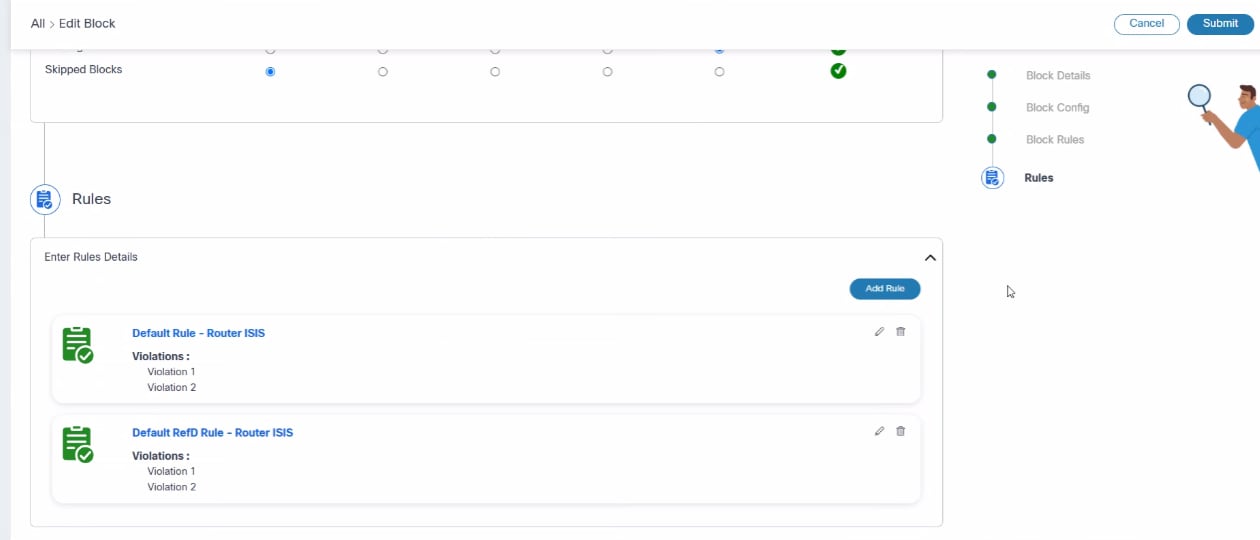

Gestione delle regole

Nel framework CnR, gli utenti possono gestire le regole di blocco tramite l'interfaccia "Add or Edit Blocks". Questa funzionalità è strutturata come illustrato nella sezione seguente:

- Configurazione regole:

- Gli utenti possono impostare e gestire le regole utilizzate dal motore di conformità per convalidare le configurazioni

- Gli utenti possono creare, modificare o eliminare le regole in base alle esigenze

- Elenco regole:

- Fornisce un elenco completo di tutte le regole create, offrendo visibilità nei relativi dettagli

- Gli utenti possono modificare le regole esistenti o eliminare quelle non più necessarie

Aggiunta o modifica dei dettagli delle regole

- Nome regola:

- Assegnare un nome univoco alla regola per l'identificazione

- Questo campo è obbligatorio per garantire il riconoscimento di ogni regola

- Regola predefinita:

- Specificare se la regola deve essere impostata come predefinita

- Gli utenti possono abilitare questa impostazione per impostare la regola come predefinita all'interno del framework di conformità

- Descrizione:

- Fornisce informazioni o contesto aggiuntivi sulla regola

- Questo campo è facoltativo, ma può essere utile per la documentazione e la chiarezza

- Violazioni:

- Gestire l'elenco di violazioni associate alla regola

- Gli utenti possono aggiungere, modificare o eliminare le violazioni in base alle esigenze

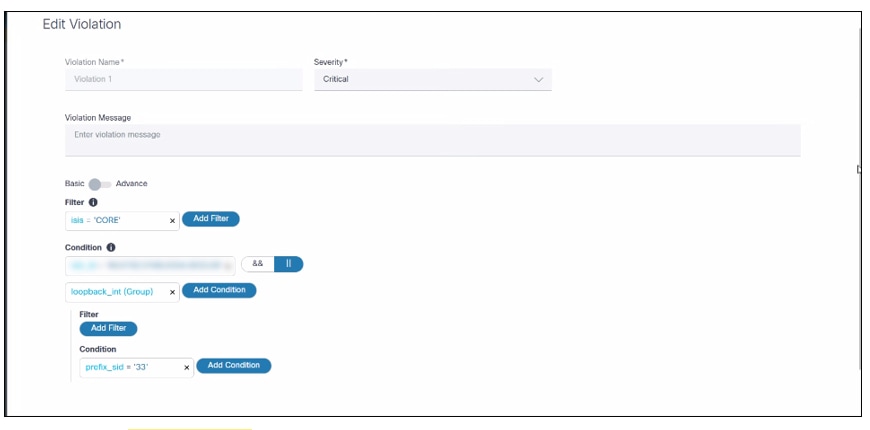

Aggiunta o modifica di violazioni di regole

Le violazioni delle regole sono un componente critico nell'esecuzione della conformità, in cui vengono descritti in dettaglio i controlli specifici da eseguire. Di seguito viene fornita una panoramica della modalità di creazione e gestione delle violazioni delle regole:

- Modalità di base:

- Elementi interfaccia utente: Questa modalità consente agli utenti di creare violazioni delle regole utilizzando un'interfaccia grafica (GUI). Questo approccio è in genere più semplice da utilizzare e accessibile per coloro che preferiscono non utilizzare la codifica.

- Guida dettagliata: Gli utenti vengono guidati nel processo di definizione dei controlli utilizzando elementi dell'interfaccia utente predefiniti.

- Modalità avanzata:

- Formato di codice simile a JSON: Per gli utenti che hanno familiarità con la codifica, questa modalità consente la creazione di violazioni delle regole digitandole in un formato strutturato simile a JSON.

- Flessibilità e precisione: Questo metodo offre maggiore flessibilità e precisione per la definizione di controlli di regole complesse.

Le violazioni delle regole sono suddivise nelle sezioni seguenti:

- Nome violazione: Nome della violazione

- Gravità: Definisce la gravità della conformità se la violazione non riesce durante un'esecuzione

- Messaggio di violazione: Il messaggio viene visualizzato quando un controllo delle violazioni ha esito negativo

- Criteri filtro violazioni: Applica le condizioni di violazione in cui è possibile utilizzare variabili dello schema non di gruppo

- Utilizzato nei criteri di filtro per impostare condizioni basate su singoli elementi dati che non fanno parte di un gruppo

- Consente agli utenti di selezionare i criteri in base alla gerarchia e alla struttura dei dati, garantendo un filtraggio preciso e pertinente

- Condizioni delle regole: Condizioni effettive per il controllo della conformità in cui è possibile utilizzare le variabili di schema di gruppo e non di gruppo

- Entrambi i tipi di variabili vengono utilizzati nelle regole per creare condizioni complete

- Variabili gruppo: Consentire l'applicazione di condizioni alle raccolte di dati correlati, garantendo controlli approfonditi all'interno di gruppi strutturati

- Variabili non di gruppo: Consentire l'applicazione di condizioni agli elementi di dati indipendenti, garantendo flessibilità nell'applicazione delle regole

Blocchi dinamici definiti dall'utente - Procedure ottimali

- Assicurarsi che i nomi delle variabili siano univoci all'interno di ogni blocco.

- Evitare di utilizzare variabili nei nomi dei gruppi.

- Per le configurazioni delle gerarchie secondarie, utilizzare "<group>" nei blocchi.

- Per acquisire i valori per linee di configurazione simili in una singola variabile, utilizzare la variabile come indicato di seguito:

{{<nome-var>>| riga| joinmatch(',') }}. Racchiudere la riga di configurazione tra{{ start }}e{{ end }}, come illustrato nell'esempio seguente:

| Configurazione dispositivo | Configurazione blocco |

|---|---|

| ip domain list vrf Mgmt-intf core.cisco.com elenco dei domini ip cisco.com elenco dei domini ip east.cisco.com elenco dei domini ip west.cisco.com |

{{_start_}} ip domain list {{ domini | _linea_ | joinmatch(‘,’) }} {{ _end_ }} ip domain list vrf {{ vrf_name }} {{ vrf_domain }} |

- Per acquisire un valore che contiene spazi da una riga di configurazione, utilizzare la variabile nel blocco come illustrato nella tabella riportata di seguito.

{{<nome-var>>| re(".*") }}

| Configurazione dispositivo | Configurazione blocco |

|---|---|

| interface HcentoGigE0/0/1/31 description Interfaccia: 12yala01 Hg0/0/1/31 mtu 9216 |

interface {{ INTF_ID }} descrizione {{ INTF_DESC | re(".*") }} mtu 9216 |

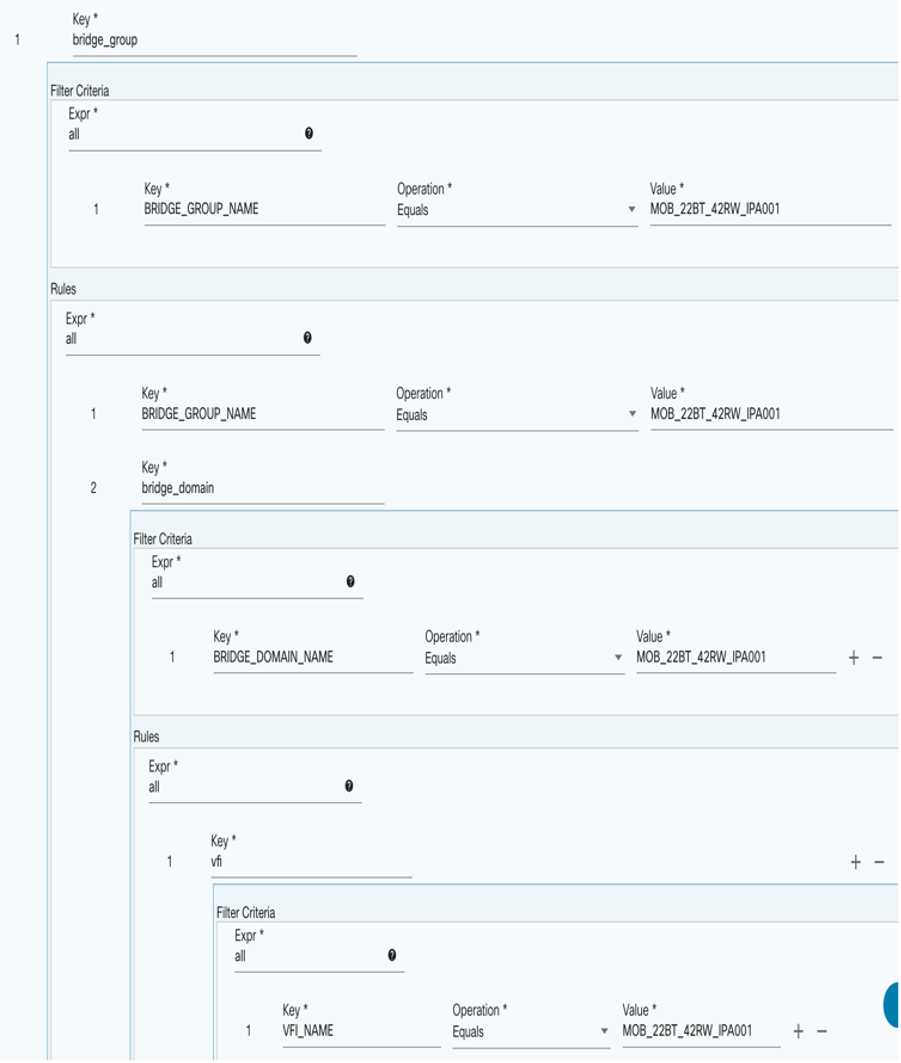

Informazioni sull'integrazione di gerarchie di regole e RefD nelle regole e nelle regole non RefD

Nel protocollo TTP a blocchi dinamico sono disponibili due schemi distinti che determinano il modo in cui le configurazioni vengono strutturate e convalidate.

- Schema basato su gruppi:

- Questo schema organizza le configurazioni in modo gerarchico, stabilendo una relazione padre-figlio tra gli elementi

- Ideale per configurazioni complesse in cui gli elementi sono nidificati logicamente e interconnessi

- È possibile definire regole per convalidare le relazioni gerarchiche e le dipendenze tra i diversi elementi di configurazione

- Schema non basato su gruppi:

- Le configurazioni sono strutturate in un formato piatto, con tutti gli elementi esistenti allo stesso livello senza relazioni gerarchiche

- Ideale per configurazioni più semplici in cui non è necessaria una gerarchia

- È possibile impostare regole per garantire che ogni elemento di configurazione soddisfi criteri specifici

Integrazione RefD

- Scopo del riferimento:

- Ruolo: Funge da strumento per la gestione di variabili locali ed esterne all'interno del framework BPA

- Funzionalità:

- Recupero dinamico: Facilita il recupero e la gestione dinamici dei dati variabili, consentendo ai controlli di conformità di adattarsi alle modifiche dei dati in tempo reale

- Interazione API: Offre API per casi di utilizzo BPA per l'accesso e la gestione di queste variabili e valori dinamici, garantendo una facile integrazione nei workflow di conformità

Sintassi dei valori delle regole di conformità

Lo Use Case CnR si integra con la struttura RefD per utilizzare in modo dinamico i dati all'interno dei controlli di conformità e dei workflow di correzione. Di seguito è riportata una descrizione dettagliata del funzionamento di tale integrazione, con particolare riguardo alla sintassi e ai tipi di variabili utilizzati:

- Parola chiave: La sintassi deve iniziare con "RefD"

- Parametri: Il parametro "key" è obbligatorio nella sintassi

- Esempio:

plaintext

Copy Code

RefD:ns={$SITE}&key={{#device.deviceIdentifier}}.interfaces.MgmtEth{{ INT_ID }}.ipv4_addrTipi di variabili

- Variabili definite dall'utente:

- Configurato durante la creazione dei processi di conformità.

- Ambito: Applicabile a tutte le esecuzioni per il job specificato

- Sintassi:

{$VarName} - Esempio:

{$SITE}

- Variabili di sistema

- Predefinito dal framework in base ai dati di contesto disponibili durante l'esecuzione

- Attualmente, il framework fornisce l'accesso all'oggetto dispositivo

- Sintassi:

{{#VarName}} - Esempi:

{{#device.deviceIdentifier}}- Rappresenta l'identificatore del dispositivo{{#device.additionalAttributes.serialNumber}}- Rappresenta il numero di serie del dispositivo

- Variabili TTP

- Presente nella configurazione di blocco

- Sintassi:

{{ NomeVar }} - Esempio:

{{ INT_ID }}

Regole non RefD

- Queste regole sono simili alle regole RefD, ma non iniziano con la parola chiave "RefD"

- Esempio:

plaintext

Copy Code

{$int_id}.{{#device}}.{{ mtu_val }}Utilizzo variabili

- Variabili definite dall'utente: Rappresentato come

{$Var} - Variabili di sistema: Rappresentato come

{#Var}}, espone attributi come deviceIdentifier, controllerId, controllerType, ecc. - Variabili TTP: Rappresentato tra parentesi graffe doppie come

{{var}}

Esecuzione

- Durante la creazione del processo, è possibile impostare i relativi valori se vengono specificate variabili $

- I valori combinati delle variabili vengono confrontati con la configurazione del dispositivo recuperato per garantire la conformità

Visualizzazione dei dettagli dei blocchi

Per accedere ai dettagli dei blocchi:

- Passare alla pagina Blocchi.

- Selezionare o fare clic sulla riga nella griglia per visualizzare i dettagli del blocco specifico. Nella parte destra della schermata viene visualizzata la pagina Dettagli blocco.

Facendo clic sui collegamenti ipertestuali, se presenti, all'interno dei dettagli gli utenti vengono reindirizzati al blocco pertinente o alle informazioni correlate.

Eliminazione di blocchi

Il portale consente agli utenti di eliminare uno o più blocchi, purché dispongano delle autorizzazioni RBAC appropriate. Gli utenti possono eseguire queste operazioni eseguendo le operazioni riportate di seguito.

Per l'eliminazione di blocchi singoli:

- Passare alla pagina Blocchi.

- Fare clic sull'icona Altre opzioni accanto al blocco da eliminare.

- Selezionare l'opzione Elimina. Viene visualizzato un messaggio di conferma.

Per l'eliminazione di più blocchi:

- Passare alla pagina Blocchi.

- Selezionare le caselle di controllo accanto a ogni blocco da eliminare.

- Fare clic sull'icona Altre opzioni e selezionare Elimina. Un messaggio di conferma.

Configurazione: Generazione automatica blocchi

La generazione dei blocchi consente agli utenti di creare automaticamente i blocchi in base alla configurazione di un dispositivo. Questa automazione riduce il tempo e l'impegno necessari per la creazione manuale e semplifica la modifica dei blocchi da parte degli utenti tramite l'aggiunta o la rimozione di variabili anziché partendo da zero.

Fare clic su una riga per visualizzare i dettagli di generazione dei blocchi.

Generazione automatica blocchi

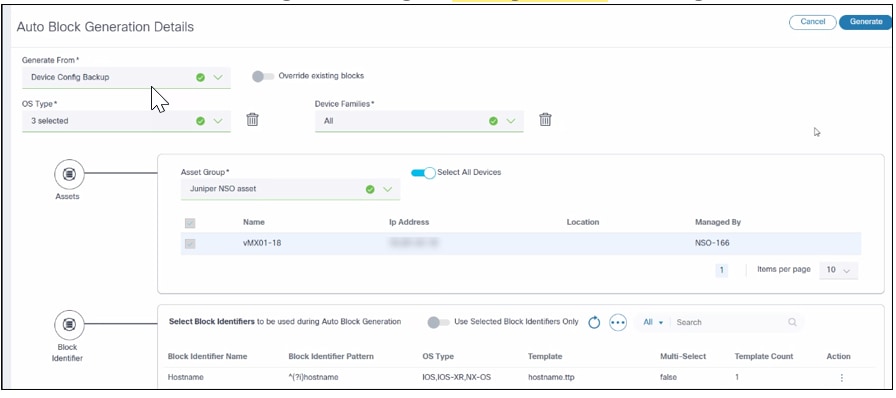

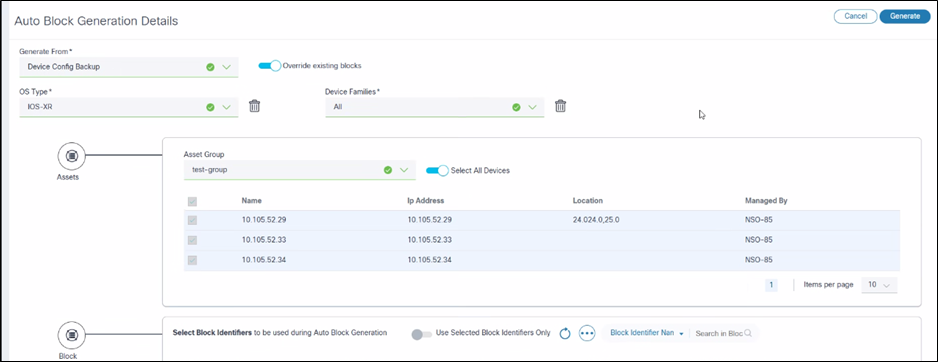

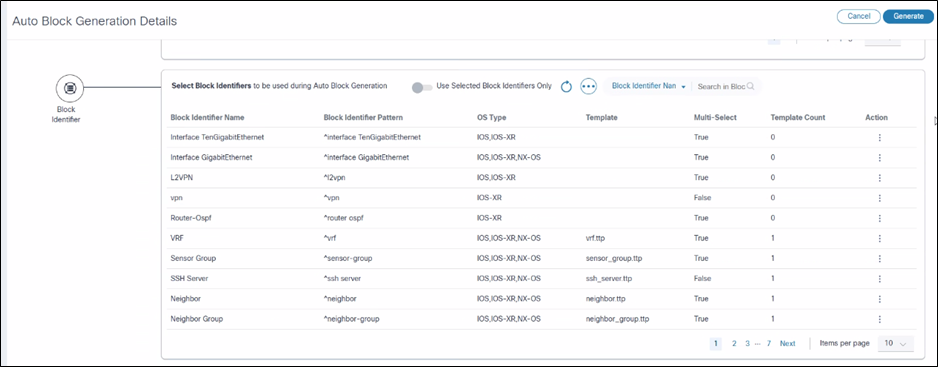

La pagina Generazione automatica blocchi include i campi riportati di seguito.

- Genera da: Origine da cui vengono generati i blocchi. Sono disponibili le tre opzioni seguenti:

- Backup configurazione dispositivo: Il sistema sceglie una configurazione di dispositivo dal caso di utilizzo del backup

- Caricamento file: Viene visualizzata una finestra di caricamento file in cui gli utenti possono caricare la configurazione del dispositivo

- Configurazione corrente: Immettere il comando di configurazione CLI usato dal sistema per recuperare la configurazione del dispositivo.

- Tipo di sistema operativo: Elenco dei tipi di sistemi operativi per i quali il blocco è rilevante.