Déploiements avancés du VPN AnyConnect pour Firepower Threat Defense avec FMC

Ce document explique comment déployer le VPN AnyConnect avancé pour Cisco FTD sur Cisco FMC à l’aide de FlexConfig, y compris la tunnellisation fractionnée dynamique et les cartes d’attributs LDAP.

Tunnellisation fractionnée dynamique

Les rubriques suivantes expliquent la tunnellisation fractionnée dynamique pour Cisco Firepower Threat Defense (FTD) et comment la configurer à l’aide de FlexConfig dans Cisco Firepower Management Center (FMC) 6.4. Cette configuration peut s’appliquer aux versions ultérieures qui ne prennent pas directement en charge la tunnellisation fractionnée dynamique.

À propos de la tunnellisation fractionnée dynamique

La tunnellisation fractionnée statique implique de définir les adresses IP des hôtes et des réseaux qui doivent être inclus ou exclus du tunnel VPN d’accès à distance. Vous pouvez améliorer la tunnellisation fractionnée en définissant la tunnellisation fractionnée dynamique.

La tunnellisation fractionnée dynamique vous permet d’affiner le tunnellisation fractionnée en fonction des noms de domaine DNS. Étant donné que les adresses IP associées aux noms de domaine complets (FQDN) peuvent changer ou simplement différer selon la région, la définition de tunnellisation fractionnée en fonction des noms DNS offre une définition plus dynamique de quel trafic doit être inclus ou ne doit pas être inclus dans le tunnel de VPN d’accès à distance. Si des adresses renvoyées en raison de noms de domaine exclus se trouvent dans l’ensemble d’adresses inclus dans le VPN, elles seront exclues.

Les domaines exclus ne sont pas bloqués. Au lieu de cela, le trafic vers ces domaines est conservé en dehors du tunnel VPN. Par exemple, vous pourriez envoyer du trafic à Cisco Webex sur l’Internet public, libérant ainsi de la bande passante de votre tunnel VPN pour le trafic ciblant les serveurs de votre réseau protégé.

Vous pouvez configurer cette fonctionnalité en utilisant l’IU de FMC à partir des versions 7.0 ou ultérieures. Pour plus d’informations sur la configuration de cette fonctionnalité, consultez Configurer la tunnellisation fractionnée dynamique AnyConnect sur FTD géré par FMC. Pour les anciennes versions de FMC, vous devez le configurer à l’aide de FlexConfig, comme indiqué dans Configurer la tunnellisation fractionnée dynamique en utilisant FlexConfig.

Configurer la tunnellisation fractionnée dynamique en utilisant FlexConfig

La configuration du tunnel fractionné dynamique est basée sur la création d’un attribut AnyConnect personnalisé du type dynamique-split-exclude-domains, puis sur l’ajout de cet attribut aux politiques de groupe utilisées dans vos profils de connexion VPN d’accès à distance.

Notez que vous pouvez également créer un attribut personnalisé dynamic-split-include-domains pour définir les domaines à inclure dans le tunnel qui seraient autrement exclus en fonction de l’adresse IP. Cependant, cet exemple envisage d’exclure les domaines.

Avant de commencer

Cette configuration requiert au moins AnyConnect 4.5.

Cet exemple suppose que vous ayez déjà configuré le VPN d’accès à distance et qu’il fonctionne correctement. Cela inclut la création des politiques de groupe auxquelles vous ajoutez l’attribut de tunnellisation fractionnée dynamique. N’utilisez pas FlexConfig pour créer la politique de groupe, utilisez-le pour modifier une politique de groupe existante uniquement.

Vous n’avez pas besoin d’avoir configuré la tunnellisation fractionnée basée sur l’adresse IP statique lorsque vous définissez une liste d’exclusion dynamique. Cependant, si vous décidez de créer une liste d’inclusion dynamique, vous devez avoir activé la tunnellisation fractionnée et exclu certaines adresses IP. La tunnellisation fractionnée dynamique pour inclure des domaines n’a de sens que si vous incluez du trafic qui serait autrement exclu dans une situation de tunnellisation fractionnée basée sur l’adresse IP.

Procédure

|

Étape 1 |

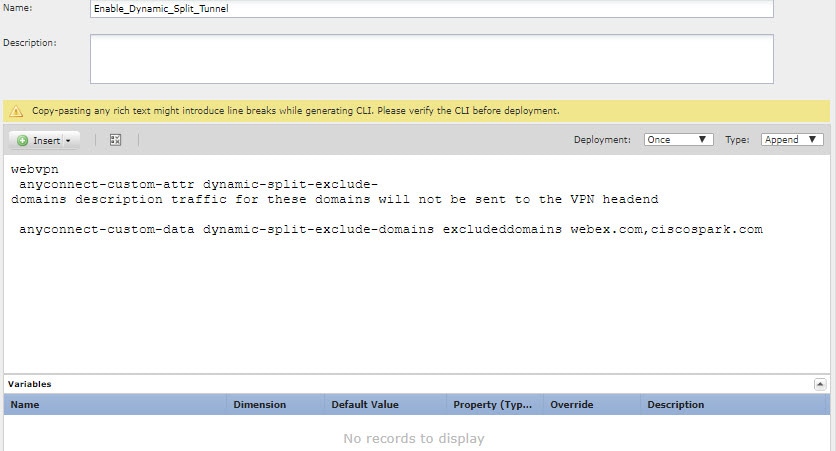

Créez l’objet FlexConfig deploy-once/append qui crée l’attribut personnalisé de tunnellisation fractionnée dynamique et affecte à l’attribut les noms de domaine qui doivent être exclus du tunnel VPN et être plutôt envoyés sur l’Internet public. |

|

Étape 2 |

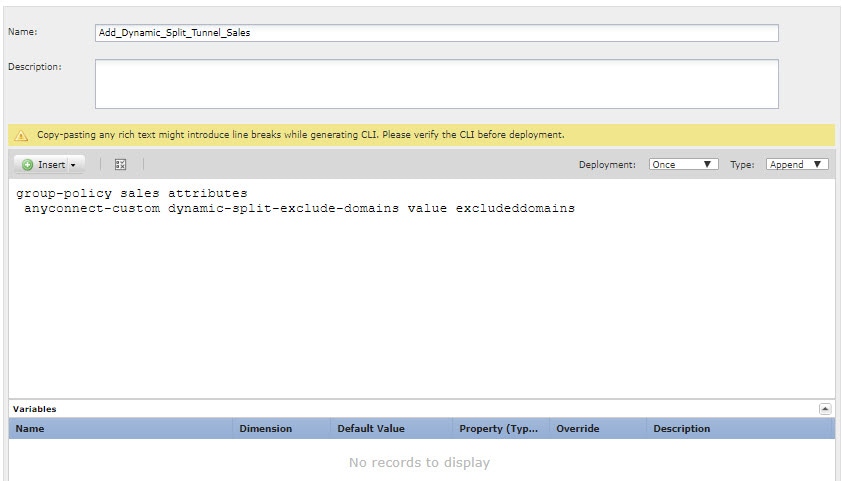

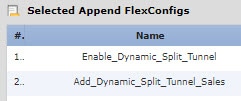

(Recommandé.) Si vous utilisez des politiques de groupe personnalisées, créez un objet FlexConfig deploy-once/append pour configurer l’attribut personnalisé de tunnellisation fractionnée dynamique dans les politiques de groupe. Le système n’annulera pas les modifications que vous apportez aux politiques de groupe personnalisées. Vous devez donc déployer les modifications une fois. Si vous utilisez plusieurs politiques de groupe, vous pouvez utiliser un seul objet FlexConfig pour ajouter l’attribut personnalisé à chaque politique à tour de rôle. Vous pouvez également créer un objet FlexConfig par politique de groupe. Le résultat sera le même, le choix dépendra donc de vos propres exigences pour la modularisation de votre politique FlexConfig. Sur la page des objets FlexConfig, Cliquez sur Add FlexConfig Object (Ajouter un objet FlexConfig), configurez les propriétés suivantes, puis cliquez sur Save (Enregistrer).

Le corps de l’objet doit ressembler à ce qui suit :  |

|

Étape 3 |

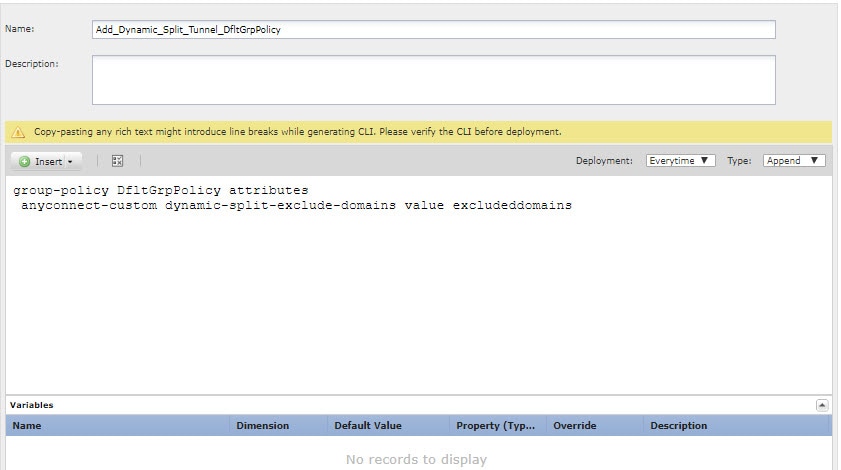

(Non recommandé). Si vous utilisez la politique de groupe par défaut, nommée DfltGrpPolicy, créez un objet FlexConfig deploy-everytime/append pour configurer l’attribut personnalisé de tunnellisation fractionnée dynamique dans la politique de groupe. Vous devez déployer cet objet à chaque fois, car lors de chaque déploiement, le système annulera toute modification personnalisée de la politique par défaut. Nous vous recommandons de créer des politiques de groupe personnalisées plutôt que d’utiliser DfltGroupPolicy. Sur la page des objets FlexConfig, Cliquez sur Add FlexConfig Object (Ajouter un objet FlexConfig), configurez les propriétés suivantes, puis cliquez sur Save (Enregistrer).

Le corps de l’objet doit ressembler à ce qui suit :  |

|

Étape 4 |

Créez la politique FlexConfig qui déploie ces objets. |

|

Étape 5 |

Déployez vos modifications. |

|

Étape 6 |

Vérifiez la configuration.

|

Retirer la tunnellisation fractionnée dynamique en utilisant FlexConfig

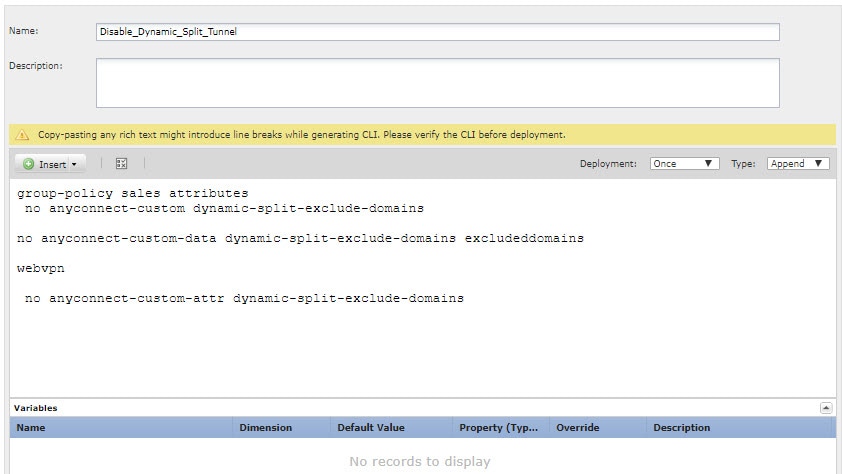

Si vous ne souhaitez plus utiliser la tunnellisation fractionnée, vous devez créer un objet FlexConfig pour retirer la configuration des appareils sur lesquels vous avez déployé la fonctionnalité. Le simple retrait des objets FlexConfig de la politique FlexConfig n’est pas suffisant.

Procédure

|

Étape 1 |

Créez l’objet FlexConfig deploy-once/append qui supprime l’attribut personnalisé de chaque politique de groupe qui l’utilise, puis supprime l’attribut. Vous devez d’abord supprimer l’attribut des politiques personnalisées avant de le supprimer. Si vous essayez de supprimer un attribut en cours d’utilisation, le système vous en empêchera et vous verrez une erreur de déploiement. Vous devez donc insérer les commandes dans le bon ordre pour que cet objet fonctionne correctement. |

|

Étape 2 |

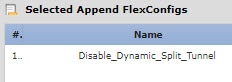

Modifiez la politique FlexConfig pour retirer les objets de tunnellisation fractionnée dynamique et ajoutez l’objet qui retire la configuration. |

|

Étape 3 |

Déployez vos modifications. |

Cartes d‘attributs LDAP pour la configuration AnyConnect

Si vous utilisez Active Directory (AD)/LDAP pour authentifier les utilisateurs du VPN d’accès à distance, vous pouvez utiliser les mappages d’attributs LDAP pour ajuster la configuration et le comportement AnyConnect en fonction des attributs retournés par le serveur AD/LDAP.

À propos des cartes d‘attribut LDAP

Une carte des attributs LDAP assimile les attributs qui existent dans Active Directory (AD) ou le serveur LDAP avec des noms d’attribut Cisco. Lorsque le serveur AD ou LDAP renvoie l’authentification à l’appareil FTD lors de l’établissement de la connexion VPN d’accès à distance, le périphérique FTD peut utiliser les informations pour ajuster la façon dont le client AnyConnect termine la connexion.

Par exemple, vous pouvez mapper l’attribut AD/LDAP memberOf à l’attribut Cisco Group-Policy. Vous devez ensuite associer les valeurs que vous obtenez d’AD/LDAP aux noms des politiques de groupe du VPN d’accès à distance que vous avez définies pour le VPN. Si l’appareil FTD trouve un attribut de politique de groupe pour un utilisateur, AnyConnect tentera d’établir la connexion VPN d’accès à distance en utilisant ce nom de politique de groupe.

Après avoir créé une mise en correspondance d’attributs LDAP, vous l’associez à la configuration du serveur AD/LDAP. Ainsi, vous pouvez avoir différentes cartes pour différents serveurs AD/LDAP : les cartes ne sont pas liées directement au profil de connexion VPN d’accès à distance ni aux politiques de groupe.

Vous pouvez trouver une liste des attributs Cisco pris en charge pour l’autorisation LDAP dans le Guide de configuration ASA 8.4/8.6, https://www.cisco.com/c/en/us/td/docs/security/asa/asa84/configuration/guide/asa_84_cli_config/ref_extserver.html#pgfId-1773708.

Vous pouvez configurer cette fonctionnalité en utilisant l’IU de FMC à partir des versions 6.7 ou ultérieures. Pour en savoir plus, consultez Configurer le VPN d’accès à distance avec l’authentification et l’autorisation LDAP pour FTD. Pour les anciennes versions de FMC, vous devez le configurer à l’aide de FlexConfig, comme indiqué dans Contrôler l’utilisation de la politique de groupe avec les cartes d‘attribut LDAP.

Contrôler l’utilisation de la politique de groupe avec les cartes d‘attribut LDAP

Une utilisation typique des cartes d’attributs LDAP consiste à contrôler la politique de groupe qui est affectée à un utilisateur en fonction de l’appartenance au groupe AD/LDAP de l’utilisateur. Pour ce faire, vous mappez les valeurs de l’attribut memberOf AD/LDAP aux valeurs de l’attribut Cisco Group-Policy.

En tant qu’aperçu, pour utiliser une carte LDAP, vous devez :

-

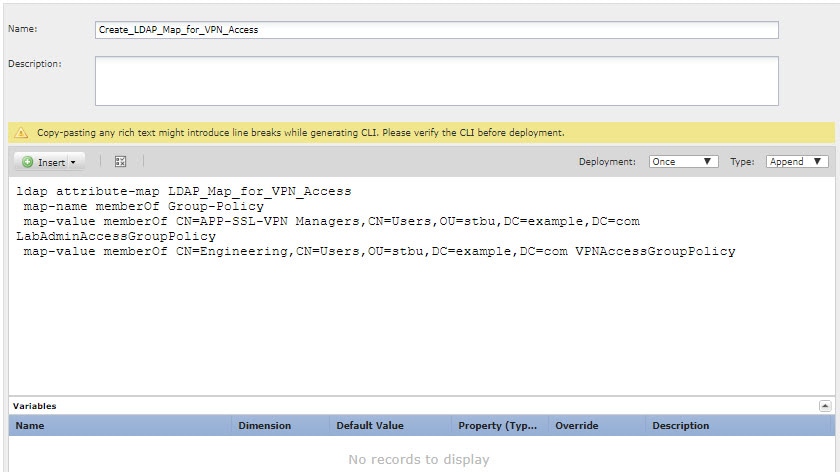

Créez la carte à l’aide de la commande ldap attribute-map name , où name est le nom de la carte, et non le nom d’un attribut.

-

Mappez un attribut AD/LDAP à un attribut Cisco, par nom, à l’aide de la commande map-name ldap_attribute_name Cisco_attribute_name .

-

Mappez les valeurs que vous vous attendez à voir dans l’attribut AD/LDAP aux valeurs pertinentes dans l’attribut Cisco, à l’aide de la commande map-value ldap_attribute_name ldap_value Cisco_value .

-

Associez la carte d’attributs LDAP à un ou plusieurs serveurs AD/LDAP à l’aide de la commande ldap-attribute-map name . Remarquez la différence subtile entre la commande qui ajoute une carte au serveur AD/LDAP et la commande qui crée la carte elle-même. La seule différence est que la commande complète est mise en tiret, tandis que la commande de base qui crée la carte est simplement ldap . Notez que vous devez utiliser la commande aaa-server name host server_address pour entrer dans le bon mode et associer la carte.

La procédure suivante explique le processus de bout en bout.

Avant de commencer

Cette procédure devrait fonctionner avec toutes les versions AnyConnect.

Cet exemple suppose que vous ayez déjà configuré le VPN d’accès à distance et qu’il fonctionne correctement. Le VPN doit utiliser AD/LDAP comme serveur d’authentification, et cela doit être configuré. Vous devez également configurer toutes les politiques de groupe : ne les configurez pas dans FlexConfig.

L’objectif est de mapper les utilisateurs aux politiques de groupe de VPN d’accès à distance suivantes :

-

Les utilisateurs des gestionnaires APP-SSL-VPN (AD/LDAP) doivent utiliser la politique de groupe nommée LabAdminAccessGroupPolicy.

-

Les utilisateurs d’ingénierie (AD/LDAP) doivent utiliser la politique de groupe nommée VPNAccessGroupPolicy.

Procédure

|

Étape 1 |

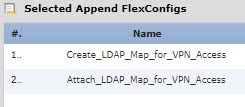

Créez l’objet FlexConfig deploy-once/append qui crée la carte LDAP, y compris les mappages d’attributs/valeurs. Cet objet crée la carte uniquement, il n’affecte pas la carte à un serveur AD/LDAP. |

|

Étape 2 |

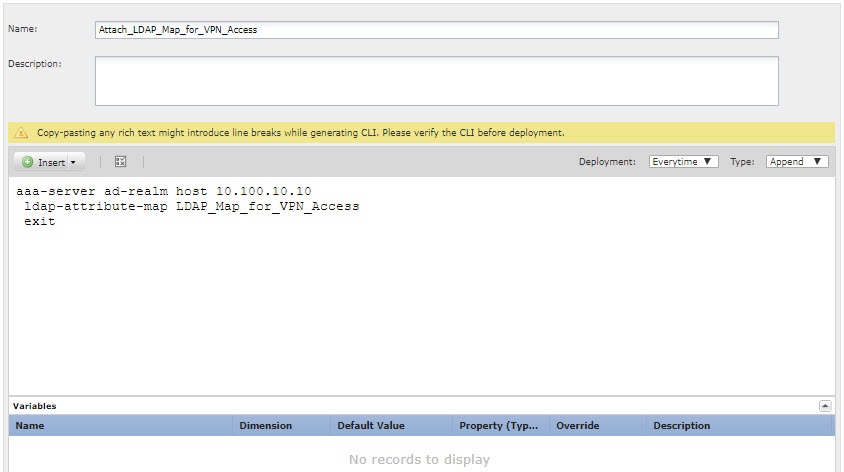

Créez l’objet FlexConfig deploy-everytime/append qui affecte la carte à un serveur AD/LDAP. Comme vous définissez le domaine AD/LDAP directement dans le centre de gestion Cisco Firepower Management Center, vos modifications FlexConfig apportées au domaine seront supprimées lors de chaque déploiement. Par conséquent, vous devez les configurer à nouveau à la fin de chaque tâche de déploiement. Sur la page des objets FlexConfig, Cliquez sur Add FlexConfig Object (Ajouter un objet FlexConfig), configurez les propriétés suivantes, puis cliquez sur Save (Enregistrer).

Le corps de l’objet doit ressembler à ce qui suit :  |

|

Étape 3 |

Créez la politique FlexConfig qui déploie ces objets. |

|

Étape 4 |

Déployez vos modifications. |

|

Étape 5 |

Vérifiez la configuration. Vous pouvez vérifier que les commandes ont été configurées sur chaque appareil FTD. Utilisez une session SSH avec l’appareil ou avec l’outil CLI dans FMC ( [Système, Intégrité, Vérifier], cliquez sur l’appareil, puis sur Advanced Troubleshooting [Dépannage avancé], puis sélectionnez l’onglet Threat Defense CLI). Voici les commandes qui afficheront la configuration.

|

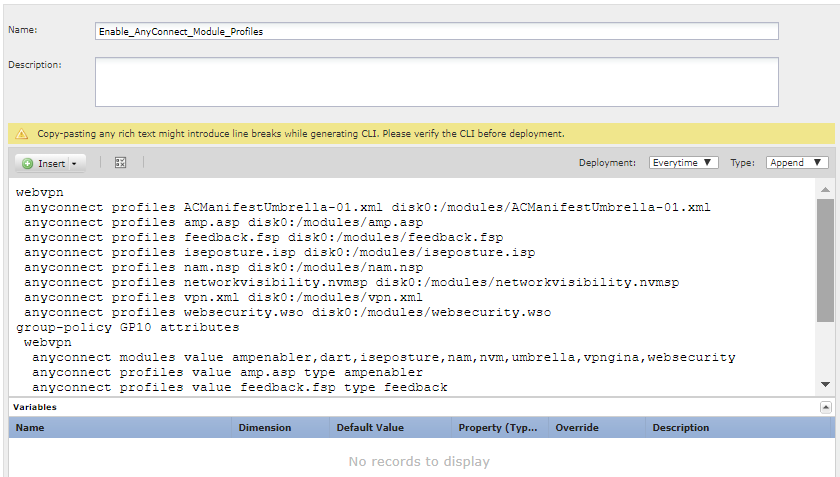

Retirer les cartes d‘attribut LDAP

Si vous ne souhaitez plus utiliser la mise en correspondance d’attributs LDAP, vous devez créer un objet FlexConfig pour retirer la configuration des appareils sur lesquels vous avez déployé la fonctionnalité. Le simple retrait des objets FlexConfig de la politique FlexConfig n’est pas suffisante.

Cependant, pour résoudre rapidement un problème, vous pouvez simplement supprimer l’objet FlexConfig qui attribue la carte au serveur AD/LDAP et déployer les modifications. Le processus de déploiement retire toutes les modifications apportées aux fonctionnalités gérées, de sorte que la commande ldap-attribute-map qui attribue la carte au serveur sera supprimée. Cela signifie que la carte continuera d’exister dans la configuration de l’appareil, mais elle ne sera utilisée par aucun serveur AD/LDAP.

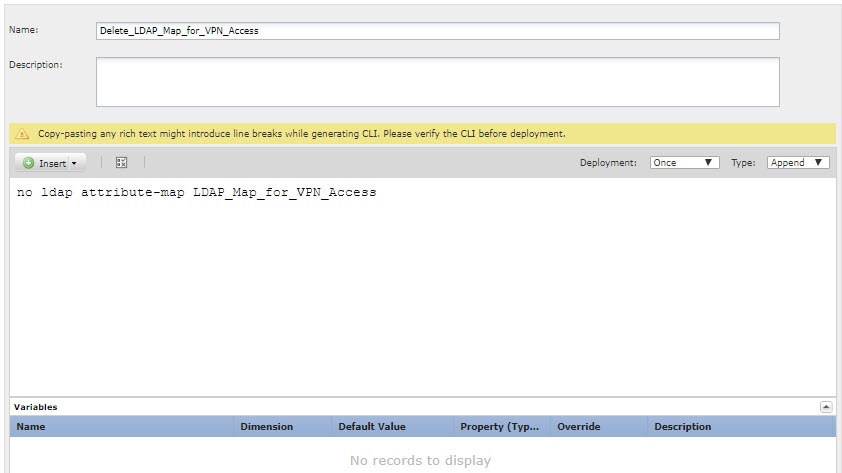

La procédure suivante explique comment retirer la carte.

Procédure

|

Étape 1 |

Créez l’objet FlexConfig Deploy-once/append qui supprime la carte d’attributs LDAP. Normalement, vous devez d’abord supprimer toutes les commandes qui utilisent un objet avant de supprimer l’objet. Cependant, comme le domaine AD/LDAP est une fonctionnalité gérée, la tâche de déploiement aura déjà supprimé ces commandes. Ainsi, vous devez simplement supprimer la carte d’attributs. |

|

Étape 2 |

Modifiez la politique FlexConfig pour supprimer les objets qui créent et attribuent la carte d’attributs LDAP, et ajoutez l’objet qui supprime la carte. |

|

Étape 3 |

Déployez vos modifications. |

Personnaliser l’icône et le logo AnyConnect

Vous pouvez personnaliser l’icône et le logo de l’application AnyConnect sur les machines clients Windows et Linux. Les noms des icônes sont prédéfinis et il existe des limites précises au type de fichier et à la taille des images que vous téléversez.

Bien que vous puissiez utiliser n’importe quel nom de fichier si vous déployez votre propre exécutable pour personnaliser l’interface graphique, cet exemple suppose que vous échangez simplement des icônes et des logos sans déployer une structure entièrement personnalisée.

Il existe un certain nombre d’images que vous pouvez remplacer, et leurs noms de fichiers varient selon la plateforme. Pour des renseignements complets sur les options de personnalisation, les noms de fichiers, les types et les tailles, consultez le chapitre sur la personnalisation et la localisation du client AnyConnect dans le Guide de l’administrateur du client Cisco AnyConnect Secure Mobility . Par exemple, le chapitre du client 4.8 est disponible à l’adresse :

Remarque |

Vous pouvez effectuer cette personnalisation avec n’importe quel appareil FTD, quel que soit l’outil que vous utilisez pour le gérer. Cependant, FlexConfig ne fonctionnera pour ces commandes que dans le FMC. |

Avant de commencer

Aux fins de cet exemple, nous remplacerons les images suivantes pour les clients Windows. Notez que si votre image est de taille différente de la taille maximale, le système la redimensionnera automatiquement au maximum et étendra automatiquement l’image au besoin.

-

app_logo.png

Cette image de logo d’application est l’icône de l’application. Elle peut avoir une taille maximale de 128 x 128 pixels.

-

company_logo.png

Cette image de logo d’entreprise apparaît dans le coin supérieur gauche des commandes déroulantes du tiroir et des boîtes de dialogue Advanced (Avancé). La taille maximale est de 97 x 58 pixels.

-

company_logo_alt.png

L’autre image de logo d’entreprise apparaît dans le coin inférieur droit de la boîte de dialogue À propos de. La taille maximale est de 97 x 58 pixels.

Pour téléverser ces fichiers, vous devez les placer sur un serveur auquel l’appareil FTD peut accéder. Vous pouvez utiliser un serveur TFTP, FTP, HTTP, HTTPS ou SCP. Les URL pour obtenir des images de ces fichiers peuvent inclure des chemins d’accès et un nom d’utilisateur/mot de passe, comme requis par la configuration de votre serveur. Cet exemple utilisera TFTP.

Procédure

|

Étape 1 |

Chargez les fichiers image sur chaque appareil FTD qui agit en tant que tête de réseau VPN d’accès à distance qui doit utiliser les icônes et les logos personnalisés. |

||

|

Étape 2 |

Utilisez la commande import webvpn dans l’interface de ligne de commande de diagnostic pour demander à AnyConnect de télécharger ces images lors de son installation sur les machines clientes. import webvpn AnyConnect-customization type resource platform win name filename disk0:/directoryname/filename Cette commande concerne Windows. Pour Linux, remplacez le mot-clé win par linux ou linux-64 , selon le cas pour vos clients. Par exemple, pour importer les fichiers téléchargés à l’étape précédente, et en supposant que nous sommes toujours dans l’interface de ligne de commande de diagnostic :

|

||

|

Étape 3 |

Vérifiez la configuration.

|

Prochaine étape

Si vous souhaitez revenir aux images par défaut, utilisez la commande revert webvpn (en mode d’exécution privilégié de la CLI de diagnostic) pour chaque image que vous avez personnalisée. Vous pouvez le faire dans un FlexConfig deploy-once/append, ce qui a plus de sens, car vous devriez probablement le faire après avoir exécuté le VPN d’accès à distance pendant un certain temps. FlexConfig vous économiserait l’effort d’établir des connexions SSH avec chaque appareil et vous permettra d’effectuer la tâche en une seule tâche de déploiement. La commande est :

revert webvpn AnyConnect-customization type resource platform win name nom de fichier

Comme pour import webvpn , remplacez win par linux ou linux-64 si vous avez personnalisé ces plateformes clientes, et exécutez la commande séparément pour chaque nom de fichier d’image que vous avez importé. Par exemple :

ftdv1# revert webvpn AnyConnect-customization type resource platform win

name app_logo.png

ftdv1# revert webvpn AnyConnect-customization type resource platform win

name company_logo.png

ftdv1# revert webvpn AnyConnect-customization type resource platform win

name company_logo_alt.png

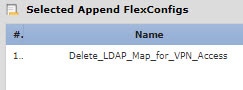

Configurer les modules et profils AnyConnect à l’aide de FlexConfig

Le paquet AnyConnect comprend des modules pour une variété de fonctionnalités, telles que l’activateur AMP, que vous pouvez éventuellement utiliser pour fournir des services supplémentaires aux connexions VPN d’accès à distance. Chaque module comprend un profil que vous pouvez modifier pour le faire fonctionner selon vos besoins. Pour activer ces modules et ces profils sur FTD, vous devez utiliser FlexConfig.

Vous ne devez configurer que les modules que vous avez l’intention d’utiliser. Chaque module a son propre éditeur de profil, qui est inclus dans le paquet AnyConnect Profile Editor que vous pouvez télécharger et installer sur un système Windows.

Comme le fichier de paquet AnyConnect comprend tous les modules, vous ne téléversez pas les modules eux-mêmes. Il vous suffit de téléverser les profils utilisés par les modules afin de personnaliser le comportement du module afin qu’il fonctionne dans votre configuration VPN d’accès à distance.

Vous pouvez configurer cette fonctionnalité en utilisant l’IU de FMC à partir des versions 6.7 ou ultérieures. Pour en savoir plus, consultez Configurer les modules Secure Client sur un Threat Defense à l’aide de Cisco Secure Firewall Management Center.

Dans les versions 6.4 à 6.6, vous pouvez activer le VPN par application sur un FTD à l’aide de FlexConfig. Utilisez la procédure suivante pour cette configuration :

Avant de commencer

Avant de pouvoir téléverser des profils client, vous devez effectuer les opérations suivantes.

-

Téléchargez et installez l’outil d’installation autonome AnyConnect « Profile Editor - Windows / Standalone installer (MSI) ». Le fichier d’installation est destiné à Windows uniquement, et il est intitulé tools-anyconnect-profileeditor-win-<version>-k9.msi, où <version> est la version d’AnyConnect. Par exemple, tools-anyconnect-win-4.8.03036-profileeditor-k9.msi. Vous devez également installer Java JRE 1.6 (ou une version ultérieure) avant d’installer l’éditeur de profils. Obtenez l’éditeur de profil AnyConnect sur software.cisco.com dans la catégorie AnyConnect Secure Mobility Client.

-

Utilisez les éditeurs de profils AnyConnect appropriés basés sur l’interface graphique pour créer les profils dont vous avez besoin. Pour des informations détaillées, consultez l’aide en ligne de l’éditeur.

Dans cet exemple, nous allons téléverser des profils et activer tous les modules. Dans l’exemple, vous avez déjà un VPN d’accès à distance opérationnel et vous avez créé toutes les politiques de groupe à l’aide de FMC.

Procédure

|

Étape 1 |

Chargez les profils sur chaque appareil FTD qui agit en tant que tête de réseau VPN d’accès à distance qui doit utiliser les profils de module personnalisés. |

|

Étape 2 |

Créez l’objet FlexConfig deploy-once/append qui identifie les profils pour chaque module et active les modules pour chaque profil de groupe dans le VPN d’accès à distance. |

|

Étape 3 |

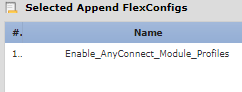

Créez la politique FlexConfig qui déploie cet objet. |

|

Étape 4 |

Déployez vos modifications. |

Prochaine étape

Puisque vous apportez des modifications à des fonctionnalités gérées, pour supprimer la configuration du module, supprimez simplement l’objet FlexConfig de la politique FlexConfig, puis redéployez la configuration. La tâche de déploiement supprimera les modifications de configuration.

Si vous souhaitez supprimer les profils des appareils, vous devez vous connecter à l’interface de ligne de commande de chaque appareil et utiliser la commande delete en mode d’exécution privilégié dans l’interface de ligne de commande de diagnostic.

VPN d’accès à distance fondé sur les applications (par application) sur les appareils portables

Lorsque vous prenez en charge des appareils portables, tels que les téléphones exécutant Android ou iOS, vous pouvez utiliser les applications du gestionnaire de périphériques mobiles (MDM) pour ajuster l’accès VPN afin que seules les applications prises en charge soient autorisées à utiliser le tunnel VPN. En limitant le VPN d’accès à distance aux applications approuvées, vous pouvez réduire la charge sur la tête de réseau VPN et protéger le réseau d’entreprise contre les applications malveillantes installées sur ces appareils portables.

Pour utiliser le VPN d’accès distant par application, vous devez installer et configurer une application tierce de gestion des appareils mobiles (MDM). C’est dans le gestionnaire des appareils mobiles que vous définissez la liste des applications approuvées qui peuvent être utilisées sur le tunnel VPN. L’explication de la configuration et de l’utilisation du gestionnaire des appareils mobiles tiers que vous sélectionnez n’entre pas dans le cadre de ce document.

Vous pouvez configurer cette fonctionnalité en utilisant l’IU de FMC à partir des versions 7.0 ou ultérieures. Pour en savoir plus, consultez Configurer le VPN d’accès à distance basé sur les applications (VPN par application) sur les appareils portables à l’aide de Cisco Secure Firewall Management Center.

Dans les versions 6.4 à 6.7, vous pouvez activer le VPN par application sur un FTD à l’aide de FlexConfig. Les rubriques suivantes expliquent comment activer le VPN par application sur la tête de réseau FTD à l’aide de FlexConfig, afin que votre gestionnaire de périphériques mobiles puisse appliquer vos politiques sur les appareils portables.

À propos des VPN basés sur les applications (par application)

Lorsque vous utilisez AnyConnect pour établir une connexion VPN à partir d’un appareil portable , tout le trafic, y compris le trafic des applications personnelles, est acheminé par le VPN.

Si vous souhaitez plutôt acheminer les applications d’entreprise uniquement par le VPN, de sorte que le trafic non entreprise est exclu du VPN, vous pouvez utiliser le VPN par application pour sélectionner les applications qui doivent être tunnellisées par le VPN.

Vous configurez le VPN par application à l’aide de l’attribut personnalisé perapp AnyConnect. L’ajout de cet attribut à un profil de groupe VPN d’accès à distance limite automatiquement le tunnel aux applications explicitement identifiées. Le trafic de toutes les autres applications est automatiquement exclu du tunnel.

La configuration du VPN par application présente les principaux avantages suivants :

-

Performance : elle limite le trafic dans le VPN au trafic qui doit être acheminé au réseau d’entreprise. Ainsi, vous libèrez des ressources à la tête de réseau du VPN d’accès à distance.

-

Protection : Puisque seul le trafic des applications approuvées est autorisé, elle protège le tunnel d’entreprise des applications malveillantes non approuvées qu’un utilisateur pourrait installer involontairement sur l’appareil portable. Étant donné que ces applications ne sont pas incluses dans le tunnel, le trafic provenant de celles-ci n’est jamais envoyé à la tête de réseau.

Le gestionnaire de périphériques mobiles (MDM) s’exécutant sur le terminal mobile applique la politique VPN par appareil sur les applications.

Détermination des identifiants d’application des applications mobiles

Avant de configurer la tête de réseau FTD pour autoriser le VPN basé sur les applications à partir des appareils portables, vous devez déterminer quelles applications doivent être autorisées dans le tunnel.

Nous vous recommandons fortement de configurer la politique par application dans le gestionnaire de périphéques mobiles (MDM) sur l’appareil portable de l’utilisateur. Cela simplifie vraiment la configuration de la tête de réseau.

Si vous décidez à la place de configurer la liste des applications autorisées sur la tête de réseau, vous devez déterminer les identifiants d’application pour chaque application sur chaque type de terminal.

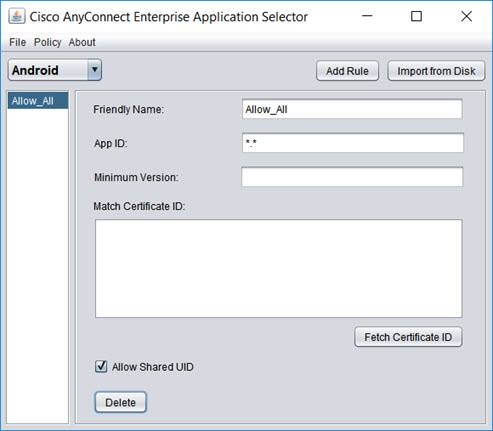

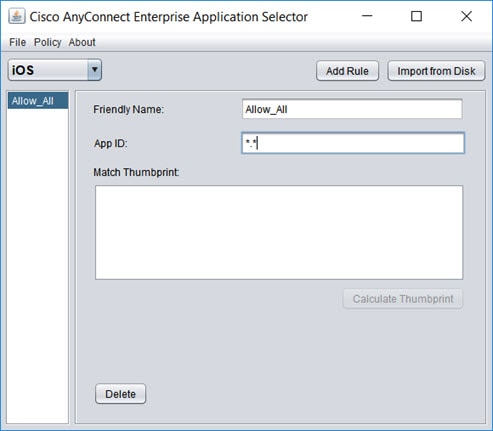

L’ID de l’application, appelé ID de lot dans iOS, est un nom DNS inversé. Vous pouvez utiliser un astérisque comme caractère générique. Par exemple, *.* indique toutes les applications et com.cisco.* indique toutes les applications Cisco.

Pour déterminer les ID d’application :

-

Android : accédez à Google Play dans un navigateur Web et sélectionnez la catégorie Apps. Cliquez sur (ou passez le curseur sur) une application que vous souhaitez autoriser, puis regardez l’URL. L’ID de l’application se trouve dans l’URL, dans le paramètre id=. Par exemple, l’URL suivante concerne Facebook Messenger, donc l’ID de l’application est com.facebook.orca.

https://play.google.com/store/apps/details?id=com.facebook.orca

Pour les applications qui ne sont pas disponibles sur Google Play, comme les vôtres, téléchargez une application de visualisation de nom de paquet pour extraire l’ID de l’application. Plusieurs de ces applications sont disponibles, l’une d’entre elles devrait fournir ce dont vous avez besoin, mais Cisco n’approuve aucune d’entre elles.

-

iOS : Il n’y a aucun moyen simple d’obtenir l’ID d’offre groupée. Voici une façon de le déterminer :

-

Utilisez un navigateur Web de poste de travail tel que Chrome pour rechercher le nom de l’application.

-

Dans les résultats de la recherche, cherchez le lien pour télécharger l’application sur l’App Store d’Apple. Par exemple, Facebook Messager ressemblerait à :

https://apps.apple.com/us/app/messenger/id454638411

-

Copiez le numéro après la chaîne d' id. Dans cet exemple, 454638411.

-

Ouvrez une nouvelle fenêtre de navigateur et ajoutez le numéro à la fin de l’URL suivante :

https://itunes.apple.com/lookup?id=

Pour cet exemple : https://itunes.Apple.com/lookup?id=454638411

-

Vous serez invité à télécharger un fichier texte, généralement nommé 1.txt. Téléchargez le fichier.

-

Ouvrez le fichier dans un éditeur de texte tel que Wordpad et recherchez le bundleid. Par exemple :

"bundleId":"com.facebook.Messenger",

Dans cet exemple, l’ID de lot est com.facebook.Messenger. Utilisez-le comme ID d'application.

-

Une fois que vous avez votre liste d’identifiants d’application, vous pouvez configurer la politique comme expliqué dans la section. Configurer les tunnels VPN basés sur les applications (par application)

Configurer les tunnels VPN basés sur les applications (par application)

Après avoir installé et configuré votre logiciel gestionnaire de périphériques mobiles, vous pouvez activer le VPN par application sur l’appareil de tête de réseau FTD. Une fois activé sur la tête de réseau, votre logiciel MDM commencera à contrôler quelles applications sont acheminées par tunnellisation du VPN vers le réseau d’entreprise.

Avant de commencer

Cette fonctionnalité nécessite la licence AnyConnect Plus ou Apex. Elle fonctionne uniquement sur les appareils Android et iOS.

Cet exemple suppose que vous ayez déjà configuré le VPN d’accès à distance et qu’il fonctionne correctement.

Vous devez également avoir déjà installé et configuré un gestionnaire de périphériques mobiles tiers. Vous configurez les applications qui seront autorisées dans le VPN sur le gestionnaire des appareils mobiles, et non sur l’appareil de tête de réseau FTD. Au lieu de cela, la meilleure pratique consiste simplement à activer le VPN par application dans FTD, puis à utiliser le gestionnaire des appareils mobiles pour configurer et mettre en œuvre votre politique par application. L’exemple suivant suppose que vous utilisiez cette approche plutôt que de préciser les applications sur la tête de réseau FTD.

Procédure

|

Étape 1 |

Téléchargez le sélecteur d’applications Cisco AnyConnect Enterprise du site software.cisco.com. Vous pouvez trouver cette application dans la catégorie AnyConnect Secure Mobility Client v4.x. Vous devez exécuter Java 7 pour exécuter le fichier jar d’application. |

|

Étape 2 |

Définissez la politique VPN par application en utilisant le sélecteur d’application AnyConnect Enterprise. Nous vous recommandons de créer une politique Allow All (Tout autoriser) simple et de définir les applications autorisées dans le gestionnaire de périphériques mobiles (MDM). Cependant, vous pouvez spécifier une liste d’applications à autoriser et contrôler la liste à partir de la tête de réseau. Si vous souhaitez inclure des applications spécifiques, créez une règle distincte pour chaque application en utilisant un nom convivial unique et l’identifiant d’application de l’application. Pour en savoir plus sur l’obtention des identifiants d’application, consultez Détermination des identifiants d’application des applications mobiles. La procédure suivante explique comment créer une politique Allow All (Autoriser tout) qui prend en charge les plateformes Android et iOS. |

|

Étape 3 |

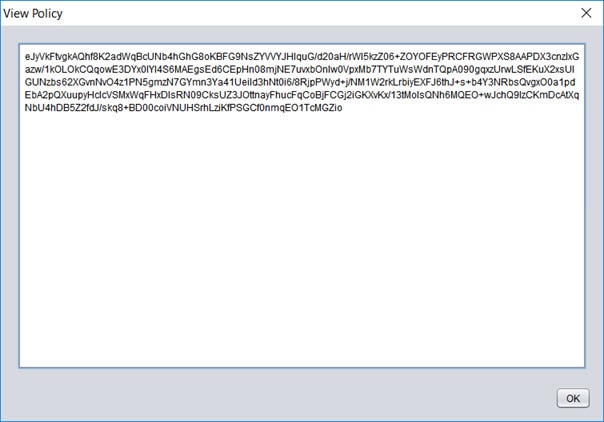

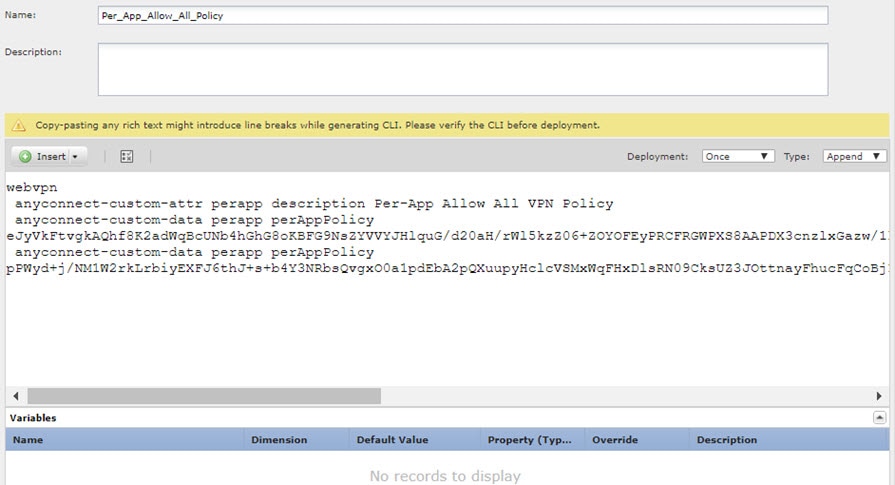

Créez l’objet FlexConfig deploy-once/append qui crée l’attribut personnalisé perapp et affecte à l’attribut la politique par application base64 créée dans le sélecteur d’application AnyConnect Enterprise. |

|

Étape 4 |

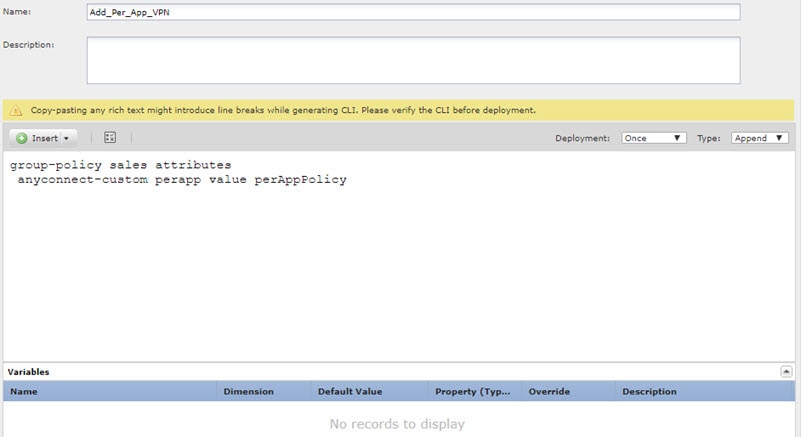

Si vous utilisez des politiques de groupe personnalisées, créez un objet FlexConfig deploy-once/append pour configurer l’attribut personnalisé de tunnellisation fractionnée dynamique dans les politiques de groupe. Si vous utilisez la politique de groupe par défaut, nommée DfltGrpPolicy, créez un objet FlexConfig deploy-everytime/append pour configurer l’attribut personnalisé de tunnellisation fractionnée dynamique dans la politique de groupe. Vous devez déployer cet objet à chaque fois, car lors de chaque déploiement, le système annulera toute modification personnalisée de la politique par défaut. Pour les politiques de groupe personnalisées, contrairement à la politique de groupe par défaut, le système n’annulera pas les modifications que vous apportez. Vous devez donc déployer les modifications une seule fois. Si vous utilisez plusieurs politiques de groupe, vous pouvez utiliser un seul objet FlexConfig pour ajouter l’attribut personnalisé à chaque politique à tour de rôle. Vous pouvez également créer un objet FlexConfig par politique de groupe. Le résultat sera le même, le choix dépendra donc de vos propres exigences pour la modularisation de votre politique FlexConfig. La procédure suivante concerne la politique de groupe personnalisée « sales » (ventes). Nous vous recommandons d’utiliser des groupes personnalisés plutôt que le groupe par défaut. |

|

Étape 5 |

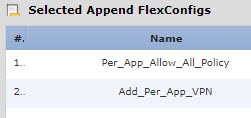

Créez la politique FlexConfig qui déploie ces objets. |

|

Étape 6 |

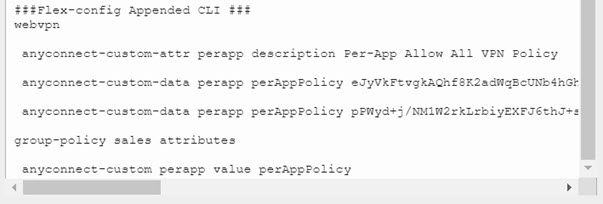

Déployez vos modifications. |

|

Étape 7 |

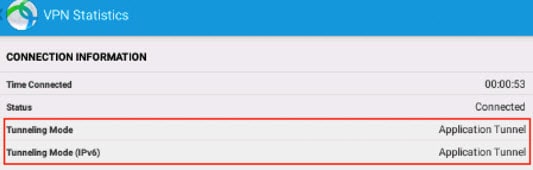

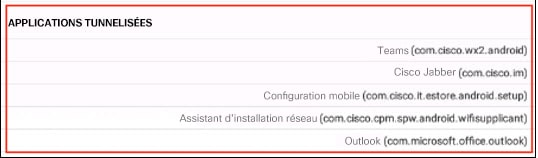

Vérifiez la configuration.

|

Prochaine étape

Si vous ne souhaitez plus utiliser le VPN par application, vous devez créer un objet FlexConfig pour supprimer la configuration des appareils FTD. En outre, vous devrez retirer le gestionnaire des appareils mobiles; consultez la documentation du gestionnaire des appareils mobiles pour obtenir des instructions.

Pour la tête de réseau FTD, créez un objet FlexConfig Deploy-once/append qui contient les commandes nécessaires pour supprimer l’attribut personnalisé de chaque politique de groupe qui l’utilise, puis supprimez l’attribut personnalisé. Par exemple, si l’attribut personnalisé est utilisé par deux politiques de groupe, DfltGrpPolicy et sales (ventes), et que l’attribut est nommé perAppPolicy, les commandes seraient les suivantes :

group-policy DfltGrpPolicy attributes

no anyconnect-custom perapp

group-policy sales attributes

no anyconnect-custom perapp

no anyconnect-custom-data perapp perAppPolicy

webvpn

no anyconnect-custom-attr perapp

Ensuite, dans la politique FlexConfig, supprimez les objets qui créent et attribuent l’attribut, puis ajoutez ce nouvel objet. Déployez la configuration et la fonctionnalité par application sera supprimée des politiques de groupe.

Commentaires

Commentaires