Configurer OEAP et RLAN sur le WLC Catalyst 9800

Options de téléchargement

-

ePub (1.6 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (928.8 KB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

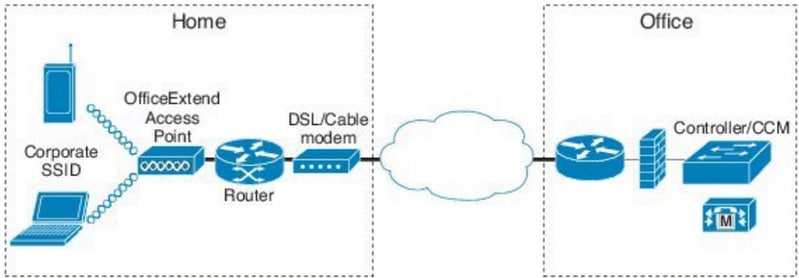

Ce document explique comment configurer le point d'accès Cisco OfficeExtend (OEAP) et le réseau local distant (RLAN) sur le WLC 9800.

Un point d'accès Cisco OfficeExtend (OEAP) fournit des communications sécurisées entre un contrôleur et un point d'accès Cisco sur un site distant, étendant ainsi de manière transparente le réseau local sans fil de l'entreprise via Internet à la résidence d'un employé. L'expérience d'un utilisateur au bureau à domicile est exactement la même que dans le bureau de l'entreprise. Le cryptage DTLS (Datagram Transport Layer Security) entre un point d'accès et le contrôleur garantit que toutes les communications disposent du niveau de sécurité le plus élevé.

Un réseau local distant (RLAN) est utilisé pour authentifier les clients câblés à l’aide du contrôleur. Une fois que le client filaire a réussi à joindre le contrôleur, les ports LAN commutent le trafic entre les modes de commutation central ou local. Le trafic provenant des clients filaires est traité comme du trafic client sans fil. Le RLAN du point d'accès (AP) envoie la demande d'authentification pour authentifier le client filaire. L'authentification des clients filaires dans un réseau local sans fil est similaire à celle du client sans fil authentifié central.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- 9800 WLC

- Accès aux contrôleurs et aux points d'accès sans fil via l'interface de ligne de commande (CLI)

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- WLC du Catalyst 9800 version 17.02.01

- Points d'accès 1815/1810

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Configurer

Diagramme du réseau

Joindre AP derrière la NAT

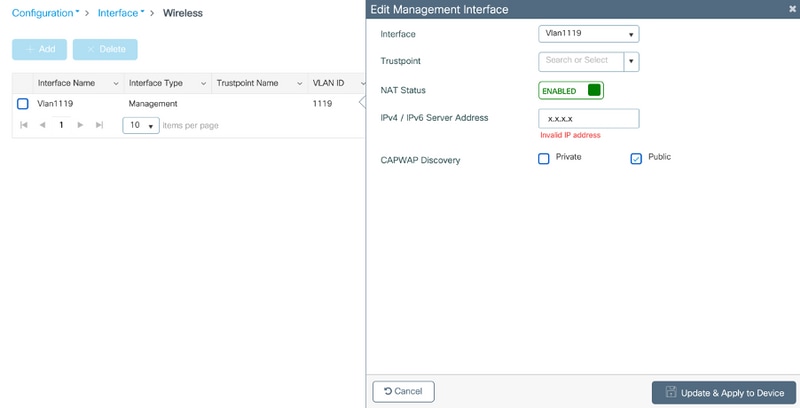

Dans les codes 16.12.x, vous devez configurer l'adresse IP NAT à partir de l'interface de ligne de commande. Aucune option d'interface utilisateur graphique n'est disponible. Vous pouvez également sélectionner la découverte CAPWAP via une adresse IP publique ou privée.

(config)#wireless management interface vlan 1114 nat public-ip x.x.x.x

(config-nat-interface)#capwap-discovery ?

private Include private IP in CAPWAP Discovery Response

public Include public IP in CAPWAP Discovery Response

Dans les codes 17.x, naviguez vers Configuration > Interface > Wireless et cliquez sur Wireless Management Interface, pour configurer NAT IP et CAPWAP-discovery type à partir de l'interface graphique utilisateur.

Configuration

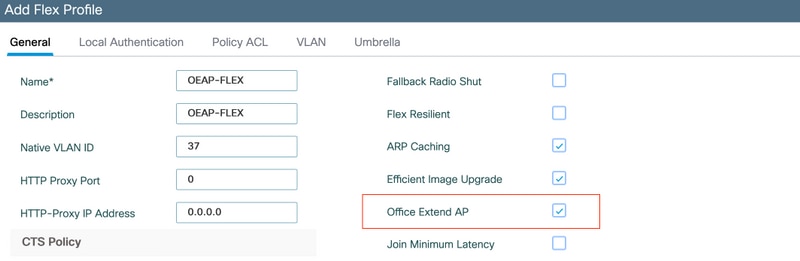

1. Afin de créer un profil Flex, activez Office Extend AP et naviguez vers Configuration > Tags & Profiles > Flex.

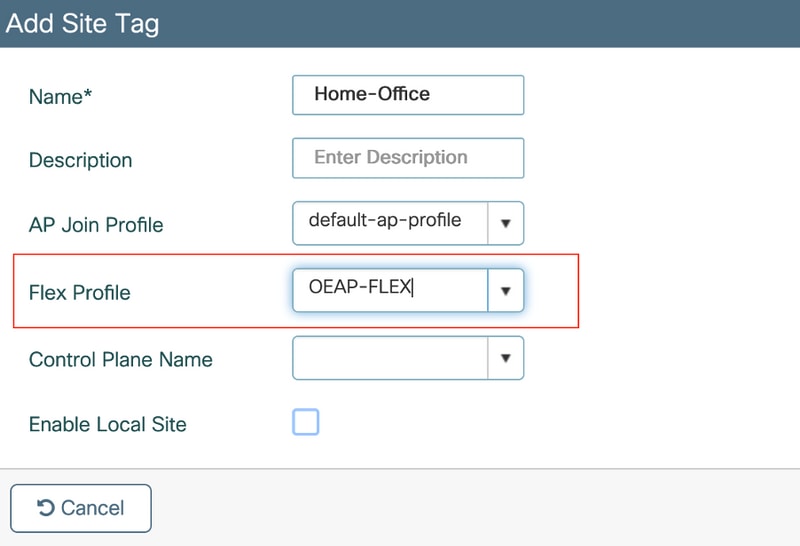

2. Afin de créer une balise de site et de mapper le profil flexible, naviguez jusqu'à Configuration > Tags & Profiles > Tags.

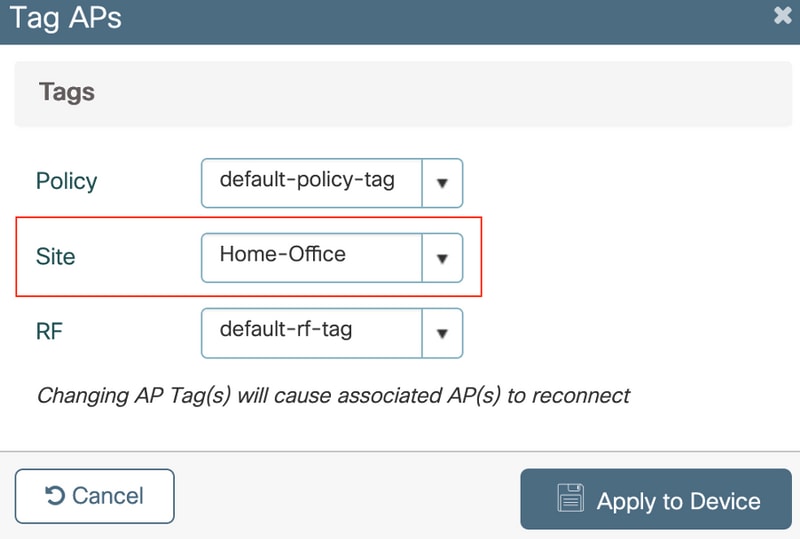

3. Naviguez jusqu'à marquer le point d'accès 1815 avec la balise de site créée par Configuration > Wireless Setup > Advanced > Tag APs.

Vérifier

Une fois que l'AP 1815 rejoint le WLC, vérifiez ce résultat :

vk-9800-1#show ap name AP1815 config general

Cisco AP Name : AP1815

=================================================

Cisco AP Identifier : 002c.c8de.3460

Country Code : Multiple Countries : IN,US

Regulatory Domain Allowed by Country : 802.11bg:-A 802.11a:-ABDN

AP Country Code : US - United States

Site Tag Name : Home-Office

RF Tag Name : default-rf-tag

Policy Tag Name : default-policy-tag

AP join Profile : default-ap-profile

Flex Profile : OEAP-FLEX

Administrative State : Enabled

Operation State : Registered

AP Mode : FlexConnect

AP VLAN tagging state : Disabled

AP VLAN tag : 0

CAPWAP Preferred mode : IPv4

CAPWAP UDP-Lite : Not Configured

AP Submode : Not Configured

Office Extend Mode : Enabled

Dhcp Server : Disabled

Remote AP Debug : Disabled

vk-9800-1#show ap link-encryption

Encryption Dnstream Upstream Last

AP Name State Count Count Update

--------------------------------------------------------------------------

N2 Disabled 0 0 06/08/20 00:47:33

AP1815 Enabled 43 865 06/08/20 00:46:56

when you enable the OfficeExtend mode for an access point DTLS data encryption is enabled automatically.

AP1815#show capwap client config

AdminState : ADMIN_ENABLED(1)

Name : AP1815

Location : default location

Primary controller name : vk-9800-1

ssh status : Enabled

ApMode : FlexConnect

ApSubMode : Not Configured

Link-Encryption : Enabled

OfficeExtend AP : Enabled

Discovery Timer : 10

Heartbeat Timer : 30

Syslog server : 255.255.255.255

Syslog Facility : 0

Syslog level : informational

Remarque : vous pouvez activer ou désactiver le cryptage des données DTLS pour un point d'accès spécifique ou pour tous les points d'accès à l'aide de la commande ap link-encryption

vk-9800-1(config)#ap profile default-ap-profile

vk-9800-1(config-ap-profile)#no link-encryption

Disabling link-encryption globally will reboot the APs with link-encryption.

Are you sure you want to continue? (y/n)[y]:y

Connectez-vous à OEAP et configurez le SSID personnel

1. Vous pouvez accéder à l’interface Web du protocole OEAP avec son adresse IP. Les informations d'identification par défaut pour se connecter sont admin et admin.

2. Il est recommandé de modifier les informations d'identification par défaut pour des raisons de sécurité.

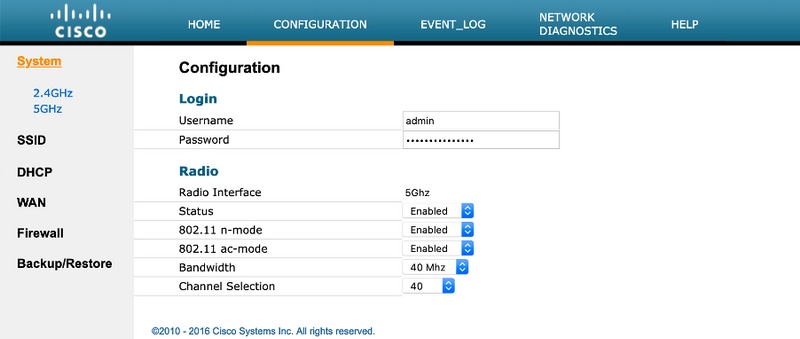

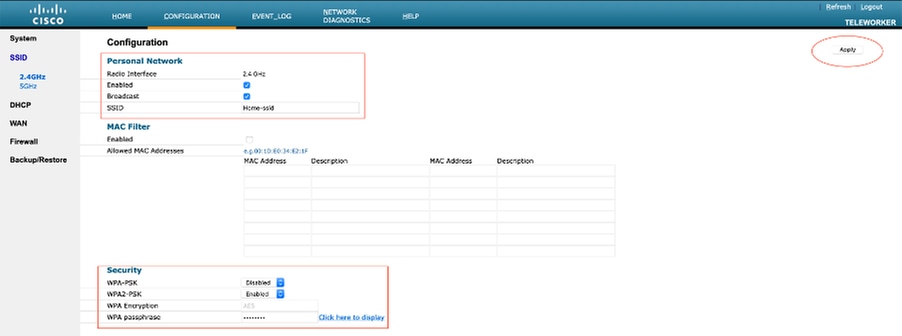

3. Accédez à Configuration> SSID> 2,4 GHz/5 GHz pour configurer le SSID personnel.

4. Activez l'interface radio.

5. Saisissez le SSID et activez la diffusion

6. Pour le cryptage, choisissez WPA-PSK ou WPA2-PSK et entrez la phrase de passe pour le type de sécurité correspondant.

7. Cliquez sur Apply pour que les paramètres prennent effet.

8. Les clients qui se connectent au SSID personnel obtiennent l’adresse IP du réseau 10.0.0.1/24 par défaut.

9. Les utilisateurs à domicile peuvent utiliser le même point d’accès pour se connecter pour leur usage à domicile et ce trafic n’est pas transmis via le tunnel DTLS.

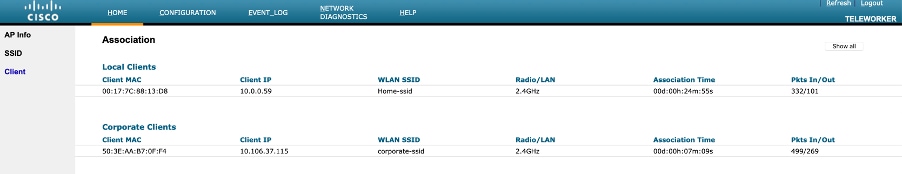

10. Pour vérifier les associations de clients sur le PAEO, accédez à Accueil > Client. Vous pouvez voir les clients locaux et les clients d'entreprise associés au PAEO.

To clear personal ssidfrom office-extend ap

ewlc#ap name cisco-ap clear-personalssid-config

clear-personalssid-config Clears the Personal SSID config on an OfficeExtend AP

Configuration du RLAN sur le WLC 9800

Un réseau local distant (RLAN) est utilisé pour authentifier les clients câblés à l’aide du contrôleur. Une fois que le client filaire a réussi à joindre le contrôleur, les ports LAN commutent le trafic entre les modes de commutation central ou local. Le trafic provenant des clients filaires est traité comme du trafic client sans fil. Le RLAN du point d'accès (AP) envoie la demande d'authentification pour authentifier le client filaire. Les

L'authentification des clients filaires dans un réseau local sans fil est similaire à celle du client sans fil authentifié central.

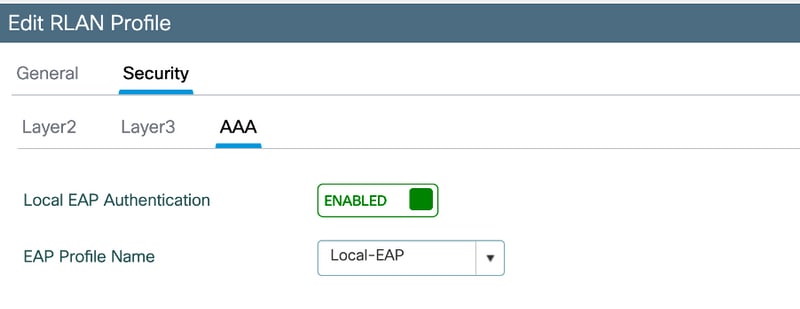

Remarque : dans cet exemple, le protocole EAP local est utilisé pour l'authentification du client RLAN. La configuration EAP locale doit être présente sur le WLC pour configurer les étapes ci-dessous. Il inclut les méthodes d'authentification et d'autorisation aaa, le profil EAP local et les informations d'identification locales.

Exemple de configuration de l'authentification EAP locale sur le WLC Catalyst 9800

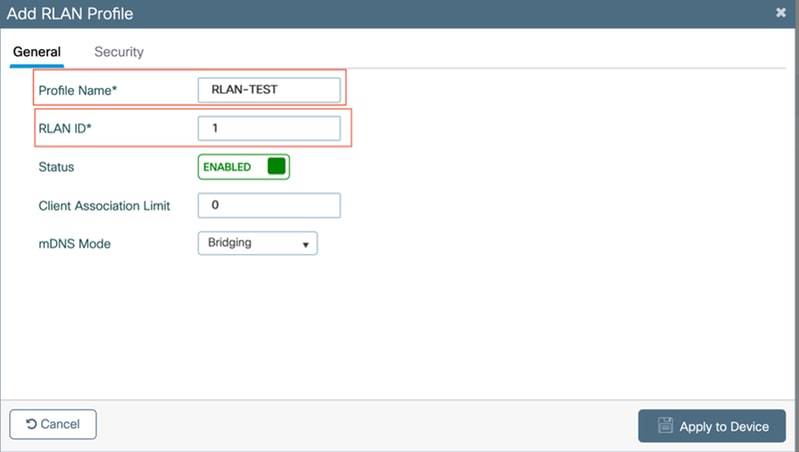

- Afin de créer un profil RLAN, accédez à Configuration > Wireless > Remote LAN et entrez un nom et un ID RLAN pour le profil RLAN, comme illustré dans cette image.

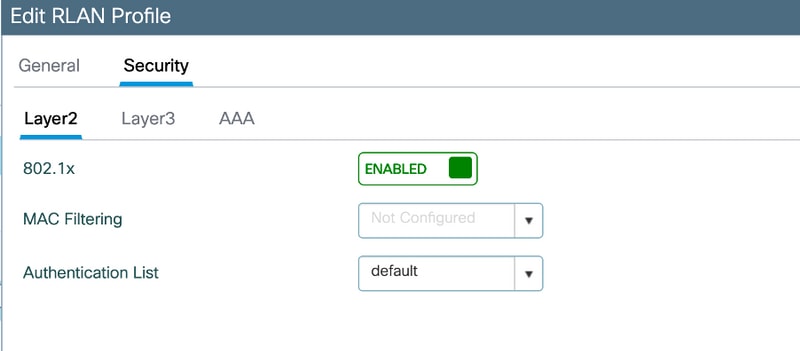

2. Accédez à Security > Layer2, afin d'activer 802.1x pour un RLAN, définissez l'état 802.1x sur Enabled, comme indiqué dans cette image.

3. Accédez à Security > AAA, définissez l'authentification EAP locale sur enabled, et choisissez le nom de profil EAP requis dans la liste déroulante, comme illustré dans cette image.

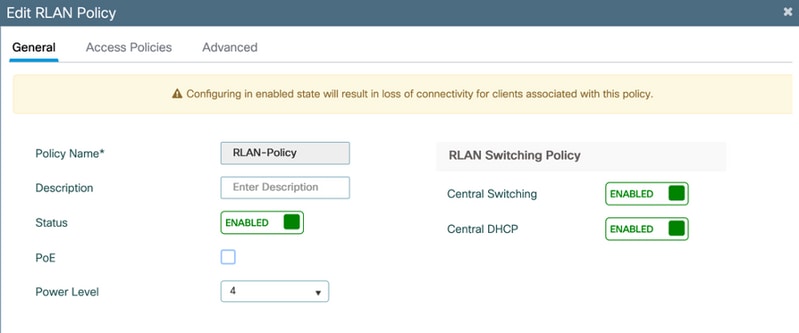

4. Afin de créer une politique de RLAN, naviguez à Configuration > Wireless > Remote LAN et sur la page Remote LAN, cliquez sur RLAN Policy tab, comme montré dans cette image.

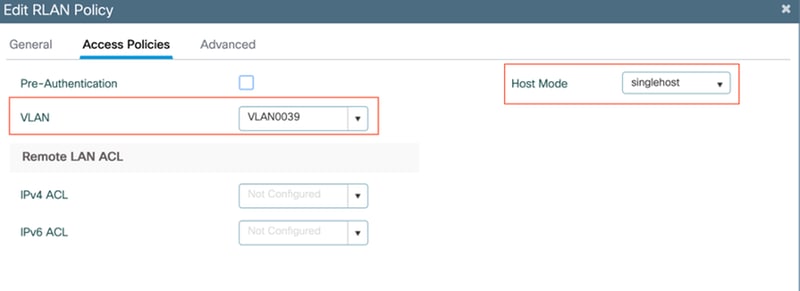

Accédez à Access Policies et configurez le VLAN et le mode hôte, puis appliquez les paramètres.

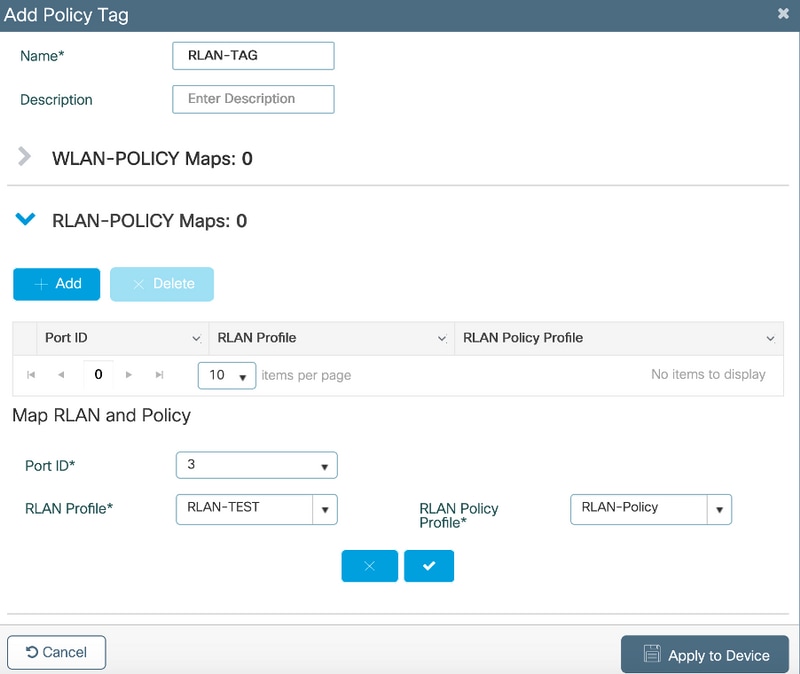

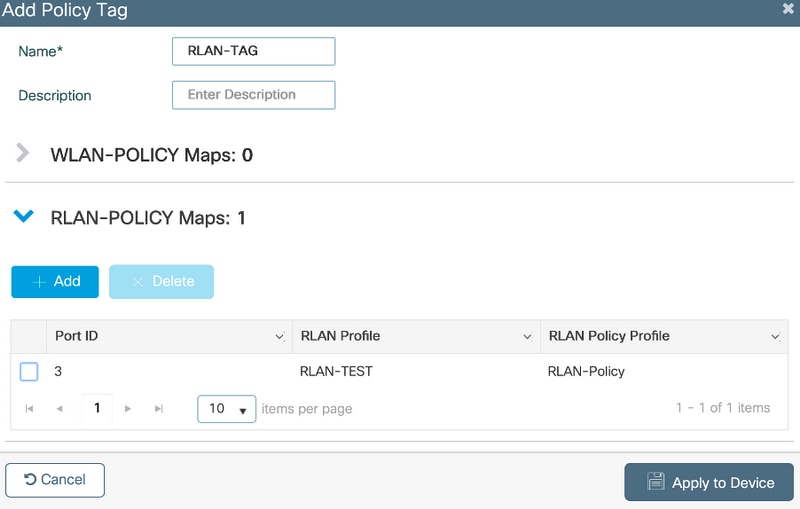

5. Afin de créer une balise de stratégie et de mapper le profil RLAN à la stratégie RLAN, accédez à Configuration > Tags & Profiles > Tags.

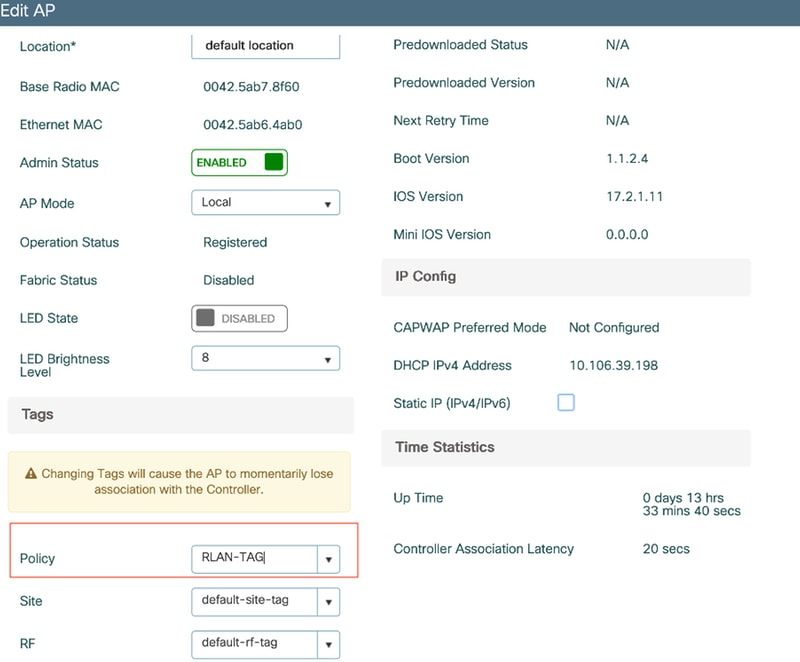

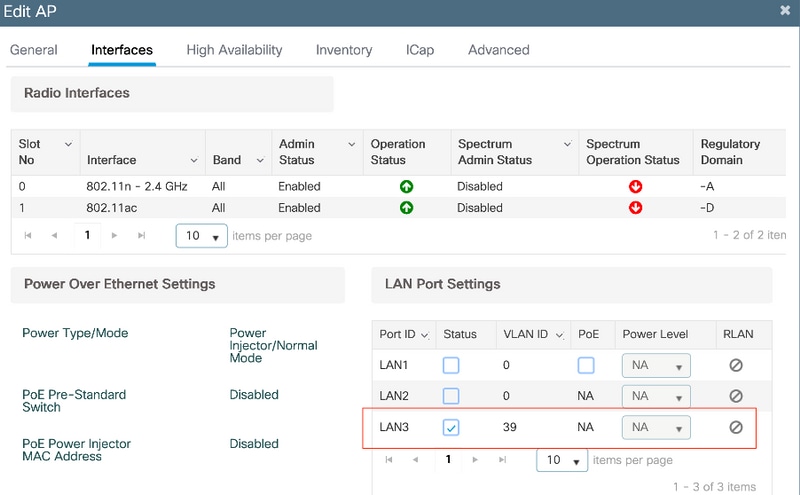

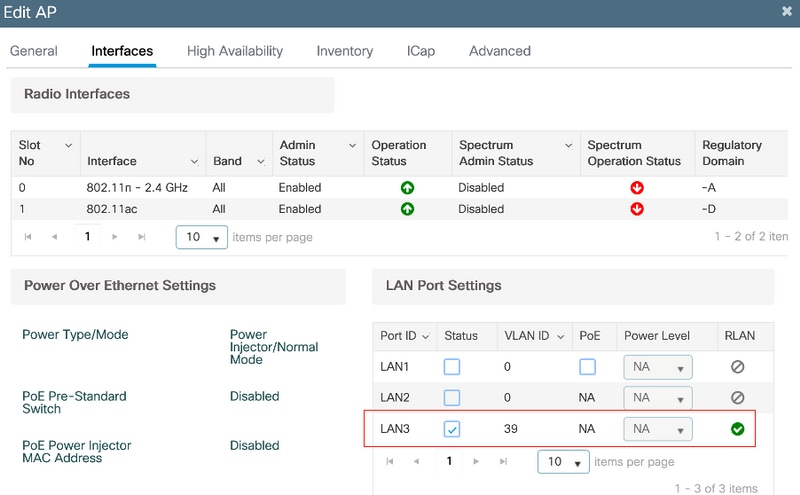

6. Activez le port LAN et appliquez le marqueur de stratégie sur le point d'accès. Accédez à Configuration > Wireless > Access Points et cliquez sur le point d'accès.

Appliquez le paramètre et l'AP rejoint à nouveau le WLC. Cliquez sur l'AP, puis sélectionnez Interfaces et activez le port LAN.

Appliquez les paramètres et vérifiez l'état.

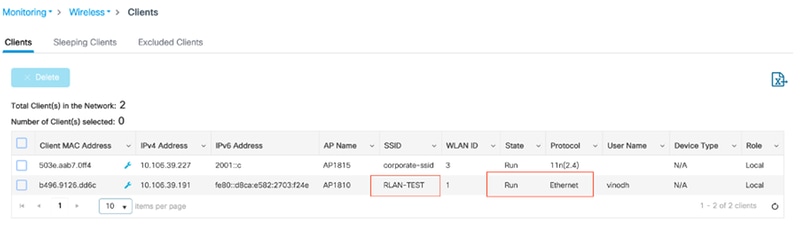

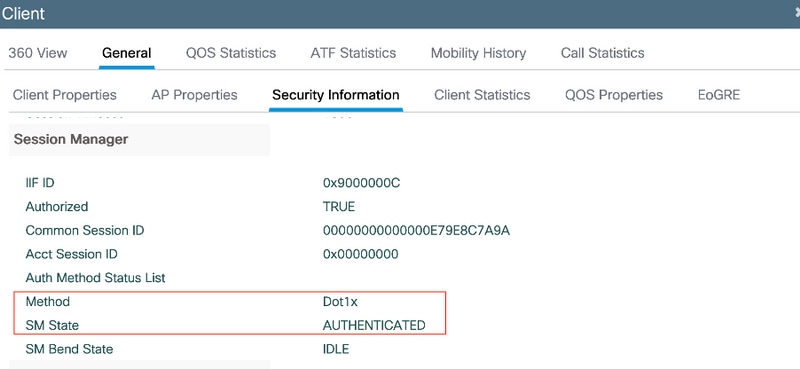

7. Connectez un PC au port LAN3 du point d’accès. Le PC sera authentifié via 802.1x et obtiendra une adresse IP du VLAN configuré.

Accédez à Monitoring > Wireless > Clients pour vérifier l'état du client.

vk-9800-1#show wireless client summary

Number of Clients: 2

MAC Address AP Name Type ID State Protocol Method Role

-------------------------------------------------------------------------------------------------------------------------

503e.aab7.0ff4 AP1815 WLAN 3 Run 11n(2.4) None Local

b496.9126.dd6c AP1810 RLAN 1 Run Ethernet Dot1x Local

Number of Excluded Clients: 0

Dépannage

Problèmes courants:

- Seul le SSID local fonctionne, les SSID configurés sur le WLC ne sont pas diffusés : Vérifiez si AP a rejoint le contrôleur correctement.

- Impossible d'accéder à l'interface utilisateur graphique OEAP : vérifiez si l'application possède une adresse IP et vérifiez l'accessibilité (pare-feu, ACL, etc. sur le réseau)

- Clients filaires ou sans fil à commutation centrale ne pouvant pas s'authentifier ou obtenir l'adresse IP : prendre des traces RA, toujours sur traces, etc.

Exemple de traces Always on pour le client 802.1x filaire :

[client-orch-sm] [18950]: (note): MAC: <client-mac> Association received. BSSID 00b0.e187.cfc0, old BSSID 0000.0000.0000, WLAN test_rlan, Slot 2 AP 00b0.e187.cfc0, Ap_1810

[client-orch-state] [18950]: (note): MAC: <client-mac> Client state transition: S_CO_INIT -> S_CO_ASSOCIATING

[dot11-validate] [18950]: (ERR): MAC: <client-mac> Failed to dot11 determine ms physical radio type. Invalid radio type :0 of the client.

[dot11] [18950]: (ERR): MAC: <client-mac> Failed to dot11 send association response. Encoding of assoc response failed for client reason code: 14.

[dot11] [18950]: (note): MAC: <client-mac> Association success. AID 1, Roaming = False, WGB = False, 11r = False, 11w = False AID list: 0x1| 0x0| 0x0| 0x0

[client-orch-state] [18950]: (note): MAC: <client-mac> Client state transition: S_CO_ASSOCIATING -> S_CO_L2_AUTH_IN_PROGRESS

[client-auth] [18950]: (note): MAC: <client-mac> ADD MOBILE sent. Client state flags: 0x71 BSSID: MAC: 00b0.e187.cfc0 capwap IFID: 0x90000012

[client-auth] [18950]: (note): MAC: <client-mac> L2 Authentication initiated. method DOT1X, Policy VLAN 1119,AAA override = 0 , NAC = 0

[ewlc-infra-evq] [18950]: (note): Authentication Success. Resolved Policy bitmap:11 for client <client-mac>

[client-orch-sm] [18950]: (note): MAC: <client-mac> Mobility discovery triggered. Client mode: Local

[client-orch-state] [18950]: (note): MAC: <client-mac> Client state transition: S_CO_L2_AUTH_IN_PROGRESS -> S_CO_MOBILITY_DISCOVERY_IN_PROGRESS

[mm-client] [18950]: (note): MAC: <client-mac> Mobility Successful. Roam Type None, Sub Roam Type MM_SUB_ROAM_TYPE_NONE, Previous BSSID MAC: 0000.0000.0000 Client IFID: 0xa0000003, Client Role: Local PoA: 0x90000012 PoP: 0x0

[client-auth] [18950]: (note): MAC: <client-mac> ADD MOBILE sent. Client state flags: 0x72 BSSID: MAC: 00b0.e187.cfc0 capwap IFID: 0x90000012

[client-orch-state] [18950]: (note): MAC: <client-mac> Client state transition: S_CO_MOBILITY_DISCOVERY_IN_PROGRESS -> S_CO_DPATH_PLUMB_IN_PROGRESS

[dot11] [18950]: (note): MAC: <client-mac> Client datapath entry params - ssid:test_rlan,slot_id:2 bssid ifid: 0x0, radio_ifid: 0x90000006, wlan_ifid: 0xf0404001

[dpath_svc] [18950]: (note): MAC: <client-mac> Client datapath entry created for ifid 0xa0000003

[client-orch-state] [18950]: (note): MAC: <client-mac> Client state transition: S_CO_DPATH_PLUMB_IN_PROGRESS -> S_CO_IP_LEARN_IN_PROGRESS

[client-iplearn] [18950]: (note): MAC: <client-mac> Client IP learn successful. Method: DHCP IP: <Cliet-IP>

[apmgr-db] [18950]: (ERR): 00b0.e187.cfc0 Get ATF policy name from WLAN profile:: Failed to get wlan profile. Searched wlan profile test_rlan

[apmgr-db] [18950]: (ERR): 00b0.e187.cfc0 Failed to get ATF policy name

[apmgr-bssid] [18950]: (ERR): 00b0.e187.cfc0 Failed to get ATF policy name from WLAN profile name: No such file or directory

[client-orch-sm] [18950]: (ERR): Failed to get client ATF policy name: No such file or directory

[client-orch-state] [18950]: (note): MAC: <client-mac> Client state transition: S_CO_IP_LEARN_IN_PROGRESS -> S_CO_RUN

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

30-Jun-2020

|

Première publication |

Contribution d’experts de Cisco

- Vinodh KokilaTAC

- Gurinderjit SindharTAC

- Shankar RamanathanTAC

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires