Détection de systèmes indésirables sous des réseaux sans fil unifiés

Table des matières

Introduction

Les réseaux sans fil étendent les réseaux filaires et augmentent la productivité des travailleurs et l'accès aux informations. Cependant, un réseau sans fil non autorisé représente un souci supplémentaire de couche de sécurité. La sécurité du port sur les réseaux filaires est moins mise de l'avant, et les réseaux sans fil sont une extension facile aux réseaux filaires. Par conséquent, un employé qui amène son propre point d'accès Cisco (AP) dans une infrastructure sans fil bien-sécurisée ou une infrastructure filaire et permet l'accès d'utilisateurs non autorisés à ce réseau autrement sécurisé peut facilement compromettre un réseau sécurisé.

La détection des systèmes non fiables permet à l'administrateur réseau de surveiller et d'éliminer ce problème de sécurité. L'architecture Cisco Unified Network fournit deux méthodes de détection des systèmes non fiables qui permettent une solution complète d'identification et de confinement des systèmes non fiables, sans avoir à recourir à des réseaux et des outils de superposition coûteux et difficiles à justifier.

Présentation des fonctionnalités

La détection des systèmes non fiables n'est soumise à aucune réglementation et son fonctionnement ne nécessite aucune adhésion à la loi. Cependant, le confinement des systèmes non fiables introduit généralement des problèmes juridiques qui peuvent mettre le fournisseur d'infrastructure dans une position inconfortable s'il doit fonctionner automatiquement. Cisco est extrêmement sensible à ces problèmes et propose ces solutions. Chaque contrôleur est configuré avec un nom de groupe RF.Une fois qu'un point d'accès léger s'enregistre auprès d'un contrôleur, il intègre un élément d'information d'authentification (IE) qui est spécifique au groupe RF configuré sur le contrôleur dans toutes ses trames de réponse de sondes/balises. Quand le point d'accès léger entend des trames de réponse de sonde/balises d'un point d'accès soit sans cet IE soit avec un IE incorrect, alors le point d'accès léger signale que le point d'accès est un point d'accès non autorisé, enregistre son BSSID dans une table non autorisée, et envoie la table au contrôleur. Il existe deux méthodes, à savoir le protocole RLDP (Rogue Location Discovery Protocol) et le fonctionnement passif, qui sont expliquées en détail ; voir la section Déterminer les systèmes non fiables actifs.

Détection des intrusions

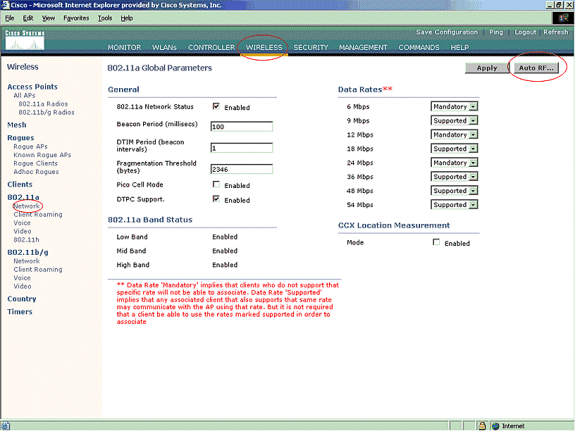

La détection des systèmes non fiables dans un environnement sans fil actif peut être coûteuse. Ce processus demande au point d'accès en service (ou en mode local) d'arrêter le service, d'écouter le bruit et d'effectuer une détection de voyous. L’administrateur réseau configure les canaux à analyser et la période pendant laquelle toutes les stations sont analysées. Le point d'accès écoute pendant 50 ms les balises de clients indésirables, puis retourne au canal configuré afin de servir à nouveau les clients. Cette analyse active, combinée à des messages de voisinage, identifie les points d'accès non autorisés, les points d'accès valides et les points d'accès appartenant au réseau. Afin de configurer les canaux analysés et la période d'analyse, accédez à Wireless > 802.11b/g Network (soit «b/g» soit «a» selon les besoins du réseau) et sélectionnez le bouton Auto RF dans le coin supérieur droit de la fenêtre du navigateur.

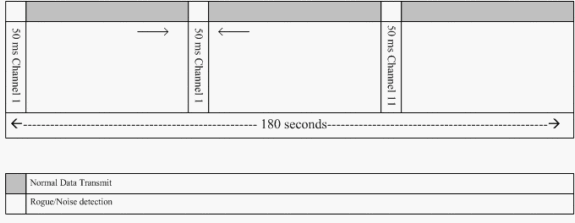

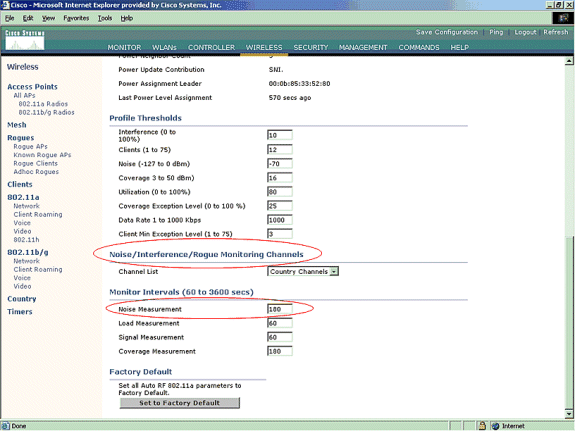

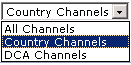

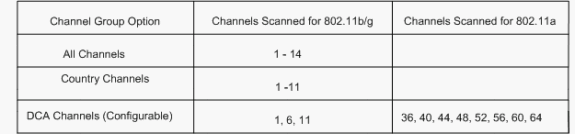

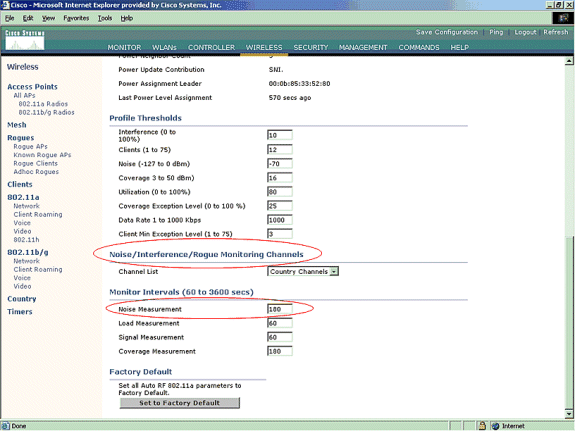

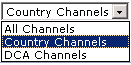

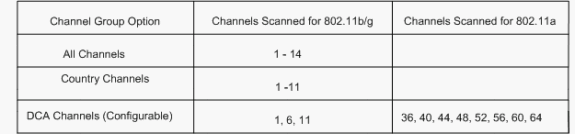

Vous pouvez faire défiler vers le bas jusqu'à Noise/Interference/Rogue Monitoring Channels afin de configurer les canaux à analyser pour détecter les parasites et le bruit. Les options disponibles sont les suivantes : Tous les canaux (1 à 14), les canaux par pays (1 à 11) ou les canaux DCA (Dynamic Channel Association) (par défaut 1, 6 et 11). La période de balayage par ces canaux peut être configurée dans la même fenêtre, sous Intervalles de surveillance (60 à 3600 secondes) avec l'intervalle de mesure de bruit. Par défaut, l'intervalle d'écoute pour le bruit hors canal et les parasites est de 180 secondes. Cela signifie que chaque canal est analysé toutes les 180 secondes. Voici un exemple des canaux DCA qui sont analysés toutes les 180 secondes :

Comme illustré, un grand nombre de canaux configurés pour être analysés, combiné aux intervalles d'analyse courts, laisse moins de temps au point d'accès pour servir réellement les clients de données.

Le point d'accès léger attend afin d'étiqueter les clients et les points d'accès comme indésirables parce que ces indésirables ne sont peut-être pas signalés par un autre point d'accès jusqu'à ce qu'un autre cycle soit terminé. Le même point d'accès se déplace à nouveau sur le même canal afin de surveiller les points d'accès et les clients indésirables, ainsi que le bruit et les interférences. Si les mêmes clients et/ou points d'accès sont détectés, ils sont à nouveau répertoriés comme indésirables sur le contrôleur. Le contrôleur commence maintenant à déterminer si ces routeurs sont connectés au réseau local ou simplement à un point d'accès voisin. Dans les deux cas, un point d'accès qui ne fait pas partie du réseau local sans fil géré est considéré comme non autorisé.

Détails des indésirables

Un point d'accès léger se met hors canal pendant 50 ms afin d'écouter les clients indésirables, de surveiller le bruit et les interférences de canal. Tous les clients ou points d'accès indésirables détectés sont envoyés au contrôleur, qui collecte ces informations :

-

Adresse MAC du point d'accès non autorisé

-

Nom du point d'accès non autorisé

-

Adresse MAC du ou des clients connectés non autorisés

-

Si les trames sont protégées par WPA ou WEP

-

Le préambule

-

Le rapport signal/bruit (SNR)

-

L'indicateur RSSI (Receiver Signal Strength Indicator)

Point d'accès du détecteur de fraude

Vous pouvez faire fonctionner un point d'accès comme un détecteur de voyous, ce qui lui permet d'être placé sur un port agrégé afin qu'il puisse entendre tous les VLAN connectés côté câblé. Il poursuit en recherchant le client sur le sous-réseau câblé sur tous les VLAN. Le point d'accès détecteur de systèmes non autorisés écoute les paquets ARP (Address Resolution Protocol) afin de déterminer les adresses de couche 2 des clients non autorisés identifiés ou des points d'accès non autorisés envoyés par le contrôleur. Si une adresse de couche 2 qui correspond est trouvée, le contrôleur génère une alarme qui identifie le point d'accès ou le client non autorisé comme une menace. Cette alarme indique que le pirate a été détecté sur le réseau câblé.

Détermination des indésirables actifs

Les points d'accès indésirables doivent être « vus » deux fois avant d'être ajoutés comme indésirables par le contrôleur. Les points d'accès indésirables ne sont pas considérés comme une menace s'ils ne sont pas connectés au segment filaire du réseau d'entreprise. Afin de déterminer si le pirate est actif, différentes approches sont utilisées. Ces approches incluent le protocole RLDP.

Protocole RLDP (Rogue Location Discovery Protocol)

RLDP est une approche active, qui est utilisée lorsque le point d'accès non autorisé n'a pas d'authentification (authentification ouverte) configurée. Ce mode, qui est désactivé par défaut, demande à un AP actif de se déplacer vers le canal non autorisé et de se connecter au canal non autorisé en tant que client. Pendant ce temps, le point d'accès actif envoie des messages de désauthentification à tous les clients connectés, puis arrête l'interface radio. Ensuite, il s'associera au point d'accès non autorisé en tant que client.

Le point d'accès tente ensuite d'obtenir une adresse IP du point d'accès non autorisé et transfère un paquet UDP (User Datagram Protocol) (port 6352) qui contient le point d'accès local et les informations de connexion non autorisée au contrôleur via le point d'accès non autorisé. Si le contrôleur reçoit ce paquet, l'alarme est configurée pour informer l'administrateur réseau qu'un point d'accès non autorisé a été détecté sur le réseau câblé avec la fonctionnalité RLDP.

Remarque : utilisez la commande debug dot11 rldp enable afin de vérifier si l'AP léger associe et reçoit une adresse DHCP de l'AP non autorisé. Cette commande affiche également le paquet UDP envoyé par le point d'accès léger au contrôleur.

Un exemple d'un paquet UDP (port de destination 6352) envoyé par le point d'accès léger est présenté ici :

0020 0a 01 01 0d 0a 01 .......(.*..)... 0030 01 1e 00 07 85 92 78 01 00 00 00 00 00 00 00 00 00 ......x......... 0040 00 00 00 00 00 00 00 00 00 00 00

Les 5 premiers octets des données contiennent l'adresse DHCP donnée au point d'accès en mode local par le point d'accès non autorisé. Les 5 octets suivants sont l'adresse IP du contrôleur, suivie de 6 octets qui représentent l'adresse MAC du point d'accès non autorisé. Ensuite, il y a 18 octets de zéros.

Opération passive :

Cette approche est utilisée lorsque le point d'accès non autorisé dispose d'une forme d'authentification, WEP ou WPA. Lorsqu'une forme d'authentification est configurée sur un point d'accès non autorisé, le point d'accès léger ne peut pas s'associer car il ne connaît pas la clé configurée sur le point d'accès non autorisé. Le processus commence avec le contrôleur lorsqu'il passe sur la liste des adresses MAC de client non autorisé à un point d'accès configuré comme détecteur de client non autorisé. Le détecteur de systèmes non autorisés analyse tous les sous-réseaux connectés et configurés à la recherche de requêtes ARP, et ARP recherche une adresse de couche 2 correspondante. Si une correspondance est découverte, le contrôleur informe l'administrateur réseau qu'un ordinateur non autorisé est détecté sur le sous-réseau câblé.

Confinement des systèmes non fiables actifs

Une fois qu'un client indésirable est détecté sur le réseau câblé, l'administrateur réseau peut contenir à la fois le point d'accès indésirable et les clients indésirables. Cela peut être réalisé parce que les paquets de désauthentification 802.11 sont envoyés aux clients qui sont associés à des AP non autorisés afin que la menace que crée un tel trou soit atténuée. Chaque fois qu'il y a une tentative de contenir le point d'accès non autorisé, près de 15% de la ressource du point d'accès léger est utilisée. Par conséquent, il est conseillé de localiser physiquement et de supprimer l'AP non autorisé une fois qu'il est contenu.

Remarque : À partir de la version 5.2.157.0 du WLC, une fois que le voyant est détecté, vous pouvez maintenant choisir de contenir manuellement ou automatiquement le voyant détecté. Dans les versions du logiciel du contrôleur antérieures à la version 5.2.157.0, le confinement manuel est la seule option.

Détection des systèmes non fiables - Étapes de configuration

La quasi-totalité de la configuration de détection des systèmes non fiables est activée par défaut pour permettre une sécurité réseau optimisée et prête à l'emploi. Ces étapes de configuration supposent qu'aucune détection de systèmes non fiables n'est configurée sur le contrôleur afin de clarifier les informations importantes de détection de systèmes non fiables.

Pour configurer la détection des systèmes non fiables, procédez comme suit :

-

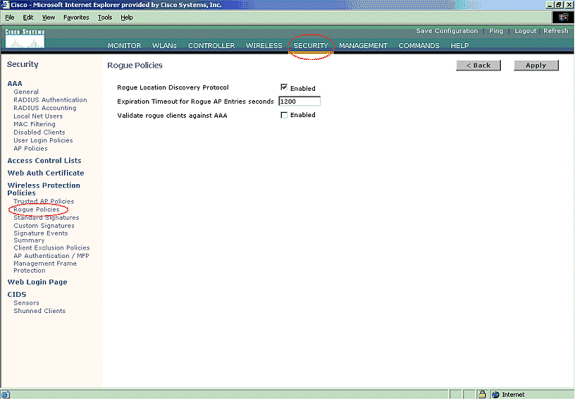

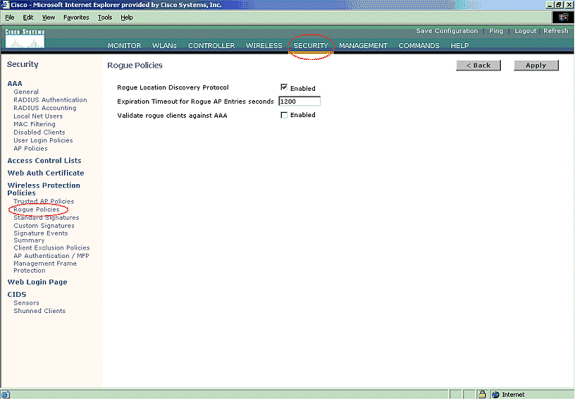

Assurez-vous que le protocole de détection des emplacements non autorisés est activé. Afin de l'activer, choisissez Security > Rogue Policies et cliquez sur Enabled sur le Rogue Location Discovery Protocol comme indiqué dans la figure.

Remarque : si un AP non autorisé n'est pas entendu pendant un certain temps, il est supprimé du contrôleur. Il s'agit du Délai d'expiration pour un AP non autorisé, qui est configuré sous l'option RLDP.

-

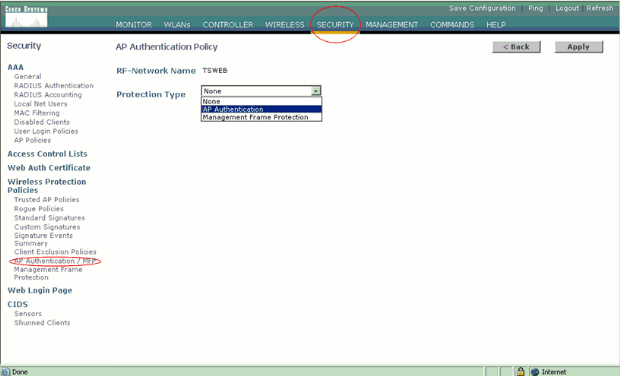

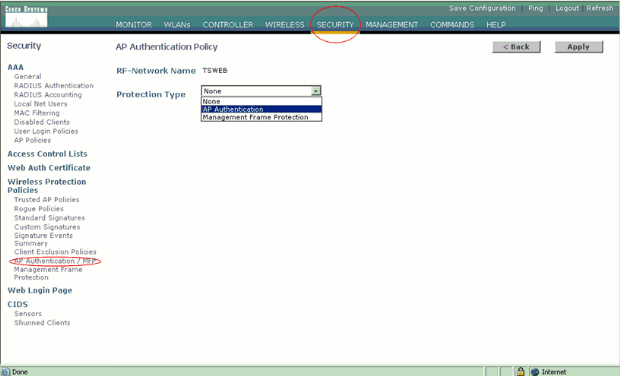

Il s'agit d'une étape facultative. Lorsque cette fonctionnalité est activée, les AP qui envoient des paquets voisins RRM avec des noms de groupe RF différents sont signalés comme indésirables. Cela vous aidera à étudier votre environnement RF. Afin de l'activer, choisissez Security-> AP Authentication. Ensuite, choisissez AP Authentication comme type de protection comme indiqué dans la figure.

-

Vérifiez les canaux à analyser en procédant comme suit :

-

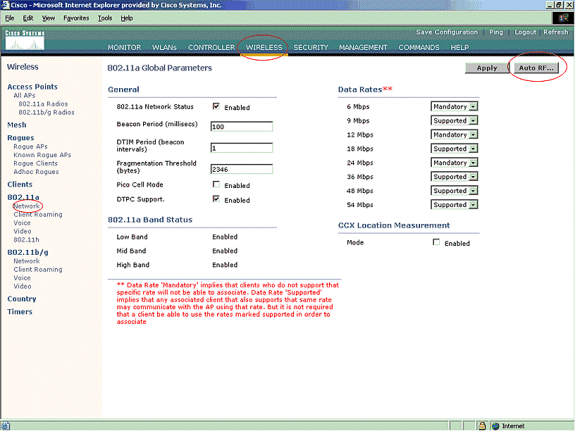

Sélectionnez Wireless > 802.11a Network, puis Auto RF dans la partie droite, comme illustré dans la figure.

-

Sur la page Auto RF, faites défiler vers le bas et choisissez Noise/Interference/Rogue Monitoring Channels.

-

La liste des canaux détaille les canaux à analyser pour la surveillance des systèmes non autorisés, en plus d'autres fonctions de contrôleur et d'AP. Référez-vous à FAQ sur les points d'accès légers pour plus d'informations sur les points d'accès légers et à FAQ sur le dépannage du contrôleur de réseau local sans fil (WLC) pour plus d'informations sur les contrôleurs sans fil.

-

-

Définissez la période d'analyse des canaux sélectionnés :

La durée de balayage du groupe de canaux défini est configurée sous Intervalles de surveillance > Mesure du bruit, et la plage autorisée est de 60 à 3600 secondes. S'ils restent à la valeur par défaut de 180 secondes, les points d'accès analysent chaque canal du groupe de canaux une fois, pendant 50 ms, toutes les 180 secondes. Pendant cette période, la radio AP passe de son canal de service au canal spécifié, écoute et enregistre des valeurs pendant une période de 50 ms, puis retourne au canal d'origine. Le temps de saut plus le temps d'arrêt de 50 ms font sortir le point d'accès du canal pendant environ 60 ms à chaque fois. Cela signifie que chaque point d'accès passe environ 840 ms sur un total de 180 secondes à l'écoute des éléments indésirables.

L'heure d'écoute ou d'arrêt ne peut pas être modifiée et n'est pas modifiée par un ajustement de la valeur de mesure du bruit. Si le minuteur de mesure du bruit est abaissé, le processus de détection des systèmes non fiables risque de détecter davantage de systèmes non fiables et de les détecter plus rapidement. Cependant, cette amélioration se fait au détriment de l'intégrité des données et du service client. Par contre, une valeur plus élevée garantit une meilleure intégrité des données, mais réduit la capacité à détecter rapidement les éléments indésirables.

-

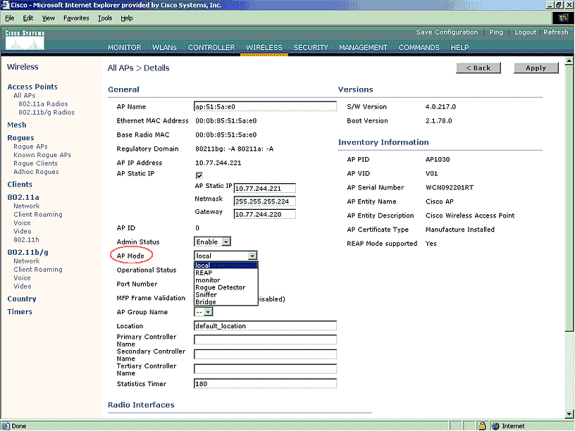

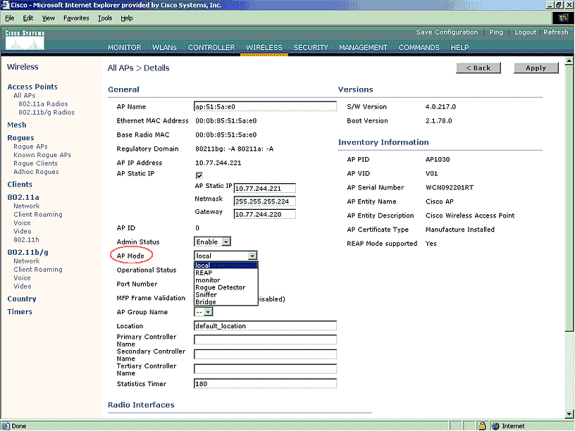

Configurez le mode de fonctionnement AP :

Un mode de fonctionnement de point d'accès léger définit le rôle du point d'accès. Les modes associés aux informations présentées dans ce document sont les suivants :

-

Local : il s'agit du fonctionnement normal d'un AP. Ce mode permet aux clients de données d'être servis pendant que les canaux configurés sont analysés pour détecter le bruit et les parasites. Dans ce mode de fonctionnement, le point d'accès se met hors canal pendant 50 ms et écoute les indésirables. Il parcourt chaque canal, un par un, pendant la période spécifiée dans la configuration RF automatique.

-

Monitor : il s'agit du mode de réception radio uniquement et permet au point d'accès d'analyser tous les canaux configurés toutes les 12 secondes. Seuls les paquets de désauthentification sont envoyés dans l'air avec un AP configuré de cette façon. Un point d'accès en mode surveillance peut détecter les rougeurs, mais il ne peut pas se connecter à un client non autorisé suspect afin d'envoyer les paquets RLDP.

Remarque : DCA fait référence à des canaux qui ne se chevauchent pas et qui sont configurables avec les modes par défaut.

-

Rogue Detector : dans ce mode, la radio AP est désactivée et le point d'accès écoute uniquement le trafic filaire. Le contrôleur passe les points d'accès configurés comme détecteurs de systèmes non autorisés, ainsi que des listes de clients non autorisés suspectés et des adresses MAC de points d'accès. Le détecteur de programmes indésirables écoute uniquement les paquets ARP et peut être connecté à tous les domaines de diffusion via une liaison agrégée si nécessaire.

Vous pouvez configurer un mode AP individuel simplement, une fois que l'AP léger est connecté au contrôleur. Afin de changer le mode AP, connectez-vous à l'interface web du contrôleur et naviguez vers Wireless. Cliquez sur Details à côté de l'AP souhaité pour afficher un écran semblable à celui-ci :

Utilisez le menu déroulant AP Mode afin de sélectionner le mode de fonctionnement AP souhaité.

-

Dépannage des commandes

Vous pouvez également utiliser ces commandes afin d’effectuer le dépannage de votre configuration sur le point d’accès :

-

show rogue ap summary : cette commande affiche la liste des points d'accès indésirables détectés par les points d'accès légers.

-

show rogue ap detailed <adresse MAC du point d'accès non autorisé> : utilisez cette commande afin d'afficher les détails d'un point d'accès non autorisé individuel. Il s'agit de la commande qui permet de déterminer si le point d'accès non autorisé est connecté au réseau câblé.

Conclusion

La détection et le confinement des systèmes non fiables au sein de la solution de contrôleur centralisé Cisco constituent la méthode la plus efficace et la moins intrusive du secteur. La flexibilité offerte à l’administrateur réseau permet un ajustement plus personnalisé qui peut s’adapter à toutes les exigences du réseau.

Informations connexes

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

10-Aug-2006

|

Première publication |

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires