Introduction

Ce document décrit comment configurer les clients Cisco Jabber et les serveurs d'infrastructure pour l'authentification unique (SSO) SAML (Security Assertion Markup Language).

Conditions préalables

Les serveurs d'infrastructure tels que Cisco Unified Communications Manager (CUCM) IM and Presence, Cisco Unity Connection (UCXN) et CUCM doivent être mis en service pour les utilisateurs Jabber et la configuration de base du client Jabber doit être en place.

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- CUCM IM and Presence version 10.5(1) ou ultérieure

- UCXN version 10.5(1) ou ultérieure

- CUCM 10.5(1) ou version ultérieure

- Client Cisco Jabber version 10.5

Composants utilisés

Ce document n'est pas limité à des versions de matériel et de logiciel spécifiques.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Configurer

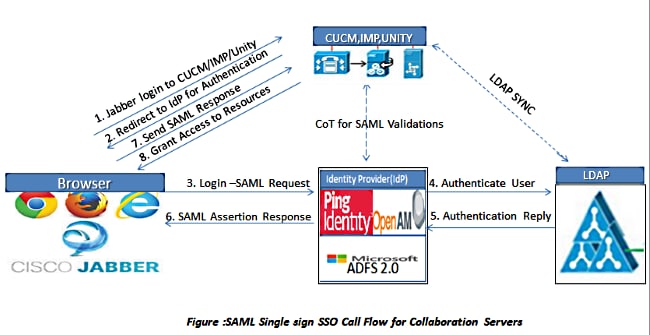

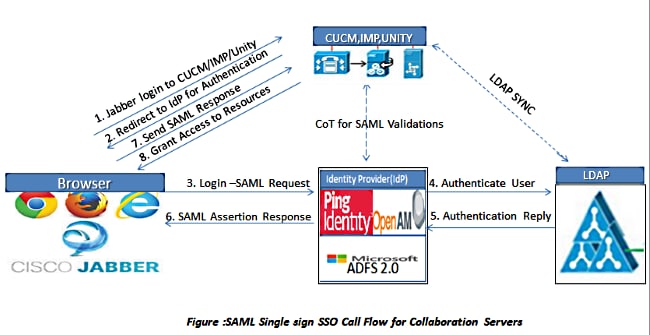

Diagramme du réseau

- Déployer des certificats sur tous les serveurs afin que le certificat puisse être validé par un navigateur Web ; sinon, les utilisateurs reçoivent des messages d'avertissement sur les certificats non valides. Pour plus d'informations sur la validation de certificat, référez-vous à Validation de certificat.

- Assurez-vous de la détection de service de SAML SSO dans le client. Le client utilise la détection de service standard afin d'activer l'authentification unique SAML dans le client. Activez la détection de service avec les paramètres de configuration suivants : ServicesDomain, VoiceServicesDomain et ServiceDiscoveryExcludedServices.

Pour plus d'informations sur la façon d'activer la découverte de service, référez-vous à Comment le client localise les services.

- Référez-vous à Exemple de configuration de SSO de Unified Communications Manager version 10.5 SAML afin d'activer l'utilisation de SSO par Jabber pour les services téléphoniques.

- Référez-vous à Exemple de configuration de SSO de Unified Communications Manager version 10.5 SAML afin d'activer l'utilisation de SSO par Jabber pour les capacités de MI.

- Référez-vous à Exemple de configuration de SSO SAML de Unity Connection version 10.5 afin d'activer l'utilisation de SSO par Jabber pour la messagerie vocale.

- Référez-vous à Exemple de configuration de l'authentification SSO SAML avec l'authentification Kerberos afin de configurer l'ordinateur client pour la connexion automatique (Jabber pour Windows uniquement)

- Une fois que l'authentification unique est activée sur CUCM et IMP, tous les utilisateurs Jabber se connectent par défaut avec l'authentification unique. Les administrateurs peuvent modifier ce paramètre par utilisateur afin que certains utilisateurs n'utilisent pas SSO et se connectent avec leurs noms d'utilisateur et mots de passe Jabber. Afin de désactiver SSO pour un utilisateur Jabber, définissez la valeur du paramètre SSO_Enabled sur FALSE.

Si vous avez configuré Jabber pour qu'il ne demande pas d'adresse e-mail aux utilisateurs, il se peut que leur première connexion à Jabber ne soit pas de type SSO. Dans certains déploiements, le paramètre ServicesDomainSsoEmailPrompt doit être défini sur ON. Cela permet de s'assurer que Jabber dispose des informations requises pour effectuer une première connexion SSO. Si les utilisateurs se sont connectés à Jabber précédemment, cette invite n'est pas nécessaire car les informations requises sont disponibles.

Vérifier

Au démarrage de Jabber pour Windows, il doit se connecter automatiquement sans demander d'informations d'identification ou d'entrée. Pour les autres clients Jabber, vous ne serez invité à fournir des informations d'identification qu'une seule fois.

Dépannage

Si vous rencontrez un problème, collectez un rapport de problème Jabber et contactez le centre d'assistance technique Cisco (TAC).

Commentaires

Commentaires