Symptômes du problème

- Les utilisateurs d’un VLAN spécifique rencontrent des problèmes intermittents lorsqu’ils reçoivent une adresse IP APIPA et perdent la connectivité au réseau.

- Les pare-feu possèdent plusieurs entrées ARP pour une adresse MAC d'utilisateur final unique, comme suit :

Firewall/pri/act# show arp | include abcd.abcd.abcd

inside 10.1.1.12 abcd.abcd.abcd 30

inside 10.1.1.13 abcd.abcd.abcd 40

inside 10.1.1.14 abcd.abcd.abcd 51

inside 10.1.1.15 abcd.abcd.abcd 53

Étapes de dépannage

- Les débogages sur le pare-feu indiquent que le pare-feu envoie la réponse à la sonde ARP des utilisateurs finaux.

DHCPD/RA: creating ARP entry (10.1.1.12, abcd.abcd.abcd).

DHCPRA: Adding rule to allow client to respond using offered address 10.1.1.12

Le périphérique final peut alors penser que son adresse est en double.

2. Captures sur le périphérique final ou le pare-feu

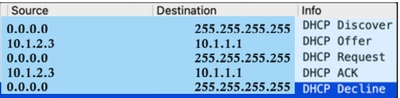

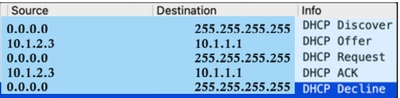

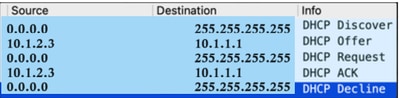

Les captures montrent le périphérique final envoyant des paquets DHCP Refuser une fois le processus DORA terminé.

Isolement

Commentaires

Commentaires