Introduction

Ce document décrit l'Ethanalyzer, un outil de capture de paquets intégré à Cisco NX-OS pour contrôler les paquets basés sur Wireshark.

Informations générales

Wireshark est un analyseur de protocole réseau open source largement utilisé dans de nombreux secteurs et établissements d'enseignement. Il décode les paquets capturés par libpcap, la bibliothèque de capture de paquets. Cisco NX-OS s'exécute sur le noyau Linux, qui utilise la bibliothèque libpcap afin de prendre en charge la capture de paquets.

Avec Ethanalyzer, vous pouvez :

- Capturez les paquets envoyés ou reçus par le superviseur.

- Définissez le nombre de paquets à capturer.

- Définissez la longueur des paquets à capturer.

- Affichez les paquets avec des informations récapitulatives ou détaillées sur le protocole.

- Ouvrez et enregistrez les données de paquet capturées.

- Filtrez les paquets capturés selon de nombreux critères.

- Filtrer les paquets à afficher selon plusieurs critères.

- Décodez l'en-tête 7000 interne du paquet de contrôle.

Ethanalyzer ne peut pas :

- Vous avertir en cas de problème sur votre réseau. Cependant, Ethanalyzer peut vous aider à déterminer la cause du problème.

- Capturez le trafic du plan de données transféré dans le matériel.

- Prise en charge de la capture spécifique aux interfaces.

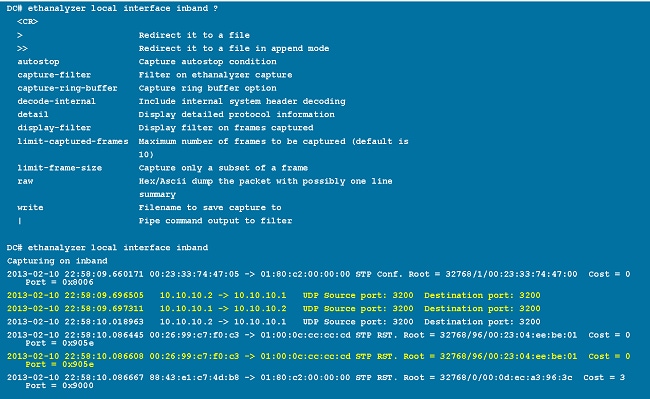

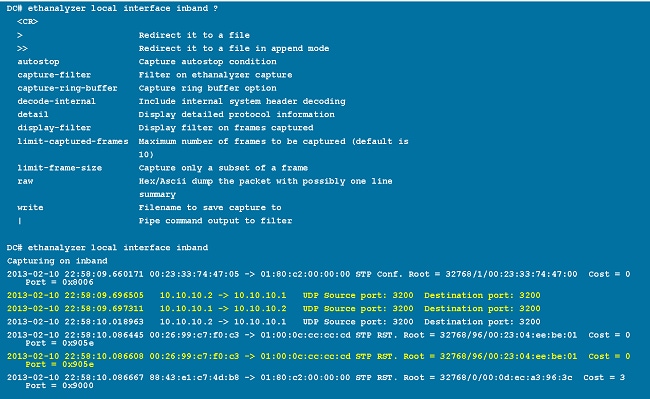

Options de sortie

Il s'agit d'une vue récapitulative du résultat de la commande ethanalyzer local interface inband. Les? affiche l'aide.

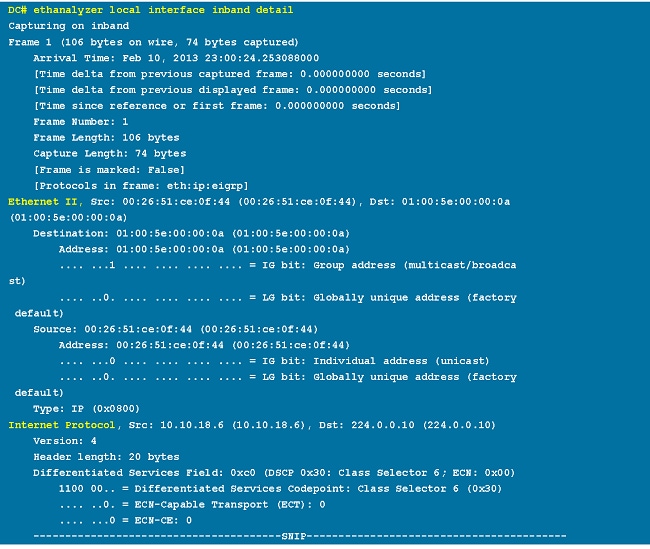

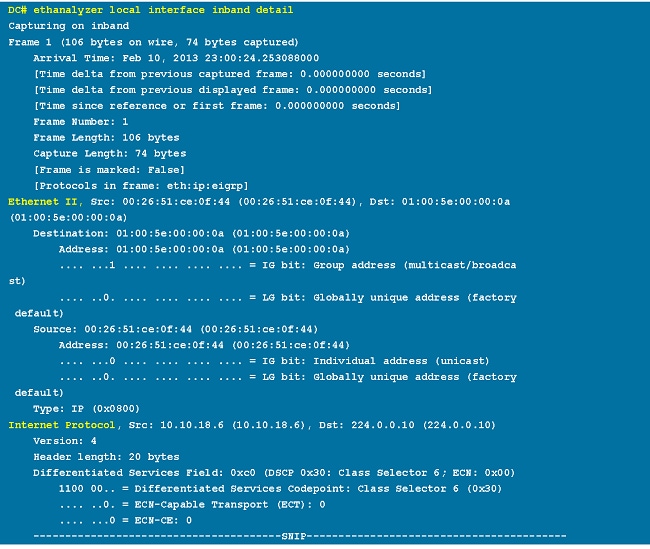

Utilisez l'option detail pour obtenir des informations détaillées sur le protocole. ^C peut être utilisé pour abandonner et récupérer l'invite du commutateur au milieu d'une capture, si nécessaire.

Options de filtre

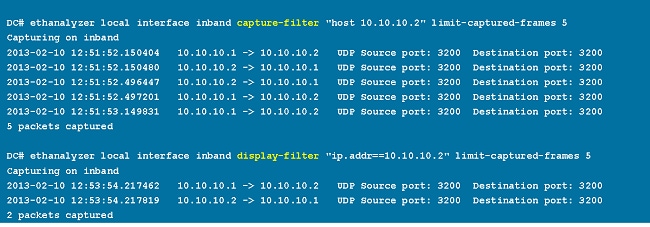

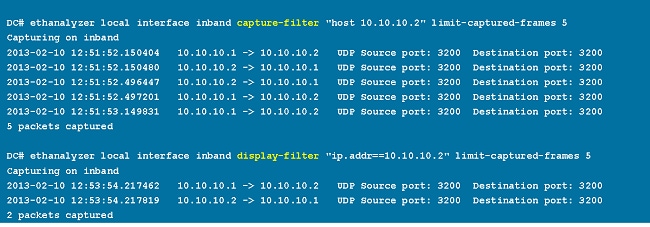

Filtre-Capture

Utilisez l'option capture-filter afin de sélectionner les paquets à afficher ou enregistrer sur le disque pendant la capture. Un filtre de capture conserve un taux élevé de capture pendant qu'il filtre. Étant donné que la dissection complète n'a pas été effectuée sur les paquets, les champs de filtre sont prédéfinis et limités.

Filtre-Écran

Utilisez l'option display-filter afin de changer l'affichage d'un fichier de capture (fichier tmp). Un filtre d'affichage utilise des paquets entièrement disséqués, ce qui vous permet d'effectuer un filtrage très complexe et avancé lorsque vous analysez un fichier de trace réseau. Cependant, le fichier tmp peut se remplir rapidement puisqu'il capture d'abord tous les paquets, puis affiche uniquement les paquets souhaités.

Dans cet exemple, limit-capture-frames est défini sur 5. Avec l'option capture-filter, Ethanalyzer affiche cinq paquets qui correspondent à l'hôte de filtre 10.10.10.2. Avec l'option display-filter, Ethanalyzer capture d'abord cinq paquets, puis affiche uniquement les paquets qui correspondent au filtre ip.addr==10.10.10.2.

Options d'écriture

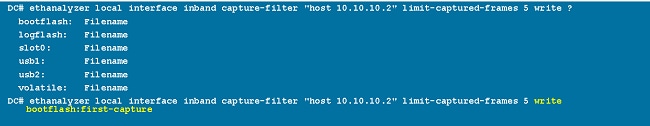

Écrire

L'option d'écriture vous permet d'écrire les données de capture dans un fichier dans l'un des périphériques de stockage (tels que bootflash ou logflash) sur le commutateur Cisco Nexus 7000 pour une analyse ultérieure. La taille du fichier de capture est limitée à 10 Mo.

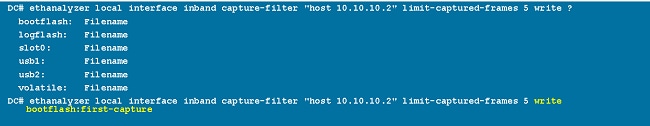

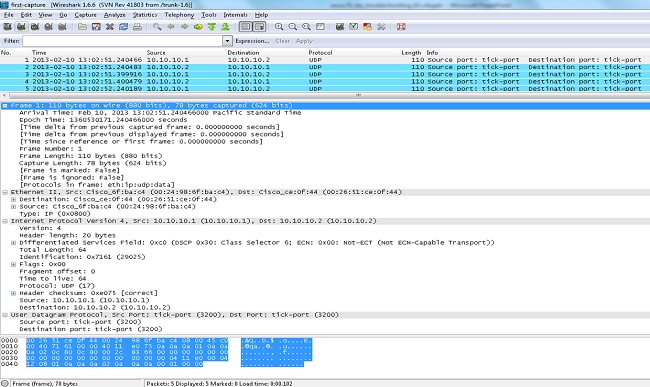

Un exemple de commande Ethanalyzer avec une option write est ethanalyzer local interface inband write bootflash: capture_file_name. Voici un exemple d'option d'écriture avec capture-filter et le nom de fichier de sortie first-capture :

Lorsque les données de capture sont enregistrées dans un fichier, les paquets capturés ne sont pas affichés par défaut dans la fenêtre du terminal. L'option d'affichage force Cisco NX-OS à afficher les paquets pendant qu'il enregistre les données de capture dans un fichier.

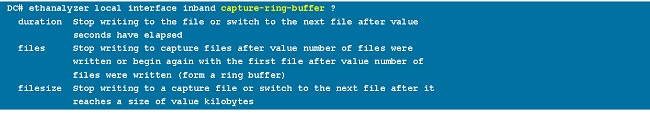

Capture-Ring-Buffer

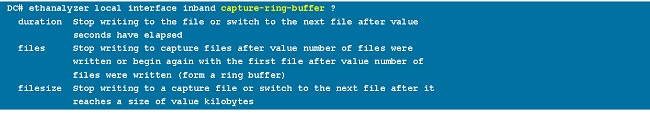

L'option capture-ring-buffer crée plusieurs fichiers après un nombre de secondes spécifié, un nombre de fichiers spécifié ou une taille de fichier spécifiée. Les définitions de ces options sont dans cette capture d'écran :

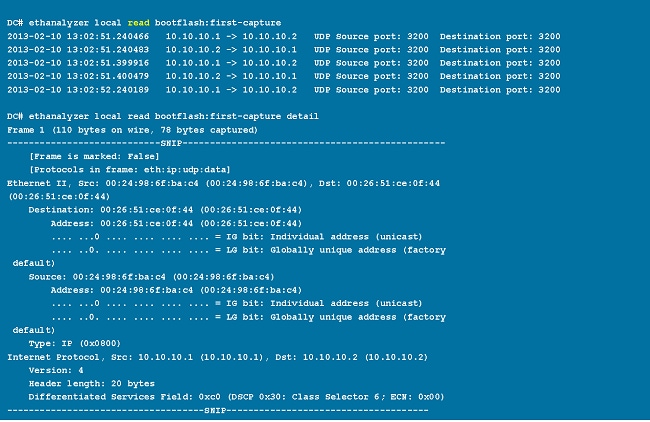

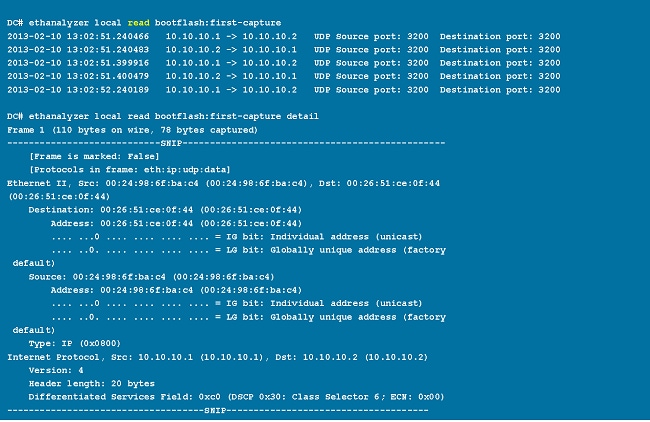

Options de lecture

L'option de lecture vous permet de lire le fichier enregistré sur le périphérique lui-même.

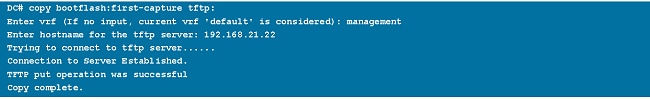

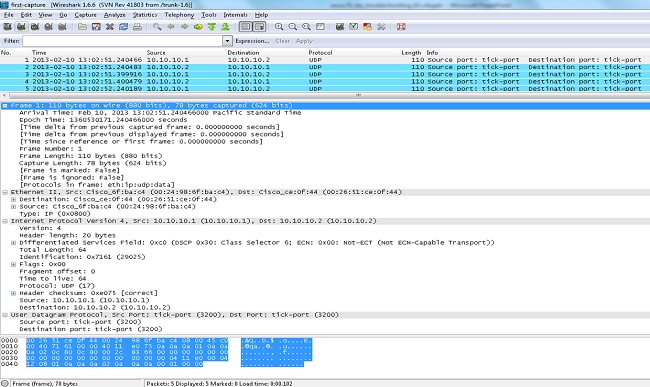

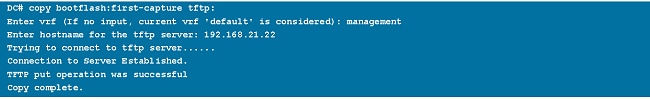

Vous pouvez également transférer le fichier vers un serveur ou un PC et le lire à l'aide de Wireshark ou de toute autre application capable de lire des fichiers cap ou pcap.

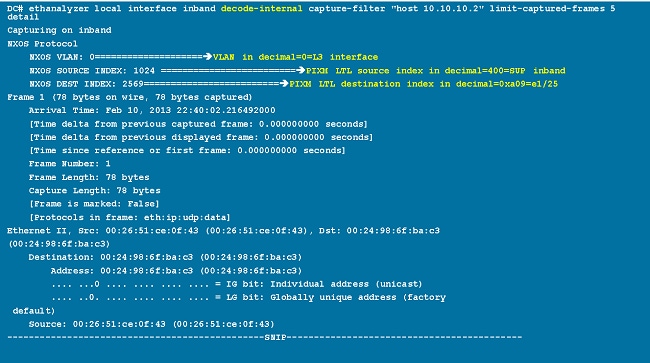

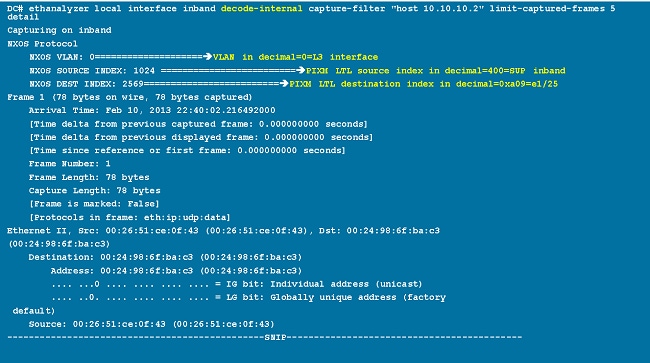

Décodage interne avec option de détail

L'option decode-internal fournit des informations internes sur la façon dont le Nexus 7000 transfère le paquet. Ces informations vous aident à comprendre et à dépanner le flux de paquets à travers le processeur.

Convertissez l'index NX-OS en hexadécimal, puis utilisez la commande show system internal pixm info ltl x afin de mapper l'index LTL (Local Target Logic) à une interface physique ou logique.

Exemples de valeurs Capture-Filter

Capturer le trafic vers ou depuis un hôte IP

host 10.1.1.1

Capturer le trafic en provenance ou à destination d'une plage d'adresses IP

net 172.16.7.0/24

net 172.16.7.0 mask 255.255.255.0

Capturer le trafic d’une plage d’adresses IP

src net 172.16.7.0/24

src net 172.16.7.0 mask 255.255.255.0

Capturer le trafic vers une plage d'adresses IP

dst net 172.16.7.0/24

dst net 172.16.7.0 mask 255.255.255.0

Capture du trafic uniquement sur un certain protocole - Capture du trafic DNS uniquement

DNS est le protocole DNS.

port 53

Capture du trafic uniquement sur un certain protocole - Capture du trafic DHCP uniquement

DHCP est le protocole DHCP (Dynamic Host Configuration Protocol).

port 67 or port 68

Capturer le trafic ne se trouvant pas sur un certain protocole - Exclure le trafic HTTP ou SMTP

SMTP est le protocole SMTP (Simple Mail Transfer Protocol).

host 172.16.7.3 and not port 80 and not port 25

Capturer le trafic ne se trouvant pas sur un certain protocole - Exclure le trafic ARP et DNS

ARP est le protocole de résolution d'adresse.

port not 53 and not arp

Capture uniquement le trafic IP : excluez les protocoles de couche inférieure tels que ARP et STP

STP est le protocole Spanning Tree.

ip

Capturer uniquement le trafic de monodiffusion - Exclure les annonces de diffusion et de multidiffusion

not broadcast and not multicast

Capturer le trafic dans une plage de ports de couche 4

tcp portrange 1501-1549

Capturer le trafic en fonction du type Ethernet - Capturer le trafic EAPOL

EAPOL est le protocole d'authentification extensible sur LAN.

ether proto 0x888e

Solution de contournement de capture IPv6

ether proto 0x86dd

Capturer le trafic en fonction du type de protocole IP

ip proto 89

Refuser les trames Ethernet en fonction de l'adresse MAC : exclure le trafic appartenant au groupe de multidiffusion LLDP

LLDP est le protocole de découverte de la couche liaison.

not ether dst 01:80:c2:00:00:0e

Capturer le trafic UDLD, VTP ou CDP

UDLD est la détection de liaison unidirectionnelle, VTP est le protocole d'agrégation VLAN et CDP est le protocole de découverte Cisco.

ether host 01:00:0c:cc:cc:cc

Capturer le trafic vers ou depuis une adresse MAC

ether host 00:01:02:03:04:05

Remarque :

et = &&

ou = ||

non = !

Format d'adresse MAC : xx:xx:xx:xx:xx:xx

Protocoles de plan de contrôle communs

- UDLD : Contrôleur d'accès au support de destination (DMAC) = 01-00-0C-CC-CC-CC et EthType = 0x011

- LACP : DMAC = 01:80:C2:00:00:02 et EthType = 0x8809. LACP signifie Link Aggregation Control Protocol.

- STP : DMAC = 01:80:C2:00:00:00 et EthType = 0x4242 - ou - DMAC = 01:00:0C:CC:CC:CD et EthType = 0x010B

- CDP : DMAC = 01-00-0C-CC-CC et EthType = 0x2000

- LLDP : DMAC = 01:80:C2:00:00:0E ou 01:80:C2:00:00:03 ou 01:80:C2:00:00:00 et EthType = 0x88CC

- DOT1X : DMAC = 01:80:C2:00:00:03 et EthType = 0x88E. DOT1X signifie IEEE 802.1x.

- IPv6 : EthType = 0x86DD

- Liste des numéros de port UDP et TCP

Problèmes identifiés

ID de bogue Cisco CSCue4854 : L'analyseur Ethanalyzer capture-filter ne capture pas le trafic provenant du CPU sur SUP2.

ID de bogue Cisco CSCtx79409 : impossible d'utiliser le filtre de capture avec decode-internal.

ID de bogue Cisco CSCvi02546 : Le paquet généré par SUP3 peut avoir une séquence de contrôle de trame (FCS), comportement attendu.

Informations connexes

Commentaires

Commentaires