Configurez la liste de contrôle d'accès IPv4 sur les points d'accès WAP125 et WAP581

Introduction

Les listes de contrôle d'accès (ACL) IPv4 (Internet Protocol version 4) et IPv6 (Internet Protocol version 6) sont un ensemble de règles appliquées aux paquets reçus par le point d'accès sans fil (WAP). Chaque règle est utilisée pour déterminer si l’accès au réseau doit être autorisé ou refusé. Les listes de contrôle d’accès peuvent être configurées pour inspecter les champs d’une trame, tels que l’adresse IP source ou de destination, l’ID (Virtual Local Area Network) ou la classe de service (CoS). Lorsqu'une trame entre dans le port du périphérique WAP, elle inspecte la trame et vérifie les règles de la liste de contrôle d'accès en fonction du contenu de la trame. Si l'une des règles correspond au contenu, une action d'autorisation ou de refus est effectuée sur la trame.

La configuration des listes de contrôle d'accès IPv4 est généralement utilisée pour autoriser l'accès aux ressources réseau pour sélectionner les périphériques du réseau.

Note: Il y a un refus implicite à la fin de chaque règle créée.

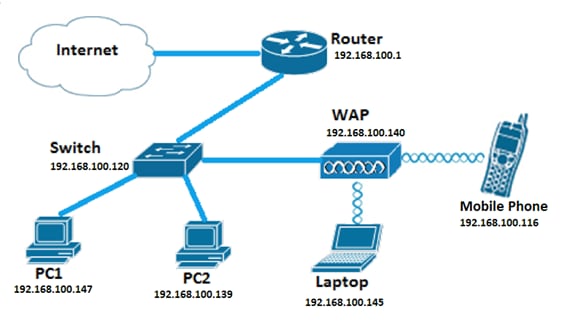

Note: Dans ce scénario, tout le trafic provenant de PC2 sera autorisé à accéder au réseau. Tout autre trafic provenant d’autres hôtes sera refusé.

Objectif

Cet article vise à vous montrer comment configurer une liste de contrôle d'accès IPv4 sur un point d'accès WAP125 et WAP581.

Périphériques pertinents

- WAP125

- WAP581

Version du logiciel

- 1.0.0.5 - WAP125

- 1.0.0.4 - WAP581

Configurer une liste de contrôle d'accès IPv4

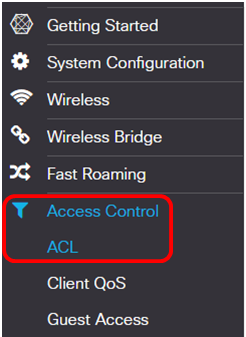

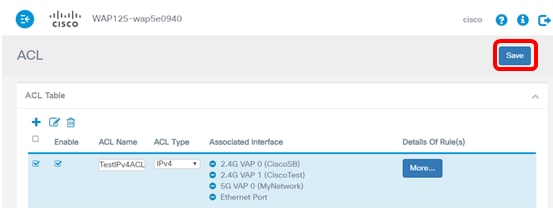

Étape 1. Connectez-vous à l'utilitaire Web du WAP et choisissez Access Control > ACL.

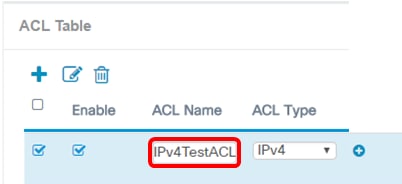

Étape 2. Cliquez sur le  bouton pour créer une nouvelle liste de contrôle d’accès.

bouton pour créer une nouvelle liste de contrôle d’accès.

Étape 3. Entrez un nom pour la liste de contrôle d'accès dans le champ Nom de la liste de contrôle d'accès.

Note: Dans cet exemple, IPv4TestACL est entré.

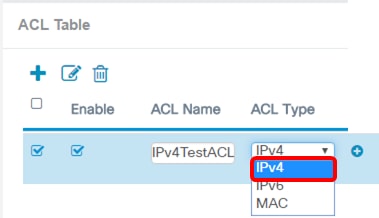

Étape 4. Sélectionnez IPv4 dans la liste déroulante Type de liste de contrôle d'accès.

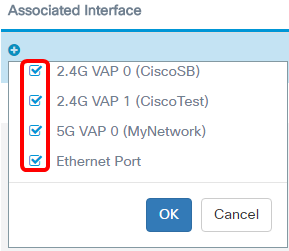

Étape 5. Cliquez sur le  bouton et choisissez une interface dans la liste déroulante Interface associée. Les options sont les suivantes :

bouton et choisissez une interface dans la liste déroulante Interface associée. Les options sont les suivantes :

- 2.4G VAP 0 (SSID Name) : cette option applique la liste de contrôle d'accès MAC au point d'accès virtuel (VAP) de 2,4 GHz. La section SSID Name peut changer en fonction du nom SSID configuré sur le WAP.

- 5G VAP0 (SSID Name) : cette option applique la liste de contrôle d'accès MAC au VAP 5 GHz.

- Ethernet Port : cette option applique la liste de contrôle d'accès MAC à l'interface Ethernet du WAP.

Note: Plusieurs interfaces peuvent être associées à une liste de contrôle d’accès. Cependant, il ne peut pas être associé à une liste de contrôle d’accès lorsqu’elle a déjà été associée à une autre liste de contrôle d’accès. Dans cet exemple, toutes les interfaces sont associées à IPv4TestACL. Décochez la case pour dissocier l’interface de la liste de contrôle d’accès.

Étape 6. Click OK.

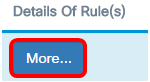

Étape 7. Cliquez sur le bouton Plus... pour configurer les paramètres de la liste de contrôle d’accès.

Étape 8. Cliquez sur le  bouton pour ajouter une nouvelle règle.

bouton pour ajouter une nouvelle règle.

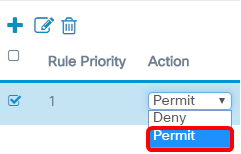

Étape 9. Sélectionnez une action dans la liste déroulante Action. Les options sont les suivantes :

- Permit : cette option permet aux paquets qui correspondent aux critères de la liste de contrôle d'accès de se connecter au réseau.

- Deny : cette option empêche les paquets qui correspondent aux critères de la liste de contrôle d'accès de se connecter au réseau.

Note: Dans cet exemple, Permit est sélectionné.

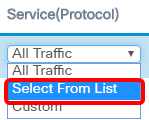

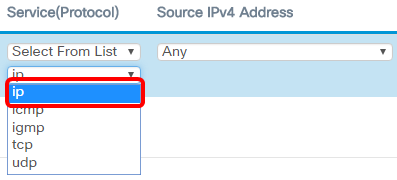

Étape 10. Sélectionnez un service ou un protocole à filtrer dans la liste déroulante Service (Protocol). Les options sont les suivantes :

- All Traffic : cette option traite tous les paquets comme une correspondance avec le filtre ACL.

- Select From List : cette option vous permet de choisir IP, ICMP, IGMP, TCP ou UDP comme filtres pour la liste de contrôle d'accès. Si cette option est sélectionnée, passez à l'étape 11.

- Custom : cette option vous permet d'entrer un identificateur de protocole personnalisé comme filtre pour les paquets. La valeur est un nombre hexadécimal à quatre chiffres. La vitesse est comprise entre 0 et 255.

Note: Dans cet exemple, Select from List est sélectionné.

Étape 11. Définissez le protocole qui doit être autorisé à se connecter au réseau. Les options sont les suivantes :

- ip : cette option permet au point d'accès de filtrer les hôtes accédant au réseau en utilisant leur adresse IP comme filtre.

- icmp : cette option permet au point d'accès de filtrer les paquets ICMP (Internet Control Message Protocol) qui pénètrent dans le réseau via le point d'accès.

- igmp : cette option permet au point d'accès de filtrer les paquets IGMP (Internet Group Management Protocol) qui pénètrent dans le réseau via le point d'accès.

- tcp : cette option permet au point d'accès de filtrer les paquets TCP (Transmission Control Protocol) qui pénètrent dans le réseau via le point d'accès.

- udp : cette option permet au point d'accès de filtrer les paquets UDP (User Datagram Protocol) qui pénètrent dans le réseau via le point d'accès.

Note: Dans cet exemple, ip est sélectionné.

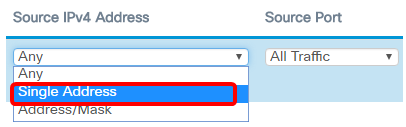

Étape 12. Définissez l'adresse IPv4 source dans la liste déroulante Adresse IPv4 source. Les options sont les suivantes :

- Any : cette option permet au WAP d'appliquer le filtre aux paquets de n'importe quelle adresse IP.

- Single Address : cette option permet au WAP d'appliquer le filtre aux paquets d'une adresse IP spécifiée.

- Address/Mask : cette option permet au WAP d'appliquer le filtre aux paquets à une adresse IP et au masque de l'IP.

Note: Dans cet exemple, une seule adresse est choisie.

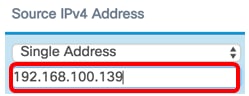

Étape 13. Saisissez l'adresse IP de l'hôte qui doit être autorisée lors de l'accès au réseau.

Note: Dans cet exemple, 192.168.100.139 est entré. Il s’agit de l’adresse IP de PC2.

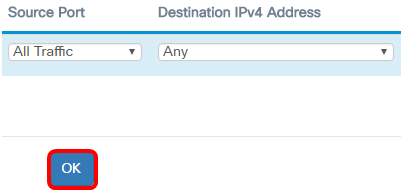

Étape 14. Sélectionnez un port source pour la condition. Les options sont les suivantes :

- All Traffic : cette option autorise tous les paquets du port source qui répondent aux critères.

- Select From List : cette option vous permet de choisir ftp, ftpdata, http, smtp, snmp, telnet, tftp et www.

- Personnalisé : cette option vous permet d'entrer un numéro de port IANA correspondant au port source identifié dans l'en-tête du datagramme. La plage de ports est comprise entre 0 et 65535 et comprend les éléments suivants :

Note: Dans cet exemple, tout le trafic est sélectionné.

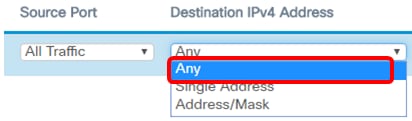

Étape 15. Choisissez une adresse de destination dans la liste déroulante Adresse IPv4 de destination. Les options sont les suivantes :

- Any : cette option traite toute adresse IP comme une correspondance avec l'instruction de la liste de contrôle d'accès.

- Single Address : cette option vous permet d'entrer une adresse IP spécifique pour la condition ACL.

- Address/Mask : cette option vous permet d'entrer une plage ou un masque d'adresse IP.

Note: Dans cet exemple, Any est sélectionné.

Étape 16. Sélectionnez un port de destination dans la liste déroulante Port de destination. Les options sont les suivantes :

- Any : cette option traite tous les ports de destination des paquets comme une correspondance avec l'instruction de la liste de contrôle d'accès.

- Select From List : cette option vous permet de choisir un mot clé associé au port de destination à rechercher. Les options sont les suivantes : ftp, ftpdata, http, smtp, snmp, telnet, tftp et www. Ces mots clés se traduisent par leurs numéros de port correspondants.

- Personnalisé : cette option vous permet d'entrer un numéro de port IANA correspondant au port source identifié dans l'en-tête du datagramme. La plage de ports est comprise entre 0 et 65535 et comprend les éléments suivants :

- 0 à 1023 — Ports réservés

- 1024 — 49151 — Ports enregistrés

- 49152 — 65535 — Ports dynamiques et/ou privés

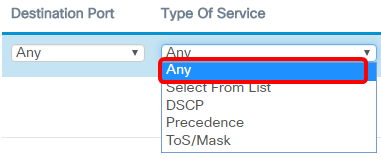

Étape 17. Choisissez un type de service correspondant au type de paquet dans la liste déroulante Type de service. Les options sont les suivantes :

- Any : cette option traite tout service comme une correspondance pour les paquets.

- Select From List : cette option correspond aux paquets en fonction de leurs valeurs de point de code de services différenciés (DSCP), de classe de service (CoS) ou de transfert accéléré (EF).

- DSCP : l'option correspond aux paquets en fonction de leur valeur DSCP personnalisée. Lorsque vous sélectionnez cette option, saisissez une valeur comprise entre 0 et 63 dans le champ Valeur DSCP.

- Precedence : cette option correspond aux paquets en fonction de leur valeur de priorité IP. Lorsque cette option est sélectionnée, saisissez une valeur de priorité IP comprise entre 0 et 7.

- ToS/Mask : cette option vous permet d'entrer un masque ToS IP pour identifier les positions de bits dans la valeur des bits Tos IP utilisés pour la comparaison avec le champ ToS IP d'un paquet.

Étape 18. (Facultatif) Répétez les étapes 8 à 17 jusqu’à ce que la liste de contrôle d’accès soit terminée.

Note: Comme il y a un refus implicite à la fin de chaque règle créée, il n'est pas nécessaire d'ajouter une règle de refus à la liste de contrôle d'accès pour empêcher l'accès à partir d'autres périphériques du réseau.

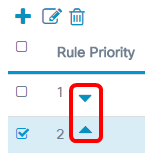

Étape 19. (Facultatif) Modifiez l'ordre des conditions de la liste de contrôle d'accès en cliquant sur les boutons haut et bas jusqu'à ce qu'elles soient dans le bon ordre.

Étape 20. Click OK.

Étape 21. Click Save.

Vous devez maintenant avoir terminé la configuration d'une liste de contrôle d'accès IPv4 qui permettrait à un seul hôte d'accéder au réseau lorsqu'il est connecté au WAP.

Commentaires

Commentaires