Configuration de la zone démilitarisée sur le routeur de la gamme RV34x

Objectif

L'objectif de ce document est de vous montrer comment configurer DMZ hôte et matériel sur les routeurs de la gamme RV34x.

Introduction

Une zone démilitarisée (DMZ) est un emplacement sur un réseau ouvert à Internet tout en sécurisant votre réseau local (LAN) derrière un pare-feu. La séparation du réseau principal d'un hôte unique ou d'un sous-réseau entier, ou “ ” de sous-réseau permet de s'assurer que les personnes qui visitent votre service, telles que les serveurs de jeux Internet, de vidéoconférence, Web ou de messagerie via la DMZ, n'auront pas accès à votre réseau local. Cisco propose deux méthodes d'utilisation des DMZ : DMZ Host et Hardware DMZ. L’hôte DMZ permet à un hôte du réseau local d’être exposé à Internet tandis que la DMZ matérielle (sous-réseau/plage) est un sous-réseau ouvert au public.

Lors de la planification de votre DMZ, vous pouvez envisager d'utiliser une adresse IP privée ou publique. Une adresse IP privée vous sera propre, uniquement sur votre réseau local. Une adresse IP publique sera unique à votre organisation et attribuée par votre fournisseur d'accès à Internet (FAI). Pour obtenir une adresse IP publique, vous devez contacter votre FAI.

La plupart des utilisateurs utilisent la DMZ matérielle, car elle configure automatiquement un VLAN et son propre segment de réseau. Pour “ ” DMZ matérielle, nous utilisons l'option de sous-réseau ou de plage. L'hôte DMZ est plus simple à configurer car vous n'avez pas à configurer de règles d'accès, mais il est moins sécurisé.

WAN-vers-DMZ est le cas d'utilisation le plus courant, ainsi que LAN-vers-DMZ. DMZ-WAN est également autorisé, car les machines DMZ peuvent avoir besoin de correctifs ou de mises à jour du système d'exploitation, mais DMZ-to-LAN doit être bloqué car il peut s'agir d'un trou de sécurité potentiel. Par exemple, les pirates sur Internet utilisent DMZ comme serveur de cavaliers.

La différence entre l'hôte DMZ et la DMZ matérielle en termes d'utilisation est la suivante :

Si vous voulez exposer quelque chose à Internet, mais que vous avez un serveur tout-en-un ou que vous n'avez pas d'adresses IP publiques de rechange, vous devez utiliser l'hôte DMZ. Placez le serveur dans l'un de vos VLAN et configurez-le en tant qu'hôte DMZ. L'utilisateur externe peut ensuite accéder au serveur via l'adresse IP WAN du routeur.

Si vous voulez exposer quelque chose à Internet, et que vous avez plusieurs serveurs (chacun avec un service spécifique) et la même quantité d'adresses IP publiques, vous devez utiliser la DMZ matérielle. Connectez ces serveurs au port DMZ spécifié (par exemple, LAN 4 pour RV340) et configurez-les avec les mêmes adresses IP publiques que celles que vous configurez dans le routeur ou le sous-réseau). Ensuite, l'utilisateur externe peut accéder à chacun des serveurs par ces adresses IP.

| DMZ | Comparer | Contraste |

|---|---|---|

| Hôte | Sépare le trafic | Hôte unique, entièrement ouvert sur Internet |

| Sous-réseau/Plage | Sépare le trafic | Plusieurs périphériques et types, entièrement ouverts à Internet. |

Note: Dans cet exemple, un commutateur sera connecté au port DMZ du routeur lors de la configuration du sous-réseau DMZ.

Pour savoir comment activer SSH sur un commutateur, reportez-vous à cet article : Activation du service SSH sur les commutateurs gérés de la gamme 300/500.

Pour savoir comment configurer DMZ sur le RV160/RV260, reportez-vous à cet article : Options DMZ pour les routeurs RV160/RV260.

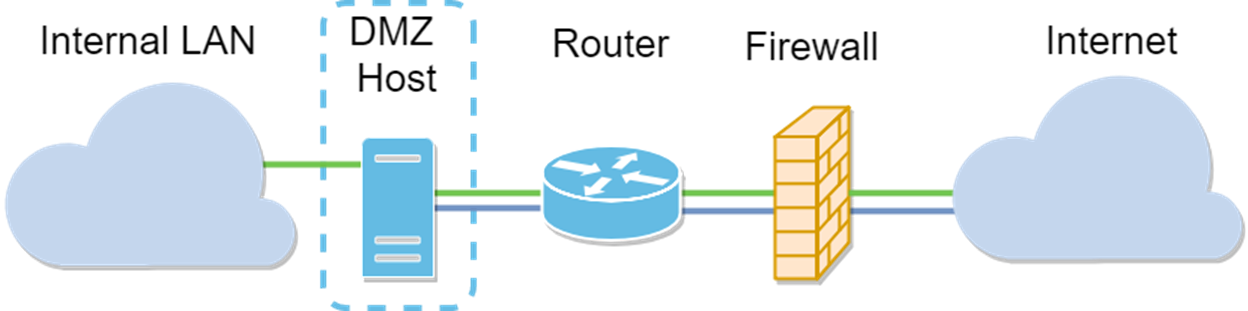

Topologie DMZ hôte

Note: Lorsque vous utilisez une zone démilitarisée hôte, si l’hôte est compromis par un acteur défectueux, votre réseau local interne peut faire l’objet d’une intrusion de sécurité supplémentaire.

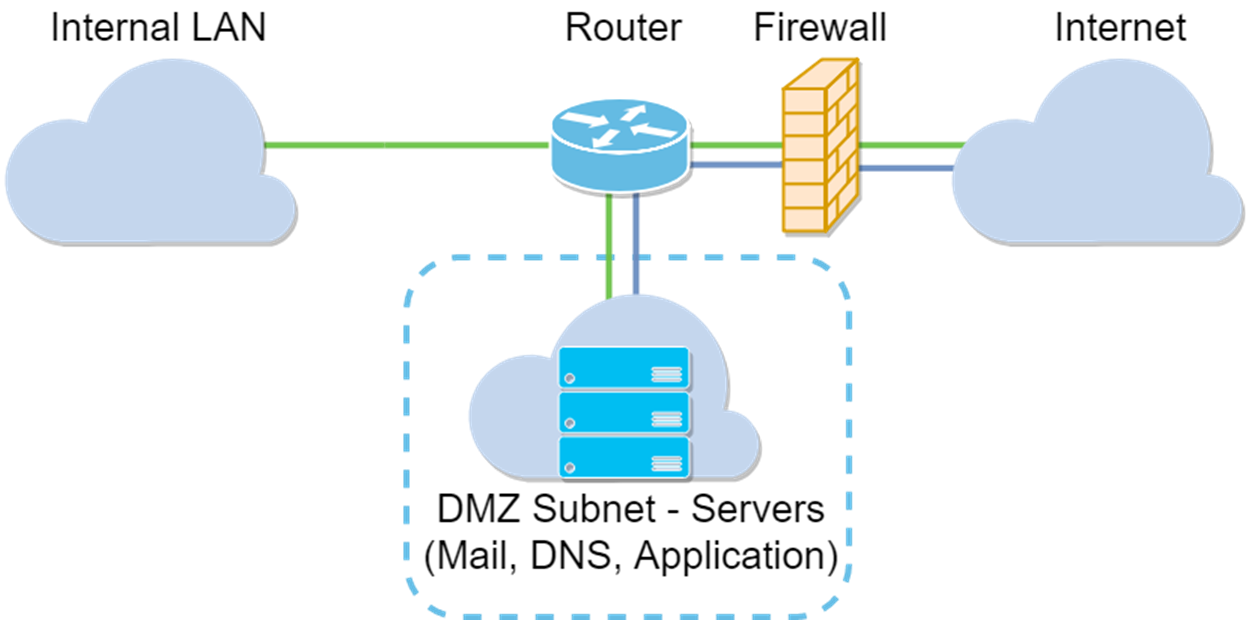

Topologie DMZ de sous-réseau

Périphériques pertinents

RV34x

Version du logiciel

1.0.02.16

Configuration de l'hôte DMZ

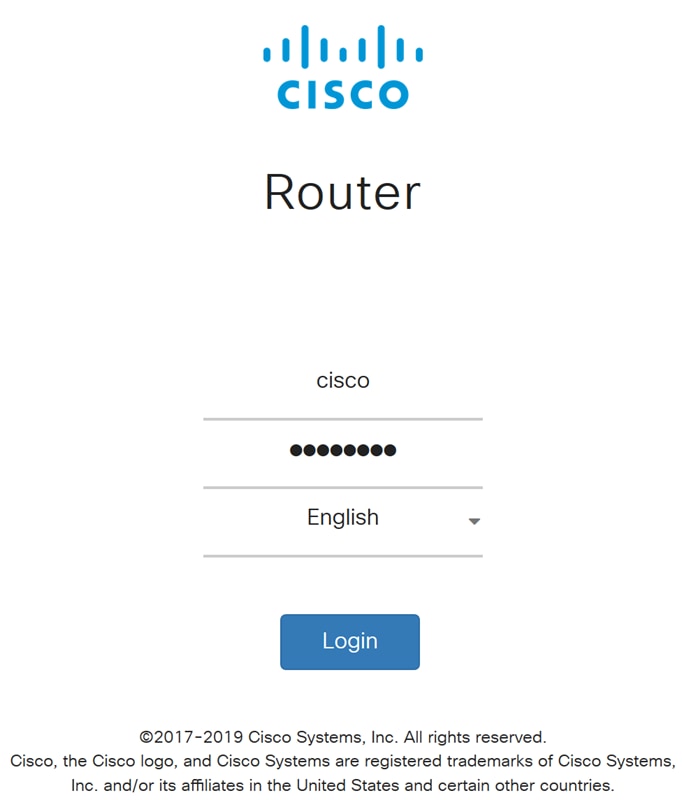

Étape 1. Connectez-vous à la page de configuration Web de votre routeur.

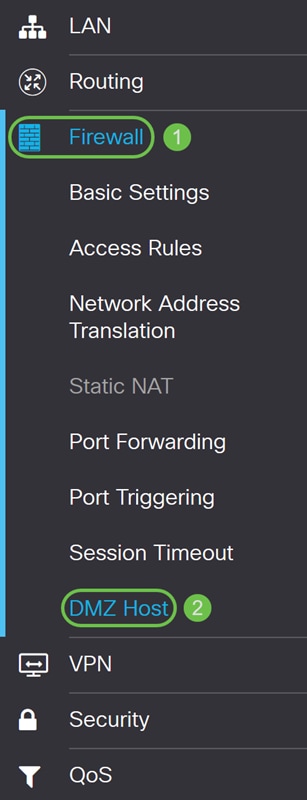

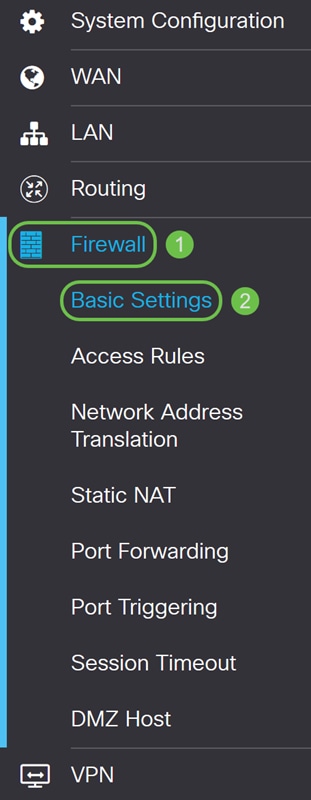

Étape 2. Accédez à Firewall > DMZ Host.

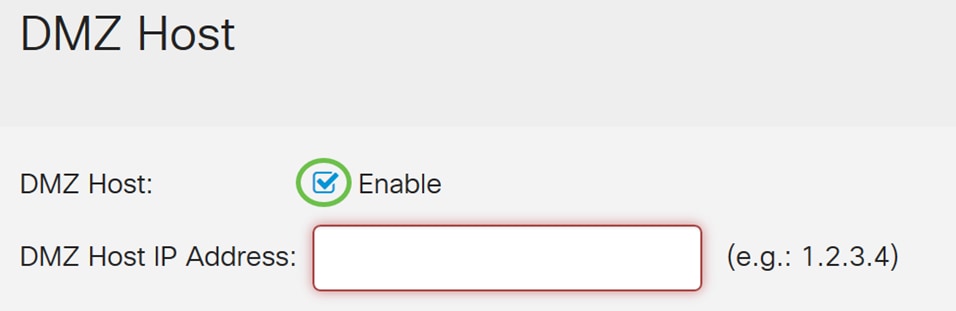

Étape 3. Dans le champ Hôte DMZ, cochez la case Activer pour activer Hôte DMZ.

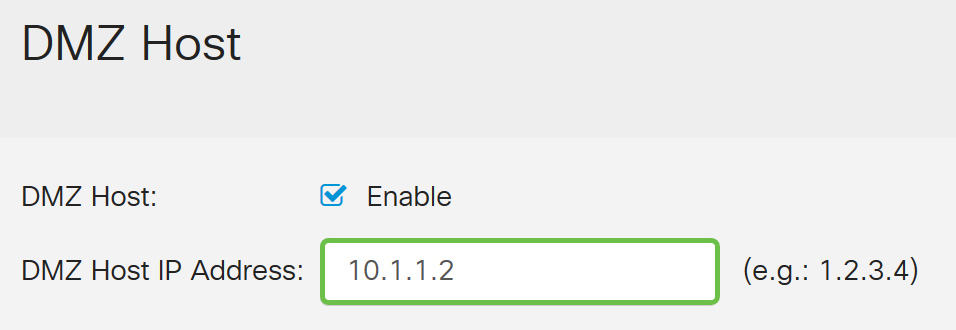

Étape 4. Entrez l'adresse IP de l'hôte dans l'adresse IP de l'hôte DMZ qui sera exposé à Internet pour utiliser des services tels que des serveurs de jeux Internet, de vidéoconférence, Web ou de messagerie.

Note: L’hôte DMZ LAN doit disposer d’une adresse IP fixe ou statique pour que la fonction hôte DMZ fonctionne correctement. Assurez-vous qu'il se trouve sur le même réseau que votre routeur. Vous pouvez également configurer ceci lorsque la DMZ se trouve dans un autre VLAN.

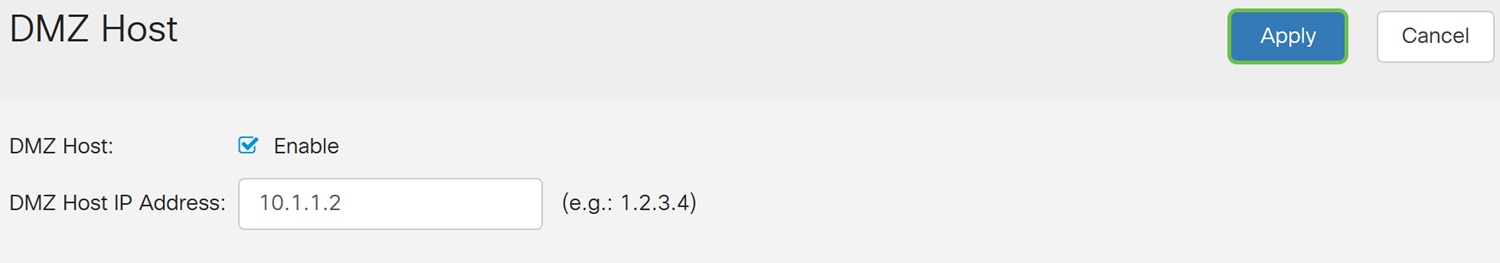

Étape 5. Cliquez sur Apply pour enregistrer votre configuration.

Vous devez maintenant avoir activé correctement l'hôte DMZ.

Étape 6. (Facultatif) Au cours des prochaines étapes, nous allons vous montrer une façon de vérifier l'hôte DMZ. Accédez à Firewall > Basic Settings.

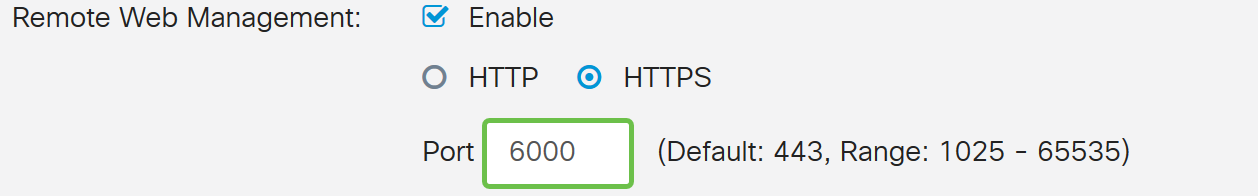

Étape 7. (Facultatif) Dans cet exemple, Remote Web Management est activé avec HTTPS sélectionné. Il s'agit de se connecter à la page de configuration Web à distance via l'adresse IP WAN. Dans cette étape, nous allons ajuster le numéro de port à 6000. La plage est comprise entre 1025 et 65535.

Note: Si vous l'avez configuré lors de l'accès à distance à la page de gestion Web, votre page peut être bloquée à l'écran de chargement. Cela signifie que le port a changé en ce que vous avez ajusté.

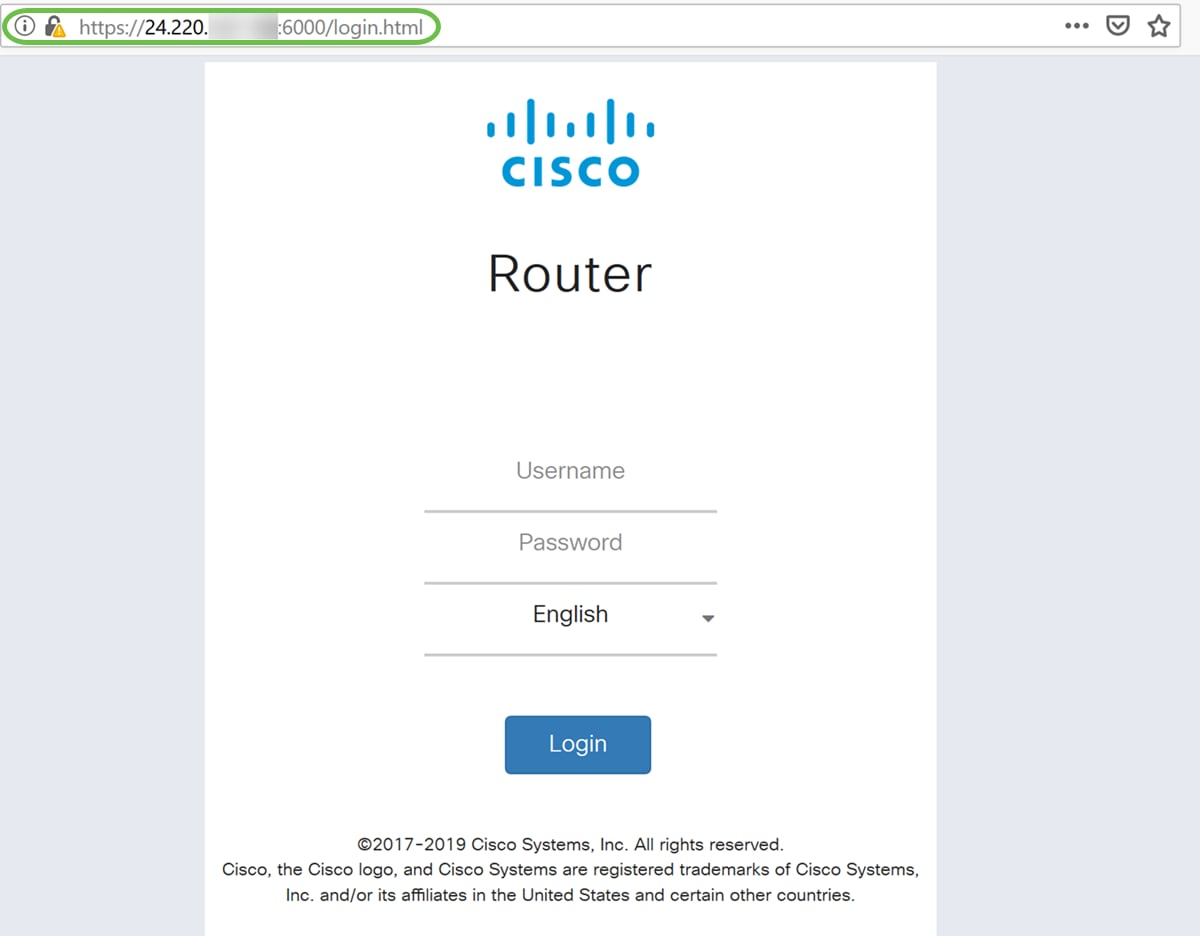

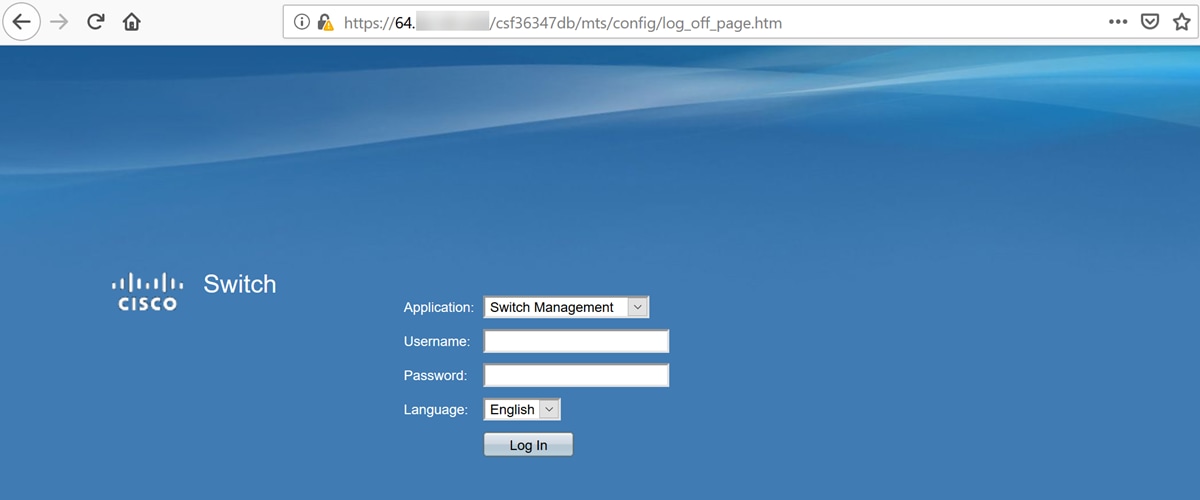

Étape 8. Vérifiez que vous pouvez accéder à la page de configuration Web de votre routeur en tapant https://[WANIPaddress]:port, où l'adresse IP WAN est votre adresse IP WAN réelle du routeur, puis le :port pour le numéro de port que vous avez défini à l'étape 5 pour cette section. Dans cet exemple, nous avons entré https://24.220.x.x:6000, mais vous devez inclure les nombres réels et non x. Le x est destiné à masquer notre adresse IP WAN publique.

Note: Assurez-vous que vous n'êtes pas connecté au réseau privé virtuel (VPN), car vous ne pouvez pas accéder à la page de configuration Web.

Étape 9. Vous devez maintenant pouvoir accéder à la page de configuration Web de votre périphérique qui se trouve dans le port DMZ en utilisant l'adresse IP WAN sans ajouter le numéro de port.

https://24.220.x.x:6000 - affiche la page de configuration Web du routeur.

https://24.220.x.x - affiche la page de configuration Web du commutateur.

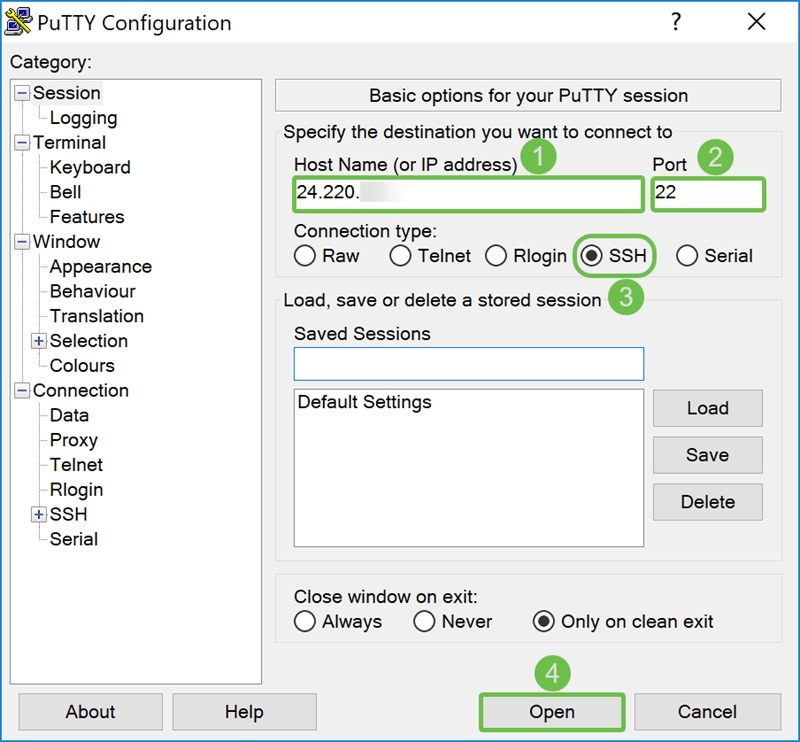

Étape 10. Nous allons utiliser PuTTY pour SSH dans le commutateur. Entrez l'adresse IP publique de votre périphérique dans le champ Host Name (ou IP address). Vérifiez que le port 22 est entré et que SSH est sélectionné. Cliquez sur Ouvrir pour démarrer votre connexion.

Note: Si vous voulez activer SSH dans le commutateur, n'oubliez pas d'activer SSH sur le commutateur en premier. Dans la plupart des commutateurs, vous pouvez accéder à Security > TCP/UDP Services pour activer SSH Service. Pour SSH avec Windows, vous pouvez télécharger PuTTY. Consultez ce document pour plus d'informations sur : Comment accéder à l'interface de ligne de commande d'un commutateur PME à l'aide de SSH ou de Telnet. SSH est recommandé et Telnet n'est pas le cas car SSH est plus sécurisé.

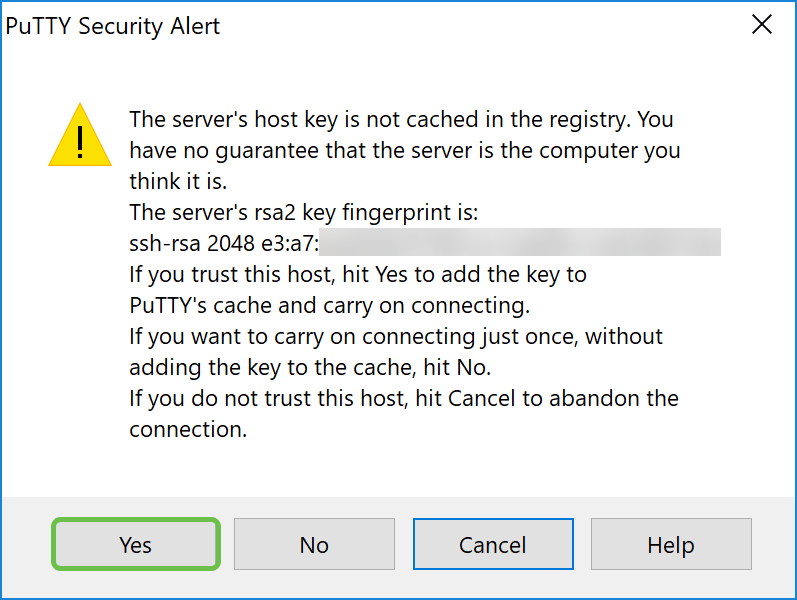

Étape 11. Une alerte de sécurité PuTTY peut apparaître. Cliquez sur Oui pour continuer la connexion.

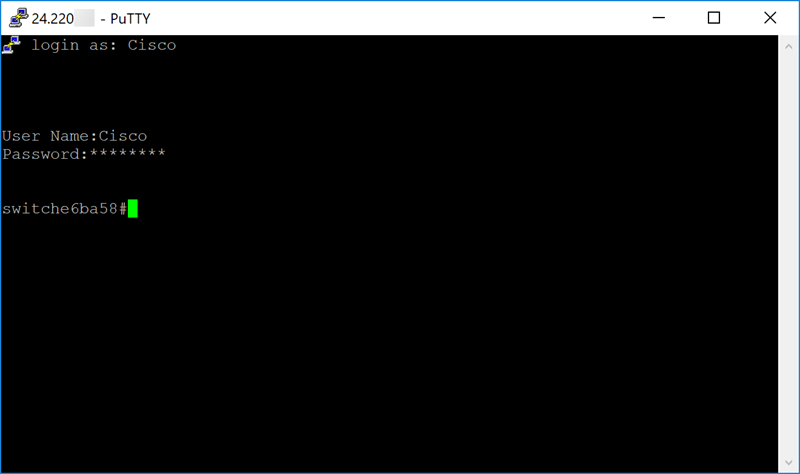

Étape 12. Si votre connexion réussit, vous serez invité à vous connecter avec vos informations d'identification.

Configuration de la DMZ matérielle

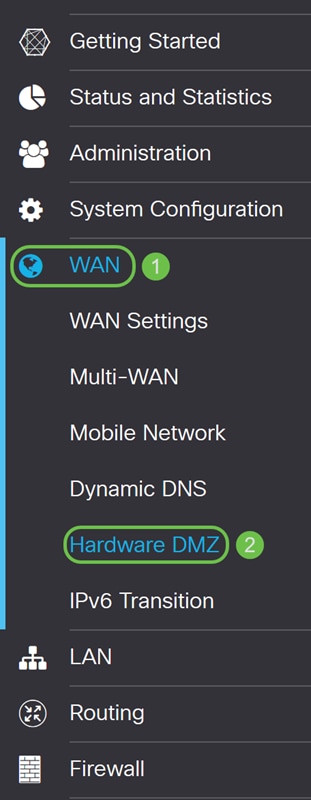

Étape 1. Si vous souhaitez configurer la DMZ matérielle au lieu de l'hôte DMZ, accédez à WAN > Hardware DMZ.

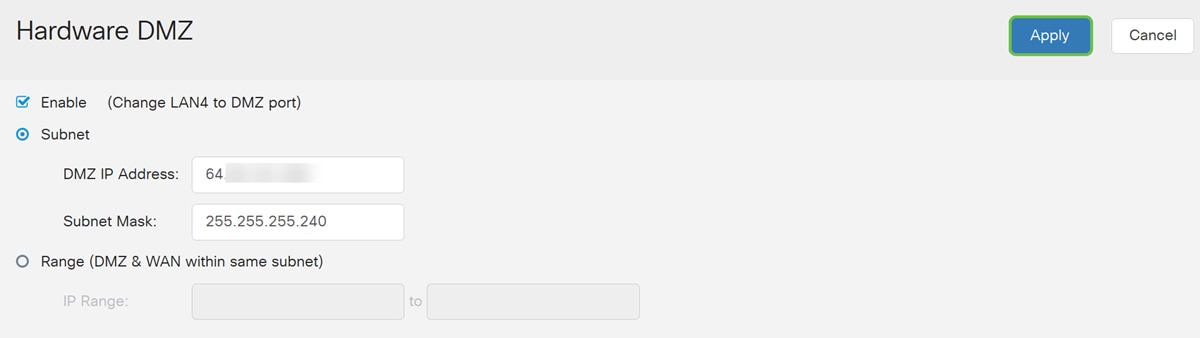

Étape 2. Cochez la case Activer pour modifier le port LAN4 en port DMZ.

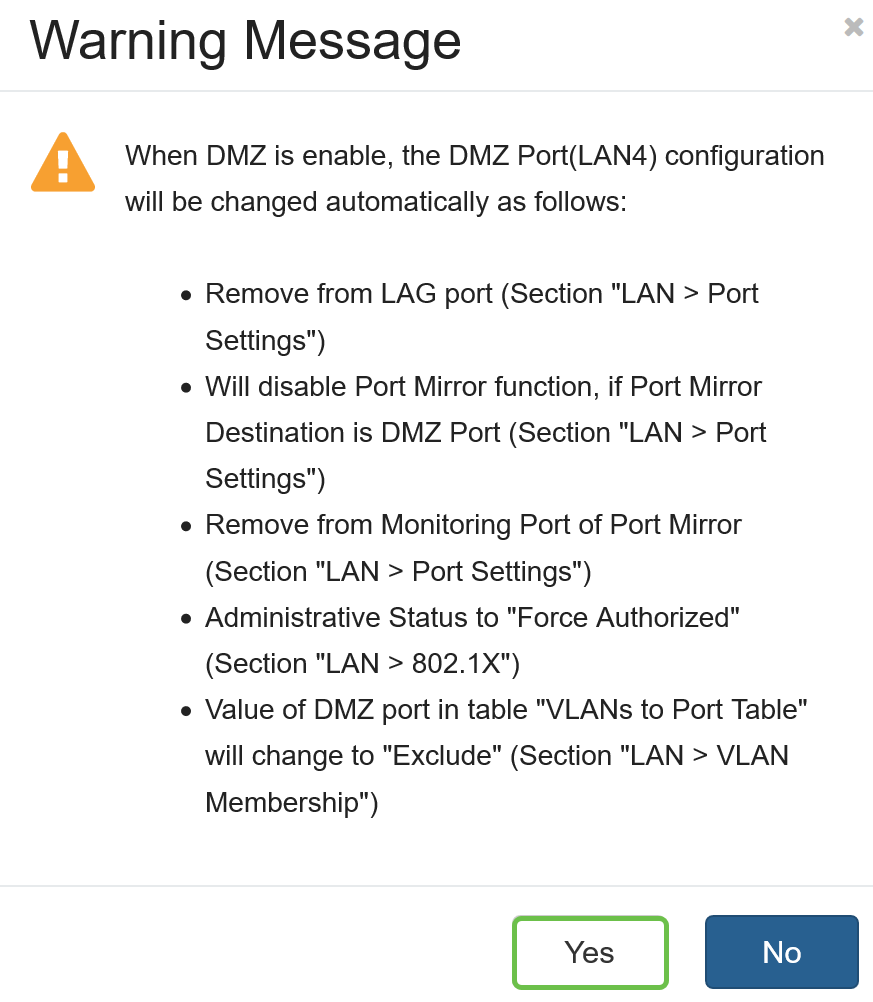

Étape 3. Un message d'avertissement s'affiche. Cliquez sur Oui pour accepter les modifications que le routeur apportera au port DMZ (LAN4) ou Non pour refuser les modifications.

Lorsque la DMZ est activée, la configuration du port DMZ (LAN4) est modifiée automatiquement comme suit :

Supprimer du port LAG (Section “ LAN > Port Settings ”)

Désactive la fonction de mise en miroir des ports si la destination de mise en miroir des ports est un port DMZ (section “ LAN > Port Settings ”)

Supprimer de la surveillance Port of Port Mirror (Section “ LAN > Port Settings ”)

Statut administratif pour “ forcer les ” autorisés (section “ LAN > 802.1X ”)

La valeur du port DMZ dans la table “ VLAN vers la table de ports ” passera à “ Exclude ” (Section “ LAN > VLAN Membership ”)

Dans cet exemple, nous allons cliquer sur Oui.

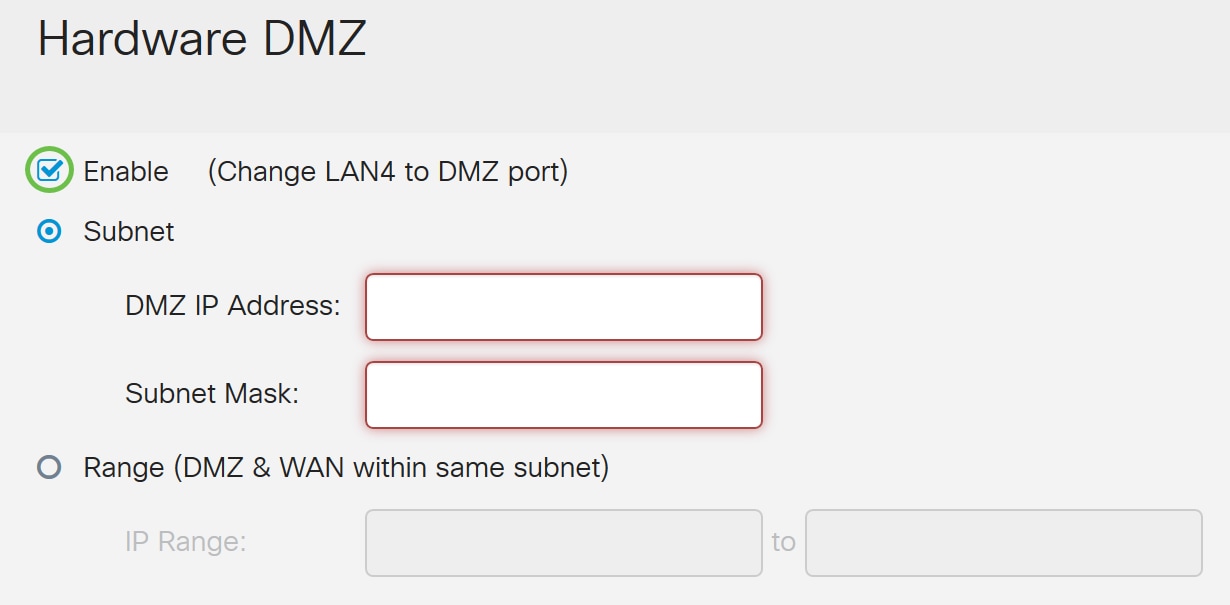

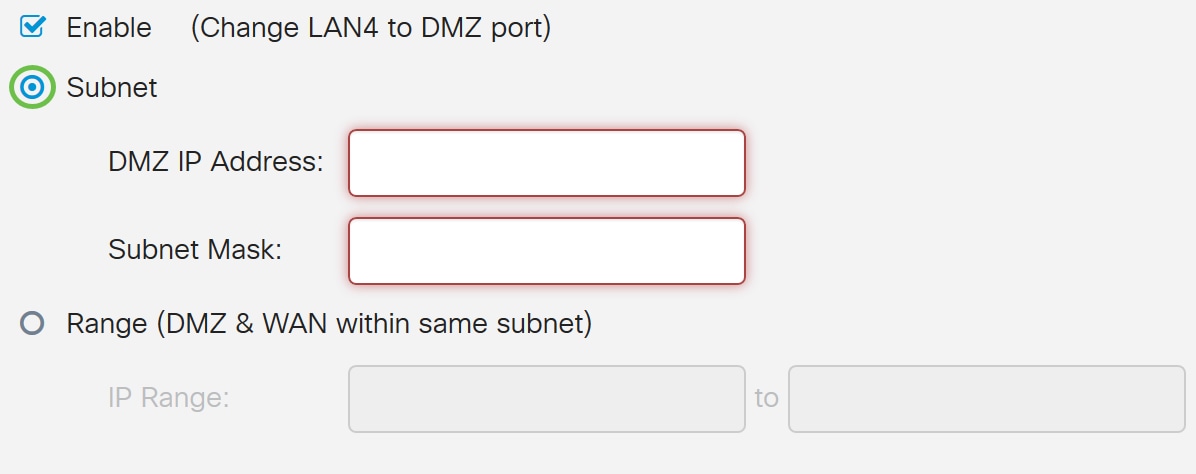

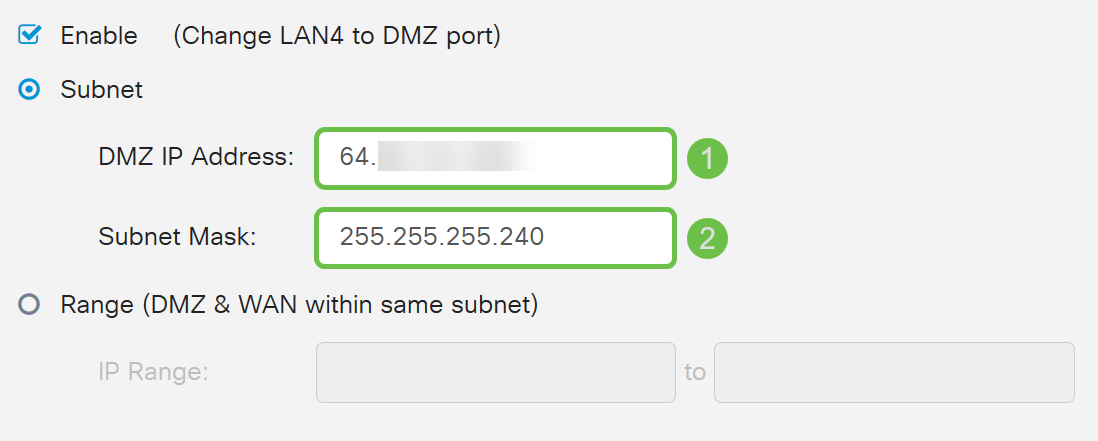

Étape 4. Sélectionnez Subnet ou Range (DMZ et WAN dans le même sous-réseau). Dans cet exemple, nous allons sélectionner Subnet.

Étape 5. Saisissez l'adresse IP DMZ et le masque de sous-réseau. Tout ce qui est connecté au segment LAN4 doit se trouver dans ce réseau.

Note: Assurez-vous que le périphérique connecté au port DMZ a cette adresse IP statique. Cette adresse IP peut devoir se trouver en dehors de votre sous-réseau WAN.

Dans cet exemple, nous utiliserons une adresse IP publique pour la DMZ.

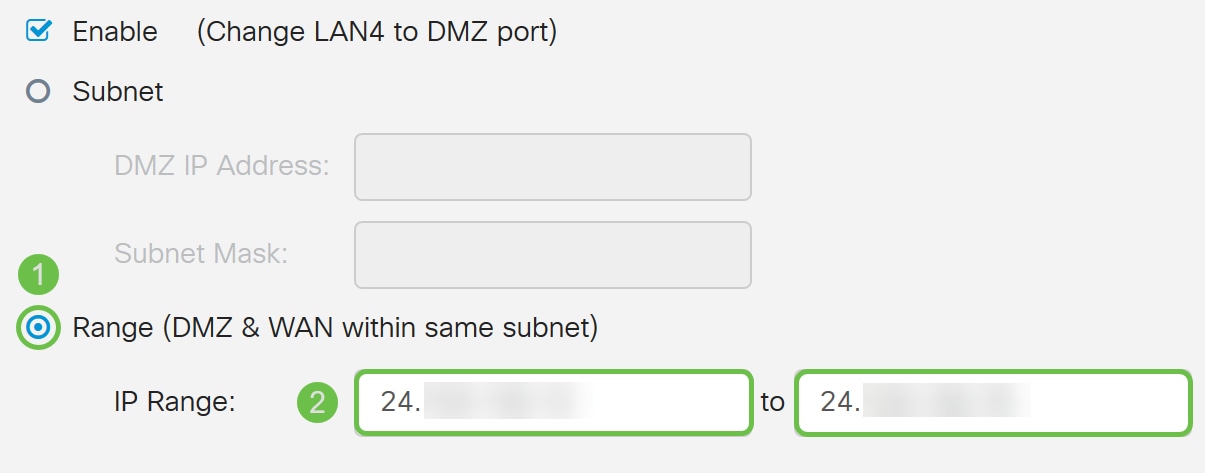

Note: Si vous avez l'intention d'utiliser la méthode Range, cliquez sur la case d'option Range, puis entrez la plage d'adresses IP attribuée par votre FAI. Ceci est généralement utilisé lorsque vous avez plusieurs adresses IP publiques de votre FAI pour plusieurs périphériques qui se trouvent dans votre réseau DMZ.

Si vous n'avez qu'une seule adresse IP publique et que le sous-réseau ne fonctionne pas pour vous, entrez l'adresse IP publique unique dans les deux champs sous le champ Plage IP. L'adresse IP doit être une adresse IP libre différente du sous-réseau IP WAN. Elle ne peut pas utiliser l'adresse IP WAN. Par exemple, si une seule adresse IP publique de 24.100.50.1 se trouve dans le même sous-réseau que votre adresse IP WAN, saisissez 24.100.50.1 à 24.100.50.1 dans le champ Plage IP.

Étape 6. Cliquez sur Apply dans le coin supérieur droit pour accepter les paramètres DMZ.

Vous auriez dû activer la DMZ matérielle.

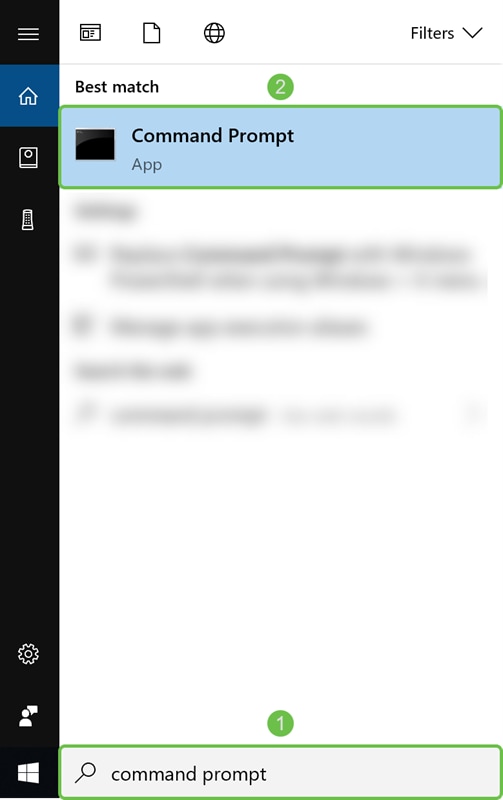

Étape 7. (Facultatif) Pour vérifier cela, ouvrez l'invite de commande sur votre ordinateur en naviguant jusqu'à la barre de recherche en bas à gauche et en tapant dans l'invite de commande. Cliquez sur l'application d'invite de commandes lorsqu'elle apparaît.

Note: Nous utilisons Windows 10 pour cet exemple.

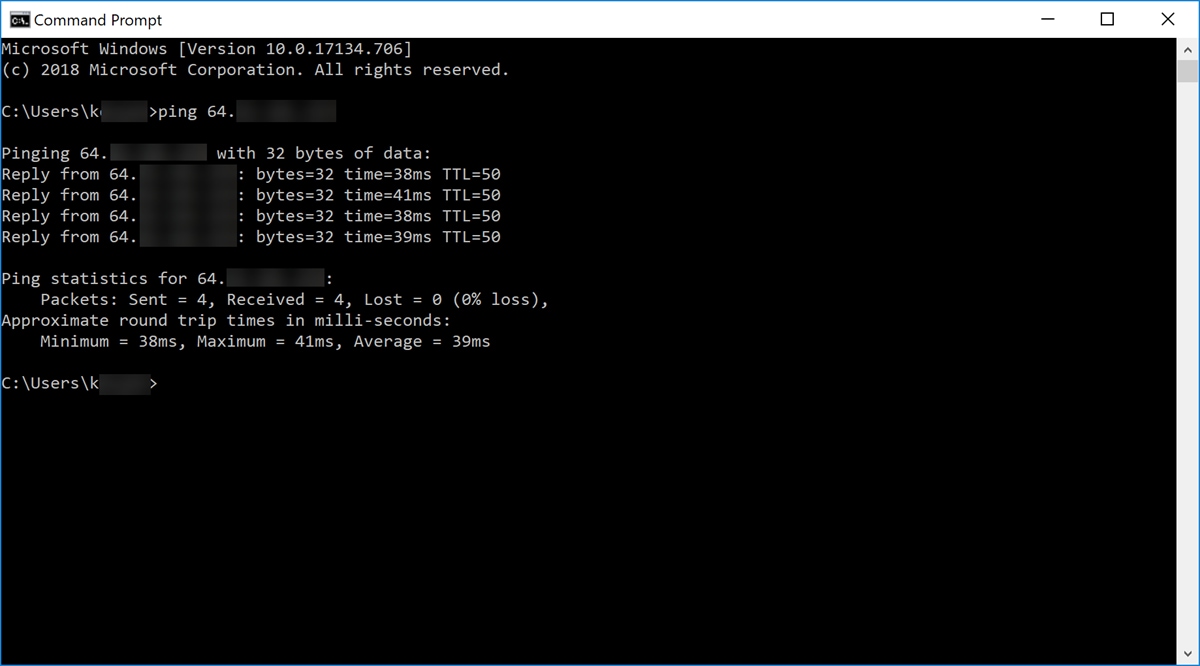

Étape 8. (Facultatif) Une fenêtre Invite de commandes s'ouvre. Nous allons exécuter une commande ping vers l'adresse IP DMZ pour vérifier s'il y a une connectivité. Utilisez la commande ping DMZ_IP_Address. Appuyez sur la touche Entrée pour démarrer la requête ping. Si vous recevez des réponses de cette adresse IP, cela signifie que vous avez une connectivité entre vous et la DMZ. Si vous avez reçu des messages tels que “ Request timed out ” ou “ Destination host unreachable ”, vous devez vérifier votre configuration et vos connexions.

Dans cet exemple, nous allons taper ping 64.x.x.x.x. 64.x.x.x est notre adresse IP publique pour la DMZ.

Note: Consultez ce document remarquable : Dépannage des routeurs RV160 et RV260. Ce document de dépannage couvre certaines des zones à analyser lors du dépannage de la connectivité. Même si ce document concerne les modèles RV160 et RV260, vous pouvez utiliser des étapes de dépannage similaires.

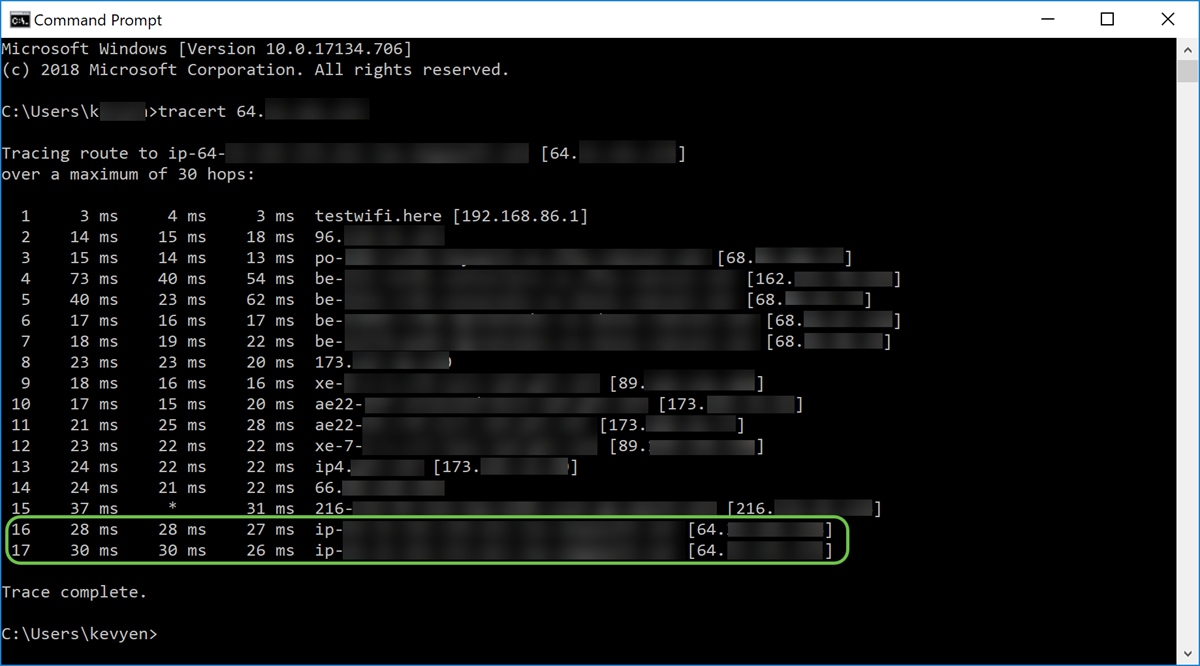

Étape 9. (Facultatif) Nous pouvons également exécuter une commande traceroute pour voir le chemin que les paquets empruntent pour atteindre la destination. Utilisez la commande tracert DMZ_IP_Address et appuyez sur la touche Entrée pour démarrer le processus. Dans cet exemple, nous pouvons voir que la trace est terminée lorsqu'elle atteint l'adresse IP DMZ à la fin. Il affiche également “ trace terminée ” une fois qu'il atteint la destination.

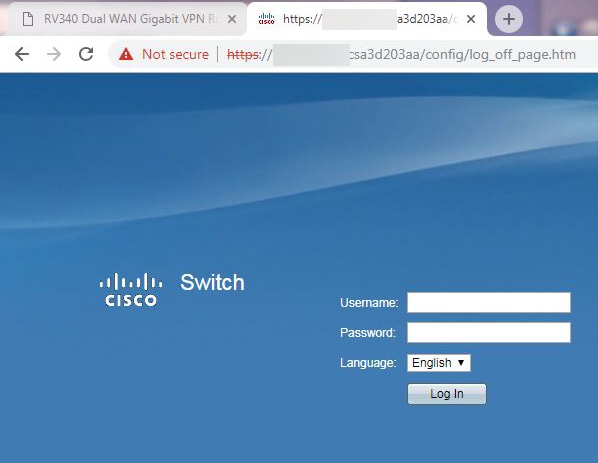

Étape 10. (Facultatif) Dans cet exemple, nous avons un commutateur connecté au port DMZ avec l'adresse IP statique 64.x.x.x (adresse IP publique). Nous pouvons essayer d'accéder à l'interface utilisateur graphique (GUI) du commutateur en entrant l'adresse IP publique dans le navigateur en haut.

Nous avons entré https://64.x.x.x qui nous amène à la page GUI du commutateur.

Vous devez maintenant savoir quelques façons de vérifier que votre DMZ fonctionne correctement.

Configuration des règles d'accès (facultatif)

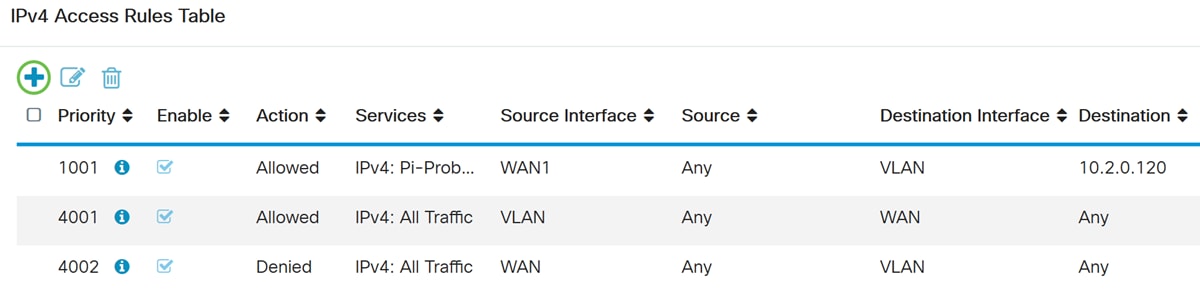

Si vous avez configuré une adresse IP publique ou une plage d'adresses IP pour la DMZ matérielle, cette section vous montrera un exemple de configuration des règles d'accès pour votre DMZ. La DMZ doit fonctionner correctement sans avoir à configurer les règles d'accès. La configuration des règles d'accès est facultative, mais il est recommandé de configurer pour fournir un niveau de sécurité de base pour l'accès à votre réseau. Par exemple, si nous ne configurons pas les règles d'accès par défaut, tous les paquets passant par le routeur pourraient être autorisés à toutes les parties de notre réseau. Les règles d'accès peuvent autoriser un hôte, une plage d'adresses IP ou un réseau, tout en empêchant un autre hôte, une plage d'adresses IP ou un réseau d'accéder à la même zone (hôte ou réseau). En utilisant des règles d’accès, nous pouvons décider quels types de trafic nous transmettons ou bloquons aux interfaces du routeur.

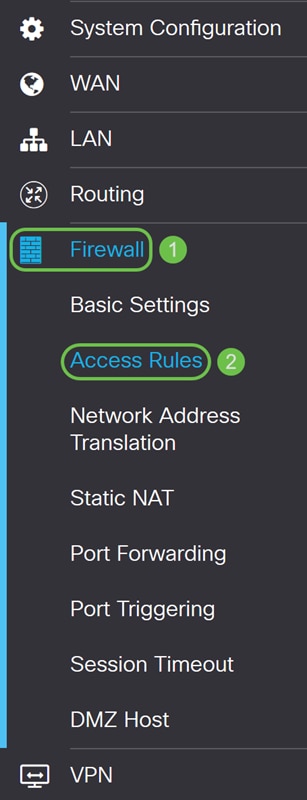

Étape 1. Accédez à Firewall > Access Rules.

Étape 2. Dans le tableau Règles d'accès IPv4, cliquez sur l'icône Plus pour ajouter une nouvelle règle d'accès IPv4.

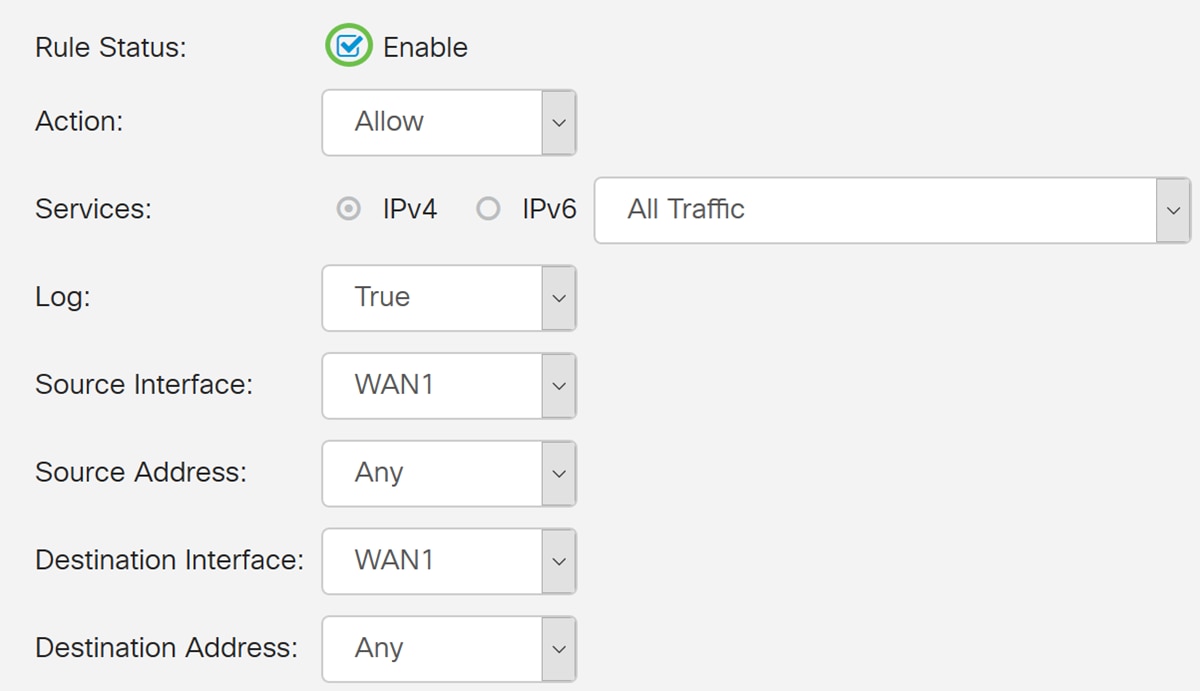

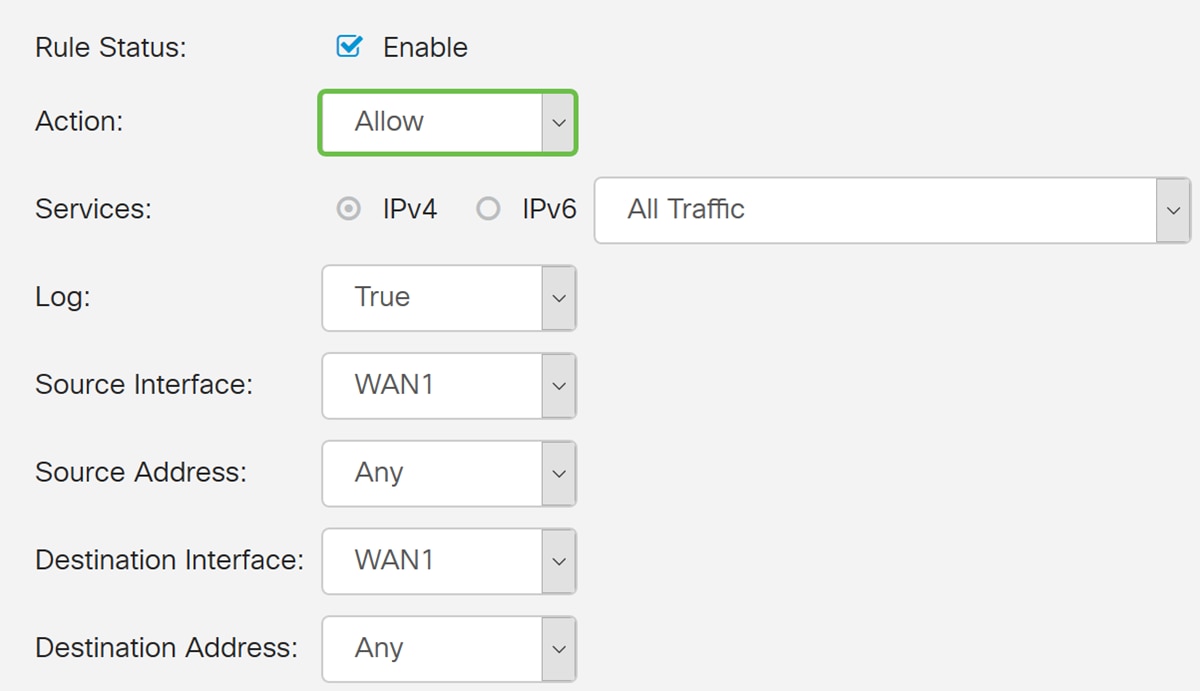

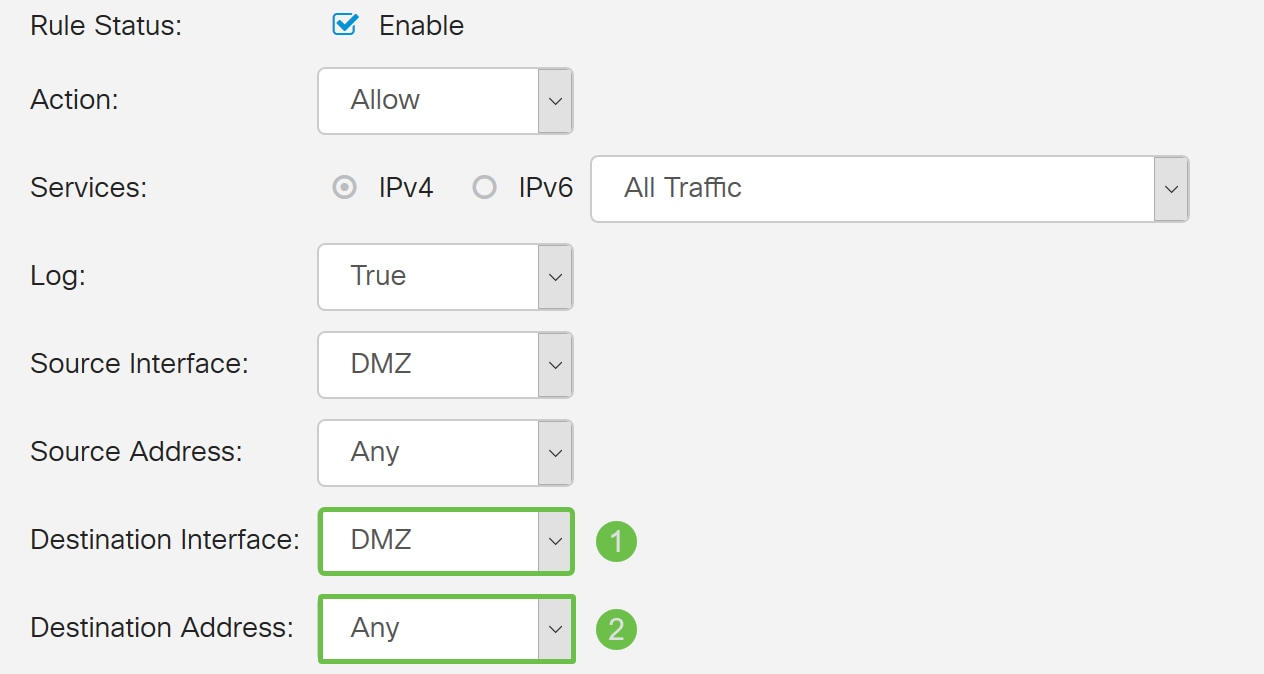

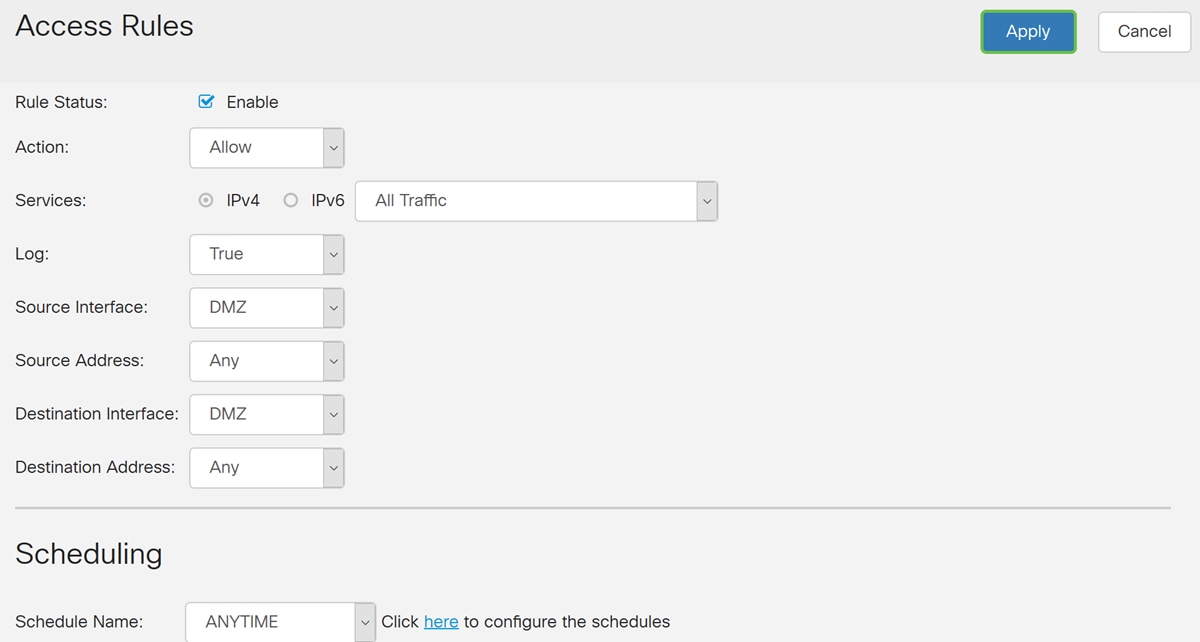

Étape 3. Vérifiez que la case Activer est cochée. Ceci active la règle.

Étape 4. Dans le champ Action, sélectionnez Autoriser dans la liste déroulante.

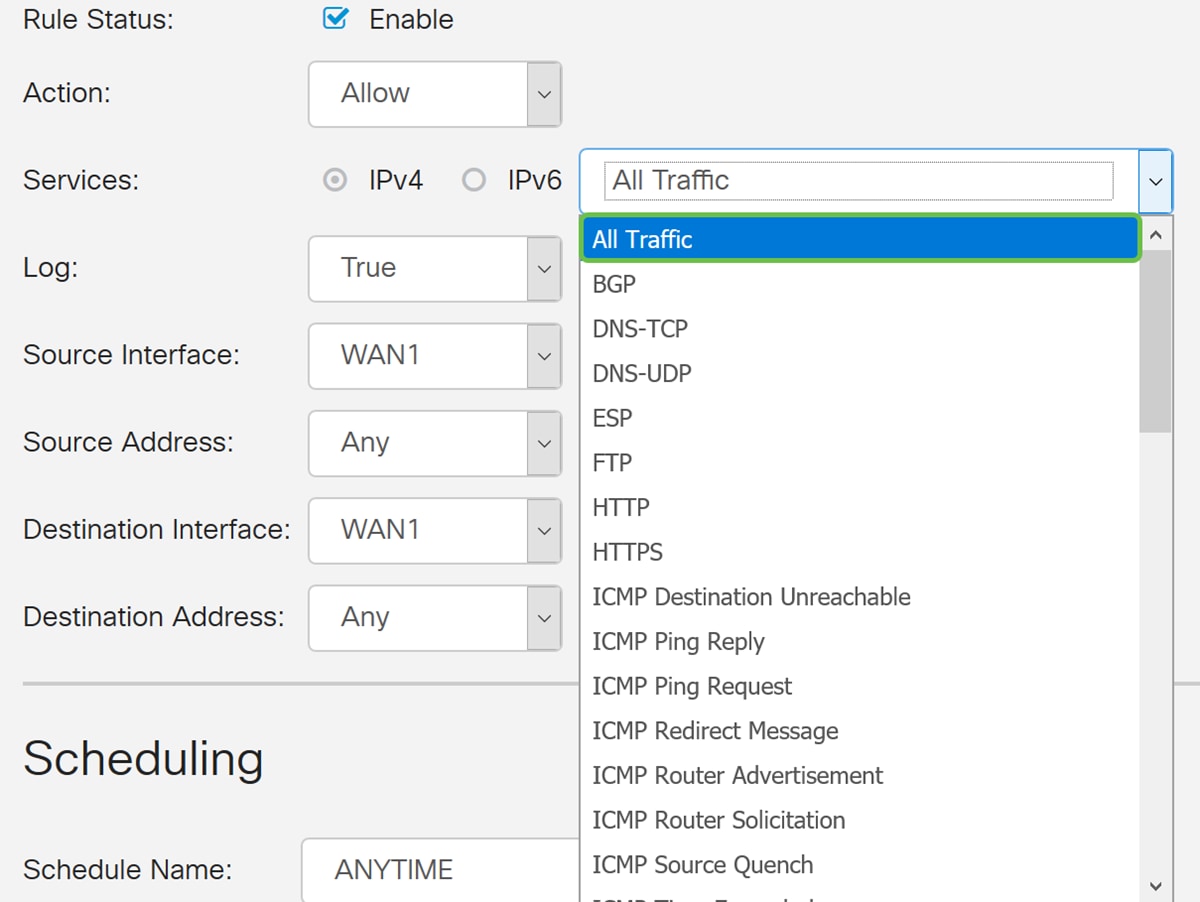

Étape 5. Sélectionnez un service dans le champ Services. Nous le quitterons comme tout trafic.

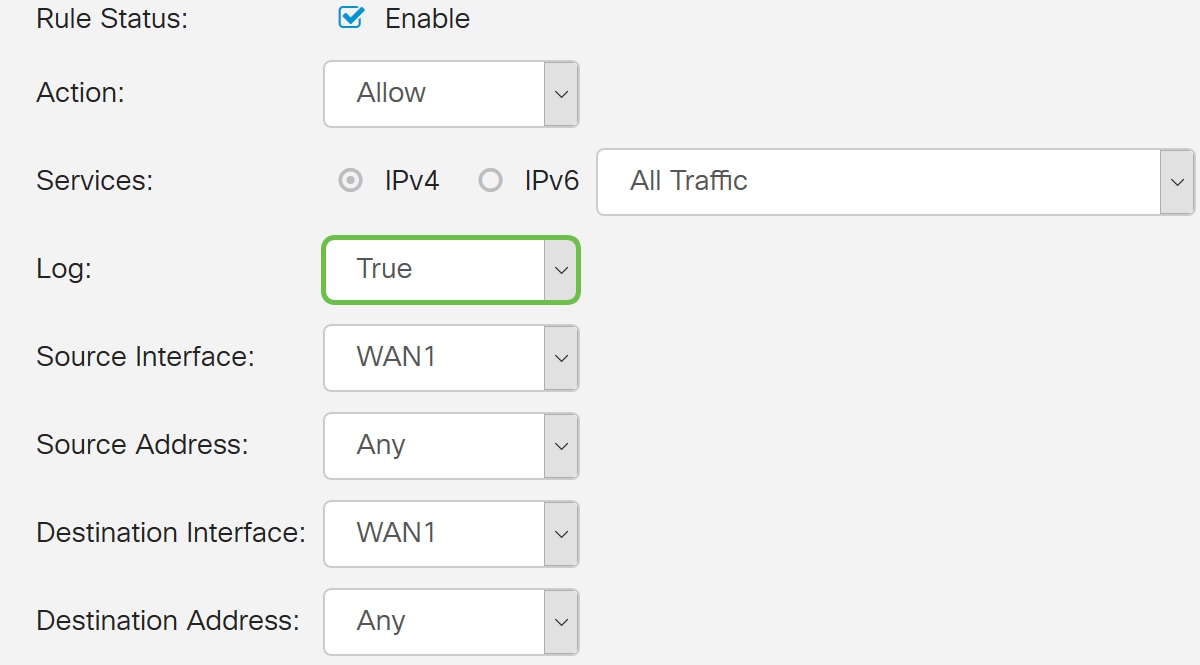

Étape 6. Sélectionnez Jamais ou Vrai dans la liste déroulante.

True - Correspond aux règles.

Jamais - Aucun journal requis.

Dans cet exemple, nous allons le laisser comme Vrai.

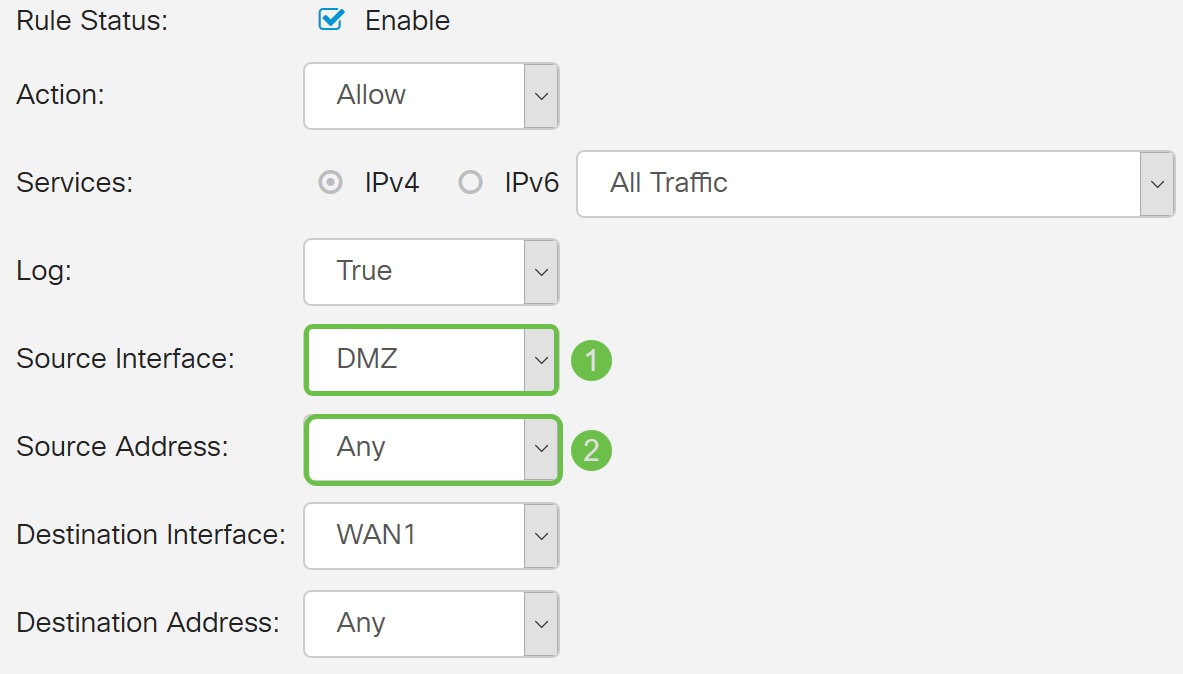

Étape 7. Sélectionnez l'interface source et l'adresse source dans la liste déroulante.

Dans cet exemple, DMZ et Any ont été sélectionnés.

Étape 8. Sélectionnez l'interface de destination et l'adresse de destination dans la liste déroulante.

Dans cet exemple, DMZ et Any ont été sélectionnés.

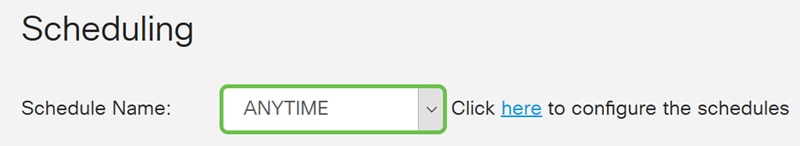

Étape 9. Dans la section Planification, sélectionnez une heure dans la liste déroulante pour appliquer la règle de pare-feu. Si vous voulez configurer votre propre planning, cliquez sur le lien ici.

Dans cet exemple, nous utiliserons ANYTIME comme planning.

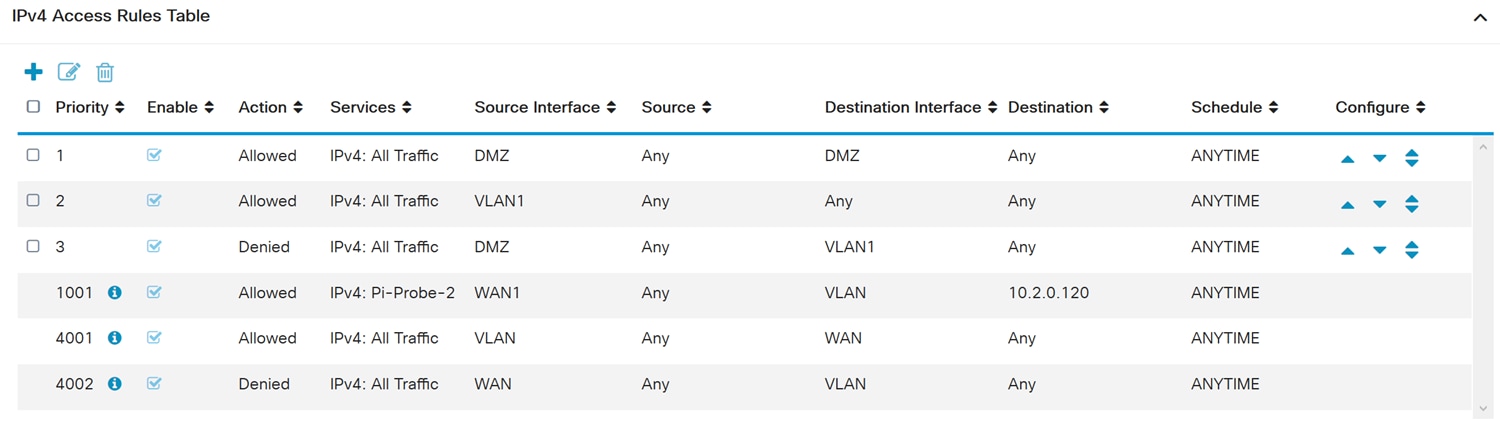

Étape 10. Cliquez sur Apply pour ajouter la nouvelle règle. Cette règle indique que tout trafic DMZ allant à n'importe quelle DMZ sera autorisé.

Voici un exemple qui a été créé. Vous pouvez voir que nous avons ajouté dans une règle concernant l'impossibilité de communiquer avec une destination quelconque dans VLAN 1. En effet, nous ne voulons pas que la DMZ puisse accéder à quoi que ce soit à partir du VLAN 1.

Vérification de l'utilisation du routeur

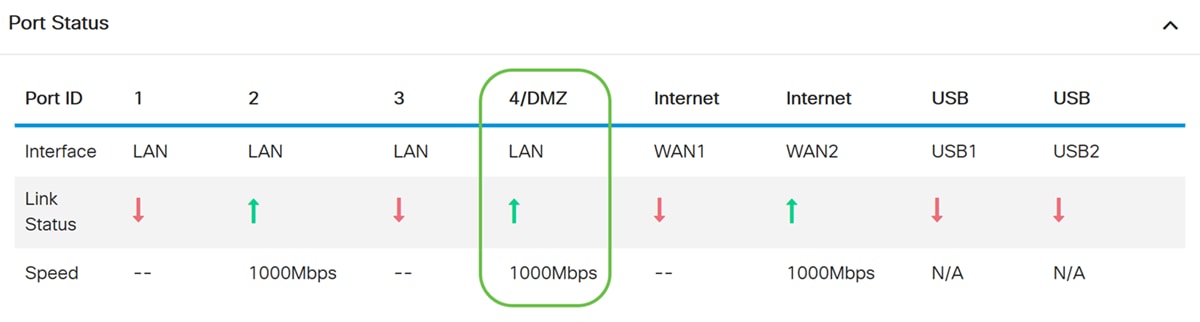

Étape 1. Pour vérifier que votre périphérique est connecté dans le port DMZ du routeur, accédez à Status & Statistics, la page charge la page System Summary automatiquement. Le port 4 ou le réseau local 4 répertorie l'état de la zone DMZ comme ” UP “.

La requête ping envoyée à l'adresse IP du périphérique nous indique l'état d'accessibilité du périphérique. Il est utile de vérifier la configuration DMZ pour tout service/port spécifique à l'aide de l'adresse IP publique utilisée.

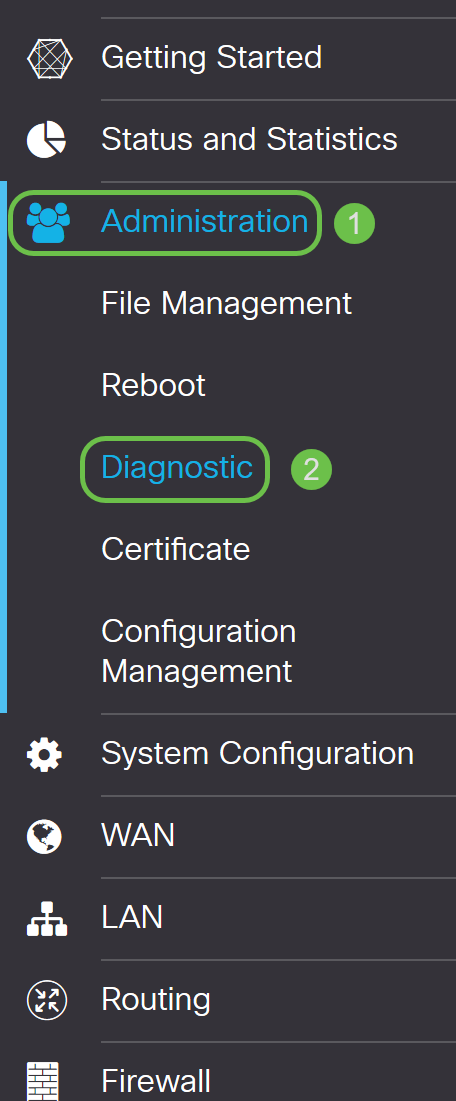

Étape 2. Accédez à Administration > Diagnostic.

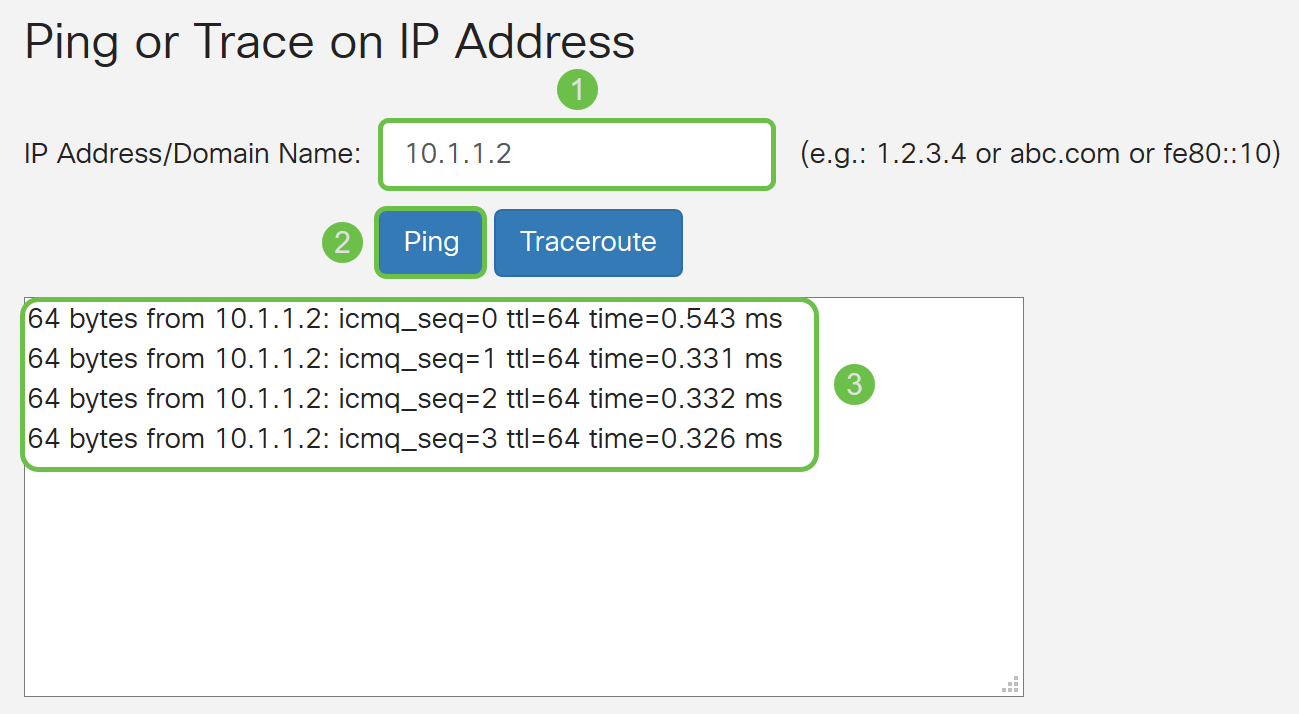

Étape 3. Entrez l'adresse IP de la DMZ et cliquez sur le bouton Ping.

Dans cet exemple, nous utiliserons l'adresse IP de la DMZ qui a été configurée dans la section Hôte DMZ.

Note: Si la requête ping aboutit, un message s’affiche comme indiqué ci-dessous. Si la requête ping échoue, cela signifie que la DMZ n'est pas accessible. Vérifiez vos paramètres DMZ pour vous assurer qu'ils sont correctement configurés.

Conclusion

Maintenant que vous avez terminé la configuration de la DMZ, vous devez pouvoir accéder aux services depuis l'extérieur du LAN.

Commentaires

Commentaires