VLAN privé et configuration de Cisco UCS antérieure à 2.2(2C)

Options de téléchargement

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit la prise en charge du VLAN privé (PVLAN) dans Cisco Unified Computing System (UCS), une fonctionnalité introduite dans la version 1.4 de Cisco UCS Manager (UCSM). Il détaille également les fonctionnalités, les mises en garde et la configuration lorsque des PVLAN sont utilisés dans un environnement UCS.

CE DOCUMENT DOIT ÊTRE UTILISÉ AVEC UCSM VERSION 2.2(2C) ET VERSIONS ANTÉRIEURES. Dans les versions ultérieures à la version 2.2(2C), des modifications ont été apportées à UCSM et ESXi DVS est pris en charge. Il y a également des changements dans la façon dont le balisage fonctionne pour la carte réseau PVLAN.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- UCS

- Cisco Nexus 1000 V (N1K)

- VMware

- Commutation de couche 2 (L2)

Composants utilisés

Ce document n'est pas limité à des versions de matériel et de logiciel spécifiques.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Informations générales

Théorie

Un VLAN privé est un VLAN configuré pour l'isolation L2 des autres ports au sein du même VLAN privé. Les ports qui appartiennent à un PVLAN sont associés à un ensemble commun de VLAN de prise en charge, qui sont utilisés afin de créer la structure PVLAN.

Il y a trois types de ports PVLAN :

- Un port proche communique avec tous les autres ports PVLAN et est le port utilisé pour communiquer avec les périphériques en dehors du PVLAN.

- Un port isolé a une séparation L2 complète (y compris les diffusions) des autres ports dans le même PVLAN à l'exception du port proche.

- Un port de communauté peut communiquer avec d'autres ports du même PVLAN ainsi qu'avec le port proche. Les ports de communauté sont isolés au niveau de L2 des ports d'autres communautés ou des ports PVLAN isolés. Les diffusions sont propagées uniquement vers les autres ports de la communauté et le port proche.

Reportez-vous à la RFC 5517, VLAN privés de Cisco Systems : Sécurité évolutive dans un environnement multiclient afin de comprendre la théorie, le fonctionnement et les concepts des PVLAN.

Implémentation de PVLAN dans UCS

UCS ressemble beaucoup à l'architecture Nexus 5000/2000, où le Nexus 5000 est analogue à l'UCS 6100 et le Nexus 2000 aux extendeurs de fabric UCS 2104.

De nombreuses limitations de la fonctionnalité PVLAN dans UCS sont dues aux limitations trouvées dans l'implémentation Nexus 5000/2000.

Points importants à retenir :

- Seuls les ports isolés sont pris en charge dans UCS. Avec le N1K intégré, vous pouvez utiliser des VLAN de communauté, mais le port proche doit également se trouver sur le N1K.

- Il n'existe aucune prise en charge des ports/agrégations proches, des ports/agrégations de communauté ou des agrégations isolées.

- Les ports proches doivent se trouver en dehors du domaine UCS, par exemple un commutateur/routeur en amont ou un N1K en aval.

Objectif

Ce document couvre plusieurs configurations différentes disponibles pour PVLAN avec UCS :

- PVLAN isolé avec port proche sur un périphérique en amont.

- PVLAN isolé sur N1K avec port proche sur un périphérique en amont.

- PVLAN isolé sur N1K avec port proche sur le profil de port de liaison ascendante N1K

- PVLAN de communauté sur N1K avec port proche sur le profil de port de liaison ascendante N1K.

- PVLAN isolé sur le port proche du commutateur virtuel distribué (DVS) VMware sur le DVS.

- PVLAN de communauté sur le port proche du commutateur DVS VMware sur le DVS.

Configurer

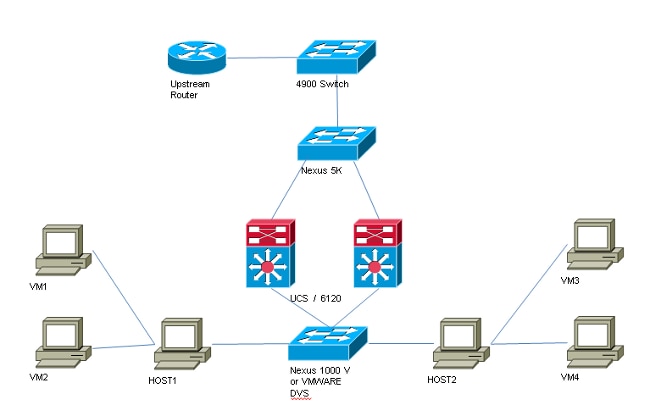

Diagrammes du réseau

La topologie de tous les exemples avec un commutateur distribué est la suivante :

La topologie de tous les exemples sans commutateur distribué est la suivante :

PVLAN sur vSwitch : PVLAN isolé avec port proche sur un périphérique en amont

Dans cette configuration, vous transférez le trafic PVLAN via UCS vers un port proche situé en amont. Étant donné que vous ne pouvez pas envoyer à la fois des VLAN principaux et secondaires sur la même vNIC, vous avez besoin d'une vNIC pour chaque lame pour chaque PVLAN, afin de transporter le trafic PVLAN.

Configuration dans UCS

Cette procédure décrit comment créer à la fois le VLAN principal et tout VLAN isolé.

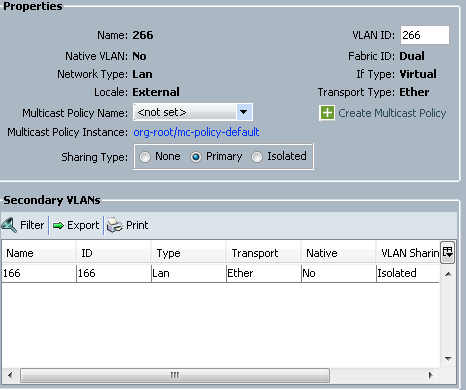

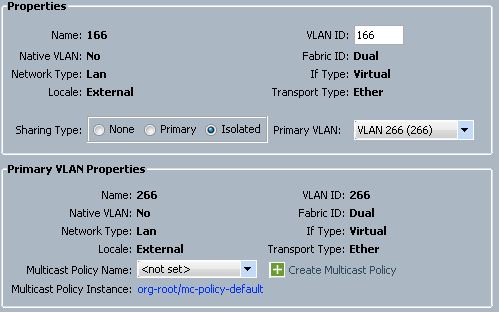

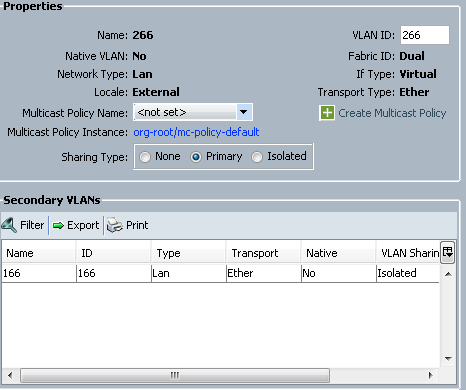

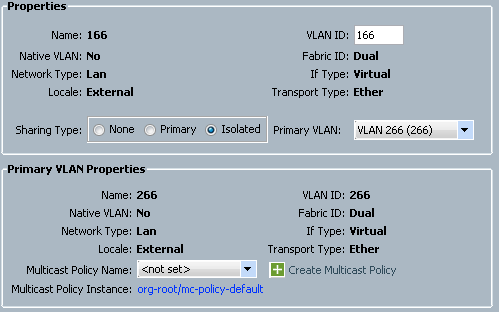

Remarque : Cet exemple utilise 266 comme valeur primaire et 166 comme valeur isolée ; les ID de VLAN seront déterminés par le site.

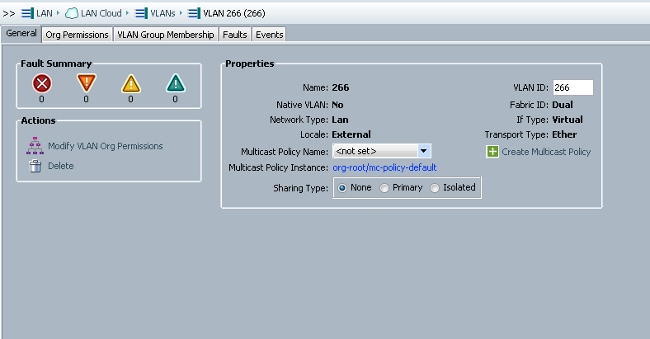

- Afin de créer le VLAN principal, cliquez sur Primary comme type de partage, et entrez un ID de VLAN de 266 :

- Afin de créer le VLAN isolé, cliquez sur Isolated comme type de partage, entrez un ID de VLAN de 166, et choisissez VLAN 266 (266) comme VLAN principal :

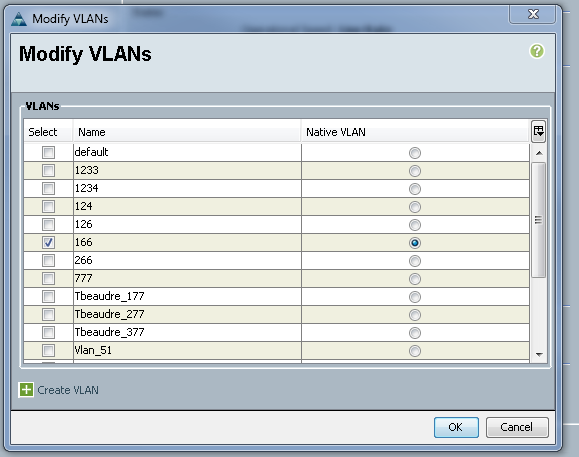

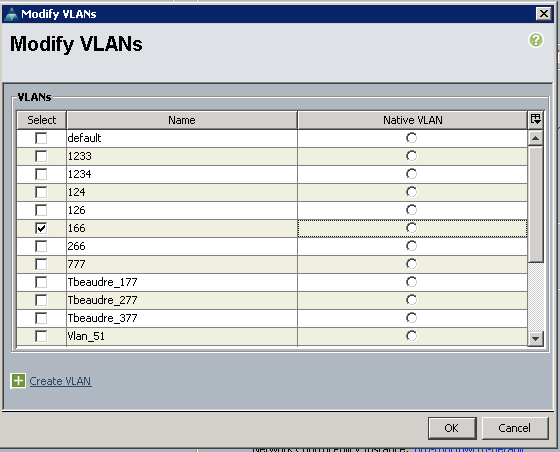

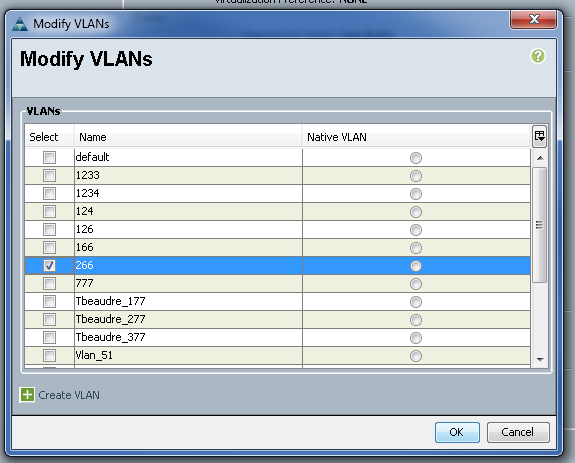

- Afin d'ajouter le VLAN à la vNIC, cliquez sur la case à cocher Select pour VLAN 166, et cliquez sur la case d'option Native VLAN associée.

Seul le VLAN isolé est ajouté, il doit être défini comme principal et il ne peut y en avoir qu'un pour chaque vNIC. Étant donné que le VLAN natif est défini ici, ne configurez pas l'étiquetage VLAN sur les groupes de ports VMware.

Configuration des périphériques en amont

Ces procédures décrivent comment configurer un Nexus 5K pour transmettre le PVLAN à un commutateur 4900 en amont où le port proche est. Bien que cela ne soit pas nécessaire dans tous les environnements, utilisez cette configuration si vous devez passer le PVLAN par un autre commutateur.

Sur le Nexus 5K, entrez ces commandes et vérifiez la configuration de la liaison ascendante :

- Activez la fonctionnalité PVLAN :

Nexus5000-5(config)# feature private-vlan

[an error occurred while processing this directive] - Ajoutez les VLAN en tant que VLAN principaux et isolés :

Nexus5000-5(config)# vlan 166

[an error occurred while processing this directive]

Nexus5000-5(config-vlan)# private-vlan isolated

Nexus5000-5(config-vlan)# vlan 266

Nexus5000-5(config-vlan)# private-vlan primary - Associez le VLAN 266 au VLAN 166 isolé :

Nexus5000-5(config-vlan)# private-vlan association 166

[an error occurred while processing this directive] - Assurez-vous que toutes les liaisons ascendantes sont configurées afin d'agréger les VLAN :

- interface Ethernet1/1

- description Connexion au 4900

- switchport mode trunk

- vitesse 1000

- interface Ethernet1/3

- description Connexion au port FIB 5

- switchport mode trunk

- vitesse 1000

- interface Ethernet1/4

- description Connexion au port FIA 5

- switchport mode trunk

- vitesse 1000

Sur le commutateur 4900, procédez comme suit et configurez le port proche. Le PVLAN se termine au niveau du port proche.

- Activez la fonction PVLAN si nécessaire.

- Créez et associez les réseaux locaux virtuels comme sur le Nexus 5K.

- Créez le port proche sur le port de sortie du commutateur 4900. À partir de ce point, les paquets du VLAN 166 sont vus sur le VLAN 266 dans ce cas.

Switch(config-if)#switchport mode trunk

[an error occurred while processing this directive]

switchport private-vlan mapping 266 166

switchport mode private-vlan promiscuous

Sur le routeur en amont, créez une sous-interface pour le VLAN 266 uniquement. À ce niveau, les exigences dépendent de la configuration réseau que vous utilisez :

- interface GigabitEthernet0/1.1

- encapsulation dot1Q 266

- Adresse IP 209.165.200.225 255.255.255.224

Dépannage

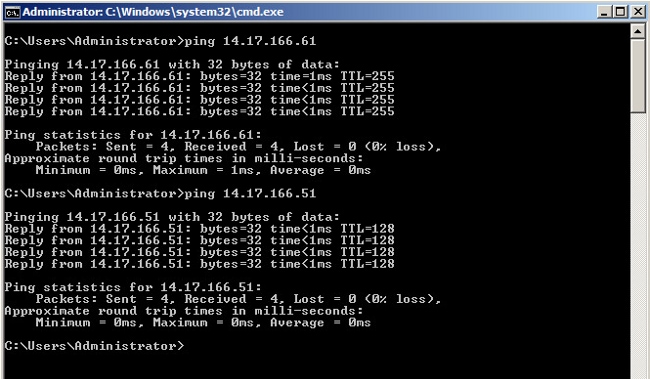

Cette procédure décrit comment tester la configuration.

- Configurez l'interface virtuelle du commutateur (SVI) sur chaque commutateur, ce qui vous permet d'envoyer une requête ping à l'interface SVI à partir du PVLAN :

(config)# interface vlan 266

[an error occurred while processing this directive]

(config-if)# ip address 209.165.200.225 255.255.255.224

(config-if)# private-vlan mapping 166

(config-if)# no shut - Vérifiez les tables d'adresses MAC afin de voir où votre MAC est appris. Sur tous les commutateurs, l'adresse MAC doit se trouver dans le VLAN isolé, sauf sur le commutateur avec le port proche. Sur le commutateur proche, notez que l'adresse MAC se trouve dans le VLAN principal.

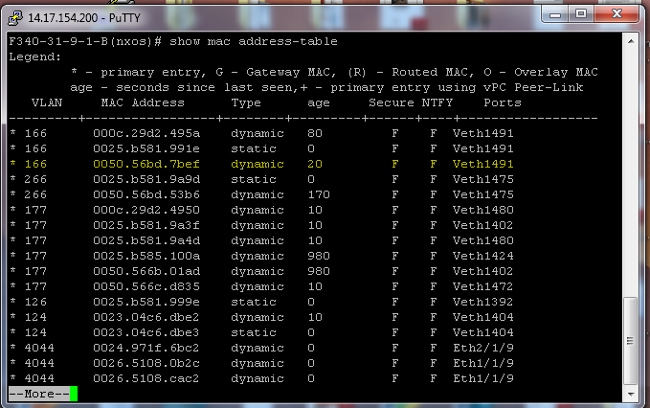

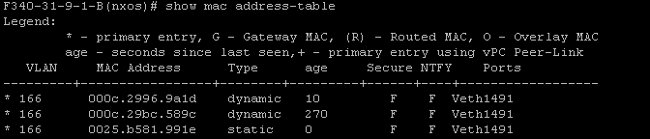

- Sur Fabric Interconnect, l'adresse MAC 0050.56bd.7bef est apprise sur Veth1491 :

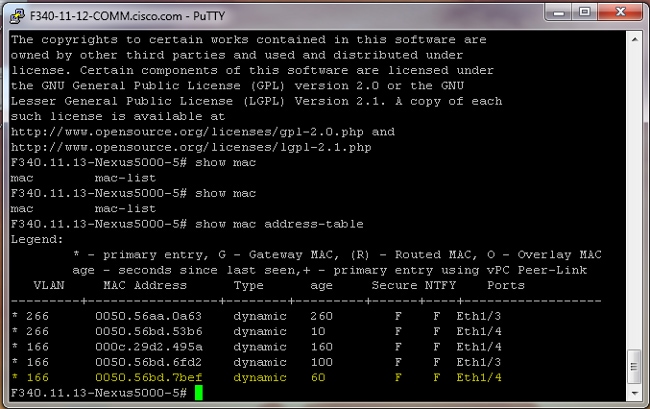

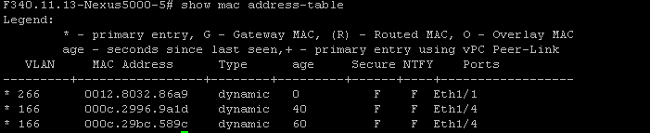

- Sur le Nexus 5K, l'adresse MAC 0050.56bd.7bef est apprise sur Eth1/4 :

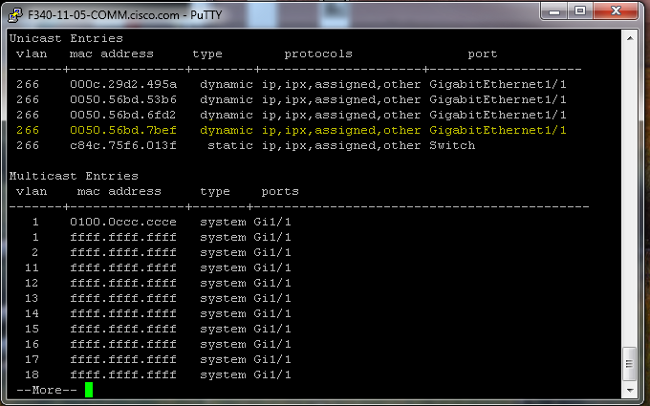

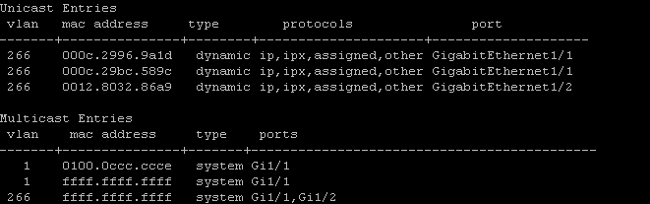

- Sur le commutateur 4900, l'adresse MAC 0050.56bd.7bef est apprise sur GigabitEthernet1/1 :

- Sur Fabric Interconnect, l'adresse MAC 0050.56bd.7bef est apprise sur Veth1491 :

Dans cette configuration, les systèmes de ce VLAN isolé ne peuvent pas communiquer entre eux, mais peuvent communiquer avec d'autres systèmes via le port proche du commutateur 4900. Un problème est la configuration des périphériques en aval. Dans ce cas, vous utilisez VMware et deux hôtes.

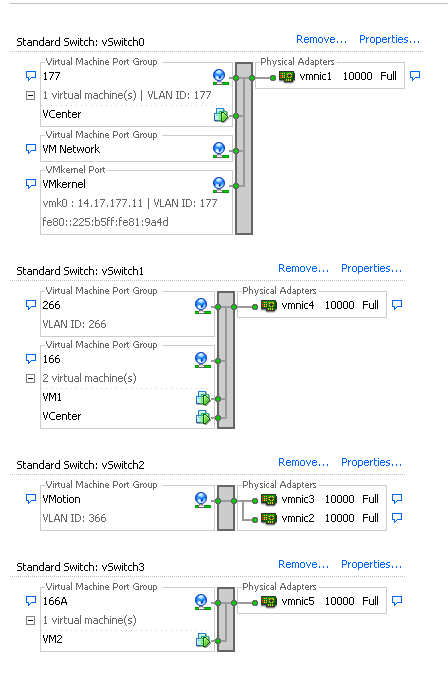

N'oubliez pas que vous devez utiliser une vNIC pour chaque PVLAN. Ces vNIC sont présentées à VMware vSphere ESXi, et vous pouvez ensuite créer des groupes de ports et y inviter des invités.

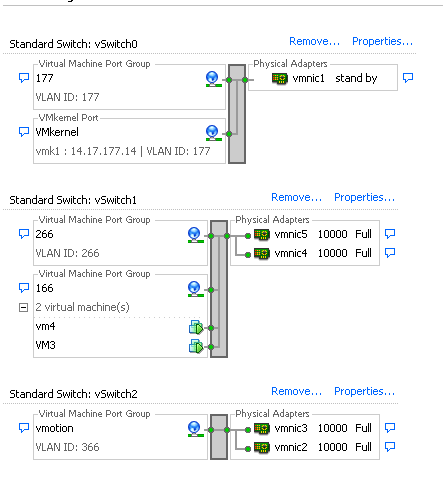

Si deux systèmes sont ajoutés au même groupe de ports sur le même commutateur, ils peuvent communiquer entre eux car leurs communications sont commutées localement sur le commutateur virtuel. Dans ce système, il y a deux lames avec deux hôtes chacune.

Sur le premier système, deux groupes de ports différents ont été créés, l'un appelé 166 et l'autre appelé 166A. Chacun est connecté à une carte réseau unique, qui est configurée dans le VLAN isolé sur UCS. Il n'y a actuellement qu'un invité pour chaque groupe de ports. Dans ce cas, comme ils sont séparés sur ESXi, ils ne peuvent pas communiquer entre eux.

Sur le deuxième système, il n'y a qu'un seul groupe de ports appelé 166. Ce groupe de ports compte deux invités. Dans cette configuration, VM3 et VM4 peuvent communiquer entre elles même si vous ne souhaitez pas que cela se produise. Afin de corriger cela, vous devez configurer une carte réseau unique pour chaque machine virtuelle (VM) qui se trouve dans le VLAN isolé, puis créer un groupe de ports attaché à cette vNIC. Une fois cette configuration effectuée, placez un seul invité dans le groupe de ports. Ce n'est pas un problème avec une installation Windows sans système d'exploitation, car vous n'avez pas ces commutateurs virtuels sous-jacents.

PVLAN isolé sur N1K avec port proche sur un périphérique en amont

Dans cette configuration, vous faites passer le trafic PVLAN par un N1K, puis l'UCS à un port proche qui est en amont. Étant donné que vous ne pouvez pas envoyer à la fois des VLAN principaux et secondaires sur la même vNIC, vous avez besoin d'une vNIC pour chaque liaison ascendante PVLAN afin de transporter le trafic PVLAN.

Configuration dans UCS

Cette procédure décrit comment créer à la fois le VLAN principal et tout VLAN isolé.

Remarque : Cet exemple utilise 266 comme valeur primaire et 166 comme valeur isolée ; les ID de VLAN seront déterminés par le site.

- Afin de créer le VLAN principal, cliquez sur Primary comme type de partage :

- Afin de créer le VLAN isolé, cliquez sur Isolated comme type de partage :

- Afin d'ajouter le VLAN à la vNIC, cliquez sur la case à cocher Select pour VLAN 166. VLAN 166 n'a pas de VLAN natif sélectionné.

Seul le VLAN isolé est ajouté, il ne doit pas être défini comme natif et il ne peut y en avoir qu'un pour chaque vNIC. Étant donné que le VLAN natif n'est pas défini ici, marquez le VLAN natif sur le N1K. L'option d'étiquetage d'un VLAN natif n'est pas disponible dans le DVS VMware, elle n'est donc pas prise en charge sur le DVS.

Configuration des périphériques en amont

Ces procédures décrivent comment configurer un Nexus 5K afin de passer le PVLAN à travers un commutateur 4900 en amont où le port proche est. Bien que cela ne soit pas nécessaire dans tous les environnements, utilisez cette configuration si vous devez passer le PVLAN par un autre commutateur.

Sur le Nexus 5K, entrez ces commandes et vérifiez la configuration de la liaison ascendante :

- Activez la fonctionnalité PVLAN :

Nexus5000-5(config)# feature private-vlan

[an error occurred while processing this directive] - Ajoutez les VLAN en tant que VLAN principaux et isolés :

Nexus5000-5(config)# vlan 166

[an error occurred while processing this directive]

Nexus5000-5(config-vlan)# private-vlan isolated

Nexus5000-5(config-vlan)# vlan 266

Nexus5000-5(config-vlan)# private-vlan primary - Associez le VLAN 266 au VLAN 166 isolé :

Nexus5000-5(config-vlan)# private-vlan association 166

[an error occurred while processing this directive] - Assurez-vous que toutes les liaisons ascendantes sont configurées afin d'agréger les VLAN :

- interface Ethernet1/1

- description Connexion au 4900

- switchport mode trunk

- vitesse 1000

- interface Ethernet1/3

- description Connexion au port FIB 5

- switchport mode trunk

- vitesse 1000

- interface Ethernet1/4

- description Connexion au port FIA 5

- switchport mode trunk

- vitesse 1000

Sur le commutateur 4900, procédez comme suit et configurez le port proche. Le PVLAN se termine au niveau du port proche.

- Activez la fonction PVLAN si nécessaire.

- Créez et associez les réseaux locaux virtuels comme sur le Nexus 5K.

- Créez le port proche sur le port de sortie du commutateur 4900. À partir de ce point, les paquets du VLAN 166 sont vus sur le VLAN 266 dans ce cas.

Switch(config-if)#switchport mode trunk

[an error occurred while processing this directive]

switchport private-vlan mapping 266 166

switchport mode private-vlan promiscuous

Sur le routeur en amont, créez une sous-interface pour le VLAN 266 uniquement. À ce niveau, les exigences dépendent de la configuration réseau que vous utilisez :

- interface GigabitEthernet0/1.1

- encapsulation dot1Q 266

- Adresse IP 209.165.200.225 255.255.255.224

Configuration de N1K

Cette procédure décrit comment configurer le N1K en tant qu'agrégation standard et non en tant qu'agrégation PVLAN.

- Créez et associez les réseaux locaux virtuels comme sur le Nexus 5K. Référez-vous à la section Configuration des périphériques en amont pour plus d'informations.

- Créez un profil de port de liaison ascendante pour le trafic PVLAN :

Switch(config)#port-profile type ethernet pvlan_uplink

[an error occurred while processing this directive]

Switch(config-port-prof)# vmware port-group

Switch(config-port-prof)# switchport mode trunk

Switch(config-port-prof)# switchport trunk allowed vlan 166,266

Switch(config-port-prof)# switchport trunk native vlan 266 <-- This is necessary to handle

traffic coming back from the promiscuous port.

Switch(config-port-prof)# channel-group auto mode on mac-pinning

Switch(config-port-prof)# no shut

Switch(config-port-prof)# state enabled - Créez le groupe de ports pour le VLAN isolé ; Créez un port hôte PVLAN avec l'association d'hôte pour les VLAN principaux et isolés :

Switch(config)# port-profile type vethernet pvlan_guest

[an error occurred while processing this directive]

Switch(config-port-prof)# vmware port-group

Switch(config-port-prof)# switchport mode private-vlan host

Switch(config-port-prof)# switchport private-vlan host-association 266 166

Switch(config-port-prof)# no shut

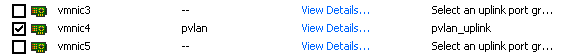

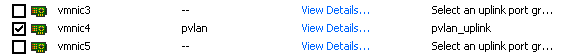

Switch(config-port-prof)# state enabled - Dans le vCenter, ajoutez la vNIC appropriée à la liaison ascendante PVLAN. Il s'agit de la vNIC à laquelle vous avez ajouté le VLAN isolé sous les paramètres Configuration dans UCS.

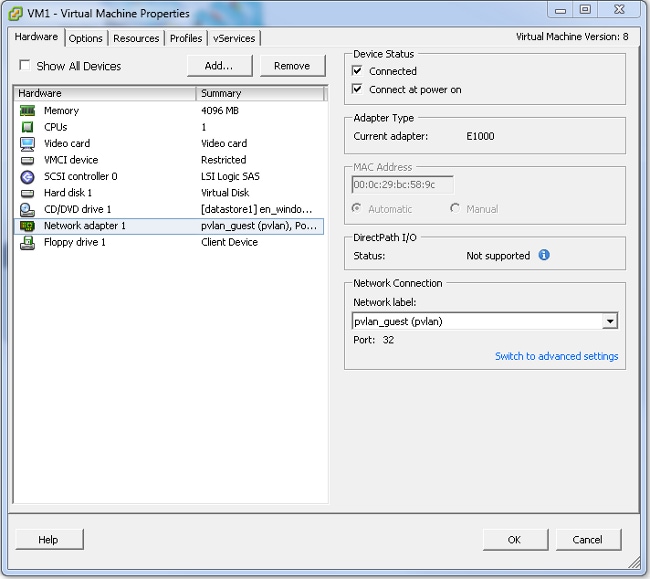

- Ajoutez la machine virtuelle au groupe de ports approprié :

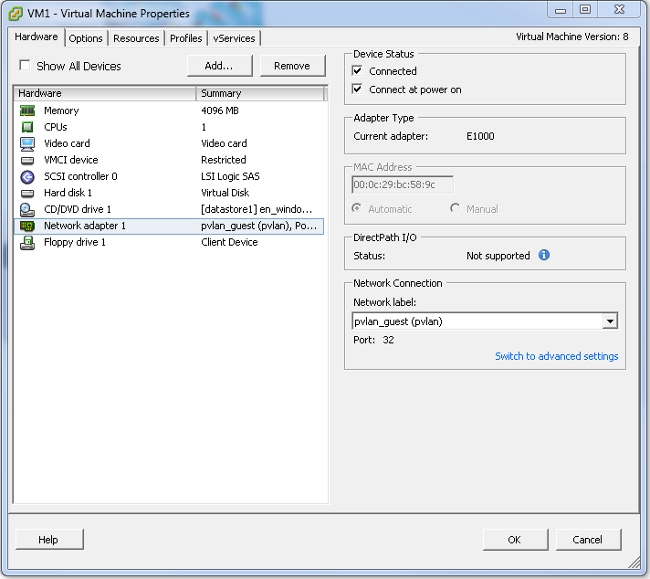

- Dans l'onglet Matériel, cliquez sur Carte réseau 1.

- Choisissez pvlan_guest (pvlan) pour l'étiquette Réseau sous Connexion réseau :

Dépannage

Cette procédure décrit comment tester la configuration.

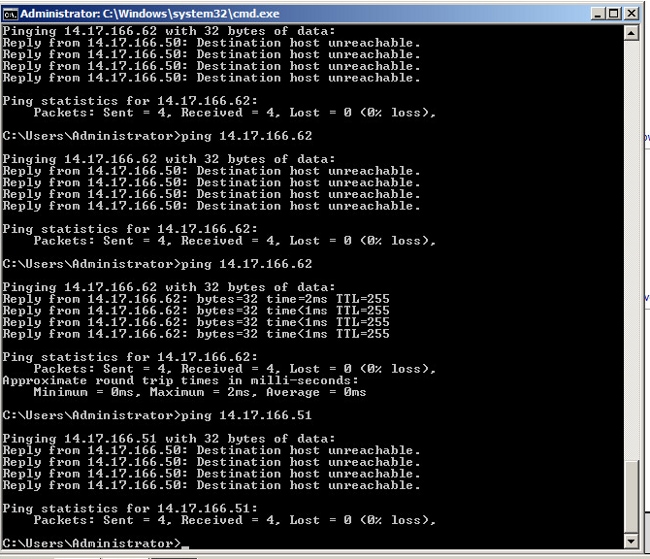

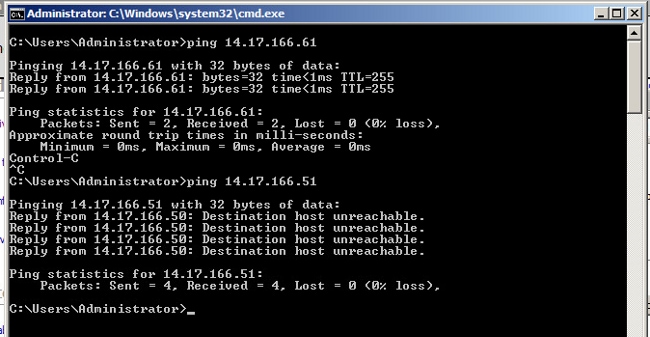

- Exécutez des requêtes ping vers d'autres systèmes configurés dans le groupe de ports, ainsi que vers le routeur ou un autre périphérique au niveau du port proche. Les requêtes ping vers le périphérique au-delà du port proche doivent fonctionner, tandis que celles vers les autres périphériques du VLAN isolé doivent échouer.

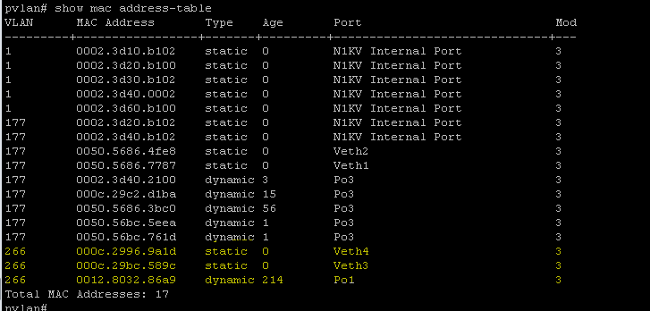

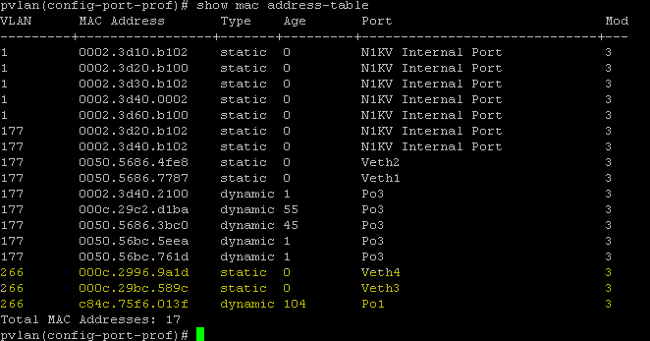

- Sur le N1K, les machines virtuelles sont répertoriées sur le VLAN principal ; cela se produit parce que vous êtes dans des ports hôtes PVLAN qui sont associés au PVLAN. En raison de la manière dont les machines virtuelles sont apprises, assurez-vous que vous ne définissez pas le PVLAN comme natif sur le système UCS. Notez également que vous apprenez le périphérique en amont à partir du canal de port et que le périphérique en amont est également appris sur le VLAN principal. Cela doit être appris dans cette méthode, c'est pourquoi vous avez le VLAN principal comme VLAN natif sur la liaison ascendante PVLAN.

Dans cette capture d'écran, les deux périphériques de Veth3 et Veth4 sont les machines virtuelles. Le périphérique sur Po1 est le routeur en amont qui se trouve au-delà du port proche.

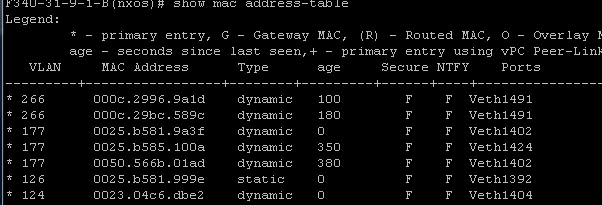

- Sur le système UCS, vous devez apprendre tous les MAC, pour cette communication, dans le VLAN isolé. Vous ne devriez pas voir la source ici :

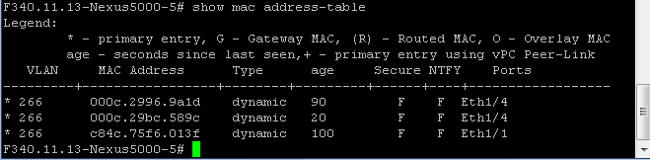

- Sur le Nexus 5K, les deux machines virtuelles se trouvent sur le VLAN isolé, tandis que le périphérique en amont se trouve sur le VLAN principal :

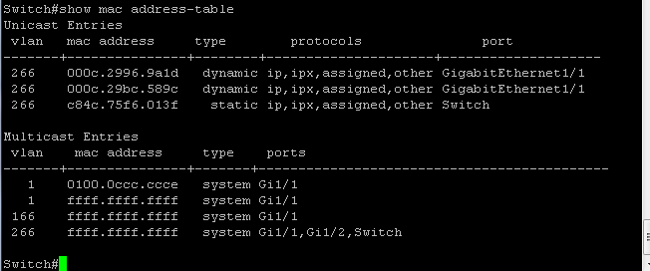

- Sur le commutateur 4900, où se trouve le port proche, tout se trouve sur le VLAN principal :

PVLAN isolé sur N1K avec port de proximité sur le profil de port de liaison ascendante N1K

Dans cette configuration, vous contenez le trafic PVLAN vers le N1K avec seulement le VLAN principal utilisé en amont.

Configuration dans UCS

Cette procédure décrit comment ajouter le VLAN principal à la vNIC. Il n'est pas nécessaire de configurer le VLAN principal, car vous n'avez besoin que du VLAN principal.

Remarque : Cet exemple utilise 266 comme valeur primaire et 166 comme valeur isolée ; les ID de VLAN seront déterminés par le site.

- Notez que le type de partage est Aucun.

- Cochez la case Select pour VLAN 266 afin d'ajouter le VLAN principal à la vNIC. Ne le définissez pas comme natif.

Configuration des périphériques en amont

Ces procédures décrivent comment configurer les périphériques en amont. Dans ce cas, les commutateurs en amont n'ont besoin que de ports d'agrégation, et ils n'ont besoin d'agréger que le VLAN 266 parce que c'est le seul VLAN que les commutateurs en amont voient.

Sur le Nexus 5K, entrez ces commandes et vérifiez la configuration de la liaison ascendante :

- Ajoutez le VLAN en tant que VLAN principal :

Nexus5000-5(config-vlan)# vlan 266

[an error occurred while processing this directive] - Assurez-vous que toutes les liaisons ascendantes sont configurées afin d'agréger les VLAN :

- interface Ethernet1/1

- description Connexion au 4900

- switchport mode trunk

- vitesse 1000

- interface Ethernet1/3

- description Connexion au port FIB 5

- switchport mode trunk

- vitesse 1000

- interface Ethernet1/4

- description Connexion au port FIA 5

- switchport mode trunk

- vitesse 1000

Sur le commutateur 4900, procédez comme suit :

- Créez les VLAN utilisés comme VLAN principal sur le N1K.

- Agrégation de toutes les interfaces vers et depuis le commutateur 4900 afin que le VLAN soit transmis.

Sur le routeur en amont, créez une sous-interface pour le VLAN 266 uniquement. À ce niveau, les exigences dépendent de la configuration réseau que vous utilisez.

- interface GigabitEthernet0/1.1

- encapsulation dot1Q 266

- Adresse IP 209.165.200.225 255.255.255.224

Configuration de N1K

Cette procédure décrit la configuration du N1K.

- Créez et associez les VLAN :

Switch(config)# vlan 166

[an error occurred while processing this directive]

Switch(config-vlan)# private-vlan isolated

Switch(config-vlan)# vlan 266

Switch(config-vlan)# private-vlan primary

Switch(config-vlan)# private-vlan association 166 - Créez un profil de port de liaison ascendante pour le trafic PVLAN avec le port proche noté :

Switch(config)#port-profile type ethernet pvlan_uplink

[an error occurred while processing this directive]

Switch(config-port-prof)# vmware port-group

Switch(config-port-prof)# switchport mode private-vlan trunk promiscuous

Switch(config-port-prof)# switchport private-vlan trunk allowed vlan 266 <-- Only need to

allow the primary VLAN

Switch(config-port-prof)# switchport private-vlan mapping trunk 266 166 <-- The VLANS must

be mapped at this point

Switch(config-port-prof)# channel-group auto mode on mac-pinning

Switch(config-port-prof)# no shut

Switch(config-port-prof)# state enabled - Créez le groupe de ports pour le VLAN isolé ; Créez un port hôte PVLAN avec l'association d'hôte pour les VLAN principaux et isolés :

Switch(config)# port-profile type vethernet pvlan_guest

[an error occurred while processing this directive]

Switch(config-port-prof)# vmware port-group

Switch(config-port-prof)# switchport mode private-vlan host

Switch(config-port-prof)# switchport private-vlan host-association 266 166

Switch(config-port-prof)# no shut

Switch(config-port-prof)# state enabled - Dans le vCenter, ajoutez la vNIC appropriée à la liaison ascendante PVLAN. Il s'agit de la vNIC à laquelle vous avez ajouté le VLAN isolé sous les paramètres Configuration dans UCS.

- Ajoutez la machine virtuelle au groupe de ports approprié.

- Dans l'onglet Matériel, cliquez sur Carte réseau 1.

- Choisissez pvlan_guest (pvlan) pour l'étiquette Réseau sous Connexion réseau.

Dépannage

Cette procédure décrit comment tester la configuration.

- Exécutez des requêtes ping vers d'autres systèmes configurés dans le groupe de ports, ainsi que vers le routeur ou un autre périphérique au niveau du port proche. Les requêtes ping vers le périphérique au-delà du port proche doivent fonctionner, tandis que celles vers les autres périphériques du VLAN isolé doivent échouer.

- Sur le N1K, les machines virtuelles sont répertoriées sur le VLAN principal ; cela se produit parce que vous êtes dans des ports hôtes PVLAN qui sont associés au PVLAN. Notez également que vous apprenez le périphérique en amont à partir du canal de port et que le périphérique en amont est également appris sur le VLAN principal.

Dans cette capture d'écran, les deux périphériques de Veth3 et Veth4 sont les machines virtuelles. Le périphérique sur Po1 est le périphérique en amont qui se trouve au-delà du port proche.

- Sur le système UCS, vous devez apprendre tous les MAC, pour cette communication, dans le VLAN principal que vous utilisez sur le N1K. Vous ne devriez pas apprendre la source ici :

- Sur le Nexus 5K, tous les MAC se trouvent dans le VLAN principal que vous avez sélectionné :

- Sur le commutateur 4900, tout se trouve sur le VLAN principal que vous avez sélectionné :

PVLAN de communauté sur N1K avec le profil de port de liaison ascendante N1K

C'est la seule configuration prise en charge pour le VLAN de communauté avec UCS.

Cette configuration est la même que celle définie dans la section PVLAN isolé sur N1K avec port proche de la section Profil de port de liaison ascendante N1K. La seule différence entre communauté et isolé est la configuration du PVLAN.

Afin de configurer le N1K, créez et associez les VLAN comme vous l'avez fait sur le Nexus 5K :

Switch(config)# vlan 166[an error occurred while processing this directive]

Switch(config-vlan)# private-vlan community

Switch(config-vlan)# vlan 266

Switch(config-vlan)# private-vlan primary

Switch(config-vlan)# private-vlan association 16

Toutes les autres configurations sont identiques au PVLAN isolé sur N1K avec un port proche sur le profil de port de liaison ascendante N1K.

Une fois cette configuration effectuée, vous pouvez communiquer avec toutes les machines virtuelles connectées au profil de port vEthernet utilisé pour votre PVLAN.

Dépannage

Cette procédure décrit comment tester la configuration.

- Exécutez des requêtes ping vers d'autres systèmes configurés dans le groupe de ports, ainsi que vers le routeur ou un autre périphérique au niveau du port proche. Les requêtes ping au-delà du port proche et vers d'autres systèmes de la communauté devraient fonctionner.

- Tous les autres dépannages sont identiques au PVLAN isolé.

PVLAN isolé et PVLAN de communauté sur VMware DVS Port de proximité sur le DVS

En raison des problèmes de configuration sur le système DVS et le système UCS, les PVLAN avec DVS et UCS ne sont pas pris en charge avant la version 2.2(2c).

Vérifier

Aucune procédure de vérification n'est actuellement disponible pour ces configurations.

Dépannage

Les sections précédentes ont fourni des informations que vous pouvez utiliser afin de dépanner vos configurations.

L'Outil d'interprétation de sortie (clients enregistrés seulement) prend en charge certaines commandes d'affichage. Utilisez l'Outil d'interprétation de sortie afin de visualiser une analyse de commande d'affichage de sortie .

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

17-Jun-2013

|

Première publication |

Contribution d’experts de Cisco

- Tommy Beard and Joseph RistainoCisco TAC Engineers.

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires