Configurez l’intégration du WSA au moyen des services ISE TrustSec

Table des matières

Introduction

Ce document décrit comment intégrer l’appareil de sécurité Web (WSA) avec la plateforme de services d'identité (ISE). La version 1.3 de l’ISE prend en charge une nouvelle API appelée pxGrid. Ce protocole moderne et flexible prend en charge l’authentification, le chiffrement et les privilèges (groupes) qui facilitent l’intégration avec d’autres solutions de sécurité.

La version 8.7 du WSA prend en charge le protocole pxGrid et est en mesure de récupérer les données d’identité dans le contexte de l’ISE. Par conséquent, le WSA vous permet de créer des politiques reposant sur les groupes Security Group Tag (SGT) de TrustSec récupérés de l’ISE.

Conditions préalables

Exigences

Cisco vous recommande de faire l’essai de la configuration du système informatique unifié Cisco (ISE) et de connaître la base sur les sujets suivants :

- Déploiements de l’ISE et configuration de l’autorisation

- Configuration CLI de l’appareil de sécurité adaptatif (ASA) pour l’accès VPN et TrustSec

- Configuration du WSA

- Connaissances de base des déploiements TrustSec

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Microsoft Windows 7

- Versions de logiciel 1.3 et ultérieure du système informatique unifié Cisco (ISE)

- Versions 3.1 et ultérieure de la sécurité mobile de Cisco AnyConnect

- Versions 9.3.1 et ultérieure de Cisco ASA

- Versions 8.7 et ultérieure de Cisco WSA

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Configurer

Diagramme et flux du trafic du réseau

Les balises SGT TrustSec sont affectées par les ISE utilisés comme serveur d’authentification pour tous les types d’utilisateurs qui accèdent au réseau d’entreprise. Les utilisateurs filaires et sans fil qui s’authentifient par les portails 802.1x ou ISE sont compris. En outre, les utilisateurs VPN à distance utilisent l’ISE pour l’authentification.

Pour le WSA, il importe peu de connaître la façon dont l’utilisateur accède au réseau.

Cet exemple présente une fin de session des utilisateurs VPN à distance sur l’ASA-VPN. Ces utilisateurs ont été affectés à une balise SGT précise. Le trafic HTTP d’Internet sera intercepté par l’ASA-FW (pare-feu) et redirigé vers le WSA aux fins d’inspection. Le WSA utilise le profil d’identité qui lui permet de classer les utilisateurs en fonction de la balise SGT et de créer des politiques d’accès ou de chiffrement à cet effet.

En détail, le flux va comme suit :

- L’utilisateur VPN AnyConnect met fin à la session de SSL (Secure Sockets Layer) sur l’ASA-VPN. L’ASA-VPN est configurée pour TrustSec et utilise l’ISE pour l’authentification des utilisateurs VPN. L’utilisateur authentifié reçoit une valeur de balise SGT = 2 (nom = IT). L’utilisateur reçoit une adresse IP du réseau 172.16.32.0/24 (172.16.32.50 dans cet exemple).

- L’utilisateur essaie d’accéder à la page Web. L’ASA-FW est configuré pour le protocole de routage de contenu (WCCP) qui redirige le trafic vers le WSA.

- Le WSA est configuré pour l’intégration de l’ISE. Il utilise pxGrid pour télécharger les renseignements de l’ISE : l’adresse IP de l’utilisateur 172.16.32.50 a reçu la balise 2 de SGT.

- Le WSA traite la requête HTTP de l’utilisateur et concerne la politique d’accès PolicyForIT. Cette stratégie est configurée pour bloquer le trafic vers les sites de sport. Les autres utilisateurs (qui n’appartiennent pas au SGT 2) sont touchés par la politique d’accès par défaut et ont un accès total aux sites de sport.

ASA-VPN

Il s’agit d’une passerelle VPN configurée pour TrustSec. La configuration détaillée n’est pas traitée dans le présent document. Consultez les exemples suivants :

- Exemple de configuration de l’ASA et du commutateur Catalyst de la série 3750X TrustSec et guide de dépannage

- Exemple de configuration de la classification et de la mise en œuvre du SGT pour le VPN de l’ASA version 9.2

ASA-FW

Le pare-feu de l’ASA est responsable de la redirection du WCCP au WSA. Cet appareil n’est pas lié à TrustSec.

interface GigabitEthernet0/0

nameif outside

security-level 100

ip address 172.16.33.110 255.255.255.0

interface GigabitEthernet0/1

nameif inside

security-level 100

ip address 172.16.32.110 255.255.255.0

access-list wccp-routers extended permit ip host 172.16.32.204 any

access-list wccp-redirect extended deny tcp any host 172.16.32.204

access-list wccp-redirect extended permit tcp any any eq www

access-list wccp-redirect extended permit tcp any any eq https

wccp 90 redirect-list wccp-redirect group-list wccp-routers

wccp interface inside 90 redirect in

ISE

L’ISE représente un point central dans le déploiement de TrustSec. Il assigne les balises SGT à tous les utilisateurs qui accèdent et s’authentifient au réseau. La marche à suivre de la configuration de base est indiquée dans la présente section.

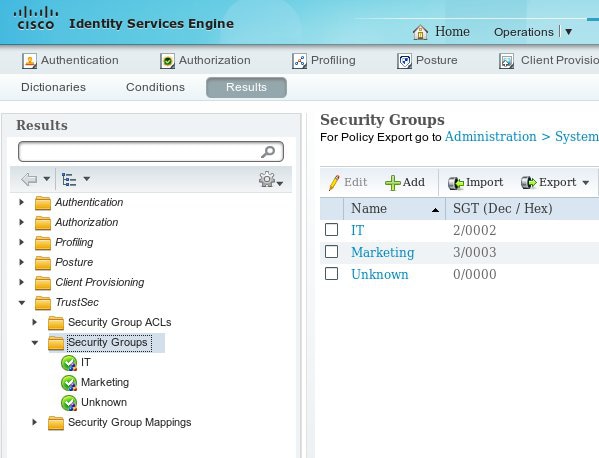

Étape 1. SGT pour les TI et les autres groupes

Choisissez Policy > Results > Security Group Access > Security Groups, puis créez le SGT :

Étape 2. La règle d’autorisation pour l’accès VPN qui affecte le SGT = 2 (TI)

Choisissez Policy > Authorization , puis créez une règle pour l’accès VPN à distance. Toutes les connexions VPN créées par l’ASA-VPN obtiendront un accès complet (PermitAccess) et seront affectées à la baliste de SGT 2 (TI).

Étape 3. Ajouter un périphérique réseau et produire le fichier PAC pour l’ASA-VPN

Afin d’ajouter l’ASA-VPN au domaine TrustSec, il faut nécessairement créer le fichier PAC (Proxy Auto-Configuration) manuellement. Ce fichier sera importé sur l’ASA.

Il peut être configuré à partir de : Administration > Network Devices. Après l’ajout de l’ASA, déroulez la page jusqu’aux paramètres TrustSec, puis créez le fichier PAC. Les détails à cet effet sont décrits dans un document distinct (référencé).

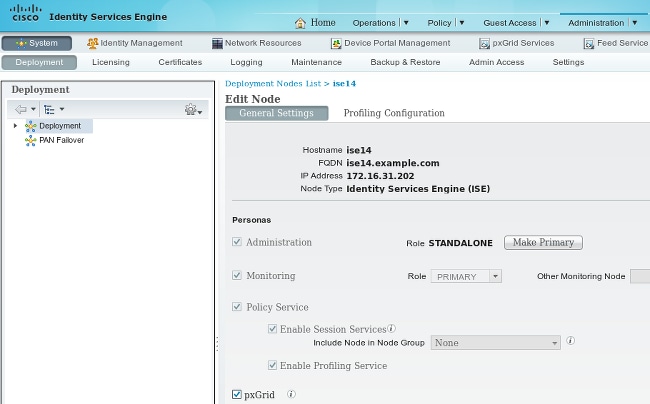

Étape 4. Activer le rôle de pxGrid

Sélectionnez Administration > Deployment pour activer le rôle de pxGrid.

Étape 5. Produire le certificat pour l’administration et le rôle de pxGrid

Le protocole de pxGrid utilise l’authentification par certificat pour le client et le serveur. Il est très important de configurer les bons certificats pour l’ISE et le WSA. Les deux certificats devraient comprendre le FQDN en objet et les extensions x509 pour l’authentification du client et du serveur. Assurez-vous également que le bon enregistrement DNS A est créé pour l’ISE et le WSA, et qu’il correspond au FQDN pertinent.

Si les deux certificats sont signés par une autorité de certification (CA) différente, il importe d’introduire les CA dans le commerce de confiance.

Pour configurer des certificats, sélectionnez Administration > Certificates.

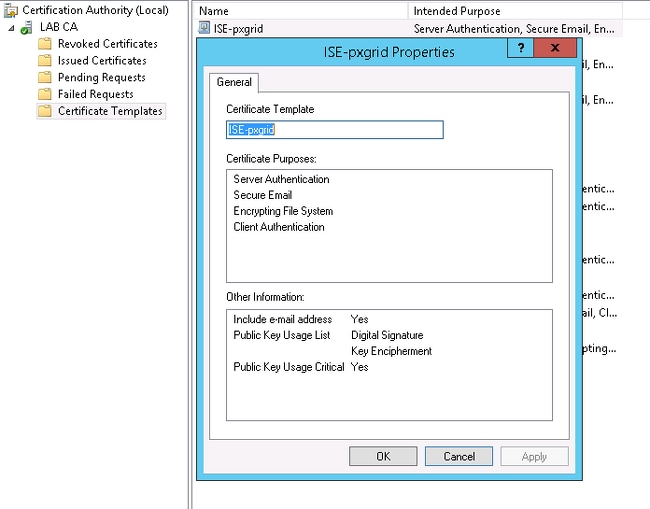

L’ISE peut produire une demande de signature de certificat (CSR) pour chaque rôle. Pour le rôle de pxGrid, exportez la RSE et faites-la signer par une autorité de certification externe.

Dans l’exemple actuel, la CA de Microsoft a été utilisée :

Le résultat final pourrait ressembler à ceci :

N’oubliez pas de créer les enregistrements DNS A pour les sites ise14.example.com et pxgrid.example.com qui dirigent vers 172.16.31.202.

Étape 6. Enregistrement automatique de pxGrid

Par défaut, l’ISE n’inscrira pas automatiquement les abonnées de pxGrid. L’approbation doit donc se faire manuellement par l’administrateur. Ce paramètre devrait être modifié aux fins d’intégration du WSA.

Choisissez Administration > pxGrid Services, puis Activer l’auto-enregistrement.

WSA

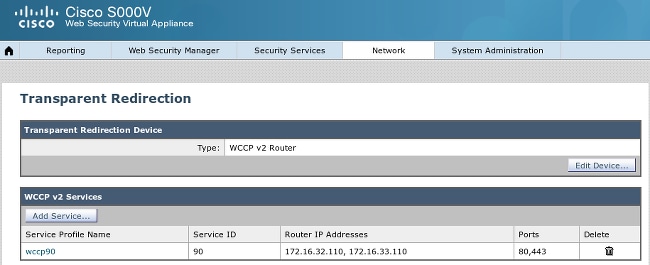

Étape 1. Mode transparent et redirection

Ici, le WSA est configuré seulement avec l’interface de gestion, le mode transparent et la redirection à partir de l’ASA :

Étape 2. Production de certificats

Le WSA doit approuver l’autorité de certification pour la signature des certificats. Sélectionnez Network > Certificate Management pour ajouter un certificat destiné à la CA :

Il faut également créer un certificat que le WSA utilisera pour s’authentifier auprès de pxGrid. Choisissez Network > Identity Services Engine > WSA Client certificate pour créer le CSR, faites-le signer par le bon modèle de CA (ISE-pxgrid) et importez-le de nouveau.

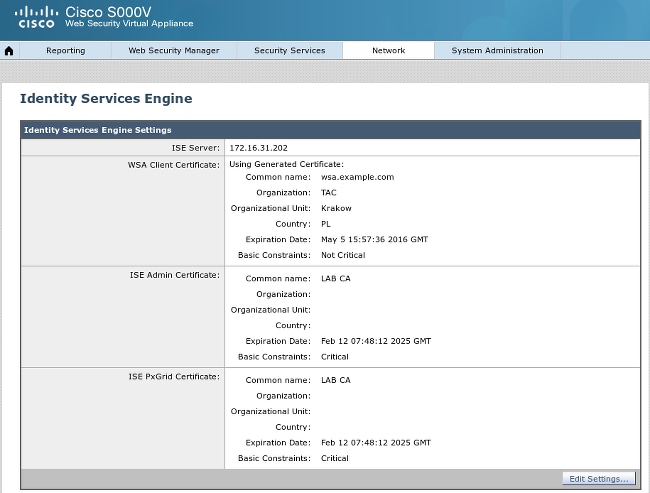

De plus, pour « ISE Admin Certificate » et « ISE pxGrid Certificate », importez le certificat de la CA (pour approuver le certificat de pxGrid présenté par l’ISE) :

Étape 3. Tester la connectivité de l’ISE

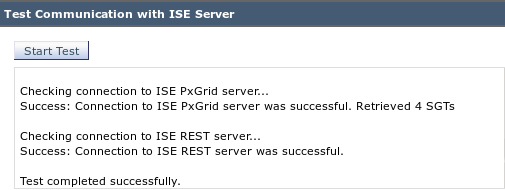

Choisissez Network > Identity Services Engine pour tester la connexion à l’ISE :

Étape 4. Profils d’identification de l’ISE

Choisissez Web Security Manager > Identification Profiles pour ajouter un nouveau profil d’ISE. Pour « Identification et authentification », utilisez « Identifier les utilisateurs en toute transparence avec l’ISE ».

Étape 5. Accéder à la politique reposant sur la balise SGT

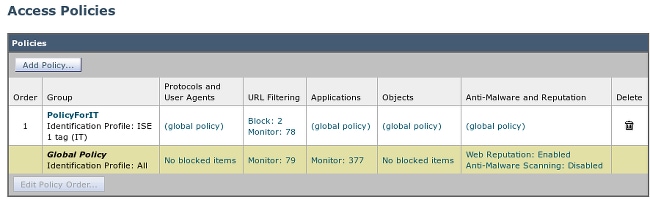

Choisissez Web Security Manager > Access Policies pour ajouter une politique. Les membres utilisent le profil ISE :

Pour certains groupes et utilisateurs, la balise de SGT 2 sera ajoutée (TI) :

La police refuse l’accès aux sites de sport pour les utilisateurs qui appartiennent au SGT TI :

Vérifier

Utilisez cette section pour confirmer que votre configuration fonctionne correctement.

Étape 1. Session VPN

L’utilisateur VPN amorce une session VPN vers l’ASA-VPN :

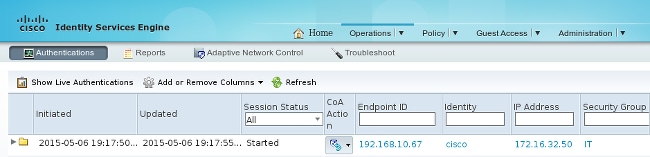

L’ASA-VPN utilise l’ISE pour l’authentification. L’ISE crée une session et affecte la balise de SGT 2 (TI) :

Après une authentification réussie, l’ASA-VPN crée une session VPN avec la balise de SGT 2 (retourné en RADIUS Access-Accept dans cisco-av-pair) :

asa-vpn# show vpn-sessiondb anyconnect

Session Type: AnyConnect

Username : cisco Index : 2

Assigned IP : 172.16.32.50 Public IP : 192.168.10.67

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Essentials

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)RC4 DTLS-Tunnel: (1)AES128

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA1 DTLS-Tunnel: (1)SHA1

Bytes Tx : 12979961 Bytes Rx : 1866781

Group Policy : POLICY Tunnel Group : SSLVPN

Login Time : 21:13:26 UTC Tue May 5 2015

Duration : 6h:08m:03s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : ac1020640000200055493276

Security Grp : 2:IT

Étant donné que le lien entre l’ASA-VPN et l’ASA-FW n’est pas pris en charge par TrustSec, l’ASA-VPN envoie des trames sans balise pour le trafic (il ne serait pas en mesure d’utiliser l’encapsulation de routage générique [GRE] pour les trames Ethernet avec le champ injecté CMD/TrustSec ).

Étape 2. Données de la session récupérées par le WSA

À ce stade, le WSA devrait recevoir le mappage entre l’adresse IP, le nom d’utilisateur et le SGT (par le protocole de pxGrid) :

Étape 3. Redirection du trafic vers le WSA

L’utilisateur VPN amorce la connexion à sport.pl, qui est intercepté par l’ASA-FW :

asa-fw# show wccp

Global WCCP information:

Router information:

Router Identifier: 172.16.33.110

Protocol Version: 2.0

Service Identifier: 90

Number of Cache Engines: 1

Number of routers: 1

Total Packets Redirected: 562

Redirect access-list: wccp-redirect

Total Connections Denied Redirect: 0

Total Packets Unassigned: 0

Group access-list: wccp-routers

Total Messages Denied to Group: 0

Total Authentication failures: 0

Total Bypassed Packets Received: 0

asa-fw# show access-list wccp-redirect

access-list wccp-redirect; 3 elements; name hash: 0x9bab8633

access-list wccp-redirect line 1 extended deny tcp any host 172.16.32.204 (hitcnt=0)

0xfd875b28

access-list wccp-redirect line 2 extended permit tcp any any eq www (hitcnt=562)

0x028ab2b9

access-list wccp-redirect line 3 extended permit tcp any any eq https (hitcnt=0)

0xe202a11e

et envoyé dans un tunnel dans la GRE du WSA (remarquez que l’identifiant du routeur de WCCP est la plus haute adresse IP configurée) :

asa-fw# show capture

capture CAP type raw-data interface inside [Capturing - 70065 bytes]

match gre any any

asa-fw# show capture CAP

525 packets captured

1: 03:21:45.035657 172.16.33.110 > 172.16.32.204: ip-proto-47, length 60

2: 03:21:45.038709 172.16.33.110 > 172.16.32.204: ip-proto-47, length 48

3: 03:21:45.039960 172.16.33.110 > 172.16.32.204: ip-proto-47, length 640

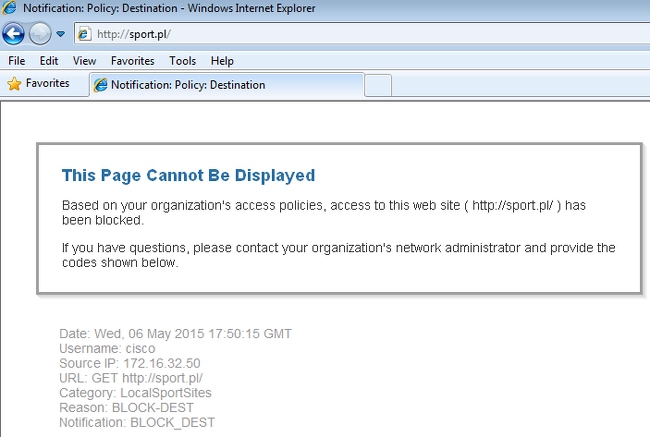

Le WSA poursuit la connexion TCP et traite la requête GET. Par conséquent, la politique PolicyForIT est touchée, et le trafic est bloqué :

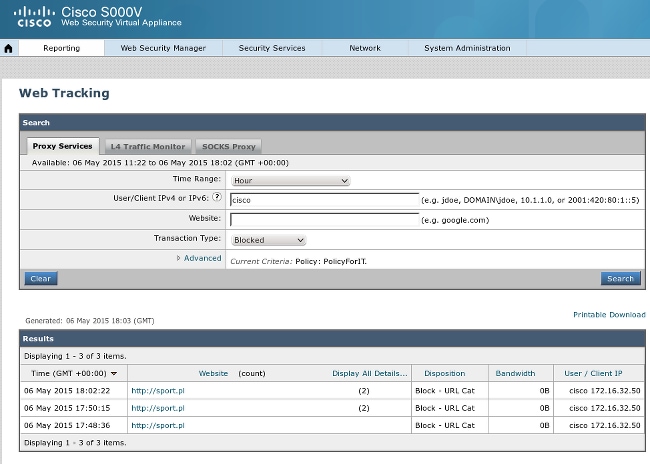

Le rapport du WSA le confirme :

Notez que l’ISE affiche le nom d’utilisateur.

Dépannage

Cette section fournit des informations que vous pouvez utiliser pour dépanner votre configuration.

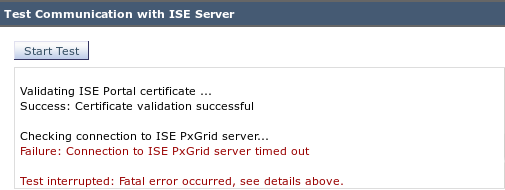

Certificats incorrects

Lorsque le WSA n’est pas correctement initialisé (certificats), le test de connexion de l’ISE échoue :

L’ISE de pxgrid-cm.log rapporte ce qui suit :

[2015-05-06T16:26:51Z] [INFO ] [cm-1.jabber-172-16-31-202]

[TCPSocketStream::_doSSLHandshake] [] Failure performing SSL handshake: 1

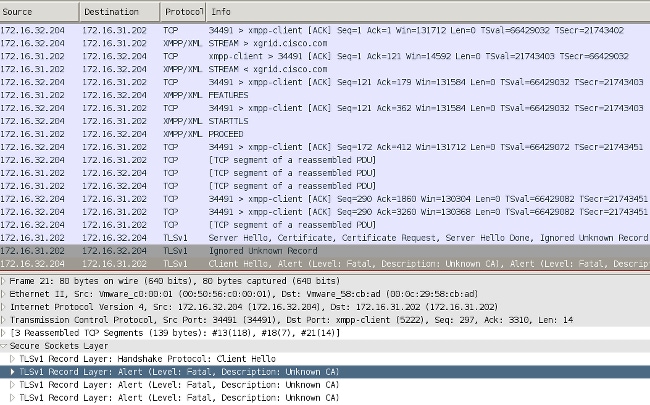

La raison de l’échec peut être vue grâce à Wireshark :

Pour une session SSL utilisée pour protéger l’échange du protocole de messagerie instantanée et de présence (XMPP) (utilisé par le pxGrid), le client signale que l’échec SSL est causé par une chaîne de certificats inconnue présentée par le serveur.

Scénario correct

Pour le scénario correct, l’ISE pxgrid-controller.log indique :

2015-05-06 18:40:09,153 INFO [Thread-7][] cisco.pxgrid.controller.sasl.SaslWatcher

-:::::- Handling authentication for user name wsa.example.com-test_client

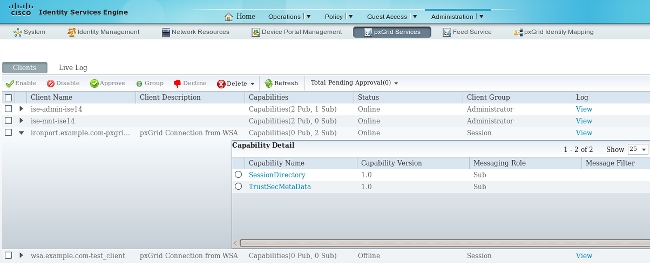

Le GUI de l’ISE présente également le WSA comme un abonné ayant les bonnes capacités :

Informations connexes

- Posture de la version 9.2.1 VPN ASA avec exemple de configuration de l’ISE

- Guide d’utilisation de WSA 8.7

- Exemple de configuration de l’ASA et du commutateur Catalyst de la série 3750X TrustSec et guide de dépannage

- Guide de configuration du commutateur TrustSec Cisco : À propos de TrustSec Cisco

- Configuration d’un serveur externe pour l’autorisation de l’utilisateur de l’appareil de sécurité

- Guide de configuration du CLI VPN de la série Cisco ASA, 9.1

- Guide de l’utilisateur de la plateforme de services d’identité de Cisco, version 1.2

- Assistance et documentation techniques - Cisco Systems

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

30-Jul-2015

|

Première publication |

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires