Introduction

Ce document décrit comment activer ou désactiver AnyConnect SWG Agent and Roaming Security Module sur macOS.

Problème

Après avoir installé AnyConnect 4.8.x avec le module de sécurité d'itinérance Umbrella, les clients disposant d'Umbrella SIG Essentials, d'un module complémentaire SIG ou d'un CLE incluant SIG, les terminaux commencent à transférer le trafic DNS et le trafic Web vers le module de sécurité d'itinérance Umbrella et SWG sans méthode claire pour désactiver ce comportement.

AnyConnect 4.8 MR1 a été la première version à prendre en charge Umbrella SWG à partir du point d'extrémité, mais plutôt que l'agent SWG ait son propre binaire à installer, il a été fourni avec le même binaire que celui qui installe Umbrella Roaming Security Agent. Actuellement, l'agent SWG peut être contrôlé à partir du tableau de bord Umbrella, mais il s'agit d'un paramètre global qui affecte toutes les installations de terminaux. La synchronisation sélective SWG peut maintenant être effectuée dans le tableau de bord, 100 à la fois.

Solution

Étant donné que macOS ne peut pas contrôler localement l'état du module de sécurité d'itinérance et de l'agent SWG, il doit être géré à l'aide d'une méthode scriptée. L'équipe Cisco Umbrella a développé quelques scripts pour désactiver l'agent SWG et un pour activer l'agent SWG et pour désactiver le module de sécurité d'itinérance et activer le module de sécurité d'itinérance, ce qui rend l'état persistant.

Les scripts doivent être exécutés en tant que racine, mais aucun redémarrage n'est requis. La mise à niveau ou la réinstallation d'AnyConnect réactive le module de sécurité d'itinérance et l'agent SWG et le script doit être exécuté à nouveau. Les scripts sont joints au bas de cet article.

Vérification du statut de l'agent RSM AnyConnect

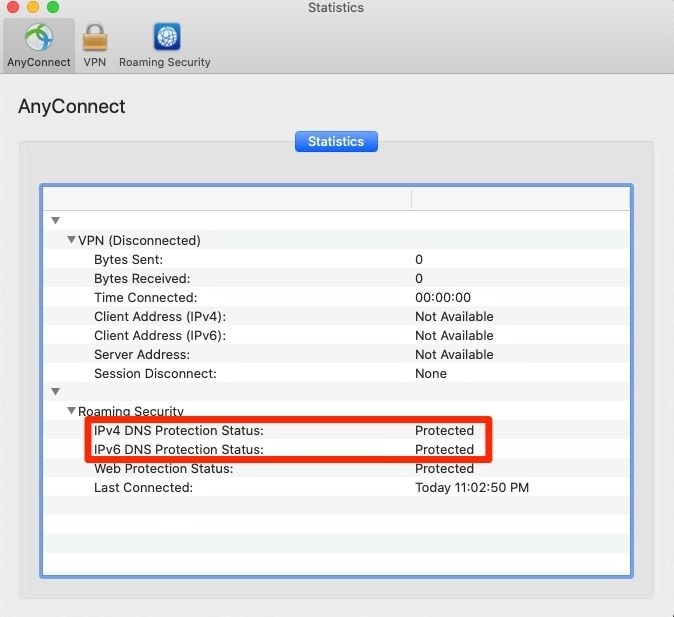

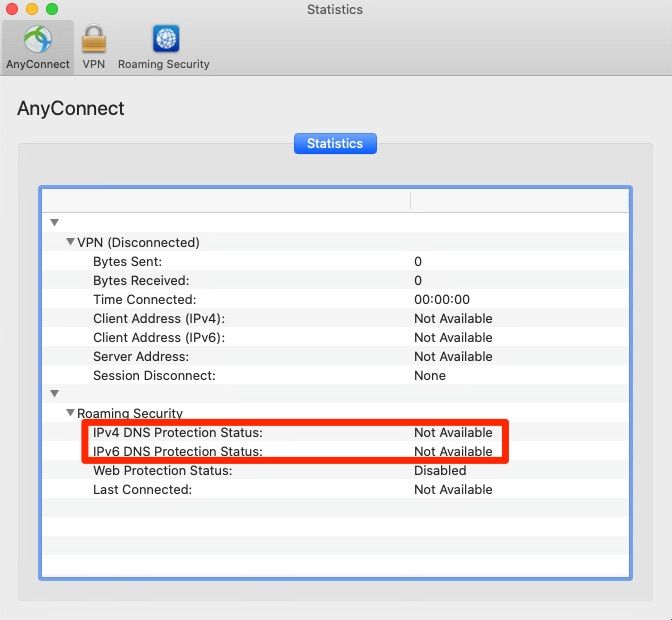

Pour vous assurer que l'état de votre agent RSM AnyConnect est correct :

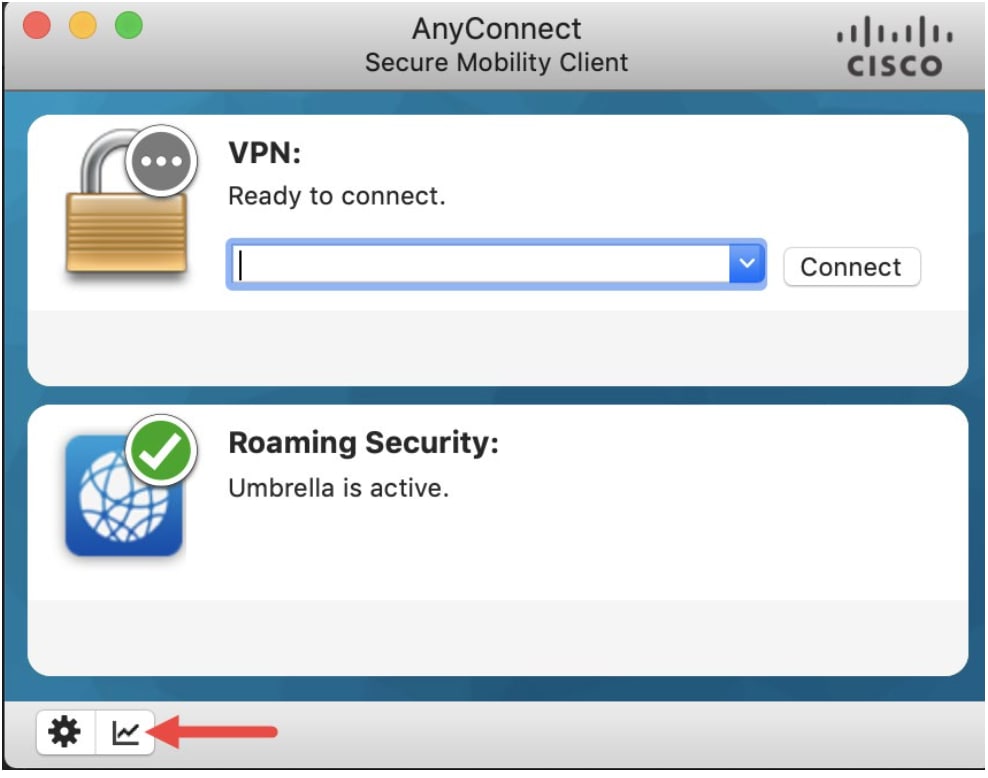

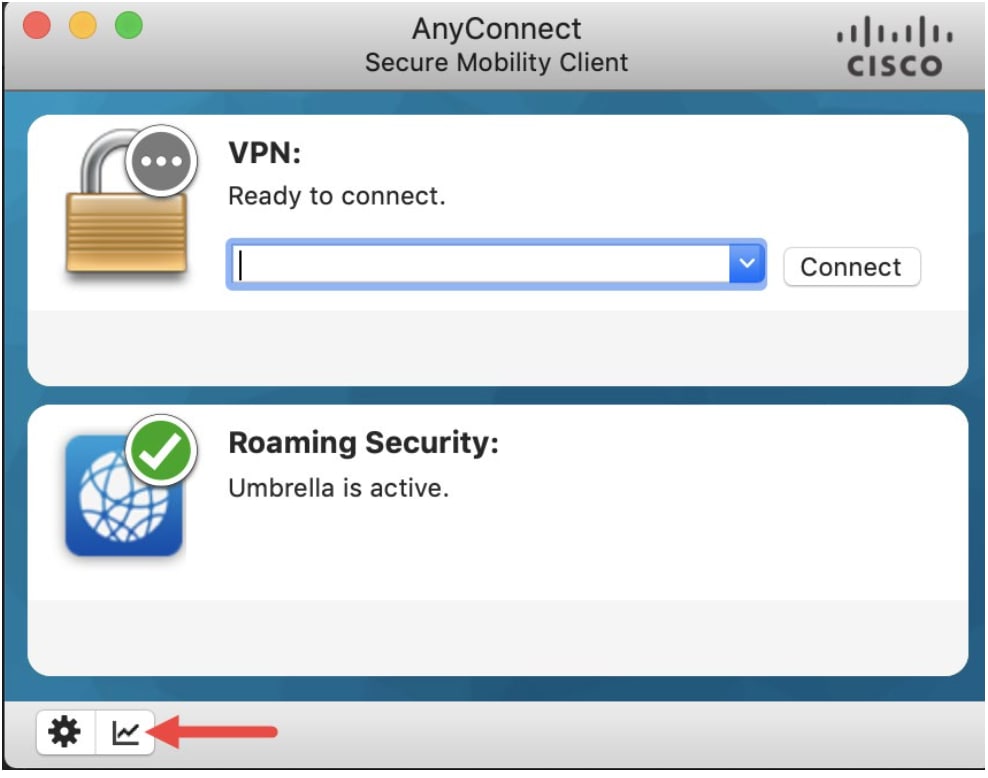

- Ouvrez le client Cisco AnyConnect Secure Mobility

- Cliquez sur Statistiques

360054989191

360054989191

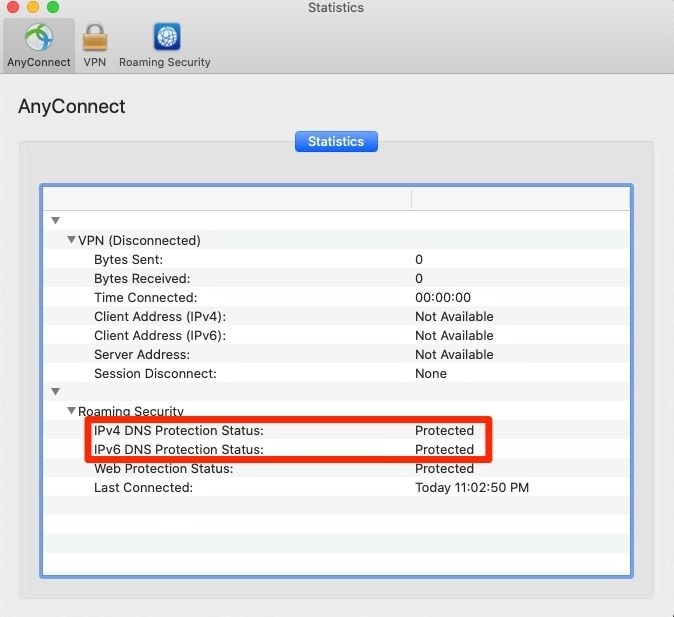

- Faites défiler jusqu'à « État de protection DNS »

4403216788116

4403216788116

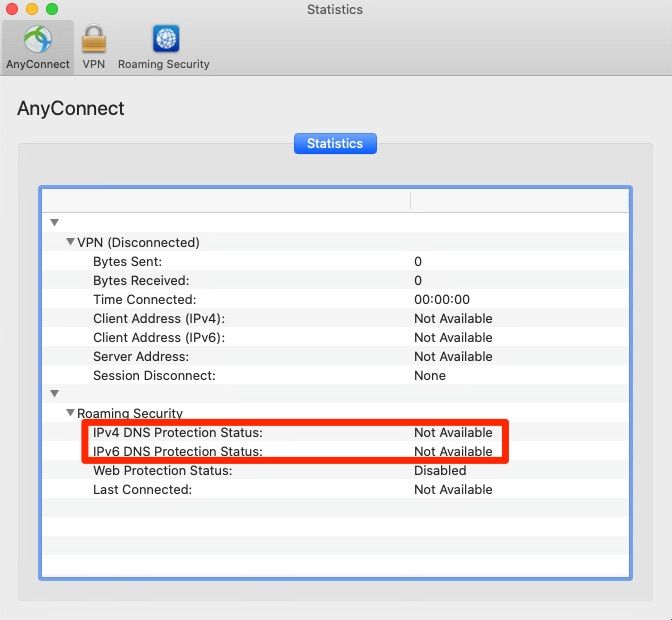

4403216786708

4403216786708

Remarque : Lorsque vous désactivez le module de sécurité d'itinérance Umbrella, l'agent SWG est également désactivé, car il dépend du module de sécurité d'itinérance Umbrella.

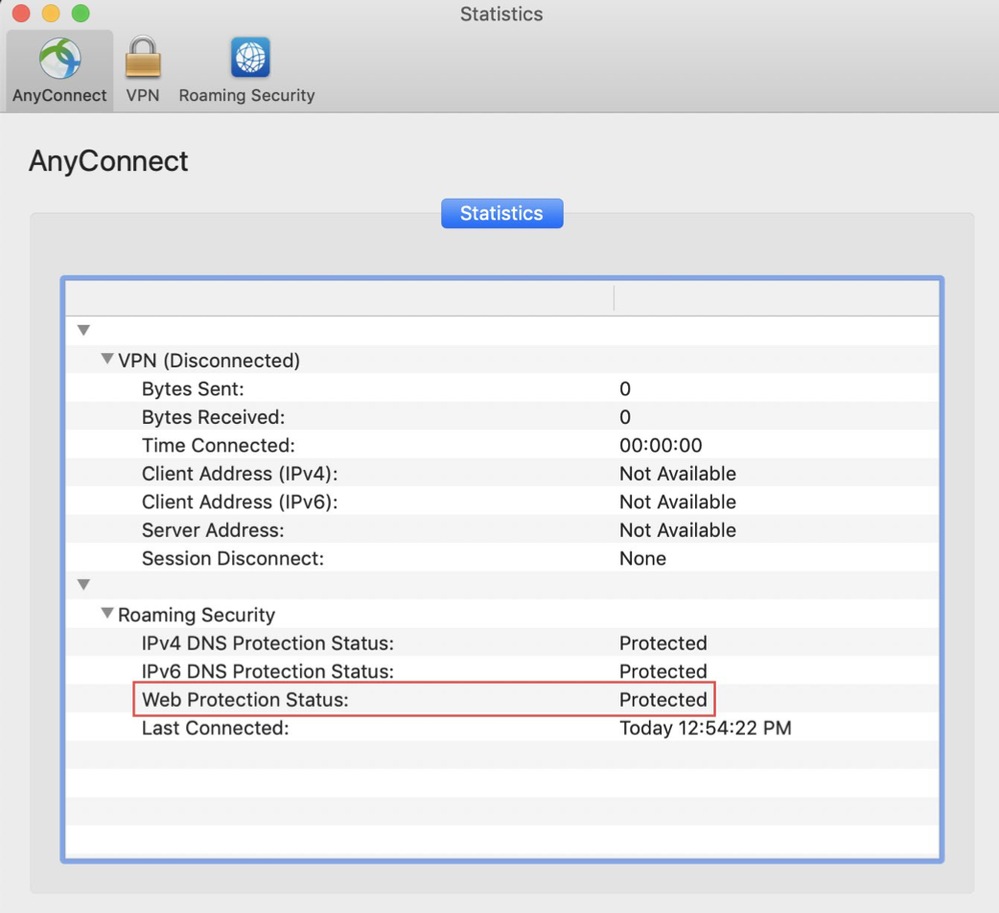

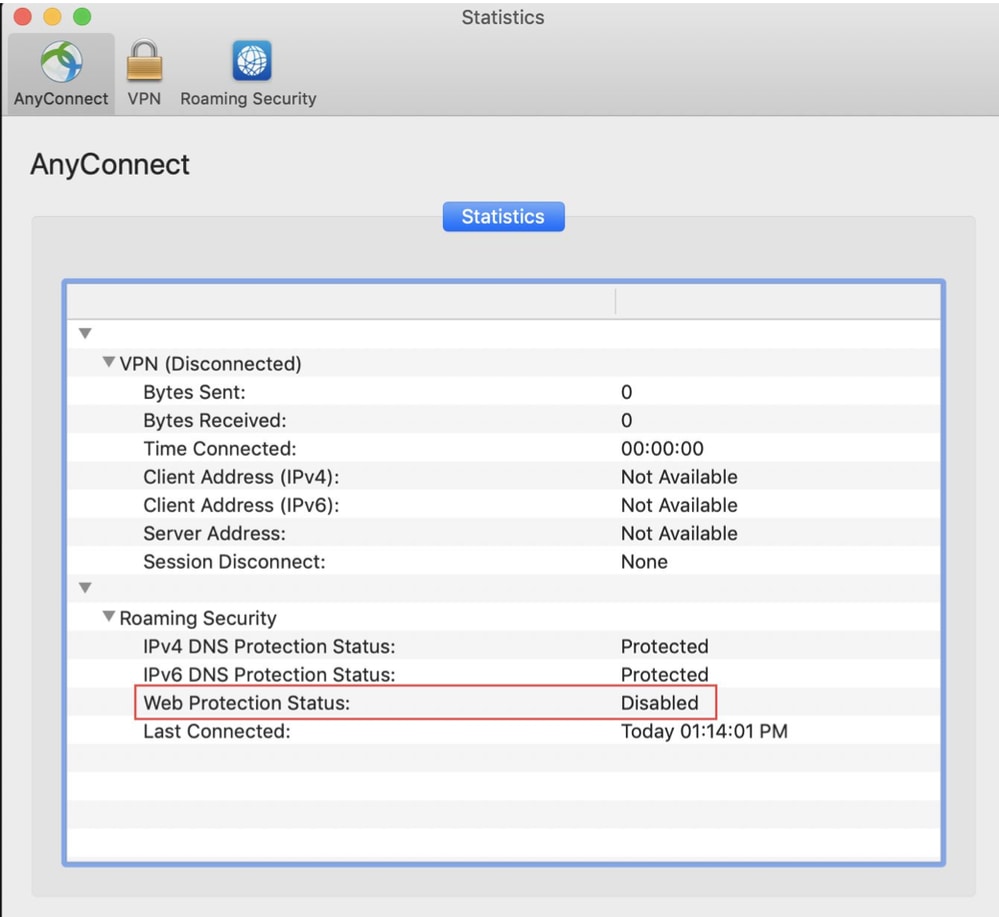

Vérification de l'état de l'agent AnyConnect SWG

Pour vous assurer que l'état de votre agent AnyConnect SWG est correct :

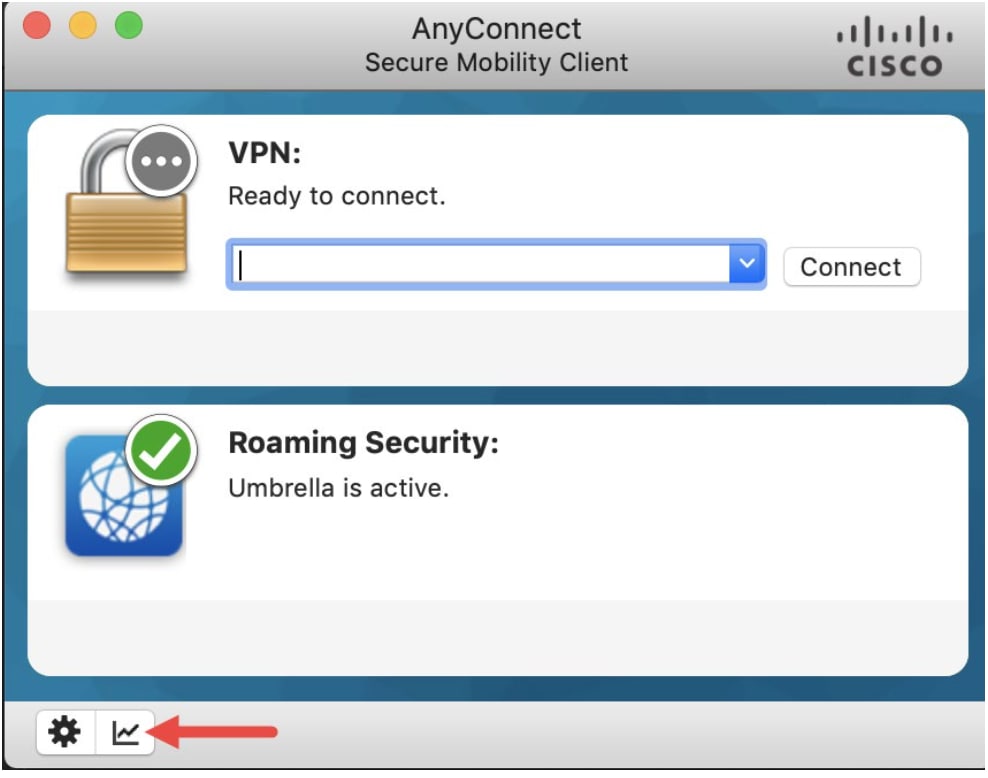

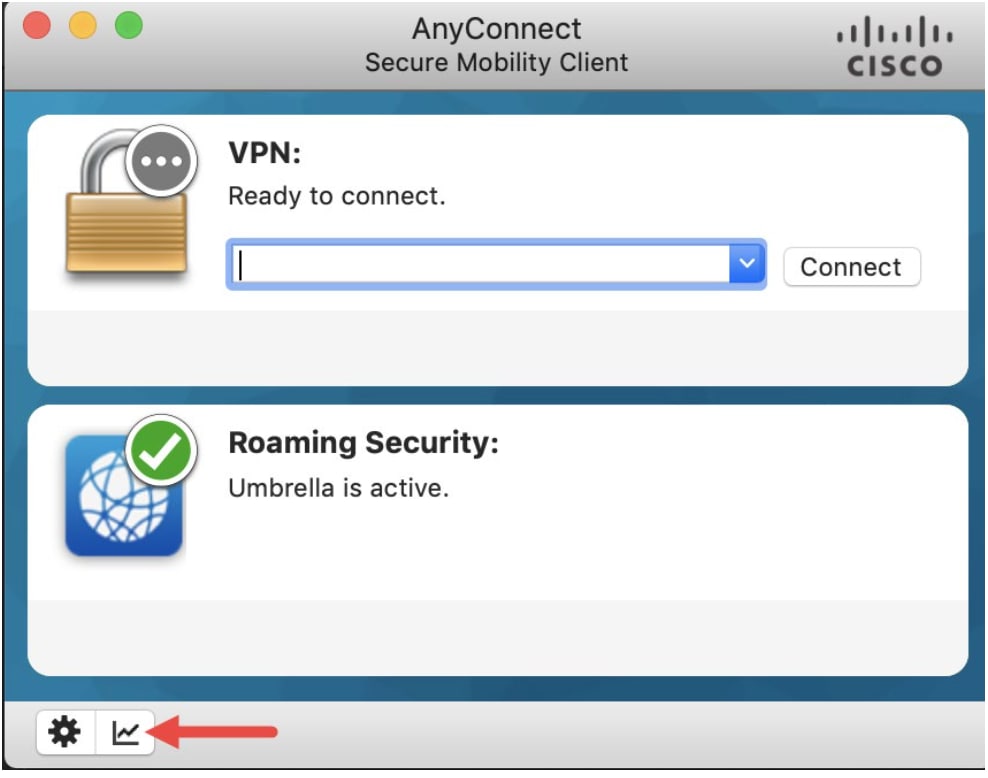

- Ouvrez le client Cisco AnyConnect Secure Mobility

- Cliquez sur Statistiques

360054989191

360054989191

- Faites défiler jusqu'à « État de la protection Web »

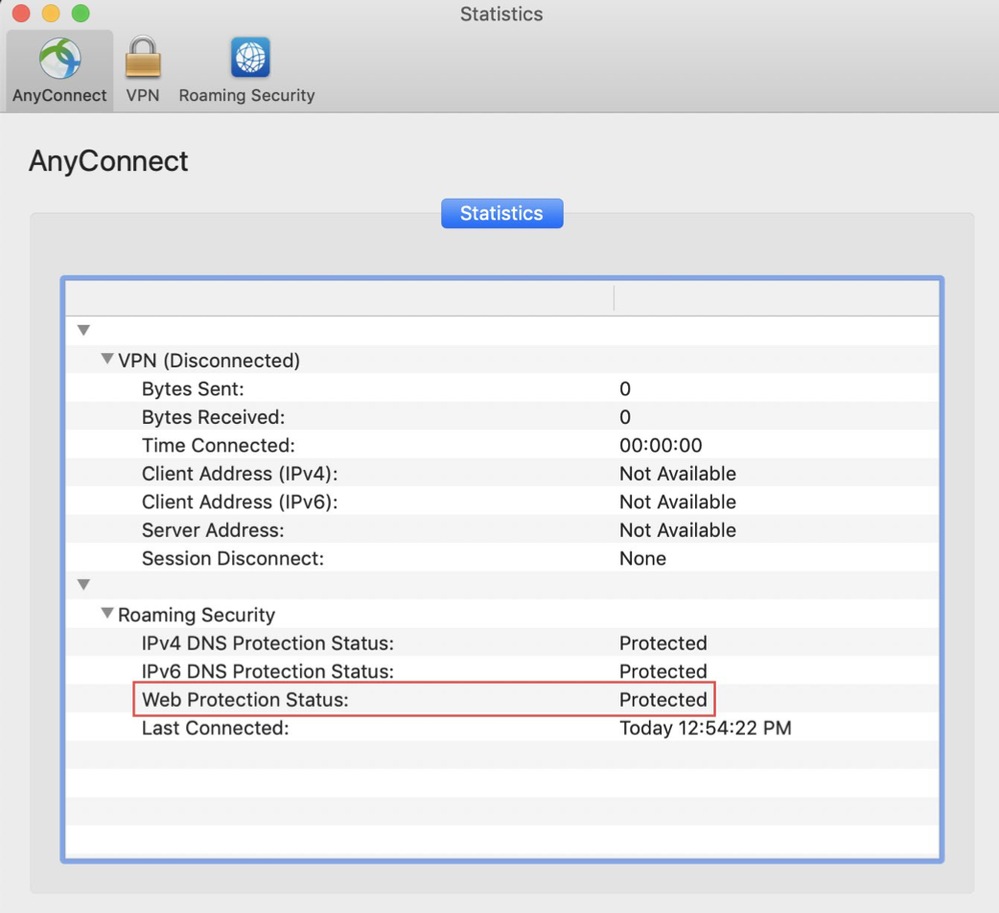

360054865132

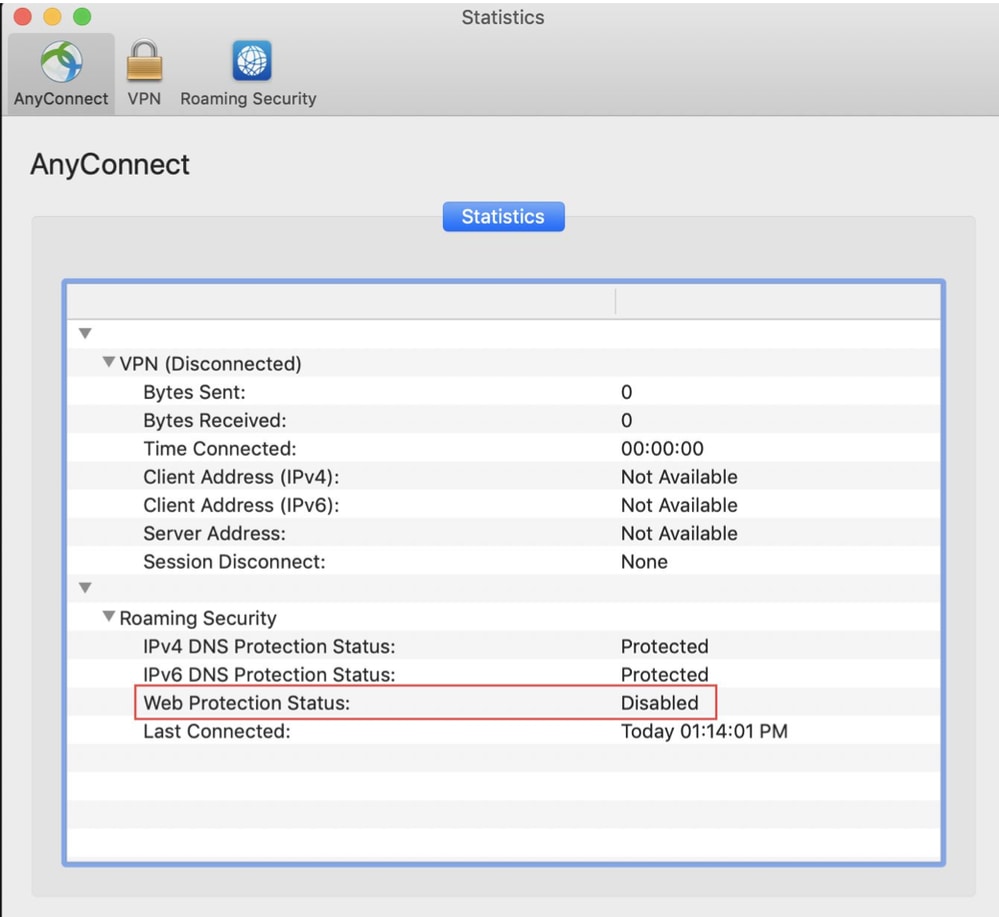

360054865132 360054865112

360054865112

Utilisation des scripts

Pour exécuter les scripts dans macOS :

1. Assurez-vous que les scripts disposent de privilèges suffisants, en particulier le privilège d'écriture.

Vous pouvez modifier le privilège de script à partir du terminal MAC en utilisant cet exemple de commande :

chmod 777 umbrella_swg_disable.sh

2. Pour exécuter le script, vous pouvez utiliser l'exemple de commande :

sudo ./umbrella_swg_disable.sh

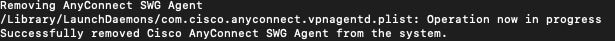

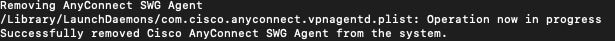

Exemple de résultat réussi :

4403216844180

4403216844180

4403216851604

4403216851604

Remarque : Ajout de scripts supplémentaires pour MAC OS 13+ avec Secure Client version 5.1.X.XXX et ultérieure et de scripts pour macOS version antérieure à 13 avec Secure Client 5.0.x

API des paramètres EFT pour SWG

Utilisation d'une boucle pour une seule machine :

curl --location 'https://api.umbrella.com/deployments/v2/deviceSettings/SWGEnabled/set' \--header 'Content-Type: application/json' \--header 'Accept: application/json' \--header 'Authorization: Bearer ' \--data '{ "value": "0", "originIds": [ 123456789 ]}'

Utilisation d'un fichier avec plusieurs machines :

curl --location 'https://api.umbrella.com/deployments/v2/deviceSettings/SWGEnabled/set' \--header 'Content-Type: application/json' \--header 'Accept: application/json' \--header 'Authorization: Bearer ' \--data 'your-path/swg-stat.json'

Plus d'informations sont disponibles sur notre documentation officielle pour les développeurs ici.

Commentaires

Commentaires