Introduction

Ce document décrit comment migrer vers l'agent de terminal unifié Cisco Secure Client avec le module Umbrella.

Objectif

À mesure que Umbrella a évolué, nous avons amélioré nos méthodes de protection des ordinateurs en itinérance. Dans le cadre de nos efforts constants d'innovation, nous avons introduit le client sécurisé Cisco, basé sur AnyConnect et notre agent de terminaux unifiés de nouvelle génération. Ce nouveau client intègre tous les avantages d'Umbrella Roaming Client tout en offrant une solution de sécurité plus avancée, notamment une suite de modules de services de sécurité, des performances supérieures et une compatibilité étendue. Il intègre la dernière version du module Umbrella ainsi que de nombreux autres modules.

Veuillez noter que Cisco a annoncé la fin de vie de Cisco AnyConnect en 2023 et celle d'Umbrella Roaming Client en 2024. De nombreux clients Umbrella bénéficient déjà de la migration vers Cisco Secure Client et nous vous encourageons à commencer la migration dès que possible pour bénéficier d'une meilleure expérience d'itinérance.

Tous les clients disposant de licences valides et de contrats d'assistance Umbrella actifs peuvent migrer vers Cisco Secure Client pour bénéficier du module Umbrella, qui inclut la même fonctionnalité de la fonctionnalité Umbrella Roaming Client, sans frais supplémentaires !

Cet article traite du processus de migration et de toutes les questions relatives au client sécurisé Cisco.

Mise à niveau vers Cisco Secure Client

Cette section explique comment migrer vers le client sécurisé Cisco.

Migration depuis AnyConnect

Le client sécurisé Cisco dispose d'un mécanisme permettant de détecter automatiquement une installation AnyConnect existante, d'en collecter la configuration, de migrer ces paramètres vers le client sécurisé Cisco, puis de désinstaller l'ancien client AnyConnect. Cependant, il peut y avoir des cas de périphérie où ce processus échoue, de sorte que certains clients peuvent préférer désinstaller eux-mêmes le client AnyConnect avant d'installer Cisco Secure Client.

Remarque : Désactivez toutes les tâches d'installation AnyConnect dans votre logiciel de gestion des terminaux pour empêcher la réinstallation des anciennes versions d'AnyConnect.

Migration depuis Umbrella Roaming Client

Remarque : Les clients disposant de licences valides et de contrats d'assistance Umbrella actifs qui migrent depuis le client d'itinérance Umbrella peuvent migrer vers le client sécurisé Cisco uniquement pour bénéficier du module Umbrella.

Le client sécurisé Cisco dispose d'un mécanisme permettant de détecter automatiquement une installation existante du client d'itinérance Umbrella, d'en collecter la configuration, de migrer ces paramètres vers le client sécurisé Cisco, puis de désinstaller l'ancien client d'itinérance Umbrella. Cependant, il peut y avoir des cas de périphérie où ce processus échoue, certains clients peuvent donc préférer désinstaller eux-mêmes le client d'itinérance Umbrella avant d'installer Cisco Secure Client.

Remarque : Désactivez toutes les tâches d'installation du client d'itinérance Umbrella dans votre logiciel de gestion des terminaux pour empêcher la réinstallation du client d'itinérance.

Installation du client sécurisé Cisco

1. Téléchargez Cisco Secure Client

Méthode 1 : Tableau de bord Umbrella

Connectez-vous à votre tableau de bord Umbrella et accédez à Déploiements > Ordinateurs itinérants. Cliquez sur l'icône Roaming Client download dans le coin supérieur droit et téléchargez le package de prédéploiement approprié pour votre système d'exploitation.

Méthode 2 : Software.cisco.com

Connectez-vous à software.cisco.com et accédez à la section Secure Client 5. Téléchargez le package de prédéploiement approprié pour votre système d'exploitation.

2. Double-cliquez sur le fichier d'installation

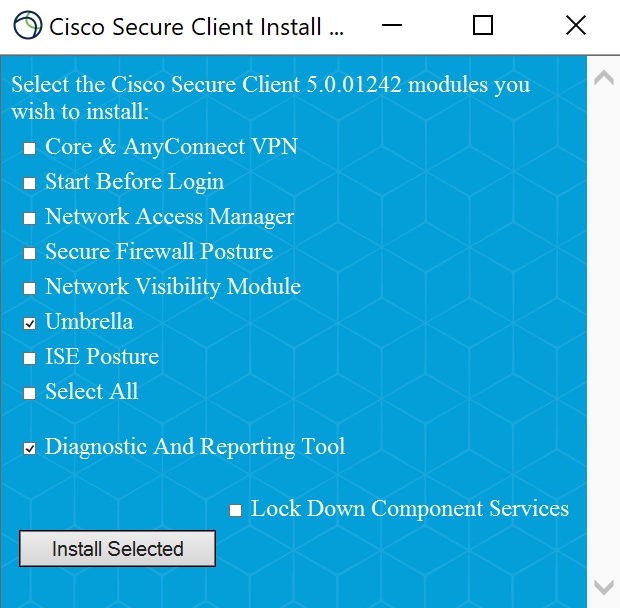

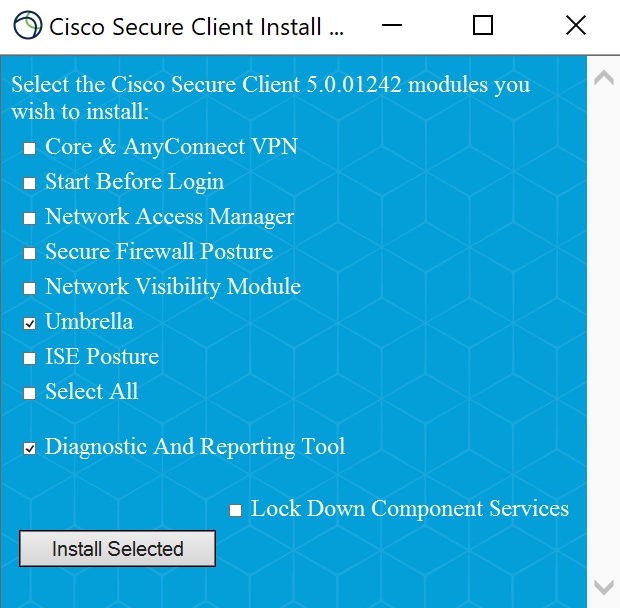

Cette fenêtre apparaît :

17890872895892

17890872895892

3. Sélectionnez uniquement les options Umbrella et Diagnostic and Reporting Tool.

L'option Verrouiller les services informatiques est facultative et empêche les utilisateurs et les administrateurs de modifier l'état des services du client sécurisé Cisco sur un périphérique.

Remarque : Le module « Core & AnyConnect VPN » est installé en tant que module principal requis. Si vous décochez l'option VPN Core & AnyConnect, le VPN est masqué dans l'interface utilisateur graphique. Le service VPN (csc_vpnagent) est toujours en cours d'exécution en arrière-plan, mais le VPN ne s'affiche pas dans l'interface utilisateur graphique.

4. Cliquez sur Install Selected (Installer la sélection) pour installer les modules.

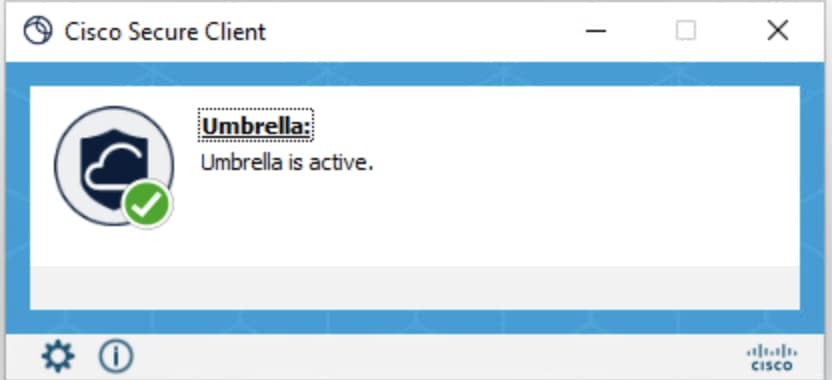

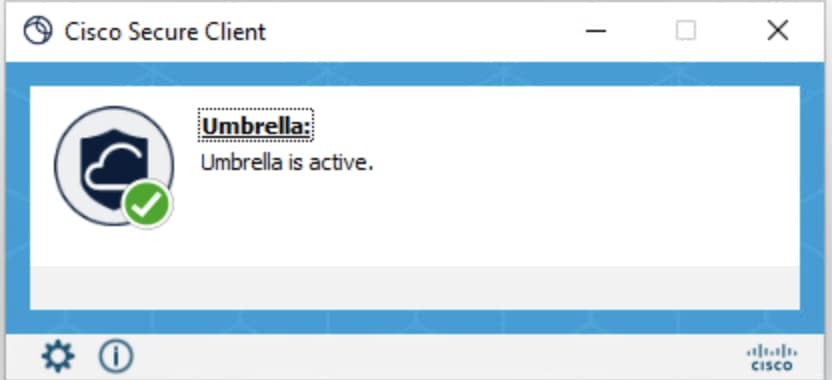

Ces fenêtres s'affichent lorsque vous démarrez Cisco Secure Client :

27072090674324

27072090674324

5. À ce stade, Cisco Secure Client détecte et désinstalle Umbrella Roaming Client. Veuillez prévoir un peu de temps pour terminer cette opération.

Installation du profil de parapluie

Le profil Umbrella (OrgInfo.json) est automatiquement détecté à partir de votre précédente installation de client d'itinérance ou AnyConnect et importé dans le client sécurisé.

Cependant, pour les nouvelles installations, il est essentiel de déployer le profil Umbrella (OrgInfo.json) sur le terminal. Ce fichier identifie de manière unique votre organisation Umbrella et permet au client de s'enregistrer auprès du cloud Umbrella. Cette étape est requise si vous installez sur un périphérique sans Cisco AnyConnect ou si vous effectuez une migration à partir du client d'itinérance Umbrella :

- Téléchargez le profil du module OrgInfo.json depuis votre tableau de bord dans Déploiements > Identités principales > Ordinateurs itinérants > Client itinérant, puis cliquez sur Télécharger dans le coin supérieur droit.

- Sélectionnez Télécharger le profil du module.

- Une fois téléchargé, copiez le fichier Orginfo.json à l'emplacement spécifié ici :

C:\ProgramData\Cisco\Cisco Secure Client\Umbrella\OrgInfo.json (Windows/opt/cisco/secureclient/umbrella/OrgInfo.json (OSX)

Déploiement en masse

Déploiement massif de la cabine Secure Client (y compris le module et le profil Umbrella) à l'aide d'outils de gestion des terminaux (tels que UEM, MDM, RMM). Voir ces articles :

Personnalisation

Structure du répertoire

Les emplacements du répertoire ont changé avec Cisco Secure Client.

Répertoires de clients sécurisés Cisco

Fenêtres

Exécutable

C:\Program Files (x86)\Cisco\Cisco Secure Client

répertoire de données-cadre

C:\ProgramData\Cisco\Cisco Secure Client\Umbrella\

macOS

Exécutable

/Applications/Cisco/Cisco Secure Client.app

répertoire de données-cadre

/opt/cisco/secureclient/umbrella/

Forum aux questions

Q : Pouvons-nous continuer avec le client Umbrella Roaming ?

A : La date de fin de vie du client Umbrella Roaming est le 2 avril 2024. Vous pouvez continuer à l'utiliser au-delà de cette date, et Cisco continue à prendre en charge et à fournir des correctifs pour les problèmes critiques et les vulnérabilités pendant un an jusqu'au 2 avril 2025. Cependant, toutes les nouvelles améliorations et innovations sont fournies dans Cisco Secure Client uniquement. Après le 2 avril 2025, toute inscription de nouveau périphérique pour le client Umbrella Roaming est restreinte. Les clients qui utilisaient encore le client Umbrella Roaming à ce moment-là ne reçoivent plus d'assistance ni de mises à jour.

Q : Le module Umbrella est-il identique au module de sécurité d'itinérance ?

A : Oui, Umbrella Module est simplement le nouveau nom simplifié du module de sécurité d'itinérance.

Q : Nous avons déjà un agent VPN tiers. Nous ne voulons pas installer le module VPN. Est-ce une option ?

A : Le module VPN est installé en tant que module principal. Cependant, vous n'êtes pas obligé de configurer ou d'utiliser le module VPN. Vous avez cependant la possibilité de masquer le module VPN de l'interface graphique utilisateur. Désactivez simplement l'option « Core & AnyConnect VPN » pendant l'installation pour masquer le VPN de l'interface utilisateur graphique. Le service VPN (csc_vpnagent) s'exécute toujours en arrière-plan, mais le VPN ne s'affiche pas dans l'interface utilisateur graphique. Reportez-vous aux documents Umbrella sur la façon de masquer le module VPN.

Q : Je n'ai besoin que de la sécurité de la couche DNS. Dois-je encore effectuer une mise à niveau ?

A : Oui, et vous pouvez toujours utiliser votre abonnement DNS uniquement avec le nouveau module Cisco Secure Client and Umbrella. Tous les clients ont droit au module Umbrella de Cisco Secure Client. Le module VPN est un module principal installé, mais vous n'avez pas besoin de l'utiliser et vous avez la possibilité de le masquer dans l'interface utilisateur.

Q : Où puis-je obtenir une copie du client de sécurité Cisco ?

A :

Méthode 1 : Tableau de bord Umbrella

Connectez-vous à votre tableau de bord Umbrella et accédez à Déploiements > Ordinateurs itinérants. Cliquez sur l'icône Roaming Client download dans le coin supérieur droit et téléchargez le package de prédéploiement approprié pour votre système d'exploitation.

Méthode 2 : Software.cisco.com

Connectez-vous à software.cisco.com et accédez à la section Secure Client 5. Téléchargez le package de prédéploiement approprié pour votre système d'exploitation.

Remarque : Pour terminer le téléchargement, vous devez vous connecter à l'aide d'un compte Cisco valide.

Q : J'ai un abonnement Umbrella, mais je n'ai pas de licences Cisco Secure Client. Puis-je toujours effectuer une mise à niveau vers Cisco Secure Client ?

A : Tous les clients disposant de licences valides et de contrats d'assistance Umbrella actifs peuvent migrer vers Cisco Secure Client pour bénéficier gratuitement du module Umbrella, qui inclut toutes les fonctionnalités d'Umbrella Roaming Client.

Q : Quelles sont les différences architecturales entre les clients ?

A :

Approche client d'itinérance

Le client d'itinérance Umbrella utilise une carte de bouclage afin d'inspecter toutes les requêtes envoyées aux serveurs DNS spécifiés dans les paramètres DNS des cartes réseau d'un ordinateur. Cela nécessite que le client d'itinérance réinitialise le serveur DNS sur toutes les cartes pour utiliser 127.0.0.1, l'adresse de bouclage localhost.

L'inconvénient de cette approche est que certains clients VPN entrent en conflit avec cette configuration, soit en exigeant que la configuration corresponde à ce qui a été défini par l'administrateur, soit en empêchant l'exécution d'un résolveur DNS sur 127.0.0.1.

Certains clients VPN peuvent également remplacer les paramètres DNS d'une carte par des valeurs VPN, en remplaçant l'adresse de serveur DNS du client itinérant 127.0.0.1 par les valeurs d'origine. Cela peut empêcher le client d’itinérance Umbrella et le package logiciel en conflit de fonctionner comme prévu, ou provoquer un scénario d’échec DNS complet où les paramètres DNS configurés sont perdus à la connexion ou à la déconnexion.

Approche Cisco Secure Client

Avec Cisco Secure Client, Umbrella est un module qui peut être installé. Ce module est capable de contrôler la carte sans modifier les paramètres DNS sur l'interface, évitant ainsi les conflits de modification DNS. Cisco Secure Client utilise un pilote de noyau qui intercepte les requêtes DNS à un niveau beaucoup plus bas du système d'exploitation. Ce mécanisme plus sophistiqué présente l'avantage de ne pas exiger que le trafic de toutes les cartes passe par l'adresse de bouclage, de sorte que les paramètres DNS d'origine sont conservés. Cette différence architecturale signifie que le module Umbrella peut conserver une compatibilité beaucoup plus élevée avec d'autres logiciels par rapport au client d'itinérance Umbrella.

Q : Le module Umbrella pour Cisco Secure Client présente-t-il des problèmes de compatibilité connus ?

R : Le client sécurisé Cisco s'appuie sur l'architecture AnyConnect, qui est beaucoup plus compatible que l'ancien client d'itinérance Umbrella. Dans de rares cas, une action supplémentaire est requise pour que le module Umbrella fonctionne avec un logiciel tiers. Vous pouvez lire plus d'informations dans cet article :

Compatibilité logicielle - Module de regroupement pour Cisco Secure Client (et AnyConnect hérité).

Q : Nous avons déjà installé des clients AnyConnect et Umbrella Roaming. Devons-nous désinstaller manuellement les deux et installer le client sécurisé Cisco avec les modules AnyConnect et Umbrella ?

A : Non, le processus d'installation du client sécurisé est conçu avec un processus de mise à niveau transparent. Le programme d'installation déplace automatiquement le fichier Orginfo.json vers les dossiers Secure Client et désinstalle en même temps AnyConnect et le client Umbrella Roaming. Si vous utilisiez la fonctionnalité VPN d'AnyConnect, elle est automatiquement transférée au module VPN AnyConnect.

Q : Je ne vois pas l'interface utilisateur du client sécurisé Cisco après l'installation. Comment puis-je savoir que cela fonctionne ?

Vous pouvez confirmer que le module Cisco Secure Client with Umbrella fonctionne en accédant à https://policy-debug.checkumbrella.com dans votre navigateur ou en exécutant cette commande :

nslookup -q=txt debug.opendns.com1

Le résultat contient des informations uniques et pertinentes pour votre organisation parapluie, telles que votre OrgID.

Q : Comment trouver la documentation d'assistance pour le déploiement à l'aide de mon outil MDM ou RMM spécifique ?

A : Les modules RMM et MDM tiers ne sont pas officiellement pris en charge par Cisco Umbrella. Par courtoisie, nous fournissons quelques exemples dans cet article de la Base de connaissances. Cependant, ces éléments ne sont pas pris en charge et sont fournis « en l'état ». Si vous avez des questions ou des préoccupations concernant leur validité ou leur adéquation à votre déploiement, veuillez vous adresser à votre RMM ou à votre fournisseur MDM.

Q : Une fois le module Cisco Secure Client with Umbrella déployé, comment le maintenir à jour ? Se met-il à jour automatiquement ?

A : Pour plus d'informations sur la mise à jour de Cisco Secure Client et de Cisco Umbrella Module, reportez-vous à l'article suivant de la Base de connaissances :

Maintien à jour du client sécurisé Cisco

Commentaires

Commentaires