Introduction

Ce document décrit les informations relatives au changement de marque des périphériques vers Cisco Secure Firewall.

Conditions préalables

Informations générales

- Les noms des périphériques affichés correspondent désormais à d'autres supports de marque

- Cela crée une marque plus forte et une expérience utilisateur plus simple

- Aucun impact fonctionnel sur les plates-formes ; seul le texte a changé.

- Les anciennes plates-formes matérielles FTD (FPR1010/11XX, FPR41XX, FPR93XX) utilisent toujours la marque Firepower

- Certains paramètres système par défaut et noms de composants peuvent toujours utiliser firepower

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Gamme de pare-feu de nouvelle génération Cisco (NGFW)

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Firepower Management Center (FMC) version 7.6.0

- Firepower Device Manager (FDM) version 7.6.0

- Toutes les fonctionnalités Virtual Firepower Threat Defense (FTD) version 7.6.0

- Pare-feu sécurisé Cisco 31XX,42XX

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Description de la fonctionnalité

Comment ça fonctionne:

- Les noms de modèles complets et courts pour les plates-formes CSF31XX, CSF42XX, Firewall Threat Defense (FTD) Virtual et toutes les plates-formes Firewall Management Center (FMC) portent la marque Cisco Secure Firewall.

- Le logiciel CSF31XX FDM est désormais SFDM, Secure Firewall Device Manager.

- Cette fonction ne comporte aucun composant fonctionnel.

- Il n'existe aucune option de configuration pour cette fonctionnalité.

Mise à niveau :

- Lors de la mise à niveau vers Secure Firewall 7.6, toutes les interfaces CLI et GUI pertinentes ont été mises à jour pour refléter la marque actuelle.

- Aucun problème lors de la mise à niveau des périphériques enregistrés

- Si Firewall Threat Defense (FTD) est mis à niveau, Firewall Management Center (FMC) met à jour son interface utilisateur graphique avec la marque actuelle.

- Si Firewall Management Center (FMC) est mis à niveau, tous les périphériques enregistrés restaurent la connectivité après la mise à niveau comme prévu.

Configurer

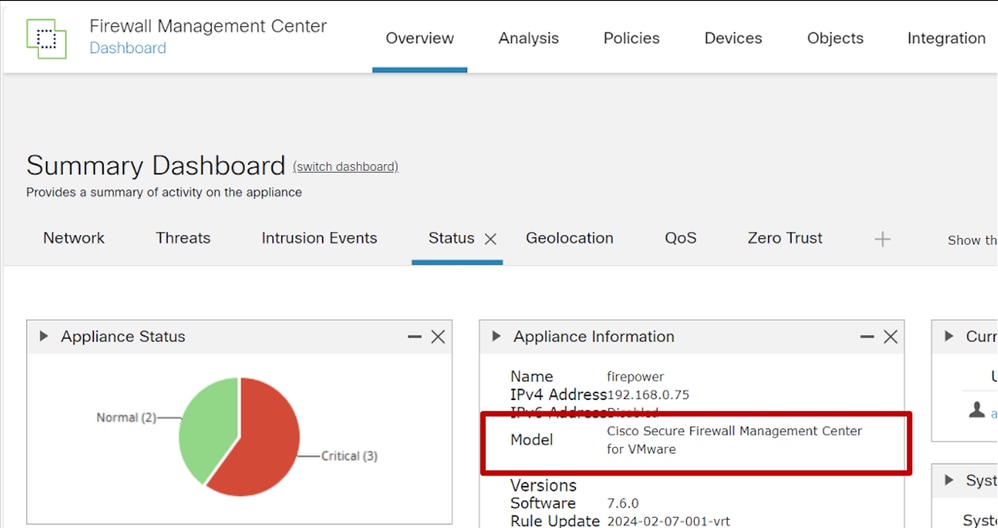

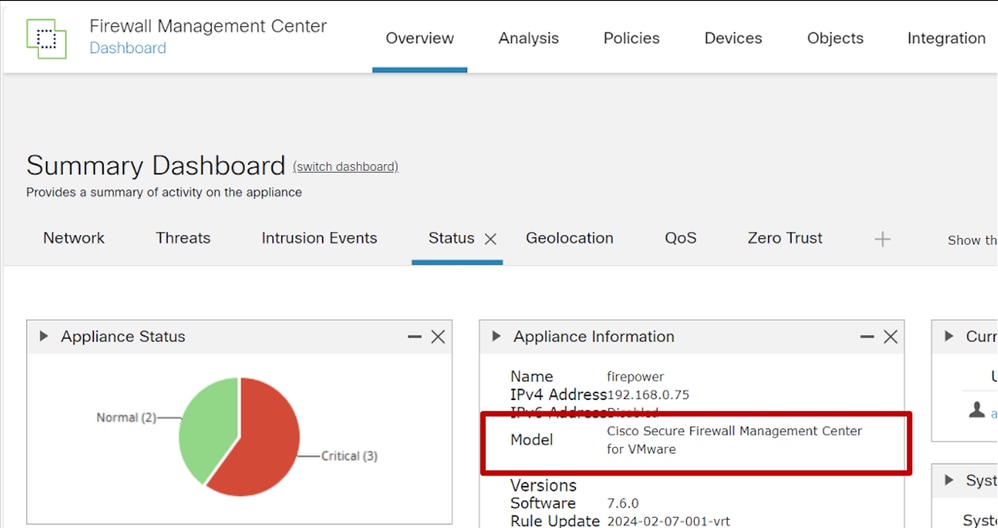

Exemples de Firewall Management Center

État récapitulatif :

- Le nom du modèle Management Center est précédé de la marque Cisco.

Informations de configuration :

- Le nom du modèle Management Center est précédé de la marque Cisco.

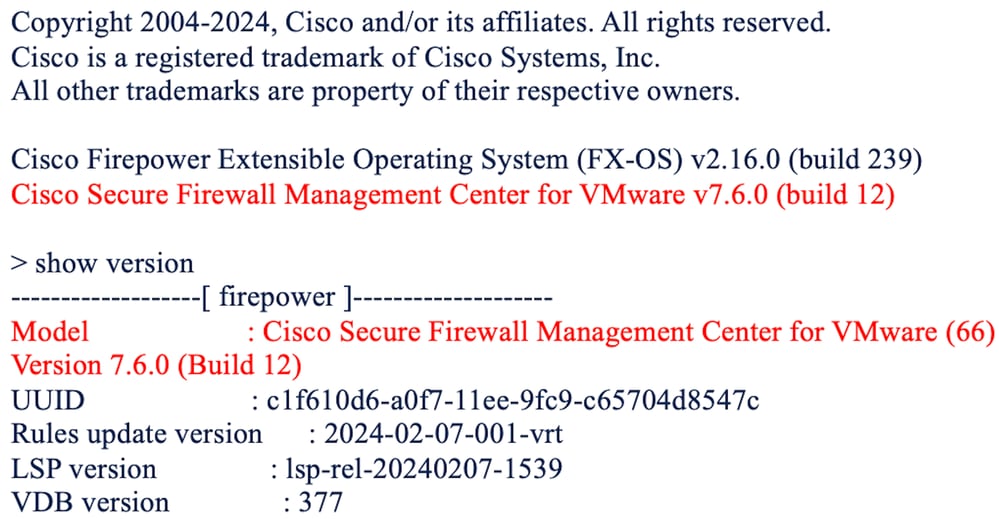

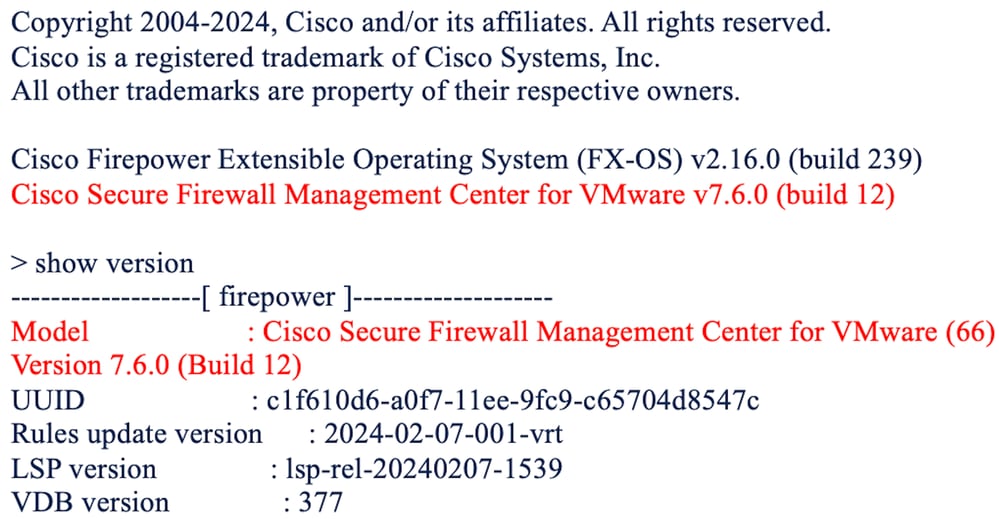

Sortie CLI :

- Le nom complet du modèle est indiqué avec la marque Cisco Secure Firewall.

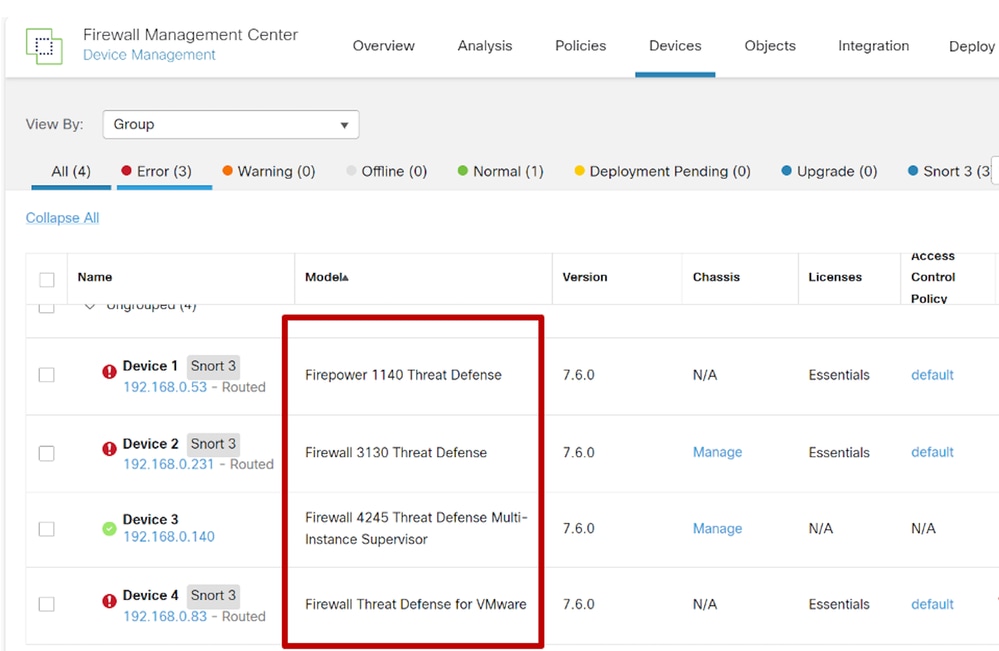

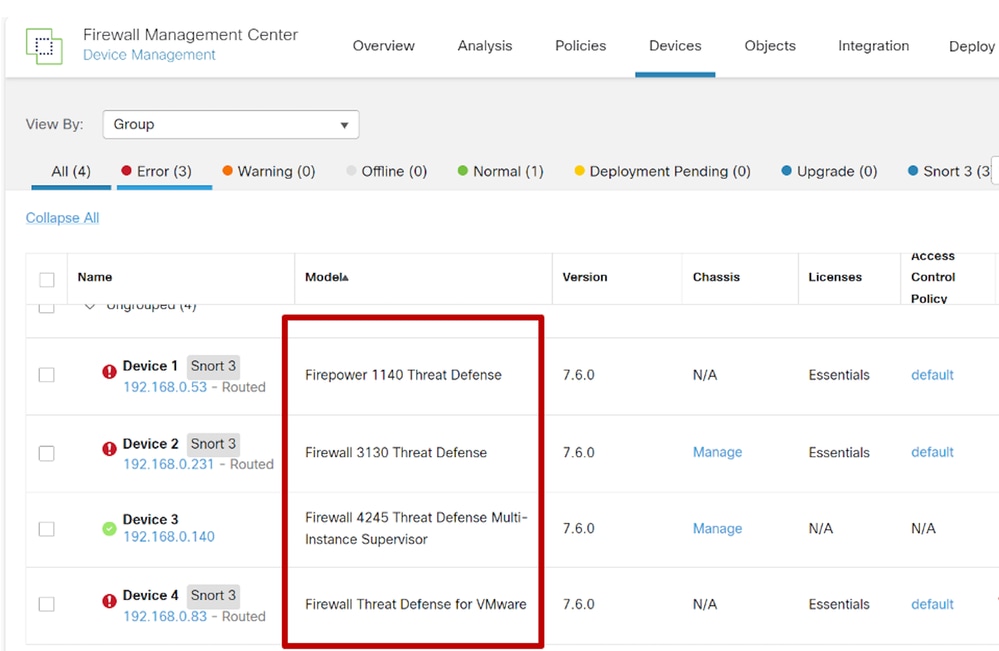

Gestion des périphériques :

- Les périphériques gérés affichent des noms de modèle raccourcis.

- Firepower (ici FPR1140) et Secure Firewall Devices (ici, 3130, 4215 et FTD sur VMware) peuvent apparaître ensemble.

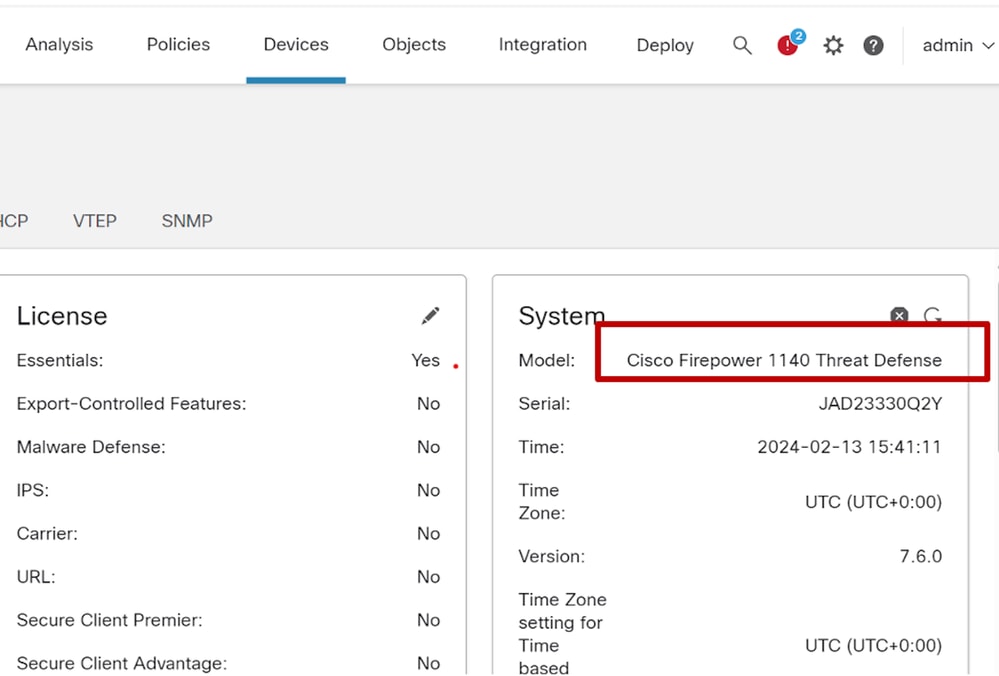

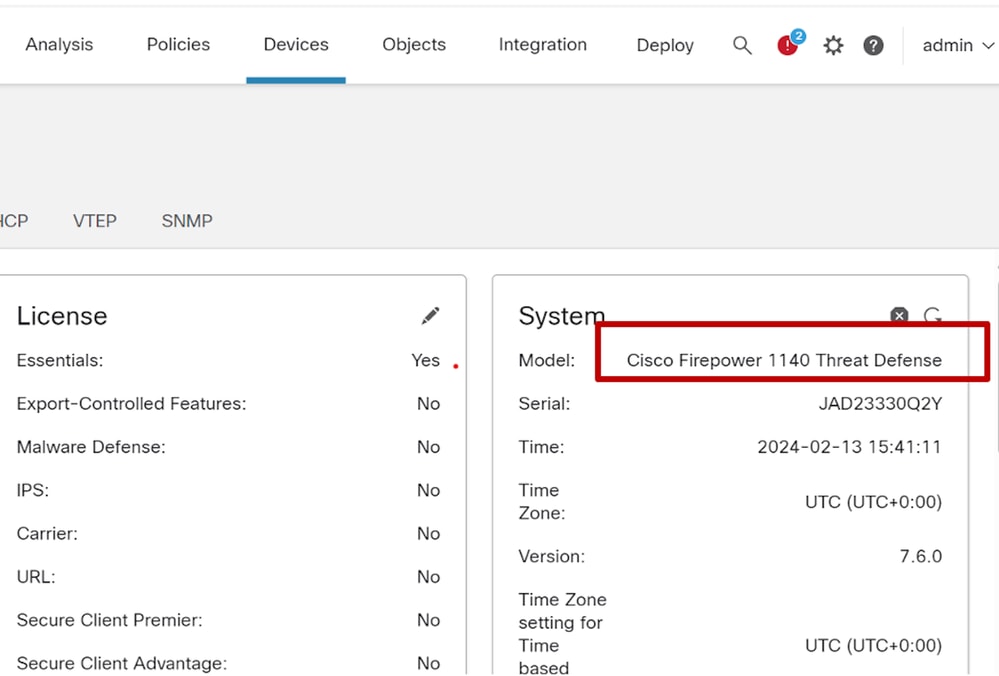

Exemple de périphériques Firepower

État récapitulatif :

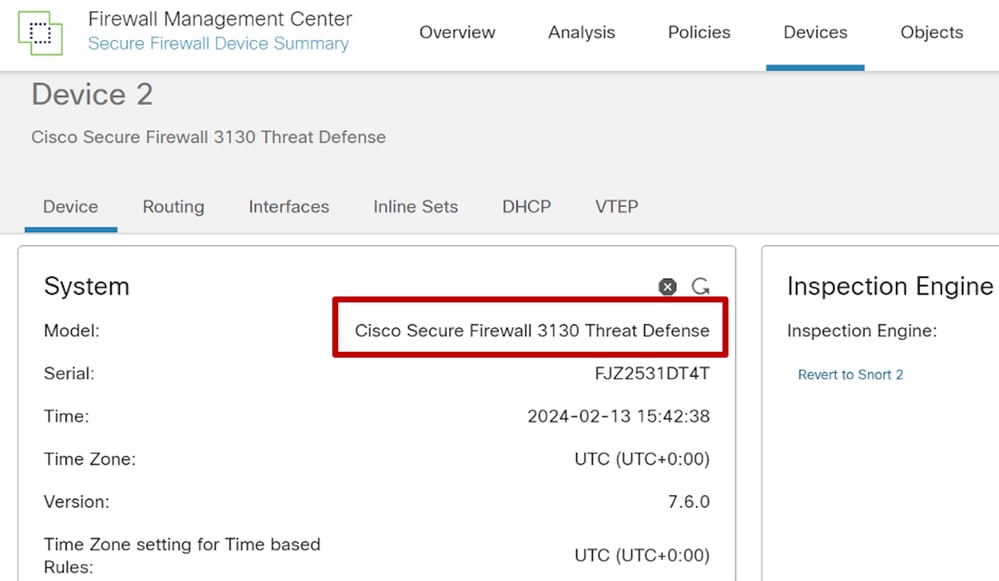

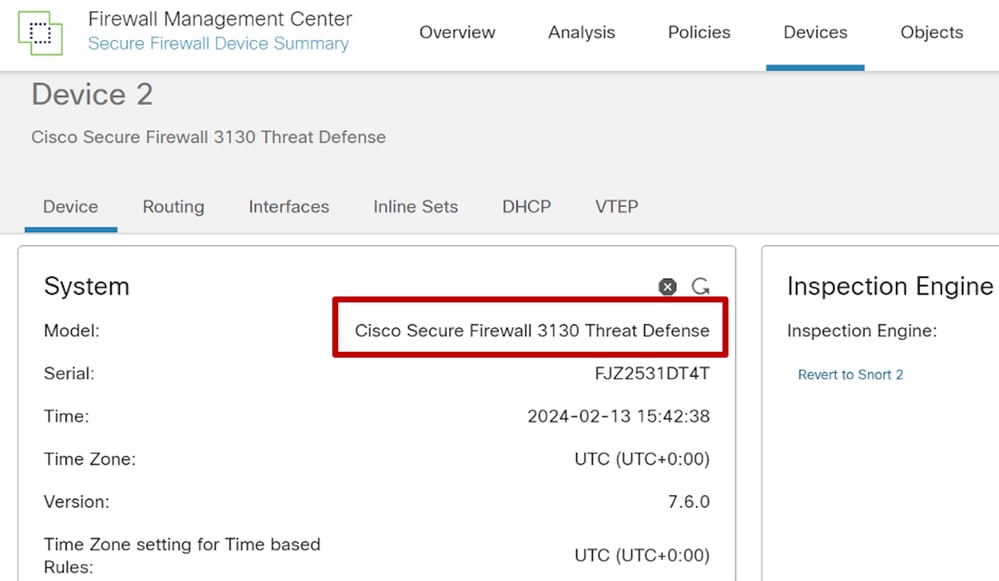

Détails du système du périphérique pare-feu sécurisé :

- Le nom complet du modèle est affiché dans les informations système du périphérique.

- CSF31XX est représenté sous le nom de Cisco Secure Firewall.

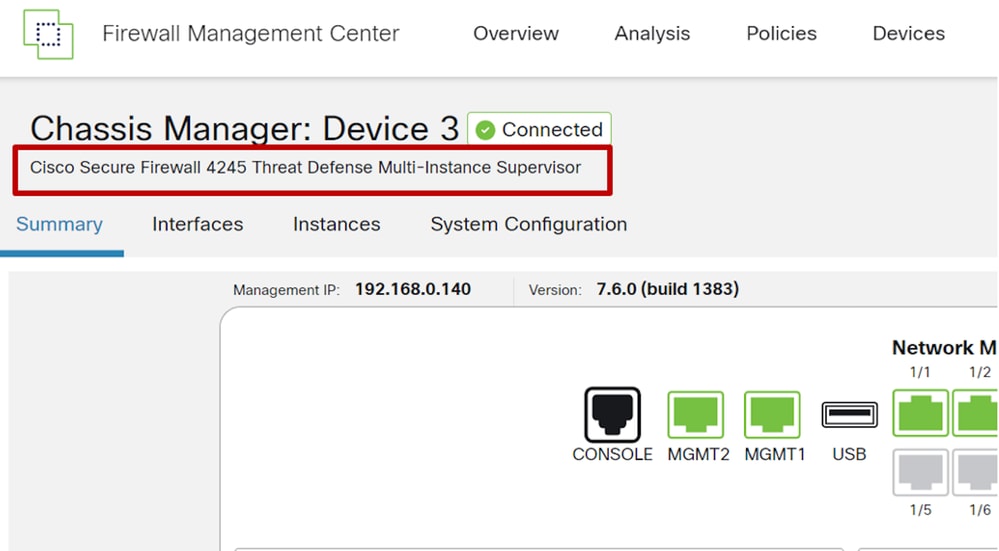

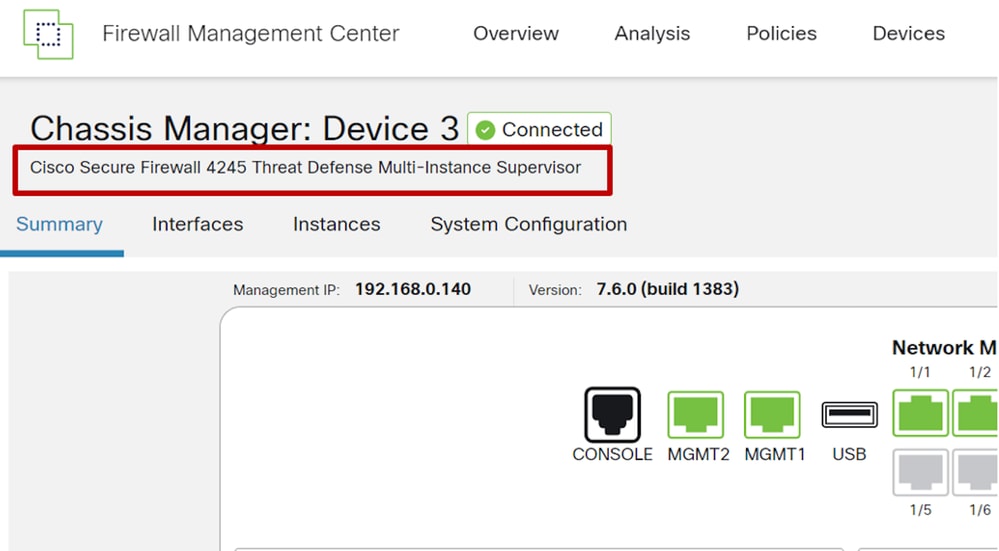

Gestionnaire de châssis pour 3100 / 4200 en mode multi-instance :

- Le nom complet du modèle est affiché dans les informations système du périphérique.

- Le châssis CSF42XX est représenté sous le nom de Cisco Secure Firewall.

Paramètres par défaut de la configuration Firewall Threat Defense :

-

Le nom d'hôte système par défaut est toujours firepower,

-

Nous avons gardé la puissance de feu, car cela ne fait pas directement référence à la plate-forme en cours d'exécution.

-

L'utilisateur peut facilement modifier ce paramètre.

Voulez-vous configurer IPv4 ? (o/n) [o] :

Voulez-vous configurer IPv6 ? (o/n) [o] : n

Configurer IPv4 via DHCP ou manuellement ? (dhcp/manual) [manuel] :

Entrez une adresse IPv4 pour l'interface de gestion [192.168.0.190] : 192.168.0.231

Entrez un masque de réseau IPv4 pour l'interface de gestion [255.255.255.0] :

Entrez la passerelle par défaut IPv4 pour l'interface de gestion [interfaces-données] : 192.168.0.254

Entrez un nom d’hôte complet pour ce système [firepower] :

Entrez une liste de serveurs DNS séparés par des virgules ou « aucun » [x.x.x.x] :

Entrez une liste de domaines de recherche séparés par des virgules ou « aucun » [] :

Si vos informations réseau ont changé, vous devez vous reconnecter.

Exemples de Firewall Device Manager

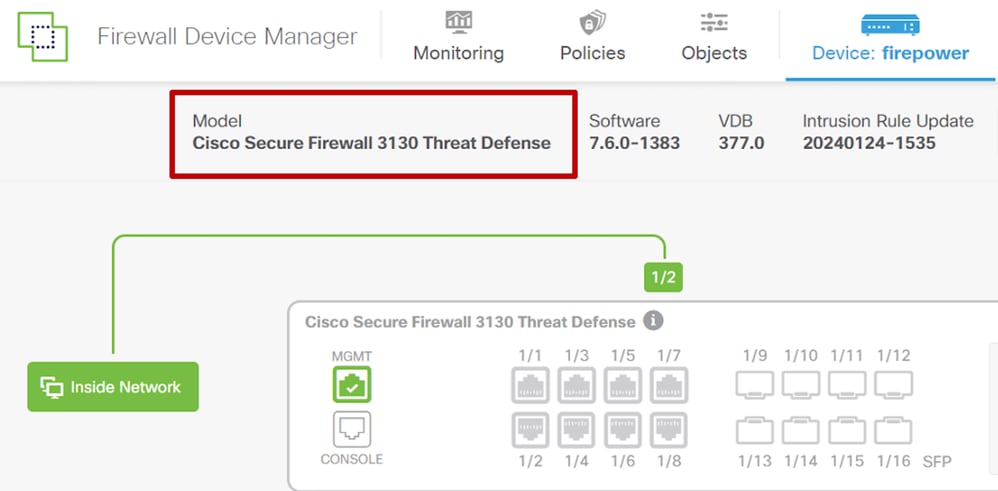

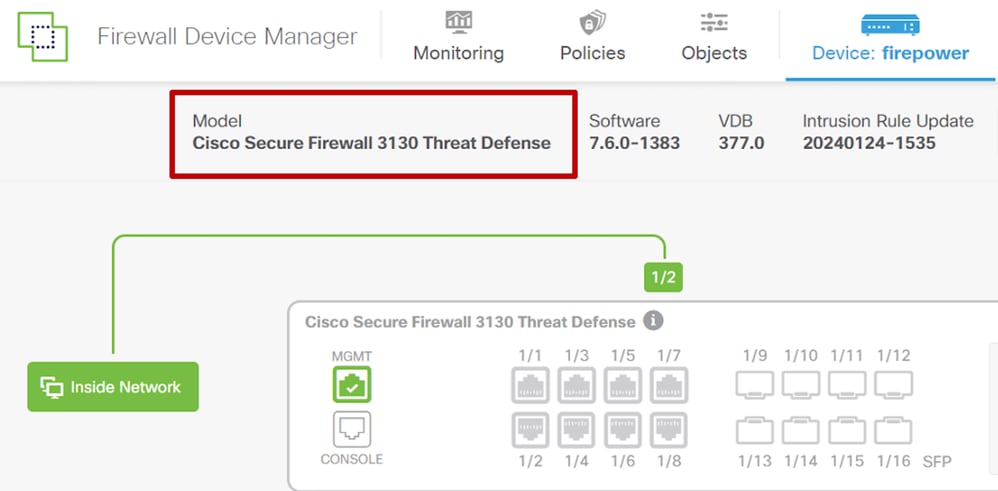

État récapitulatif :

- La page principale du périphérique affiche le nom complet du modèle avec la marque Secure Firewall.

Résultat de la CLI Firewall Threat Defense :

- Le nom complet du modèle est affiché avec le nom Secure Firewall.

- Ceci est également indiqué sur les connexions SSH.

- D'autres résultats de l'interface de ligne de commande, tels que show version, utilisent Secure Firewall au lieu de Firepower.

Gérer le périphérique localement ? (oui/non) [oui] :

Configuration du mode pare-feu en mode routé.

Mettre à jour les informations de déploiement

- ajouter une configuration de périphérique

Étapes de configuration initiale du premier démarrage pour Secure Firewall Device Manager for Secure Firewall Threat Defense.

> afficher la version

-------------------[ puissance de feu ]--------------------

Modèle : Cisco Secure Firewall 3130 Threat Defense (80) Version 7.6.0 (Build 13)

UUID : 123ab4d5-e6aa-11bb-ccc7-f88d99f000d

Version VDB : 377

----------------------------------------------------

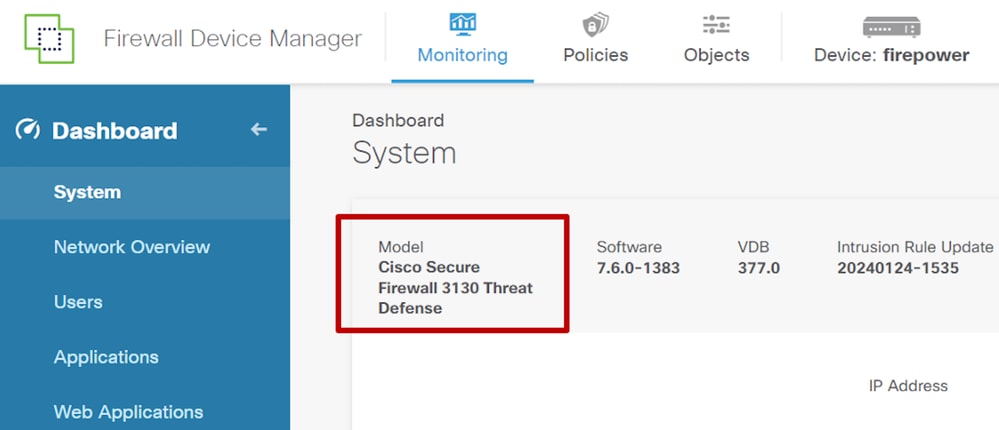

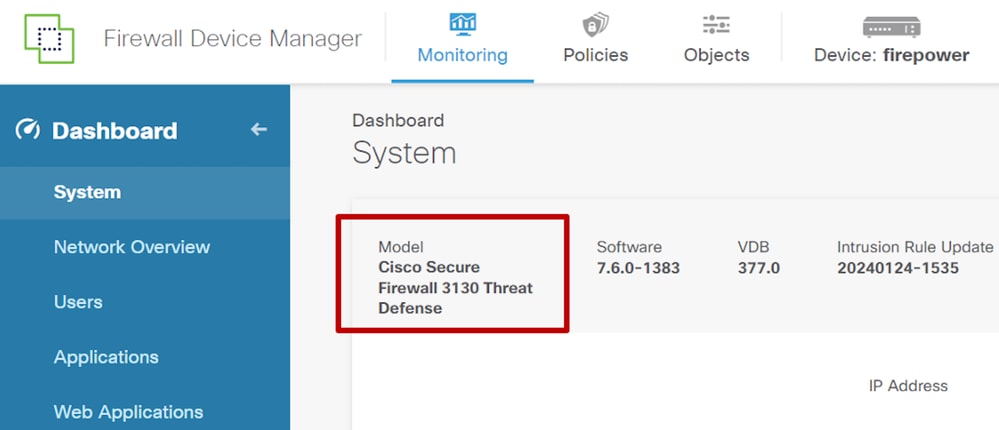

Moniteur système du Gestionnaire de périphériques de pare-feu :

- Le tableau de bord de surveillance du système utilise également le nom de modèle correct.

Commentaires

Commentaires