ACS 5.x : Exemple de configuration d'authentification TACACS+ et d'autorisation de commande basée sur l'appartenance à un groupe AD

Table des matières

Introduction

Ce document fournit un exemple de configuration de l'authentification TACACS+ et de l'autorisation de commande basée sur l'appartenance au groupe AD d'un utilisateur avec Cisco Secure Access Control System (ACS) 5.x et versions ultérieures. ACS utilise le Microsoft Active Directory (AD) comme mémoire externe d'identité pour enregistrer des ressources comme des utilisateurs, ordinateurs, groupes, et attributs.

Conditions préalables

Exigences

Assurez-vous que vous répondez à ces exigences avant d'essayer cette configuration :

-

ACS 5.x est entièrement intégré au domaine AD souhaité. Si l'ACS n'est pas intégré au domaine AD souhaité, référez-vous à ACS 5.x et versions ultérieures : Exemple de configuration de l'intégration avec Microsoft Active Directory pour plus d'informations afin d'effectuer la tâche d'intégration.

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

-

Cisco Secure ACS 5.3

-

Logiciel Cisco IOS® version 12.2(44)SE6.

Remarque : cette configuration peut être effectuée sur tous les périphériques Cisco IOS.

-

Domaine Microsoft Windows Server 2003

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Conventions

Pour plus d’informations sur les conventions utilisées dans ce document, reportez-vous aux Conventions relatives aux conseils techniques Cisco.

Configuration

Configurer ACS 5.x pour l'authentification et l'autorisation

Avant de commencer la configuration d'ACS 5.x pour l'authentification et l'autorisation, ACS aurait dû être correctement intégré à Microsoft AD. Si l'ACS n'est pas intégré au domaine AD souhaité, référez-vous à ACS 5.x et versions ultérieures : Exemple de configuration de l'intégration avec Microsoft Active Directory pour plus d'informations afin d'effectuer la tâche d'intégration.

Dans cette section, vous mappez deux groupes AD à deux jeux de commandes différents et deux profils Shell, l'un avec un accès complet et l'autre avec un accès limité sur les périphériques Cisco IOS.

-

Connectez-vous à l'interface graphique ACS en utilisant les identifiants Admin.

-

Choisissez Users and Identity Stores > External Identity Stores > Active Directory et vérifiez que l'ACS a rejoint le domaine souhaité et que l'état de connectivité est affiché comme connected.

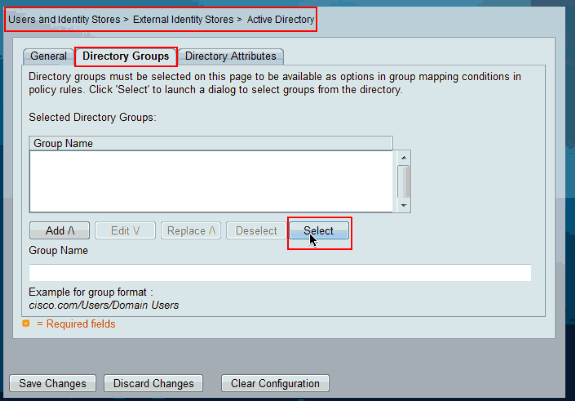

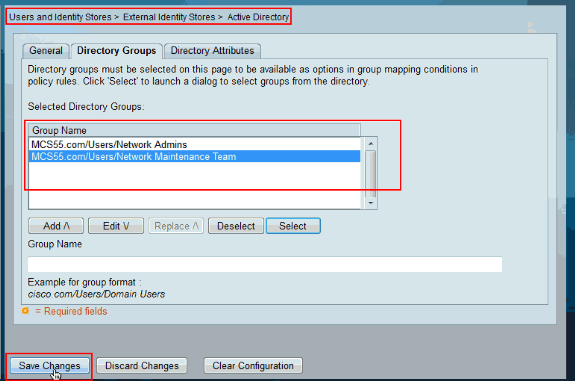

Cliquez sur l'onglet Groupes de répertoires.

-

Cliquez sur Sélectionner.

-

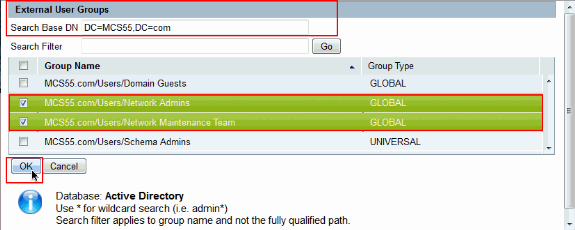

Choisissez les groupes qui doivent être mappés aux profils Shell et aux jeux de commandes dans la dernière partie de la configuration. Click OK.

-

Cliquez sur Enregistrer les modifications.

-

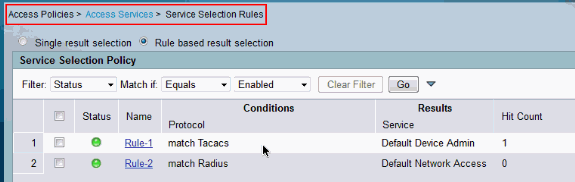

Choisissez Access Policies > Access Services > Service Selection Rules et identifiez le service d'accès, qui traite l'authentification TACACS+. Dans cet exemple, il s'agit de Default Device Admin.

-

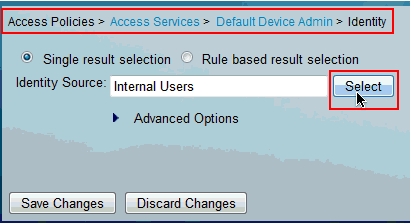

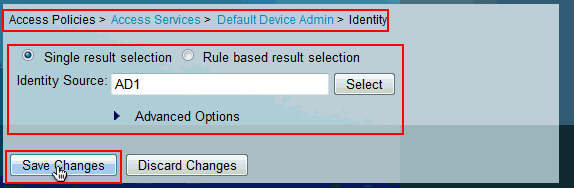

Choisissez Access Policies > Access Services > Default Device Admin > Identity et cliquez sur Select en regard de Identity Source.

-

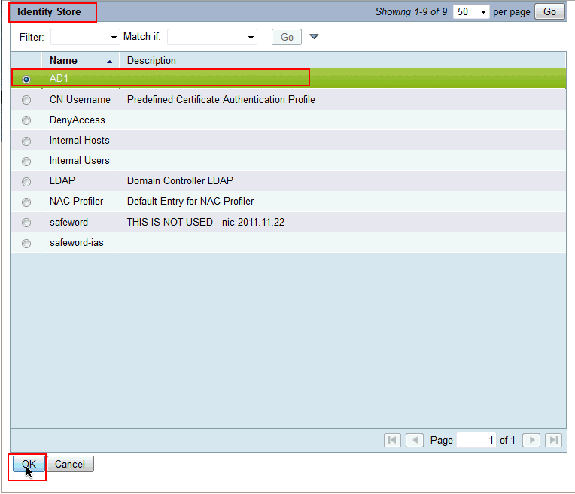

Choisissez AD1 et cliquez sur OK.

-

Cliquez sur Enregistrer les modifications.

-

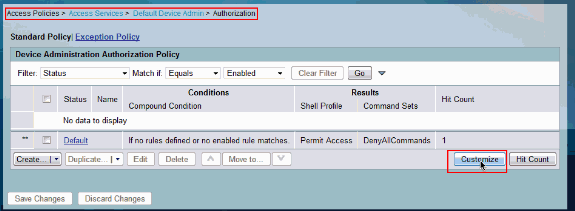

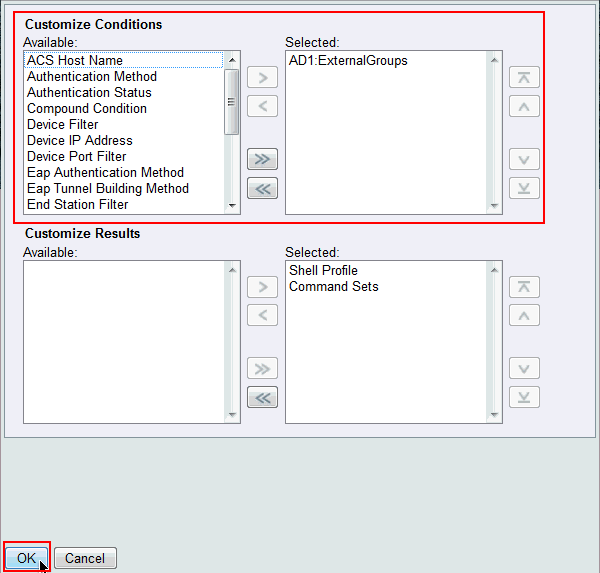

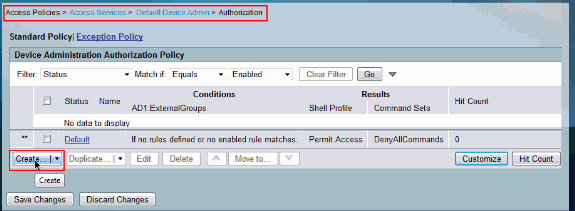

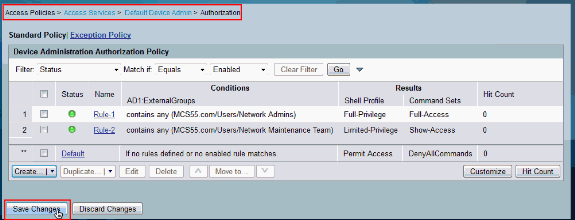

Choisissez Access Policies > Access Services > Default Device Admin > Authorization et cliquez sur Customize.

-

Copiez AD1 :ExternalGroups de la section Available vers Selected de la section Customize Conditions, puis déplacez la section Shell Profile and Command Sets de la section Available vers la section Selected de la section Customize Results. Cliquez maintenant sur OK.

-

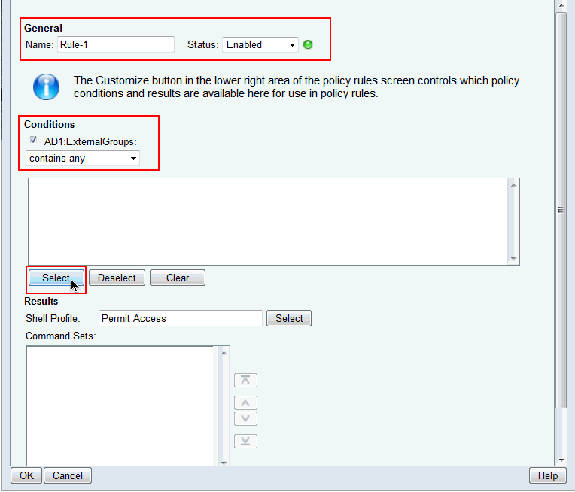

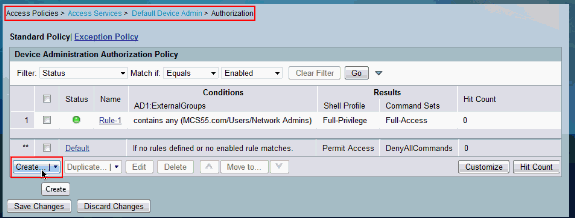

Cliquez sur Create afin de créer une nouvelle règle.

-

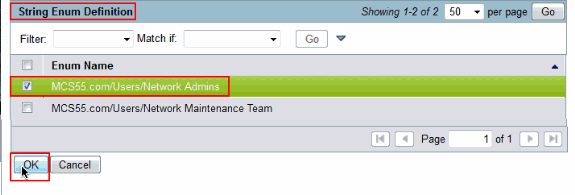

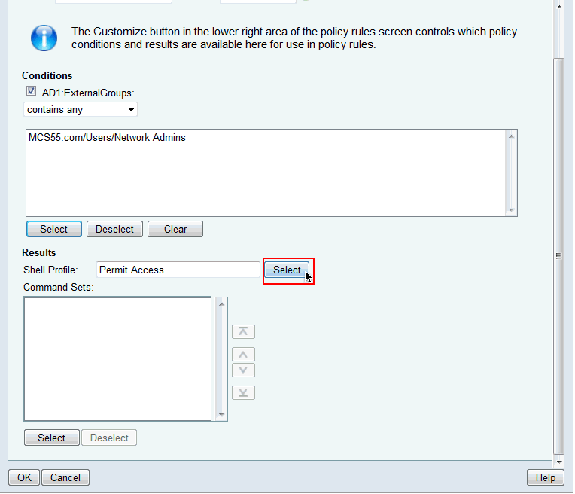

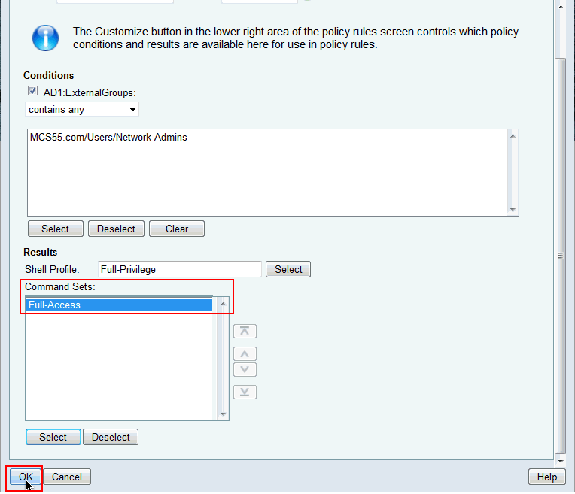

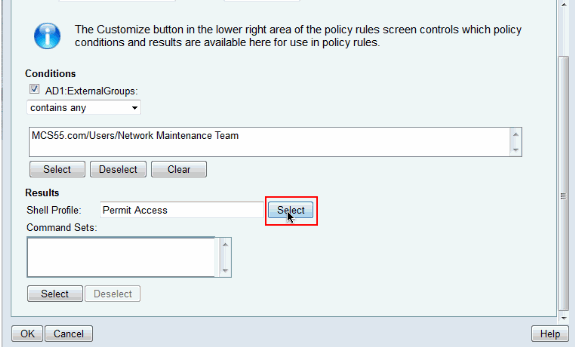

Cliquez sur Select dans la condition AD1:ExternalGroups.

-

Sélectionnez le groupe auquel vous souhaitez accorder un accès complet au périphérique Cisco IOS. Click OK.

-

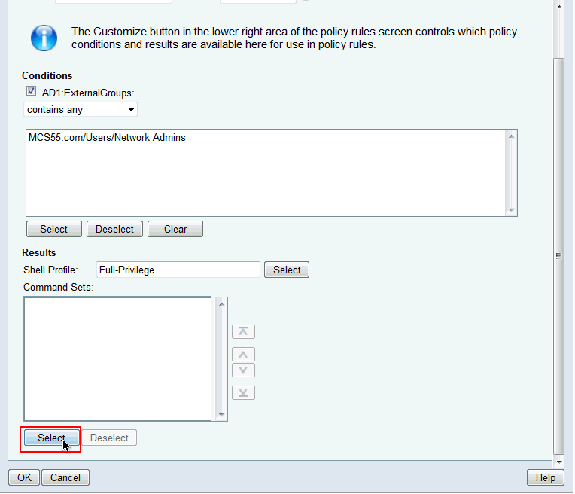

Cliquez sur Sélectionner dans le champ Profil de coque.

-

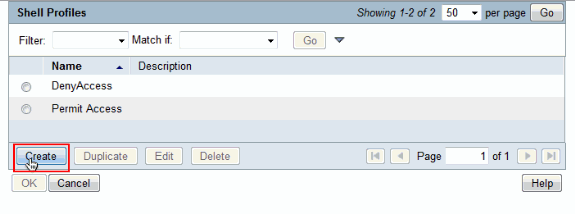

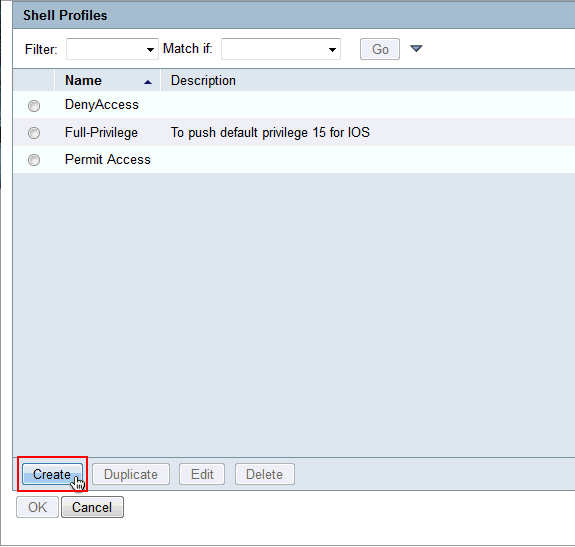

Cliquez sur Create afin de créer un nouveau profil Shell pour les utilisateurs à accès complet.

-

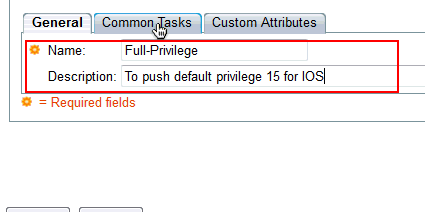

Saisissez un nom et une description (facultatif) dans l'onglet Général et cliquez sur l'onglet Tâches courantes.

-

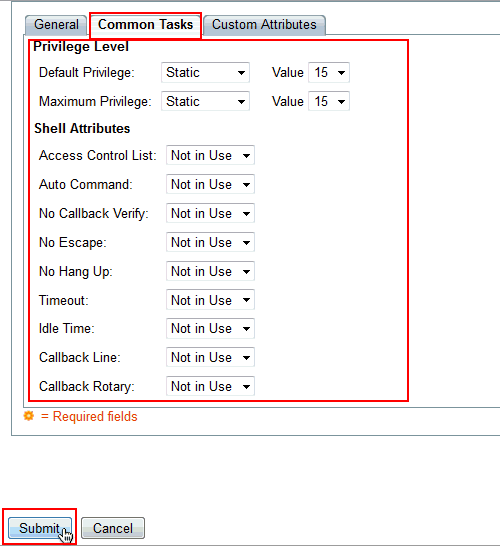

Remplacez le privilège par défaut et le privilège maximal par Static avec la valeur 15. Cliquez sur Submit.

-

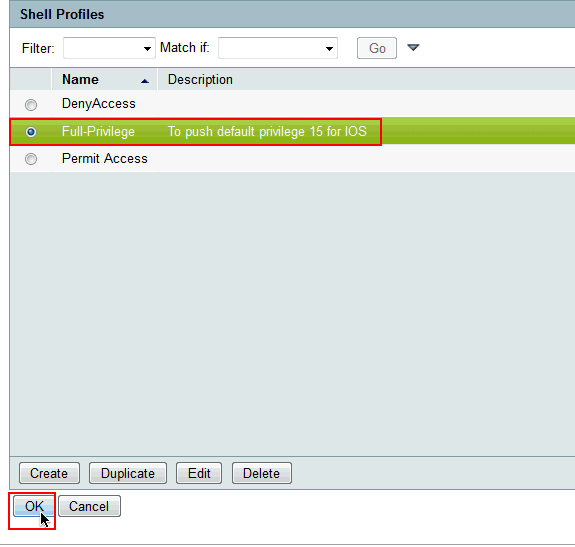

Choisissez maintenant le nouveau profil Shell d'accès complet créé (Privilège complet dans cet exemple) et cliquez sur OK.

-

Cliquez sur Sélectionner dans le champ Jeux de commandes.

-

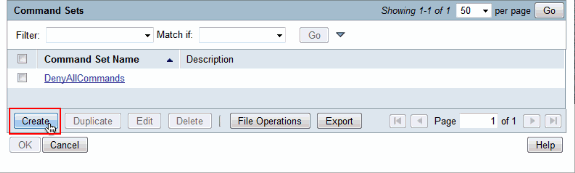

Cliquez sur Create afin de créer un nouveau jeu de commandes pour les utilisateurs d'accès complet.

-

Entrez un nom et assurez-vous que la case à cocher Autoriser les commandes qui ne figurent pas dans le tableau ci-dessous est activée. Cliquez sur Submit.

Remarque : reportez-vous à Création, duplication et modification de jeux de commandes pour l'administration de périphériques pour plus d'informations sur les jeux de commandes.

-

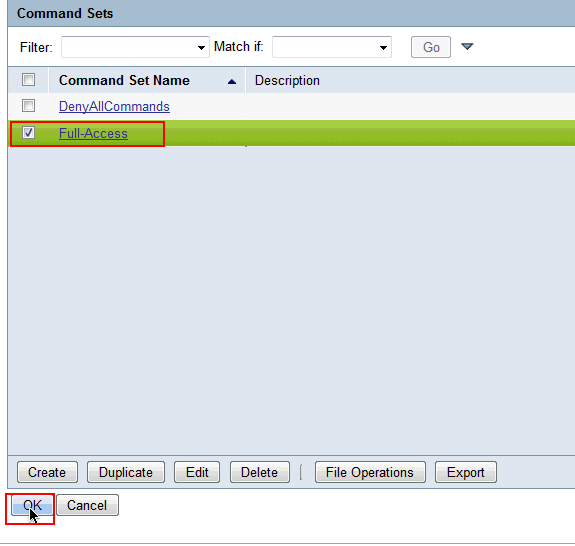

Click OK.

-

Click OK. La configuration de la règle 1 est terminée.

-

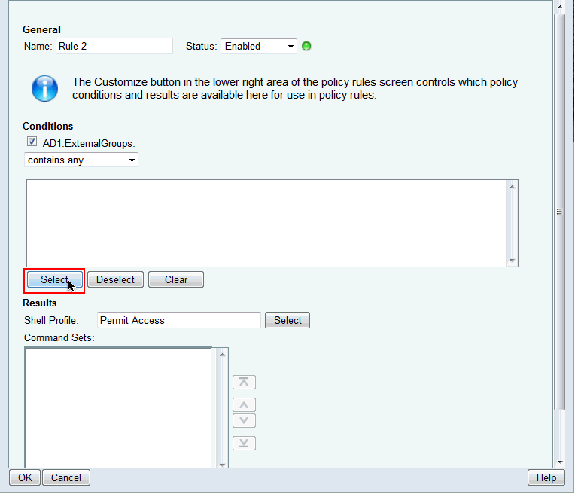

Cliquez sur Create afin de créer une nouvelle règle pour les utilisateurs à accès limité.

-

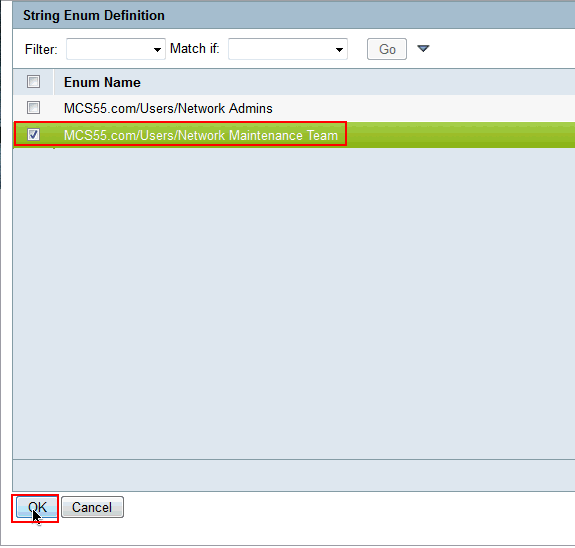

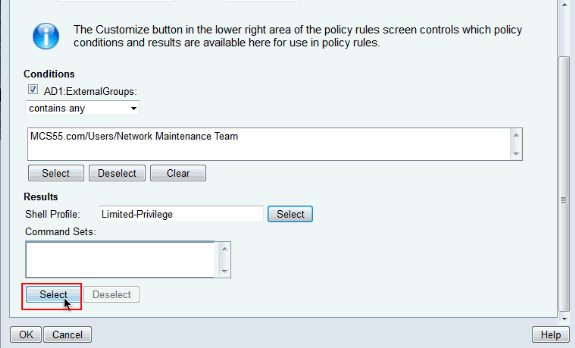

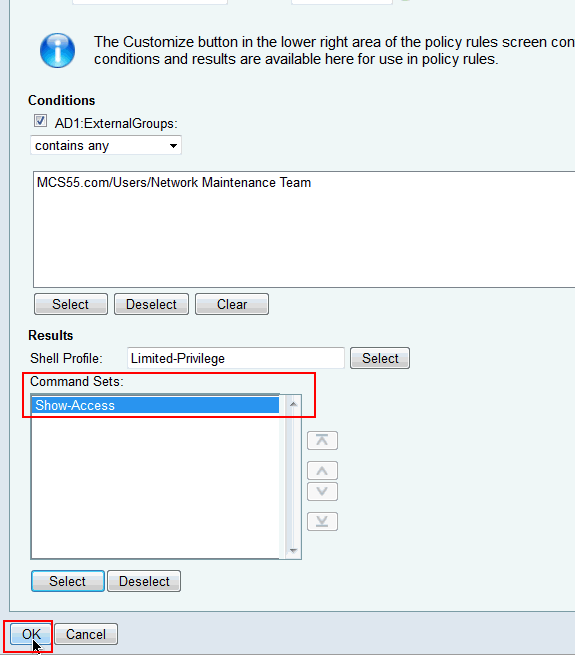

Choisissez AD1:ExternalGroups et cliquez sur Select.

-

Choisissez le ou les groupes auxquels vous souhaitez accorder un accès limité et cliquez sur OK.

-

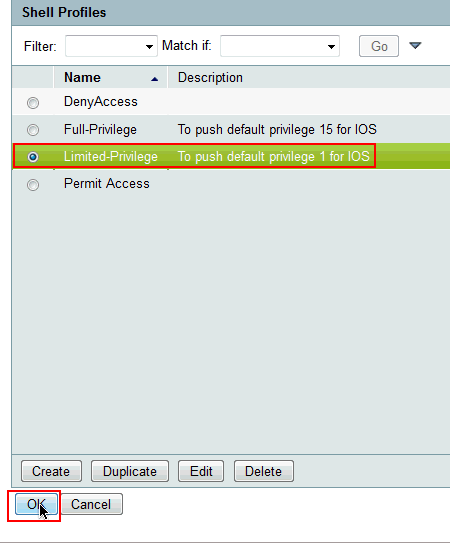

Cliquez sur Sélectionner dans le champ Profil de coque.

-

Cliquez sur Create afin de créer un nouveau profil Shell pour un accès limité.

-

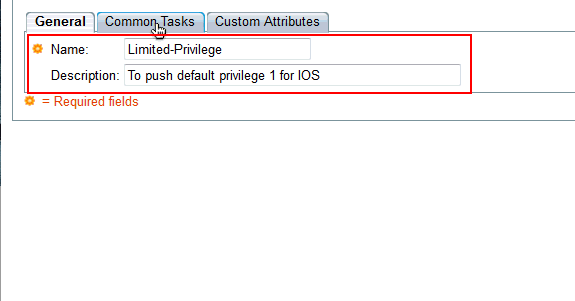

Entrez un nom et une description (facultatif) dans l'onglet Général et cliquez sur l'onglet Tâches courantes.

-

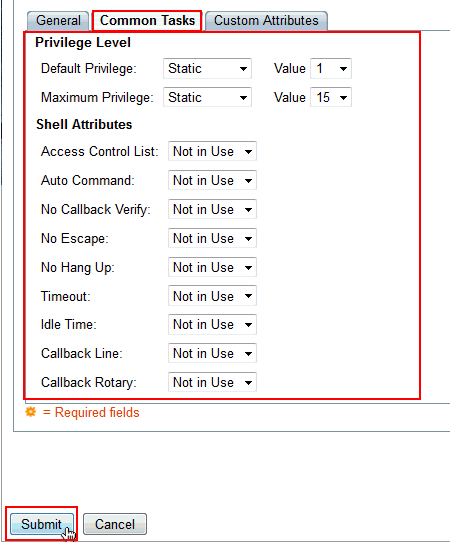

Modifiez le privilège par défaut et le privilège maximal en Statique avec les valeurs 1 et 15 respectivement. Cliquez sur Submit.

-

Click OK.

-

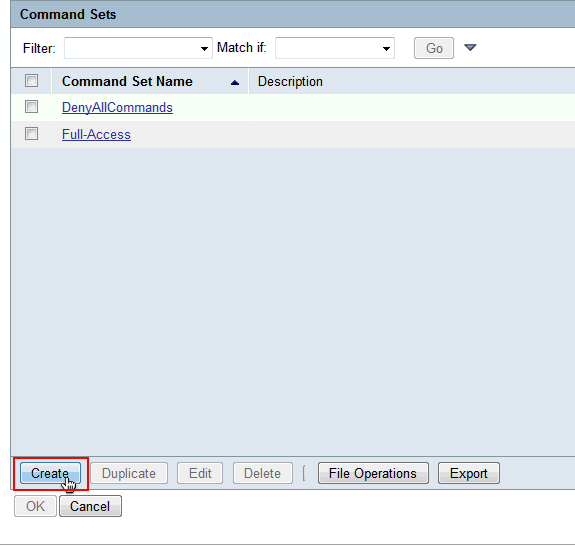

Cliquez sur Sélectionner dans le champ Jeux de commandes.

-

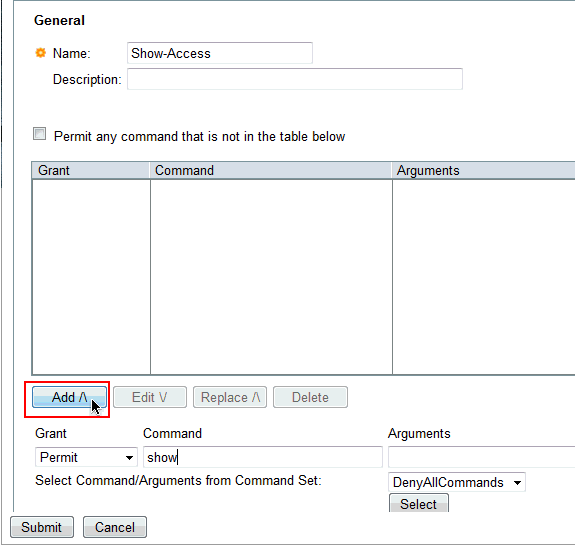

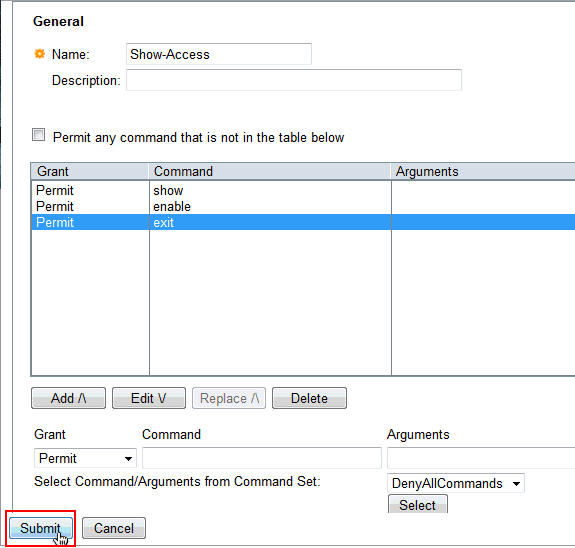

Cliquez sur Create pour créer un nouveau jeu de commandes pour le groupe d'accès limité.

-

Entrez un nom et assurez-vous que la case à cocher en regard de Autoriser toute commande qui ne figure pas dans le tableau ci-dessous n'est pas activée. Cliquez sur Add après avoir tapé show dans l'espace prévu à cet effet dans la section command et choisissez Permit dans la section Grant afin que seules les commandes show soient autorisées pour les utilisateurs du groupe d'accès limité.

-

De même, ajoutez toutes les autres commandes à autoriser pour les utilisateurs dans le groupe d'accès limité avec l'utilisation de Add. Cliquez sur Submit.

Remarque : reportez-vous à Création, duplication et modification de jeux de commandes pour l'administration de périphériques pour plus d'informations sur les jeux de commandes.

-

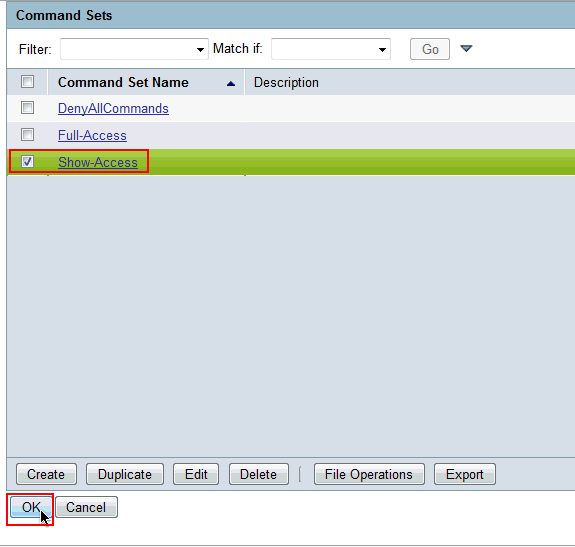

Click OK.

-

Click OK.

-

Cliquez sur Enregistrer les modifications.

-

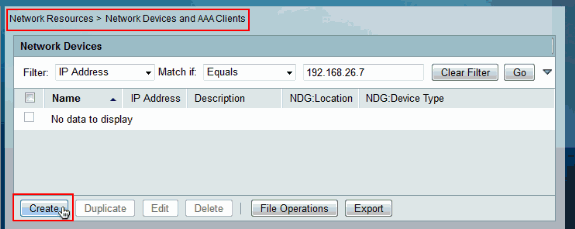

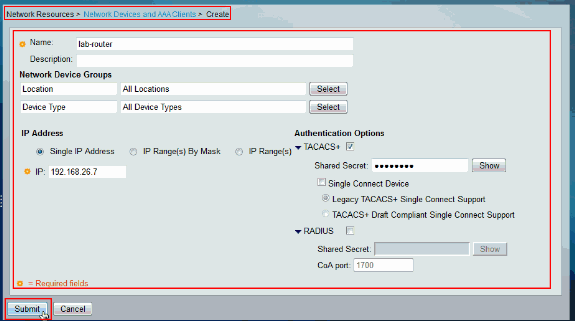

Cliquez sur Create afin d'ajouter le périphérique Cisco IOS en tant que client AAA sur l'ACS.

-

Saisissez un nom, une adresse IP et un secret partagé pour TACACS+ et cliquez sur Submit.

Configurer le périphérique Cisco IOS pour l'authentification et l'autorisation

Complétez ces étapes afin de configurer le périphérique Cisco IOS et ACS pour l'authentification et l'autorisation.

-

Créez un utilisateur local avec un privilège complet pour le secours avec la commande username comme indiqué ici :

username admin privilege 15 password 0 cisco123!

-

Fournissez l'adresse IP de l'ACS afin d'activer AAA et d'ajouter ACS 5.x comme serveur TACACS.

aaa new-model tacacs-server host 192.168.26.51 key cisco123

Remarque : la clé doit correspondre au secret partagé fourni sur l'ACS pour ce périphérique Cisco IOS.

-

Testez l'accessibilité du serveur TACACS à l'aide de la commande test aaa comme indiqué.

test aaa group tacacs+ user1 xxxxx legacy Attempting authentication test to server-group tacacs+ using tacacs+ User was successfully authenticated.

Le résultat de la commande précédente indique que le serveur TACACS est accessible et que l'utilisateur a été authentifié avec succès.

Remarque : User1 et le mot de passe xxx appartiennent à AD. Si le test échoue, assurez-vous que le paramètre Shared-Secret fourni à l'étape précédente est correct.

-

Configurez la connexion et activez les authentifications, puis utilisez les autorisations d'exécution et de commande comme indiqué ici :

aaa authentication login default group tacacs+ local aaa authentication enable default group tacacs+ enable aaa authorization exec default group tacacs+ local aaa authorization commands 0 default group tacacs+ local aaa authorization commands 1 default group tacacs+ local aaa authorization commands 15 default group tacacs+ local aaa authorization config-commands

Remarque : les mots clés Local et Enable sont utilisés pour le secours vers l'utilisateur local Cisco IOS et enable secret, respectivement, si le serveur TACACS est inaccessible.

Vérifier

Afin de vérifier l'authentification et l'autorisation, connectez-vous au périphérique Cisco IOS via Telnet.

-

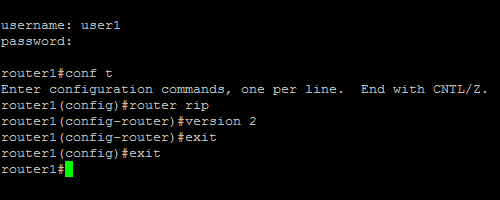

Établissez une connexion Telnet avec le périphérique Cisco IOS en tant qu’utilisateur1 qui appartient au groupe d’accès complet dans Active Directory. Le groupe Admins réseau est le groupe dans Active Directory qui est mappé au profil d'interpréteur de commandes Full-Privilege et à la commande Full-Access définis sur ACS. Essayez d'exécuter n'importe quelle commande pour vous assurer que vous disposez d'un accès complet.

-

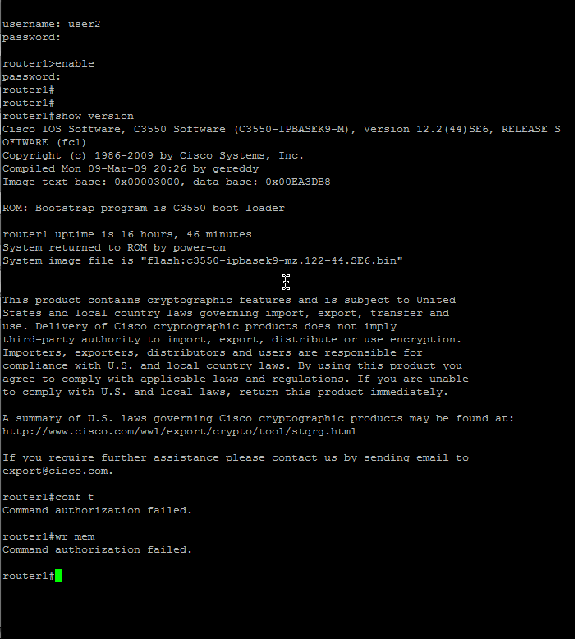

Établissez une connexion Telnet avec le périphérique Cisco IOS en tant qu'utilisateur2 qui appartient au groupe à accès limité dans Active Directory (le groupe Équipe de maintenance réseau est le groupe dans Active Directory qui est mappé au profil d'environnement à privilèges limités et à la commande Show-Access définie sur l'ACS). Si vous essayez d'exécuter une commande autre que celles mentionnées dans le jeu de commandes Show-Access, vous devriez obtenir une erreur Command Authorization Failed, qui montre que l'utilisateur2 a un accès limité.

-

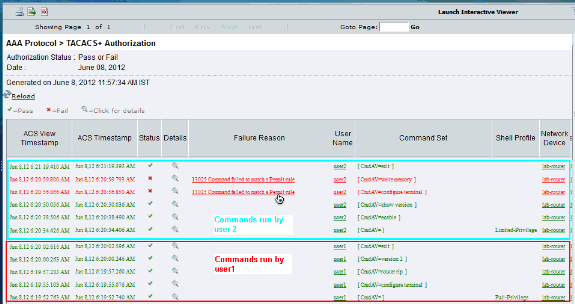

Connectez-vous à l'interface graphique utilisateur ACS et lancez la visionneuse Surveillance et rapports. Choisissez AAA Protocol > TACACS+Authorization afin de vérifier les activités effectuées par l'utilisateur 1 et l'utilisateur 2.

Informations connexes

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

20-Jun-2012

|

Première publication |

Commentaires

Commentaires