Introduction

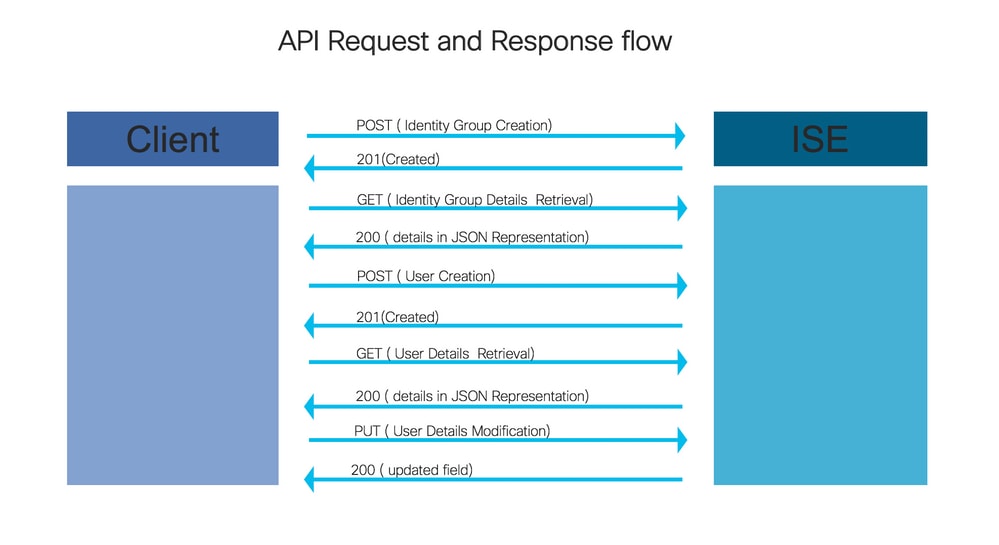

Ce document décrit comment créer et modifier des groupes d'identité et des utilisateurs à l'aide de l'API Rest qui peut être utilisée pour l'automatisation de la gestion des identités. La procédure décrite dans ce chapitre est basée sur un exemple de déploiement ISE autonome et sur le client REST API Firefox (RESTED) au format JSON.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Cisco Identity Services Engine (ISE)

- API REST

- JSON

Composants utilisés

Ce document n'est pas limité à des versions logicielles et matérielles spécifiques et n'est qu'un exemple de guide de configuration via l'API REST.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Configurer

Voici des exemples d'étapes pour les opérations via l'API qui peuvent être utilisées comme référence pour créer vos propres appels.

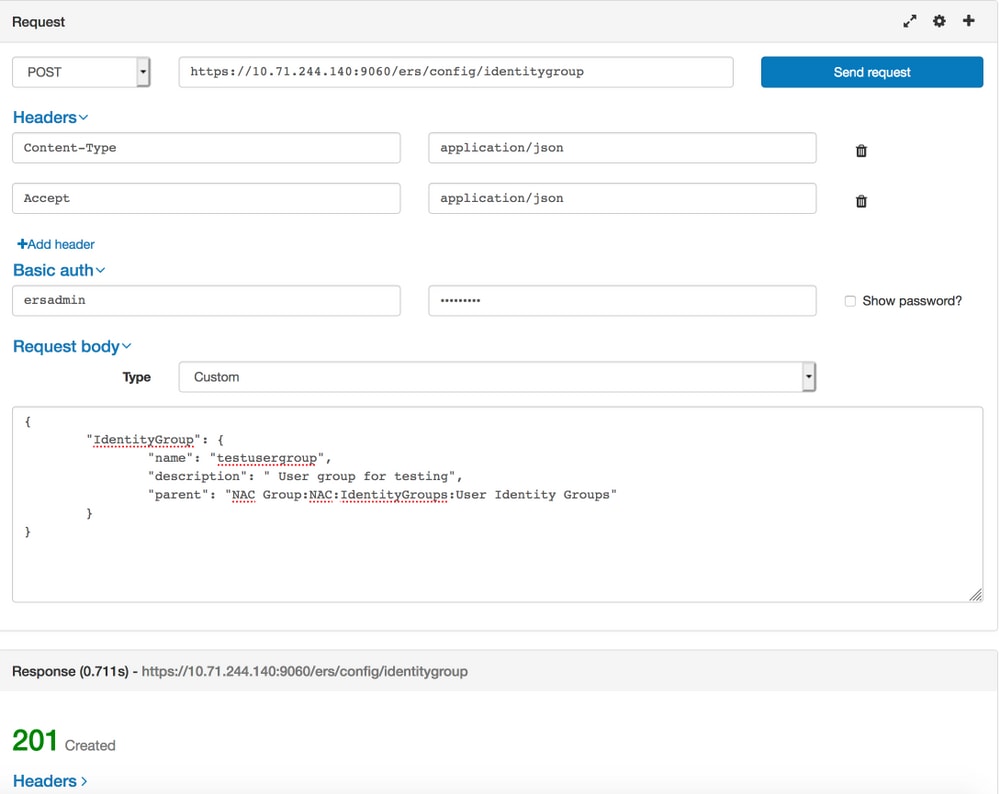

1. Création de groupes d'identités

Créez un groupe d'identités à l'aide de la méthode POST.

URL de l'appel API :

https://<ISE IP>:9060/ers/config/identitygroup

En-tête de l'appel API :

|

En-tête HTTP « Content-Type » :

|

application/json

|

|

En-tête HTTP 'Accept' :

|

application/json

|

Code JSON pour la création de groupes d'identités

{

"IdentityGroup": {

"name": "",

"description": "",

"parent": "NAC Group:NAC:IdentityGroups:User Identity Groups"

}

}

Exemple :

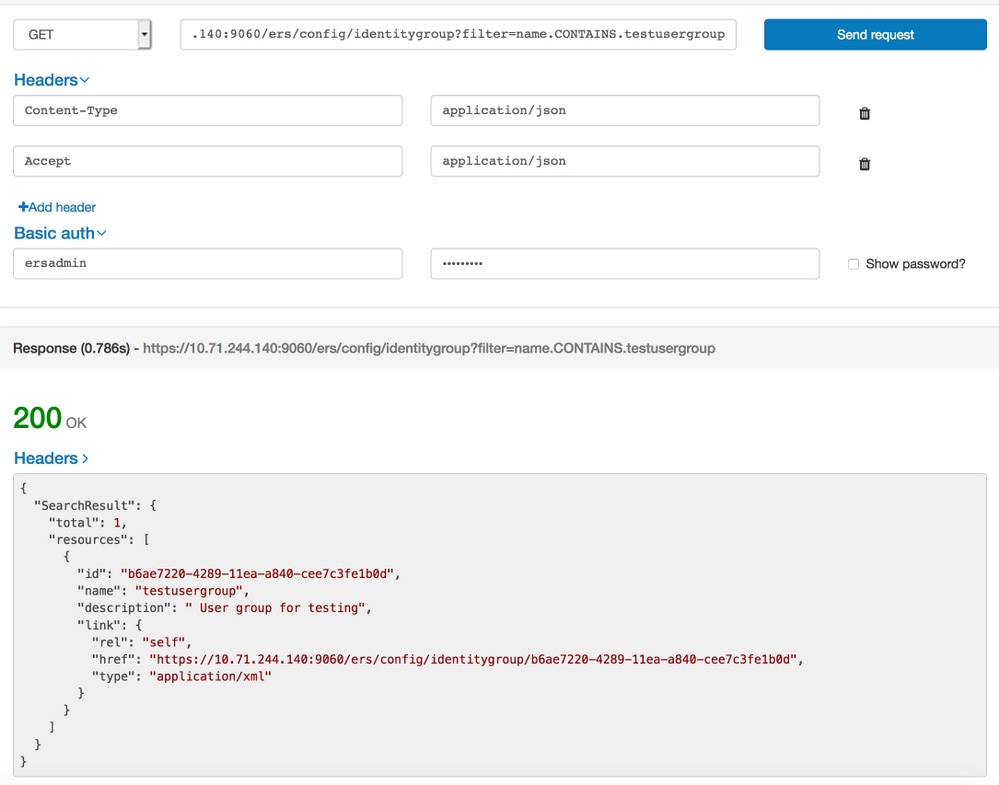

2. Récupération des détails du groupe d'identités

Récupérez les détails du groupe d'identités à l'aide de la méthode GET.

URL de l'appel API :

https://<ISE IP>:9060/ers/config/identitygroup?filter=name.CONTAINS.<Nom du groupe d'identités >

En-tête de l'appel API :

|

En-tête HTTP « Content-Type » :

|

application/json

|

|

En-tête HTTP 'Accept' :

|

application/json

|

Exemple :

Remarque : L'ID (reçu dans les détails du groupe d'identité) est requis pour créer des utilisateurs dans ce groupe d'identité.

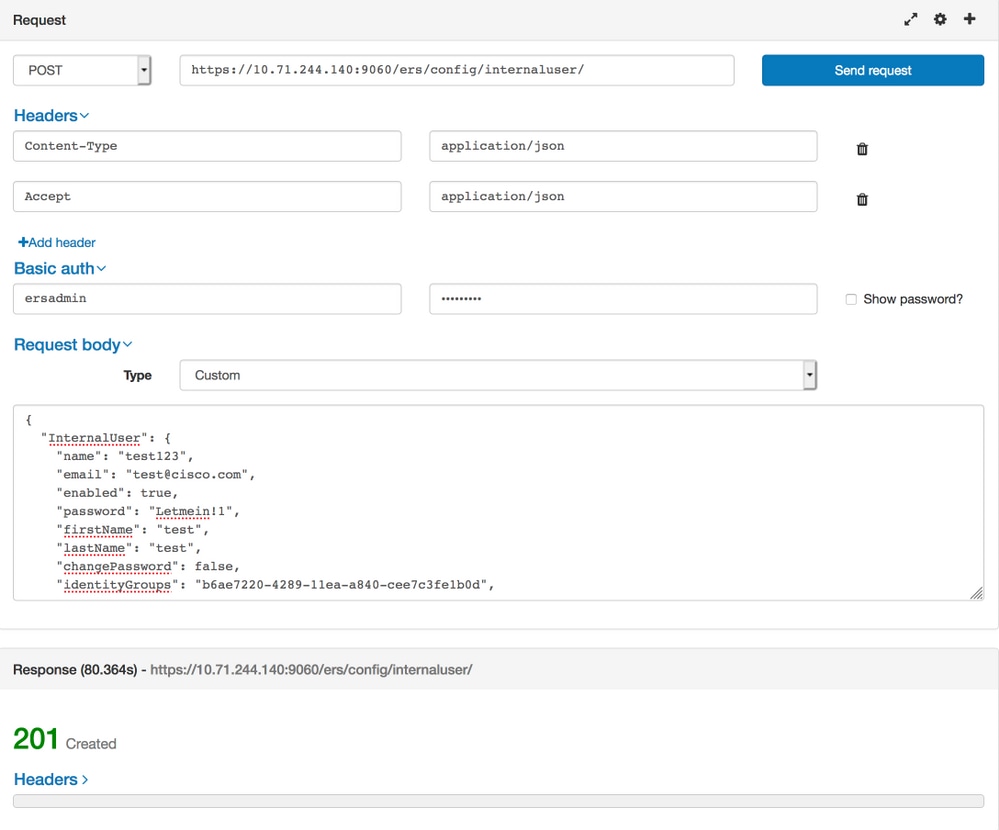

3. Création d'utilisateurs

Créez un utilisateur à l'aide de la méthode POST.

URL de l'appel API :

https://<IP ISE>:9060/ers/config/internaluser/

En-tête de l'appel API :

|

En-tête de type de contenu HTTP :

|

application/json

|

|

En-tête d'acceptation HTTP

|

application/json

|

Code JSON pour la création d'utilisateurs :

{

"InternalUser": {

"name": "",

"email": "",

"enabled": true,

"password": "",

"firstName": "",

"lastName": "",

"changePassword": false,

"identityGroups": "",

"expiryDateEnabled": false,

"enablePassword": ""

}

}

Exemple :

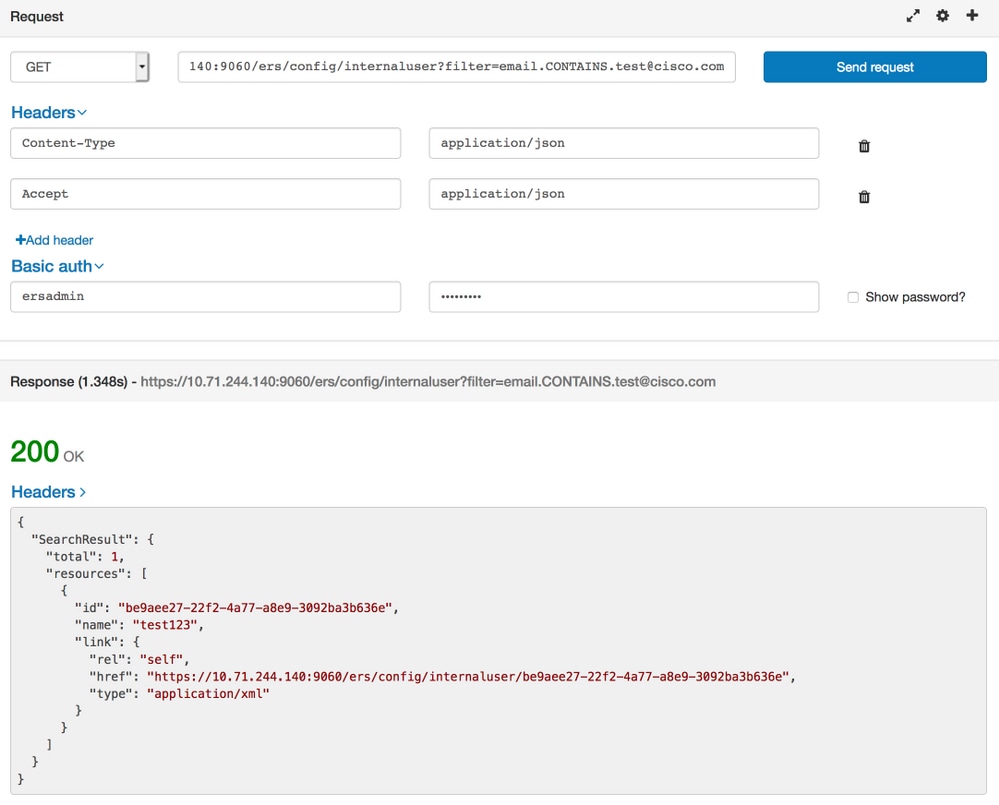

4. Récupération des détails utilisateur

Récupérez les détails de l'utilisateur avec l'aide de la méthode GET.

URL de l'appel API :

https://<IP ISE>:9060/ers/config/internaluser

Remarque : Cette URL peut être utilisée pour filtrer les utilisateurs. L'utilisateur peut être filtré à l'aide de firstName, lastName, identityGroup, name, description, email, enabled.

Il est recommandé de filtrer les détails de l'utilisateur avec l'ID de messagerie car l'ID de messagerie est unique pour chaque utilisateur.

https://<ISE IP>:9060/ers/config/internaluser?filter=<nom du champ utilisé pour le filtrage>.CONTAINS.<Valeur du champ utilisé pour le filtrage>

En-tête de l'appel API :

|

En-tête de type de contenu HTTP :

|

application/json

|

|

En-tête d'acceptation HTTP

|

application/json

|

Exemple :

Remarque :IDandName reçu ici est requis pour mettre à jour le mot de passe ou d'autres informations pour un utilisateur.hrefURL sera utilisé pour mettre à jour les informations utilisateur.

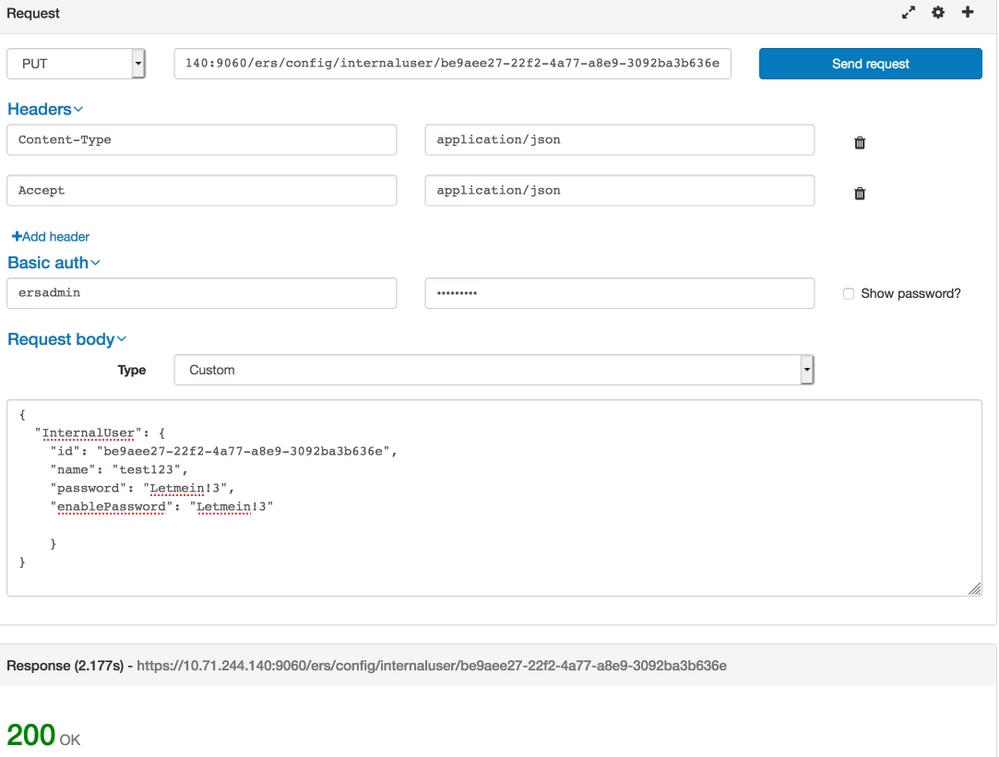

5. Modification des détails utilisateur

Modifiez le mot de passe utilisateur à l'aide de la méthode PUT.

URL de l'appel API :

https://<ISE IP>:9060/ers/config/internaluser/<ID utilisateur reçu à l’aide du processus décrit à l’étape 4>

L'URL href ci-dessus a été reçue selon le processus décrit à l'étape 4.

En-tête de l'appel API :

|

En-tête de type de contenu HTTP :

|

application/json

|

|

En-tête d'acceptation HTTP

|

application/json

|

Code JSON pour modification des informations d'identification utilisateur :

{

"InternalUser": {

"id": "",

"name": " ",

"password": "",

"enablePassword": ""

}

}

Exemple :

Vérifier

Pour vérifier les groupes d'identité, accédez à Administration > Identity Management > Groups > Identity Groups > User Identity Groups dans l'interface utilisateur graphique ISE.

Pour vérifier les utilisateurs, accédez à Administration > Identity Management > Identities > Users dans l'interface utilisateur d'ISE.