Authentification basée sur les attributs ISE et LDAP

Options de téléchargement

-

ePub (4.2 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (1.3 MB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit comment configurer Cisco Identity Services Engine (ISE) et utiliser les attributs d'objets LDAP (Lightweight Directory Access Protocol) pour authentifier et autoriser les périphériques de manière dynamique.

Remarque : Ce document est valide pour les configurations qui utilisent LDAP comme source d'identité externe pour l'authentification et l'autorisation ISE.

Contribution d'Emmanuel Cano et de Mauricio Ramos Ingénieur des services professionnels Cisco.

Édité par Neri Cruz Ingénieur du centre d'assistance technique Cisco.

Conditions préalables

Exigences

Cisco vous recommande d'avoir des connaissances sur les sujets suivants :

- Connaissance de base des ensembles de politiques ISE, de l'authentification et des politiques d'autorisation

- Contournement d'authentification Mac (MAB)

- Connaissances de base du protocole Radius

- Connaissances de base du serveur Windows

Composants utilisés

Les informations de ce document sont basées sur les versions logicielles et matérielles suivantes :

- Cisco ISE, version 2.4, correctif 11

- Microsoft Windows Server, version 2012 R2 x64

- Commutateur Cisco Catalyst 3650-24PD, Version 03.07.05.E (15.2(3)E5)

- Ordinateur Microsoft Windows 7

Remarque : The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Configuration

Cette section décrit comment configurer les périphériques réseau, l'intégration entre ISE et LDAP, et enfin configurer les attributs LDAP à utiliser dans la politique d'autorisation ISE.

Diagramme du réseau

Cette image illustre la topologie de réseau utilisée :

Voici le flux de trafic, comme illustré dans le schéma du réseau :

- L'utilisateur connecte son ordinateur de bureau/portable au port de commutation désigné.

- Le commutateur envoie une requête d'accès Radius pour cet utilisateur à l'ISE

- Lorsque l'ISE reçoit les informations, il interroge le serveur LDAP pour le champ utilisateur spécifique, qui contient les attributs à utiliser dans les conditions de la stratégie d'autorisation.

- Une fois que l'ISE reçoit les attributs (le port du commutateur, le nom du commutateur et l'adresse MAC du périphérique), il compare les informations fournies par le commutateur.

- Si les informations d'attributs fournies par le commutateur sont les mêmes que celles fournies par LDAP, l'ISE envoie un message d'acceptation d'accès RADIUS avec les autorisations configurées sur le profil d'autorisation.

Configurations

Utilisez cette section afin de configurer le LDAP, le commutateur et l'ISE.

Configurer LDAP

Procédez comme suit pour configurer le serveur LDAP :

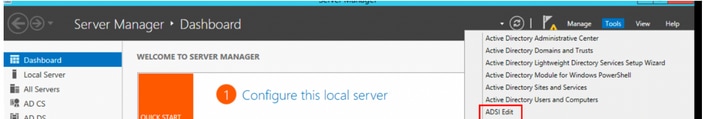

1. Accédez à Gestionnaire de serveur > Tableau de bord > Outils > Édition ADSI

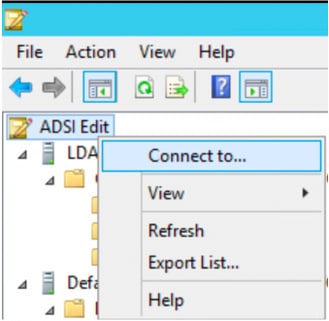

2. Cliquez avec le bouton droit de la souris sur l'icône ADSI Edit et sélectionnez Connect to...

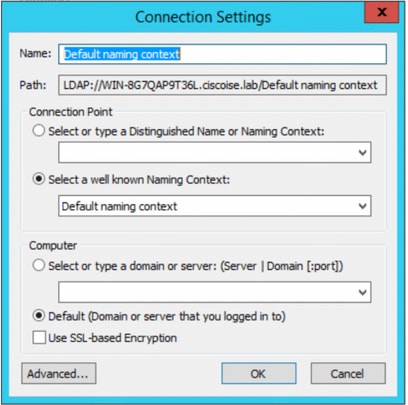

3. Sous paramètres de connexion, définissez un nom et cliquez sur le bouton OK pour démarrer la connexion.

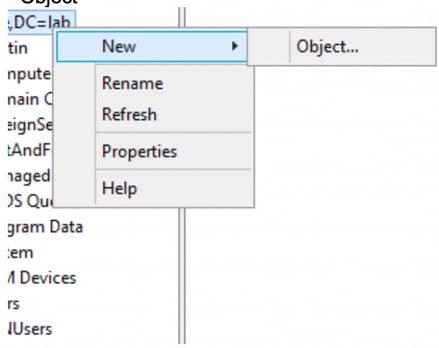

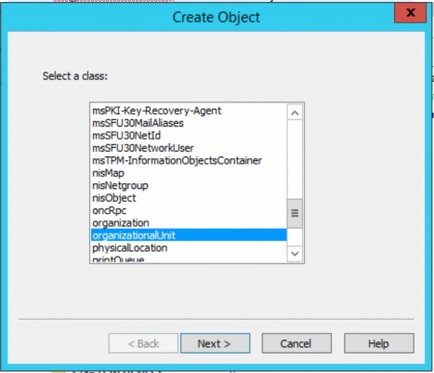

4. Dans le même menu Édition ADSI, cliquez avec le bouton droit de la souris dans Connexion CC (DC=ciscodemo, DC=lab), sélectionnez Nouveau, puis sélectionnez l'option Objet

5. Sélectionnez l'option UnitéOrganisation comme nouvel objet et sélectionnez suivant.

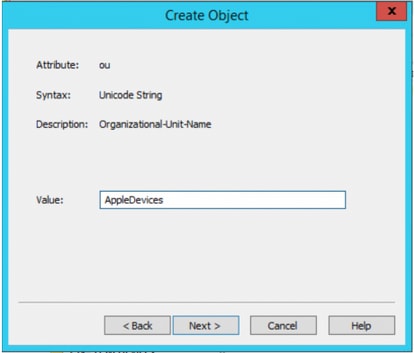

6. Définissez un nom pour la nouvelle unité organisationnelle et sélectionnez Suivant

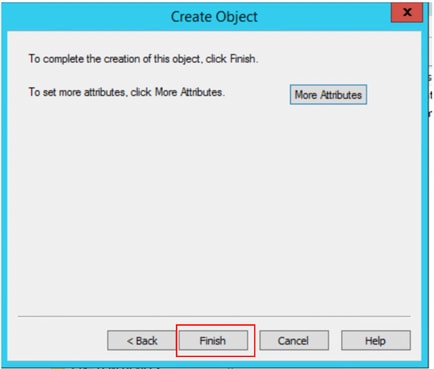

7. Sélectionnez Terminer afin de créer la nouvelle unité organisationnelle

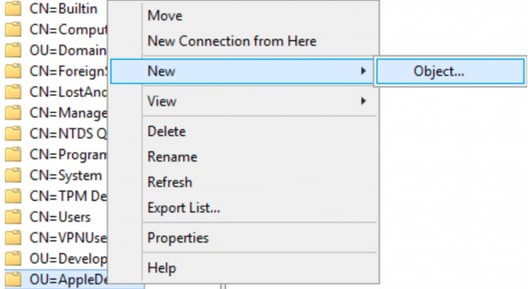

8. Cliquez avec le bouton droit sur l'unité organisationnelle qui vient d'être créée et sélectionnez Nouveau > Objet

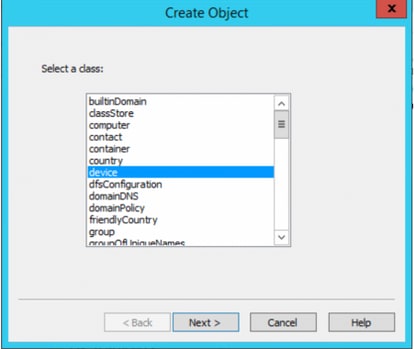

9. Sélectionnez périphérique comme classe d'objet et sélectionnez suivant

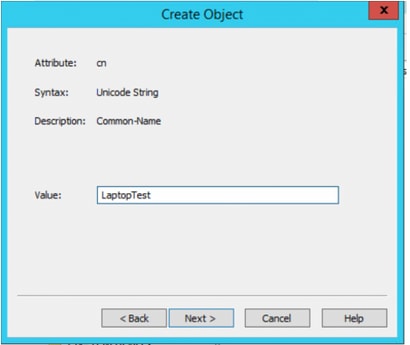

10.Définissez un nom dans le champ Valeur et sélectionnez Suivant

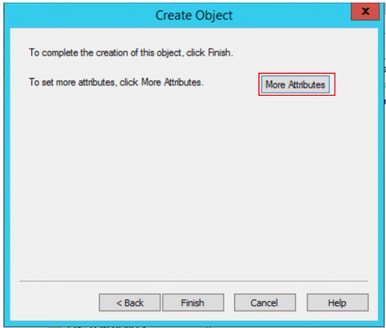

11. Sélectionnez l'option Autres attributs

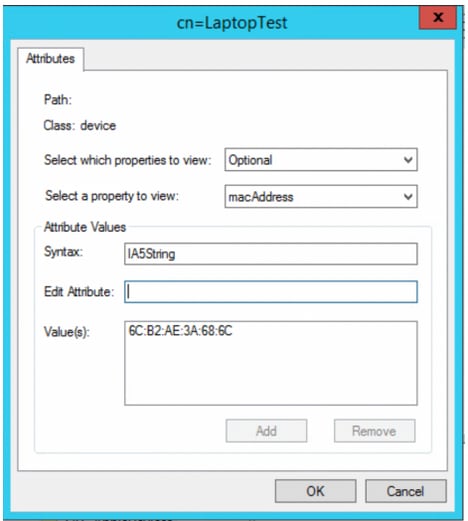

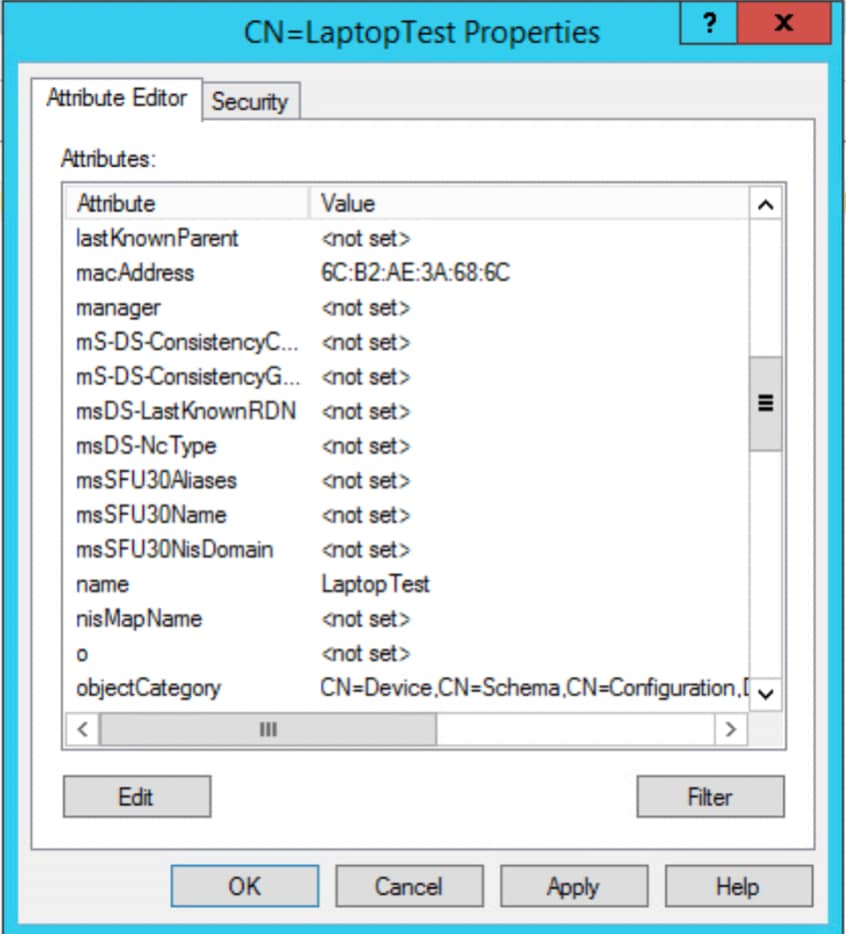

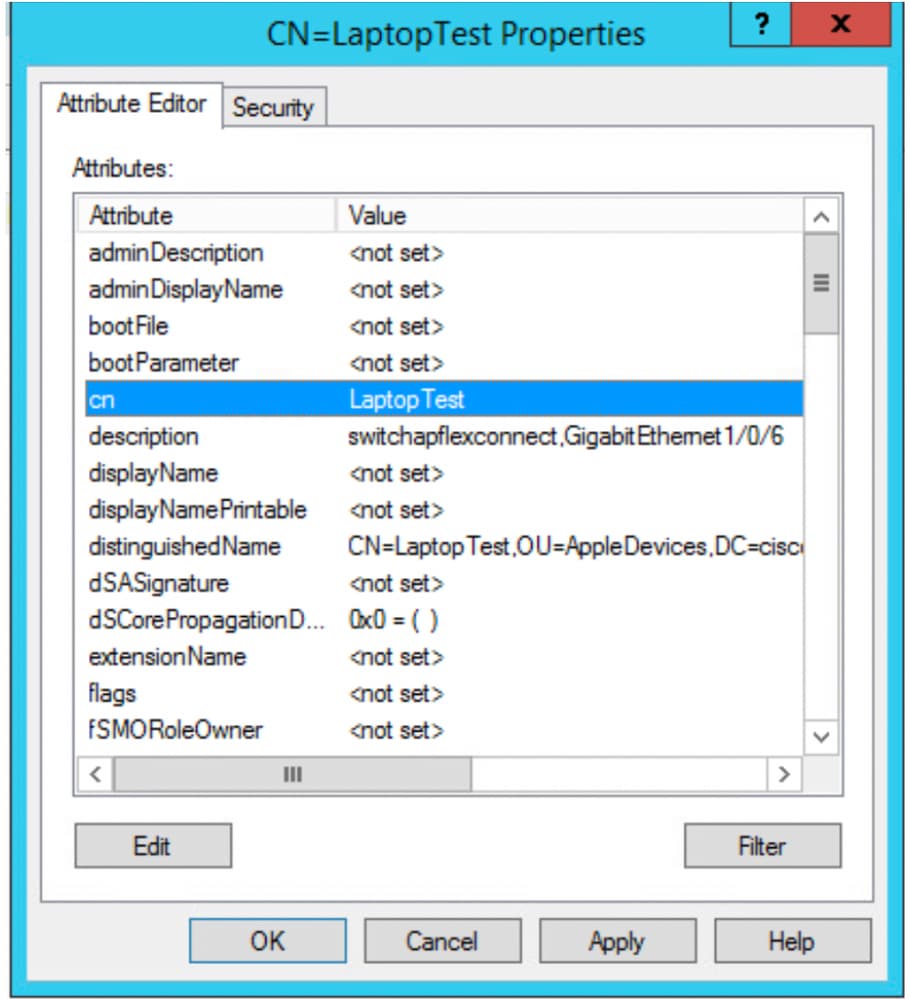

11. Dans le menu déroulant, sélectionnez une propriété à afficher, sélectionnez l'option macAddress, puis définissez l'adresse Mac du point de terminaison qui sera authentifiée dans le champ d'attribut Edit et cliquez sur le bouton Add pour enregistrer l'adresse MAC du périphérique.

Remarque : utilisez deux points doubles au lieu de points ou de traits d'union entre les octets d'adresse MAC.

12. Sélectionnez OK afin d'enregistrer les informations et de continuer avec la configuration d'objet de périphérique

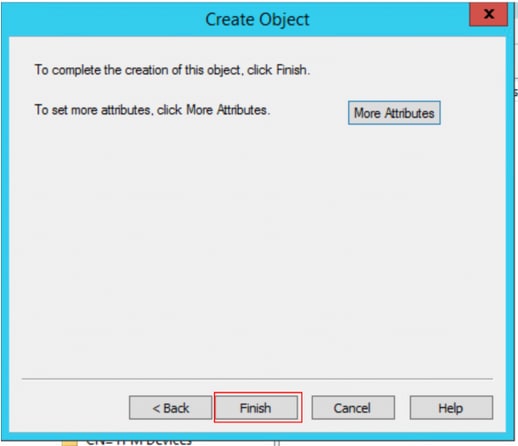

13. Sélectionnez Finish afin de créer le nouvel objet de périphérique

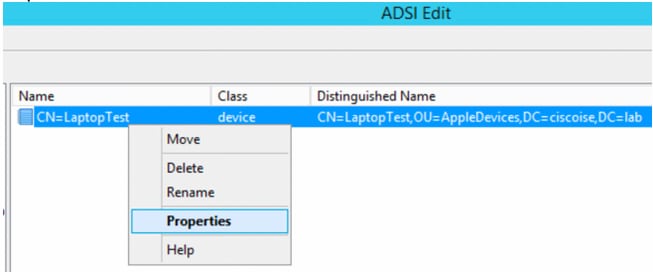

14. Cliquez avec le bouton droit sur l’objet périphérique et sélectionnez l’option Propriétés

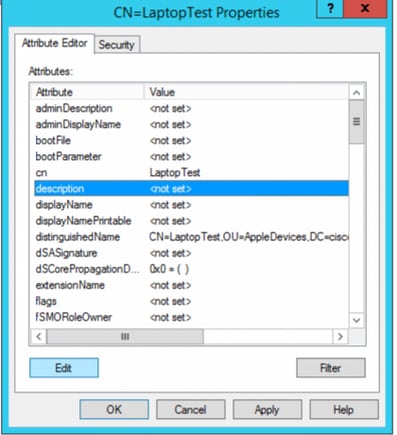

15. Sélectionnez l'option description et sélectionnez Edit afin de définir le nom du commutateur et le port du commutateur où le périphérique sera connecté.

16. Définissez le nom et le port du commutateur, assurez-vous d’utiliser une virgule pour séparer chaque valeur. Sélectionnez Add, puis Ok pour enregistrer les informations.

- Switchapflexconnect est le nom du commutateur.

- GigabitEthernet1/0/6 est le port de commutation auquel le point d'extrémité est connecté.

Remarque : Il est possible d'utiliser des scripts afin d'ajouter des attributs à un champ spécifique, cependant, pour cet exemple, nous définissons les valeurs manuellement

Remarque : L'attribut AD est sensible à la casse, si vous utilisez toutes les adresses Mac en minuscules, ISE les convertit en majuscules lors de la requête LDAP. Afin d'éviter ce comportement, Désactivez Process Host Lookup sous les protocoles autorisés. Vous trouverez des informations détaillées sur ce lien : https://www.cisco.com/c/en/us/td/docs/security/ise/3-0/admin_guide/b_ISE_admin_3_0.pdf

Configuration du commutateur

La section suivante décrit la configuration de la communication 802.1x entre ISE et le commutateur.

aaa new-model

!

aaa group server radius ISE

server name ISE

deadtime 15

!

aaa authentication dot1x default group ISE

aaa authorization network default group ISE

aaa accounting update newinfo

aaa accounting dot1x default start-stop group ISE

!

aaa server radius dynamic-author

client 10.81.127.109 server-key XXXXabc

!

aaa session-id common

switch 1 provision ws-c3650-24pd

!

dot1x system-auth-control

dot1x critical eapol

diagnostic bootup level minimal

spanning-tree mode rapid-pvst

spanning-tree extend system-id

hw-switch switch 1 logging onboard message level 3

!

interface GigabitEthernet1/0/6

description VM for dot1x

switchport access vlan 127

switchport mode access

authentication event fail action next-method

authentication event server dead action authorize vlan 127

authentication event server alive action reinitialize

authentication host-mode multi-domain

authentication open

authentication order dot1x mab

authentication priority dot1x mab

authentication port-control auto

authentication periodic

authentication timer reauthenticate server

authentication timer inactivity server dynamic

authentication violation restrict

mab

dot1x pae authenticator

dot1x timeout tx-period 10

spanning-tree portfast

!

radius server ISE

address ipv4 10.81.127.109 auth-port 1812 acct-port 1813

automate-tester username radiustest idle-time 5

key XXXXabc

! Remarque : La configuration globale et la configuration d'interface peuvent nécessiter un ajustement dans votre environnement

Configuration ISE

Le tableau suivant décrit la configuration sur ISE pour obtenir les attributs du serveur LDAP et pour configurer les stratégies ISE.

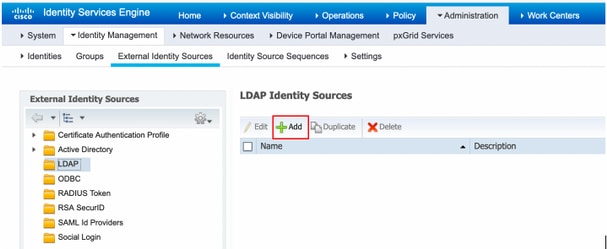

- Sur ISE, accédez à Administration->Identity Management->External Identity Sources et sélectionnez le dossier LDAP et cliquez sur Add afin de créer une nouvelle connexion avec LDAP

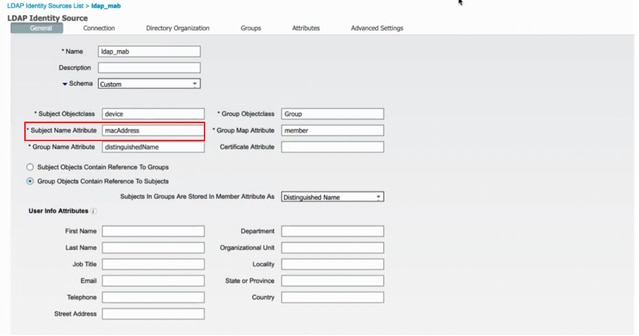

2.Sous l'onglet Général, définissez un nom et sélectionnez l'adresse MAC comme attribut de nom de sujet

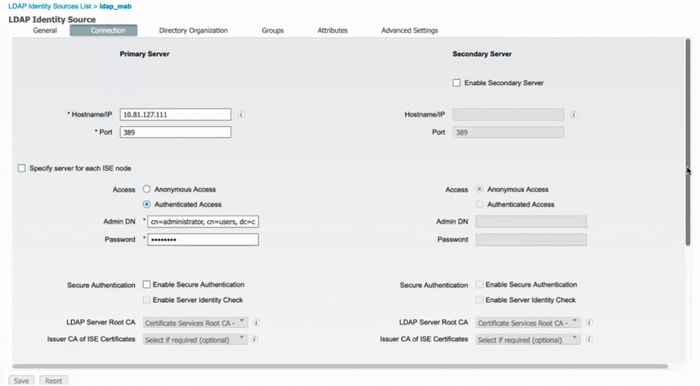

3. Sous l'onglet Connexion, configurez l'adresse IP, le nom de domaine d'administration et le mot de passe du serveur LDAP pour obtenir une connexion réussie.

Remarque : Le port 389 est le port par défaut utilisé.

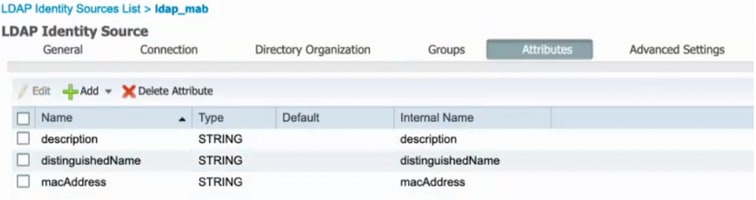

4. Sous l'onglet Attributs, sélectionnez les attributs macAddress et description. Ces attributs seront utilisés dans la stratégie d'autorisation

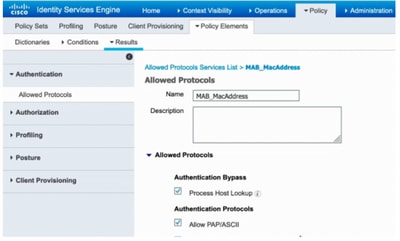

5. Afin de créer un protocole autorisé, accédez à Policy->Policy Elements->Results->Authentication->Allowed Protocols. Définissez et sélectionnez Traiter la recherche d'hôte et Autoriser PAP/ASCII comme les seuls protocoles autorisés. Enfin, sélectionnez Enregistrer

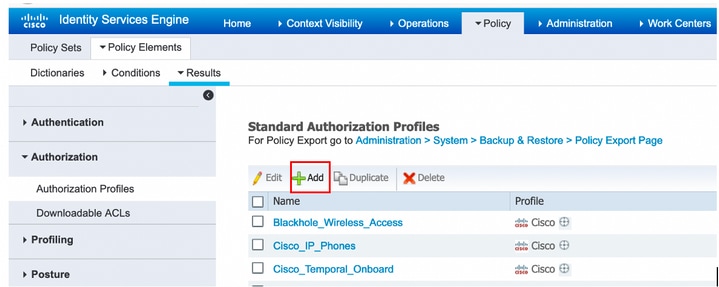

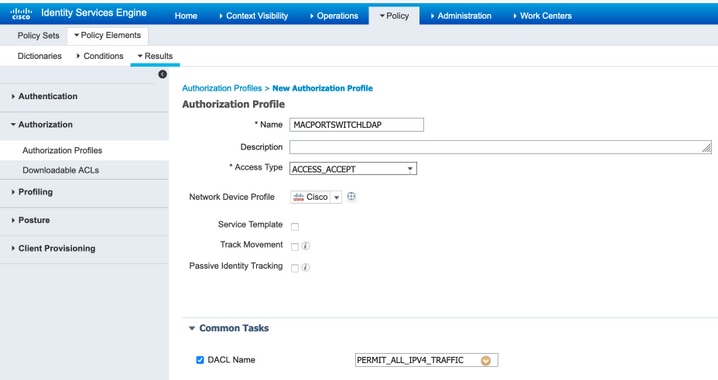

6. Afin de créer un profil d'autorisation, allez à Politique->Eléments de politique->Résultats->Autorisation->Profils d'autorisation. Sélectionnez Add et définissez les autorisations qui seront attribuées au point de terminaison.

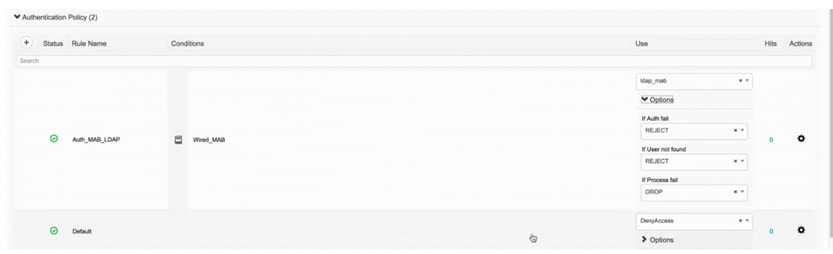

7.Accédez à Policy-> Policy Set et créez un jeu de stratégies à l'aide de la condition prédéfinie Wired_MAB et du protocole autorisé créé à l'étape 5.

8.Sous le nouvel ensemble de stratégies créé, créez une stratégie d'authentification en utilisant la bibliothèque Wired_MAB prédéfinie et la connexion LDAP comme séquence source d'identité externe

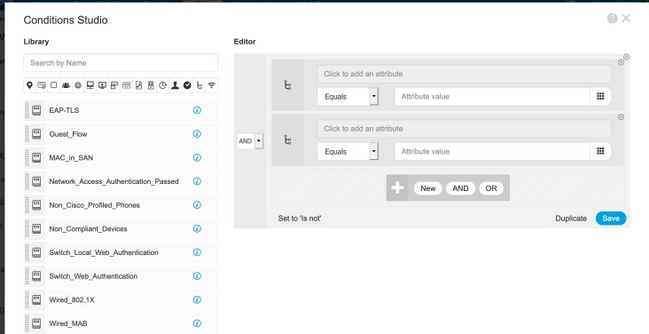

9. Sous Politique d'autorisation, définissez un nom et créez une condition composée à l'aide de la description d'attribut LDAP, Radius NAS-Port-Id et NetworkDeviceName. Enfin, ajoutez le profil d'autorisation créé à l'étape 6.

Après avoir appliqué la configuration, vous devriez pouvoir vous connecter au réseau sans intervention de l'utilisateur.

Vérifier

Une fois connecté au port de commutateur désigné, vous pouvez taper show authentication session interface GigabitEthernet X/X/X details pour valider l'état d'authentification et d'autorisation du périphérique.

Sw3650-mauramos#show auth sess inter gi 1/0/6 details

Interface: GigabitEthernet1/0/6

IIF-ID: 0x103DFC0000000B5

MAC Address: 6cb2.ae3a.686c

IPv6 Address: Unknown

IPv4 Address:

User-name: 6C-B2-AE-3A-68-6C

Status: Authorized

Domain: Data

Oper host mode: multi-domain

Oper control dir: both

Session timeout: N/A

Restart timeout: N/A

Common Session ID: 0A517F65000013DA87E85A24

Acct session ID: 0x000015D9

Handle: 0x9300005C

Current Policy: Policy_Gi1/0/6

Local Policies:

Service Template: DEFAULT_LINKSEC_POLICY_SHOULD_SECURE (priority 150)

Security Policy: Should Secure

Security Status: Link Unsecure

Method status list:

Method State

mab Authc SuccessSur ISE, vous pouvez utiliser les journaux Radius Live pour la confirmation.

Dépannage

Sur le serveur LDAP, vérifiez que l'adresse Mac, le nom de commutateur approprié et le port de commutateur du périphérique créé sont configurés

Sur ISE, vous pouvez effectuer une capture de paquets (Accédez à Opérations->Dépannage->Outil de diagnostic->Vidages TCP) afin de valider les valeurs envoyées de LDAP vers ISE

Contribution de

- Emmanuel CanoServices professionnels Cisco

- Mauricio RamosServices professionnels Cisco

- Edité par Neri CruzIngénieur TAC Cisco

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires