Introduction

Ce document décrit comment configurer Prime Infrastructure pour l'authentification via TACACS avec ISE 2.x.

Exigences

Cisco vous recommande d'avoir des connaissances de base sur les sujets suivants :

- Identity Services Engine (ISE)

- Prime Infrastructure

Configurer

Cisco Prime Network Control System 3.1

Cisco Identity Service Engine 2.0 ou version ultérieure.

(Remarque : ISE prend uniquement en charge TACACS à partir de la version 2.0, mais il est possible de configurer Prime pour utiliser Radius. Prime inclut la liste des attributs Radius en plus de TACACS si vous préférez utiliser Radius, avec une ancienne version d'ISE ou une solution tierce.)

Configuration principale

Accédez à l'écran suivant : Administration / Users/ Users, Roles & AAA comme indiqué ci-dessous.

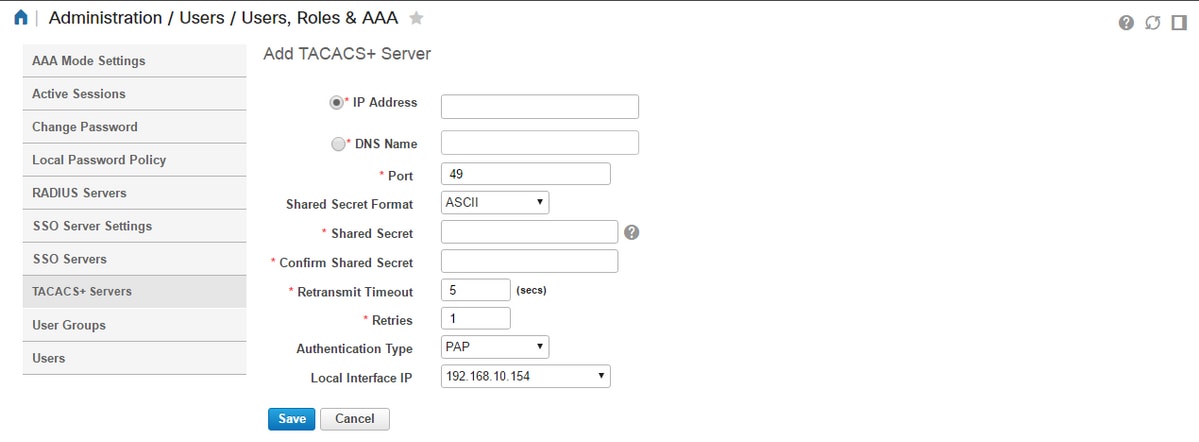

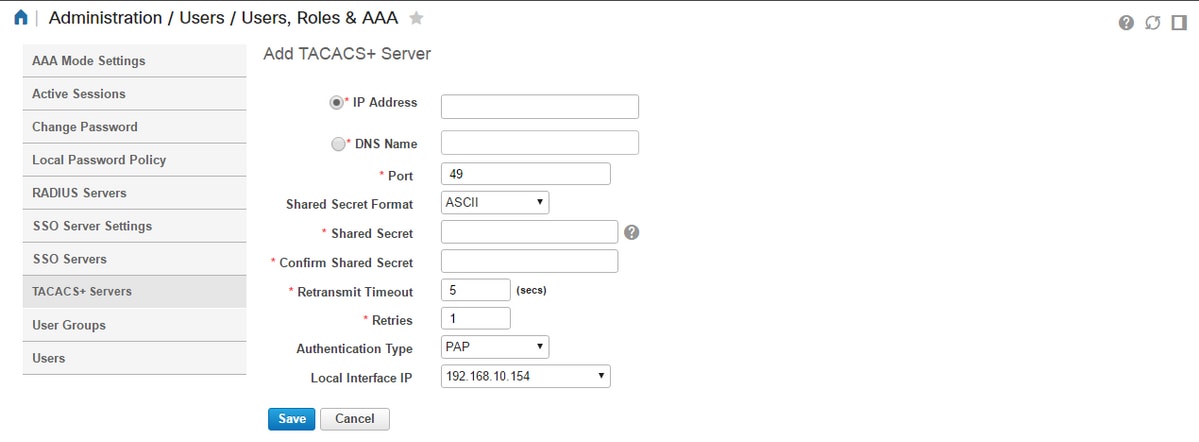

Une fois sur place, sélectionnez l'onglet Serveurs TACACS+, puis l'option Ajouter un serveur TACACS+ dans l'angle supérieur droit et cliquez sur OK.

Dans l'écran suivant, la configuration de l'entrée du serveur TACACS est disponible (cette opération doit être effectuée pour chaque serveur TACACS individuel)

Vous devez saisir ici l'adresse IP ou l'adresse DNS du serveur, ainsi que la clé secrète partagée. Notez également l'adresse IP de l'interface locale que vous souhaitez utiliser, car cette même adresse IP doit être utilisée pour le client AAA dans ISE ultérieurement.

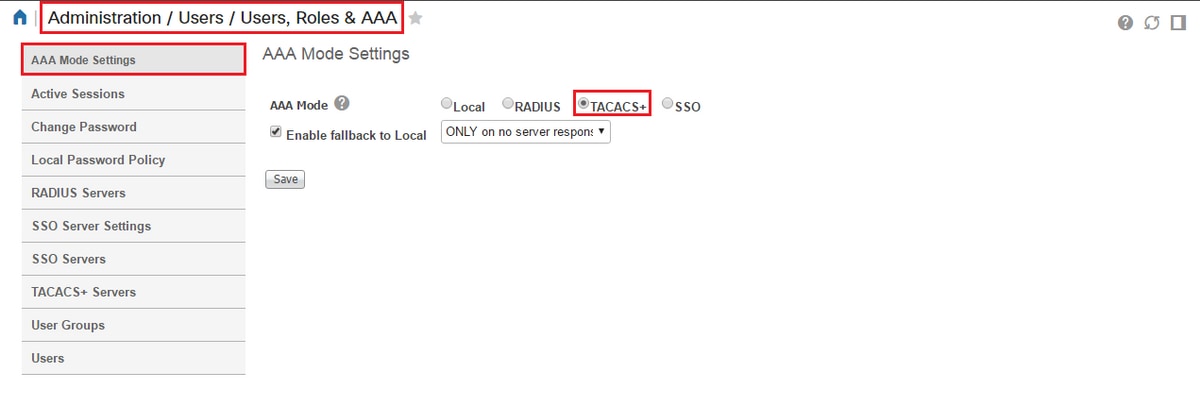

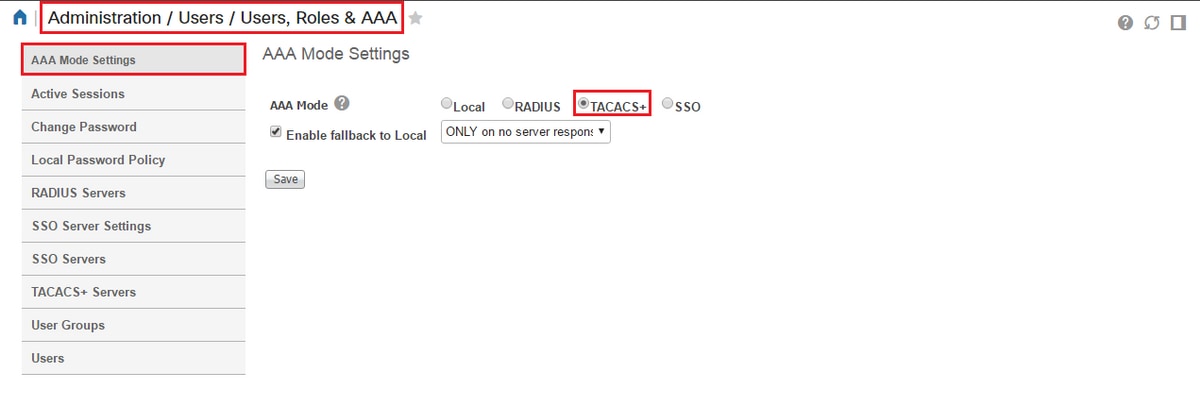

Afin de compléter la configuration sur Prime. Vous devez activer TACACS sous Administration / Users / Users, Roles & AAA sous l'onglet des paramètres du mode AAA.

(Remarque : il est recommandé de vérifier l'option Enable fallback to Local, avec l'option ONLY on no server response ou l'option On no response or failure, en particulier lors du test de la configuration)

Configuration ISE

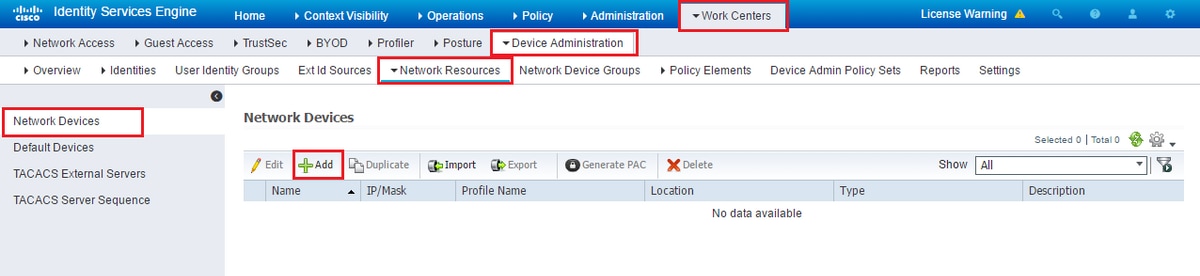

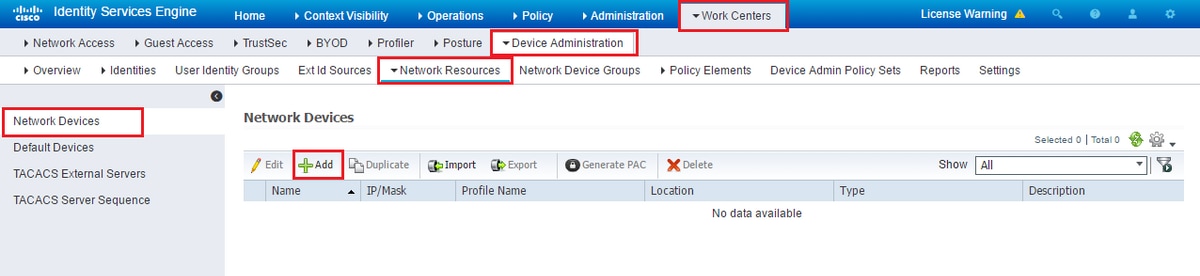

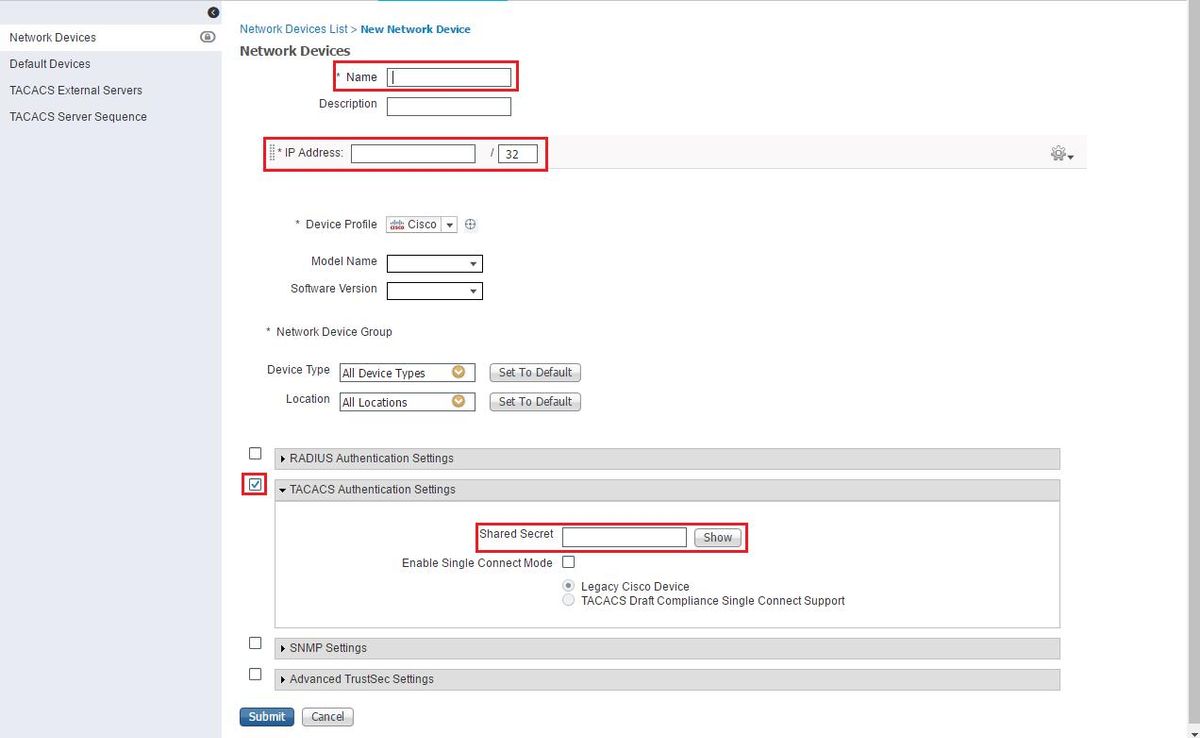

Configurer Prime en tant que client AAA sur ISE dans les centres de travail / Administration des périphériques / Ressources réseau / Périphériques réseau / Ajouter

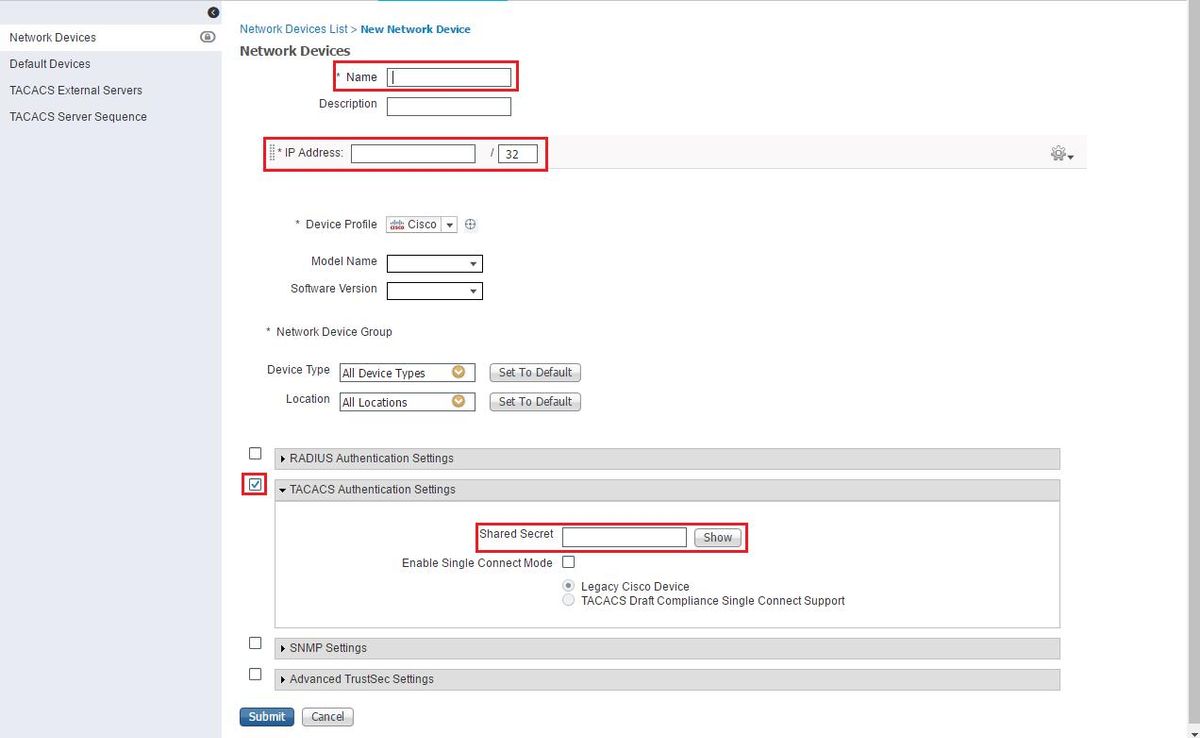

Saisissez les informations relatives au serveur Prime. Les attributs obligatoires que vous devez inclure sont Nom, Adresse IP, sélectionnez l'option pour TACACS et le secret partagé. Vous pouvez également ajouter un type de périphérique, spécifiquement pour Prime, afin d'utiliser ultérieurement comme condition pour la règle d'autorisation ou d'autres informations, bien que cela soit facultatif.

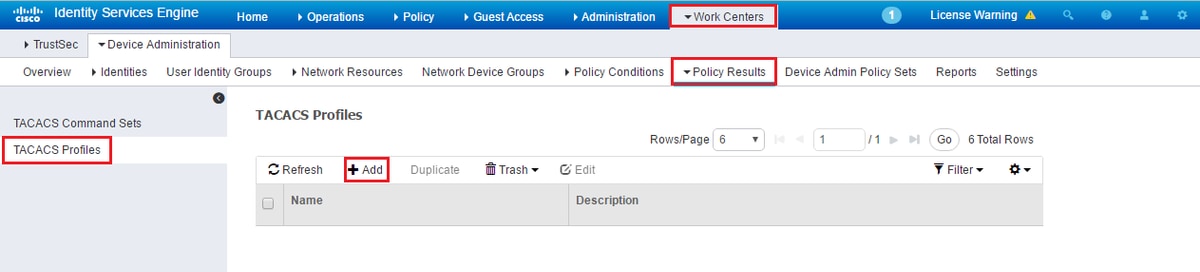

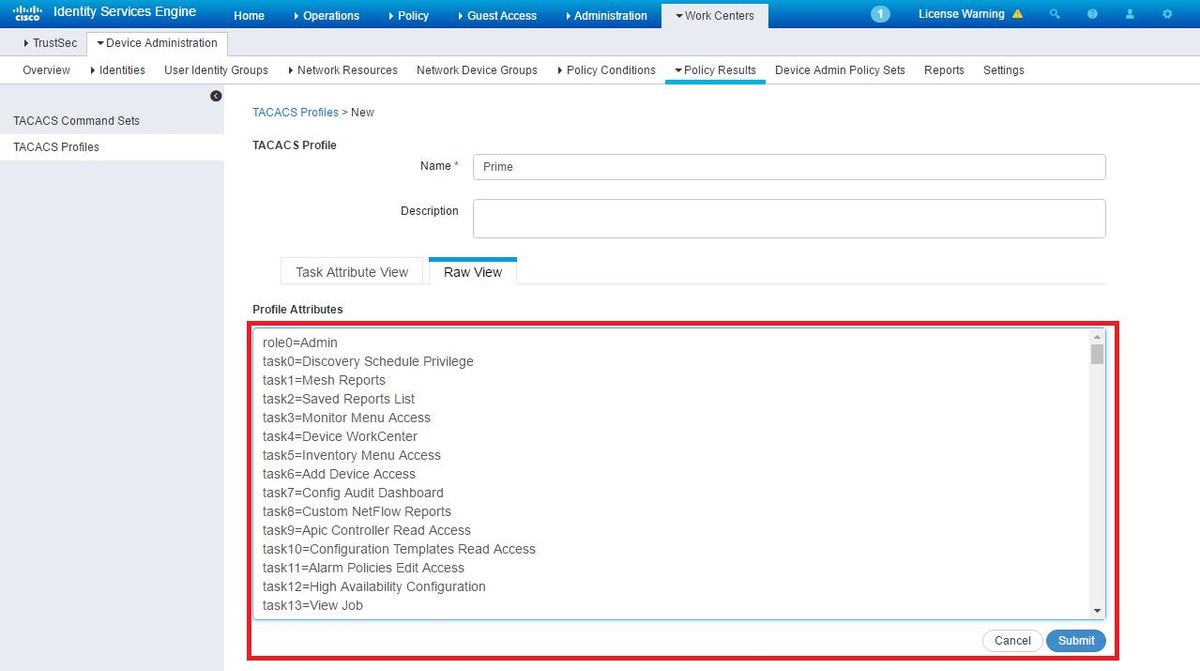

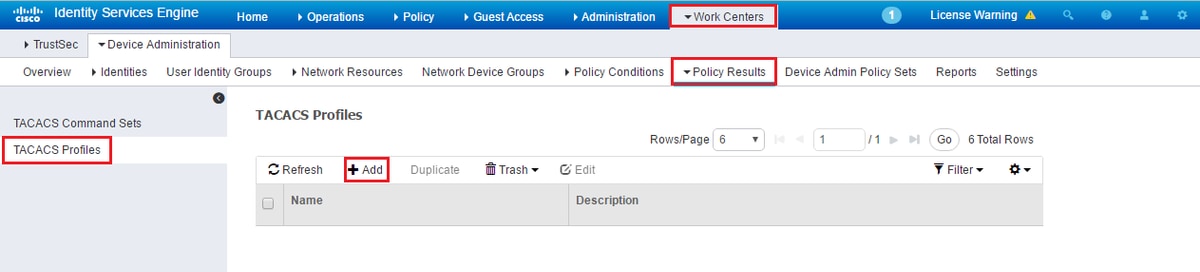

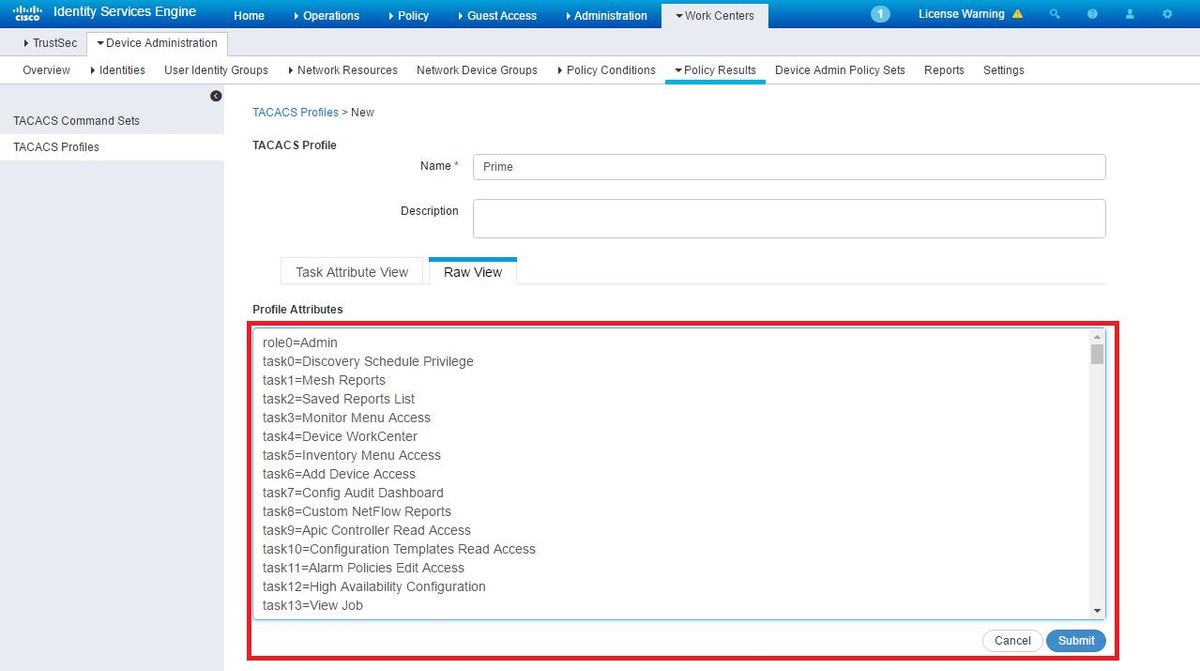

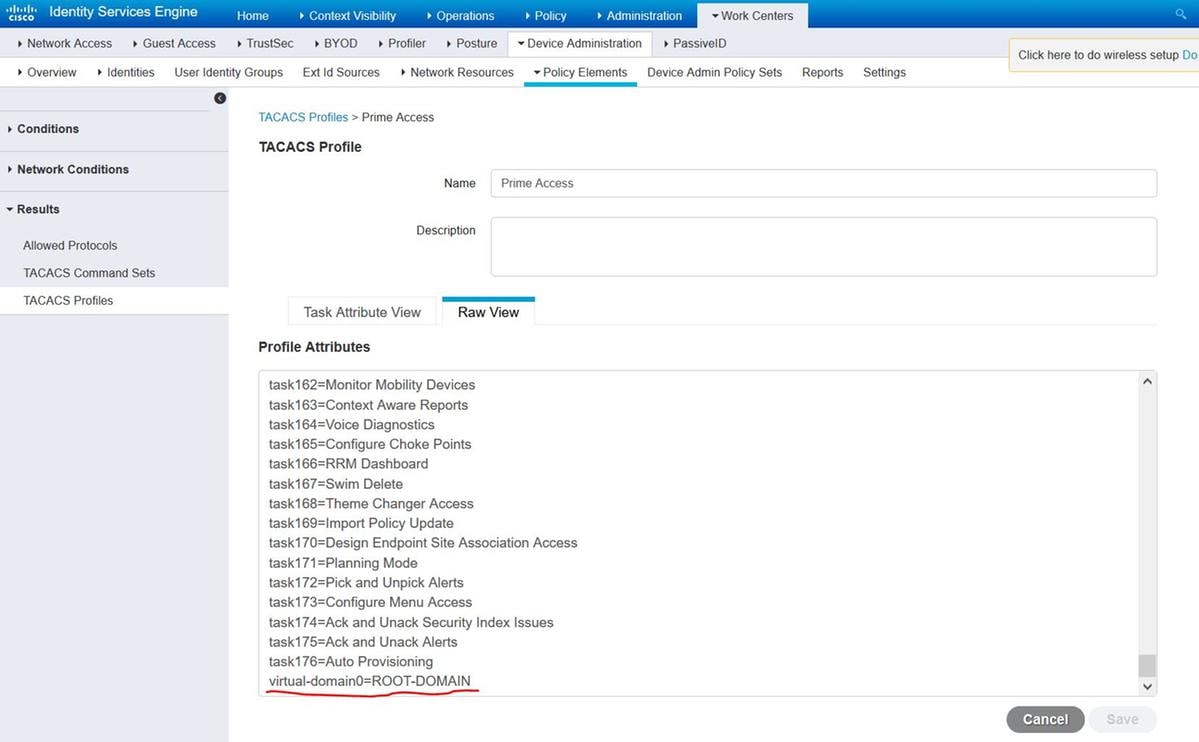

Créez ensuite un résultat de profil TACACS pour envoyer les attributs requis d'ISE à Prime, afin de fournir le niveau d'accès correct. Accédez à Work Centers / Policy Results / Tacacs Profiles et sélectionnez l'option Add.

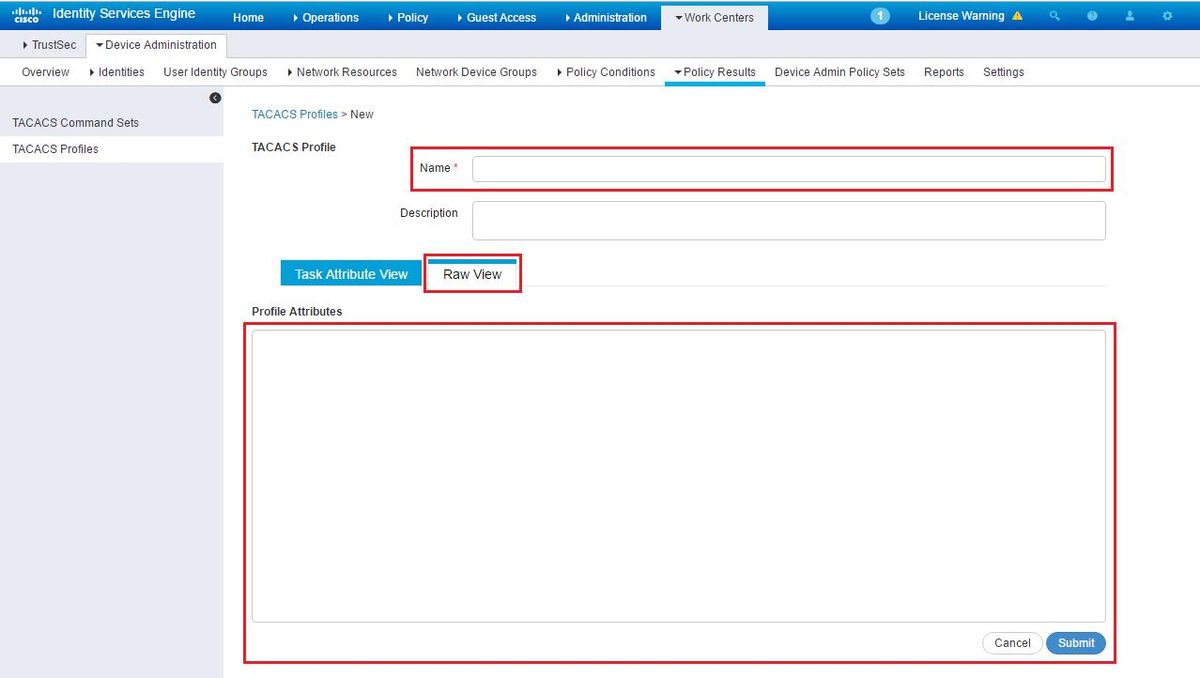

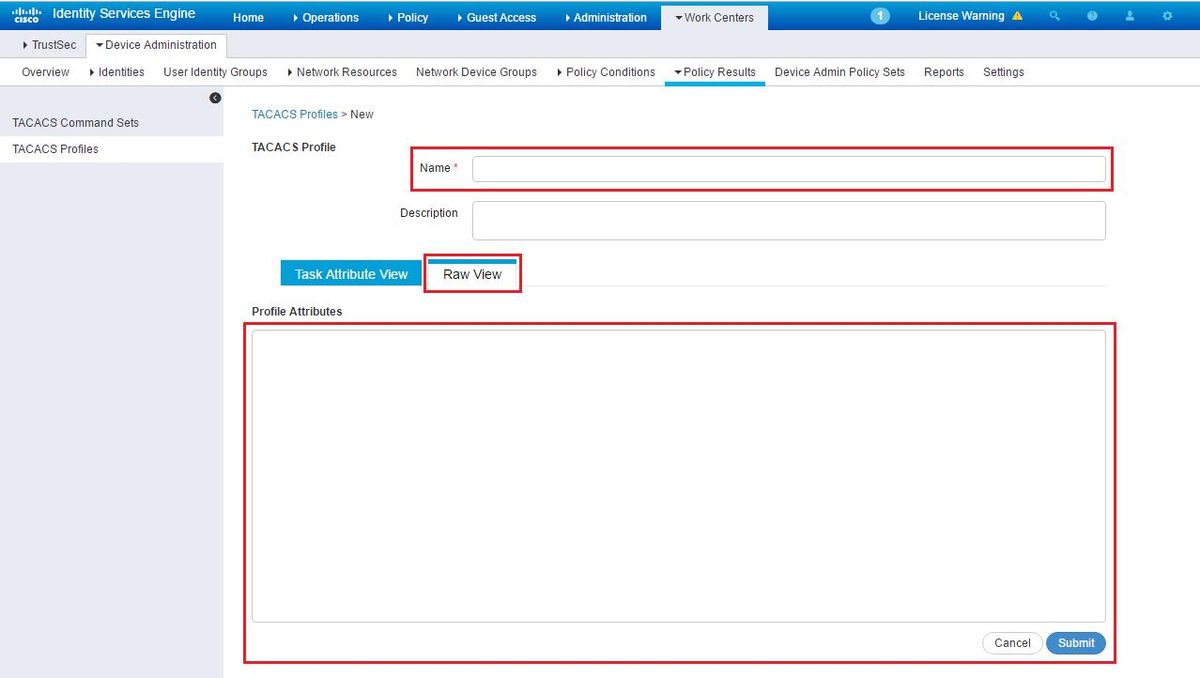

Configurez le nom, et utilisez l'option Raw View afin d'entrer les attributs sous la zone Profile attributes. Les attributs proviendront du serveur d'amorces lui-même.

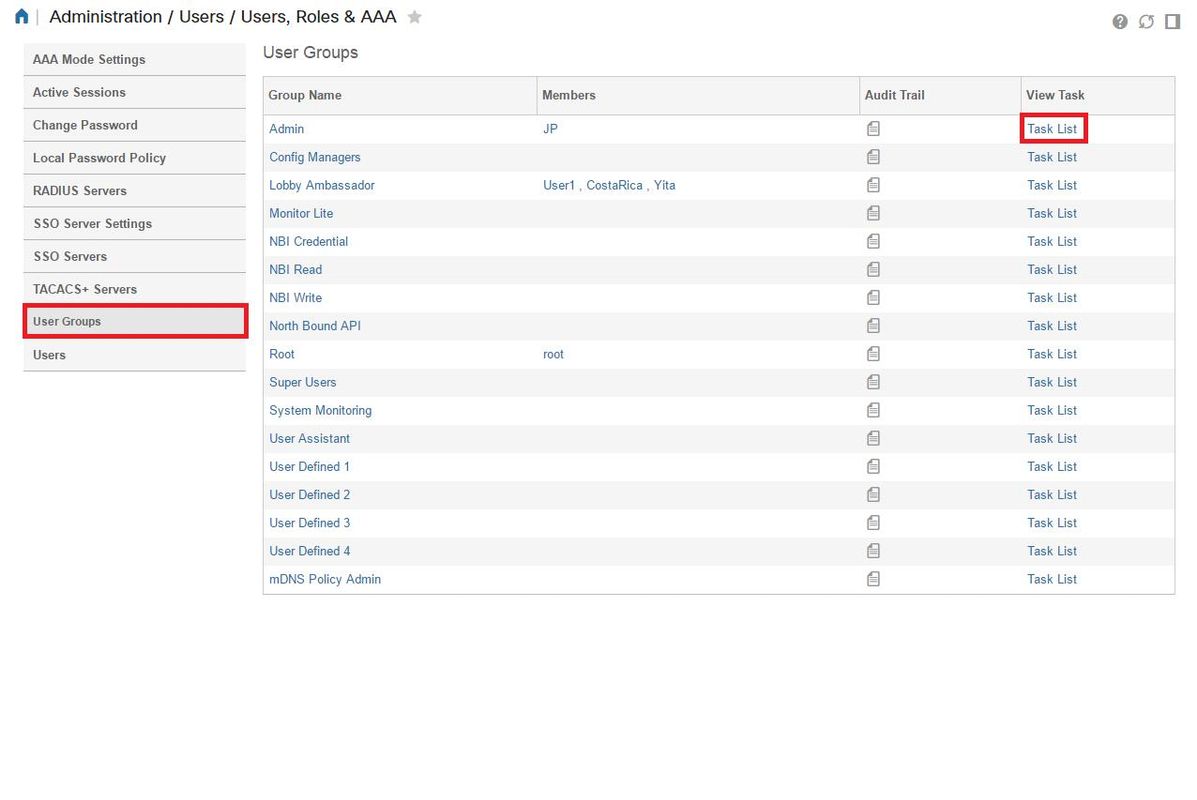

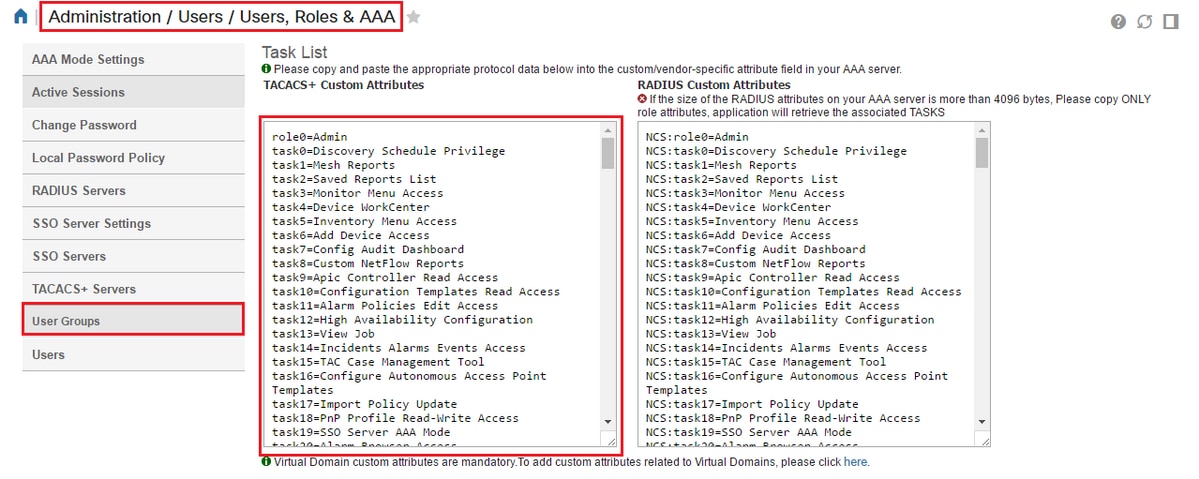

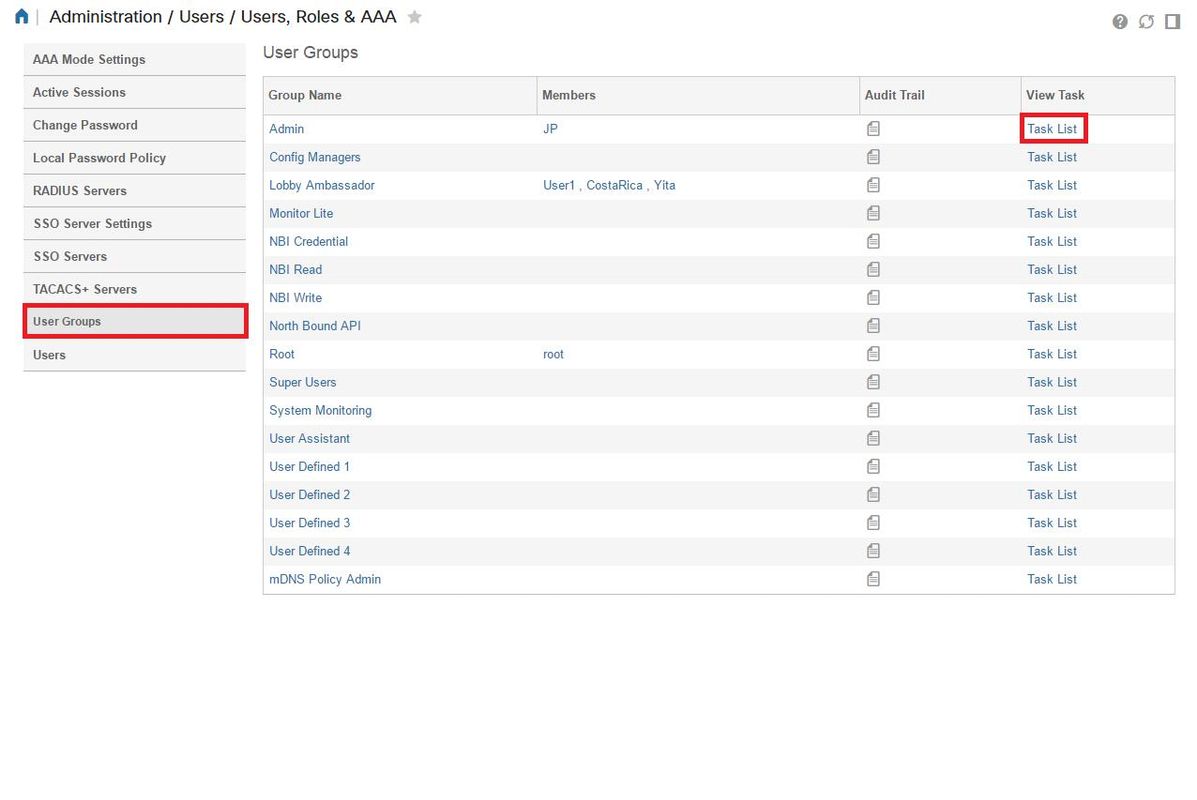

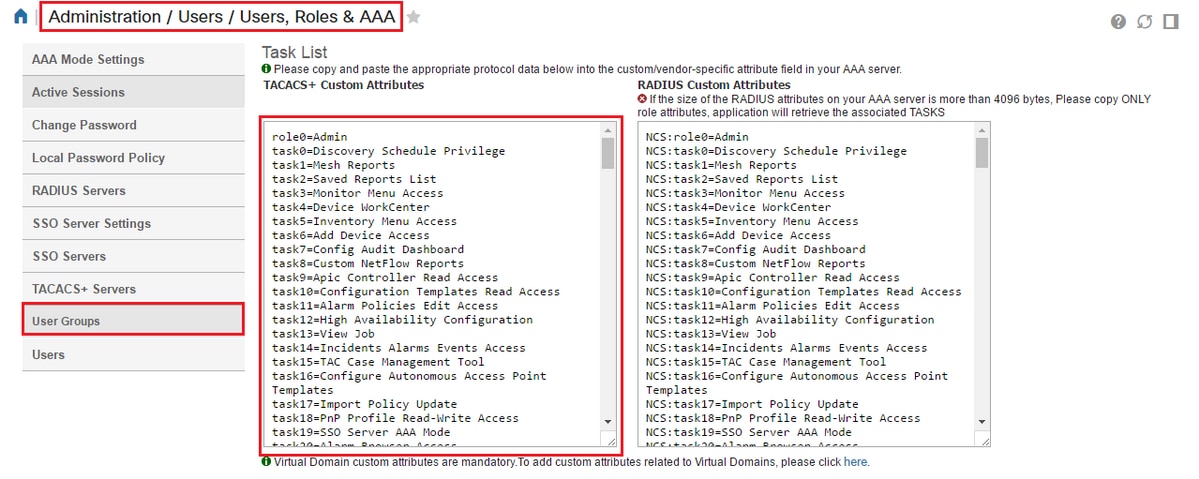

Obtenez les attributs dans l'écran Administration / Users/ Users, Roles & AAA, et sélectionnez l'onglet User Groups. Sélectionnez ici le niveau d'accès de groupe que vous souhaitez fournir. Dans cet exemple, l'accès Admin est fourni en sélectionnant la liste des tâches appropriée sur le côté gauche.

Copiez tous les attributs personnalisés TACACS.

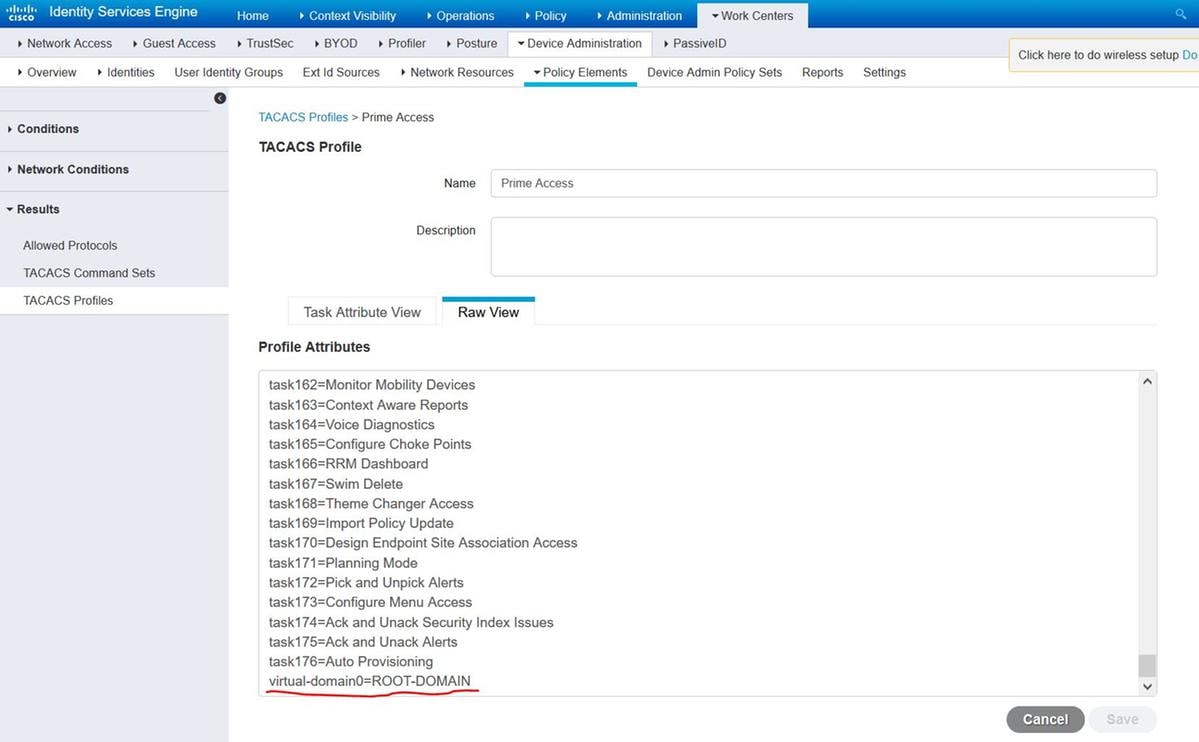

Collez-les ensuite dans la section Raw View du profil sur ISE.

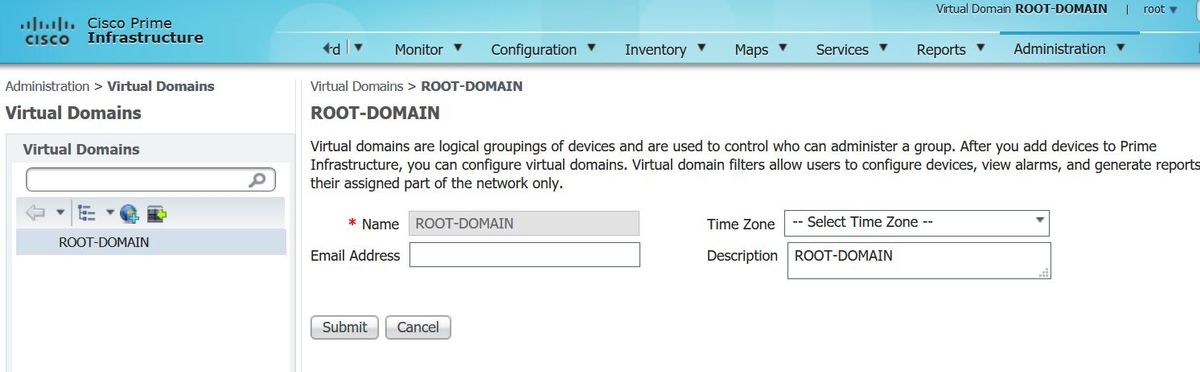

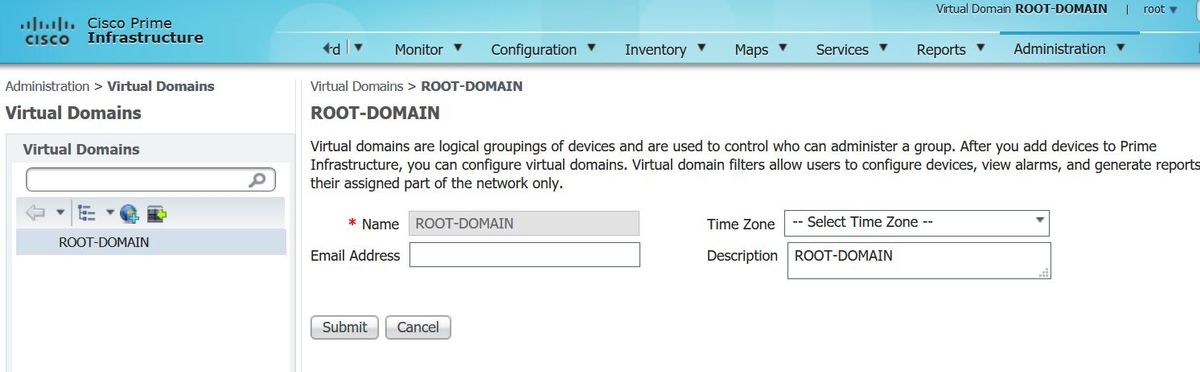

Les attributs personnalisés du domaine virtuel sont obligatoires. Les informations relatives au domaine racine sont disponibles sous Prime Administration -> Virtual Domains.

Le nom du domaine virtuel principal doit être ajouté en tant qu'attribut virtual-domain0="virtual domain name"

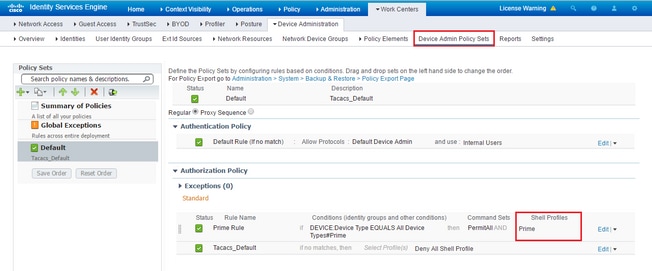

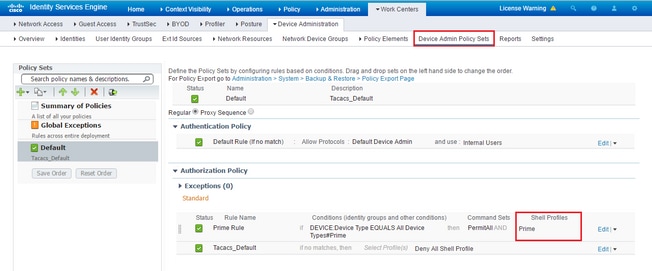

Une fois cela fait, il vous suffit de créer une règle pour attribuer le profil Shell créé à l'étape précédente, sous Work Centers / Device Administration / Device Admin Policy Sets

(Remarque : les « Conditions » varient en fonction du déploiement. Cependant, vous pouvez utiliser « Type de périphérique » spécifiquement pour Prime ou un autre type de filtre tel que l'adresse IP de Prime, comme l'une des « Conditions » afin que cette règle filtre correctement les demandes.)

À ce stade, la configuration doit être terminée.

Dépannage

Si cette configuration échoue et si l'option de reprise locale a été activée sur Prime, vous pouvez forcer un basculement à partir d'ISE, en supprimant l'adresse IP de Prime. ISE ne répondra pas et forcera l'utilisation d'informations d'identification locales. Si la reprise locale est configurée pour être exécutée sur un refus, les comptes locaux fonctionneront toujours et fourniront un accès au client.

Si ISE montre une authentification réussie et correspond à la règle correcte, mais que Prime rejette toujours la demande, vous pouvez vérifier une fois de plus que les attributs sont configurés correctement dans le profil et qu'aucun attribut supplémentaire n'est envoyé.

Commentaires

Commentaires