Introduction

Ce document décrit comment configurer la correction Firepower 6.1 pxGrid avec Identity Services Engine (ISE). Le module de correction ISE Firepower 6.1+ peut être utilisé avec le service ISE EPS (Endpoint Protection Service) pour automatiser la mise en quarantaine/sur liste noire des pirates sur la couche d'accès réseau.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Cisco ISE

- Cisco Firepower

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Correctif 4 de Cisco ISE version 2.0

- Cisco Firepower 6.1.0

- Contrôleur LAN sans fil virtuel (vWLC) 8.3.102.0

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Configurer

Cet article ne couvre pas la configuration initiale de l'intégration ISE avec Firepower, l'intégration ISE avec Active Directory (AD), l'intégration Firepower avec AD. Pour ces informations, accédez à la section Références. Le module de correction Firepower 6.1 permet au système Firepower d'utiliser les fonctionnalités ISE EPS (quarantaine, unquarantine, port shutdown) comme correctif lorsque la règle de corrélation est respectée.

Remarque : l'arrêt des ports n'est pas disponible pour les déploiements sans fil.

Diagramme du réseau

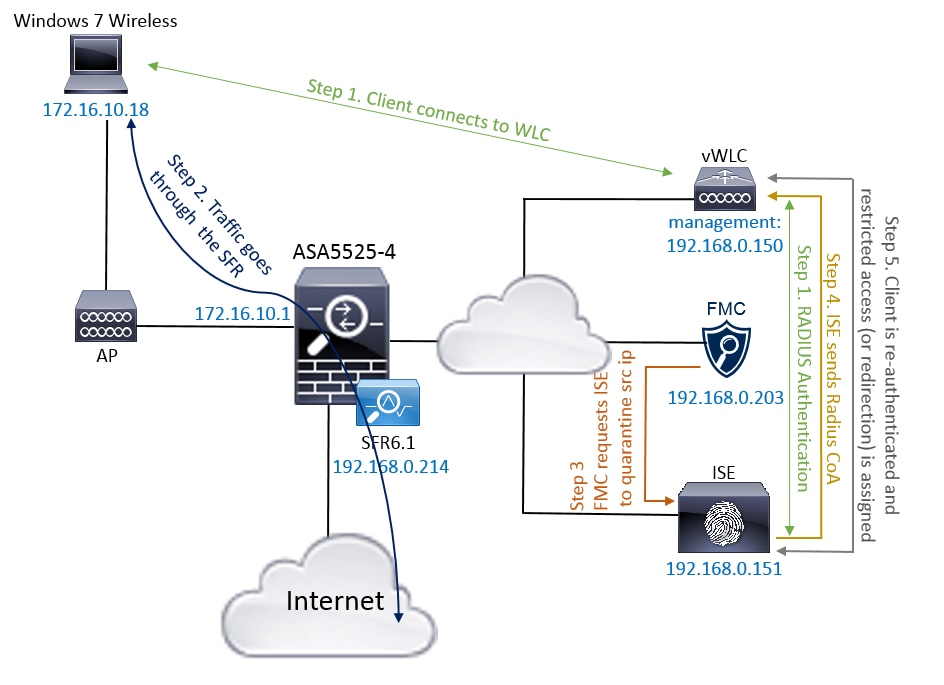

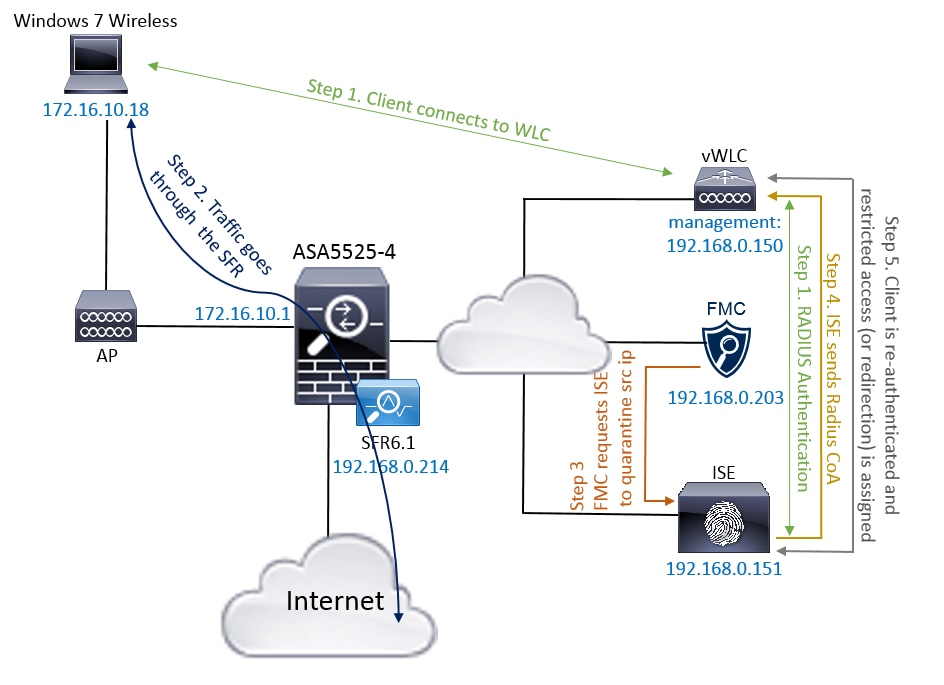

Description du flux :

- Un client se connecte à un réseau, s'authentifie auprès d'ISE et applique une règle d'autorisation avec un profil d'autorisation qui accorde un accès illimité au réseau.

- Le trafic en provenance du client passe ensuite par un périphérique Firepower.

- L'utilisateur commence à exécuter une activité malveillante et applique une règle de corrélation qui, à son tour, déclenche l'application de correction ISE de Firepower Management Center (FMC) via pxGrid.

- ISE attribue une quarantaine EPSStatus au terminal et déclenche une modification d'autorisation RADIUS pour un périphérique d'accès réseau (WLC ou commutateur).

- Le client accède à une autre stratégie d'autorisation qui attribue un accès restreint (modifie le SGT ou redirige vers le portail ou refuse l'accès).

Remarque : le périphérique d'accès réseau (NAD) doit être configuré pour envoyer la comptabilité RADIUS à ISE afin de lui fournir des informations d'adresse IP qui sont utilisées pour mapper l'adresse IP à un point d'extrémité.

Configuration de Firepower

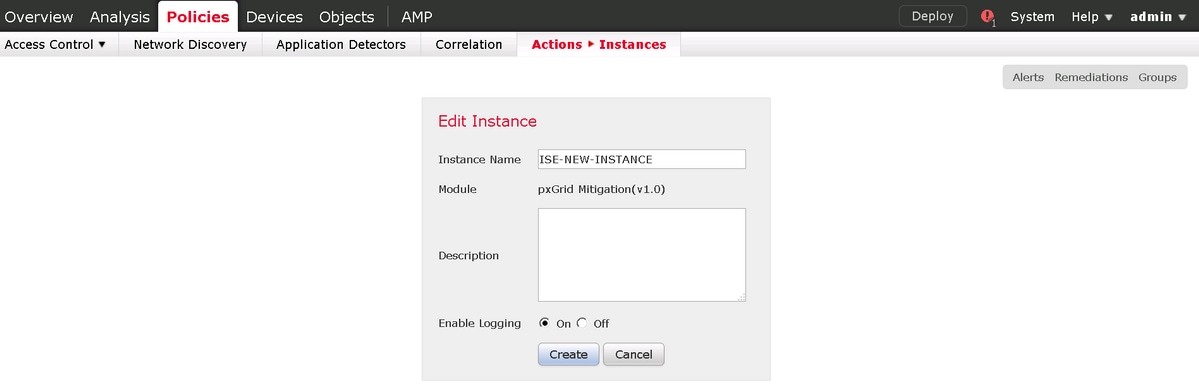

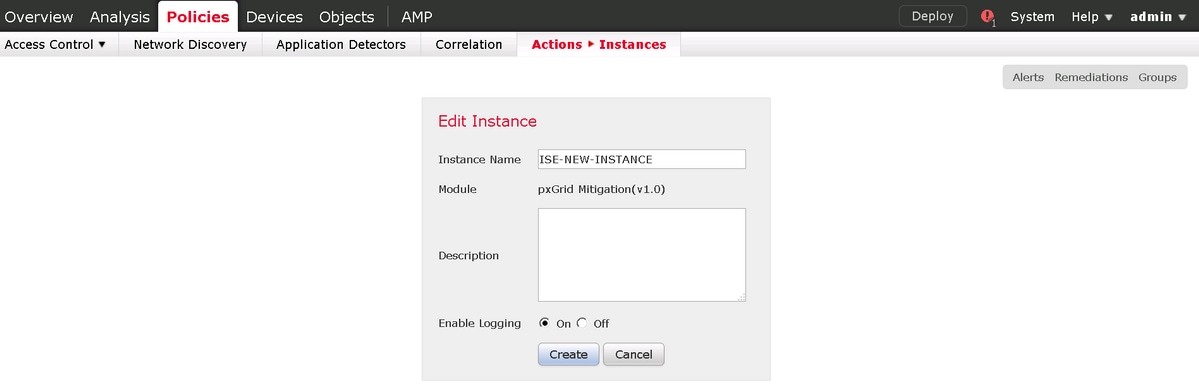

Étape 1. Configurez une instance de limitation pxGrid.

Accédez à Policies > Actions > Instances et ajoutez pxGrid Mitigation Instance comme indiqué dans l'image.

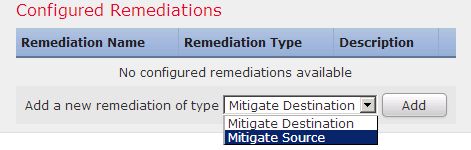

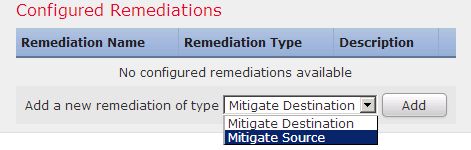

Étape 2. Configurez une correction.

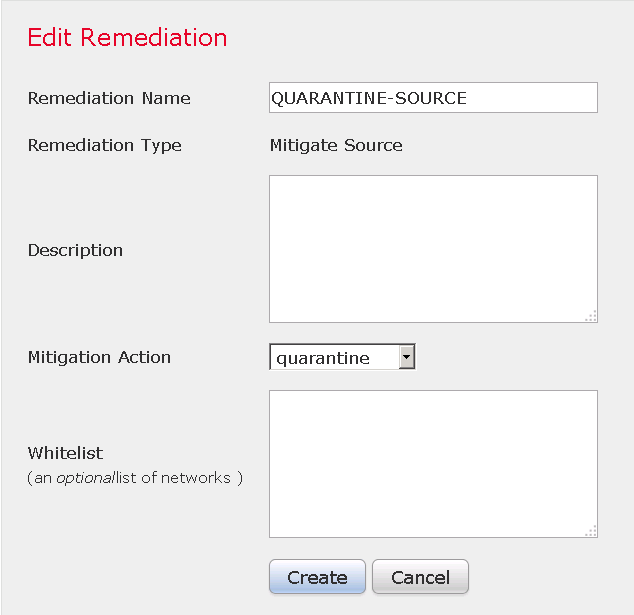

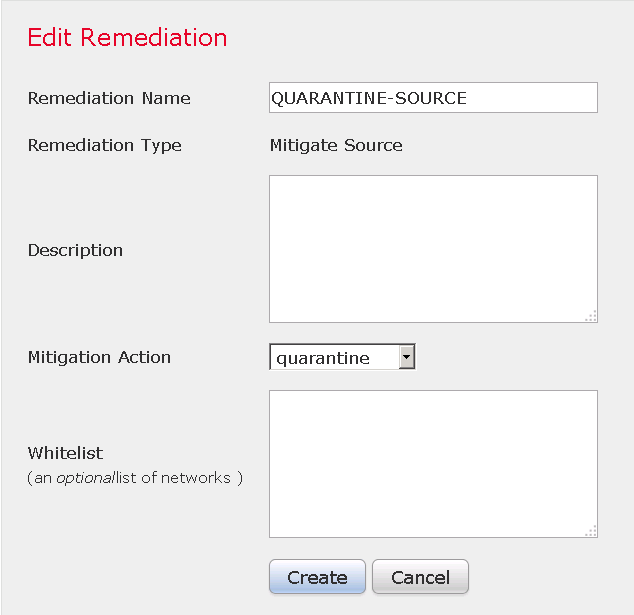

Deux types sont disponibles : Atténuer la destination et Atténuer la source. Dans cet exemple, l'atténuation de la source est utilisée. Choisissez le type de conversion et cliquez sur Add comme indiqué dans l'image :

Affectez une action de réduction à la correction, comme illustré dans l'image :

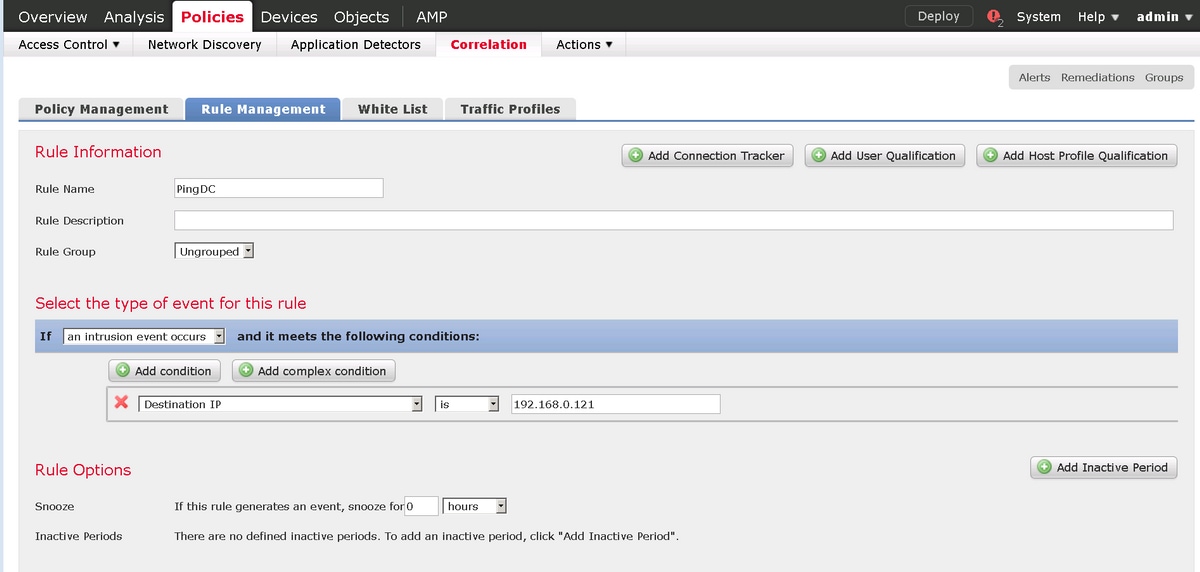

Étape 3. Configurer une règle de corrélation.

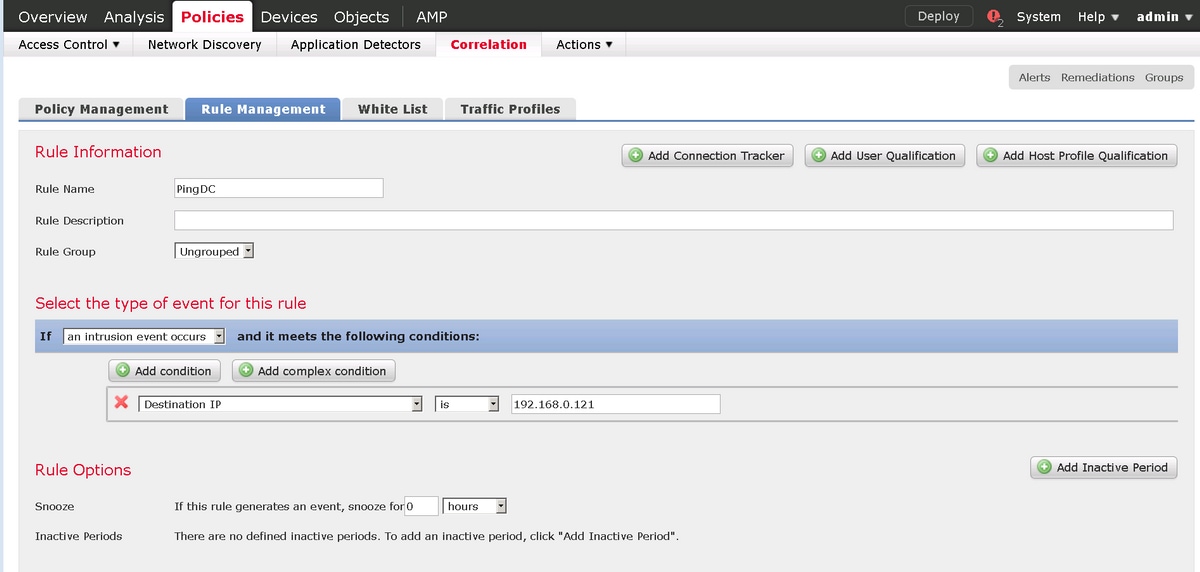

Accédez à Politiques > Corrélation > Gestion des règles et cliquez sur Créer une règle La règle de corrélation est le déclencheur pour que la résolution se produise. La règle de corrélation peut contenir plusieurs conditions. Dans cet exemple, la règle de corrélation PingDC est atteinte si un événement d'intrusion se produit et l'adresse IP de destination est 192.168.0.121. La réponse d'écho icmp correspondante à la règle d'intrusion personnalisée est configurée pour le test, comme illustré dans l'image :

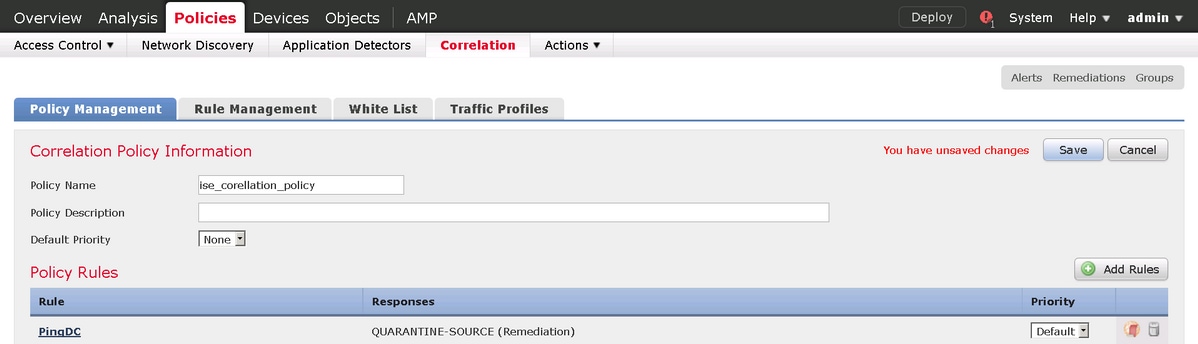

Étape 4. Configurez une stratégie de corrélation.

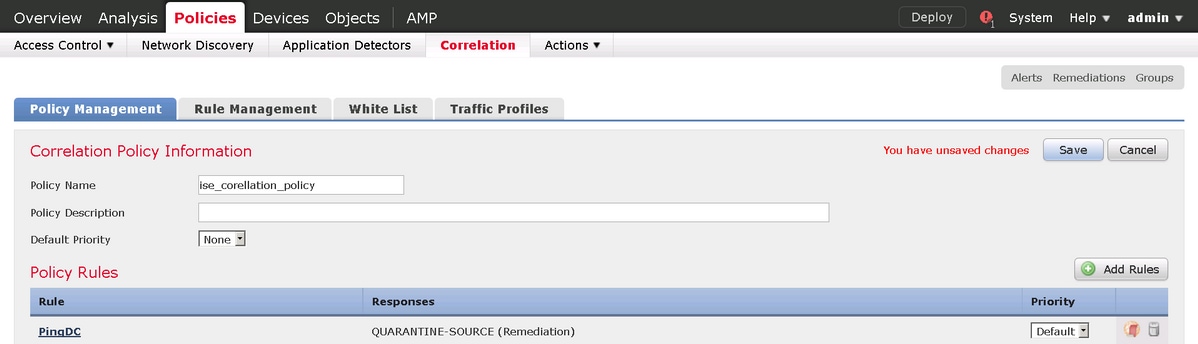

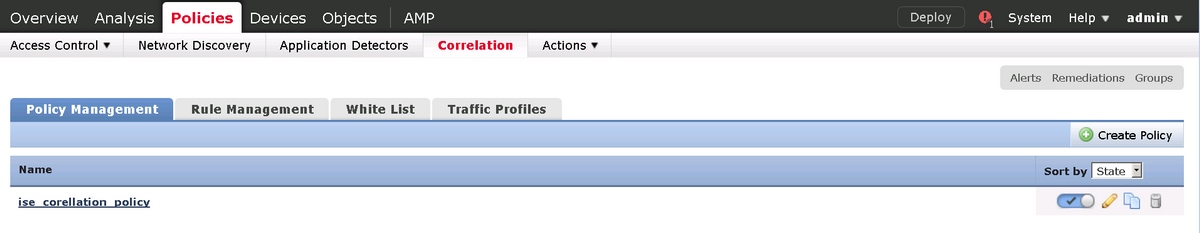

Accédez à Politiques > Corrélation > Gestion des politiques et cliquez sur Créer une politique, ajoutez une règle à la politique et attribuez une réponse à celle-ci comme indiqué dans l'image :

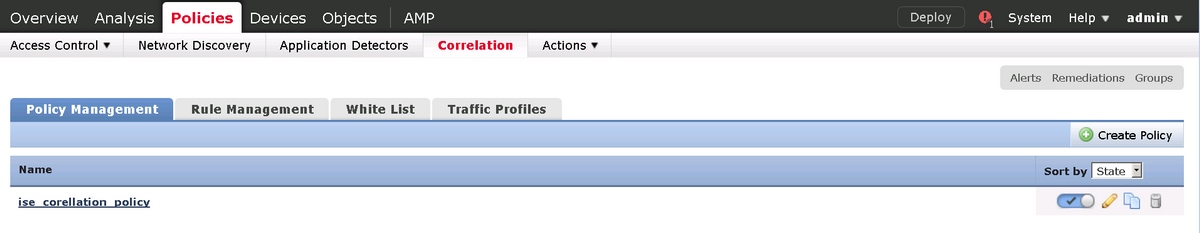

Activez la stratégie de corrélation comme indiqué dans l'image :

Configuration d'ISE

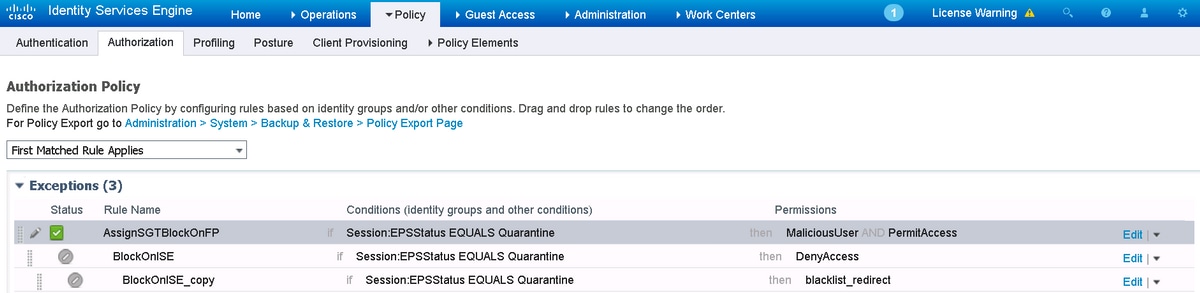

Étape 1. Configurez la stratégie d'autorisation.

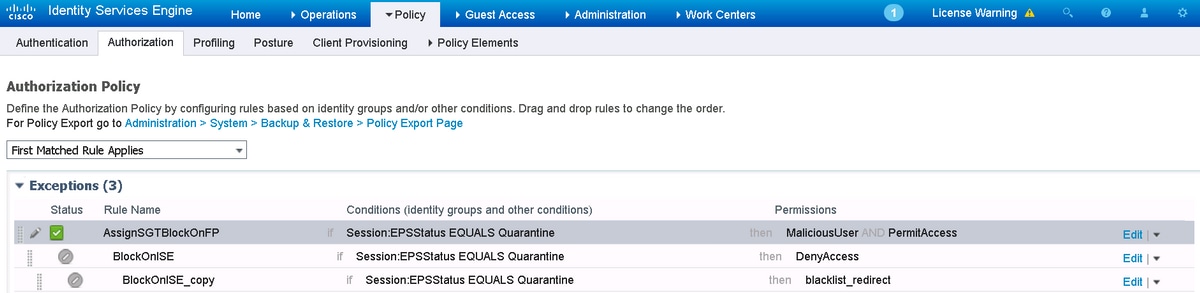

Accédez à Policy > Authorization et ajoutez une nouvelle stratégie d'autorisation qui sera atteinte après la mise à jour. Utilisez Session : EPSStatus EQUALS Quarantine comme condition. Il existe plusieurs options qui peuvent être utilisées en conséquence :

- Autoriser l'accès et attribuer des SGT différents (appliquer la restriction de contrôle d'accès sur les périphériques réseau)

- Refuser l'accès (l'utilisateur doit être exclu du réseau et ne pas pouvoir se reconnecter)

- Rediriger vers un portail de liste noire (dans ce scénario, un portail de point d'accès personnalisé est configuré à cet effet)

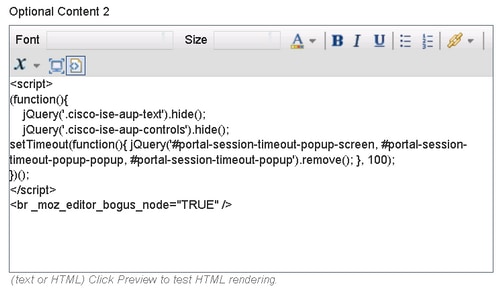

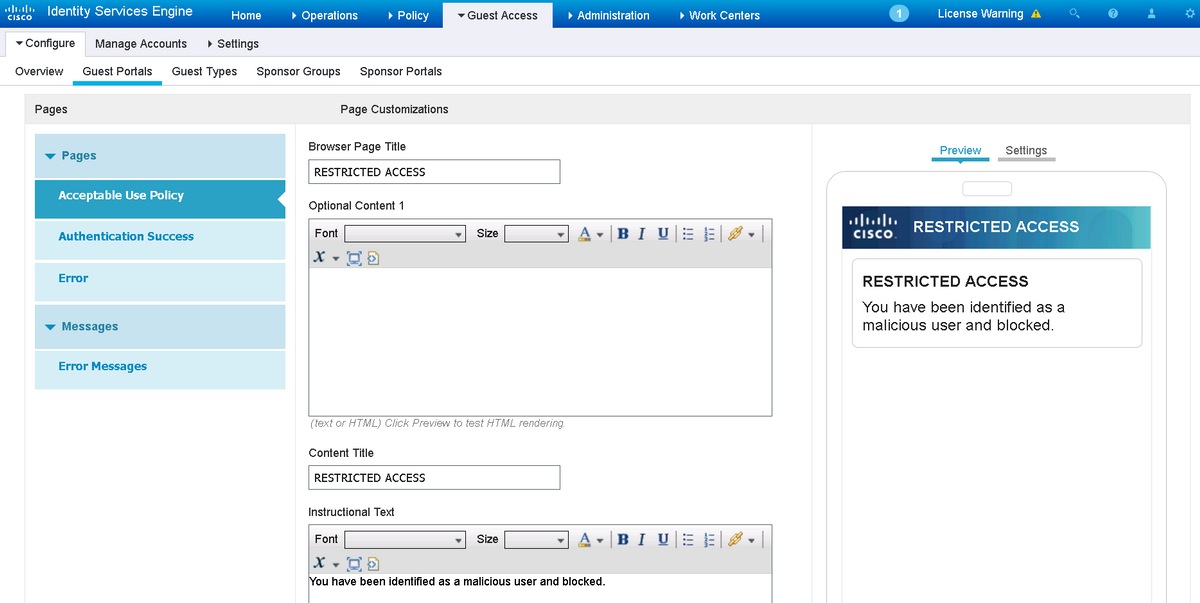

Configuration personnalisée du portail

Dans cet exemple, le portail du point d'accès sans fil est configuré comme une liste noire. Il n'y a qu'une page Acceptable Use Policy (AUP) avec du texte personnalisé et il n'y a aucune possibilité d'accepter l'AUP (ceci est fait avec JavaScript). Pour ce faire, vous devez d'abord activer JavaScript, puis coller un code qui masque le bouton AUP et les contrôles dans la configuration de la personnalisation du portail.

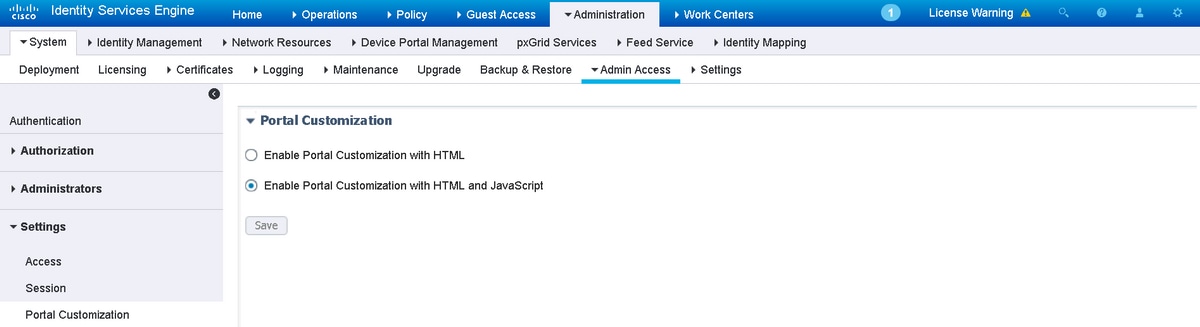

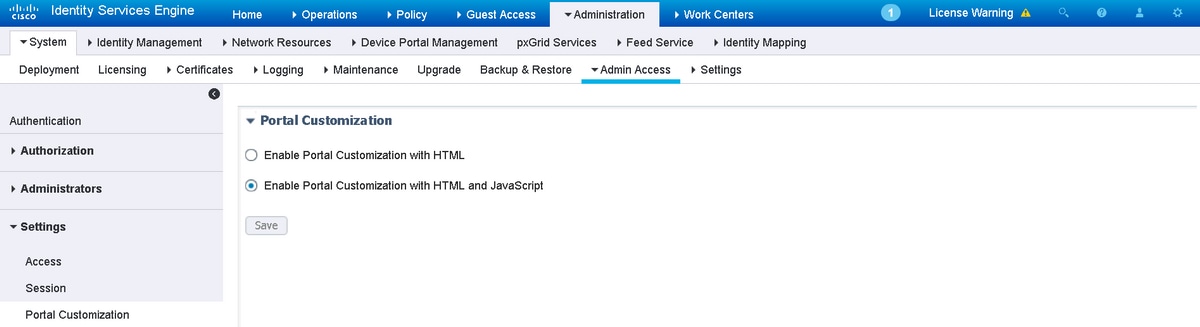

Étape 1. Activez JavaScript.

Accédez à Administration > System > Admin Access > Settings > Portal Customization. Choisissez Enable Portal Customization with HTML and JavaScript et cliquez sur Save.

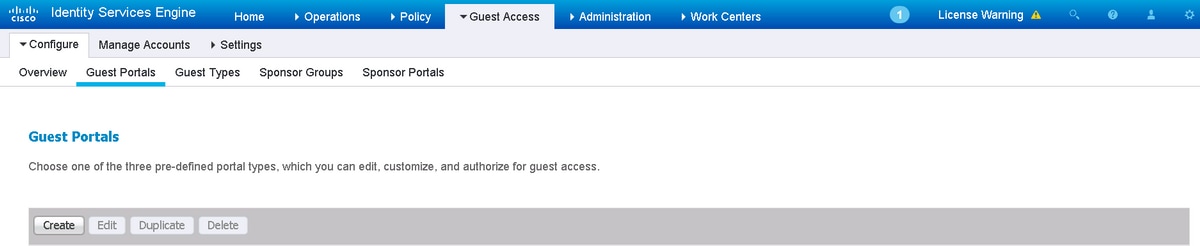

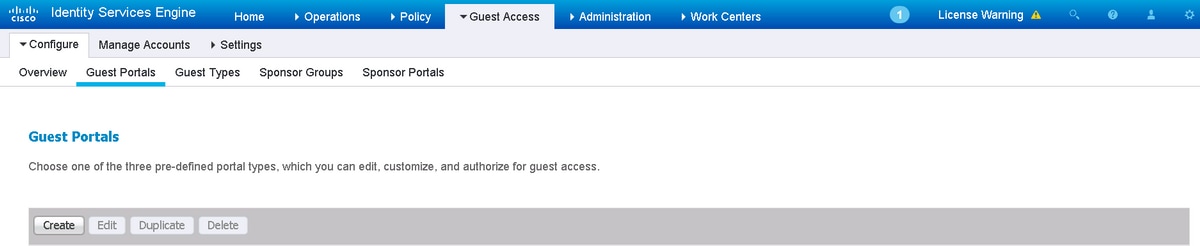

Étape 2. Créez un portail Hotspot.

Accédez à Guest Access > Configure > Guest Portals et cliquez sur Create, puis choisissez Hotspot type.

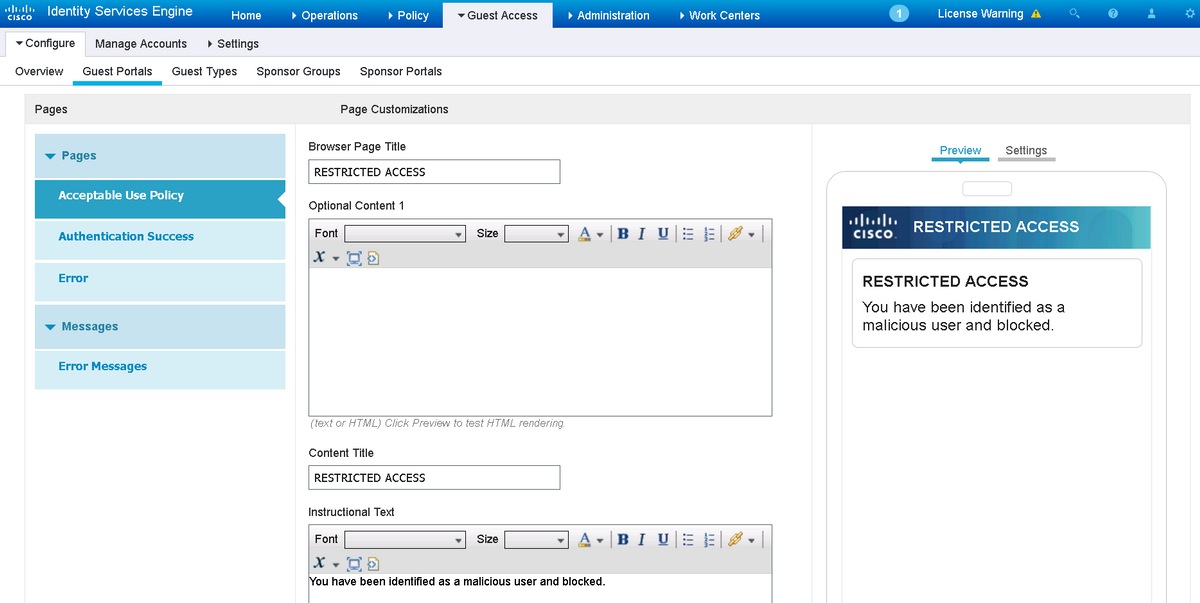

Étape 3. Configurez la personnalisation du portail.

Accédez à Personnalisation de la page Portal et modifiez les titres et le contenu pour fournir un avertissement approprié à l'utilisateur.

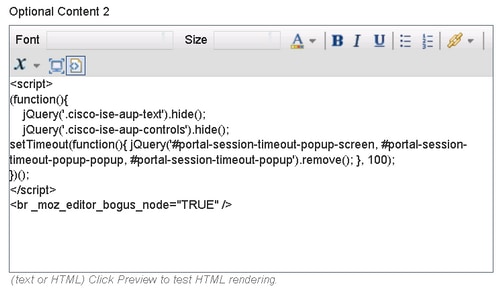

Faites défiler jusqu'à Option Content 2, cliquez sur Toggle HTML Source, et collez le script à l'intérieur :

Cliquez sur Désactiver la source HTML.

Vérifier

Utilisez les informations fournies dans cette section afin de vérifier que votre configuration fonctionne correctement.

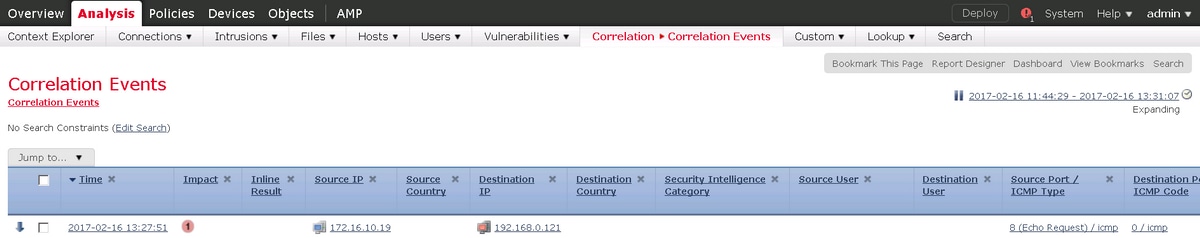

Puissance De Feu

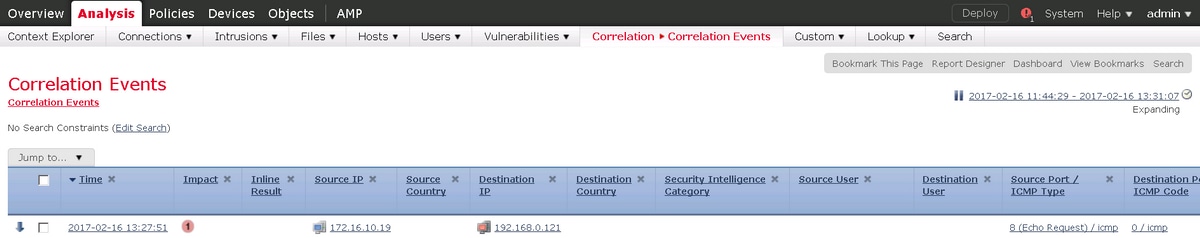

Le déclencheur de la correction est un coup de stratégie/règle de corrélation. Accédez à Analysis > Correlation > Correlation Events et vérifiez que l'événement de corrélation s'est produit.

ISE

ISE doit alors déclencher Radius : CoA et ré-authentifier l'utilisateur, ces événements peuvent être vérifiés dans Operation > RADIUS Livellog.

Dans cet exemple, ISE a attribué un SGT MaliciousUser différent au terminal. Dans le cas du profil d'autorisation Refuser l'accès, l'utilisateur perd sa connexion sans fil et ne peut pas se reconnecter.

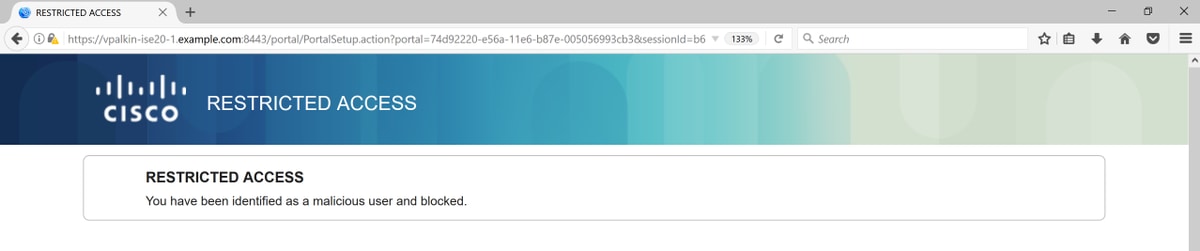

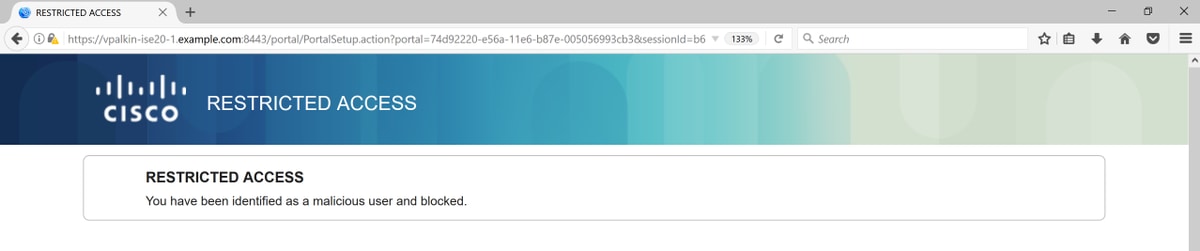

Correction avec le portail de liste noire. Si la règle d'autorisation de conversion est configurée pour rediriger vers le portail, elle doit ressembler à ceci du point de vue du pirate :

Dépannage

Cette section fournit des informations que vous pouvez utiliser pour dépanner votre configuration.

Accédez à Analysis > Correlation > Status comme indiqué dans cette image.

Le message de résultat doit renvoyer Réussite de la correction ou un message d'erreur particulier. Vérifiez syslog : System > Monitoring > Syslog et filtrez la sortie avec pxgrid. Les mêmes journaux peuvent être vérifiés dans /var/log/messages.

Le message de résultat doit renvoyer Réussite de la correction ou un message d'erreur particulier. Vérifiez syslog : System > Monitoring > Syslog et filtrez la sortie avec pxgrid. Les mêmes journaux peuvent être vérifiés dans /var/log/messages.

Informations connexes

Commentaires

Commentaires