Dépannage de l'intégration ISE et FirePOWER pour Identity Services

Options de téléchargement

-

ePub (1.9 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (2.6 MB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit comment configurer et dépanner les stratégies compatibles TrustSec sur le système de prévention des intrusions de nouvelle génération (NGIPS) de Cisco. NGIPS version 6.0 prend en charge l'intégration avec Identity Services Engine (ISE) permettant de créer des stratégies sensibles à l'identité.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Configuration VPN de l'appareil de sécurité adaptatif Cisco (ASA)

- Configuration du client Cisco AnyConnect Secure Mobility

- Configuration de base de Cisco FirePower Management Center

- Configuration de Cisco ISE

- Solutions Cisco TrustSec

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Microsoft Windows 7

- Autorité de certification (CA) Microsoft Windows 2012

- Cisco ASA version 9.3

- Logiciel Cisco ISE Versions 1.4

- Client Cisco AnyConnect Secure Mobility, version 4.2

- Cisco FirePower Management Center (FMC) version 6.0

- NGIPS Cisco FirePower version 6.0

Configurer

FirePower Management Center (FMC) est la plate-forme de gestion de FirePower. Il existe deux types de fonctionnalités liées à l'intégration d'ISE :- Correction : permet à FMC de mettre en quarantaine le pirate via ISE, ce qui modifie de manière dynamique l'état d'autorisation sur le périphérique d'accès fournissant un accès réseau limité. Il existe deux générations de cette solution :

- Script perl hérité utilisant un appel API Endpoint Protection Service (EPS) vers ISE.

- Module plus récent utilisant le protocole pxGrid pour appeler ISE (ce module est pris en charge uniquement dans la version 5.4 - non pris en charge dans la version 6.0, prise en charge native prévue dans la version 6.1).

- Stratégie : permet à FMC de configurer les stratégies en fonction des balises SGT (Security Group Tags) TrustSec.

Cet article se concentre sur la deuxième fonctionnalité. Pour un exemple de correction, veuillez lire la section Références

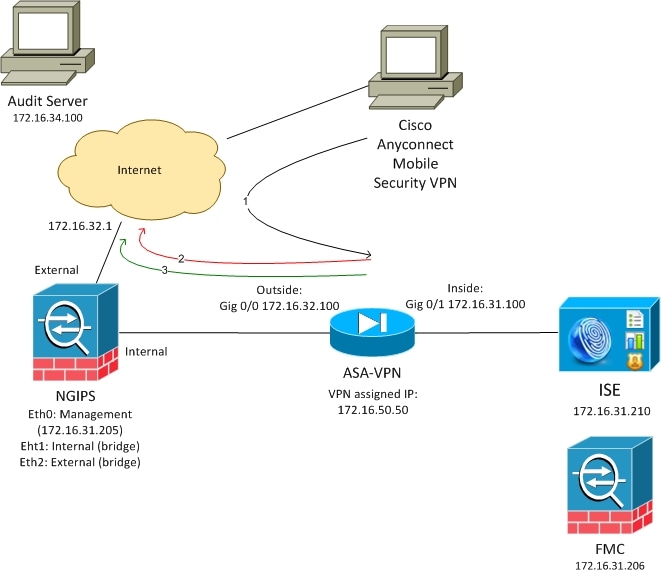

Diagramme du réseau

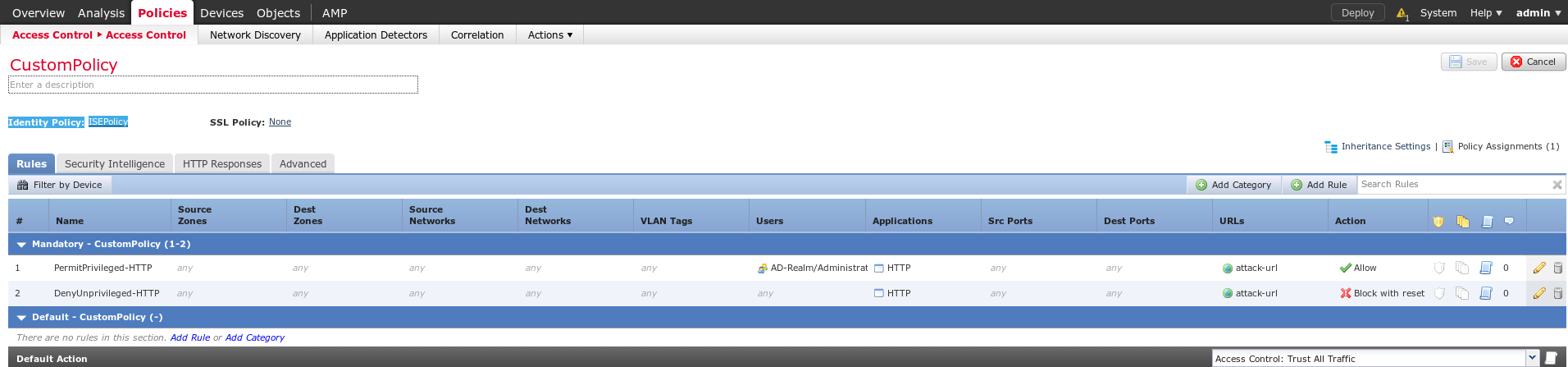

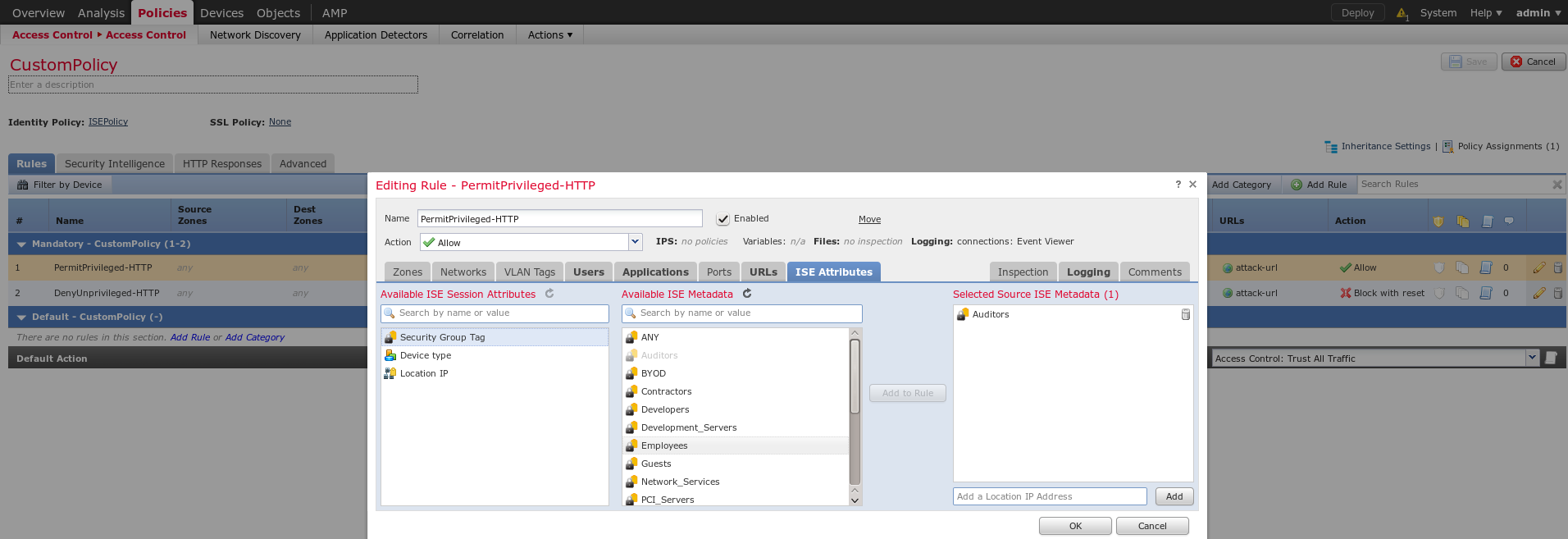

FMC est configuré avec une stratégie de contrôle d'accès contenant deux règles :

- Refuser pour le trafic HTTP avec une URL personnalisée (attack-url)

- Autoriser le trafic HTTP avec une URL personnalisée (attack-url), mais uniquement si l'utilisateur est affecté à la balise SGT Audit (9) par ISE

ISE décide d'attribuer une balise d'audit à tous les utilisateurs Active Directory qui appartiennent au groupe Administrateur et qui utilisent un périphérique ASA-VPN pour l'accès au réseau.

L'utilisateur accède au réseau via une connexion VPN sur l'ASA. L'utilisateur tente ensuite d'accéder au serveur audité à l'aide de l'URL attack-url, mais échoue car il n'a pas été affecté au groupe Audit SGT. Une fois cette erreur corrigée, la connexion est établie.

ISE

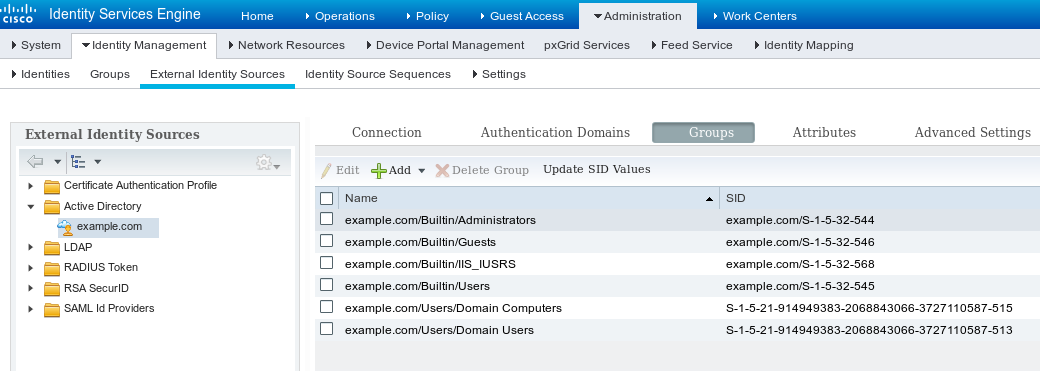

Active Directory

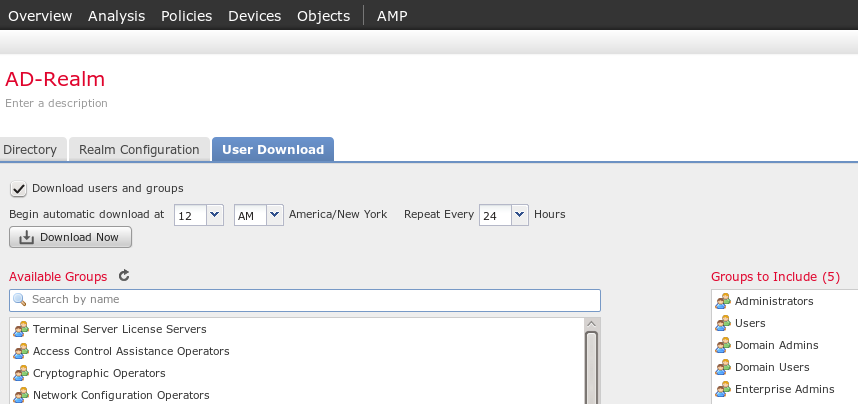

L'intégration AD doit être configurée et les groupes appropriés doivent être récupérés (le groupe Administrateurs est utilisé pour la condition de règle d'autorisation) :

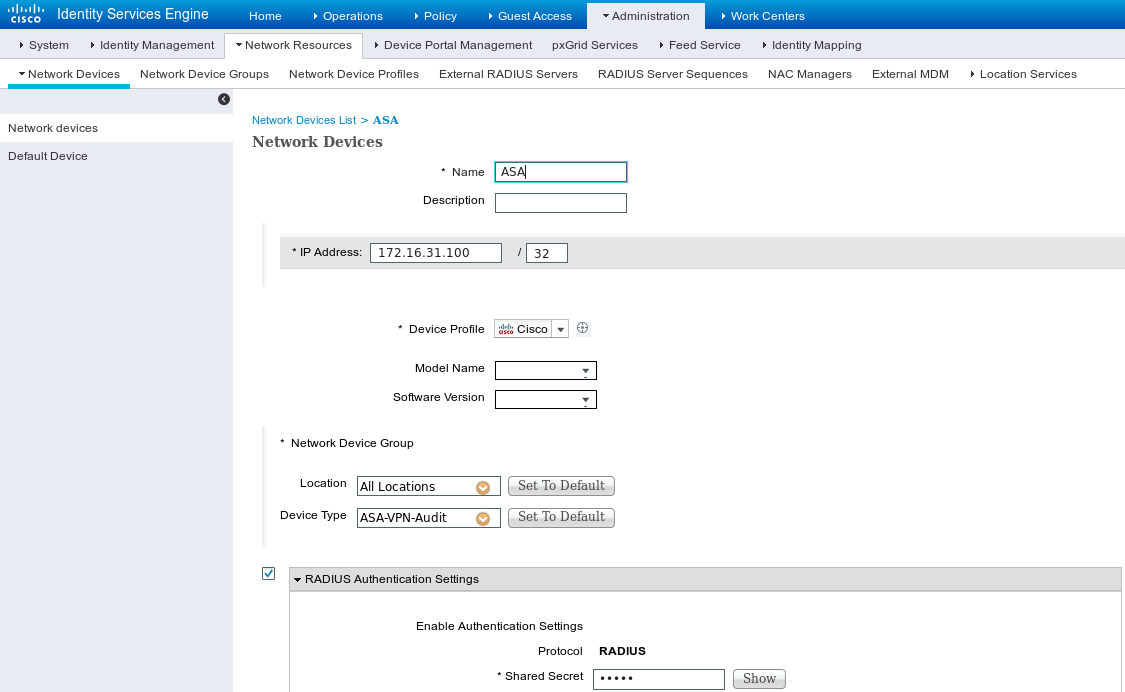

Périphérique d'accès réseau

ASA est ajouté en tant que périphérique réseau. Le groupe personnalisé ASA-VPN-Audit est utilisé, comme illustré dans cette image :

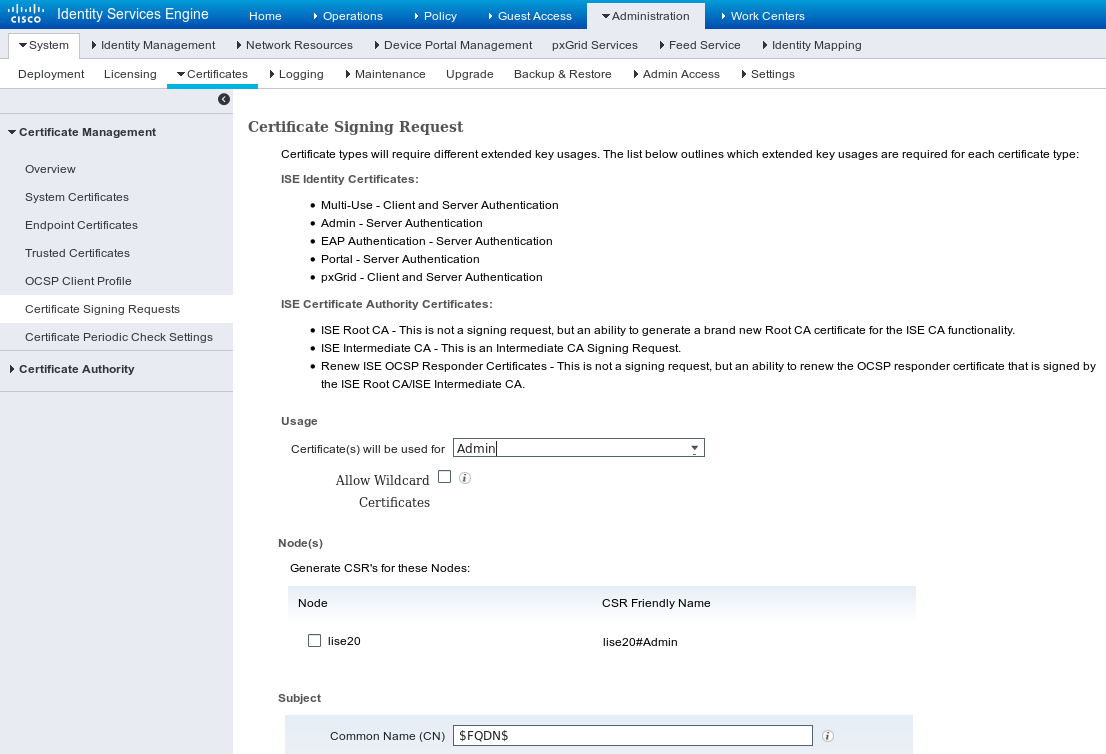

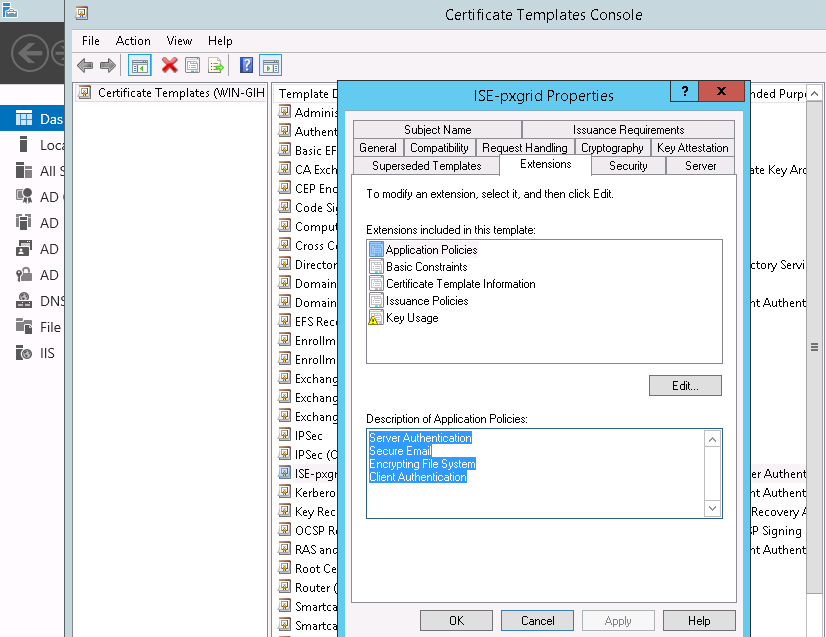

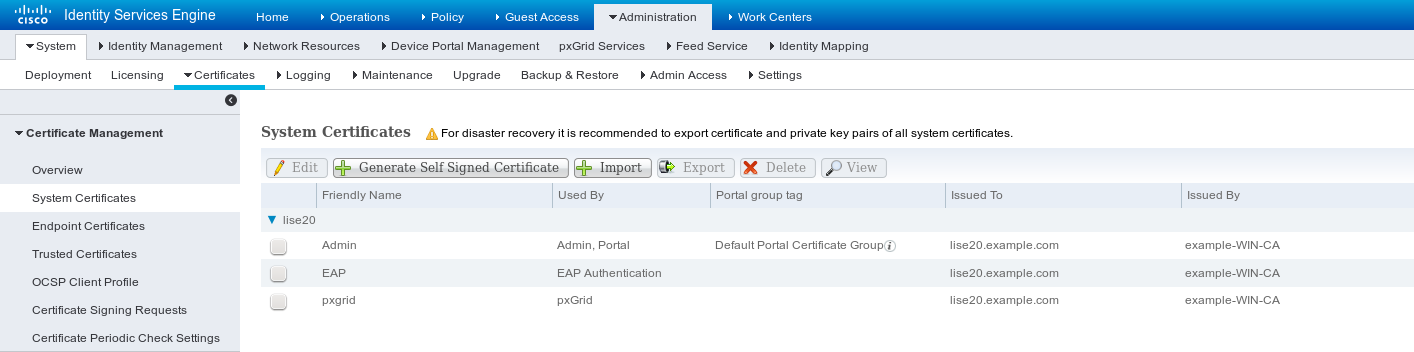

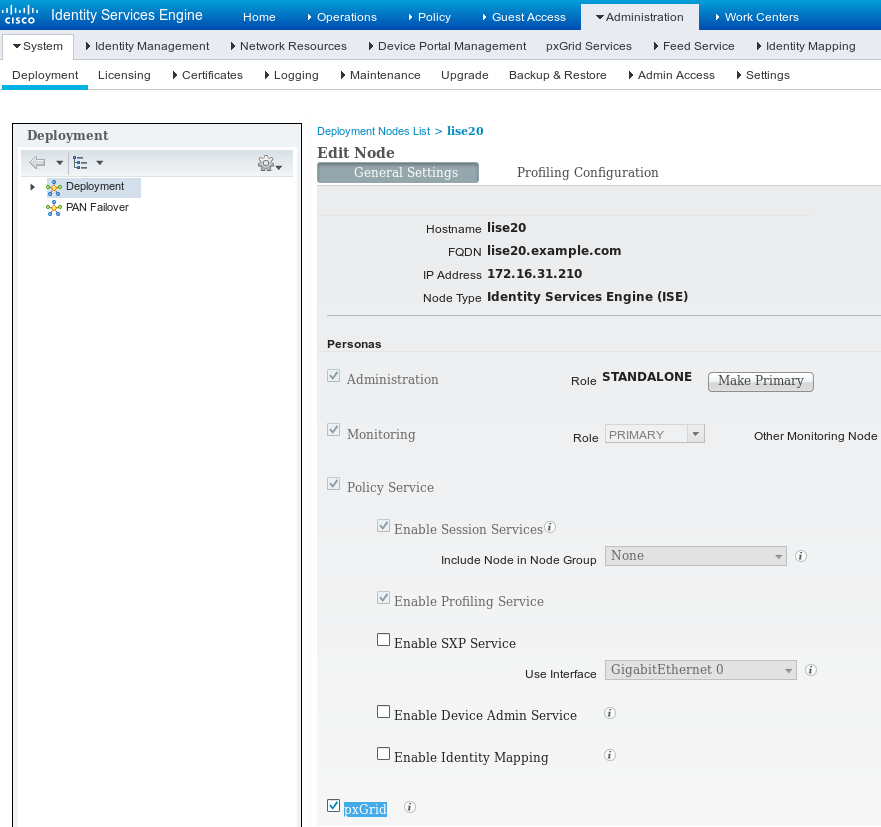

Certificats pour pxGrid et MnT

FMC utilise les deux services sur ISE :

- pxGrid pour SGT et requête de données de profilage

- Surveillance et reporting (MnT) pour le téléchargement de sessions en masse

La disponibilité MnT est très importante puisque de cette façon FMC est informé de l'adresse IP de la session authentifiée, ainsi que de son nom d'utilisateur et de sa balise SGT. Sur cette base, les stratégies correctes peuvent être appliquées. Notez que NGIPS ne prend pas en charge les balises SGT natives (étiquetage en ligne) comme l'ASA. Mais contrairement à ASA, il prend en charge les noms SGT au lieu des numéros uniquement.

En raison de ces exigences, ISE et FMC doivent se faire mutuellement confiance pour le service (certificat). MnT utilise uniquement le certificat côté serveur, pxGrid utilise le certificat côté client et le certificat côté serveur.

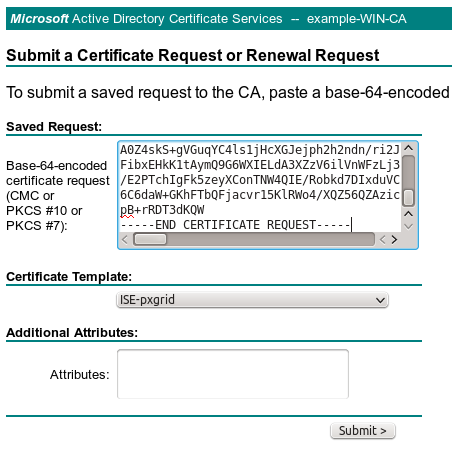

Microsoft CA est utilisé pour signer tous les certificats.

Pour MnT (rôle Admin), ISE doit générer une demande de signature de certificat (CSR), comme illustré dans cette image :

Remarque : assurez-vous que pour chaque nom de domaine complet (FQDN) pour ISE et FMC, l'enregistrement DNS correct est configuré sur le serveur DNS.

L'approbation automatique doit être définie sur Activé :

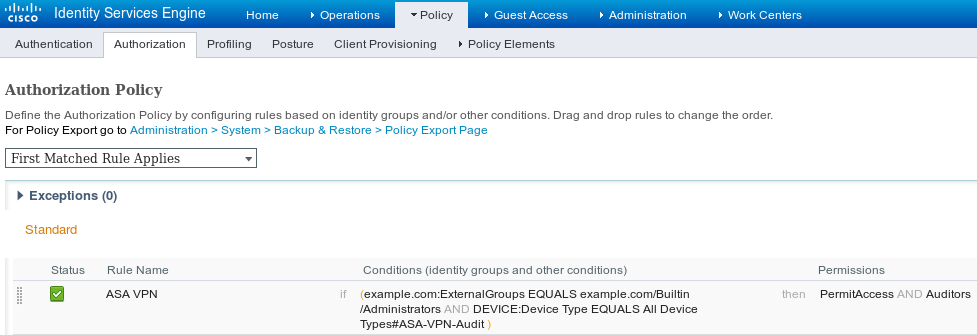

Politique d'autorisation

La stratégie d'authentification par défaut est utilisée (la recherche Active Directory est effectuée si l'utilisateur local est introuvable).

La stratégie d'autorisation a été configurée pour fournir un accès réseau complet (Permission : PermitAccess) pour les utilisateurs authentifiés via ASA-VPN et appartenant au groupe Active Directory Administrators - pour ces utilisateurs, SGT tag Auditor est retourné :

FMC

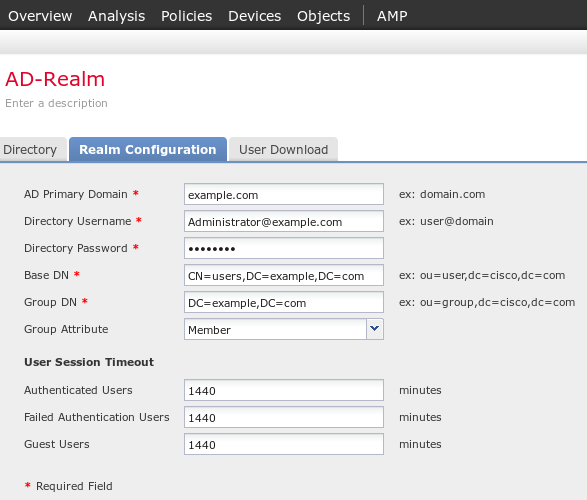

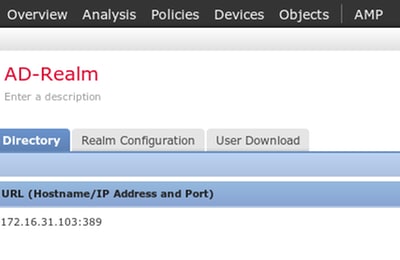

Domaine Active Directory

La configuration du domaine est requise pour fonctionner avec l'intégration ISE (pour utiliser les politiques d'identité et récupérer l'appartenance à un groupe pour les utilisateurs authentifiés passivement). Le domaine peut être configuré pour Active Directory ou le protocole LDAP (Lightweight Directory Access Protocol). Dans cet exemple, AD est utilisé. Dans Système > Intégration > Domaine (realm) :

Les paramètres de répertoire standard sont utilisés :

Et certains des groupes AD sont récupérés (à utiliser comme condition supplémentaire dans les règles de contrôle d'accès) :

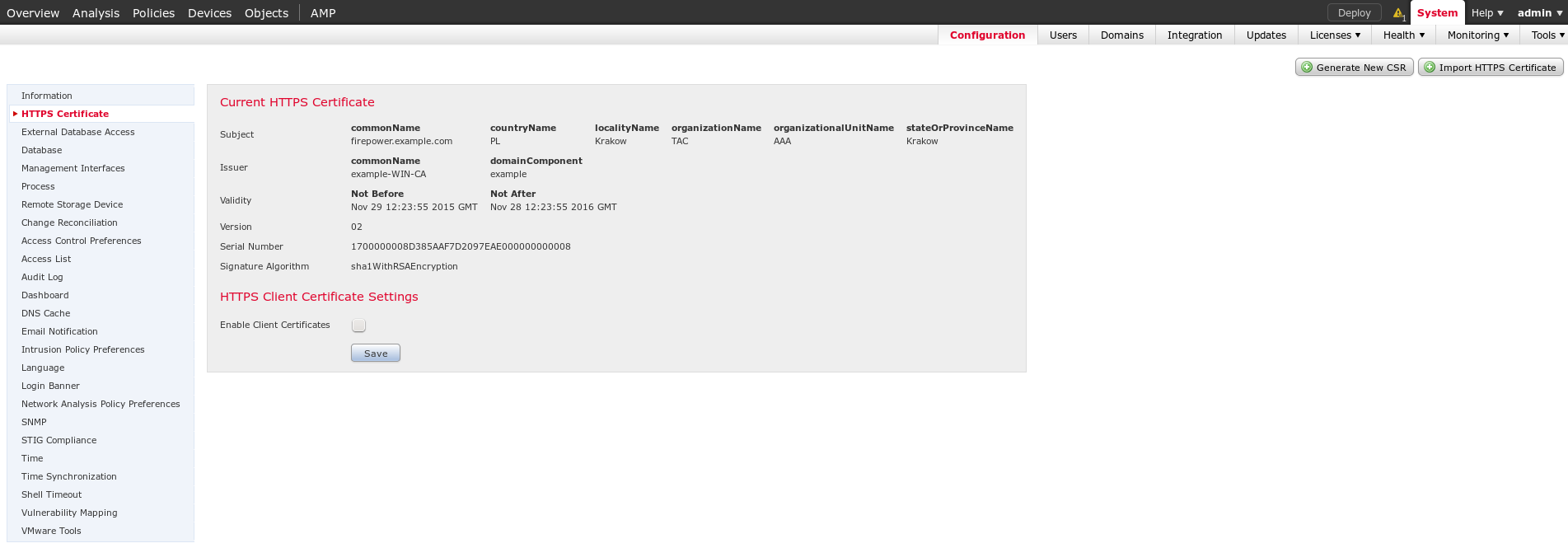

Certificats pour Admin et pxGrid

Bien que cela ne soit pas obligatoire, il est recommandé de générer des CSR pour l'accès administrateur. Signez que le CSR utilisant AD approuvé, réimportez le certificat signé, comme illustré dans cette image :

admin@firepower:~$ sudo su -

Password:

root@firepower:~#

root@firepower:~# openssl genrsa -des3 -out fire.key 4096

Generating RSA private key, 4096 bit long modulus

.........

..............

e is 65537 (0x10001)

Enter pass phrase for fire.key:

Verifying - Enter pass phrase for fire.key:

root@firepower:~#

root@firepower:~# openssl req -new -key fire.key -out fire.csr

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Code []:PL

State or Province Name []:

Locality Name []:

Organization Name []:Cisco

Organizational Unit Name []:TAC

Common Name []:firepower.example.com

Email Address []:

root@firepower:~#

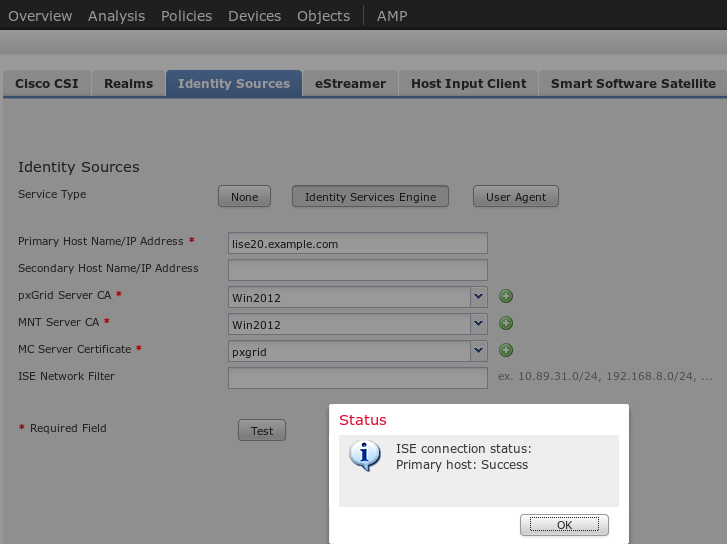

Intégration ISE

Une fois tous les certificats installés, configurez l'intégration ISE à partir de System > Integration :

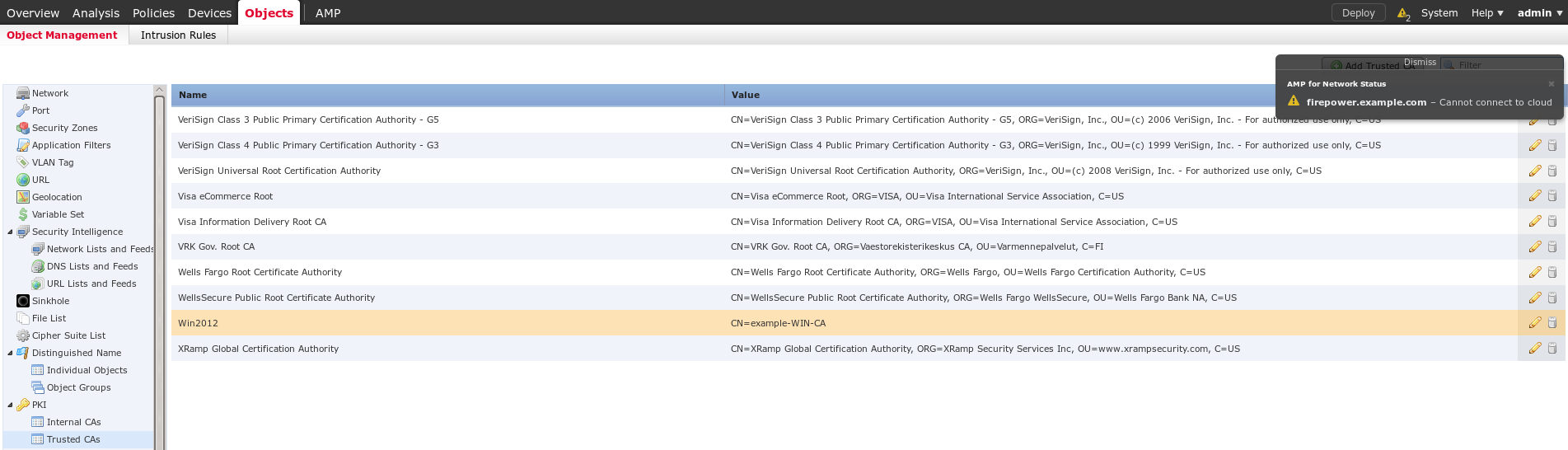

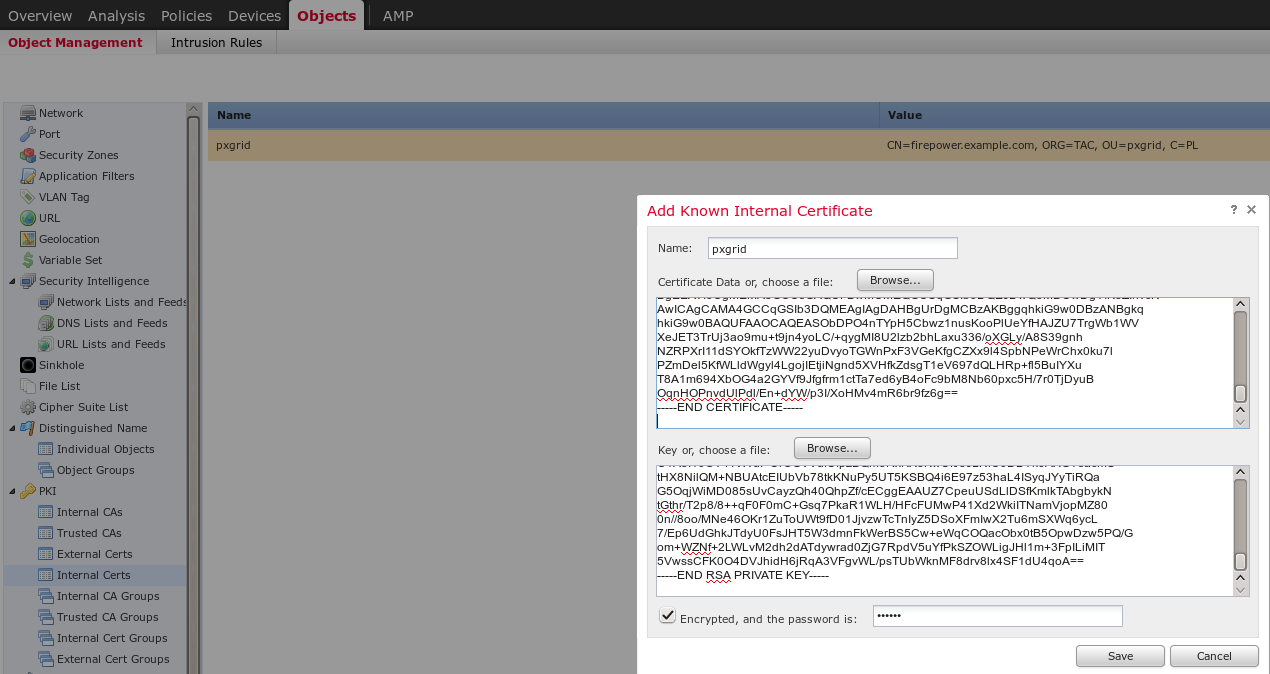

Utilisez l'autorité de certification importée pour la validation des certificats de services pxGrid et MnT. Pour Management Console (MC), utilisez le certificat interne généré pour pxGrid.

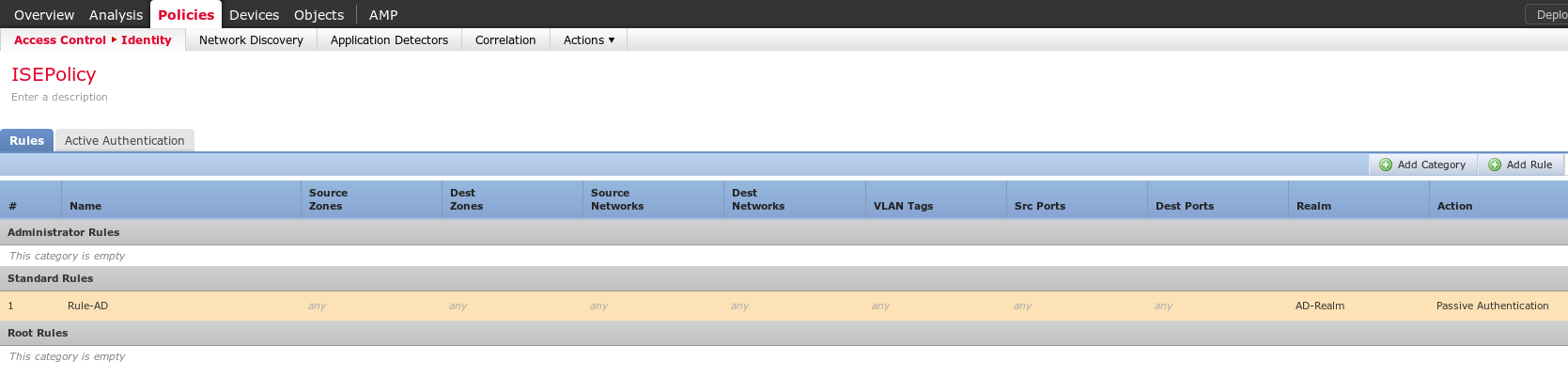

Politique d'identité

Configurez la stratégie d'identité qui utilise le domaine Active Directory précédemment configuré pour l'authentification passive :

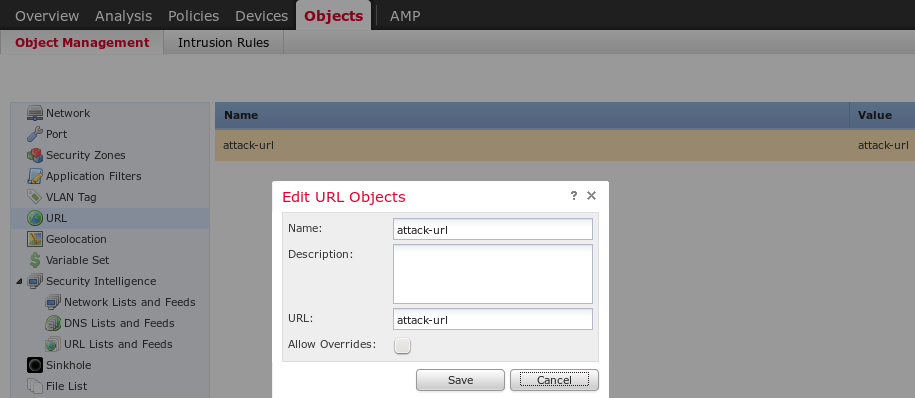

Politique de contrôle d'accès

Pour cet exemple, l'URL personnalisée a été créée :

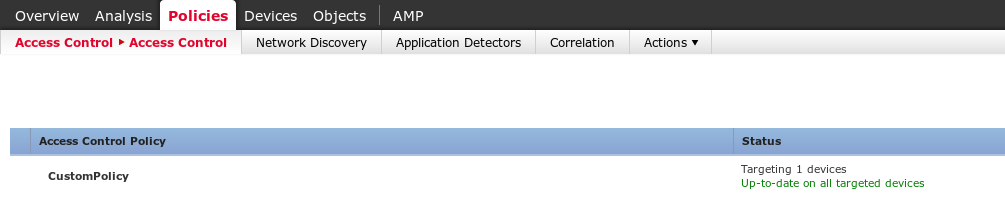

Vérifier

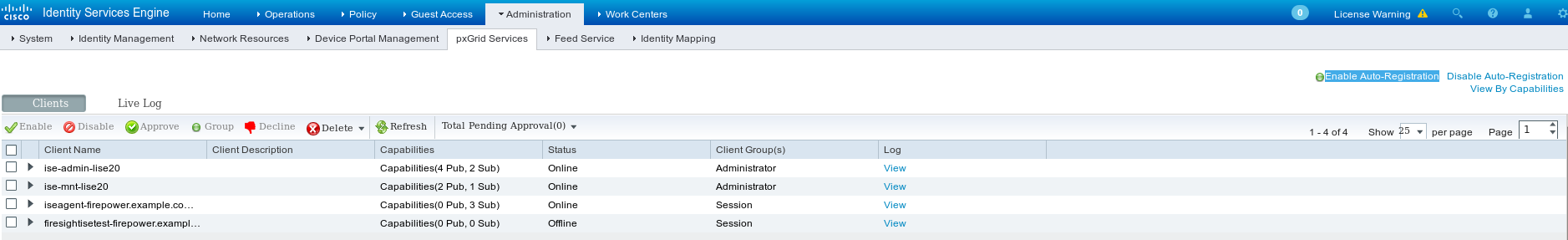

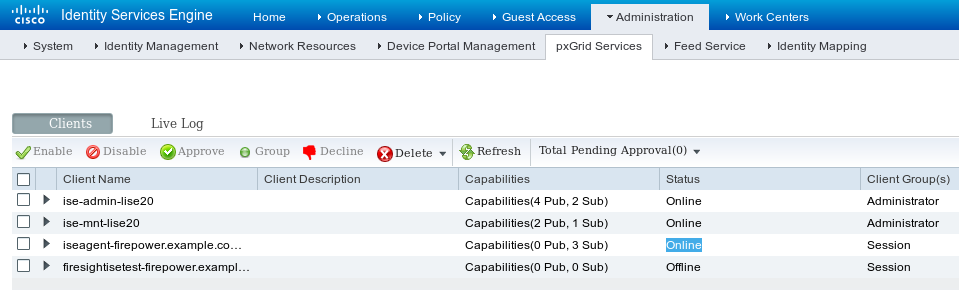

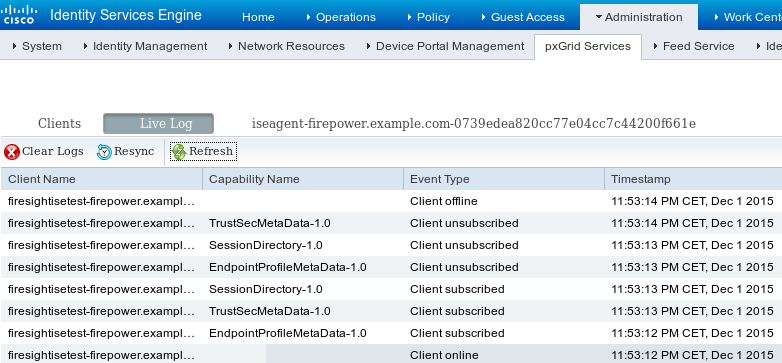

Une fois que tout est configuré correctement, ISE doit voir le client pxGrid s'abonnant à un service de session (état en ligne).

À partir des journaux, vous pouvez également confirmer que FMC s'est abonné au service TrustSecMetaData (balises SGT) - a obtenu toutes les balises et s'est désabonné.

Établissement d'une session VPN

Le premier test est effectué pour un scénario dans lequel l'autorisation sur ISE ne renvoie pas la balise SGT correcte (NGIPS ne permet pas les tests d'audit).

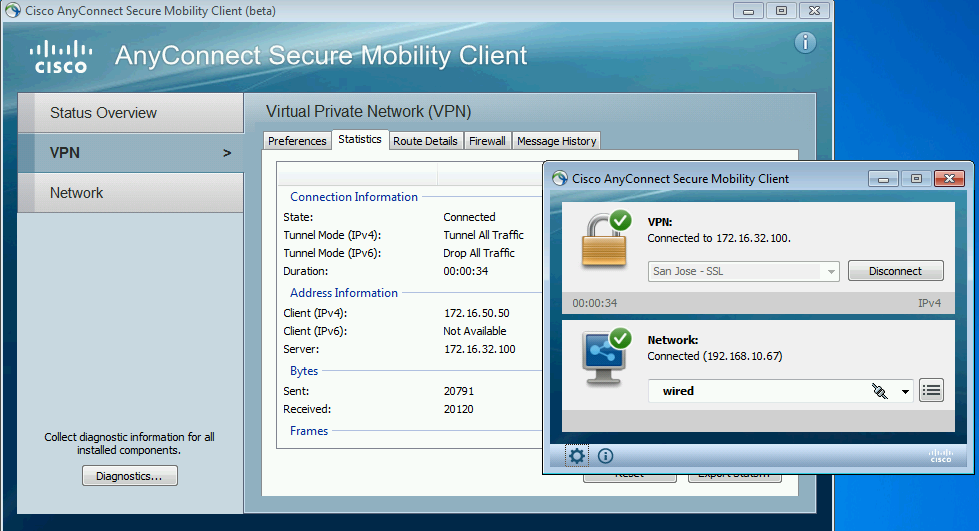

Une fois la session VPN activée, l'interface utilisateur AnyConnect peut fournir plus de détails :

ASA peut confirmer que la session est établie :

asav# show vpn-sessiondb anyconnect

Session Type: AnyConnect

Username : Administrator Index : 1

Assigned IP : 172.16.50.50 Public IP : 192.168.10.67

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Essentials

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)RC4 DTLS-Tunnel: (1)AES128

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA1 DTLS-Tunnel: (1)SHA1

Bytes Tx : 11428 Bytes Rx : 24604

Group Policy : POLICY Tunnel Group : SSLVPN

Login Time : 12:22:59 UTC Wed Dec 2 2015

Duration : 0h:01m:49s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : ac101f6400001000565ee2a3

Notez que l'ASA ne voit aucune balise SGT retournée pour cette authentification. ASA n'étant pas configuré pour TrustSec, les informations sont de toute façon ignorées.

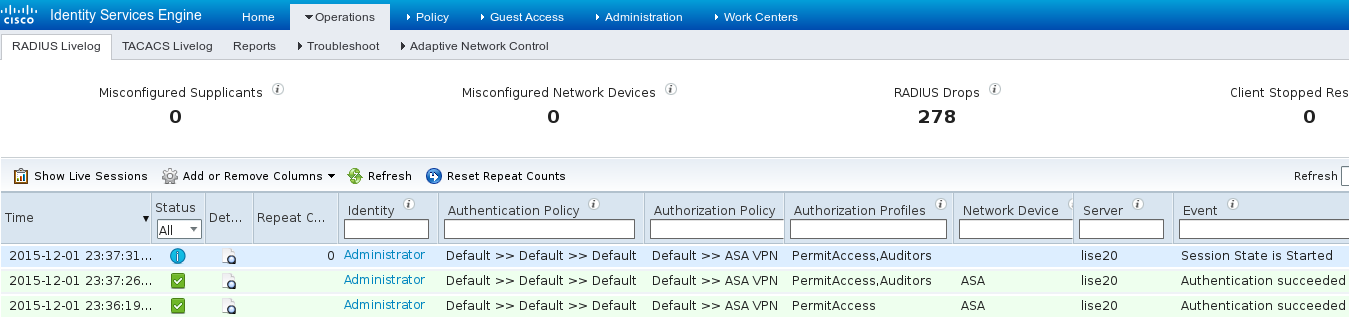

ISE signale également une autorisation réussie (journal à 23:36:19) - aucune balise SGT n'a été retournée :

FMC obtient les données de session de MnT

À ce stade, FMC dans /var/log/messages signale une nouvelle session (reçue en tant qu'abonné pour le service pxGrid) pour le nom d'utilisateur Administrateur et effectue une recherche AD pour l'appartenance au groupe :

firepower SF-IMS[3554]: [17768] ADI:adi.LdapRealm [INFO] search

'(|(sAMAccountName=Administrator))' has the following DN:

'CN=Administrator,CN=Users,DC=example,DC=com'.

Accès réseau privilégié et non privilégié

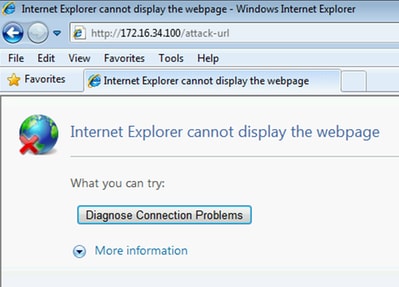

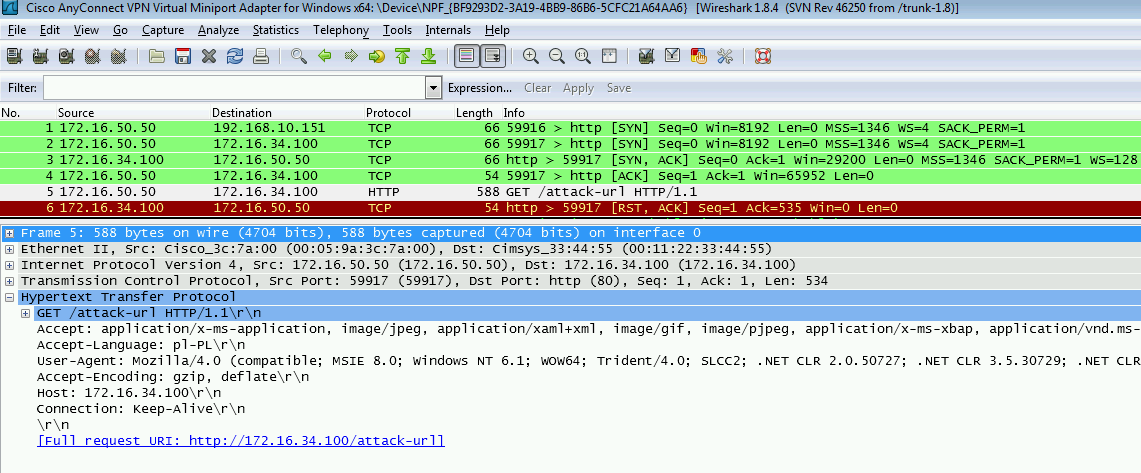

À ce stade, lorsque l'utilisateur tente d'ouvrir le navigateur Web et d'accéder au serveur audité, la connexion est interrompue :

Elle peut être confirmée par les captures de paquets effectuées à partir du client (TCP RST send as by FMC configuration) :

Une fois qu'ISE est configuré pour revenir, la balise d'audit de la session ASA indique :

asav# show vpn-sessiondb anyconnect

Session Type: AnyConnect

Username : Administrator Index : 1

Assigned IP : 172.16.50.50 Public IP : 192.168.10.67

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Essentials

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)RC4 DTLS-Tunnel: (1)AES128

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA1 DTLS-Tunnel: (1)SHA1

Bytes Tx : 11428 Bytes Rx : 24604

Group Policy : POLICY Tunnel Group : SSLVPN

Login Time : 12:22:59 UTC Wed Dec 2 2015

Duration : 0h:01m:49s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : ac101f6400001000565ee2a3

Security Grp : 9

ISE signale également une autorisation réussie (le journal à 23:37:26) - SGT tag Auditor est retourné :

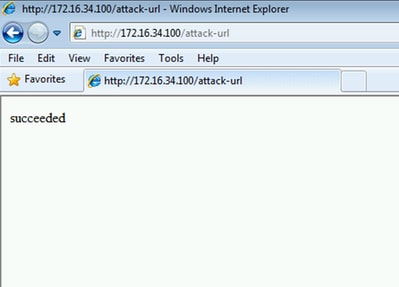

Et l'utilisateur peut accéder au service mentionné :

Accès à la journalisation FMC

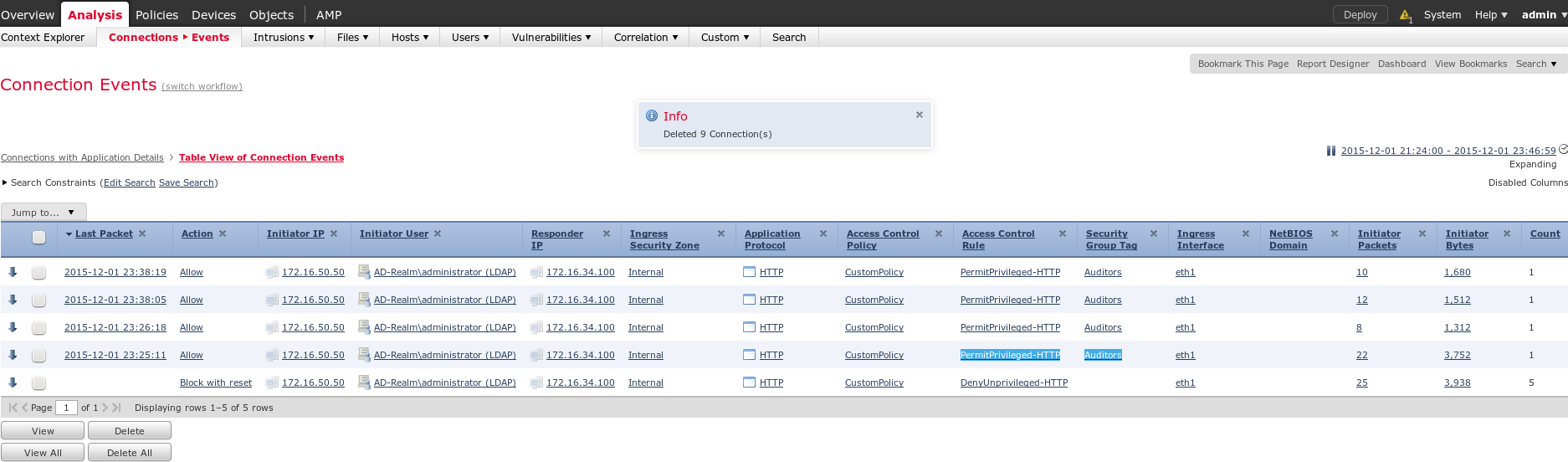

Cet exercice peut être confirmé par le rapport d'événement de connexion :

Tout d'abord, aucune balise SGT n'a été attribuée à l'utilisateur et il a cliqué sur la règle DenyUnprivilege-HTTP. Une fois que la balise de l'auditeur a été attribuée par la règle ISE (et récupérée par FMC), PermitPrivileged-HTTP est utilisé et l'accès est autorisé.

Notez également que plusieurs colonnes ont été supprimées pour que l'affichage s'effectue, car les balises Access Control Rule et Security Group sont normalement affichées comme l'une des dernières colonnes (et une barre de défilement horizontale doit être utilisée). Cette vue personnalisée peut être enregistrée et réutilisée à l'avenir.

Dépannage

Débogages FMC

Pour vérifier les journaux d'un composant responsable des services d'identité, consultez le fichier /var/log/messages :

[23509] ADI_ISE_Test_Help:ADI_ISE_Test_Help [INFO] Parsing command line arguments...

[23509] ADI_ISE_Test_Help:adi.DirectoryTestHandler [INFO] test: ISE connection.

[23509] ADI_ISE_Test_Help:adi.ISEConnection [INFO] Preparing ISE Connection objects...

[23509] ADI_ISE_Test_Help:adi.ISEConnection [INFO] Preparing subscription objects...

[23509] ADI_ISE_Test_Help:adi.ISEConnection [INFO] subscribed successfully to EndpointProfileMetaDataCapability

[23509] ADI_ISE_Test_Help:adi.ISEConnection [INFO] registered callback for capability EndpointProfileMetaDataCapability

[23509] ADI_ISE_Test_Help:adi.ISEConnection [INFO] subscribed successfully to TrustSecMetaDataCapability

[23509] ADI_ISE_Test_Help:adi.ISEConnection [INFO] registered callback for capability TrustSecMetaDataCapability

[23509] ADI_ISE_Test_Help:adi.ISEConnection [INFO] subscribed successfully to SessionDirectoryCapability

[23509] ADI_ISE_Test_Help:adi.ISEConnection [INFO] registered callback for capability SessionDirectoryCapability

[23509] ADI_ISE_Test_Help:adi.ISEConnection [INFO] Connecting to ISE server...

[23509] ADI_ISE_Test_Help:adi.ISEConnection [INFO] Beginning to connect to ISE server...

[23510] ADI_ISE_Test_Help:adi.ISEConnection [INFO] Captured Jabberwerx log:2015-12-01T23:10:44 [ INFO]: _reconnection_thread started

[23510] ADI_ISE_Test_Help:adi.ISEConnection [INFO] Captured Jabberwerx log:2015-12-01T23:10:44 [ INFO]: pxgrid connection init done successfully

[23510] ADI_ISE_Test_Help:adi.ISEConnection [INFO] Captured Jabberwerx log:2015-12-01T23:10:44 [ INFO]: connecting to host lise20.example.com .......

[23511] ADI_ISE_Test_Help:adi.ISEConnection [INFO] Captured Jabberwerx log:2015-12-01T23:10:44 [ INFO]: stream opened

[23511] ADI_ISE_Test_Help:adi.ISEConnection [INFO] Captured Jabberwerx log:2015-12-01T23:10:44 [ INFO]: EXTERNAL authentication complete

[23511] ADI_ISE_Test_Help:adi.ISEConnection [INFO] Captured Jabberwerx log:2015-12-01T23:10:44 [ INFO]: authenticated successfully (sasl mechanism: EXTERNAL)

[23510] ADI_ISE_Test_Help:adi.ISEConnection [INFO] Captured Jabberwerx log:2015-12-01T23:10:45 [ INFO]: successfully subscribed

message repeated 2 times

[23510] ADI_ISE_Test_Help:adi.ISEConnection [INFO] Queried 1 bulk download hostnames:lise20.example.com:8910

[23509] ADI_ISE_Test_Help:adi.ISEConnection [INFO] ...successfully connected to ISE server.

[23509] ADI_ISE_Test_Help:adi.ISEConnection [INFO] Starting bulk download

[23514] ADI_ISE_Test_Help:adi.ISEConnection [INFO] Captured Jabberwerx log:2015-12-01T23:10:45 [ INFO]: curl_easy_setopt() for CURLOPT_URL: 'https://lise20.example.com:8910/pxgrid/mnt/sd/getSessionListByTime'

[8893] ADI:ADI [INFO] : sub command emits:'* Trying 172.16.31.210...'

[8893] ADI:ADI [INFO] : sub command emits:'* Connected to lise20.example.com (172.16.31.210) port 8910 (#0)'

[8893] ADI:ADI [INFO] : sub command emits:'* Cipher selection: ALL:!EXPORT:!EXPORT40:!EXPORT56:!aNULL:!LOW:!RC4:@STRENGTH'

[8893] ADI:ADI [INFO] : sub command emits:'* SSL connection using TLSv1.2 / DHE-RSA-AES256-SHA256'

[8893] ADI:ADI [INFO] : sub command emits:'* Server certificate:'

[8893] ADI:ADI [INFO] : sub command emits:'* ^I subject: CN=lise20.example.com'

[8893] ADI:ADI [INFO] : sub command emits:'* ^I start date: 2015-11-21 14:40:36 GMT'

[8893] ADI:ADI [INFO] : sub command emits:'* ^I expire date: 2017-11-20 14:40:36 GMT'

[8893] ADI:ADI [INFO] : sub command emits:'* ^I common name: lise20.example.com (matched)'

[8893] ADI:ADI [INFO] : sub command emits:'* ^I issuer: DC=com; DC=example; CN=example-WIN-CA'

[8893] ADI:ADI [INFO] : sub command emits:'* ^I SSL certificate verify ok.'

[8893] ADI:ADI [INFO] : sub command emits:'> POST /pxgrid/mnt/sd/getSessionListByTime HTTP/1.1^M'

[8893] ADI:ADI [INFO] : sub command emits:'Host: lise20.example.com:8910^M'

[8893] ADI:ADI [INFO] : sub command emits:'Accept: */*^M'

[8893] ADI:ADI [INFO] : sub command emits:'Content-Type: application/xml^M'

[8893] ADI:ADI [INFO] : sub command emits:'user:firesightisetest-firepower.example.com-0739edea820cc77e04cc7c44200f661e@xgrid.cisco.com^M'

[8893] ADI:ADI [INFO] : sub command emits:'Content-Length: 269^M'

[8893] ADI:ADI [INFO] : sub command emits:'^M'

[8893] ADI:ADI [INFO] : sub command emits:'* upload completely sent off: 269 out of 269 bytes'

[8893] ADI:ADI [INFO] : sub command emits:'< HTTP/1.1 200 OK^M'

[8893] ADI:ADI [INFO] : sub command emits:'< Date: Tue, 01 Dec 2015 23:10:45 GMT^M'

[8893] ADI:ADI [INFO] : sub command emits:'< Content-Type: application/xml^M'

[8893] ADI:ADI [INFO] : sub command emits:'< Content-Length: 1287^M'

[8893] ADI:ADI [INFO] : sub command emits:'< Server: ^M'

[8893] ADI:ADI [INFO] : sub command emits:'< ^M'

[8893] ADI:ADI [INFO] : sub command emits:'* Connection #0 to host lise20.example.com left intact'

[23509] ADI_ISE_Test_Help:adi.ISEConnection [INFO] bulk download processed 0 entries.

[23509] ADI_ISE_Test_Help:adi.ISEConnection [INFO] disconnecting pxgrid

[23509] ADI_ISE_Test_Help:adi.ISEConnection [INFO] Captured Jabberwerx log:2015-12-01T23:10:45 [ INFO]: Starting reconnection stop

[23510] ADI_ISE_Test_Help:adi.ISEConnection [INFO] Captured Jabberwerx log:2015-12-01T23:10:45 [ INFO]: _reconnection_thread exited

[23511] ADI_ISE_Test_Help:adi.ISEConnection [INFO] Captured Jabberwerx log:2015-12-01T23:10:45 [ INFO]: stream closed; err_dom=(null) 2015-12-01T23:10:45 [ INFO]: clientDisconnectedCb -> destroying client object

[23511] ADI_ISE_Test_Help:adi.ISEConnection [INFO] Captured Jabberwerx log:2015-12-01T23:10:45 [ INFO]: pxgrid connection shutdown done successfully

[23511] ADI_ISE_Test_Help:adi.ISEConnection [INFO] Captured Jabberwerx log:2015-12-01T23:10:45 [ INFO]: Exiting from event base loop

[23509] ADI_ISE_Test_Help:adi.ISEConnection [INFO] Captured Jabberwerx log:2015-12-01T23:10:45 [ INFO]: successfully disconnected

[23509] ADI_ISE_Test_Help:adi.ISEConnection [INFO] Captured Jabberwerx log:2015-12-01T23:10:45 [ INFO]: connection disconnect done .....

[23509] ADI_ISE_Test_Help:adi.ISEConnection [INFO] destroying pxgrid reconnection

[23509] ADI_ISE_Test_Help:adi.ISEConnection [INFO] destroying underlying pxgrid connection

[23509] ADI_ISE_Test_Help:adi.ISEConnection [INFO] destroying pxgrid config

[23509] ADI_ISE_Test_Help:adi.ISEConnection [INFO] ISE identity feed destructor called

[23509] ADI_ISE_Test_Help:ADI_ISE_Test_Help [INFO] /usr/local/sf/bin/adi_iseTestHelp cleanly exits.

[23509] ADI_ISE_Test_Help:adi.ISEConnection [INFO] Captured Jabberwerx log:2015-12-01T23:10:45 [ INFO]: pxgrid library has been uninitialized

[8893] ADI:ADI [INFO] Parent done waiting, child completed with integer status 0

Pour obtenir des débogages plus détaillés, il est possible de tuer le processus adi (de la racine après sudo) et de l'exécuter avec l'argument debug :

root@firepower:/var/log# ps ax | grep adi

24047 ? Sl 0:00 /usr/local/sf/bin/adi

24090 pts/0 S+ 0:00 grep adi

root@firepower:/var/log# kill -9 24047

root@firepower:/var/log# /usr/local/sf/bin/adi --debug

Dec 01 23:14:34 firepower SF-IMS[24106]: [24106] ADI:adi.Adi [DEBUG] adi.cpp:319:HandleLog(): ADI Created, awaiting config

Dec 01 23:14:34 firepower SF-IMS[24106]: [24106] ADI:config [DEBUG] config.cpp:289:ProcessConfigGlobalSettings(): Parsing global settings

<..........a lot of detailed output with data.......>

Requête SGT via pxGrid

L'opération est exécutée quand le bouton Test est cliqué dans la section Intégration ISE ou quand la liste SGT est actualisée, tout en ajoutant la règle dans la politique de contrôle d'accès.

Dec 01 23:14:38 firepower SF-IMS[24106]: [24139] ADI:adi.ISEConnection [DEBUG] adi.cpp:319:HandleLog(): Querying Security Group metaData...

Dec 01 23:14:38 firepower SF-IMS[24106]: [24139] ADI:adi.pxGridAdapter [DEBUG] adi.cpp:319:HandleLog(): pxgrid_connection_query(connection*:0x10c7da0, capability: 0x1064510, request:<getSecurityGroupListRequest xmlns='http://www.cisco.com/pxgrid/identity'/>)...

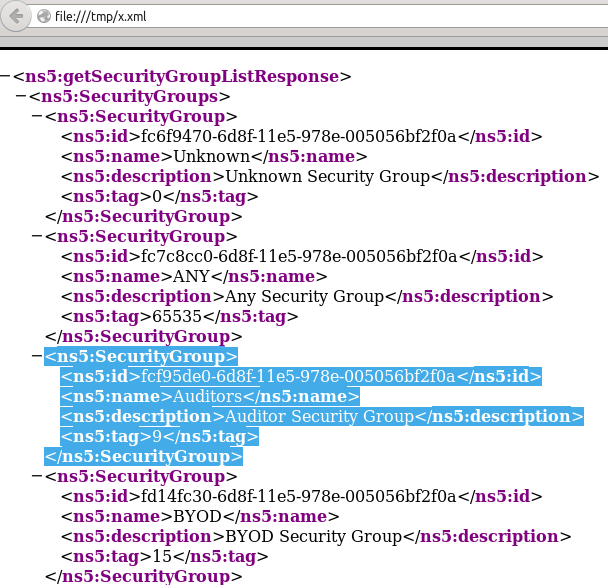

Dec 01 23:14:38 firepower SF-IMS[24106]: [24139] ADI:adi.pxGridAdapter [DEBUG] adi.cpp:319:HandleLog(): returns [OK|<ns5:getSecurityGroupListResponse xmlns:ns2='http://www.cisco.com/pxgrid' xmlns:ns3='http://www.cisco.com/pxgrid/net' xmlns:ns4='http://www.cisco.com/pxgrid/admin' xmlns:ns5='http://www.cisco.com/pxgrid/identity' xmlns:ns6='http://www.cisco.com/pxgrid/eps' xmlns:ns7='http://www.cisco.com/pxgrid/netcap' xmlns:ns8='http://www.cisco.com/pxgrid/anc'><ns5:SecurityGroups><ns5:SecurityGroup><ns5:id>fc6f9470-6d8f-11e5-978e-005056bf2f0a</ns5:id><ns5:name>Unknown</ns5:name><ns5:description>Unknown Security Group</ns5:description><ns5:tag>0</ns5:tag></ns5:SecurityGroup><ns5:SecurityGroup><ns5:id>fc7c8cc0-6d8f-11e5-978e-005056bf2f0a</ns5:id><ns5:name>ANY</ns5:name><ns5:description>Any Security Group</ns5:description><ns5:tag>65535</ns5:tag></ns5:SecurityGroup><ns5:SecurityGroup><ns5:id>fcf95de0-6d8f-11e5-978e-005056bf2f0a</ns5:id><ns5:name>Auditors</ns5:name><ns5:description>Auditor Security Group</ns5:description><ns5:tag>9</ns5:tag></ns5:SecurityGroup><ns5:SecurityGroup><ns5:id>fd14fc30-6d8f-11e5-978e-005056bf2f0a</ns5:id><ns5:name>BYOD</ns5:name><ns5:description>BYOD Security Group</ns5:description><ns5:tag>15</ns5:tag></ns5:SecurityGroup><ns5:SecurityGroup><ns5:id>fd2fb020-6d8f-11e5-978e-005056bf2f0a</ns5:id><ns5:name>Contractors</ns5:name><ns5:description>Contractor Security Group</ns5:description><ns5:tag>5</ns5:tag></ns5:SecurityGroup><ns5:SecurityGroup><ns5:id>fd4e34a0-6d8f-11e5-978e-005056bf2f0a</ns5:id><ns5:name>Developers</ns5:name><ns5:description>Developer Security Group</ns5:description><ns5:tag>8</ns5:tag></ns5:SecurityGroup><ns5:SecurityGroup><ns5:id>fd6d2e50-6d8f-11e5-978e-005056bf2f0a</ns5:id><ns5:name>Development_Servers</ns5:name><ns5:description>Development Servers Security Group</ns5:description><ns5:tag>12</ns5:tag></ns5:SecurityGroup><ns5:SecurityGroup><ns5:id>fda10f90-6d8f-11e5-978e-005056bf2f0a</ns5:id><ns5:name>Employees</ns5:name><ns5:description>Employee Security Group</ns5:description><ns5:tag>4</ns5:tag></ns5:SecurityGroup><ns5:SecurityGroup><ns5:id>fdbcd4f0-6d8f-11e5-978e-005056bf2f0a</ns5:id><ns5:name>Guests</ns5:name><ns5:description>Guest Security Group</ns5:description><ns5:tag>6</ns5:tag></ns5:SecurityGroup><ns5:SecurityGroup><ns5:id>fdd9abc0-6d8f-11e5-978e-005056bf2f0a</ns5:id><ns5:name>Network_Services</ns5:name><ns5:description>Network Services Security Group</ns5:description><ns5:tag>3</ns5:tag></ns5:SecurityGroup><ns5:SecurityGroup><ns5:id>fdf4d4e0-6d8f-11e5-978e-005056bf2f0a</ns5:id><ns5:name>PCI_Servers</ns5:name><ns5:description>PCI Servers Security Group</ns5:description><ns5:tag>14</ns5:tag></ns5:SecurityGroup><ns5:SecurityGroup><ns5:id>fe11abb0-6d8f-11e5-978e-005056bf2f0a</ns5:id><ns5:name>Point_of_Sale_Systems</ns5:name><ns5:description>Point of Sale Security Group</ns5:description><ns5:tag>10</ns5:tag></ns5:SecurityGroup><ns5:SecurityGroup><ns5:id>fe2d22f0-6d8f-11e5-978e-005056bf2f0a</ns5:id><ns5:name>Production_Servers</ns5:name><ns5:description>Production Servers Security Group</ns5:description><ns5:tag>11</ns5:tag></ns5:SecurityGroup><ns5:SecurityGroup><ns5:id>fe487320-6d8f-11e5-978e-005056bf2f0a</ns5:id><ns5:name>Production_Users</ns5:name><ns5:description>Production User Security Group</ns5:description><ns5:tag>7</ns5:tag></ns5:SecurityGroup><ns5:SecurityGroup><ns5:id>fe62d8f0-6d8f-11e5-978e-005056bf2f0a</ns5:id><ns5:name>Quarantined_Systems</ns5:name><ns5:description>Quarantine Security Group</ns5:description><ns5:tag>255</ns5:tag></ns5:SecurityGroup><ns5:SecurityGroup><ns5:id>fe7d3ec0-6d8f-11e5-978e-005056bf2f0a</ns5:id><ns5:name>Test_Servers</ns5:name><ns5:description>Test Servers Security Group</ns5:description><ns5:tag>13</ns5:tag></ns5:SecurityGroup><ns5:SecurityGroup><ns5:id>fe99c770-6d8f-11e5-978e-005056bf2f0a</ns5:id><ns5:name>TrustSec_Devices</ns5:name><ns5:description>TrustSec Devices Security Group</ns5:description><ns5:tag>2</ns5:tag></ns5:SecurityGroup></ns5:SecurityGroups></ns5:getSecurityGroupListResponse>]

Pour un meilleur affichage du contenu xml de ce journal peut être copié dans un fichier xml et ouvert par un navigateur Web. Vous pouvez confirmer que des balises SGT spécifiques (audit) sont reçues, ainsi que toutes les autres balises SGT définies sur ISE :

Requête de session via l'API REST vers MnT

Cela fait également partie de l'opération de test (notez que le nom d'hôte et le port MnT sont transmis via pxGrid). Le téléchargement de session en masse est utilisé :

Dec 01 23:14:39 firepower SF-IMS[24106]: [24143] ADI:adi.pxGridAdapter [DEBUG] adi.cpp:319:HandleLog(): returns [OK, p_node*:0x7f0ea6ffa8a8(<session xmlns='http://www.cisco.com/pxgrid/net'><gid xmlns='http://www.cisco.com/pxgrid'>ac101f6400007000565d597f</gid><lastUpdateTime xmlns='http://www.cisco.com/pxgrid'>2015-12-01T23:37:31.191+01:00</lastUpdateTime><extraAttributes xmlns='http://www.cisco.com/pxgrid'><attribute>UGVybWl0QWNjZXNzLEF1ZGl0b3Jz</attribute></extraAttributes><state>Started</state><RADIUSAttrs><attrName>Acct-Session-Id</attrName><attrValue>91200007</attrValue></RADIUSAttrs><interface><ipIntfID><ipAddress xmlns='http://www.cisco.com/pxgrid'>172.16.50.50</ipAddress></ipIntfID><macAddress>08:00:27:23:E6:F2</macAddress><deviceAttachPt><deviceMgmtIntfID><ipAddress xmlns='http://www.cisco.com/pxgrid'>172.16.31.100</ipAddress></deviceMgmtIntfID></deviceAttachPt></interface><user><name xmlns='http://www.cisco.com/pxgrid'>Administrator</name><ADUserDNSDomain>example.com</ADUserDNSDomain><ADUserNetBIOSName>EXAMPLE</ADUserNetBIOSName></user><assessedPostureEvent/><endpointProfile>Windows7-Workstation</endpointProfile><securityGroup>Auditors</securityGroup></session>)]

Dec 01 23:14:39 firepower SF-IMS[24106]: [24143] ADI:adi.ISEConnection [DEBUG] adi.cpp:319:HandleLog(): bulk download invoking callback on entry# 1

Dec 01 23:14:39 firepower SF-IMS[24106]: [24143] ADI:adi.ISESessionEntry [DEBUG] adi.cpp:319:HandleLog(): parsing Session Entry with following text:<session xmlns='http://www.cisco.com/pxgrid/net'><gid xmlns='http://www.cisco.com/pxgrid'>ac101f6400007000565d597f</gid><lastUpdateTime xmlns='http://www.cisco.com/pxgrid'>2015-12-01T23:37:31.191+01:00</lastUpdateTime><extraAttributes xmlns='http://www.cisco.com/pxgrid'><attribute>UGVybWl0QWNjZXNzLEF1ZGl0b3Jz</attribute></extraAttributes><state>Started</state><RADIUSAttrs><attrName>Acct-Session-Id</attrName><attrValue>91200007</attrValue></RADIUSAttrs><interface><ipIntfID><ipAddress xmlns='http://www.cisco.com/pxgrid'>172.16.50.50</ipAddress></ipIntfID><macAddress>08:00:27:23:E6:F2</macAddress><deviceAttachPt><deviceMgmtIntfID><ipAddress xmlns='http://www.cisco.com/pxgrid'>172.16.31.100</ipAddress></deviceMgmtIntfID></deviceAttachPt></interface><user><name xmlns='http://www.cisco.com/pxgrid'>Administrator</name><ADUserDNSDomain>example.com</ADUserDNSDomain><ADUserNetBIOSName>EXAMPLE</ADUserNetBIOSName></user><assessedPostureEvent/><endpointProfile>Windows7-Workstation</endpointProfile><securityGroup>Auditors</securityGroup></session>

Et résultat analysé (1 session active reçue) :

Dec 01 23:14:39 firepower SF-IMS[24106]: [24142] ADI:adi.ISESessionEntry [DEBUG]

adi.cpp:319:HandleLog(): Parsing incoming DOM resulted in following ISESessionEntry:

{gid = ac101f6400007000565d597f, timestamp = 2015-12-01T23:37:31.191+01:00,

state = Started, session_id = 91200007, nas_ip = 172.16.31.100,

mac_addr = 08:00:27:23:E6:F2, ip = 172.16.50.50, user_name = Administrator,

sgt = Auditors, domain = example.com, device_name = Windows7-Workstation}

À ce stade, NGIPS tente de corréler ce nom d'utilisateur (et ce domaine) avec le nom d'utilisateur du domaine Active Directory :

Dec 01 23:14:39 firepower SF-IMS[24106]: [24142] ADI:adi.RealmContainer [DEBUG] adi.cpp:319

:HandleLog(): findRealm: Found Realm for domain example.com

Dec 01 23:14:39 firepower SF-IMS[24106]: [24142] ADI:adi.ISEConnectionSub [DEBUG]

adi.cpp:319:HandleLog(): userName = 'Administrator' realmId = 2, ipAddress = 172.16.50.50

LDAP est utilisé pour rechercher un utilisateur et une appartenance à un groupe :

Dec 01 23:14:39 firepower SF-IMS[24106]: [24142] ADI:adi.LdapRealm [INFO] adi.cpp:322:

HandleLog(): search '(|(sAMAccountName=Administrator))' has the following

DN: 'CN=Administrator,CN=Users,DC=example,DC=com'.

Dec 01 23:14:39 firepower SF-IMS[24106]: [24142] ADI:adi.LdapRealm [DEBUG] adi.cpp:319:

HandleLog(): getUserIdentifier: searchfield sAMAccountName has display naming attr:

Administrator.

Débogages ISE

Après avoir activé le débogage de niveau TRACE pour le composant pxGrid, il est possible de vérifier chaque opération (mais sans charge utile/données comme sur FMC).

Exemple avec récupération de balise SGT :

2015-12-02 00:05:39,352 DEBUG [pool-1-thread-14][] cisco.pxgrid.controller.query.CoreAuthorizationManager -::

:::- checking core authorization (topic=TrustSecMetaData, user=firesightisetest-firepower.example.com

-0739edea820cc77e04cc7c44200f661e@xgrid.cisco.com, operation=subscribe)...

2015-12-02 00:05:39,358 TRACE [pool-1-thread-14][] cisco.pxgrid.controller.common.

LogAdvice -:::::- args: [TrustSecMetaData, subscribe, firesightisetest-firepower.example.com-0739edea820cc77e04cc7c44200f661e@xg

rid.cisco.com]

2015-12-02 00:05:39,359 DEBUG [pool-1-thread-14][] cisco.pxgrid.controller.persistence.

XgridDaoImpl -:::::- groups [Any, Session] found for client firesightisetest-firepower.

example.com-0739edea820cc77e04cc7c44200f661e@xgrid.cisco.com

2015-12-02 00:05:39,360 DEBUG [pool-1-thread-14][] cisco.pxgrid.controller.persistence.

XgridDaoImpl -:::::- permitted rule found for Session TrustSecMetaData subscribe.

total rules found 1

Insectes

CSCuv32295 - ISE peut envoyer des informations de domaine dans les champs de nom d'utilisateur

CSCus53796 - Impossible d'obtenir le nom de domaine complet de l'hôte pour la requête REST en bloc

CSCuv43145 - Redémarrage du service PXGRID et de mappage d'identité, importation/suppression du magasin de confiance

Références

- Configuration des services de correction avec l'intégration ISE et FirePower

- Configuration de pxGrid dans un environnement ISE distribué

- Comment déployer des certificats avec Cisco pxGrid : configuration du noeud pxGrid ISE signé par CA et du client pxGrid signé par CA

- Intégration d'ISE version 1.3 pxGrid avec l'application IPS pxLog

- Guide de l'administrateur de Cisco Identity Services Engine, version 2.0

- Guide de référence de l'API Cisco Identity Services Engine, version 1.2 - Introduction to External RESTful S...

- Guide de référence de l'API Cisco Identity Services Engine, version 1.2 - Introduction à la surveillance RES...

- Guide de l'administrateur de Cisco Identity Services Engine, version 1.3

- Assistance technique et documentation - Cisco Systems

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

11-Jan-2016

|

Première publication |

Contribution d’experts de Cisco

- Michal GarcarzIngénieur TAC Cisco

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires