Introduction

Ce document décrit comment contourner le problème avec la récupération des groupes Active Directory (AD) pendant l'authentification, alors que cette erreur est visible dans les journaux en direct :

ERROR_TOKEN_GROUPS_INSUFFICIENT_PERMISSIONS

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Cisco Identity Services Engine

- Microsoft Active Directory

Composants utilisés

Ce document n'est pas limité à des versions logicielles spécifiques d'Identity Services Engine (ISE).

Problème

Le problème est que le compte d'utilisateur utilisé pour joindre ISE à AD ne dispose pas des privilèges appropriés pour obtenir tokenGroups. Cela ne se produirait pas si le compte d'administrateur de domaine était utilisé pour joindre ISE à AD. Pour résoudre ce problème, vous devez ajouter des noeuds ISE au compte d'utilisateur et fournir ces autorisations aux noeuds ISE :

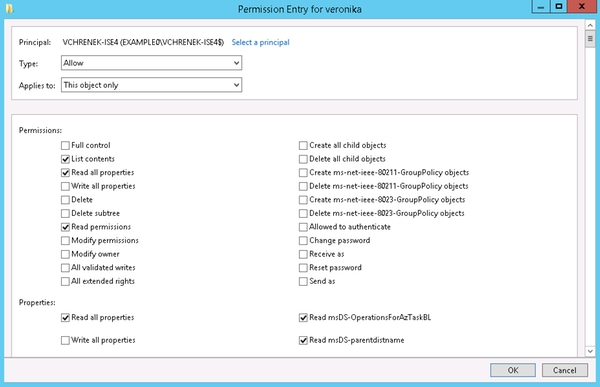

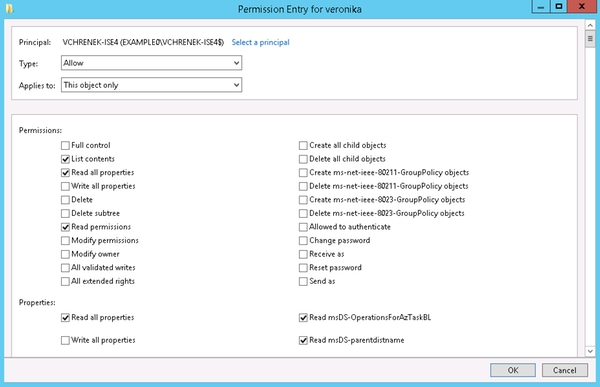

- Contenu de la liste

- Lire toutes les propriétés

- Autorisations de lecture

Ce problème se produit, même si les autorisations de l'utilisateur semblent correctes (vérifiez que les authentifications ISE 1.3 AD échouent avec l'erreur : « Privilège insuffisant pour extraire les groupes de jetons »). Ces débogages sont visibles dans ad-agent.log :

28/08/2016 17:23:35,VERBOSE,140693934700288,Error code: 60173 (symbol: LW_ERROR_TOKEN_GROUPS_INSUFFICIENT_PERMISSIONS),lsass/server/auth-providers/ad-open-provider/provider-main.c:7409

28/08/2016 17:23:35,VERBOSE,140693934700288,Error code: 60173 (symbol: LW_ERROR_TOKEN_GROUPS_INSUFFICIENT_PERMISSIONS),lsass/server/api/api2.c:2572

Solution

Pour fournir les autorisations requises au compte utilisateur, procédez comme suit :

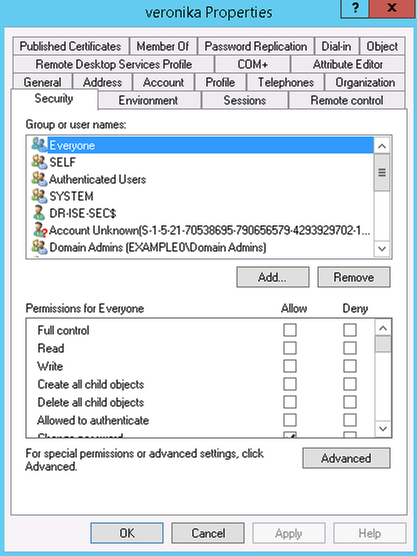

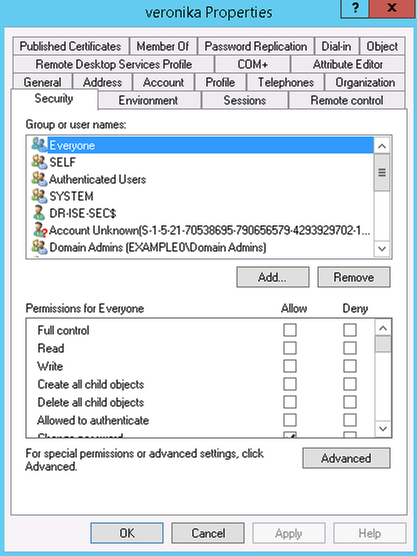

1. sur AD, accédez à Propriétés pour le compte d'utilisateur AD :

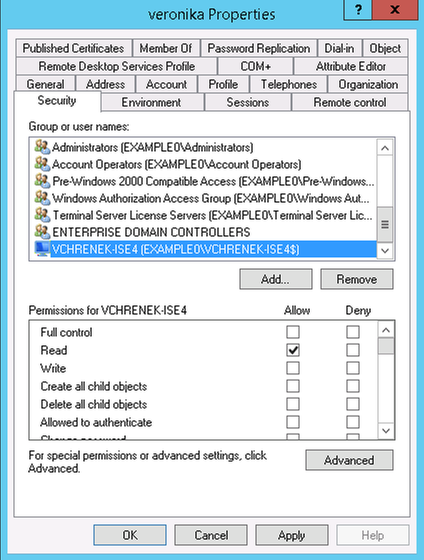

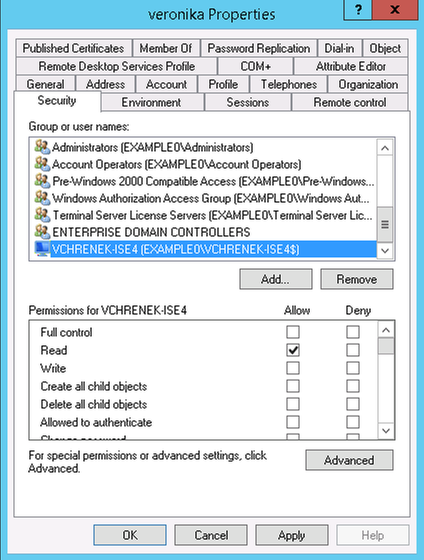

2. Sélectionnez l'onglet Sécurité et cliquez sur Ajouter :

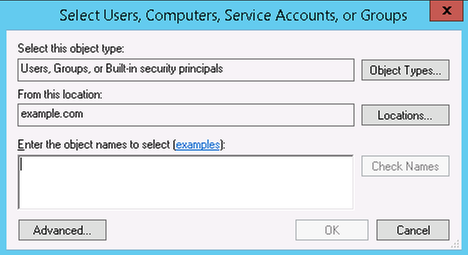

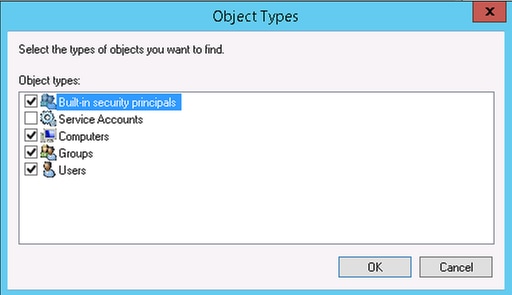

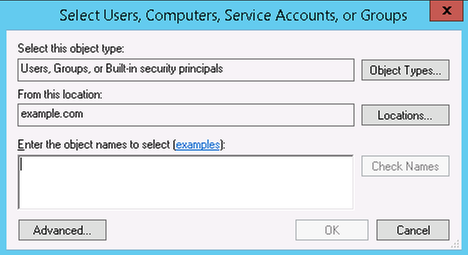

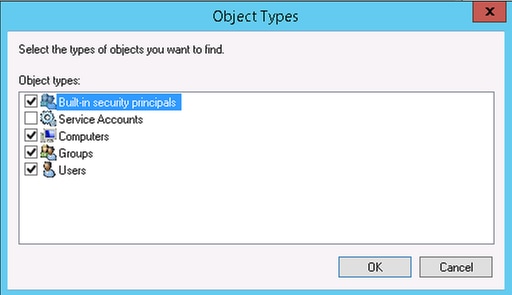

3. Sélectionnez Types d'objet :

4. Sélectionnez Ordinateurs et cliquez sur OK :

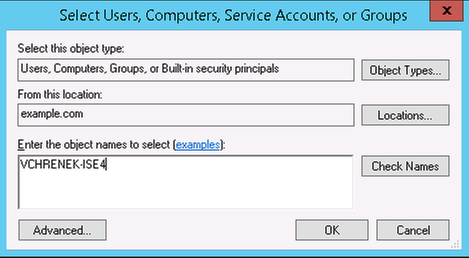

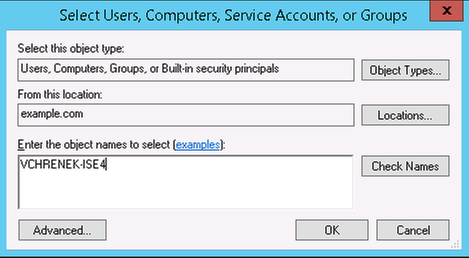

5. Insérez le nom d'hôte ISE (VCHRENEK-ISE4 dans cet exemple) et cliquez sur OK :

6. Sélectionnez le noeud ISE et cliquez sur Avancé :

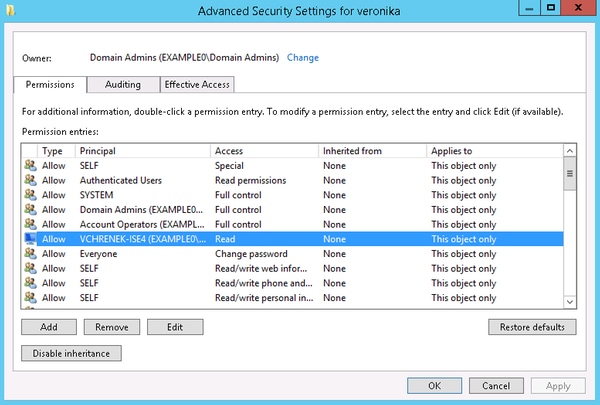

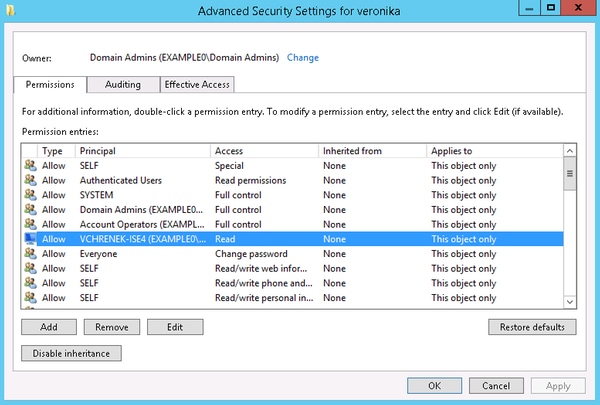

7. Dans Paramètres de sécurité avancés, sélectionnez le compte d'ordinateur ISE et cliquez sur Modifier :

8. Fournissez ces autorisations au compte d'ordinateur ISE et cliquez sur OK :

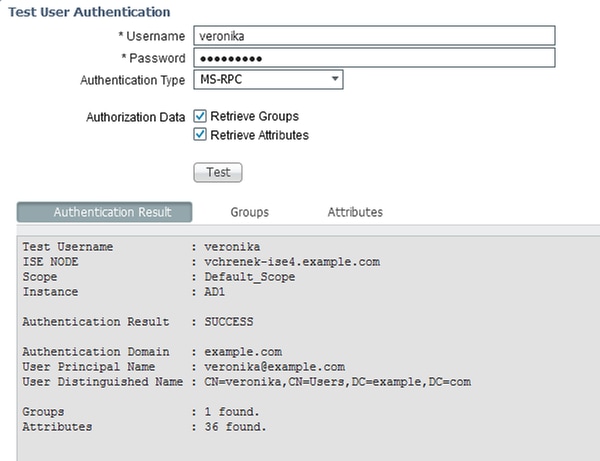

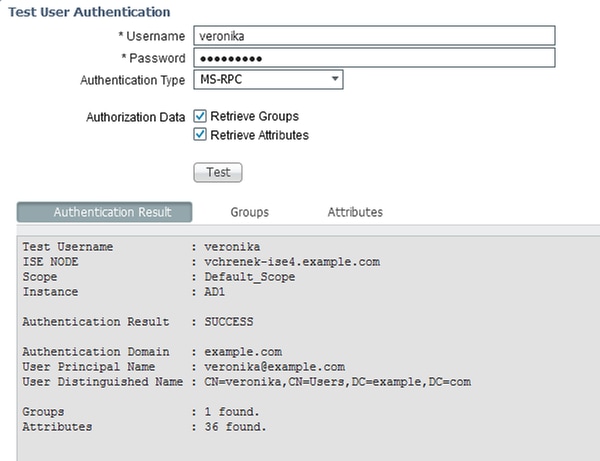

Après ces modifications, les groupes AD doivent être récupérés sans aucun problème :

Cette opération doit être effectuée pour tous les utilisateurs et les modifications doivent être répliquées sur tous les contrôleurs de domaine du domaine.

Commentaires

Commentaires