Configuration d'ISE 2.1 Threat-Centric NAC (TC-NAC) avec AMP et Posture Services

Options de téléchargement

-

ePub (3.5 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (1.8 MB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit comment configurer NAC axé sur les menaces avec Advanced Malware Protection (AMP) sur Identity Services Engine (ISE) 2.1. Les niveaux de gravité des menaces et les résultats de l'évaluation des vulnérabilités peuvent être utilisés pour contrôler dynamiquement le niveau d'accès d'un terminal ou d'un utilisateur. Les services de posture sont également traités dans ce document.

Remarque : l'objectif de ce document est de décrire l'intégration d'ISE 2.1 à AMP. Les services de posture sont présentés tels qu'ils sont requis lorsque nous fournissons AMP à partir d'ISE.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

-

Cisco Identity Service Engine

-

Protection avancée contre les programmes malveillants

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Cisco Identity Service Engine version 2.1

- Contrôleur LAN sans fil (WLC) 8.0.121.0

- Client VPN AnyConnect 4.2.02075

- Windows 7 Service Pack 1

Configurer

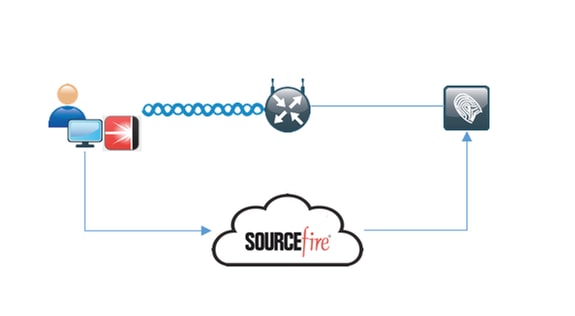

Diagramme du réseau

Flux détaillé

1. Le client se connecte au réseau, le AMP_Profile est attribué et l'utilisateur est redirigé vers Anyconnect Provisioning Portal. Si Anyconnect n'est pas détecté sur la machine, tous les modules configurés (VPN, AMP, Posture) sont installés. La configuration est poussée pour chaque module avec ce profil

2. Une fois Anyconnect installé, l’évaluation de la position s’exécute

3. Le module AMP Enabler installe le connecteur FireAMP

4. Lorsque le client tente de télécharger un logiciel malveillant, le connecteur AMP émet un message d'avertissement et le signale à AMP Cloud

5. AMP Cloud envoie ces informations à ISE

Configurer le cloud AMP

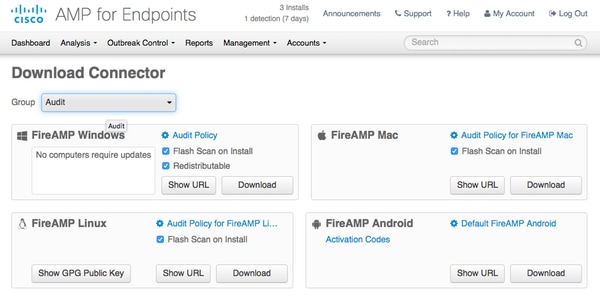

Étape 1. Télécharger le connecteur depuis le cloud AMP

Pour télécharger le connecteur, accédez à Management > Download Connector. Sélectionnez ensuite le type et Download FireAMP (Windows, Android, Mac, Linux). Dans ce cas, Audit a été sélectionné et le fichier d'installation de FireAMP pour Windows.

Remarque : le téléchargement de ce fichier génère un fichier .exe appelé Audit_FireAMPSetup.exe dans l'exemple. Ce fichier a été envoyé au serveur Web pour être disponible lorsque l'utilisateur demande la configuration d'AMP.

Configuration d'ISE

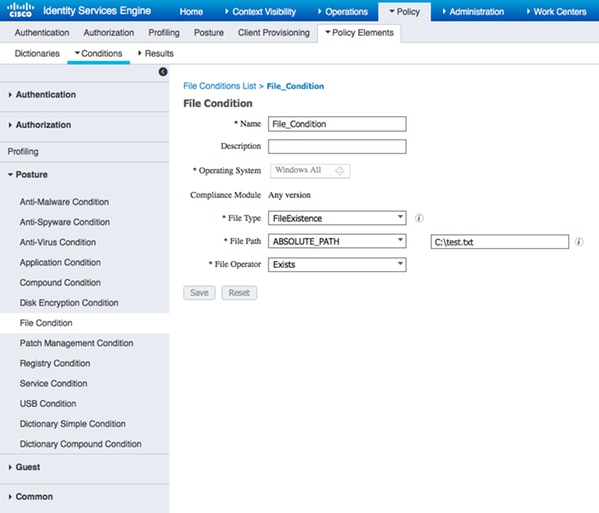

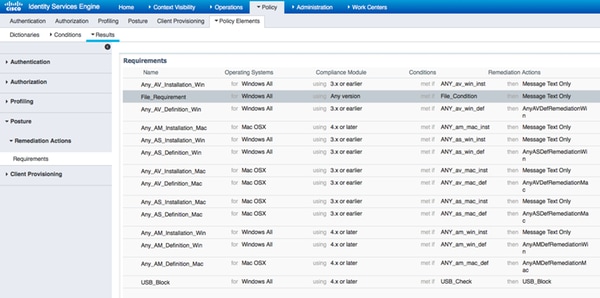

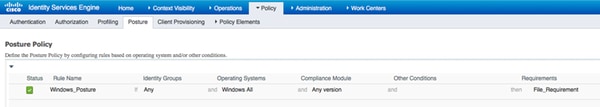

Étape 1. Configuration des politiques et conditions de posture

Naviguez jusqu'à Policy > Policy Elements > Conditions > Posture > File Condition.Vous pouvez voir qu'une condition simple d'existence de fichier a été créée. Le fichier doit exister si le terminal doit être conforme à la stratégie vérifiée par le module Posture :

Cette condition est utilisée pour une exigence :

La condition est utilisée dans la stratégie de position pour les systèmes Microsoft Windows :

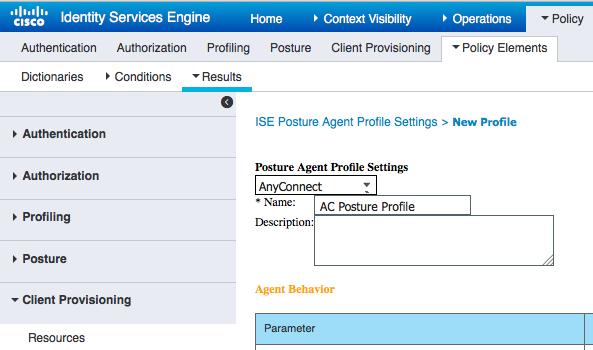

Étape 2. Configurer le profil de posture

- Accédez à Policy > Policy Elements > Results > Client Provisioning > Resources et ajoutez Network Admission Control (NAC) Agent ou AnyConnect Agent Posture Profile

- Sélectionner Anyconnect

- Dans la section Posture Protocol, ajoutez * afin de permettre à l'agent de se connecter à tous les serveurs

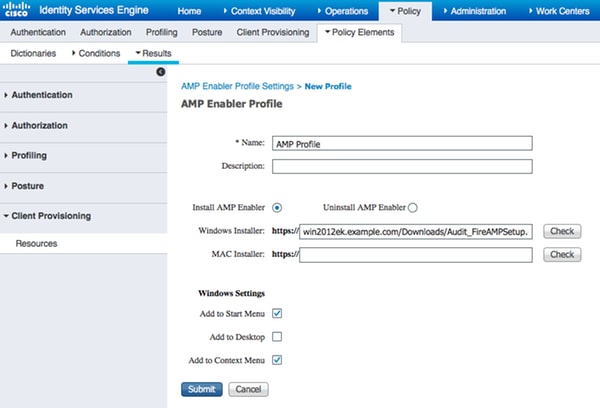

Étape 3. Configurer le profil AMP

Le profil AMP contient des informations sur l'emplacement de Windows Installer. Windows Installer a été téléchargé précédemment à partir du cloud AMP. Elle doit être accessible à partir de la machine client. Le certificat du serveur HTTPS, où se trouve Installer, doit également être approuvé par l'ordinateur client.

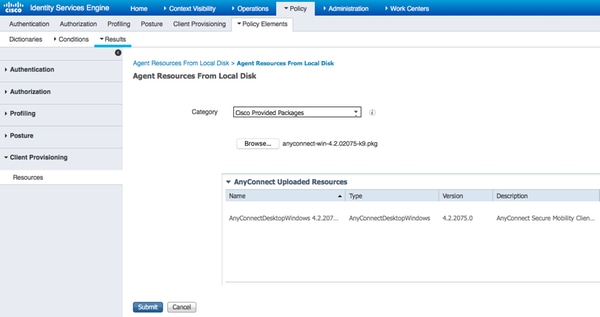

Étape 2. Télécharger des applications et un profil XML vers ISE

- Téléchargez l'application manuellement depuis le site officiel de Cisco : anyconnect-win-4.2.02075-k9.pkg

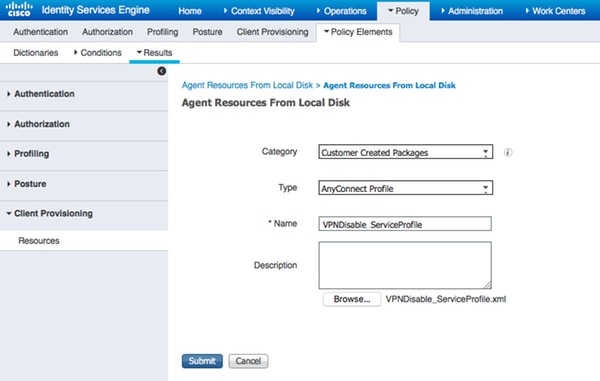

- Sur ISE, accédez à Policy > Policy Elements > Results > Client Provisioning > Resources et ajoutez des ressources d'agent à partir du disque local

- Sélectionnez Cisco Provided Packages et anyconnect-win-4.2.02075-k9.pkg

- Accédez à Policy > Policy Elements > Results > Client Provisioning > Resources et ajoutez des ressources d'agent à partir du disque local

- Sélectionnez Packages créés par le client et tapez Profil AnyConnect. Sélectionnez VPNDisable_ServiceProfile.xml

Remarque : VPNDisable_ServiceProfile.xml est utilisé pour masquer le titre VPN, puisque cet exemple n'utilise pas de module VPN. Voici le contenu de VPNDisable_ServiceProfile.xml :

<AnyConnectProfile xmlns="http://schemas.xmlsoap.org/encoding/" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:schemaLocation="http://schemas.xmlsoap.org/encoding/ AnyConnectProfile.xsd">

<InitialisationClient>

<ServiceDisable>true</ServiceDisable>

</ClientInitialization>

</AnyConnectProfile>

Étape 3. Télécharger le module de conformité AnyConnect

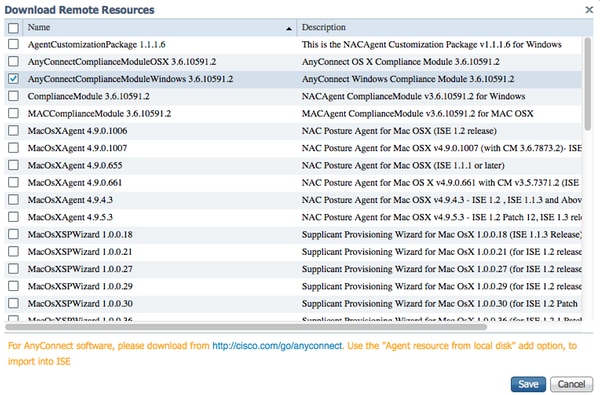

- Accédez à Policy > Policy Elements > Results > Client Provisioning > Resources et ajoutez des ressources d'agent à partir du site Cisco

- Sélectionnez AnyConnect Windows Compliance Module 3.6.10591.2 et cliquez sur Save

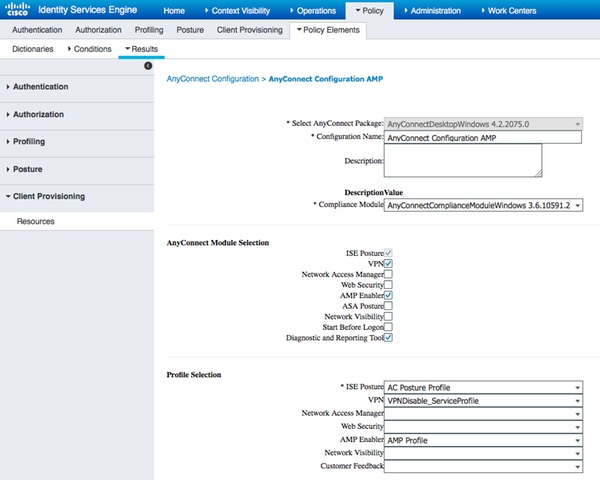

Étape 4. Ajouter une configuration AnyConnect

- Accédez à Policy > Policy Elements > Results > Client Provisioning > Resources et ajoutez AnyConnect Configuration

- Configurez le nom et sélectionnez le module de conformité et tous les modules AnyConnect requis (VPN, AMP et Posture)

- Dans Sélection du profil, choisissez le profil configuré précédemment pour chaque module

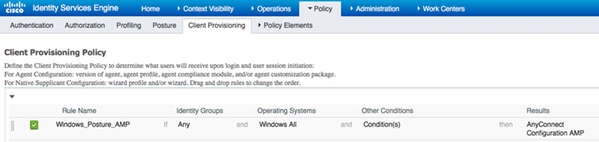

Étape 5. Configurer les règles de provisionnement client

La configuration AnyConnect créée précédemment est référencée dans les règles de provisionnement client

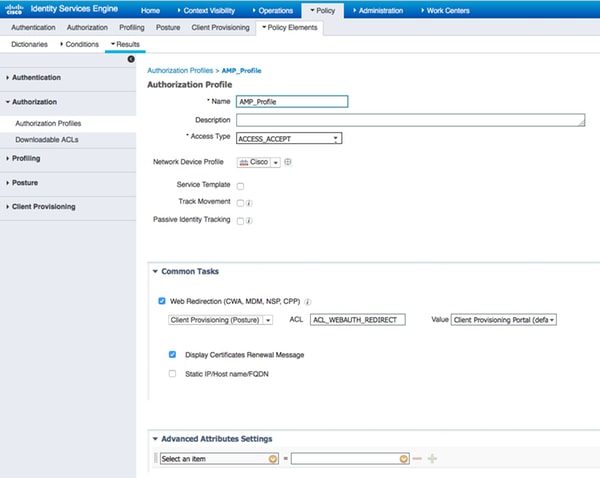

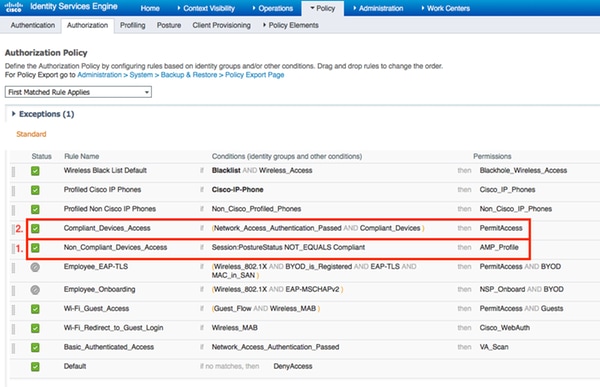

Étape 6. Configurer les stratégies d'autorisation

La redirection vers le portail de provisionnement du client a d'abord lieu. Des stratégies d'autorisation standard pour la posture sont utilisées.

Ensuite, une fois conforme, l'accès complet est attribué

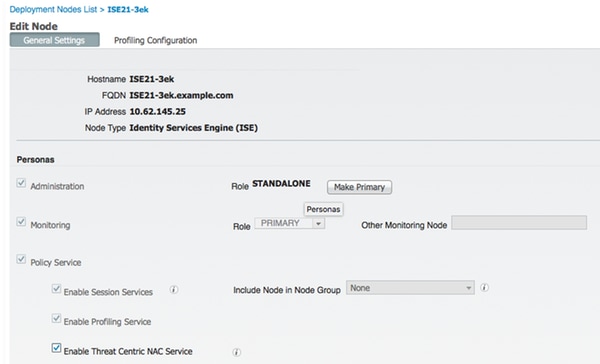

Étape 7. Activer les services TC-NAC

Activez les services TC-NAC sous Administration > Deployment > Edit Node. Cochez la case Enable Threat Centric NAC Service.

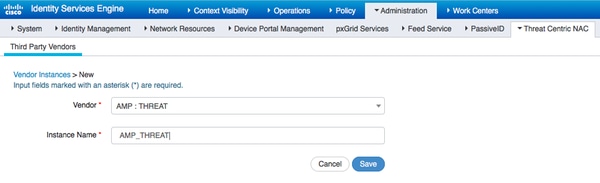

Étape 8. Configuration de la carte AMP

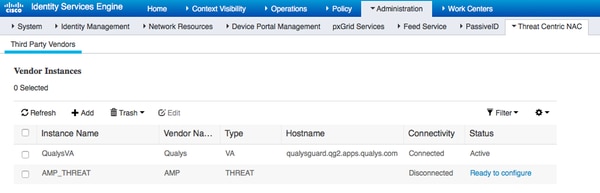

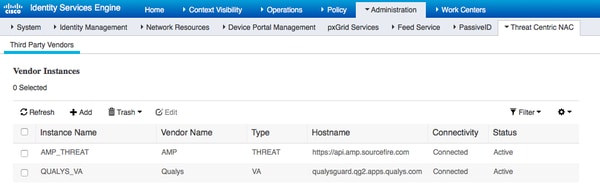

Accédez à Administration > Threat Centric NAC > Third Party Vendors > Add. Cliquez sur Enregistrer

Il doit passer à l'état Prêt à configurer. Cliquez sur Ready to Configure

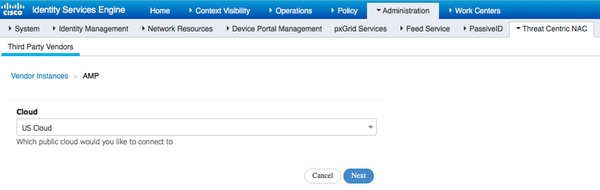

Sélectionnez Cloud et cliquez sur Next

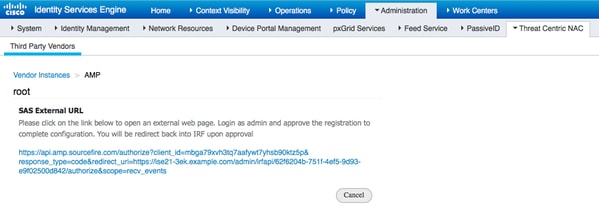

Cliquez sur le lien FireAMP et connectez-vous en tant qu'administrateur dans FireAMP.

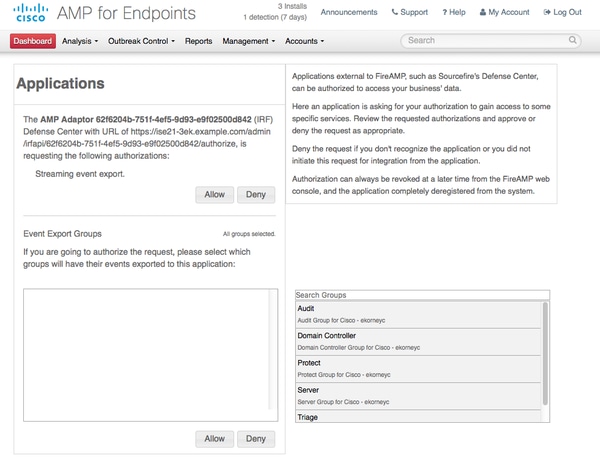

Cliquez sur Allow dans le panneau Applications pour autoriser la demande d'exportation d'événement de diffusion en continu. Après cette action, vous êtes redirigé vers Cisco ISE

Sélectionnez les événements (par exemple, téléchargement suspect, connexion à un domaine suspect, programme malveillant exécuté, compromission Java) que vous souhaitez surveiller. Le résumé de la configuration de l'instance d'adaptateur s'affiche dans la page Résumé de la configuration. L'instance d'adaptateur passe à l'état Connecté/Actif.

Vérifier

Terminaux

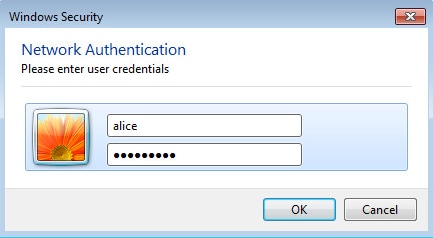

Connexion au réseau sans fil via PEAP (MSCHAPv2).

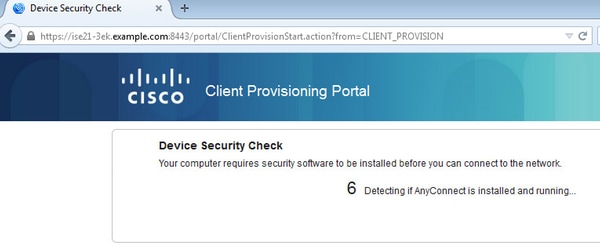

Une fois la connexion établie, la redirection vers Client Provisioning Portal a lieu.

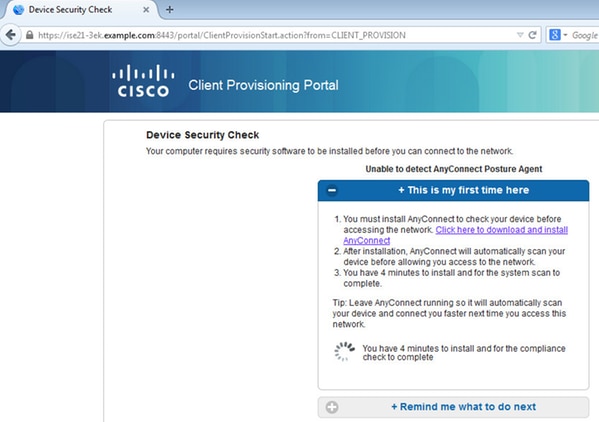

Étant donné que rien n'est installé sur l'ordinateur client, ISE vous invite à installer le client AnyConnect.

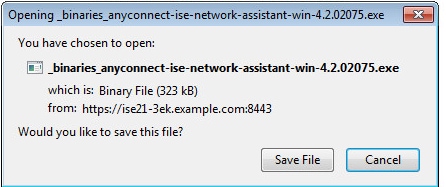

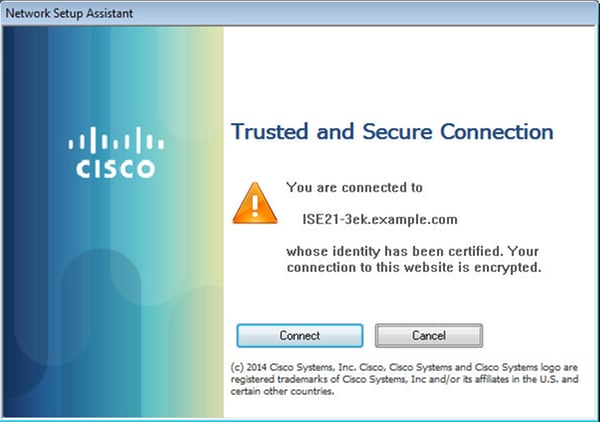

L'application Network Setup Assistant (NSA) doit être téléchargée et exécutée à partir de l'ordinateur client.

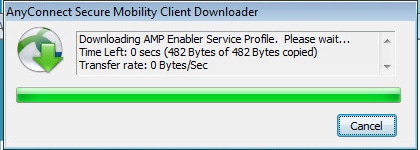

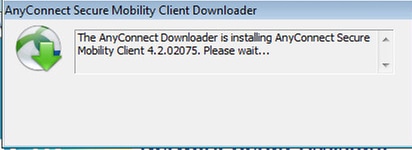

NSA se charge de l'installation des composants et profils requis.

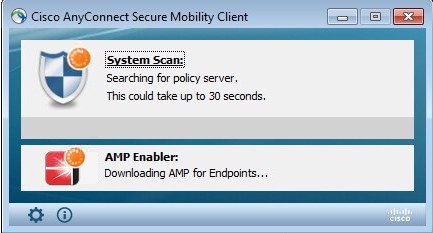

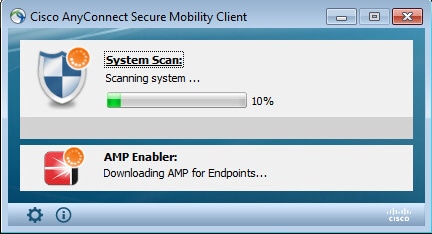

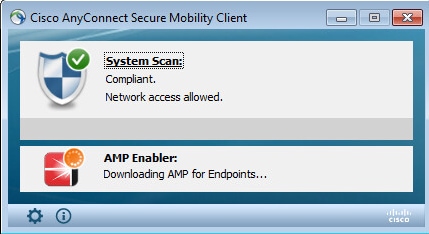

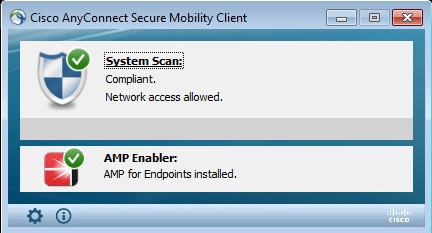

Une fois l'installation terminée, le module AnyConnect Posture effectue un contrôle de conformité.

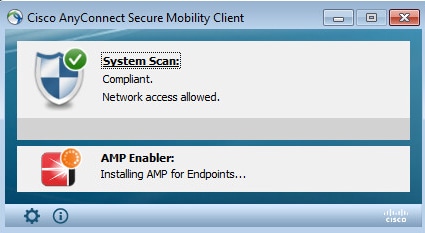

Lorsque l'accès complet est accordé, si le terminal est conforme, AMP est téléchargé et installé à partir du serveur Web spécifié précédemment dans le profil AMP.

Le connecteur AMP s'affiche.

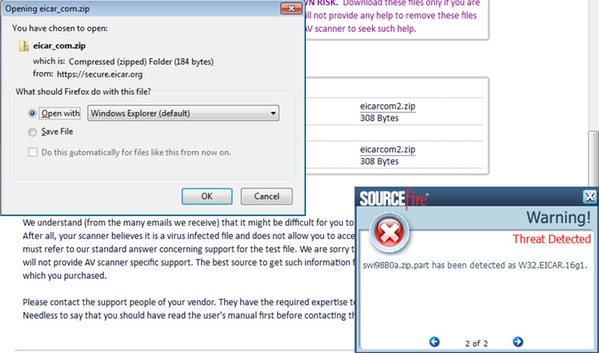

Pour tester AMP en action, la chaîne Eicar contenue dans un fichier zip est téléchargée. La menace est détectée et signalée à AMP Cloud.

Cloud AMP

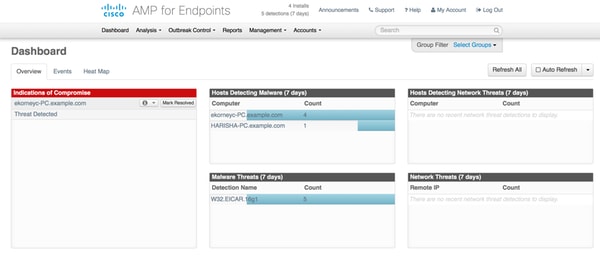

Pour vérifier les détails de la menace, vous pouvez utiliser le tableau de bord d'AMP Cloud.

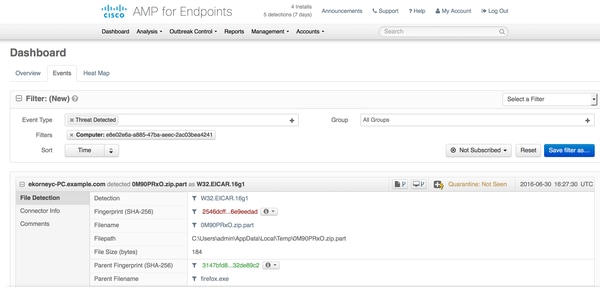

Afin d'obtenir plus de détails sur la menace, le chemin d'accès au fichier et les empreintes digitales, vous pouvez cliquer sur l'hôte, où le programme malveillant a été détecté.

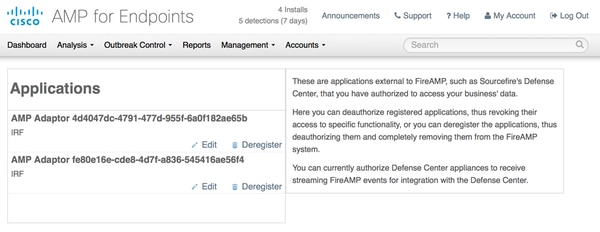

Pour afficher ou annuler l'enregistrement d'une instance ISE, accédez à Comptes > Applications

ISE

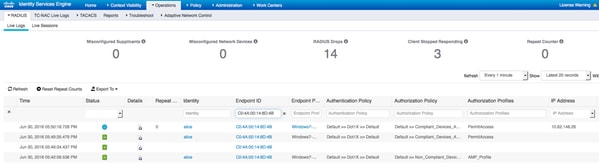

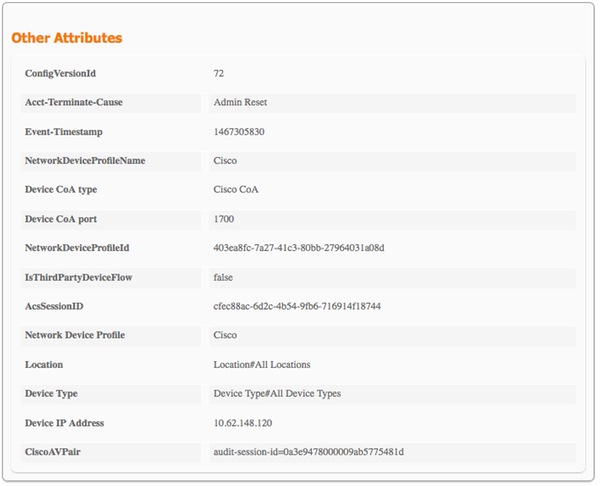

Sur l'ISE elle-même, un flux de posture régulier est observé, la redirection a lieu en premier pour vérifier la conformité du réseau. Dès que le terminal est conforme, CoA Reauth est envoyé et un nouveau profil avec PermitAccess est attribué.

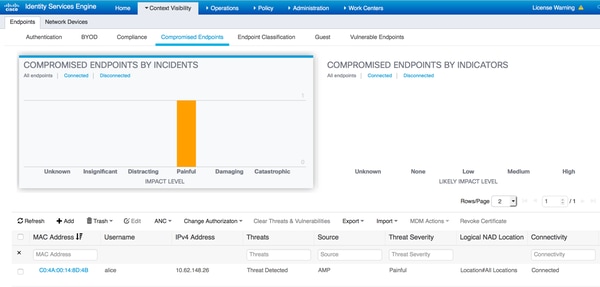

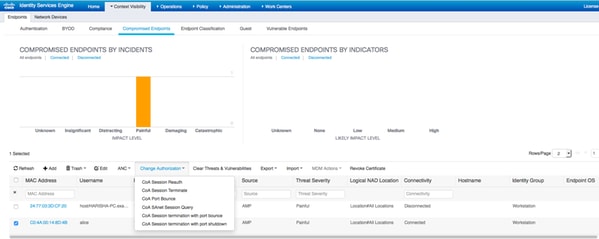

Pour afficher les menaces détectées, accédez à Context Visibility > Endpoints > Compromis Endpoints

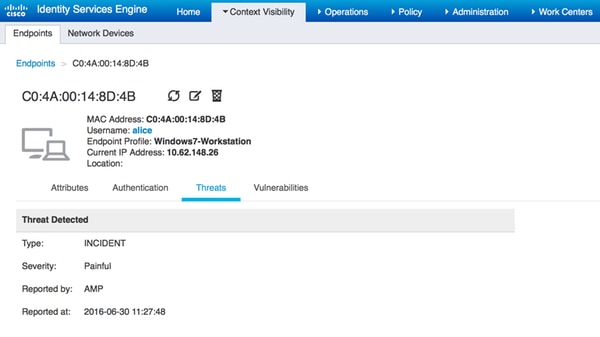

Si vous sélectionnez le point d'extrémité et accédez à l'onglet Menace, des détails supplémentaires s'affichent.

Lorsqu'un événement de menace est détecté pour un terminal, vous pouvez sélectionner l'adresse MAC du terminal sur la page Terminaux compromis et appliquer une stratégie ANC (si elle est configurée, par exemple Quarantaine). Vous pouvez également émettre une modification d'autorisation pour mettre fin à la session.

Si l'option CoA Session Terminate est sélectionnée, ISE envoie une déconnexion CoA et le client perd l'accès au réseau.

Dépannage

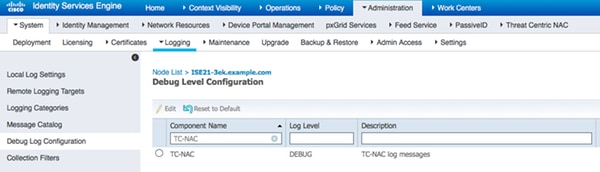

Afin d'activer les débogages sur ISE, naviguez vers Administration > System > Logging > Debug Log Configuration, sélectionnez TC-NAC Node et changez le Log Level du composant TC-NAC en DEBUG

Journaux à vérifier - irf.log. Vous pouvez le suivre directement depuis l'interface de ligne de commande ISE :

ISE21-3ek/admin# show logging application irf.log tail

Le cloud AMP envoie un message de menace

2016-06-30 18:27:48,617 DEBUG [IRF-AMQP-Dispatcher-Notification-0][] cisco.cpm.irf.amqp.NotificationDispatcher:processDelivery:53 -:::- gestionnaire de notifications d'appel com.cisco.cpm.irf.service.IrfNotificationHandler$MyNotificationHandler@3fac8043 Message{messageType=NOTIFICATION, messageId=THREAT_EVENT, content='{"c0:4a 0:14:8d:4b": [{"incident": {"Impact_Qualification": "Painful"}, "time-stamp": 1467304068599, "vendor": "AMP", "title": "Threat Detected"}}', priority=0, timestamp=Thu Jun 30 18:27:48 CEST 2016, amqpEnvelope=Envelope(deliveryTag=79, redelivery=false, exchange=irf.topic.events, routingKey=79 .events.threat), amqpProperties=#contentHeader<basic>(content-type=application/json, content-encoding=null, headers=null, delivery-mode=null, priority=0, corrélation-id=null, reply-to=null, expiration=null, message-id=THREAT_EVENT, timestamp=null, type=NOTIFICATION, user-id=null, app-id=fe80e16e-cde8-4d7f-a836-545416ae56f4, cluster-id=null)}

2016-06-30 18:27:48,617 DEBUG [IRF-AMQP-Dispatcher-Notification-0][] cisco.cpm.irf.service.IrfNotificationHandler:handle:140 -:::- Ajouté à la file d'attente en attente : Message{messageType=NOTIFICATION, messageId=THREAT_EVENT, content='{"c0:4a:00:14:8d:4b": [" ": {"Impact_Qualification": "Painful"}, "time-stamp": 1467304068599, "vendor": "AMP", "title": "Threat Detected"}]}', priority=0, timestamp=Thu Jun 30 18:27:48 CEST 2016, amqpEnvelope=Envelope(deliveryTag=79, redelivery=false, exchange=irf.topic.events, routingKey=irf.events.threat), amqpProperties=#contentHeader >(content-type=application/json, content-encoding=null, headers=null, delivery-mode=null, priority=0, corrélation-id=null, reply-to=null, expiration=null, message-id=THREAT_EVENT, timestamp=null, type=NOTIFICATION, user-id=null, app-id=fe80e16e-cde8-4d7f-a836-545416ae56f4, cluster-id=null)}

2016-06-30 18:27:48,617 DEBUG [IRF-AMQP-Dispatcher-Notification-0][] cisco.cpm.irf.amqp.NotificationDispatcher:processDelivery:59 -:::- DONE processing notification: Envelope(deliveryTag=79, redelivery=false, exchange=irf.topic.events, routingKey=irf.events.threat) #contentHeader<basic>(content-type=application/json, content-encoding=null, ers=null, delivery-mode=null, priority=0, corrélation-id=null, reply-to=null, expiration=null, message-id=THREAT_EVENT, timestamp=null, type=NOTIFICATION, user-id=null, app-id=fe80e16e-code8-4d7f-a836-545416ae56f4, cluster-id=null)

2016-06-30 18:27:48,706 DEBUG [IRF-EventProcessor-0][] cisco.cpm.irf.service.IrfEventProcessor:parseNotification:221 -::::- notification d'analyse : Message{messageType=NOTIFICATION, messageId=THREAT_EVENT, content='{"c0:4a:00:14:8d:4b": [{"incident": {"Impact_Qualification": "Paint" full"}, "time-stamp" : 1467304068599, "vendor" : "AMP", "title" : "Threat Detected"}]}', priority=0, timestamp=Thu Jun 30 18:27:48 CEST 2016, amqpEnvelope=Envelope(deliveryTag=79, redelivery=false, exchange=irf.topic.events, routingKey=irf.events.threat), amqpProperties=#contentHeader<basic>(content-type=application/null, content-encoding=null, headers=null , delivery-mode=null, priority=0, corrélation-id=null, reply-to=null, expiration=null, message-id=THREAT_EVENT, timestamp=null, type=NOTIFICATION, user-id=null, app-id=fe80e16e-cde8-4d7f-a836-545416ae56f4, cluster-id=null)}

Les informations relatives à la menace sont envoyées à PAN

2016-06-30 18:27:48,724 DEBUG [IRF-EventProcessor-0][] cisco.cpm.irf.service.IrfEventProcessor:storeEventsInES:366 -:::- Ajout d'informations d'événement de menace à envoyer au PAN - c0:4a:00:14:8d:4b {incident={Impact_fication=Painful}, Qualitime-stamp=1467304068599, vendor=AMP title=Menace détectée}

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

01-Jul-2016

|

Première publication |

Contribution d’experts de Cisco

- Eugene KorneychukIngénieur TAC Cisco

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires