Configuration de NAC axé sur les menaces ISE 2.1 (TC-NAC) avec Qualys

Options de téléchargement

-

ePub (1.7 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (1.0 MB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit comment configurer le NAC axé sur les menaces avec Qualys sur Identity Services Engine (ISE) 2.1. La fonction de contrôle d'accès au réseau axé sur les menaces (TC-NAC) vous permet de créer des politiques d'autorisation basées sur les attributs de menace et de vulnérabilité reçus des adaptateurs de menaces et de vulnérabilités.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

-

Cisco Identity Service Engine

-

Qualys ScanGuard

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Cisco Identity Service Engine version 2.1

- Contrôleur LAN sans fil (WLC) 8.0.121.0

- Qualys Guard Scanner 8.3.36-1, Signatures 2.3.364-2

- Windows 7 Service Pack 1

Configurer

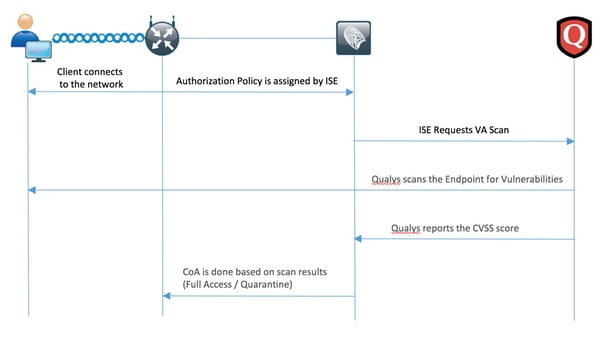

Diagramme de flux de haut niveau

Voici le flux :

- Le client se connecte au réseau, un accès limité est accordé et le profil avec la case à cocher Évaluer les vulnérabilités activée est attribué

- Le noeud PSN envoie un message Syslog au noeud MNT confirmant que l'authentification a eu lieu et que VA Scan a été le résultat de la stratégie d'autorisation

- Le noeud MNT envoie SCAN au noeud TC-NAC (à l'aide d'Admin WebApp) à l'aide des données suivantes :

-Adresse MAC :

-Adresse IP

- Intervalle d'analyse

- Analyse périodique activée

- PSN d'origine - Qualys TC-NAC (encapsulé dans Docker Container) communique avec Qualys Cloud (via l'API REST) pour déclencher une analyse si nécessaire

- Qualys Cloud demande à Qualys Scanner d'analyser le terminal

- Qualys Scanner envoie les résultats de l'analyse au cloud Qualys

- Les résultats de l'analyse sont renvoyés à TC-NAC :

-Adresse MAC :

- Tous les scores CVSS

- Toutes les vulnérabilités (QID, title, CVEID) - TC-NAC met à jour PAN avec toutes les données de l'étape 7.

- La CoA est déclenchée si nécessaire, conformément à la stratégie d'autorisation configurée.

Configuration du cloud et du scanner Qualys

Attention : la configuration de Qualys dans ce document est effectuée à des fins de travaux pratiques. Veuillez consulter les ingénieurs de Qualys pour des considérations de conception

Étape 1. Déployer Qualys Scanner

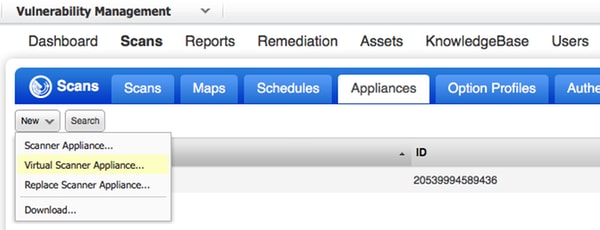

Qualys scanner peut être déployé à partir du fichier OVA. Connectez-vous au cloud Qualys, accédez à Scans > Appliances et sélectionnez New > Virtual Scanner Appliance

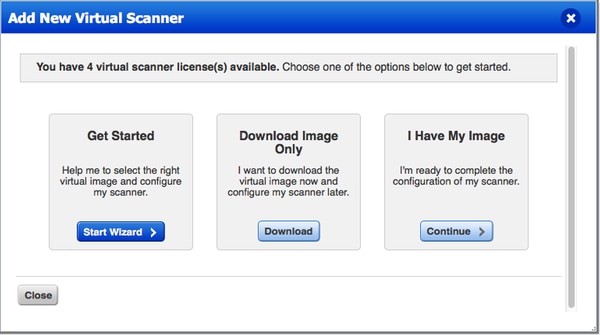

Sélectionnez Télécharger l'image uniquement et choisissez la distribution appropriée

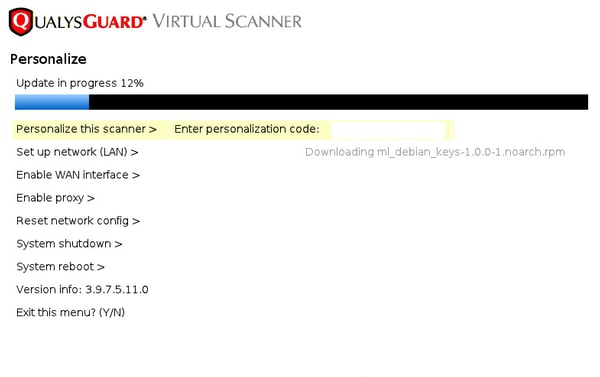

Pour obtenir le code d'activation, accédez à Scans > Appareils, sélectionnez Nouveau > Appareil de numérisation virtuel, puis I Have My Image

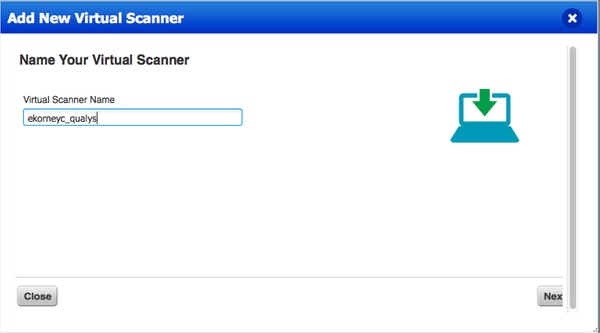

Après avoir saisi le nom du scanner, vous recevez le code d'autorisation que vous utiliserez plus tard.

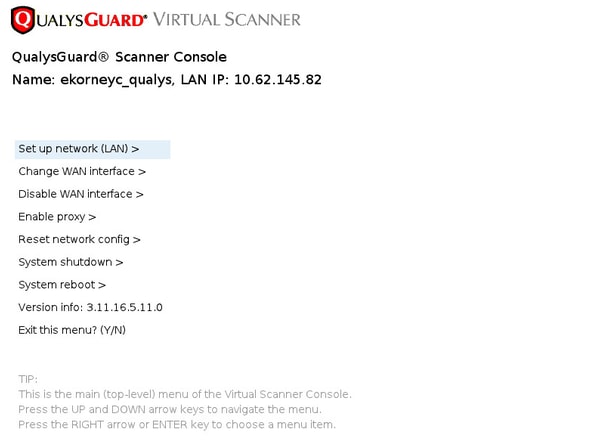

Étape 2. Configurer Qualys Scanner

Déployez OVA sur la plateforme de virtualisation de votre choix. Une fois terminé, configurez les paramètres suivants :

- Configurer le réseau (LAN)

- Paramètres d'interface WAN (si vous utilisez deux interfaces)

- Paramètres du proxy (si vous utilisez le proxy)

- Personnaliser ce scanner

Ensuite, scanner se connecte à Qualys et télécharge les derniers logiciels et signatures.

Pour vérifier que le scanner est connecté, accédez à Scans > Appliances.

Le signe connecté vert sur la gauche indique que le scanner est prêt. Vous pouvez également voir les adresses IP LAN, IP WAN, la version du scanner et les signatures.

Configuration d'ISE

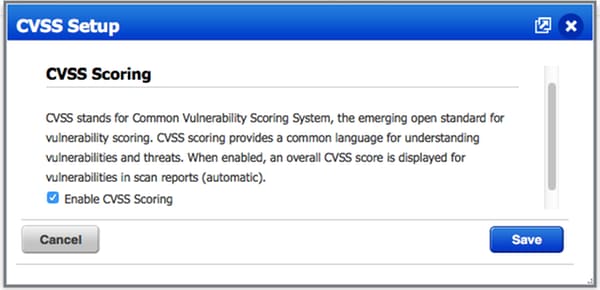

Bien que vous ayez configuré Qualys Scanner et Cloud, vous devez encore régler les paramètres du cloud pour vous assurer que l'intégration avec ISE fonctionne correctement. Remarque : cette opération doit être effectuée avant de configurer l'adaptateur via l'interface utilisateur graphique, car la base de connaissances contenant la notation CVSS est téléchargée après la première configuration de l'adaptateur.

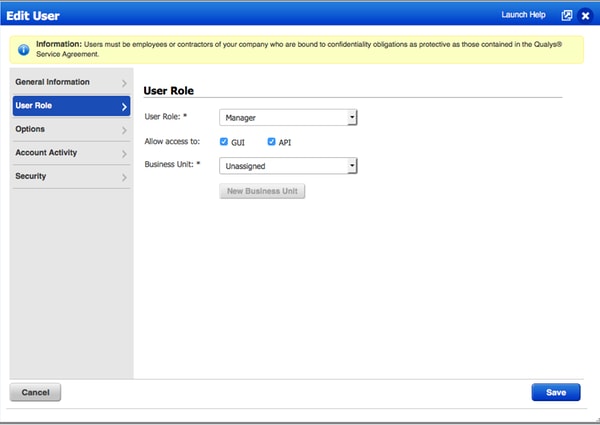

Étape 1. Régler les paramètres du cloud Qualys pour l'intégration avec ISE

- Activez l'évaluation CVSS dans Vulnerability Management > Reports > Setup > CVSS > Enable CVSS Scoring

- Assurez-vous que les informations d'identification utilisateur utilisées dans la configuration de la carte possèdent des privilèges de gestionnaire. Sélectionnez votre utilisateur dans le coin supérieur gauche et cliquez sur User Profile. Vous devez disposer des droits de manager dans le rôle d'utilisateur.

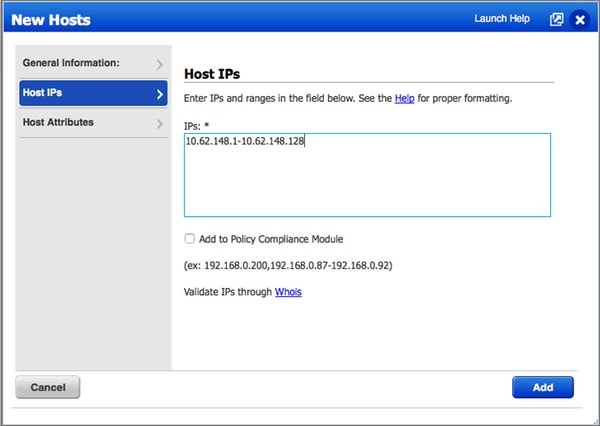

- Assurez-vous que les adresses IP/sous-réseaux des terminaux qui nécessitent une évaluation des failles sont ajoutés à Qualys dans Vulnerability Management > Assets > Host Assets > New > IP Tracked Hosts

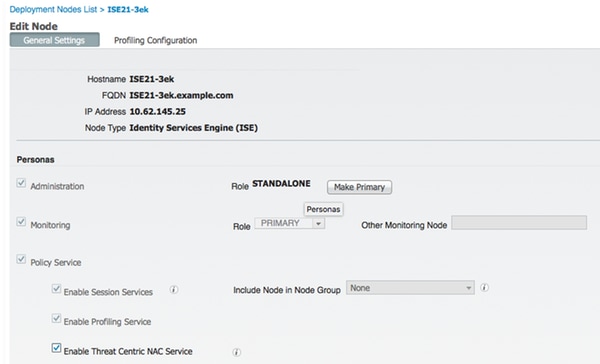

Étape 2. Activer les services TC-NAC

Activez les services TC-NAC sous Administration > Deployment > Edit Node. Chèque de l'Aide.

Remarque : il ne peut y avoir qu'un seul noeud TC-NAC par déploiement.

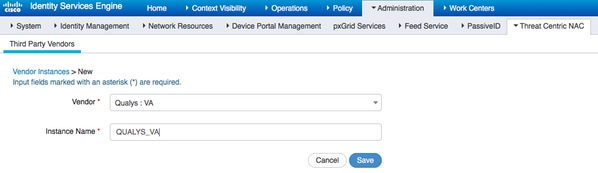

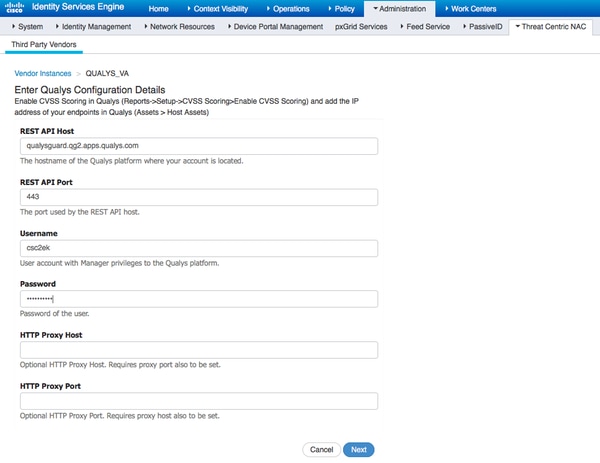

Étape 3. Configuration de la connectivité de Qualys Adapter à ISE VA Framework

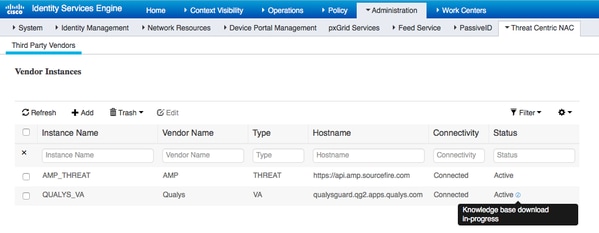

Accédez à Administration > Threat Centric NAC > Third Party Vendors > Add. Cliquez sur Enregistrer.

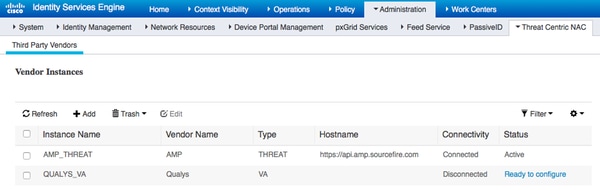

Lorsque Qualys Instance passe à l'état Prêt à configurer, cliquez sur l'option Prêt à configurer dans l'état.

L'hôte de l'API REST doit être celui que vous utilisez pour Qualys Cloud, où se trouve votre compte. Dans cet exemple : qualysguard.qg2.apps.qualys.com

Le compte doit être celui avec les privilèges de manager, cliquez sur Next.

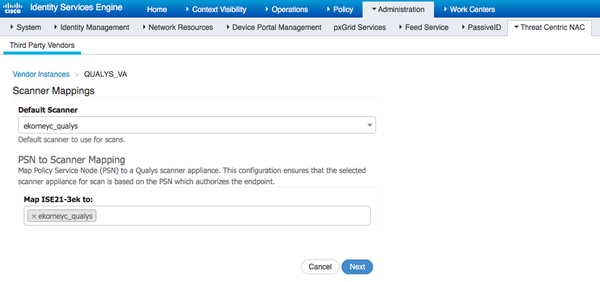

ISE télécharge des informations sur les scanners qui sont connectés au cloud Qualys. Vous pouvez configurer PSN sur le mappage des scanners sur cette page. Il s'assure que le scanner sélectionné est sélectionné en fonction de PSN qui autorise le point d'extrémité.

Les paramètres avancés sont bien documentés dans le guide d'administration d'ISE 2.1. Ce lien est disponible dans la section Références de ce document. Cliquez sur Next et sur Finish. L'instance Qualys passe à l'état Actif et le téléchargement de la base de connaissances commence.

Remarque : il ne peut y avoir qu'une seule instance Qualys par déploiement.

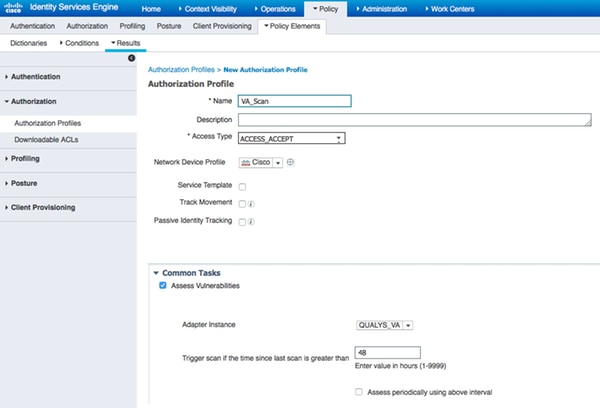

Étape 4. Configurer le profil d'autorisation pour déclencher l'analyse VA

Allez à Policy > Policy Elements > Results > Authorization > Authorization Profiles (politique > éléments de politique > résultats > autorisation > profils d’autorisation). Ajouter un nouveau profil. Sous Tâches courantes, cochez la case Évaluation des failles.

L'intervalle d'analyse à la demande doit être sélectionné en fonction de la conception de votre réseau.

Le profil d'autorisation contient les paires av suivantes :

cisco-av-pair = on-demand-scan-interval=48

cisco-av-pair = périodique-scan-enabled=0

cisco-av-pair = va-adapter-instance=796440b7-09b5-4f3b-b611-199fb81a4b99

Ils sont envoyés aux périphériques réseau dans le paquet d'acceptation d'accès, bien que leur véritable objectif soit d'indiquer au noeud MNT que l'analyse doit être déclenchée. MNT demande au noeud TC-NAC de communiquer avec Qualys Cloud.

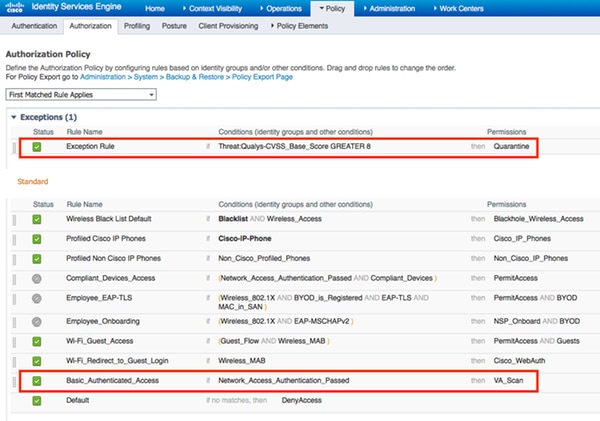

Étape 5. Configurer les stratégies d'autorisation

- Configurez la stratégie d'autorisation pour utiliser le nouveau profil d'autorisation configuré à l'étape 4. Accédez à Policy > Authorization > Authorization Policy, localisez Basic_Authenticated_Access rule et cliquez sur Edit. Modifiez les autorisations de PermitAccess en VA_Scan standard nouvellement créé. Cela entraîne une analyse des failles pour tous les utilisateurs. Cliquez sur Enregistrer.

- Créer une stratégie d'autorisation pour les ordinateurs mis en quarantaine. Accédez à Politique > Autorisation > Politique d'autorisation > Exceptions et créez une règle d'exception. Cliquez sur Conditions > Créer une nouvelle condition (option avancée) > Sélectionner un attribut, faites défiler vers le bas et sélectionnez Menace. Développez l'attribut Threat et sélectionnez Qualys-CVSS_Base_Score. Remplacez l'opérateur par Supérieur à et entrez une valeur en fonction de votre stratégie de sécurité. Le profil d'autorisation de quarantaine doit donner un accès limité à la machine vulnérable.

Vérifier

Plateforme de services d’identité

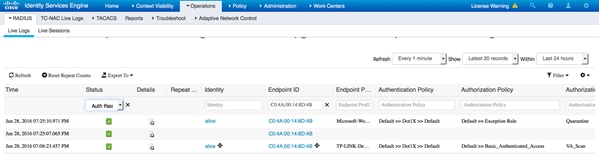

La première connexion déclenche l'analyse VA. Lorsque l'analyse est terminée, la réauthentification CoA est déclenchée pour appliquer la nouvelle stratégie si elle correspond.

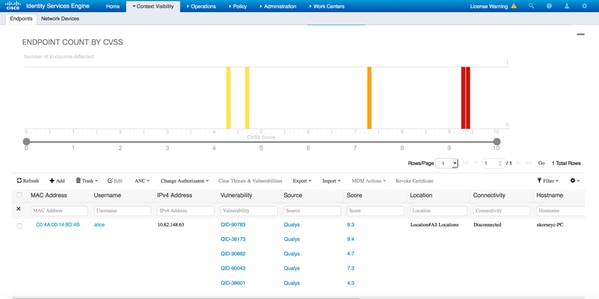

Afin de vérifier quelles vulnérabilités ont été détectées, accédez à Context Visibility > Endpoints. Vérifier les vulnérabilités par terminal avec les scores qui lui ont été attribués par Qualys.

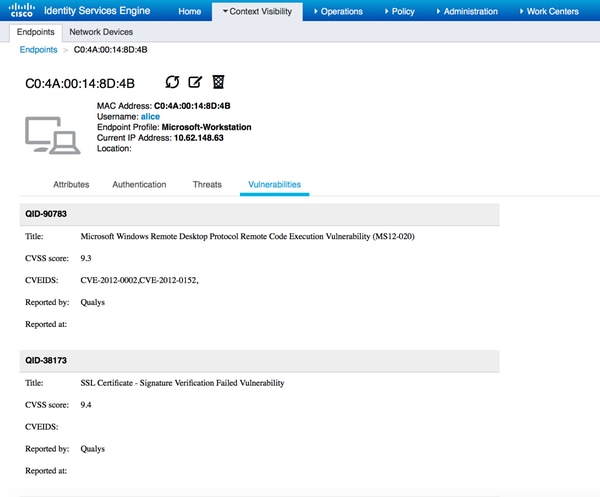

Lors de la sélection d'un point de terminaison particulier, des détails supplémentaires sur chaque vulnérabilité apparaissent, y compris le titre et les CVEID.

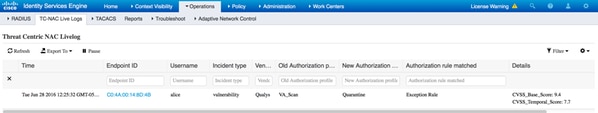

Dans Operations > TC-NAC Live Logs, vous pouvez voir les anciennes et les nouvelles stratégies d'autorisation appliquées et les détails sur CVSS_Base_Score.

Remarque : les conditions d'autorisation sont définies en fonction de CVSS_Base_Score, qui est égal au score de vulnérabilité le plus élevé détecté sur le terminal.

Cloud Qualys

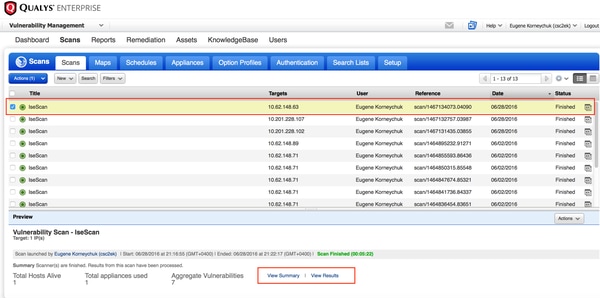

Lorsque l'analyse VA est déclenchée par les files d'attente Qualys TC-NAC de l'analyse, elle peut être affichée dans Scans > Scans

Ensuite, il passe à l'état En cours, ce qui signifie que le nuage Qualys a demandé au scanner Qualys d'effectuer une analyse réelle

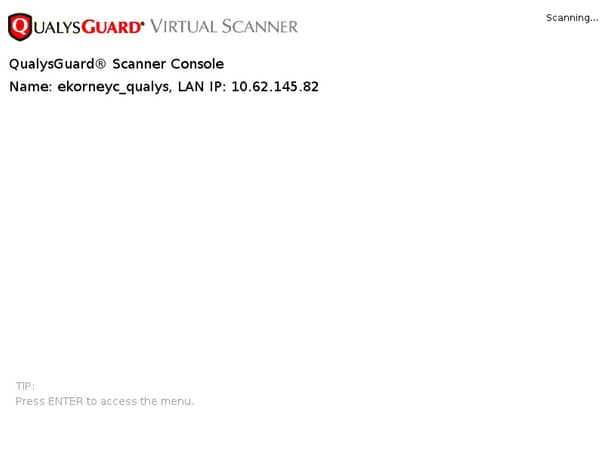

Pendant que le scanner effectue le scan, vous devriez voir le signe "Scanning..." dans le coin supérieur droit de Qualys Guard

Une fois l'analyse terminée, il passe à l'état Terminé. Vous pouvez afficher les résultats dans Scans > Scans, sélectionner l'analyse requise et cliquer sur Afficher le résumé ou Afficher les résultats.

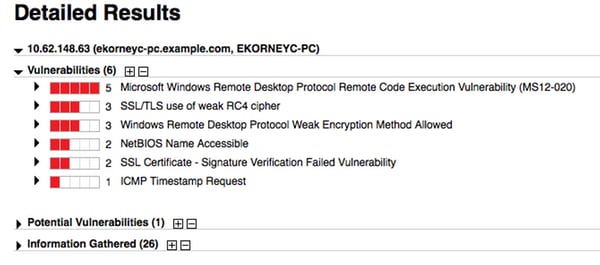

Dans le rapport lui-même, vous pouvez voir des résultats détaillés, où les vulnérabilités détectées sont affichées.

Dépannage

Débogages sur ISE

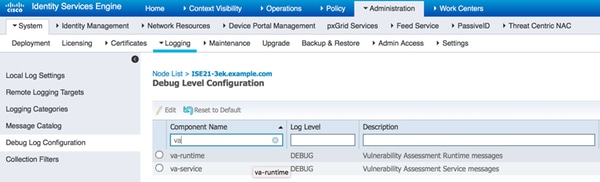

Afin d'activer les débogages sur ISE, naviguez vers Administration > System > Logging > Debug Log Configuration, sélectionnez TC-NAC Node et changez le Log Level va-runtime et le composant va-service en DEBUG

Journaux à vérifier - varuntime.log. Vous pouvez le suivre directement depuis l'interface de ligne de commande ISE :

ISE21-3ek/admin# show logging application varuntime.log tail

TC-NAC Docker a reçu l'instruction d'effectuer une analyse pour un terminal particulier.

28-06-2016 19:06:30,823 DEBUG [Thread-70][] va.runtime.admin.mnt.EndpointFileReader -:::- VA : Read va runtime. [{"operationType":1,"macAddress":"C0:4A:00:14:8D:4B","ondemandScanInterval":"48","isPeriodicScanEnabled":false,"odicScanEnabledString":"0","vendorInstance":"796440b7-09b5-4f3b-b611-199fb81a4b99","psnHostName":"ISE20 1-3ek","heartBeatTime":0,"lastScanTime":0}]

28-06-2016 19:06:30,824 DEBUG [Thread-70][] va.runtime.admin.vaservice.VaServiceRemotingHandler -:::- VA : données reçues de Mnt: {"operationType":1,"macAddress":"C0:4A:00:14:8D:4B","ondemandScanInterval":"48","isPeriodicScanEnabled":false" periodScanEnabledString":"0","vendorInstance":"796440b7-09b5-4f3b-b611-199fb81a4b99","psnHostName":"ISE21-3ek","heartBeatTime":0,"lastScanTime":0}

Une fois le résultat reçu, il stocke toutes les données de vulnérabilité dans le répertoire de contexte.

2016-06-28 19:25:02,020 DEBUG [pool-311-thread-8][] va.runtime.admin.vaservice.VaServiceMessageListener -::::- Message reçu de VaService : [{"macAddress":"C0:4A:00:14:8D:4B","ipAddress":"10.62.148.63","lastScanTime":1467134394000 ,"vulnérabilités":["{\"VulnérabilitéId\":\"QID-90783\",\"cveIds\":\"CVE-2012-0002, CVE-2012-0152,\",\"cvssBaseScore\":\"9.3\",\"cvssTemporalScore\":\"7.7\",\"VulnérabilitéTitle\":\"Vulnérabilité d'exécution de code à distance du protocole RDP Microsoft Windows (MS12) -020)\",\"vulnérabilitéVendor\":\"Qualys\"}","{\"VulnérabilitéId\":\"QID-38173\",\"cveIds\":\"\",\"cvssBaseScore\":\"9.4\",\"cvssTemporalScore\":\"6.9\",\"VulnérabilitéTitle\":\"SSL Certificate - Signature Verification Failed Vulnerability\",\"VulnérabilitéVendor\":\"Qualys\"}"," "vulnérabilitéId\":\"QID-90882\",\"cveIds\":\"\",\"cvssBaseScore\":\"4.7\",\"cvssTemporalScore\":\"4\",\"vulnérabilitéTitle\":\"Méthode de chiffrement faible du protocole Bureau à distance Windows\",\"vulnérabilitéVendor\":\"Qualys\"}","{\"vulnérabilitéId\":\"QID-90043\",\"cveIds\":\"\"\"cvssBaseScore\":\"7.3\",\"cvssTemporalScore\":\"6.3\",\"VulnérabilitéTitle\":\"Signature SMB désactivée ou signature SMB non requise\",\"VulnérabilitéVendor\":\"Qualys\"}","{\"VulnérabilitéId\":\"QID-38601\",\"CveIds\":\"CVE-2013-2566, CVE-2015-2015 808,\",\"cvssBaseScore\":\"4.3\",\"cvssTemporalScore\":\"3.7\",\"VulnérabilitéTitle\":\"Utilisation SSL/TLS du chiffrement RC4 faible\",\"VulnérabilitéVendor\":\"Qualys\"}"]]]]

28-06-2016 19:25:02,127 DEBUG [pool-311-thread-8][] va.runtime.admin.vaservice.VaServiceMessageListener -:::- VA : Enregistrer dans la base de données contextuelle, lastscantime: 1467134394000, mac : C0:4A:00:14:8D:4B

2016-06-28 19:25:02,268 DEBUG [pool-311-thread-8][] va.runtime.admin.vaservice.VaAdminServiceContext -:::- VA : envoi de json de recherche élastique à pri-lan

28-06-2016 19:25:02,272 DEBUG [pool-311-thread-8][] va.runtime.admin.vaservice.VaPanRemotingHandler -:::- VA : enregistré dans la recherche élastique : {C0:4A:00:14:8D:4B=[{"vulnérabilitéId":"QID-90783","cveIds":"CVE-2012-0002 CVE-2012-0152,","cvssBaseScore":"9.3","cvssTemporalScore":"7.7","vulnérabilitéTitle":"Microsoft Windows Remote Desktop Protocol Remote Code Execution Vulnerability (MS12-020)","VulnérabilitéVendor":"Qualys"}, {"VulnérabilitéId":"QID-38173","cveIds":"","cvssBaseScore":"9.4","cvss" TemporalScore":"6.9","vulnérabilitéTitle":"Certificat SSL - Échec de la vérification de la signature Vulnérabilité","VulnerabilityVendor":"Qualys"}, {"Vulnerid":"QID-90882","cveIds":","cvssBaseScore":"4.7","cvssTemporalScore":"4","Vulnertitle":"Méthode de chiffrement faible du protocole Bureau à distance Windows autorisée","Vulneror":"Qualys"}, {"Vulnerid":"QID 90043","cveIds":"","cvssBaseScore":"7.3","cvssTemporalScore":"6.3","vulnérabilitéTitle":"Signature SMB désactivée ou signature SMB non requise","VulnérabilitéVendor":"Qualys"}, {"VulnérabilitéId":"QID-38601","cveIds":"CVE-2013-2566,"CVE-2015-2808,"," vssBaseScore":"4.3","cvssTemporalScore":"3.7","VulnérabilitéTitle":"Utilisation SSL/TLS d'un chiffrement RC4 faible","VulnérabilitéVendor":"Qualys"}]}

Journaux à vérifier - vaservice.log. Vous pouvez le suivre directement depuis l'interface de ligne de commande ISE :

ISE21-3ek/admin# show logging application vaservice.log tail

Demande d'évaluation des failles envoyée à l'adaptateur

2016-06-28 17:07:13,200 DEBUG [endpointPollerScheduler-3][] cpm.va.service.util.VaServiceUtil -:::- VA SendSyslog systemMsg : [{"systemMsg":"91019","isAutoInsertSelfAcsInstance":true,"attributes":["TC-NAC.ServiceName","Vulnerability Assessment Service","TC-NAC.Status","VA request à l'adaptateur","TC-NAC.Details","Requête d'appliance virtuelle soumise à l'adaptateur pour traitement","TC-NAC.MACAddress","C0:4A:00:14:8D:4B","TC-NAC.IpAddress","10.62.148.63","TC-NAC.AdapterInstanceUuid","796440b7-09b5-4f3b-b611-199fb81a4b99" ,"TC-NAC.VendorName","Qualys","TC-NAC.AdapterInstanceName","QUALYS_VA"]}]

AdapterMessageListener vérifie toutes les 5 minutes l'état de l'analyse, jusqu'à ce qu'elle soit terminée.

28-06-2016 17:09:43,459 DEBUG [SimpleAsyncTaskExecutor-2][] cpm.va.seservice.processor.AdapterMessageListener -::::- Message de l'adaptateur : {"AdapterInstanceName":"QUALYS_VA","AdapterInstanceUid":"a70031d6-6e3b-484a-adb0-627f30248ad0","VendorName":"Qualys" "OperationMessageText" :"Nombre de terminaux en file d'attente pour la vérification des résultats de l'analyse : 1, Nombre de terminaux en file d'attente pour l'analyse : 0, Nombre de terminaux pour lesquels l'analyse est en cours : 0"}

28-06-2016 17:14:43,760 DEBUG [SimpleAsyncTaskExecutor-2][] cpm.va.seservice.processor.AdapterMessageListener -::::- Message de l'adaptateur : {"AdapterInstanceName":"QUALYS_VA","AdapterInstanceUid":"a70031d6-6e3b-484a-adb0-627f30248ad0","VendorName":"Qualys" "OperationMessageText" :"Nombre de terminaux en file d'attente pour la vérification des résultats de l'analyse : 0, Nombre de terminaux en file d'attente pour l'analyse : 0, Nombre de terminaux pour lesquels l'analyse est en cours : 1"}

28-06-2016 17:19:43,837 DEBUG [SimpleAsyncTaskExecutor-2][] cpm.va.seservice.processor.AdapterMessageListener -::::- Message de l'adaptateur : {"AdapterInstanceName":"QUALYS_VA","AdapterInstanceUid":"a70031d6-6e3b-484a-adb0-627f30248ad0","VendorName":"Qualys" "OperationMessageText" :"Nombre de terminaux en file d'attente pour la vérification des résultats de l'analyse : 0, Nombre de terminaux en file d'attente pour l'analyse : 0, Nombre de terminaux pour lesquels l'analyse est en cours : 1"}

28-06-2016 17:24:43,867 DEBUG [SimpleAsyncTaskExecutor-2][] cpm.va.seservice.processor.AdapterMessageListener -::::- Message de l'adaptateur : {"AdapterInstanceName":"QUALYS_VA","AdapterInstanceUid":"a70031d6-6e3b-484a-adb0-627f30248ad0","VendorName":"Qualys" "OperationMessageText" :"Nombre de terminaux en file d'attente pour la vérification des résultats de l'analyse : 0, Nombre de terminaux en file d'attente pour l'analyse : 0, Nombre de terminaux pour lesquels l'analyse est en cours : 1"}

L'adaptateur reçoit des QID, des CVE et des scores CVSS

28-06-2016 17:24:57,556 DEBUG [SimpleAsyncTaskExecutor-2][] cpm.va.seservice.processor.AdapterMessageListener -::::- Message de l'adaptateur : {"requestedMacAddress":"C0:4A:00:14:8D:4B","scanStatus":"ASSESSMENT_SUCCESS","lastScanTimeLong":1467134394000,"ipAddress":"10.62 148.63","vulnérabilités":[{"VulnérabilitéId":"QID-38173","CveIds":"","CvssBaseScore":"9.4","CvssTemporalScore":"6.9","VulnérabilitéTitle":"Certificat SSL - Échec de la vérification de la signature - Vulnérabilité","VulnérabilitéVendor":"Qualys"},{"VulnérabilitéId":"QID-90043","CveIds":","CvssBaseScore":"7.3 ,"cvssTemporalScore":"6.3","VulnérabilitéTitle":"Signature SMB désactivée ou signature SMB non requise","VulnérabilitéVendor":"Qualys"},{"VulnérabilitéId":"QID-90783","CveIds":"CVE-2012-0002,"CVE-2012-0152,","cvssBaseScore":"9.3","cvssTemporalScore":"7 7","vulnérabilitéTitle":"Vulnérabilité d'exécution de code à distance du protocole Bureau à distance Microsoft Windows (MS12-020)","vulnérabilitéVendor":"Qualys"},{"VulnérabilitéId":"QID-38601","CveIds":"CVE-2013-2566," CVE-2015-2808,","cvssBaseScore":"4.3","cvssTemporalScore":"3.7" ":"Utilisation SSL/TLS du chiffrement RC4 faible","VulnérabilitéVendor":"Qualys"},{"VulnérabilitéId":"QID-90882","CveIds":"","cvssBaseScore":"4.7","cvssTemporalScore":"4","VulnérabilitéTitle":"Méthode de chiffrement faible du protocole Bureau à distance Windows autorisée","VulnérabilitéVendor":"Qualys"}]}

28-06-2016 17:25:01,282 INFO [SimpleAsyncTaskExecutor-2][] cpm.va.seservice.processor.AdapterMessageListener -::::- Les détails du point de terminaison envoyés à IRF sont {"C0:4A:00:14:8D:4B":[{"vulnérabilité":{"CVSS_Base_Score":9.4,"CVSS_Temporal_Score":7.7},"time-stamp":1467134394000,"title" "Vulnérabilité","fournisseur" :"Qualys"}]}

2016-06-28 17:25:01,853 DEBUG [endpointPollerScheduler-2][] cpm.va.service.util.VaServiceUtil -:::- VA SendSyslog systemMsg : [{"systemMsg":"91019","isAutoInsertSelfAcsInstance":true,"attributes":["TC-NAC.ServiceName","Vulnerability Assessment Service","TC-NAC.Status","VA successful completed ","TC-NAC.Details","VA terminée ; nombre de vulnérabilités trouvées : 5","TC-NAC.MACAddress","C0:4A:00:14:8D:4B","TC-NAC.IpAddress","10.62.148.63","TC-NAC.AdapterInstanceUuid","796440b7-09b5-4f3b-b611-199fb81a4b99 ","TC-NAC.VendorName","Qualys","TC-NAC.AdapterInstanceName","QUALYS_VA"]}]

Problèmes typiques

Problème 1. ISE obtient un rapport de vulnérabilité avec CVSS_Base_Score de 0,0 et CVSS_Temporal_Score de 0,0, tandis que le rapport Qualys Cloud contient les vulnérabilités détectées.

Problème :

En vérifiant le rapport de Qualys Cloud, vous pouvez voir les vulnérabilités détectées, mais sur ISE vous ne les voyez pas.

Débogages observés dans vaservice.log :

2016-06-02 08:30:10,323 INFO [SimpleAsyncTaskExecutor-2][] cpm.va.seservice.processor.AdapterMessageListener -::::- Les détails du point de terminaison envoyés à IRF sont {"C0:4A:00:15:75:C8":[{"vulnérabilité":{"CVSS_Base_Score":0.0,"CVSS_Temporal_Score":0.0},"time-stamp":1464855905000,"title" :"Vulnérabilité","fournisseur" :"Qualys"}]}

Solution :

La raison pour laquelle le score cvss est égal à zéro est soit qu'il n'a aucune vulnérabilité, soit que le score cvss n'a pas été activé dans Qualys Cloud avant que vous configuriez l'adaptateur via l'interface utilisateur. La base de connaissances contenant la fonction de notation cvss activée est téléchargée après la première configuration de l'adaptateur. Vous devez vous assurer que la notation CVSS a été activée avant la création de l'instance de carte sur ISE. Vous pouvez le faire sous Vulnerability Management > Reports > Setup > CVSS > Enable CVSS Scoring

Problème 2. ISE n'obtient pas de résultats du cloud Qualys, même si la stratégie d'autorisation correcte a été atteinte.

Problème :

La stratégie d'autorisation corrigée a été mise en correspondance, ce qui devrait déclencher une analyse VA. Malgré cela, aucune analyse n'est effectuée.

Débogages observés dans vaservice.log :

2016-06-28 16:19:15,401 DEBUG [SimpleAsyncTaskExecutor-2][] cpm.va.seservice.processor.AdapterMessageListener -::::- Message de l'adaptateur : (Corps:'[B@6da5e620(byte[311])'MessageProperties [headers={}, timestamp=null, messageId=null, userId=null, appId=null, clusterId=null, type=null, corrélationId=null, replyTo=content Type=application/octet-stream, contentEncoding=null, contentLength=0, deliveryMode=PERSISTENT, expiration=null, priority=0, redelivery=false, receivedExchange=irf.topic.va-reports, receivedRoutingKey=, deliveryTag=9830, messageCount=0])

2016-06-28 16:19:15,401 DEBUG [SimpleAsyncTaskExecutor-2][] cpm.va.service.processor.AdapterMessageListener -::::- Message de l'adaptateur : {"requestedMacAddress":"24:77:03:3D:CF:20","scanStatus":"SCAN_ERROR","scanStatusMessage":"Erreur lors du déclenchement de l'analyse à la demande et du code d'erreur comme suit 1904 : aucune des adresses IP spécifiées n'est éligible pour l'analyse de gestion des failles.","lastScanTimeLong":0,"ipAddress":"10.201.228.102"}

2016-06-28 16:19:15,771 DEBUG [SimpleAsyncTaskExecutor-2][] cpm.va.seservice.processor.AdapterMessageListener -::::- Le résultat de l'analyse de l'adaptateur a échoué pour Macaddress:24:77:03:3D:CF:20, IP Address(DB): 10.201.228.102, définition de l'état sur failed

28-06-2016 16:19:16,336 DEBUG [endpointPollerScheduler-2][] cpm.va.service.util.VaServiceUtil -:::- VA SendSyslog systemMsg : [{"systemMsg":"91008","isAutoInsertSelfAcsInstance":true,"attributes":["TC-NAC.ServiceName","Vulnerability Assessment Service","TC-NAC.Status","VA ,"TC-NAC.Details","Erreur lors du déclenchement du code d'analyse à la demande et erreur comme suit 1904 : aucune des adresses IP spécifiées n'est éligible pour l'analyse de gestion des failles.","TC-NAC.MACAddress","24:77:03:3D:CF:20","TC-NAC.IpAddress","10.201.28.102","TC-NAC.AdapterInstanceUuid","796440b7-0 9b5-4f3b-b611-199fb81a4b99","TC-NAC.VendorName","Qualys","TC-NAC.AdapterInstanceName","QUALYS_VA"]}]

Solution :

Qualys Cloud indique que l'adresse IP du terminal n'est pas éligible pour l'analyse. Vérifiez que vous avez ajouté l'adresse IP du terminal à Vulnerability Management > Assets > Host Assets > New > IP Tracked Hosts

Références

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

29-Jun-2016

|

Première publication |

Contribution d’experts de Cisco

- Eugene KorneychukIngénieur TAC Cisco

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires