Introduction

Ce document décrit l'installation, le renouvellement et la résolution des problèmes les plus courants observés sur Identity Services Engine.

Conditions préalables

Exigences

Cisco vous recommande de connaître l'interface utilisateur graphique d'Identity Service Engine.

Composants utilisés

Les informations contenues dans ce document sont basées sur Cisco Identity Service Engine 3.x.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

Ce document présente les étapes recommandées et la liste de contrôle des problèmes courants à vérifier et à résoudre avant de commencer à dépanner et à appeler l'assistance technique Cisco.

Un certificat est un document électronique qui identifie un individu, un serveur, une société ou une autre entité et associe cette entité à une clé publique.

Un certificat auto-signé est signé par son propre créateur. Les certificats peuvent être auto-signés ou signés numériquement par une autorité de certification externe.

Un certificat numérique signé par une autorité de certification est considéré comme une norme industrielle et plus sûr.

Les certificats sont utilisés dans un réseau pour fournir un accès sécurisé.

Cisco ISE utilise des certificats pour la communication entre les noeuds et pour la communication avec des serveurs externes tels que le serveur Syslog, le serveur de flux et tous les portails d'utilisateurs finaux (portails d'invité, de sponsor et de périphériques personnels).

Les certificats identifient un noeud Cisco ISE à un terminal et sécurisent la communication entre ce terminal et le noeud Cisco ISE.

Les certificats sont utilisés pour toutes les communications HTTPS et EAP (Extensible Authentication Protocol).

Ce document présente les étapes recommandées et la liste de contrôle des problèmes courants à vérifier et à résoudre avant de commencer à dépanner et à appeler l'assistance technique Cisco.

Ces solutions proviennent directement de demandes de service que l'assistance technique Cisco a résolues. Si votre réseau est opérationnel, assurez-vous de comprendre l'impact potentiel des étapes que vous avez suivies pour résoudre les problèmes.

Configurer

Ces guides expliquent comment importer et remplacer des certificats :

Importation d'un certificat système

https://www.cisco.com/c/en/us/td/docs/security/ise/3-4/admin_guide/b_ise_admin_3_4/b_ISE_admin_basic_setup.html?bookSearch=true#ID547

Remplacement d'un certificat expiré

https://www.cisco.com/c/en/us/support/docs/security/identity-services-engine/217191-configuration-guide-to-certificate-renew.html#anc5

Problèmes courants

Scénario 1 : impossible de remplacer un certificat de portail arrivant à expiration sur un noeud ISE

Erreur

Lors de la liaison du nouveau certificat du portail avec le CSR, le processus de liaison de certificat échoue avec l'erreur indiquée ici :

Erreur interne. Demandez à votre administrateur ISE de vérifier les journaux pour plus de détails

Les raisons les plus courantes de cette erreur sont les suivantes :

- Le nouveau certificat porte le même nom de sujet que le certificat existant

- Importer un certificat renouvelé qui utilise la même clé privée qu'un certificat existant

Solution

- Affecter temporairement l'utilisation du portail à un autre certificat sur le même noeud

- Supprimer le certificat du portail arrivant à expiration

- Installez le nouveau certificat du portail, puis attribuez l'utilisation du portail

Par exemple, si vous souhaitez attribuer temporairement l'utilisation du portail à un certificat existant avec l'utilisation de l'authentification EAP, procédez comme suit :

Étape 1. Sélectionnez et modifiez le certificat avec l'utilisation de l'authentification EAP, ajoutez le rôle Portal sous Utilisation et enregistrez

Étape 2 : suppression du certificat du portail arrivant à expiration

Étape 3. Téléchargez le nouveau certificat du portail sans sélectionner de rôle (sous Utilisation) et cliquez sur Envoyer

Étape 4. Sélectionnez et modifiez le nouveau certificat de portail, attribuez un rôle de portail sous Utilisation et enregistrez

Scénario 2 : Impossible de générer deux CSR pour le même noeud ISE avec une utilisation multi-utilisateur

Erreur

La création d'une nouvelle CSR pour le même noeud avec utilisation multiple échoue avec l'erreur :

Un autre certificat portant le même nom convivial existe déjà. Les noms conviviaux doivent être uniques.

Solution

Les noms CSR sont codés en dur pour chaque noeud ISE, de sorte qu'il n'est pas possible de créer 2 CSR pour le même noeud avec une utilisation multifonction. L'exemple d'utilisation est sur un noeud spécifique, il y a un certificat signé par une autorité de certification qui est utilisé pour l'utilisation de l'authentification Admin et EAP et un autre certificat signé par une autorité de certification qui est utilisé pour l'utilisation de SAML et Portal et les deux certificats vont expirer.

Dans ce scénario :

Étape 1. Génération de la première CSR avec utilisation multifonction

Étape 2 : liez le certificat signé par l’autorité de certification au premier CSR et attribuez le rôle d’authentification Admin et EAP

Étape 3. Génération d’une seconde CSR avec utilisation multifonction

Étape 4. Liez le certificat signé par l’autorité de certification au deuxième CSR et attribuez un rôle SAML et Portal

Scénario 3 : Impossible de lier le certificat signé par l'autorité de certification pour l'utilisation du portail ou impossible d'attribuer la balise de portail au certificat et obtention d'une erreur

Erreur

La liaison d'un certificat signé par une autorité de certification pour l'utilisation du portail renvoie l'erreur :

Un ou plusieurs certificats de confiance font partie de la chaîne de certificats du système de portail ou sont sélectionnés avec un rôle d'auth. admin basé sur les certificats avec le même nom de sujet mais avec un numéro de série différent. L'importation/mise à jour a été abandonnée. Pour réussir l'importation/la mise à jour, vous devez désactiver le rôle d'authentification d'administrateur basé sur le chariot à partir d'un certificat sécurisé dupliqué ou modifier le rôle de portail à partir du certificat système qui contient le certificat sécurisé dupliqué dans sa chaîne.

Solution

Étape 1 : vérification de la chaîne de certificats du certificat signé par l’autorité de certification (pour l’utilisation du portail) et, dans le magasin de certificats approuvés, vérification de la présence de certificats en double dans la chaîne de certificats

Étape 2. Supprimez le certificat dupliqué ou décochez la case Approuver pour l'authentification d'administrateur basée sur certificat du certificat dupliqué.

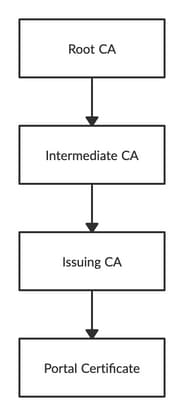

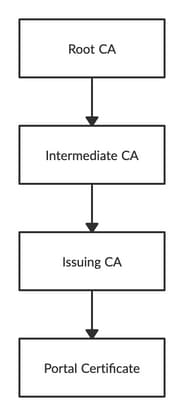

Par exemple, le certificat du portail signé par l'autorité de certification possède la chaîne de certificats suivante :

Vérifiez si vous disposez d'un certificat dupliqué pour l'un des 3 certificats d'autorité de certification de la chaîne de certificats (il peut s'agir d'un certificat expiré) et supprimez le certificat dupliqué du magasin de certificats approuvés.

Scénario 4 : Impossible de supprimer le certificat auto-signé par défaut expiré du magasin de certificats approuvés

Erreur

La suppression du certificat auto-signé par défaut expiré du magasin de certificats approuvés entraîne l'erreur suivante :

La désactivation, la suppression ou l'approbation du certificat n'est pas autorisée car il est référencé par dans Certificats système ET/OU Cible Syslog sécurisée sous Cibles de journalisation à distance.

Solution

- Vérifiez que le certificat auto-signé par défaut expiré n'est associé à aucune cible de journalisation distante existante. Vous pouvez le vérifier sous Administration > System > Logging > Remote Logging Targets > Select and Edit SecureSyslogCollector(s)

- Vérifiez que le certificat auto-signé par défaut expiré n'est associé à aucun rôle spécifique (utilisation). vous pouvez le vérifier dans Administration > System > Certificates > System Certificates.

Si le problème persiste, contactez le TAC.

Scénario 5 : Impossible de lier le certificat pxGrid signé par l'autorité de certification au CSR sur un noeud ISE

Erreur

Lors de la liaison du nouveau certificat pxGrid avec le CSR, le processus de liaison de certificat échoue avec l'erreur :

Le certificat pour pxGrid doit contenir l'authentification client et serveur dans l'extension Extended Key Usage (EKU).

Solution

Assurez-vous que le certificat pxGrid signé par l'autorité de certification doit avoir à la fois l'authentification de serveur Web TLS (1.3.6.1.5.5.7.3.1) et l'authentification de client Web TLS (1.3.6.1.5.5.7.3.2) pour une utilisation de clé étendue, car il est utilisé pour l'authentification du client et du serveur (pour sécuriser la communication entre le client et le serveur pxGrid)

Lien de référence : https://www.cisco.com/c/en/us/td/docs/security/ise/2-6/admin_guide/b_ise_admin_guide_26/b_ise_admin_guide_26_chapter_011010.html

Scénario 6 : Impossible de supprimer le certificat auto-signé par défaut expiré du magasin de certificats approuvés en raison de la configuration existante du profil LDAP ou SCEP RA

Erreur

La suppression du certificat auto-signé par défaut expiré du magasin de certificats approuvés entraîne l'erreur suivante :

Le certificat d'approbation n'a pas pu être supprimé car il est référencé ailleurs, peut-être à partir d'un profil SCEP RA ou d'une source d'identité LDAP

* Certificat de serveur auto-signé par défaut

Afin de supprimer le(s) certificat(s), supprimez le profil SCEP RA ou modifiez la source d'identité LDAP pour ne pas utiliser ce certificat.

Solution

- Accédez à Administration > Identity Management > External Identity Sources > LDAP > Server Name > Connection

- Assurez-vous que l'autorité de certification racine du serveur LDAP n'utilise pas le certificat de serveur auto-signé par défaut

- Si le serveur LDAP n'utilise pas le certificat requis pour une connexion sécurisée, accédez à Administration > System > Certificates > Certificate Authority > External CA Settings > SCEP RA Profiles

- Assurez-vous qu'aucun des profils SCEP RA n'utilise le certificat auto-signé par défaut

Ressources supplémentaires

Comment installer un certificat générique

https://www.cisco.com/c/en/us/td/docs/security/ise/2-6/admin_guide/b_ise_admin_guide_26/b_ise_admin_guide_26_chapter_0111.html

Gérer les certificats ISE

https://www.cisco.com/c/en/us/td/docs/security/ise/2-6/admin_guide/b_ise_admin_guide_26/b_ise_admin_guide_26_chapter_0111.html

Installer un certificat CA tiers sur ISE

https://www.cisco.com/c/en/us/support/docs/security/identity-services-engine-software/200295-Install-a-3rd-party-CA-certificate-in-IS.html

Commentaires

Commentaires