Intégrer ISE 3.3 à DNAC

Options de téléchargement

-

ePub (1.0 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (749.4 KB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit les procédures d'intégration d'ISE 3.3 avec Cisco DNA Center (DNAC) à l'aide de connexions pxGrid.

Conditions préalables

- ERS accès en lecture/écriture.

- Aucun serveur proxy entre ISE et Catalyst Center.

- PxGrid doit être activé sur ISE.

- Le nom de domaine complet (FQDN) est requis pour l'intégration, et pas seulement une adresse IP (certificat).

- Si vous utilisez un certificat émis par l'entreprise, vous avez besoin de VIP + ip réel pour Catalyst Center Cluster.

- Les informations d'identification CLI sur ISE ne sont plus utilisées pour l'intégration. Seul l'accès basé sur API est pris en charge.

- L'accessibilité IP est requise.

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Identity Services Engine 3.3

- ADN Cisco

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Identity Services Engine version 3.3

-

ADN Cisco

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

La solution SD-Access est fournie via une combinaison de Cisco Catalyst Center, Cisco® ISE (Identity Services Engine) et de plates-formes de périphériques filaires et sans fil dotées de fonctionnalités de fabric.

L'automatisation, l'analyse, la visibilité et la gestion de Cisco Catalyst Center sont assurées par le logiciel Cisco Catalyst Center. SD-Access fait partie de ce logiciel et est utilisé pour concevoir, provisionner, appliquer des politiques et faciliter la création d'un réseau de campus filaire et sans fil intelligent avec assurance.

ISE fait partie intégrante de SD-Access pour la mise en oeuvre d'une politique de contrôle d'accès au réseau. ISE effectue la mise en oeuvre des politiques, permettant le mappage dynamique des utilisateurs et des périphériques à des groupes évolutifs et simplifiant l'application des politiques de sécurité de bout en bout. Dans ISE, les utilisateurs et les périphériques sont présentés dans une interface simple et flexible. ISE s'intègre à Cisco Catalyst Center en utilisant les API Cisco Platform Exchange Grid (pxGrid) et Representational State Transfer (REST) pour les notifications d'événements de terminaux et l'automatisation des configurations de politiques sur ISE.

Il est essentiel de comprendre que Cisco Identity Services Engine (ISE) est un élément essentiel de Cisco DNA Center. Il fournit des services de base basés sur l'intention, tels que :

1. AAA (RADIUS et TACACS+)

2. Visibilité du réseau

3. Intégration de l'utilisateur et du périphérique

4. Politiques de sécurité

5. Macrosegmentation et microsegmentation

Pour utiliser ces services, Cisco DNA Center doit être intégré à ISE afin d'établir une relation de confiance. Ce guide fournit des instructions détaillées pour terminer le processus d'intégration.

Configurer

Configuration ISE

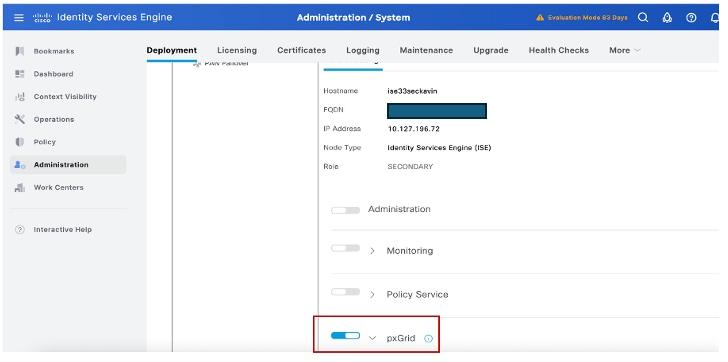

Étape 1 : Pxgrid doit être activé sur ISE .

Le service PxGrid doit être activé sous System > Deployment > Edit Node > PxGrid, comme illustré dans l'image :

Remarque : Dans le cas d'un environnement distribué, vous pouvez exécuter pxgrid persona sur deux noeuds ISE. Dans un environnement distribué, il est recommandé d'exécuter pxgrid persona sur des noeuds non-Admin.

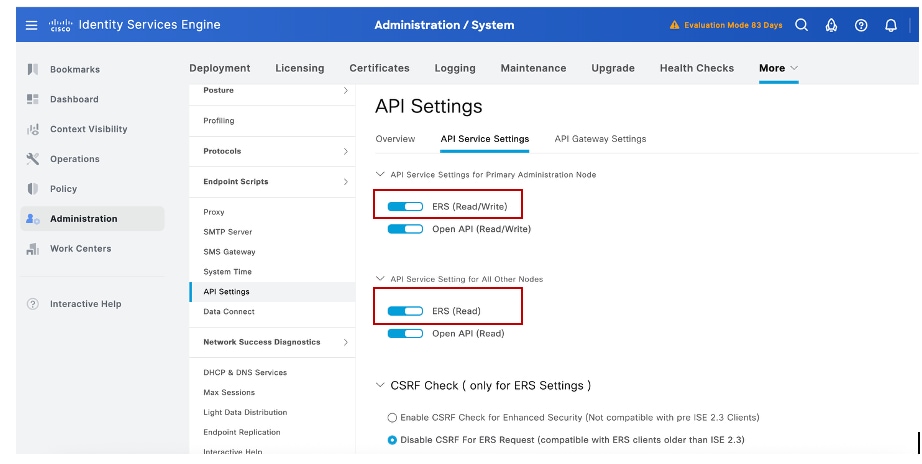

Étape 2 : Activer les services RESTful (ERS) Lecture/écriture :

Afin d'activer les services Representational State Transfer (REST) et Application Programming Interface (API) sur ISE, ERS Read/Write doit être activé sous Administration > System > Settings > ERS Settings > Enable ERS for Read/Write, comme indiqué dans l'image :

Remarque : Dans un environnement ISE distribué, assurez-vous que l'option Activer ERS pour la lecture est sélectionnée. Sinon, la session ERS peut s'ouvrir sur l'administrateur principal, mais pas sur l'administrateur secondaire.

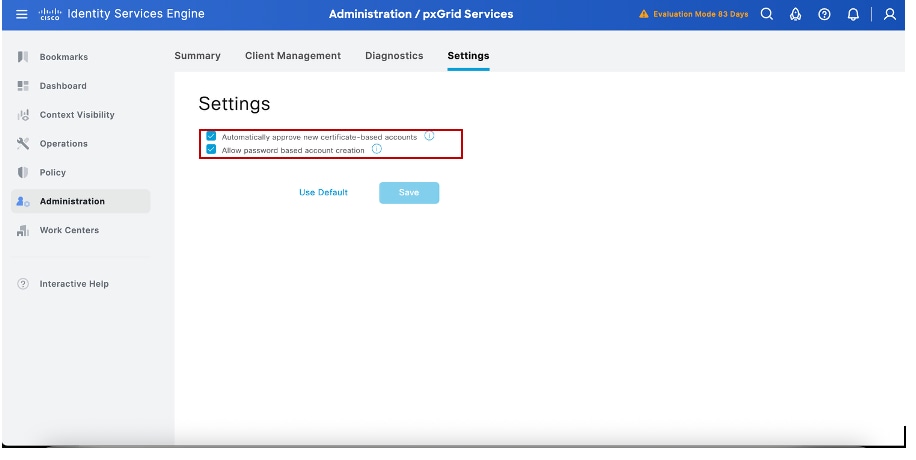

Étape 3 : Assurez-vous que les deux paramètres sont activés comme indiqué sous Administration > pxGrid Services > Settings.

Activer Approuver automatiquement les nouveaux comptes basés sur des certificats.

Activez Autoriser la création de comptes basée sur un mot de passe.

Cela permet aux clients pxGrid d'être approuvés automatiquement.

Configuration Cisco DNA

Étape 1 : Connectez-vous à Cisco DNAIUG.

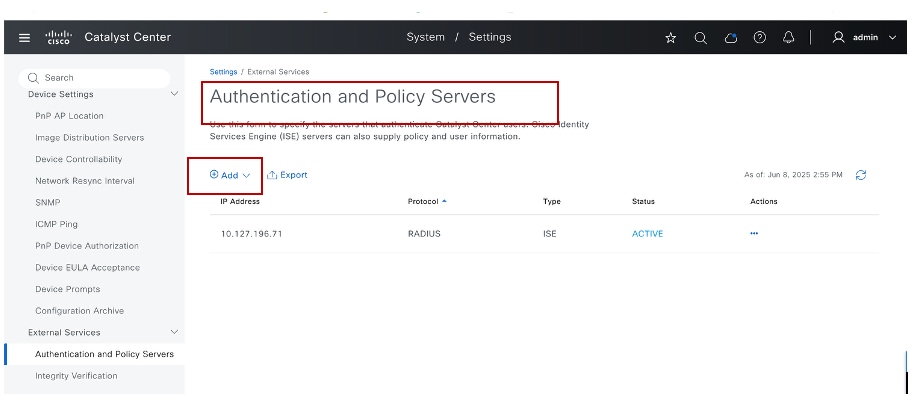

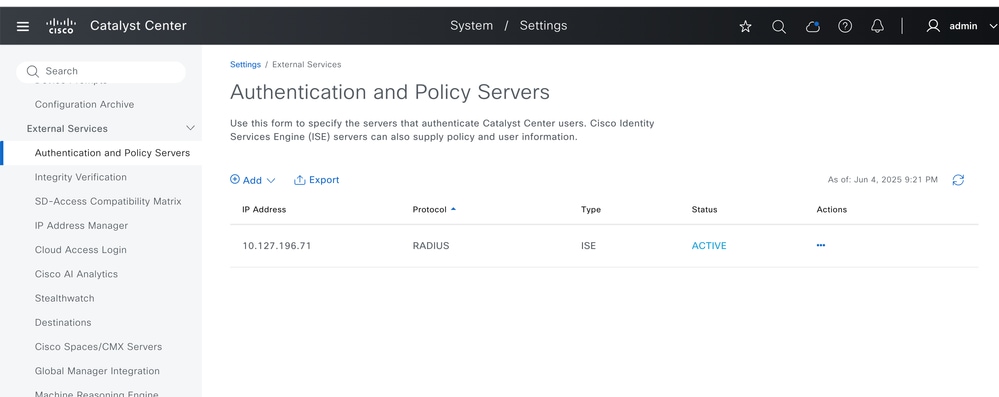

Étape 2 : Accédez à System Settings > Settings > Authentication and Policy Servers.

Étape 3 : Cliquez sur Add. Dans la liste déroulante, sélectionnez ISE :

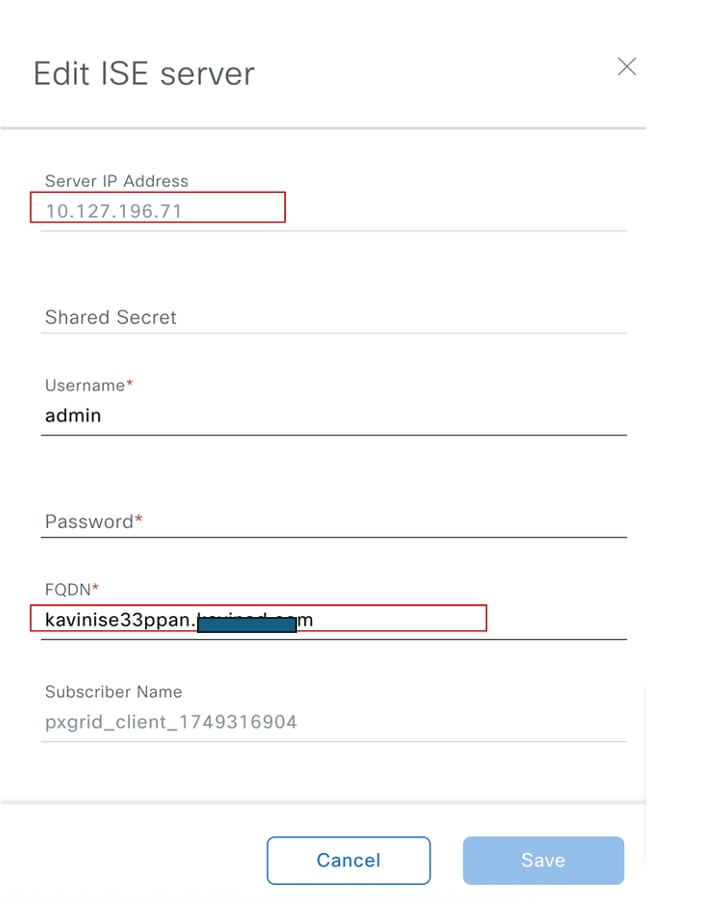

Étape 4 : Ajoutez tous les détails comme indiqué :

Server ip address : adresse IP du noeud d'administration principale ISE.

Secret partagé : Il s'agit du secret partagé Radius pour les commutateurs lorsqu'ils sont envoyés vers l'ISE par Cisco DNA en tant que périphériques réseau.

Nom d'utilisateur/Mot de passe : Identifiants d'administrateur ISE.

Nom de domaine complet (FQDN) : Nom de domaine complet du noeud Administrateur principal ISE.

Nom de l'abonné : Il s'agit du nom affiché sous Services Pxgrid sur ISE lorsque Cisco DNA lance une demande d'abonnement à ISE Pxgrid.

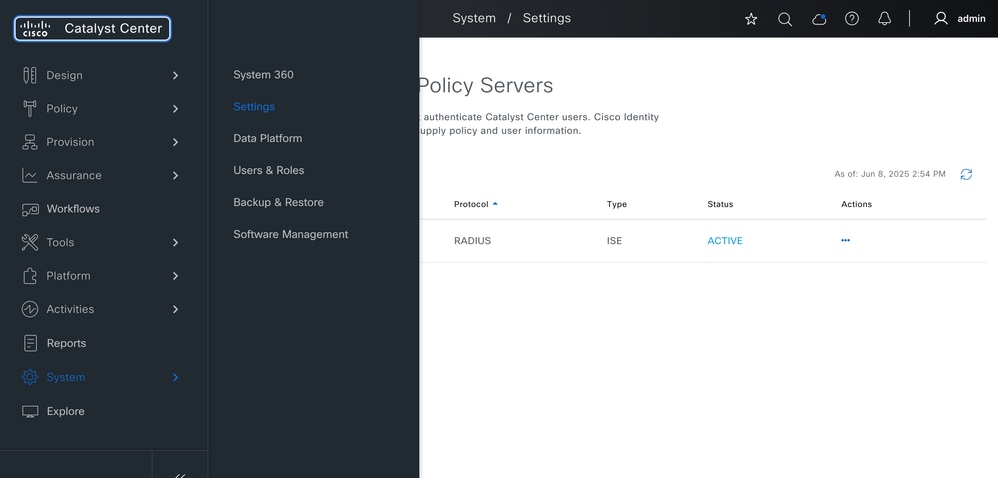

Vérifier

- Naviguez jusqu'àParamètres système > Paramètres > Serveurs d'authentification et de stratégie.

- L'état de l'intégration ISE s'afficherait comme Active.

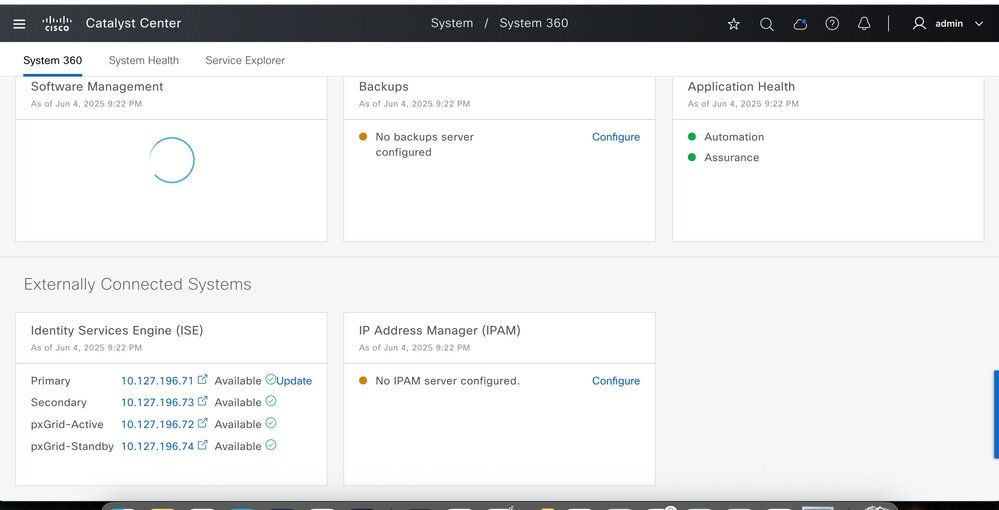

Accédez à Paramètres > Système 360 :

Les serveurs ISE apparaissent comme Disponibles sous Systèmes connectés en externe, comme indiqué :

Dépannage

Définissez ces composants au niveau du débogage dans ISE :

- PxGrid

- Infrastructure

- Ers

Remarque : Avant de commencer l'intégration de Cisco DNA-ISE, suivez les journaux de service à l'aide des commandes suivantes :

Les journaux peuvent être vérifiés en direct sur l'interface de ligne de commande Cisco DNA à l'aide des commandes suivantes :

- maglev$ journaux de service magctl -rf ise-bridge

- maglev$ journaux de service magctl -rf network-design -c network-design-service

Section A : Flux de messages journaux sur Cisco DNA pour une intégration réussie

Étape 1 : Récupération des identifiants ISE.

2025/06/07 17:21:41 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/iseIntegrationStatus/Step

025-06-07 17:21:41,905 | INFOS | MessageListenerContainer-6 | | c.c.a.c.impl.AAARasClientImpl | AAARasClientImpl - créer une api. UUID RBAC - null | ID de corrélation=1978f306-0857-467d-b974-6444a163f742

2025-06-07 17:21:41,917 | INFOS | MessageListenerContainer-6 | | c.c.a.c.s.trust.CiscoISEManager | ------------------------------------------------------------------------------------------------ | ID de corrélation=1978f306-0857-467d-b974-6444a163f742

2025-06-07 17:21:41,917 | INFOS | MessageListenerContainer-6 | | c.c.a.c.s.trust.CiscoISEManager | Étape : Récupération de iseUsername, isePassword, iseHostIp, iseHostName, iseSshKey, apicEmIp, apicEmFqdn | ID de corrélation=1978f306-0857-467d-b974-6444a163f742

2025-06-07 17:21:41,917 | INFOS | MessageListenerContainer-6 | | c.c.a.c.s.trust.CiscoISEManager | ------------------------------------------------------------------------------------------------ | ID de corrélation=1978f306-0857-467d-b974-6444a163f742

2025-06-07 17:21:41,917 | INFOS | MessageListenerContainer-6 | | c.c.a.c.s.trust.CiscoISEManager | Appel du service GO pour la confiance ISE CREATE | ID de corrélation=1978f306-0857-467d-b974-6444a163f742

2025-06-07 17:21:41,917 | INFOS | MessageListenerContainer-6 | | c.c.a.c.s.u.GoTrustEstablishmentUtil | Création d'une charge utile API pour appeler le service GO pour la demande CREATE d'ISE avec ip : 10.127.196.71 et nom d'hôte : l | alias=1978f306-0857-467d-b974-6444a163f742

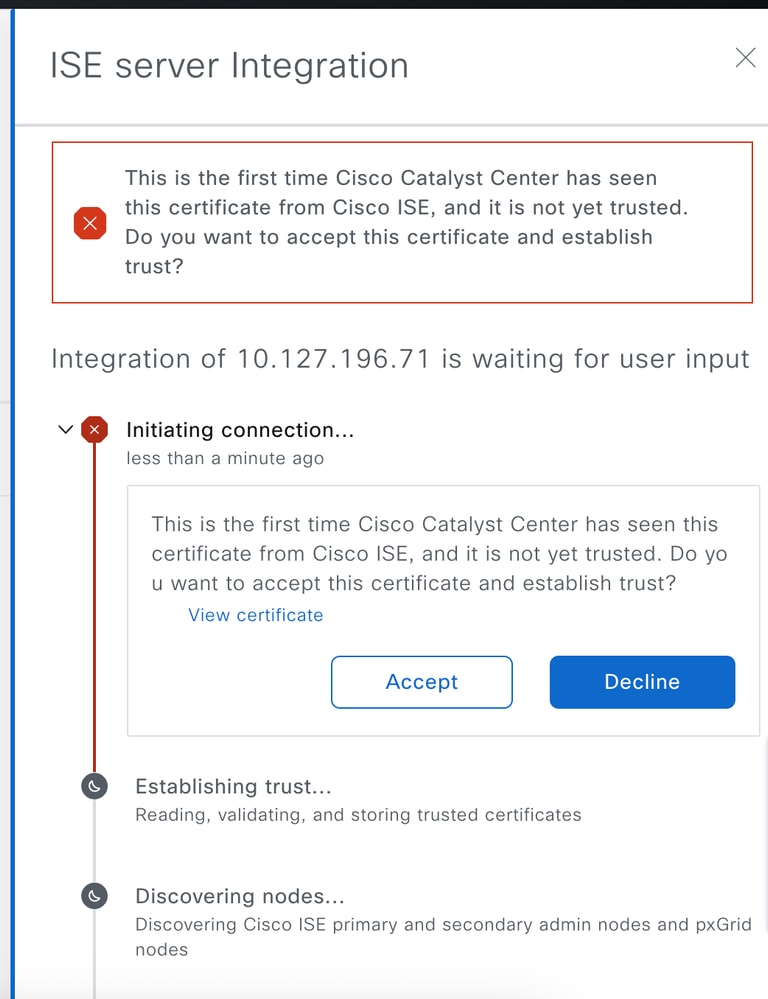

Étape 2 : Erreur de certificat en attente d'acceptation si le certificat est auto-signé et non approuvé.

06/07 17:21:42 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:21:42 [DEBUG] GET https://10.127.196.71/admin/API/PKI/TrustCertificates

2025/06/07 17:21:44 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/iseIntegrationStatus/Step

2025-06-07 17:21:44,730 | INFOS | qtp480903748-238 | | c.c.a.c.s.c.IseIntegrationStatusController | Mettre à jour l'étape d'état d'intégration ISE pour StepName = INITIATE_CONNECTION_TO_ISE | corrélationId=831c9c36-d534-415d-86d6-

2025-06-07 17:21:44,964 | ERREUR | MessageListenerContainer-6 | | c.c.a.c.s.h.CreateAaaMessageHandler | Certificat en attente d'acceptation par l'utilisateur {0} | ID de corrélation=1978f306-0857-467d-b974-6444a163f742

com.cisco.apicem.commonsettings.service.exception.CertificateWaitingUserAcceptanceException : {"i18n":{"code":"NCND80015"}}

à l'adresse com.cisco.apicem.commonsettings.service.util.GoTrustEstablishmentUtil.callGoServiceForTrustProcessing(GoTrustEstablishmentUtil.java:139) ~[classes/:na]

à l'adresse com.cisco.apicem.commonsettings.service.trust.CiscoISEManager.establishedTrustWithPAN(CiscoISEManager.java:215) ~[classes/:na]

à l'adresse com.cisco.apicem.commonsettings.service.trust.CiscoISEManager.establishedTrust(CiscoISEManager.java:184) ~[classes/:na]

à l'adresse com.cisco.apicem.commonsettings.service.handler.CreateAaaMessageHandler.handleRBACInvocation(CreateAaaMessageHandler.java:554) ~[classes/:na]

à l'adresse com.cisco.apicem.commonsettings.service.handler.CreateAaaMessageHandler.handleRBACInvocation(CreateAaaMessageHandler.java:536) ~[classes/:na]

à l'adresse com.cisco.apicem.commonsettings.service.handler.CreateAaaMessageHandler.handleRequest(CreateAaaMessageHandler.java:143) ~[classes/:na]

à l'adresse com.cisco.grapevine.amqp.impl.GrapevineMessageListener.invokeHandler_aroundBody0(GrapevineMessageListener.java : 485) ~[message-queue-sdk-7.0.722.60901.jar : 7.0.722.60901]

à l'adresse com.cisco.grapevine.amqp.impl.GrapevineMessageListener$AjcClosure1.run(GrapevineMessageListener.java : 1) ~[message-queue-sdk-7.0.722.60901.jar : 7.0.722.60901]

à l'adresse org.aspectj.runtime.mirror.JoinPointImpl.procedure(JoinPointImpl.java:167) ~[aspectjrt-1.9.6.jar:na]

à l'adresse com.cisco.enc.i18n.localization.aop.EnableI18nOnRequestHandler.getEmptyResponse(EnableI18nOnRequestHandler.java:26) ~[i18n-7.1.722.60901.jar:7.1.722.60901]

à l'adresse com.cisco.grapevine.amqp.impl.GrapevineMessageListener.invokeHandler(GrapevineMessageListener.java : 452) ~[message-queue-sdk-7.0.722.60901.jar : 7.0.722.60901]

à l'adresse com.cisco.grapevine.amqp.impl.GrapevineMessageListener.onMessage(GrapevineMessageListener.java : 273) ~[message-queue-sdk-7.0.722.60901.jar : 7.0.722.60901]

à l'adresse org.springframework.amqp.rabbit.listener.AbstractMessageListenerContainer.doInvokeListener(AbstractMessageListenerContainer.java : 856) ~[spring-rabbit-1.7.15.RELEASE.jar : na]

à l'adresse org.springframework.amqp.rabbit.listener.AbstractMessageListenerContainer.invokeListener(AbstractMessageListenerContainer.java : 779) ~[spring-rabbit-1.7.15.RELEASE.jar : na]

à l'adresse org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer.access$001(SimpleMessageListenerContainer.java : 105) ~[spring-rabbit-1.7.15.RELEASE.jar : na]

à l'adresse org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer$1.invokeListener(SimpleMessageListenerContainer.java : 208) ~[spring-rabbit-1.7.15.RELEASE.jar : na]

à l'adresse org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer.invokeListener(SimpleMessageListenerContainer.java : 1381) ~[spring-rabbit-1.7.15.RELEASE.jar : na]

à l'adresse org.springframework.amqp.rabbit.listener.AbstractMessageListenerContainer.executeListener(AbstractMessageListenerContainer.java : 760) ~[spring-rabbit-1.7.15.RELEASE.jar : na]

à l'adresse org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer.doReceiveAndExecute(SimpleMessageListenerContainer.java : 1324) ~[spring-rabbit-1.7.15.RELEASE.jar : na]

à l'adresse org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer.receiveAndExecute(SimpleMessageListenerContainer.java : 1294) ~[spring-rabbit-1.7.15.RELEASE.jar : na]

à l'adresse org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer.access$1800(SimpleMessageListenerContainer.java : 105) ~[spring-rabbit-1.7.15.RELEASE.jar : na]

à l'adresse org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer$AsyncMessageProcessingConsumer.run(SimpleMessageListenerContainer.java : 1550) ~[spring-rabbit-1.7.15.RELEASE.jar : na]

à l'adresse java.base/java.lang.Thread.run(Thread.java:834) ~[na:na]

2025-06-07 17:21:46,284 | INFOS | qtp480903748-916 | | c.c.a.c.s.util.CommonSettingsUtil | Valeur DB récupérée pour MultiCisco DNAConfigurationTable = MultiCisco DNAConfigurationTable[clusterUuid=878771ce-8f93-44a5-82c9-3561e14c2d77, createTime=2024-08-23 14:18:11.381, inMultiCisco DNAMode=false,lastUpdatedTime=2024-08-23 14:18:11.381,multiCisco DNAFeatureEnabled=false, instanceUuid=7f606data-ca05-472b-b45c-fe8dfead1717, instanceId=7007, authEntityId=7007, authEntityClass=1586401731, instanceTenantId=66c88fc4104bfb741d052dePending_IntedsetList=>BoestampEnCours<OnPendingIndex=> Création<InstanceIntegerIdModifié<Oid><BoisOsetIndex=> BoisOsetIndexOsetOsetOsetEnabled<Boost=> | alias=5888c4bb-f407-4771-97e6-e5c9a9e08746

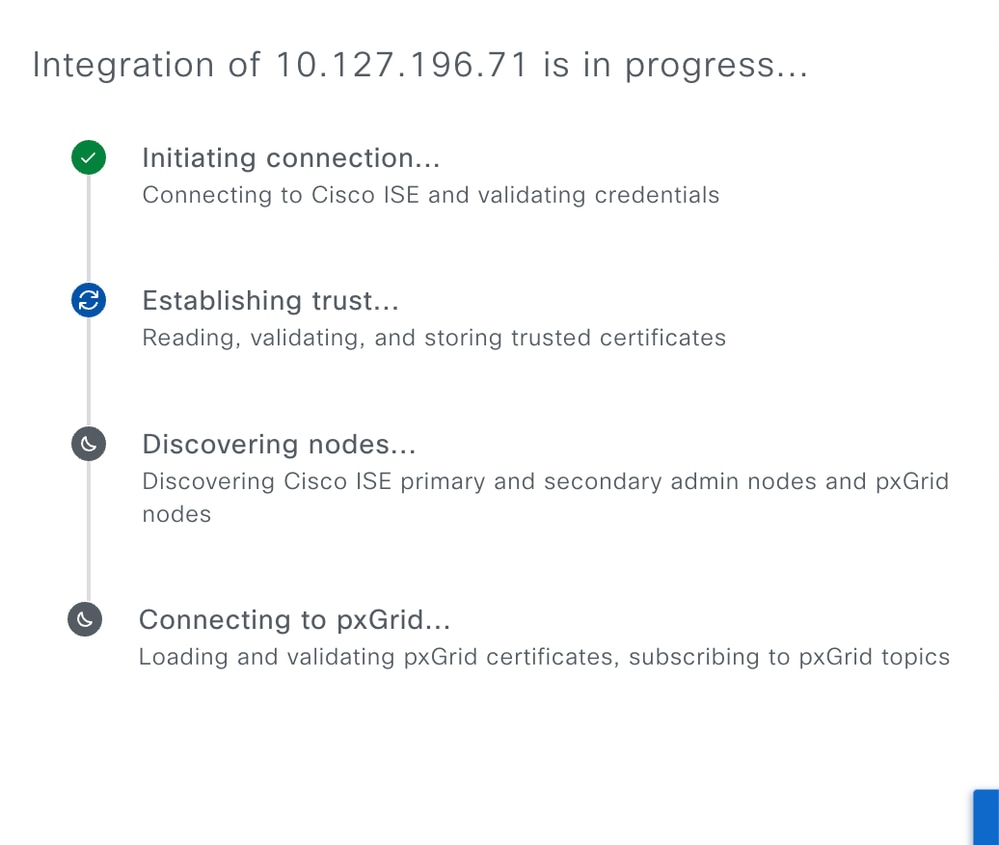

Étape 3 : Acceptation de certificat invoquée.

17:22:05,574 | INFOS | qtp480903748-909 | | c.c.a.c.s.controller.AAAController | Certificat entrant accepté par l'utilisateur ? : vrai | corrélationId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83

2025-06-07 17:22:05,581 | INFOS | MessageListenerContainer-9 | | c.c.a.c.s.h.CreateAaaMessageHandler | Phase d'accusé de réception des certificats utilisateur | corrélationId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83

2025-06-07 17:22:05,605 | INFOS | MessageListenerContainer-9 | | c.c.a.c.s.trust.CiscoISEManager | ------------------------------------------------------------------------------------------------ | corrélationId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83

2025-06-07 17:22:05,605 | INFOS | MessageListenerContainer-9 | | c.c.a.c.s.trust.CiscoISEManager | Étape : Récupération de iseUsername, isePassword, iseHostIp, iseHostName, iseSshKey, apicEmIp, apicEmFqdn | corrélationId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83

2025-06-07 17:22:05,605 | INFOS | MessageListenerContainer-9 | | c.c.a.c.s.trust.CiscoISEManager | ------------------------------------------------------------------------------------------------ | corrélationId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83

2025-06-07 17:22:05,605 | INFOS | MessageListenerContainer-9 | | c.c.a.c.s.trust.CiscoISEManager | Appel du service GO pour approbation ISE CERT_ACCEPT | corrélationId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83

2025-06-07 17:22:05,605 | INFOS | MessageListenerContainer-9 | | c.c.a.c.s.u.GoTrustEstablishmentUtil | Génération d'une charge utile API pour appeler le service GO pour la demande CERT_ACCEPT d'ISE avec ip : 10.127.196.71 et nom d'hôte : | alias73524a-8b3b1-4ebd-9d3a-b70830d64c83

Étape 4 : Renforcer la confiance.

2025-06-07 17:22:06,365 | INFOS | qtp480903748-246 | | c.c.a.c.s.c.IseIntegrationStatusController | Mettre à jour l'étape d'état d'intégration ISE pour StepName = INITIATE_CONNECTION_TO_ISE | corrélationId=c1bfde32-4cec-4c9f-afab-06291f1bc437

2025-06-07 17:22:06,375 | INFOS | qtp480903748-909 | | c.c.a.c.s.c.IseIntegrationStatusController | Mettre à jour l'étape d'état d'intégration ISE pour StepName = ESTABLISHING_TRUST_WITH_ISE | corrélationId=fbba646c-bdae-4554-8c70-0a5836f4c860

Étape 5 : Vérification de la configuration ISE ERS.

2025/06/07 17:22:06 [DEBUG] GET https://10.127.196.71/admin/API/NetworkAccessConfig/ERS

{"asctime":"2025-06-07T17:22:07.529Z","corrélationId":"","level":"info","msg":"Configuration ERS actuelle sur ISE {XMLName:{Space: Local:ersConfig} ID:1 ISCSRF:false IsPAP:true IsPSNS:true}","packagename":"ISE Connection Manager"}

Étape 6 : Validation de la version ISE.

2025/06/07 17:22:07 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:07 [DEBUG] GET https://10.127.196.71:9060/ers/config/op/systemconfig/iseversion

{"asctime":"2025-06-07T17:22:09.065Z","corrélationId":","level":"info","msg":" La version d'ISE est {Version:3.3 Patch:0 PatchList:0}","packagename":"ISE Connection Manager"}

Étape 7 : Récupération des informations de télémétrie.

2025/06/07 17:22:09 [DEBUG] GET https://10.127.196.71:9060/ers/config/telemetryinfo

{"asctime":"2025-06-07T17:22:10.161Z","corrélationId":"","level":"info","msg":"Telemetry ID 30d43265-1577-4e02-a10b-6b549099f544","packagename":"Utilities"}

{"asctime":"2025-06-07T17:22:10.161Z","corrélationId":","level":"info","msg":"Vérifier et activer OpenAPI sur les noeuds ISE","packagename":"ISE Connection Manager"}

Étape 8 : Récupération de l'état API depuis ISE.

2025/06/07 17:22:10 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:10 [DEBUG] GET https://10.127.196.71/admin/API/apiService/get

{"asctime":"2025-06-07T17:22:11.291Z","corrélationId":","level":"info","msg":"OpenAPI est déjà activé, {true true}","packagename":"ISE Connection Manager"}

Étape 9 : Établissement de la confiance avec ISE terminé.

{"asctime":"2025-06-07T17:22:11.291Z","corrélationId":"","level":"info","msg":"Mise à jour de l'état global en "trusted","packagename":"ISE Connection Manager"}

2025/06/07 17:22:11 [DEBUG] GET http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo/b745dd4f-2a22-47d8-a216-6a5a85f3ea69

{"asctime":"2025-06-07T17:22:11.304Z","corrélationId":","level":"info","msg":"Envoi de la mise à jour de l'état du noeud vers NDS. 1749316904 Charge Utile {\"aaaServerId\":\"b745dd4f-2a22-47d8-a216-6a5a85f3ea69\",\"ciscoIseList\":[{\"ciscoIseId\":\"acc84e0a-cfdb-48a4-2f56eafe5490\",\"description\"\\"\\"\"\"Échec\\\",\"TRF\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\",\"\"\\\\\\\\"ID\\\\\\\\\\\\\\\\\\\\\\\\\\". 10.127.196.71\",\"iseConnectionType\":\"TRUST\"}","packagename":"ndsutil"}

2025/06/07 17:22:11 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo

{"asctime":"2025-06-07T17:22:11.319Z","corrélationId":","level":"info","msg":"État de mise à jour du noeud vers NDS, code de réponse 200 OK","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:11.319Z","corrélationId":","level":"info","msg":"Envoi de certificats à NDS","packagename":"ISE Connection Manager"}

{"asctime":"2025-06-07T17:22:11.319Z","corrélationId":"","level":"info","msg":"Adding {17487437175958362366089997042 CREATE}","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:11.319Z","corrélationId":","level":"info","msg":"Envoi de la mise à jour de l'état du noeud vers NDS. Charge utile [{\"serialNumber\":\"17487437175958362366089997042\",\"issuer\":\"CN=l\",\"operationType\":\"CREATE\"}]","packagename":"ndsutil"}

2025/06/07 17:22:11 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo/iseCerts

{"asctime":"2025-06-07T17:22:11.329Z","corrélationId":","level":"info","msg":"État de mise à jour du noeud vers NDS, code de réponse 200 OK","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:11.329Z","corrélationId":","level":"info","msg":"Mise à jour de l'étape ISE ESTABLISHING_TRUST_WITH_ISE avec l'état COMPLETE","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:11.329Z","corrélationId":"","level":"info","msg":"Envoi de la requête à NDS {\"StepName\":\"ESTABLISHING_TRUST_WITH_ISE\",\"StepStatus\":\"COMPLETE\"}","packagename":"ndsutil"}

2025/06/07 17:22:11 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/iseIntegrationStatus/Step

Étape 10 : Détection des noeuds dans le déploiement ISE.

{"asctime":"2025-06-07T17:22:11.339Z","corrélationId":","level":"info","msg":"Mise à jour de l'étape ISE DISCOVERING_NODES avec l'état IN_PROGRESS","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:11.339Z","corrélationId":"","level":"info","msg":"Envoi de la requête à NDS {\"StepName\":\"DISCOVERING_NODES\",\"StepStatus\":\"IN_PROGRESS\"}","packagename":"ndsutil"}

2025/06/07 17:22:11 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/iseIntegrationStatus/Step

{"asctime":"2025-06-07T17:22:11.348Z","corrélationId":"","level":"info","msg":"Étape d'intégration ISE publiée à NDS, code de réponse http=200","packagename":"ndsutil"}

2025/06/07 17:22:11 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:11 [DEBUG] GET https://10.127.196.71/admin/API/Infra/Node/SimpleList

{"asctime":"2025-06-07T17:22:12.512Z","corrélationId":"","level":"info","msg":"66c88fc4104bfb741d052de9:b745dd4f-2a22-47d8-a216-6a5a85f3ea 9 4 noeuds reçus de ISE","packagename":"ISE Connection Manager"}

{"asctime":"2025-06-07T17:22:12.512Z","corrélationId":","level":"info","msg":"Ajout du noeud PAN principal localize33ppan/10.127.196.71, rôle PRIMARY","packagename":"ISE Connection Manager"}

de localize33ppan/10.127.196.71, role PRIMARY","packagename":"ISE Connection Manager"}

2025/06/07 17:22:12 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:12 [DEBUG] GET https://10.127.196.71:9060/ers/config/node/name/ise33localspan

{"asctime":"2025-06-07T17:22:13.612Z","corrélationId":","level":"info","msg":"Ajout du noeud PAN secondaire i

{"asctime":"2025-06-07T17:22:13.612Z","corrélationId":","level":"info","msg":"Ajout du noeud principal MnT

2025/06/07 17:22:13 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:13 [DEBUG] GET https://10.127.196.71:9060/ers/config/node/name/ise33seclocal

{"asctime":"2025-06-07T17:22:14.737Z","corrélationId":"","level":"info","msg":"Ajout du noeud pxgrid

2025/06/07 17:22:14 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:14 [DEBUG] GET https://10.127.196.71:9060/ers/config/node/name/isepxgrid2025

{"asctime":"2025-06-07T17:22:15.863Z","corrélationId":"","level":"info","msg":"Ajout du noeud PSN isepxgrid2025.localad.com/10.127.196.74","packagename":"ISE Connection Manager"}

2025/06/07 17:22:15 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:15 [DEBUG] GET https://10.127.196.71:9060/ers/config/node/name/localise33ppan

{"asctime":"2025-06-07T17:22:17.047Z","corrélationId":"","level":"info","msg":"Ajout du noeud PSN l/10.127.196.71","packagename":"ISE Connection Manager"}

Étape 11 : Détection des noeuds terminée.

2025/06/07 17:22:17 [DEBUG] GET http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo/b745dd4f-2a22-47d8-a216-6a5a85f3ea69

{"asctime":"2025-06-07T17:22:17.843Z","corrélationId":"","level":"info","msg":"Envoi de la mise à jour de l'état du noeud à NDS. Charge Utile {\"aaaServerId\":\"b745dd4f-2a22-47d8-a216-6a5a85f3ea69\",\"ciscoIseList\":[{\"ciscoIseId\":\"49523ddb-e1d5-c53d-1e20-01f8509a3c28\",\"dn\\"\"Description\\":\"SECFAST1749316904\\\\\\"\\\\\\\\\\\\\"\\\\\\\\\\"\\\\\\\\\"\\\\\\\\\\\\\\\\\\\\\\\"\\\\\\\\\\\\\\\\\"\\\\\\\"ID\\"\"\\\\\\\\\\\\\\\"\"\"\\\\\\\\\\\\\\"ID\"\\\\\\\\\\\\\\\\\\\\\\\\"\"10.127.196.71\",\"iseConnectionType\":\"TRUST\"}","packagename":"ndsutil"}

2025/06/07 17:22:17 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo

{"asctime":"2025-06-07T17:22:17.860Z","corrélationId":","level":"info","msg":"État de mise à jour du noeud vers NDS, code de réponse 200 OK","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:17.860Z","corrélationId":","level":"info","msg":"Mise à jour de l'étape ISE DISCOVERING_NODES avec l'état COMPLETE","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:17.860Z","corrélationId":","level":"info","msg":"Envoi de la requête à NDS {\"StepName\":\"DISCOVERING_NODES\",\"StepStatus\":\"COMPLETE\"}","packagename":"ndsutil"}

Étape 12: Récupération des certificats locaux ISE.

{"asctime":"2025-06-07T17:22:17.871Z","corrélationId":","level":"info","msg":"GetCertChainForISERole , rôle EAP et noeud l","packagename":"Certificate Manager"}

{"asctime":"2025-06-07T17:22:17.871Z","corrélationId":","level":"info","msg":"Récupération de certificats locaux à partir de ISE 10.127.196.71","packagename":"Certificate Manager"}

2025/06/07 17:22:17 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:17 [DEBUG] GET https://10.127.196.71/admin/API/PKI/LocalCertificates

{"asctime":"2025-06-07T17:22:19.264Z","corrélationId":","level":"info","msg":"Création d'une chaîne de certificats pour le certificat leaf. Noeud=10.127.196.71 ; cname=","packagename":"Gestionnaire de certificats"}

{"asctime":"2025-06-07T17:22:19.264Z","corrélationId":","level":"info","msg":"Le certificat est auto-signé. Subject=CN et Issuer=CN, ignorez la génération de la chaîne de certificats","packagename":"Gestionnaire de certificats"}

{"asctime":"2025-06-07T17:22:19.264Z","corrélationId":","level":"info","msg":"Inserting into iseCerts","packagename":"DAL"}

{"asctime":"2025-06-07T17:22:19.276Z","corrélationId":","level":"info","msg":"Insertion réussie dans iseCerts","packagename":"DAL"}

2025/06/07 17:22:19 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

Étape 13 : Vérification de la connexion Pxgrid.

{"asctime":"2025-06-07T17:22:19.336Z","corrélationId":","level":"info","msg":"PxGrid is enabled","packagename":"ISE Connection Manager"}

{"asctime":"2025-06-07T17:22:19.336Z","corrélationId":","level":"info","msg":"Mise à jour de l'étape ISE PXGRID_CONNECTION avec l'état IN_PROGRESS","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:19.336Z","corrélationId":"","level":"info","msg":"Envoi de la demande à NDS {\"StepName\":\"PXGRID_CONNECTION\",\"StepStatus\":\"IN_PROGRESS\"}","packagename":"ndsutil"}

2025/06/07 17:22:19 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/iseIntegrationStatus/Step

{"asctime":"2025-06-07T17:22:19.349Z","corrélationId":"","level":"info","msg":"Étape d'intégration ISE publiée vers NDS, code de réponse http=200","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:19.349Z","corrélationId":","level":"info","msg":"Recherche et création de la chaîne de certificats d'administration pour le noeud 10.127.196.72","packagename":"Certificate Manager"}

{"asctime":"2025-06-07T17:22:19.349Z","corrélationId":","level":"info","msg":"Récupération du certificat de serveur pour 10.127.196.72","packagename":"Certificate Manager"}

{"asctime":"2025-06-07T17:22:20.907Z","corrélationId":","level":"info","msg":"chaîne de certificats de serveur récupérée pour 10.127.196.72, longueur de chaîne 4","packagename":"Certificate Manager"}

{"asctime":"2025-06-07T17:22:20.907Z","corrélationId":"","level":"info","msg":"Vérifiez si l'homologue a fourni une chaîne de certificats complète, longueur de chaîne=4","packagename":"Certificate Manager"}

{"asctime":"2025-06-07T17:22:20.907Z","corrélationId":"","level":"info","msg":"Chaîne de certificats Build/update pour Node=10.127.196.72;cname=","packagename":"Certificate Manager"}

{"asctime":"2025-06-07T17:22:20.907Z","corrélationId":","level":"info","msg":"Inserting to ise-bridge certpool. Émetteur=CN=AC de noeud de services de certificats - localize33ppan ; Subject=CN=Sous-autorité de certification des points de terminaison des services de certificats - ise33seclocal ; Numéro de série=336164adf99b4663b51c7d8787b671e2","nom du package":"Gestionnaire de certificats"}

2025/06/07 17:22:20 [DEBUG] GET http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo/b745dd4f-2a22-47d8-a216-6a5a85f3ea69

{"asctime":"2025-06-07T17:22:20.920Z","corrélationId":","level":"info","msg":"Envoi de la mise à jour de l'état du noeud vers NDS. Charge Utile {\"aaaServerId\":\"b745dd4f-2a22-47d8-a216-6a5a85f3ea69\",\"ciscoIseList\":[{\"ciscoIseId\":\"dad546ca-fe8f-28d9-a112-56ecade00239 1749316904\",\"description\":\"\\"dn\"failure\\\"\"Reason\\\"\"\"\"USID\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\"\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\",\\\\\\\"\\\\\\\\\\\\\\\\\\\\\\\"\\\\\\"\".\"\"ID\"ID\"\"\\\\"\"\\\\\\\\\\\\\\\\\\\\\\\\\"27.196.71\",\"iseConnectionType\":\"TRUST\"}","packagename":"ndsutil"}

2025/06/07 17:22:20 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo

{"asctime":"2025-06-07T17:22:20.936Z","corrélationId":","level":"info","msg":"État de mise à jour du noeud vers NDS, code de réponse 200 OK","packagename":"ndsutil"}

Étape 14 : Mise à jour du certificat.

{"asctime":"2025-06-07T17:22:22.585Z","corrélationId":","level":"info","msg":"Récupérer les certificats de point de terminaison à partir d'ISE , \u026{CertTemplateName:pxGrid_Certificate_Template Format:PKCS8_CHAIN Password: CertificateRequest:{San:52:ad:88:67:42:58 Cn:admin_66c88fc4104bfb741d052de9}}","packagename":"PxGridClient"}

2025/06/07 17:22:22 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:22 [DEBUG] PUT https://10.127.196.71:9060/ers/config/endpointcert/certRequest

{"asctime":"2025-06-07T17:22:24.071Z","corrélationId":","level":"info","msg":"Inserting into iseCerts","packagename":"DAL"}

{"asctime":"2025-06-07T17:22:24.072Z","corrélationId":","level":"info","msg":"Insertion réussie dans iseCerts","packagename":"DAL"}

Étape 15 : Activation du client Pxgrid.

{"asctime":"2025-06-07T17:22:24.074Z","corrélationId":","level":"info","msg":"PrivateKey chargé avec succès à partir des certificats de point de terminaison","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:24.074Z","corrélationId":","level":"info","msg":"Nombre d'entrées de certificat dans la chaîne de certificats client 1 ","packagename":"PxGridClient"}

2025/06/07 17:22:24 [DEBUG] POST https://10.127.196.72:8910/pxgrid/control/AccountActivate

{"asctime":"2025-06-07T17:22:25.247Z","corrélationId":"","level":"info","msg":"Got Response 200, for URL https://10.127.196.72:8910/pxgrid/control/AccountActivate","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:25.247Z","corrélationId":"","level":"info","msg":"GOT ACCOUNT ACTIVATE RESPONSE: \u0026{AccountState:ENABLED Version:2.0}","packagename":"PxGridClient"}

2025/06/07 17:22:25 [DEBUG] POST https://10.127.196.72:8910/pxgrid/control/ServiceLookup

{"asctime":"2025-06-07T17:22:26.311Z","corrélationId":"","level":"info","msg":"Got Response 200, pour l'URL https://10.127.196.72:8910/pxgrid/control/ServiceLookup","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:26.311Z","corrélationId":","level":"info","msg":"Essayez de connecter le service pubsub \u0026{Name:com.cisco.ise.pubsub NodeName:~ise-pubsub-ise33seclocal Properties:map[wsUrl:wss://:8910/pxgrid/ise/pubsub]} ","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:26.311Z","corrélationId":"","level":"info","msg":"URL du service Web ISE Pubsub : wss://10.127.196.72:8910/pxgrid/ise/pubsub","packagename":"PxGridClient"}

2025/06/07 17:22:26 [DEBUG] POST https://10.127.196.72:8910/pxgrid/control/AccessSecret

{"asctime":"2025-06-07T17:22:27.461Z","corrélationId":"","level":"info","msg":"Got Response 200, for URL https://10.127.196.72:8910/pxgrid/control/AccessSecret","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:27.461Z","corrélationId":"","level":"info","msg":"Tentative de numérotation vers wsurl wss://10.127.196.72:8910/pxgrid/ise/pubsub","packagename":"ws-endpoint"}

{"asctime":"2025-06-07T17:22:28.479Z","corrélationId":"","level":"info","msg":"Connexion à wss://10.127.196.72:8910/pxgrid/ise/pubsub réussie","packagename":"ws-endpoint"}

2025/06/07 17:22:28 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

{"asctime":"2025-06-07T17:22:28.479Z","corrélationId":","level":"info","msg":"Définition en tant que noeud pxgrid actif","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:28.533Z","corrélationId":","level":"info","msg":"Mise à jour de l'étape ISE PXGRID_CONNECTION avec l'état COMPLETE","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:28.533Z","corrélationId":"","level":"info","msg":"Envoi de la demande à NDS {\"StepName\":\"PXGRID_CONNECTION\",\"StepStatus\":\"COMPLETE\"}","packagename":"ndsutil"}

2025/06/07 17:22:28 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/iseIntegrationStatus/Step

2025/06/07 17:22:28 [DEBUG] GET http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo/b745dd4f-2a22-47d8-a216-6a5a85f3ea69

Étape 16 : Trustsec SGT download.

{"asctime":"2025-06-07T17:22:34.370Z","corrélationId":","level":"info","msg":"TÉLÉCHARGEMENT EN BLOC POUR LE SERVICE com.cisco.ise.config.trustsec TOPIC securityGroupTopic","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:34.371Z","corrélationId":"","level":"info","msg":"URL de téléchargement en masse : [https://10.127.196.71:8910/pxgrid/ise/config/trustsec]","nompackage":"PxGridClient"}

{"asctime":"2025-06-07T17:22:34.371Z","corrélationId":","level":"info","msg":"Tentative de téléchargement en masse de com.cisco.ise.config.trustsec à l'aide de https://10.127.196.71:8910/pxgrid/ise/config/trustsec/getSecurityGroups","packagename":"PxGridClient"}

2025/06/07 17:22:34 [DEBUG] POST https://10.127.196.71:8910/pxgrid/ise/config/trustsec/getSecurityGroups

{"asctime":"2025-06-07T17:22:35.424Z","corrélationId":"","level":"info","msg":"Got Response 200 , pour l'URL https://10.127.196.71:8910/pxgrid/ise/config/trustsec/getSecurityGroups","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:35.424Z","corrélationId":","level":"info","msg":"Reset Security Group Cache.","packagename":"cache"}

{"asctime":"2025-06-07T17:22:35.424Z","corrélationId":","level":"info","msg":"Mise à jour du cache du groupe de sécurité","packagename":"cache"}

{"asctime":"2025-06-07T17:22:35.424Z","corrélationId":"","level":"info","msg":"Données de téléchargement groupé SG, ACA n'est pas encore enregistré pour cela, ne pas envoyer à RMQ","nompaquet":"Abonnés"}

{"asctime":"2025-06-07T17:22:35.424Z","corrélationId":"","level":"info","msg":"Abonnement terminé à tous les sujets et téléchargements en masse terminés","packagename":"ISE Connection Manager"}

Section B : Flux des messages de journal sur ISE (journal ISE PSC)

Étape 1 : Extraction des détails du noeud.

2025-06-07 22:45:22,788 INFO [ers-http-pool15][[]] cpm.ers.app.web.BasicAndTokenAuthenticator -::::- Authentification de base réussie. Utilisateur : admin

2025-06-07 22:45:22,788 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ### MaxThreadsFilter.doFilter —> getPathInfo=/node

2025-06-07 22:45:22,788 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ### MaxThreadsFilter.doFilter —> getMethod=GET

2025-06-07 22:45:22,788 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ### MaxThreadsFilter.doFilter —> getRequestURL=https://ise-bridge.ise-bridge.svc.cluster.local:8080/ers/config/node

2025-06-07 22:45:22,788 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ### MaxThreadsFilter.doFilter —> getRemoteHost=10.62.113.211

2025-06-07 22:45:22,788 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ### MaxThreadsFilter.doFilter —> getLocalPort=9060

2:45:22,794 DEBUG [ers-http-pool15][[]] ers.app.impl.handlers.NodeCRUDHandler -::::- DEBUG INFO — RESULT com.cisco.cpm.ers.app.proxy.HostConfigProxy@2ff9a8ef

2025-06-07 22:45:22,794 DEBUG [ers-http-pool15][[]] ers.app.impl.handlers.NodeCRUDHandler -::::- DEBUG INFO — RESULT com.cisco.cpm.ers.app.proxy.HostConfigProxy@39c857df

2025-06-07 22:45:22,794 DEBUG [ers-http-pool15][[]] ers.app.impl.handlers.NodeCRUDHandler -::::- DEBUG INFO — RESULT com.cisco.cpm.ers.app.proxy.HostConfigProxy@24e4889c

2025-06-07 22:45:22,794 DEBUG [ers-http-pool15][[]] ers.app.impl.handlers.NodeCRUDHandler -::::- DEBUG INFO — RESULT com.cisco.cpm.ers.app.proxy.HostConfigProxy@73eb7edf

2025-06-07 22:45:22,802 INFO [ers-http-pool15][[]] cisco.cpm.ers.fw.CRUDService -::::- La demande GET ALL resources pour le type de ressource 'node' s'est terminée correctement

Étape 2 : Vérification de la version sur ISE.

2025-06-07 22:48:39,847 INFO [ers-http-pool15][[]] cpm.ers.app.web.BasicAndTokenAuthenticator -::::- Authentification de base réussie. Utilisateur : admin

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][] cpm.ers.app.web.CertificateAuthenticator -::::- L'authentification est basée sur un mot de passe, l'authentification basée sur un certificat est ignorée

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ### MaxThreadsFilter.doFilter —> getPathInfo=/op/systemconfig/iseversion

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ### MaxThreadsFilter.doFilter —> getMethod=GET

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ### MaxThreadsFilter.doFilter —> getRequestURL=https://10.127.196.71:9060/ers/config/op/systemconfig/iseversion

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ### MaxThreadsFilter.doFilter —> getRemoteHost=10.62.113.211

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ### MaxThreadsFilter.doFilter —> getLocalPort=9060

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ## RateLimitFilter Servlet => Continuer avec la requête ERS, Le nombre de compartiments actuel est : 49

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PICFilter -::::- ### PICFilter.doFilter —> getPathInfo=/op/systemconfig/iseversion

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PICFilter -::::- ### PICFilter.doFilter —> getMethod=GET

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PICFilter -::::- ### PICFilter.doFilter —> getRequestURL=https://10.127.196.71:9060/ers/config/op/systemconfig/iseversion

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PICFilter -::::- ### PICFilter.doFilter —> getRemoteHost=10.62.113.211

2025-06-07 22:48:39,849 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PAPFilter -::::- ### PAPFilter.doFilter —> getPathInfo=/op/systemconfig/iseversion

2025-06-07 22:48:39,849 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PAPFilter -::::- ### PAPFilter.doFilter —> getMethod=GET

2025-06-07 22:48:39,849 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PAPFilter -::::- ### PAPFilter.doFilter —> getRequestURL=https://10.127.196.71:9060/ers/config/op/systemconfig/iseversion

2025-06-07 22:48:39,849 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PAPFilter -::::- ### PAPFilter.doFilter —> getRemoteHost=10.62.113.211

Étape 3 : Récupération des informations de télémétrie.

2025-06-07 22:48:41,371 INFO [ers-http-pool15][[]] cpm.ers.app.web.BasicAndTokenAuthenticator -::::- Authentification de base réussie. Utilisateur : admin

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.CertificateAuthenticator -::::- L'authentification est basée sur un mot de passe, l'authentification basée sur un certificat est ignorée

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ### MaxThreadsFilter.doFilter —> getPathInfo=/telemetryinfo

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ### MaxThreadsFilter.doFilter —> getMethod=GET

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ### MaxThreadsFilter.doFilter —> getRequestURL=https://10.127.196.71:9060/ers/config/telemetryinfo

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ### MaxThreadsFilter.doFilter —> getRemoteHost=10.62.113.211

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ### MaxThreadsFilter.doFilter —> getLocalPort=9060

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ## RateLimitFilter Servlet => Continuer avec la requête ERS, Le nombre de compartiments actuel est : 49

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PICFilter -::::- ### PICFilter.doFilter —> getPathInfo=/telemetryinfo

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PICFilter -::::- ### PICFilter.doFilter —> getMethod=GET

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PICFilter -::::- ### PICFilter.doFilter —> getRequestURL=https://10.127.196.71:9060/ers/config/telemetryinfo

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PICFilter -::::- ### PICFilter.doFilter —> getRemoteHost=10.62.113.211

2025-06-07 22:48:41,372 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PAPFilter -::::- ### PAPFilter.doFilter —> getPathInfo=/telemetryinfo

2025-06-07 22:48:41,374 INFO [ers-http-pool15][[]] ers.app.impl.handlers.TelemetryInfoCRUDHandler -::::- Dans l'API GET ALL

2025-06-07 22:48:41,377 INFO [ers-http-pool15][[]] cisco.cpm.ers.fw.CRUDService -::::- La demande GET ALL resources pour le type de ressource 'telemetryinfo' s'est terminée avec succès

Étape 4 : Les requêtes basées sur REST sont utilisées par ISE pour récupérer des informations dans l'intégration.

2025-06-07 22:49:00,957 INFO [ers-http-pool18][[]] cpm.ers.app.web.BasicAndTokenAuthenticator -::::- Authentification de base réussie. Utilisateur : admin

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ### MaxThreadsFilter.doFilter —> getPathInfo=/sessionservicenode

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ### MaxThreadsFilter.doFilter —> getMethod=GET

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ### MaxThreadsFilter.doFilter —> getRequestURL=https://ise-bridge.ise-bridge.svc.cluster.local:8080/ers/config/sessionservicenode

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ### MaxThreadsFilter.doFilter —> getRemoteHost=10.62.113.211

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ### MaxThreadsFilter.doFilter —> getLocalPort=9060

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ## RateLimitFilter Servlet => Poursuivez avec la requête ERS. Le nombre actuel de compartiments est : 49

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[]] cpm.ers.app.web.PICFilter -::::- ### PICFilter.doFilter —> getPathInfo=/sessionservicenode

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[]] cpm.ers.app.web.PICFilter -::::- ### PICFilter.doFilter —> getMethod=GET

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[]] cpm.ers.app.web.PICFilter -::::- ### PICFilter.doFilter —> getRequestURL=https://ise-bridge.ise-bridge.svc.cluster.local:8080/ers/config/sessionservicenode

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[]] cpm.ers.app.web.PICFilter -::::- ### PICFilter.doFilter —> getRemoteHost=10.62.113.211

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

27-Jun-2025

|

Première publication |

Contribution d’experts de Cisco

- Divya SinhaIngénieur-conseil technique

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires