Introduction

Ce document décrit comment configurer l'authentification unique (SSO) de Firepower Management Center (FMC) avec Azure en tant que fournisseur d'identité (idP).

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Compréhension de base de Firepower Management Center

- Compréhension de base de l'authentification unique

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de logiciel suivantes :

- Cisco Firepower Management Center (FMC) version 6.7.0

- Azure - IdP

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

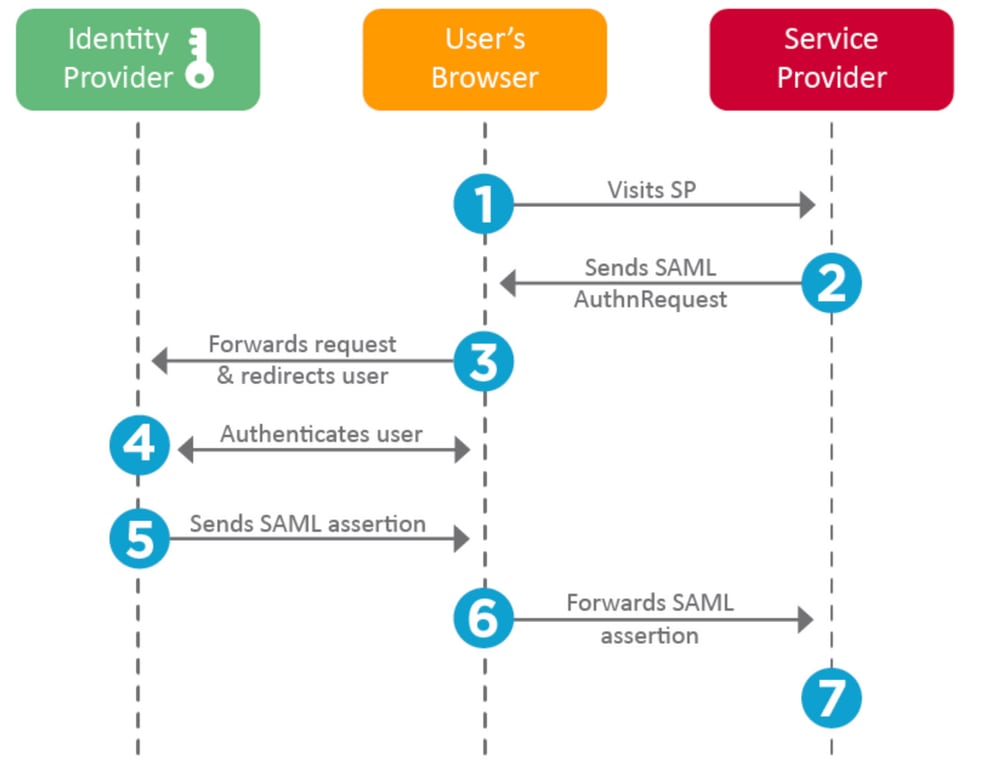

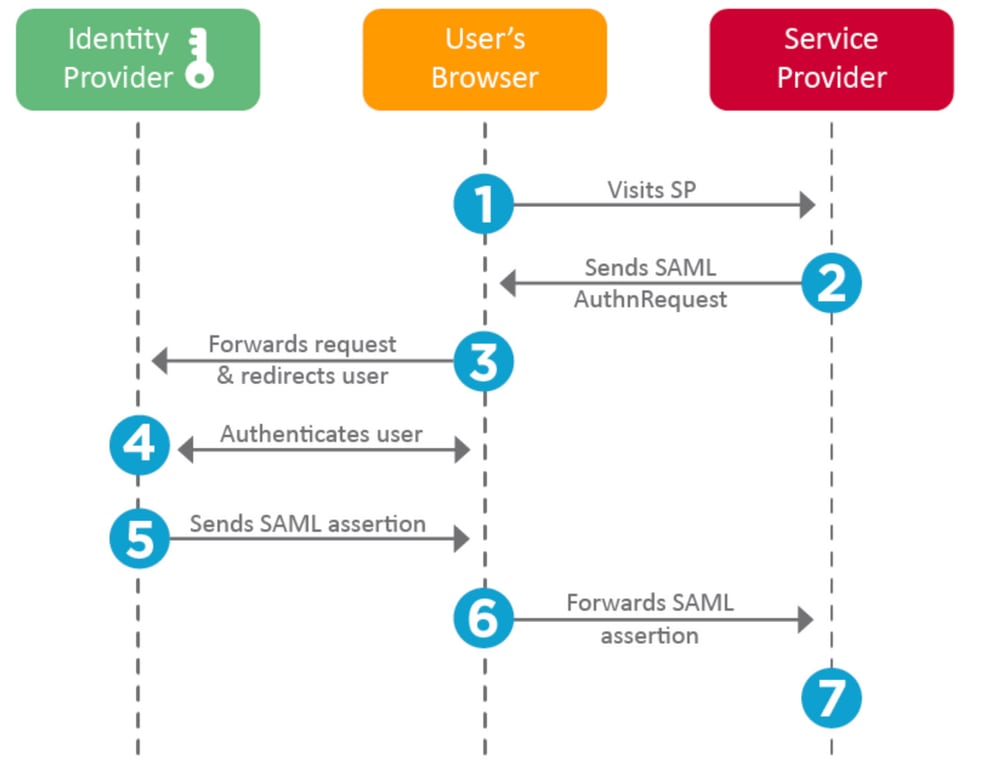

Terminologies SAML

SAML (Security Assertion Markup Language) est le plus souvent le protocole sous-jacent qui rend l'authentification unique possible. Une entreprise gère une seule page de connexion, derrière laquelle se trouvent un magasin d'identités et diverses règles d'authentification. Il peut facilement configurer n'importe quelle application Web qui prend en charge SAML, ce qui vous permet de vous connecter à toutes les applications Web. Elle présente également l'avantage de ne pas obliger les utilisateurs à conserver (et potentiellement à réutiliser) les mots de passe pour chaque application web à laquelle ils ont besoin d'accéder, ni d'exposer les mots de passe à ces applications web.

La configuration de SAML doit être effectuée à deux endroits : au niveau de l'IdP et du SP. Le fournisseur d'identités doit être configuré pour savoir où et comment envoyer les utilisateurs lorsqu'ils souhaitent se connecter à un fournisseur de services spécifique. Le fournisseur de services doit être configuré pour savoir qu'il peut faire confiance aux assertions SAML signées par le fournisseur d'identité.

Définition de quelques termes qui sont essentiels au langage SAML :

-

Fournisseur d'identité (IdP) : outil ou service logiciel (souvent visualisé par une page de connexion et/ou un tableau de bord) qui effectue l'authentification ; vérifie le nom d'utilisateur et les mots de passe, vérifie l'état du compte, appelle l'authentification à deux facteurs et une autre authentification.

-

Fournisseur de services (SP) : application Web à laquelle l'utilisateur tente d'accéder.

-

Assertion SAML : message d'affirmation de l'identité d'un utilisateur et souvent d'autres attributs, envoyé via HTTP via des redirections de navigateur

Configuration IdP

Les spécifications d'une assertion SAML, ce qu'elle contient et la façon dont elle doit être formatée sont fournies par le SP et définies au niveau du fournisseur d'identité.

- EntityID : nom global unique du SP. Les formats varient, mais il est de plus en plus courant de voir cette valeur formatée en tant qu'URL.

Exemple : https://<FQDN-or-IPaddress>/saml/métadonnées

- Validateur ACS (Assertion Consumer Service) : mesure de sécurité sous la forme d'une expression régulière (regex) qui garantit que l'assertion SAML est envoyée au bon ACS. Cela n'intervient que lors des connexions initiées par le SP où la requête SAML contient un emplacement ACS, de sorte que ce validateur ACS garantirait que l'emplacement ACS fourni par la requête SAML est légitime.

Exemple : https://<FQDN-or-IPaddress>/saml/acs

- Attributs : le nombre et le format des attributs peuvent varier considérablement. Il existe généralement au moins un attribut, nameID, qui correspond généralement au nom d'utilisateur de l'utilisateur qui tente de se connecter.

- Algorithme de signature SAML - SHA-1 ou SHA-256. Moins fréquemment SHA-384 ou SHA-512. Cet algorithme est utilisé conjointement avec le certificat X.509.

Configuration SP

À l'inverse de la section ci-dessus, cette section traite des informations fournies par le fournisseur d'identité et définies au niveau du fournisseur de services.

- URL de l'émetteur : identifiant unique du fournisseur d'identité. Formaté en tant qu'URL contenant des informations sur le fournisseur d'identité afin que le fournisseur de services puisse valider que les assertions SAML qu'il reçoit sont émises à partir du fournisseur d'identité correct.

- Point de terminaison SAML SLO (Single Log-out) : point de terminaison de fournisseur d'identité qui ferme votre session de fournisseur d'identité lorsqu'il est redirigé ici par le fournisseur de services, généralement après que l'utilisateur ait cliqué sur le bouton Déconnexion.

Exemple : https://access.wristbandtent.com/logout

SAML sur FMC

La fonctionnalité SSO de FMC est introduite à partir de la version 6.7. La nouvelle fonctionnalité simplifie l'autorisation FMC (RBAC), car elle mappe les informations existantes aux rôles FMC. Elle s'applique à tous les utilisateurs de l'interface utilisateur FMC et aux rôles FMC. Pour l'instant, il prend en charge la spécification SAML 2.0 et ces IDP pris en charge

Limitations et mises en garde

-

SSO ne peut être configuré que pour le domaine global.

-

Les FMC de la paire HA doivent être configurés individuellement.

-

Seuls les administrateurs locaux/AD peuvent configurer l'authentification unique.

- SSO initié depuis Idp n'est pas pris en charge.

Configurer

Configuration sur le fournisseur d'identité

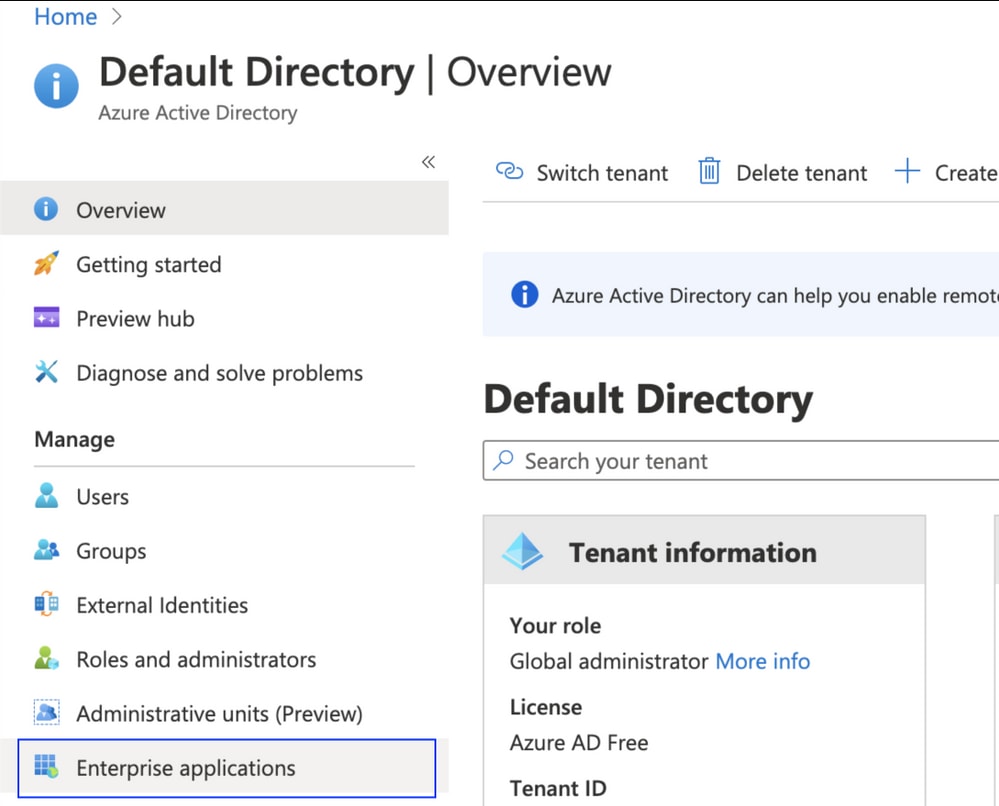

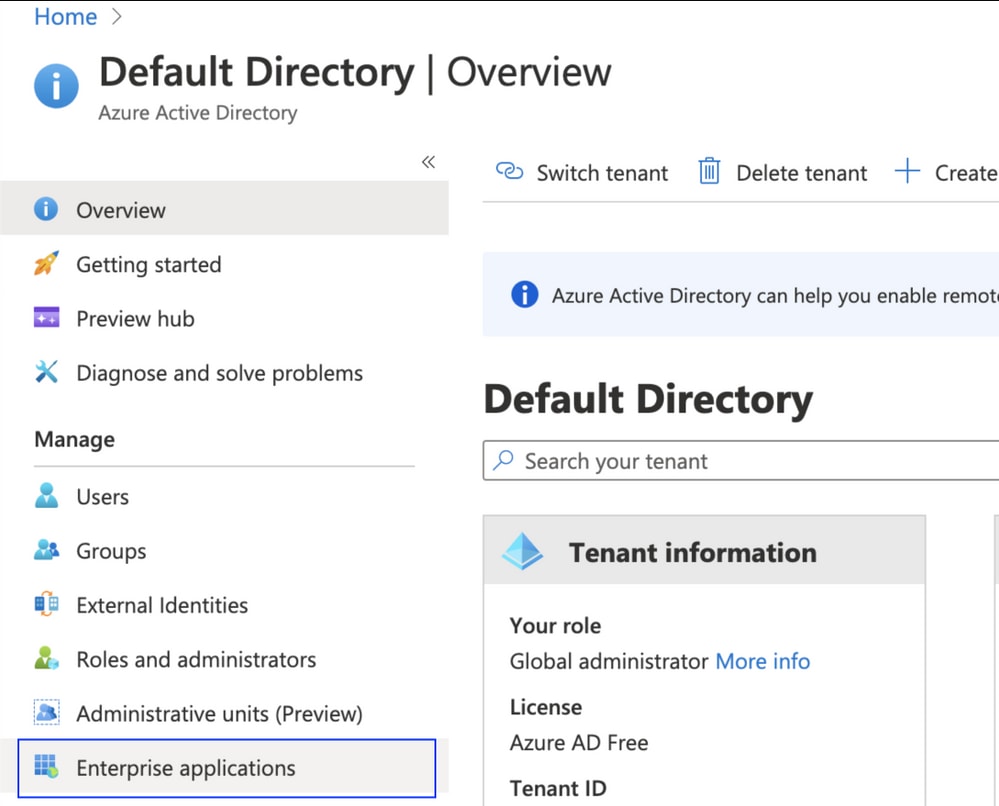

Étape 1 : connexion à Microsoft Azure Accédez à Azure Active Directory > Application d'entreprise.

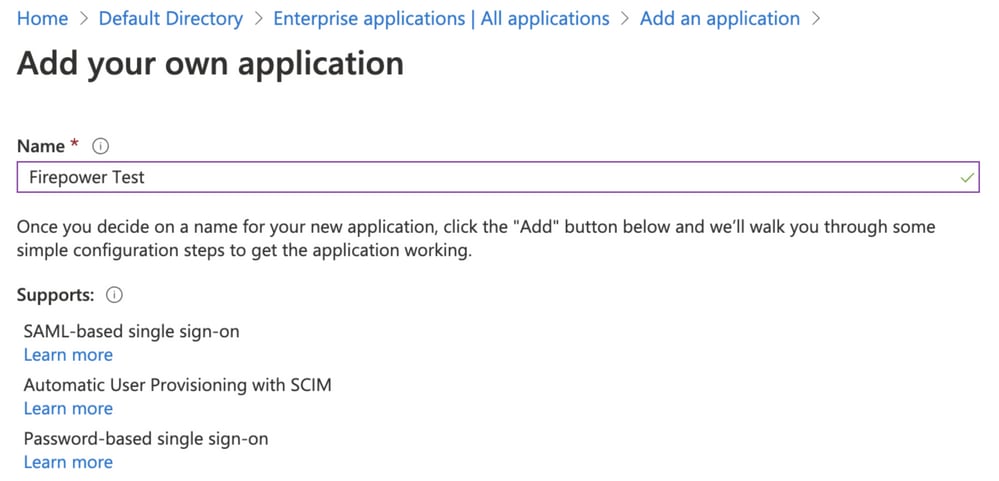

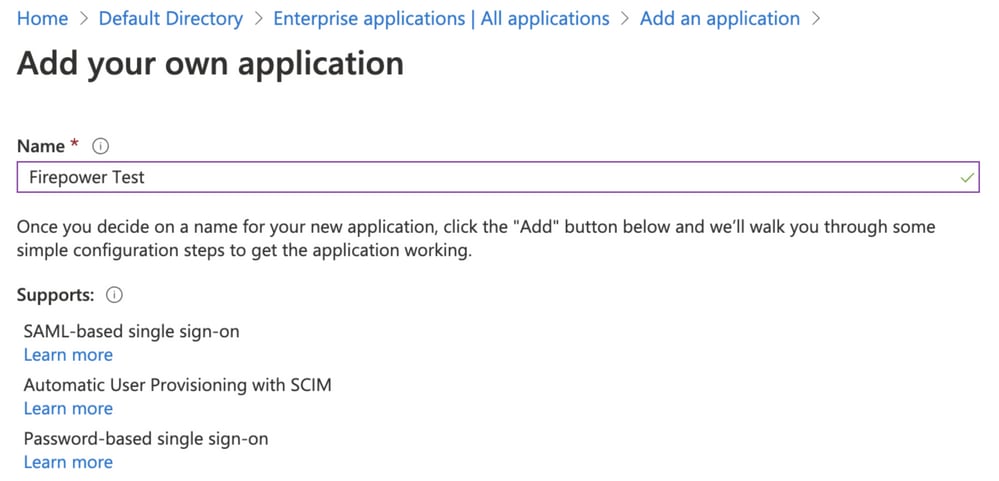

- Étape 2 : création d'une nouvelle application sous Application hors galerie, comme illustré dans cette image :

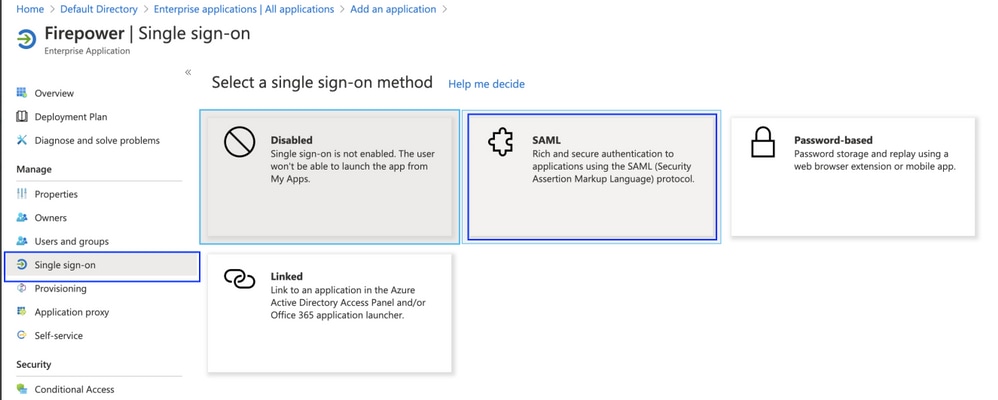

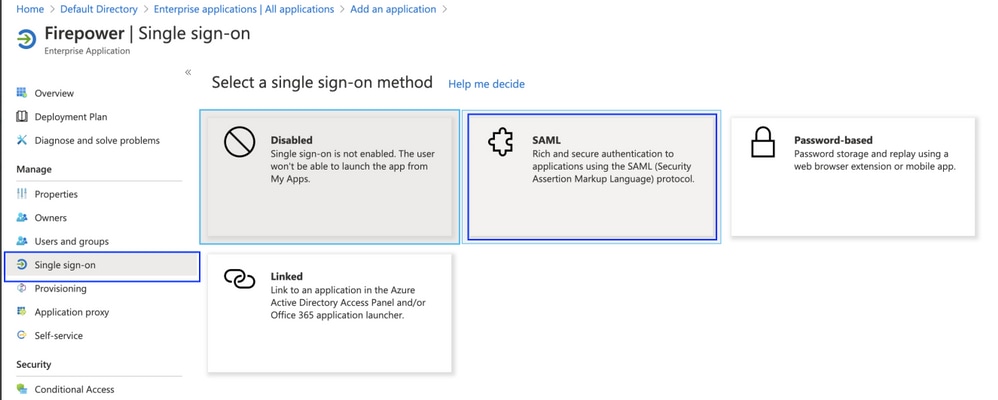

Étape 3. Modifiez l'application qui a été créée et accédez à Configurer l'authentification unique > SAML, comme illustré dans cette image.

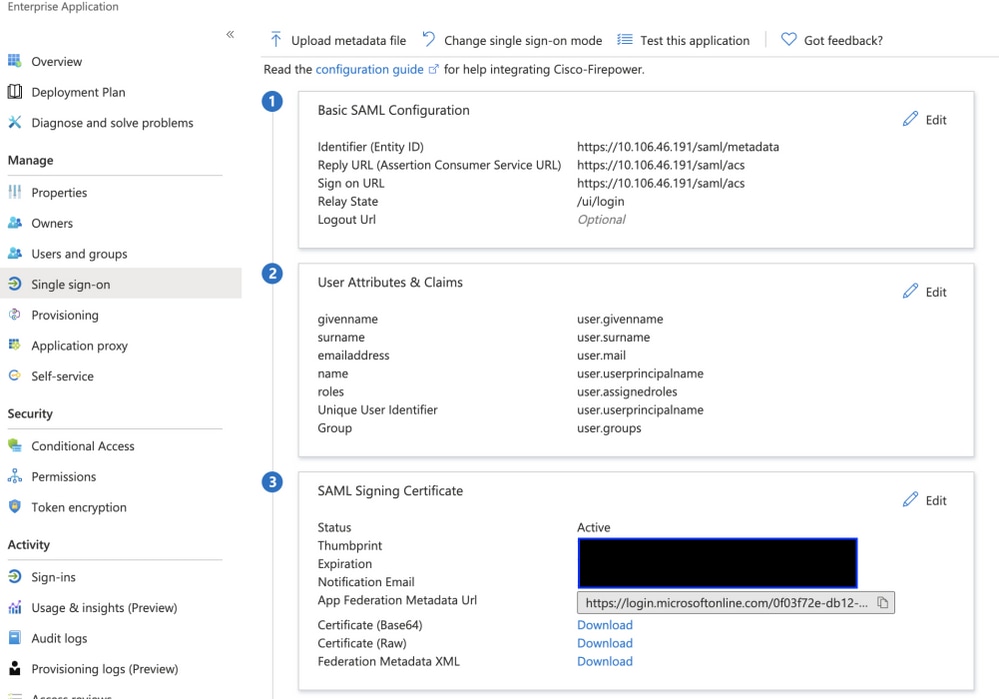

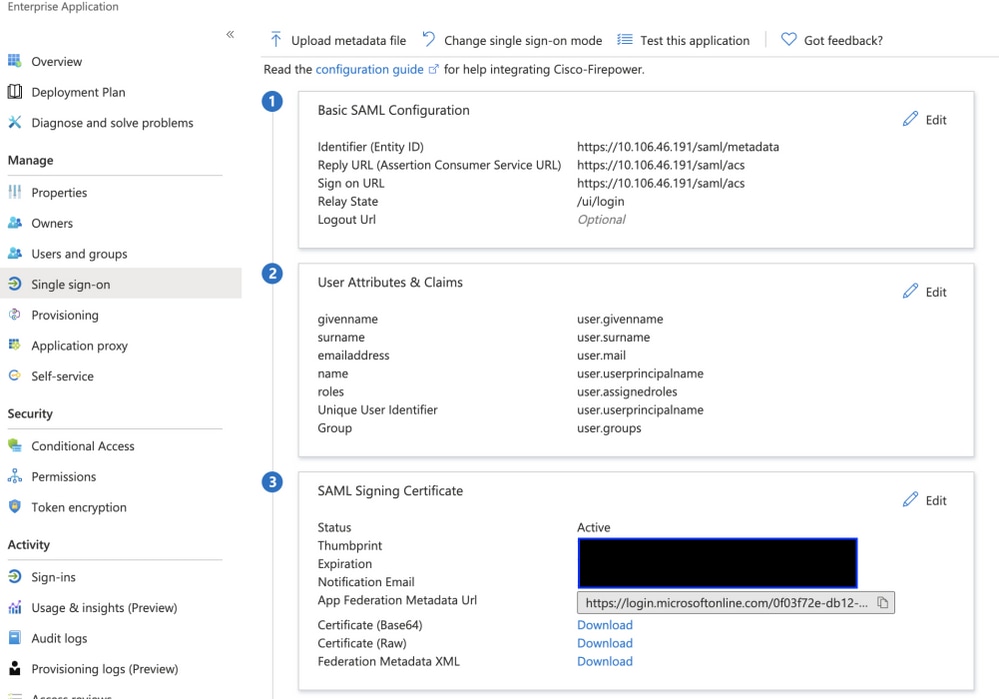

Étape 4. Modifiez la configuration SAML de base et fournissez les détails FMC :

- URL FMC : https://<FMC-FQDN-or-IPaddress>

- Identifiant (ID d'entité) : https://<FMC-FQDN-or-IPaddress>/saml/métadonnées

- URL de réponse : https://<FMC-FQDN-or-IPaddress>/saml/acs

- URL de connexion : https://<FMC-QDN-or-IPaddress>/saml/acs

- RelayState : /ui/login

Conservez le reste comme valeur par défaut. Cette question est traitée plus en détail pour l'accès basé sur les rôles.

Ceci marque la fin de la configuration du fournisseur d'identités. Téléchargez le fichier XML de métadonnées de fédération utilisé pour la configuration FMC.

Configuration sur Firepower Management Center

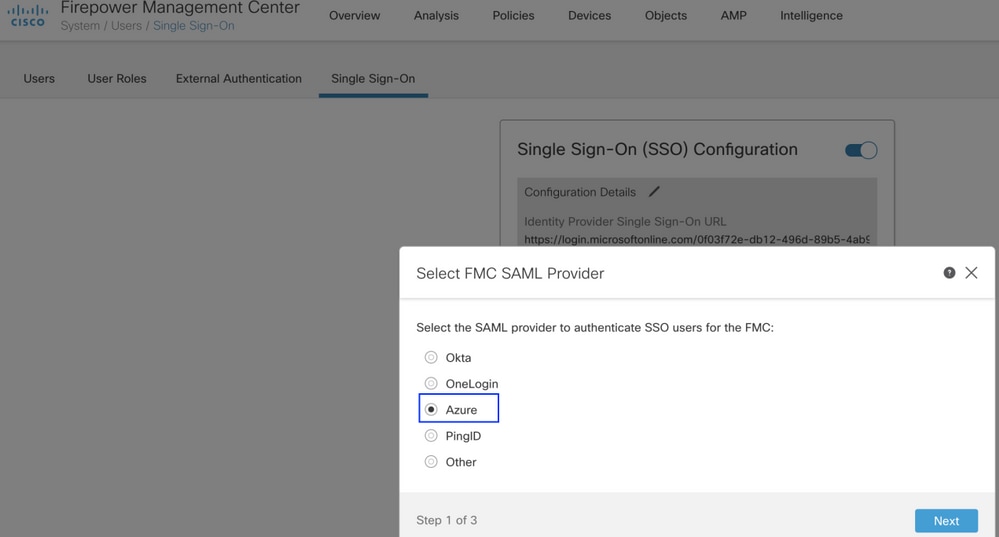

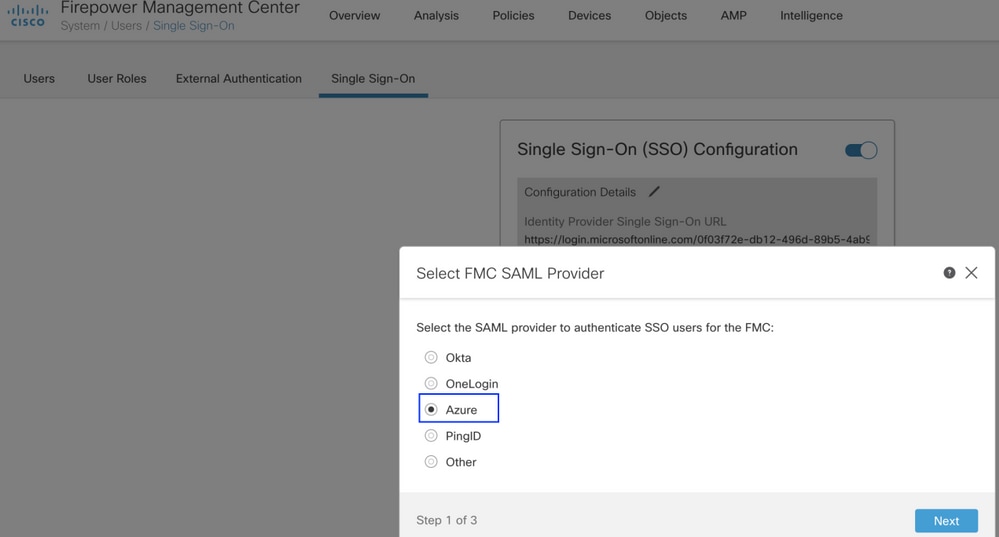

Étape 1. Connectez-vous à FMC, accédez à Paramètres > Utilisateurs > Authentification unique et activez l’authentification unique. Sélectionnez Azure comme fournisseur.

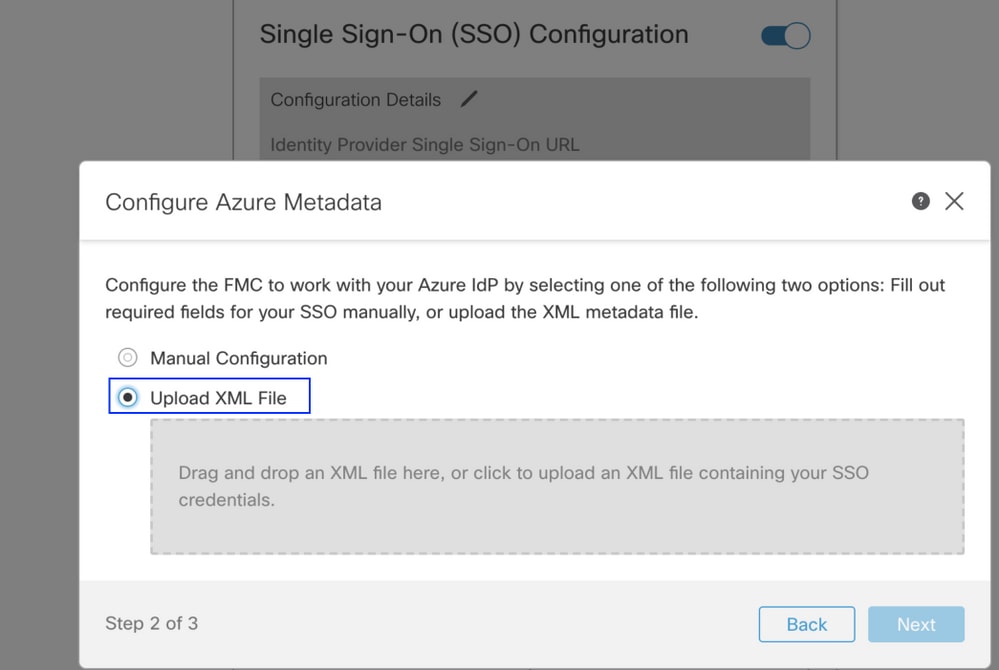

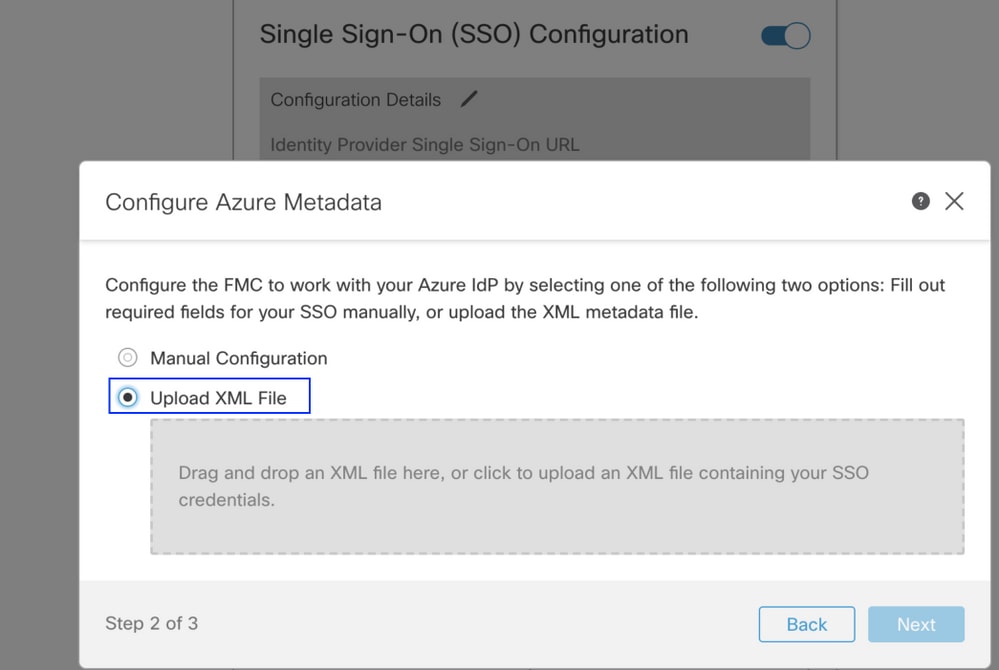

Étape 2. Téléchargez ici le fichier XML téléchargé à partir d'Azure. Il renseigne automatiquement tous les détails nécessaires.

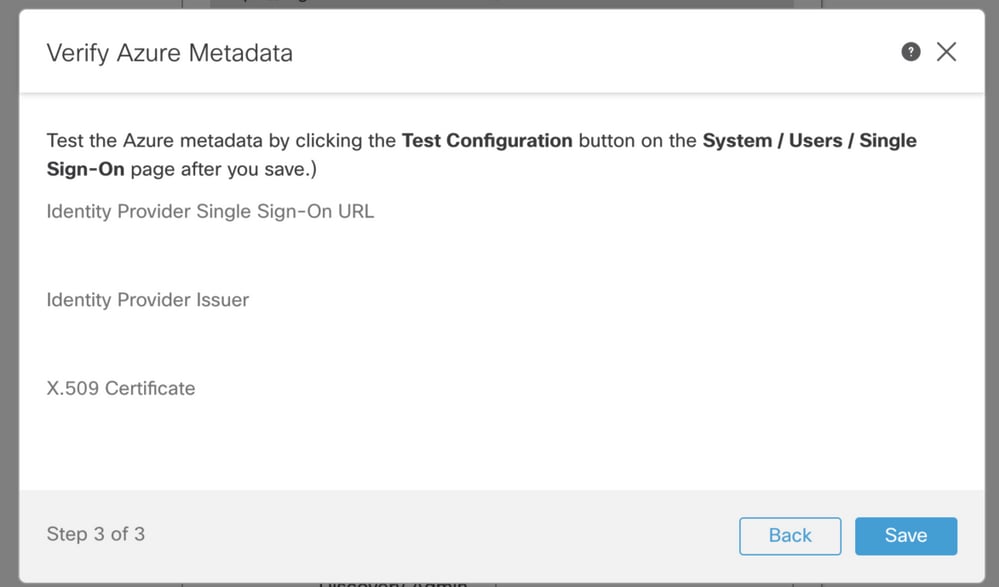

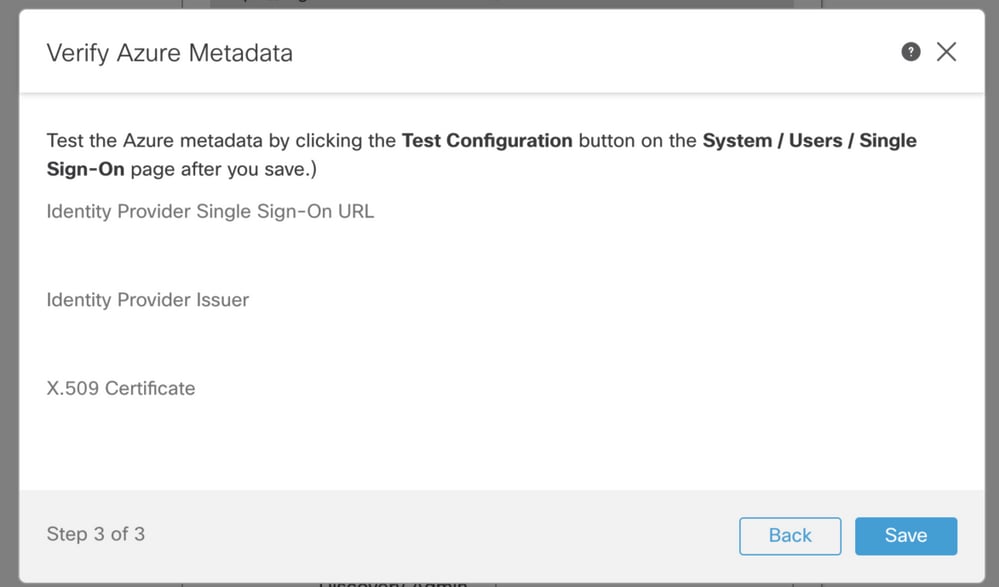

Étape 3. Vérifiez la configuration et cliquez sur Save, comme illustré dans cette image.

Configuration avancée - RBAC avec Azure

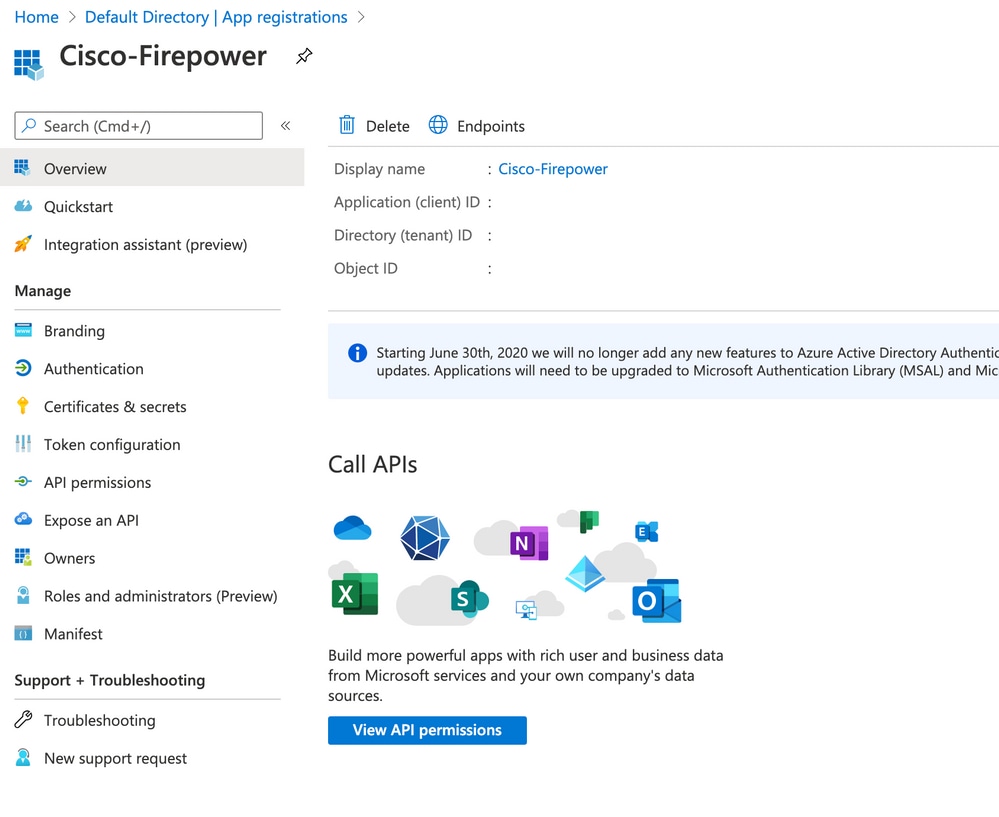

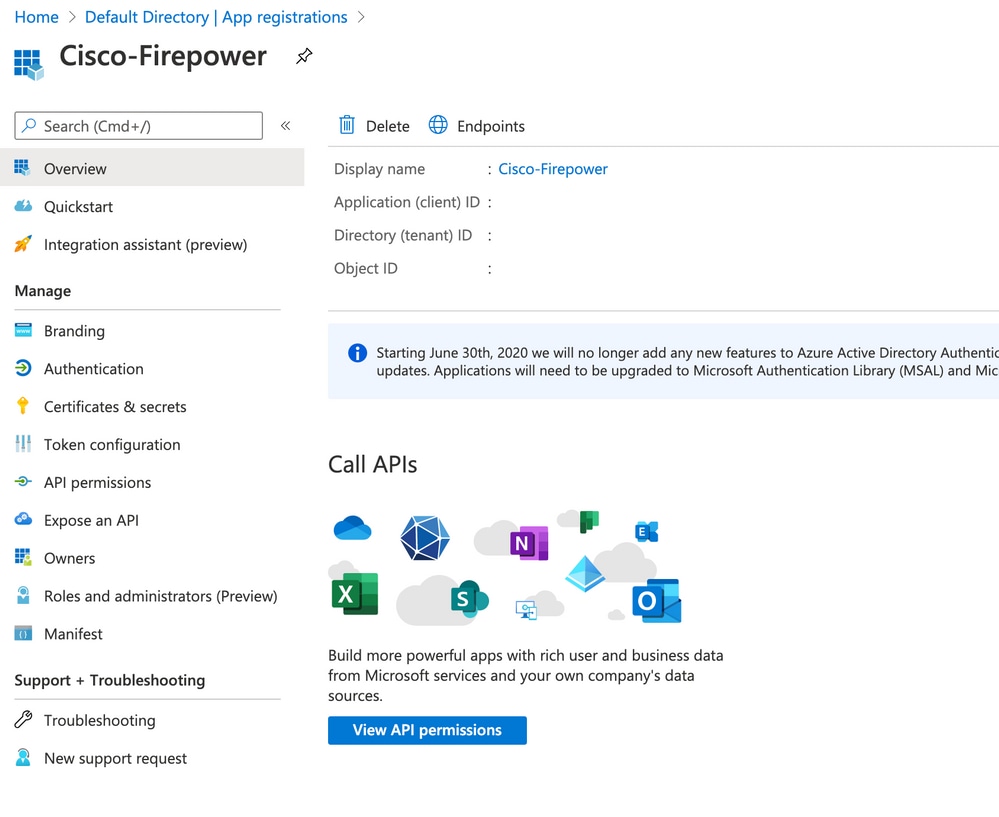

Afin d'utiliser différents types de rôles pour mapper aux rôles de FMC - Vous devez modifier le manifeste de l'application sur Azure pour affecter des valeurs aux rôles. Par défaut, les rôles ont la valeur Null.

Étape 1. Accédez à l'application créée et cliquez sur Authentification unique.

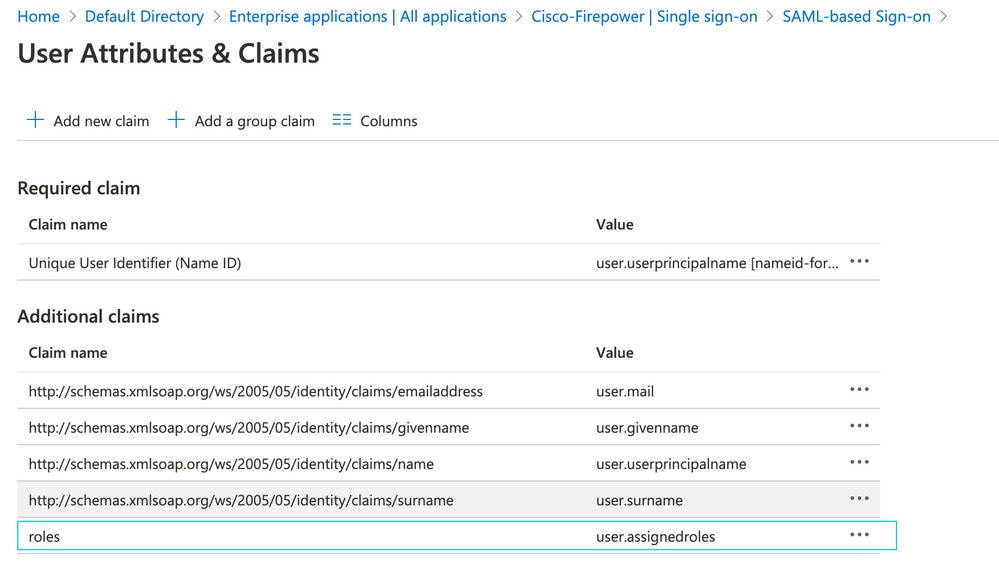

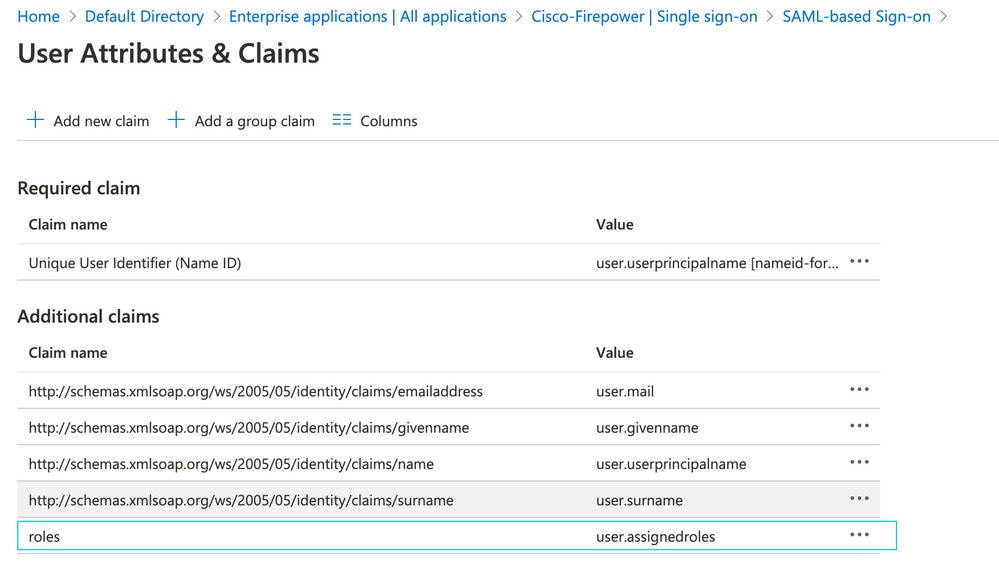

Étape 2 : modification des attributs et des revendications utilisateur Ajouter une nouvelle demande avec le nom : et sélectionnez la valeur user.assignedroles.

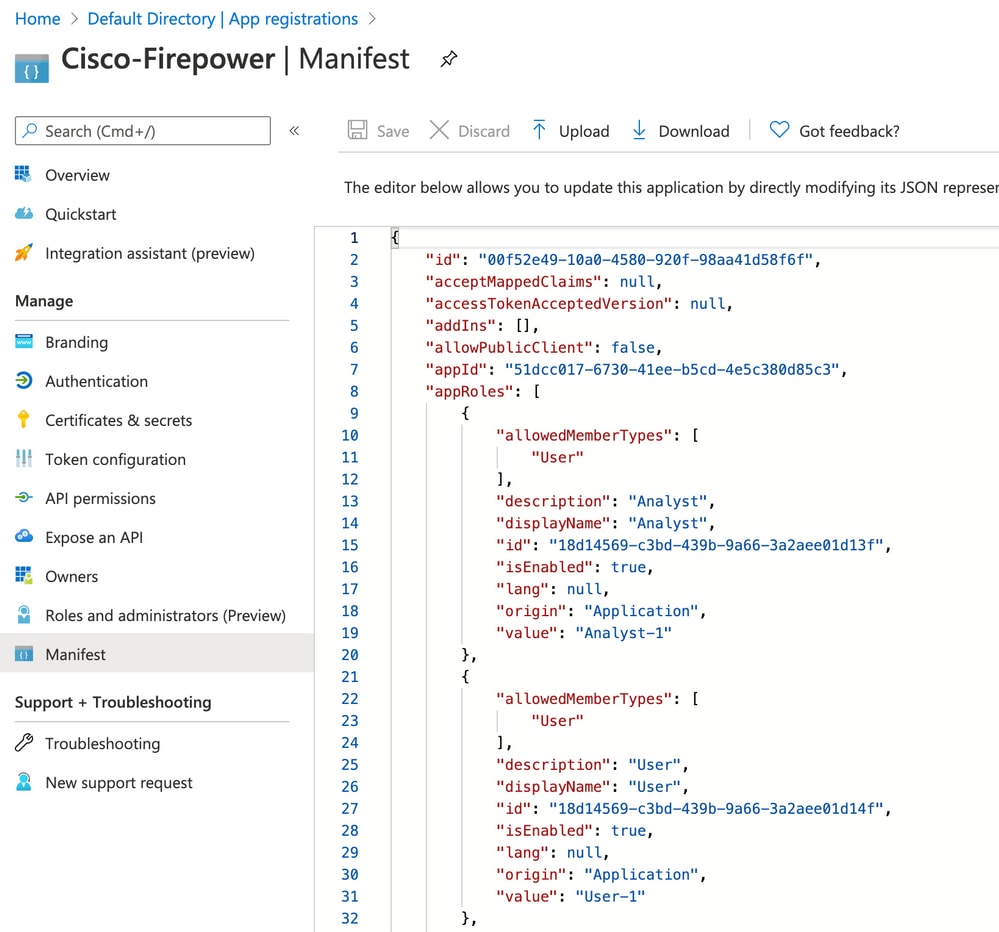

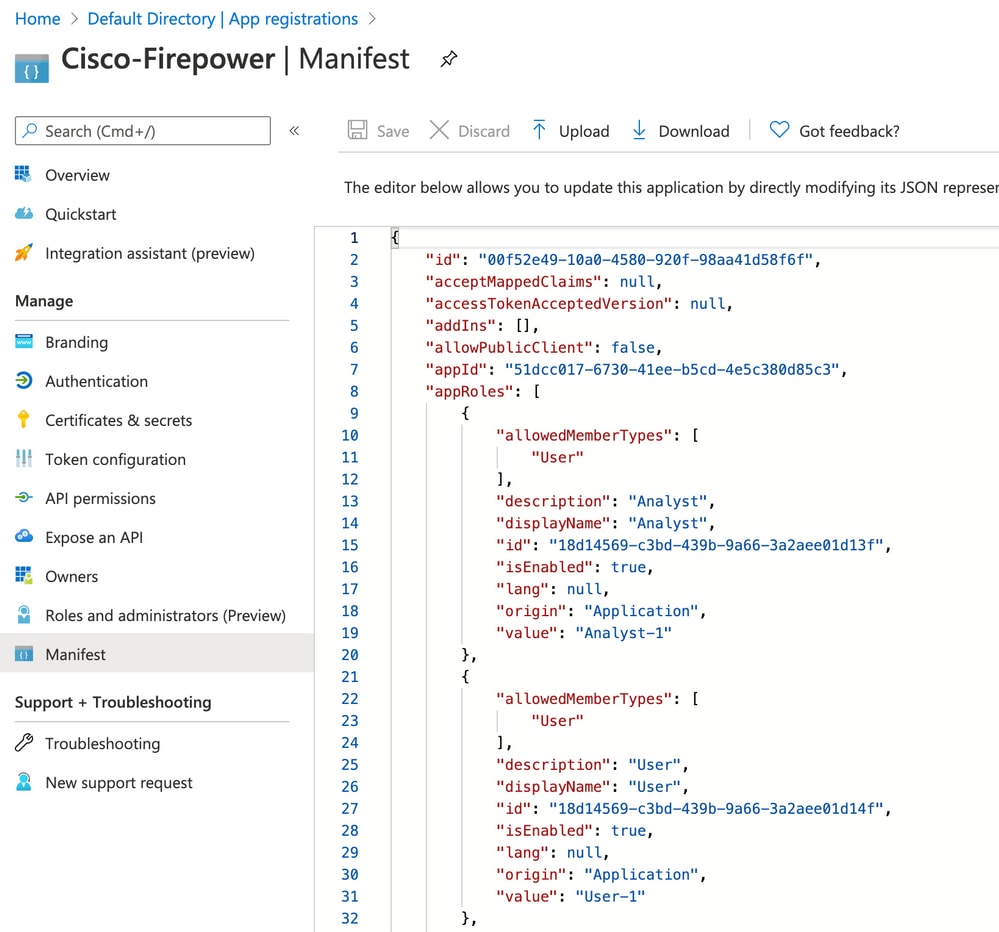

Étape 3. Accédez à <Application-Name> > Manifest. Modifiez le manifeste. Le fichier est au format JSON et un utilisateur par défaut est disponible pour la copie. Par exemple - ici 2 rôles sont créés : Utilisateur et analyste.

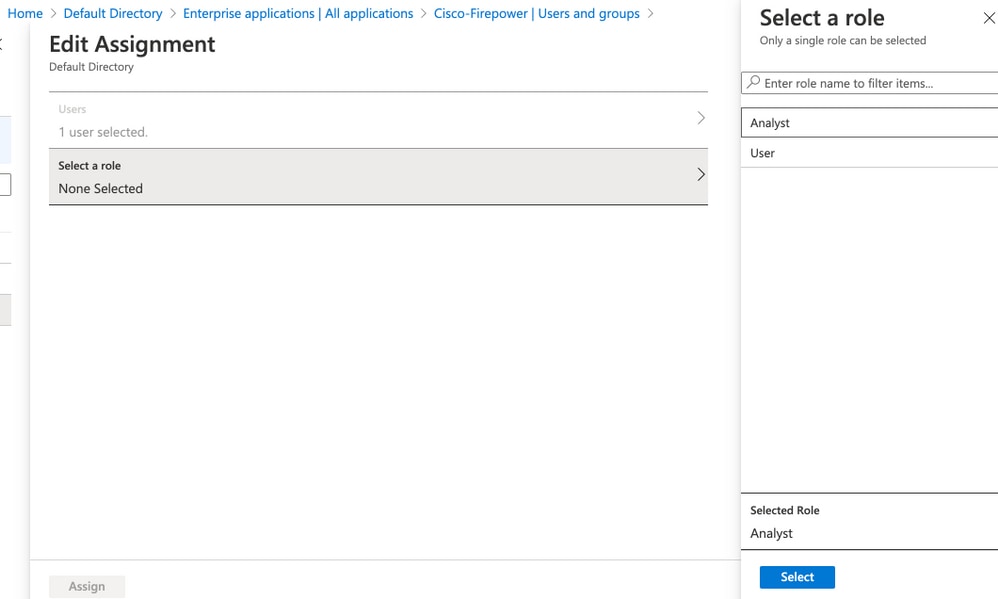

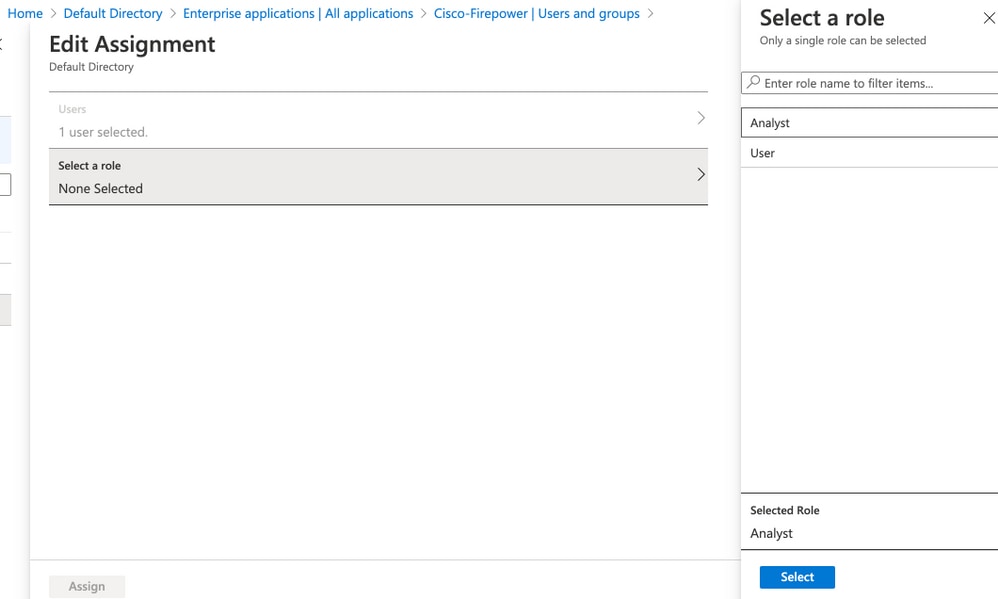

Étape 4. Accédez à <Application-Name> > Utilisateurs et groupes. Modifiez l'utilisateur et affectez les rôles nouvellement créés, comme illustré dans cette image.

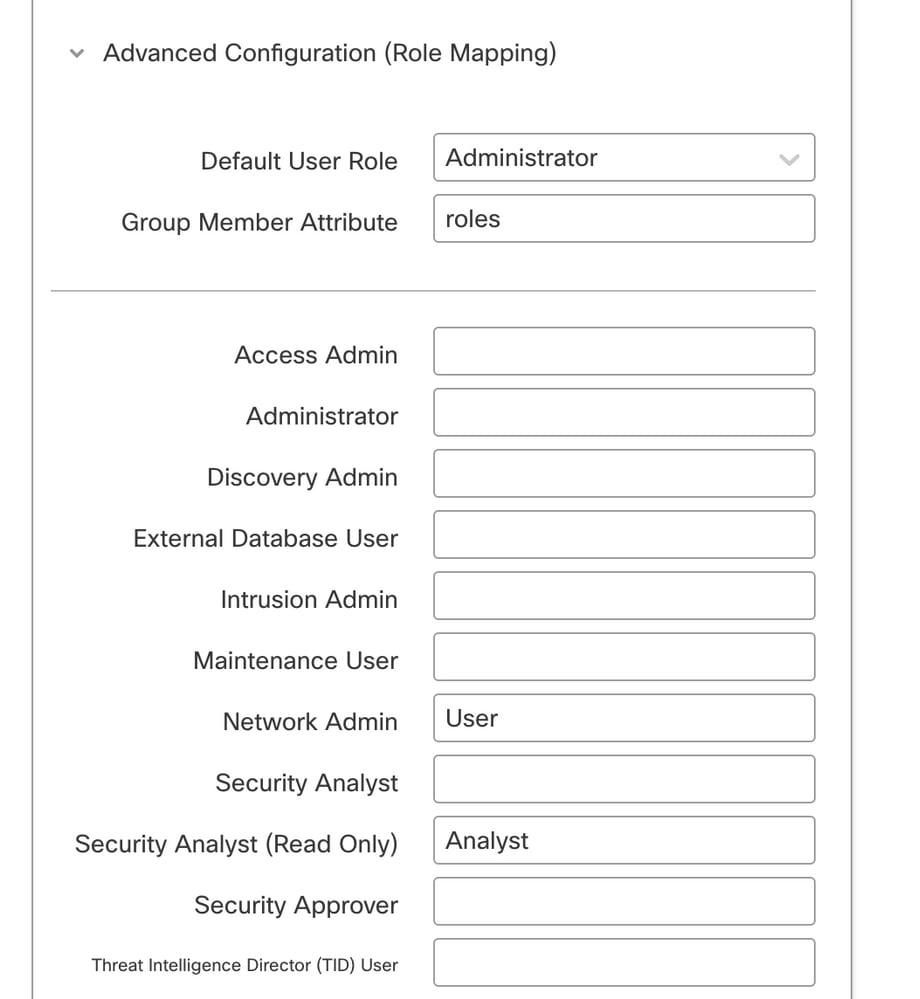

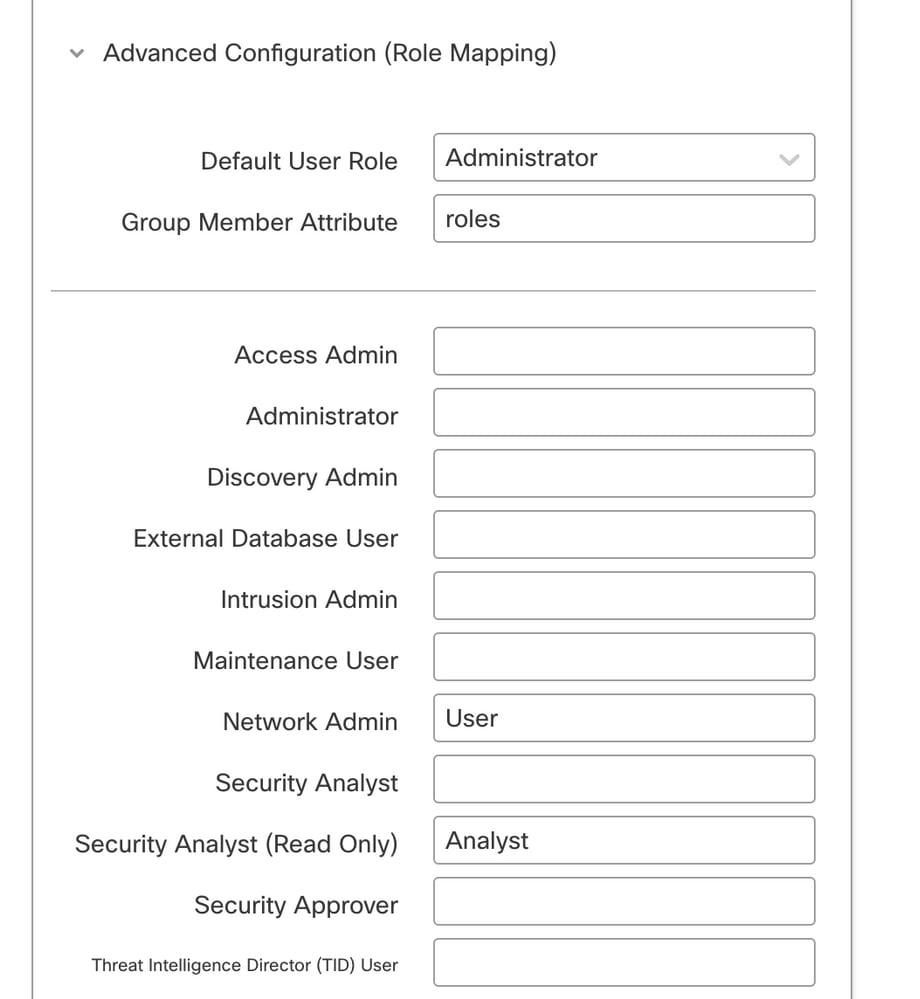

Étape 4. Connectez-vous à FMC et modifiez la configuration avancée dans SSO. Pour, Attribut de membre du groupe : affectez aux rôles le nom d'affichage que vous avez fourni dans le manifeste d'application.

Une fois cela fait, vous pouvez vous connecter à leur rôle désigné.

Vérifier

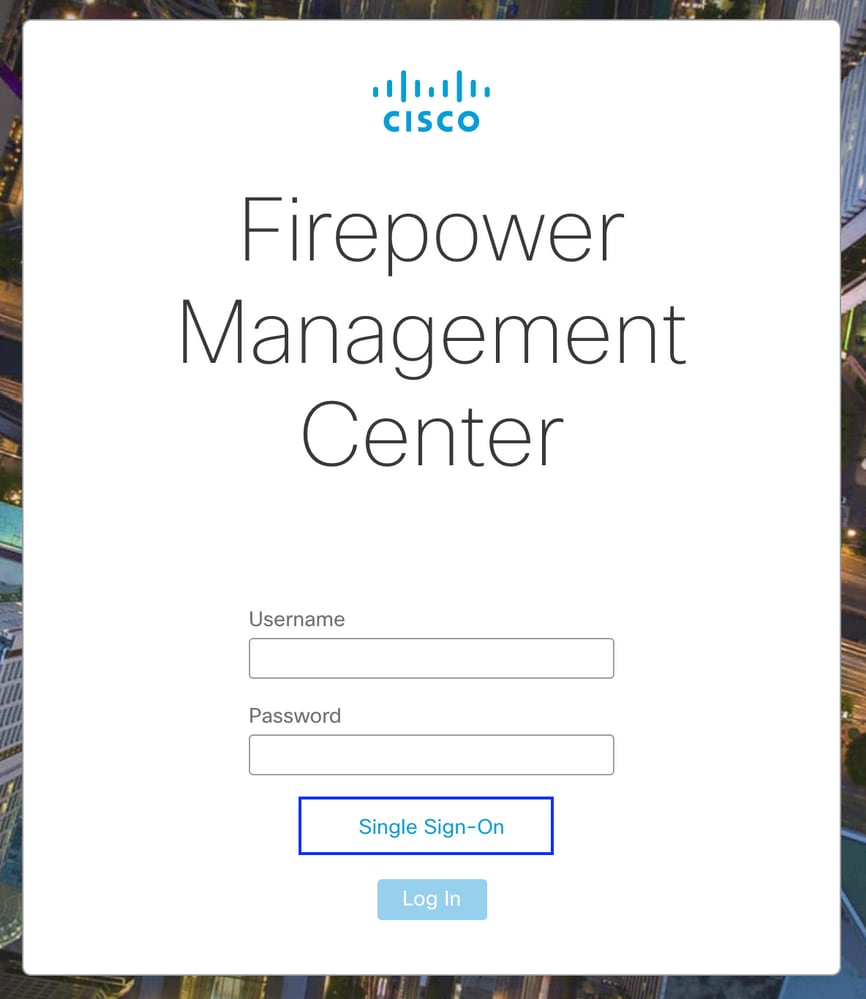

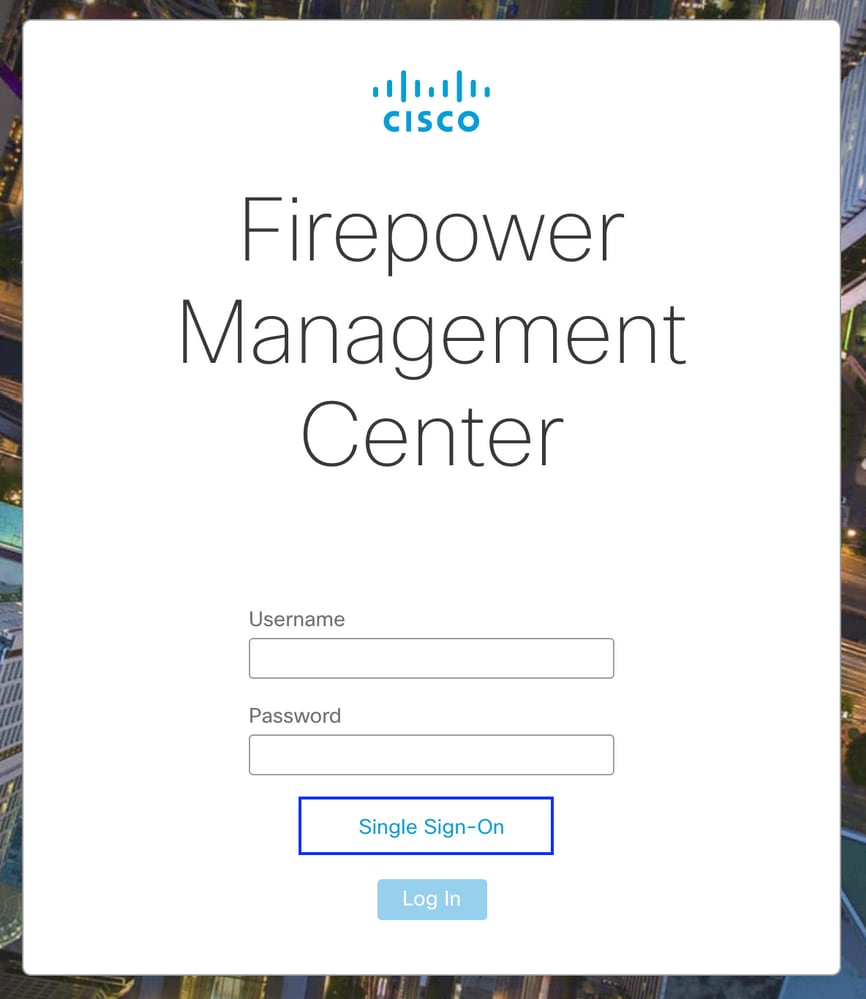

Étape 1. Accédez à l’URL FMC depuis votre navigateur : https://<URL FMC>. Cliquez sur Single Sign-On, comme le montre cette image.

Vous êtes ensuite redirigé vers la page de connexion Microsoft et une connexion réussie renvoie la page FMC par défaut.

Étape 2. Sur FMC, accédez à System > Users pour voir l’utilisateur SSO ajouté à la base de données.

Dépannage

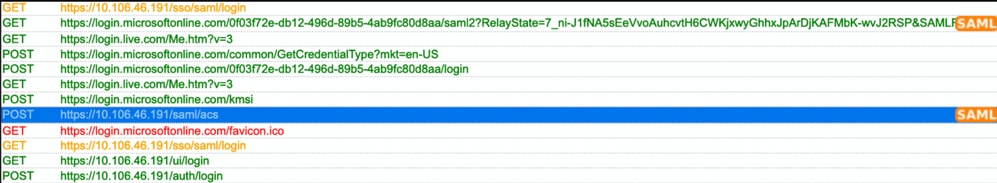

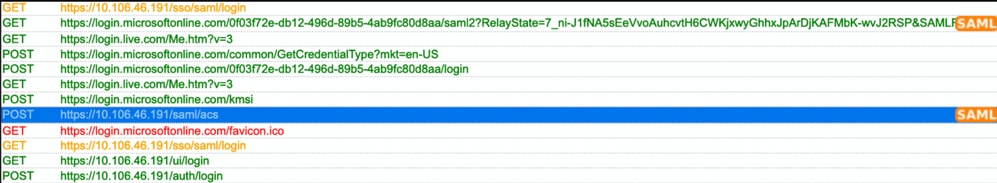

Vérifiez l'authentification SAML et voici le workflow que vous obtenez pour obtenir une autorisation (cette image est celle d'un environnement de travaux pratiques) :

Journaux SAML du navigateur

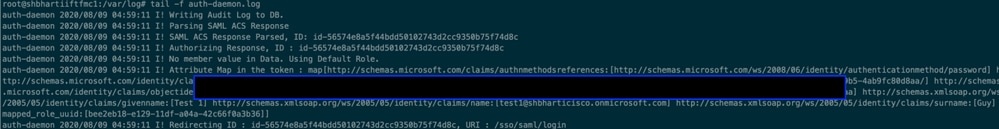

Journaux FMC SAML

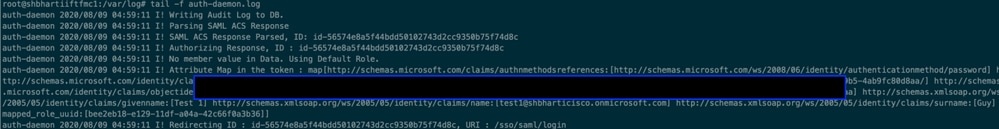

Vérifiez les journaux SAML sur FMC à l'adresse /var/log/auth-daemon.log

Commentaires

Commentaires