Guide des meilleures pratiques pour les filtres antispam, antivirus, de messagerie grise et contre les attaques

Options de téléchargement

-

ePub (1.1 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (752.0 KB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Aperçu

La grande majorité des menaces, des attaques et des nuisances auxquelles une entreprise est confrontée par e-mail se présentent sous la forme de spams, de programmes malveillants et d'attaques mixtes. L'appliance de sécurisation de la messagerie électronique (ESA) de Cisco inclut plusieurs technologies et fonctionnalités différentes pour éliminer ces menaces au niveau de la passerelle avant qu'elles ne pénètrent dans l'entreprise. Ce document décrit les meilleures pratiques de configuration des filtres antispam, antivirus, de messagerie grise et contre les attaques, à la fois pour les flux de courrier entrant et sortant.

Antispam

La protection antispam couvre un large éventail de menaces connues, notamment le spam, le phishing et les attaques zombies, ainsi que les menaces de messagerie électronique de faible volume et de courte durée de vie difficiles à détecter, telles que les escroqueries « 419 ». En outre, la protection antispam identifie les menaces combinées nouvelles et évolutives, telles que les attaques de spam distribuant du contenu malveillant via une URL de téléchargement ou un exécutable.

Cisco Email Security propose les solutions antispam suivantes :

- Filtrage antispam IronPort (IPAS)

- Cisco Intelligent Multi-Scan Filtering (IMS)

Vous pouvez obtenir une licence et activer les deux solutions sur votre ESA, mais vous ne pouvez en utiliser qu'une seule dans une politique de messagerie spécifique. Pour les besoins de ce document de meilleures pratiques, nous allons utiliser la fonctionnalité IMS.

Vérifier la clé de fonction

- Sur l'ESA, accédez à Administration système > Touches de fonction

- Recherchez la licence Intelligent Multi-Scan et assurez-vous qu'elle est active.

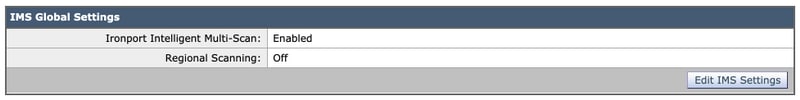

Activer l'analyse multiple intelligente (IMS) globalement

- On (activé) les ESA, naviguer par Sécurité Services> IMS et Graymail

- Cliquer les Activersur les paramètres généraux IMS :

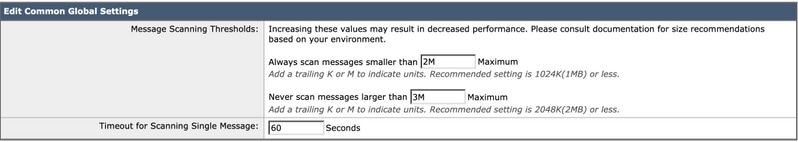

- Rechercher les paramètres généraux communs et cliquez sur Modifier les paramètres globaux

- Ici vous boîte configurer multiple paramètres . Les recommandé paramètres sont illustré en les image ci-dessous :

- Cliquez sur Submitet Engagez votre modifications.

Si vous ne disposez pas d'un abonnement de licence IMS :

- Accédez à Services de sécurité > Antispam IronPort

- Cliquer les Activersur la présentation de l'antispam IronPort

- Cliquez sur Modifier les paramètres globaux

- Ici vous boîte configurer multiple paramètres . Les recommandé paramètres sont illustré en les image ci-dessous :

- Cisco recommande de sélectionner Aggressive Scanning Profile pour un client qui souhaite mettre l'accent sur le blocage du spam.

- Cliquez sur Submitet Engagez votre modifications

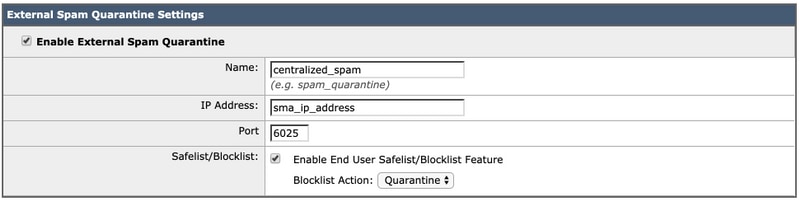

Activer la quarantaine centralisée du spam

Puisque l'antispam a la possibilité d'être envoyé en quarantaine, il est important de s'assurer que la quarantaine du spam est configurée :

- Accédez à Security Services > Spam Quarantine

- Cliquertinter les Configurerbouton testament prendre vous par les enfoiréexigible s'affiche.

- Ici vous boîte activer les quarantaine par contrôle les activerbox et pointe the quarantaine par être centralisé activé a SécuritéGestion AAppliance (SMA) parmise en bouteille en la SMANomet IP adresse IP. Les recommandé paramètres sont illustré ci-dessous :

- Cliquez sur Submitet Engagez votre modifications

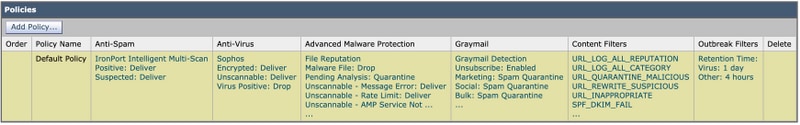

Configurer l'antispam dans les stratégies

- Accédez à Politiques de messagerie > Politiques de messages entrants

- Les stratégies de messages entrants utilisent les paramètres antispam IronPort par défaut.

- Cliquez sur le lien bleu sous Anti-Spam pour permettre à cette stratégie particulière d'utiliser des paramètres anti-spam personnalisés.

- Vous trouverez ci-dessous un exemple qui montre la stratégie par défaut à l'aide de paramètres antispam personnalisés :

Personnalisez les paramètres antispam d'une politique de messages entrants en cliquant sur le lien bleu sous Antispam pour la politique que vous souhaitez personnaliser.

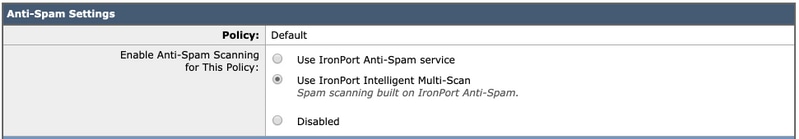

Ici vous boîte sélect les Anti-Spam Analyse option vous voeu par activer pour ceci policy (politique) .

- Pour les fins de ceci meilleur faire des parisverglas document, cliquet les envoyer par radio bouton suivant par Utilisation Multi-ports intelligents IronPortAnalyse :

Les deux sections suivantes incluent les paramètres de spam identifié positivement et les paramètres de spam suspecté :

- La meilleure pratique recommandée est de configurer l'action Quarantine sur le paramètre Positive-Identified Spam avec le texte en préfixe [SPAM] ajouté à l'objet et ;

- Appliquer à remettre comme action pour les paramètres de spam suspecté avec le texte en préfixe [SPAM SUSPECTÉ] ajouté à l'objet :

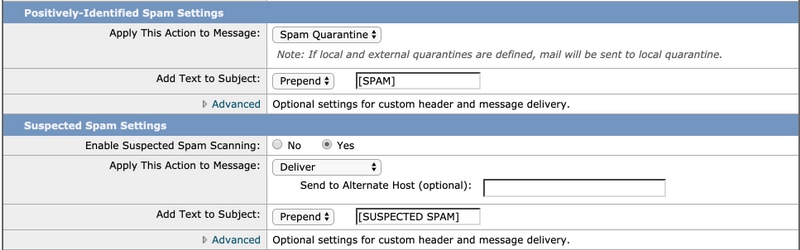

- Le paramètre Spam Threshold peut être modifié et les paramètres recommandés sont de personnaliser le score de spam identifié positivement à 90 et le score de spam suspecté à 43 :

- Cliquez sur Submitet Engagez votre modifications

Antivirus

La protection antivirus est assurée par deux moteurs tiers : Sophos et McAfee. Ces moteurs filtrent toutes les menaces malveillantes connues, les éliminent, les nettoient ou les mettent en quarantaine selon la configuration.

Vérifier les clés de fonction

Pour vérifier que les deux touches de fonction sont activées et actives :

- Accédez à Administration système > Touches de fonction

- Vérifiez que les licences antivirus Sophos et McAfee sont actives.

Activer l'analyse antivirus

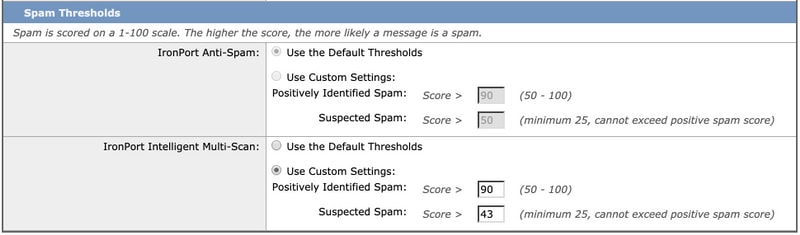

- Naviguer par Sécurité Services> Antivirus - Sophos

- Cliquer les Activers'affiche.

- Assurez-vous que la mise à jour automatique est activée et que la mise à jour des fichiers antivirus Sophos fonctionne correctement. Si nécessaire, cliquez sur Mettre à jour maintenant pour lancer immédiatement la mise à jour du fichier :

- Cliquez sur Submitet Engagez votre modifications.

Si la licence McAfee est également active, naviguez par Sécurité Services> Antivirus - McAfee

- Cliquer les Activers'affiche.

- Assurez-vous que la mise à jour automatique est activée et que la mise à jour des fichiers antivirus McAfee fonctionne correctement. Si nécessaire, cliquez sur Mettre à jour maintenant pour lancer immédiatement la mise à jour du fichier.

- Cliquez sur Submitet Engagez votre modifications

Configurer l'antivirus dans les stratégies de messagerie

Dans une stratégie de messages entrants, les éléments suivants sont recommandés :

- Accédez à Politiques de messagerie > Politiques de messages entrants

- Personnalisez les paramètres antivirus d'une stratégie de messages entrants en cliquant sur le lien bleu sous Antivirus correspondant à la stratégie que vous souhaitez personnaliser.

- Ici vous boîte sélect les Anti-Virus Analyse option vous voeu par activer pour ceci policy (politique) .

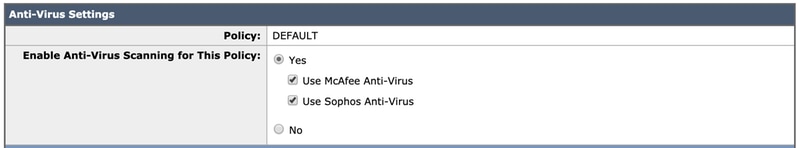

- Pour les fins de ce btest préagirverglas , sélectionnez à la fois McAfee et Sophos Anti-Virus :

- Nous n'essayons pas de réparer un fichier. Par conséquent, l'analyse des messages reste Rechercher les virus uniquement :

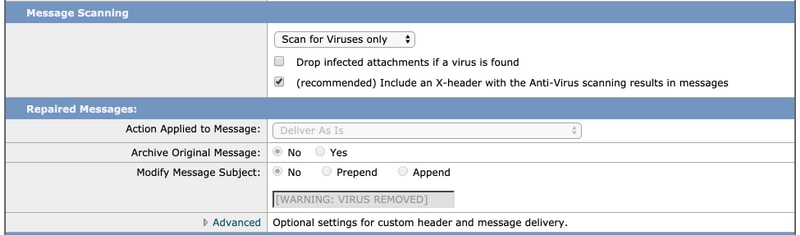

- L'action recommandée pour les messages chiffrés et non analysables est de remettre les messages tels quels avec une ligne d'objet modifiée pour qu'ils soient pris en compte.

- La stratégie recommandée pour l'antivirus est Abandonner tous les messages infectés par un virus comme indiqué dans l'image ci-dessous :

- Cliquez sur Submitet Engagez votre modifications

Une stratégie similaire est recommandée pour les stratégies de messages sortants. Toutefois, nous vous déconseillons de modifier la ligne d'objet des messages sortants.

Graymail

La solution de gestion graymail de l'appliance de sécurisation de la messagerie comprend deux composants : un moteur d'analyse graymail intégré et un service de désabonnement basé sur le cloud. La solution de gestion graymail permet aux organisations d'identifier graymail à l'aide du moteur intégré graymail et d'appliquer les contrôles de stratégie appropriés. Elle offre également un mécanisme simple permettant aux utilisateurs finaux de se désabonner des messages indésirables à l'aide du service de désabonnement.

Les catégories Graymail incluent les e-mails marketing, les e-mails de réseaux sociaux et les e-mails groupés. Les options avancées incluent l'ajout d'un en-tête personnalisé, l'envoi à un autre hôte et l'archivage du message. Pour cette meilleure pratique, nous allons activer la fonction de désinscription sécurisée de Graymail pour la politique de messagerie par défaut.

Vérifier la clé de fonction

- Sur l'ESA, accédez à Administration système > Touches de fonction

- Recherchez Graymail Safe Unsubscription et assurez-vous qu'il est actif.

Activer les services Graymail et de désinscription sécurisée

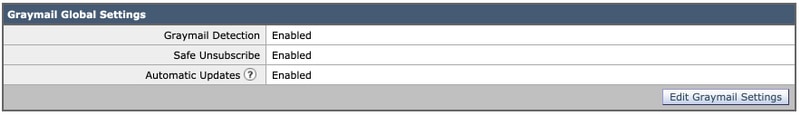

- On (activé) les ESA, naviguer par Sécurité Services> IMS et Graymail

- Cliquer les Modifier les paramètres Graymailsur les paramètres globaux de Graymail

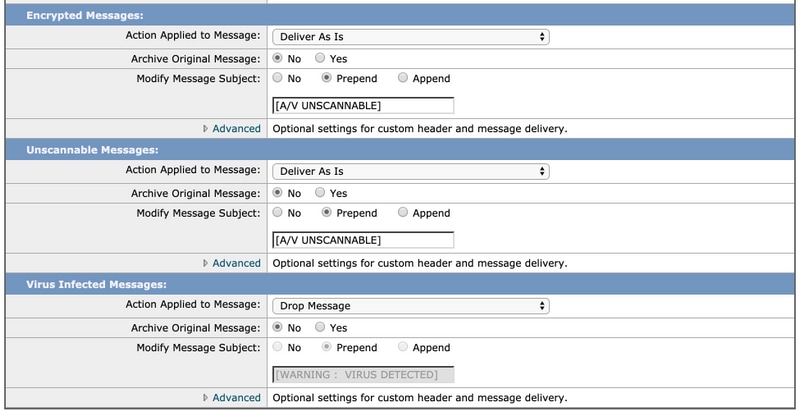

- Sélectionnez toutes les options - Activer la détection Graymail, Activer la désinscription sécurisée et Activer les mises à jour automatiques :

- Cliquez sur Submitet Engagez votre modifications

Configuration de Graymail et de la désinscription sécurisée dans les stratégies

- Accédez à Politiques de messagerie > Politiques de messages entrants

- Cliquez sur le lien bleu sous Graymail pour permettre à cette stratégie particulière d'utiliser des paramètres Graymail personnalisés.

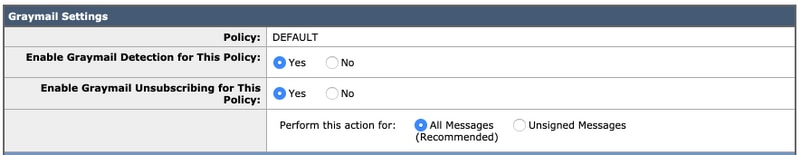

- Ici vous boîte sélect le Graymailoptions vous voeu par activer pour ceci policy (politique) .

- Pour les fins de ceci meilleur préagirverglas document, cliquet les envoyer par radio bouton suivant Pour activer la détection Graymail pour cette stratégie et activer la désinscription Graymail pour cette stratégie :

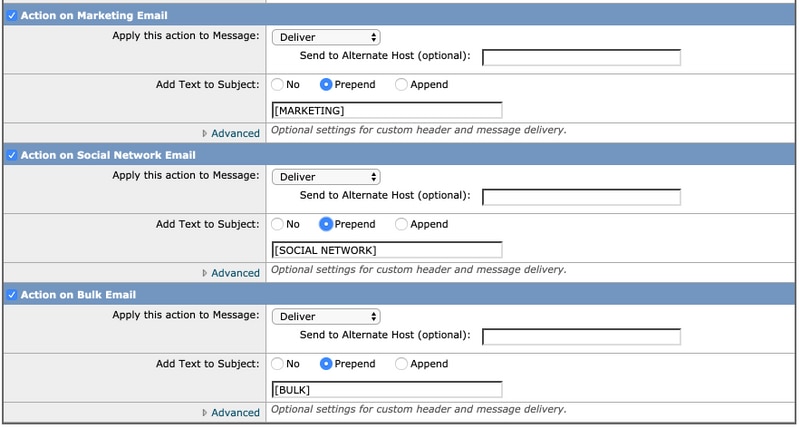

Les trois sections suivantes incluent Action on Marketing Email Settings, Action on Social Network Email Settings et Action on Bulk Email Settings.

- La meilleure pratique recommandée est de les activer tous et de rester l'action Deliver avec du texte en préfixe ajouté à l'objet en ce qui concerne les catégories comme indiqué ci-dessous :

- Cliquez sur Submitet Engagez votre modifications

La stratégie de messages sortants doit avoir Graymail en état Désactivé.

Filtres contre les attaques

Les filtres contre les attaques combinent des déclencheurs dans le moteur antispam, l'analyse URL et les technologies de détection, et bien plus encore, pour marquer correctement les éléments qui ne relèvent pas de la véritable catégorie de spam - par exemple, les e-mails d'hameçonnage et d'escroquerie et les traite de manière appropriée avec les notifications utilisateur ou la quarantaine.

Vérifier la clé de fonction

- Sur l'ESA, accédez à Administration système > Touches de fonction

- Recherchez Outbreak Filters et assurez-vous qu'il est actif.

Activer le service Filtres contre les attaques

- On (activé) les ESA, naviguer par Sécurité Services> Filtres contre les attaques

- Cliquer les Activersur Outbreak Filters Overview

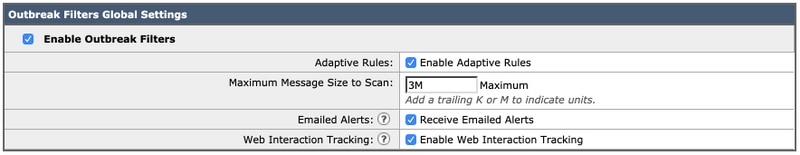

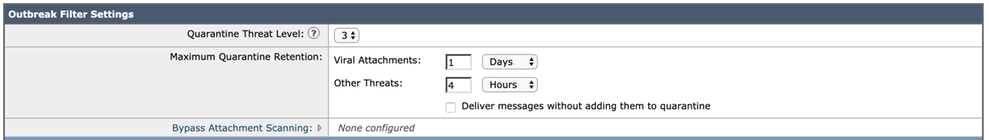

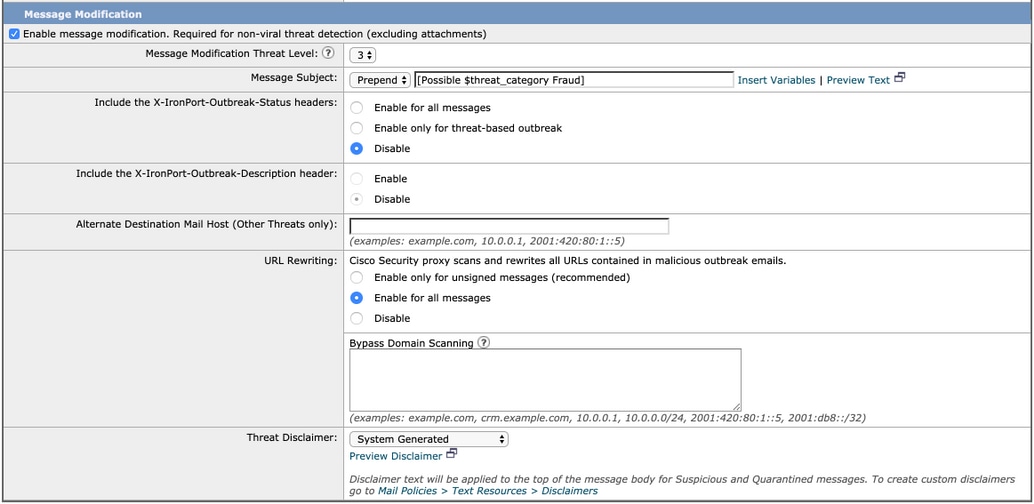

- Ici vous boîte configurer multiple paramètres . Les recommandé paramètres sont illustré en les image ci-dessous :

- Cliquez sur Submitet Engagez votre modifications.

Configurer les filtres contre les attaques dans les stratégies

- Accédez à Politiques de messagerie > Politiques de messages entrants

- Cliquez sur le lien bleu sous Filtres contre les épidémies pour permettre à cette stratégie particulière d'utiliser des paramètres personnalisés de Filtres contre les épidémies.

- Pour les fins de ceci meilleur faire des parisverglas , nous conservons les paramètres de filtre d'attaque avec les valeurs par défaut :

- Les filtres contre les attaques peuvent réécrire les URL si elles sont considérées comme malveillantes, suspectes ou hameçons. Sélectionnez Activer la modification des messages pour détecter et réécrire les menaces basées sur les URL.

- Assurez-vous que l'option Réécriture d'URL est Activer pour tous les messages comme indiqué ci-dessous :

- Cliquez sur Submitet Engagez votre modifications

La stratégie de messages sortants doit avoir des filtres contre les attaques qui restent dans l'état Désactivé.

Conclusion

Ce document visait à décrire les configurations par défaut, ou les meilleures pratiques, pour les filtres antispam, antivirus, contre les messages de gris et contre les attaques dans l'appliance de sécurité de la messagerie (ESA). Tous ces filtres sont disponibles sur les stratégies de messagerie entrante et sortante, et la configuration et le filtrage sont recommandés sur les deux. Alors que la majeure partie de la protection est destinée aux messages entrants, le filtrage du flux sortant fournit une protection contre les messages relayés ou les attaques malveillantes internes.

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

09-Jan-2020

|

Première publication |

Contribution de

- Alex ChanIngénieur marketing technique Cisco Email Security

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires