Introduction

Ce document décrit comment créer une politique de liste blanche sur l'instance Cisco Email Security Appliance (ESA) ou Cloud Email Security (CES) pour permettre les tests/campagnes de formation au phishing.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Navigation et configuration des règles sur Cisco ESA/CES sur l'interface utilisateur Web.

- Création de filtres de messages sur Cisco ESA/CES sur l'interface de ligne de commande (CLI).

- Connaissance de la ressource utilisée pour la campagne/le test d’hameçonnage.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

Les administrateurs qui exécutent des tests éducatifs ou des campagnes d'hameçonnage recevront des e-mails contenant des informations qui seront comparées aux règles Talos actuelles des ensembles de règles Antispam et/ou Filtre contre les attaques. Dans un tel cas, les e-mails de la campagne d'hameçonnage n'atteindront pas les utilisateurs finaux et seront traités par Cisco ESA/CES lui-même, ce qui entraînera l'arrêt du test. Les administrateurs doivent s'assurer que l'ESA/CES autorise, par le biais de ces e-mails, la mise en oeuvre de leur campagne/test.

Configurer

Avertissement : la position de Cisco sur la liste blanche des fournisseurs de solutions de simulation d'hameçonnage et de formation n'est pas autorisée dans le monde entier. Nous conseillons aux administrateurs d'utiliser le service de simulateur d'hameçonnage (par exemple : PhishMe) pour obtenir leurs adresses IP, puis de les ajouter localement à la liste blanche. Cisco doit protéger ses clients ESA/CES contre ces adresses IP s'ils changent de main ou deviennent une menace.

Attention : les administrateurs ne doivent conserver ces adresses IP dans une liste d'autorisation que pendant le test, en laissant les adresses IP externes sur une liste d'autorisation pendant une période prolongée après le test, ce qui peut entraîner l'envoi d'e-mails non sollicités ou malveillants aux utilisateurs finaux si ces adresses IP sont compromises.

Sur l'appliance de sécurisation de la messagerie Cisco (ESA), créez un nouveau groupe d'expéditeurs pour votre simulation d'hameçonnage et attribuez-le à la stratégie de flux de messages $TRUSTED. Tous les e-mails de simulation d'hameçonnage pourront ainsi être remis aux utilisateurs finaux. Les membres de ce nouveau groupe d'expéditeurs ne sont pas soumis à une limitation de débit et le contenu de ces expéditeurs n'est pas analysé par le moteur antispam Cisco IronPort, mais est tout de même analysé par un logiciel antivirus.

Remarque : par défaut, l'antivirus est activé pour la stratégie de flux de messages $TRUSTED, mais l'antispam est désactivé.

Création du groupe d'expéditeurs

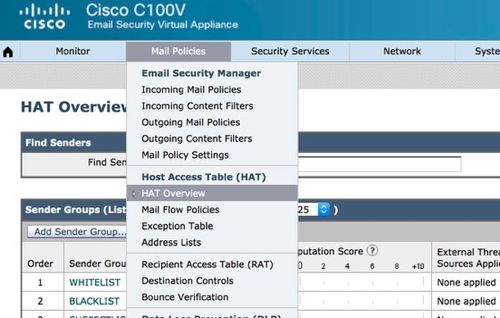

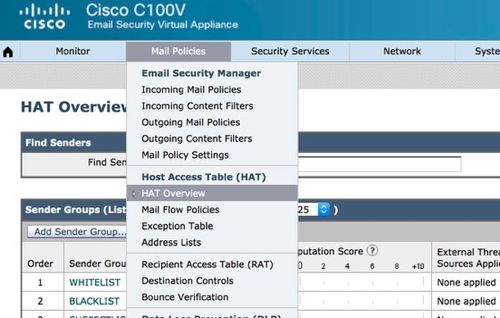

- Cliquez sur l'onglet Politiques de messagerie.

- Dans la section Host Access Table, sélectionnez HAT Overview

- À droite, assurez-vous que votre écouteur InboundMail est actuellement sélectionné,

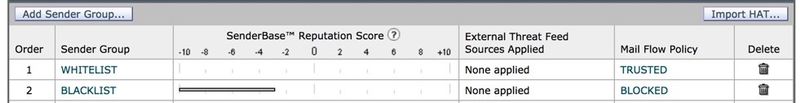

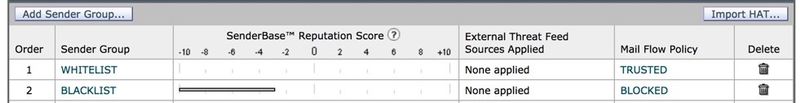

- Dans la colonne Sender Group ci-dessous, cliquez sur Add Sender Group...,

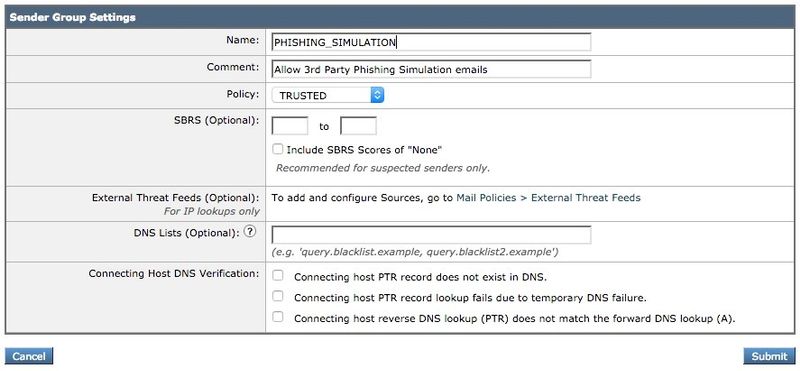

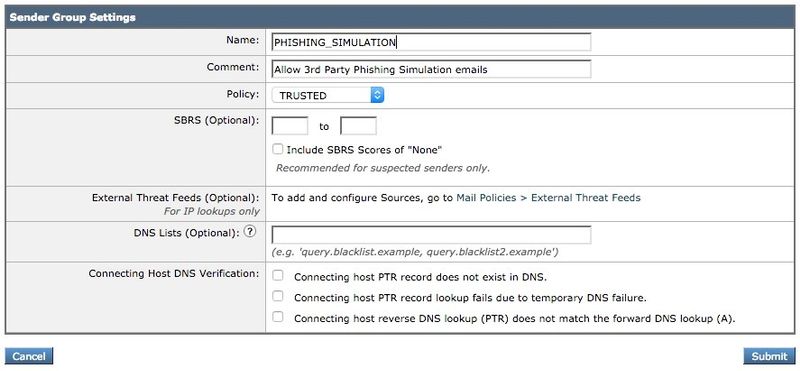

- Renseignez les champs Nom et Commentaire. Dans la liste déroulante Policy, sélectionnez ‘$TRUSTED’, puis cliquez sur Submit and Add Senders >>.

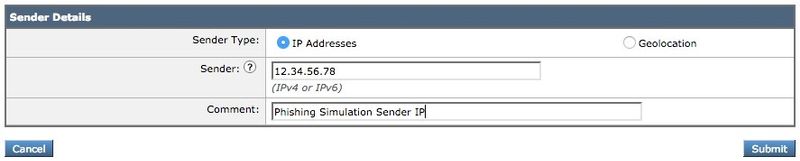

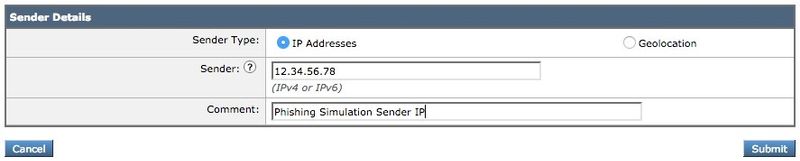

- Saisissez l'adresse IP ou le nom d'hôte que vous souhaitez autoriser dans le premier champ. Votre partenaire de simulation d'hameçonnage vous fournira les informations IP de l'expéditeur.

Lorsque vous avez terminé d'ajouter des entrées, cliquez sur le bouton Submit. N'oubliez pas de cliquer sur le bouton Valider les modifications pour enregistrer vos modifications.

Création du filtre de message

Après avoir créé le groupe d'expéditeurs pour permettre le contournement de l'antispam et de l'antivirus, un filtre de messages est requis pour ignorer les autres moteurs de sécurité qui peuvent correspondre à la campagne/test d'hameçonnage.

- Connectez-vous à l'interface de ligne de commande du ESA.

- Exécutez la commande filters.

- Exécutez la commande new pour créer un nouveau filtre de messages.

- Copiez et collez l'exemple de filtre suivant, en apportant des modifications à vos noms de groupe d'expéditeurs réels si nécessaire :

skip_amp_graymail_vof_for_phishing_campaigns:

if(sendergroup == "PHISHING_SIMULATION")

{

skip-ampcheck();

skip-marketingcheck();

skip-socialcheck();

skip-bulkcheck();

skip-vofcheck();

}

- Retournez à l'invite CLI principale et appuyez sur Entrée.

- Exécutez commit pour enregistrer la configuration.

Vérifier

Utilisez la ressource tierce pour envoyer une campagne/un test d'hameçonnage et vérifiez les résultats dans les journaux de suivi des messages afin de vous assurer que tous les moteurs ont été ignorés et que l'e-mail a été remis.

Commentaires

Commentaires