Introduction

Ce document explique pourquoi les e-mails S/MIME (Secure/Multipurpose Internet Mail Extensions) reçus dans la boîte de réception des destinataires ne contiennent aucun contenu après avoir transité par l'appliance de sécurisation de la messagerie électronique (ESA) ou la sécurité de la messagerie électronique dans le cloud (CES).

Problème : les e-mails perdent leur contenu après les balises ESA/CES.

Une entreprise a configuré ses e-mails pour qu'ils soient signés ou chiffrés par des certificats S/MIME et après avoir été envoyés via un périphérique Cisco ESA/CES, l'e-mail semble avoir perdu son contenu lorsqu'il arrive dans la boîte de réception des destinataires finaux. Ce comportement se produit généralement lorsque l'ESA/CES est configuré pour modifier le contenu de l'e-mail, la modification typique de l'ESA/CES est l'étiquetage d'exclusion de responsabilité.

Lorsqu'un e-mail est signé ou chiffré avec S/MIME, tout le contenu du corps du message est haché afin de protéger son intégrité. Lorsqu'un serveur de messagerie altère le contenu en modifiant le corps, le hachage ne correspond plus à celui qui a été signé/chiffré et entraîne la perte du contenu du corps.

En outre, les e-mails chiffrés avec S/MIME ou utilisant une signature S/MIME « opaque » (c'est-à-dire des fichiers p7m) peuvent ne pas être automatiquement reconnus par le logiciel S/MIME à la réception s'ils sont modifiés. Dans le cas d'un e-mail p7m S/MIME, le contenu de l'e-mail, y compris les pièces jointes, est contenu dans le fichier .p7m. Si la structure est réorganisée lorsque l'ESA/CES ajoute l'estampillage d'exclusion de responsabilité, ce fichier .p7m peut ne plus se trouver à un endroit où le logiciel MUA qui gère le S/MIME peut le comprendre correctement.

En règle générale, les e-mails signés ou chiffrés par S/MIME ne doivent pas être modifiés du tout. Lorsque l'ESA/CES est la passerelle configurée pour signer/chiffrer un e-mail, cela doit être fait après toute modification de l'e-mail est nécessaire, et généralement lorsque l'ESA/CES est le dernier saut qui traite l'e-mail avant de l'envoyer au serveur de messagerie du destinataire.

Solution

Afin d'éviter la manipulation ESA/CES ou la modification des e-mails entrants provenant d'Internet qui sont chiffrés S/MIME, configurez un filtre de message pour localiser l'e-mail pour ajouter un en-tête X et sauter tous les filtres de message restants, puis créez un filtre de contenu pour localiser cet en-tête X et sautez les filtres de contenu restants qui peuvent modifier le corps/contenu de pièce jointe.

Attention : Lorsque vous travaillez avec skip-filters(); action ou Skip Remaining Content Filters (Final Action), l'ordre des filtres est très critique. Si vous définissez un filtre de saut dans un ordre incorrect, le message peut ignorer certains filtres involontaires.

Ceci inclut, sans s'y limiter :

- Réécriture du filtrage des URL, réécriture du proxy sécurisé et du proxy de désactivation.

- Étiquetage d'exclusion de responsabilité sur le courrier électronique.

- Analyse et remplacement du corps du courrier électronique.

Remarque : pour accéder à la ligne de commande de la solution CES, reportez-vous au Guide de l'interface de ligne de commande CES.

Afin de configurer un filtre de messages, connectez-vous à l'ESA/CES à partir de l'interface de ligne de commande :

C680.esa.lab> filters

Choose the operation you want to perform:

- NEW - Create a new filter.

- DELETE - Remove a filter.

- IMPORT - Import a filter script from a file.

- EXPORT - Export filters to a file

- MOVE - Move a filter to a different position.

- SET - Set a filter attribute.

- LIST - List the filters.

- DETAIL - Get detailed information on the filters.

- LOGCONFIG - Configure log subscriptions used by filters.

- ROLLOVERNOW - Roll over a filter log file.

[]> new

Enter filter script. Enter '.' on its own line to end.

encrypted_skip:

if (encrypted)

{

insert-header("X-Encrypted", "true");

skip-filters();

}

.

1 filters added.

Remarque : lorsque vous définissez les filtres contre les attaques de virus Cisco avec la modification des messages, le hachage de signature/chiffrement S/MIME échoue également. Dans le cas où la politique de messagerie a des filtres contre les attaques de virus activés avec la modification de message, il est recommandé de désactiver la modification de message sur la politique de messagerie correspondante ou de sauter le filtrage d'attaque ainsi qu'avec une action de filtre de message de skip-outbreakcheck() ; .

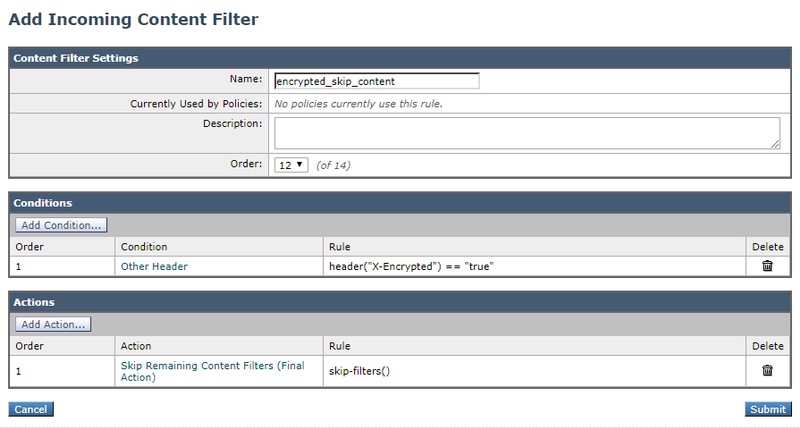

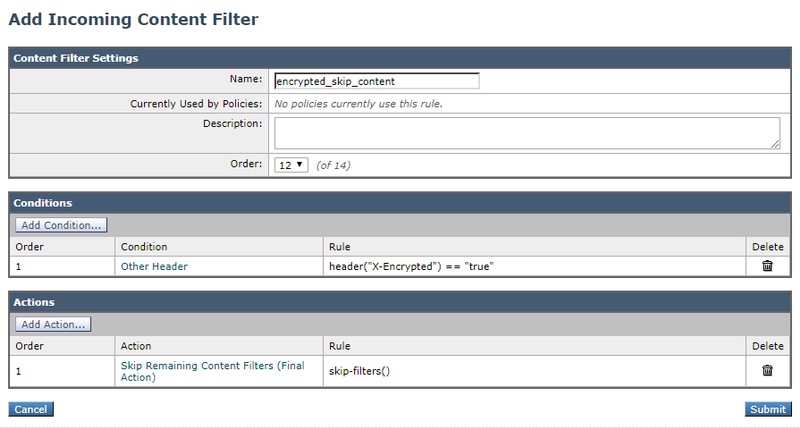

Une fois que le filtre de messages est configuré pour marquer les e-mails chiffrés avec un en-tête X, créez un filtre de contenu pour localiser cet en-tête et appliquez l'action de filtrage de contenu ignoré restant.

Configurez ce filtre de contenu dans vos stratégies de messages entrants existantes où les messages chiffrés doivent ignorer les filtres de contenu qui restent.

Informations connexes

Commentaires

Commentaires