Introduction

Ce document décrit comment envoyer un exemple de message pour s'assurer que l'antivirus Sophos ou le moteur antivirus McAfee effectue une analyse sur un dispositif de sécurité de la messagerie Cisco (ESA).

Comment envoyer un exemple de message pour s'assurer que le moteur antivirus analyse un appareil de sécurité de la messagerie Cisco (ESA)

En envoyant un exemple de message avec une charge virale de test via l'ESA, nous pouvons déclencher le moteur antivirus Sophos ou McAfee. Avant d'effectuer les étapes répertoriées dans ce document, vous devez configurer votre stratégie de messages entrants ou sortants et configurer la stratégie de messagerie pour que les messages infectés par un virus soient éliminés ou mis en quarantaine. Ce document utilise le code ASCII fourni par EICAR (www.eicar.org) qui simule un virus test en tant que pièce jointe :

X5O!P%@AP[4\PZX54(P^)7CC)7}$EICAR-STANDARD-ANTIVIRUS-TEST-FILE!$H+H*

Remarque : par EICAR : ce fichier de test a été fourni à EICAR pour être distribué sous le nom de « fichier de test antivirus standard EICAR », et il répond à tous les critères énumérés ci-dessus. Il est sûr de passer, car il n'est pas un virus, et n'inclut pas de fragments de code viral. La plupart des produits y réagissent comme s'il s'agissait d'un virus (bien qu'ils le signalent généralement avec un nom évident, tel que « EICAR-AV-Test »).

Créer un fichier TXT

À l'aide de la chaîne ASCII ci-dessus, créez un fichier .txt et placez la chaîne telle qu'elle est écrite dans le corps du fichier. Vous pourrez envoyer ce fichier en pièce jointe dans votre exemple de message.

Envoi d'un exemple de message

En fonction de votre mode de travail, vous pouvez envoyer l'exemple de message via l'ESA de différentes manières. Par exemple, via l'interface de ligne de commande UNIX, utilisez le courrier ou Outlook (ou une autre application de messagerie).

CLI UNIX

joe@unix.local:~$ echo "TEST MESSAGE w/ ATTACHMENT" | mail -s "A/V test example" -A av.txt bob@av.esa

Votre environnement UNIX doit être correctement configuré pour envoyer ou relayer des messages via votre ESA.

Perspectives

Avec Outlook (ou une autre application de messagerie), vous avez deux choix pour envoyer le code ASCII par : 1) en utilisant le fichier .txt créé, 2) en collant directement la chaîne ASCII dans le corps du message.

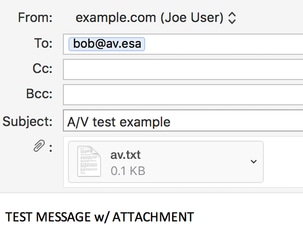

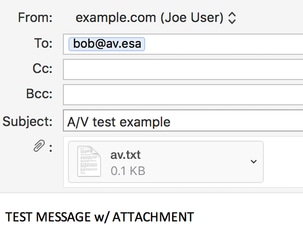

Utilisation du fichier .txt comme pièce jointe :

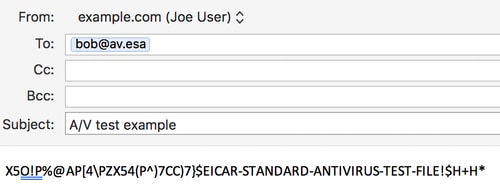

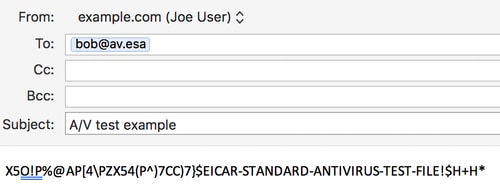

Utilisation de la chaîne ASCII dans le corps du message :

Votre application Outlook (ou autre application de messagerie) devra être correctement configurée pour envoyer ou relayer le courrier via votre ESA.

Vérification

Sur l'interface de ligne de commande ESA, utilisez la commande tail mail_logs avant d'envoyer l'exemple de message. En regardant le journal des messages, vous verrez que le message est analysé et intercepté par McAfee comme « VIRAL » :

Wed Sep 13 11:42:38 2017 Info: New SMTP ICID 306 interface Management (10.1.2.84) address 10.1.2.85 reverse dns host zane.local verified yes

Wed Sep 13 11:42:38 2017 Info: ICID 306 ACCEPT SG UNKNOWNLIST match sbrs[none] SBRS None country Australia

Wed Sep 13 11:42:38 2017 Info: Start MID 405 ICID 306

Wed Sep 13 11:42:38 2017 Info: MID 405 ICID 306 From: <joe@example.com>

Wed Sep 13 11:42:38 2017 Info: MID 405 ICID 306 RID 0 To: <bob@av.esa>

Wed Sep 13 11:42:38 2017 Info: MID 405 Message-ID '<20170913153801.0EDA1A0121@example.com>'

Wed Sep 13 11:42:38 2017 Info: MID 405 Subject 'A/V test attachment'

Wed Sep 13 11:42:38 2017 Info: MID 405 ready 1057 bytes from <joe@example.com>

Wed Sep 13 11:42:38 2017 Info: MID 405 attachment 'av.txt'

Wed Sep 13 11:42:38 2017 Info: ICID 306 close

Wed Sep 13 11:42:38 2017 Info: MID 405 matched all recipients for per-recipient policy my_av in the inbound table

Wed Sep 13 11:42:38 2017 Info: MID 405 interim AV verdict using McAfee VIRAL

Wed Sep 13 11:42:38 2017 Info: MID 405 antivirus positive 'EICAR test file'

Wed Sep 13 11:42:38 2017 Info: MID 405 enqueued for transfer to centralized quarantine "Virus" (a/v verdict VIRAL)

Wed Sep 13 11:42:38 2017 Info: MID 405 queued for delivery

Wed Sep 13 11:42:38 2017 Info: New SMTP DCID 239 interface 10.1.2.84 address 10.1.2.87 port 7025

Wed Sep 13 11:42:38 2017 Info: DCID 239 TLS success protocol TLSv1.2 cipher DHE-RSA-AES256-GCM-SHA384 the.cpq.host

Wed Sep 13 11:42:38 2017 Info: Delivery start DCID 239 MID 405 to RID [0] to Centralized Policy Quarantine

Wed Sep 13 11:42:38 2017 Info: Message done DCID 239 MID 405 to RID [0] (centralized policy quarantine)

Wed Sep 13 11:42:38 2017 Info: MID 405 RID [0] Response 'ok: Message 49 accepted'

Wed Sep 13 11:42:38 2017 Info: Message finished MID 405 done

Wed Sep 13 11:42:43 2017 Info: DCID 239 close

Le même message envoyé et analysé par Sophos :

Wed Sep 13 11:44:24 2017 Info: New SMTP ICID 307 interface Management (10.1.2.84) address 10.1.2.85 reverse dns host zane.local verified yes

Wed Sep 13 11:44:24 2017 Info: ICID 307 ACCEPT SG UNKNOWNLIST match sbrs[none] SBRS None country Australia

Wed Sep 13 11:44:24 2017 Info: Start MID 406 ICID 307

Wed Sep 13 11:44:24 2017 Info: MID 406 ICID 307 From: <joe@example.com>

Wed Sep 13 11:44:24 2017 Info: MID 406 ICID 307 RID 0 To: <bob@av.esa>

Wed Sep 13 11:44:24 2017 Info: MID 406 Message-ID '<20170913153946.E20C7A0121@example.com>'

Wed Sep 13 11:44:24 2017 Info: MID 406 Subject 'A/V test attachment'

Wed Sep 13 11:44:24 2017 Info: MID 406 ready 1057 bytes from <joe@example.com>

Wed Sep 13 11:44:24 2017 Info: MID 406 attachment 'av.txt'

Wed Sep 13 11:44:24 2017 Info: ICID 307 close

Wed Sep 13 11:44:24 2017 Info: MID 406 matched all recipients for per-recipient policy my_av in the inbound table

Wed Sep 13 11:44:24 2017 Info: MID 406 interim AV verdict using Sophos VIRAL

Wed Sep 13 11:44:24 2017 Info: MID 406 antivirus positive 'EICAR-AV-Test'

Wed Sep 13 11:44:24 2017 Info: MID 406 enqueued for transfer to centralized quarantine "Virus" (a/v verdict VIRAL)

Wed Sep 13 11:44:24 2017 Info: MID 406 queued for delivery

Wed Sep 13 11:44:24 2017 Info: New SMTP DCID 240 interface 10.1.2.84 address 10.1.2.87 port 7025

Wed Sep 13 11:44:24 2017 Info: DCID 240 TLS success protocol TLSv1.2 cipher DHE-RSA-AES256-GCM-SHA384 the.cpq.host

Wed Sep 13 11:44:24 2017 Info: Delivery start DCID 240 MID 406 to RID [0] to Centralized Policy Quarantine

Wed Sep 13 11:44:24 2017 Info: Message done DCID 240 MID 406 to RID [0] (centralized policy quarantine)

Wed Sep 13 11:44:24 2017 Info: MID 406 RID [0] Response 'ok: Message 50 accepted'

Wed Sep 13 11:44:24 2017 Info: Message finished MID 406 done

Wed Sep 13 11:44:29 2017 Info: DCID 240 close

Dans cet ESA de travaux pratiques, les messages infectés par un virus sont configurés en quarantaine pour l'action appliquée au message sur la stratégie de messagerie spécifique. L'action sur votre ESA peut varier en fonction de l'action entreprise pour les messages infectés par un virus traités par un antivirus dans votre stratégie de messagerie.

Informations connexes

Commentaires

Commentaires