Impossible d'activer la stratégie centralisée ESA, la quarantaine des virus et des attaques (PVO)

Table des matières

Introduction

Ce document décrit un problème rencontré lorsque la stratégie de centralisation, la quarantaine des virus et la quarantaine des attaques (PVO) ne peuvent pas être activées sur le dispositif de sécurité de la messagerie Cisco (ESA) car le bouton Activer est grisé et offre une solution au problème.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Comment activer le PVO sur l'appliance de gestion de la sécurité (SMA).

- Comment ajouter le service PVO à chaque ESA géré.

- Comment configurer la migration de PVO.

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- SMA version 8.1 et ultérieure

- ESA versions 8.0 et ultérieures

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Informations générales

Les messages traités par certains filtres, stratégies et opérations d'analyse sur un ESA peuvent être placés en quarantaine pour les mettre temporairement en attente d'une action ultérieure. Dans certains cas, il semble que le PVO ne puisse pas être activé sur l'ESA bien qu'il ait été correctement configuré sur le SMA et que l'Assistant Migration ait été utilisé. Le bouton permettant d'activer cette fonction sur le ESA est généralement grisé, car le ESA ne peut pas se connecter au SMA sur le port 7025.

Problème

Sur l'ESA, le bouton Enable (Activer) est grisé.

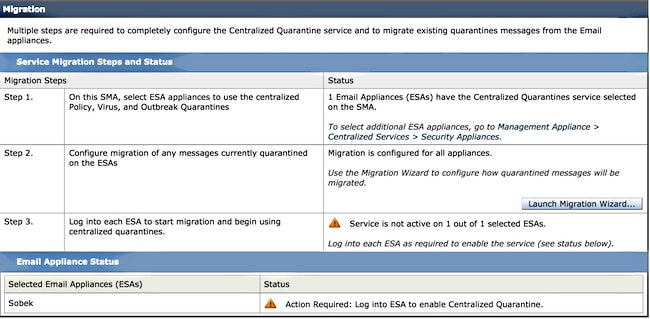

Le SMA indique que le service n'est pas actif et qu'une action est requise

Solution

Il existe plusieurs scénarios, qui sont décrits ici.

Scénario 1

Sur le SMA, exécutez la commande status sur l'interface de ligne de commande afin de vous assurer que l'appliance est dans un état en ligne. Si le SMA est hors ligne, le PVO ne peut pas être activé sur l'ESA en raison de l'échec de la connexion.

sma.example.com> status

Enter "status detail" for more information.

Status as of: Mon Jul 21 11:57:38 2014 GMT

Up since: Mon Jul 21 11:07:04 2014 GMT (50m 34s)

Last counter reset: Never

System status: Offline

Oldest Message: No Messages

Si le SMA est hors ligne, exécutez la commande resume afin de le remettre en ligne, qui démarre cpq_listener.

sma.example.com> resume

Receiving resumed for euq_listener, cpq_listener.

Scénario 2

Une fois que vous avez utilisé l'Assistant Migration sur le SMA, il est important de valider les modifications. Le bouton [Activer...] de l'ESA reste grisé si vous ne validez pas les modifications.

- Connectez-vous au SMA et à ESA avec le compte Administrateur, pas l'Opérateur (ou d'autres types de compte) ou la configuration peut être effectuée, mais le bouton [Activer..] sera grisé du côté ESA.

- Sur le SMA , choisissez Management Appliance > Centralized Services > Policy, Virus, and Outbreak Quarantines.

- Cliquez sur Launch Migration Wizard et choisissez une méthode de migration.

- Envoyez et validez vos modifications.

Scénario 3

Si l'ESA a été configuré avec une interface de livraison par défaut via la commande deliveryconfig et si cette interface par défaut n'a pas de connectivité vers le SMA parce qu'elle réside dans un sous-réseau différent ou qu'il n'y a pas de route, le PVO ne peut pas être activé sur l'ESA.

Voici un ESA avec une interface de remise par défaut configurée pour l'interface In :

mx.example.com> deliveryconfig

Default interface to deliver mail: In

Voici un test de connectivité ESA de l'interface In au port SMA 7025 :

mx.example.com> telnet

Please select which interface you want to telnet from.

1. Auto

2. In (192.168.1.1/24: mx.example.com)

3. Management (10.172.12.18/24: mgmt.example.com)

[1]> 2

Enter the remote hostname or IP address.

[]> 10.172.12.17

Enter the remote port.

[25]> 7025

Trying 10.172.12.17...

telnet: connect to address 10.172.12.17: Operation timed out

telnet: Unable to connect to remote host

Afin de résoudre ce problème, configurez l'interface par défaut sur Auto où l'ESA utilise automatiquement l'interface correcte.

mx.example.com> deliveryconfig

Default interface to deliver mail: In

Choose the operation you want to perform:

- SETUP - Configure mail delivery.

[]> setup

Choose the default interface to deliver mail.

1. Auto

2. In (192.168.1.1/24: mx.example.com)

3. Management (10.172.12.18/24: mgmt.example.com)

[1]> 1

Scénario 4

Par défaut, les connexions à la quarantaine centralisée sont chiffrées TLS (Transport Layer Security). Si vous consultez le fichier journal de messagerie sur l'ESA et recherchez les ID de connexion de remise (DCID) sur le port 7025 sur le SMA, vous pouvez voir des erreurs TLS échouées telles que :

Mon Apr 7 15:48:42 2014 Info: New SMTP DCID 3385734 interface 172.16.0.179

address 172.16.0.94 port 7025

Mon Apr 7 15:48:42 2014 Info: DCID 3385734 TLS failed: verify error: no certificate

from server

Mon Apr 7 15:48:42 2014 Info: DCID 3385734 TLS was required but could not be

successfully negotiated

Lorsque vous exécutez une commande tlsverify sur l'interface de ligne de commande ESA, vous voyez la même chose.

mx.example.com> tlsverify

Enter the TLS domain to verify against:

[]> the.cpq.host

Enter the destination host to connect to. Append the port (example.com:26) if you are not

connecting on port 25:

[the.cpq.host]> 10.172.12.18:7025

Connecting to 10.172.12.18 on port 7025.

Connected to 10.172.12.18 from interface 10.172.12.17.

Checking TLS connection.

TLS connection established: protocol TLSv1, cipher ADH-CAMELLIA256-SHA.

Verifying peer certificate.

Certificate verification failed: no certificate from server.

TLS connection to 10.172.12.18 failed: verify error.

TLS was required but could not be successfully negotiated.

Failed to connect to [10.172.12.18].

TLS verification completed.

Sur cette base, le chiffrement ADH-CAMELLIA256-SHA utilisé afin de négocier avec le SMA entraîne l'échec du SMA à présenter un certificat homologue. Un examen plus approfondi révèle que tous les chiffrements ADH utilisent l'authentification anonyme, qui ne fournit pas de certificat homologue. Le correctif ici est d'éliminer les chiffrements anonymes. Pour ce faire, changez la liste de chiffrement sortante en HIGH:MEDIUM:ALL:-aNULL:-SSLv2.

mx.example.com> sslconfig

sslconfig settings:

GUI HTTPS method: sslv3tlsv1

GUI HTTPS ciphers: RC4-SHA:RC4-MD5:ALL

Inbound SMTP method: sslv3tlsv1

Inbound SMTP ciphers: RC4-SHA:RC4-MD5:ALL

Outbound SMTP method: sslv3tlsv1

Outbound SMTP ciphers: RC4-SHA:RC4-MD5:ALL

Choose the operation you want to perform:

- GUI - Edit GUI HTTPS ssl settings.

- INBOUND - Edit Inbound SMTP ssl settings.

- OUTBOUND - Edit Outbound SMTP ssl settings.

- VERIFY - Verify and show ssl cipher list.

[]> OUTBOUND

Enter the outbound SMTP ssl method you want to use.

1. SSL v2.

2. SSL v3

3. TLS v1

4. SSL v2 and v3

5. SSL v3 and TLS v1

6. SSL v2, v3 and TLS v1

[5]>

Enter the outbound SMTP ssl cipher you want to use.

[RC4-SHA:RC4-MD5:ALL]> HIGH:MEDIUM:ALL:-aNULL:-SSLv2

sslconfig settings:

GUI HTTPS method: sslv3tlsv1

GUI HTTPS ciphers: RC4-SHA:RC4-MD5:ALL

Inbound SMTP method: sslv3tlsv1

Inbound SMTP ciphers: RC4-SHA:RC4-MD5:ALL

Outbound SMTP method: sslv3tlsv1

Outbound SMTP ciphers: HIGH:MEDIUM:ALL:-aNULL:-SSLv2

Choose the operation you want to perform:

- GUI - Edit GUI HTTPS ssl settings.

- INBOUND - Edit Inbound SMTP ssl settings.

- OUTBOUND - Edit Outbound SMTP ssl settings.

- VERIFY - Verify and show ssl cipher list.

[]>

mx.example.com> commit

Scénario 5

Le PVO ne peut pas être activé et affiche ce type de message d'erreur.

Unable to proceed with Centralized Policy, Virus and Outbreak Quarantines

configuration as host1 and host2 in Cluster have content filters / DLP actions

available at a level different from the cluster Level.

Le message d'erreur peut indiquer qu'aucune clé de fonction DLP n'est appliquée à l'un des hôtes et que DLP est désactivé. La solution consiste à ajouter la clé de fonction manquante et à appliquer des paramètres DLP identiques à ceux de l'hôte auquel la clé de fonction est appliquée. Cette incohérence de la clé de fonction peut avoir le même effet avec les filtres contre les attaques, Sophos Antivirus et d'autres clés de fonction.

Scénario 6

Le bouton d'activation du PVO est grisé si, dans une configuration de cluster, il existe une configuration au niveau de l'ordinateur ou du groupe pour le contenu, les filtres de messages, les paramètres DLP et DMARC. Pour résoudre ce problème, tous les filtres de messages et de contenu doivent être déplacés du niveau machine ou groupe au niveau cluster, ainsi que les paramètres DLP et DMARC. Vous pouvez également supprimer entièrement du cluster l'ordinateur dont la configuration est au niveau de l'ordinateur. Entrez la commande CLI clusterconfig > removemachine et reconnectez-la au cluster afin d'hériter de la configuration du cluster.

Informations connexes

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

23-Jul-2014

|

Première publication |

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires