Introduction

Ce document décrit comment installer le fichier de métadonnées sur les services ADFS (Microsoft Active Directory Federation Services).

Conditions préalables

Conditions requises

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- ADFS

- Intégration du langage SAML (Security Assertion Markup Language) à l'appliance de gestion de la sécurité

Components Used

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

Avant d'installer le fichier de métadonnées dans ADFS, assurez-vous que ces exigences sont respectées :

Configuration

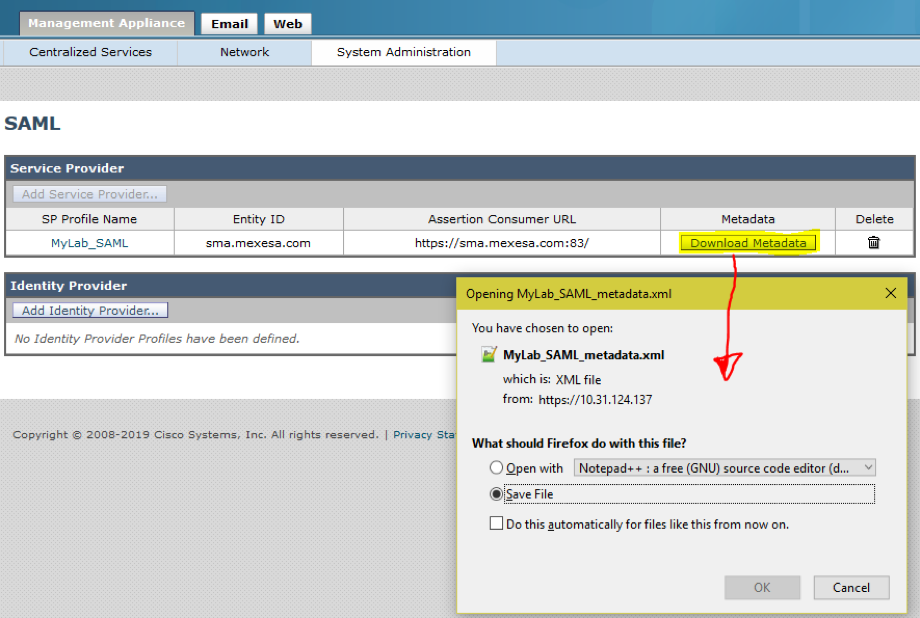

Étape 1. Accédez à votre SMA et sélectionnez Administration du système > SAML > Télécharger les métadonnées, comme indiqué dans l'image.

Étape 2. Le profil du fournisseur d'identité se remplit automatiquement lorsque le client télécharge son fichier de métadonnées ADFS. Microsoft a une URL par défaut : https://<ADFS-host>/FederationMetadata/2007-06/FederationMetadata.xml.

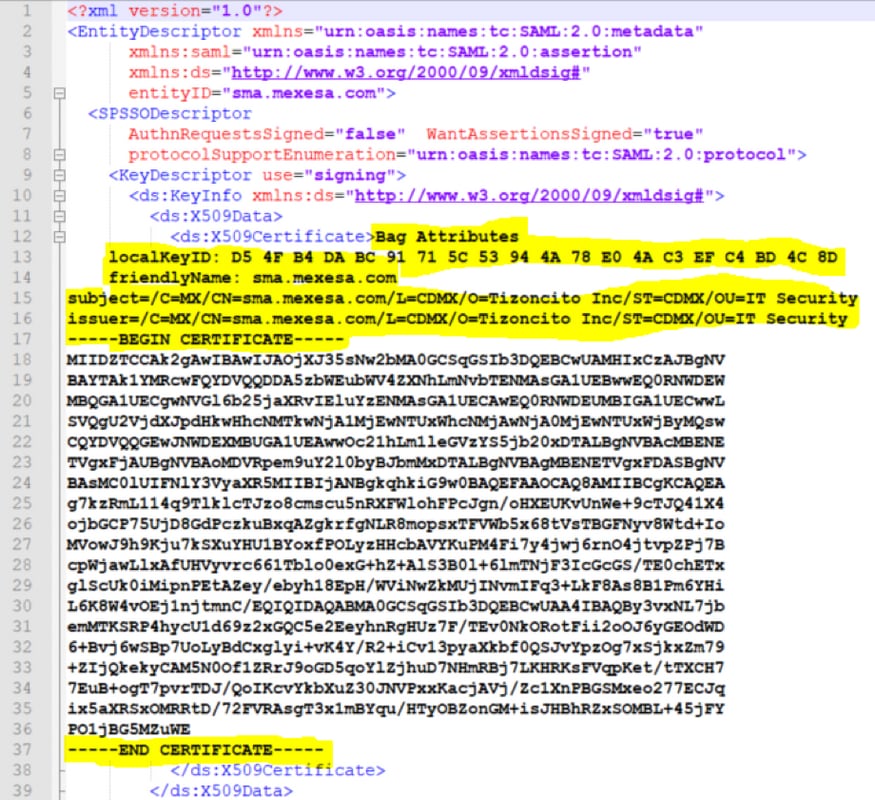

Étape 3. Une fois les deux profils configurés, les métadonnées de profil SP doivent être modifiées, conformément au bogue CSCvh30183.. Le fichier de métadonnées apparaît comme illustré dans l'image.

Étape 4. Supprimez les informations en surbrillance, à la fin du fichier de métadonnées doit être comme indiqué dans l'image.

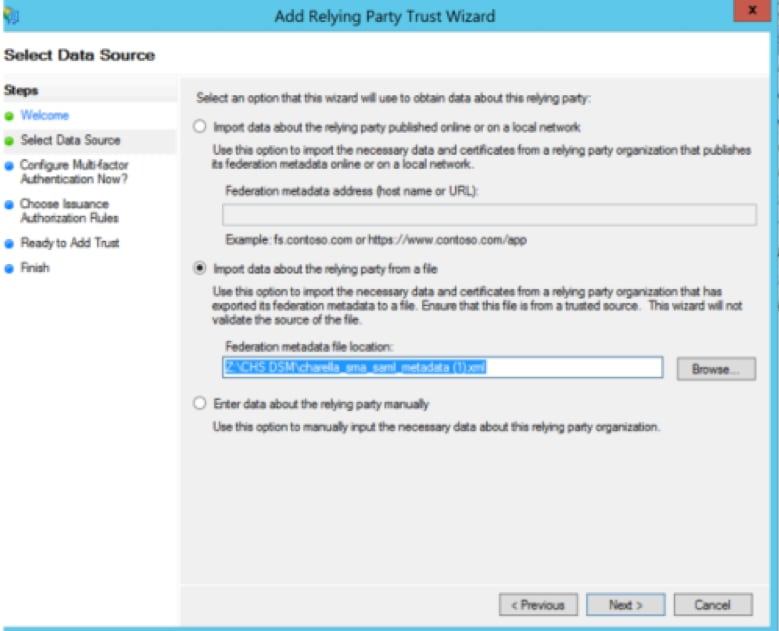

Étape 5. Accédez à votre ADFS et importez le fichier de métadonnées modifié dans Outils ADFS > Gestion AD FS > Ajouter une approbation de partie de confiance, comme illustré dans l'image.

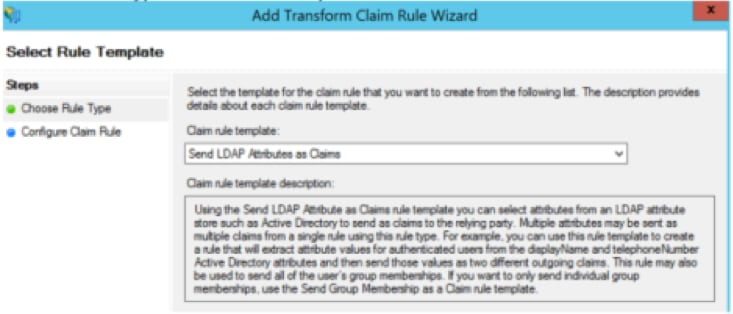

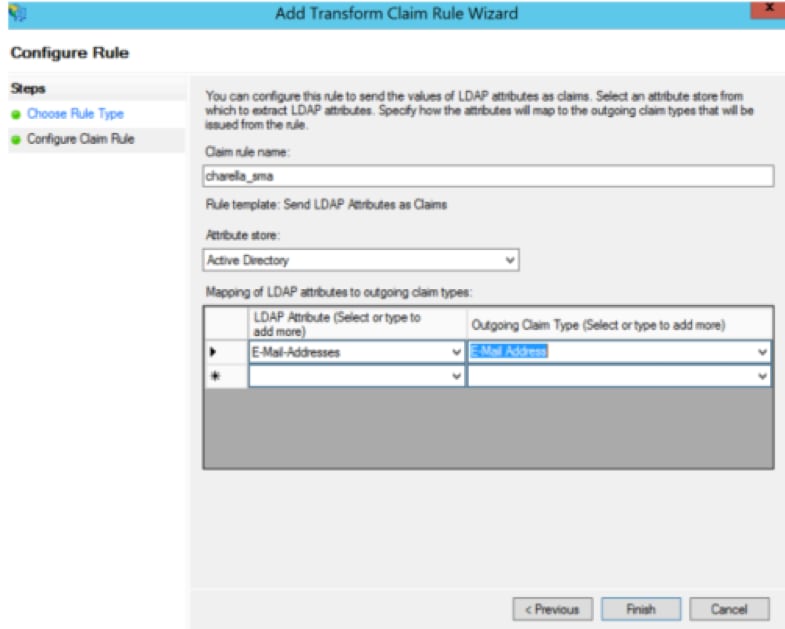

Étape 6. Après avoir importé le fichier de métadonnées, configurez les règles de revendication pour l'approbation de partie de confiance nouvellement créée, sélectionnez le modèle de règle de revendication > Envoyer les attributs LDAP, comme indiqué dans l'image.

Étape 7. Nommez le nom de la règle de revendication, puis sélectionnez Magasin d'attributs > Active Directory.

Étape 8. Mapper les attributs LDAP, comme illustré dans l'image.

- Attribut LDAP > Adresses de messagerie

- Type de demande sortante > Adresse électronique

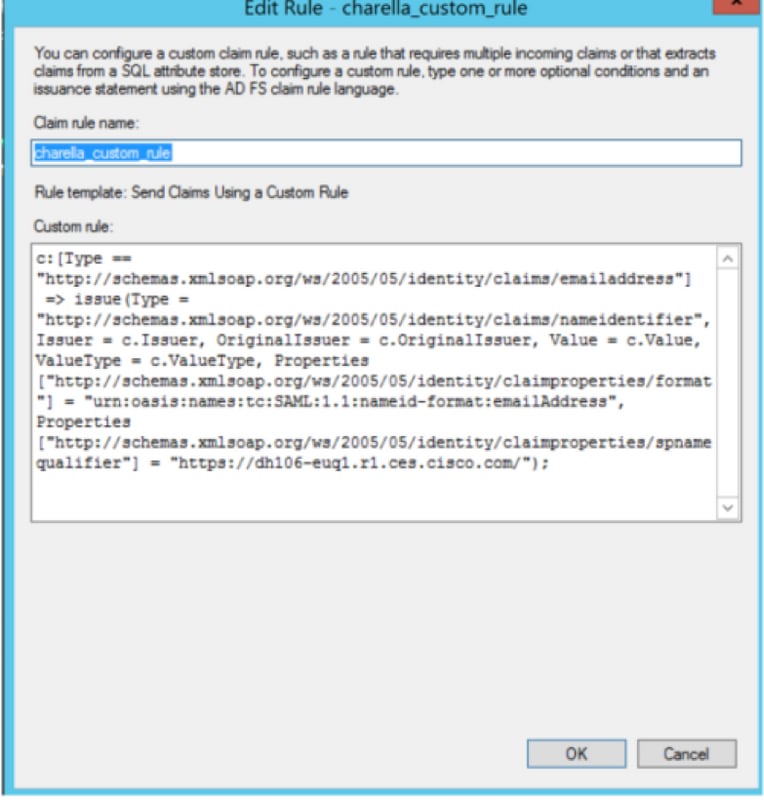

Étape 9. Créez une nouvelle règle de revendication personnalisée avec ces informations, comme l'illustre l'image.

Il s'agit de la règle personnalisée qui doit être ajoutée à la règle de revendication personnalisée :

c:[Type == "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress"] =>

issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier", Issuer

= c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType,

Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] =

"urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress",

Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier

"] = "https://<smahostname>:83");

- Modifiez l'URL mise en surbrillance avec le nom d'hôte et le port SMA (si vous êtes dans un environnement CES, un port n'est pas requis mais doit pointer sur euq1.<allocation>.iphmx.com)

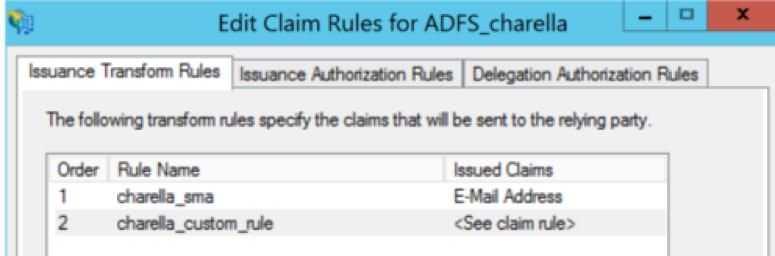

Étape 10. Assurez-vous que l'ordre des règles de revendication est : Règle de revendication LDAP en premier et Règle de revendication personnalisée en second, comme illustré dans l'image.

Étape 11. Connectez-vous à EUQ, il doit rediriger vers l'hôte ADFS.

Vérification

Aucune procédure de vérification n'est disponible pour cette configuration.

Dépannage

Il n'existe actuellement aucune information de dépannage spécifique pour cette configuration.

Informations connexes