Introduction

Ce document décrit comment demander l'accès à leur CLI de sécurité de messagerie électronique cloud (CES).

Informations générales

Les clients Cisco CES ont le droit d'accéder à l'interface de ligne de commande de leurs ESA et SMA par le biais d'un proxy SSH utilisant l'authentification par clé. L'accès à l'interface de ligne de commande de vos appareils hébergés doit être limité aux personnes clés de votre entreprise.

Utilisateurs Linux et Mac

Pour les clients Cisco CES :

Instructions pour un script shell utilisant SSH afin de rendre l'accès CLI via le proxy CES.

Conditions préalables

En tant que client CES, vous devez avoir engagé l'intégration/les opérations CES ou le centre d'assistance technique Cisco pour que les clés SSH soient échangées et placées :

- Générez des clés RSA privées/publiques.

- Fournissez à Cisco votre clé PublicRSA.

- Attendez que Cisco enregistre et vous informe que vos clés ont été enregistrées sur votre compte client CES.

- Copiez et modifiez le script connect2ces.sh.

Comment créer des clés RSA privées/publiques ?

Cisco recommande d'utiliser « ssh-keygen » sur le terminal/CLI pour Unix/Linux/OS X. Utilisez la commande ssh-keygen -b 2048 -t rsa -f ~/.ssh/<NOM> .

Remarque : Pour plus d'informations, visitez le site https://www.ssh.com/academy/ssh/keygen.

Assurez-vous que vous protégez l'accès à vos clés privées RSA à tout moment.

N'envoyez pas votre clé privée à Cisco, seulement la clé publique (.pub).

Lors de l'envoi de votre clé publique à Cisco, identifiez l'adresse e-mail/prénom/nom auquel la clé est destinée.

Comment ouvrir une demande d'assistance Cisco pour fournir ma clé publique ?

Configuration

Pour commencer, opencopiez le script fourni et utilisez l'un de ces hôtes proxy pour le nom d'hôte.

Assurez-vous de choisir le proxy approprié pour votre région (c'est-à-dire, si vous êtes un client CES des États-Unis, afin d'atteindre le data center et les appareils F4, utilisez le f4-ssh.iphmx.com. Si vous êtes un client CES de l'UE et que vous possédez un appareil en Allemagne, utilisez f17-ssh.eu.iphmx.com.).

AP (ap.iphmx.com)

f15-ssh.ap.iphmx.com

f16-ssh.ap.iphmx.com

CA (ca.iphmx.com)

f13-ssh.ca.iphmx.com

f14-ssh.ca.iphmx.com

UE (c3s2.iphmx.com)

f10-ssh.c3s2.iphmx.com

f11-ssh.c3s2.iphmx.com

UE (eu.iphmx.com) (Allemagne DC)

f17-ssh.eu.iphmx.com

f18-ssh.eu.iphmx.com

États-Unis (iphmx.com)

f4-ssh.iphmx.com

f5-ssh.iphmx.com

Que faire si je souhaite me connecter à plusieurs appareils de sécurité de la messagerie (ESA) ou appareils de gestion de la sécurité (SMA) ?

Copiez et enregistrez une deuxième copie de connect2ces.sh, telle que connect2ces_2.sh.

Remarque : Vous devez modifier le paramètre « cloud_host » pour qu'il corresponde à l'appliance supplémentaire à laquelle vous souhaitez accéder.

Vous voudrez modifier le 'local_port' pour qu'il soit AUTRE que 2222. Si ce n'est pas le cas, un message d'erreur « WARNING: L'IDENTIFICATION DE L'HÔTE DISTANT A CHANGÉ ! »

Comment puis-je configurer mon ESA ou SMA pour me connecter sans demander de mot de passe ?

À quoi cela ressemblera-t-il une fois que les conditions préalables seront remplies ?

joe.user@my_local > ~ ./connect2ces

[-] Connexion à votre serveur proxy (f4-ssh.iphmx.com)...

[-] Connexion proxy réussie. Désormais connecté à f4-ssh.iphmx.com.

[-] Proxy exécuté sur le PID : 31253

[-] Connexion à votre appliance CES (esa1.rs1234-01.iphmx.com)...

Dernière connexion : Lun Avr 22 11:33:45 2019 à partir de 10.123.123.123

AsyncOS 12.1.0 pour Cisco C100V build 071

Bienvenue dans l'appliance virtuelle de sécurité de la messagerie Cisco C100V

NOTE: Cette session expirera si elle reste inactive pendant 1 440 minutes. Toute modification de configuration non validée sera perdue. Validez les modifications de configuration dès qu'elles sont effectuées.

(Ordinateur esa1.rs1234-01.iphmx.com)>

(Ordinateur esa1.rs1234-01.iphmx.com)> exit

La connexion à 127.0.0.1 est fermée.

[-] Fermeture de la connexion proxy...

[-] Terminé.

connect2ces.sh

Remarque : assurez-vous de choisir le proxy approprié pour votre région (c'est-à-dire, si vous êtes un client CES des États-Unis, afin d'atteindre le data center et les appareils F4, utilisez le f4-ssh.iphmx.com. Si vous êtes un client CES de l'UE et que vous possédez un appareil en Allemagne, utilisez f17-ssh.eu.iphmx.com.).

Utilisateurs Windows

Instructions pour l'utilisation de PuTTY et de SSH afin de rendre l'accès CLI via le proxy CES.

Conditions préalables

En tant que client CES, vous devez avoir fait appel à l'intégration/opérations CES ou au centre d'assistance technique Cisco pour que les clés SSH soient échangées et placées :

- Générez des clés RSA privées/publiques.

- Fournissez à Cisco votre clé publique RSA.

- Attendez que Cisco enregistre vos clés et vous informe qu'elles ont été enregistrées sur votre compte client CES.

- Configurez PuTTY comme détaillé dans ces instructions.

Comment créer des clés RSA privées/publiques ?

Cisco recommande d'utiliser PuTTYgen (https://www.puttygen.com/) pour Windows.

Pour plus d'informations : https://www.ssh.com/ssh/putty/windows/puttygen.

Remarque : Assurez-vous que vous protégez l'accès à vos clés privées RSA à tout moment.

N'envoyez pas votre clé privée à Cisco, seulement la clé publique (.pub).

Lors de l'envoi de votre clé publique à Cisco, identifiez l'adresse e-mail/le prénom/le nom pour lequel la clé est utilisée.

Comment ouvrir une demande d'assistance Cisco pour fournir ma clé publique ?

Comment puis-je configurer mon ESA ou SMA pour me connecter sans demander de mot de passe ?

Configuration PuTy

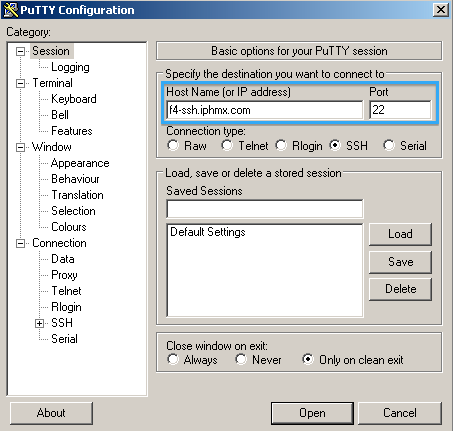

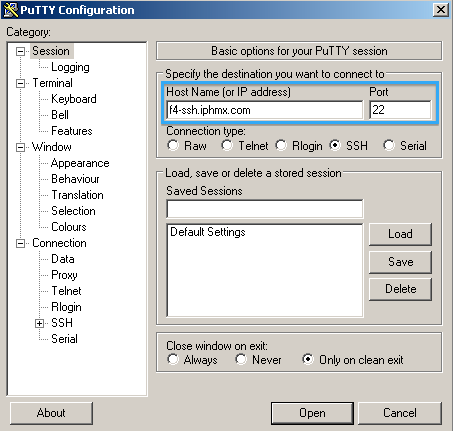

Afin de commencer, ouvrez PuTTY et utilisez l'un de ces hôtes proxy pour les noms d'hôtes :

Assurez-vous de choisir le proxy approprié pour votre région (c'est-à-dire, si vous êtes un client CES des États-Unis, afin d'atteindre le data center et les appareils F4, utilisez le f4-ssh.iphmx.com. Si vous êtes un client CES de l'UE et que vous possédez un appareil en Allemagne, utilisez f17-ssh.eu.iphmx.com.).

AP (ap.iphmx.com)

f15-ssh.ap.iphmx.com

f16-ssh.ap.iphmx.com

CA (ca.iphmx.com)

f13-ssh.ca.iphmx.com

f14-ssh.ca.iphmx.com

UE (c3s2.iphmx.com)

f10-ssh.c3s2.iphmx.com

f11-ssh.c3s2.iphmx.com

UE (eu.iphmx.com) (Allemagne DC)

f17-ssh.eu.iphmx.com

f18-ssh.eu.iphmx.com

États-Unis (iphmx.com)

f4-ssh.iphmx.com

f5-ssh.iphmx.com

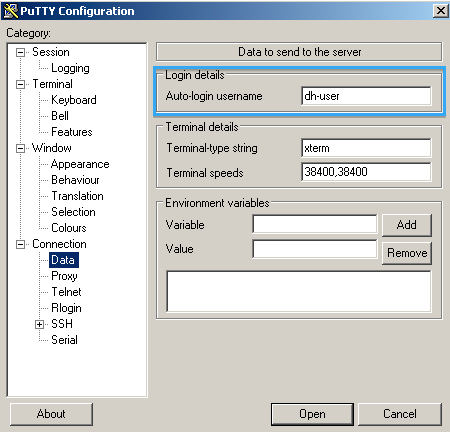

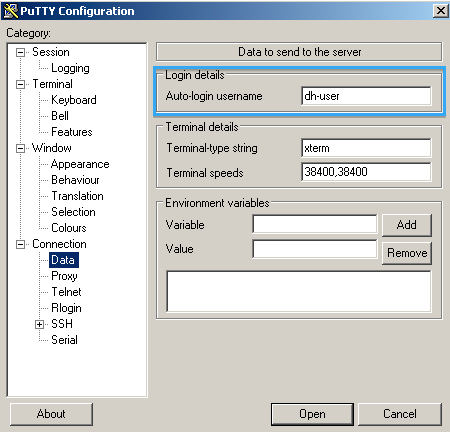

Cliquez surData et pour obtenir les détails de connexion, utilisez le nom d'utilisateur de connexion automatique et entrez dh-user.

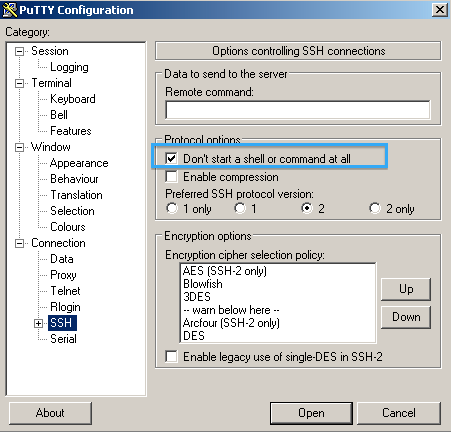

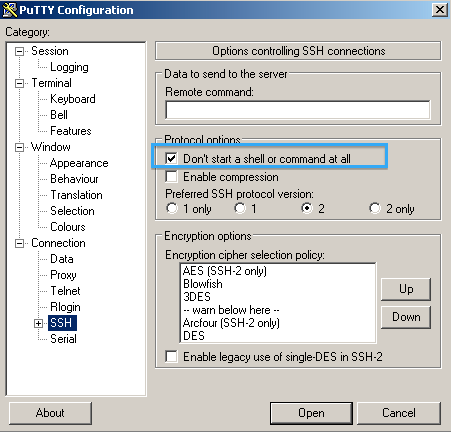

Choisissez SSH et cochez Ne pas démarrer un shell ou une commande du tout.

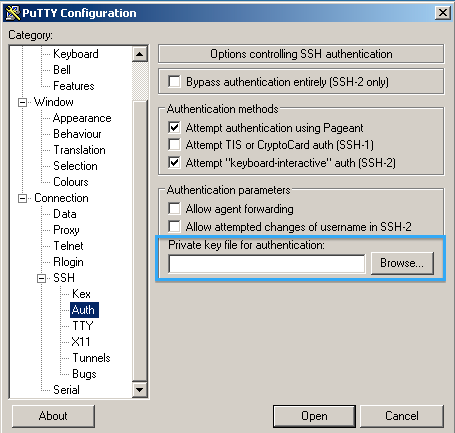

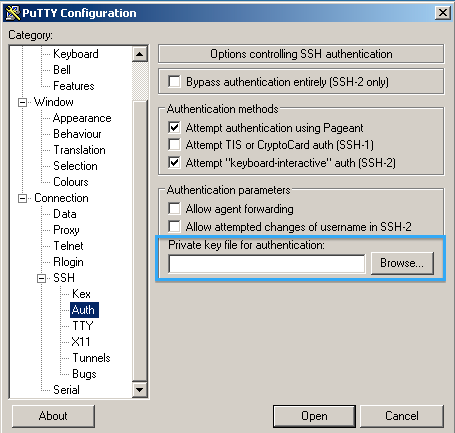

Cliquez sur Authand for Private key file for authentication, parcourez et choisissez votre clé privée.

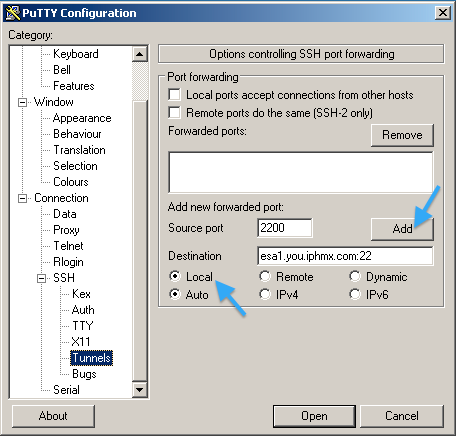

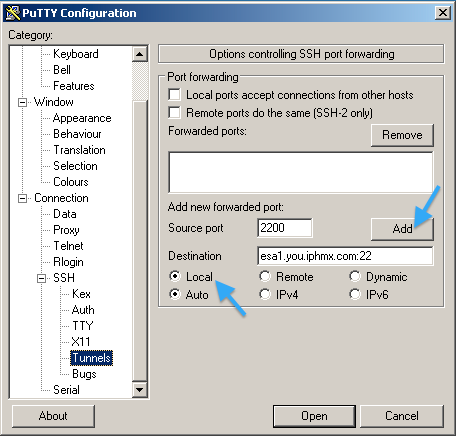

Cliquez sur Tunnels.

Entrez un port source ; il s'agit d'un port arbitraire de votre choix (l'exemple utilise 2200).

Entrez une destination ; il s'agit de votre ESA ou SMA + 22 (en spécifiant la connexion SSH).

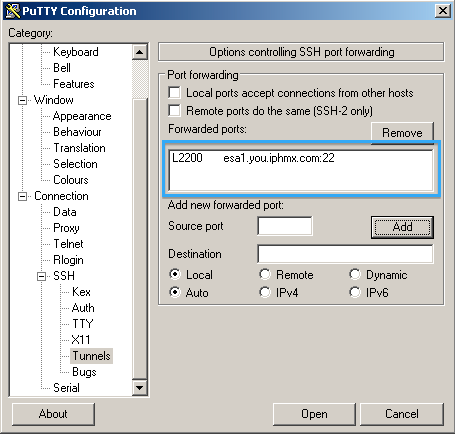

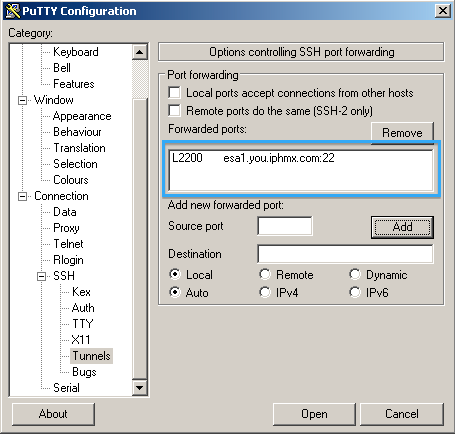

Une fois que vous avez cliqué sur Add, il doit ressembler à ceci.

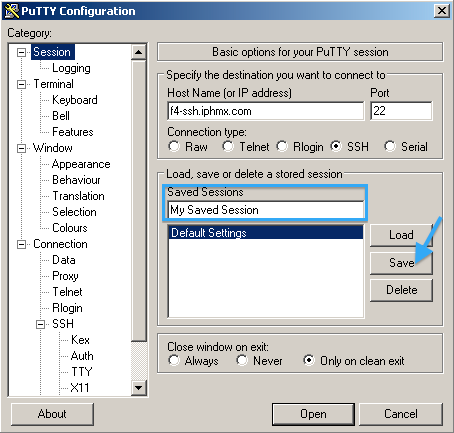

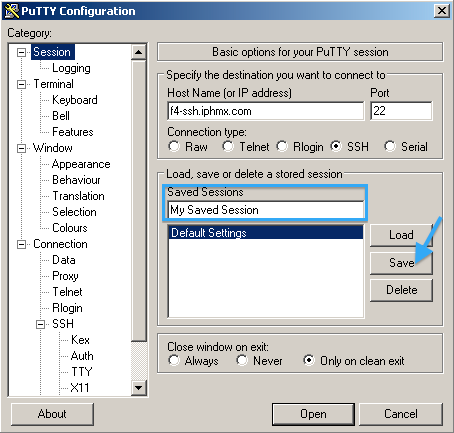

Afin d'enregistrer la session pour une utilisation future, cliquez sur Session.

Entrez un nom pour votre « session enregistrée », puis cliquez sur Enregistrer.

À ce moment-là, vous pouvez cliquer sur Open et lancer la session proxy.

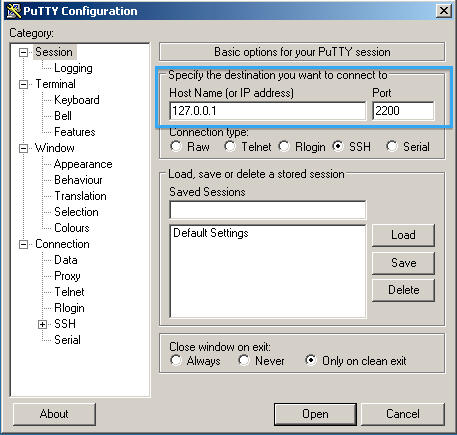

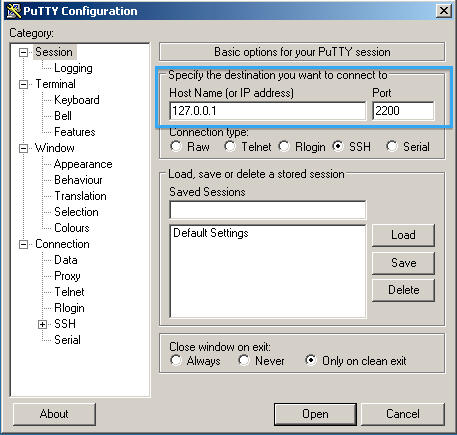

Il n'y aura pas d'invite de connexion ou de commande. Vous devez maintenant ouvrir une deuxième session PuTTY sur votre ESA ou SMA.

Utilisez le nom d’hôte 127.0.0.1 et le numéro de port source dans la configuration de tunnel présentée précédemment.

Dans cet exemple, 2200 est utilisé.

Cliquez sur Ouvrir pour vous connecter à votre appliance.

Lorsque vous y êtes invité, utilisez le nom d'utilisateur et le mot de passe de votre appliance, comme pour l'accès à l'interface utilisateur.

Dépannage

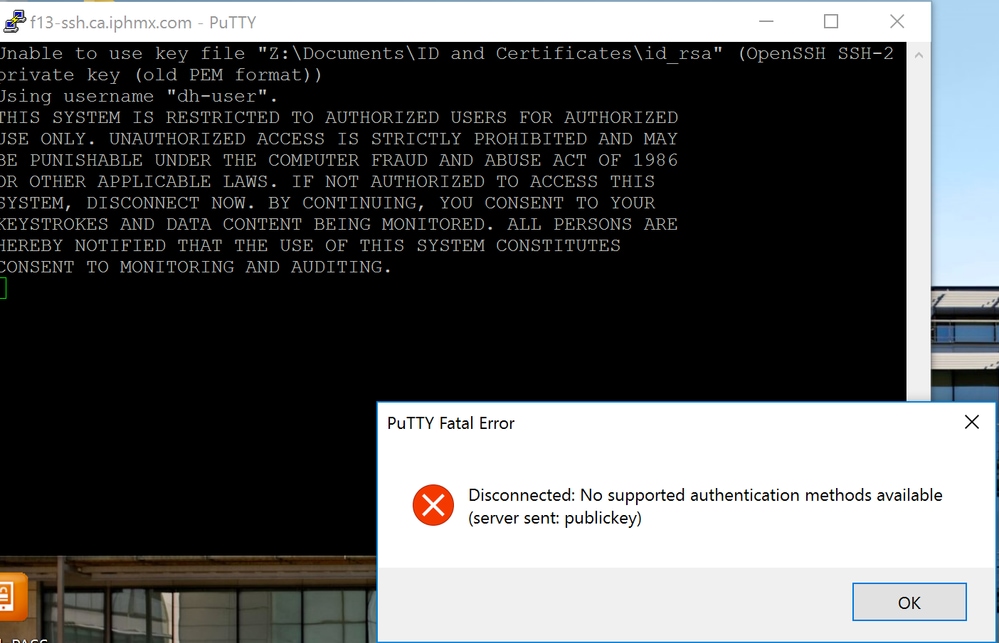

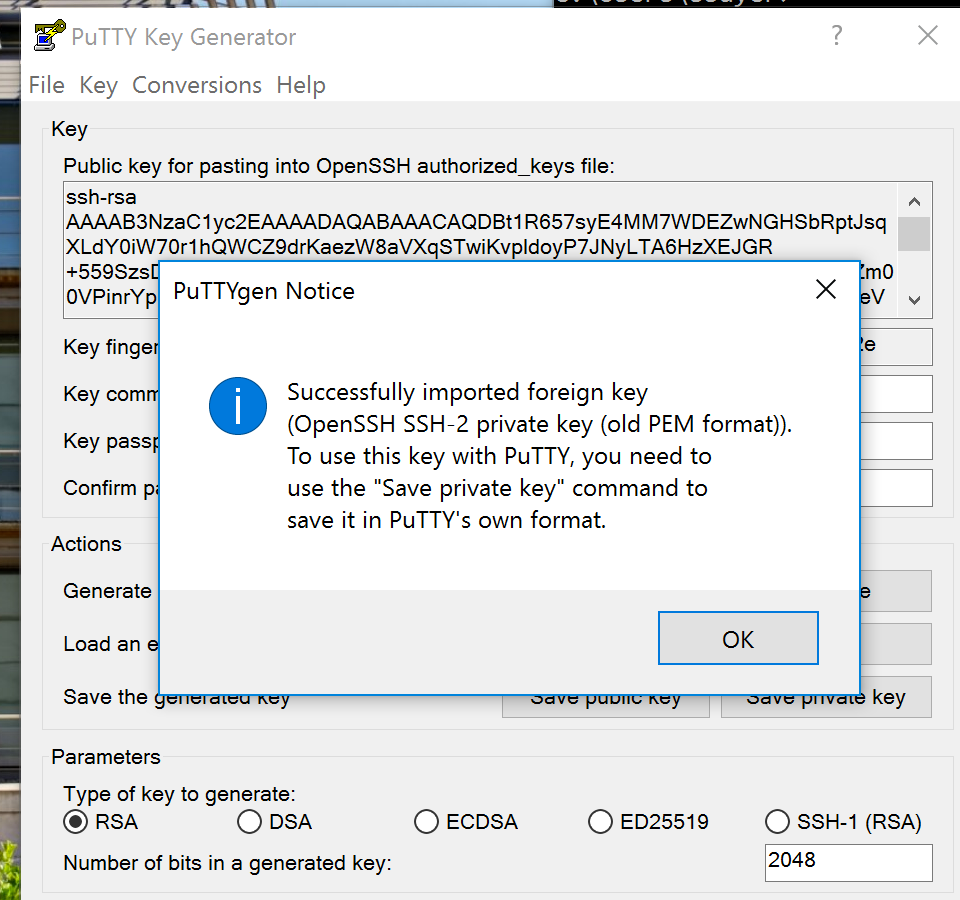

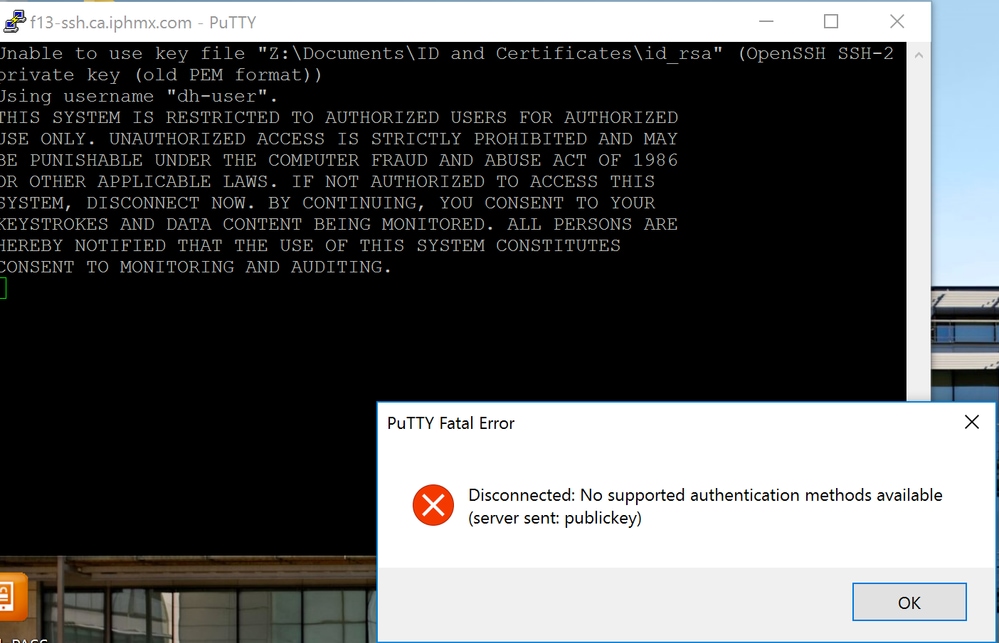

Si votre paire de clés SSH a été générée à l'aide d'OpenSSH (non-PuTTy), vous ne pouvez pas vous connecter et une erreur « old PEM format » s'affiche.

La clé privée peut être convertie à l'aide du générateur de clé PuTTY.

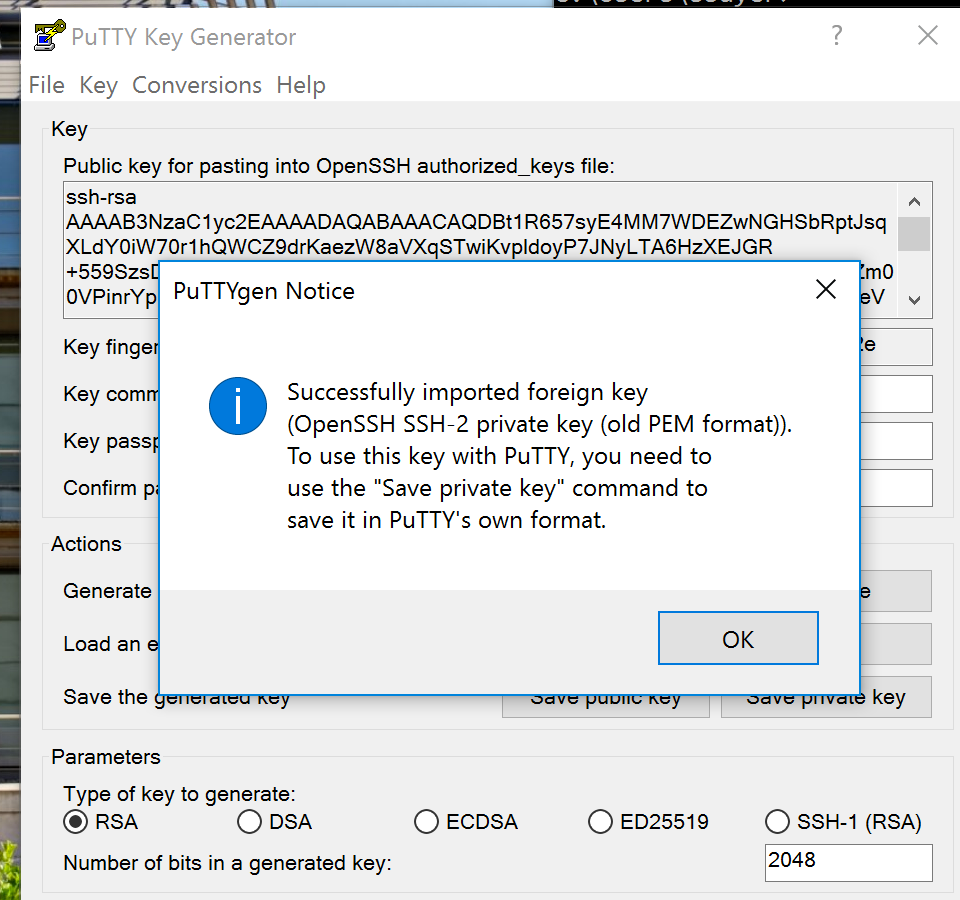

- Ouvrez PuTy Key Generator.

- Cliquez sur Chargement pour parcourir et charger votre clé privée existante.

- Vous devez cliquer sur la liste déroulante et sélectionner Tous les fichiers (.) afin de localiser la clé privée.

- Cliquez sur Ouvrir une fois que vous avez trouvé votre clé privée.

- Puttygen fournira un avis comme dans cette image.

- Cliquez sur Enregistrer la clé privée.

- À partir de votre session PuTTY, utilisez cette clé privée convertie et enregistrez la session.

- Essayez de vous reconnecter avec la clé privée convertie.

Vérifiez que vous pouvez accéder à vos appareils via la ligne de commande.

Commentaires

Commentaires