Introduction

Ce document décrit la fonctionnalité Network Advanced Malware Protection (AMP)/contrôle d'accès aux fichiers du module FirePOWER et la méthode de configuration de ces fonctionnalités avec Adaptive Security Device Manager (ASDM).

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Connaissance du pare-feu ASA (Adaptive Security Appliance) et de l'ASDM.

- Connaissances des appliances FirePOWER.

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Modules ASA Firepower (ASA 5506X/5506H-X/5506W-X, ASA 5508-X, ASA 5516-X) exécutant le logiciel version 5.4.1 et ultérieure.

- Module ASA Firepower (ASA 5515-X, ASA 5525-X, ASA 5545-X, ASA 5555-X) qui exécute la version 6.0.0 du logiciel et les versions ultérieures.

- ASDM 7.5.1 et versions ultérieures.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Informations générales

Les logiciels malveillants peuvent pénétrer dans le réseau d'une entreprise de plusieurs manières. Afin d'identifier et d'atténuer les effets de ces logiciels malveillants et programmes malveillants, les fonctionnalités AMP de FirePOWER peuvent être utilisées afin de détecter et éventuellement de bloquer la transmission de logiciels malveillants et de programmes malveillants sur le réseau.

Avec la fonctionnalité de contrôle de fichier, vous pouvez choisir de surveiller (détecter), bloquer ou autoriser le transfert de fichiers à télécharger et à télécharger. Par exemple, une politique de fichiers peut être mise en oeuvre pour bloquer le téléchargement de fichiers exécutables par l'utilisateur.

Grâce à la fonctionnalité AMP de réseau, vous pouvez sélectionner les types de fichiers que vous souhaitez surveiller sur les protocoles couramment utilisés et envoyer des hachages SHA 256, des métadonnées à partir des fichiers ou même des copies des fichiers eux-mêmes vers Cisco Security Intelligence Cloud pour analyse des programmes malveillants. Le cloud renvoie la disposition des hashs de fichiers comme propre ou malveillant en fonction de l'analyse des fichiers.

Le contrôle des fichiers et AMP for Firepower peuvent être configurés en tant que stratégie de fichiers et utilisés dans le cadre de votre configuration globale du contrôle d'accès. Les politiques de fichiers associées aux règles de contrôle d'accès inspectent le trafic réseau qui répond aux conditions des règles.

Remarque : assurez-vous que le module FirePOWER dispose d'une licence Protect/Control/Malware afin de configurer cette fonctionnalité. Afin de vérifier les licences, choisissez Configuration > ASA FirePOWER Configuration > License.

Configurer la politique de fichiers pour le contrôle des fichiers/AMP réseau

Configurer le contrôle d'accès aux fichiers

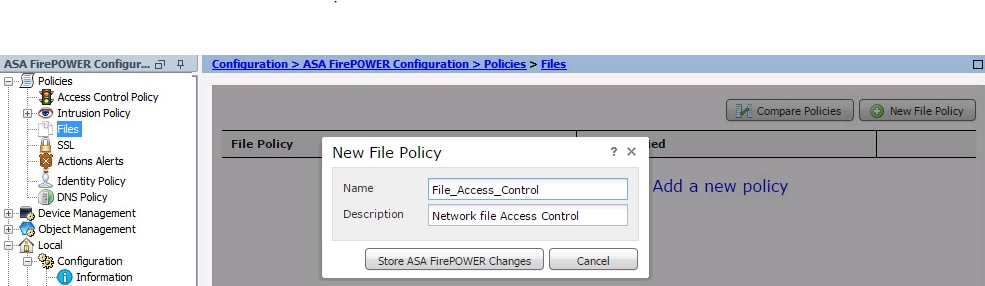

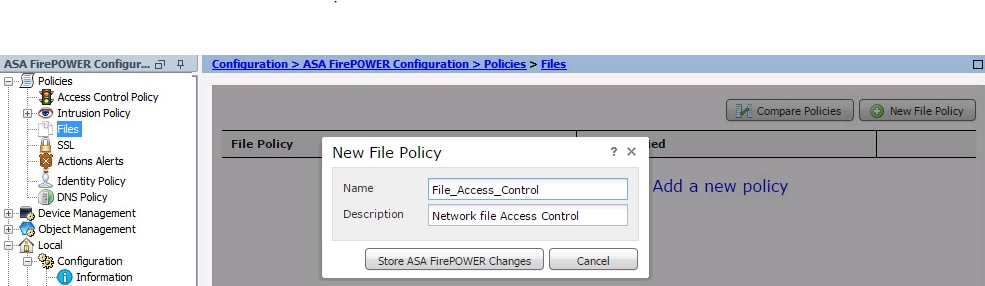

Connectez-vous à ASDM et choisissez Configuration > ASA Firepower Configuration > Policies > Files. La boîte de dialogue Nouvelle stratégie de fichier s'affiche.

Entrez un nom et une description facultative pour votre nouvelle stratégie, puis cliquez sur l'option Store ASA Firepower Changes. La page File Policy Rule s'affiche.

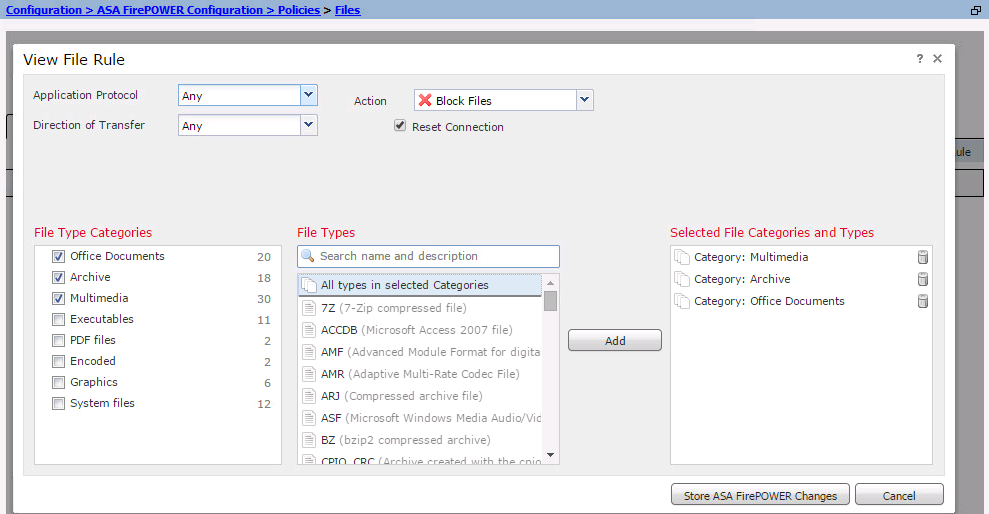

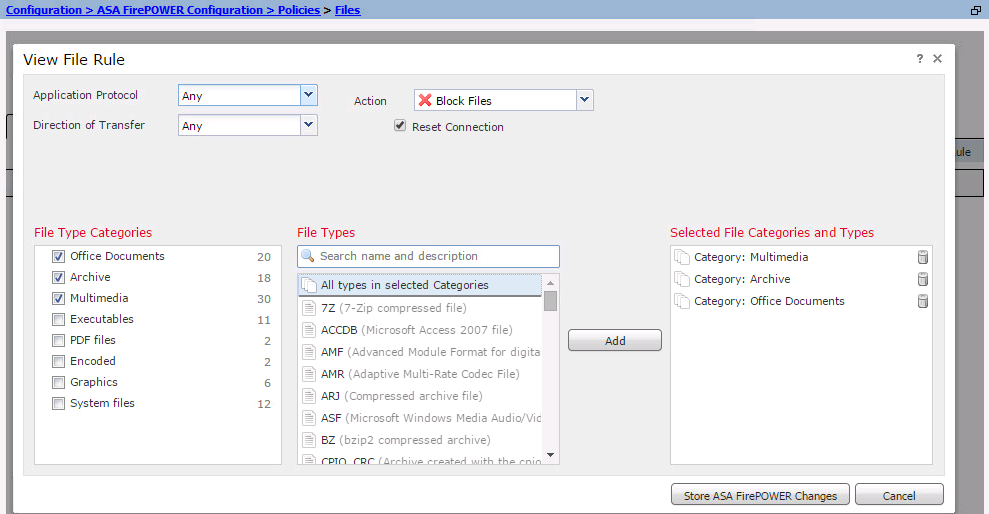

Cliquez sur Add File Rule afin d'ajouter une règle à la stratégie de fichier. La règle de fichier vous donne un contrôle granulaire sur les types de fichiers que vous souhaitez enregistrer, bloquer ou analyser à la recherche de programmes malveillants.

Protocole d'application : spécifiez le protocole d'application Any (par défaut) ou le protocole spécifique (HTTP, SMTP, IMAP, POP3, FTP, SMB).

Direction du transfert : spécifiez la direction du transfert de fichiers. Il peut s'agir de Any (Tous) ou Upload/Download (Télécharger) basé sur le protocole Application. Vous pouvez contrôler le protocole (HTTP, IMAP, POP3, FTP, SMB) pour le téléchargement du fichier et le protocole (HTTP, SMTP, FTP, SMB) pour le téléchargement du fichier. Utilisez l'option Any afin de détecter les fichiers sur plusieurs protocoles d'application, indépendamment du fait que les utilisateurs envoient ou reçoivent le fichier.

Action : spécifiez l'action pour la fonctionnalité de contrôle d'accès aux fichiers. L'action peut être Détecter les fichiers ou Bloquer les fichiers. L'action Détecter le fichier génère l'événement et l'action Bloquer les fichiers génère l'événement et bloque la transmission du fichier. Avec l'action Bloquer les fichiers, vous pouvez éventuellement sélectionner Réinitialiser la connexion pour mettre fin à la connexion.

File Type Categories : sélectionnez les catégories de type de fichier pour lesquelles vous souhaitez bloquer le fichier ou générer l'alerte.

File Types : sélectionnez les types de fichiers. L'option Types de fichiers offre une option plus précise pour choisir le type de fichier spécifique.

Choisissez l'option Store ASA Firepower Changes pour enregistrer la configuration.

Configurer la protection contre les programmes malveillants sur le réseau (AMP réseau)

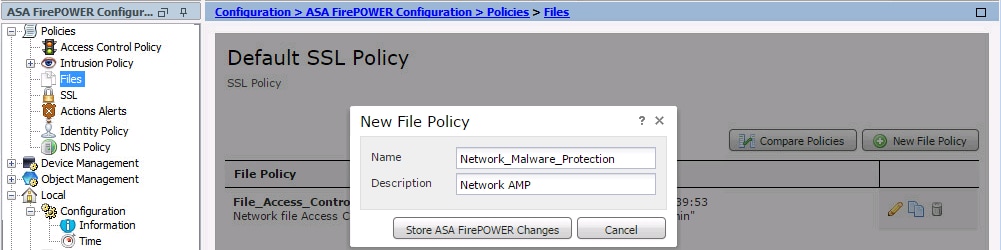

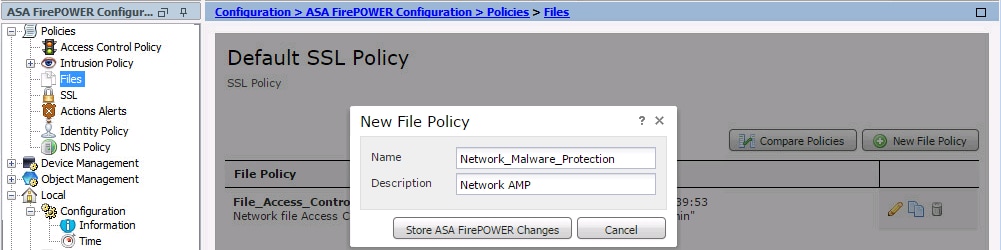

Connectez-vous à ASDM et naviguez jusqu'à Configuration > ASA Firepower Configuration > Policies > Files. La page File Policy s'affiche. Cliquez maintenant sur la boîte de dialogue Nouvelle politique de fichiers qui s'affiche.

Entrez un nom et une description facultative pour votre nouvelle stratégie, puis cliquez sur l'option Store ASA Firepower Changes. La page Règles de stratégie de fichier s'affiche.

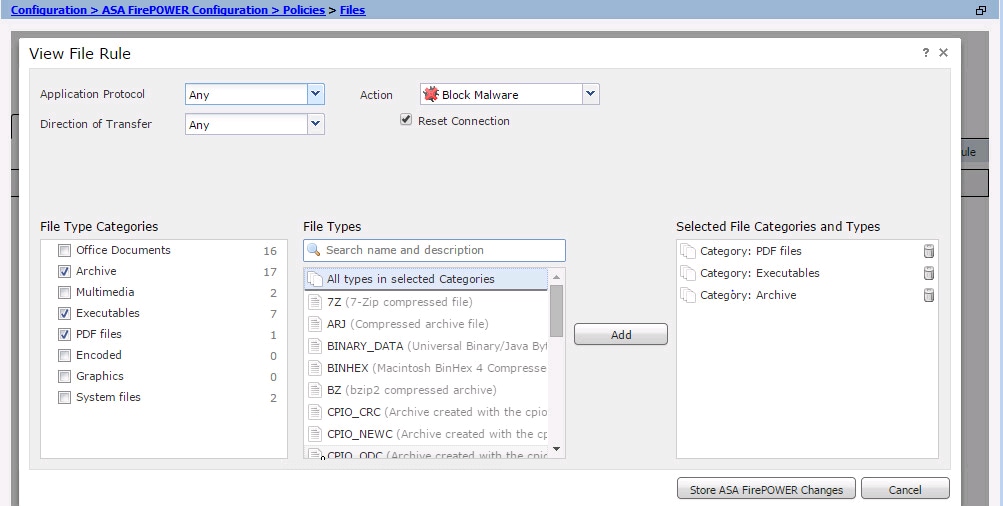

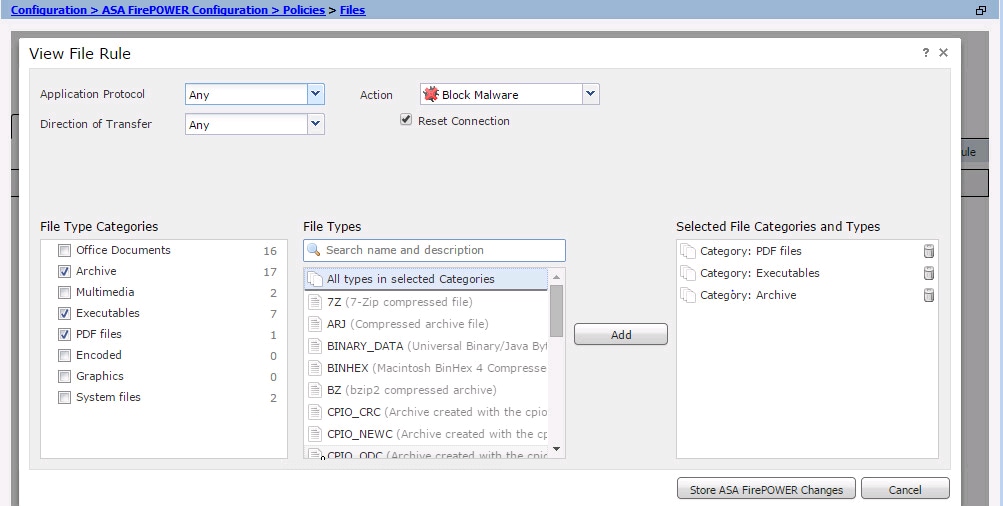

Cliquez sur l'option Ajouter une règle de fichier pour ajouter une règle à la stratégie de fichier. La règle de fichier vous permet de contrôler précisément les types de fichiers que vous souhaitez enregistrer, bloquer ou analyser à la recherche de programmes malveillants.

Protocole d'application : spécifiez un protocole quelconque (par défaut) ou spécifique (HTTP, SMTP, IMAP, POP3, FTP, SMB)

Direction du transfert : spécifiez la direction du transfert de fichiers. Il peut s'agir de Any ou Upload/ Download basé sur le protocole d'application. Vous pouvez inspecter le protocole (HTTP, IMAP, POP3, FTP, SMB) pour le téléchargement de fichiers et le protocole (HTTP, SMTP, FTP, SMB) pour le téléchargement de fichiers. Utilisez l'option Any pour détecter les fichiers sur plusieurs protocoles d'application, quels que soient les utilisateurs qui envoient ou reçoivent le fichier.

Action : pour la fonctionnalité de protection contre les programmes malveillants sur le réseau, l'action peut être Malware Cloud Lookup ou Block Malware. Action Malware Cloud Lookup génère uniquement un événement, tandis que l'action Block Malware génère l'événement et bloque la transmission du fichier de programme malveillant.

Remarque : les règles Malware Cloud Lookup and Block Malware permettent à Firepower de calculer le hachage SHA-256 et de l'envoyer pour le processus de recherche dans le cloud afin de déterminer si les fichiers traversant le réseau contiennent des programmes malveillants.

File Type Categories : sélectionnez les catégories de fichiers spécifiques.

Types de fichiers : sélectionnez les types de fichiers spécifiques pour des types de fichiers plus granulaires.

Choisissez l'option Store ASA Firepower Changes pour enregistrer la configuration.

Remarque : les stratégies de fichiers gèrent les fichiers dans l'ordre d'action suivant : le blocage a priorité sur l'inspection des programmes malveillants, qui a priorité sur la simple détection et la journalisation.

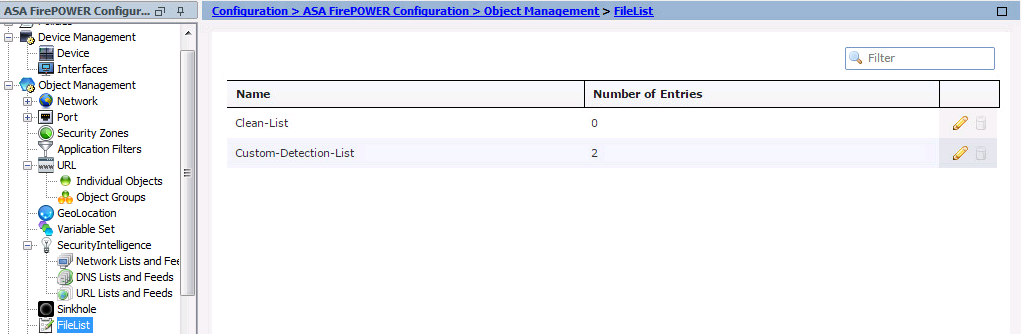

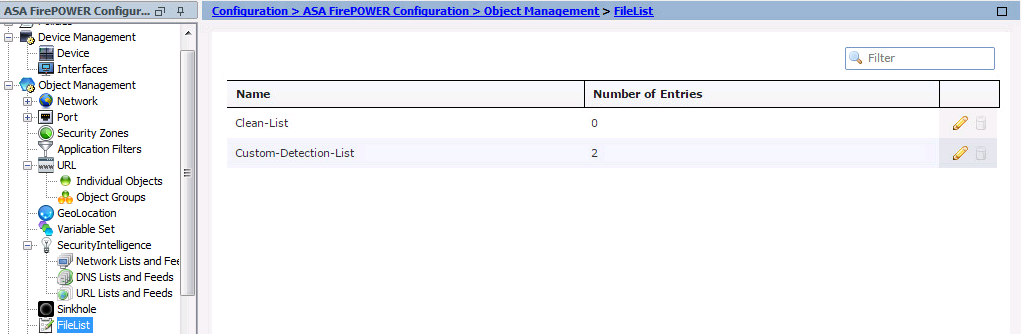

Si vous configurez AMP (Advanced Malware Protection) basé sur le réseau et que Cisco Cloud détecte de manière incorrecte la disposition d'un fichier, vous pouvez ajouter le fichier à la liste de fichiers à l'aide d'une valeur de hachage SHA-256 pour améliorer la détection de la disposition du fichier à l'avenir. Selon le type de liste de fichiers, vous pouvez effectuer les opérations suivantes :

- Pour traiter un fichier comme si le cloud lui avait attribué une disposition propre, ajoutez le fichier à la liste propre.

- Pour traiter un fichier comme si le cloud lui avait attribué une disposition de programme malveillant, ajoutez le fichier à la liste personnalisée.

Pour configurer cela, accédez à Configuration > ASA FirePOWER Configuration > Object Management > File List et modifiez la liste pour ajouter SHA-256.

Configurer la stratégie de contrôle d'accès pour la stratégie de fichiers

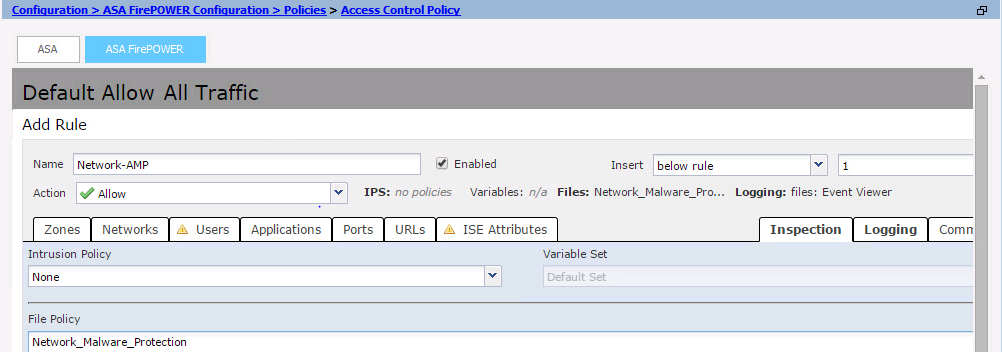

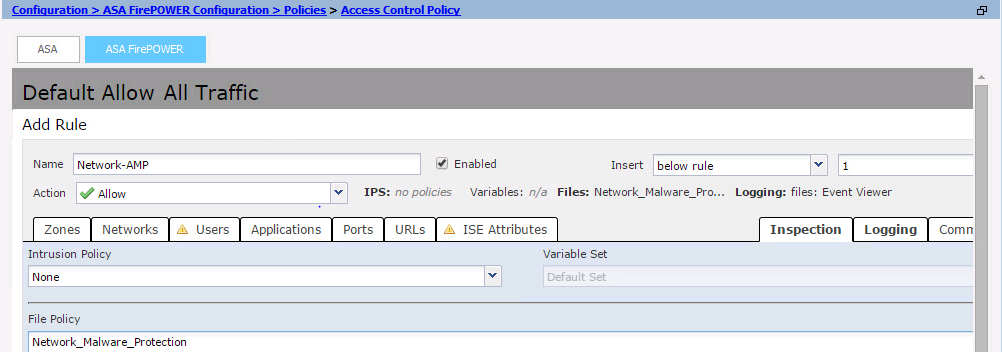

Naviguez jusqu'à Configuration > ASA Firepower Configuration > Policies > Access Control Policy, et créez une nouvelle règle d'accès ou modifiez une règle d'accès existante, comme indiqué dans cette image.

Pour configurer la stratégie de fichiers, l'action doit être Autoriser. Accédez à l'onglet Inspection, et sélectionnez File Policy dans le menu déroulant.

Pour activer la journalisation, naviguez dans l'option logging, et sélectionnez l'option de journalisation appropriée et l'option Log Files. Cliquez sur le bouton Enregistrer/Ajouter pour enregistrer la configuration.

Choisissez l'option Store ASA Firepower Changes pour enregistrer les modifications de la stratégie CA.

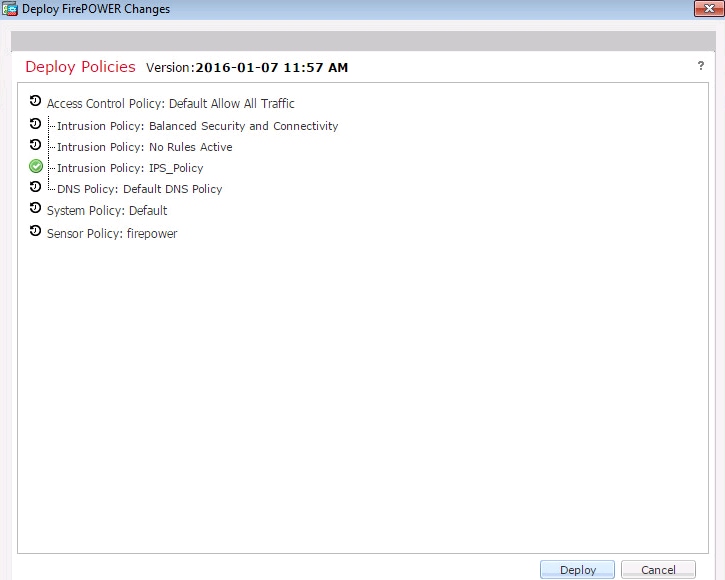

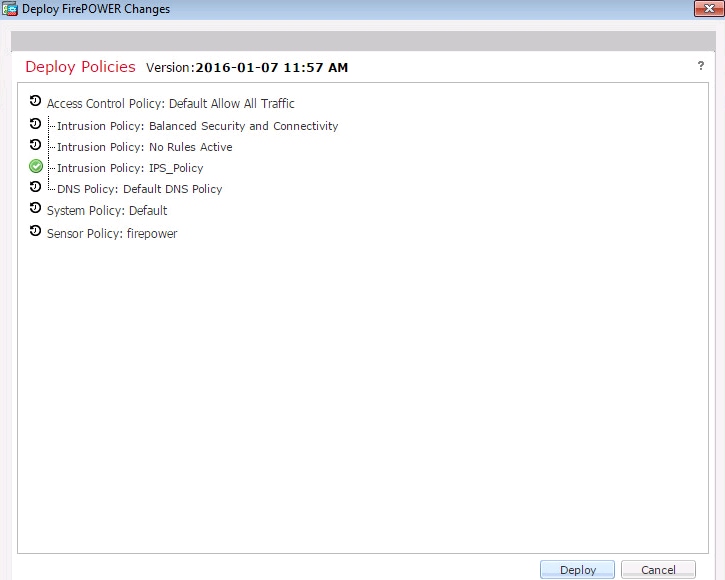

Déployer une stratégie de contrôle d'accès

Accédez à l'option Deploy d'ASDM, et choisissez Deploy Firepower Change option dans le menu déroulant. Cliquez sur l'option Déployer pour déployer les modifications.

Naviguez jusqu'à Monitoring > ASA Firepower Monitoring > Task Status. Assurez-vous que la tâche doit être terminée pour appliquer la modification de configuration.

Remarque : dans la version 5.4.x, pour appliquer la stratégie d'accès au capteur, vous devez cliquer sur Appliquer les modifications ASA FirePOWER.

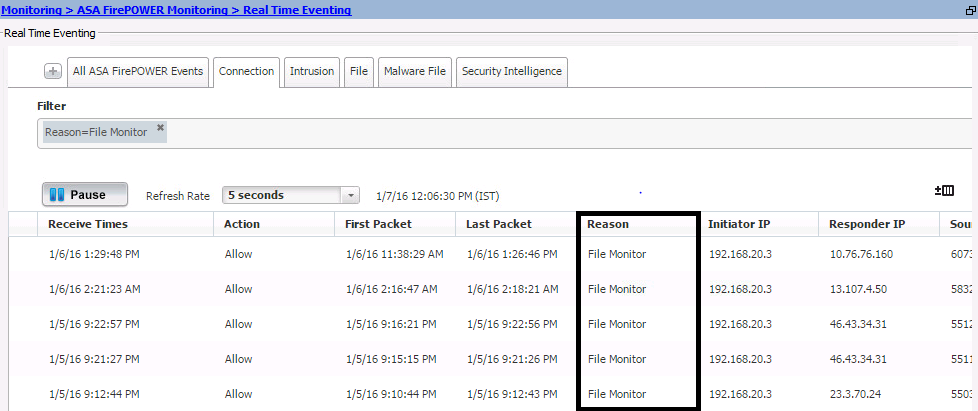

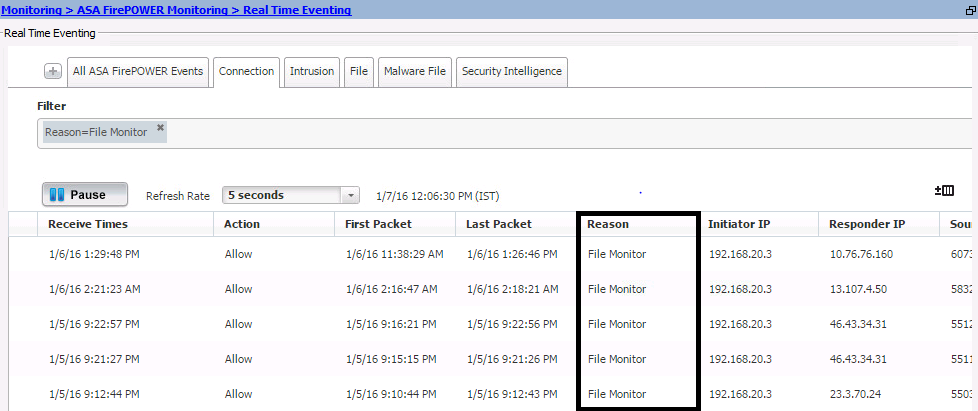

Surveiller la connexion pour les événements de stratégie de fichier

Afin de voir les événements générés par le module Firepower liés à la politique de fichiers, naviguez à Surveillance > ASA Firepower Monitoring > Real Time Event.

Vérifier

Aucune procédure de vérification n'est disponible pour cette configuration.

Dépannage

Assurez-vous que la stratégie de fichiers est correctement configurée avec le protocole/ la direction/ l'action/ les types de fichiers. Assurez-vous que la stratégie de fichiers correcte est incluse dans les règles d'accès.

Assurez-vous que le déploiement de la stratégie de contrôle d'accès se termine correctement.

Surveillez les événements de connexion et les événements de fichier (Surveillance > Surveillance ASA Firepower > Événement en temps réel) pour vérifier si le flux de trafic atteint la règle correcte ou non.

Informations connexes

Commentaires

Commentaires