ASA 8.x : Autoriser les utilisateurs à sélectionner un groupe lors de la connexion WebVPN via Group-Alias et Group-URL Method

Table des matières

Introduction

Les utilisateurs VPN SSL (AnyConnect/SVC et sans client) peuvent choisir le groupe de tunnels [profil de connexion dans le jargon ASDM (Adaptive Security Device Manager)] auquel ils doivent accéder en utilisant les différentes méthodes suivantes :

-

group-url

-

group-alias (liste déroulante groupe de tunnels sur la page de connexion)

-

certificate-maps, si des certificats sont utilisés

Ce document explique comment configurer l'Adaptive Security Appliance (ASA) pour permettre aux utilisateurs de sélectionner un groupe via un menu déroulant lorsqu'ils se connectent au service WebVPN. Les groupes qui apparaissent dans le menu sont des alias ou des URL de profils de connexion réels (groupes de tunnels) configurés sur l'ASA. Ce document montre comment créer des alias et des URL pour des profils de connexion (groupes de tunnels), puis configurer la liste déroulante pour qu'elle s'affiche. Cette configuration est exécutée à l'aide d'ASDM 6.0(2) sur un ASA exécutant le logiciel version 8.0(2).

Remarque : ASA version 7.2.x prend en charge deux méthodes : group-url et group-alias list.

Remarque : ASA version 8.0.x prend en charge trois méthodes : group-url, group-alias et certificate-maps.

Conditions préalables

Configuration WebVPN de base

Configurer un alias et activer la liste déroulante

Dans cette section, les informations vous sont présentées pour configurer un alias pour un profil de connexion (groupe de tunnels), puis pour configurer ces alias afin qu'ils apparaissent dans le menu déroulant Groupe de la page de connexion WebVPN.

ASDM

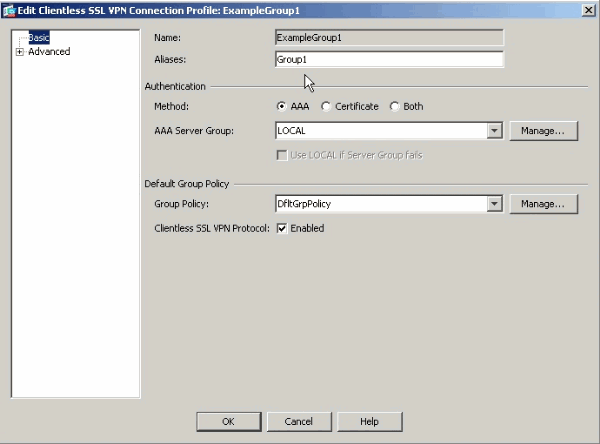

Complétez ces étapes afin de configurer un alias pour un profil de connexion (groupe de tunnels) dans l'ASDM. Répétez cette opération pour chaque groupe pour lequel vous souhaitez configurer un alias.

-

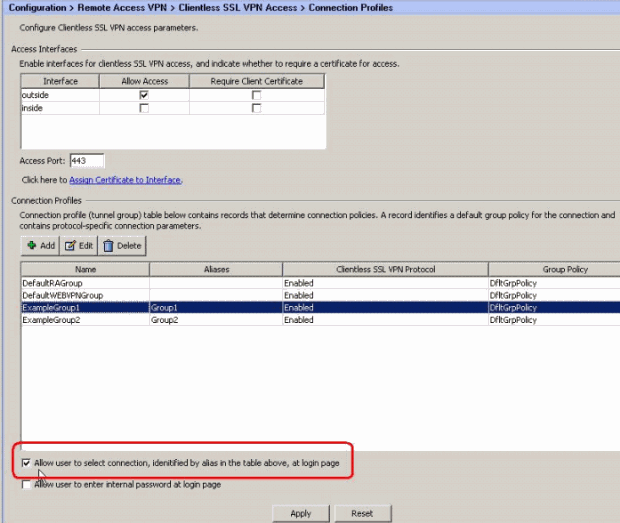

Choisissez Configuration > Clientless SSL VPN Access > Connection Profiles.

-

Sélectionnez un profil de connexion et cliquez sur Edit.

-

Saisissez un alias dans le champ Alias.

-

Cliquez sur OK et appliquez la modification.

-

Dans la fenêtre Profils de connexion, cochez la case Autoriser l'utilisateur à sélectionner la connexion, identifiée par l'alias dans le tableau ci-dessus, à la page de connexion.

CLI

Utilisez ces commandes sur la ligne de commande pour configurer un alias pour un profil de connexion (groupe de tunnels) et activer la liste déroulante Groupe de tunnels. Répétez cette opération pour chaque groupe pour lequel vous souhaitez configurer un alias.

ciscoasa#configure terminal ciscoasa(config)#tunnel-group ExampleGroup1 webvpn-att ciscoasa(config-tunnel-webvpn)#group-alias Group1 enable ciscoasa(config-tunnel-webvpn)#exit ciscoasa(config)#webvpn ciscoasa(config-webvpn)#tunnel-group-list enable

Configurer une URL et activer la liste déroulante

Dans cette section, les informations vous sont présentées pour configurer une URL pour un profil de connexion (groupe de tunnels), puis pour configurer ces URL afin qu'elles apparaissent dans le menu déroulant Groupe de la page de connexion WebVPN. L'un des avantages de l'utilisation de group-url par rapport à group-alias (liste déroulante des groupes) est que vous n'exposez pas les noms de groupe comme le fait cette dernière méthode.

ASDM

Deux méthodes sont utilisées pour spécifier l'URL de groupe dans ASDM :

-

Méthode de profil - entièrement opérationnelle

Modifiez le profil AC et le champ <HostAddress>.

Sous Windows 2000/XP, le fichier de profil par défaut (par exemple, CiscoAnyConnectProfile.xml) se trouve dans le répertoire : C:\Documents and Settings\All Users\Application Data\Cisco\Cisco AnyConnect VPN Client\Profile.

L'emplacement de Vista est légèrement différent : C:\ProgramData\Cisco\Cisco AnyConnect VPN Client\Profile.

-

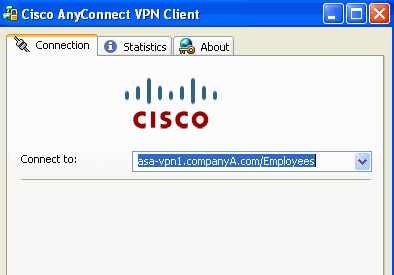

Entrez la chaîne de l'URL du groupe dans le champ Connect To.

Trois formats de chaînes d'URL de groupe sont pris en charge :

-

https://asa-vpn1.companyA.com/Employees

-

asa-vpn1.companyA.com/Employees

-

asa-vpn1.companyA.com (domaine uniquement, pas de chemin)

-

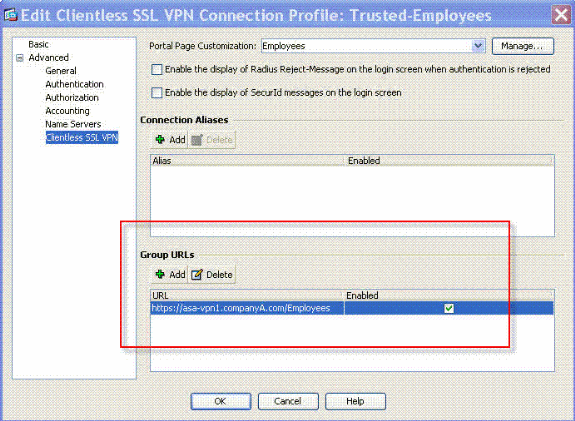

Complétez ces étapes afin de configurer une URL pour un profil de connexion (groupe de tunnels) dans l'ASDM. Répétez cette opération pour chaque groupe pour lequel vous souhaitez configurer une URL.

-

Choisissez Configuration > Clientless SSL VPN Access > Connection Profiles>Advanced>Clientless SSL VPN panel.

-

Sélectionnez un profil de connexion et cliquez sur Edit.

-

Saisissez une URL dans le champ URL du groupe.

-

Cliquez sur OK et appliquez la modification.

CLI

Utilisez ces commandes sur la ligne de commande pour configurer une URL pour un profil de connexion (groupe de tunnels) et activer la liste déroulante Groupe de tunnels. Répétez cette opération pour chaque groupe pour lequel vous souhaitez configurer une URL.

ciscoasa#configure terminal ciscoasa(config)#tunnel-group Trusted-Employees type remote-access ciscoasa(config)#tunnel-group Trusted-Employees general-attributes ciscoasa(config)#authentication-server-group (inside) LDAP-AD11 ciscoasa(config)#accounting-server-group RadiusACS12 ciscoasa(config)#default-group-policy Employees ciscoasa(config)#tunnel-group Trusted-Employees webvpn-attributes ciscoasa(config)#group-url https://asa-vpn1.companyA.com/Employees enable ciscoasa(config)#webvpn ciscoasa(config-webvpn)#tunnel-group-list enable

Q et A

Question :

Comment configurez-vous l'URL de groupe si la passerelle VPN ASA est derrière un périphérique NAT ?

Réponse :

L'hôte/l'URL que l'utilisateur entre sera utilisé pour le mappage de groupe. Par conséquent, vous devez utiliser l'adresse NAT, et non l'adresse réelle sur l'interface externe de l'ASA. La meilleure alternative consiste à utiliser le nom de domaine complet au lieu de l'adresse IP pour le mappage d'URL de groupe.

Tous les mappages sont mis en oeuvre au niveau du protocole HTTP (en fonction des informations envoyées par le navigateur) et une URL est composée pour mapper les informations des en-têtes HTTP entrants. Le nom d'hôte ou l'adresse IP provient de l'en-tête d'hôte et le reste de l'URL de la ligne de requête HTTP. Cela signifie que l'hôte/l'URL saisi par l'utilisateur sera utilisé pour le mappage de groupe.

Vérifier

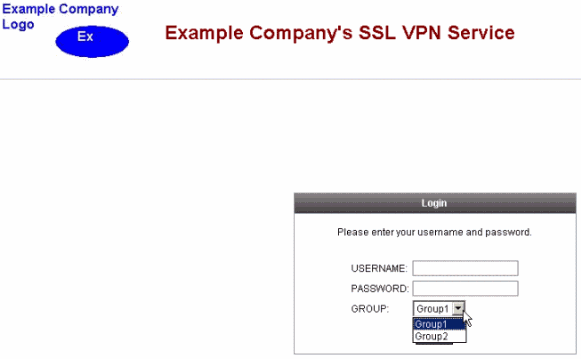

Accédez à la page de connexion WebVPN de l'ASA pour vérifier que la liste déroulante est activée et que les alias apparaissent.

Accédez à la page de connexion WebVPN de l'ASA pour vérifier que la liste déroulante est activée et que l'URL apparaît.

Dépannage

-

Si la liste déroulante n'apparaît pas, vérifiez que vous l'avez activée et que les alias sont configurés. Les utilisateurs font souvent l'une de ces choses, mais pas l'autre.

-

Assurez-vous que vous vous connectez à l'URL de base de l'ASA. La liste déroulante n'apparaît pas si vous vous connectez à l'ASA à l'aide d'une url de groupe, car l'objectif de l'url de groupe est d'effectuer la sélection de groupe.

Informations connexes

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

17-Aug-2007

|

Première publication |

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires