Configurer IKEv1/IPsec dynamique-statique ASA-vers-ASA

Options de téléchargement

-

ePub (1.9 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (1.2 MB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit comment activer l'ASA pour accepter les connexions VPN site à site IPsec dynamiques à partir de n'importe quel homologue dynamique.

Conditions préalables

Exigences

Cisco recommande que vous ayez une connaissance de ce sujet :

- Appareil de sécurité adaptatif (ASA)

Composants utilisés

Les informations contenues dans ce document sont basées sur le logiciel pare-feu Cisco ASA (5510 et 5520) version 9.x et ultérieure.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

Ce document décrit comment activer l'Appliance de sécurité adaptative (ASA) pour accepter les connexions VPN site à site IPsec dynamiques à partir de n'importe quel homologue dynamique (ASA dans ce cas). Comme l'illustre le schéma de réseau dans ce document, le tunnel IPsec est établi lorsque le tunnel est initié à partir de l'extrémité Remote-ASA uniquement. Central-ASA ne peut pas initier un tunnel VPN en raison de la configuration IPsec dynamique. L'adresse IP de Remote-ASA est inconnue.

Configurez Central-ASA afin d'accepter dynamiquement les connexions à partir d'une adresse IP générique (0.0.0.0/0) et d'une clé prépartagée générique. Remote-ASA est ensuite configuré pour chiffrer le trafic des sous-réseaux locaux vers Central-ASA comme spécifié par la liste d'accès de chiffrement. Les deux côtés exécutent une exemption de traduction d'adresses de réseau (NAT) afin de contourner NAT pour le trafic IPsec.

Configurer

Remarque : utilisez l'outil de recherche de commandes afin d'obtenir plus d'informations sur les commandes utilisées dans cette section. Seuls les utilisateurs Cisco enregistrés ont accès aux informations et aux outils internes de Cisco.

Diagramme du réseau

Configuration ASDM

Central-ASA (homologue statique)

Sur un ASA avec une adresse IP statique, configurez le VPN de telle sorte qu'il accepte les connexions dynamiques d'un homologue inconnu tout en authentifiant l'homologue à l'aide d'une clé prépartagée IKEv1 :

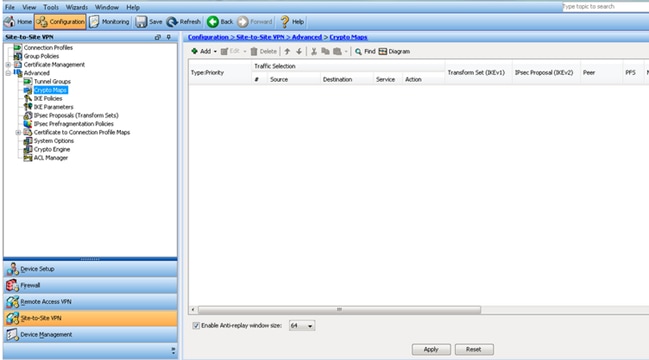

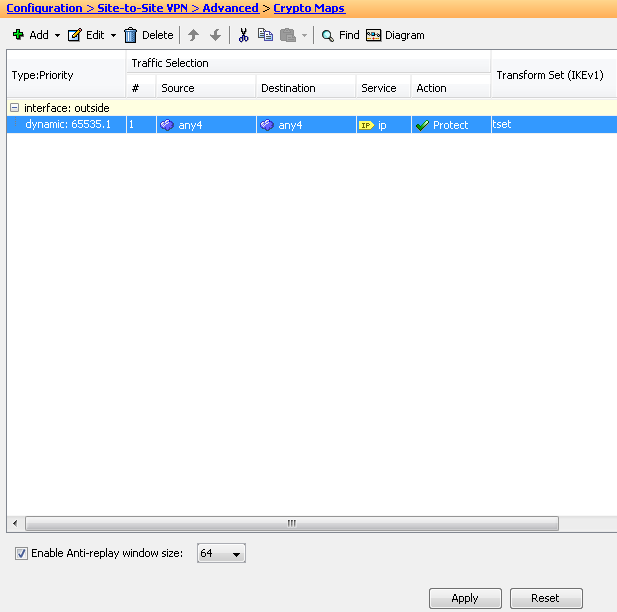

- Choisissez Configuration > Site-to-Site VPN > Advanced > Crypto Maps. La fenêtre affiche la liste des entrées de crypto-carte qui sont déjà en place (s'il y en a). Comme ASA ne sait pas ce qu'est l'adresse IP de l'homologue, afin qu'ASA accepte la connexion, configurez Dynamic-map avec transform-set correspondant (proposition IPsec). Cliquez sur Add.

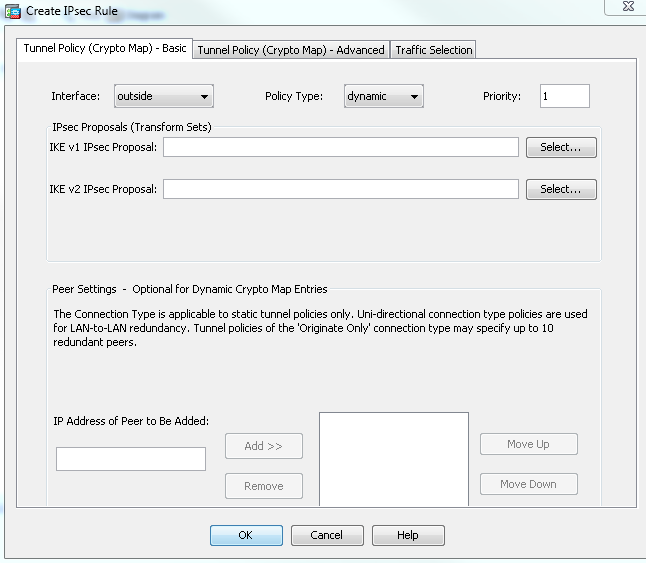

- Dans la fenêtre Create IPsec Rule, dans l'onglet Tunnel Policy (Crypto Map) - Basic, choisissez outside à partir de la liste déroulante Interface et dynamic à partir de la liste déroulante Policy Type. Dans le champ Priorité, attribuez la priorité pour ce boîtier d'entrées, il y a plusieurs entrées sous Dynamic-Map. Cliquez ensuite sur Select à côté du champ IKE v1 IPsec Proposal afin de sélectionner la proposition IPsec.

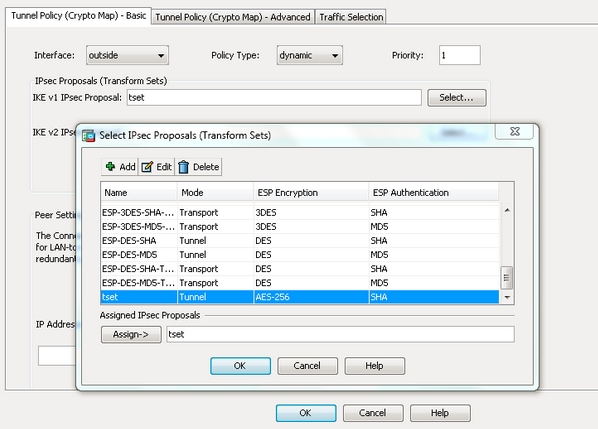

- Lorsque la boîte de dialogue Sélectionner des propositions IPsec (Transform Sets) s'ouvre, choisissez parmi les propositions IPsec actuelles ou cliquez sur Ajouter afin d'en créer une nouvelle et d'utiliser la même. Cliquez sur OK lorsque vous avez terminé.

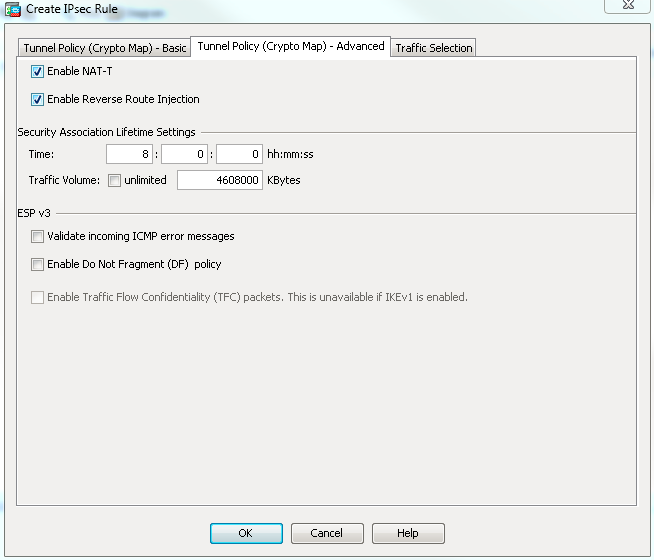

- Dans l'onglet Tunnel Policy (Crypto Map)-Advanced, cochez la case Enable NAT-T (obligatoire si l'un des homologues est derrière un périphérique NAT) et la case à cocher Enable Reverse Route Injection. Lorsque le tunnel VPN est activé pour l'homologue dynamique, ASA installe une route dynamique pour le réseau VPN distant négocié qui pointe vers l'interface VPN.

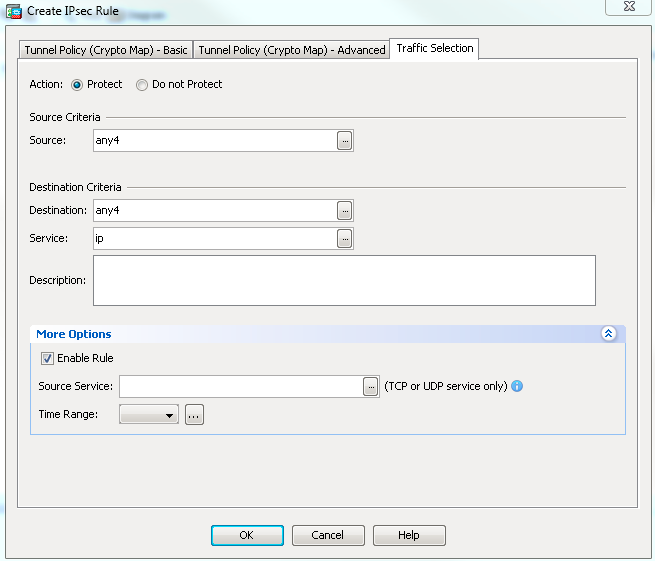

Vous pouvez également définir le trafic VPN intéressant pour l'homologue dynamique dans l'onglet Traffic Selection et cliquer sur OK.

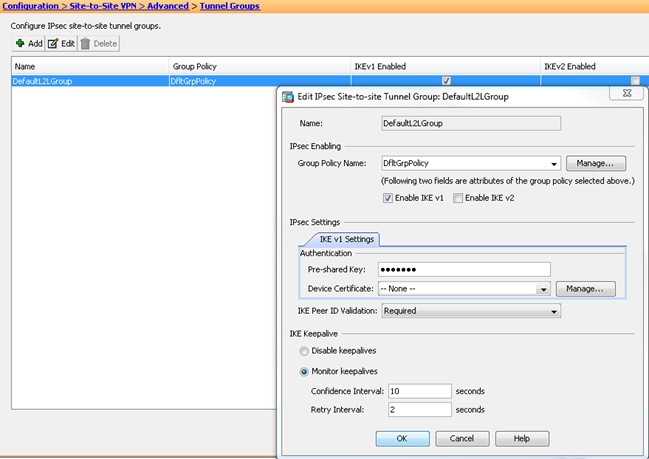

Comme mentionné précédemment, étant donné qu'ASA ne dispose d'aucune information sur l'adresse IP de l'homologue dynamique distant, la requête de connexion inconnue atterrit sous DefaultL2LGroup qui existe sur ASA par défaut. Pour que l'authentification réussisse, la clé pré-partagée (cisco123 dans cet exemple) configurée sur l'homologue distant doit correspondre à une sous DefaultL2LGroup.

- Choisissez Configuration > Site-to-Site VPN > Advanced > Tunnel Groups, sélectionnez DefaultL2LGroup, cliquez sur Edit et configurez la clé pré-partagée souhaitée. Cliquez sur OK lorsque vous avez terminé.

Remarque : une clé prépartagée générique est créée sur l'homologue statique (Central-ASA). Tout périphérique/homologue qui connaît cette clé pré-partagée et ses propositions correspondantes peut établir avec succès un tunnel VPN et accéder aux ressources sur VPN. Assurez-vous que cette clé pré-partagée n'est pas partagée avec des entités inconnues et qu'elle n'est pas facile à deviner.

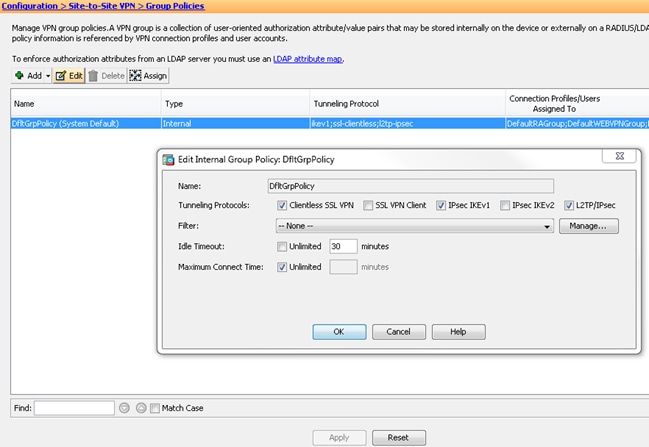

- Choisissez Configuration > Site-to-Site VPN > Group Policies et sélectionnez la stratégie de groupe de votre choix (stratégie de groupe par défaut dans ce cas). Cliquez sur Modifier et modifiez la stratégie de groupe dans la boîte de dialogue Modifier la stratégie de groupe interne. Cliquez sur OK lorsque vous avez terminé.

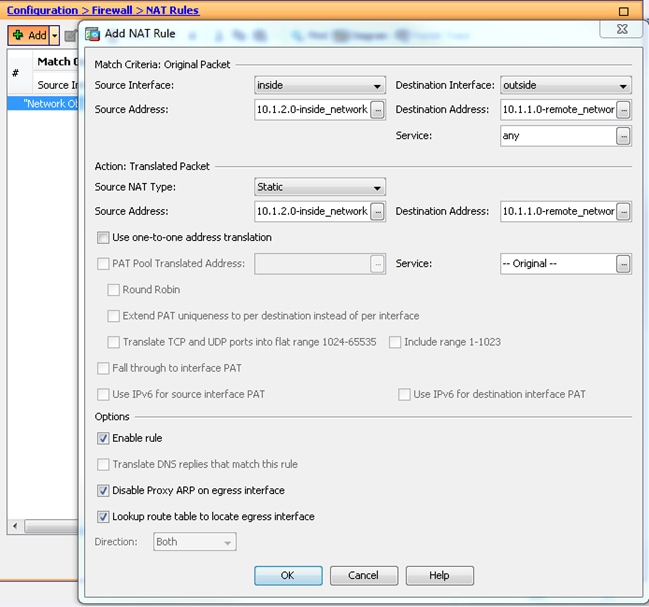

- Choisissez Configuration > Firewall > NAT Rules et dans la fenêtre Add Nat Rule, configurez une règle no nat (NAT-EXEMPT) pour le trafic VPN. Cliquez sur OK lorsque vous avez terminé.

ASA distant (homologue dynamique)

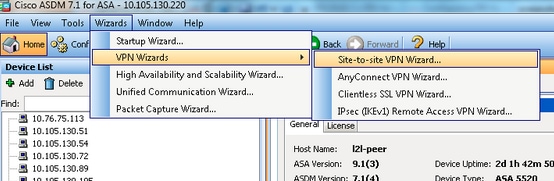

- Choisissez Wizards > VPN Wizards > Site-to-site VPN Wizard une fois que l'application ASDM se connecte à l'ASA.

- Cliquez sur Next (Suivant).

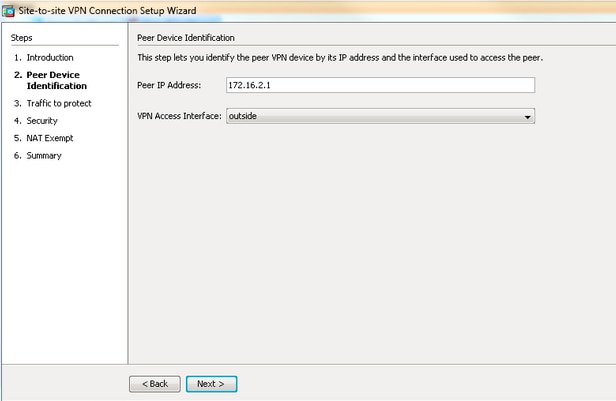

- Choisissez outside dans la liste déroulante VPN Access Interface afin de spécifier l'adresse IP externe de l'homologue distant. Sélectionnez l'interface (WAN) à laquelle la carte de chiffrement est appliquée. Cliquez sur Next (Suivant).

- Spécifiez les hôtes/réseaux qui doivent être autorisés à passer par le tunnel VPN. Dans cette étape, vous devez fournir les réseaux locaux et les réseaux distants pour le tunnel VPN. Cliquez sur les boutons en regard des champs Réseau local et Réseau distant et choisissez l'adresse en fonction des besoins. Cliquez sur Next lorsque vous avez terminé.

T

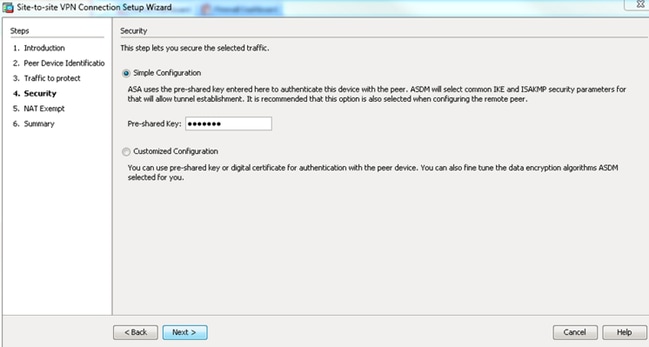

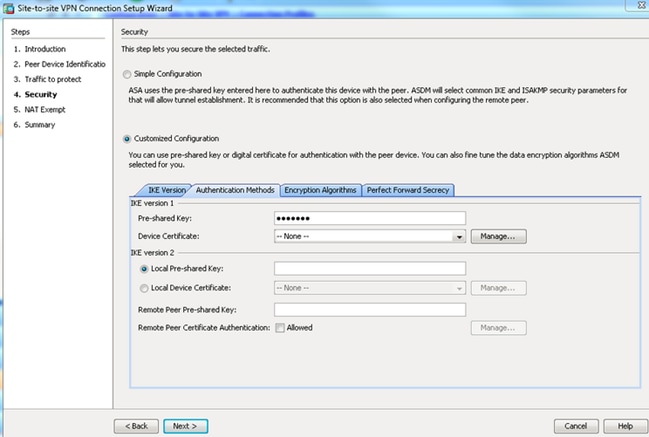

- Saisissez les informations d'authentification à utiliser, qui sont des clés pré-partagées dans cet exemple. La clé pré-partagée utilisée dans cet exemple est cisco123. Le nom du groupe de tunnels est l'adresse IP de l'homologue distant par défaut si vous configurez un VPN LAN à LAN (L2L).

OU

Vous pouvez personnaliser la configuration pour inclure la stratégie IKE et IPsec de votre choix. Il doit y avoir au moins une stratégie de correspondance entre les homologues :

- Dans l'onglet Authentication Methods, entrez la clé pré-partagée IKE version 1 dans le champ Pre-shared Key. Dans cet exemple, il s'agit de cisco123.

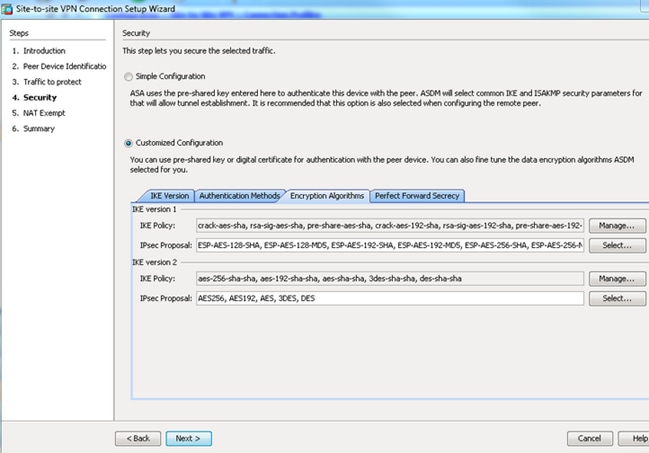

- Cliquez sur l'onglet Algorithmes de chiffrement.

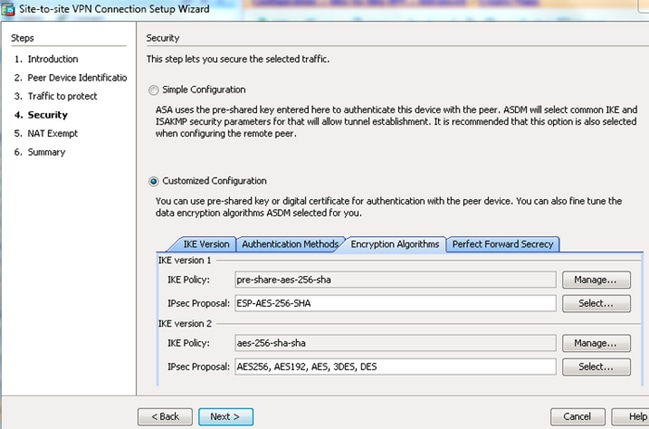

- Dans l'onglet Authentication Methods, entrez la clé pré-partagée IKE version 1 dans le champ Pre-shared Key. Dans cet exemple, il s'agit de cisco123.

- Cliquez sur Manage en regard du champ IKE Policy, cliquez sur Add et configurez une stratégie IKE personnalisée (phase-1). Cliquez sur OK lorsque vous avez terminé.

- Cliquez sur Select à côté du champ IPsec Proposal et sélectionnez la proposition IPsec souhaitée. Cliquez sur Next lorsque vous avez terminé.

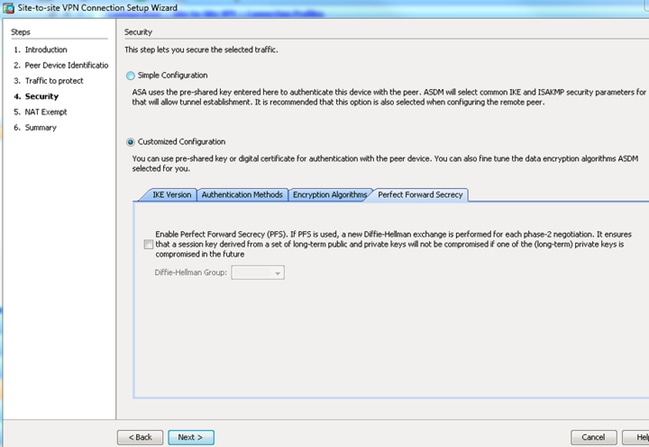

Vous pouvez également accéder à l'onglet Perfect Forward Secrecy et cocher la case Enable Perfect Forward Secrecy (PFS). Cliquez sur Next lorsque vous avez terminé.

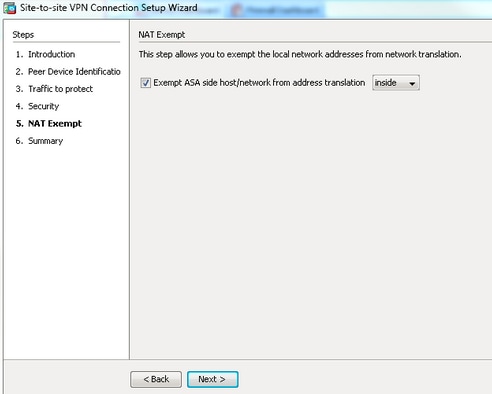

- Cochez la case en regard de Exempt ASA side host/network from address translation afin d'empêcher le trafic de tunnel du début de la traduction d'adresses de réseau. Choisissez local ou inside dans la liste déroulante afin de définir l'interface où le réseau local est accessible. Cliquez sur Next (Suivant).

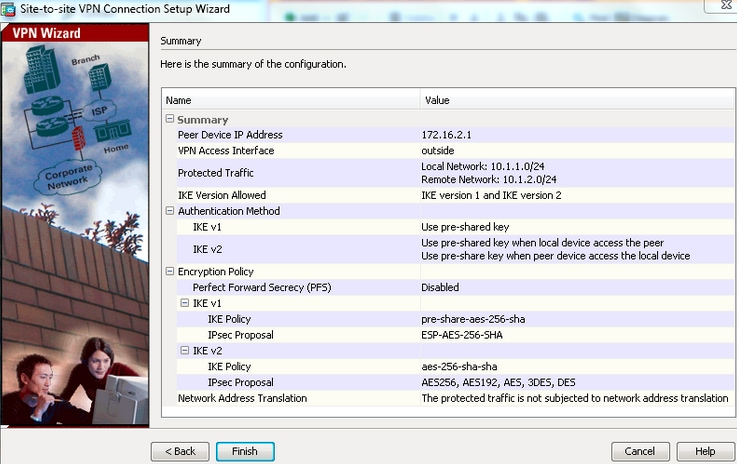

- ASDM affiche un résumé du VPN qui vient d'être configuré. Vérifiez et cliquez sur Finish.

Configuration CLI

Configuration de l'ASA central (homologue statique)

- Configurez une règle NO-NAT/ NAT-EXEMPT pour le trafic VPN comme le montre cet exemple :

object network 10.1.1.0-remote_network

subnet 10.1.1.0 255.255.255.0

object network 10.1.2.0-inside_network

subnet 10.1.2.0 255.255.255.0

nat (inside,outside) source static 10.1.2.0-inside_network 10.1.2.0-inside_network

destination static 10.1.1.0-remote_network 10.1.1.0-remote_network

no-proxy-arp route-lookup - Configurez la clé pré-partagée sous DefaultL2LGroup afin d'authentifier tout homologue L2L-dynamique distant :

tunnel-group DefaultL2LGroup ipsec-attributes

ikev1 pre-shared-key cisco123 - Définissez la politique phase-2/ISAKMP :

crypto ikev1 policy 10

authentication pre-share

encryption aes-256

hash sha

group 2

lifetime 86400 - Définissez le jeu de transformation de phase 2/la stratégie IPsec :

crypto ipsec ikev1 transform-set tset esp-aes-256 esp-sha-hmac

- Configurez le mappage dynamique avec les paramètres suivants :

- Transform-set requis

- Activer l'injection de routage inverse (RRI), qui permet à l'appliance de sécurité d'apprendre les informations de routage pour les clients connectés (facultatif)

crypto dynamic-map outside_dyn_map 1 set ikev1 transform-set tset

crypto dynamic-map outside_dyn_map 1 set reverse-route - Liez la carte dynamique à la crypto-carte, appliquez la crypto-carte et activez ISAKMP/IKEv1 sur l'interface externe :

crypto map outside_map 65535 ipsec-isakmp dynamic outside_dyn_map

crypto map outside_map interface outside

crypto ikev1 enable outside

ASA distant (homologue dynamique)

- Configurez une règle d'exemption NAT pour le trafic VPN :

object network 10.1.1.0-inside_network

subnet 10.1.1.0 255.255.255.0

object network 10.1.2.0-remote_network

subnet 10.1.2.0 255.255.255.0

nat (inside,outside) source static 10.1.1.0-inside_network 10.1.1.0-inside_network

destination static 10.1.2.0-remote_network 10.1.2.0-remote_network

no-proxy-arp route-lookup - Configurez un groupe de tunnels pour un homologue VPN statique et une clé pré-partagée.

tunnel-group 172.16.2.1 type ipsec-l2l

tunnel-group 172.16.2.1 ipsec-attributes

ikev1 pre-shared-key cisco123 - Définition de la politique PHASE-1/ISAKMP :

crypto ikev1 policy 10

authentication pre-share

encryption aes-256

hash sha

group 2

lifetime 86400 - Définissez un jeu de transformation de phase 2/une stratégie IPsec :

crypto ipsec ikev1 transform-set ESP-AES-256-SHA esp-aes-256 esp-sha-hmac

- Configurez une liste de contrôle d'accès qui définit le trafic/réseau VPN intéressant :

access-list outside_cryptomap extended permit ip object

10.1.1.0-inside_network object 10.1.2.0-remote_network - Configurez la crypto-carte statique avec les paramètres suivants :

- Liste d'accès Crypto/VPN

- Adresse IP de l'homologue IPsec distant

- Transform-set requis

crypto map outside_map 1 match address outside_cryptomap

crypto map outside_map 1 set peer 172.16.2.1

crypto map outside_map 1 set ikev1 transform-set ESP-AES-256-SHA - Appliquez la crypto-carte et activez ISAKMP/IKEv1 sur l'interface externe :

crypto map outside_map interface outside

crypto ikev1 enable outside

Vérifier

Utilisez cette section pour vérifier que la configuration fonctionne correctement.

L'outil Interpréteur de sortie peut traiter certaines commandes show. Utilisez l'Outil d'interprétation de sortie afin de visualiser une analyse de commande d'affichage de sortie .

Remarque : seuls les utilisateurs Cisco enregistrés peuvent accéder aux informations et aux outils Cisco internes.

- show crypto isakmp sa - Affiche toutes les associations de sécurité actuelles d'IKE (SA) sur un pair.

- show crypto ipsec sa - Affiche tous les IPsec SA actuels.

Cette section présente un exemple de sortie de vérification pour les deux ASA.

ASA central

Central-ASA#show crypto isakmp sa

IKEv1 SAs:

Active SA: 1

Rekey SA: 0 (A tunnel will report 1 Active and 1 Rekey SA during rekey)

Total IKE SA: 1

1 IKE Peer: 172.16.1.1

Type : L2L Role : responder

Rekey : no State : MM_ACTIVE

Central-ASA# show crypto ipsec sa

interface: outside

Crypto map tag: outside_dyn_map, seq num: 1, local addr: 172.16.2.1

local ident (addr/mask/prot/port): (10.1.2.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (10.1.1.0/255.255.255.0/0/0)

current_peer: 172.16.1.1

#pkts encaps: 4, #pkts encrypt: 4, #pkts digest: 4

#pkts decaps: 4, #pkts decrypt: 4, #pkts verify: 4

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 4, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 172.16.2.1/0, remote crypto endpt.: 172.16.1.1/0

path mtu 1500, ipsec overhead 74(44), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: 30D071C0

current inbound spi : 38DA6E51

inbound esp sas:

spi: 0x38DA6E51 (953839185)

transform: esp-aes-256 esp-sha-hmac no compression

in use settings ={L2L, Tunnel, IKEv1, }

slot: 0, conn_id: 28672, crypto-map: outside_dyn_map

sa timing: remaining key lifetime (kB/sec): (3914999/28588)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x0000001F

outbound esp sas:

spi: 0x30D071C0 (818966976)

transform: esp-aes-256 esp-sha-hmac no compression

in use settings ={L2L, Tunnel, IKEv1, }

slot: 0, conn_id: 28672, crypto-map: outside_dyn_map

sa timing: remaining key lifetime (kB/sec): (3914999/28588)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001

ASA distant

Remote-ASA#show crypto isakmp sa

IKEv1 SAs:

Active SA: 1

Rekey SA: 0 (A tunnel will report 1 Active and 1 Rekey SA during rekey)

Total IKE SA: 1

1 IKE Peer: 172.16.2.1

Type : L2L Role : initiator

Rekey : no State : MM_ACTIVE

Remote-ASA#show crypto ipsec sa

interface: outside

Crypto map tag: outside_map, seq num: 1, local addr: 172.16.1.1

access-list outside_cryptomap extended permit ip 10.1.1.0

255.255.255.0 10.1.2.0 255.255.255.0

local ident (addr/mask/prot/port): (10.1.1.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (10.1.2.0/255.255.255.0/0/0)

current_peer: 172.16.2.1

#pkts encaps: 4, #pkts encrypt: 4, #pkts digest: 4

#pkts decaps: 4, #pkts decrypt: 4, #pkts verify: 4

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 4, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 172.16.1.1/0, remote crypto endpt.: 172.16.2.1/0

path mtu 1500, ipsec overhead 74(44), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: 38DA6E51

current inbound spi : 30D071C0

inbound esp sas:

spi: 0x30D071C0 (818966976)

transform: esp-aes-256 esp-sha-hmac no compression

in use settings ={L2L, Tunnel, IKEv1, }

slot: 0, conn_id: 8192, crypto-map: outside_map

sa timing: remaining key lifetime (kB/sec): (4373999/28676)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x0000001F

outbound esp sas:

spi: 0x38DA6E51 (953839185)

transform: esp-aes-256 esp-sha-hmac no compression

in use settings ={L2L, Tunnel, IKEv1, }

slot: 0, conn_id: 8192, crypto-map: outside_map

sa timing: remaining key lifetime (kB/sec): (4373999/28676)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001

Dépannage

Cette section fournit des informations que vous pouvez utiliser pour dépanner votre configuration.

L'outil Output Interpreter prend en charge certainesshow commandes. Utilisez l'outil Output Interpreter Tool afin de visualiser une analyse du résultat de lashow commande.

Remarque : seuls les utilisateurs Cisco enregistrés peuvent accéder aux informations et aux outils Cisco internes.

Remarque : Consulter les renseignements importants sur les commandes de débogage avant d’utiliser les commandes de débogage.

Servez-vous de ces commandes comme montré :

clear crypto ikev1 sa <peer IP address>

Clears the Phase 1 SA for a specific peer.

Attention : la commandeclear crypto isakmp saest intrusive car elle efface tous les tunnels VPN actifs.

Dans le logiciel PIX/ASA version 8.0(3) et ultérieure, une SA IKE individuelle peut être effacée à l'aide de la commande clear crypto isakmp sa<peer ip address>. Dans les versions de logiciel antérieures à 8.0(3), utilisez la commande vpn-sessiondb logoff tunnel-group <tunnel-group-name> afin d'effacer les SA IKE et IPsec pour un seul tunnel.

Remote-ASA#vpn-sessiondb logoff tunnel-group 172.16.2.1

Do you want to logoff the VPN session(s)? [confirm]

INFO: Number of sessions from TunnelGroup "172.16.2.1" logged off : 1

clear crypto ipsec sa peer <peer IP address>

!!! Clears the required Phase 2 SA for specific peer.

debug crypto condition peer < Peer address>

!!! Set IPsec/ISAKMP debug filters.

debug crypto isakmp sa <debug level>

!!! Provides debug details of ISAKMP SA negotiation.

debug crypto ipsec sa <debug level>

!!! Provides debug details of IPsec SA negotiations

undebug all

!!! To stop the debugs

Débogues utilisés :

debug cry condition peer <remote peer public IP>

debug cry ikev1 127

debug cry ipsec 127

ASA distant (initiateur)

Entrez cette commande packet-tracer afin d'initier le tunnel :

Remote-ASA#packet-tracer input inside icmp 10.1.1.10 8 0 10.1.2.10 detailed

IPSEC(crypto_map_check)-3: Checking crypto map outside_map 1: matched.

Jan 19 22:00:06 [IKEv1 DEBUG]Pitcher: received a key acquire message, spi 0x0

IPSEC(crypto_map_check)-3: Looking for crypto map matching 5-tuple:

Prot=1, saddr=10.1.1.10, sport=0, daddr=10.1.2.10, dport=0

IPSEC(crypto_map_check)-3: Checking crypto map outside_map 1: matched.

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, IKE Initiator: New Phase 1, Intf

inside, IKE Peer 172.16.2.1 local Proxy Address 10.1.1.0, remote Proxy Address

10.1.2.0, Crypto map (outside_map)

:

.

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, IKE_DECODE SENDING Message (msgid=0)

with payloads : HDR + SA (1) + VENDOR (13) + VENDOR (13) + VENDOR (13) +

VENDOR (13) + NONE (0) total length : 172

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, IKE_DECODE RECEIVED Message (msgid=0)

with payloads : HDR + SA (1) + VENDOR (13) + VENDOR (13) + NONE (0)

total length : 132

:

.

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, IKE_DECODE SENDING Message (msgid=0)

with payloads : HDR + KE (4) + NONCE (10) + VENDOR (13) + VENDOR (13) +

VENDOR (13) + VENDOR (13) + NAT-D (20) + NAT-D (20) + NONE (0) total length : 304

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, IKE_DECODE RECEIVED Message (msgid=0)

with payloads : HDR + KE (4) + NONCE (10) + VENDOR (13) + VENDOR (13) +

VENDOR (13) + VENDOR (13) + NAT-D (20) + NAT-D (20) + NONE (0) total length : 304

:

.

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, Connection landed on tunnel_group 172.16.2.1

<skipped>...

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, IKE_DECODE SENDING Message (msgid=0) with

payloads : HDR + ID (5) + HASH (8) + IOS KEEPALIVE (128) + VENDOR (13) +

NONE (0) total length : 96

Jan 19 22:00:06 [IKEv1]Group = 172.16.2.1, IP = 172.16.2.1,

Automatic NAT Detection Status: Remote end is NOT behind a NAT device

This end is NOT behind a NAT device

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, IKE_DECODE RECEIVED Message

(msgid=0) with payloads : HDR + ID (5) + HASH (8) + IOS KEEPALIVE (128)

+ VENDOR (13) + NONE (0) total length : 96

Jan 19 22:00:06 [IKEv1 DEBUG]Group = 172.16.2.1, IP = 172.16.2.1, processing ID payload

Jan 19 22:00:06 [IKEv1 DECODE]Group = 172.16.2.1, IP = 172.16.2.1,

ID_IPV4_ADDR ID received 172.16.2.1

:

.

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, Connection landed on tunnel_group 172.16.2.1

Jan 19 22:00:06 [IKEv1 DEBUG]Group = 172.16.2.1, IP = 172.16.2.1,

Oakley begin quick mode

Jan 19 22:00:06 [IKEv1]Group = 172.16.2.1, IP = 172.16.2.1, PHASE 1 COMPLETED

Jan 19 22:00:06 [IKEv1 DECODE]Group = 172.16.2.1, IP = 172.16.2.1, IKE Initiator

starting QM: msg id = c45c7b30

:

.

Jan 19 22:00:06 [IKEv1 DEBUG]Group = 172.16.2.1, IP = 172.16.2.1, Transmitting Proxy Id:

Local subnet: 10.1.1.0 mask 255.255.255.0 Protocol 0 Port 0

Remote subnet: 10.1.2.0 Mask 255.255.255.0 Protocol 0 Port 0

:

.

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, IKE_DECODE SENDING Message

(msgid=c45c7b30) with payloads : HDR + HASH (8) + SA (1) + NONCE

(10) + ID (5) + ID (5) + NOTIFY (11) + NONE (0) total length : 200

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, IKE_DECODE RECEIVED Message

(msgid=c45c7b30) with payloads : HDR + HASH (8) + SA (1) + NONCE (10) +

ID (5) + ID (5) + NONE (0) total length : 172

:

.

Jan 19 22:00:06 [IKEv1 DEBUG]Group = 172.16.2.1, IP = 172.16.2.1, processing ID payload

Jan 19 22:00:06 [IKEv1 DECODE]Group = 172.16.2.1, IP = 172.16.2.1,

ID_IPV4_ADDR_SUBNET ID received--10.1.1.0--255.255.255.0

Jan 19 22:00:06 [IKEv1 DEBUG]Group = 172.16.2.1, IP = 172.16.2.1, processing ID payload

Jan 19 22:00:06 [IKEv1 DECODE]Group = 172.16.2.1, IP = 172.16.2.1,

ID_IPV4_ADDR_SUBNET ID received--10.1.2.0--255.255.255.0

:

.

Jan 19 22:00:06 [IKEv1]Group = 172.16.2.1, IP = 172.16.2.1,

Security negotiation complete for LAN-to-LAN Group (172.16.2.1)

Initiator, Inbound SPI = 0x30d071c0, Outbound SPI = 0x38da6e51

:

.

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, IKE_DECODE SENDING Message

(msgid=c45c7b30) with payloads : HDR + HASH (8) + NONE (0) total length : 76

:

.

Jan 19 22:00:06 [IKEv1]Group = 172.16.2.1, IP = 172.16.2.1,

PHASE 2 COMPLETED (msgid=c45c7b30)

Central-ASA (répondeur)

Jan 20 12:42:35 [IKEv1]IP = 172.16.1.1, IKE_DECODE RECEIVED Message (msgid=0)

with payloads : HDR + SA (1) + VENDOR (13) + VENDOR (13) + VENDOR (13) +

VENDOR (13) + NONE (0) total length : 172

:

.

Jan 20 12:42:35 [IKEv1]IP = 172.16.1.1, IKE_DECODE SENDING Message (msgid=0)

with payloads : HDR + SA (1) + VENDOR (13) + VENDOR (13) + NONE (0) total length

:

132

Jan 20 12:42:35 [IKEv1]IP = 172.16.1.1, IKE_DECODE RECEIVED Message (msgid=0)

with payloads : HDR + KE (4) + NONCE (10) + VENDOR (13) + VENDOR (13) + VENDOR (13)

+ VENDOR (13) + NAT-D (20) + NAT-D (20) + NONE (0) total length : 304

:

.

Jan 20 12:42:35 [IKEv1]IP = 172.16.1.1, Connection landed on tunnel_group

DefaultL2LGroup

Jan 20 12:42:35 [IKEv1 DEBUG]Group = DefaultL2LGroup, IP = 172.16.1.1,

Generating keys for Responder...

Jan 20 12:42:35 [IKEv1]IP = 172.16.1.1, IKE_DECODE SENDING Message (msgid=0)

with payloads : HDR + KE (4) + NONCE (10) +

VENDOR (13) + VENDOR (13) + VENDOR (13) + VENDOR (13) + NAT-D (20) + NAT-D (20) +

NONE (0) total length : 304

Jan 20 12:42:35 [IKEv1]IP = 172.16.1.1, IKE_DECODE RECEIVED Message (msgid=0)

with payloads : HDR + ID (5) + HASH (8)

+ IOS KEEPALIVE (128) + VENDOR (13) + NONE (0) total length : 96

Jan 20 12:42:35 [IKEv1 DECODE]Group = DefaultL2LGroup, IP = 172.16.1.1,

ID_IPV4_ADDR ID received 172.16.1.1

:

.

Jan 20 12:42:35 [IKEv1]IP = 172.16.1.1, IKE_DECODE SENDING Message (msgid=0)

with payloads : HDR + ID (5) + HASH (8) + IOS KEEPALIVE (128) +

VENDOR (13) + NONE (0) total length : 96

Jan 20 12:42:35 [IKEv1]Group = DefaultL2LGroup, IP = 172.16.1.1, PHASE 1 COMPLETED

:

.

Jan 20 12:42:35 [IKEv1 DECODE]IP = 172.16.1.1, IKE Responder starting QM:

msg id = c45c7b30

Jan 20 12:42:35 [IKEv1]IP = 172.16.1.1, IKE_DECODE

RECEIVED Message (msgid=c45c7b30) with payloads : HDR + HASH (8) + SA (1) +

NONCE (10) + ID (5) + ID (5) + NOTIFY (11) + NONE (0) total length : 200

:

.

Jan 20 12:42:35 [IKEv1]Group = DefaultL2LGroup, IP = 172.16.1.1, Received remote

IP Proxy Subnet data in ID Payload: Address 10.1.1.0, Mask 255.255.255.0,

Protocol 0, Port 0 :

.

Jan 20 12:42:35 [IKEv1]Group = DefaultL2LGroup,

IP = 172.16.1.1, Received local

IP Proxy Subnet data in ID Payload: Address 10.1.2.0, Mask 255.255.255.0,

Protocol 0, Port 0 Jan 20 12:42:35 [IKEv1 DEBUG]Group = DefaultL2LGroup,

IP = 172.16.1.1, processing notify payload

Jan 20 12:42:35 [IKEv1] Group = DefaultL2LGroup, IP = 172.16.1.1, QM

IsRekeyed old sa not found by addr

Jan 20 12:42:35 [IKEv1]Group = DefaultL2LGroup, IP = 172.16.1.1, Static Crypto Map

check, map outside_dyn_map, seq = 1 is a successful match

Jan 20 12:42:35 [IKEv1]Group = DefaultL2LGroup, IP = 172.16.1.1, IKE

Remote Peer configured for crypto map: outside_dyn_map

:

.

Jan 20 12:42:35 [IKEv1 DEBUG]Group = DefaultL2LGroup, IP = 172.16.1.1,

Transmitting Proxy Id: Remote subnet: 10.1.1.0 Mask 255.255.255.0 Protocol 0 Port 0

Local subnet: 10.1.2.0 mask 255.255.255.0 Protocol 0 Port 0 :

.

Jan 20 12:42:35 [IKEv1]IP = 172.16.1.1, IKE_DECODE SENDING Message (msgid=c45c7b30)

with payloads : HDR + HASH (8) + SA (1) + NONCE (10) + ID (5) + ID (5) + NONE

(0) total length : 172 Jan 20 12:42:35 [IKEv1]IP = 172.16.1.1, IKE_DECODE RECEIVED

Message (msgid=c45c7b30) with payloads : HDR + HASH (8) + NONE (0) total length : 52:

.

Jan 20 12:42:35 [IKEv1]Group = DefaultL2LGroup, IP = 172.16.1.1, Security

negotiation complete for LAN-to-LAN Group (DefaultL2LGroup) Responder,

Inbound SPI = 0x38da6e51, Outbound SPI = 0x30d071c0 :

.

Jan 20 12:42:35 [IKEv1]Group = DefaultL2LGroup, IP = 172.16.1.1,

PHASE 2 COMPLETED (msgid=c45c7b30)

Jan 20 12:42:35 [IKEv1]Group = DefaultL2LGroup, IP = 172.16.1.1, Adding static

route for L2L peer coming in on a dynamic map. address: 10.1.1.0, mask: 255.255.255.0

Informations connexes

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

22-Jun-2015

|

Première publication |

Contribution d’experts de Cisco

- Ingénieurs TAC

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires