ASA 8.3 : authentification TACACS avec ACS 5.X

Table des matières

Introduction

Ce document fournit des informations sur la façon de configurer l'appliance de sécurité pour authentifier les utilisateurs pour l'accès au réseau.

Conditions préalables

Exigences

Ce document suppose que l'appliance de sécurité adaptative (ASA) est entièrement opérationnelle et configurée pour permettre à Cisco Adaptive Security Device Manager (ASDM) ou CLI d'apporter des modifications de configuration.

Remarque : référez-vous à Autoriser l'accès HTTPS pour ASDM pour plus d'informations sur la façon d'autoriser le périphérique à être configuré à distance par l'ASDM.

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

-

Logiciel Cisco Adaptive Security Appliance versions 8.3 et ultérieures

-

Cisco Adaptive Security Device Manager versions 6.3 et ultérieures

-

Serveur de contrôle d'accès sécurisé Cisco 5.x

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Conventions

Pour plus d'informations sur les conventions utilisées dans ce document, reportez-vous à Conventions relatives aux conseils techniques Cisco.

Configurer

Cette section vous fournit des informations pour configurer les fonctionnalités décrites dans ce document.

Remarque : Utilisez l’outil de recherche de commandes (clients enregistrés seulement) pour en savoir plus sur les commandes employées dans cette section.

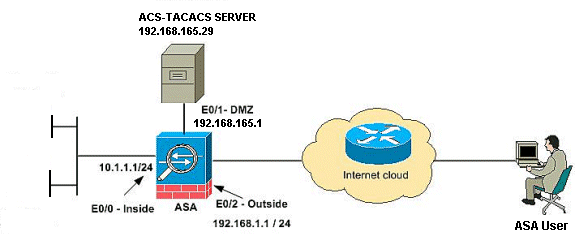

Diagramme du réseau

Ce document utilise la configuration réseau suivante :

Remarque : les schémas d'adressage IP utilisés dans cette configuration ne sont pas légalement routables sur Internet. Ce sont des adresses RFC 1918 qui ont été utilisées dans un environnement de laboratoire.

Configurer l'ASA pour l'authentification à partir du serveur ACS en utilisant CLI

Effectuez les configurations suivantes pour que l'ASA s'authentifie à partir du serveur ACS :

!--- configuring the ASA for TACACS server ASA(config)# aaa-server cisco protocol tacacs+ ASA(config-aaa-server-group)# exit !--- Define the host and the interface the ACS server is on. ASA(config)# aaa-server cisco (DMZ) host 192.168.165.29 ASA(config-aaa-server-host)# key cisco !--- Configuring the ASA for HTTP and SSH access using ACS and fallback method as LOCAL authentication. ASA(config)#aaa authentication ssh console cisco LOCAL ASA(config)#aaa authentication http console cisco LOCAL

Remarque : créez un utilisateur local sur l'ASA à l'aide de la commande username cisco password cisco privilege 15 pour accéder à l'ASDM avec authentification locale lorsque l'ACS n'est pas disponible.

Configurer ASA pour l'authentification à partir du serveur ACS avec ASDM

Procédure ASDM

Complétez ces étapes afin de configurer l'ASA pour l'authentification à partir du serveur ACS :

-

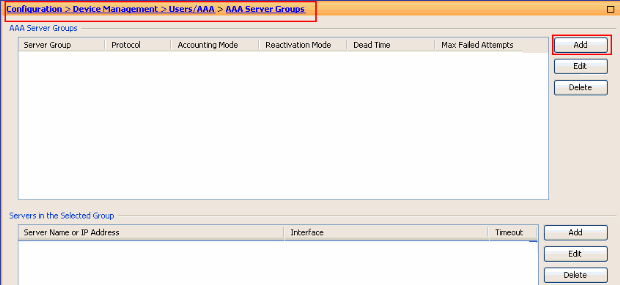

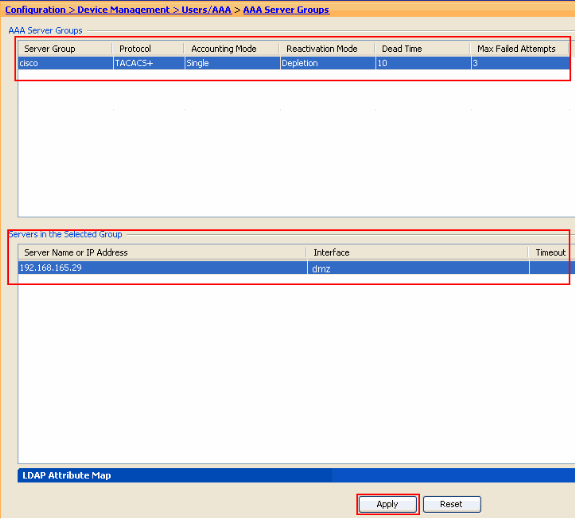

Choisissez Configuration > Device Management > Users/AAA > AAA Server Groups > Add afin de créer un groupe de serveurs AAA.

-

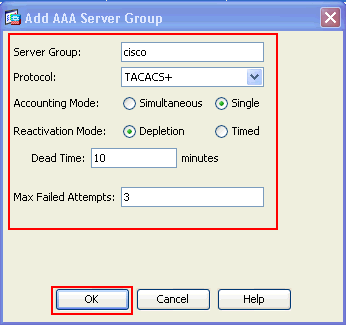

Fournissez les détails du groupe de serveurs AAA dans la fenêtre Ajouter un groupe de serveurs AAA, comme indiqué. Le protocole utilisé est TACACS+ et le groupe de serveurs créé est cisco.

Click OK.

-

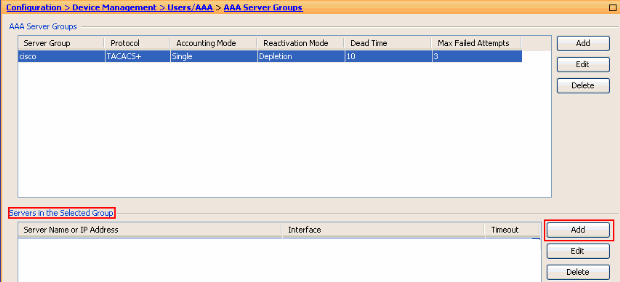

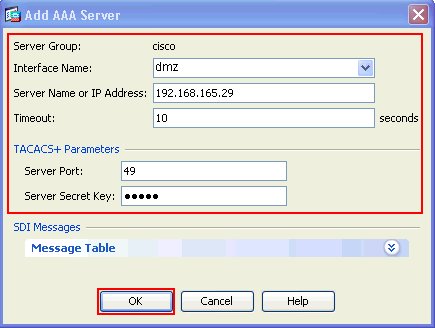

Choisissez Configuration > Device Management > Users/AAA > AAA Server Groups et cliquez sur Add sous Servers in the Selected Group afin d'ajouter le serveur AAA.

-

Fournissez les détails du serveur AAA dans la fenêtre Ajouter un serveur AAA comme indiqué. Le groupe de serveurs utilisé est cisco.

Cliquez sur OK, puis sur Apply.

Vous verrez le groupe de serveurs AAA et le serveur AAA configurés sur l'ASA.

-

Cliquez sur Apply.

-

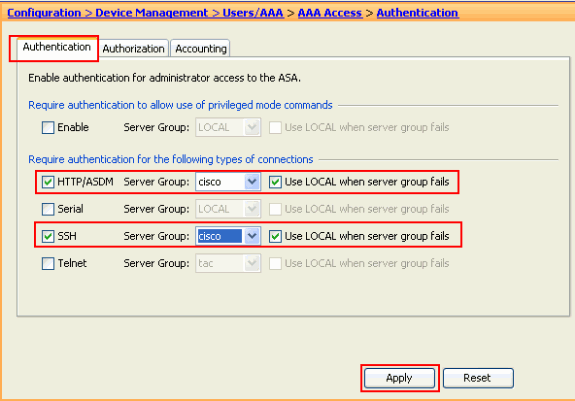

Choisissez Configuration > Device Management > Users/AAA > AAA Access > Authentication et cliquez sur les cases à cocher en regard de HTTP/ASDM et SSH. Choisissez ensuite cisco comme groupe de serveurs et cliquez sur Apply.

Configurer ACS comme serveur TACACS

Complétez cette procédure afin de configurer l'ACS en tant que serveur TACACS :

-

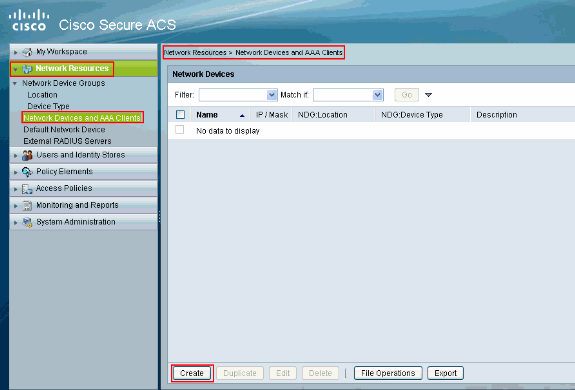

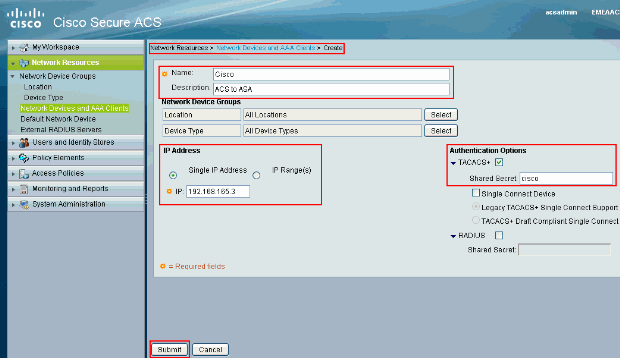

Choisissez Network Resources > Network Devices and AAA Clients et cliquez sur Create afin d'ajouter l'ASA au serveur ACS.

-

Fournissez les informations requises sur le client (ASA est le client ici) et cliquez sur Submit. Cela permet à l'ASA d'être ajouté au serveur ACS. Les détails incluent l'adresse IP de l'ASA et les détails du serveur TACACS.

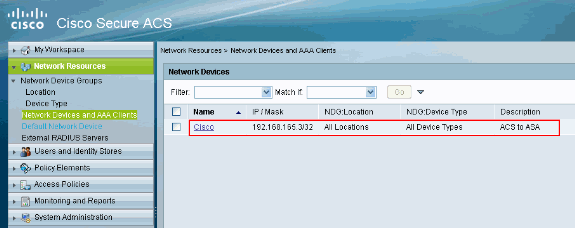

Vous verrez le client Cisco ajouté au serveur ACS.

-

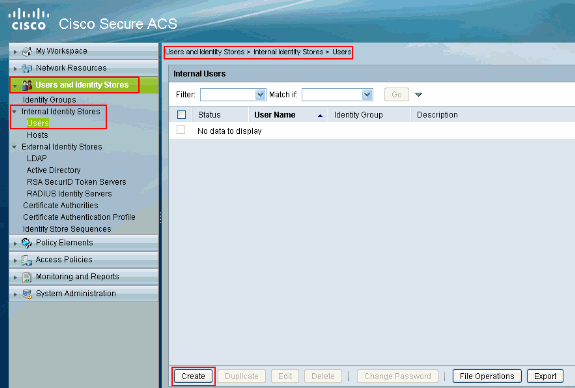

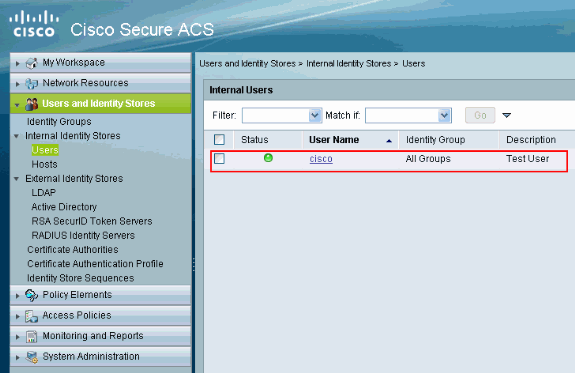

Choisissez Users and Identity stores > Internal Identity Stores > Users et cliquez sur Create afin de créer un nouvel utilisateur.

-

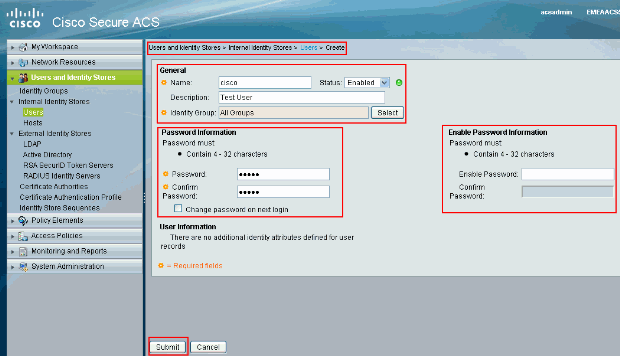

Fournissez les informations Name, Password et Enable Password. Activer le mot de passe est facultatif. Lorsque vous avez terminé, cliquez sur Submit.

Vous verrez l'utilisateur cisco ajouté au serveur ACS.

Vérifier

Référez-vous à cette section pour vous assurer du bon fonctionnement de votre configuration.

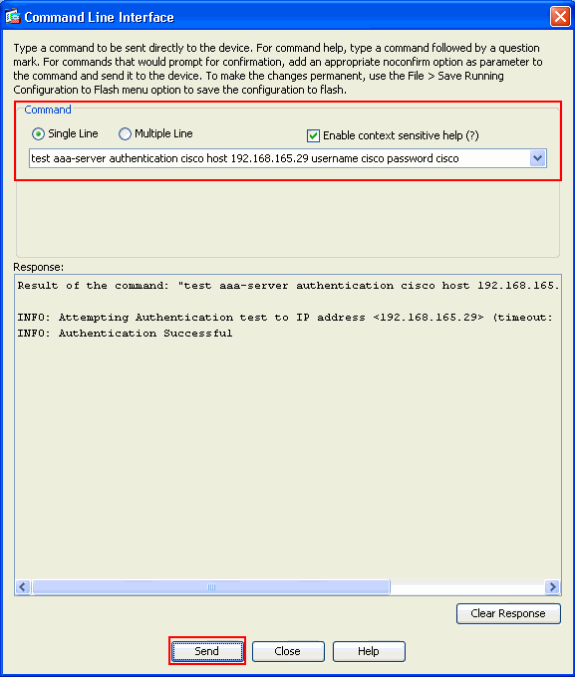

Utilisez la commande test aaa-server authentication cisco host 192.168.165.29 username cisco password cisco pour vérifier si la configuration fonctionne correctement. Cette image montre que l'authentification est réussie et que l'utilisateur qui se connecte à l'ASA a été authentifié par le serveur ACS.

L'Outil Interpréteur de sortie (clients enregistrés uniquement) (OIT) prend en charge certaines commandes show. Utilisez l'OIT pour afficher une analyse de la sortie de la commande show .

Dépannage

Erreur : AAA Marquage du serveur TACACS+ x.x.x.x dans le groupe de serveurs aaa tacacs comme ÉCHEC

Ce message signifie que Cisco ASA a perdu la connectivité avec le serveur x.x.x.x. Assurez-vous que vous disposez d'une connectivité valide sur tcp 49 vers le serveur x.x.x.x à partir de l'ASA. Vous pouvez également augmenter le délai d'attente sur le serveur ASA pour TACACS+ de 5 à la durée souhaitée en cas de latence du réseau. L'ASA n'envoie pas de requête d'authentification au serveur x.x.x.x en échec. Cependant, il utilisera le serveur suivant dans le groupe de serveurs aaa tacacs.

Informations connexes

- Page d'assistance des appliances de sécurité adaptables de la gamme Cisco ASA 5500

- Références des commandes des appareils de sécurité adaptatifs Cisco ASA 5500

- Cisco Adaptive Security Device Manager

- Page de support de la négociation IPSec/des protocoles IKE

- Cisco Secure Access Control Server pour Windows

- Demandes de commentaires (RFC)

- Assistance et documentation techniques - Cisco Systems

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

25-Apr-2011

|

Première publication |

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires