Introduction

Ce document décrit comment renouveler un certificat SSL et l'installer sur ASA chez un fournisseur ou sur votre propre serveur de certificats.

Conditions préalables

Exigences

Aucune exigence spécifique n'est associée à ce document.

Composants utilisés

Cette procédure concerne la version 8.x d'Adaptive Security Appliance (ASA) avec Adaptive Security Device Manager (ASDM) version 6.0(2) ou ultérieure.

La procédure décrite dans ce document est basée sur une configuration valide avec un certificat installé et utilisé pour l'accès VPN SSL. La procédure n'a pas d'impact sur votre réseau tant que le certificat actuel n'est pas supprimé. Cette procédure est un processus étape par étape sur la façon d'émettre un nouveau CSR pour un certificat actuel avec le même certificat racine que celui qui a émis l'autorité de certification racine d'origine.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Conventions

Pour plus d’informations sur les conventions utilisées dans ce document, reportez-vous aux Conventions relatives aux conseils techniques Cisco.

Informations générales

Ce document décrit une procédure qui peut être utilisée comme directive avec n'importe quel fournisseur de certificat ou votre propre serveur de certificat racine. Votre fournisseur de certificat exige parfois des paramètres de certificat spéciaux, mais ce document a pour but de fournir les étapes générales requises pour renouveler un certificat SSL et l'installer sur un ASA qui utilise le logiciel 8.0.

Procédure

Procédez comme suit :

-

Sélectionnez le certificat que vous souhaitez renouveler sous Configuration > Device Management > Identity Certificates, puis cliquez sur Add.

Figure 1

-

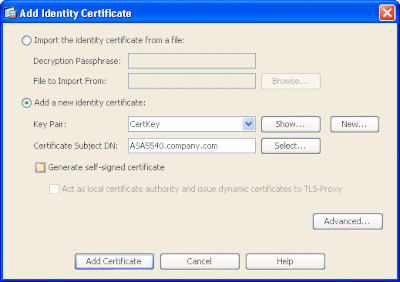

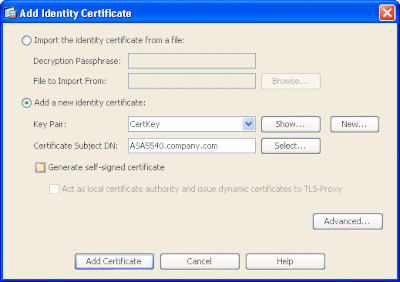

Sous Add Identity Certificate, sélectionnez la case d'option Add a new identity certificate, puis choisissez votre paire de clés dans le menu déroulant.

Remarque : il est déconseillé d'utiliser car si vous régénérez votre clé SSH, vous invalidez votre certificat. Si vous ne disposez pas d'une clé RSA, effectuez les étapes a et b. Sinon, passez à l'étape 3.

Figure 2

-

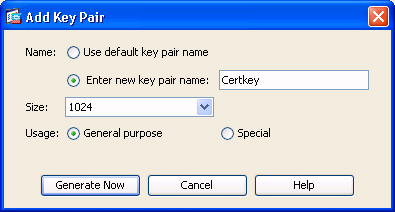

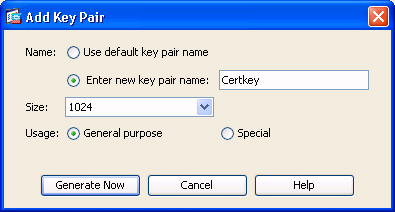

(Facultatif) Complétez ces étapes si aucune clé RSA n'est encore configurée, sinon passez à l'étape 3.

Cliquez sur Nouveau... .

-

Saisissez le nom de la paire de clés dans le champ Enter new key pair name, puis cliquez sur Generate Now.

Figure 3

-

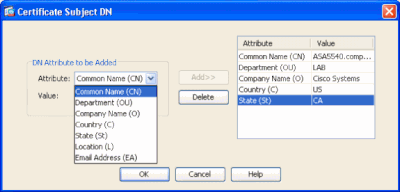

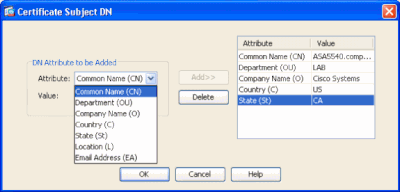

Cliquez sur Sélectionner.

-

Entrez les attributs de certificat appropriés, comme illustré à la Figure 4. Une fois terminé, cliquez sur OK. Cliquez ensuite sur Ajouter un certificat.

Figure 4

Sortie CLI :

crypto ca trustpoint ASDM_TrustPoint0

keypair CertKey

id-usage ssl-ipsec

fqdn 5540-uwe

subject-name CN=website address,OU=LAB,O=Cisco ystems,C=US,St=CA

enrollment terminal

crypto ca enroll ASDM_TrustPoint0

-

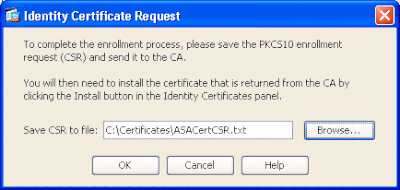

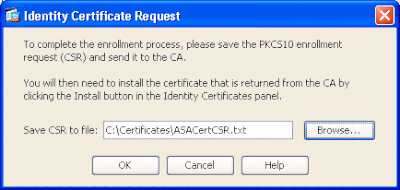

Dans la fenêtre contextuelle Demande de certificat d'identité, enregistrez votre demande de signature de certificat (CSR) dans un fichier texte, puis cliquez sur OK.

Figure 5

-

(Facultatif) Vérifiez dans l'ASDM que le CSR est en attente.

Figure 6

-

Envoyez la demande de certificat à l'administrateur de certificat, qui émet le certificat sur le serveur. Cela peut se faire par le biais d’une interface Web, d’un courrier électronique ou directement au serveur d’autorité de certification racine pour le processus d’émission de certificat.

-

Complétez ces étapes afin d'installer le certificat renouvelé.

-

Sélectionnez la demande de certificat sous Configuration > Device Management > Identity Certificates , comme illustré à la Figure 6, et cliquez sur Install.

-

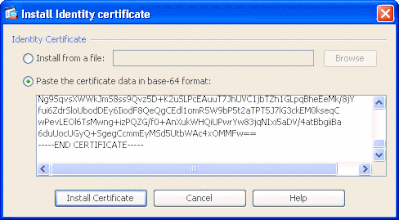

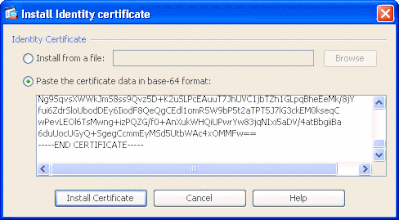

Dans la fenêtre Installer le certificat d'identité, sélectionnez le bouton radio Coller les données du certificat au format base-64, puis cliquez sur Installer le certificat.

Remarque : si le certificat est émis dans un fichier .cer plutôt que dans un fichier texte ou un message électronique, vous pouvez également sélectionner Installer à partir d'un fichier, rechercher le fichier approprié sur votre ordinateur, cliquer sur Installer le fichier de certificat d'ID, puis sur Installer le certificat.

Figure 7

Sortie CLI :

crypto ca import ASDM_TrustPoint0 certificate

WIID2DCCAsCgAwIBAgIKYb9wewAAAAAAJzANBgkqhkiG9w0BAQUFADAQMQ

!--- output truncated

wPevLEOl6TsMwng+izPQZG/f0+AnXukWHQiUPwrYw83jqNIxi5aDV/4atBbgiiBa

6duUocUGyQ+SgegCcmmEyMSd5UtbWAc4xOMMFw==

quit

-

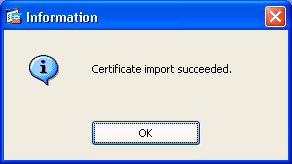

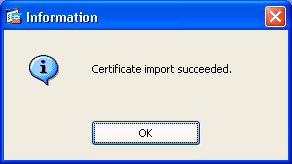

Une fenêtre s'affiche pour confirmer que le certificat a bien été installé. Cliquez sur OK pour confirmer.

Figure 8

-

Assurez-vous que votre nouveau certificat apparaît sous Certificats d'identité.

Figure 9

-

Complétez ces étapes afin de lier le nouveau certificat à l'interface :

-

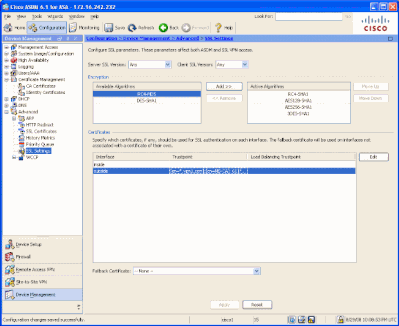

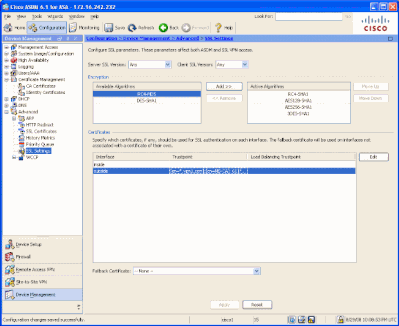

Choisissez Configuration > Device Management > Advanced > SSL Settings , comme illustré à la Figure 10.

-

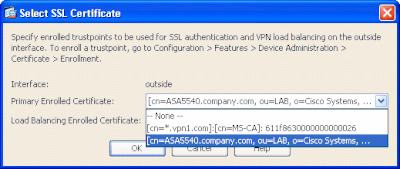

Sélectionnez votre interface sous Certificats. Cliquez sur Edit.

Figure 10

-

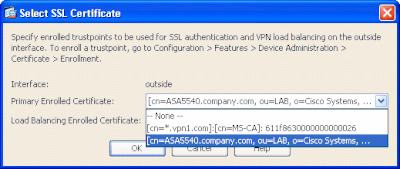

Choisissez votre nouveau certificat dans le menu déroulant, cliquez sur OK, puis sur Apply.

ssl encryption rc4-sha1 aes128-sha1 aes256-sha1 3des-sha1

ssl trust-point ASDM_TrustPoint0 outside

Figure 11

-

Enregistrez votre configuration dans l'ASDM ou dans l'interface de ligne de commande.

Vérifier

Vous pouvez utiliser l'interface CLI afin de vérifier que le nouveau certificat est correctement installé sur l'ASA, comme indiqué dans cet exemple de sortie :

ASA(config)#show crypto ca certificates

Certificate

Status: Available

Certificate Serial Number: 61bf707b000000000027

Certificate Usage: General Purpose

Public Key Type: RSA (1024 bits)

Issuer Name:

cn=MS-CA

Subject Name:

cn=websiteaddress

!---new certificate

ou=LAB

o=Cisco Systems

st=CA

c=US

CRL Distribution Points:

[1] http://win2k3-base1/CertEnroll/MS-CA.crl

[2] file://\\win2k3-base1\CertEnroll\MS-CA.crl

Validity Date:

start date: 22:39:31 UTC Aug 29 2008

end date: 22:49:31 UTC Aug 29 2009

Associated Trustpoints: ASDM_TrustPoint0

CA Certificate

Status: Available

Certificate Serial Number: 211020a79cfd96b34ba93f3145d8e571

Certificate Usage: Signature

Public Key Type: RSA (2048 bits)

Issuer Name:

cn=MS-CA

Subject Name:

cn=MS-CA

!---’old’ certificate

CRL Distribution Points:

[1] http://win2k3-base1/CertEnroll/MS-CA.crl

[2] file://\\win2k3-base1\CertEnroll\MS-CA.crl

Validity Date:

start date: 00:26:08 UTC Jun 8 2006

end date: 00:34:01 UTC Jun 8 2011

Associated Trustpoints: test

Certificate

Status: Available

Certificate Serial Number: 611f8630000000000026

Certificate Usage: General Purpose

Public Key Type: RSA (1024 bits)

Issuer Name:

cn=MS-CA

Subject Name:

cn=*.vpn1.com

CRL Distribution Points:

[1] http://win2k3-base1/CertEnroll/MS-CA.crl

[2] file://\\win2k3-base1\CertEnroll\MS-CA.crl

Validity Date:

start date: 23:53:16 UTC Mar 10 2008

end date: 00:03:16 UTC Mar 11 2009

Associated Trustpoints: test

ASA(config)#

Dépannage

(Facultatif) Vérifiez sur l'interface de ligne de commande que le certificat correct est appliqué à l'interface :

ASA(config)#show running-config ssl

ssl trust-point ASDM_TrustPoint0 outside

!--- Shows that the correct trustpoint is tied to the outside interface that terminates SSL VPN.

ASA(config)#

Comment copier des certificats SSL d'un ASA à un autre

Cela peut être fait si vous avez généré des clés exportables. Vous devez exporter le certificat vers un fichier PKCS. Cela inclut l'exportation de toutes les clés associées.

Utilisez cette commande pour exporter votre certificat via CLI :

ASA(config)#crypto ca export

pkcs12

Remarque : une phrase de passe est utilisée pour protéger le fichier pkcs12.

Utilisez cette commande pour importer votre certificat dans l'interface de ligne de commande :

SA(config)#crypto ca import

pkcs12

Remarque : cette phrase de passe doit être identique à celle utilisée lors de l'exportation du fichier.

Cela peut également être fait via ASDM pour une paire de basculement ASA. Pour ce faire, procédez comme suit :

-

Connectez-vous à l'ASA principal via ASDM et choisissez Tools > Backup Configuration.

-

Vous pouvez sauvegarder tout ou seulement les certificats.

-

En veille, ouvrez ASDM et choisissez Outils > Restaurer la configuration.

Informations connexes

Commentaires

Commentaires