Introduction

Ce document décrit le fonctionnement du système de noms de domaine (DNS) sur Cisco Adaptive Security Appliance (ASA) lorsque des objets FDQN sont utilisés.

Conditions préalables

Exigences

Cisco recommande que vous ayez connaissance de Cisco ASA.

Composants utilisés

Afin de clarifier le fonctionnement du DNS lorsque plusieurs noms de domaine complets (FQDN) sont configurés sur l'ASA dans un environnement de production simulé, un ASAv avec une interface tournée vers Internet et une interface connectée à un périphérique PC hébergé sur le serveur ESXi a été configuré. Le code provisoire ASAv 9.8.4(10) a été utilisé pour cette simulation.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

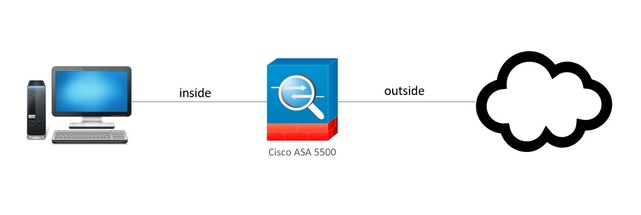

Diagramme du réseau

La configuration de la topologie est illustrée ici.

Informations générales

Lorsque plusieurs objets de nom de domaine complet sont configurés sur un ASA, un utilisateur final qui tente d'accéder à l'une des URL définies dans les objets FQDN observe plusieurs requêtes DNS envoyées par l'ASA. Le présent document vise à mieux comprendre pourquoi un tel comportement est observé.

Configurer

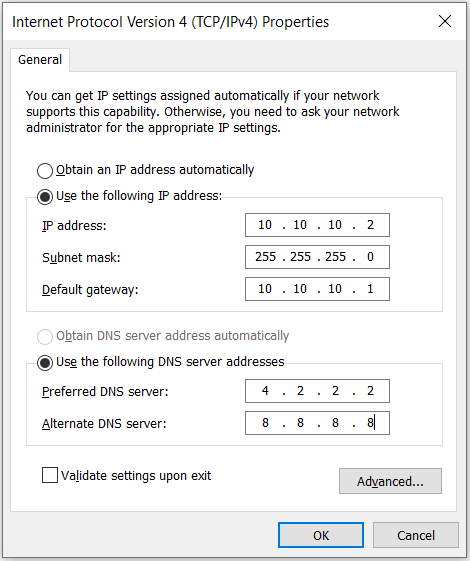

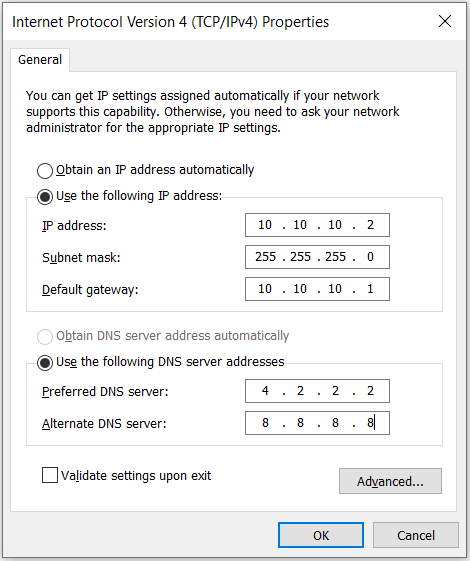

Le PC client a été configuré avec ces adresses IP, masque de sous-réseau et serveurs de noms pour la résolution DNS.

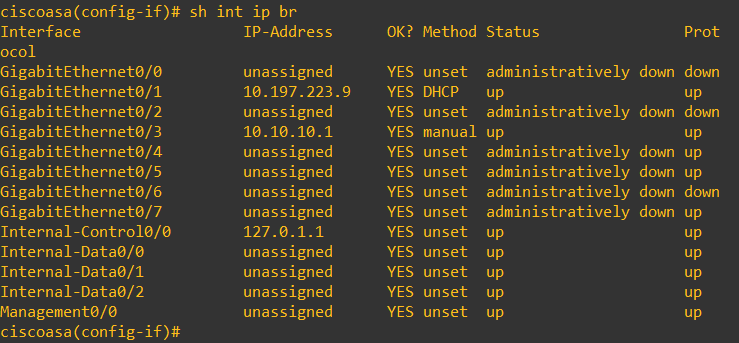

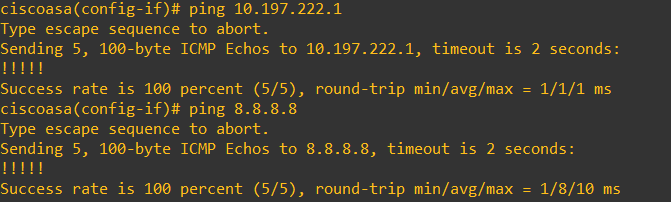

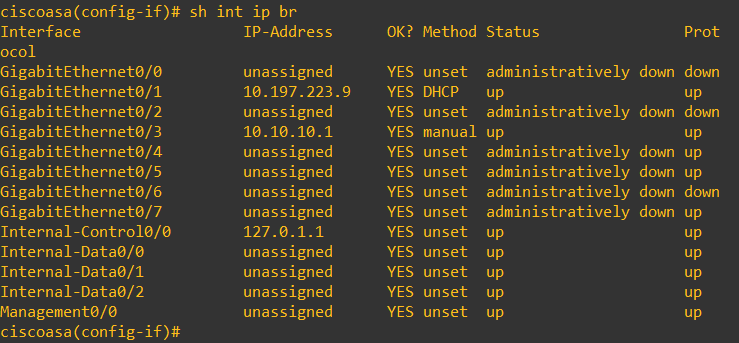

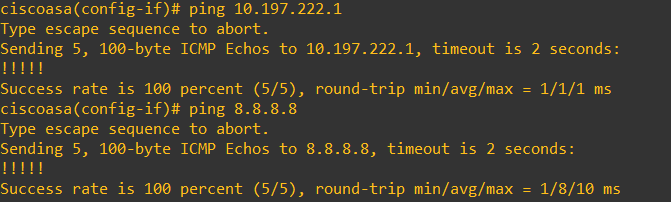

Sur l'ASA, deux interfaces ont été configurées, 1 interface interne avec un niveau de sécurité de 100 auquel le PC était connecté et 1 interface externe qui a une connectivité à Internet.

Ici, l'interface Gig0/1 est l'interface externe avec une adresse IP d'interface de 10.197.223.9, et l'interface Gig0/3 est l'interface interne avec une adresse IP d'interface de 10.10.10.1 et connectée au PC à l'autre extrémité.

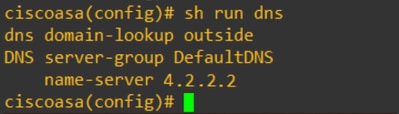

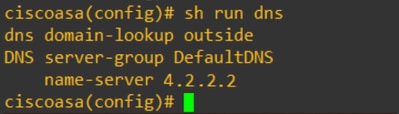

Configurez la configuration DNS sur l'ASA comme indiqué ici :

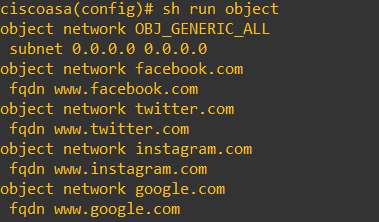

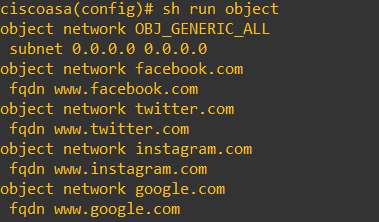

Configurez 4 objets FQDN pour www.facebook.com, www.google.com, www.instagram.com et www.twitter.com.

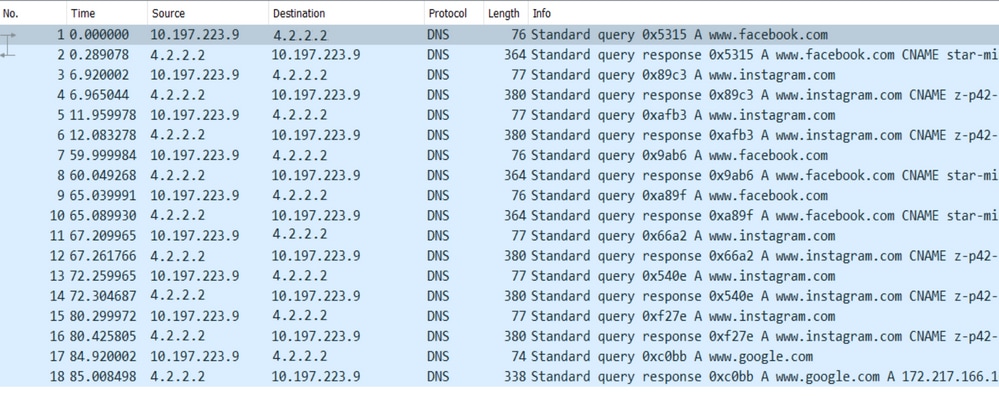

Configurez une capture sur l'interface externe ASA pour capturer le trafic DNS. Ensuite, à partir du PC client, essayez d'accéder à www.google.com à partir d'un navigateur.

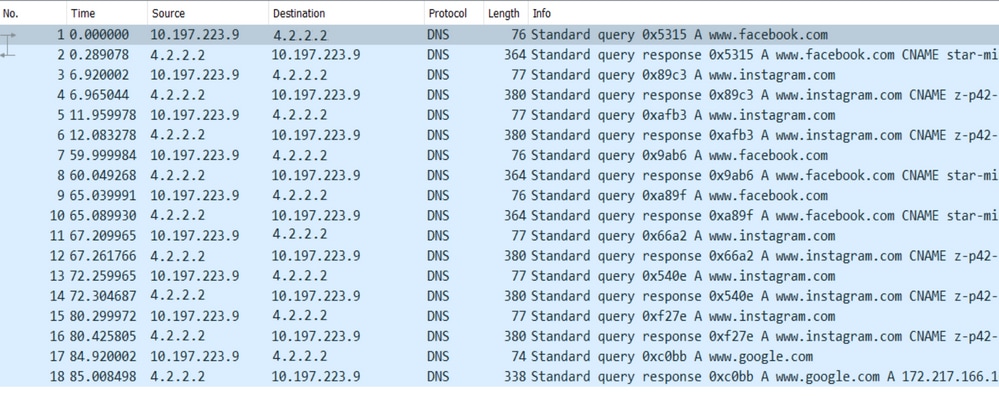

Qu'observez-vous ? Examinez la capture de paquets.

Ici, vous voyez que même si vous avez essayé de résoudre seulement www.google.com, il y a des requêtes DNS envoyées pour tous les objets FQDN.

Maintenant, examinez le fonctionnement de la mise en cache DNS pour les adresses IP sur l'ASA pour comprendre pourquoi cela se produit.

- Lorsque www.google.com est tapé dans le navigateur Web des ordinateurs clients, l'ordinateur envoie une requête DNS pour obtenir la résolution de l'URL en adresse IP.

- Le serveur DNS résout ensuite la requête des PC et renvoie une adresse IP qui indique google.com réside à l'emplacement spécifié.

- Le PC établit ensuite une connexion TCP à l'adresse IP résolue de google.com. Cependant, lorsque le paquet atteint l'ASA, il n'a pas de règle de liste de contrôle d'accès qui indique que l'IP spécifiée est autorisée ou refusée.

- Cependant, l'ASA sait qu'il a 4 objets FQDN et que n'importe lequel des objets FQDN pourrait éventuellement être résolu vers l'IP concernée.

- Par conséquent, l'ASA envoie des requêtes DNS pour tous les objets FQDN, car il ne sait pas quel objet FQDN peut être résolu vers l'adresse IP concernée (c'est pourquoi il y a plusieurs requêtes DNS observées).

- Le serveur DNS résout les objets FQDN avec leurs adresses IP correspondantes. L'objet FQDN peut être résolu avec la même adresse IP publique que celle résolue par le client. Sinon, l'ASA crée une entrée de liste d'accès dynamique pour une adresse IP différente de celle que le client tente d'atteindre, par conséquent l'ASA finit par abandonner le paquet. Par exemple, si l'utilisateur a résolu google.com en 10.0.113.1 et si l'ASA l'a résolu en 10.0.113.2, l'ASA crée une nouvelle entrée de liste d'accès dynamique pour 10.0.113.2 et l'utilisateur ne peut pas accéder au site Web.

- La prochaine fois qu'une requête arrive qui demande la résolution d'une adresse IP particulière, si cette adresse IP particulière est stockée sur l'ASA, elle n'interroge pas à nouveau tous les objets FQDN puisqu'une entrée ACL dynamique serait maintenant présente.

- Si un client est préoccupé par le grand nombre de requêtes DNS envoyées par ASA, augmentez l'expiration du compteur DNS et à condition que l'hôte final tente d'accéder aux adresses IP de destination qui se trouvent dans le cache DNS. Si le PC demande une adresse IP non stockée dans le cache DNS ASA, des requêtes DNS sont envoyées pour résoudre tous les objets FQDN.

- Une solution de contournement possible pour cela, si vous voulez toujours réduire le nombre de requêtes DNS, serait soit de réduire le nombre d'objets FQDN, soit de définir toute la plage d'IP publiques vers laquelle vous résoudrez le FQDN, ce qui, cependant, va à l'encontre de l'objectif d'un objet FQDN. Cisco Firepower Threat Defense (FTD) est une meilleure solution pour gérer ce cas d'utilisation.

Vérifier

Afin de vérifier quelles adresses IP sont présentes dans le cache DNS des ASA vers lequel chacun des objets FQDN est résolu, la commande ASA# sh dns peut être utilisée.

Informations connexes

Commentaires

Commentaires