Configuration et désinstallation du tunnel L2TP

Contenu

Introduction

Ce document traite de la configuration et de la désactivation du tunnel L2TP (Layer Two Tunneling Protocol). Le document fournit également un résumé de PPP et de L2TP.

Conditions préalables

Conditions requises

Aucune spécification déterminée n'est requise pour ce document.

Components Used

Les informations de ce document sont basées sur le logiciel Cisco IOS® versions 12.0(1)T et ultérieures.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Conventions

Pour plus d'informations sur les conventions utilisées dans ce document, reportez-vous à Conventions relatives aux conseils techniques Cisco.

PPP

PPP est un protocole symétrique peer-to-peer qui transporte le trafic de couche 2 et de couche 3 (L3) sur des liaisons point à point. Il existe trois composants principaux :

-

Encapsulation

-

Protocole LCP (Link Control Protocol)

-

NCP (Network Control Protocol)

Les datagrammes sont encapsulés dans PPP. Le protocole LCP permet la négociation des options de configuration pour permettre l’établissement de la liaison. Les protocoles NCP sont négociés pour chacun des protocoles de couche 3 qui s’exécutent sur la liaison.

Au cours de la durée de vie d’une session PPP, la liaison passe par quatre phases distinctes :

-

Établissement de la liaison - Dans le cadre de la phase d’établissement de la liaison, le protocole PPP utilise une fonction LCP qui doit être terminée et déclarée ouverte avant que la liaison entre dans la phase d’authentification, le cas échéant, et négocie l’ouverture de la couche réseau. Le protocole LCP est également utilisé pour mettre fin à la liaison PPP.

-

Authentification : la phase d'authentification est spécifique à la mise en oeuvre et n'est pas obligatoire pour passer du protocole LCP au protocole NCP. Si négocié et convenu au cours de la phase LCP, l’homologue distant doit s’identifier et passer la méthode d’authentification convenue avant que le protocole PPP ne passe à la couche réseau.

-

Couche réseau : la négociation NCP garantit que les deux homologues s’accordent sur les caractéristiques du protocole L3. Dans le cas d'IP, le protocole de contrôle est appelé IP Control Protocol (IPCP). Outre la négociation entre homologues, il y a également un élément d'affectation. Cela est courant avec les clients d'accès à distance de type Microsoft Windows qui n'ont pas d'adresse IP allouée et qui comptent sur le fournisseur de services pour allouer l'adresse IP lors de la connexion.

-

Terminaison de liaison : la phase de terminaison de liaison peut être entrée à tout moment pendant le cycle de vie de l'appel. LCP est utilisé pour envoyer la demande de terminaison.

L2TP

L2TP étend la nature point à point du protocole PPP. L2TP fournit une méthode d’encapsulation pour la transmission de trames PPP à canaux, qui permet aux points d’extrémité PPP d’être tunnellisés sur un réseau à commutation de paquets. Le protocole L2TP est le plus souvent déployé dans des scénarios de type accès distant qui utilisent Internet pour offrir des services de type intranet. Le concept est celui d'un réseau privé virtuel (VPN).

Les deux principaux éléments physiques de L2TP sont le concentrateur d’accès L2TP (LAC) et le serveur de réseau L2TP (LNS) :

-

LAC : le LAC est un homologue du LNS qui agit comme un côté du point d'extrémité du tunnel. Le LAC met fin à la connexion PPP distante et se trouve entre le distant et le LNS. Les paquets sont transférés vers et depuis la connexion distante via la connexion PPP. Les paquets en provenance et à destination du LNS sont transférés via le tunnel L2TP.

-

LNS : le LNS est un homologue du LAC qui agit comme un côté du point d'extrémité du tunnel. Le LNS est le point de terminaison des sessions en tunnel PPP de LAC. Il est utilisé pour agréger les sessions PPP multicanaux de LAC et pour entrer dans le réseau privé.

Il existe deux types de message différents que L2TP utilise :

-

Messages de contrôle : L2TP transmet les messages de contrôle et de données sur des canaux de contrôle et de données distincts. Le canal de contrôle intrabande transmet les messages de gestion de connexion de contrôle séquencé, de gestion des appels, de rapport d'erreurs et de contrôle de session. L'initialisation de la connexion de contrôle n'est pas spécifique au LAC ou au LNS, mais plutôt à l'émetteur et au récepteur du tunnel qui a de la pertinence dans l'établissement de la connexion de contrôle. Une méthode d'authentification par défi à secret partagé est utilisée entre les points d'extrémité du tunnel.

-

Messages de données : les messages de données sont utilisés pour encapsuler les trames PPP envoyées dans le tunnel L2TP.

Le protocole L2TP utilise le port UDP (User Datagram Protocol) enregistré 1701 et l’ensemble du paquet L2TP est encapsulé dans le datagramme UDP. Selon le fonctionnement normal du protocole UDP, l'initiateur du tunnel sélectionne un port UDP disponible et envoie le numéro de port 1701 à la destination UDP. Dans la réponse, le numéro du port de destination est identique au numéro du port source utilisé dans l’en-tête UDP entrant. Le port source est défini sur la base de tout port libre trouvé. Une fois les ports source et de destination établis, les ports doivent rester identiques pendant la durée du tunnel. Dans le logiciel Cisco IOS, les numéros de port source et de destination sont toujours définis sur le numéro de port UDP 1701.

Remarque : Les protocoles L2F (Layer 2 Forwarding) et L2TP partagent le même numéro de port UDP. Le champ Version de l'en-tête vous permet de distinguer les deux protocoles. Une valeur de 1 indique L2F et une valeur de 2 indique L2TP.

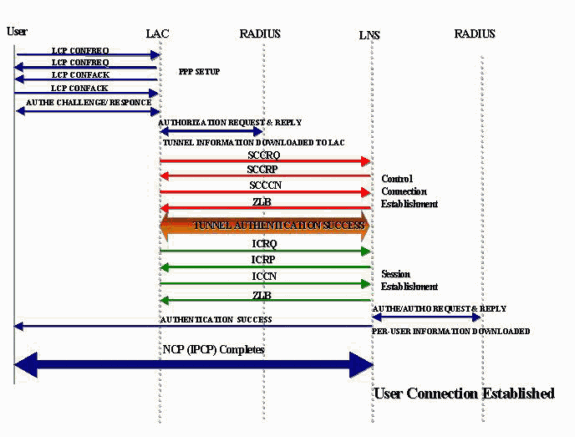

Résumé du flux PPP et L2TP

L'établissement de la connexion et de la session de contrôle doit avoir lieu avant que les trames PPP puissent être transmises via le tunnel.

Une fois le canal de contrôle établi, des sessions sont créées pour chaque connexion PPP. L'établissement de la session est directionnel, par rapport au BAC et au SNL. Pour les appels entrants, le LAC demande au LNS d'accepter la session. Pour les appels sortants, le LNS demande au LAC d'accepter la session.

La section Séquence de connexion PPP/L2TP de ce document détaille la configuration des appels PPP et L2TP lorsqu'un utilisateur à accès distant passe un appel dans le LAC. Cet exemple utilise le service d'identification de numéro composé (DNIS) afin d'initier le tunnel L2TP, bien que vous puissiez également utiliser le nom de domaine à cette fin. La séquence montre le début de la session PPP à partir d'un routeur SOHO 2500, la négociation LCP entre l'utilisateur d'accès distant et LAC et l'authentification partielle. Le LAC procède ensuite à l'établissement du tunnel L2TP et de la session dans le tunnel. Une session est établie pour chaque connexion PPP entre le LAC et le LNS. L2TP utilise les identificateurs de tunnel et de session homologues dans tous les messages sortants afin de multiplier et démultiplexer les connexions PPP. Ces identificateurs sont attribués et échangés au cours des phases d'établissement de session et de connexion de contrôle respectives. Les ID de tunnel et de session ont une signification locale uniquement. Les points d'extrémité du tunnel ont des identificateurs différents pour le même tunnel et la même session.

Remarque : La valeur 0 a une signification unique et n'est utilisée que lorsque le tunnel et l'identificateur de session doivent encore être attribués.

Après l'établissement du tunnel, le processus d'authentification PPP se termine entre l'utilisateur d'accès distant et le LNS. Le LAC continue de recevoir des trames PPP. Le verrouillage de trame de liaison et le contrôle de redondance cyclique (CRC) sont supprimés, encapsulés dans LT2P et transférés dans le tunnel vers le LNS. Là, le paquet L2TP est reçu et traité comme s’il était terminé sur une interface PPP locale. La négociation du protocole PPP NCP se produit, puis le protocole IPCP est déclaré ouvert. La connexion est terminée.

Séquence de connexion PPP/L2TP

Voici la séquence d'événements de connexion :

-

L'utilisateur distant initie une connexion PPP. Le LAC accepte la connexion. Une liaison PPP est établie.

-

LCP est négocié entre l'utilisateur distant et LAC. Le LAC émet un défi CHAP (Challenge Handshake Authentication Protocol) afin d'effectuer une authentification partielle de l'utilisateur distant. La réponse est envoyée au LNS lors de l'établissement de la session. La réponse est envoyée en tant que réponse d'authentification proxy AVP 33 dans l'ICCN (Incoming-Call-Connected).

-

Le DNIS est utilisé pour déterminer si l'utilisateur est un client VPDN (Virtual Private Dial Network).

-

Comme il n'existe aucun tunnel pour le numéro composé (614629), la création d'un nouveau tunnel est nécessaire. RADIUS est interrogé et les informations du tunnel sont téléchargées vers le LAC.

-

La connexion de contrôle est démarrée. Le tunnel est à l'état IDLE :

-

L'initiateur du tunnel (dans ce cas, le LAC) envoie un SCCRQ (Start-Control-Connection-Request) au LNS. Le SCCRQ contient un défi AVP 11, qui indique que le LAC veut authentifier le tunnel avec l'utilisation d'une authentification de type CHAP. Le même secret est connu des deux points d'extrémité du tunnel. Le tunnel est maintenant dans l'état WAIT-CTL-REPLY.

-

Le LNS peut activer le tunnel, de sorte que le LNS répond par un SCCRP (Start-Control-Connection-Reply). Le SCCRP contient un défi AVP 11 et une réponse de défi AVP 13 en réponse au SCCRQ. Le tunnel est maintenant dans l'état WAIT-CTL-REPLY.

-

Le LAC répond par un message SCCCN (Start-Control-Connection-Connected). Le SCCCN contient un AVP 13 en réponse au SCCRP. Le tunnel est maintenant à l'état Établi.

-

Le LNS envoie un message ZLB (Zero-Length Body) au LAC. Le message ZLB est un accusé de réception séquencé. Le tunnel est maintenant à l'état Établi.

-

-

L'authentification du tunnel est maintenant terminée et le tunnel est établi. La session est maintenant dans un état IDLE.

-

Maintenant que le tunnel existe, un échange en trois étapes pour l'établissement de la session dans le tunnel est effectué :

-

Le LAC envoie une requête d'appel entrant (ICRQ) avec les informations de paramètre pour la session. La session est maintenant en état de réponse en attente.

-

Le LNS envoie une réponse d'appel entrant (ICRP) qui contient l'ID de session. La session est maintenant dans un état Attendre la connexion.

-

Le LAC envoie un ICCN et fournit au LNS des informations supplémentaires pour l'appel répondu. Ces informations incluent les informations LCP de la négociation effectuée par le LAC et l'utilisateur distant. La session est maintenant à l'état Établi.

-

Le LNS envoie un message ZLB, qui est un accusé de réception séquencé, au LAC. La session est maintenant à l'état Établi.

-

-

Après l'établissement de la session, une interface d'accès virtuel est créée sur le LNS. Les informations de configuration LCP qui ont été fournies dans l'ICCN sont forcées sur la pile PPP de l'interface d'accès virtuel. Ces informations incluent les informations d'authentification partielle.

-

Le LNS génère un défi d'authentification. La réponse d'authentification du proxy AVP 33, qui a été fournie dans l'ICCN, est relayée.

-

L'authentification, l'autorisation et la comptabilité normales (AAA) ou l'authentification et l'autorisation PPP ont lieu.

-

Une demande d'accès RADIUS est envoyée pour l'authentification et l'autorisation par utilisateur.

-

Un ACCEPT RADIUS est reçu.

Remarque : RADIUS a été configuré pour autoriser l'adresse IP que l'utilisateur distant a offerte dans la demande de configuration IPCP entrante.

-

Un message de réussite CHAP est envoyé à l'utilisateur distant.

-

La négociation PPP IPCP se termine et est déclarée OUVERTE. Une route d’hôte est installée sur l’interface distante. L'utilisateur distant est maintenant connecté et le flux de trafic peut commencer.

Flux d'appels de connexion PPP et L2TP

Débogage provenant de LAC montrant l'établissement des appels PPP et L2TP

Jan 1 00:04:10.235: %LINK-3-UPDOWN: Interface Serial0:0,

changed state to up

Jan 1 00:04:10.455: Se0:0 PPP: Treating connection as a callin

Jan 1 00:04:10.455: Se0:0 PPP: Phase is ESTABLISHING,

Passive Open [0 sess, 0 load]

Jan 1 00:04:10.455: Se0:0 CHAP: Using alternate hostname 5300-1

Jan 1 00:04:10.455: Se0:0 LCP: State is Listen

Jan 1 00:04:10.455: Se0:0 LCP: I CONFREQ [Listen] id 118 len 10

Jan 1 00:04:10.455: Se0:0 LCP: MagicNumber 0x6EE4E865 (0x05066EE4E865)

Jan 1 00:04:10.455: Se0:0 CHAP: Using alternate hostname 5300-1

Jan 1 00:04:10.455: Se0:0 LCP: O CONFREQ [Listen] id 11 len 28

Jan 1 00:04:10.455: Se0:0 LCP: AuthProto CHAP (0x0305C22305)

Jan 1 00:04:10.455: Se0:0 LCP: MagicNumber 0x109D08F2 (0x0506109D08F2)

Jan 1 00:04:10.455: Se0:0 LCP: MRRU 1524 (0x110405F4)

Jan 1 00:04:10.455: Se0:0 LCP: EndpointDisc 1 Local (0x130901353330302D31)

Jan 1 00:04:10.455: Se0:0 LCP: O CONFACK [Listen] id 118 len 10

Jan 1 00:04:10.455: Se0:0 LCP: MagicNumber 0x6EE4E865 (0x05066EE4E865)

Jan 1 00:04:10.495: Se0:0 LCP: I CONFREJ [ACKsent] id 11 len 17

Jan 1 00:04:10.495: Se0:0 LCP: MRRU 1524 (0x110405F4)

Jan 1 00:04:10.495: Se0:0 LCP: EndpointDisc 1 Local (0x130901353330302D31)

Jan 1 00:04:10.495: Se0:0 LCP: O CONFREQ [ACKsent] id 12 len 15

Jan 1 00:04:10.495: Se0:0 LCP: AuthProto CHAP (0x0305C22305)

Jan 1 00:04:10.495: Se0:0 LCP: MagicNumber 0x109D08F2 (0x0506109D08F2)

Jan 1 00:04:10.527: Se0:0 LCP: I CONFACK [ACKsent] id 12 len 15

Jan 1 00:04:10.527: Se0:0 LCP: AuthProto CHAP (0x0305C22305)

Jan 1 00:04:10.527: Se0:0 LCP: MagicNumber 0x109D08F2 (0x0506109D08F2)

Jan 1 00:04:10.527: Se0:0 LCP: State is Open

Jan 1 00:04:10.527: Se0:0 PPP: Phase is AUTHENTICATING,

by this end [0 sess, 0 load]

Jan 1 00:04:10.527: Se0:0 CHAP: Using alternate hostname 5300-1

Jan 1 00:04:10.527: Se0:0 CHAP: O CHALLENGE id 6 len 27 from "5300-1"

Jan 1 00:04:10.555: Se0:0 CHAP: I RESPONSE id 6 len 27 from "2500-1"

Jan 1 00:04:10.555: Se0:0 PPP: Phase is FORWARDING [0 sess, 0 load]

Jan 1 00:04:10.555: Se0:0 VPDN: Got DNIS string 614629

Jan 1 00:04:10.555: Se0:0 VPDN: Looking for tunnel -- dnis:614629 --

Jan 1 00:04:10.555: Serial0:0 AAA/AUTHOR/VPDN (1692520761): Port='Serial0:0'

list='default' service=NET

Jan 1 00:04:10.555: AAA/AUTHOR/VPDN: Serial0:0 (1692520761) user='dnis:614629'

Jan 1 00:04:10.555: Serial0:0 AAA/AUTHOR/VPDN (1692520761): send AV service=ppp

Jan 1 00:04:10.555: Serial0:0 AAA/AUTHOR/VPDN (1692520761): send AV protocol=vpdn

Jan 1 00:04:10.555: Serial0:0 AAA/AUTHOR/VPDN (1692520761): found list "default"

Jan 1 00:04:10.555: Serial0:0 AAA/AUTHOR/VPDN (1692520761): Method=NSA_LAB (radius)

Jan 1 00:04:10.559: RADIUS: Initial Transmit Serial0:0 id 18 10.51.6.3:1645,

Access-Request, len 112

Jan 1 00:04:10.559: Attribute 4 6 0A330644

Jan 1 00:04:10.559: Attribute 5 6 00000000

Jan 1 00:04:10.559: Attribute 26 17 00000009020B5365

Jan 1 00:04:10.559: Attribute 61 6 00000002

Jan 1 00:04:10.559: Attribute 1 13 646E6973

Jan 1 00:04:10.559: Attribute 30 8 36313436

Jan 1 00:04:10.559: Attribute 31 12 32303835

Jan 1 00:04:10.559: Attribute 2 18 D0A81832

Jan 1 00:04:10.559: Attribute 6 6 00000005

Jan 1 00:04:10.559: RADIUS: Received from id 18 10.51.6.3:1645,

Access-Accept, len 156

Jan 1 00:04:10.559: Attribute 6 6 00000005

Jan 1 00:04:10.559: Attribute 26 29 0000000901177670

Jan 1 00:04:10.559: Attribute 26 26 0000000901147670

Jan 1 00:04:10.559: Attribute 26 36 00000009011E7670

Jan 1 00:04:10.559: Attribute 26 39 0000000901217670

Jan 1 00:04:10.563: RADIUS: saved authorization data

for user 626A0C10 at 62258960

Jan 1 00:04:10.563: RADIUS: cisco AVPair "vpdn:tunnel-type=l2tp"

Jan 1 00:04:10.563: RADIUS: cisco AVPair "vpdn:tunnel-id=hgw"

Jan 1 00:04:10.563: RADIUS: cisco AVPair "vpdn:ip-addresses=10.51.6.82"

Jan 1 00:04:10.563: RADIUS: cisco AVPair "vpdn:l2tp-tunnel-password=hello"

Jan 1 00:04:10.563: AAA/AUTHOR (1692520761):

Post authorization status = PASS_ADD

Jan 1 00:04:10.563: AAA/AUTHOR/VPDN: Processing AV service=ppp

Jan 1 00:04:10.563: AAA/AUTHOR/VPDN: Processing AV protocol=vpdn

Jan 1 00:04:10.563: AAA/AUTHOR/VPDN: Processing AV tunnel-type=l2tp

Jan 1 00:04:10.563: AAA/AUTHOR/VPDN: Processing AV tunnel-id=hgw

Jan 1 00:04:10.563: AAA/AUTHOR/VPDN: Processing AV ip-addresses=10.51.6.82

Jan 1 00:04:10.563: AAA/AUTHOR/VPDN: Processing AV l2tp-tunnel-password=hello

Jan 1 00:04:10.563: Se0:0 VPDN/RPMS/: Got tunnel info for dnis:614629

Jan 1 00:04:10.563: Se0:0 VPDN/RPMS/: LAC hgw

Jan 1 00:04:10.563: Se0:0 VPDN/RPMS/: l2tp-busy-disconnect yes

Jan 1 00:04:10.563: Se0:0 VPDN/RPMS/: l2tp-tunnel-password xxxxxx

Jan 1 00:04:10.563: Se0:0 VPDN/RPMS/: IP 10.51.6.82

Jan 1 00:04:10.563: Se0:0 VPDN/: curlvl 1 Address 0: 10.51.6.82,

priority 1

Jan 1 00:04:10.563: Se0:0 VPDN/: Select non-active address 10.51.6.82,

priority 1

Jan 1 00:04:10.567: Tnl 17688 L2TP: SM State idle

Jan 1 00:04:10.567: Tnl 17688 L2TP: O SCCRQ

Jan 1 00:04:10.567: Tnl 17688 L2TP: O SCCRQ, flg TLS, ver 2,

len 128, tnl 0, cl 0, ns 0, nr 0

C8 02 00 80 00 00 00 00 00 00 00 00 80 08 00 00

00 00 00 01 80 08 00 00 00 02 01 00 80 0A 00 00

00 03 00 00 00 03 80 0A 00 00 00 04 00 00 00 ...

Jan 1 00:04:10.567: Tnl 17688 L2TP: Tunnel state change from idle

to wait-ctl-reply

Jan 1 00:04:10.567: Tnl 17688 L2TP: SM State wait-ctl-reply

Jan 1 00:04:10.567: Se0:0 VPDN: Find LNS process created

Jan 1 00:04:10.567: Se0:0 VPDN: Forward to address 10.51.6.82

Jan 1 00:04:10.567: Se0:0 VPDN: Pending

Jan 1 00:04:10.567: Se0:0 VPDN: Process created

Jan 1 00:04:10.655: Tnl 17688 L2TP: Parse AVP 0, len 8, flag 0x8000 (M)

Jan 1 00:04:10.655: Tnl 17688 L2TP: Parse SCCRP

Jan 1 00:04:10.655: Tnl 17688 L2TP: Parse AVP 2, len 8, flag 0x8000 (M)

Jan 1 00:04:10.655: Tnl 17688 L2TP: Protocol Ver 256

Jan 1 00:04:10.655: Tnl 17688 L2TP: Parse AVP 3, len 10, flag 0x8000 (M)

Jan 1 00:04:10.655: Tnl 17688 L2TP: Framing Cap 0x3

Jan 1 00:04:10.655: Tnl 17688 L2TP: Parse AVP 4, len 10, flag 0x8000 (M)

Jan 1 00:04:10.655: Tnl 17688 L2TP: Bearer Cap 0x3

Jan 1 00:04:10.659: Tnl 17688 L2TP: Parse AVP 6, len 8, flag 0x0

Jan 1 00:04:10.659: Tnl 17688 L2TP: Firmware Ver 0x1120

Jan 1 00:04:10.659: Tnl 17688 L2TP: Parse AVP 7, len 13, flag 0x8000 (M)

Jan 1 00:04:10.659: Tnl 17688 L2TP: Hostname l2tp-gw

Jan 1 00:04:10.659: Tnl 17688 L2TP: Parse AVP 8, len 25, flag 0x0

Jan 1 00:04:10.659: Tnl 17688 L2TP: Vendor Name Cisco Systems, Inc.

Jan 1 00:04:10.659: Tnl 17688 L2TP: Parse AVP 9, len 8, flag 0x8000 (M)

Jan 1 00:04:10.659: Tnl 17688 L2TP: Assigned Tunnel ID 55270

Jan 1 00:04:10.659: Tnl 17688 L2TP: Parse AVP 10, len 8, flag 0x8000 (M)

Jan 1 00:04:10.659: Tnl 17688 L2TP: Rx Window Size 300

Jan 1 00:04:10.659: Tnl 17688 L2TP: Parse AVP 11, len 22, flag 0x8000 (M)

Jan 1 00:04:10.659: Tnl 17688 L2TP: Chlng 98B296C28429E7ADC767237A45F31040

Jan 1 00:04:10.659: Tnl 17688 L2TP: Parse AVP 13, len 22, flag 0x8000 (M)

Jan 1 00:04:10.659: Tnl 17688 L2TP: Chlng Resp 7C358F7A7BA21957C07801195DCADFA6

Jan 1 00:04:10.659: Tnl 17688 L2TP: No missing AVPs in SCCRP

Jan 1 00:04:10.659: Tnl 17688 L2TP: I SCCRP, flg TLS, ver 2,

len 154, tnl 17688, cl 0, ns 0, nr 1

C8 02 00 9A 45 18 00 00 00 00 00 01 80 08 00 00

00 00 00 02 80 08 00 00 00 02 01 00 80 0A 00 00

00 03 00 00 00 03 80 0A 00 00 00 04 00 00 00 ...

Jan 1 00:04:10.659: Tnl 17688 L2TP: I SCCRP from l2tp-gw

Jan 1 00:04:10.659: Tnl 17688 L2TP: Got a challenge from remote peer,

l2tp-gw

Jan 1 00:04:10.659: Tnl 17688 L2TP: Got a response from remote peer, l2tp-gw

Jan 1 00:04:10.659: Tnl 17688 L2TP: Tunnel Authentication success

Jan 1 00:04:10.659: Tnl 17688 L2TP: Tunnel state change from wait-ctl-reply

to established

Jan 1 00:04:10.663: Tnl 17688 L2TP: O SCCCN to l2tp-gw tnlid 55270

Jan 1 00:04:10.663: Tnl 17688 L2TP: O SCCCN, flg TLS, ver 2, len 42,

tnl 55270, cl 0, ns 1, nr 1

C8 02 00 2A D7 E6 00 00 00 01 00 01 80 08 00 00

00 00 00 03 80 16 00 00 00 0D 96 39 53 18 41 AC

22 E3 10 3E 20 8E F7 D9 09 89

Jan 1 00:04:10.663: Tnl 17688 L2TP: SM State established

Jan 1 00:04:10.663: Tnl/Cl 17688/7 L2TP: Session FS enabled

Jan 1 00:04:10.663: Tnl/Cl 17688/7 L2TP: Session state change from idle

to wait-for-tunnel

Jan 1 00:04:10.663: Se0:0 Tnl/Cl 17688/7 L2TP: Create session

Jan 1 00:04:10.663: Tnl 17688 L2TP: SM State established

Jan 1 00:04:10.663: Se0:0 Tnl/Cl 17688/7 L2TP: O ICRQ to l2tp-gw 55270/0

Jan 1 00:04:10.663: Se0:0 Tnl/Cl 17688/7 L2TP: O ICRQ, flg TLS,

ver 2, len 91, tnl 55270, cl 0, ns 2, nr 1

C8 02 00 5B D7 E6 00 00 00 02 00 01 80 08 00 00

00 00 00 0A 80 08 00 00 00 0E 00 07 80 0A 00 00

00 0F D1 14 C7 C5 80 0A 00 00 00 12 00 00 00 ...

Jan 1 00:04:10.667: Se0:0 Tnl/Cl 17688/7 L2TP: Session state change from

wait-for-tunnel to wait-reply

Jan 1 00:04:10.703: Tnl 17688 L2TP: I ZLB ctrl ack, flg TLS, ver 2,

len 12, tnl 17688, cl 0, ns 1, nr 2

Jan 1 00:04:10.795: Se0:0 Tnl/Cl 17688/7 L2TP: Parse AVP 0, len 8,

flag 0x8000 (M)

Jan 1 00:04:10.795: Se0:0 Tnl/Cl 17688/7 L2TP: Parse ICRP

Jan 1 00:04:10.795: Se0:0 Tnl/Cl 17688/7 L2TP: Parse AVP 14, len 8,

flag 0x8000 (M)

Jan 1 00:04:10.795: Se0:0 Tnl/Cl 17688/7 L2TP: Assigned Call ID 45

Jan 1 00:04:10.795: Se0:0 Tnl/Cl 17688/7 L2TP: No missing AVPs in ICRP

Jan 1 00:04:10.795: Se0:0 Tnl/Cl 17688/7 L2TP: I ICRP, flg TLS,

ver 2, len 28, tnl 17688, cl 7, ns 1, nr 3

C8 02 00 1C 45 18 00 07 00 01 00 03 80 08 00 00

00 00 00 0B 80 08 00 00 00 0E 00 2D

Jan 1 00:04:10.795: Se0:0 Tnl/Cl 17688/7 L2TP: O ICCN to l2tp-gw 55270/45

Jan 1 00:04:10.795: Se0:0 Tnl/Cl 17688/7 L2TP: O ICCN, flg TLS, ver 2,

len 151, tnl 55270, cl 45, ns 3, nr 2

C8 02 00 97 D7 E6 00 2D 00 03 00 02 80 08 00 00

00 00 00 0C 80 0A 00 00 00 18 00 00 FA 00 00 0A

00 00 00 26 00 00 FA 00 80 0A 00 00 00 13 00 ...

Jan 1 00:04:10.795: Se0:0 Tnl/Cl 17688/7 L2TP: Session state change

from wait-reply to established

Jan 1 00:04:10.899: Tnl 17688 L2TP: I ZLB ctrl ack, flg TLS, ver 2,

len 12, tnl 17688, cl 0, ns 2, nr 4

Jan 1 00:04:11.667: %LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0:0,

changed state to up

Jan 1 00:04:16.239: %ISDN-6-CONNECT: Interface Serial0:0 is now connected to

2085730592 2500-1

Débogage provenant de LNS montrant l'établissement des appels PPP et L2TP

Jan 1 00:04:10.916: L2X: Parse AVP 0, len 8, flag 0x0x8000 (M)

Jan 1 00:04:10.920: L2X: Parse SCCRQ

Jan 1 00:04:10.920: L2X: Parse AVP 2, len 8, flag 0x0x8000 (M)

Jan 1 00:04:10.924: L2X: Protocol Ver 256

Jan 1 00:04:10.924: L2X: Parse AVP 3, len 10, flag 0x0x8000 (M)

Jan 1 00:04:10.928: L2X: Framing Cap 0x0x3

Jan 1 00:04:10.928: L2X: Parse AVP 4, len 10, flag 0x0x8000 (M)

Jan 1 00:04:10.932: L2X: Bearer Cap 0x0x3

Jan 1 00:04:10.932: L2X: Parse AVP 6, len 8, flag 0x0x0

Jan 1 00:04:10.936: L2X: Firmware Ver 0x0x1130

Jan 1 00:04:10.936: L2X: Parse AVP 7, len 9, flag 0x0x8000 (M)

Jan 1 00:04:10.940: L2X: Hostname hgw

Jan 1 00:04:10.940: L2X: Parse AVP 8, len 25, flag 0x0x0

Jan 1 00:04:10.944: L2X: Vendor Name Cisco Systems, Inc.

Jan 1 00:04:10.948: L2X: Parse AVP 9, len 8, flag 0x0x8000 (M)

Jan 1 00:04:10.952: L2X: Assigned Tunnel ID 17688

Jan 1 00:04:10.952: L2X: Parse AVP 10, len 8, flag 0x0x8000 (M)

Jan 1 00:04:10.956: L2X: Rx Window Size 800

Jan 1 00:04:10.956: L2X: Parse AVP 11, len 22, flag 0x0x8000 (M)

Jan 1 00:04:10.960: L2X: Chlng 545A2343FBE20EA08BCA7B56E4A7D29E

Jan 1 00:04:10.964: L2X: No missing AVPs in SCCRQ

Jan 1 00:04:10.968: L2X: I SCCRQ, flg TLS, ver 2, len 128,

tnl 0, cl 0, ns 0, nr 0 contiguous pak, size 128

C8 02 00 80 00 00 00 00 00 00 00 00 80 08 00 00

00 00 00 01 80 08 00 00 00 02 01 00 80 0A 00 00

00 03 00 00 00 03 80 0A 00 00 00 04 00 00 00 ...

Jan 1 00:04:10.975: L2TP: I SCCRQ from hgw tnl 17688

Jan 1 00:04:10.983: Tnl 55270 L2TP: Got a challenge in SCCRQ, hgw

Jan 1 00:04:10.983: Tnl 55270 L2TP: New tunnel created for remote hgw,

address 10.51.6.68

Jan 1 00:04:10.987: Tnl 55270 L2TP: O SCCRP to hgw tnlid 17688

Jan 1 00:04:10.991: Tnl 55270 L2TP: O SCCRP, flg TLS, ver 2,

len 154, tnl 17688, cl 0, ns 0, nr 1

Jan 1 00:04:10.999: contiguous buffer, size 154

C8 02 00 9A 45 18 00 00 00 00 00 01 80 08 00 00

00 00 00 02 80 08 00 00 00 02 01 00 80 0A 00 00

00 03 00 00 00 03 80 0A 00 00 00 04 00 00 00 ...

Jan 1 00:04:11.003: Tnl 55270 L2TP: Tunnel state change from idle

to wait-ctl-reply

Jan 1 00:04:11.019: Tnl 55270 L2TP: Parse AVP 0, len 8, flag 0x0x8000 (M)

Jan 1 00:04:11.019: Tnl 55270 L2TP: Parse SCCCN

Jan 1 00:04:11.023: Tnl 55270 L2TP: Parse AVP 13, len 22, flag 0x0x8000 (M)

Jan 1 00:04:11.023: Tnl 55270 L2TP: Chlng Resp 9639531841AC22E3103E208EF7D90989

Jan 1 00:04:11.031: Tnl 55270 L2TP: No missing AVPs in SCCCN

Jan 1 00:04:11.031: Tnl 55270 L2TP: I SCCCN, flg TLS, ver 2, len 42,

tnl 55270, cl 0, ns 1, nr 1 contiguous pak, size 42

C8 02 00 2A D7 E6 00 00 00 01 00 01 80 08 00 00

00 00 00 03 80 16 00 00 00 0D 96 39 53 18 41 AC

22 E3 10 3E 20 8E F7 D9 09 89

Jan 1 00:04:11.043: Tnl 55270 L2TP: O ZLB ctrl ack, flg TLS, ver 2,

len 12, tnl 17688, cl 0, ns 1, nr 2

Jan 1 00:04:11.047: contiguous buffer, size 12

C8 02 00 0C 45 18 00 00 00 01 00 02

Jan 1 00:04:11.051: Tnl 55270 L2TP: I SCCCN from hgw tnl 17688

Jan 1 00:04:11.055: Tnl 55270 L2TP: Got a Challenge Response in SCCCN from hgw

Jan 1 00:04:11.055: Tnl 55270 L2TP: Tunnel Authentication success

Jan 1 00:04:11.059: Tnl 55270 L2TP: Tunnel state change from wait-ctl-reply

to established

Jan 1 00:04:11.063: Tnl 55270 L2TP: SM State established

Jan 1 00:04:11.067: Tnl 55270 L2TP: Parse AVP 0, len 8, flag 0x0x8000 (M)

Jan 1 00:04:11.071: Tnl 55270 L2TP: Parse ICRQ

Jan 1 00:04:11.071: Tnl 55270 L2TP: Parse AVP 14, len 8, flag 0x0x8000 (M)

Jan 1 00:04:11.075: Tnl 55270 L2TP: Assigned Call ID 7

Jan 1 00:04:11.075: Tnl 55270 L2TP: Parse AVP 15, len 10, flag 0x0x8000 (M)

Jan 1 00:04:11.079: Tnl 55270 L2TP: Serial Number

Jan 1 00:04:11.083: Tnl 55270 L2TP: Parse AVP 18, len 10, flag 0x0x8000 (M)

Jan 1 00:04:11.083: Tnl 55270 L2TP: Bearer Type 1

Jan 1 00:04:11.087: Tnl 55270 L2TP: Parse AVP 22, len 16, flag 0x0x8000 (M)

Jan 1 00:04:11.087: Tnl 55270 L2TP: Calling Number 2085730592

Jan 1 00:04:11.095: Tnl 55270 L2TP: Parse AVP 21, len 12, flag 0x0x8000 (M)

Jan 1 00:04:11.095: Tnl 55270 L2TP: Called Number 614629

Jan 1 00:04:11.099: Tnl 55270 L2TP: Parse Cisco AVP 100, len 15, flag 0x0x0

Jan 1 00:04:11.102: Tnl 55270 L2TP: Client NAS Port Serial0:0

Jan 1 00:04:11.106: Tnl 55270 L2TP: No missing AVPs in ICRQ

Jan 1 00:04:11.106: Tnl 55270 L2TP: I ICRQ, flg TLS, ver 2, len 91,

tnl 55270, cl 0, ns 2, nr 1 contiguous pak, size 91

C8 02 00 5B D7 E6 00 00 00 02 00 01 80 08 00 00

00 00 00 0A 80 08 00 00 00 0E 00 07 80 0A 00 00

00 0F D1 14 C7 C5 80 0A 00 00 00 12 00 00 00 ...

Jan 1 00:04:11.118: Tnl 55270 L2TP: I ICRQ from hgw tnl 17688

Jan 1 00:04:11.122: Tnl/Cl 55270/45 L2TP: Session FS enabled

Jan 1 00:04:11.126: Tnl/Cl 55270/45 L2TP: Session state change

from idle to wait-connect

Jan 1 00:04:11.126: Tnl/Cl 55270/45 L2TP: New session created

Jan 1 00:04:11.130: Tnl/Cl 55270/45 L2TP: O ICRP to hgw 17688/7

Jan 1 00:04:11.134: Tnl/Cl 55270/45 L2TP: O ICRP, flg TLS, ver 2,

len 28, tnl 17688, cl 7, ns 1, nr 3

Jan 1 00:04:11.138: contiguous buffer, size 28

C8 02 00 1C 45 18 00 07 00 01 00 03 80 08 00 00

00 00 00 0B 80 08 00 00 00 0E 00 2D

Jan 1 00:04:11.154: Tnl/Cl 55270/45 L2TP: Parse AVP 0, len 8,

flag 0x0x8000 (M)

Jan 1 00:04:11.158: Tnl/Cl 55270/45 L2TP: Parse ICCN

Jan 1 00:04:11.162: Tnl/Cl 55270/45 L2TP: Parse AVP 24, len 10,

flag 0x0x8000 (M)

Jan 1 00:04:11.162: Tnl/Cl 55270/45 L2TP: Connect Speed 64000

Jan 1 00:04:11.166: Tnl/Cl 55270/45 L2TP: Parse AVP 38, len 10, flag 0x0x0

Jan 1 00:04:11.166: Tnl/Cl 55270/45 L2TP: Rx Speed 64000

Jan 1 00:04:11.170: Tnl/Cl 55270/45 L2TP: Parse AVP 19, len 10,

flag 0x0x8000 (M)

Jan 1 00:04:11.174: Tnl/Cl 55270/45 L2TP: Framing Type 2

Jan 1 00:04:11.174: Tnl/Cl 55270/45 L2TP: Parse AVP 27, len 17, flag 0x0x0

Jan 1 00:04:11.178: Tnl/Cl 55270/45 L2TP: Last Sent LCPREQ

0305C223050506109D08F2

Jan 1 00:04:11.182: Tnl/Cl 55270/45 L2TP: Parse AVP 28, len 12, flag 0x0x0

Jan 1 00:04:11.186: Tnl/Cl 55270/45 L2TP: Last Rx LCPREQ 05066EE4E865

Jan 1 00:04:11.190: Tnl/Cl 55270/45 L2TP: Parse AVP 31, len 22, flag 0x0x0

Jan 1 00:04:11.194: Tnl/Cl 55270/45 L2TP: Proxy Auth Chal

5D0D008CB1677CF8BC354556321A7A74

Jan 1 00:04:11.198: Tnl/Cl 55270/45 L2TP: Parse AVP 32, len 8, flag 0x0x0

Jan 1 00:04:11.202: Tnl/Cl 55270/45 L2TP: Proxy Auth ID 6

Jan 1 00:04:11.206: Tnl/Cl 55270/45 L2TP: Parse AVP 30, len 12, flag 0x0x0

Jan 1 00:04:11.206: Tnl/Cl 55270/45 L2TP: Proxy Auth Name 2500-1

Jan 1 00:04:11.210: Tnl/Cl 55270/45 L2TP: Parse AVP 33, len 22,

flag 0x0x8000 (M)

Jan 1 00:04:11.214: Tnl/Cl 55270/45 L2TP: Proxy Auth Resp

CA1CC2E4FA6899E8DF1B695C0A80883E

Jan 1 00:04:11.222: Tnl/Cl 55270/45 L2TP: Parse AVP 29, len 8, flag 0x0x0

Jan 1 00:04:11.222: Tnl/Cl 55270/45 L2TP: Proxy Auth Type 2

Jan 1 00:04:11.225: Tnl/Cl 55270/45 L2TP: No missing AVPs in ICCN

Jan 1 00:04:11.229: Tnl/Cl 55270/45 L2TP: I ICCN, flg TLS, ver 2,

len 151, tnl 55270, cl 45, ns 3, nr 2 contiguous pak, size 151

C8 02 00 97 D7 E6 00 2D 00 03 00 02 80 08 00 00

00 00 00 0C 80 0A 00 00 00 18 00 00 FA 00 00 0A

00 00 00 26 00 00 FA 00 80 0A 00 00 00 13 00 ...

Jan 1 00:04:11.241: Tnl/Cl 55270/45 L2TP: O ZLB ctrl ack, flg TLS,

ver 2, len 12, tnl 17688, cl 0, ns 2, nr 4

Jan 1 00:04:11.245: contiguous buffer, size 12

C8 02 00 0C 45 18 00 00 00 02 00 04

Jan 1 00:04:11.249: Tnl/Cl 55270/45 L2TP: I ICCN from hgw tnl 17688, cl 7

Jan 1 00:04:11.253: Tnl/Cl 55270/45 L2TP: Session state change from

wait-connect to established

Jan 1 00:04:11.257: Vi4 VTEMPLATE: Hardware address 0030.94fe.1bbf

Jan 1 00:04:11.257: Vi4 VPDN: Virtual interface created for 2500-1

Jan 1 00:04:11.261: Vi4 PPP: Phase is DOWN, Setup

Jan 1 00:04:11.261: Vi4 VPDN: Clone from Vtemplate 1 filterPPP=0 blocking

Jan 1 00:04:11.265: Vi4 VTEMPLATE: Has a new cloneblk vtemplate,

now it has vtemplate

Jan 1 00:04:11.269: Vi4 VTEMPLATE:

************* CLONE VACCESS4 *****************

Jan 1 00:04:11.273: Vi4 VTEMPLATE: Clone from Virtual-Template1

interface Virtual-Access4

default ip address

no ip address

encap ppp

ip unnumbered Ethernet0

no peer default ip address

ppp authentication chap vpdn

ppp authorization vpdn

peer default ip address pool default

ppp mu

end

Jan 1 00:04:12.892: %LINK-3-UPDOWN: Interface Virtual-Access4,

changed state to up

Jan 1 00:04:12.908: Vi4 PPP: Using set call direction

Jan 1 00:04:12.908: Vi4 PPP: Treating connection as a callin

Jan 1 00:04:12.912: Vi4 PPP: Phase is ESTABLISHING, Passive Open

Jan 1 00:04:12.912: Vi4 LCP: State is Listen

Jan 1 00:04:12.920: Vi4 LCP: I FORCED CONFREQ len 11

Jan 1 00:04:12.924: Vi4 LCP: AuthProto CHAP (0x0305C22305)

Jan 1 00:04:12.924: Vi4 LCP: MagicNumber 0x109D08F2 (0x0506109D08F2)

Jan 1 00:04:12.928: Vi4 VPDN: PPP LCP accepted rcv CONFACK

Jan 1 00:04:12.928: Vi4 VPDN: PPP LCP accepted sent CONFACK

Jan 1 00:04:12.928: Vi4 PPP: Phase is AUTHENTICATING, by this end

Jan 1 00:04:12.932: Vi4 CHAP: O CHALLENGE id 3 len 27 from "1600-3"

Jan 1 00:04:12.940: Vi4 CHAP: I RESPONSE id 6 len 27 from "2500-1"

Jan 1 00:04:12.967: RADIUS: Initial Transmit Virtual-Access4 id 48

10.51.6.3:1645, Access-Request, len 97

Jan 1 00:04:12.971: Attribute 4 6 0A330652

Jan 1 00:04:12.975: Attribute 5 6 00000004

Jan 1 00:04:12.975: Attribute 61 6 00000005

Jan 1 00:04:12.975: Attribute 1 8 32353030

Jan 1 00:04:12.979: Attribute 30 8 36313436

Jan 1 00:04:12.979: Attribute 31 12 32303835

Jan 1 00:04:12.979: Attribute 3 19 06CA1CC2

Jan 1 00:04:12.983: Attribute 6 6 00000002

Jan 1 00:04:12.983: Attribute 7 6 00000001

Jan 1 00:04:12.987: RADIUS: Received from id 48 10.51.6.3:1645,

Access-Accept, len 38

Jan 1 00:04:12.991: Attribute 6 6 00000002

Jan 1 00:04:12.991: Attribute 7 6 00000001

Jan 1 00:04:12.991: Attribute 8 6 FFFFFFFF

Jan 1 00:04:12.999: AAA/AUTHEN (3530581085): status = PASS

Jan 1 00:04:12.999: Vi4 AAA/AUTHOR/LCP: Authorize LCP

Jan 1 00:04:13.003: Vi4 AAA/AUTHOR/LCP (1947215169): Port='Virtual-Access4'

list='vpdn' service=NET

Jan 1 00:04:13.003: AAA/AUTHOR/LCP: Vi4 (1947215169) user='2500-1'

Jan 1 00:04:13.007: Vi4 AAA/AUTHOR/LCP (1947215169): send AV service=ppp

Jan 1 00:04:13.007: Vi4 AAA/AUTHOR/LCP (1947215169): send AV protocol=lcp

Jan 1 00:04:13.007: Vi4 AAA/AUTHOR/LCP (1947215169): found list "vpdn"

Jan 1 00:04:13.011: Vi4 AAA/AUTHOR/LCP (1947215169): Method=radius (radius)

Jan 1 00:04:13.015: Vi4 AAA/AUTHOR (1947215169):

Post authorization status = PASS_REPL

Jan 1 00:04:13.015: Vi4 AAA/AUTHOR/LCP: Processing AV service=ppp

Jan 1 00:04:13.019: Vi4 CHAP: O SUCCESS id 6 len 4

Jan 1 00:04:13.023: Vi4 PPP: Phase is UP

Jan 1 00:04:13.027: Vi4 AAA/AUTHOR/FSM: (0): Can we start IPCP?

Jan 1 00:04:13.027: Vi4 AAA/AUTHOR/FSM (536495163): Port='Virtual-Access4'

list='vpdn' service=NET

Jan 1 00:04:13.031: AAA/AUTHOR/FSM: Vi4 (536495163) user='2500-1'

Jan 1 00:04:13.031: Vi4 AAA/AUTHOR/FSM (536495163): send AV service=ppp

Jan 1 00:04:13.035: Vi4 AAA/AUTHOR/FSM (536495163): send AV protocol=ip

Jan 1 00:04:13.035: Vi4 AAA/AUTHOR/FSM (536495163): found list "vpdn"

Jan 1 00:04:13.039: Vi4 AAA/AUTHOR/FSM (536495163): Method=radius (radius)

Jan 1 00:04:13.039: RADIUS: allowing negotiated framed address

Jan 1 00:04:13.043: Vi4 AAA/AUTHOR (536495163):

Post authorization status = PASS_REPL

Jan 1 00:04:13.043: Vi4 AAA/AUTHOR/FSM: We can start IPCP

Jan 1 00:04:13.047: Vi4 IPCP: O CONFREQ [Closed] id 1 len 10

Jan 1 00:04:13.051: Vi4 IPCP: Address 10.51.6.82 (0x03060A330652)

Jan 1 00:04:13.102: Vi4 IPCP: I CONFREQ [REQsent] id 187 len 16

Jan 1 00:04:13.114: Vi4 IPCP: CompressType VJ 15 slots (0x0206002D0F00)

Jan 1 00:04:13.118: Vi4 IPCP: Address 10.10.53.2 (0x03060A0A3502)

Jan 1 00:04:13.118: Vi4 AAA/AUTHOR/IPCP: Start. Her address 10.10.53.2,

we want 0.0.0.0

Jan 1 00:04:13.122: Vi4 AAA/AUTHOR/IPCP (2669954081): Port='Virtual-Access4'

list='vpdn' service=NET

Jan 1 00:04:13.126: AAA/AUTHOR/IPCP: Vi4 (2669954081) user='2500-1'

Jan 1 00:04:13.126: Vi4 AAA/AUTHOR/IPCP (2669954081): send AV service=ppp

Jan 1 00:04:13.130: Vi4 AAA/AUTHOR/IPCP (2669954081): send AV protocol=ip

Jan 1 00:04:13.130: Vi4 AAA/AUTHOR/IPCP (2669954081): send AV addr*10.10.53.2

Jan 1 00:04:13.134: Vi4 AAA/AUTHOR/IPCP (2669954081): found list "vpdn"

Jan 1 00:04:13.134: Vi4 AAA/AUTHOR/IPCP (2669954081): Method=radius (radius)

Jan 1 00:04:13.138: RADIUS: allowing negotiated framed address 10.10.53.2

Jan 1 00:04:13.142: Vi4 AAA/AUTHOR (2669954081):

Post authorization status = PASS_REPL

Jan 1 00:04:13.146: Vi4 AAA/AUTHOR/IPCP: Processing AV service=ppp

Jan 1 00:04:13.146: Vi4 AAA/AUTHOR/IPCP: Processing AV addr=10.10.53.2

Jan 1 00:04:13.150: Vi4 AAA/AUTHOR/IPCP: Authorization succeeded

Jan 1 00:04:13.150: Vi4 AAA/AUTHOR/IPCP: Done. Her address 10.10.53.2,

we want 10.10.53.2

Jan 1 00:04:13.154: Vi4 IPCP: O CONFREJ [REQsent] id 187 len 10

Jan 1 00:04:13.154: Vi4 IPCP: CompressType VJ 15 slots (0x0206002D0F00)

Jan 1 00:04:13.162: Vi4 IPCP: I CONFACK [REQsent] id 1 len 10

Jan 1 00:04:13.162: Vi4 IPCP: Address 10.51.6.82 (0x03060A330652)

Jan 1 00:04:13.213: Vi4 IPCP: I CONFREQ [ACKrcvd] id 188 len 10

Jan 1 00:04:13.217: Vi4 IPCP: Address 10.10.53.2 (0x03060A0A3502)

Jan 1 00:04:13.217: Vi4 AAA/AUTHOR/IPCP: Start. Her address 10.10.53.2,

we want 10.10.53.2

Jan 1 00:04:13.221: Vi4 AAA/AUTHOR/IPCP: Processing AV service=ppp

Jan 1 00:04:13.221: Vi4 AAA/AUTHOR/IPCP: Processing AV addr=10.10.53.2

Jan 1 00:04:13.225: Vi4 AAA/AUTHOR/IPCP: Authorization succeeded

Jan 1 00:04:13.225: Vi4 AAA/AUTHOR/IPCP: Done. Her address 10.10.53.2,

we want 10.10.53.2

Jan 1 00:04:13.229: Vi4 IPCP: O CONFACK [ACKrcvd] id 188 len 10

Jan 1 00:04:13.233: Vi4 IPCP: Address 10.10.53.2 (0x03060A0A3502)

Jan 1 00:04:13.233: Vi4 IPCP: State is Open

Jan 1 00:04:13.261: Vi4 IPCP: Install route to 10.10.53.2

Jan 1 00:04:14.015: %LINEPROTO-5-UPDOWN: Line protocol on

Interface Virtual-Access4, changed state to up

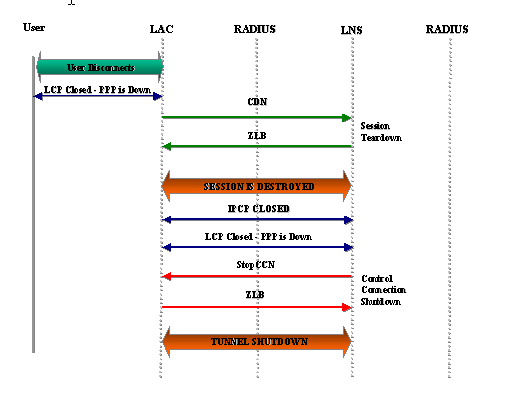

Séquence de déconnexion PPP/L2TP

-

L'utilisateur distant abandonne la liaison RNIS afin de supprimer l'appel vers le LAC.

-

La machine d'état PPP LAC se termine et l'état LCP est Fermé.

-

Afin de notifier au LNS la déconnexion de la session, le LAC envoie un CDN (Call-Disconnect-Notify) et détruit la session. Le CDN contient un code de résultat AVP 1, qui a « Perte de porteuse » comme motif de déconnexion. La session est maintenant dans un état IDLE.

-

Le LNS envoie un message ZLB, qui est un accusé de réception séquencé, et détruit la session. La session est maintenant dans un état IDLE.

-

Le LNS désactive l’interface PPP locale. L'interface d'accès virtuel passe à Down :

-

Le protocole IPCP est fermé, le protocole LCP est fermé et la machine d'état PPP est déclarée inactive.

-

La route hôte vers l’utilisateur distant est supprimée de la table de routage LNS.

-

L'état du tunnel est désormais No-Sessions-Left sur le LAC et le LNS.

-

-

Comme il s'agit de la dernière session du tunnel, la connexion de contrôle peut maintenant être arrêtée. Les temporisateurs par défaut pour l'arrêt du tunnel sont 10 secondes pour le LNS et 15 secondes pour le LAC.

-

Le LNS envoie un message Stop-Control-Connection-Notification (Stop-CCN) au LAC afin de fermer la connexion de contrôle et le tunnel. Stop-CCN contient la raison de l'arrêt du tunnel, qui est « Demande pour effacer la connexion de contrôle ». Le tunnel est maintenant dans l'état IDLE.

-

Le LAC envoie un message ZLB, qui est un accusé de réception séquencé, au LNS. Le tunnel est maintenant dans l'état IDLE.

-

Le tunnel est maintenant fermé.

Remarque : BAC ou LNS peuvent lancer la session et contrôler l'arrêt de la connexion. Il n'est pas nécessaire de supprimer les sessions dans le tunnel avant de pouvoir arrêter le tunnel.

Débogage provenant de LAC qui montre PPP et L2TP Disconnect

Jan 1 00:04:27.375: %ISDN-6-DISCONNECT: Interface Serial0:0

disconnected from 2085730592 2500-1, call lasted 17 seconds

Jan 1 00:04:27.387: %LINK-3-UPDOWN:

Interface Serial0:0, changed state to down

Jan 1 00:04:27.387: Se0:0 PPP: Phase is TERMINATING [0 sess, 0 load]

Jan 1 00:04:27.387: Se0:0 LCP: State is Closed

Jan 1 00:04:27.387: Se0:0 PPP: Phase is DOWN [0 sess, 0 load]

Jan 1 00:04:27.387: Se0:0 VPDN: Cleanup

Jan 1 00:04:27.387: Se0:0 VPDN: Reset

Jan 1 00:04:27.387: Se0:0 Tnl/Cl 17688/7 L2TP: O CDN to l2tp-gw 55270/45

Jan 1 00:04:27.387: Se0:0 Tnl/Cl 17688/7 L2TP: O CDN,

flg TLS, ver 2, len 38, tnl 55270, cl 45, ns 4, nr 2

C8 02 00 26 D7 E6 00 2D 00 04 00 02 80 08 00 00

00 00 00 0E 80 08 00 00 00 0E 00 07 80 0A 00 00

00 01 00 01 00 00

Jan 1 00:04:27.387: Se0:0 Tnl/Cl 17688/7 L2TP:

Destroying session

Jan 1 00:04:27.387: Se0:0 Tnl/Cl 17688/7 L2TP: Session state change

from established to idle

Jan 1 00:04:27.387: Se0:0 Tnl/Cl 17688/7 L2TP: VPDN:

Releasing idb for LAC/LNS tunnel 17688/55270 session 7 state idle

Jan 1 00:04:27.387: Tnl 17688 L2TP: Tunnel state change from established

to no-sessions-left

Jan 1 00:04:27.387: Tnl 17688 L2TP: No more sessions in tunnel,

shutdown (likely) in 15 seconds

Jan 1 00:04:27.431: Tnl 17688 L2TP: I ZLB ctrl ack, flg TLS, ver 2,

len 12, tnl 17688, cl 0, ns 2, nr 5

Jan 1 00:04:28.387: %LINEPROTO-5-UPDOWN:

Line protocol on Interface Serial0:0, changed state to down

Jan 1 00:04:37.383: Tnl 17688 L2TP: Parse AVP 0, len 8, flag 0x8000 (M)

Jan 1 00:04:37.383: Tnl 17688 L2TP: Parse StopCCN

Jan 1 00:04:37.383: Tnl 17688 L2TP: Parse AVP 9, len 8, flag 0x8000 (M)

Jan 1 00:04:37.383: Tnl 17688 L2TP: Assigned Tunnel ID 55270

Jan 1 00:04:37.383: Tnl 17688 L2TP: Parse AVP 1, len 8, flag 0x8000 (M)

Jan 1 00:04:37.387: L2X: Result code(1): 1:

Request to clear control connection

Jan 1 00:04:37.387: Error code(0): No error

Jan 1 00:04:37.387: Tnl 17688 L2TP: No missing AVPs in StopCCN

Jan 1 00:04:37.387: Tnl 17688 L2TP: I StopCCN, flg TLS, ver 2,

len 36, tnl 17688, cl 0, ns 2, nr 5

C8 02 00 24 45 18 00 00 00 02 00 05 80 08 00 00

00 00 00 04 80 08 00 00 00 09 D7 E6 80 08 00 00

00 01 00 01

Jan 1 00:04:37.387: Tnl 17688 L2TP: O ZLB ctrl ack, flg TLS, ver 2,

len 12, tnl 55270, cl 0, ns 5, nr 3

C8 02 00 0C D7 E6 00 00 00 05 00 03

Jan 1 00:04:37.387: Tnl 17688 L2TP: I StopCCN from l2tp-gw tnl 55270

Jan 1 00:04:37.387: Tnl 17688 L2TP: Shutdown tunnel

Jan 1 00:04:37.387: Tnl 17688 L2TP: Tunnel state change from no-sessions-left

to idle

Débogage provenant de LNS qui montre PPP et L2TP Disconnect

Jan 1 00:04:27.740: Vi4 Tnl/Cl 55270/45 L2TP:

Parse AVP 0, len 8, flag 0x0x8000 (M)

Jan 1 00:04:27.740: Vi4 Tnl/Cl 55270/45 L2TP: Parse CDN

Jan 1 00:04:27.744: Vi4 Tnl/Cl 55270/45 L2TP:

Parse AVP 14, len 8, flag 0x0x8000 (M)

Jan 1 00:04:27.748: Vi4 Tnl/Cl 55270/45 L2TP: Assigned Call ID 7

Jan 1 00:04:27.752: Vi4 Tnl/Cl 55270/45 L2TP:

Parse AVP 1, len 10, flag 0x0x8000 (M)

Jan 1 00:04:27.752: Vi4 Tnl/Cl 55270/45 L2TP:

Result code(1): 1: Loss of carrier

Jan 1 00:04:27.756: Error code(0): No error

Jan 1 00:04:27.756: Vi4 Tnl/Cl 55270/45 L2TP:

No missing AVPs in CDN

Jan 1 00:04:27.760: Vi4 Tnl/Cl 55270/45 L2TP: I CDN, flg TLS, ver 2,

len 38, tnl 55270, cl 45, ns 4, nr 2 contiguous pak, size 38

C8 02 00 26 D7 E6 00 2D 00 04 00 02 80 08 00 00

00 00 00 0E 80 08 00 00 00 0E 00 07 80 0A 00 00

00 01 00 01 00 00

Jan 1 00:04:27.772: Vi4 Tnl/Cl 55270/45 L2TP: O ZLB ctrl ack, flg TLS,

ver 2, len 12, tnl 17688, cl 0, ns 2, nr 5

Jan 1 00:04:27.776: contiguous buffer, size 12

C8 02 00 0C 45 18 00 00 00 02 00 05

Jan 1 00:04:27.780: Vi4 Tnl/Cl 55270/45 L2TP: I CDN from hgw tnl 17688, cl 7

Jan 1 00:04:27.780: Vi4 Tnl/Cl 55270/45 L2TP: Destroying session

Jan 1 00:04:27.784: Vi4 Tnl/Cl 55270/45 L2TP:

Session state change from established to idle

Jan 1 00:04:27.788: Vi4 Tnl/Cl 55270/45 L2TP:

VPDN: Releasing idb for LAC/LNS tunnel 55270/17688 session 45 state idle

Jan 1 00:04:27.792: Vi4 VPDN: Reset

Jan 1 00:04:27.792: Tnl 55270 L2TP:

Tunnel state change from established to no-sessions-left

Jan 1 00:04:27.796: Tnl 55270 L2TP:

No more sessions in tunnel, shutdown (likely) in 10 seconds

Jan 1 00:04:27.800: %LINK-3-UPDOWN: Interface Virtual-Access4,

changed state to down

Jan 1 00:04:27.816: Vi4 IPCP: State is Closed

Jan 1 00:04:27.820: Vi4 PPP: Phase is TERMINATING

Jan 1 00:04:27.820: Vi4 LCP: State is Closed

Jan 1 00:04:27.824: Vi4 PPP: Phase is DOWN

Jan 1 00:04:27.839: Vi4 IPCP: Remove route to 10.10.53.2

Jan 1 00:04:29.022: %LINEPROTO-5-UPDOWN:

Line protocol on Interface Virtual-Access4, changed state to down

Jan 1 00:04:37.720: Tnl 55270 L2TP: O StopCCN to hgw tnlid 17688

Jan 1 00:04:37.724: Tnl 55270 L2TP: O StopCCN, flg TLS, ver 2,

len 36, tnl 17688, cl 0, ns 2, nr 5

Jan 1 00:04:37.728: contiguous buffer, size 36

C8 02 00 24 45 18 00 00 00 02 00 05 80 08 00 00

00 00 00 04 80 08 00 00 00 09 D7 E6 80 08 00 00

00 01 00 01

Jan 1 00:04:37.736: Tnl 55270 L2TP:

Tunnel state change from no-sessions-left to shutting-down

Jan 1 00:04:37.740: Tnl 55270 L2TP: Shutdown tunnel

Jan 1 00:04:37.744: Tnl 55270 L2TP:

Tunnel state change from shutting-down to idle

Informations connexes

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires