Solution CCE du package : Procédure d'obtention et de téléchargement de certificats d'autorité de certification tiers

Options de téléchargement

-

ePub (218.2 KB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (249.9 KB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit les étapes impliquées afin d'obtenir et d'installer un certificat d'autorité de certification (CA), généré à partir d'un fournisseur tiers afin d'établir une connexion HTTPS entre Finesse et les serveurs Cisco Unified Intelligence Center (CUIC).

Afin d'utiliser HTTPS pour une communication sécurisée entre les serveurs Finesse et CUIC, la configuration des certificats de sécurité est nécessaire. Par défaut, ces serveurs fournissent des certificats auto-signés qui sont utilisés pour que les clients puissent se procurer et installer des certificats d'autorité de certification. Ces certificats d'autorité de certification peuvent être obtenus auprès d'un fournisseur tiers tel que VeriSign, Thawte, GeoTrust ou peuvent être produits en interne.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Package Cisco Contact Center Enterprise (PCCE)

- CUIC

- Cisco Finesse

- Certificats CA

Composants utilisés

Les informations utilisées dans le document sont basées sur la version 11.0 (1) de la solution PCCE.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est actif, assurez-vous de comprendre l'impact potentiel de chaque étape.

Procédure

Afin de configurer des certificats pour la communication HTTPS dans les serveurs Finesse et CUIC, suivez ces étapes :

- Générer et télécharger une demande de signature de certificat (CSR)

- Obtenir un certificat racine, intermédiaire (le cas échéant) et d'application auprès de l'autorité de certification avec l'utilisation de CSR

- Télécharger des certificats sur les serveurs

Génération et téléchargement de CSR

1. Les étapes décrites ici visent à générer et à télécharger la RSE. Ces étapes sont identiques pour les serveurs Finesse et CUIC.

2. Ouvrez la page Cisco Unified Communications Operating System Administration avec l'URL et connectez-vous avec le compte d'administrateur du système d'exploitation (OS) créé au moment du processus d'installation. https://hostname du serveur principal/cmplatform

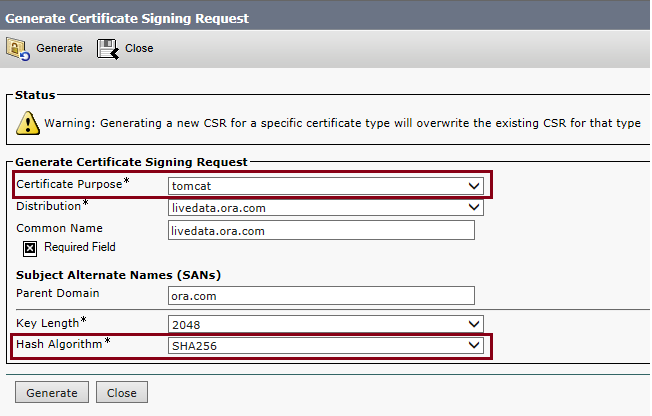

3. Générez une demande de signature de certificat.

a. Accédez à Security > Certificate Management > Generate CSR.

b. Dans la liste déroulante Certificate Purpose*, sélectionnez tomcat.

c. Sélectionnez l'algorithme de hachage SHA256.

d. Cliquez sur Generate comme indiqué dans l'image.

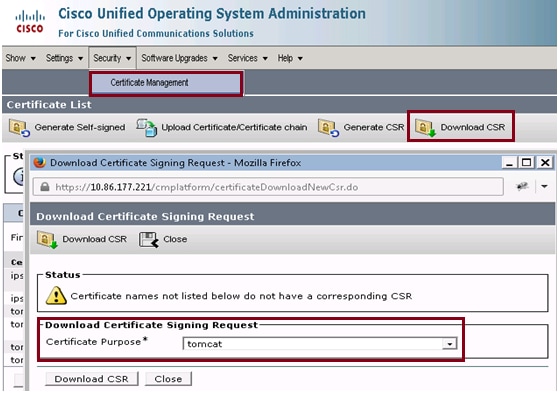

4. Télécharger CSR.

a. Accédez à Security > Certificate Management > Download CSR.

b. Dans la liste déroulante Certificate Purpose*, sélectionnez tomcat.

c. Cliquez sur Download CSR comme indiqué dans l'image.

Remarque : Exécutez ces étapes sur le serveur secondaire avec l'URL https://hostname du serveur secondaire/cmplatform afin d'obtenir des CSR pour CA.

Obtenir un certificat racine, intermédiaire (le cas échéant) et d'application auprès de l'AC

1. Fournissez les informations CSR du serveur principal et secondaire à l'autorité de certification tierce comme VeriSign, Thawte, GeoTrust, etc.

2. À partir de l'autorité de certification, vous devez recevoir la chaîne de certificats suivante pour les serveurs principal et secondaire :

- Serveurs Finesse : Certificat racine, intermédiaire et d'application

- Serveurs CUIC : Certificat racine et d'application

Télécharger des certificats sur des serveurs

Cette section décrit comment télécharger la chaîne de certificats correctement sur les serveurs Finesse et CUIC.

Serveurs Finesse

1. Téléchargez le certificat racine du serveur Finesse principal :

a. Sur la page Cisco Unified Communications Operating System Administration du serveur principal, accédez à Security > Certificate Management > Upload Certificate.

b. Dans la liste déroulante Certificate Purpose, sélectionnez tomcat-trust.

c. Dans le champ Upload File, cliquez sur Browse et recherchez le fichier de certificat racine.

d. Cliquez sur Upload File.

2. Téléchargez le certificat intermédiaire du serveur Finesse principal :

a. Dans la liste déroulante Certificate Purpose, sélectionnez tomcat-trust.

b. Dans le champ Certificat racine, entrez le nom du certificat racine téléchargé à l'étape précédente. Il s'agit d'un fichier .pem qui est généré lors de l'installation du certificat racine/public.

Afin d'afficher ce fichier, naviguez vers Certificate Management > Find. Dans la liste des certificats, le nom de fichier .pem est indiqué par rapport à tomcat-trust.

c. Dans le champ Upload File, cliquez sur Browse et recherchez le fichier de certificat intermédiaire.

d. Cliquez sur Upload File.

Remarque : Comme le magasin tomcat-trust est répliqué entre les serveurs principal et secondaire, il n'est pas nécessaire de télécharger la racine du serveur Finesse principal ou le certificat intermédiaire vers le serveur Finesse secondaire.

3. Téléchargez le certificat d'application du serveur Finesse principal :

a. Dans la liste déroulante Fonction du certificat, sélectionnez tomcat.

b. Dans le champ Certificat racine, saisissez le nom du certificat intermédiaire téléchargé à l'étape précédente. Incluez l'extension .pem (par exemple, TEST-SSL-CA.pem).

c. Dans le champ Upload File, cliquez sur Browse et recherchez le fichier de certificat d'application.

d. Cliquez sur Upload File.

4. Téléchargez la racine du serveur Finesse secondaire et le certificat intermédiaire :

a. Suivez les mêmes étapes que celles mentionnées aux étapes 1 et 2 sur le serveur secondaire pour ses certificats.

Remarque : Comme le magasin tomcat-trust est répliqué entre les serveurs principal et secondaire, il n'est pas nécessaire de télécharger la racine du serveur Finesse secondaire ou le certificat intermédiaire vers le serveur Finesse principal.

5. Téléchargez le certificat d'application du serveur Finesse secondaire :

a. Suivez les mêmes étapes que celles mentionnées à l’étape 3. sur le serveur secondaire pour ses propres certificats.

6. Redémarrez les serveurs :

a. Accédez à l'interface de ligne de commande sur les serveurs Finesse principal et secondaire et exécutez la commande utils system restart afin de redémarrer les serveurs.

Serveurs CUIC

1. Téléchargez le certificat racine (public) du serveur principal CUIC :

a. Sur la page Cisco Unified Communications Operating System Administration du serveur principal, accédez à Security > Certificate Management > Upload Certificate.

b. Dans la liste déroulante Certificate Purpose, sélectionnez tomcat-trust.

c. Dans le champ Upload File, cliquez sur Browse et recherchez le fichier de certificat racine.

d. Cliquez sur Upload File.

Remarque : Comme le magasin Tomcat-trust est répliqué entre les serveurs principal et secondaire, il n'est pas nécessaire de télécharger le certificat racine du serveur CUIC principal vers les serveurs CUIC secondaires.

2. Téléchargez le certificat (principal) de l'application du serveur principal CUIC :

a. Dans la liste déroulante Fonction du certificat, sélectionnez tomcat.

b. Dans le champ Certificat racine, saisissez le nom du certificat racine téléchargé à l'étape précédente.

Il s'agit d'un fichier .pem qui est généré lors de l'installation du certificat racine/public. Pour afficher ce fichier, accédez à certificate management > Find .

Dans la liste de certificats, le nom de fichier .pem est indiqué par rapport à tomcat-trust. Incluez cette extension .pem (par exemple, TEST-SSL-CA.pem).

c. Dans le champ Upload File, cliquez sur Browse et parcourez le fichier de certificat (principal) de l'application.

d. Cliquez sur Upload File.

3. Téléchargez le certificat racine (public) du serveur secondaire CUIC :

a. Sur le serveur CUIC secondaire, suivez les mêmes étapes que celles mentionnées à l'étape 1. pour son certificat racine.

Remarque : Étant donné que le magasin d'approbation de chat est répliqué entre les serveurs principal et secondaire, il n'est pas nécessaire de télécharger le certificat racine du serveur CUIC secondaire vers le serveur CUIC principal.

4. Téléchargez le certificat (principal) de l'application du serveur secondaire CUIC :

a. Suivez le même processus que celui indiqué à l’étape 2. sur le serveur secondaire pour obtenir son propre certificat.

5. Redémarrez les serveurs :

a. Accédez à l'interface de ligne de commande sur les serveurs CUIC principal et secondaire et exécutez la commande utils system restart afin de redémarrer les serveurs.

Remarque : Afin d'éviter l'avertissement d'exception de certificat, vous devez accéder aux serveurs à l'aide du nom de domaine complet (FQDN).

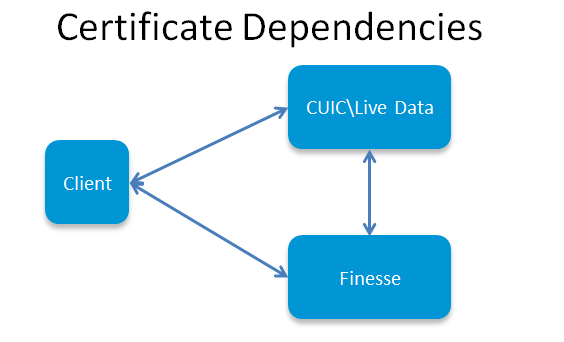

Dépendances de certificat

Comme les agents et les superviseurs Finesse utilisent les gadgets CUIC à des fins de création de rapports, vous devez également télécharger les certificats racine de ces serveurs, dans l'ordre mentionné ici pour maintenir les dépendances de certificat pour la communication HTTPS entre ces serveurs et comme indiqué dans l'image.

- Télécharger le certificat racine des serveurs CUIC sur le serveur principal Finesse

- Télécharger le certificat racine\intermédiaire Finesse sur le serveur principal CUIC

Télécharger le certificat racine des serveurs CUIC sur le serveur principal Finesse

1. Sur le serveur Finesse principal, ouvrez la page Cisco Unified Communications Operating System Administration avec l'URL et connectez-vous avec le compte d'administrateur du système d'exploitation créé au moment du processus d'installation :

https://hostname de Finesse server/cmplatform principal

2. Téléchargez le certificat racine CUIC principal.

a. Accédez à Security > Certificate Management > Upload Certificate.

b. Dans la liste déroulante Certificate Purpose, sélectionnez tomcat-trust.

c. Dans le champ Upload File, cliquez sur Browse et recherchez le fichier de certificat racine.

d. Cliquez sur Upload File.

3. Téléchargez le certificat racine CUIC secondaire.

a. Accédez à Security > Certificate Management > Upload Certificate.

b. Dans la liste déroulante Certificate Purpose, sélectionnez tomcat-trust.

c. Dans le champ Upload File, cliquez sur Browse et recherchez le fichier de certificat racine.

d. Cliquez sur Upload File.

Remarque : Étant donné que le magasin tomcat-trust est répliqué entre les serveurs principal et secondaire, il n'est pas nécessaire de télécharger les certificats racine CUIC vers le serveur Finesse secondaire.

4. Accédez à l'interface de ligne de commande sur les serveurs Finesse principal et secondaire et exécutez la commande utils system restart afin de redémarrer les serveurs.

Télécharger le certificat racine/intermédiaire Finesse sur le serveur principal CUIC

1. Sur le serveur CUIC principal, ouvrez la page Cisco Unified Communications Operating System Administration avec l'URL et connectez-vous avec le compte d'administrateur du système d'exploitation créé au moment du processus d'installation :

https://hostname du serveur CUIC principal/cmplatform

2. Téléchargez le certificat racine Finesse principal :

a. Accédez à Security > Certificate Management > Upload Certificate.

b. Dans la liste déroulante Certificate Purpose, sélectionnez tomcat-trust.

c. Dans le champ Upload File, cliquez sur Browse et recherchez le fichier de certificat racine.

d. Cliquez sur Upload File.

3. Téléchargez le certificat intermédiaire Finesse principal :

a. Dans la liste déroulante Certificate Purpose, sélectionnez tomcat-trust.

b. Dans le champ Certificat racine, entrez le nom du certificat racine téléchargé à l'étape précédente.

c. Dans le champ Upload File, cliquez sur Browse et recherchez le fichier de certificat intermédiaire.

d. Cliquez sur Upload File.

4. Exécutez les mêmes étapes 2 et 3. pour les certificats racine\intermédiaires Finesse secondaires sur le serveur de données en direct principal.

Remarque : Étant donné que le magasin tomcat-trust est répliqué entre les serveurs principal et secondaire, il n'est pas nécessaire de télécharger le certificat racine /intermédiaire Finesse vers les serveurs CUIC secondaires.

5. Accédez à l'interface de ligne de commande sur les serveurs CUIC principal et secondaire et exécutez la commande utils system restart afin de redémarrer les serveurs.

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

08-Dec-2015

|

Première publication |

Contribution d’experts de Cisco

- Anuj BhatiaIngénieur TAC Cisco

- Carl HaasIngénieur TAC Cisco

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires