Introduction

Ce document décrit les options de configuration de VLAN natif dans un environnement Cisco Intersight-Managed Mode, mettant en évidence les scénarios courants.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Connaissances de base sur les serveurs Unified Computing Systems (UCS)

- Compréhension de base du mode géré Intersight (IMM)

- Compréhension de base du système d'exploitation ESXi et Windows

- Compréhension de base des réseaux

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Mode géré Intersight (IMM)

- UCSX-215C-M8

- UCSC-C240-M7SX

- 6536 Fabric Interconnect

- 6454 Fabric Interconnect

- Microprogramme de la gamme Server X version 5.3(0.240016)

- Fabric Interconnect 6536 Version 4.3(5.250004) du micrologiciel

- Version 4.3(4.241063) du microprogramme de la gamme Server C

- Fabric Interconnect 6536 Firmware version 4.2(3m)

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

Les options de configuration de VLAN natif dans un environnement Cisco Intersight-Managed Mode présentent des scénarios courants qui conduisent à un double étiquetage. Cet article décrit également les étapes de dépannage recommandées.

Dans Cisco UCS, les cartes réseau sont virtualisées et présentées au système d'exploitation via vNICS. Ces cartes virtuelles sont connectées à une interface Ethernet virtuelle (vEthernet) généralement configurée en tant que port agrégé. Le VLAN natif est utilisé pour transporter le trafic non étiqueté (ou le trafic qui n'utilise pas l'étiquette 802.1Q) sur un port trunk.

Selon le système d'exploitation installé, il peut avoir la capacité ou non de marquer son propre trafic. Par exemple, VMware ESXi peut étiqueter plusieurs VLAN. Pour les systèmes d'exploitation où l'étiquetage VLAN n'est pas disponible ou n'est pas nécessaire, il est conseillé de sélectionner un VLAN natif pour le VLAN par défaut que vous souhaitez utiliser pour le trafic non étiqueté.

Scénarios de dépannage

VMware ESXi

VLAN natif non configuré sur la vNIC, les liaisons ascendantes FI ou les périphériques réseau en amont

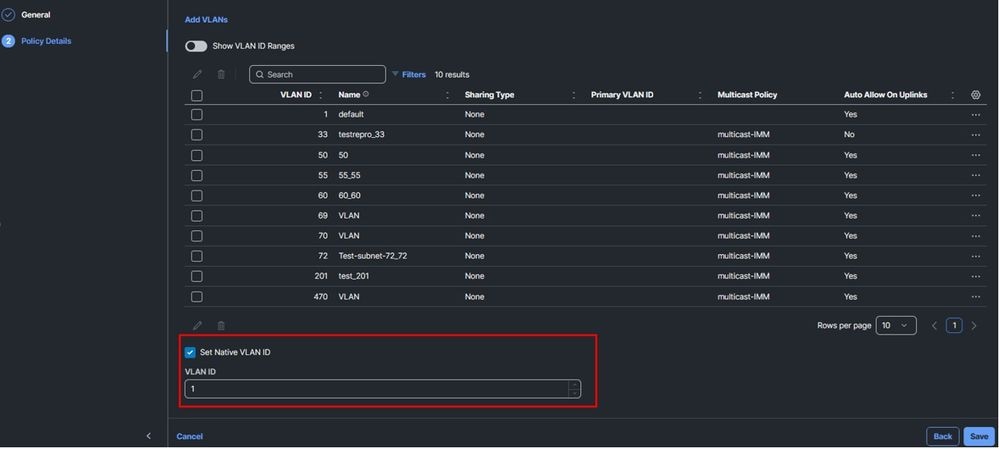

Dans cet exemple, les VLAN 470 et 72 sont utilisés dans l'environnement. Voici un exemple avec un scénario de travail.

- Aucun VLAN natif configuré dans les liaisons ascendantes.

Profil de domaine :

Via CLI :

FI-A :

6536-A(nx-os)# show running-config interface ethernet 1/1

description Uplink PC Member

pinning border

switchport mode trunk

switchport trunk allowed vlan 1,50,55,60,69-70,72,201,470

FI-B :

6536-B(nx-os)# show running-config interface ethernet 1/1

description Uplink PC Member

pinning border

switchport mode trunk

switchport trunk allowed vlan 1,50,55,60,69-70,72,201,470

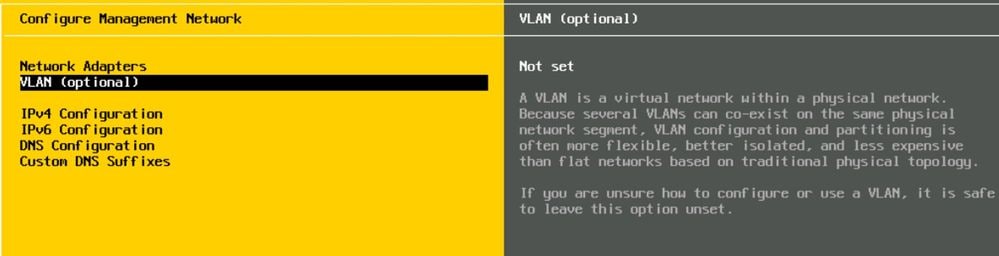

- Aucun VLAN natif configuré dans les vNIC.

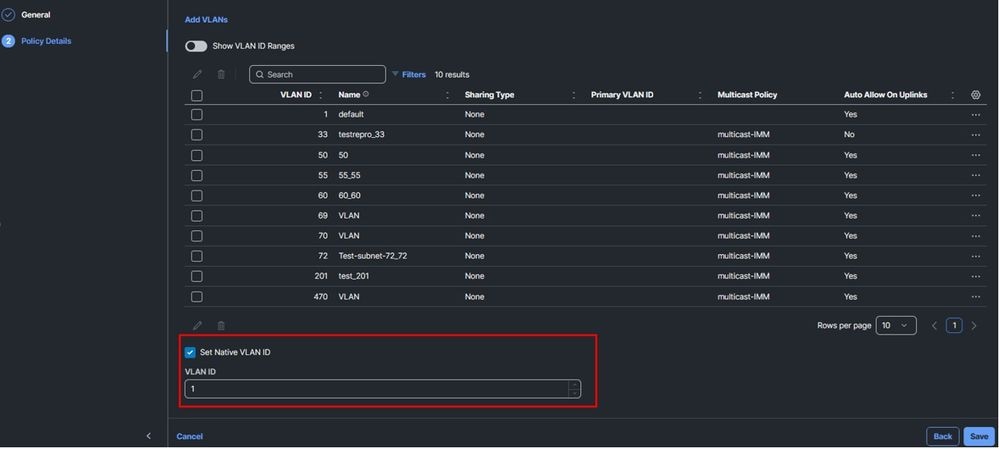

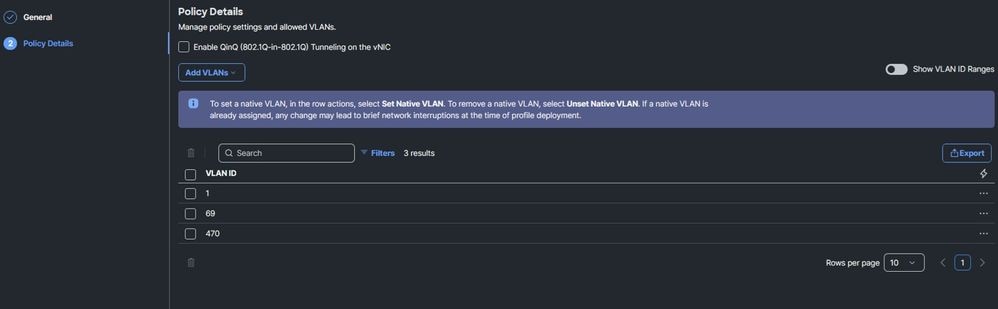

Stratégie de groupe réseau Ethernet :

Via CLI :

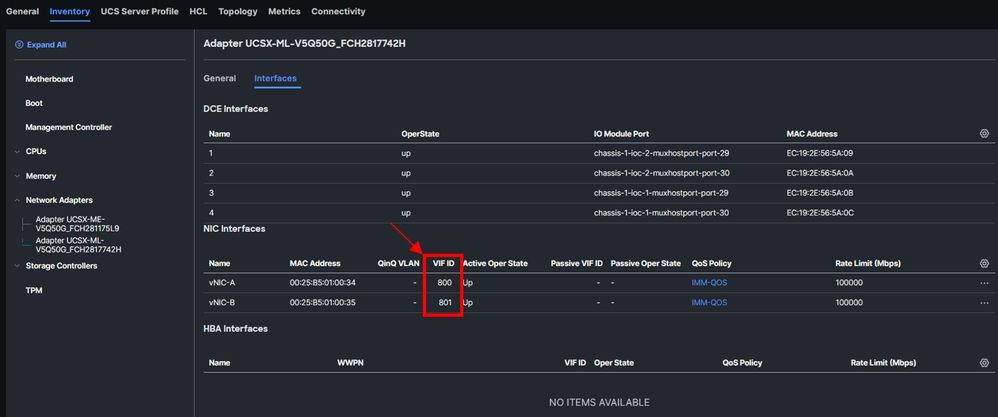

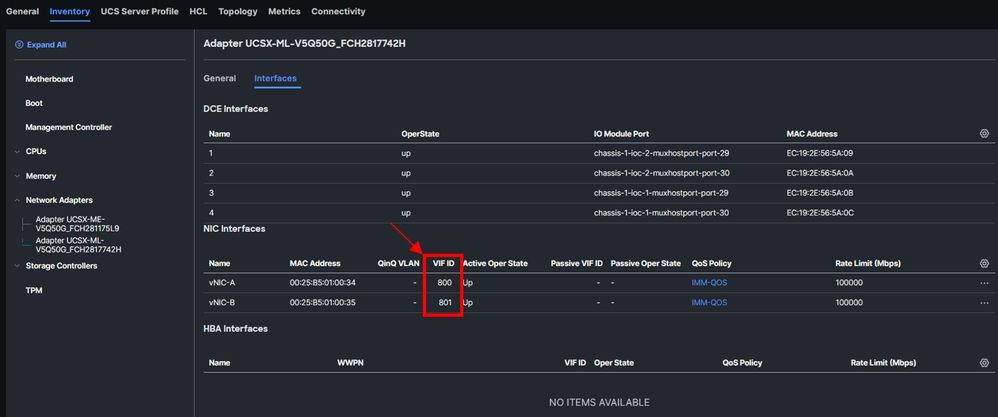

Remarque : Vous pouvez voir les vEthernet dans vos serveurs par le chemin Servers > Inventory > Network Adapters, puis sélectionnez la carte VIC et cliquez sur Interfaces.

FI-A :

6536-A(nx-os)# show running-config interface vethernet 800

interface Vethernet800

switchport mode trunk

switchport trunk allowed vlan 1,69,470

FI-B :

6536-B(nx-os)# show running-config interface vethernet 801

interface Vethernet801

switchport mode trunk

switchport trunk allowed vlan 1,69,470

- VLAN configuré dans le système d'exploitation :

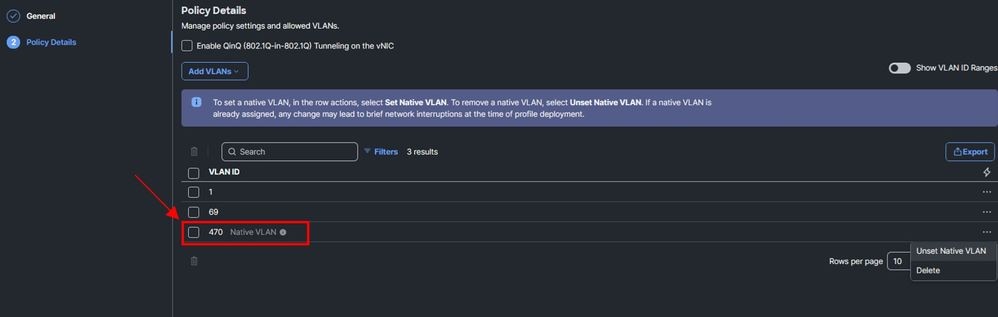

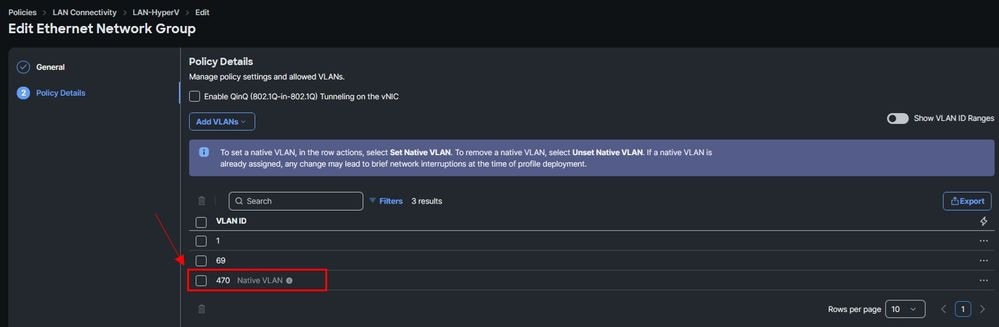

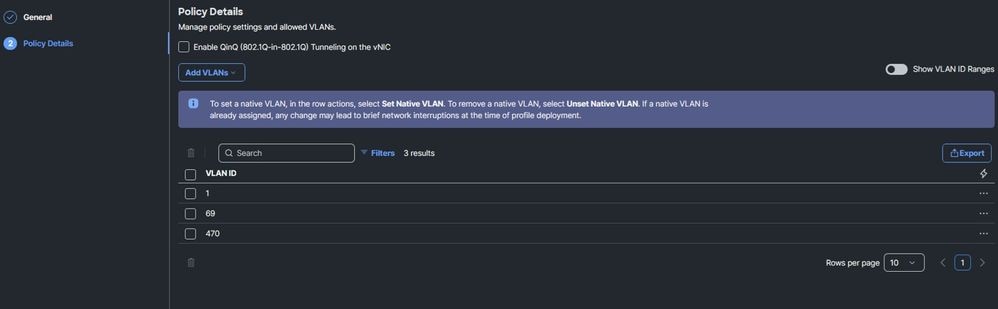

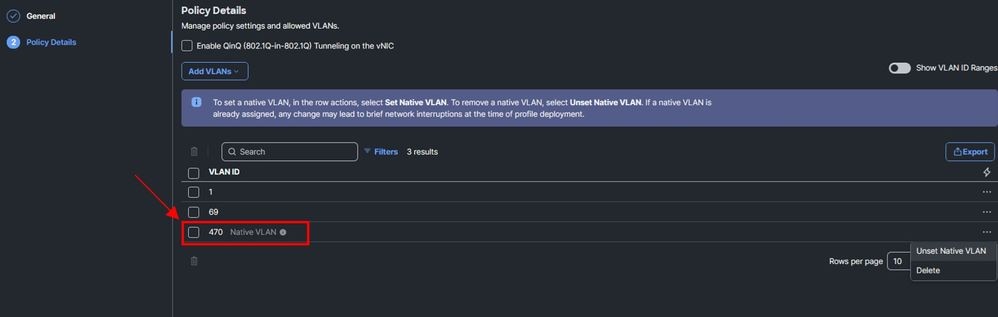

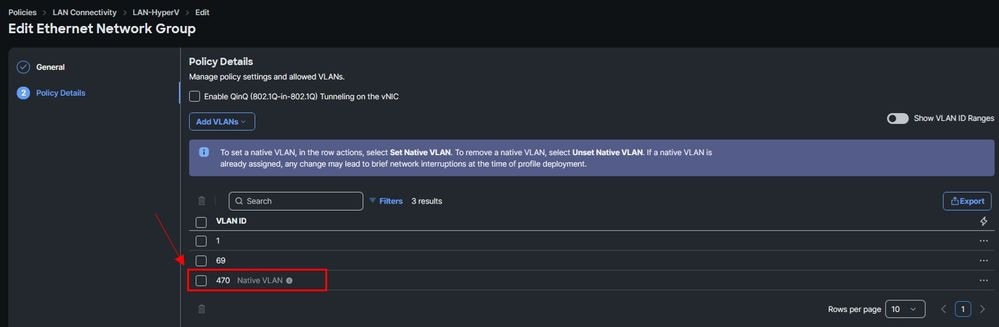

Scénario 1. VLAN natif configuré au niveau des vNIC

Si vous configurez le VLAN comme natif dans le groupe Réseau Ethernet, cela peut entraîner une perte de connectivité réseau en raison de problèmes d'étiquetage VLAN.

- Configuration dans le groupe de réseaux Ethernet :

Via CLI :

FI-A :

6536-A(nx-os)# show running-config interface vethernet 800

interface Vethernet800

switchport mode trunk

switchport trunk native vlan 470 <<<<<<<<<<

switchport trunk allowed vlan 1,69,470

FI-B :

6536-B(nx-os)# show running-config interface vethernet 801

interface Vethernet801

switchport mode trunk

switchport trunk native vlan 470 <<<<<<<<<<

switchport trunk allowed vlan 1,69,470

Remarque : Une fois que vous avez supprimé le VLAN natif du groupe Réseau, la connectivité est rétablie.

Scénario 2. Le VLAN natif est configuré dans les liaisons ascendantes FI

FI-A

6536-A(nx-os)# show running-config interface ethernet 1/1

description Uplink PC Member

switchport mode trunk

switchport trunk native vlan 470 <<<<<<<<<<

switchport trunk allowed vlan 1,50,55,60,69-70,72,201,470

FI-B

6536-B(nx-os)# show running-config interface ethernet 1/1

switchport mode trunk

switchport trunk native vlan 470 <<<<<<<<<<

switchport trunk allowed vlan 1,50,55,60,69-70,72,201,470

Si vous essayez d'envoyer une requête ping au système d'exploitation avec le VLAN natif configuré dans les liaisons ascendantes, le test ping échoue.

Pour corriger cette condition, vous devez supprimer le VLAN de la liaison ascendante et laisser le VLAN configuré au niveau ESXi (OS).

Le VLAN natif est configuré au niveau des vNIC, des liaisons ascendantes FI et des périphériques réseau en amont

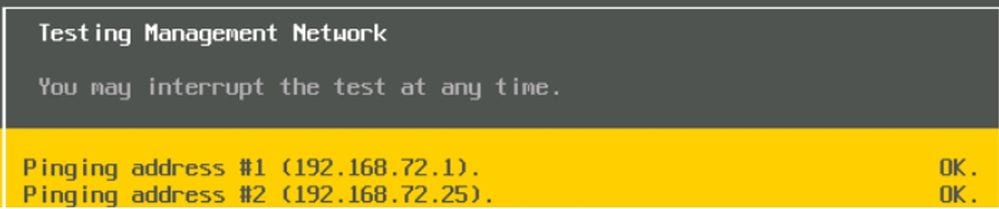

Pour cette récréation, un autre VLAN a été utilisé. Dans ce scénario, le VLAN utilisé est 72.

Considérations:

- Le VLAN 72 est configuré comme natif dans notre Catalyst DG.

- Le VLAN 72 est configuré en mode natif sur votre périphérique Nexus.

- Le VLAN 72 est configuré comme natif dans les liaisons ascendantes FI.

- Le VLAN 72 est configuré comme natif dans les vNIC.

- Le VLAN n'est pas balisé dans le système d'exploitation.

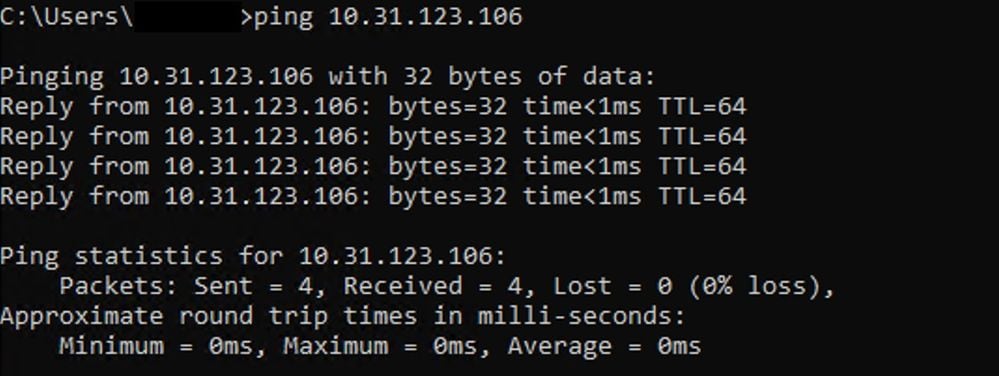

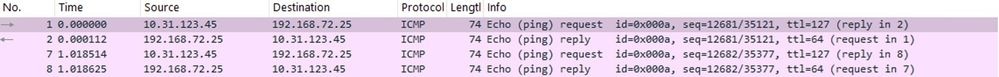

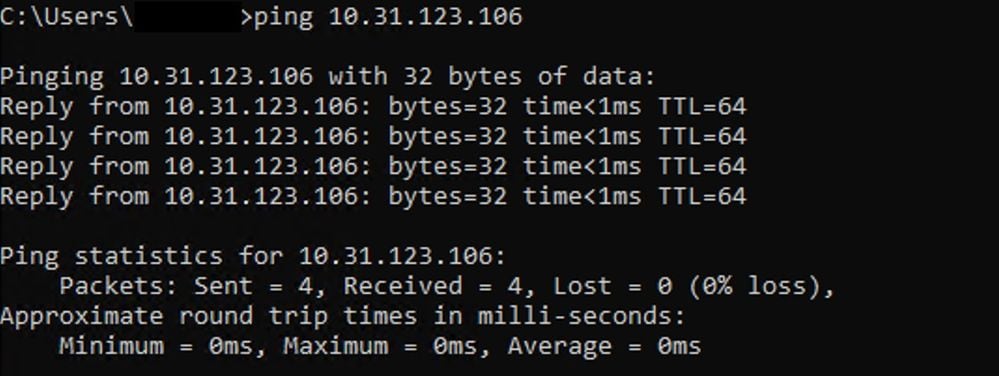

Si vous utilisez ces considérations et essayez un test ping, vous pouvez voir que la commande ping fonctionne comme prévu :

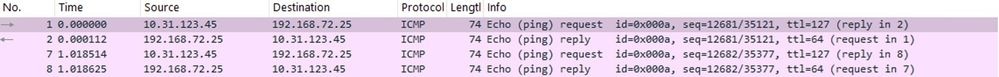

Capture de paquets au niveau du système d’exploitation :

Une autre façon de voir si le plan de données fonctionne comme prévu, vous pouvez effectuer une capture de paquets au niveau du système d'exploitation. Pour cet article de dépannage, vous avez utilisé l'outil pktcap-uw qui permet de capturer le trafic qui passe par les cartes réseau physiques, par exemple :

pktcap-uw --uplink vmnic0 --dir 2 -o /vmfs/volumes/datastore1/pcaps/nativeworking.pcap -i icmp:

Capture ELAM :

La capture ELAM peut être utile lorsque vous dépannez des problèmes de VLAN natif, car l'outil permet de visualiser en temps réel les paquets transférés au niveau de l'ASIC. Il n'entraîne aucune interruption du plan de données. À des fins de dépannage, concentrez-vous uniquement sur les adresses MAC et IP du périphérique source et de destination.

Exemple lorsque les paquets fonctionnent :

root@IMM-SAAS-MXSVLAB-6536-A(nx-os)# attach module 1

root@module-1# debug platform internal tah elam asic 0

root@module-1(TAH-elam)# trigger init asic 0 slice 1 lu-a2d 1 in-select 6 out-select 0

Slot 1: param values: start asic 0, start slice 1, lu-a2d 1, in-select 6, out-select 0

root@module-1(TAH-elam-insel6)# set outer ipv4 src_ip 192.168.72.25 dst_ip 192.168.72.1

root@module-1(TAH-elam-insel6)# start

root@module-1(TAH-elam-insel6)# report

HEAVENLY ELAM REPORT SUMMARY

slot - 1, asic - 0, slice - 1

============================

Incoming Interface: Eth1/10

Src Idx : 0x1001, Src BD : 72

Outgoing Interface Info: dmod 1, dpid 72

Dst Idx : 0x601, Dst BD : 72

Packet Type: IPv4

Dst MAC address: B0:8B:CF:C8:A2:6B

Src MAC address: 00:25:B5:01:00:34

.1q Tag0 VLAN: 72, cos = 0x0

Dst IPv4 address: 192.168.72.1

Src IPv4 address: 192.168.72.25

Ver = 4, DSCP = 0, Don't Fragment = 0

Proto = 1, TTL = 64, More Fragments = 0

Hdr len = 20, Pkt len = 84, Checksum = 0xc0a9

L4 Protocol : 1

ICMP type : 8

ICMP code : 0

Drop Info:

----------

LUA:

LUB:

LUC:

LUD:

Final Drops:

vntag:

vntag_valid : 1

vntag_vir : 195

vntag_svif : 195

Dans le résultat obtenu, il est évident que le src et le dst sont sur le VLAN 72. Ceci est attendu parce que vous savez que vous utilisez le VLAN 72 comme natif dans tous les chemins et qu'il est arrivé sur le port ethernet 1/10, désigné par l'interface dpid 72, dpid est l'identificateur interne du port ASIC et le mappage peut être trouvé en utilisant show interface hardware-mappings :

6536-A(nx-os)# show interface hardware-mappings

-------------------------------------------------------------------------------------------------------

Name Ifindex Smod Unit HPort FPort NPort VPort Slice SPort SrcId MacId MacSP VIF Block BlkSrcID

-------------------------------------------------------------------------------------------------------

Eth1/1 1a000000 1 0 72 255 0 -1 1 0 0 18 0 1537 0 0

6536-A(nx-os)# show hardware internal tah interface ethernet 1/1

#########################################

IfIndex: 0x1a000000

DstIndex: 6144

IfType: 26

Asic: 0

Asic: 0

AsicPort: 72

SrcId: 0

Slice: 1

PortOnSlice: 0

Table entries for interface Ethernet1/1

D'après les informations obtenues dans la commande show interface hardware-mappings, le port de destination est le port Ethernet 1/1 qui est l'une des liaisons ascendantes dans le domaine UCS.

Scénario 1. Le VLAN natif est configuré dans les liaisons ascendantes FI, périphérique en amont non configuré sur la vNIC

Cette fois, il est évident que la requête ICMP cesse de fonctionner, ce qui est attendu car le VLAN natif est supprimé des vNIC :

Capture ELAM.

Dans ce cas, il ne peut pas être envoyé de requête ping, et si vous essayez d'utiliser l'adresse IP de la source et de la destination, cela ne fonctionne pas car il n'y a pas de connexion. Dans ce cas particulier, définissez les adresses MAC en tant que filtre pour obtenir plus d'informations :

root@module-1(TAH-elam-insel6)# set outer l2 src_mac 00:25:B5:01:00:34 dst_mac ff:ff:ff:ff:ff:ff

root@module-1(TAH-elam-insel6)# start

root@module-1(TAH-elam-insel6)# report

HEAVENLY ELAM REPORT SUMMARY

slot - 1, asic - 0, slice - 1

============================

Incoming Interface: Eth1/10

Src Idx : 0x1001, Src BD : 1

Outgoing Interface Info: dmod 1, dpid 72

Dst Idx : 0x601, Dst BD : 72

Packet Type: ARP

Dst MAC address: FF:FF:FF:FF:FF:FF

Src MAC address: 00:25:B5:01:00:34

.1q Tag0 VLAN: 1, cos = 0x0

Target Hardware address: 00:00:00:00:00:00

Sender Hardware address: 00:25:B5:01:00:34

Target Protocol address: 192.168.72.1

Sender Protocol address: 192.168.72.25

ARP opcode: 1

Drop Info:

----------

LUA:

LUB:

LUC:

LUD:

Final Drops:

vntag:

vntag_valid : 1

vntag_vir : 195

vntag_svif : 195

6536-A(nx-os)# show interface hardware-mappings

-------------------------------------------------------------------------------------------------------

Name Ifindex Smod Unit HPort FPort NPort VPort Slice SPort SrcId MacId MacSP VIF Block BlkSrcID

-------------------------------------------------------------------------------------------------------

Eth1/1 1a000000 1 0 72 255 0 -1 1 0 0 18 0 1537 0 0

Vous pouvez voir le VLAN de l'adresse MAC 00:25:B5:01:00:34 (vNIC-A) qui utilise son VLAN 1, ce qui est incorrect car vous devez utiliser le VLAN 72.

Scénario 2. Le VLAN natif est configuré au niveau de la vNIC, mais le périphérique en amont n’est pas configuré dans les liaisons ascendantes FI

Capture ELAM :

root@module-1(TAH-elam-insel6)# set outer l2 src_mac 00:25:B5:01:00:34 dst_mac ff:ff:ff:ff:ff:ff

root@module-1(TAH-elam-insel6)# start

root@module-1(TAH-elam-insel6)# report

HEAVENLY ELAM REPORT SUMMARY

slot - 1, asic - 0, slice - 1

============================

Incoming Interface: Eth1/10

Src Idx : 0x1001, Src BD : 72

Outgoing Interface Info: met_ptr 0

Packet Type: ARP

Dst MAC address: FF:FF:FF:FF:FF:FF

Src MAC address: 00:25:B5:01:00:34

.1q Tag0 VLAN: 72, cos = 0x0

Target Hardware address: 00:00:00:00:00:00

Sender Hardware address: 00:25:B5:01:00:34

Target Protocol address: 192.168.72.1

Sender Protocol address: 192.168.72.25

ARP opcode: 1

Drop Info:

----------

LUA:

LUB:

LUC:

LUD:

Final Drops:

vntag:

vntag_valid : 1

vntag_vir : 195

vntag_svif : 195

Dans le résultat, il est évident que le VLAN 72 correct est utilisé. Cependant, si vous vérifiez la configuration dans la liaison ascendante, vous pouvez voir que le VLAN natif n'est pas configuré :

6536-A(nx-os)# show running-config interface ethernet 1/1

description Uplink PC Member

switchport mode trunk

switchport trunk allowed vlan 1,50,55,60,69-70,72,201,470

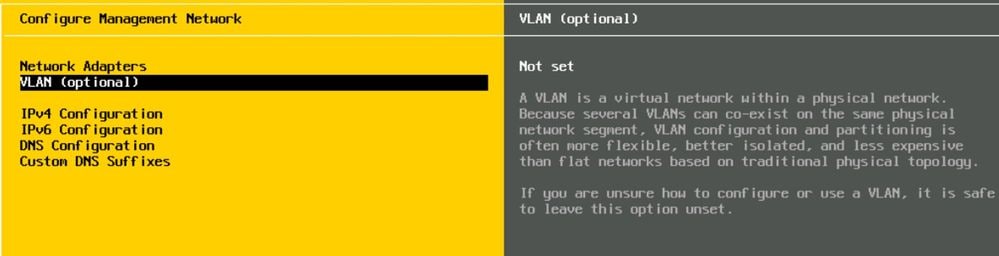

SE Windows Server

Un problème de VLAN natif peut également être présent dans le système d'exploitation Windows. En général, le problème peut se produire parce que le VLAN natif n'est pas étiqueté sur la vNIC.

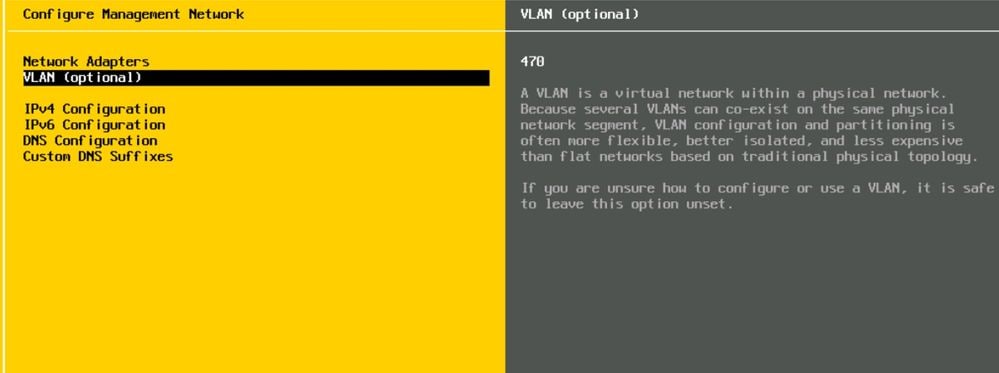

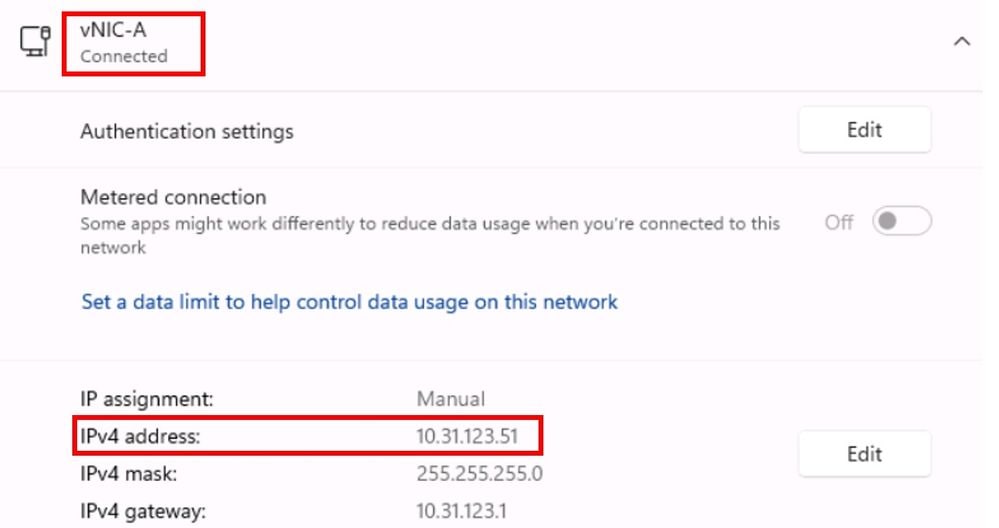

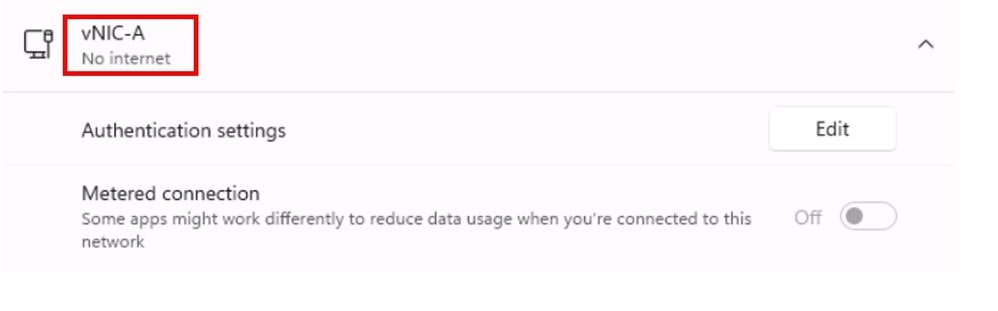

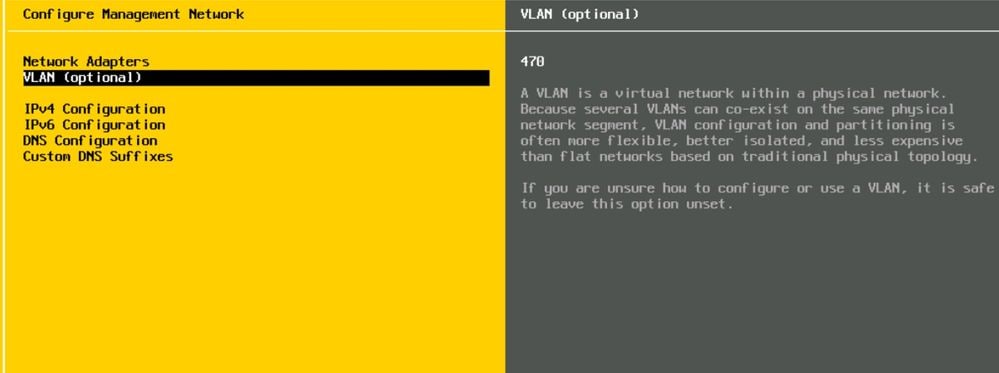

Pour ce scénario, le VLAN natif 470 a été utilisé :

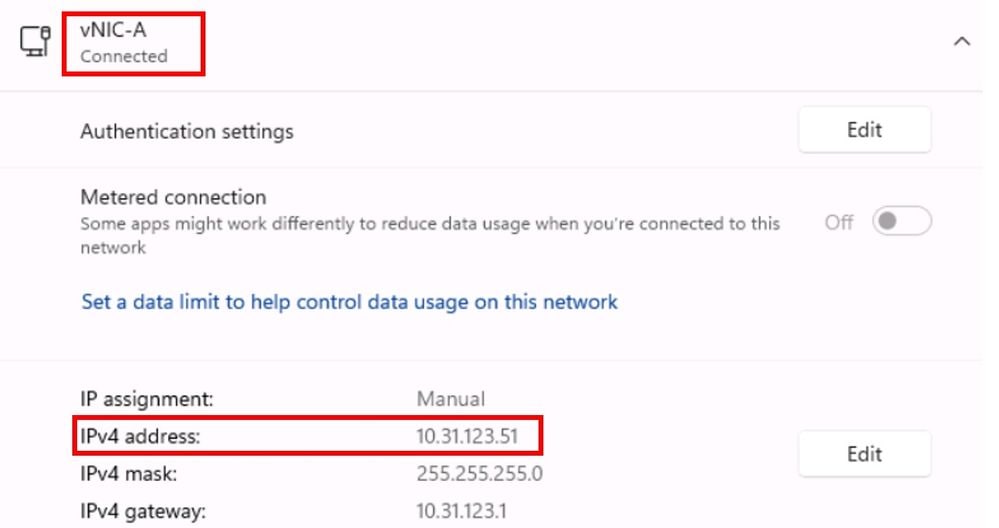

La vNIC utilisée est connectée sous Windows :

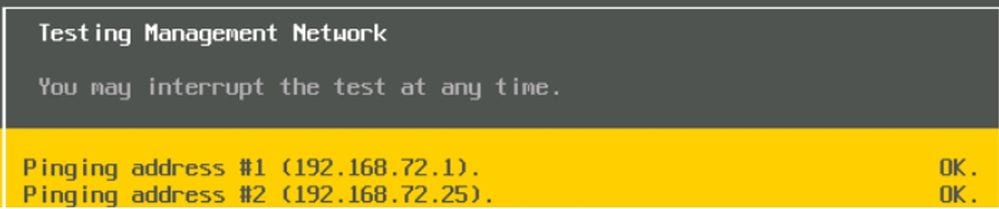

Capture de paquets

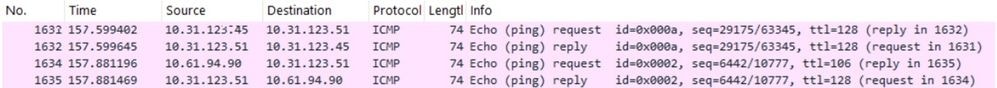

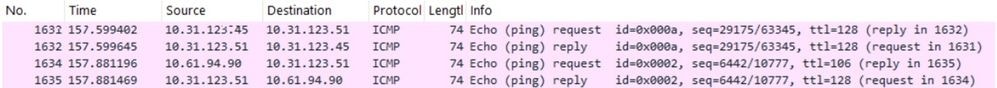

Si vous essayez d'envoyer une requête ping au réseau, vous pouvez voir que la capture de paquets fonctionne comme prévu, car le VLAN natif est balisé dans la vNIC :

Scénario 1. Le VLAN natif est configuré dans les liaisons ascendantes FI, mais pas dans la vNIC

6454-A(nx-os)# show running-config interface vethernet 801

interface Vethernet801

switchport mode trunk

switchport trunk allowed vlan 1,69,470

6454-A(nx-os)# show running-config interface ethernet 1/15-16

interface Ethernet1/15

description Uplink PC Member

switchport mode trunk

switchport trunk native vlan 470 <<<<<<<<<<

switchport trunk allowed vlan 1,69-70,72,470

interface Ethernet1/16

description Uplink PC Member

switchport mode trunk

switchport trunk native vlan 470 <<<<<<<<<<

switchport trunk allowed vlan 1,69-70,72,470

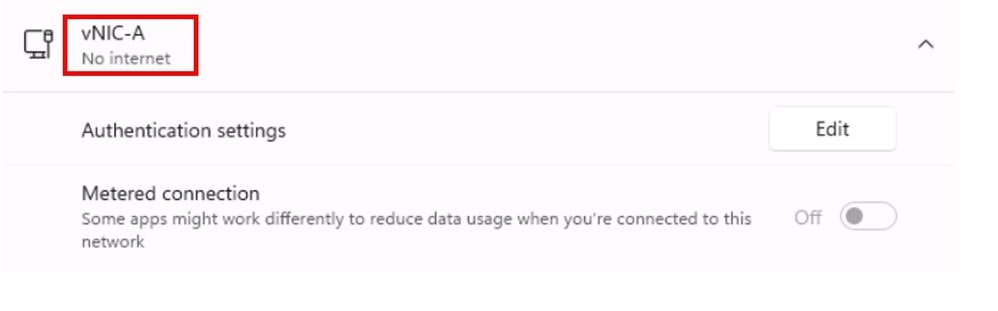

La vNIC utilisée n'est pas connectée sous Windows :

Si vous essayez d'envoyer une requête ping, est attendu que cela ne fonctionne pas.

Scénario 2. Le VLAN natif est configuré au niveau des liaisons ascendantes FI et de la vNIC

6454-A(nx-os)# show running-config interface vethernet 801

interface Vethernet801

switchport mode trunk

switchport trunk native vlan 470 <<<<<<<<<<

switchport trunk allowed vlan 1,69,470

IMM-SAAS-MXSVLAB-6454-A(nx-os)# show running-config interface ethernet

interface Ethernet1/15

description Uplink PC Member

switchport mode trunk

switchport trunk native vlan 470 <<<<<<<<<<

switchport trunk allowed vlan 1,69-70,72,470

interface Ethernet1/16

description Uplink PC Member

switchport mode trunk

switchport trunk native vlan 470 <<<<<<<<<<

switchport trunk allowed vlan 1,69-70,72,470

Cette configuration n'autorise pas la connectivité. Vous n'obtiendrez pas de réponse lors d'un test ping.

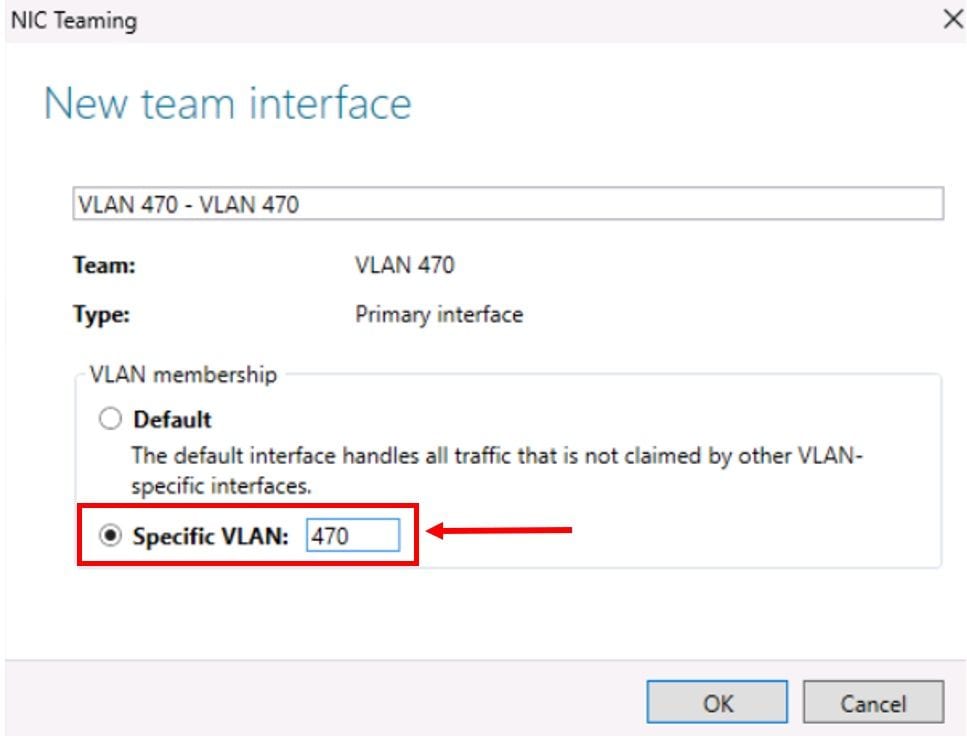

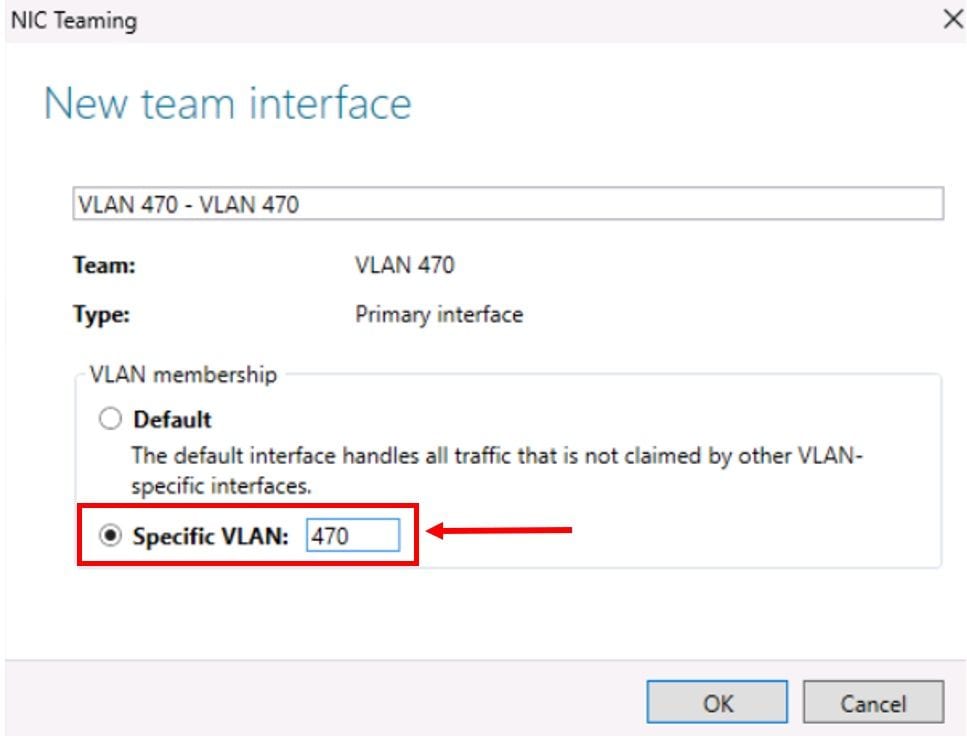

Scénario 3. VLAN natif configuré au niveau du système d’exploitation et de la vNIC

- Côté système d'exploitation :

6454-A(nx-os)# show running-config interface vethernet 801

interface Vethernet801

switchport mode trunk

switchport trunk native vlan 470 <<<<<<<<<<

switchport trunk allowed vlan 1,69,470

- Le test ping ne fonctionne pas et vous n'avez pas de connectivité.

Informations connexes

Commentaires

Commentaires