Introduction

Ce document décrit la procédure de configuration RADIUS (Remote Authentication Dial-In User Service) sur Cisco Wide Area Application Services (WAAS) et Windows 2008 R2 Network Policy Server (NPS).

La configuration WAAS par défaut utilise l'authentification locale. Cisco WAAS prend également en charge RADIUS et le système de contrôle d'accès du contrôleur d'accès aux terminaux (TACACS+) pour l'authentification, l'autorisation et la comptabilité (AAA). Ce document couvre la configuration d'un seul périphérique. Cependant, cela peut également être fait sous le groupe de périphériques. Toute la configuration doit être appliquée via l'interface utilisateur graphique WAAS CM.

La configuration générale de WAAS AAA est fournie dans le Guide de configuration de Cisco Wide Area Application Services sous le chapitre Configuration de l'authentification de connexion administrative, de l'autorisation et de la comptabilité.

Contribution de Hamilan Gnanabaskaran, Ingénieur du centre d'assistance technique Cisco.

Édité par Sanaz Tayyar, Ingénieur du centre d'assistance technique Cisco.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- WAAS 5.x ou 6.x

- Serveur NPS Windows

- AAA - RADIUS

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Cisco WAAS - Virtual Central Manager (vCM)

- WAAS 6.2.3.b

- Windows 2008 NPS

The information in this document was created from the devices in a specific lab environment. Tous les périphériques utilisés dans ce document ont démarré avec une configuration par défaut. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Produits connexes

Ce document peut également être appliqué avec les versions matérielles et logicielles suivantes :

- vWAAS, ISR-WAAS et tous les appareils WAAS

- WAAS 5.x ou WAAS 6.x

- WAAS en tant que gestionnaire central, accélérateur d'applications

Remarque : APPNAV-XE ne prend pas en charge cette configuration. Le routeur AAA transmet la configuration à APPNAV-XE.

Configuration Steps

Ces configurations doivent être appliquées :

1. Gestionnaire central WAAS

1.1 Configuration AAA RADIUS

1.2 Configuration de l'authentification AAA

2. Windows 2008 R2 - Configuration du serveur NPS

2.1 Configuration des clients RADIUS

2.2 Configuration de la stratégie réseau

3. Configuration WAAS CM pour les comptes d'utilisateurs RADIUS

1. Gestionnaire central WAAS

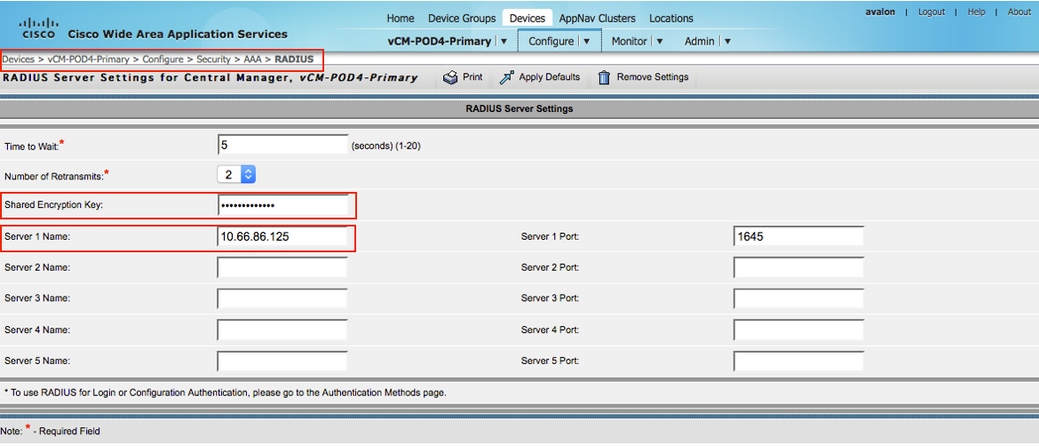

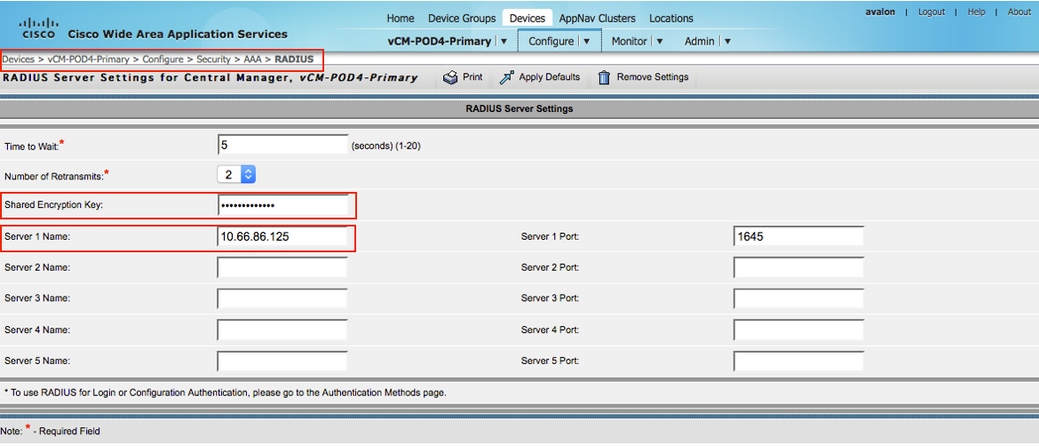

1.1 Dans le Gestionnaire central WAAS, crée le serveur RADIUS sous Configure>Security>AAA>RADIUS.

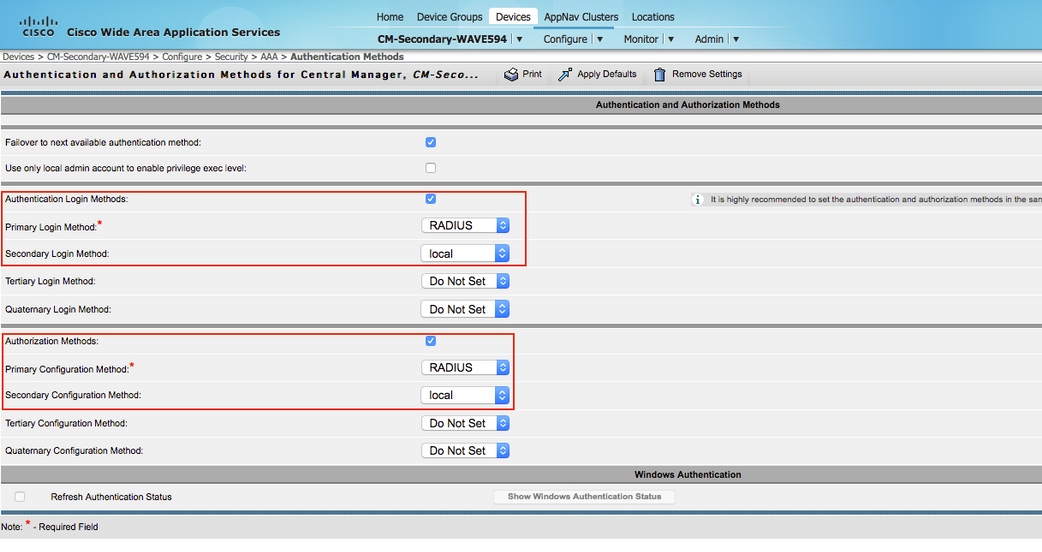

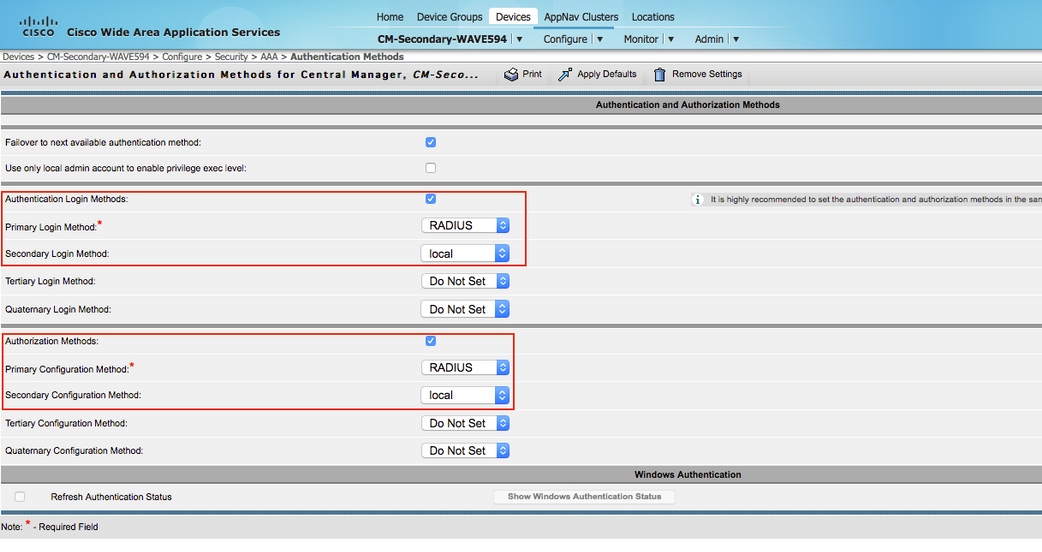

1.2 Configurez la méthode d'authentification pour refléter RADIUS sous Configure>Security>AAA>Authentication Methods.

La méthode d'authentification principale est RADIUS et la méthode d'authentification secondaire est locale. Ainsi, en cas de panne RADIUS, le client peut se connecter via un compte local.

2. Windows 2008 R2 - Configuration du serveur NPS

2.1 Dans le serveur Windows 2008 R2 - NPS, créez l'adresse IP du périphérique WAAS en tant que client RADIUS.

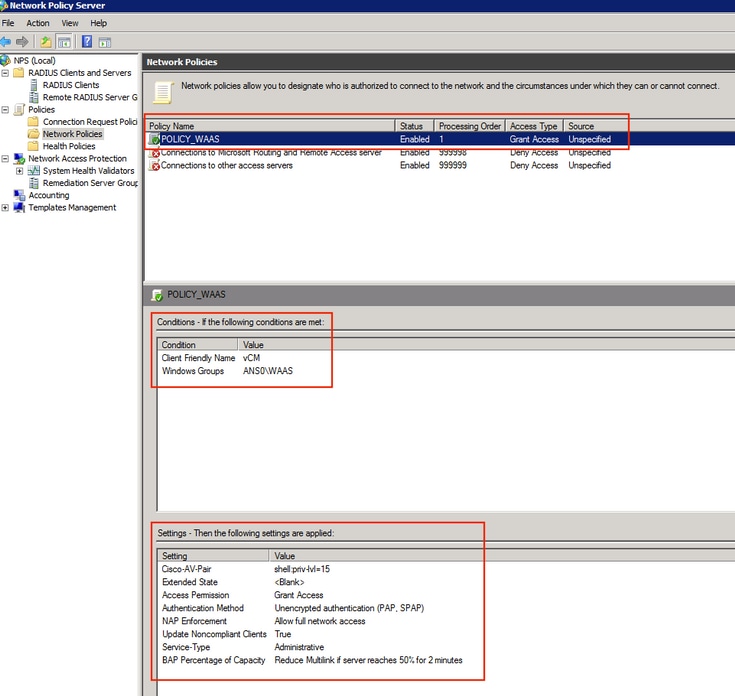

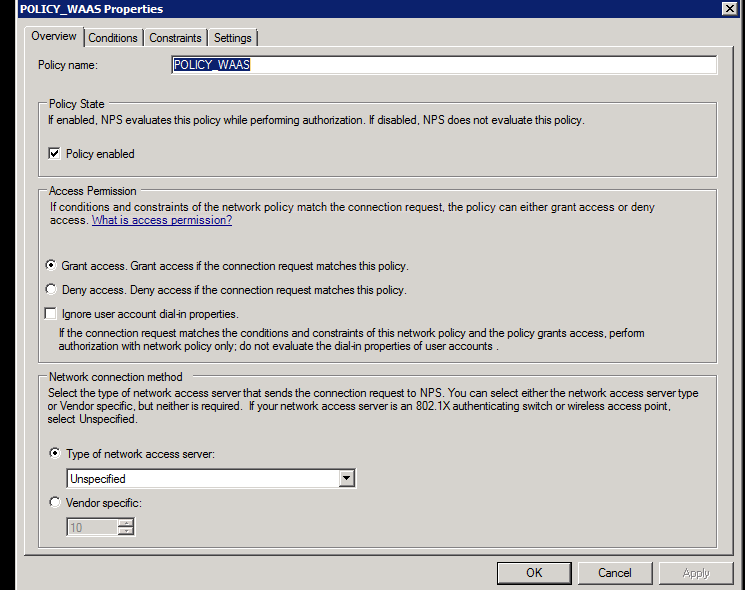

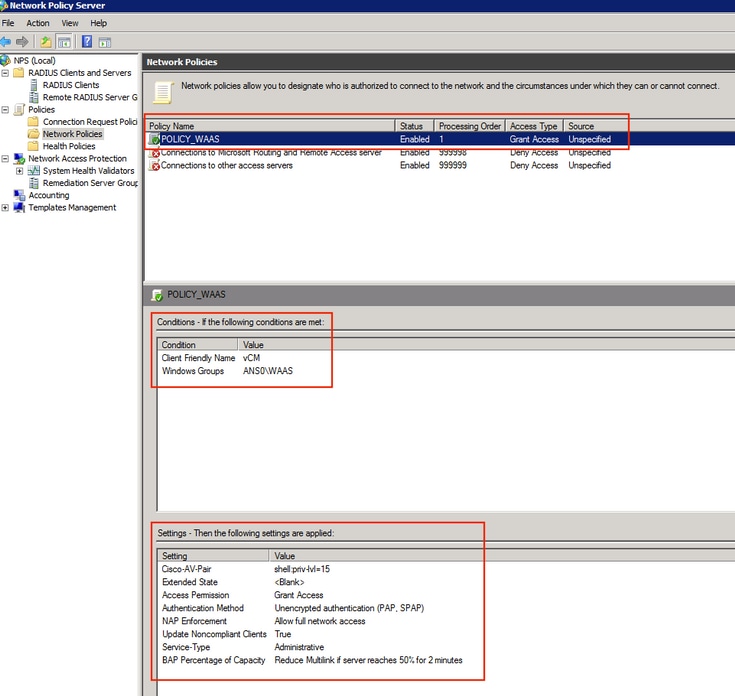

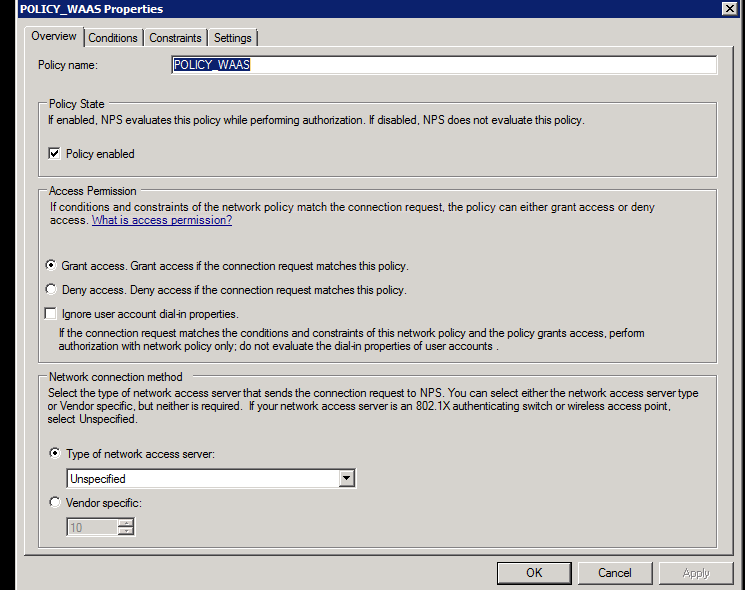

2.2 Dans le serveur Windows 2008 R2 - NPS, créez une stratégie réseau correspondant aux périphériques WAAS et autorisez l'authentification.

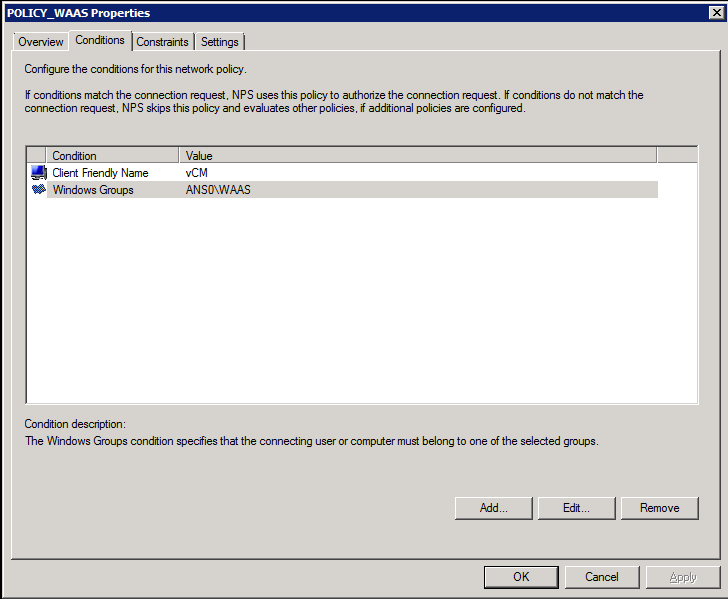

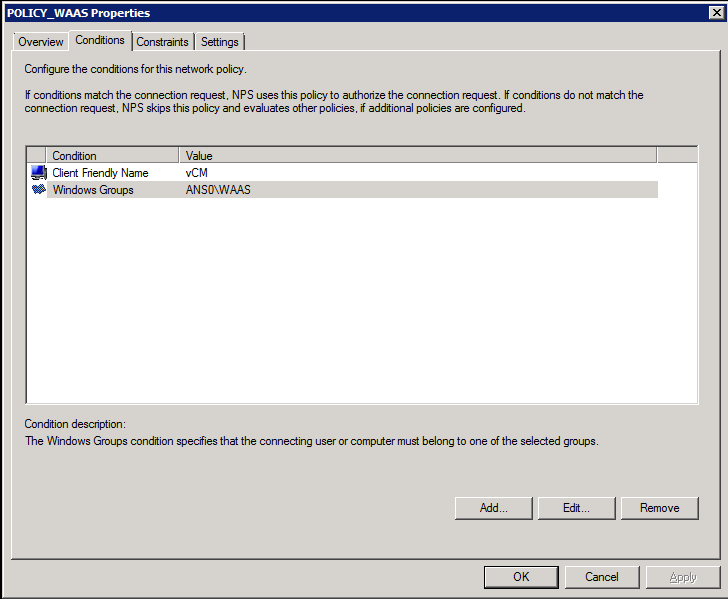

Dans les travaux pratiques, ces paramètres doivent être sélectionnés sous NPS >Policies>Network Policy.

La condition peut être mise en correspondance avec le nom convivial du client Radius. D'autres méthodes peuvent être utilisées, telles que l'adresse IP.

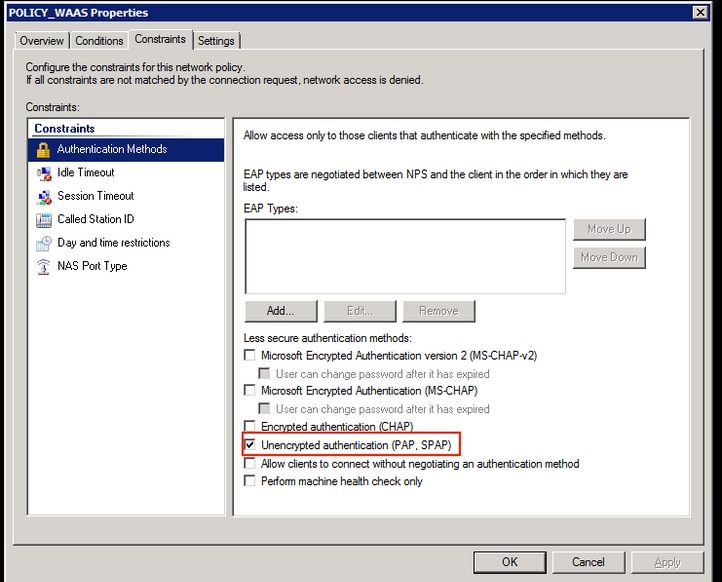

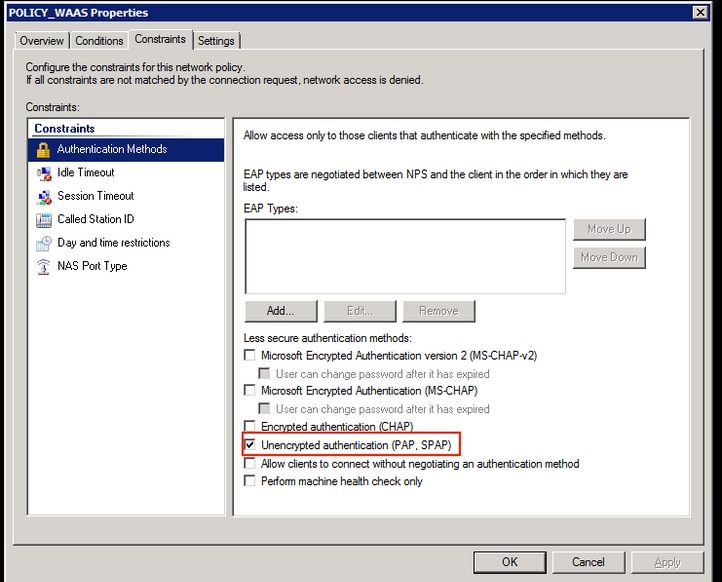

Méthodes d'authentification en tant qu'authentification non cryptée (PAP, SPAP).

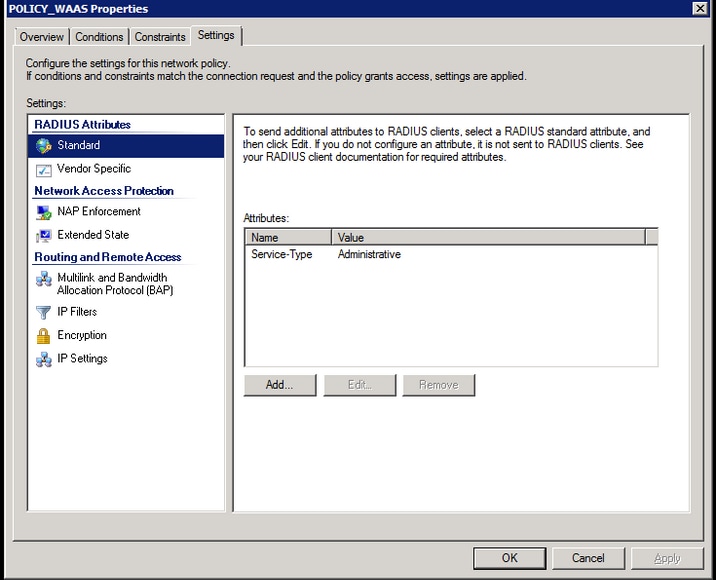

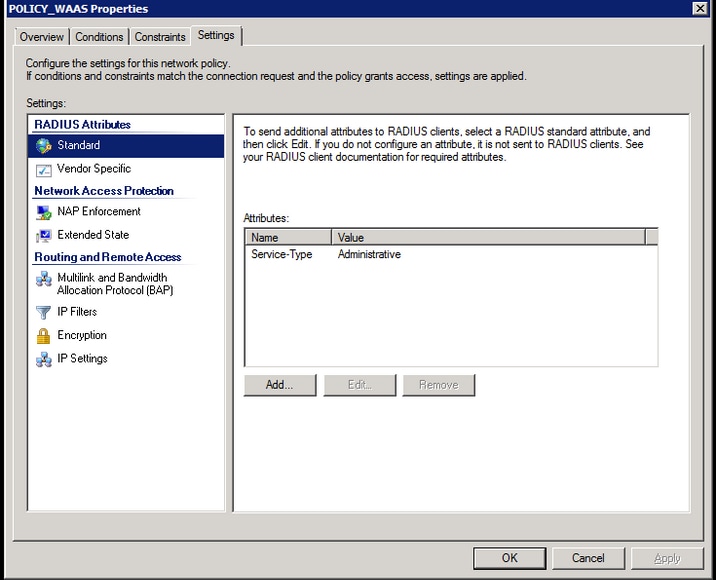

Service-Type en tant que Administrative.

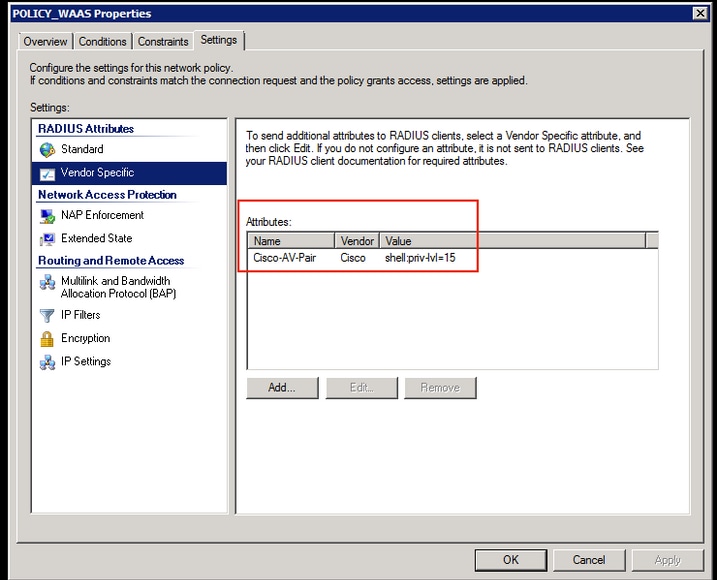

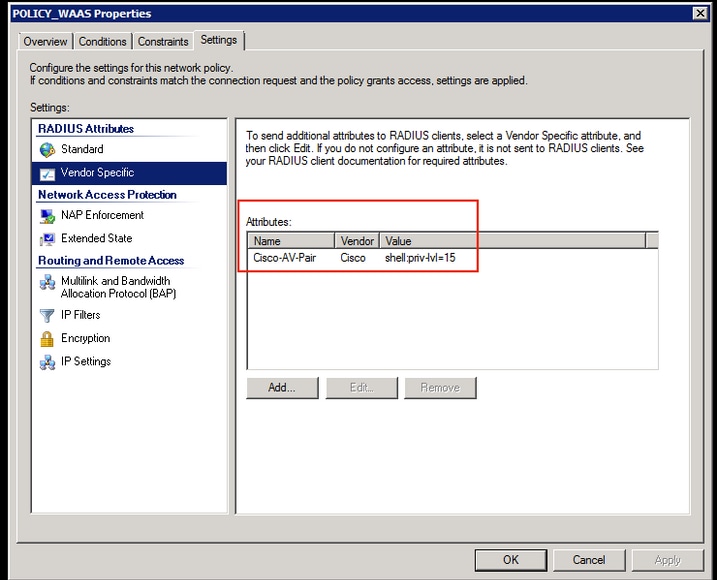

Attribut spécifique au fournisseur en tant que Cisco-AV-Pair (Shell : priv-lvl=15).

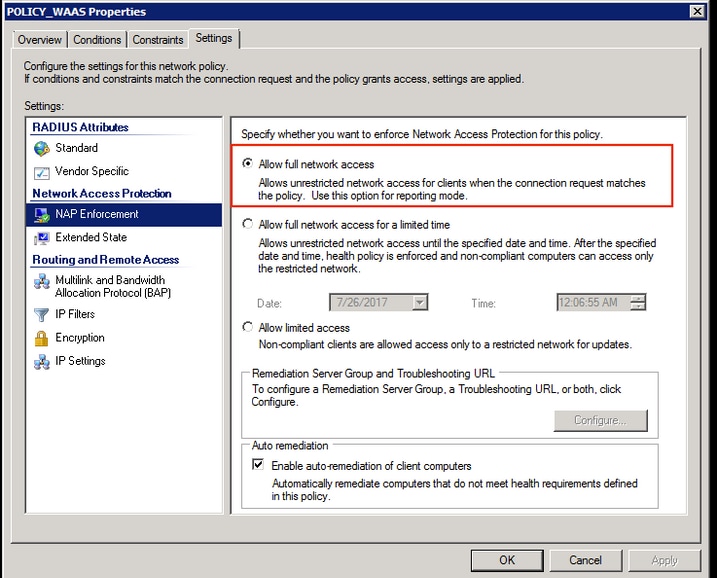

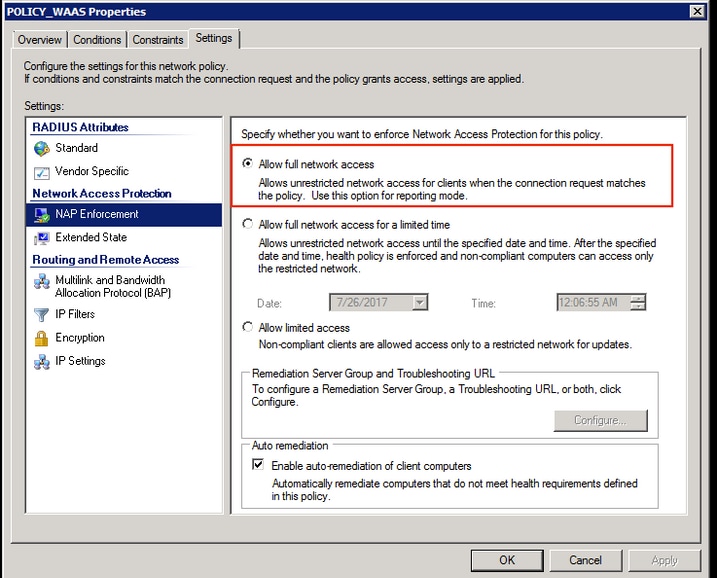

Autoriser un accès réseau complet.

3. Configuration WAAS CM pour les comptes d'utilisateurs RADIUS

Configurez un utilisateur dans RADIUS avec le niveau de privilège 15 ou 1, ne fournit pas l'accès à l'interface utilisateur graphique de WAAS CM. La base de données CMS tient à jour une liste d'utilisateurs, de rôles et de domaines distincts du serveur AAA externe.

Une fois que le serveur AAA externe a été correctement configuré pour authentifier un utilisateur, l'interface utilisateur graphique de CM doit être configurée pour donner à cet utilisateur les rôles et domaines nécessaires pour fonctionner dans l'interface utilisateur graphique de CM.

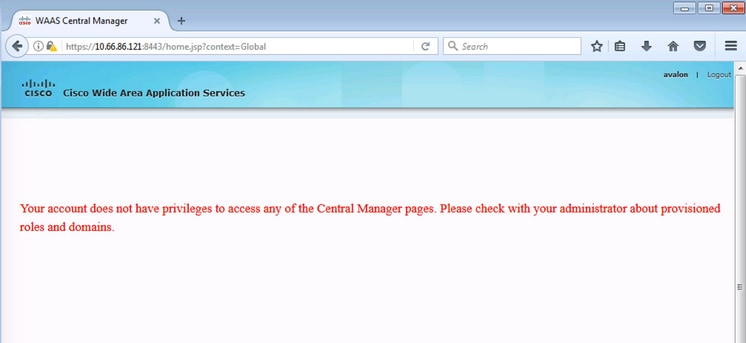

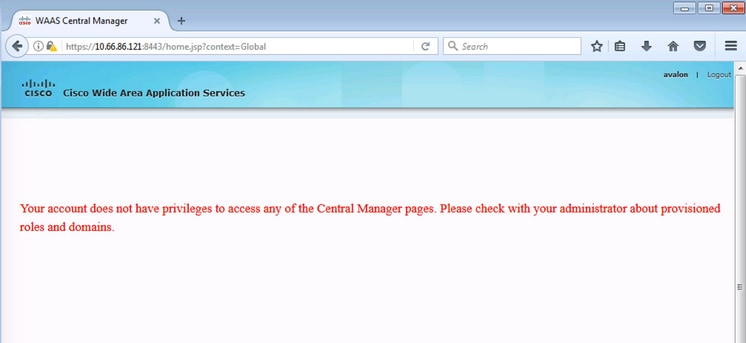

Si l'utilisateur RADIUS ne se trouve pas dans le CM sous utilisateur, lorsque vous vous connectez à l'interface utilisateur avec cet utilisateur, votre compte ne dispose pas des privilèges d'accès aux pages du Gestionnaire central. Contactez votre administrateur pour en savoir plus sur les rôles et les domaines provisionnés. Ce massage s'affiche.

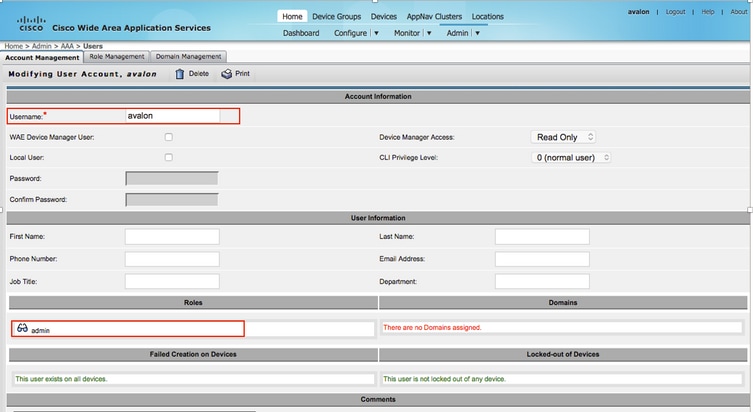

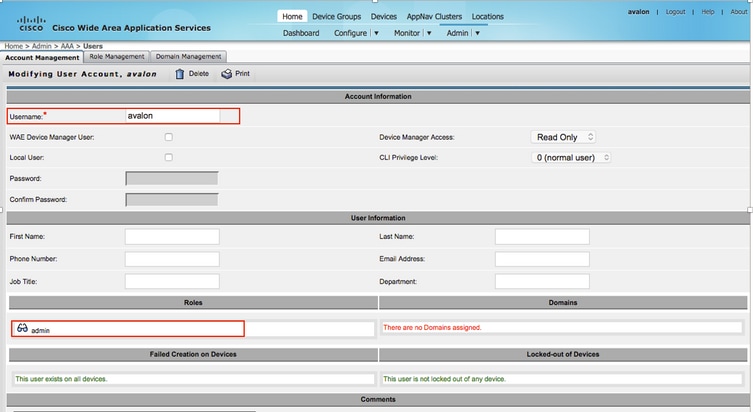

Configuration du nom d'utilisateur local sous WAAS CM sans mot de passe.

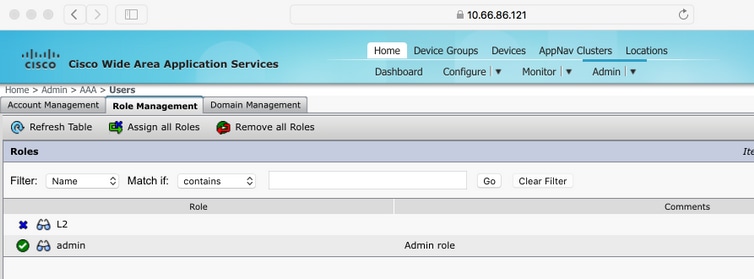

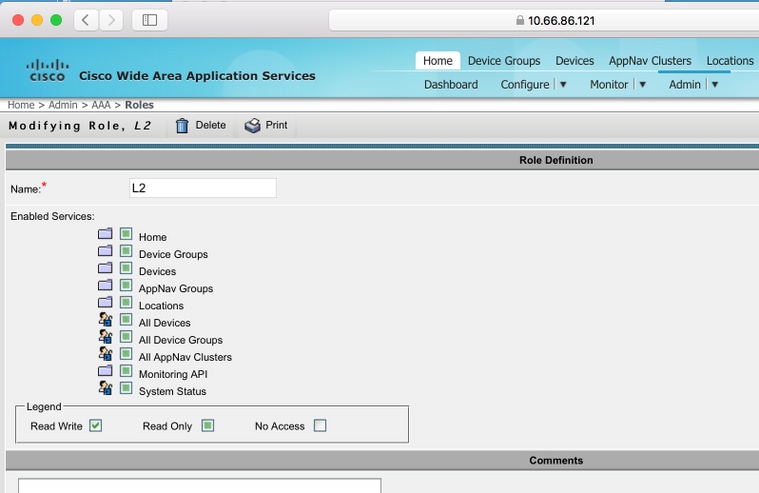

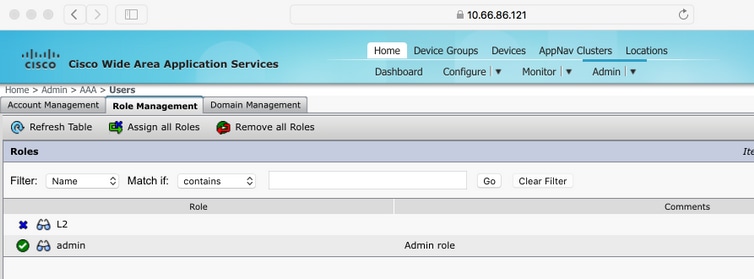

Le nom d'utilisateur doit être lié avec les rôles appropriés sous Gestion des rôles pour chaque utilisateur.

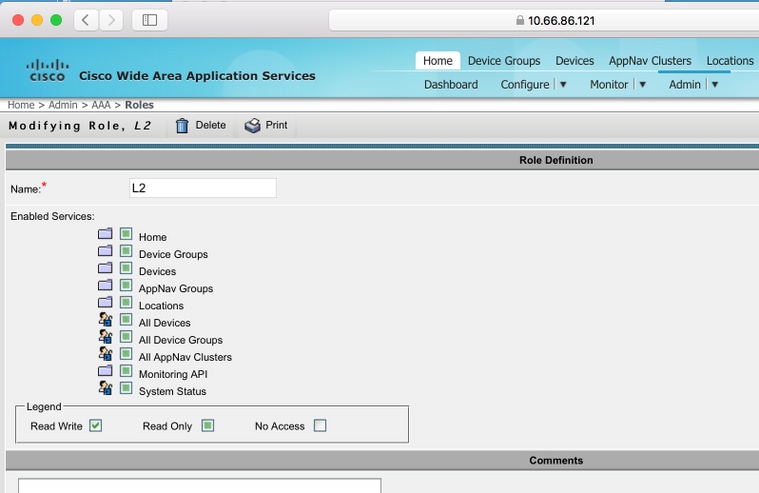

Si l'utilisateur a besoin d'un accès en lecture seule ou d'un accès limité, vous pouvez le configurer sous rôles.

Vérification

Dans les périphériques WAAS, cette configuration est diffusée.

radius-server key ****

radius-server host 10.66.86.125 auth-port 1645

!

authentication login local enable secondary

authentication login radius enable primary

authentication configuration local enable secondary

authentication configuration radius enable primary

basculement de l'authentification serveur inaccessible

Certaines commandes d’affichage (« show ») sont offertes par l’outil « Cisco CLI Analyzer » réservé aux clients inscrits. Utilisez cet outil pour obtenir une analyse des rapports produits par ces commandes.

- authentication - Configurer l'authentification

Dépannage

Cette section fournit des informations que vous pouvez utiliser pour dépanner votre configuration.

- Vérifiez les journaux de domaine Windows

- #debug aaa authorization from WAAS CM CLI

Informations connexes

Commentaires

Commentaires