Configuración de 9800 WLC y Aruba ClearPass: acceso de invitado & FlexConnect

Opciones de descarga

-

ePub (5.4 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (4.7 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe la integración del controlador de LAN inalámbrica (WLC) Catalyst 9800 con Aruba ClearPass.

Prerequisites

Esta guía asume que estos componentes se han configurado y verificado:

- Todos los componentes pertinentes se sincronizan con el protocolo de tiempo de la red (NTP) y se comprueba que tienen la hora correcta (necesario para la validación del certificado)

- Servidor DNS operativo (necesario para los flujos de tráfico de invitados y la validación de la lista de revocación de certificados (CRL))

- Servidor DHCP operativo

- Una autoridad de certificación (CA) opcional (necesaria para firmar el portal de invitados alojado CPPM)

- WLC Catalyst 9800

- Servidor Aruba ClearPass (requiere licencia de plataforma, licencia de acceso y licencia integrada)

- Vmware ESXi

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Implementación de C9800 y nuevo modelo de configuración

- Switching Flexconnect en C9800

- Autenticación CWA 9800 (consulte https://www.cisco.com/c/en/us/support/docs/wireless/catalyst-9800-series-wireless-controllers/213920-central-web-authentication-cwa-on-cata.html)

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Cisco Catalyst C9800-L-C que ejecuta 17.3.4c

- Cisco Catalyst C9130AX

- parche de Aruba ClearPass, 6-8-0-109592 y 6.8-3

- Servidor MS Windows

- Active Directory (GP configurado para la emisión automatizada de certificados basada en equipo a terminales administrados)

- Servidor DHCP con opción 43 y opción 60

- Servidor DNS

- Servidor NTP para sincronizar la hora de todos los componentes

- La CA

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

La integración de la implementación del WLC Catalyst 9800 utiliza la autenticación web central (CWA) para clientes inalámbricos en una implementación de punto de acceso (AP) en modo Flexconnect.

El portal de invitados admite la autenticación inalámbrica de invitados con una página de política de usuario aceptable (AUP) anónima, alojada en Aruba Clearpass en un segmento de zona desmilitarizada segura (DMZ).

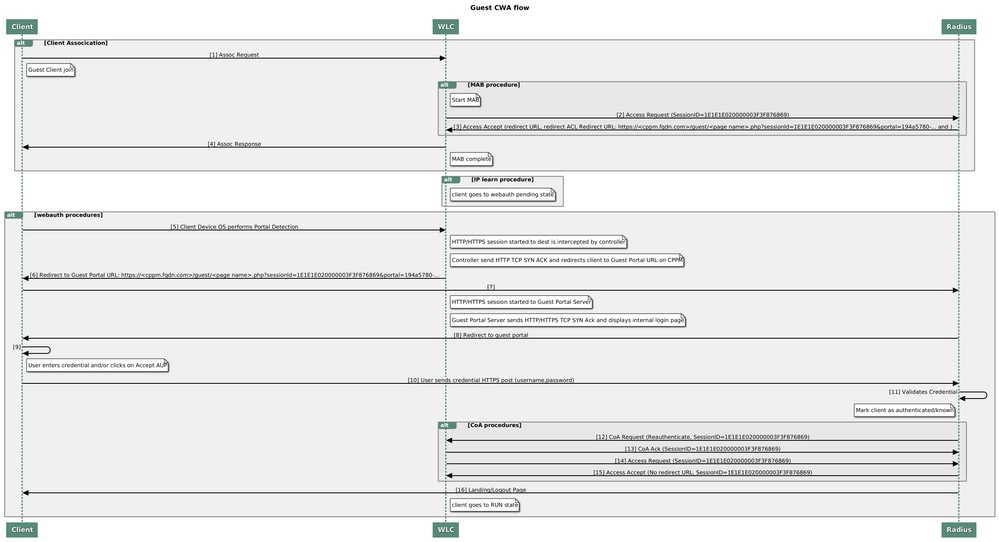

El diagrama transmite los detalles de los intercambios de acceso Wifi de invitado antes de que se permita al usuario invitado acceder a la red:

1. El usuario invitado se asocia con el Wifi invitado en una oficina remota.

2. El C9800 convierte en proxy la solicitud de acceso RADIUS inicial al servidor RADIUS.

3. El servidor busca la dirección MAC de invitado proporcionada en la base de datos de terminales MAC local.

Si no se encuentra la dirección MAC, el servidor responde con un perfil de omisión de autenticación MAC (MAB). Esta respuesta RADIUS incluye:

- Lista de control de acceso (ACL) de redirección de URL

- Redirección de URL

4. El cliente pasa por el proceso de aprendizaje de IP donde se le asigna una dirección IP.

5. C9800 pasa el cliente invitado (identificado por su dirección MAC) al estado 'Pendiente de autenticación web'.

6. La mayoría de los sistemas operativos de dispositivos modernos en asociación con las WLAN de invitados realizan algún tipo de detección de portal cautivo.

El mecanismo de detección exacto depende de la implementación específica del sistema operativo. El sistema operativo del cliente abre un cuadro de diálogo emergente (pseudonavegador) con una página redirigida por C9800 a la URL del portal de invitados alojada en el servidor RADIUS proporcionado como parte de la respuesta de aceptación de acceso de RADIUS.

7. El Usuario invitado acepta los Términos y condiciones en la ventana emergente ClearPass establece un indicador para la dirección MAC del cliente en su Base de datos de terminales (DB) para indicar que el cliente ha completado una autenticación e inicia un Cambio de autorización (CoA) RADIUS, mediante la selección de una interfaz basada en la tabla de routing (si hay varias interfaces presentes en ClearPass).

8. El WLC pasa el cliente invitado al estado "Run" y el usuario tiene acceso a Internet sin más redireccionamientos.

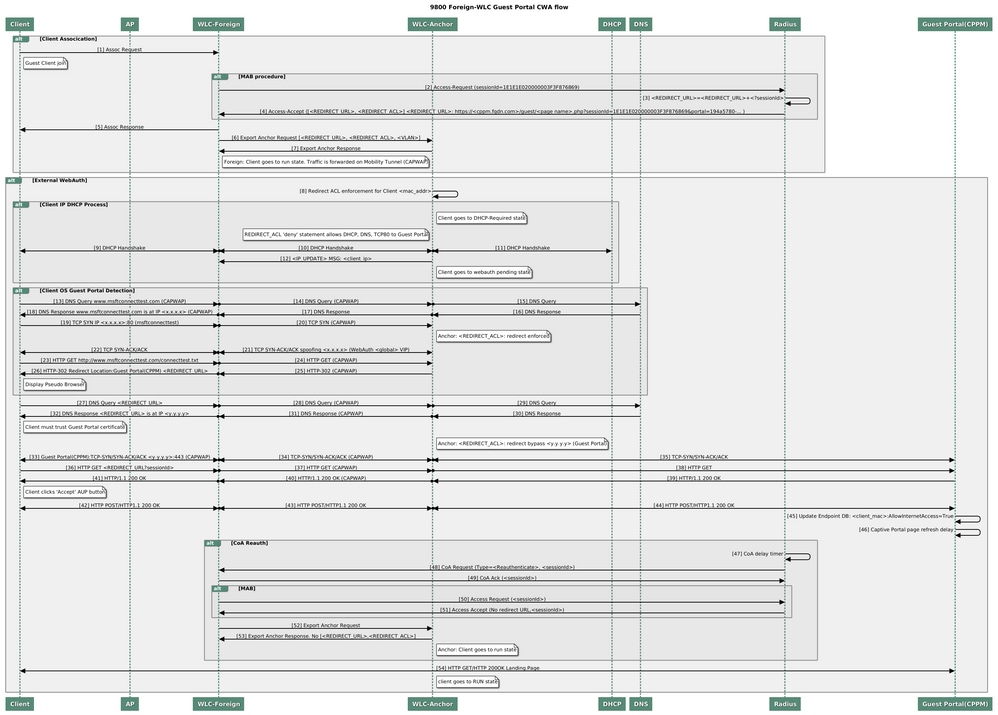

Nota: Para ver el diagrama de flujo de estado del controlador inalámbrico de anclaje externo Cisco 9800 con RADIUS y el portal de invitados alojado externamente, consulte la sección Apéndice de este artículo.

Diagrama de estado de la autenticación web central para invitados (CWA)

Diagrama de estado de la autenticación web central para invitados (CWA)

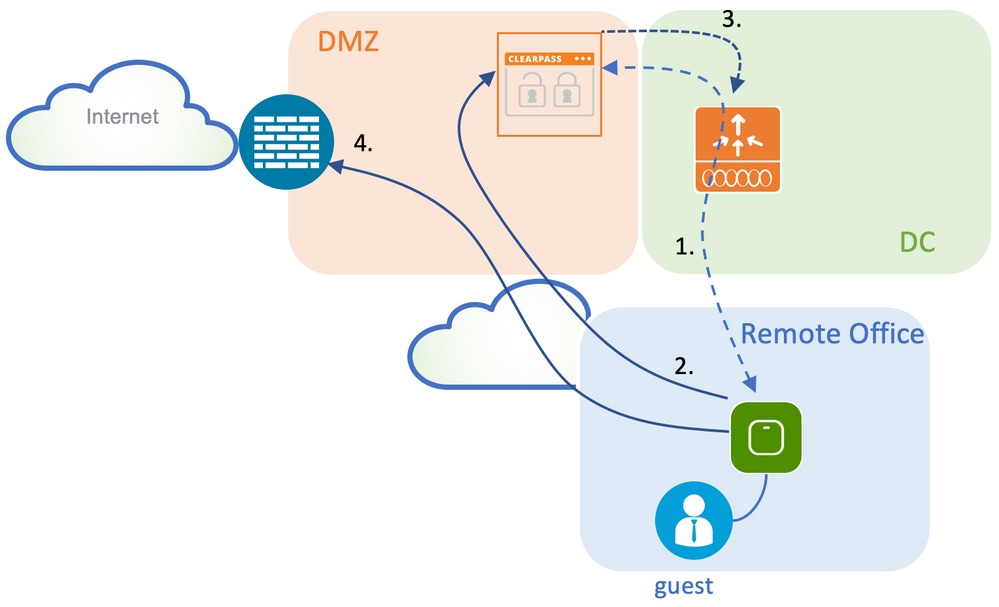

Flujo de tráfico para la implementación empresarial de invitados de CWA

En una implementación empresarial típica con varias sucursales, cada sucursal se configura para proporcionar acceso seguro y segmentado a los invitados a través de un portal de invitados una vez que el invitado acepta el EULA.

En este ejemplo de configuración, 9800 CWA se utiliza para el acceso de invitados mediante la integración a una instancia ClearPass independiente implementada exclusivamente para usuarios invitados en la DMZ segura de la red.

Los invitados deben aceptar los términos y condiciones establecidos en el portal emergente de consentimiento web proporcionado por el servidor DMZ ClearPass. Este ejemplo de configuración se centra en el método Anonymous Guest Access (es decir, no se requiere ningún nombre de usuario/contraseña de invitado para autenticarse en el portal de invitados).

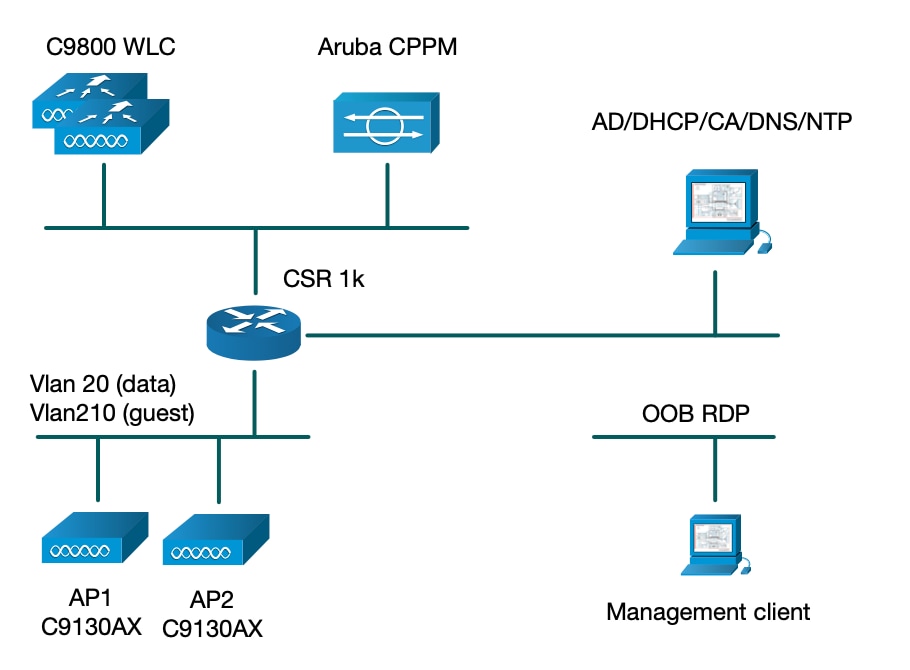

El flujo de tráfico que corresponde a esta implementación se muestra en la imagen:

1. RADIUS - fase MAB

2. Redirección de URL de cliente invitado al portal de invitados

3. Después de la aceptación de invitado de EULA en el portal de invitados, RADIUS CoA Reauthenticate se emite desde CPPM a 9800 WLC

4. El huésped tiene acceso a Internet

Diagrama de la red

Nota: para fines de demostración de laboratorio, se utiliza una instancia de servidor CPPM de Aruba única/combinada para servir a las funciones de servidor de acceso a la red (NAS) SSID de invitado y de cuerpo. La implementación de prácticas recomendadas sugiere instancias de NAS independientes.

Configurar

En este ejemplo de configuración, se aprovecha un nuevo modelo de configuración en C9800 para crear los perfiles y etiquetas necesarios para proporcionar acceso corporativo dot1x y acceso de invitado CWA a la sucursal empresarial. La configuración resultante se resume en esta imagen:

Configuración de los parámetros del acceso inalámbrico de invitado C9800

C9800 - Configuración AAA para invitado

Nota: Acerca del Id. de bug Cisco CSCvh03827, asegúrese de que los servidores de Autenticación, Autorización y Contabilización (AAA) definidos no estén balanceados por carga, ya que el mecanismo depende de la persistencia de Id. de sesión en los intercambios WLC a ClearPass RADIUS.

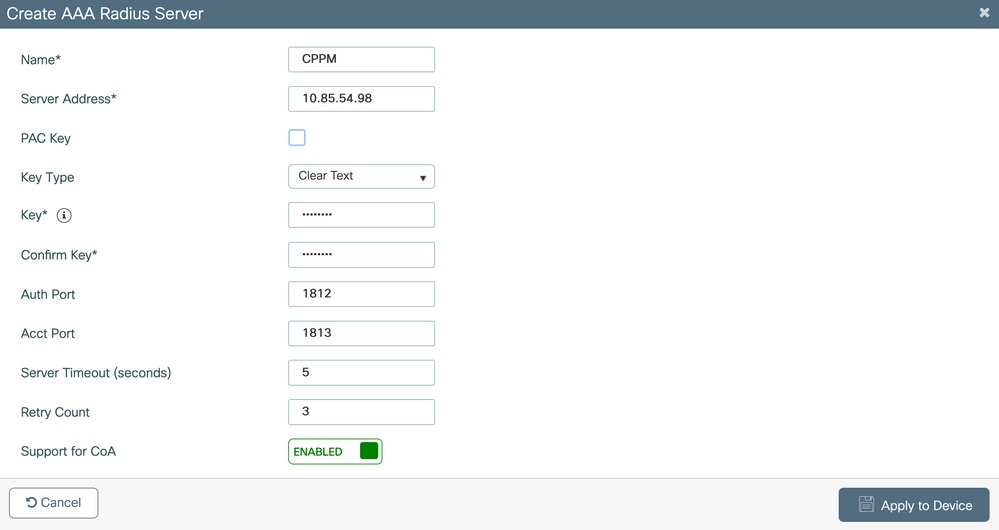

Paso 1. Agregue los servidores DMZ Aruba ClearPass a la configuración del WLC 9800 y cree una lista de métodos de autenticación. Desplácese hasta Configuration > Security > AAA > Servers/Groups > RADIUS > Servers > +Add e introduzca la información del servidor RADIUS.

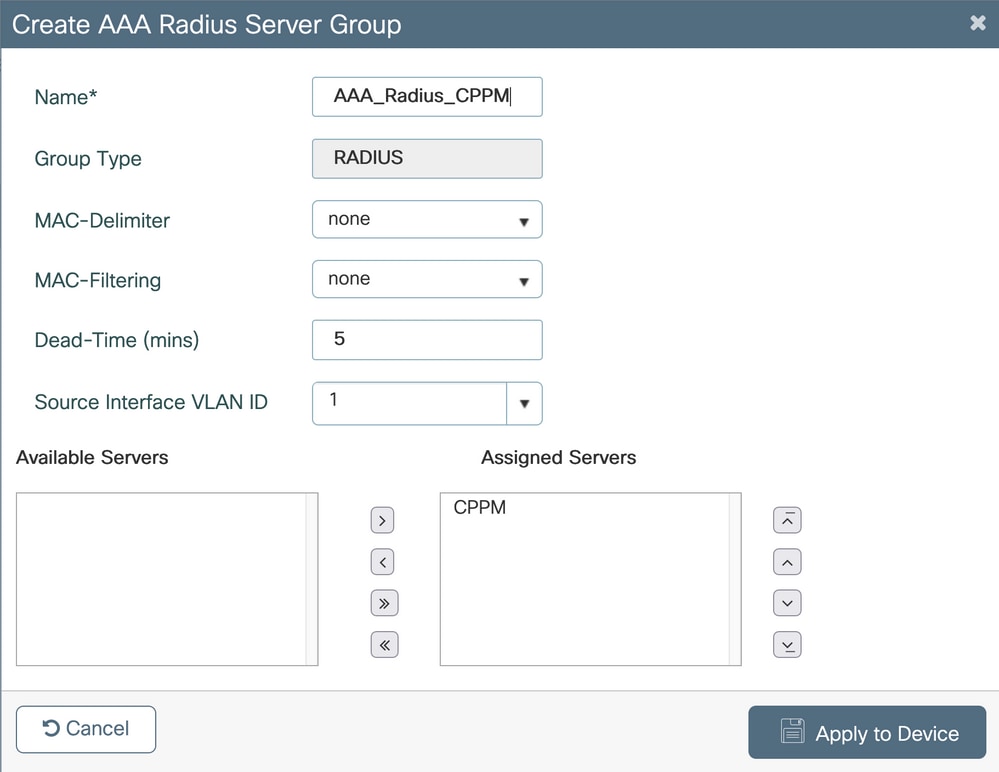

Paso 2. Defina el grupo de servidores AAA para invitados y asigne el servidor configurado en el paso 1 a este grupo de servidores. Desplácese hasta Configuration > Security > AAA > Servers/Groups > RADIUS > Groups > +Add.

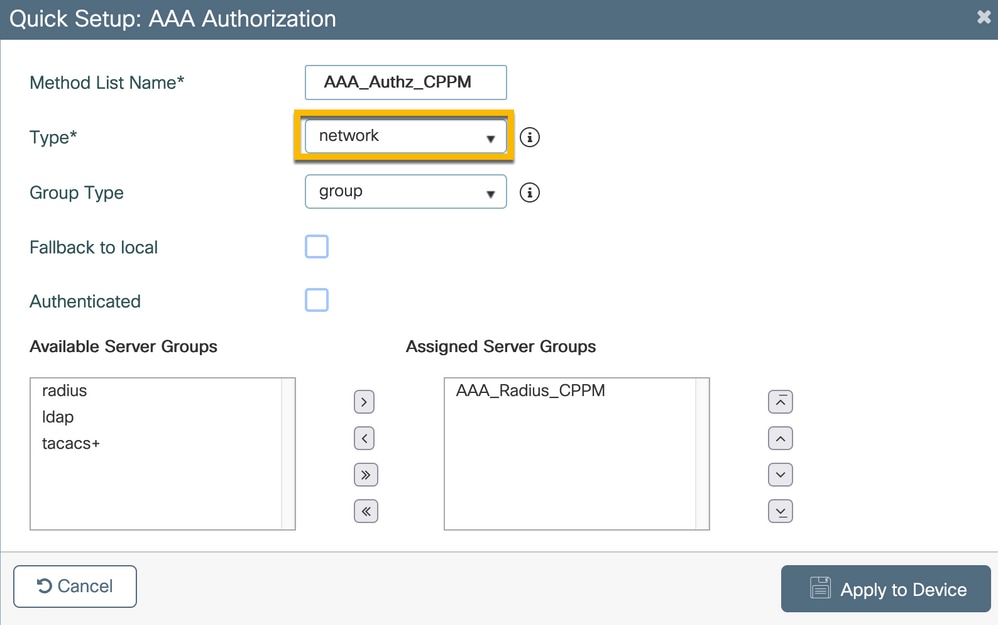

Paso 3. Defina una lista de métodos de autorización para el acceso de invitado y asigne el grupo de servidores creado en el paso 2. Desplácese hasta Configuration > Security > AAA > AAA Method List > Authorization > +Add. Elija Type Network y configureAAA Server Group en el paso 2.

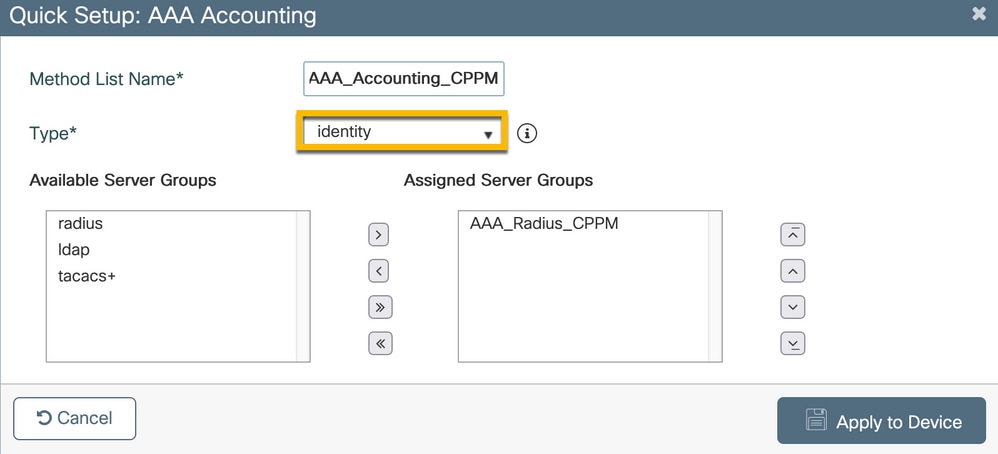

Paso 4. Cree una lista de métodos de contabilidad para el acceso de invitado y asigne el grupo de servidores creado en el paso 2. Desplácese hasta Configuration > Security > AAA > AAA Method List > Accounting > +Add. Elija Type Identity en el menú desplegable y, a continuación, AAA Server Group configure en el paso 2.

C9800 - Configurar ACL de redirección

C9800 - Configurar ACL de redirecciónLa ACL de redirección define qué tráfico debe redirigirse al portal de invitados en lugar de permitir que pase sin redirección. En este caso, la negación de ACL implica la omisión de la redirección o el paso a través, mientras que permit implica la redirección al portal. Para cada clase de tráfico, debe tener en cuenta la dirección del tráfico al crear entradas de control de acceso (ACE) y ACE que coincidan con el tráfico de entrada y de salida.

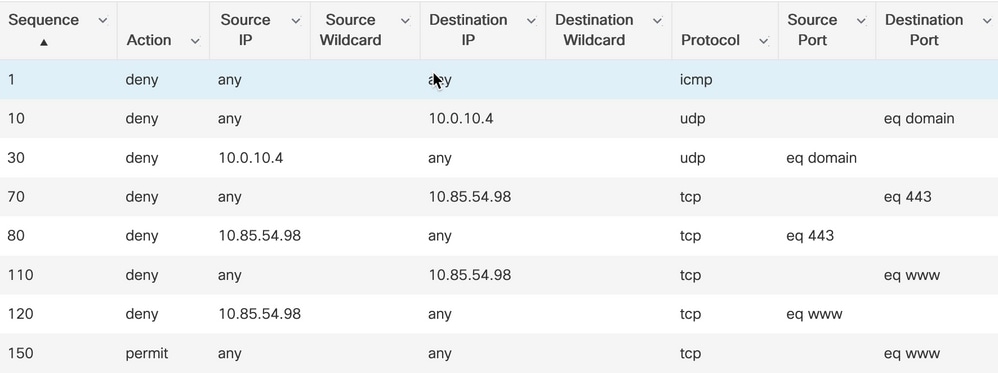

Desplácese hasta Configuration > Security > ACL y defina una nueva ACL denominada CAPTIVE_PORTAL_REDIRECT. Configure la ACL con estas ACE:

- ACE1: permite que el tráfico ICMP (protocolo de mensajes de control de Internet) bidireccional omita la redirección y se utiliza principalmente para verificar la disponibilidad.

- ACE10, ACE30: permite el flujo de tráfico DNS bidireccional al servidor DNS 10.0.10.4 y no se puede redirigir al portal. Se requiere una búsqueda de DNS y una intercepción de respuesta para activar el flujo de invitados.

- ACE70, ACE80, ACE110, ACE120: permite el acceso HTTP y HTTPS al portal cautivo de invitados para que el usuario pueda ver el portal.

- ACE150: se redirige todo el tráfico HTTP (puerto UDP 80).

C9800: configuración del perfil WLAN de invitado

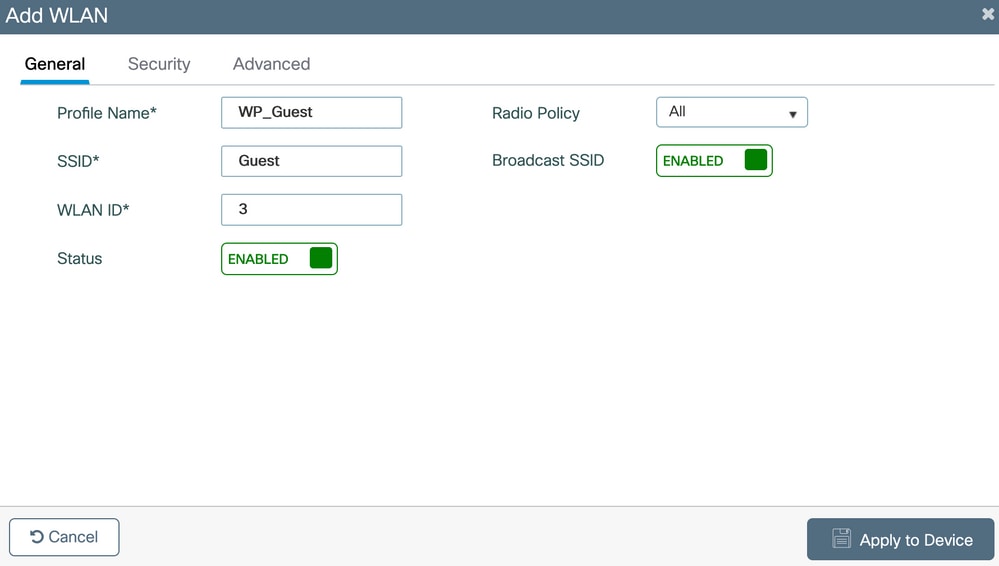

C9800: configuración del perfil WLAN de invitadoPaso 1. Desplácese hasta Configuration > Tags & Profiles > Wireless > +Add. Cree un nuevo perfil de SSID WP_Guest, con la difusión de SSID 'Guest' con el que los clientes invitados se asocian.

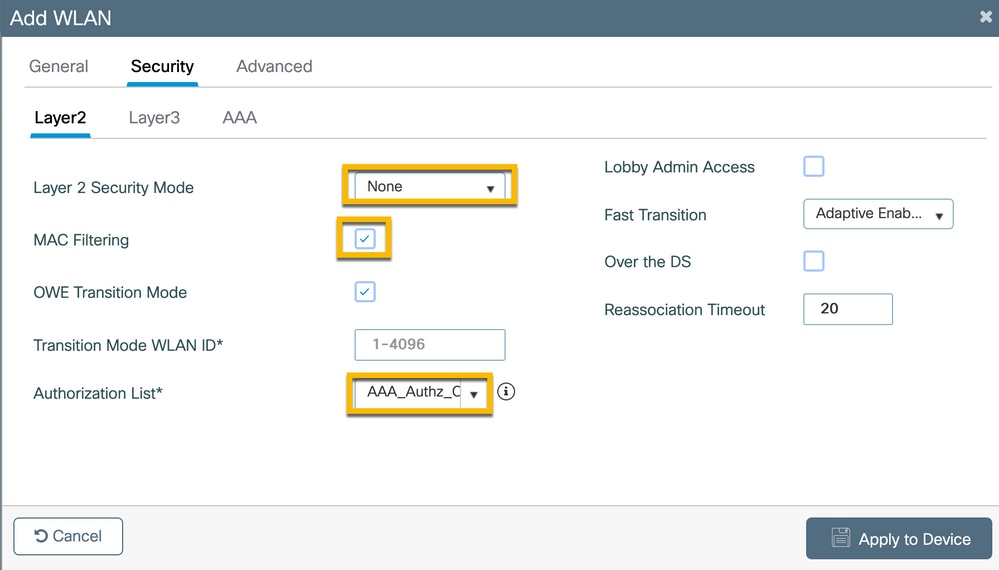

En el mismo Add WLAN cuadro de diálogo, vaya a la Security > Layer 2 Ficha.

- Modo de seguridad de capa 2: Ninguno

- Filtrado de MAC: activado

- Lista de autorización: AAA_Authz_CPPM en el menú desplegable (configurado en el paso 3 como parte de la configuración AAA)

C9800: definición de perfil de política de invitado

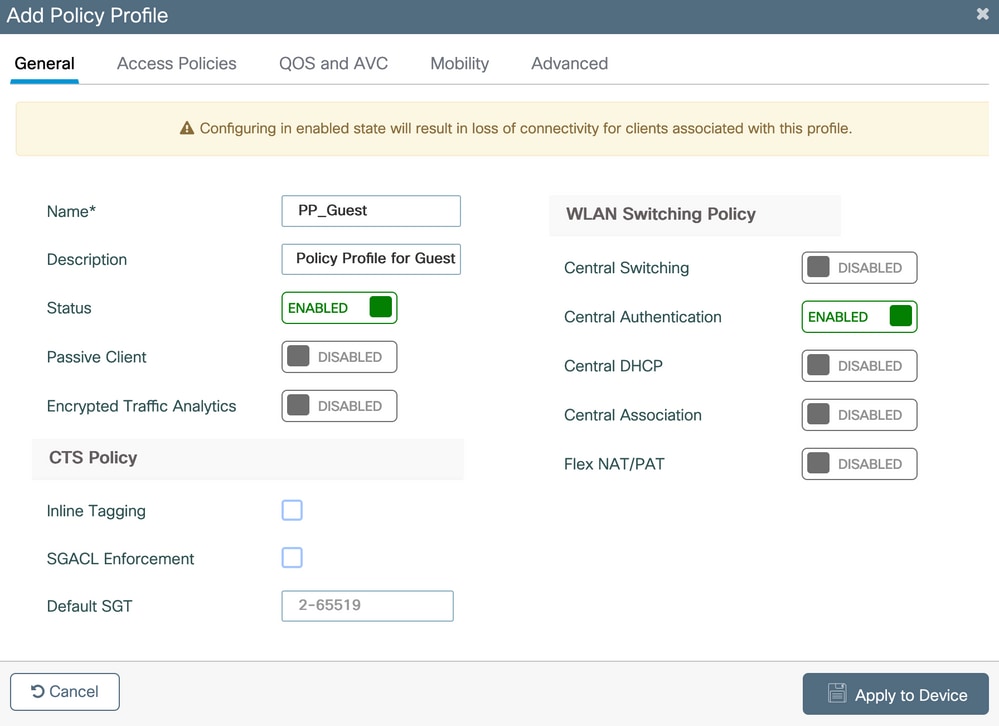

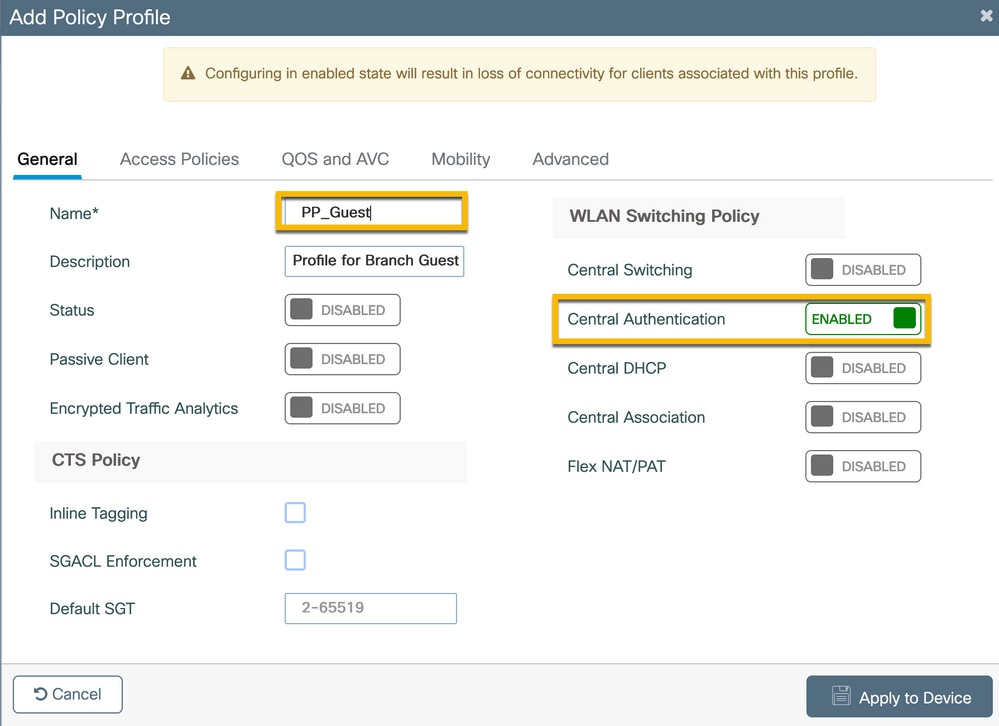

C9800: definición de perfil de política de invitadoEn C9800 WLC GUI, navegue hasta Configuration > Tags & Profiles > Policy > +Add.

Nombre: PP_Invitado

Estado: habilitado

Switching central: desactivado

Autenticación central: habilitada

DHCP central: desactivado

Asociación central: Desactivada

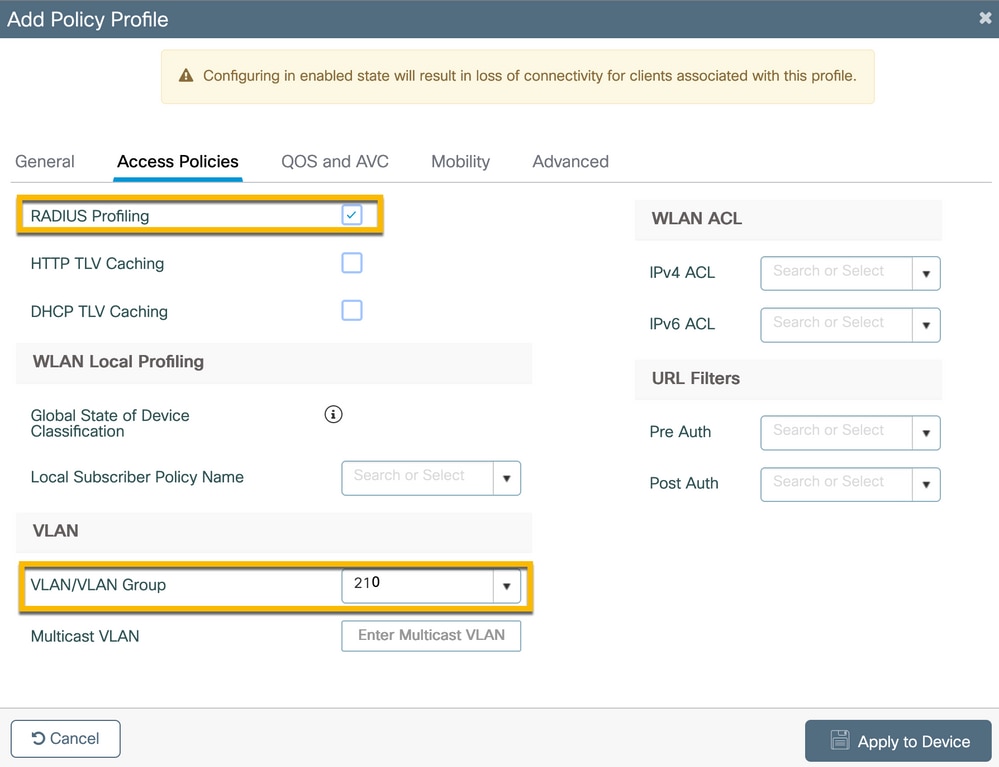

Navegue hasta la Access Policies pestaña en el mismo Add Policy Profile diálogo.

- Perfiles RADIUS: Habilitado

- Grupo VLAN/VLAN: 210 (es decir, VLAN 210 es la VLAN local de invitado en cada sucursal)

Nota: La VLAN de invitado para Flex no debe definirse en el WLC 9800 en VLAN, en el número de VLAN del tipo VLAN del grupo VLAN/VLAN.

Defecto conocido: el ID de bug Cisco CSCvn48234 hace que el SSID no se transmita si la misma VLAN de invitado Flex se define en el WLC y en el perfil Flex.

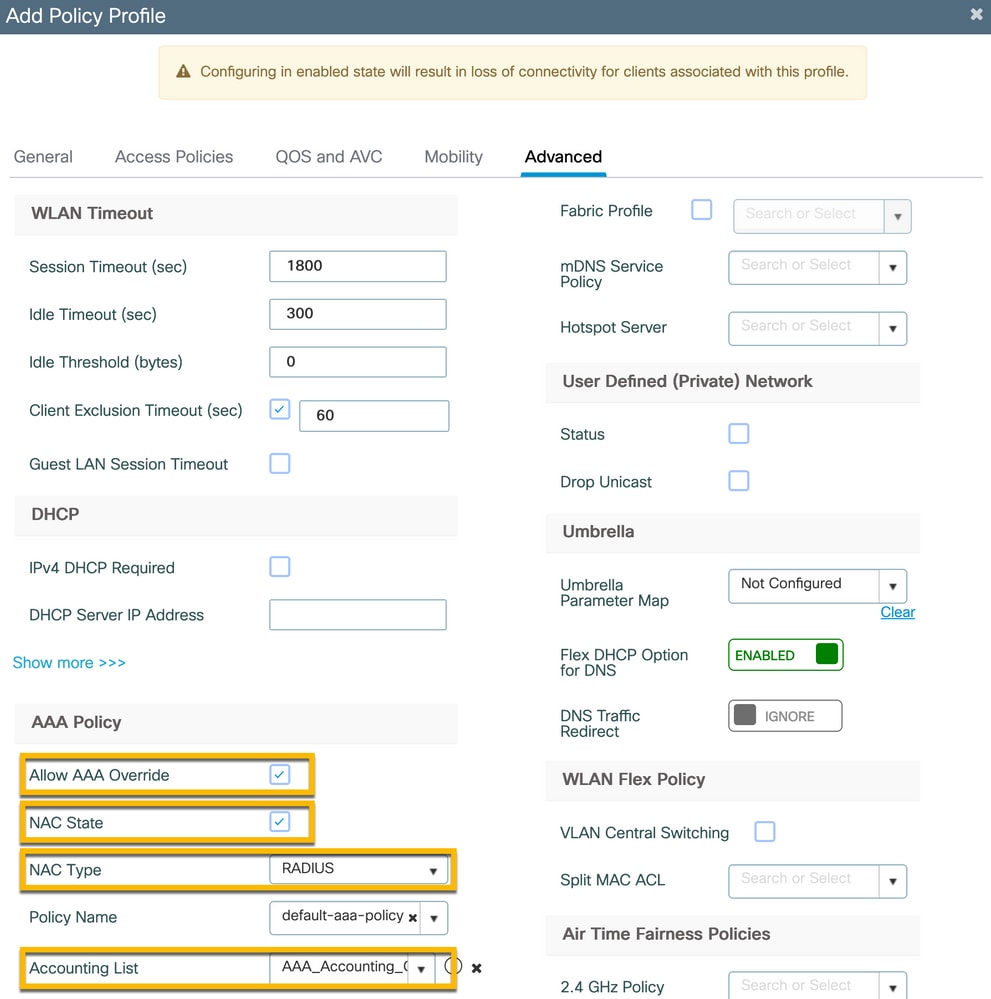

En el mismo Add Policy Profile cuadro de diálogo, desplácese a la Advanced ficha.

- Permitir anulación de AAA: habilitado

- Estado de NAC: habilitado

- Tipo de NAC: RADIUS

- Lista de Contabilidad: AAA_Accounting_CPPM (definida en el paso 4 como parte de la configuración de AAA)

Nota: se requiere 'Network Admission Control (NAC) State - Enable' para habilitar el WLC C9800 para aceptar los mensajes CoA de RADIUS.

C9800: etiqueta de política

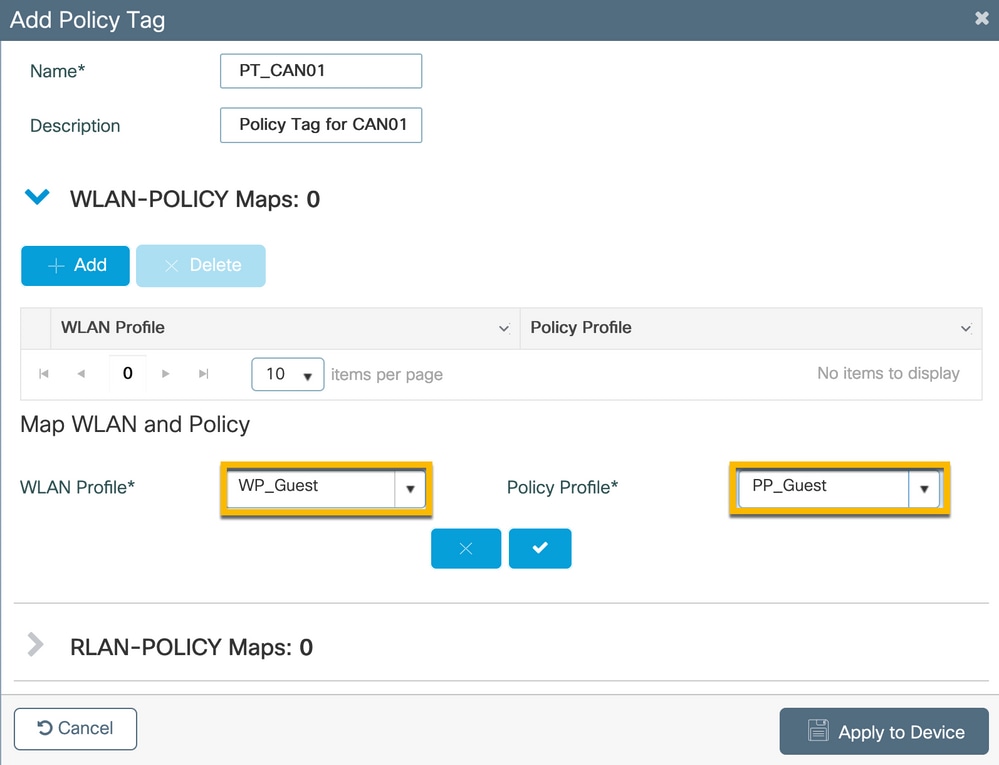

C9800: etiqueta de políticaEn la GUI de C9800, vaya a Configuration > Tags & Profiles > Tags > Policy > +Add.

- Nombre: PT_CAN01

- Descripción: Etiqueta de política para la sucursal CAN01

En el mismo cuadro de diálogo Add Policy Tag, en WLAN-POLICY MAPS, haga clic en +Add y asigne el perfil WLAN creado anteriormente al perfil de política:

- Perfil WLAN: WP_Guest

- Perfil de política: PP_Guest

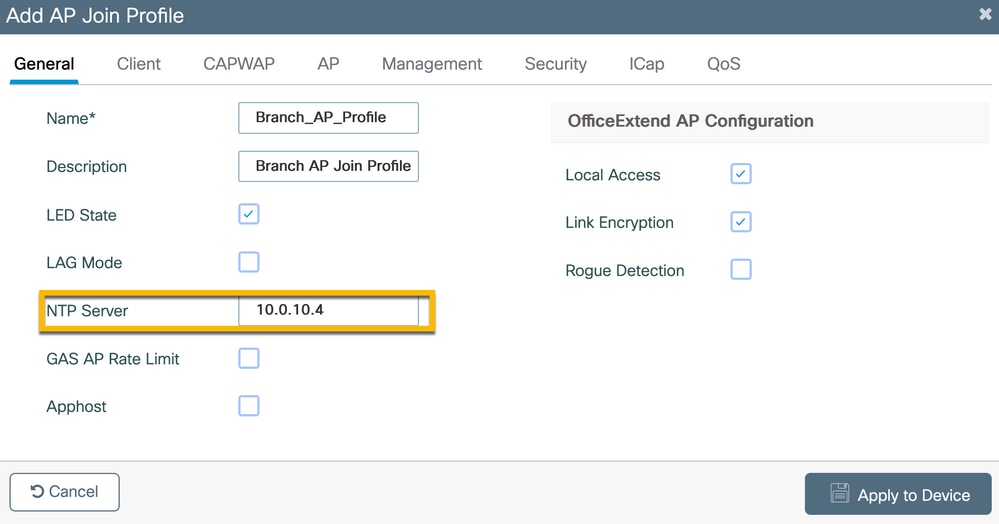

C9800 - Perfil de unión a PA

C9800 - Perfil de unión a PAEn C9800 WLC GUI, navegue hasta Configuration > Tags & Profiles > AP Join > +Add.

- Nombre: Branch_AP_Profile

- Servidor NTP: 10.0.10.4 (consulte el diagrama de topología de laboratorio). Este es el servidor NTP que utilizan los AP en la sucursal para sincronizar.

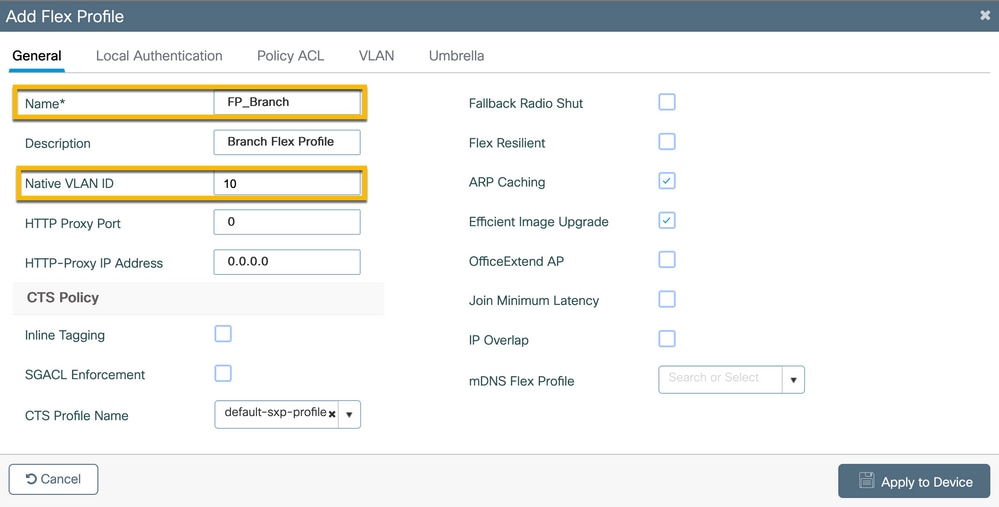

C9800: perfil flexible

C9800: perfil flexibleLos perfiles y las etiquetas son modulares y se pueden reutilizar para varios sitios.

En el caso de la implementación de FlexConnect, si se utilizan los mismos ID de VLAN en todas las sucursales, puede volver a utilizar el mismo perfil flexible.

Paso 1. En una GUI de C9800 WLC, navegue hasta Configuration > Tags & Profiles > Flex > +Add.

- Nombre: FP_Branch

- ID de VLAN nativa: 10 (solo se requiere si tiene una VLAN nativa no predeterminada en la que desea tener una interfaz de administración de AP)

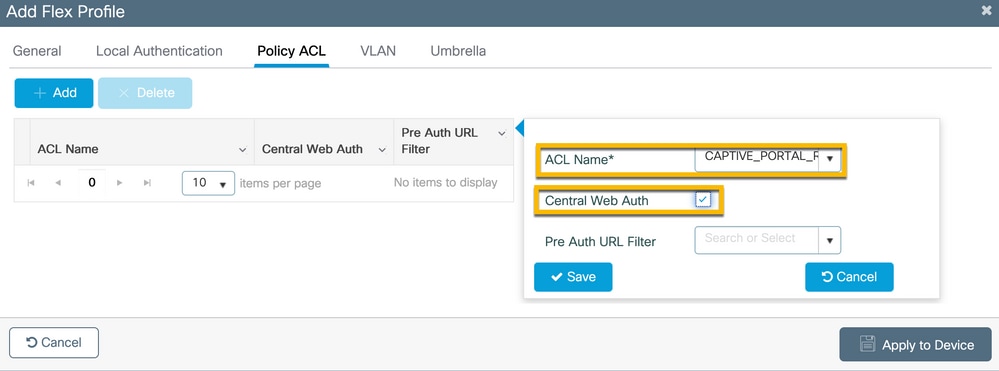

En el mismo Add Flex Profile cuadro de diálogo, desplácese a la Policy ACL ficha y haga clic en +Add.

- Nombre de ACL: CAPTIVE_PORTAL_REDIRECT

- Autenticación web central: habilitada

En una implementación de Flexconnect, se espera que cada AP administrado descargue la ACL de redirección localmente ya que la redirección ocurre en el AP y no en el C9800.

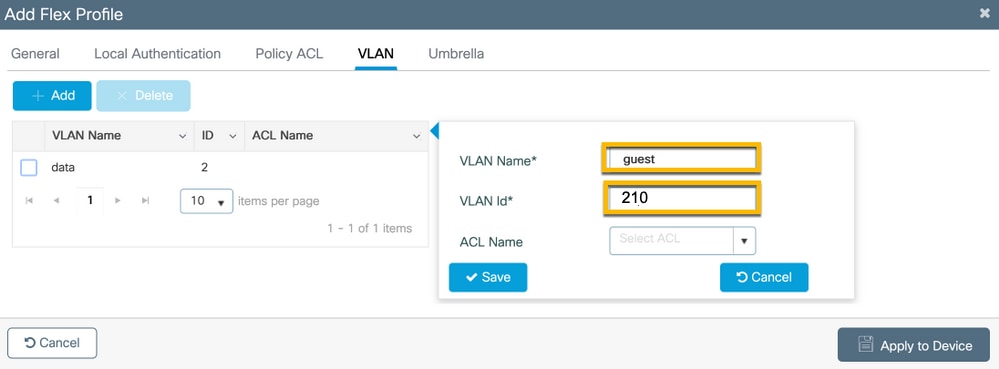

En el mismo Add Flex Profile cuadro de diálogo, vaya a la VLAN ficha y haga clic en +Add (consulte el diagrama de topología de laboratorio).

- Nombre de VLAN: invitado

- ID de VLAN: 210

C9800: etiqueta del sitio

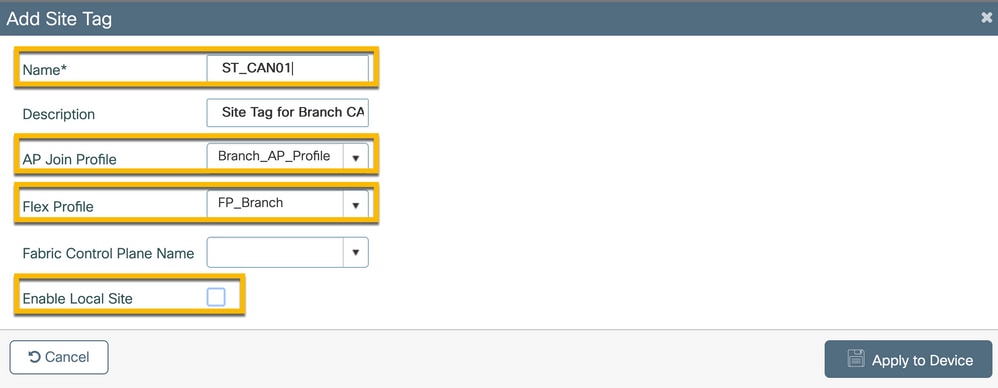

C9800: etiqueta del sitioEn la GUI del 9800 WLC, navegue hasta Configuration > Tags & Profiles > Tags > Site > Add.

Nota: cree una etiqueta de sitio única para cada sitio remoto que admita los dos SSID inalámbricos, tal como se describe a continuación.

Existe una asignación 1-1 entre una ubicación geográfica, una etiqueta de sitio y una configuración de perfil flexible.

Un sitio de conexión flexible debe tener un perfil de conexión flexible asociado. Puede disponer de un máximo de 100 puntos de acceso para cada sitio de Flex Connect.

- Nombre: ST_CAN01

- Perfil de unión a PA: Branch_AP_Profile

- Perfil flexible: FP_Branch

- Activar sitio local: desactivado

C9800: perfil de RF

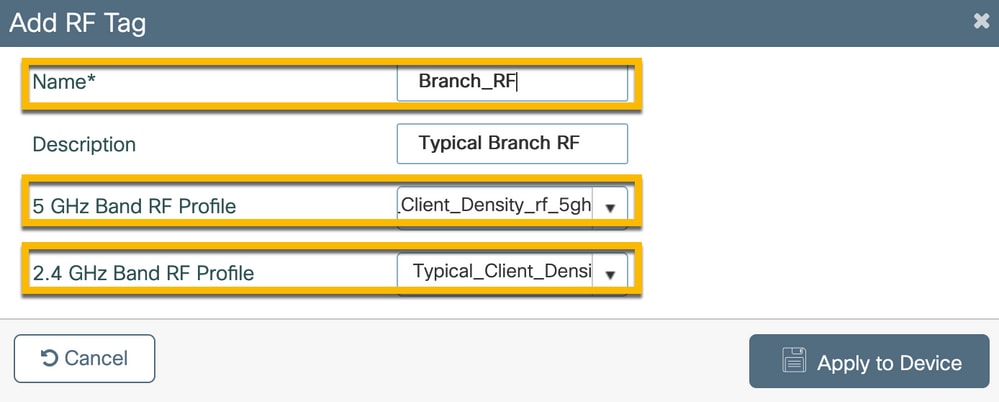

C9800: perfil de RFEn la GUI del 9800 WLC, navegue hasta Configuration > Tags & Profiles > Tags > RF > Add.

- Nombre: Branch_RF

- Perfil de radiofrecuencia (RF) de banda de 5 GHz: Typical_Client_Density_5gh (opción definida por el sistema)

- Perfil de RF de banda de 2,4 GHz: Typical_Client_Density_2gh (opción definida por el sistema)

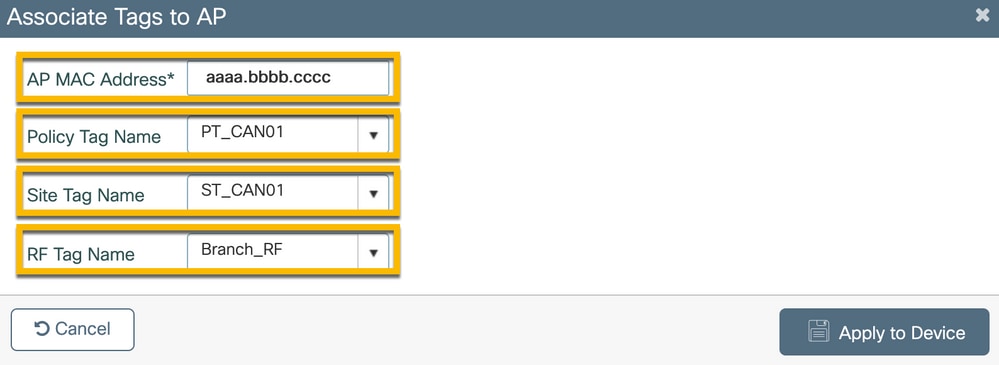

C9800 - Asignación de etiquetas a AP

C9800 - Asignación de etiquetas a APHay dos opciones disponibles para asignar etiquetas definidas a AP individuales en la implementación:

- Asignación basada en nombre de AP, que aprovecha las reglas de regex que coinciden con los patrones del campo Nombre de AP (Configure > Tags & Profiles > Tags > AP > Filter)

- Asignación basada en direcciones MAC Ethernet del punto de acceso (Configure > Tags & Profiles > Tags > AP > Static)

En la implementación de producción con Cisco DNA Center, se recomienda encarecidamente utilizar DNAC y AP PNP Workflow o utilizar un método de carga masivo estático de valores separados por comas (CSV) disponible en 9800 para evitar la asignación manual por AP. Desplácese hasta Configure > Tags & Profiles > Tags > AP > Static > Add (observe la Upload File opción).

- Dirección MAC del punto de acceso: <AP_ETHERNET_MAC>

- Nombre de etiqueta de directiva: PT_CAN01

- Nombre de la etiqueta del sitio: ST_CAN01

- Nombre de la etiqueta RF: Branch_RF

Nota: A partir de Cisco IOS® XE 17.3.4c, hay un máximo de 1000 reglas regex por limitación de controlador. Si el número de sitios de la implementación supera este número, se debe aprovechar la asignación estática por MAC.

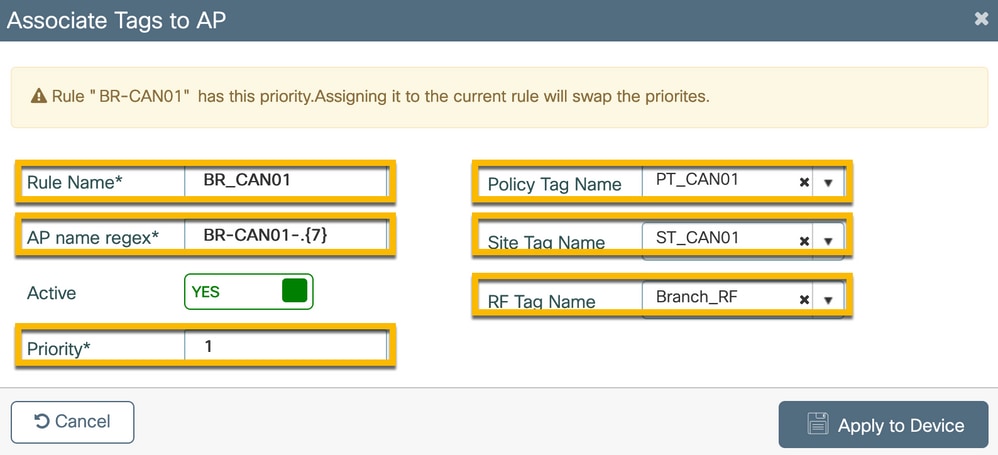

Nota: como alternativa, para aprovechar el método de asignación de etiquetas basado en regex de nombre de AP, vaya a Configure > Tags & Profiles > Tags > AP > Filter > Add.

- Nombre: BR_CAN01

- Regex de nombre de AP: BR-CAN01-.(7) (Esta regla coincide con la convención de nombre de AP adoptada dentro de la organización. En este ejemplo, las etiquetas se asignan a los AP que tienen un campo AP Name que contiene 'BR_CAN01-' seguido de siete caracteres cualesquiera.)

- Prioridad: 1

- Nombre de etiqueta de directiva: PT_CAN01 (según se define)

- Nombre de la etiqueta del sitio: ST_CAN01

- Nombre de la etiqueta RF: Branch_RF

Configurar instancia de Aruba CPPM

Configurar instancia de Aruba CPPMPara conocer las prácticas recomendadas y de producción basadas en la configuración de Aruba CPPM, póngase en contacto con su recurso local de HPE Aruba SE.

Configuración inicial del servidor Aruba ClearPass

Configuración inicial del servidor Aruba ClearPassAruba ClearPass se implementa mediante la plantilla Open Virtualization Format (OVF) en el servidor ESXi <> que asigna estos recursos:

- Dos CPU virtuales reservadas

- 6 GB de RAM

- Disco de 80 GB (se debe agregar manualmente después de la implementación inicial de la máquina virtual antes de encender la máquina)

Solicitar licencias

Solicitar licenciasSolicite una licencia de plataforma a través de Administration > Server Manager > Licensing. Agregar PlatformAccess, y Onboard licenses.

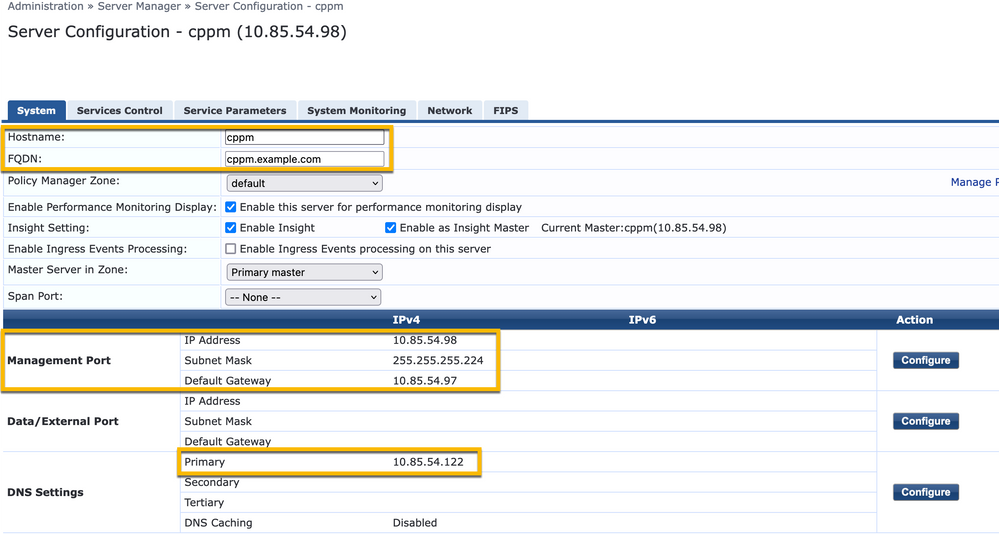

Hostname del servidor

Hostname del servidorDesplácese hasta Administration > Server Manager > Server Configuration el servidor CPPM recién aprovisionado y selecciónelo.

- Nombre de host: cppm

- FQDN: cppm.example.com

- Verifique el direccionamiento IP y DNS del puerto de administración

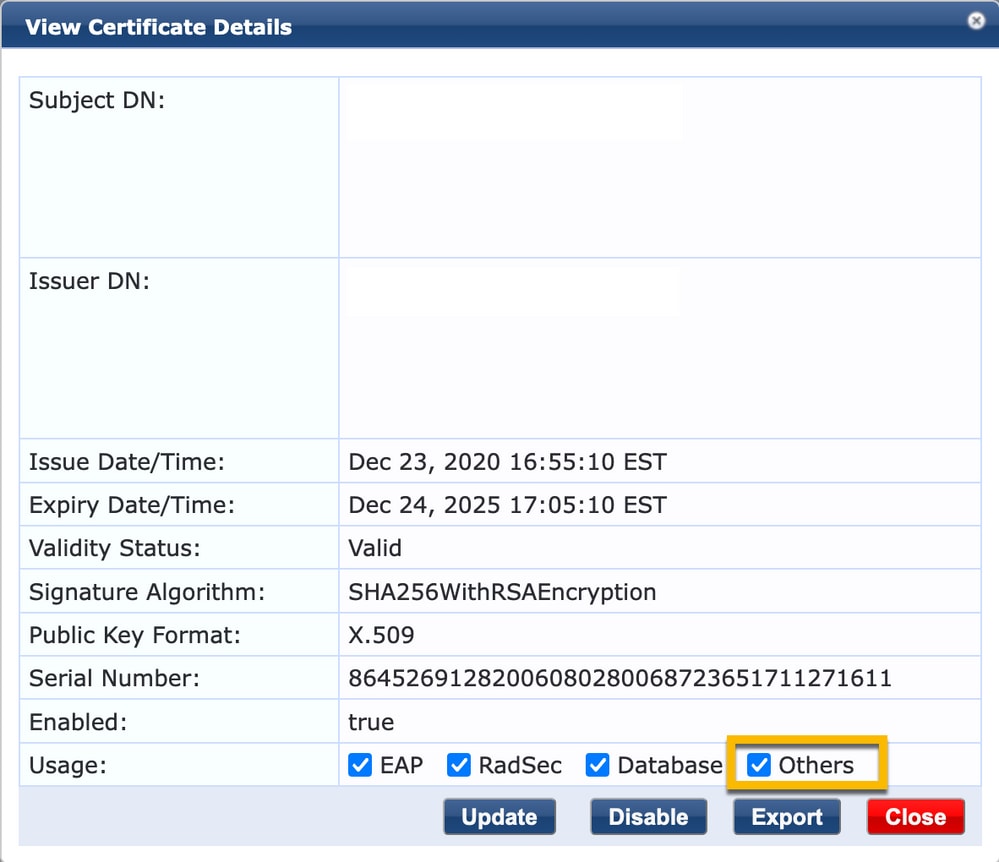

Generar certificado de servidor web CPPM (HTTPS)

Generar certificado de servidor web CPPM (HTTPS)Este certificado se utiliza cuando la página ClearPass Guest Portal se presenta a través de HTTPS a los clientes invitados que se conectan a la red Wi-Fi de invitados en la sucursal.

Paso 1. Cargue el certificado de la cadena de publicaciones de la CA.

Desplácese hasta Administration > Certificates > Trust List > Add.

- Uso: Habilitar otros

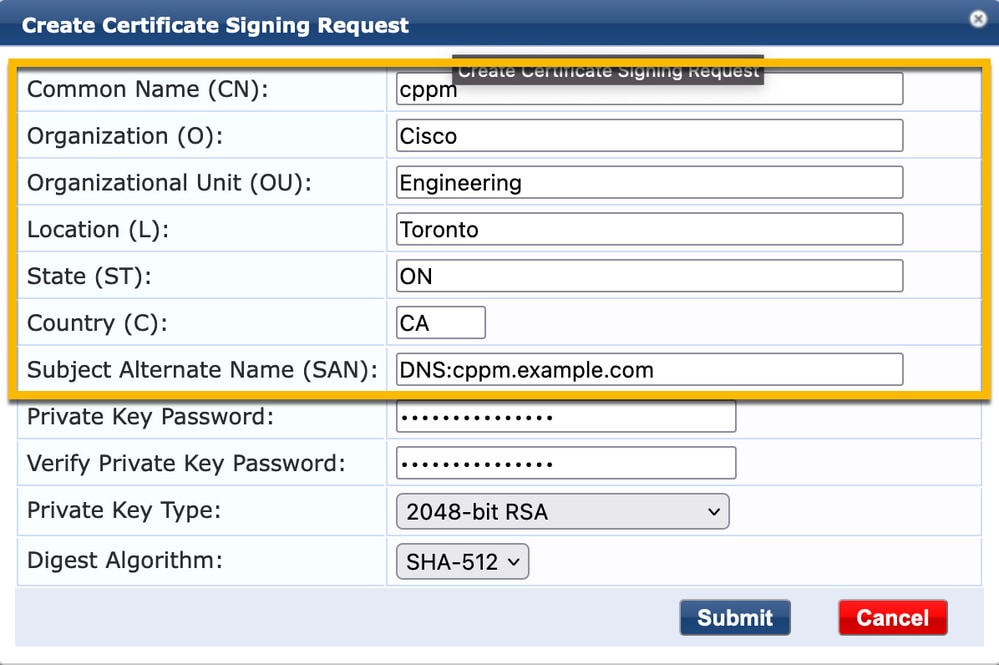

Paso 2. Crear solicitud de firma de certificado.

Desplácese hasta Administration > Certificates > Certificate Store > Server Certificates > Usage: HTTPS Server Certificate.

- Haga clic en el Create Certificate Signing Request

- Nombre común: CPPM

- Organización: cppm.example.com

Asegúrese de rellenar el campo SAN (debe haber un nombre común en SAN, así como IP y otros FQDN, según sea necesario). El formato es DNS <fqdn1>,DNS:<fqdn2>,IP<ip1>.

Paso 3. En la CA que elija, firme la CSR del servicio HTTPS de CPPM recién generado.

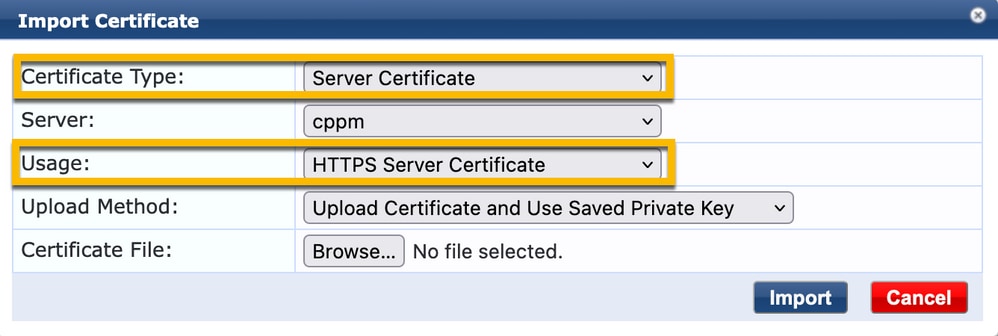

Paso 4. Desplácese hasta Certificate Template > Web Server > Import Certificate.

- Tipo de certificado: Certificado de servidor

- Uso: certificado de servidor HTTP

- Archivo de certificado: Examine y elija el certificado de servicio HTTPS de CPPM firmado por la CA

Definir C9800 WLC como un dispositivo de red

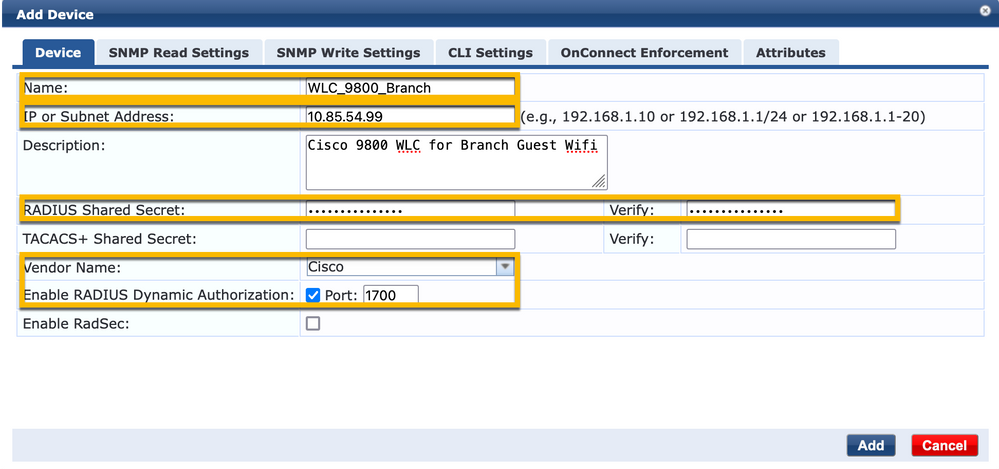

Definir C9800 WLC como un dispositivo de redDesplácese hasta Configuration > Network > Devices > Add.

- Nombre: WLC_9800_Branch

- Dirección IP o de subred: 10.85.54.99 (consulte el diagrama de topología de laboratorio)

- RADIUS Shared Cisco: <contraseña RADIUS WLC>

- Nombre del proveedor: Cisco

- Activar la autorización dinámica de RADIUS: 1700

Temporizadores de CoA y página del portal de invitados

Temporizadores de CoA y página del portal de invitadosEs muy importante establecer los valores de temporizador correctos en toda la configuración. Si los temporizadores no están ajustados, es probable que se encuentre con una redirección del portal web en ciclo con el cliente, no en 'Estado de ejecución'.

Temporizadores a los que prestar atención:

- Temporizador de inicio de sesión web en el portal: este temporizador retrasa la página de redirección antes de permitir el acceso a la página del portal de invitados para notificar al servicio CPPM la transición de estado, registrar el valor del atributo personalizado de terminal 'Allow-Guest-Internet' y activar el proceso CoA de CPPM a WLC. Desplácese hasta

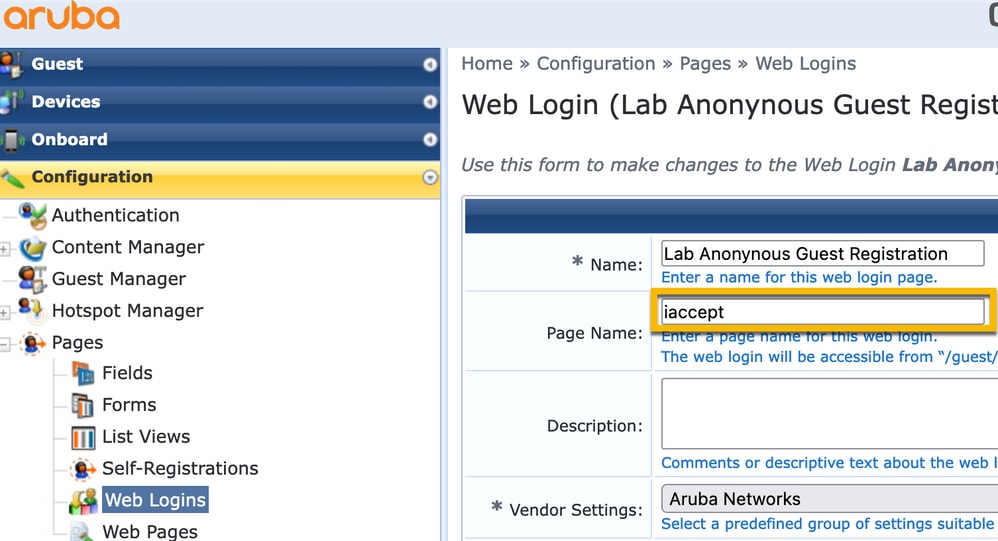

Guest > Configuration > Pages > Web Logins.

- Seleccione Guest Portal Name (Nombre del portal de invitados): Lab Anonymous Guest Registration (esta configuración de la página del portal de invitados se detalla como se muestra)

- Haga clic enEdit

- Retraso en el inicio de sesión: 6 segundos

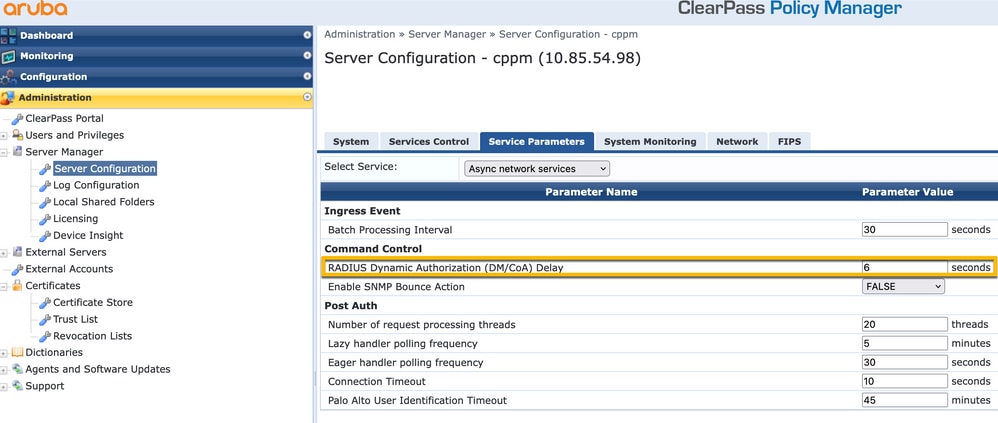

- Temporizador de retraso CoA ClearPass: Esto retrasa el origen de los mensajes CoA de ClearPass al WLC. Esto es necesario para que CPPM realice correctamente la transición del estado del punto final del cliente internamente antes de que el reconocimiento de CoA (ACK) regrese del WLC. Las pruebas de laboratorio muestran los tiempos de respuesta en submilisegundos del WLC y, si el CPPM no ha terminado de actualizar los atributos de los terminales, la nueva sesión RADIUS del WLC coincide con la política de aplicación del servicio MAB no autenticado y se vuelve a dar al cliente una página de redirección. Desplácese hasta

CPPM > Administration > Server Manager > Server Configuration y seleccioneCPPM Server > Service Parameters.

- Retraso de la autorización dinámica (DM/CoA) de RADIUS: establecido en seis segundos

ClearPass: configuración de CWA de invitado

ClearPass: configuración de CWA de invitadoLa configuración de CWA de ClearPass-side se compone de (3) puntos de servicio/fases:

| Componente ClearPass |

Tipo de servicio |

Propósito |

| 1. Gestor de políticas |

Servicio: autenticación Mac |

Si el atributo personalizado |

| 2. Invitado |

Inicios de sesión web |

Presente la página AUP de inicio de sesión anónimo. |

| 3. Gestor de políticas |

Servicio: autenticación basada en Web |

Actualizar terminal a |

Atributo de metadatos del terminal ClearPass: Allow-Guest-Internet

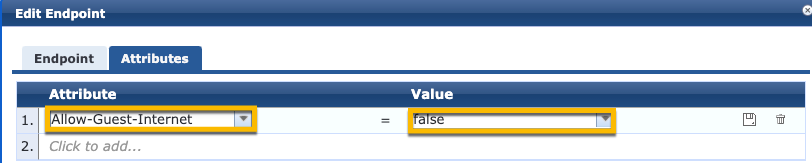

Atributo de metadatos del terminal ClearPass: Allow-Guest-InternetCree un atributo de metadatos de tipo Booleano para realizar un seguimiento del estado del punto final de invitado mientras el cliente realiza transiciones entre los estados 'Webauth pendiente' y 'Run':

- Los nuevos invitados que se conectan a Wifi tienen un atributo de metadatos predeterminado establecido en Allow-Guest-Internet=false. Según este atributo, la autenticación del cliente pasa a través del servicio MAB

- Cliente invitado cuando hace clic en el botón Aceptar AUP, tiene su atributo de metadatos actualizado para Permitir-Invitado-Internet=true. El MAB posterior basado en este atributo establecido en True permite el acceso no redirigido a Internet

Desplácese hasta ClearPass > Configuration > Endpoints, seleccione cualquier extremo de la lista, haga clic en la Attributes ficha, agregue Allow-Guest-Internet con el valor false y Save.

Nota: También puede editar el mismo terminal y eliminar este atributo inmediatamente después; este paso simplemente crea un campo en la base de datos de metadatos de terminales que se puede utilizar en políticas.

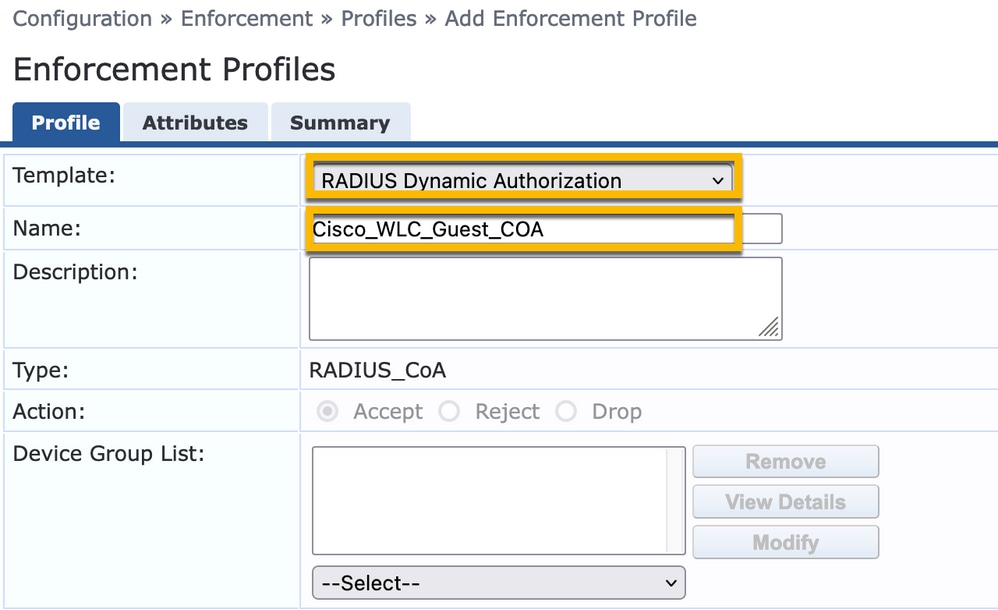

Configuración de directiva de aplicación de reautenticación ClearPass

Configuración de directiva de aplicación de reautenticación ClearPassCree un perfil de aplicación que se asigne al cliente invitado inmediatamente después de que el cliente acepte la AUP en la página Portal de invitados.

Desplácese hasta ClearPass > Configuration > Profiles > Add.

- Plantilla: Autorización dinámica de RADIUS

- Nombre: Cisco_WLC_Guest_COA

| Radio:IETF |

Calling-Station-Id |

%{Radius:IETF:Calling-Station-Id} |

| Radio:Cisco |

Cisco-AVPair |

subscriber:command=volver a autenticar |

| Radio:Cisco |

Cisco-AVPair |

%{Radius:Cisco:Cisco-AVPair:subscriber:audit-session-id} |

| Radio:Cisco |

Cisco-AVPair |

subscriber:reauthenticate-type=last-type=last |

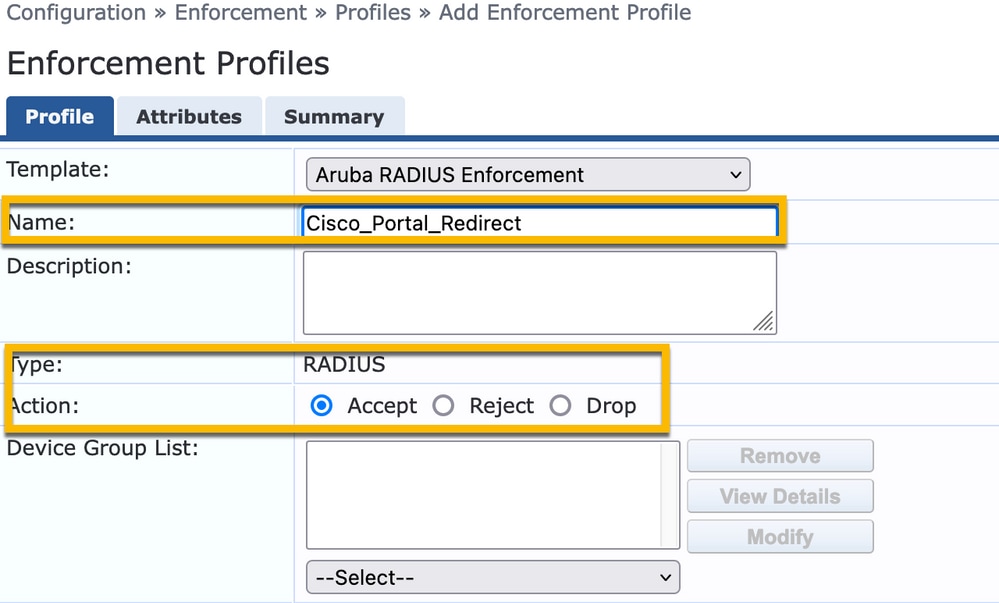

Configuración del perfil de aplicación de redirección del portal de invitados ClearPass

Configuración del perfil de aplicación de redirección del portal de invitados ClearPassCree un perfil de aplicación que se aplique al invitado durante la fase MAB inicial, cuando la dirección MAC no se encuentre en la base de datos de terminales CPPM con 'Allow-Guest-Internet' establecido en 'true'.

Esto hace que el WLC 9800 redirija al cliente invitado al portal de invitados CPPM para la autenticación externa.

Desplácese hasta ClearPass > Enforcement > Profiles > Add.

- Nombre: Cisco_Portal_Redirect

- Tipo: RADIUS

- Acción: Aceptar

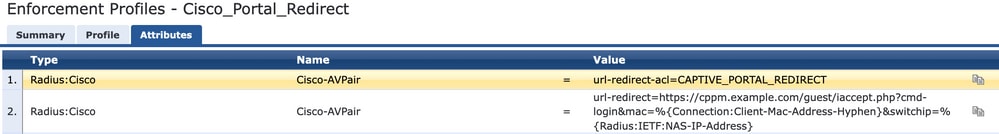

Perfil de aplicación de redirección de ClearPass

Perfil de aplicación de redirección de ClearPass

En el mismo cuadro de diálogo, en la Attributes ficha, configure dos Atributos según esta imagen:

Atributos de perfil de redirección ClearPass

Atributos de perfil de redirección ClearPass

El url-redirect-acl atributo se establece en CAPTIVE-PORTAL-REDIRECT, que es el nombre de la ACL creada en C9800.

Nota: Sólo la referencia a la ACL se pasa en el mensaje RADIUS, y no el contenido de la ACL. Es importante que el nombre de la ACL creada en el WLC 9800 coincida exactamente con el valor de este atributo RADIUS como se muestra.

El url-redirect atributo se compone de varios parámetros:

- La URL de destino donde se aloja el portal de invitados, https://cppm.example.com/guest/iaccept.php

- MAC de cliente invitado, macro %{Connection:Client-Mac-Address-Hyphen}

- IP del autenticador (el WLC 9800 activa la redirección), macro %{Radius:IETF:NAS-IP-Address}

- cmd-login action

La URL de la página de inicio de sesión web de invitado ClearPass se muestra al desplazarse a CPPM > Guest > Configuration > Pages > Web Logins > Edit.

En este ejemplo, el nombre de la página Portal de invitados en CPPM se define como iaccept.

Nota: los pasos de configuración de la página Portal de invitados son los descritos.

Nota: para los dispositivos de Cisco, normalmente audit_session_id se utiliza, pero no es compatible con otros proveedores.

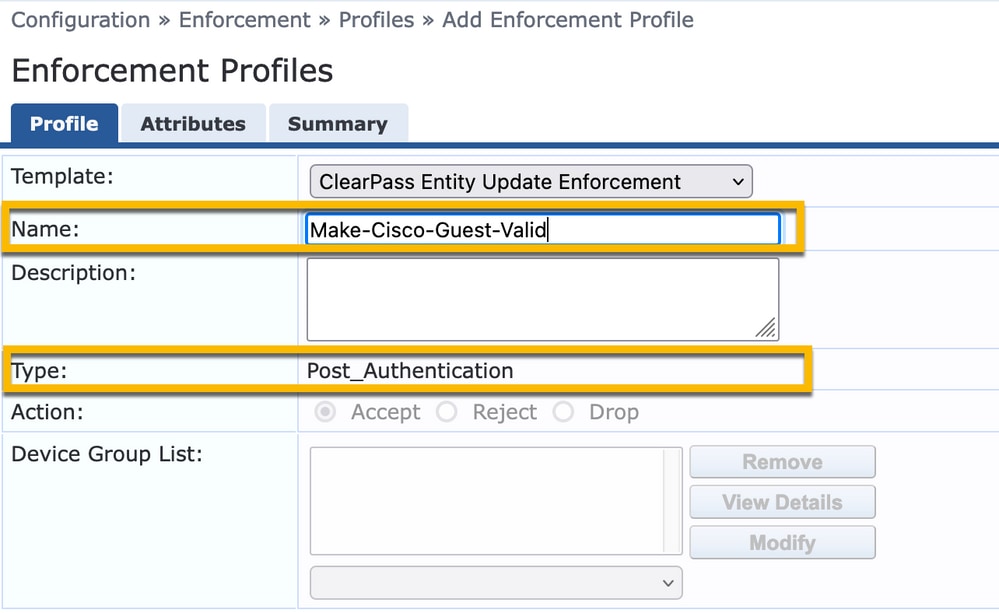

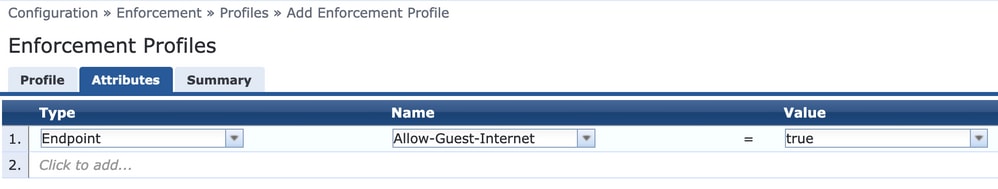

Configuración del perfil de aplicación de metadatos ClearPass

Configuración del perfil de aplicación de metadatos ClearPassConfigure el perfil de aplicación para actualizar el atributo de metadatos de punto final que se utiliza para el seguimiento de transición de estado por CPPM.

Este perfil se aplica a la entrada de dirección MAC del cliente invitado en la base de datos de terminales y establece el Allow-Guest-Internet argumento en 'true'.

Desplácese hasta ClearPass > Enforcement > Profiles > Add.

- Plantilla: Aplicación de actualización de entidad ClearPass

- Tipo: Post_Authentication

En el mismo cuadro de diálogo, la Attributes ficha.

- Tipo: terminal

- Nombre: Allow-Guest-Internet

Nota: Para que este nombre aparezca en el menú desplegable, debe definir manualmente este campo para al menos un terminal, como se describe en los pasos.

- Valor: true

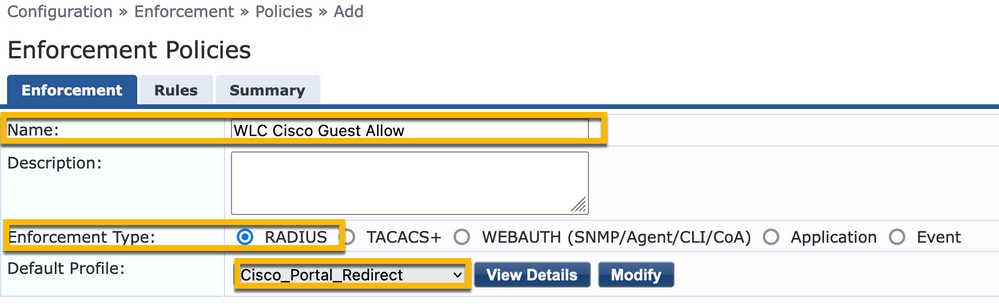

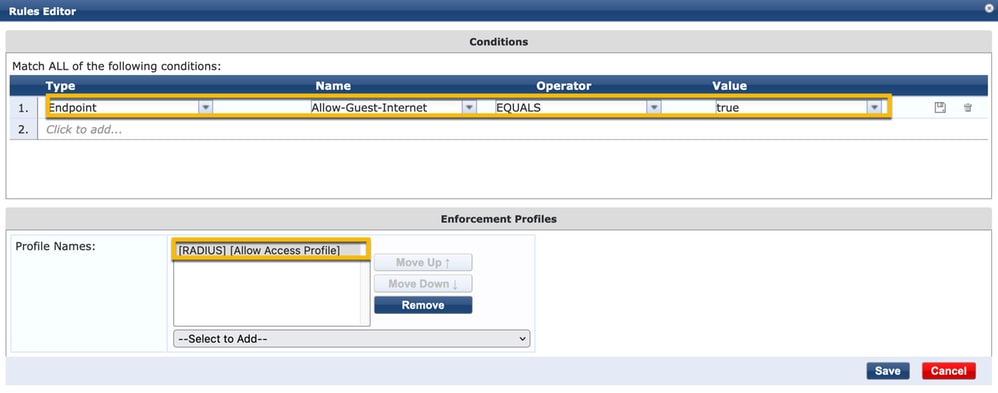

Configuración de la política de aplicación de acceso a Internet de invitado ClearPass

Configuración de la política de aplicación de acceso a Internet de invitado ClearPassDesplácese hasta ClearPass > Enforcement > Policies > Add.

- Nombre: WLC Cisco Guest Allow

- Tipo de aplicación: RADIUS

- Perfil predeterminado: Cisco_Portal_Redirect

En el mismo cuadro de diálogo, desplácese a la Rules ficha y haga clic en Add Rule.

- Tipo: terminal

- Nombre: Allow-Guest-Internet

- Operador: EQUALS

- Valor verdadero

- Nombres de perfil / Agregar: [RADIUS] [Permitir perfil de acceso]

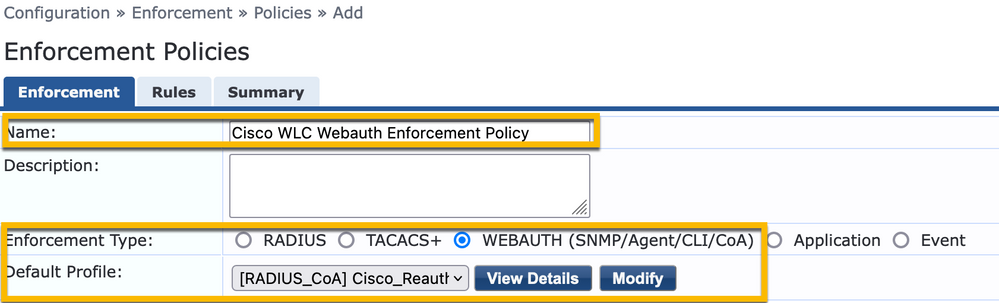

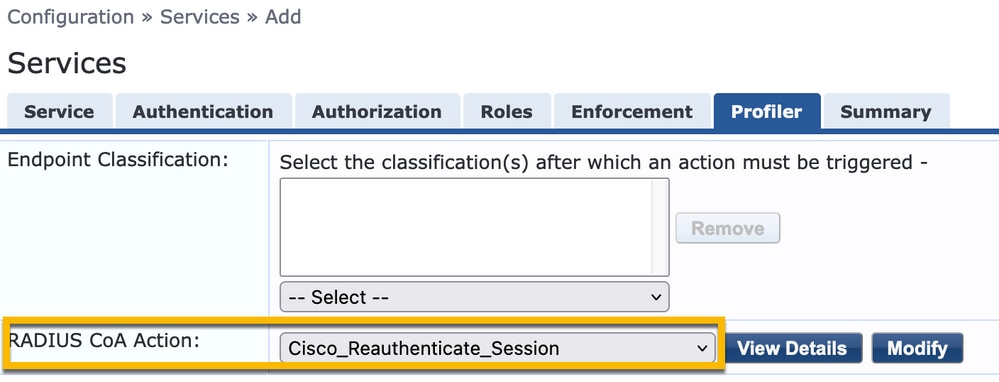

Configuración de la política de aplicación posterior a AUP de invitado ClearPass

Configuración de la política de aplicación posterior a AUP de invitado ClearPassDesplácese hasta ClearPass > Enforcement > Policies > Add.

- Nombre: Política de aplicación de Cisco WLC Webauth

- Tipo de aplicación: WEBAUTH (SNMP/Agent/CLI/CoA)

- Perfil predeterminado: [RADIUS_CoA] Cisco_Reauthenticate_Session

En el mismo cuadro de diálogo, desplácese hasta Rules > Add.

- Condiciones: Autenticación

- Nombre: Estado

- Operador: EQUALS

- Valor: Usuario

- Nombres de perfil: <add each>:

- [Autenticación posterior] [Actualización de terminal conocida]

- [Autenticación posterior] [Make-Cisco-Guest-Valid]

- [RADIUS_CoA] [Cisco_WLC_Guest_COA]

Nota: Si se encuentra con un escenario con una ventana emergente continua del pseudonavegador de redirección del portal de invitados, es indicativo de que los temporizadores CPPM requieren ajustes o que los mensajes RADIUS CoA no se intercambian correctamente entre CPPM y 9800 WLC. Verifique estos sitios.

- Desplácese hasta CPPM > Monitoring > Live Monitoring > Access Tracker y asegúrese de que la entrada del registro RADIUS contenga los detalles de RADIUS CoA.

- En 9800 WLC, navegue hasta Troubleshooting > Packet Capture, habilite PCAP en la interfaz donde se espera la llegada de los paquetes CoA de RADIUS y verifique que los mensajes CoA de RADIUS se reciban del CPPM.

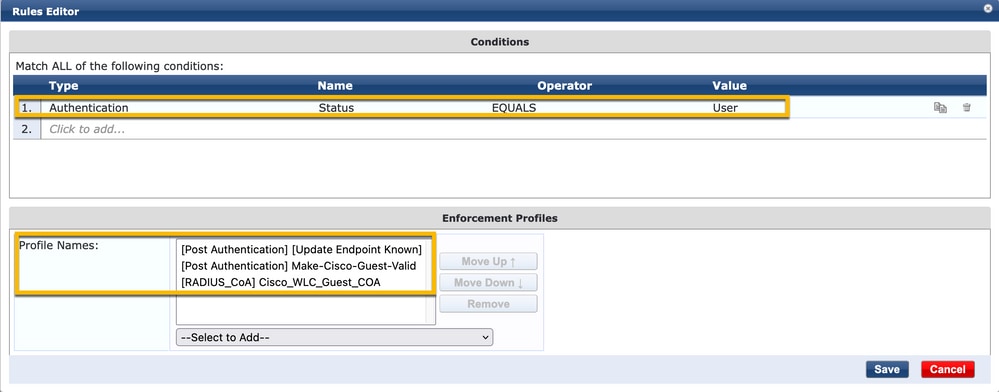

Configuración del servicio de autenticación MAB ClearPass

Configuración del servicio de autenticación MAB ClearPassEl servicio coincide en el par Valor de atributo (AV) Radius: Cisco | CiscoAVPair | cisco-wlan-ssid

Desplácese hasta ClearPass > Configuration > Services > Add.

Ficha Servicio:

- Nombre: GuestPortal - Mac Auth

- Tipo: autenticación MAC

- Más opciones: seleccione Autorización, terminales de perfil

Agregar regla de coincidencia:

- Tipo: Radio: Cisco

- Nombre: Cisco-AVPair

- Operador: EQUALS

- Valor: cisco-wlan-ssid=Invitado (coincida con el nombre SSID de invitado configurado)

Nota: 'Invitado' es el nombre del SSID de invitado transmitido por el WLC 9800.

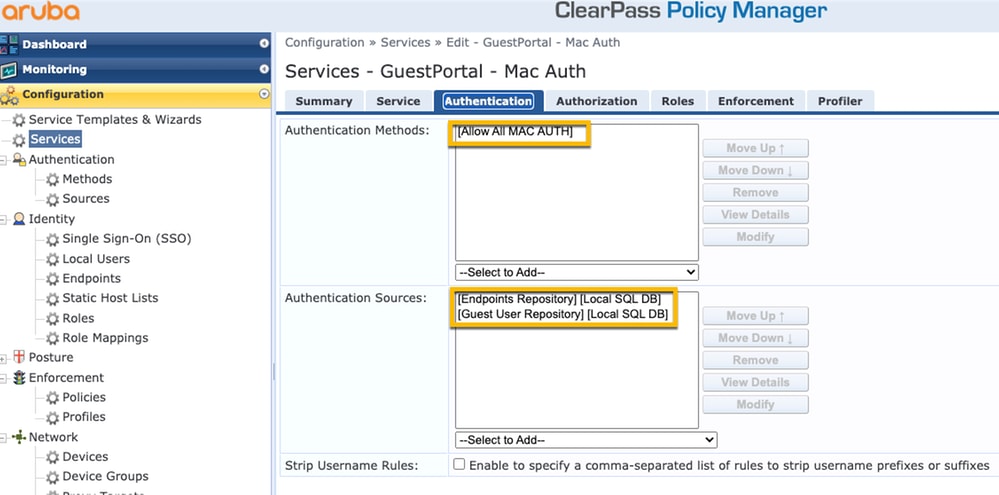

En el mismo cuadro de diálogo, elija la Authentication ficha.

- Métodos de autenticación: Remove [MAC AUTH], Add [Allow All MAC AUTH]

- Orígenes de autenticación: [Repositorio de terminales][Base de datos SQL local], [Repositorio de usuarios invitados][Base de datos SQL local]

En el mismo cuadro de diálogo, elija la Enforcement ficha.

- Política de aplicación: WLC Cisco Guest Allow

En el mismo cuadro de diálogo, elija la Enforcement ficha.

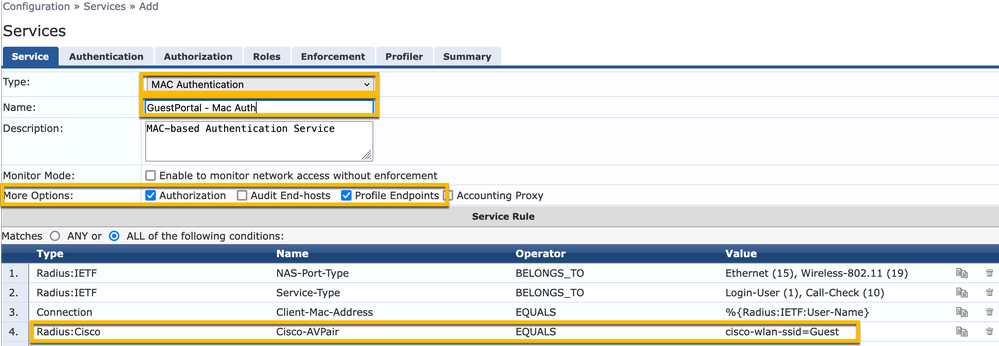

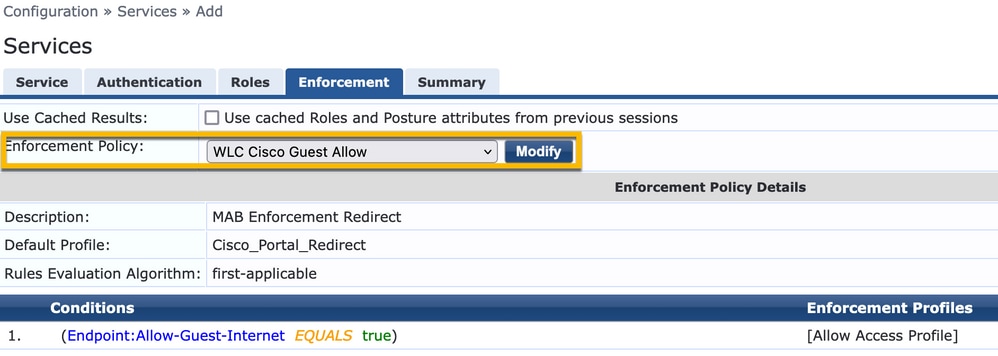

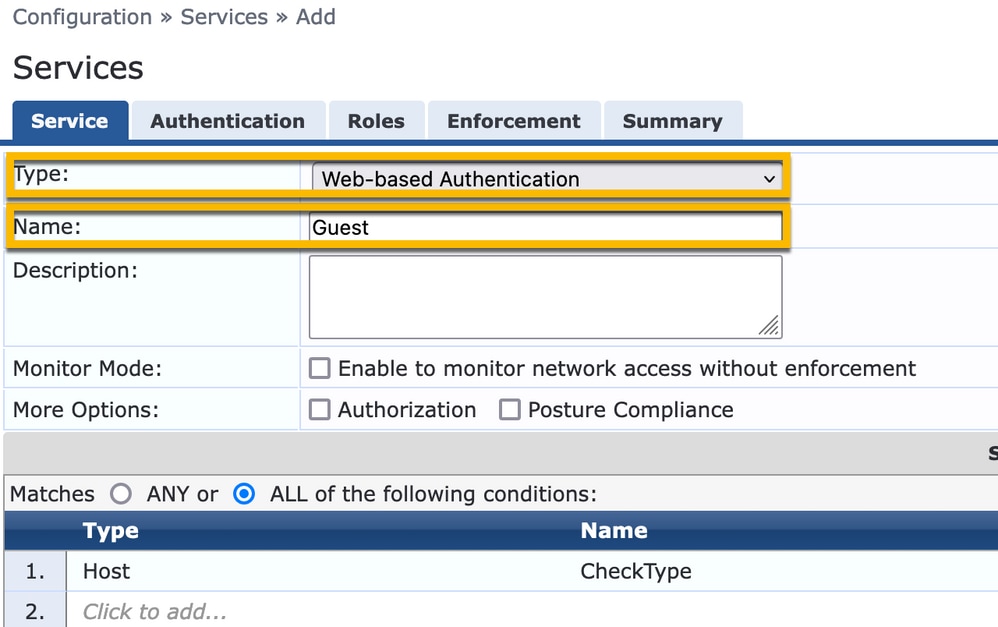

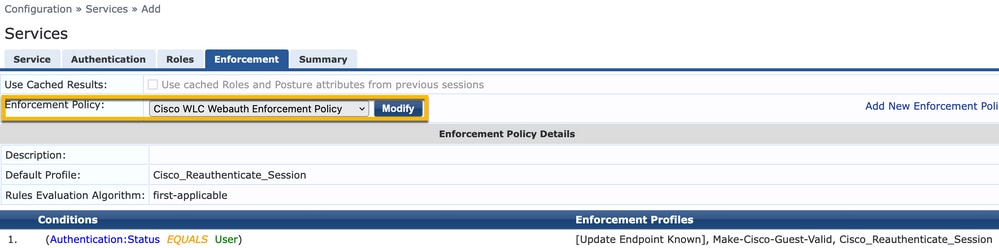

Configuración del servicio ClearPass Webauth

Configuración del servicio ClearPass WebauthDesplácese hasta ClearPass > Enforcement > Policies > Add.

- Nombre: Guest_Portal_Webauth

- Tipo: autenticación basada en Web

Mientras que en el mismo diálogo, en la Enforcement pestaña, la Política de aplicación: Cisco WLC Webauth Política de aplicación.

ClearPass: inicio de sesión web

ClearPass: inicio de sesión webPara la página Portal de invitados de AUP anónima, utilice un único nombre de usuario sin campo de contraseña.

El nombre de usuario que se utiliza debe tener estos campos definidos/definidos:

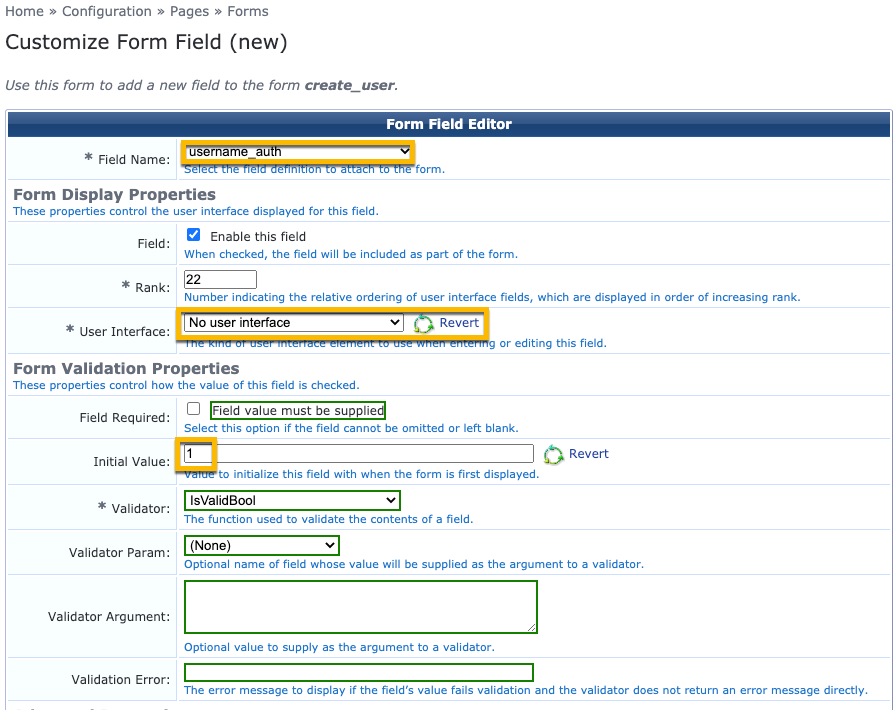

username_auth | Autenticación de nombre de usuario: | 1

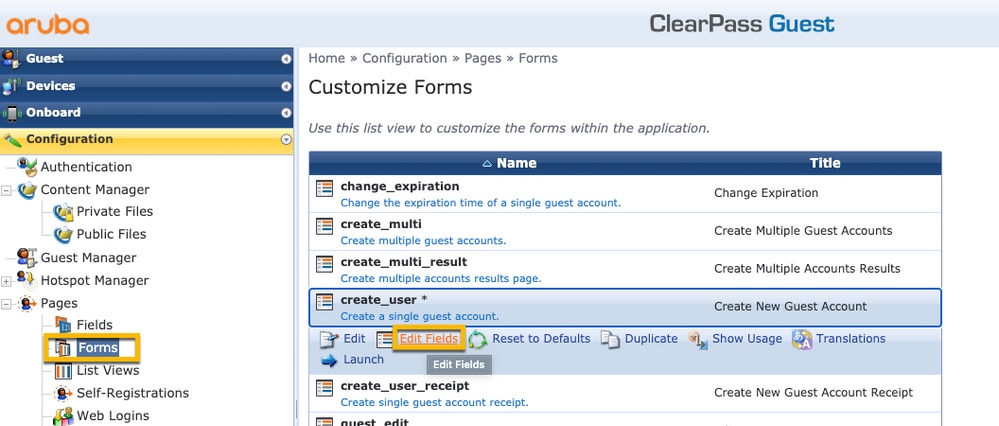

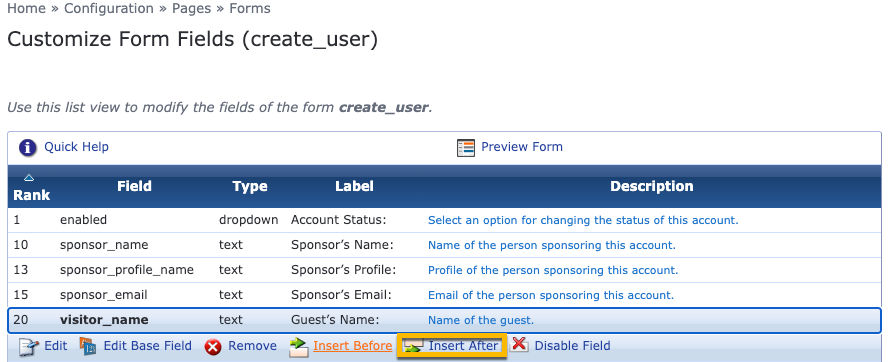

Para establecer el campo 'username_auth' para un usuario, ese campo debe exponerse primero en el formulario 'edit user'. Desplácese hasta ClearPass > Guest > Configuration > Pages > Forms y elija create_userformulario.

Elija visitor_name (fila 20) y haga clic en Insert After.

Ahora cree el nombre de usuario para utilizarlo detrás de la página del portal de invitados de AUP.

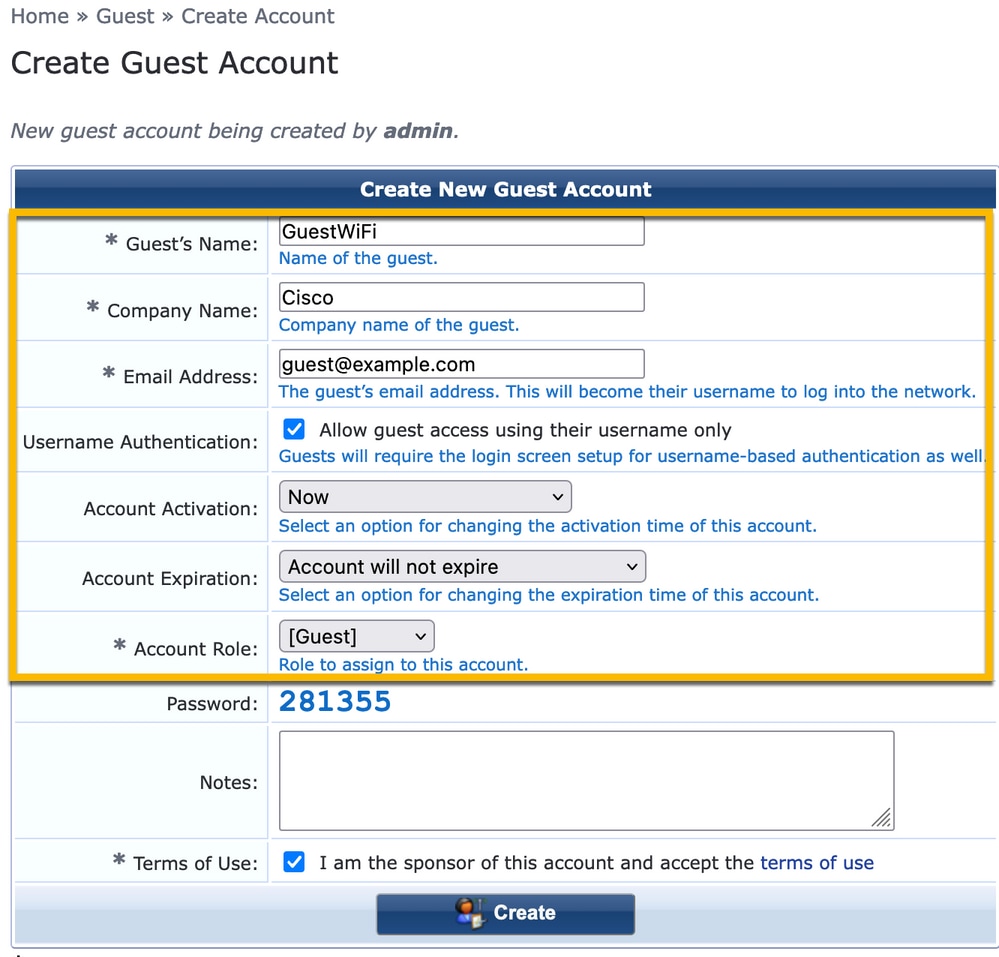

Desplácese hasta CPPM > Guest > Guest > Manage Accounts > Create.

- Nombre del invitado: GuestWiFi

- Nombre de la empresa: Cisco

- Correo electrónico: guest@example.com

- Autenticación de nombre de usuario: permitir el acceso de invitado con el uso de su nombre de usuario solamente: Habilitado

- Activación de la cuenta: ahora

- Vencimiento de la cuenta: la cuenta no caduca

- Términos de uso: Soy el patrocinador: Habilitado

Cree un formulario de inicio de sesión web. Desplácese hasta CPPM > Guest > Configuration > Web Logins.

Nombre: Lab Anonymous Guest Portal

Nombre de página: iaccept

Configuración del proveedor: Aruba Networks

Método de inicio de sesión: iniciado por el servidor: cambio de autorización (RFC 3576) enviado al controlador

Autenticación: anónima: no requiere nombre de usuario ni contraseña

Usuario anónimo: GuestWifi

Términos: requiere una confirmación de los Términos y condiciones

Etiqueta de inicio de sesión: aceptar y conectar

URL predeterminada: www.example.com

Retraso de inicio de sesión: 6

Actualizar extremo: marque la dirección MAC del usuario como un extremo conocido

Avanzado: personalice los atributos almacenados con el terminal, los atributos del terminal en la sección posterior a la autenticación:

Nombre de usuario | Nombre de usuario

visitor_name | Nombre del visitante

cn | Nombre del visitante

visitor_phone | Teléfono del visitante

Correo electrónico | Correo electrónico

correo | Correo electrónico

nombre_patrocinador | Nombre del patrocinador

correo_electrónico_patrocinador | Correo electrónico del patrocinador

Allow-Guest-Internet | verdadero

Verificación - Autorización de CWA de invitado

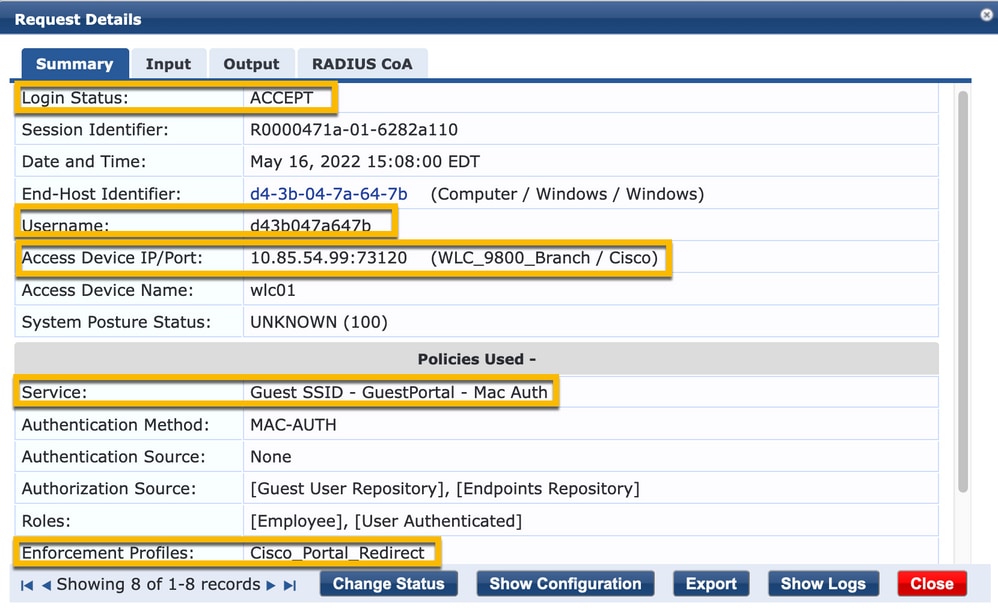

Verificación - Autorización de CWA de invitadoEn el CPPM, vaya a Live Monitoring > Access Tracker.

El nuevo usuario invitado se conecta y activa el servicio MAB.

Ficha Resumen:

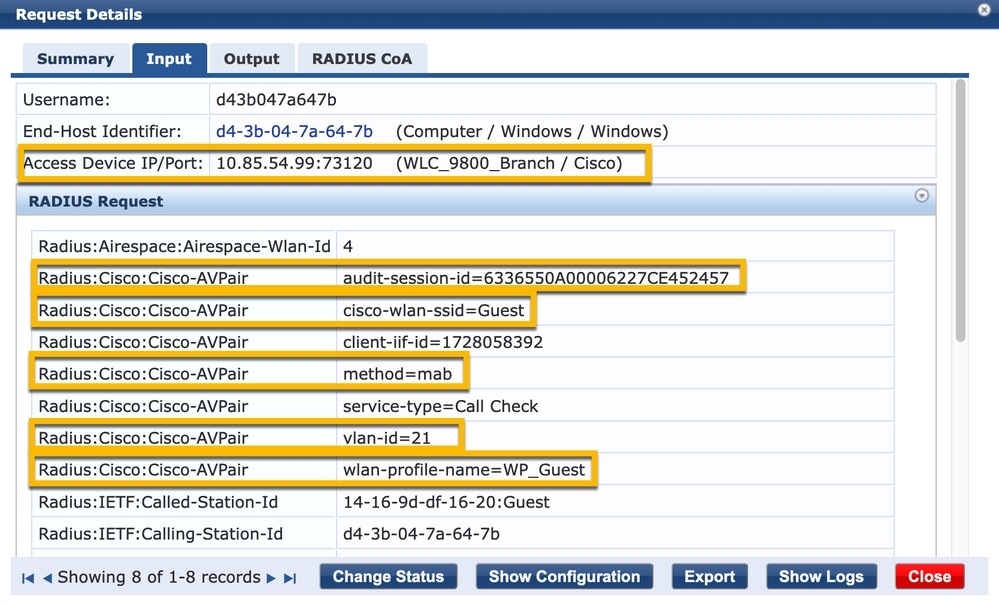

En el mismo cuadro de diálogo, vaya a la Input Ficha.

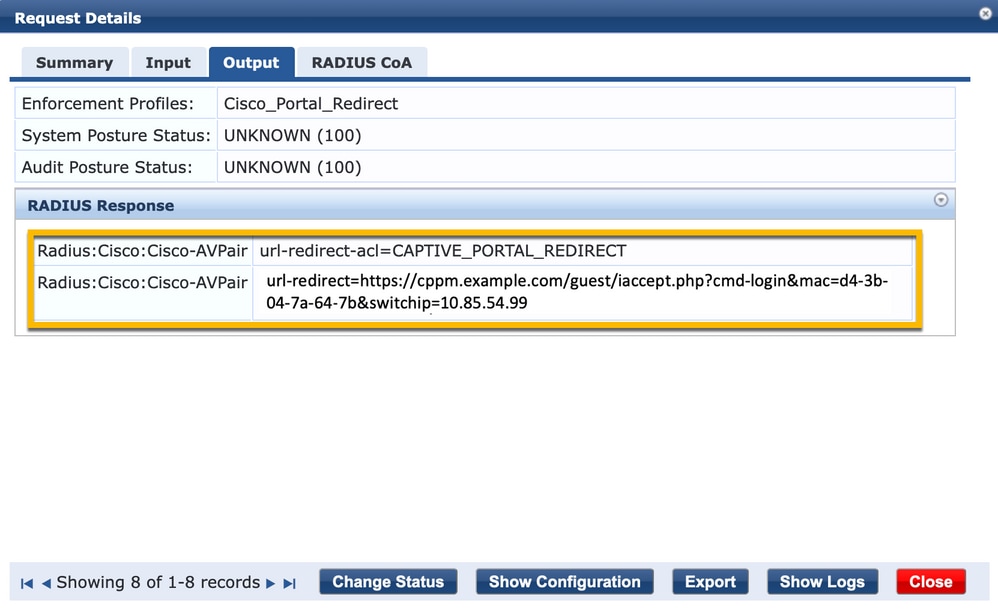

En el mismo cuadro de diálogo, vaya a la Output Ficha.

Appendix

AppendixA modo de referencia, aquí se presenta un diagrama de flujo de estado para las interacciones de controlador de anclaje externo de Cisco 9800 con el servidor RADIUS y el portal de invitados alojado externamente.

Diagrama de estado de autenticación web central de invitados con WLC de anclaje

Diagrama de estado de autenticación web central de invitados con WLC de anclaje

Información Relacionada

Información RelacionadaEs importante tener en cuenta que el WLC 9800 no utiliza de manera confiable el mismo puerto de origen UDP para una transacción RADIUS de cliente inalámbrico dada. Esto es algo a lo que ClearPass puede ser sensible. También es importante basar cualquier balanceo de carga RADIUS en el id de la estación de llamada del cliente y no intentar confiar en el puerto de origen UDP del lado del WLC.

- Guía de prácticas recomendadas de implementación de Cisco 9800

- Comprenda el modelo de configuración de los controladores inalámbricos Catalyst 9800

- Comprensión de FlexConnect en el controlador inalámbrico Catalyst 9800

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

3.0 |

20-Jun-2024

|

Se agregó una nota sobre el balanceo de RADIUS del puerto de origen |

2.0 |

22-Jul-2022

|

Versión inicial |

1.0 |

23-Jun-2022

|

Versión inicial |

Contribución realizada por

- Igor ManassypovSystems Architect

- Francis GirardTechnical Solutions Architect

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios