Introducción

Este documento describe cómo configurar una LAN inalámbrica CWA en un WLC Catalyst 9800 e ISE.

Prerequisites

Requirements

Cisco recomienda conocer la configuración de los controladores LAN inalámbricos (WLC) 9800.

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- 9800 WLC Cisco IOS® XE Gibraltar v17.6.x

- Identity Service Engine (ISE) v3.0

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

El proceso CWA se muestra aquí, donde puede ver el proceso CWA de un dispositivo Apple como ejemplo:

flujo CWA

flujo CWA

Configurar

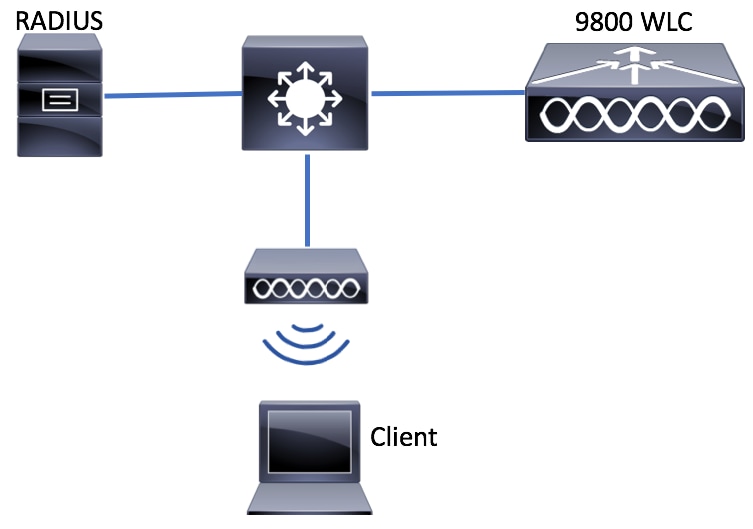

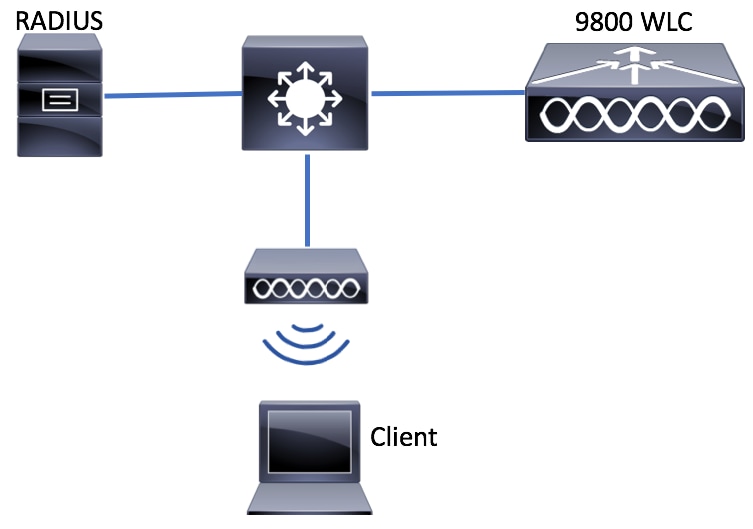

Diagrama de la red

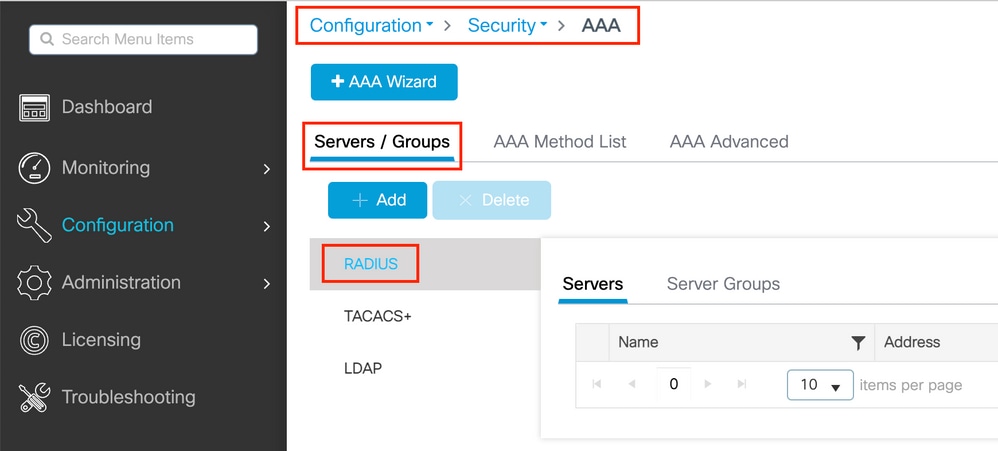

Configuración de AAA en WLC 9800

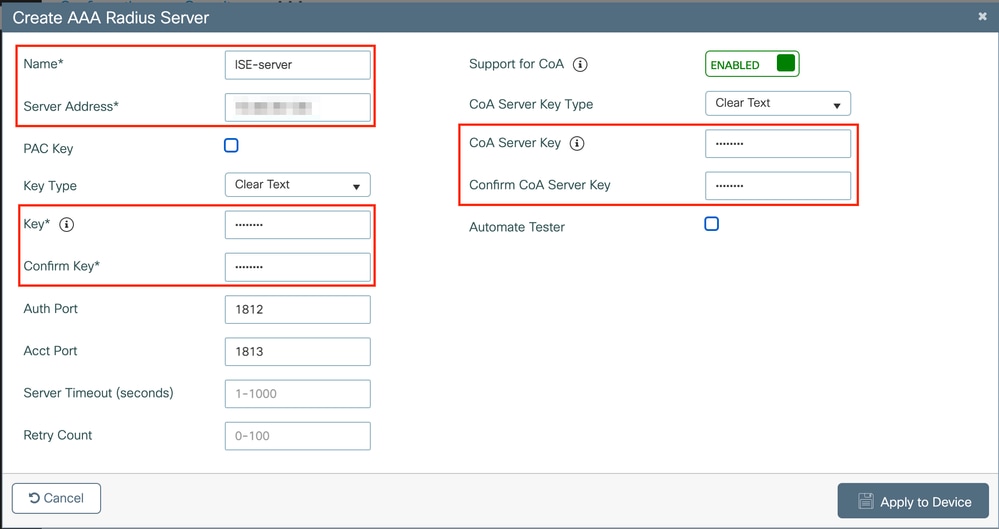

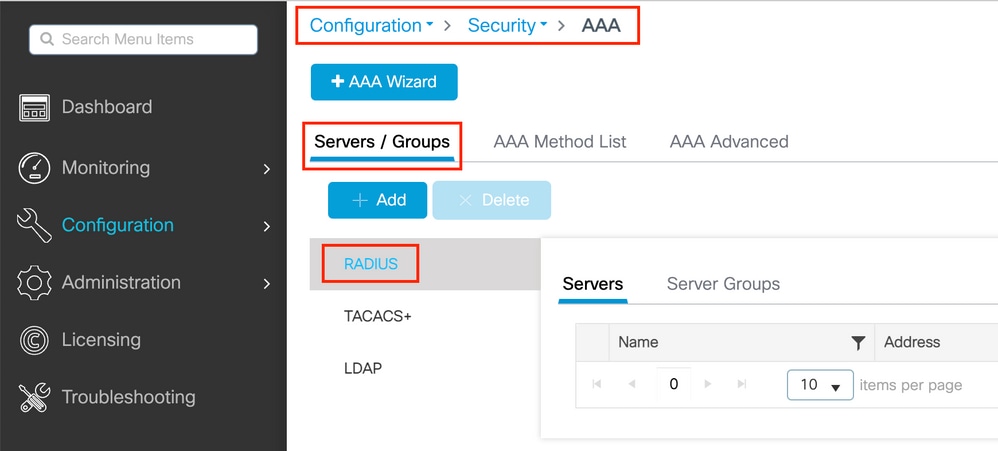

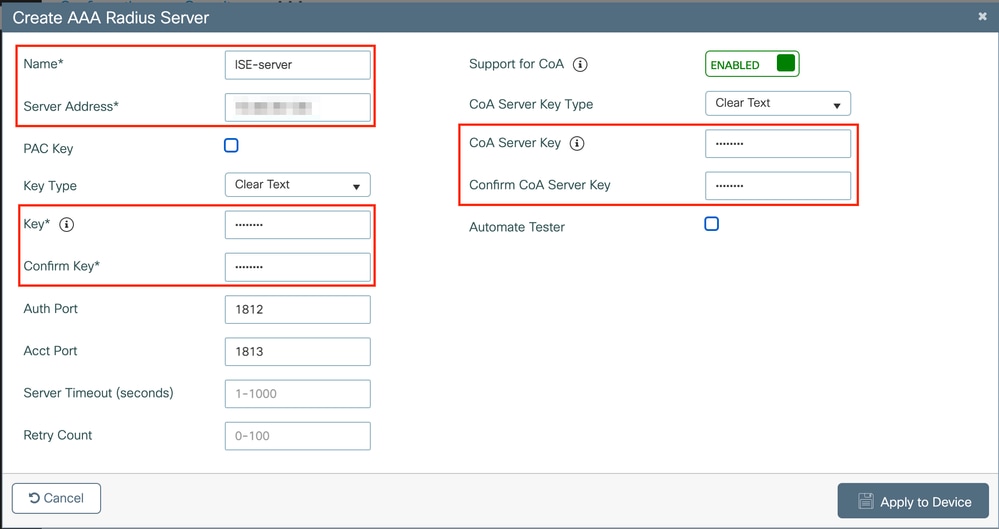

Paso 1. Agregue el servidor ISE a la configuración del WLC 9800.

Configuration > Security > AAA > Servers/Groups > RADIUS > Servers > + AddNavegue hasta la información del servidor RADIUS e introdúzcala como se muestra en las imágenes.

Asegúrese de que el soporte para CoA esté habilitado si planea utilizar la autenticación web central (o cualquier tipo de seguridad que requiera CoA) en el futuro.

Nota: En la versión 17.4.X y posteriores, asegúrese de configurar también la clave del servidor CoA cuando configure el servidor RADIUS. Utilice la misma clave que el secreto compartido (son las mismas de forma predeterminada en ISE). El propósito es configurar opcionalmente una clave diferente para CoA que el secreto compartido si es lo que su servidor RADIUS configuró. En Cisco IOS XE 17.3, la interfaz de usuario web simplemente utilizaba el mismo secreto compartido que la clave CoA.

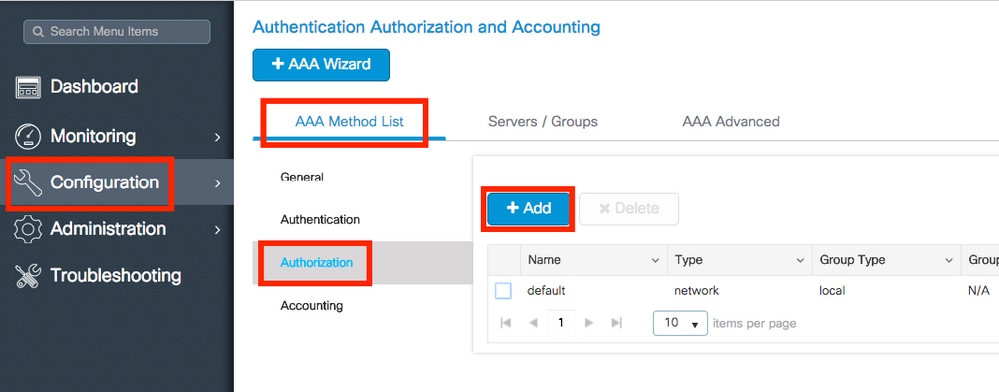

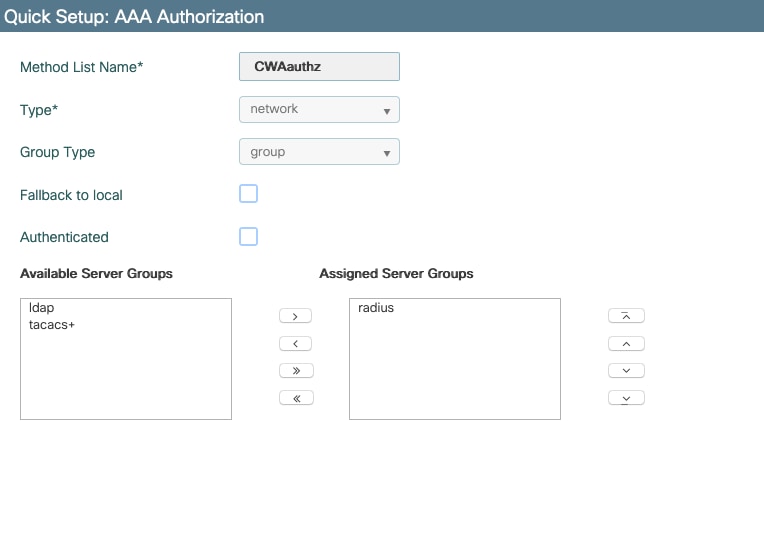

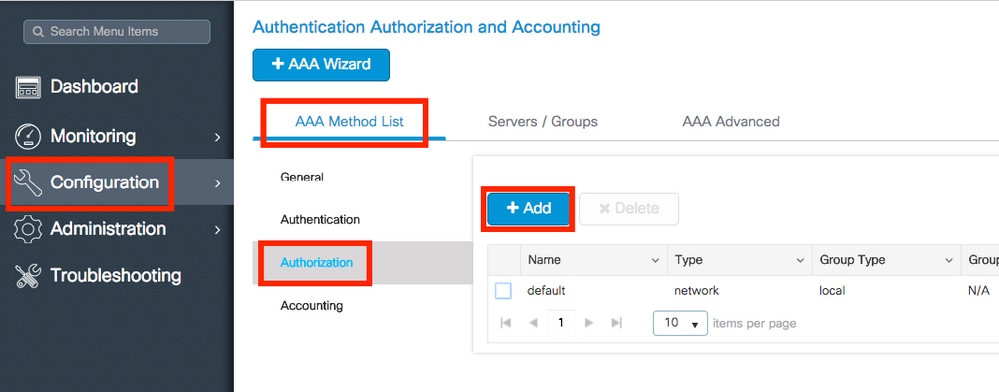

Paso 2. Cree una lista de métodos de autorización.

Desplácese hastaConfiguration > Security > AAA > AAA Method List > Authorization > + Addcomo se muestra en la imagen.

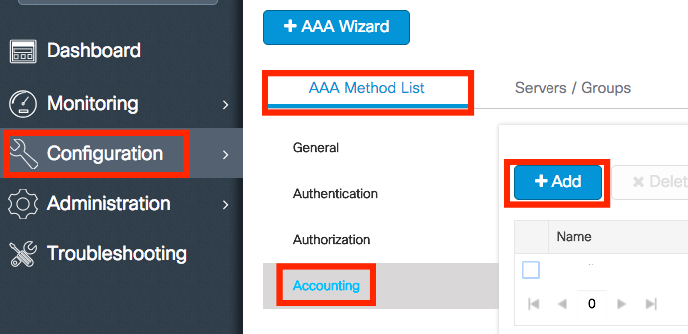

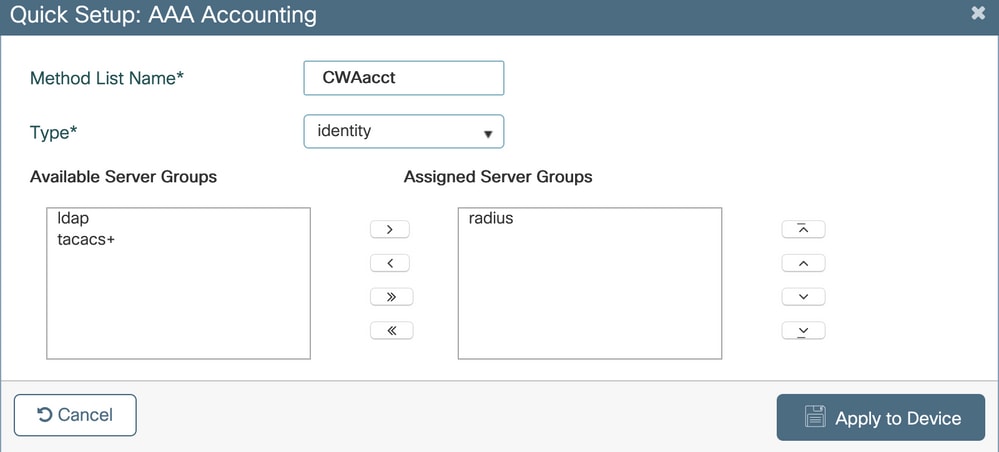

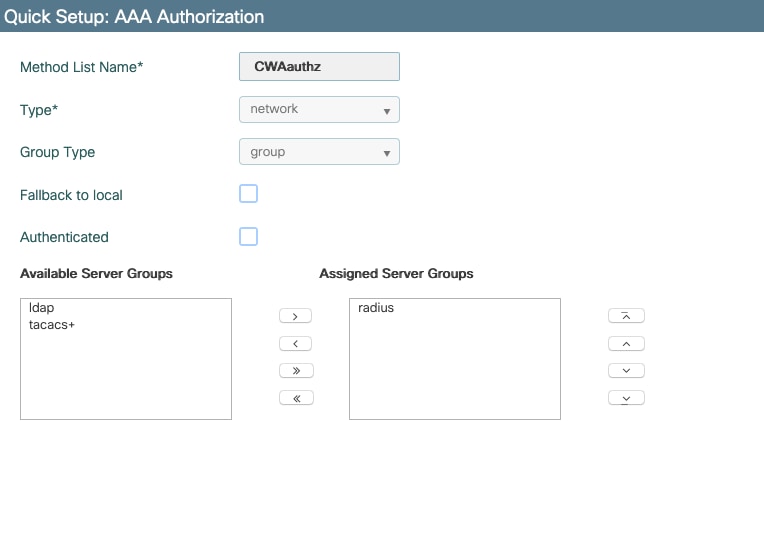

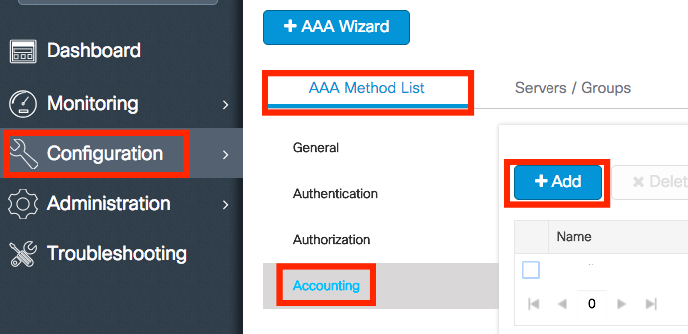

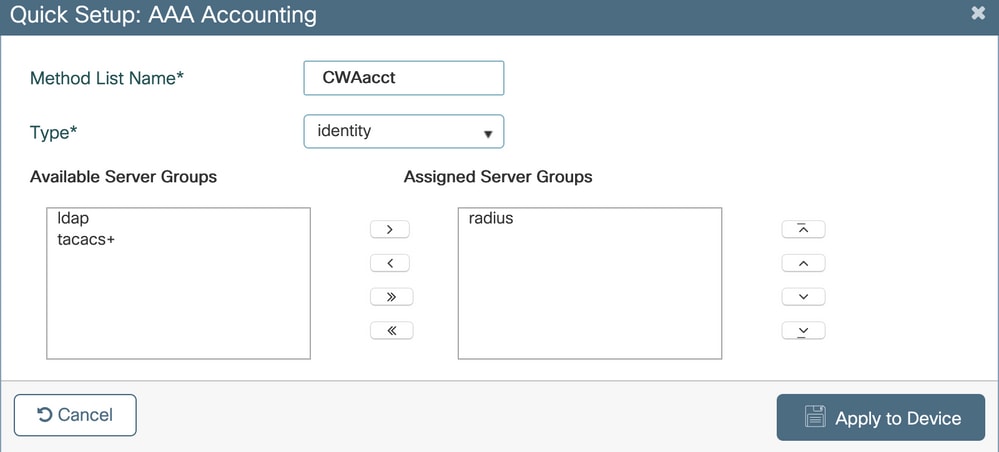

Paso 3. (Opcional) Cree una lista de métodos de contabilidad como se muestra en la imagen.

Nota: CWA no funciona si decide equilibrar la carga (desde la configuración CLI de Cisco IOS XE) de sus servidores RADIUS debido al Id. de error de funcionamiento de Cisco CSCvh03827. El uso de equilibradores de carga externos es correcto. Sin embargo, asegúrese de que el equilibrador de carga funcione por cliente mediante el atributo RADIUS call-station-id. Confiar en el puerto de origen UDP no es un mecanismo admitido para equilibrar las solicitudes RADIUS del 9800.

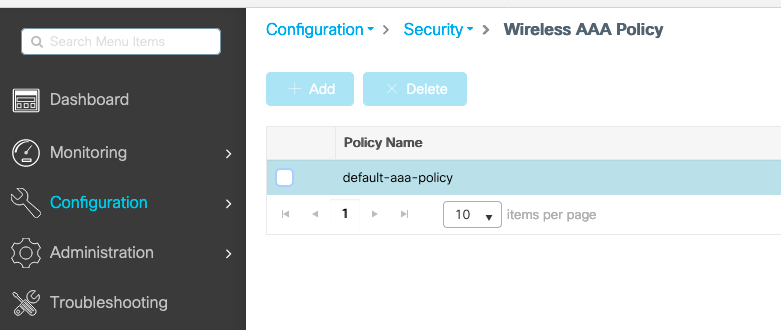

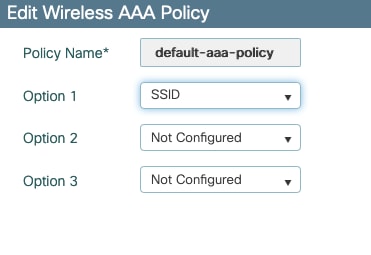

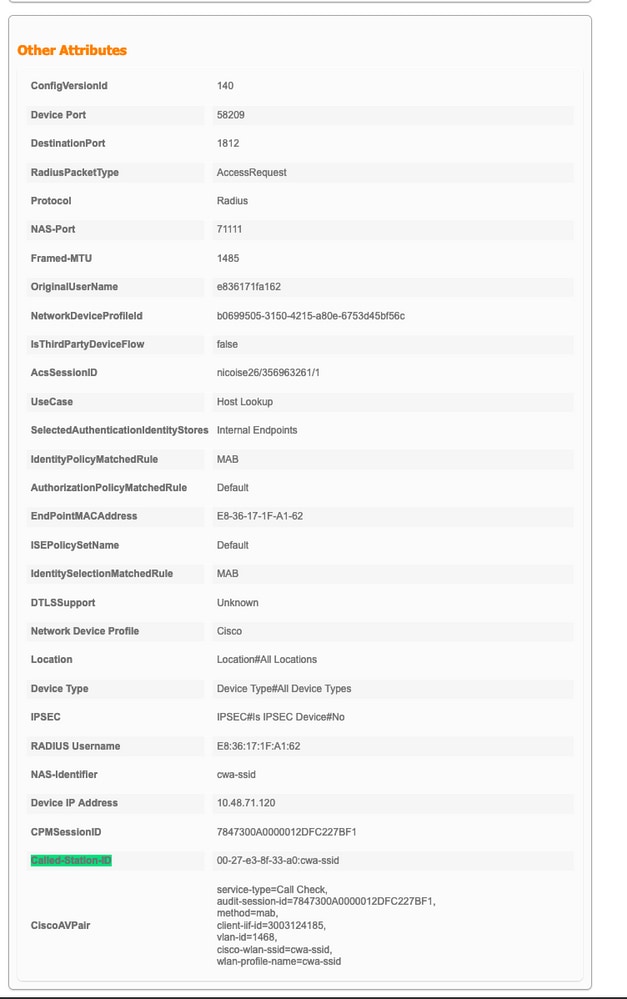

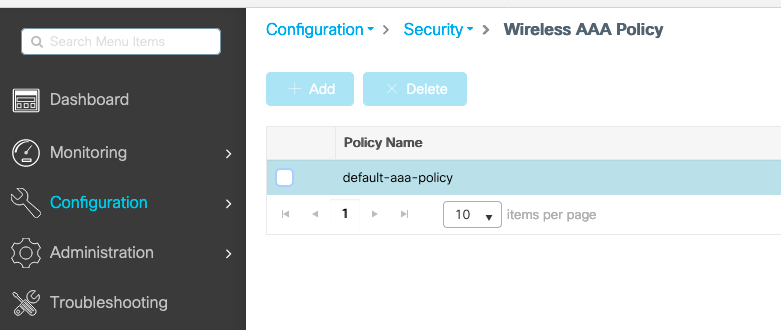

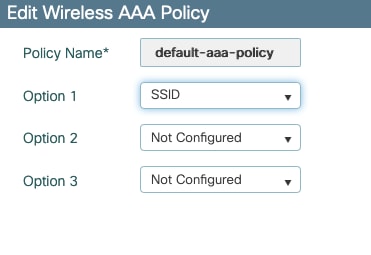

Paso 4. (Opcional) Puede definir la política AAA para enviar el nombre SSID como un atributo Called-station-id, lo que puede ser útil si desea aprovechar esta condición en ISE más adelante en el proceso.

Desplácese hasta Configuration > Security > Wireless AAA Policy y edite la política AAA predeterminada o cree una nueva.

Puede elegir SSID como opción 1. Tenga en cuenta que incluso cuando elige solo SSID, el ID de estación llamada sigue agregando la dirección MAC del AP al nombre SSID.

Configuración de WLAN

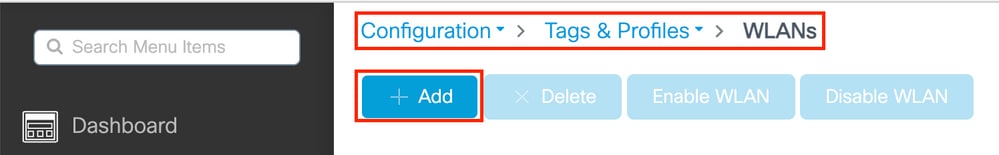

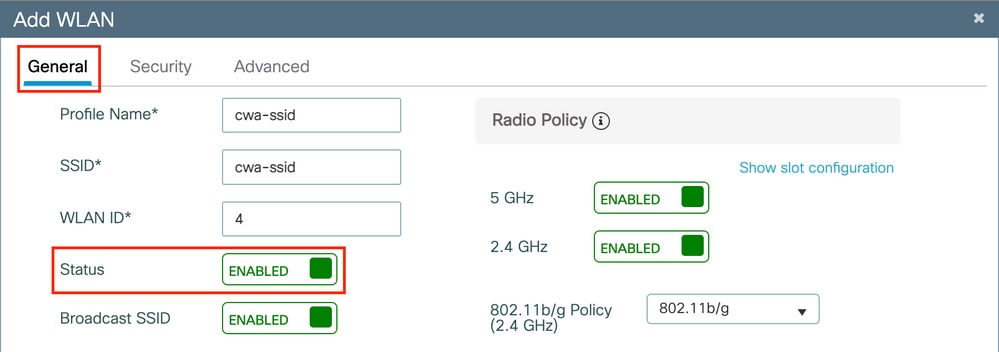

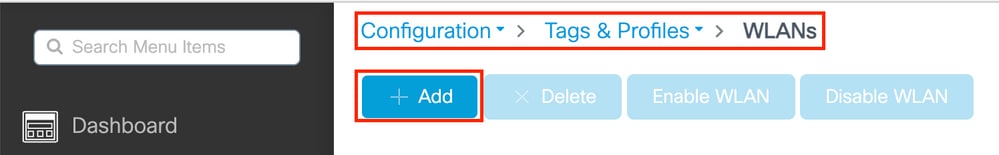

Paso 1. Cree la WLAN.

Configuration > Tags & Profiles > WLANs > + AddDesplácese hasta la red y configúrela según sea necesario.

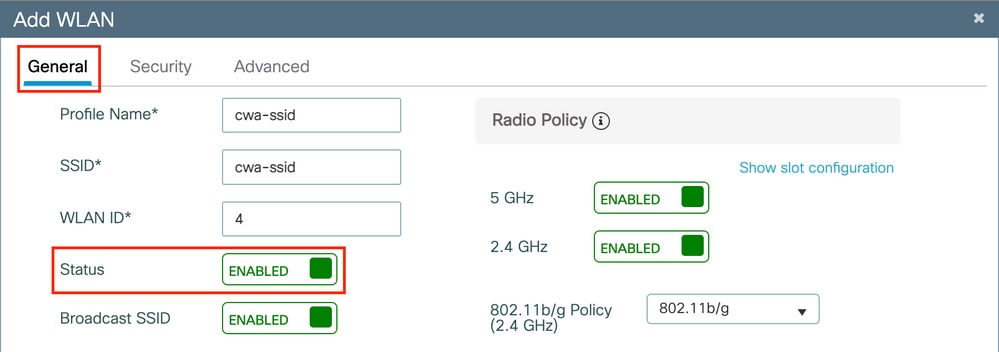

Paso 2. Introduzca la información general de WLAN.

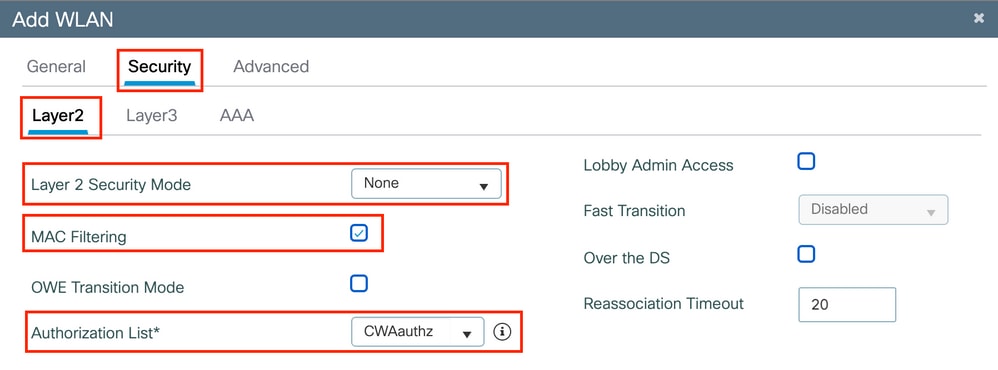

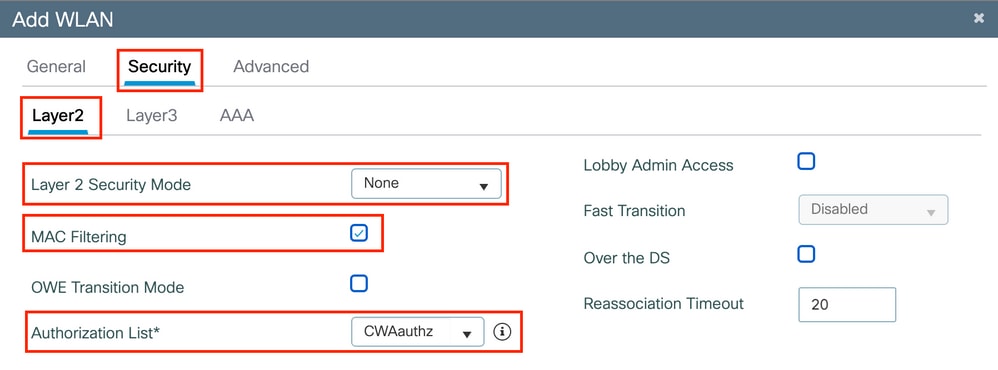

Paso 3. Acceda a laSecuritypestaña y seleccione el método de seguridad necesario. En este caso, solo se necesitan el 'Filtrado de MAC' y la lista de autorización AAA (que creó en el paso 2 de laAAA Configurationsección ).

CLI:

#config t

(config)#wlan cwa-ssid 4 cwa-ssid

(config-wlan)#mac-filtering CWAauthz

(config-wlan)#no security ft adaptive

(config-wlan)#no security wpa

(config-wlan)#no security wpa wpa2

(config-wlan)#no security wpa wpa2 ciphers aes

(config-wlan)#no security wpa akm dot1x

(config-wlan)#no shutdown

Configuración del perfil de la política

Dentro de un perfil de política, puede decidir asignar los clientes a los que se aplicará la VLAN, entre otras configuraciones (como la lista de controles de acceso (ACL), la calidad de servicio (QoS), el ancla de movilidad, los temporizadores, etc.).

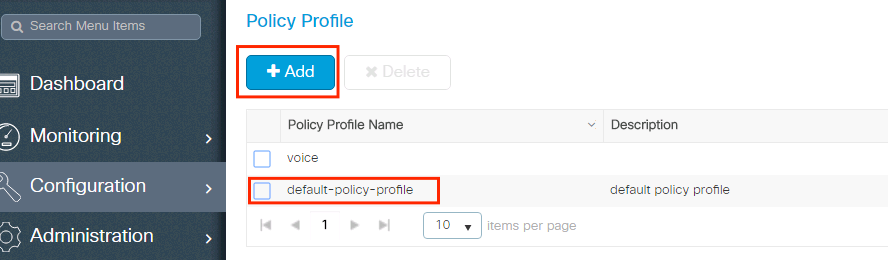

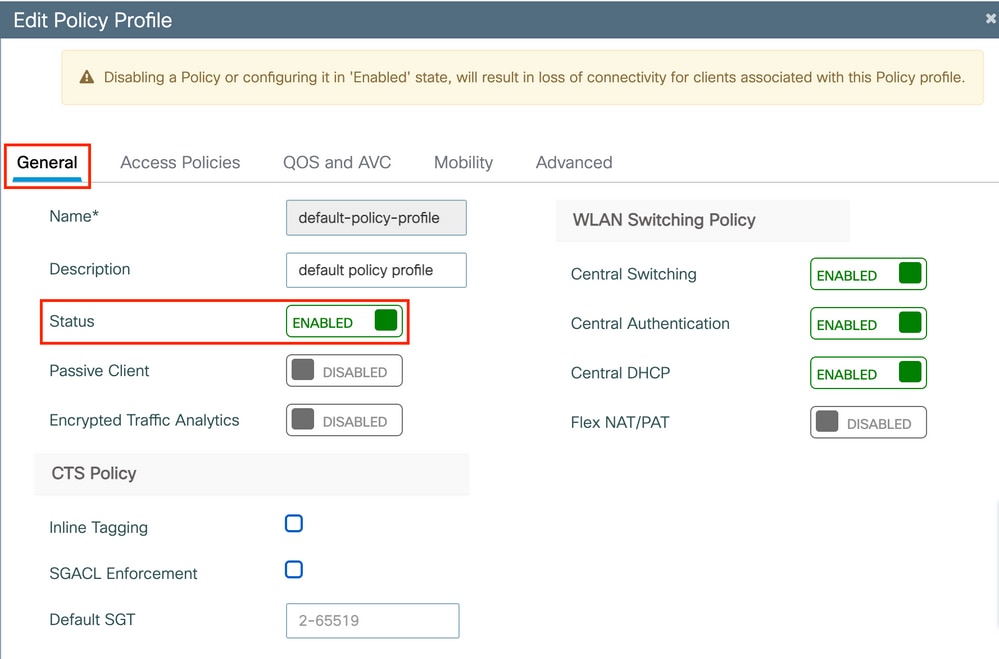

Puede utilizar su perfil de política predeterminado o puede crear uno nuevo.

GUI:

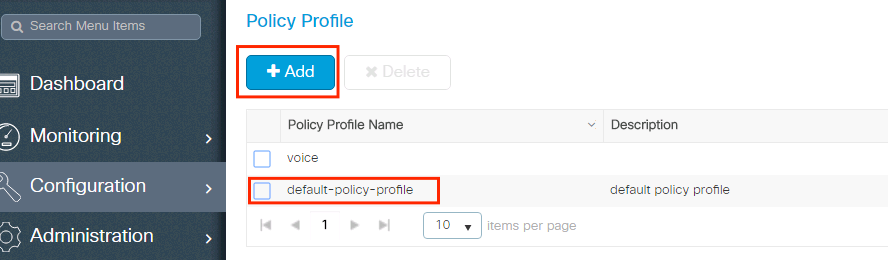

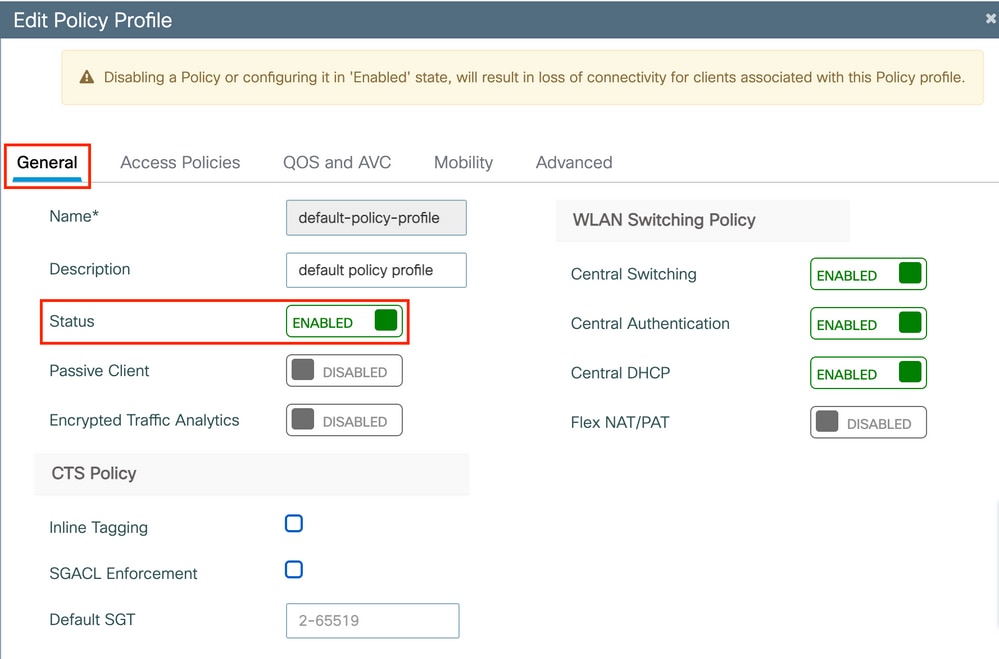

Paso 1. Cree un nuevo Policy Profile.

Configuration > Tags & Profiles > PolicyDesplácese hasta el o configuredefault-policy-profileo cree uno nuevo.

Asegúrese de que el perfil esté habilitado.

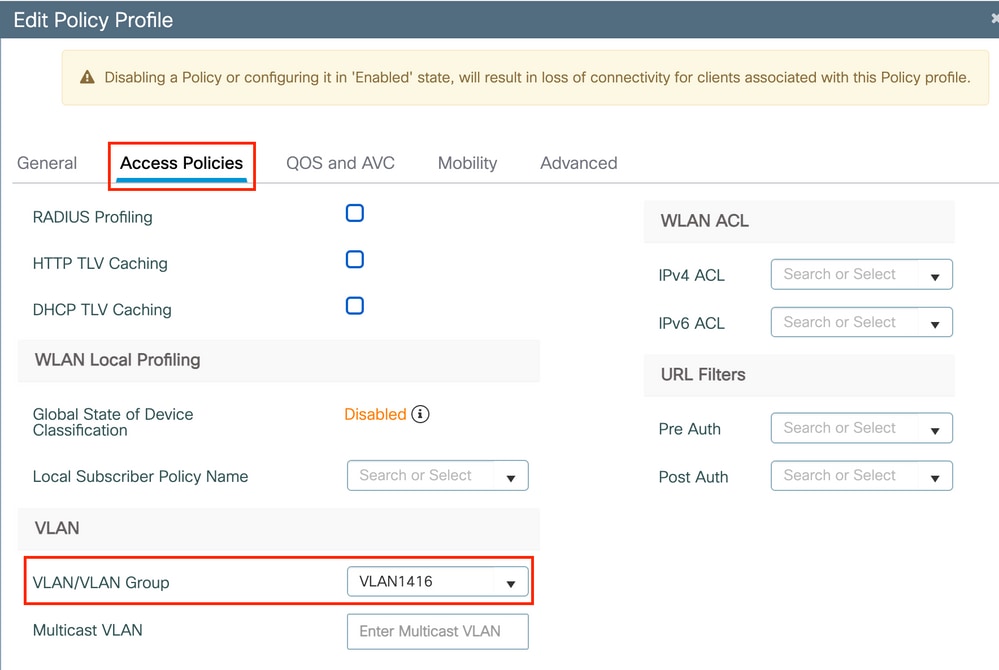

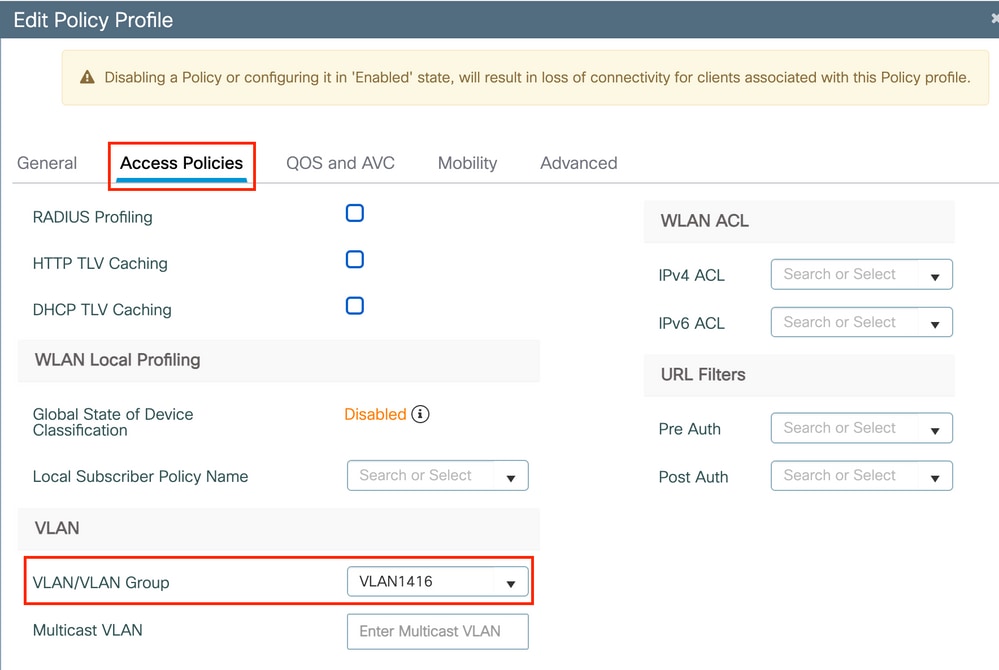

Paso 2. Elija la VLAN.

Navegue hasta laAccess Policiespestaña y elija el nombre de la VLAN en la lista desplegable o escriba manualmente el VLAN-ID. No configure una ACL en el perfil de política.

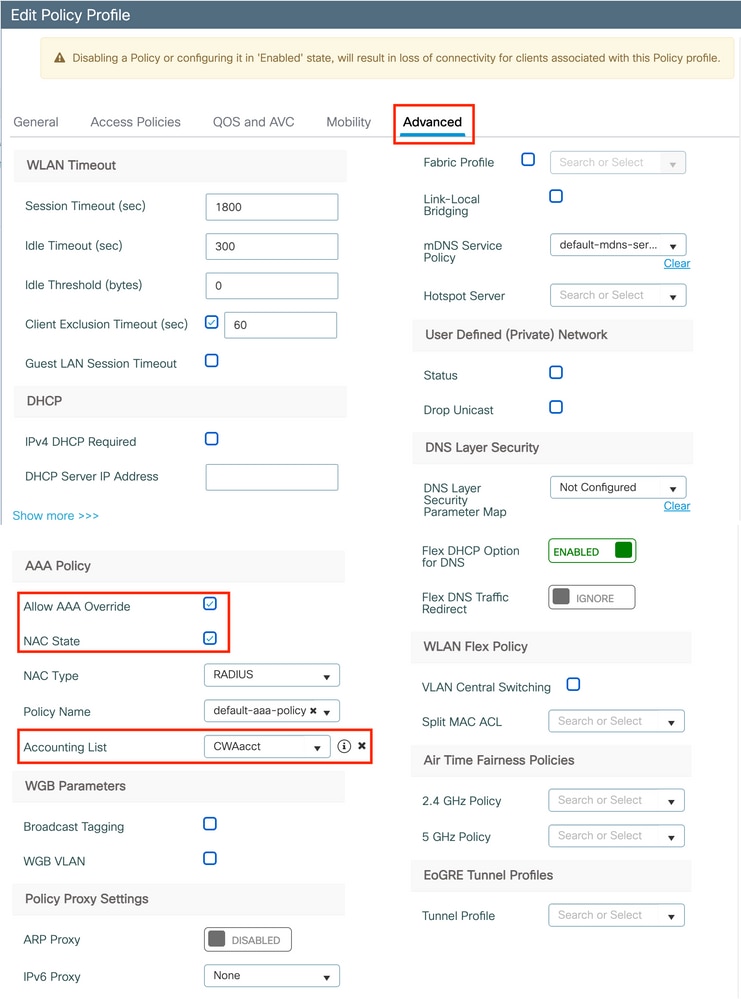

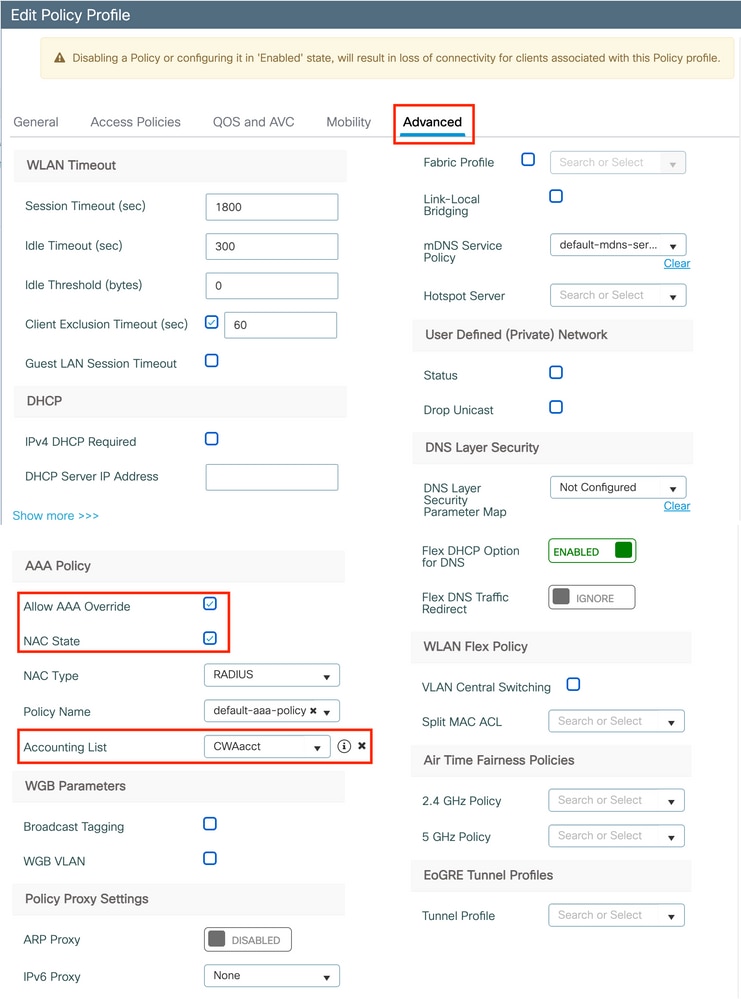

Paso 3. Configure el perfil de políticas para aceptar anulaciones de ISE (permitir la sustitución de AAA) y el cambio de autorización (CoA) (estado de NAC). Opcionalmente, también puede especificar un método de contabilidad.

CLI:

# config

# wireless profile policy <policy-profile-name>

# aaa-override

# nac

# vlan <vlan-id_or_vlan-name>

# accounting-list <acct-list>

# no shutdown

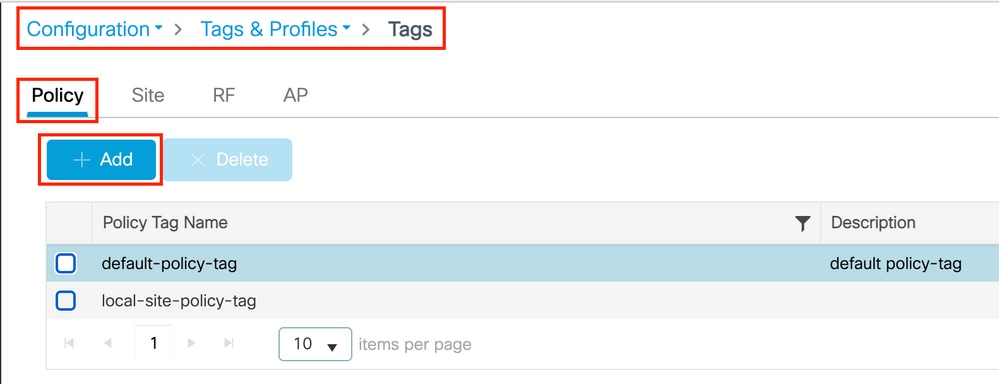

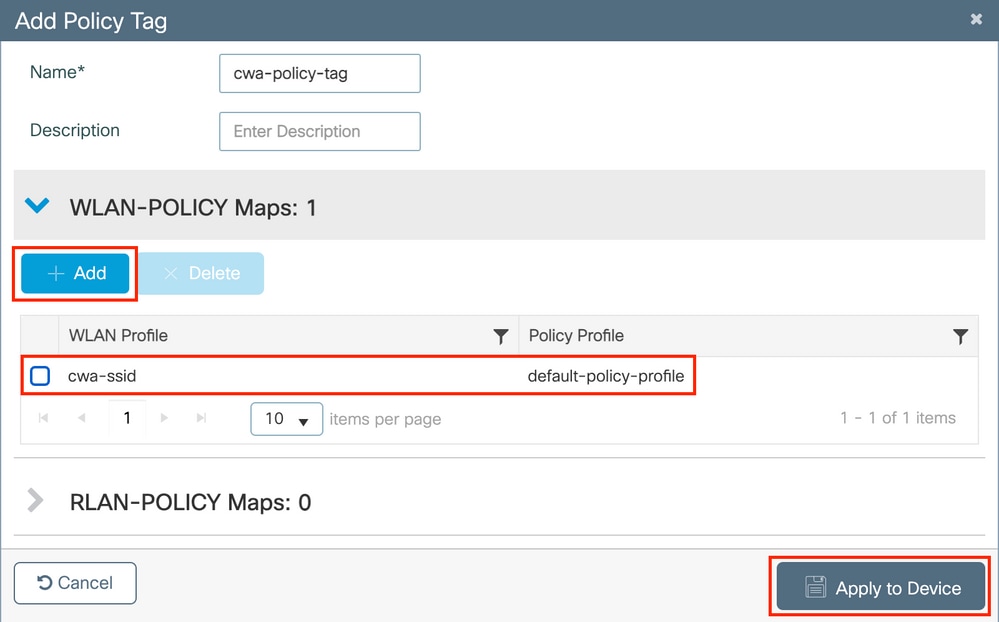

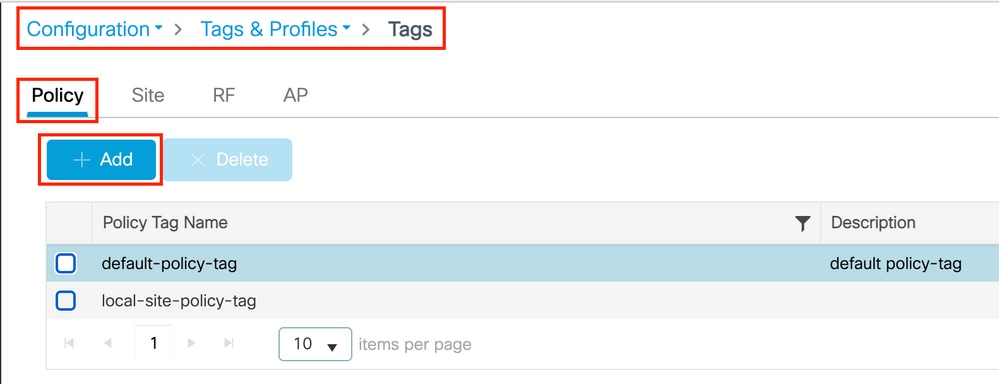

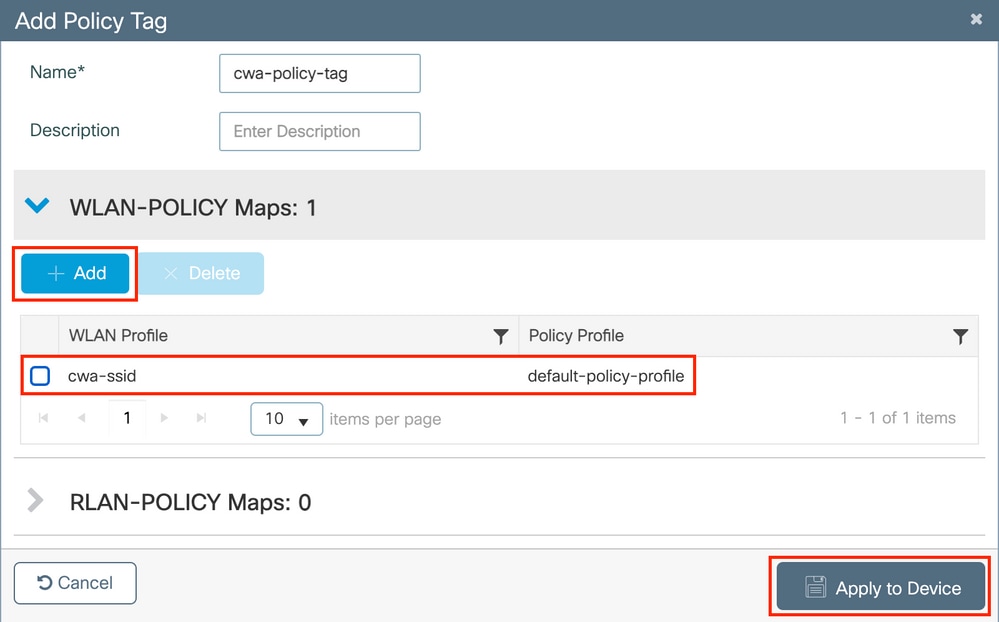

Configuración de etiquetas de políticas

Dentro de la etiqueta de política se encuentra el enlace del SSID con el perfil de política. Puede crear una nueva etiqueta de política o utilizar la etiqueta de política predeterminada.

Nota: La etiqueta default-policy asigna automáticamente cualquier SSID con un ID de WLAN entre 1 y 16 al perfil default-policy. No se puede modificar ni eliminar. Si tiene una WLAN con ID 17 o posterior, no se puede utilizar la etiqueta default-policy.

GUI:

Configuration > Tags & Profiles > Tags > PolicyDesplácese hasta una nueva y agréguela si es necesario, como se muestra en la imagen.

Vincule su perfil de WLAN con el perfil de política deseado.

CLI:

# config t

# wireless tag policy <policy-tag-name>

# wlan <profile-name> policy <policy-profile-name>

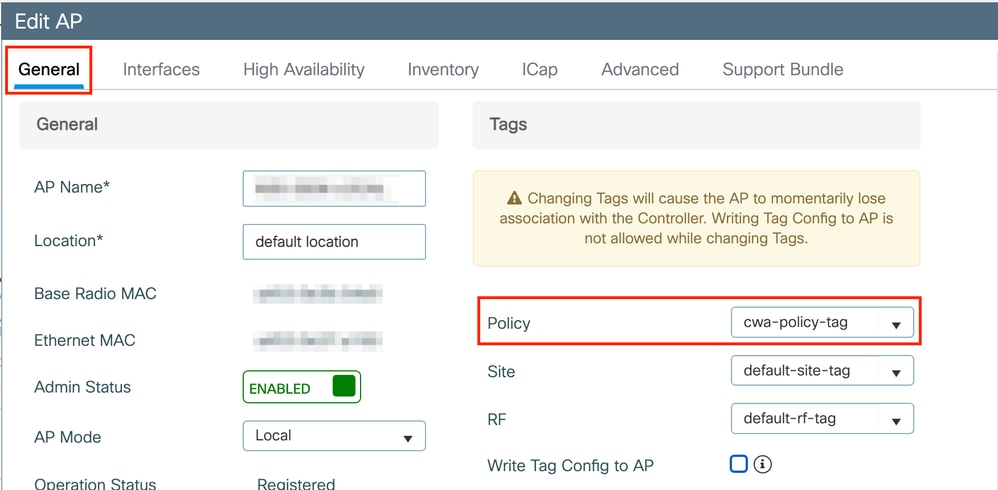

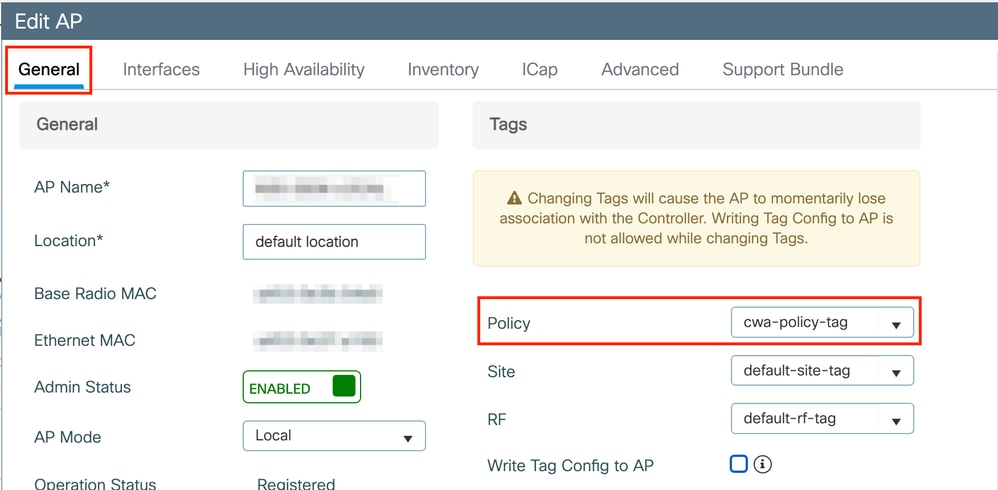

Asignación de etiquetas de políticas

Asigne la etiqueta de política a los AP necesarios.

GUI:

Para asignar la etiqueta a un AP, navegue hasta Configuration > Wireless > Access Points > AP Name > General Tags, realice la asignación necesaria y luego haga clic en Update & Apply to Device.

Nota: Tenga en cuenta que después de cambiar la etiqueta de la política en un AP, pierde su asociación con el WLC 9800 y se une de nuevo dentro de aproximadamente 1 minuto.

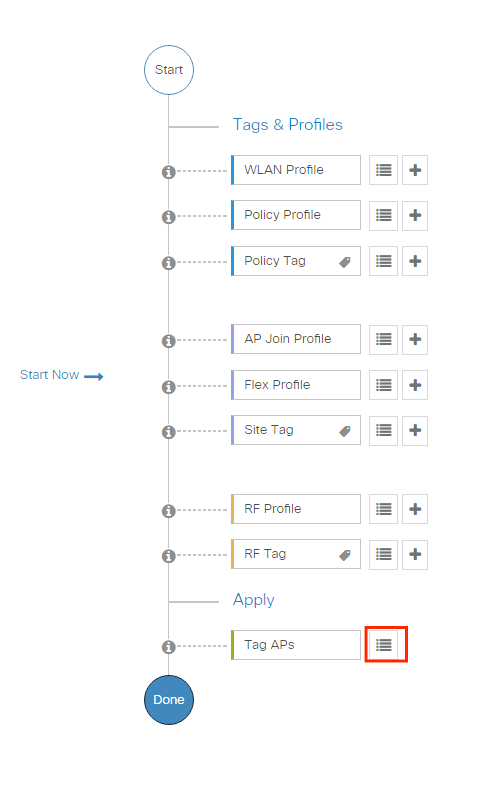

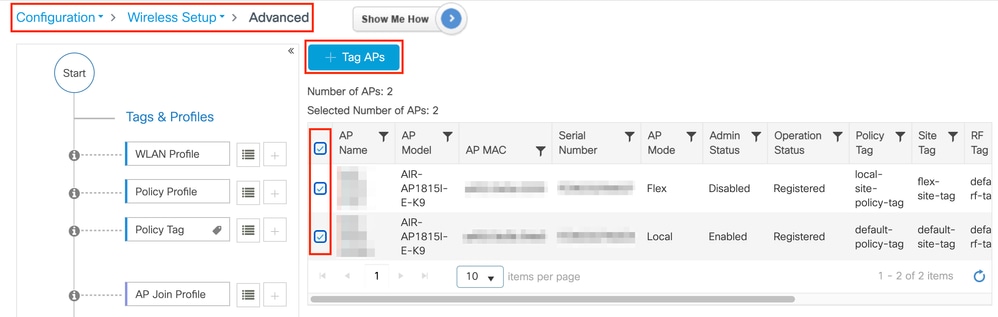

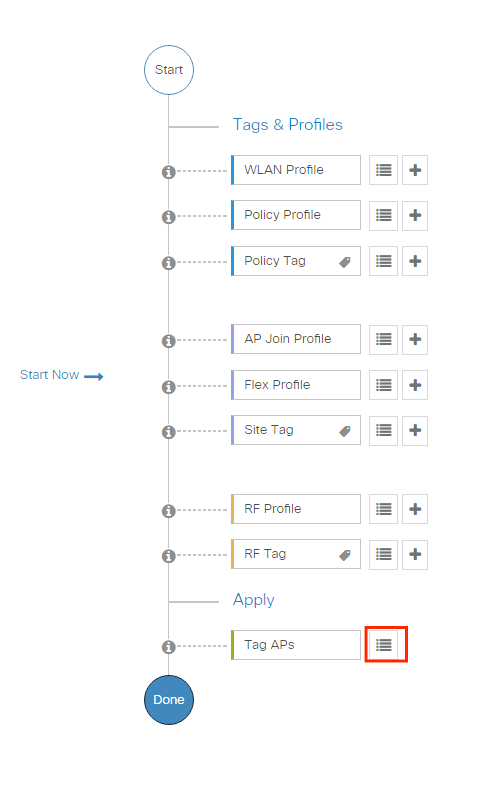

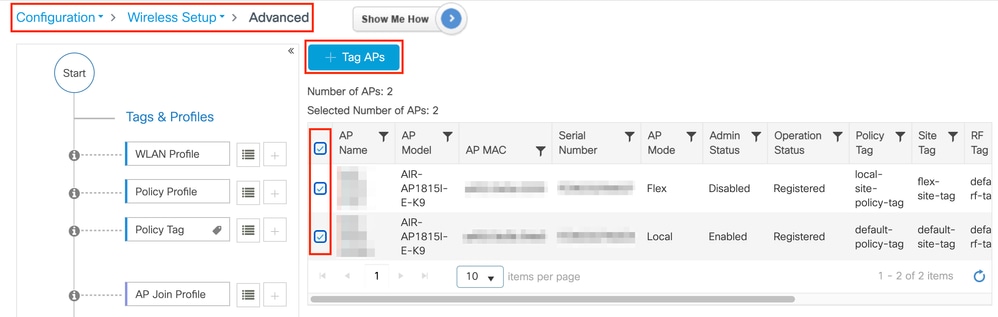

Para asignar la misma etiqueta de política a varios AP, navegue hasta Configuration > Wireless > Wireless Setup > Advanced > Start Now.

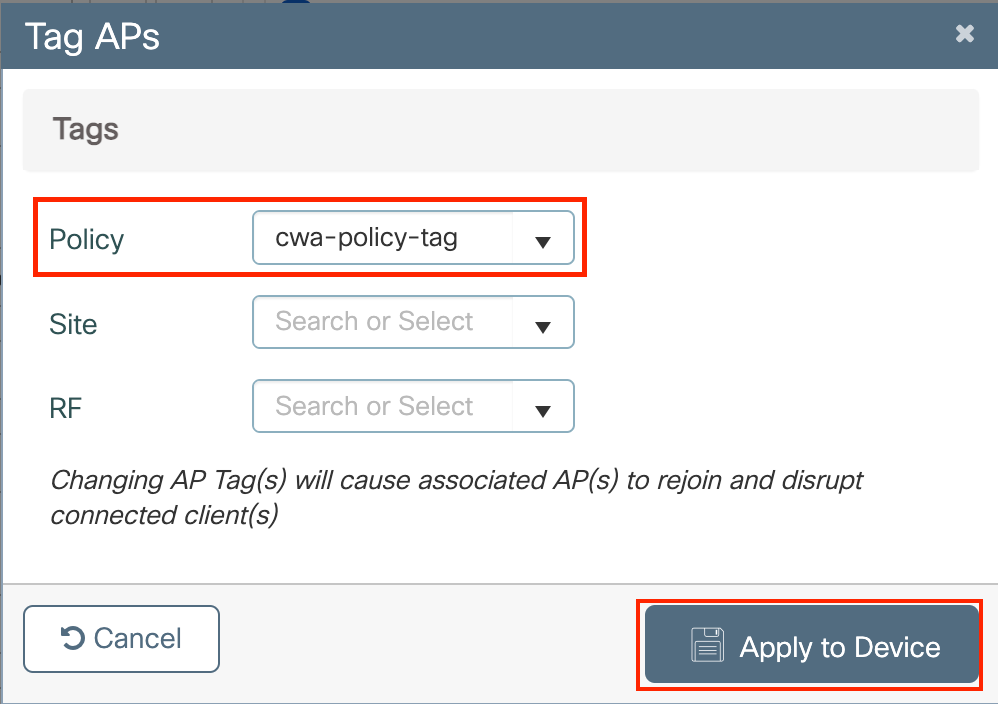

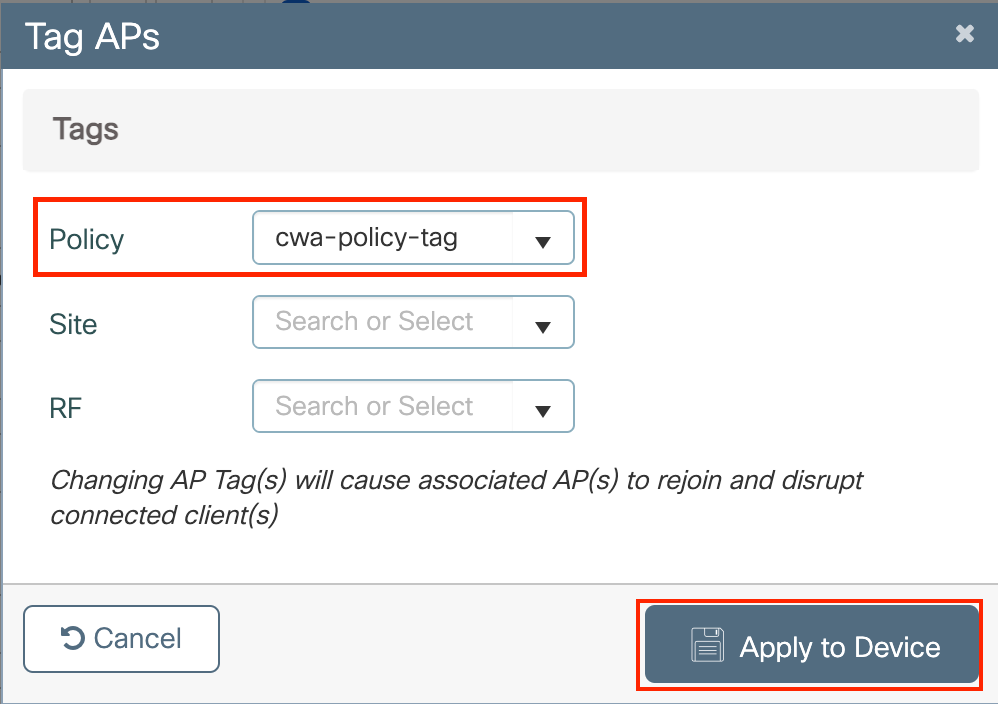

Elija los AP a los que desea asignar la etiqueta y haga clic+ Tag APscomo se muestra en la imagen.

Elija la etiqueta whished y haga clic Save & Apply to Device como se muestra en la imagen.

CLI:

# config t

# ap <ethernet-mac-addr>

# policy-tag <policy-tag-name>

# end

Configuración de ACL de redireccionamiento

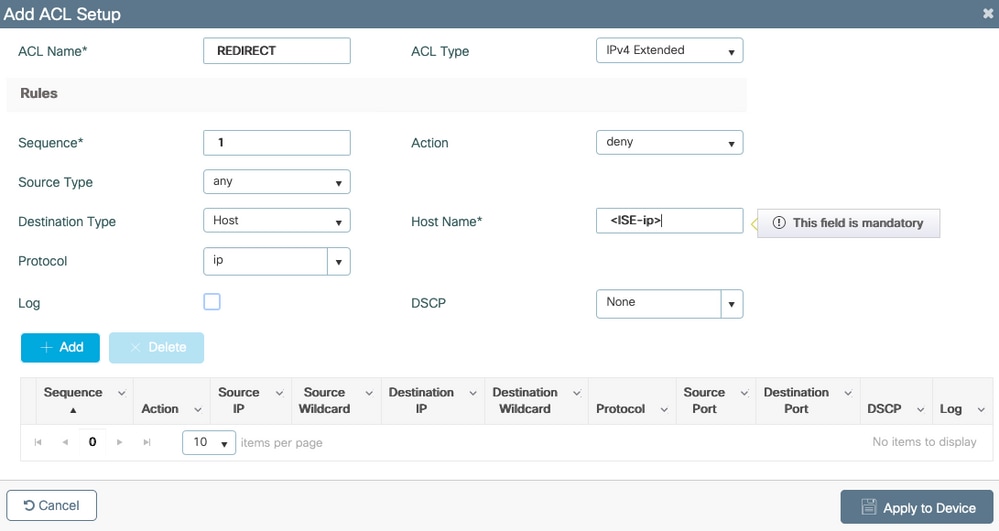

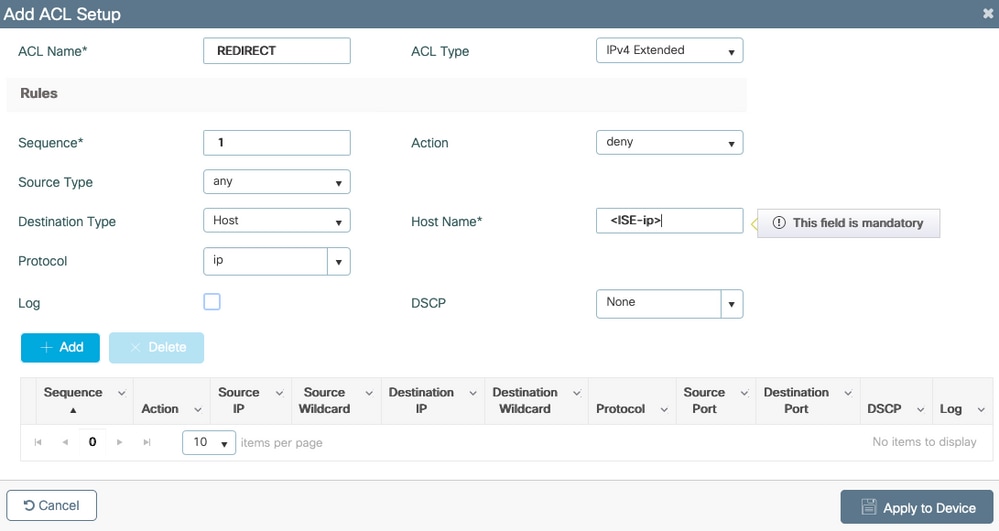

Paso 1. Navegue hastaConfiguration > Security > ACL > + Addpara crear una nueva ACL.

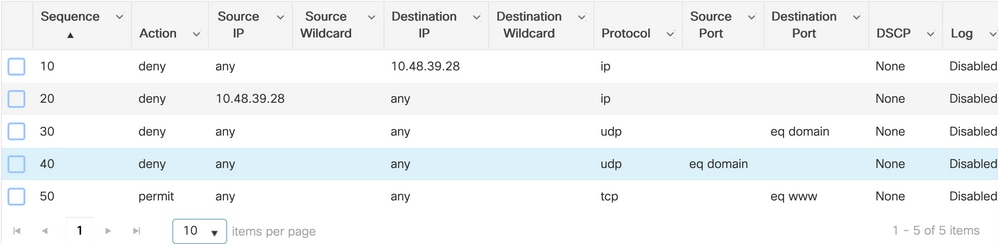

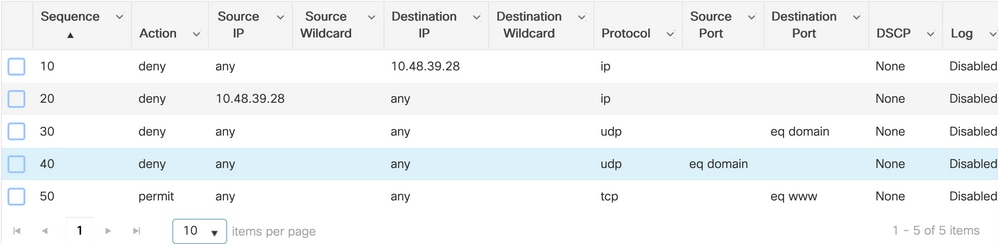

Elija un nombre para la ACL y haga queIPv4 Extendedescriba y agregue cada regla como una secuencia, como se muestra en la imagen.

Debe denegar el tráfico a los nodos de PSN de ISE, así como también debe denegar el DNS y permitir el resto. Esta ACL de redirección no es una ACL de seguridad, sino una ACL de punt que define qué tráfico va a la CPU (en permisos) para un tratamiento adicional (como la redirección) y qué tráfico permanece en el plano de datos (en negación) y evita la redirección (pero no se descarta necesariamente).

La ACL debe tener el siguiente aspecto (reemplace 10.48.39.28 con su dirección IP de ISE en este ejemplo):

En este ejemplo, decidimos permitir todo el tráfico hacia el nodo ISE. Esta no es una buena práctica, ya que permite el acceso a la interfaz de administración de ISE a los clientes invitados. Es más conveniente restringir el acceso al puerto 8443, que suele ser el puerto utilizado por el portal de invitados (aunque en algunos casos específicos pueden intervenir otros puertos).

También debe denegar el tráfico DNS (potencialmente sólo hacia las IP de su servidor DNS) y DHCP y NTP en determinados casos.

Nota: Para la ACL de redirección, piense en la deny acción como una redirección de denegación (no tráfico de denegación) y la permit acción como redirección de permiso. El WLC mira solamente en el tráfico que puede redirigir (los puertos 80 y 443 por defecto).

CLI:

ip access-list extended REDIRECT

deny ip any host <ISE-IP>

deny ip host<ISE-IP> any

deny udp any any eq domain

deny udp any eq domain any

permit tcp any any eq 80

Nota: Si finaliza la ACL con un permit ip any any en lugar de un permiso centrado en el puerto 80, el WLC también redirige HTTPS, que a menudo no es deseable ya que tiene que proporcionar su propio certificado y siempre crea una violación de certificado. Esta es la excepción a la declaración anterior que dice que usted no necesita un certificado en el WLC en caso de CWA: necesita una si tiene habilitada la interceptación HTTPS, pero de todas formas nunca se considera válida.

Puede mejorar la ACL mediante una acción para denegar solo el puerto de invitado 8443 al servidor ISE.

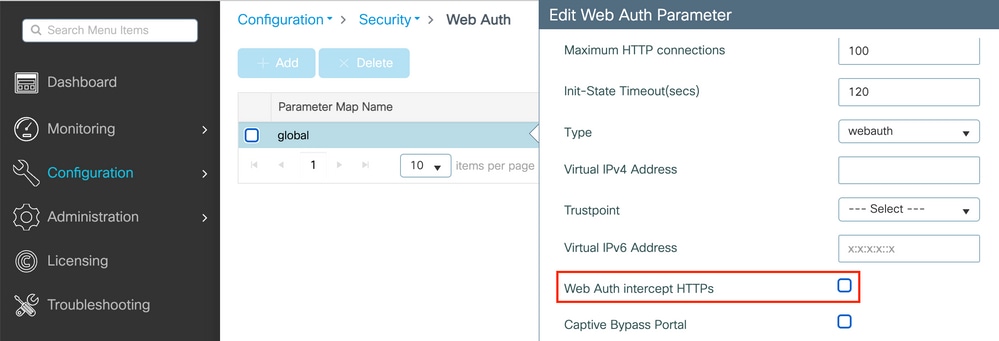

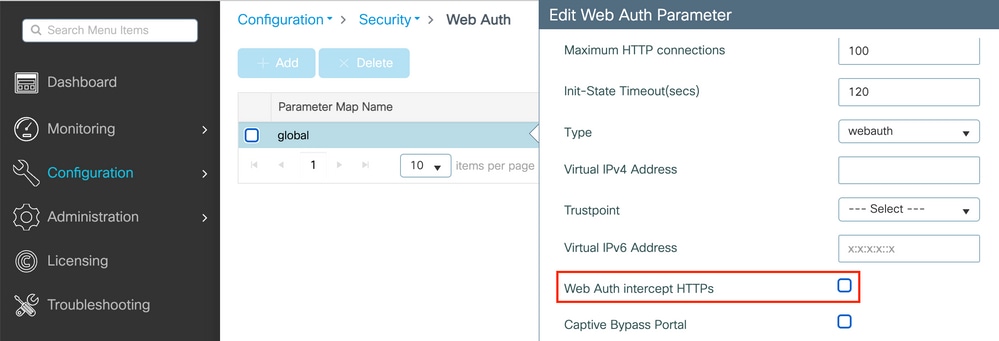

Habilitar redirección para HTTP o HTTPS

La configuración del portal de administración web está ligada a la configuración del portal de autenticación web y necesita escuchar en el puerto 80 para redirigir. Por lo tanto, HTTP debe estar habilitado para que la redirección funcione correctamente. Puede optar por habilitarlo globalmente (con el uso del comando ip http server) o puede habilitar HTTP sólo para el módulo de autenticación web (con el uso del comando webauth-http-enable bajo el mapa de parámetro).

Nota: La redirección del tráfico HTTP ocurre dentro de CAPWAP, incluso en el caso de FlexConnect Local Switching. Dado que es el WLC que hace el trabajo de la intercepción, el AP envía los paquetes HTTP(S) dentro del túnel CAPWAP y recibe la redirección del WLC de nuevo en CAPWAP

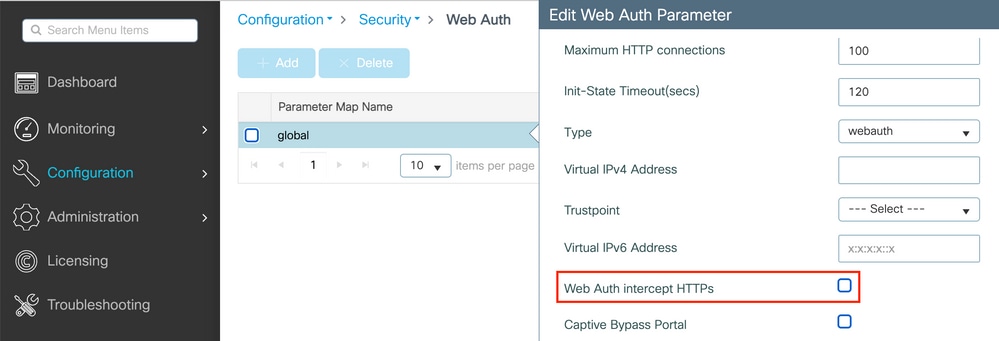

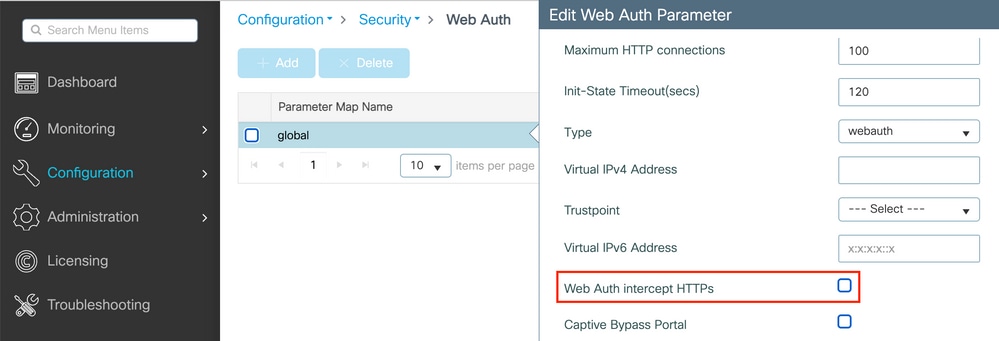

Si desea ser redirigido cuando intenta acceder a una URL HTTPS, agregue el comando intercept-https-enable bajo el mapa de parámetro pero observe que esta no es una configuración óptima, que tiene un impacto en la CPU del WLC y genera errores de certificado de todos modos:

parameter-map type webauth global

type webauth

intercept-https-enable

trustpoint xxxxx

También puede hacerlo a través de la GUI con la opción 'Web Auth intercept HTTPS' marcada en el mapa de parámetros (Configuration > Security > Web Auth).

Nota: De forma predeterminada, los navegadores utilizan un sitio web HTTP para iniciar el proceso de redirección; si se necesita redirección HTTPS, debe activarse la opción HTTPS de intercepción de autenticación web; sin embargo, no se recomienda esta configuración ya que aumenta el uso de la CPU.

Configuración de ISE

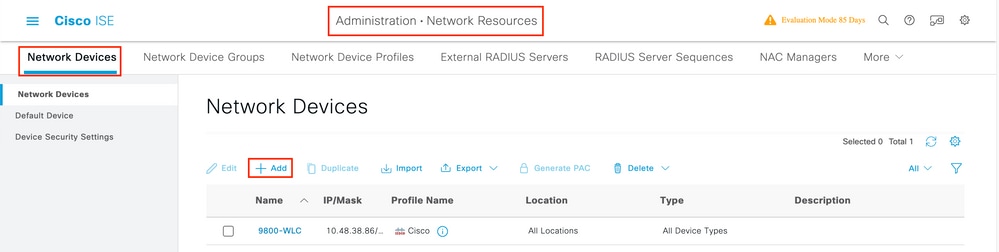

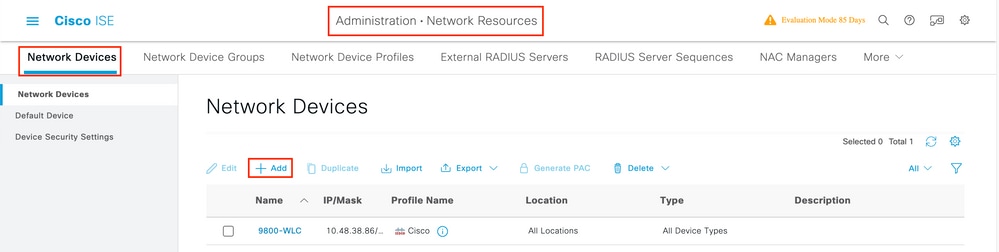

Adición del WLC 9800 a ISE

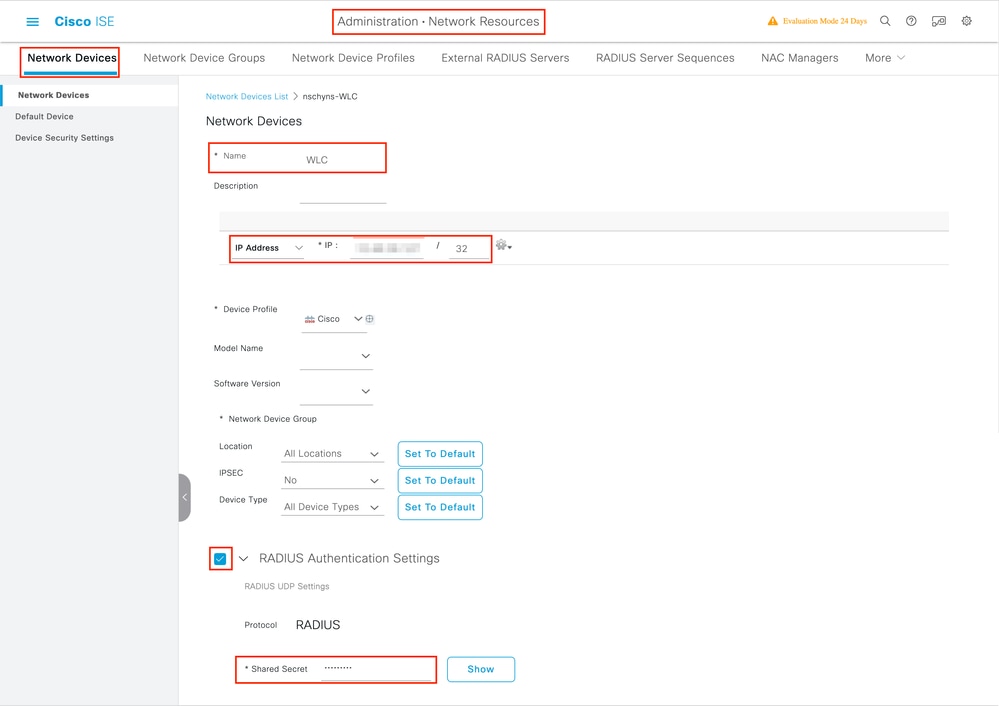

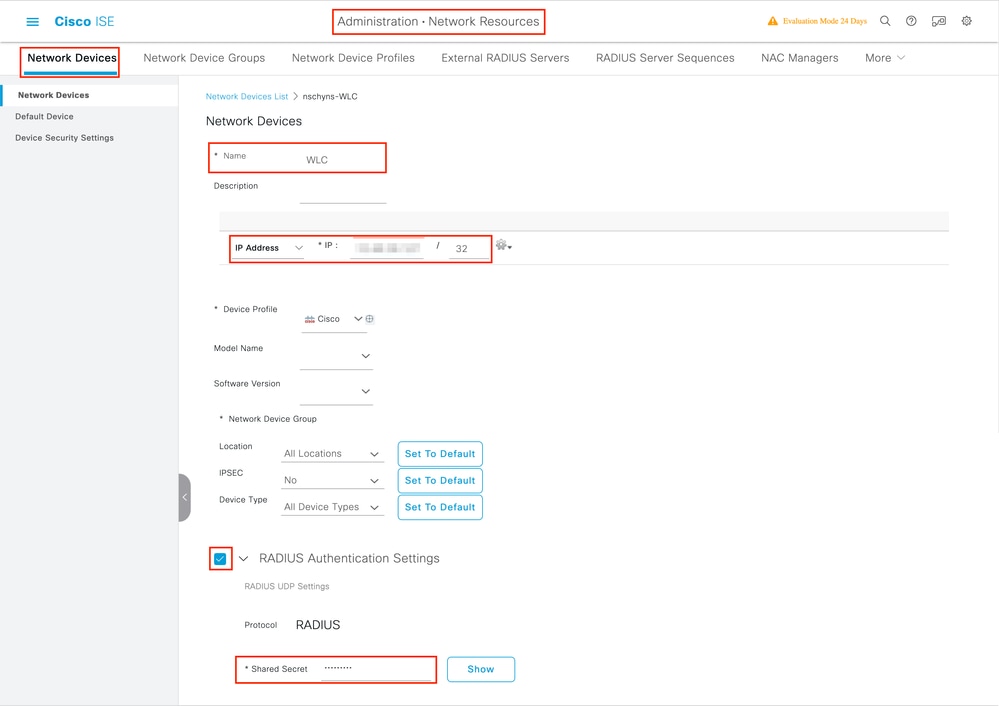

Paso 1. Abra la consola de ISE y navegue hastaAdministration > Network Resources > Network Devices > Add

Paso 2. Configure el dispositivo de red.

Opcionalmente, puede ser un nombre de modelo, versión de software y descripción especificados, y asignar grupos de dispositivos de red basados en tipos de dispositivos, ubicación o WLC.

La dirección IP aquí corresponde a la interfaz WLC que envía las solicitudes de autenticación. De forma predeterminada, es la interfaz de administración tal como se muestra en la imagen:

Para obtener más información sobre los grupos de dispositivos de red, consulte el capítulo sobre la guía de administración de ISE: Administrar dispositivos de red: ISE - Grupos de dispositivos de red.

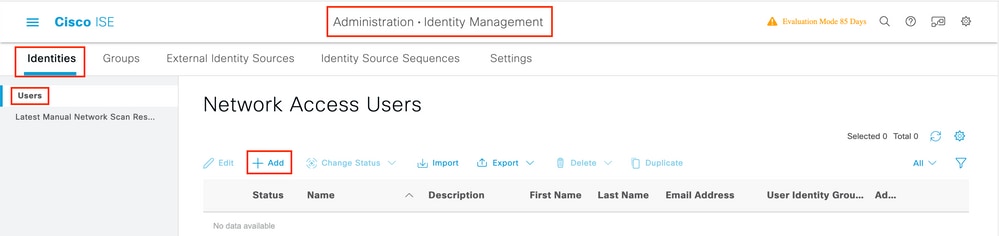

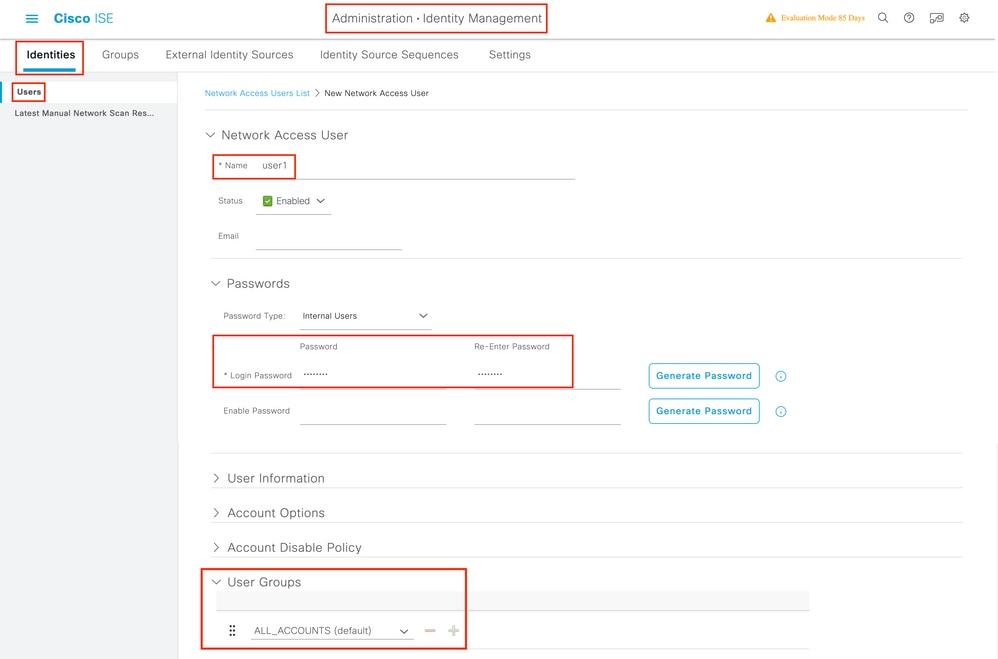

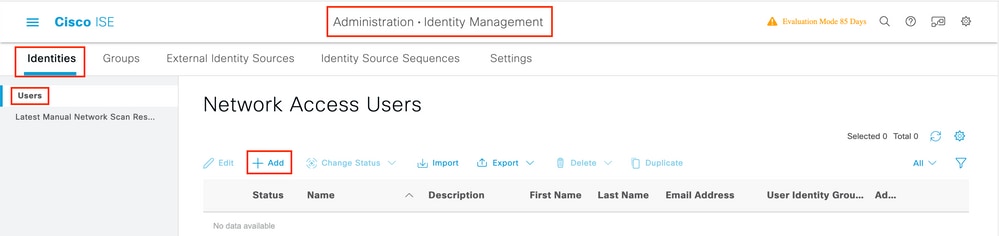

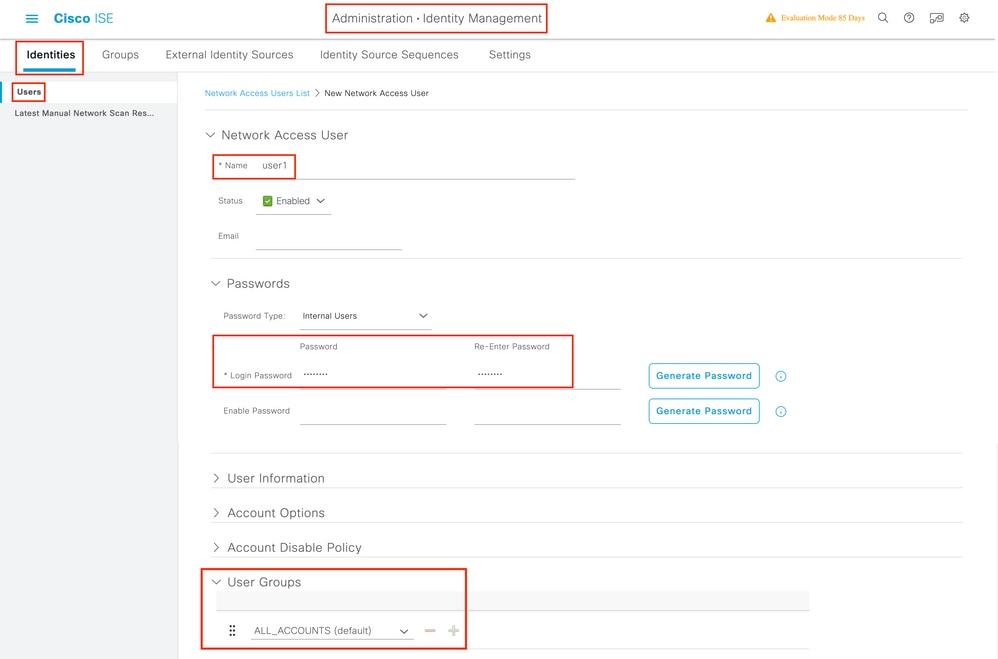

Creación de un usuario nuevo en ISE

Paso 1. Navegue hastaAdministration > Identity Management > Identities > Users > Addcomo se muestra en la imagen.

Paso 2. Introduzca la información.

En este ejemplo, este usuario pertenece a un grupo llamado ALL_ACCOUNTS pero se puede ajustar según sea necesario, como se muestra en la imagen.

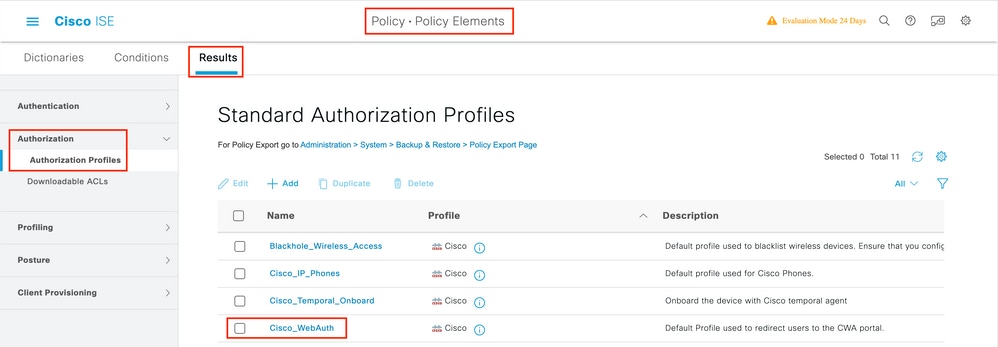

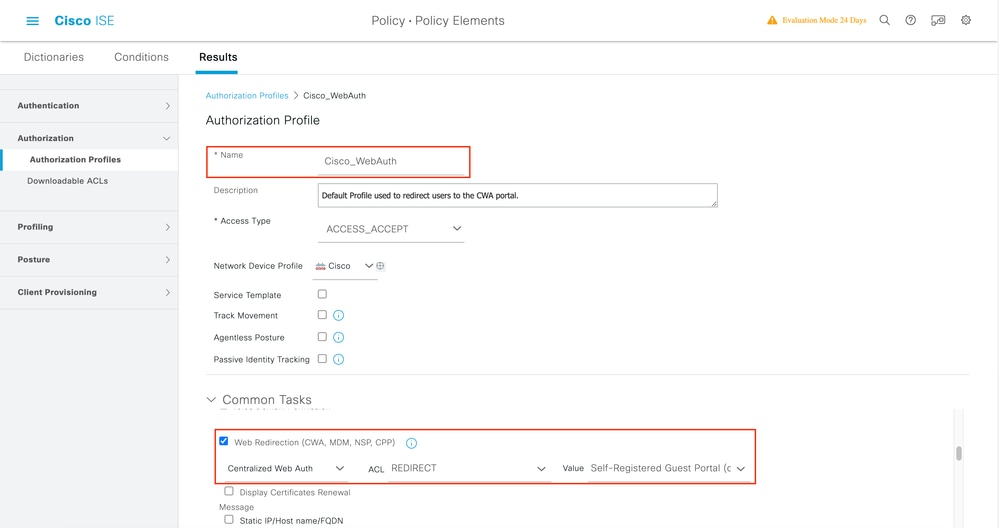

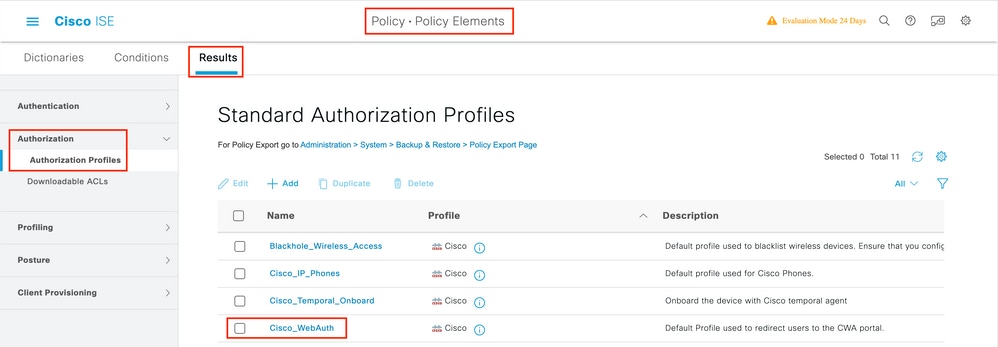

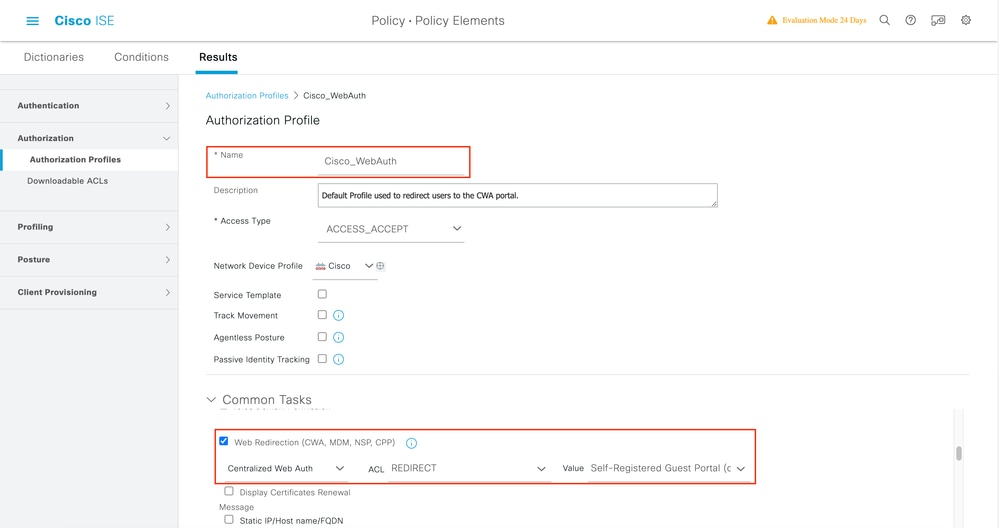

Creación del perfil de autorización

El perfil de política es el resultado asignado a un cliente en función de sus parámetros (como dirección MAC, credenciales, WLAN utilizada, etc.). Puede asignar configuraciones específicas, como redes de área local virtuales (VLAN), listas de control de acceso (ACL), redirecciones de localizador uniforme de recursos (URL), etc.

Tenga en cuenta que en versiones recientes de ISE ya existe un resultado de autorización Cisco_Webauth. Aquí puede editarlo para modificar el nombre de la ACL de redireccionamiento para que coincida con lo que configuró en el WLC.

Paso 1. Desplácese hasta Policy > Policy Elements > Results > Authorization > Authorization Profiles. Haga clic add para crear su propio o editar el Cisco_Webauth resultado predeterminado.

Paso 2. Introduzca la información de redirección. Asegúrese de que el nombre de ACL sea el mismo que fue configurado en el WLC 9800.

Configuración de la regla de autenticación

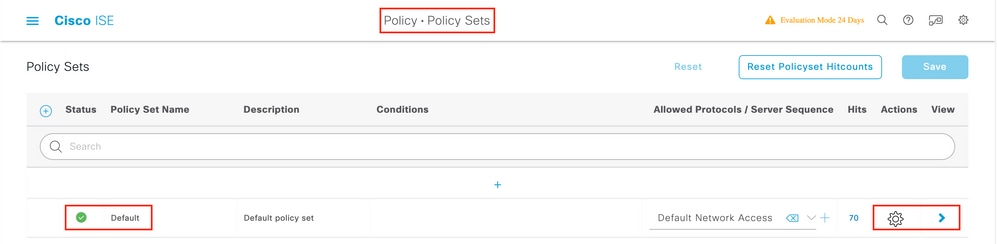

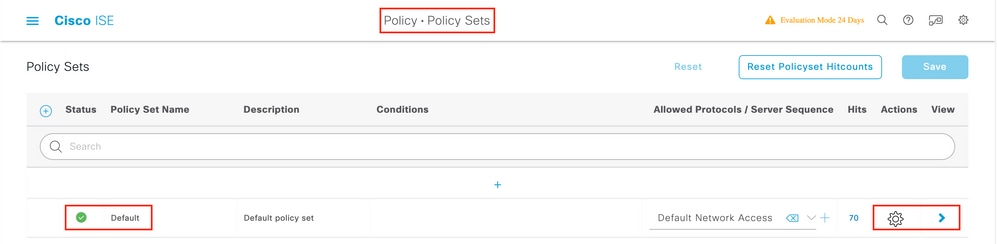

Paso 1. Un conjunto de políticas define una colección de reglas de autenticación y autorización. Para crear uno, desplácese hastaPolicy > Policy SetsInsert new row or click the blue arrow on the right to choose the defaut Policy Set.

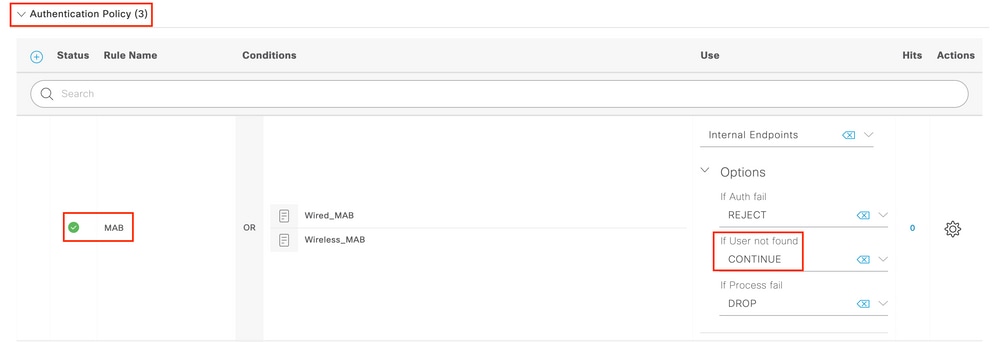

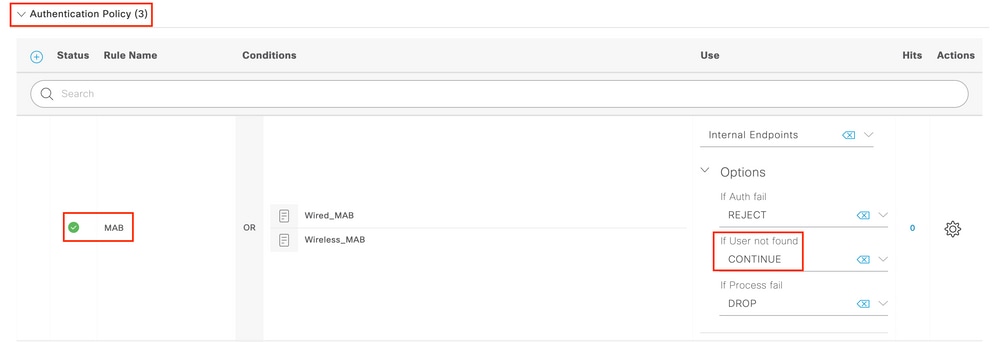

Paso 2. Expanda la Authentication directiva. Para la MAB regla (coincidencia en el MAB por cable o inalámbrico), expanda Optionsy elija la CONTINUE opción en caso de que vea "If User not found" (Si no se encuentra el usuario).

Paso 3. Haga clicSavepara guardar los cambios.

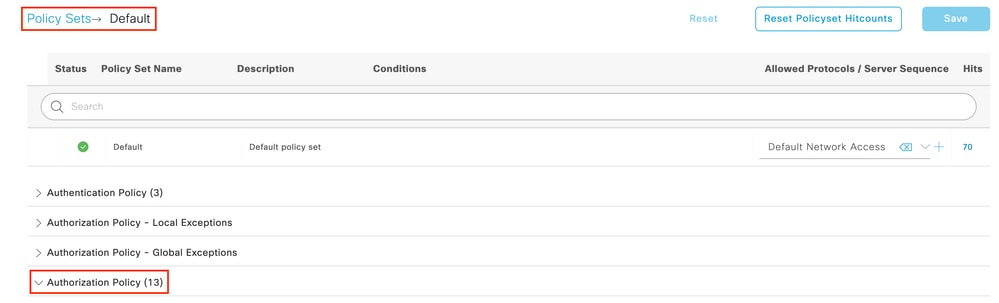

Configuración de las reglas de autorización

La regla de autorización es la encargada de determinar qué resultado de permiso (perfil de autorización) se aplica al cliente.

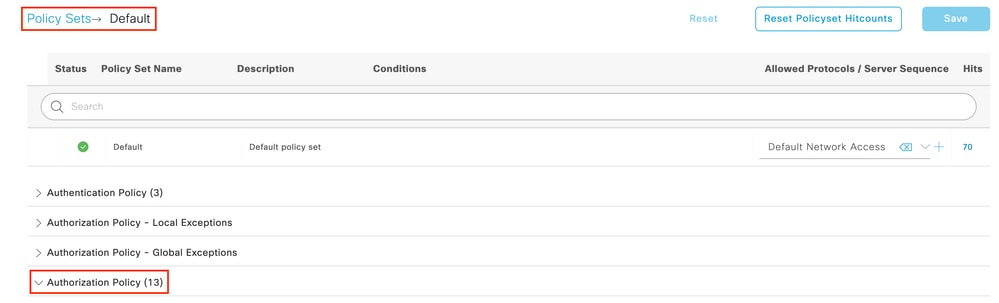

Paso 1. En la misma página Conjunto de políticas, cierre el Authentication Policy y expandaAuthorziation Policycomo se muestra en la imagen.

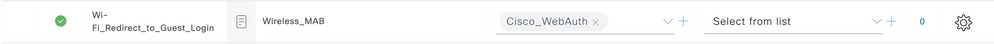

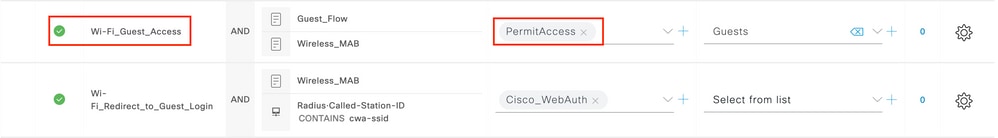

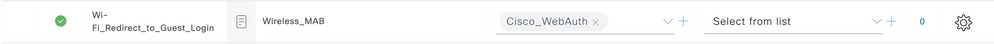

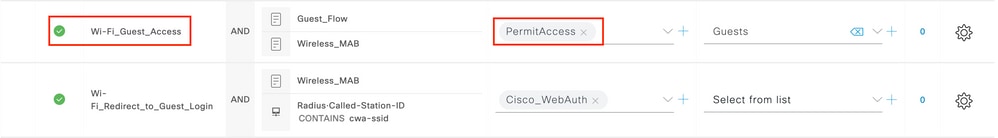

Paso 2. Las versiones recientes de ISE comienzan con una regla creada previamente llamada Wifi_Redirect_to_Guest_Login que se adapta principalmente a nuestras necesidades. Gire el signo gris de la izquierda a enable.

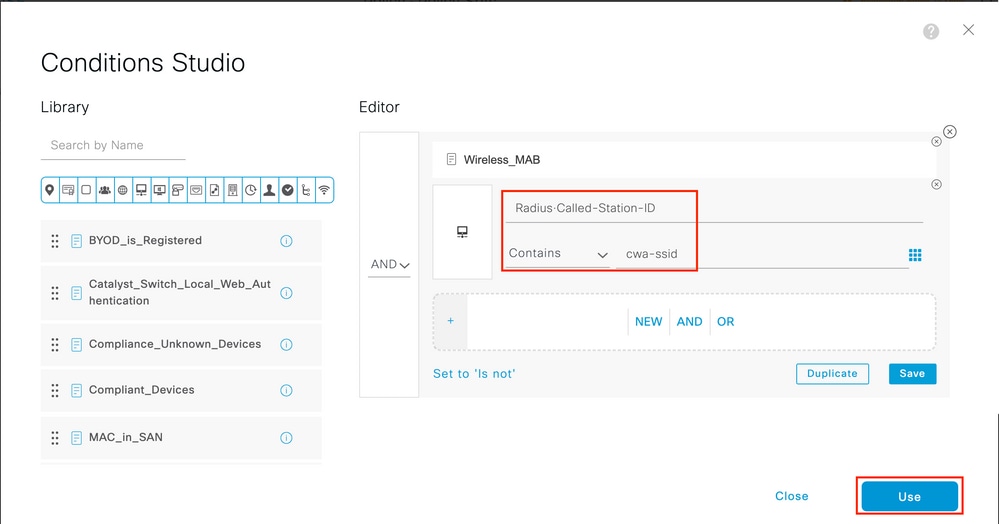

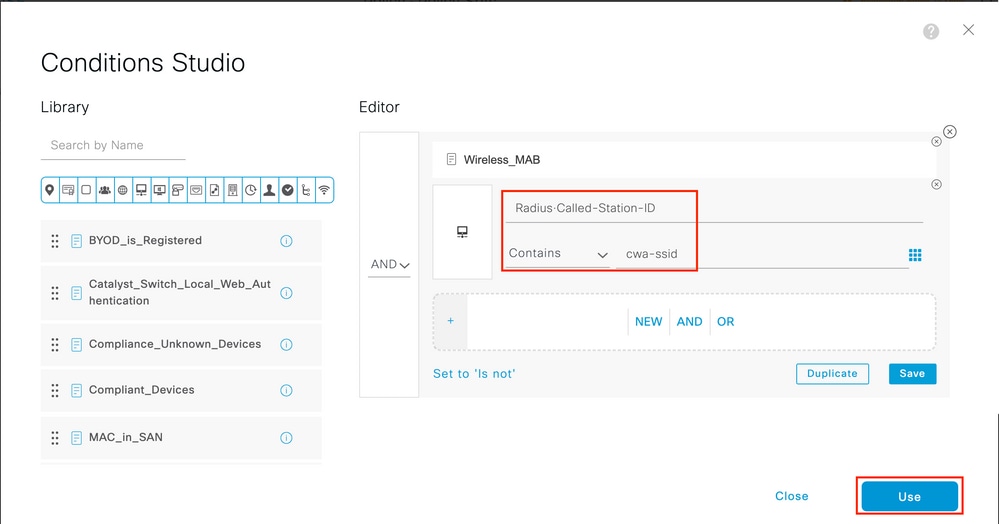

Paso 3. Esa regla coincide sólo con Wireless_MAB y devuelve los atributos de redirección CWA. Ahora, puede agregar opcionalmente un pequeño giro y hacer que coincida solo con el SSID específico. Elija la condición (Wireless_MAB a partir de ahora) para que aparezcan las condiciones de Studio. Agregue una condición a la derecha y elija el Radius diccionario con el Called-Station-ID atributo. Haga que coincida con su nombre de SSID. Realice la validación con el Use en la parte inferior de la pantalla, como se muestra en la imagen.

Paso 4. Ahora necesita una segunda regla, definida con una prioridad más alta, que coincida con la Guest Flow condición para devolver los detalles de acceso a la red una vez que el usuario se haya autenticado en el portal. Puede utilizar la Wifi Guest Access regla, que también se crea previamente de forma predeterminada en las versiones recientes de ISE. Entonces, solo tiene que habilitar la regla con una marca verde a la izquierda. Puede devolver el valor predeterminado PermitAccess o configurar restricciones de lista de acceso más precisas.

Paso 5. Guarde las reglas.

Haga clicSaveen la parte inferior de las reglas.

SOLO puntos de acceso de switching local de FlexConnect

¿Qué sucede si tiene puntos de acceso de switching local y WLAN de FlexConnect? Las secciones anteriores siguen siendo válidas. Sin embargo, necesita un paso adicional para empujar la ACL de redirección a los AP con anticipación.

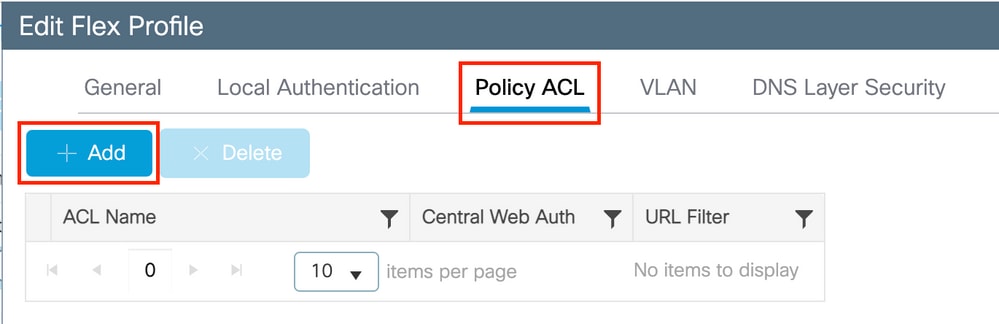

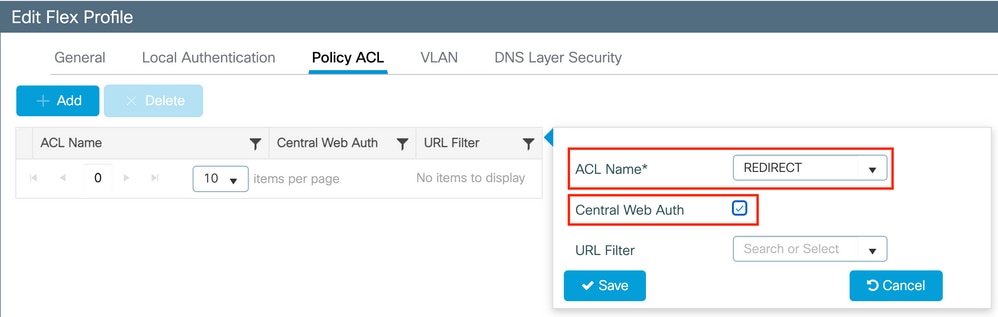

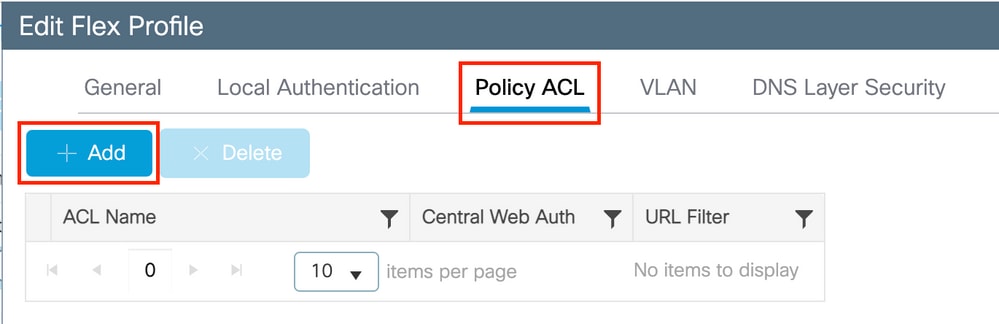

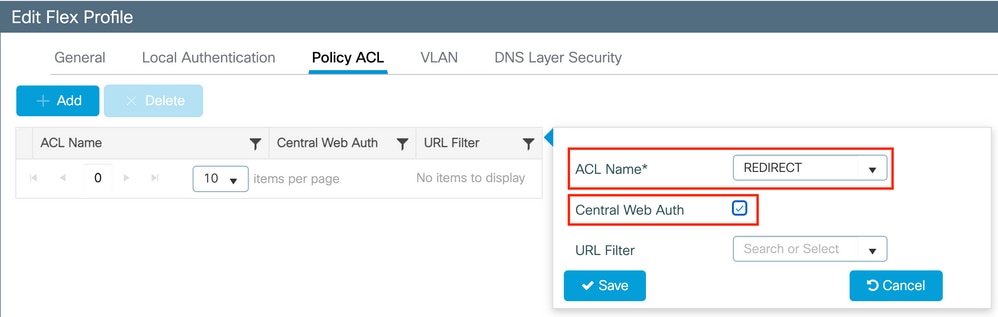

Desplácese hasta Configuration > Tags & Profiles > Flex y elija su perfil Flex. A continuación, vaya a la Policy ACL ficha.

Haga clicAddcomo se muestra en la imagen.

Elija su nombre de ACL de redirección y habilite la autenticación web central. Esta casilla de verificación invierte automáticamente la ACL en el propio AP (esto se debe a que una sentencia 'deny' significa 'no redirigir a esta IP' en el WLC en Cisco IOS XE. Sin embargo, en el AP, la sentencia "deny" significa lo contrario. Por lo tanto, esta casilla de verificación intercambia automáticamente todos los permisos y los niega cuando realiza la transferencia al AP. Puede verificar esto con una show ip access list de la CLI del AP).

Nota: En el escenario de conmutación local de Flexconnect, la ACL debe mencionar específicamente las sentencias de retorno (que no son necesarias necesariamente en el modo local), de modo que asegúrese de que todas las reglas de la ACL cubran ambos modos de tráfico (hacia y desde ISE, por ejemplo).

No te olvides de golpear Save y luego Update and apply to the device.

Certificados

Para que el cliente confíe en el certificado de autenticación web, no es necesario instalar ningún certificado en el WLC ya que el único certificado presentado es el certificado ISE (que tiene que ser de confianza por el cliente).

Verificación

Puede utilizar estos comandos para verificar la configuración actual.

# show run wlan

# show run aaa

# show aaa servers

# show ap config general

# show ap name <ap-name> config general

# show ap tag summary

# show ap name <AP-name> tag detail

# show wlan { summary | id | nme | all }

# show wireless tag policy detailed <policy-tag-name>

# show wireless profile policy detailed <policy-profile-name>

Aquí está la parte relevante de la configuración del WLC que corresponde a este ejemplo:

aaa new-model

!

aaa authorization network CWAauthz group radius

aaa accounting identity CWAacct start-stop group radius

!

aaa server radius dynamic-author

client <ISE-IP> server-key cisco123

!

aaa session-id common

!

!

radius server ISE-server

address ipv4 <ISE-IP> auth-port 1812 acct-port 1813

key cisco123

!

!

wireless aaa policy default-aaa-policy

wireless cts-sxp profile default-sxp-profile

wireless profile policy default-policy-profile

aaa-override

nac

vlan 1416

no shutdown

wireless tag policy cwa-policy-tag

wlan cwa-ssid policy default-policy-profile

wlan cwa-ssid 4 cwa-ssid

mac-filtering CWAauthz

no security ft adaptive

no security wpa

no security wpa wpa2

no security wpa wpa2 ciphers aes

no security wpa akm dot1x

no shutdown

ip http server (or "webauth-http-enable" under the parameter map)

ip http secure-server

Troubleshoot

Puntos de atención

No se aconseja hacer la asignación de VLAN en la aceptación de acceso RADIUS final cuando la autenticación es exitosa. El WLC y la infraestructura de la red no tienen medios buenos para asegurar que el cliente renueva su dirección IP y usted está por lo tanto sujeto a los malos comportamientos aleatorios dependiendo de los dispositivos del cliente en su red. Es más seguro diseñar para asignar una ACL restrictiva cuando el cliente aún no ha pasado la autenticación y sobrescribirla con una ACL adecuada por usuario una vez que la autenticación es exitosa.

Lista de Verificación

- Asegúrese de que el cliente se conecta y obtiene una dirección IP válida.

- Si la redirección no es automática, abra un explorador y pruebe con una dirección IP aleatoria. Por ejemplo, 10.0.0.1. Si la redirección funciona, es posible que tenga un problema de resolución de DNS. Verifique que tiene un servidor DNS válido proporcionado a través de DHCP y que puede resolver los nombres de host.

- Asegúrese de tener el comando

ip http server configurado para la redirección en HTTP para que funcione. La configuración del portal de administración web está vinculada a la configuración del portal de autenticación web y debe aparecer en el puerto 80 para redirigir. Puede optar por habilitarla globalmente (con el uso del comando ip http server) o puede habilitar HTTP sólo para el módulo de autenticación web (con el uso del comando webauth-http-enable en el mapa de parámetro).

- Si no se le redirige cuando intenta acceder a una URL HTTPS y eso es necesario, verifique que tenga el comando

intercept-https-enable bajo el mapa de parámetro:

parameter-map type webauth global

type webauth

intercept-https-enable

trustpoint xxxxx

También puede verificar a través de la GUI que tiene la opción 'Web Auth intercept HTTPS' marcada en el mapa de parámetro:

Soporte de Puerto de Servicio para RADIUS

El controlador inalámbrico Catalyst de Cisco serie 9800 tiene un puerto de servicio que se denominaGigabitEthernet 0puerto. A partir de la versión 17.6.1, RADIUS (que incluye CoA) es compatible con este puerto.

Si desea utilizar el puerto de servicio para RADIUS, necesita esta configuración:

aaa server radius dynamic-author

client 10.48.39.28 vrf Mgmt-intf server-key cisco123

interface GigabitEthernet0

vrf forwarding Mgmt-intf

ip address x.x.x.x x.x.x.x

!if using aaa group server:

aaa group server radius group-name

server name nicoISE

ip vrf forwarding Mgmt-intf

ip radius source-interface GigabitEthernet0

Recopilar depuraciones

El WLC 9800 ofrece capacidades de seguimiento SIEMPRE ACTIVAS. Esto garantiza que todos los errores, advertencias y mensajes de nivel de notificación relacionados con la conectividad del cliente se registren constantemente y que pueda ver los registros de una condición de incidente o error después de que se haya producido.

Nota: Puede retroceder unas horas a varios días en los registros, pero depende del volumen de registros generados.

Para ver los seguimientos que 9800 WLC recolectó por defecto, puede conectarse vía SSH/Telnet al 9800 WLC y realizar estos pasos (asegúrese de registrar la sesión en un archivo de texto).

Paso 1. Verifique la hora actual del WLC para que pueda rastrear los registros en el tiempo hasta cuando ocurrió el problema.

# show clock

Paso 2. Recopile los syslogs del buffer del WLC o del syslog externo según lo dicte la configuración del sistema. Esto proporciona una vista rápida del estado del sistema y de los errores, si los hubiera.

# show logging

Paso 3. Verifique si se ha habilitado alguna condición de depuración.

# show debugging

Cisco IOS XE Conditional Debug Configs:

Conditional Debug Global State: Stop

Cisco IOS XE Packet Tracing Configs:

Packet Infra debugs:

Ip Address Port

------------------------------------------------------|----------

Nota: Si ve alguna condición en la lista, significa que los seguimientos se registran en el nivel de depuración para todos los procesos que encuentran las condiciones habilitadas (dirección MAC, dirección IP, etc.). Esto aumenta el volumen de registros. Por lo tanto, se recomienda borrar todas las condiciones cuando no se realiza una depuración activa.

Paso 4. Suponiendo que la dirección MAC sometida a prueba no figuraba como condición en el Paso 3., recopile los seguimientos del nivel de aviso siempre activo para la dirección MAC específica.

# show logging profile wireless filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file always-on-<FILENAME.txt>

Puede mostrar el contenido de la sesión o copiar el archivo en un servidor TFTP externo.

# more bootflash:always-on-<FILENAME.txt>

or

# copy bootflash:always-on-<FILENAME.txt> tftp://a.b.c.d/path/always-on-<FILENAME.txt>

Depuración condicional y seguimiento activo por radio

Si los seguimientos siempre activos no proporcionan suficiente información para determinar el desencadenador del problema que se está investigando, puede habilitar la depuración condicional y capturar el seguimiento de Radio Active (RA), que proporciona seguimientos de nivel de depuración para todos los procesos que interactúan con la condición especificada (dirección MAC del cliente en este caso). Para habilitar la depuración condicional, continúe con estos pasos.

Paso 5. Asegúrese de que no hay condiciones de depuración habilitadas.

# clear platform condition all

Paso 6. Active la condición de depuración para la dirección MAC del cliente inalámbrico que desea supervisar.

Estos comandos comienzan a monitorear la dirección MAC proporcionada durante 30 minutos (1800 segundos). Opcionalmente, puede aumentar este tiempo hasta 2 085 978 494 segundos.

# debug wireless mac <aaaa.bbbb.cccc> {monitor-time <seconds>}Nota: Para monitorear más de un cliente a la vez, ejecute el comando debug wireless mac

Nota: No verá el resultado de la actividad del cliente en la sesión de terminal, ya que todo se almacena en el búfer interno para visualizarlo más tarde.

Paso 7". Reproduzca el problema o el comportamiento que desea monitorear.

Paso 8. Detenga las depuraciones si el problema se reproduce antes de que se active el tiempo de supervisión predeterminado o configurado.

# no debug wireless mac <aaaa.bbbb.cccc>

Una vez que ha transcurrido el tiempo del monitor o se ha detenido el debug wireless, el WLC 9800 genera un archivo local con el nombre:

ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Paso 9. Recopile el archivo de la actividad de la dirección MAC. Puede copiar el ra trace .log en un servidor externo o mostrar el resultado directamente en la pantalla.

Verifique el nombre del archivo de seguimiento activo por radio.

# dir bootflash: | inc ra_trace

Copie el archivo en un servidor externo:

# copy bootflash: ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp://a.b.c.d/ra-FILENAME.txt

Muestre el contenido:

# more bootflash: ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Paso 10. Si la causa raíz aún no es obvia, recopile los registros internos que son una vista más detallada de los registros de nivel de depuración. No es necesario depurar el cliente de nuevo, ya que solo examinamos con más detalle los registros de depuración que ya se han recopilado y almacenado internamente.

# show logging profile wireless internal filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file ra-internal-<FILENAME>.txtNota: Este resultado de comando devuelve seguimientos para todos los niveles de registro para todos los procesos y es bastante voluminoso. Póngase en contacto con el TAC de Cisco para analizar estos seguimientos.

Puede copiar el ra-internal-FILENAME.txt en un servidor externo o mostrar el resultado directamente en la pantalla.

Copie el archivo en un servidor externo:

# copy bootflash:ra-internal-<FILENAME>.txt tftp://a.b.c.d/ra-internal-<FILENAME>.txt

Muestre el contenido:

# more bootflash:ra-internal-<FILENAME>.txt

Paso 11. Elimine las condiciones de depuración.

# clear platform condition all

Nota: Asegúrese de eliminar siempre las condiciones de depuración después de una sesión de solución de problemas.

Examples

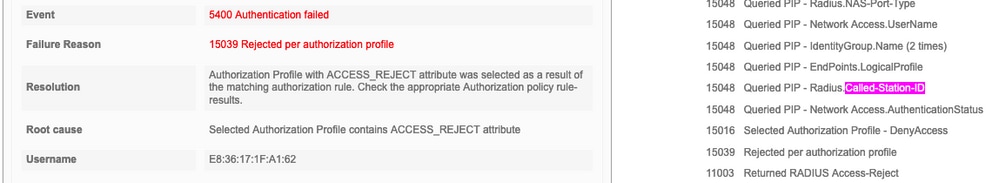

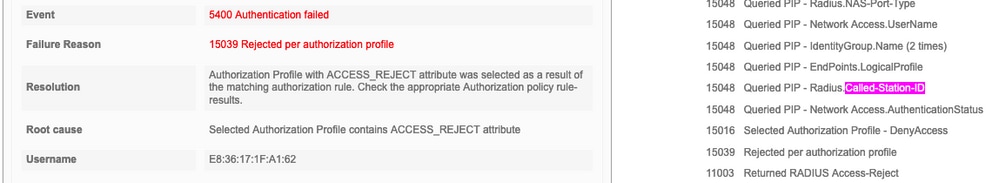

Si el resultado de la autenticación no es el esperado, es importante navegar hasta la página de ISE Operations > Live logs y obtener los detalles del resultado de la autenticación.

Se le indica el motivo del error (si se produce) y todos los atributos Radius recibidos por ISE.

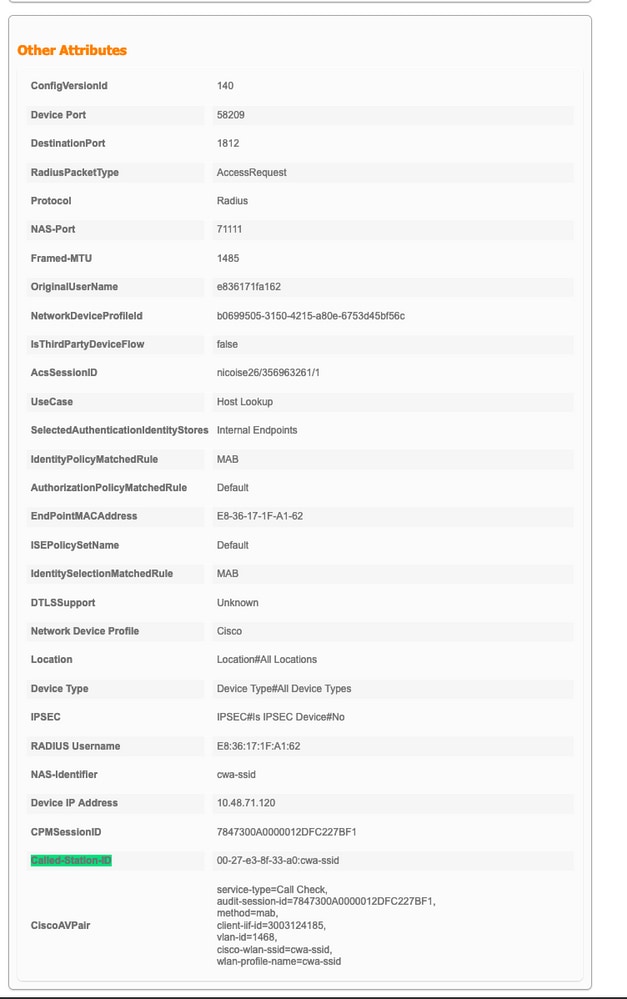

En el siguiente ejemplo, ISE rechazó la autenticación porque no coincidía ninguna regla de autorización. Esto se debe a que ve el atributo Called-station-ID enviado como el nombre SSID agregado a la dirección MAC del AP, mientras que la autorización es una coincidencia exacta con el nombre SSID. Se fija con el cambio de esa regla a 'contiene' en lugar de 'igual'.

Una vez solucionado esto, el cliente wifi sigue sin poder asociarse con el SSID, mientras que ISE afirma que la autorización se ha realizado correctamente y devuelve los atributos de CWA adecuados.

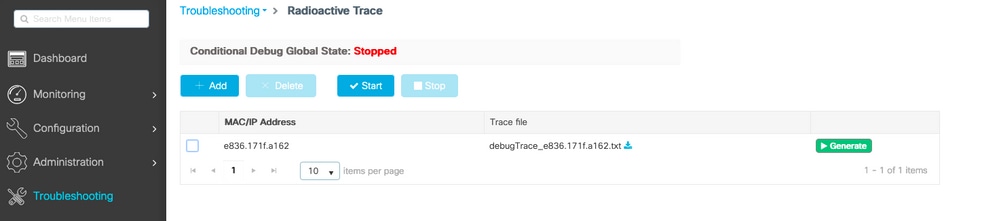

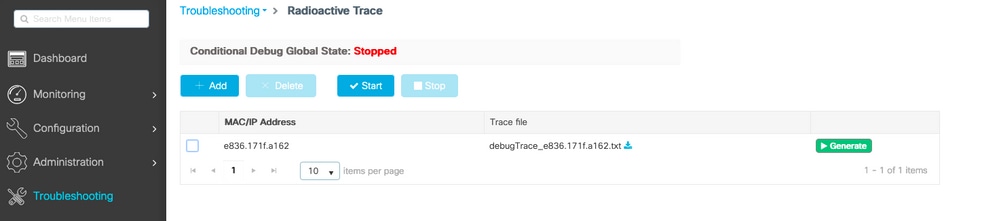

Puede navegar a laTroubleshooting > Radioactive tracepágina de la interfaz de usuario web del WLC.

en la mayoría de los casos, puede confiar en los registros siempre activos e incluso obtener registros de intentos de conexión anteriores sin la reproducción del problema una vez más.

Agregue la dirección MAC del cliente y haga clicGeneratecomo se muestra en la imagen.

En este caso, el problema radica en el hecho de que cometió un error tipográfico cuando creó el nombre de ACL y no coincide con el nombre de ACL devuelto por ISE o el WLC se queja de que no existe tal ACL como la solicitada por ISE:

2019/09/04 12:00:06.507 {wncd_x_R0-0}{1}: [client-auth] [24264]: (ERR): MAC: e836.171f.a162 client authz result: FAILURE

2019/09/04 12:00:06.516 {wncd_x_R0-0}{1}: [ewlc-infra-evq] [24264]: (ERR): SANET_AUTHZ_FAILURE - Redirect ACL Failure username E8-36-17-1F-A1-62, audit session id 7847300A0000012EFC24CD42,

2019/09/04 12:00:06.518 {wncd_x_R0-0}{1}: [errmsg] [24264]: (note): %SESSION_MGR-5-FAIL: Authorization failed or unapplied for client (e836.171f.a162) on Interface capwap_90000005 AuditSessionID 7847300A0000012EFC24CD42. Failure Reason: Redirect ACL Failure. Failed attribute name REDIRECT.

Comentarios

Comentarios