Configuración de OEAP y RLAN en Catalyst 9800 WLC

Opciones de descarga

-

ePub (1.6 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (928.9 KB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

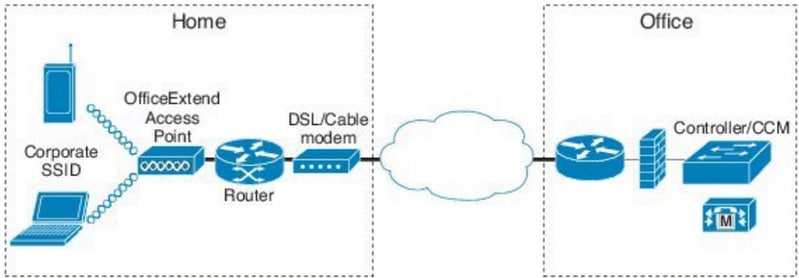

Este documento explica cómo configurar el punto de acceso de Cisco OfficeExtend (OEAP) y la Red de área local remota (RLAN) en el WLC 9800.

Un punto de acceso Cisco OfficeExtend (OEAP) proporciona comunicaciones seguras desde un controlador a un punto de acceso Cisco en una ubicación remota, ampliando sin problemas la WLAN corporativa a través de Internet hasta la residencia de un empleado. La experiencia de un usuario en la oficina doméstica es exactamente la misma que en la oficina corporativa. El cifrado de seguridad de la capa de transporte del datagrama (DTLS) entre un punto de acceso y el controlador garantiza que todas las comunicaciones tengan el nivel más alto de seguridad.

Se utiliza una LAN remota (RLAN) para autenticar clientes con cable mediante el controlador. Una vez que el cliente con cable se une con éxito al controlador, los puertos LAN conmutan el tráfico entre los modos de conmutación central o local. El tráfico de los clientes por cable se trata como tráfico de clientes inalámbricos. El RLAN en el punto de acceso (AP) envía la solicitud de autenticación para autenticar el cliente cableado. La autenticación de los clientes cableados en RLAN es similar al cliente inalámbrico autenticado central.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- WLC 9800

- Acceso mediante la interfaz de línea de comandos (CLI) a los controladores inalámbricos y los puntos de acceso

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Catalyst 9800 WLC versión 17.02.01

- AP serie 1815/1810

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Configurar

Diagrama de la red

Unión de PA detrás de NAT

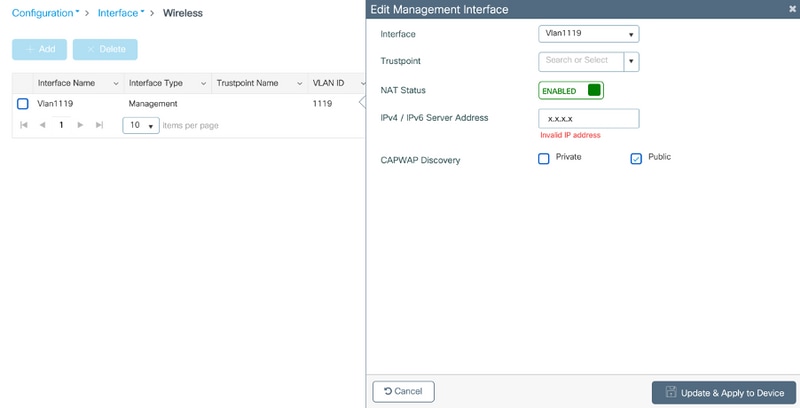

En los códigos 16.12.x, debe configurar la dirección IP NAT desde la CLI. No hay ninguna opción de GUI disponible. También puede seleccionar CAPWAP discovery through public or private IP (Detección de CAPWAP a través de IP pública o privada).

(config)#wireless management interface vlan 1114 nat public-ip x.x.x.x

(config-nat-interface)#capwap-discovery ?

private Include private IP in CAPWAP Discovery Response

public Include public IP in CAPWAP Discovery Response

En los códigos 17.x, navegue hasta Configuration > Interface > Wireless y luego haga clic en Wireless Management Interface, para configurar la IP NAT y el tipo de detección CAPWAP desde la GUI.

Configuración

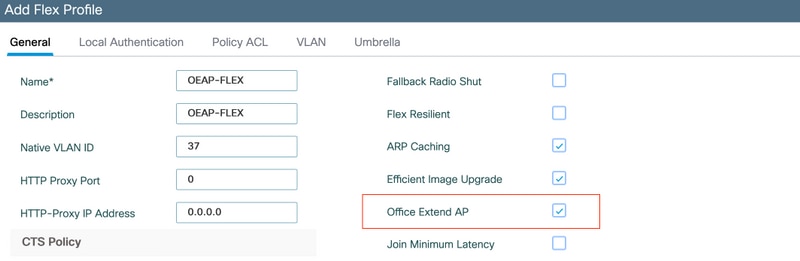

1. Para crear un perfil Flex, habilite Office Extend AP y navegue hasta Configuration > Tags & Profiles > Flex.

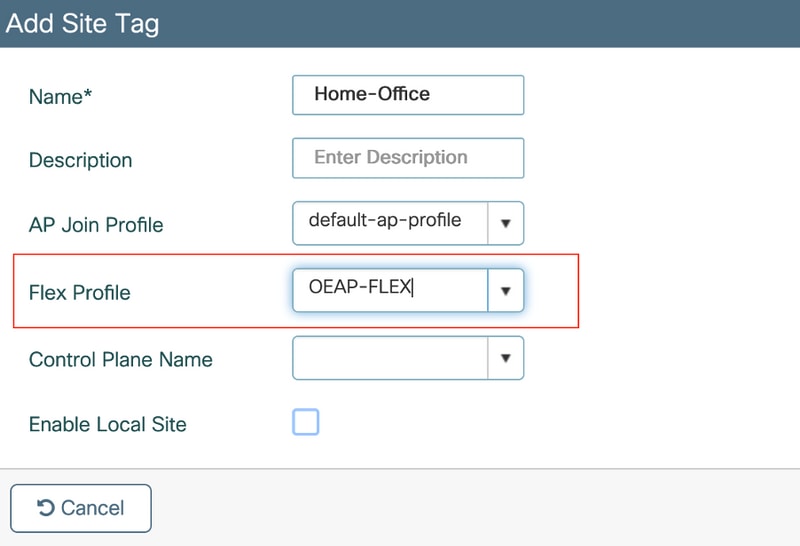

2. Para crear una etiqueta del sitio y asignar un perfil flexible, navegue hasta Configuración > Etiquetas y perfiles > Etiquetas.

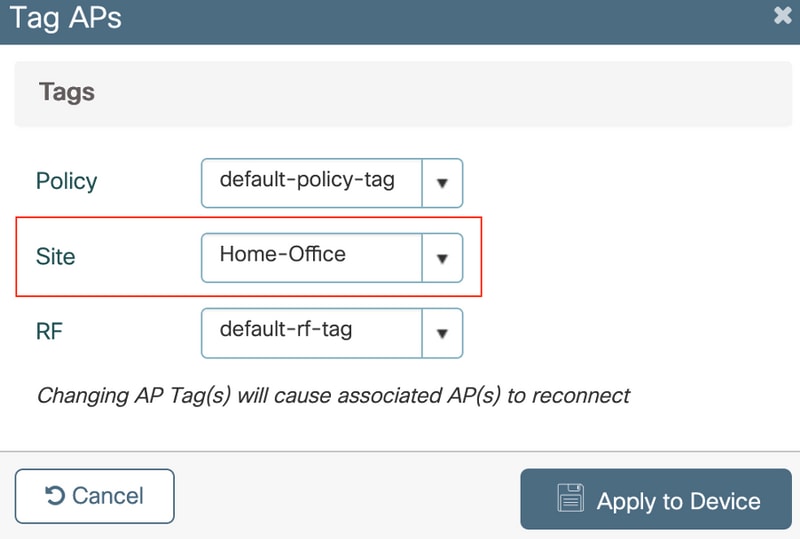

3. Navegue para etiquetar el AP 1815 con la etiqueta del sitio creada por Configuration > Wireless Setup > Advanced > Tag APs.

Verificación

Una vez que el AP 1815 se vuelva a unir al WLC, verifique esta salida:

vk-9800-1#show ap name AP1815 config general

Cisco AP Name : AP1815

=================================================

Cisco AP Identifier : 002c.c8de.3460

Country Code : Multiple Countries : IN,US

Regulatory Domain Allowed by Country : 802.11bg:-A 802.11a:-ABDN

AP Country Code : US - United States

Site Tag Name : Home-Office

RF Tag Name : default-rf-tag

Policy Tag Name : default-policy-tag

AP join Profile : default-ap-profile

Flex Profile : OEAP-FLEX

Administrative State : Enabled

Operation State : Registered

AP Mode : FlexConnect

AP VLAN tagging state : Disabled

AP VLAN tag : 0

CAPWAP Preferred mode : IPv4

CAPWAP UDP-Lite : Not Configured

AP Submode : Not Configured

Office Extend Mode : Enabled

Dhcp Server : Disabled

Remote AP Debug : Disabled

vk-9800-1#show ap link-encryption

Encryption Dnstream Upstream Last

AP Name State Count Count Update

--------------------------------------------------------------------------

N2 Disabled 0 0 06/08/20 00:47:33

AP1815 Enabled 43 865 06/08/20 00:46:56

when you enable the OfficeExtend mode for an access point DTLS data encryption is enabled automatically.

AP1815#show capwap client config

AdminState : ADMIN_ENABLED(1)

Name : AP1815

Location : default location

Primary controller name : vk-9800-1

ssh status : Enabled

ApMode : FlexConnect

ApSubMode : Not Configured

Link-Encryption : Enabled

OfficeExtend AP : Enabled

Discovery Timer : 10

Heartbeat Timer : 30

Syslog server : 255.255.255.255

Syslog Facility : 0

Syslog level : informational

Nota: Puede habilitar o deshabilitar el cifrado de datos DTLS para un punto de acceso específico o para todos los puntos de acceso mediante el comando ap link-encryption

vk-9800-1(config)#ap profile default-ap-profile

vk-9800-1(config-ap-profile)#no link-encryption

Disabling link-encryption globally will reboot the APs with link-encryption.

Are you sure you want to continue? (y/n)[y]:y

Inicie sesión en OEAP y configure el SSID personal

1. Puede acceder a la interfaz web del OEAP con su dirección IP. Las credenciales predeterminadas para iniciar sesión son admin y admin.

2. Se recomienda cambiar las credenciales por defecto por motivos de seguridad.

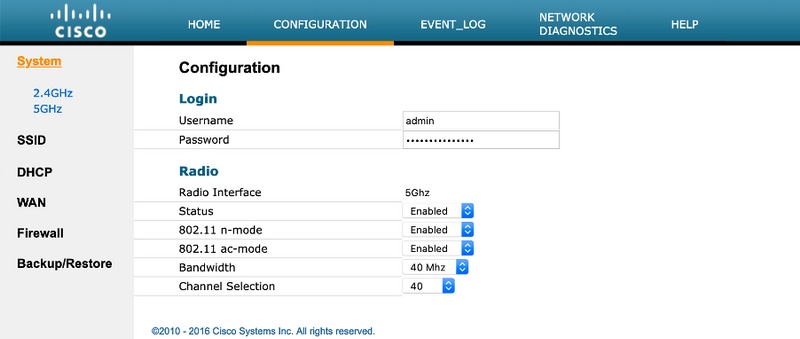

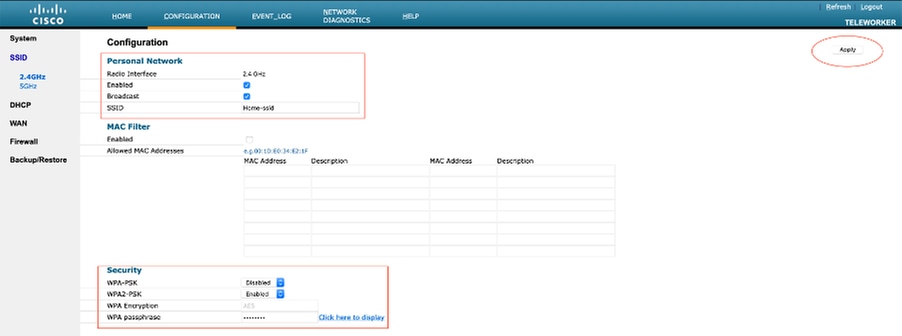

3. Vaya a Configuration> SSID> 2.4GHz/5GHz para configurar el SSID personal.

4. Activar interfaz de radio.

5. Introduzca el SSID y active la difusión

6. Para el cifrado, seleccione WPA-PSK o WPA2-PSK e introduzca la frase de paso del tipo de seguridad correspondiente.

7. Haga clic en Aplicar para que la configuración surta efecto.

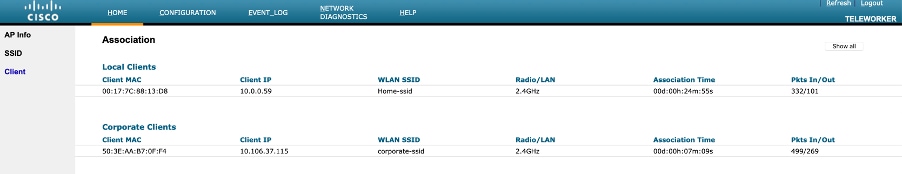

8. Los clientes que se conectan al SSID personal obtienen la dirección IP de la red 10.0.0.1/24 de forma predeterminada.

9. Los usuarios domésticos pueden utilizar el mismo AP para conectarse para su uso doméstico y ese tráfico no se pasa a través del túnel DTLS.

10. Para verificar las asociaciones de clientes en el OEAP, navegue hasta Inicio > Cliente. Podrá ver los clientes locales y los clientes corporativos asociados con el OEAP.

To clear personal ssidfrom office-extend ap

ewlc#ap name cisco-ap clear-personalssid-config

clear-personalssid-config Clears the Personal SSID config on an OfficeExtend AP

Configuración de RLAN en 9800 WLC

Se utiliza una LAN remota (RLAN) para autenticar clientes con cable mediante el controlador. Una vez que el cliente con cable se une con éxito al controlador, los puertos LAN conmutan el tráfico entre los modos de conmutación central o local. El tráfico de los clientes por cable se trata como tráfico de clientes inalámbricos. El RLAN en el punto de acceso (AP) envía la solicitud de autenticación para autenticar el cliente cableado.

La autenticación de los clientes cableados en RLAN es similar al cliente inalámbrico autenticado central.

Nota: EAP local se utiliza para la autenticación de clientes RLAN en este ejemplo. La configuración de EAP local tiene que estar presente en el WLC para configurar los pasos siguientes. Incluye métodos de autenticación y autorización aaa, perfil EAP local y credenciales locales.

Ejemplo de configuración de autenticación EAP local en WLC de Catalyst 9800

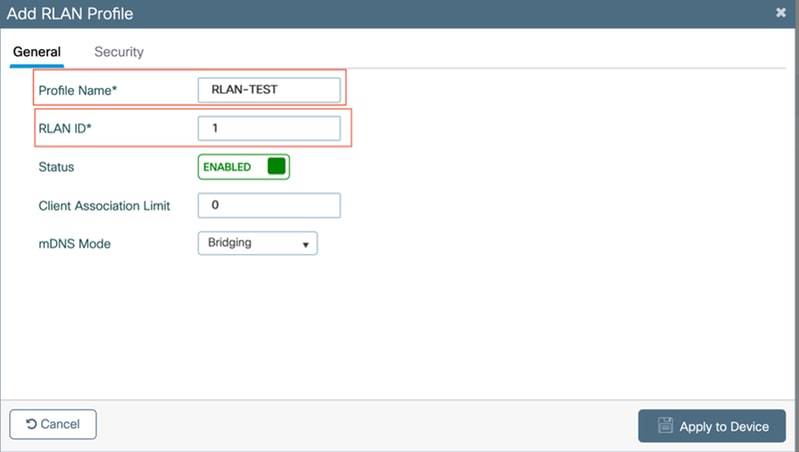

- Para crear un perfil RLAN, navegue hasta Configuration > Wireless > Remote LAN e ingrese un nombre e ID de RLAN para el perfil RLAN, como se muestra en esta imagen.

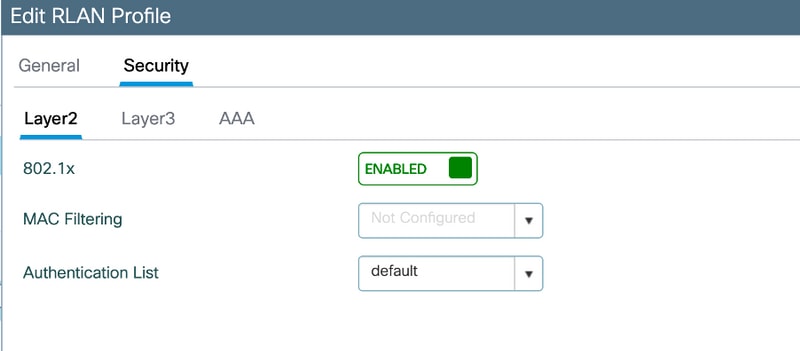

2. Navegue hasta Seguridad > Capa 2, para habilitar 802.1x para una RLAN, establezca el estado de 802.1x como Habilitado, como se muestra en esta imagen.

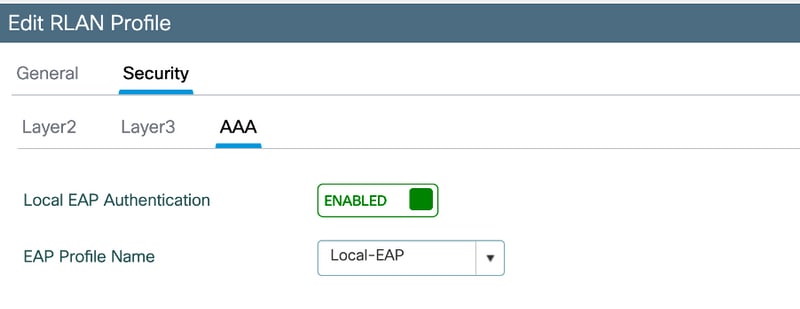

3. Navegue hasta Seguridad > AAA, establezca la Autenticación EAP local en habilitada y elija el Nombre de perfil EAP requerido de la lista desplegable, como se muestra en esta imagen.

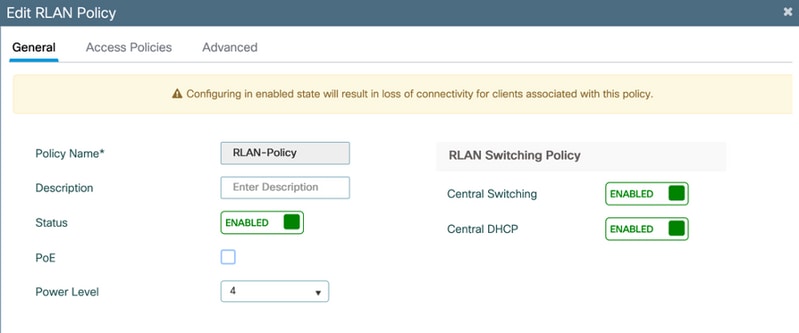

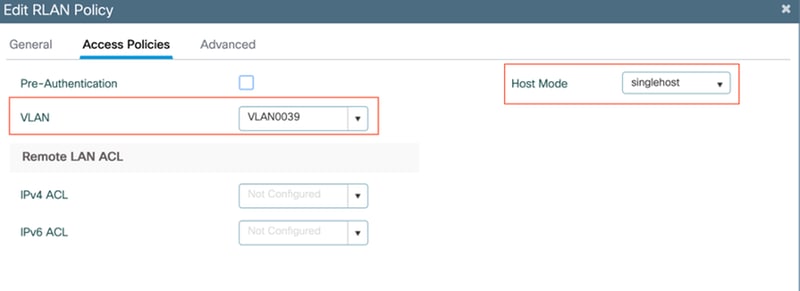

4. Para crear la política RLAN, navegue hasta Configuration > Wireless > Remote LAN y en la página Remote LAN, haga clic en la ficha RLAN Policy, como se muestra en esta imagen.

Vaya a Access Policies (Políticas de acceso), configure la VLAN y el Host Mode (Modo de host) y aplique la configuración.

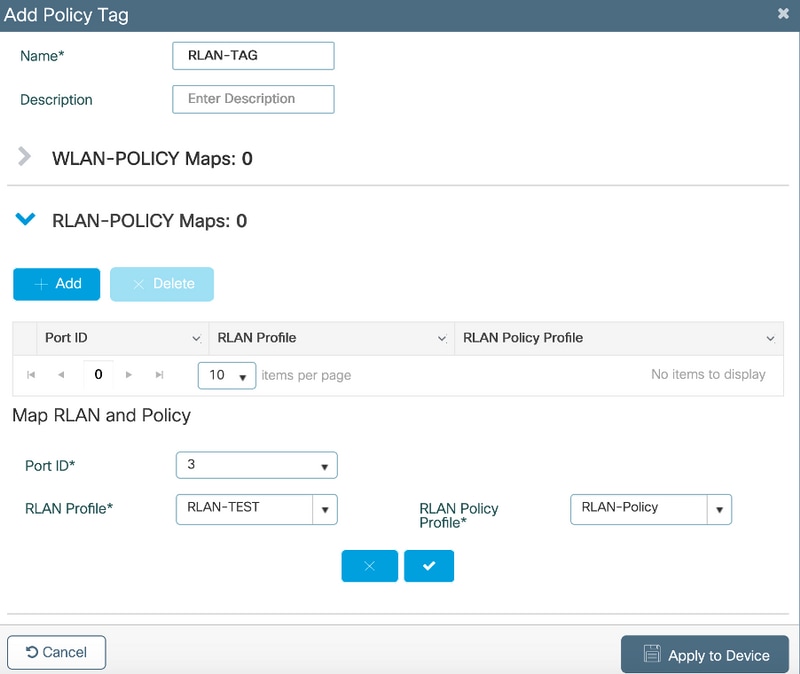

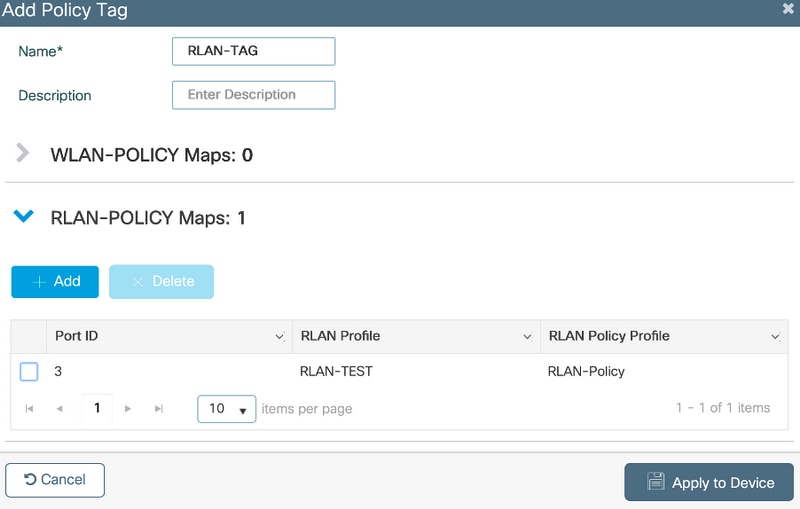

5. Para crear una etiqueta de política y asignar un perfil RLAN a una política RLAN, navegue hasta Configuración > Etiquetas y perfiles > Etiquetas.

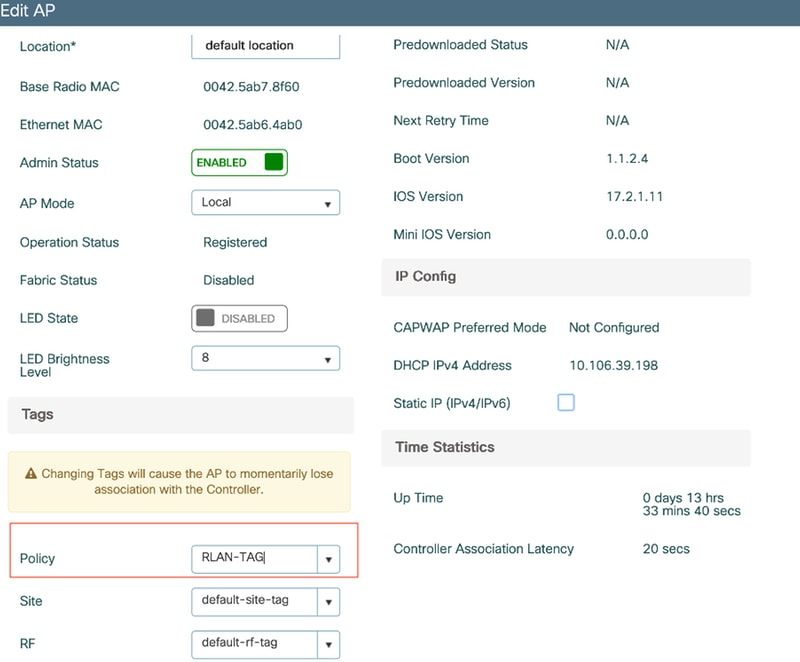

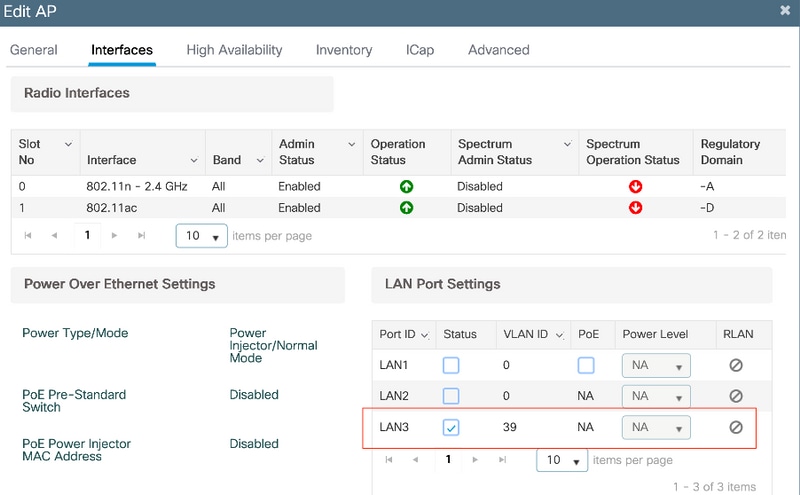

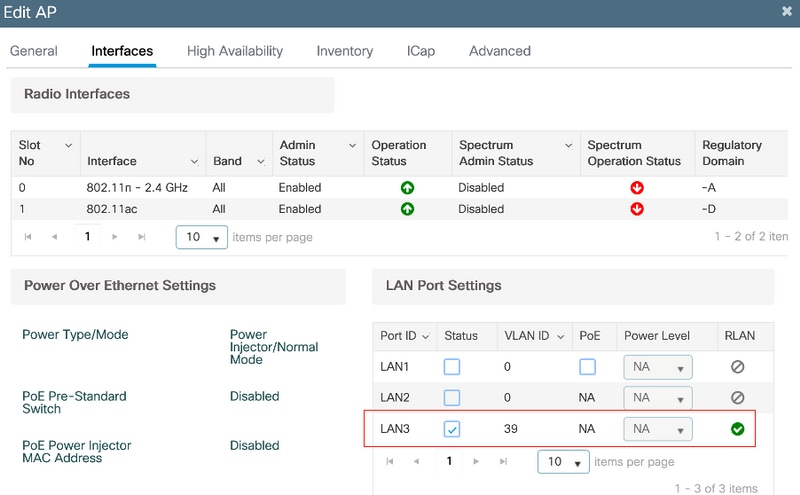

6. Habilite el puerto LAN y aplique la ETIQUETA de política en el AP. Navegue hasta Configuration > Wireless > Access Points y haga clic en el AP.

Aplique el ajuste y el AP se vuelve a unir al WLC. Haga clic en el AP, luego seleccione Interfaces y habilite el puerto LAN.

Aplique la configuración y verifique el estado.

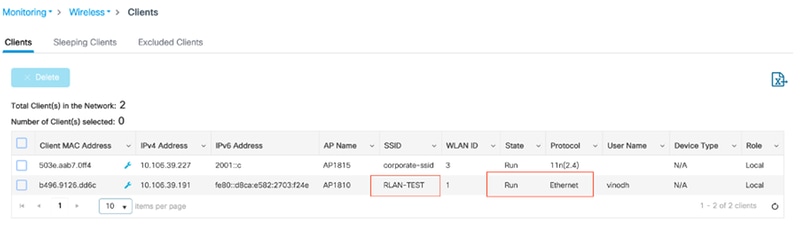

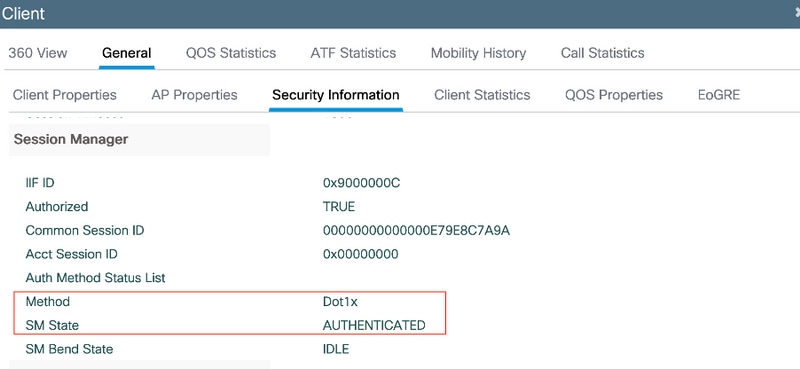

7. Conecte un PC en el puerto LAN3 del AP. El PC se autenticará a través de 802.1x y obtendrá una dirección IP de la VLAN configurada.

Navegue hasta Monitoring > Wireless > Clients para verificar el estado del cliente.

vk-9800-1#show wireless client summary

Number of Clients: 2

MAC Address AP Name Type ID State Protocol Method Role

-------------------------------------------------------------------------------------------------------------------------

503e.aab7.0ff4 AP1815 WLAN 3 Run 11n(2.4) None Local

b496.9126.dd6c AP1810 RLAN 1 Run Ethernet Dot1x Local

Number of Excluded Clients: 0

Troubleshoot

Problemas comunes:

- Solo funciona el SSID local, el SSID está configurado en el WLC y no se transmite: verifique si el AP se ha unido al controlador correctamente.

- No se puede acceder a la GUI de OEAP: compruebe si AP tiene dirección IP y compruebe la disponibilidad (firewall, ACL, etc. en la red)

- Clientes conectados por cable o inalámbricos conmutados centralmente que no pueden autenticarse u obtener la dirección IP: tome rastros RA, rastros siempre activos, etc.

Ejemplo de seguimientos siempre activos para el cliente 802.1x por cable:

[client-orch-sm] [18950]: (note): MAC: <client-mac> Association received. BSSID 00b0.e187.cfc0, old BSSID 0000.0000.0000, WLAN test_rlan, Slot 2 AP 00b0.e187.cfc0, Ap_1810

[client-orch-state] [18950]: (note): MAC: <client-mac> Client state transition: S_CO_INIT -> S_CO_ASSOCIATING

[dot11-validate] [18950]: (ERR): MAC: <client-mac> Failed to dot11 determine ms physical radio type. Invalid radio type :0 of the client.

[dot11] [18950]: (ERR): MAC: <client-mac> Failed to dot11 send association response. Encoding of assoc response failed for client reason code: 14.

[dot11] [18950]: (note): MAC: <client-mac> Association success. AID 1, Roaming = False, WGB = False, 11r = False, 11w = False AID list: 0x1| 0x0| 0x0| 0x0

[client-orch-state] [18950]: (note): MAC: <client-mac> Client state transition: S_CO_ASSOCIATING -> S_CO_L2_AUTH_IN_PROGRESS

[client-auth] [18950]: (note): MAC: <client-mac> ADD MOBILE sent. Client state flags: 0x71 BSSID: MAC: 00b0.e187.cfc0 capwap IFID: 0x90000012

[client-auth] [18950]: (note): MAC: <client-mac> L2 Authentication initiated. method DOT1X, Policy VLAN 1119,AAA override = 0 , NAC = 0

[ewlc-infra-evq] [18950]: (note): Authentication Success. Resolved Policy bitmap:11 for client <client-mac>

[client-orch-sm] [18950]: (note): MAC: <client-mac> Mobility discovery triggered. Client mode: Local

[client-orch-state] [18950]: (note): MAC: <client-mac> Client state transition: S_CO_L2_AUTH_IN_PROGRESS -> S_CO_MOBILITY_DISCOVERY_IN_PROGRESS

[mm-client] [18950]: (note): MAC: <client-mac> Mobility Successful. Roam Type None, Sub Roam Type MM_SUB_ROAM_TYPE_NONE, Previous BSSID MAC: 0000.0000.0000 Client IFID: 0xa0000003, Client Role: Local PoA: 0x90000012 PoP: 0x0

[client-auth] [18950]: (note): MAC: <client-mac> ADD MOBILE sent. Client state flags: 0x72 BSSID: MAC: 00b0.e187.cfc0 capwap IFID: 0x90000012

[client-orch-state] [18950]: (note): MAC: <client-mac> Client state transition: S_CO_MOBILITY_DISCOVERY_IN_PROGRESS -> S_CO_DPATH_PLUMB_IN_PROGRESS

[dot11] [18950]: (note): MAC: <client-mac> Client datapath entry params - ssid:test_rlan,slot_id:2 bssid ifid: 0x0, radio_ifid: 0x90000006, wlan_ifid: 0xf0404001

[dpath_svc] [18950]: (note): MAC: <client-mac> Client datapath entry created for ifid 0xa0000003

[client-orch-state] [18950]: (note): MAC: <client-mac> Client state transition: S_CO_DPATH_PLUMB_IN_PROGRESS -> S_CO_IP_LEARN_IN_PROGRESS

[client-iplearn] [18950]: (note): MAC: <client-mac> Client IP learn successful. Method: DHCP IP: <Cliet-IP>

[apmgr-db] [18950]: (ERR): 00b0.e187.cfc0 Get ATF policy name from WLAN profile:: Failed to get wlan profile. Searched wlan profile test_rlan

[apmgr-db] [18950]: (ERR): 00b0.e187.cfc0 Failed to get ATF policy name

[apmgr-bssid] [18950]: (ERR): 00b0.e187.cfc0 Failed to get ATF policy name from WLAN profile name: No such file or directory

[client-orch-sm] [18950]: (ERR): Failed to get client ATF policy name: No such file or directory

[client-orch-state] [18950]: (note): MAC: <client-mac> Client state transition: S_CO_IP_LEARN_IN_PROGRESS -> S_CO_RUN

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

30-Jun-2020

|

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Vinodh KokilaTAC

- Gurinderjit SindharTAC

- Shankar RamanathanTAC

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios