Configuración de filtros MAC con controladores LAN inalámbricos (WLC) de AireOS

Opciones de descarga

-

ePub (382.8 KB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (922.5 KB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe cómo configurar filtros MAC con controladores de LAN inalámbrica (WLC).

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

-

Configuración de LAP y Cisco WLC

-

Soluciones Cisco Unified Wireless Security

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

-

Cisco 4400 WLC que ejecuta la versión de software 5.2.178.0

-

LAPs de la serie Cisco 1230AG

-

Adaptador de cliente inalámbrico 802.11 a/b/g con firmware 4.4

-

Aironet Desktop Utility (ADU) versión 4.4

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Convenciones

Consulte Convenciones de Consejos TécnicosCisco para obtener más información sobre las convenciones del documento.

Antecedentes

Este documento describe cómo configurar filtros MAC con controladores de LAN inalámbrica (WLC) con un ejemplo de configuración. Este documento también explica cómo autorizar Lightweight Access Points (LAP) en un servidor AAA.

Filtro de dirección MAC (autenticación MAC) en WLC

Cuando crea un filtro de dirección MAC en los WLC, a los usuarios se les concede o se les niega el acceso a la red WLAN en función de la dirección MAC del cliente que utilizan.

Hay dos tipos de autenticación MAC que se soportan en los WLCs:

-

Autenticación MAC local

-

Autenticación MAC utilizada con un servidor RADIUS

Con la autenticación MAC local, las direcciones MAC del usuario se almacenan en una base de datos en el WLC. Cuando un usuario intenta acceder a la WLAN que se configura para el filtrado MAC, la dirección MAC del cliente se valida contra la base de datos local en el WLC, y el cliente se concede acceso a la WLAN si la autenticación es acertada.

De forma predeterminada, la base de datos local del WLC soporta hasta 512 entradas de usuario.

La base de datos de usuarios locales está limitada a un máximo de 2048 entradas. La base de datos local almacena entradas para estos elementos:

-

Usuarios de gestión local, incluidos los embajadores de recepción

-

Usuarios de la red local, incluidos los usuarios invitados

-

Entradas de filtro MAC

-

Entradas de lista de exclusión

-

Entradas de lista de autorización de punto de acceso

Todos estos tipos de usuarios no pueden superar el tamaño de base de datos configurado.

Para aumentar la base de datos local, utilice este comando de la CLI:

<Cisco Controller>config database size ? <count> Enter the maximum number of entries (512-2048)

Como alternativa, la autenticación de direcciones MAC también se puede realizar con un servidor RADIUS. La única diferencia es que la base de datos de direcciones MAC de los usuarios se almacena en el servidor RADIUS en lugar del WLC.

Cuando una base de datos de usuario se almacena en un servidor RADIUS, el WLC reenvía la dirección MAC del cliente al servidor RADIUS para la validación del cliente.

A continuación, el servidor RADIUS valida la dirección MAC en función de la base de datos que tenga. Si la autenticación del cliente es exitosa, el cliente tiene acceso a la WLAN. Se puede utilizar cualquier servidor RADIUS que admita la autenticación de direcciones MAC.

Configuración de la Autenticación MAC Local en WLCs

Para configurar la autenticación MAC local en los WLC:

-

Configure la base de datos local en el WLC con las direcciones MAC del cliente.

Nota: Antes de configurar la autenticación MAC, debe configurar el WLC para el funcionamiento básico y registrar los LAPs al WLC. Este documento supone que el WLC ya está configurado para el funcionamiento básico y que los LAPs están registrados en el WLC. Si usted es un nuevo usuario y desea intentar configurar el WLC para el funcionamiento básico con los LAP, consulte Troubleshooting de un AP ligero que no puede unirse a un WLC.

Nota: No se necesita ninguna configuración especial en el cliente inalámbrico para soportar la autenticación MAC.

Configuración de una WLAN y activación del filtrado de direcciones MAC

Para configurar una WLAN con filtrado de MAC:

-

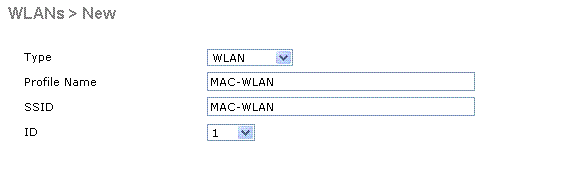

Haga clic en WLAN en la GUI para crear una WLAN.

Aparece la ventana WLAN. Esta ventana enumera las WLAN configuradas en el controlador.

-

Haga clic en Nuevo para configurar una WLAN nueva.

En este ejemplo, la WLAN se llama MAC-WLAN y el ID de WLAN es 1.

Configuración del filtrado de direcciones MAC activado WLAN

Configuración del filtrado de direcciones MAC activado WLAN -

Haga clic en Apply (Aplicar).

-

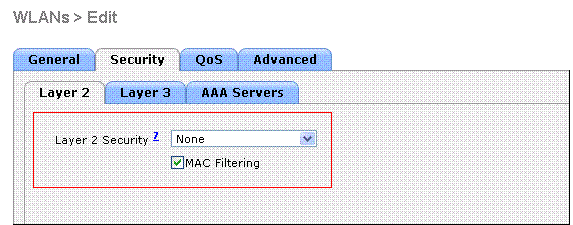

En la ventana WLANs > Edit, defina los parámetros específicos de la WLAN.

Definir parámetros

Definir parámetros

-

En Seguridad > Capa 2 > Políticas de seguridad de Capa 2, marque la casilla de verificación Filtrado de MAC.

Esto habilita la autenticación MAC para la WLAN.

-

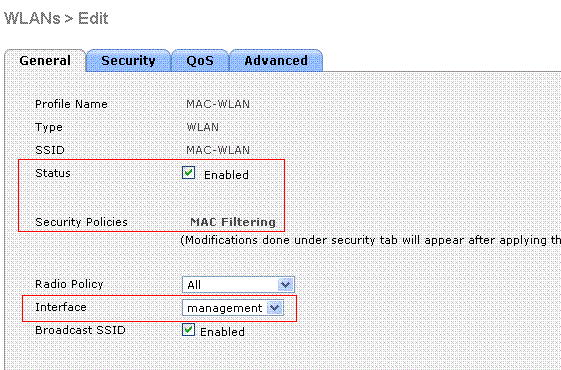

En General > Interface name, seleccione la interfaz a la que se asigna la WLAN.

En este ejemplo, la WLAN se asigna a la interfaz de administración.

-

Seleccione los otros parámetros, que dependen de los requisitos de diseño de la WLAN.

-

Haga clic en Apply (Aplicar).

WLAN asignada a la interfaz

WLAN asignada a la interfaz

-

El siguiente paso es configurar la base de datos local en el WLC con las direcciones MAC del cliente.

Consulte Ejemplo de Configuración de VLAN en Controladores de LAN Inalámbricos para obtener información sobre cómo configurar las interfaces dinámicas (VLAN) en los WLC.

Configure la base de datos local en el WLC con las direcciones MAC del cliente

Para configurar la base de datos local con una dirección MAC del cliente en el WLC:

-

Haga clic en Seguridad desde la GUI del controlador y luego haga clic en Filtrado de MAC en el menú del lado izquierdo.

Aparecerá la ventana Filtrado de MAC.

Ventana Filtrado de MAC

Ventana Filtrado de MAC

-

Haga clic en Nuevo para crear una entrada de la dirección MAC de la base de datos local en el WLC.

-

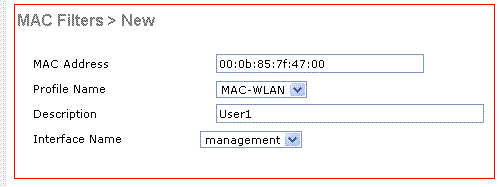

En la ventana MAC Filters > New, ingrese la dirección MAC, Profile Name, Description y Interface Name para el cliente.

Aquí tiene un ejemplo:

Creación de una Base de Datos Local para la Dirección MAC

Creación de una Base de Datos Local para la Dirección MAC

-

Haga clic en Apply (Aplicar).

-

Repita los pasos 2-4 para agregar más clientes a la base de datos local.

Ahora, cuando los clientes se conectan a esta WLAN, el WLC valida la dirección MAC del cliente contra la base de datos local y si la validación es acertada, el cliente se concede el acceso a la red.

Nota: En este ejemplo, sólo se utilizó un filtro de direcciones MAC sin ningún otro mecanismo de seguridad de capa 2. Cisco recomienda que se utilice la autenticación de dirección MAC junto con otros métodos de seguridad de capa 2 o capa 3. No se recomienda utilizar solamente la autenticación de la dirección MAC para asegurar su red WLAN porque no proporciona un mecanismo de seguridad fuerte.

Configuración de la Autenticación MAC con un Servidor RADIUS

Para configurar la autenticación MAC con un servidor RADIUS, utilice estos enlaces. En este ejemplo, se utiliza el servidor Cisco Secure ACS como servidor RADIUS.

-

Configuración de una WLAN y activación del filtrado de direcciones MAC

-

Configuración del servidor RADIUS con direcciones MAC de cliente

Configuración de una WLAN y activación del filtrado de direcciones MAC

Para configurar una WLAN con filtrado de MAC:

-

Haga clic en WLAN en la GUI para crear una WLAN.

Aparece la ventana WLAN. Esta ventana enumera las WLAN configuradas en el controlador.

-

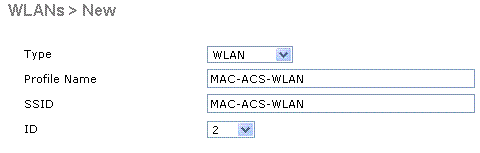

Haga clic en Nuevo para configurar una WLAN nueva.

En este ejemplo, la WLAN se llama MAC-ACS-WLAN y el ID de WLAN es 2.

Configuración de un nuevo filtrado de direcciones MAC activado WLAN

Configuración de un nuevo filtrado de direcciones MAC activado WLAN

-

Haga clic en Apply (Aplicar).

-

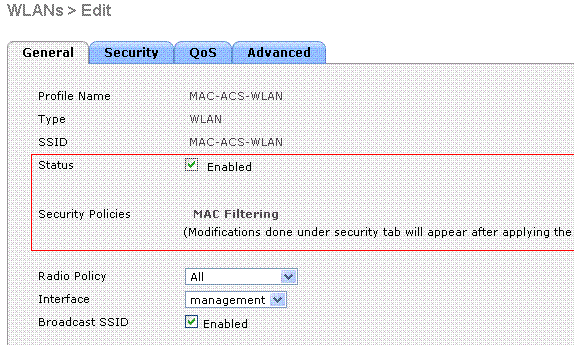

En la ventana WLANs > Edit, defina los parámetros específicos de la WLAN.

-

En Seguridad > Capa 2 > Políticas de seguridad de Capa 2, marque la casilla de verificación Filtrado de MAC.

Esto habilita la autenticación MAC para la WLAN.

-

En General > Interface name, seleccione la interfaz a la que se asigna la WLAN.

-

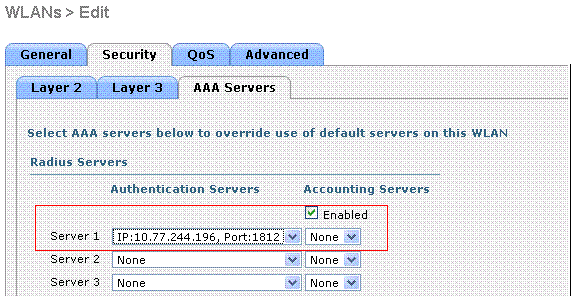

En Security > AAA Servers > RADIUS servers , seleccione el servidor RADIUS que se puede utilizar para la autenticación MAC.

Seleccione el servidor RADIUS que se utilizará para la autenticación MAC.

Seleccione el servidor RADIUS que se utilizará para la autenticación MAC.

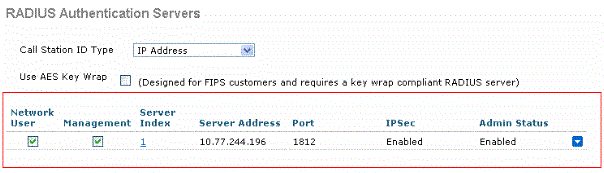

Nota: Antes de que pueda seleccionar el servidor RADIUS de la ventana WLAN > Edit, debe definir el servidor RADIUS en la ventana Security > Radius Authentication y habilitar el servidor RADIUS.

Servidores de autenticación Radius

Servidores de autenticación Radius -

Seleccione los otros parámetros, que dependen de los requisitos de diseño de la WLAN.

-

Haga clic en Apply (Aplicar).

Parámetros de requisitos de diseño

Parámetros de requisitos de diseño

-

-

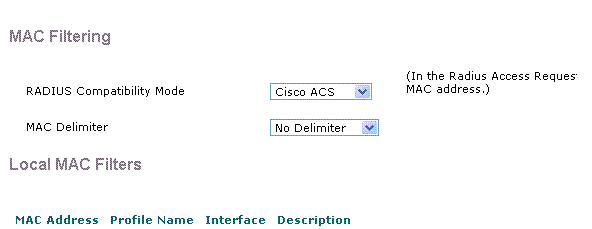

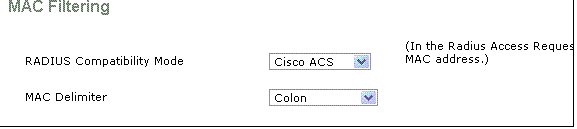

Haga clic en Security > MAC Filtering.

-

En la ventana Filtrado de MAC, elija el tipo de servidor RADIUS en el Modo de Compatibilidad RADIUS.

Este ejemplo utiliza Cisco ACS.

-

En el menú desplegable Delimitador de MAC, seleccione el delimitador de MAC.

Este ejemplo utiliza dos puntos.

-

Haga clic en Apply (Aplicar).

Elija el tipo de servidor RADIUS

Elija el tipo de servidor RADIUS

El siguiente paso es configurar el servidor ACS con las direcciones MAC del cliente.

Configuración del servidor RADIUS con direcciones MAC de cliente

Para agregar una dirección MAC al ACS:

-

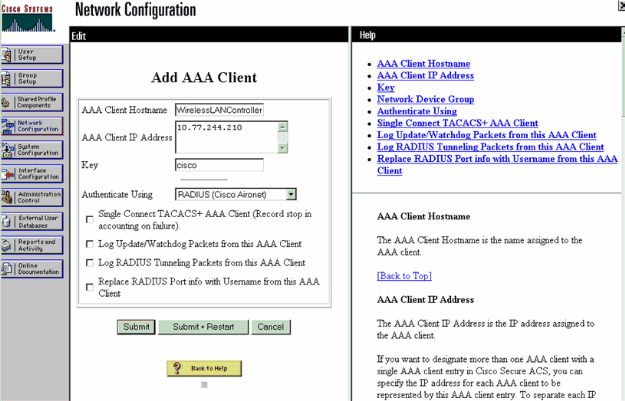

Defina el WLC como un cliente AAA en el servidor ACS. Haga clic en Network Configuration desde la GUI de ACS.

-

Cuando aparezca la ventana Network Configuration , defina el nombre del WLC, la dirección IP, el secreto compartido y el método de autenticación (RADIUS Cisco Aironet o RADIUS Airespace).

Consulte la documentación del fabricante para otros servidores de autenticación no ACS.

Agregar un cliente AAA

Agregar un cliente AAA

Nota: La clave secreta compartida que configure en el WLC y el servidor ACS deben coincidir. El secreto compartido distingue entre mayúsculas y minúsculas.

-

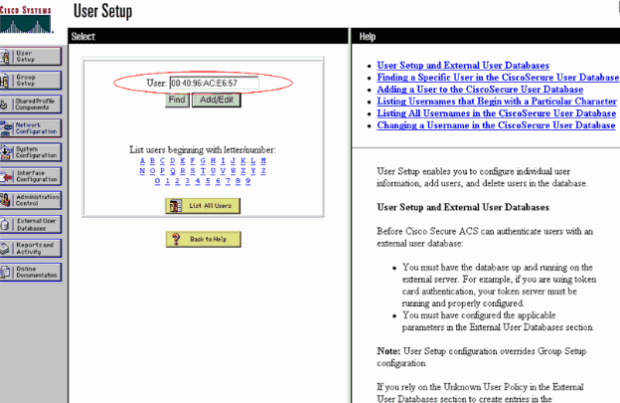

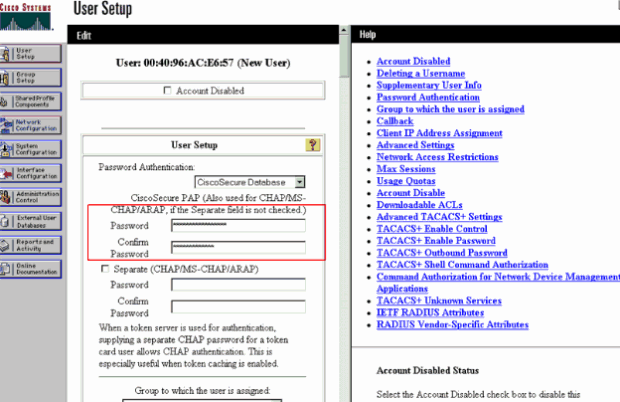

En el menú principal de ACS, haga clic en User Setup .

-

En el cuadro de texto Usuario, ingrese la dirección MAC para agregarla a la base de datos de usuarios.

Introduzca la dirección MAC

Introduzca la dirección MAC

Nota: La dirección MAC debe ser exactamente como es enviada por el WLC para el nombre de usuario y la contraseña. Si la autenticación falla, verifique el registro de intentos fallidos para ver cómo el WLC notifica el MAC. No corte ni pegue la dirección MAC, ya que esto puede introducir caracteres fantasma.

-

En la ventana User Setup (Configuración de usuario), introduzca la dirección MAC en el cuadro de texto Secure-PAP password (Contraseña PAP segura).

Introduzca la dirección MAC en el campo Contraseña de PAP segura

Introduzca la dirección MAC en el campo Contraseña de PAP segura

Nota: La dirección MAC debe ser exactamente como es enviada por el WLC para el nombre de usuario y la contraseña. Si la autenticación falla, verifique el registro de intentos fallidos para ver cómo el AP informa el MAC. No corte ni pegue la dirección MAC, ya que esto puede introducir caracteres fantasma.

-

Haga clic en Submit (Enviar).

-

Repita los pasos 2-5 para agregar más usuarios a la base de datos ACS.

Ahora, cuando los clientes se conectan a esta WLAN, el WLC pasa las credenciales al servidor ACS. El servidor ACS valida las credenciales contra la base de datos ACS. Si la dirección MAC del cliente está presente en la base de datos, el servidor RADIUS ACS devuelve una autenticación correcta al WLC, y el cliente puede ser concedido acceso a la WLAN.

Utilice la CLI para configurar el filtro MAC en el WLC

Este documento discutió previamente cómo utilizar la GUI del WLC para configurar los filtros MAC. También puede utilizar la CLI para configurar los filtros MAC en el WLC. Para configurar el filtro MAC en el WLC:

-

Ejecute el comando config wlan mac-filters enable wlan_id para habilitar el filtrado de MAC. Ingrese el comando show wlan para verificar que tiene el filtrado de MAC habilitado para la WLAN.

-

comando config macfilter add:

El comando config macfilter add le permite agregar un macfilter, una interfaz, una descripción, etc.

Utilice el comando config macfilter add para crear una entrada de filtro MAC en el controlador de LAN inalámbrica de Cisco. Utilice este comando para agregar un cliente localmente a una LAN inalámbrica en el controlador de LAN inalámbrica de Cisco. Este filtro omite el proceso de autenticación RADIUS.

config macfilter add <MAC_address> <WLAN_id> <Interface_name> <description> <IP_address>

Ejemplo:

Introduzca una asignación estática de direcciones MAC a IP. Esto se puede hacer para soportar un cliente pasivo, es decir, uno que no utiliza DHCP y no transmite los paquetes IP no solicitados.

(Cisco Controller) >config macfilter add 00:E0:77:31:A3:55 1 lab02 "labconnect" 10.92.125.51

-

comando config macfilter ip-address

El comando config macfilter ip-address le permite asignar un filtro MAC a una dirección IP. Utilice este comando para configurar una dirección IP en la base de datos de filtro MAC local:

config macfilter ip-address <MAC_address> <IP_address>

Ejemplo:

(Cisco Controller) >config macfilter ip-address 00:E0:77:31:A3:55 10.92.125.51

Configurar un tiempo de espera para clientes deshabilitados

Puede configurar un tiempo de espera para los clientes deshabilitados. Los clientes que no puedan autenticarse tres veces durante los intentos de asociación se deshabilitan automáticamente para evitar más intentos de asociación.

Una vez transcurrido el período de tiempo de espera, el cliente puede reintentar la autenticación hasta que se asocie o falle la autenticación y se excluya de nuevo.

Ingrese el comando config wlan exclusionlist wlan_id timeout para configurar el tiempo de espera para los clientes inhabilitados.

El valor del tiempo de espera puede ser de 1 a 65535 segundos, o puede ingresar 0 para inhabilitar permanentemente al cliente.

Verificación

Para verificar si el filtro MAC está configurado correctamente:

-

show macfilter summary—Muestra un resumen de todas las entradas de filtro MAC.

-

show macfilter detail < client MAC Address >: visualización detallada de una entrada de filtro MAC.

Aquí hay un ejemplo del comando show macfilter summary:

(Cisco Controller) >show macfilter summary MAC Filter RADIUS Compatibility mode............. Cisco ACS MAC Filter Delimiter............................. None Local Mac Filter Table MAC Address WLAN Id Description ----------------------- -------------- -------------------------------- 00:40:96:ac:e6:57 1 Guest (Cisco Controller) >

Aquí hay un ejemplo del comando show macfilter detail:

(Cisco Controller) >show macfilter detail 00:40:96:ac:e6:57 MAC Address...................................... 00:40:96:ac:e6:57 WLAN Identifier.................................. 1 Interface Name................................... mac-client Description...................................... Guest

Troubleshoot

Puede utilizar estos comandos para resolver problemas de su configuración:

Nota: Consulte Información Importante sobre Comandos de Debug antes de usar un comando debug.

-

debug aaa all enable: permite depurar todos los mensajes AAA.

-

debug mac addr <Client-MAC-address xx:xx:xx:xx:xx:xx:xx>: para configurar la depuración de MAC, utilice el comando debug mac.

Aquí hay un ejemplo del comando debug aaa all enable:

Wed May 23 11:13:55 2007: Looking up local blacklist 004096ace657

Wed May 23 11:13:55 2007: Looking up local blacklist 004096ace657

Wed May 23 11:13:55 2007: User 004096ace657 authenticated

Wed May 23 11:13:55 2007: 00:40:96:ac:e6:57 Returning AAA Error 'Success' (0)

for mobile 00:40:96:ac:e6:57

Wed May 23 11:13:55 2007: AuthorizationResponse: 0xbadff97c

Wed May 23 11:13:55 2007: structureSize................................76

Wed May 23 11:13:55 2007: resultCode...................................0

Wed May 23 11:13:55 2007: protocolUsed.................................0x00000008

Wed May 23 11:13:55 2007: proxyState...................................

00:40:96:AC:E6:57-00:00

Wed May 23 11:13:55 2007: Packet contains 2 AVPs:

Wed May 23 11:13:55 2007: AVP[01] Service-Type.............................

0x0000000a (10) (4 bytes)

Wed May 23 11:13:55 2007: AVP[02] Airespace / Interface-Name...............

staff-vlan (10 bytes)

Wed May 23 11:13:55 2007: 00:40:96:ac:e6:57 processing avps[0]: attribute 6

Wed May 23 11:13:55 2007: 00:40:96:ac:e6:57 processing avps[1]: attribute 5

Wed May 23 11:13:55 2007: 00:40:96:ac:e6:57 Applying new AAA override for

station 00:40:96:ac:e6:57

Wed May 23 11:13:55 2007: 00:40:96:ac:e6:57 Override values for station 00:40:96:ac:e6:57

source: 2, valid bits: 0x200 qosLevel: -1, dscp: 0xffffffff, dot1pTag: 0xffffffff,

sessionTimeout: -1 dataAvgC: -1, rTAvgC: -1, dataBurstC:

-1, rTimeBurstC: -1 vlanIfName: 'mac-client'

Cuando un cliente inalámbrico no está presente en la base de datos de direcciones MAC en el WLC (base de datos local) o en el servidor RADIUS intenta asociarse a la WLAN, ese cliente puede ser excluido. Aquí hay un ejemplo del comando debug aaa all enable para una autenticación MAC fallida:

Wed May 23 11:05:06 2007: Unable to find requested user entry for 004096ace657

Wed May 23 11:05:06 2007: AuthenticationRequest: 0xa620e50

Wed May 23 11:05:06 2007: Callback.....................................0x807e724

Wed May 23 11:05:06 2007: protocolType.................................0x00000001

Wed May 23 11:05:06 2007: proxyState...................................

00:40:96:AC:E6:57-00:00

Wed May 23 11:05:06 2007: Packet contains 14 AVPs (not shown)

Wed May 23 11:05:06 2007: 00:40:96:ac:e6:57 Returning AAA Error 'No Server' (-7)

for mobile 00:40:96:ac:e6:57

Wed May 23 11:05:06 2007: AuthorizationResponse: 0xbadff7e4

Wed May 23 11:05:06 2007: structureSize................................28

Wed May 23 11:05:06 2007: resultCode...................................-7

Wed May 23 11:05:06 2007: protocolUsed.................................0xffffffff

Wed May 23 11:05:06 2007: proxyState...................................

00:40:96:AC:E6:57-00:00

Wed May 23 11:05:06 2007: Packet contains 0 AVPs:

Error: Los clientes inalámbricos que intentan autenticarse mediante la dirección MAC son rechazados; El informe de autenticación fallida muestra errores internos

Cuando se utiliza ACS 4.1 en un servidor Microsoft Windows 2003 Enterprise, se rechazan los clientes que intentan autenticarse mediante la dirección MAC.

Esto ocurre cuando un cliente AAA envía el valor del atributo Service-Type=10 al servidor AAA. Esto se debe al Id. de error de Cisco CSCsh62641.

Los clientes AAA afectados por este error incluyen WLCs y switches que utilizan derivación de autenticación MAC.

Las soluciones son:

-

Reducir a ACS 4.0.

or

-

Agregue las direcciones MAC que se van a autenticar a una protección de acceso a la red (NAP) en la tabla de direcciones MAC de la base de datos de ACS interna.

Error: No se puede agregar un filtro MAC con la GUI del WLC

Esto puede suceder debido al Id. de error de Cisco CSCsj98722. El error se corrige en la versión 4.2 del código.

Si ejecuta versiones anteriores a la 4.2, puede actualizar el firmware a la 4.2 o utilizar estas dos soluciones para este problema.

-

Utilice la CLI para configurar el filtro MAC con este comando:

config macfilter add <MAC_address> <WLAN_id> <Interface_name>

-

En la GUI web del controlador, elija Any WLAN en la ficha Security (Seguridad) e ingrese la dirección MAC que se filtrará.

Error: El cliente silencioso no está en estado de ejecución

Si DHCP requerido no está configurado en el controlador, los AP aprenden la dirección IP de los clientes inalámbricos cuando los clientes inalámbricos envían el primer paquete IP o ARP.

Si los clientes inalámbricos son dispositivos pasivos, por ejemplo, dispositivos que no inician una comunicación, los AP no pueden aprender la dirección IP de los dispositivos inalámbricos.

Como resultado, el controlador espera diez segundos para que el cliente envíe un paquete IP.

Si no hay respuesta del paquete del cliente, el controlador descarta cualquier paquete a los clientes inalámbricos pasivos.

Este problema se documenta con el ID de bug de Cisco CSCsq46427.

Nota: Solo los usuarios registrados de Cisco pueden acceder a la información y las herramientas internas.

Como solución alternativa recomendada para dispositivos pasivos como impresoras, bombas PLC inalámbricas, etc., configure la WLAN para el filtrado de MAC y verifique la invalidación de AAA para permitir que estos dispositivos se conecten.

Se puede crear un filtro de direcciones MAC en el controlador que asigna la dirección MAC del dispositivo inalámbrico a una dirección IP.

Nota: Esto requiere que el filtrado de direcciones MAC esté habilitado en la configuración WLAN para la seguridad de capa 2. También requiere que Allow AAA Override esté habilitado en los parámetros avanzados de la configuración WLAN.

Desde la CLI, ingrese este comando para crear el filtro de direcciones MAC:

config macfilter add <STA MAC addr> <WLAN_id> <Interface_name> <description> <STA IP address>

Aquí tiene un ejemplo:

(Cisco Controller) > config macfilter add 00:01:02:03:04:05 1 my_interface "Zebra Printer" 192.168.1.1

Información Relacionada

- Ejemplo de configuración de ACL en controladores de LAN inalámbricas

- Ejemplos de configuración de autenticación de controladores para redes LAN inalámbricas

- Ejemplo de Configuración de VLANs en Controladores de LAN Inalámbrica

- Guía de configuración del controlador LAN inalámbrico de Cisco, Release 4.1 Retirement Notice

- Página de soporte de tecnología inalámbrica

- Soporte técnico y descargas de Cisco

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

3.0 |

09-Feb-2024

|

Recertificación |

2.0 |

19-Oct-2022

|

Revisión - Formato estándar actualizado |

1.0 |

23-May-2007

|

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Julio JimenezCisco TAC Project Manager

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios