Detección de sistemas no fiables en Redes inalámbricas unificadas

Contenido

Introducción

Las redes inalámbricas amplían las redes alámbricas y aumentan la productividad de los trabajadores y el acceso a la información. Sin embargo, una red inalámbrica no autorizada representa un problema de seguridad añadido. Se pone menos cuidado en la seguridad de los puertos de las redes alámbricas, y las redes inalámbricas son una extensión fácil de las redes alámbricas. Por lo tanto, un empleado que traiga su propio punto de acceso de Cisco (AP) a una red inalámbrica o una infraestructura cableada bien protegida y permita el acceso de usuarios no autorizados a esta en principio red protegida puede comprometer fácilmente una red segura.

La detección de acceso no deseado permite al administrador de red supervisar y eliminar este problema de seguridad. La arquitectura Cisco Unified Network proporciona dos métodos de detección de acceso no deseado que permiten una identificación completa de este tipo de acceso y una solución de contención sin necesidad de herramientas y redes superpuestas caras y difíciles de justificar.

Descripción general de características

La detección de acceso no autorizado no está sujeta a ninguna normativa y no se requiere ningún tipo de cumplimiento legal para su funcionamiento. Sin embargo, la contención de elementos desconocidos suele plantear problemas legales que pueden colocar al proveedor de infraestructura en una posición incómoda si se le deja actuar automáticamente. Cisco es extremadamente sensible a estos problemas y proporciona estas soluciones. Cada controlador se configura con un nombre de grupo de RF.Una vez que un Lightweight AP se registra con un controlador, incrusta un Elemento de información de autenticación (IE) que es específico del grupo de RF configurado en el controlador en todas sus tramas de respuesta de balizas/sondeo. Cuando el Lightweight AP oye las balizas/las tramas de la respuesta de la sonda de un AP sin este IE o con el IE incorrecto, entonces el Lightweight AP informa que AP como un rogue, registra su BSSID en una tabla rogue, y envía la tabla al controlador. Hay dos métodos, a saber, Rogue Location Discovery Protocol (RLDP) y el funcionamiento pasivo, que se explican en detalle; consulte la sección Determinación de Desconocidos Activos.

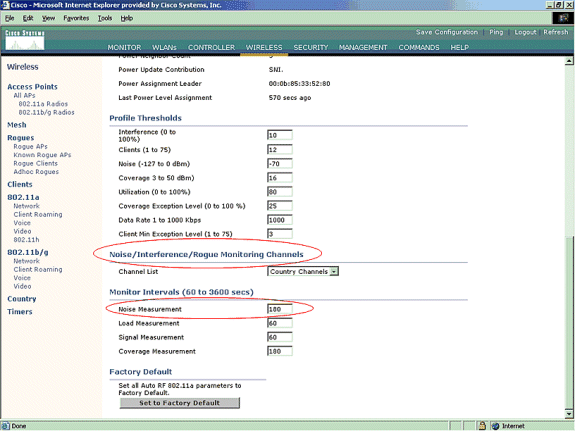

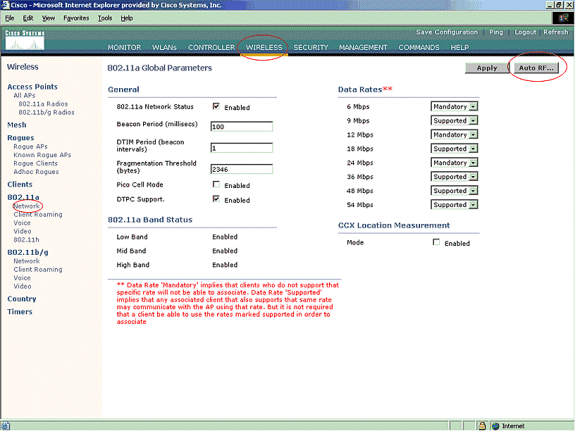

Descubrimiento de infraestructura no autorizada

La detección de acceso no deseado en un entorno inalámbrico activo puede resultar costosa. Este proceso le pide al AP en servicio (o modo local) que cese el servicio, escuche el ruido y realice una detección no autorizada. El administrador de la red configura los canales que se van a analizar y el período de tiempo durante el cual se analizan todas las estaciones. El AP escucha durante 50 ms las balizas de cliente no autorizado y luego vuelve al canal configurado para dar servicio a los clientes nuevamente. Esta exploración activa, combinada con los mensajes vecinos, identifica qué AP son pícaros y qué AP son válidos y forman parte de la red. Para configurar los canales escaneados y el período de tiempo de escaneo, navegue hasta Wireless > 802.11b/g Network (ya sea "b/g" o "a" según los requisitos de la red) y seleccione el botón Auto RF en la esquina superior derecha de la ventana del navegador.

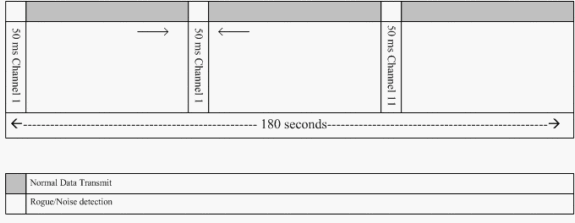

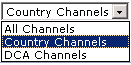

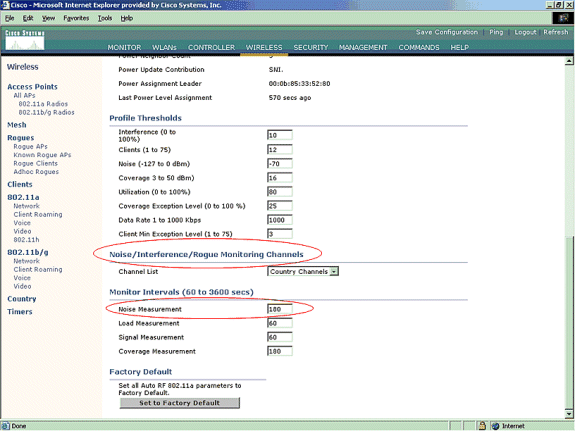

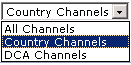

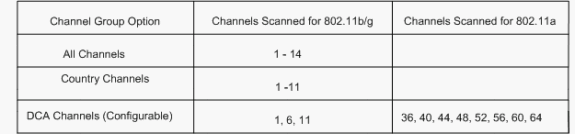

Puede desplazarse hacia abajo hasta Noise/Interference/Rogue Monitoring Channels para configurar los canales que se analizarán para detectar ruidos y ruidos. Las opciones disponibles son: Todos los canales (del 1 al 14), Canales nacionales (del 1 al 11) o Canales de asociación dinámica de canales (DCA) (de forma predeterminada, 1, 6 y 11). El período de tiempo de escaneo a través de estos canales se puede configurar en la misma ventana, en Intervalos de monitor (60 a 3600 segundos) junto con el intervalo de medición de ruido. De forma predeterminada, el intervalo de escucha para el ruido fuera del canal y los no fiables es de 180 segundos. Esto significa que cada canal se explora cada 180 segundos. Este es un ejemplo de los canales DCA que se analizan cada 180 segundos:

Como se ilustra, un alto número de canales configurados para ser escaneados, combinado con los cortos intervalos de escaneo, deja menos tiempo para que el AP realmente atienda a los clientes de datos.

El Lightweight AP espera para etiquetar a los clientes y a los AP como rogues porque éstos no son reportados posiblemente por otro AP hasta que otro ciclo se complete. El mismo AP se mueve al mismo canal otra vez para monitorear los AP rogue y los clientes, así como el ruido y la interferencia. Si se detectan los mismos clientes y/o APs, se los enumera nuevamente como rogues en el controlador. El controlador ahora comienza a determinar si estos rogues están conectados a la red local o simplemente a un AP vecino. En cualquier caso, un AP que no es parte de la red inalámbrica local administrada se considera un rogue.

Detalles de acceso no deseado

Un Lightweight AP sale del canal por 50 ms para escuchar a los clientes rogue, monitorear para el ruido, y la interferencia del canal. Cualquier cliente o AP rogue detectado se envía al controlador, que recopila esta información:

-

La dirección MAC del punto de acceso no autorizado

-

El nombre de AP no autorizado

-

La dirección MAC de los clientes desconocidos conectados

-

Si las tramas están protegidas con WPA o WEP

-

El preámbulo

-

La relación señal-ruido (SNR)

-

Luz testigo de intensidad de la señal del receptor (RSSI)

Punto de acceso de detector de acceso no autorizado

Puede hacer que un AP funcione como un detector no autorizado, lo que permite que se coloque en un puerto trunk para que pueda escuchar todas las VLAN conectadas por cable. Continúa encontrando el cliente en la subred cableada en todas las VLAN. El AP de detector de acceso no autorizado escucha los paquetes del Protocolo de resolución de direcciones (ARP) para determinar las direcciones de Capa 2 de los clientes no autorizados o AP no autorizados identificados enviados por el controlador. Si se encuentra una dirección de Capa 2 que coincida, el controlador genera una alarma que identifica al AP o al cliente no autorizado como una amenaza. Esta alarma indica que se ha detectado el acceso no autorizado en la red con cables.

Determinación de rogues activos

Los AP rogue deben ser "vistos" dos veces antes de que sean agregados como rogue por el controlador. Los puntos de acceso no autorizados no se consideran una amenaza si no están conectados al segmento cableado de la red corporativa. Para determinar si el no fiable está activo, se utilizan varios enfoques. Esos enfoques incluyen el RLDP.

Protocolo de detección de ubicaciones no fiables (RLDP)

RLDP es un enfoque activo, que se utiliza cuando el AP no autorizado no tiene ninguna autenticación (autenticación abierta) configurada. Este modo, que está inhabilitado de forma predeterminada, indica a un AP activo que se mueva al canal no autorizado y se conecte al no autorizado como cliente. Durante este tiempo, el AP activo envía mensajes de desautenticación a todos los clientes conectados y luego apaga la interfaz de radio. A continuación, se asociará al punto de acceso no autorizado como cliente.

Luego, el AP intenta obtener una dirección IP del AP no autorizado y reenvía un paquete de protocolo de datagramas de usuario (UDP) (puerto 6352) que contiene el AP local y la información de conexión no autorizada al controlador a través del AP no autorizado. Si el controlador recibe este paquete, la alarma se configura para notificar al administrador de red que se descubrió un AP no autorizado en la red cableada con la función RLDP.

Nota: Utilice el comando debug dot11 rldp enable para verificar si el Lightweight AP se asocia y recibe una dirección DHCP del rogue AP. Este comando también muestra el paquete UDP enviado por el Lightweight AP al controlador.

Aquí se muestra una muestra de un paquete UDP (puerto de destino 6352) enviado por el Lightweight AP:

0020 0a 01 01 0d 0a 01 .......(.*..... 0030 01 1e 00 07 85 92 78 01 00 00 00 00 00 00 00 00 00 ......x......... 0040 00 00 00 00 00 00 00 00 00 00 00

Los primeros 5 bytes de los datos contienen la dirección DHCP dada al AP de modo local por el AP no autorizado. Los siguientes 5 bytes son la dirección IP del controlador, seguida por 6 bytes que representan la dirección MAC de AP no autorizada. Luego, hay 18 bytes de ceros.

Funcionamiento pasivo:

Este enfoque se utiliza cuando el AP no autorizado tiene alguna forma de autenticación, ya sea WEP o WPA. Cuando se configura una forma de autenticación en un AP no autorizado, el AP ligero no puede asociarse porque no conoce la clave configurada en el AP no autorizado. El proceso comienza con el controlador cuando pasa en la lista de direcciones MAC del cliente rogue a un AP que se configura como un detector rogue. El detector de acceso no deseado explora todas las subredes conectadas y configuradas en busca de solicitudes ARP y ARP busca una dirección de Capa 2 coincidente. Si se detecta una coincidencia, el controlador notifica al administrador de red que se ha detectado un no fiable en la subred con cables.

Contención activa de elementos no fiables

Una vez que se detecta un cliente no autorizado en la red por cable, el administrador de red puede contener tanto el AP no autorizado como los clientes no autorizados. Esto se puede lograr porque los paquetes de desautenticación 802.11 se envían a los clientes que están asociados a los AP rogue para que la amenaza que tal agujero crea se mitigue. Cada vez que se intenta contener el AP no autorizado, se utiliza casi el 15% del recurso del AP ligero. Por lo tanto, se sugiere ubicar físicamente y eliminar el AP no autorizado una vez que esté contenido.

Nota: A partir de la versión 5.2.157.0 del WLC, una vez que el rouge se detecta ahora puede elegir entre contener manual o automáticamente el rogue detectado. En las versiones de software del controlador anteriores a 5.2.157.0, la contención manual es la única opción.

Detección de acceso no autorizado: Pasos de configuración

Casi toda la configuración de detección de acceso no deseado se habilita de forma predeterminada para ofrecer una seguridad de red maximizada e inmediata. Estos pasos de configuración asumen que no se configura ninguna detección no autorizada en el controlador para aclarar información importante de detección no autorizada.

Para configurar la detección de elementos no fiables, siga estos pasos:

-

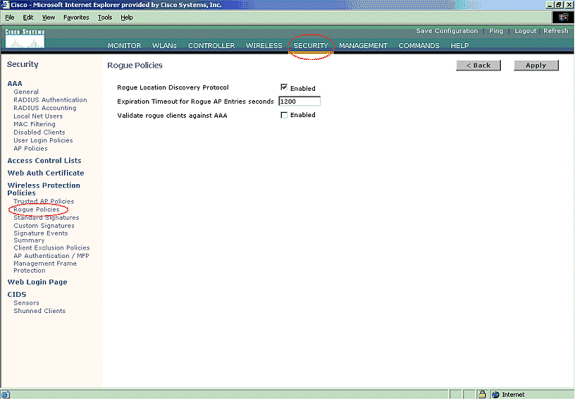

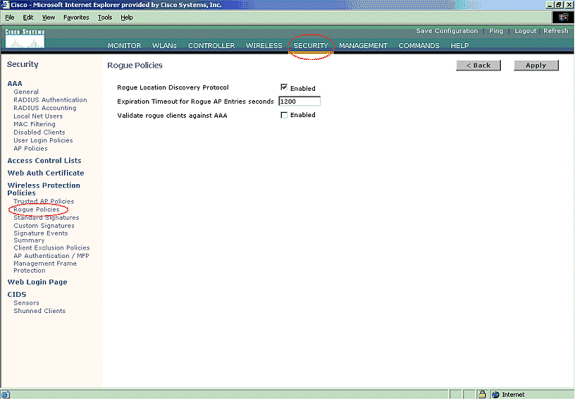

Asegúrese de que el protocolo Detección de ubicación desconocida esté activado. Para activarlo, elija Security > Rogue Policies y haga clic en Enabled en el Rogue Location Discovery Protocol como se muestra en la figura.

Nota: Si un AP no autorizado no se oye durante una cierta cantidad de tiempo, se elimina del controlador. Este es el tiempo de espera de vencimiento para un AP no autorizado, que se configura debajo de la opción RLDP.

-

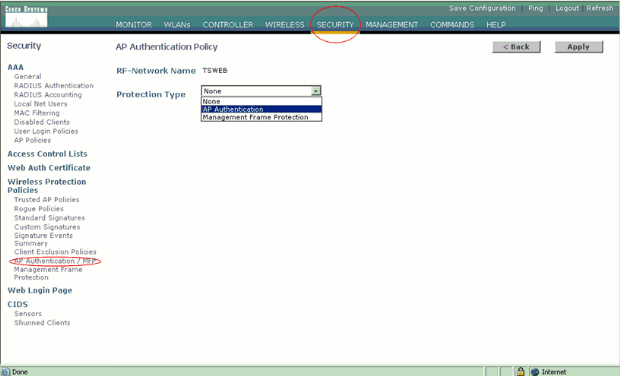

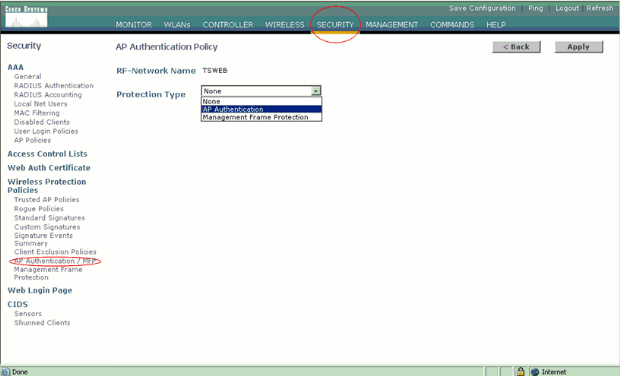

Este es un paso opcional. Cuando se habilita esta función, los AP que envían paquetes vecinos RRM con diferentes nombres de grupo RF se informan como rogues. Esto será útil para estudiar su entorno de RF. Para habilitarlo, elija Security-> AP Authentication. A continuación, elija Autenticación de AP como Tipo de protección, como se muestra en la figura.

-

Verifique los canales que se analizarán en estos pasos:

-

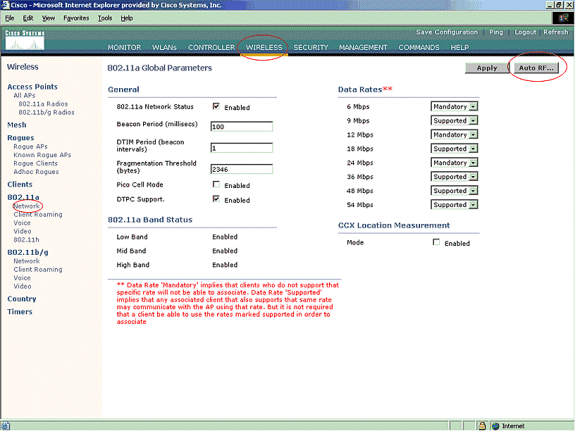

Seleccione Wireless > 802.11a Network, luego Auto RF en el lado derecho como se muestra en la figura.

-

En la página Auto RF, desplácese hacia abajo y elija Noise/Interference/Rogue Monitoring Channels.

-

La lista de canales detalla los canales que se analizarán para monitorear no autorizados, además de otras funciones de controlador y AP. Consulte Preguntas Frecuentes sobre Lightweight Access Point para obtener más información sobre Lightweight AP, y Preguntas Frecuentes sobre Troubleshooting de Wireless LAN Controller (WLC) para obtener más información sobre los controladores inalámbricos.

-

-

Defina el período de tiempo para analizar los canales seleccionados:

La duración del escaneo del grupo de canales definido se configura en Intervalos del monitor > Medición de ruido, y el rango permitido es de 60 a 3600 segundos. Si se deja en el valor predeterminado de 180 segundos, los AP escanean cada canal en el grupo de canales una vez, durante 50 ms, cada 180 segundos. Durante este período, la radio AP cambia de su canal de servicio al canal especificado, escucha y registra valores durante un período de 50 ms y luego vuelve al canal original. El tiempo de salto más el tiempo de permanencia de 50 ms desconecta el AP por aproximadamente 60 ms cada vez. Esto significa que cada AP pasa aproximadamente 840 ms del total de 180 segundos escuchando a los rogues.

El tiempo de "escucha" o "permanencia" no se puede modificar y no se modifica con un ajuste del valor de Medición de ruido. Si se reduce el temporizador de medición de ruido, es probable que el proceso de detección de elementos desconocidos encuentre más elementos desconocidos y los encuentre con mayor rapidez. Sin embargo, esta mejora se produce a expensas de la integridad de los datos y el servicio al cliente. Por otra parte, un valor más alto permite una mayor integridad de los datos, pero reduce la capacidad de encontrar delincuentes rápidamente.

-

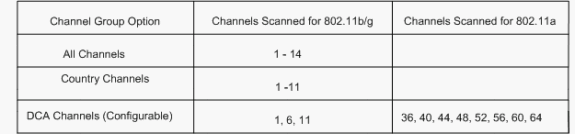

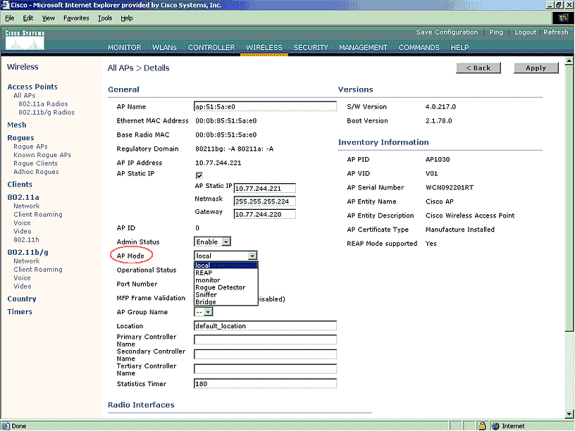

Configure el modo de operación AP:

Un modo de operación de Lightweight AP define la función del AP. Los modos relacionados con la información presentada en este documento son:

-

Local: operación normal de un AP. Este modo permite que los clientes de datos sean atendidos mientras se escanean los canales configurados para detectar ruidos y rogues. En este modo de operación, el AP se desconecta del canal durante 50 ms y escucha a los pícaros. Se desplaza por cada canal, de uno en uno, durante el período especificado en la configuración de radiofrecuencia automática.

-

Monitor: se trata del modo de solo recepción de radio y permite que el AP escanee todos los canales configurados cada 12 segundos. Solamente los paquetes de desautenticación se envían en el aire con un AP configurado de esta manera. Un AP de modo de monitoreo puede detectar a los rogues, pero no puede conectarse a un rogue sospechoso como cliente para enviar los paquetes RLDP.

Nota: DCA hace referencia a los canales no solapados que se pueden configurar con los modos predeterminados.

-

Detector Rogue: en este modo, la radio AP se apaga y el AP escucha solamente el tráfico cableado. El controlador pasa los AP configurados como detectores rogue así como las listas de clientes rogue sospechosos y las direcciones MAC del AP. El detector de acceso no autorizado escucha sólo los paquetes ARP y, si lo desea, puede conectarse a todos los dominios de difusión a través de un enlace troncal.

Puede configurar un modo AP individual simplemente, una vez que el Lightweight AP se conecta al controlador. Para cambiar el modo AP, conéctese a la interfaz web del controlador y navegue hasta Wireless. Haga clic en Detalles junto al AP deseado para mostrar una pantalla similar a esta:

Utilice el menú desplegable AP Mode para seleccionar el modo de operación AP deseado.

-

Comandos para resolución de problemas

También puede usar estos comandos para solucionar problemas en la configuración en el AP:

-

show rogue ap summary: este comando muestra la lista de AP desconocidos detectados por los AP ligeros.

-

show rogue ap detailed <dirección MAC del mapa rogue> : utilice este comando para ver detalles sobre un AP rogue individual. Este es el comando que ayuda a determinar si el AP no autorizado está conectado a la red por cable.

Conclusión

La detección y la contención de acceso no autorizado en la solución de controlador centralizado de Cisco es el método más eficaz y menos intrusivo del sector. La flexibilidad que se proporciona al administrador de la red permite un ajuste más personalizado que puede adaptarse a cualquier requisito de la red.

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

10-Aug-2006

|

Versión inicial |

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios