Introducción

Este documento describe cómo administrar la certificación masiva entre clústeres de Cisco Unified Communications Manager (CUCM) para la migración telefónica.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

· Servidor de protocolo seguro de transferencia de archivos (SFTP)

· Certificados de CUCM

Componentes Utilizados

La información de este documento se basa en CUCM 10.X.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

Nota: Este procedimiento también se describe en la sección Administrar certificados masivos de la Guía de administración de CUCM versión 12.5(1)

La administración masiva de certificados permite compartir un conjunto de certificados entre clústeres de CUCM. Este paso es un requisito para las funciones del sistema de clústeres individuales que necesitan que se establezca una confianza entre ellos, como para Extension Mobility Cross Cluster (EMCC), así como para la migración de teléfonos entre clústeres.

Como parte del procedimiento, se crea un archivo PKCS12 (Public Key Cryptography Standards #12) que contiene certificados de todos los nodos de un clúster. Cada clúster debe exportar sus certificados al mismo directorio SFTP en el mismo servidor SFTP. Las configuraciones de administración masiva de certificados se deben realizar manualmente en el editor de CUCM de los clústeres de origen y de destino. Los clústeres de origen y destino deben estar activos y operativos para que los teléfonos que se van a migrar tengan conectividad con ambos clústeres. Los teléfonos del clúster de origen se migran al clúster de destino.

Procedimiento de administración de certificados masivos

Exportar certificados de clúster de destino

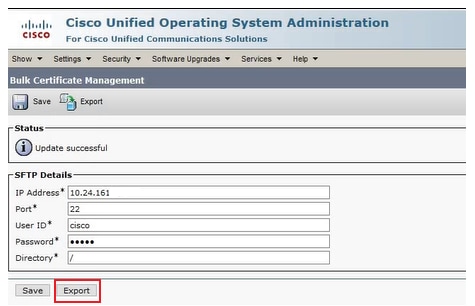

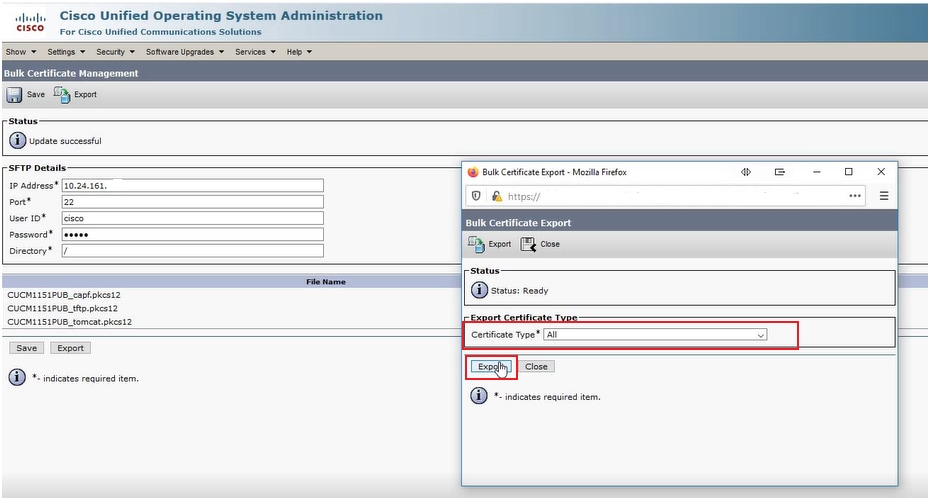

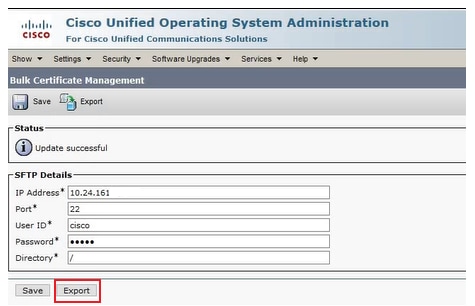

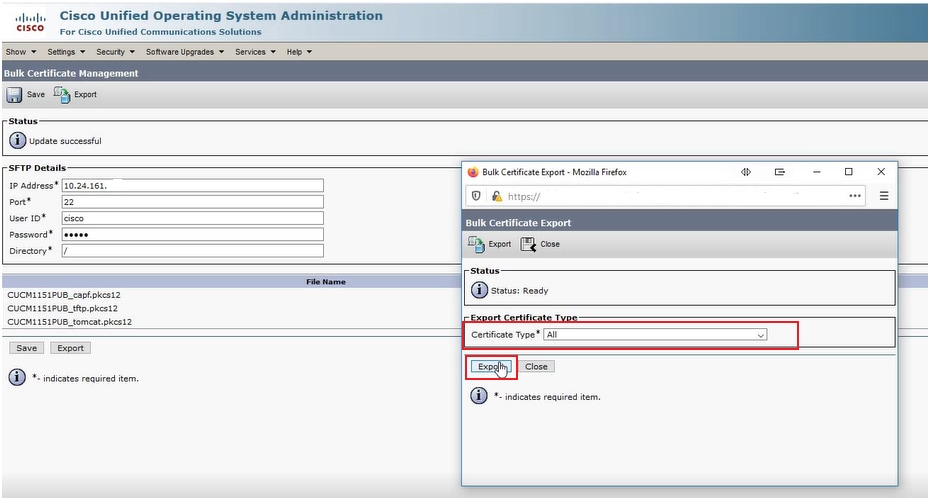

Paso 1. Configure el servidor SFTP para la Administración de certificados masivos en el editor de CUCM del clúster de destino.

En este ejemplo, la versión de CUCM del clúster de destino es 11.5.1.

Vaya a Cisco Unified OS Administration > Security > Bulk Certificate Management. Introduzca los detalles del servidor SFTP y haga clic en Exportar.

Introduzca los detalles del servidor SFTP y haga clic en Exportar.

Introduzca los detalles del servidor SFTP y haga clic en Exportar.

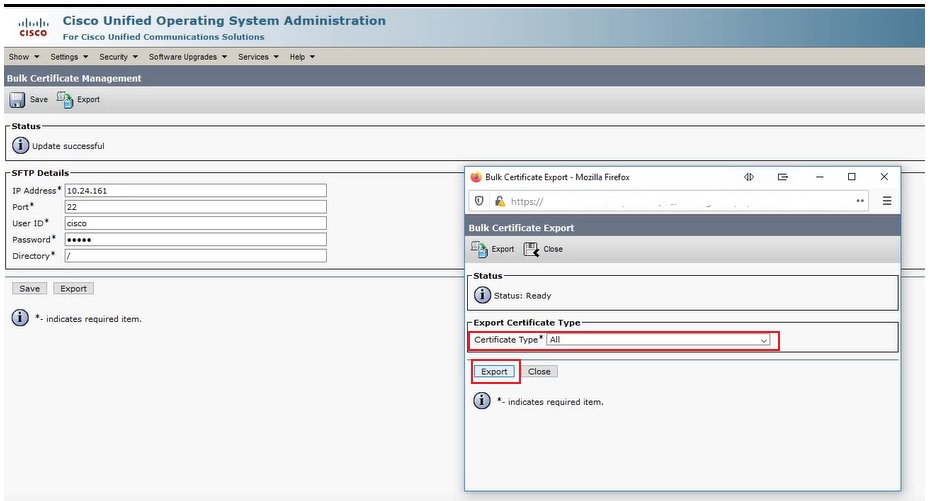

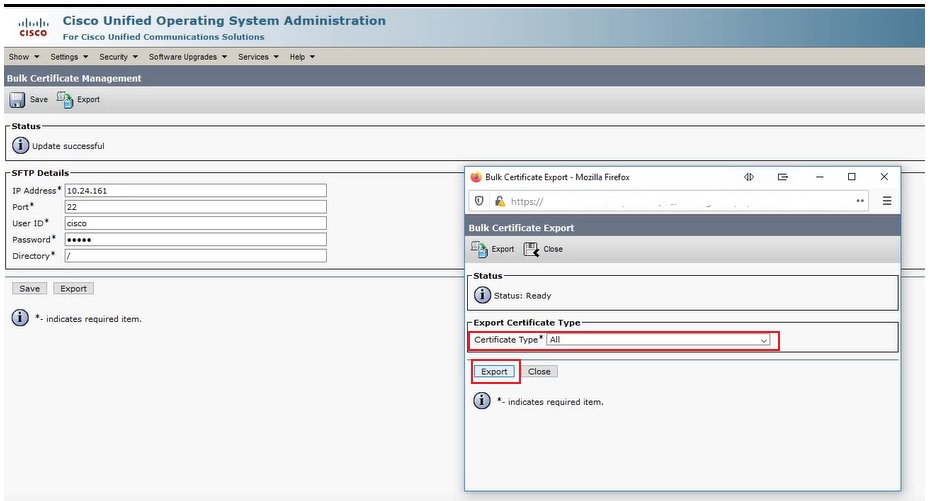

Paso 2. Exporte todos los certificados de todos los nodos del clúster de destino al servidor SFTP.

En la ventana emergente Exportación masiva de certificados, seleccione Todo para Tipo de certificado y luego haga clic en Exportar.

Seleccione Todos en Tipo de certificado y haga clic en Exportar

Seleccione Todos en Tipo de certificado y haga clic en Exportar

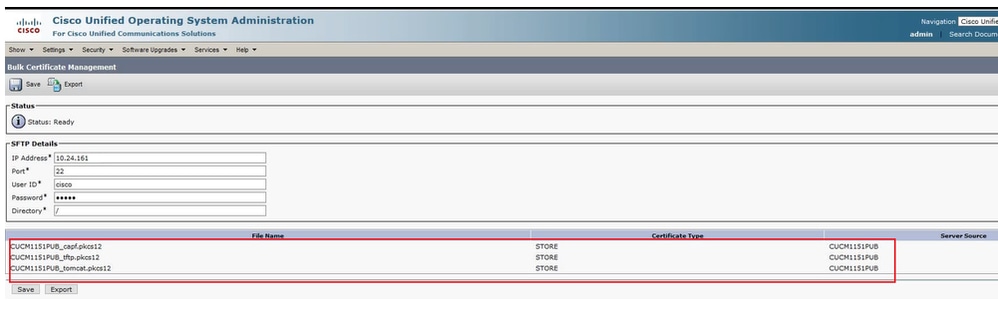

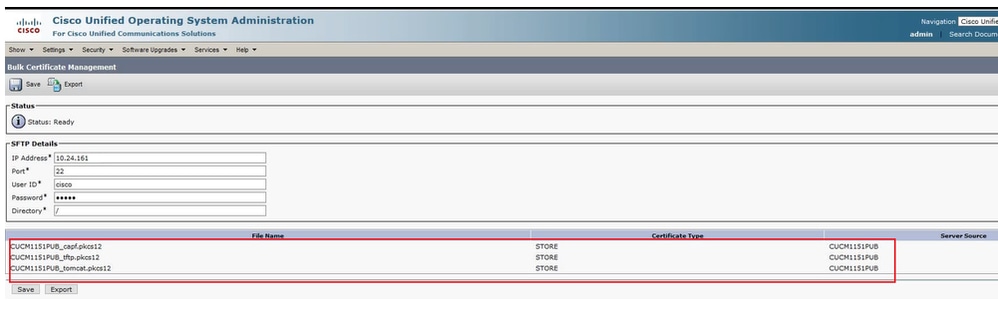

Cierre la ventana y actualice Bulk Certificate Management con los archivos PKCS12 creados para cada uno de los nodos del clúster de destino. La página web se actualiza con esta información, como se muestra en la imagen.

Actualizaciones de administración masiva de certificados con los archivos PKCS12

Actualizaciones de administración masiva de certificados con los archivos PKCS12

Exportar certificados de clúster de origen

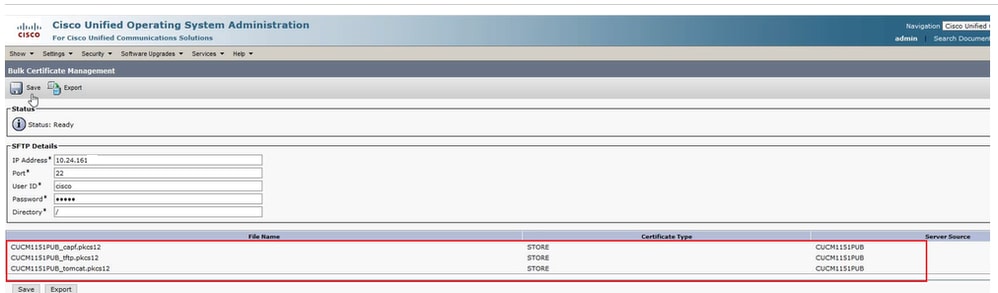

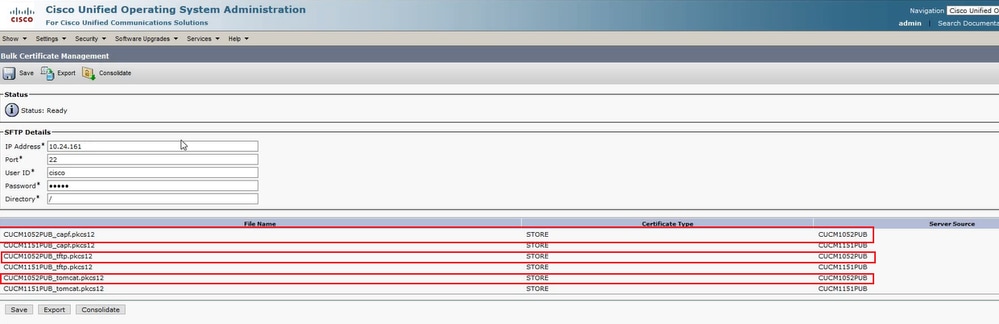

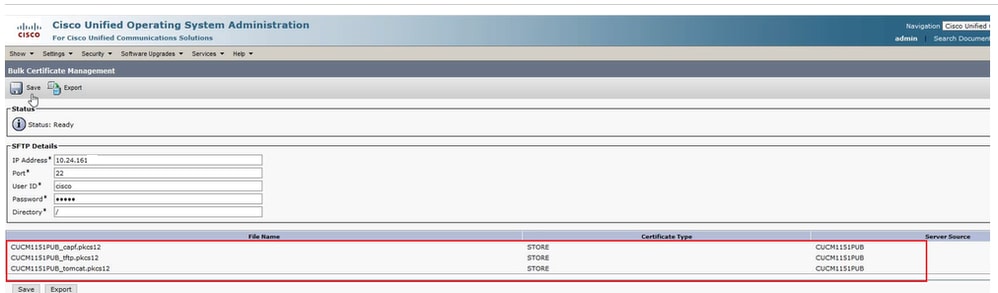

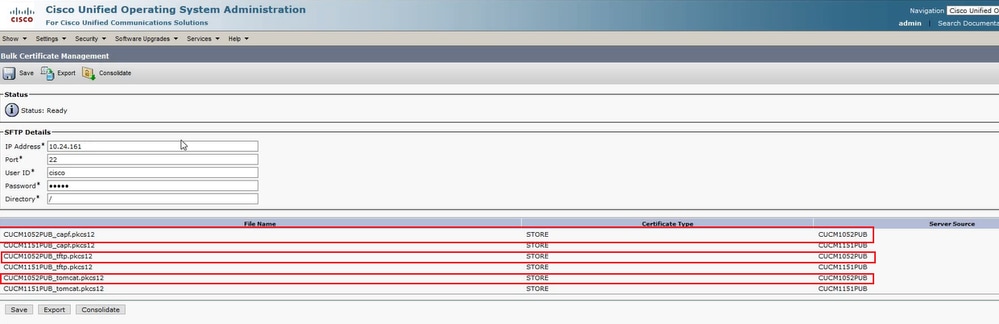

Paso 1. Configure el servidor SFTP para la Administración de certificados masivos en el editor de CUCM del clúster de origen.

En este ejemplo, la versión de CUCM del clúster de origen es 10.5.2.

Vaya a Cisco Unified OS Administration > Security > Bulk Certificate Management, ingrese los detalles del servidor SFTP y haga clic en Export.

Nota: Los archivos PKCS12 exportados desde el clúster de destino al servidor SFTP se muestran en la página Web de administración de certificados masivos del editor del clúster de origen CUCM cuando se accede a ellos.

Introduzca los detalles del servidor SFTP y haga clic en Exportar

Introduzca los detalles del servidor SFTP y haga clic en Exportar

Paso 2. Exporte todos los certificados de todos los nodos del clúster de origen al servidor SFTP.

En la ventana emergente Exportación masiva de certificados, seleccione Todo para Tipo de certificado y luego haga clic en Exportar:

Exportar tipo de certificado Todo

Exportar tipo de certificado Todo

Haga clic en Cerrar para cerrar esta ventana. La Administración masiva de certificados se actualiza con los archivos PKCS12 creados para cada uno de los nodos del clúster de origen; la página web se actualiza con esta información. La página web para la administración de certificados masivos del clúster de origen ahora muestra los archivos PKCS12 de origen y destino exportados a SFTP.

Archivos PKCS12 exportados a SFTP.

Archivos PKCS12 exportados a SFTP.

Consolidación de archivos PKCS12 de origen y destino

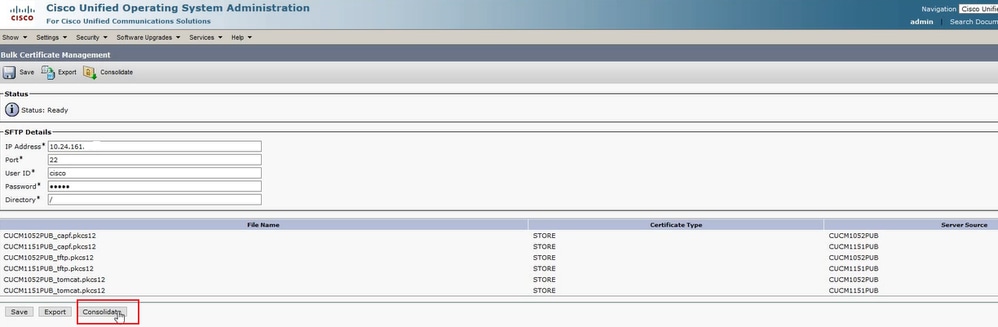

Nota: Mientras que la exportación de la Administración masiva de certificados se realiza en los clústeres de origen y de destino, la consolidación se realiza a través del editor de CUCM en uno solo de los clústeres.

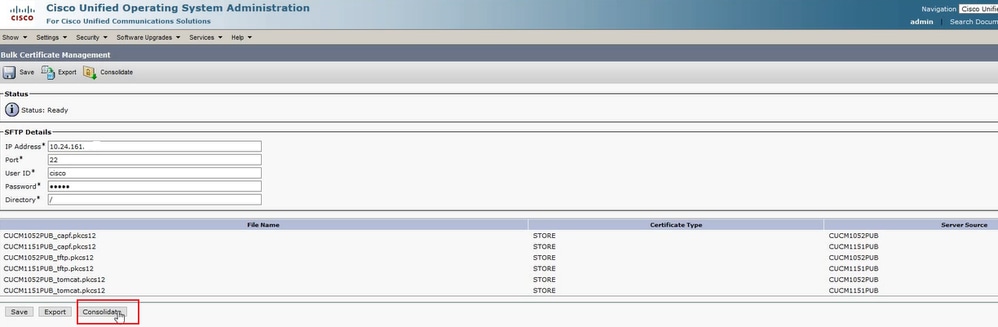

Paso 1. Vuelva a la página Bulk Certificate Management del editor de CUCM del clúster de origen y haga clic en Consolidar:

Haga clic en Consolidar

Haga clic en Consolidar

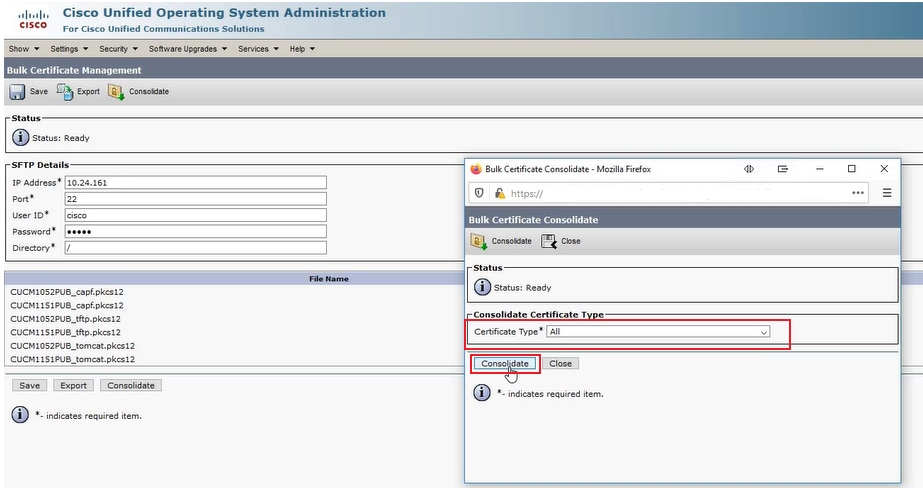

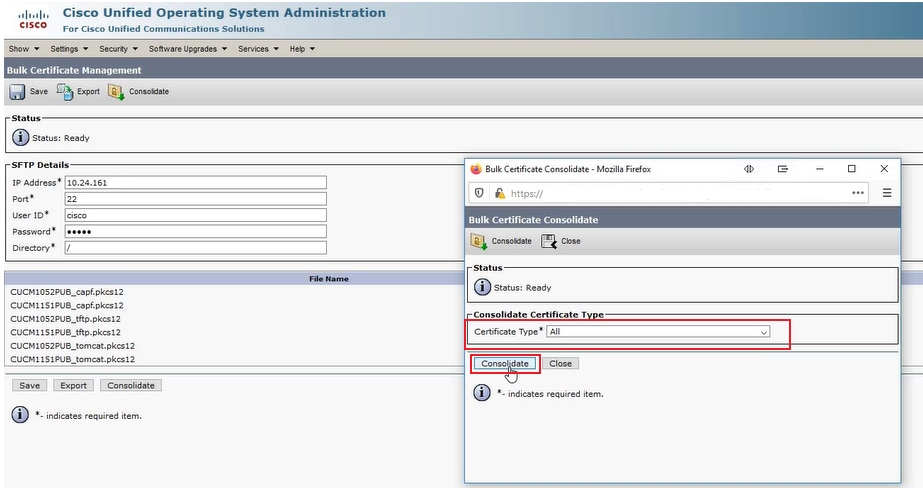

En la ventana emergente Consolidación masiva de certificados, seleccione Todo para el tipo de certificado y, a continuación, haga clic en Consolidar. Haga clic en Cerrar para cerrar esta ventana.

Consolidar todos los tipos de certificados

Consolidar todos los tipos de certificados

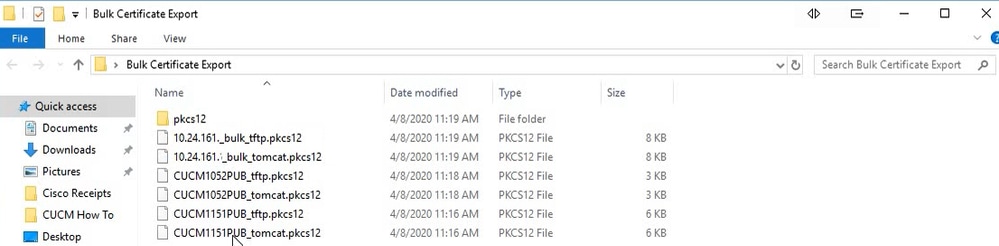

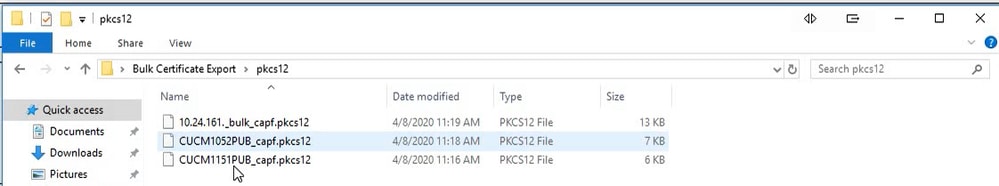

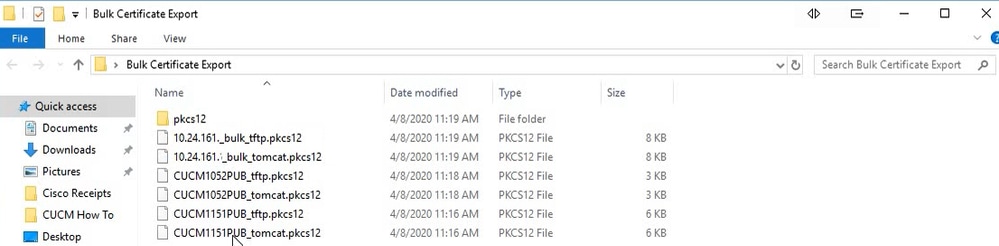

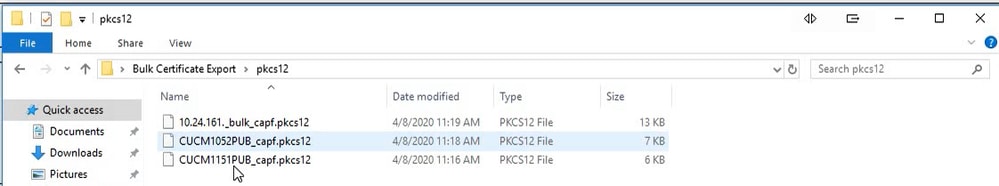

Puede comprobar en cualquier momento el directorio SFTP para comprobar los archivos PKCS 12 que se incluyen para los clústeres de origen y de destino. El contenido del directorio SFTP después de la exportación de todos los certificados, desde los clústeres de destino y de origen, se ha completado. Esto se muestra en las imágenes siguientes.

Contenido del directorio SFTP después de la exportación de todos los certificados

Contenido del directorio SFTP después de la exportación de todos los certificados

Contenido del directorio SFTP

Contenido del directorio SFTP

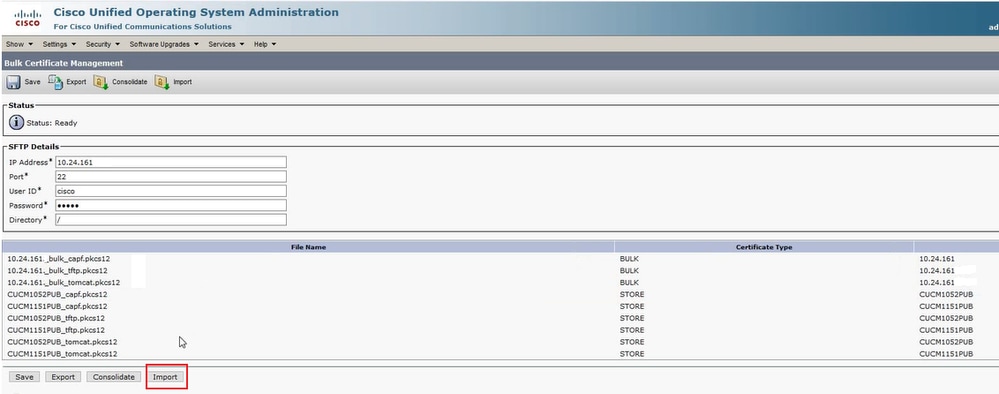

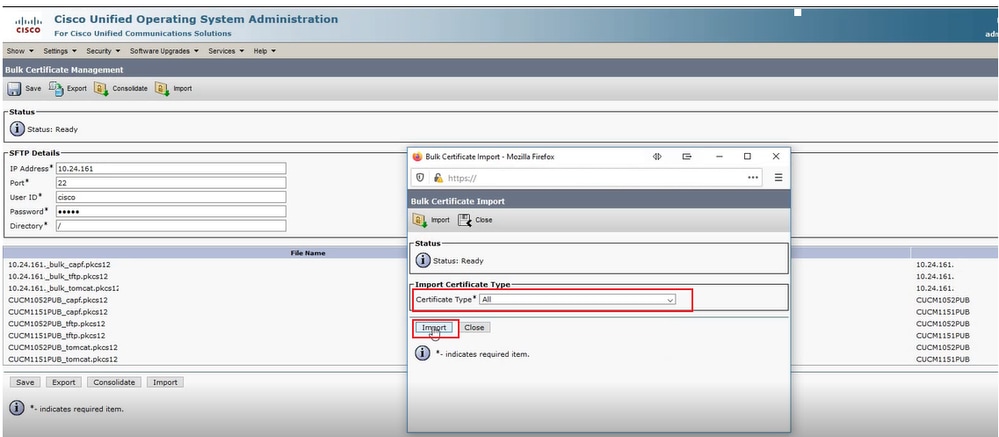

Importar certificados a clústeres de origen y de destino

Paso 1. Importe certificados al clúster de destino.

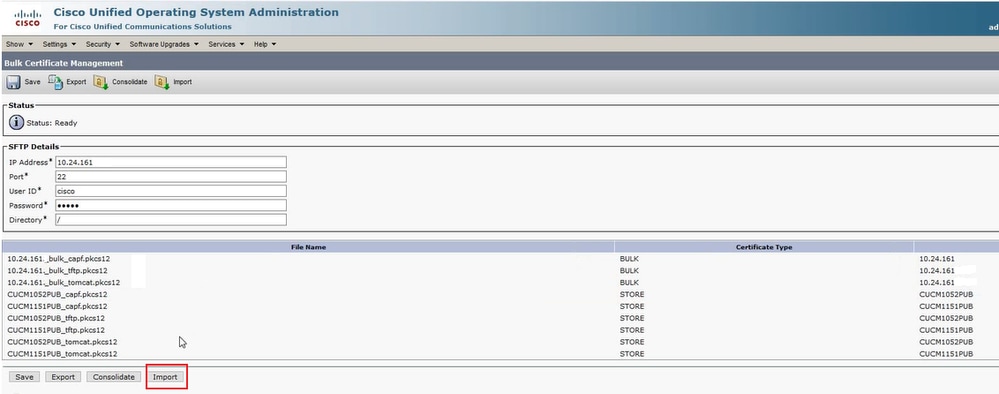

En el publicador de CUCM del clúster de destino, navegue hasta Administración de Cisco Unified OS > Seguridad > Administración de certificados masivos y deje que se actualice la página. A continuación, haga clic en Importar:

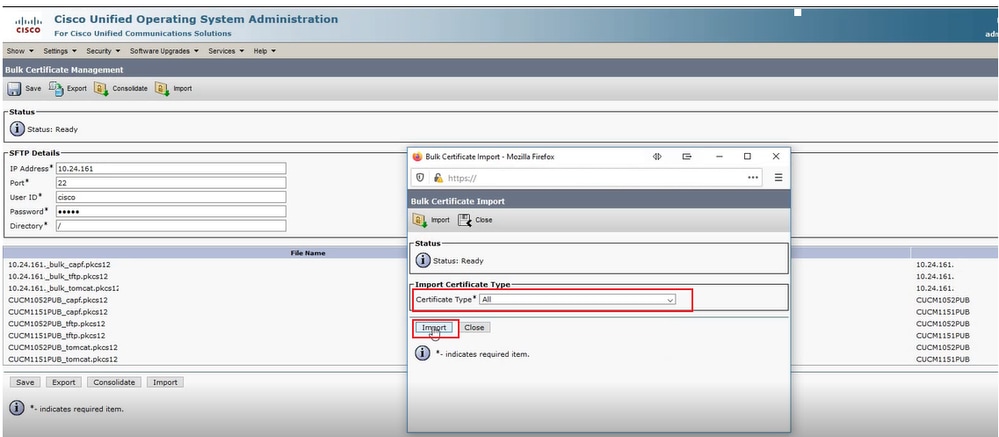

En la ventana emergente Importación masiva de certificados, seleccione Todo para Tipo de certificado y luego haga clic en Importar. Haga clic en Cerrar para cerrar esta ventana.

Seleccione Todo y luego Importar

Seleccione Todo y luego Importar

Paso 2. Repita el paso 1 para el clúster de origen.

Nota: Cuando se realiza la importación masiva de certificados, los certificados se cargan en el clúster remoto de la siguiente manera:

- El certificado de función proxy de autoridad certificadora (CAPF) se carga como una confianza de CallManager.

- El certificado Tomcat se carga como tomcat-trust.

- El certificado de CallManager se carga como Phone-SAST-trust y CallManager-trust.

- El certificado de recuperación de la lista de confianza de identidad (ITLRecrecovery) se carga como Phone-SAST-trust y CallManager-trust.

Configuración de teléfonos de clúster de origen con información del servidor TFTP del clúster de destino

Configure el alcance DHCP para los teléfonos del clúster de origen con la opción 150 del protocolo de transferencia de archivos trivial (TFTP) para señalar a los servidores TFTP de CUCM del clúster de destino.

Restablecer teléfonos de clúster de origen para obtener el archivo ITL/CTL de clúster de destino para completar el proceso de migración

Como parte del proceso de migración, los teléfonos del clúster de origen intentan configurar una conexión segura con el clúster de origen Cisco Trust Verification Service (TVS) para verificar el certificado de CallManager o ITLRecrecovery del clúster de destino.

Nota: El certificado de CallManager de clústeres de origen de un servidor de CUCM que ejecuta el servicio TFTP (también conocido como certificado TFTP) o su certificado ITLRecrecovery firma un archivo de lista de confianza de certificados (CTL) de nodo de CUCM de clúster de origen o de lista de confianza de identidad (ITL). De manera similar, el certificado CallManager del clúster de destino de un servidor CUCM que ejecuta el servicio TFTP o su certificado ITLRecrecovery firma un archivo CTL y/o ITL del nodo CUCM del clúster de destino. Los archivos CTL e ITL se crean en nodos CUCM que ejecutan el servicio TFTP. Si el TVS del clúster de origen no valida un archivo CTL o ITL del clúster de destino, se producirá un error en la migración del teléfono al clúster de destino.

Nota: Antes de iniciar el proceso de migración del teléfono del clúster de origen, confirme que estos teléfonos tienen instalado un archivo CTL o ITL válido. Además, asegúrese de que la función empresarial Prepare Cluster for Rollback to Pre 8.0 esté establecida en False para el clúster de origen. Además, verifique que los nodos de CUCM del clúster de destino que ejecutan el servicio TFTP tengan instalados archivos CTL o ITL válidos.

Este es el proceso sin un clúster seguro para que los teléfonos de origen obtengan el archivo ITL del clúster de destino para completar la migración de teléfonos:

Paso 1. Ni el CallManager ni el certificado ITLRecrecovery contenido en el archivo ITL del clúster de destino, que se presenta al teléfono del clúster de origen al restablecerse, se pueden utilizar para validar el archivo ITL de instalación actual. Esto hace que el teléfono del clúster de origen establezca una conexión con el TVS del clúster de origen para validar el archivo ITL del clúster de destino.

Paso 2. El teléfono establece una conexión al TVS del clúster de origen en el puerto TCP 2445.

Paso 3. El clúster de origen TVS presenta su certificado al teléfono. El teléfono valida la conexión y solicita al TVS del clúster de origen que valide el certificado de CallManager o ITLRecrecovery del clúster de destino para permitir que el teléfono descargue el archivo ITL del clúster de destino.

Paso 4. Después de la validación e instalación del archivo ITL del clúster de destino, el teléfono del clúster de origen ahora puede validar y descargar archivos de configuración firmados del clúster de destino.

Este es el proceso con el clúster seguro para que los teléfonos de origen obtengan el archivo CTL del clúster de destino para completar la migración de los teléfonos:

Paso 1. El teléfono arranca e intenta descargar el archivo CTL del clúster de destino.

Paso 2. El archivo CTL está firmado por el certificado CallManager o ITLRecrecovery del clúster de destino que no está en el archivo CTL o ITL actual del teléfono.

Paso 3. Como resultado, el teléfono llega a TVS en el clúster de origen para verificar el certificado de CallManager o ITLRecrecovery.

Nota: En este momento, el teléfono todavía tiene su configuración antigua que contiene la dirección IP del servicio TVS del clúster de origen. Los servidores TVS especificados en la configuración de teléfonos son los mismos que el grupo CallManager de teléfonos.

Paso 4. El teléfono configura una conexión de seguridad de la capa de transporte (TLS) al TVS del clúster de origen.

Paso 5. Cuando el TVS del clúster de origen presenta su certificado al teléfono, el teléfono comprueba este certificado de TVS con el certificado de su archivo ITL actual.

Paso 6. Si son iguales, el protocolo de enlace se completa correctamente.

Paso 7. El teléfono de origen solicita que el TVS del clúster de origen verifique el certificado de CallManager o ITLRecrecovery del archivo CTL del clúster de destino.

Paso 8. El servicio TVS de origen encuentra el CallManager o ITLRecrecovery del clúster de destino en su almacén de certificados, lo valida y el teléfono del clúster de origen continúa actualizándose con el archivo CTL del clúster de destino.

Paso 9. El teléfono de origen descarga el archivo ITL del clúster de destino que se valida con el archivo CTL del clúster de destino que ahora contiene. Dado que el archivo CTL del teléfono de origen ahora contiene el certificado de CallManager o ITLRecrecovery del clúster de destino, el teléfono de origen ahora puede verificar el certificado de CallManager o ITLRecrecovery sin necesidad de comunicarse con el TVS del clúster de origen.

Verificación

Actualmente, no hay un procedimiento de verificación disponible para esta configuración.

Troubleshoot

Actualmente, no hay información específica de troubleshooting disponible para esta configuración.

Vídeo de configuración

Este enlace proporciona acceso a un vídeo que recorre la Administración de certificados masivos entre clústeres de CUCM:

Administración masiva de certificados entre clústeres de CUCM

Información Relacionada

Comentarios

Comentarios